Diseño de un sistema de seguridad de la información para la empresa VPS Software

Texto completo

(2) DISEÑO DE UN SISTEMA DE SEGURIDAD DE LA INFORMACIÓN PARA LA EMPRESA VPS SOFTWARE. ANA ROCIO CASTAÑEDA MURCIA YENCID ALEXANDRA MOJICA DIMATE. Proyecto presentado como requisito para optar al título de Ingeniería en Telemática. DIRECTOR INTERNO: MIGUEL ÁNGEL LEGUIZAMÓN PÁEZ. UNIVERSIDAD DISTRITAL FRANCISCO JOSÉ DE CALDAS INGENIERÍA EN TELEMÁTICA BOGOTA D.C 2018. 2.

(3) Nota de aceptación:. ______________________________ ______________________________ ______________________________ ______________________________ ______________________________ ______________________________. ______________________________ Firma del Tutor. ______________________________ Firma del Jurado. Bogotá, D.C. Septiembre de 2018.

(4) TABLA DE CONTENIDO. 1. FASE DE DEFINICIÓN, PLANEACIÓN Y ORGANIZACIÓN .......................... 11 1.1. TÍTULO ........................................................................................................ 11 1.2. TEMA........................................................................................................... 11 1.3 DESCRIPCIÓN DEL PROBLEMA ................................................................ 11 1.4. FORMULACIÓN DEL PROBLEMA ............................................................. 12 1.5 JUSTIFICACIÓN........................................................................................... 12 1.6 OBJETIVOS ................................................................................................. 13 1.6.1. Objetivo General.................................................................................... 13 1.6.2. Objetivos Específicos ............................................................................ 13 1.7 SOLUCIÓN TECNOLÓGICA ........................................................................ 13 1.8. MARCO DE REFERENCIA ......................................................................... 14 1.8.1 Marco Teórico ........................................................................................ 14 1.8.2 Marco Histórico ...................................................................................... 30 1.8.3 Marco Conceptual .................................................................................. 37 1.8.4 Marco Legal ............................................................................................ 39 1.9 ESTADO DEL ARTE .................................................................................... 43 1.10 METODOLOGÍA ......................................................................................... 46 1.10.1 Metodología Magerit ............................................................................. 46 1.10.2 Ciclo PHVA ........................................................................................... 47 1.11 FACTIBILIDAD ........................................................................................... 49 1.11.1 Factibilidad Técnica .............................................................................. 49 1.11.2 Factibilidad Operativa ........................................................................... 50. 2.

(5) 1.11.3 Factibilidad Económica......................................................................... 50 1.12. CRONOGRAMA ........................................................................................ 51 2. SITUACION DE LA EMPRESA ....................................................................... 52 2.1 INFORMACIÓN ADMINISTRATIVA ............................................................. 52 2.1.1 Misión ..................................................................................................... 52 2.1.2 Visión...................................................................................................... 53 2.1.3 Productos Ofrecidos ............................................................................... 53 2.2 ANÁLISIS GAP ............................................................................................. 55 3. GESTIÓN DE ACTIVOS.................................................................................. 59 3.1 CLASIFICACIÓN DE LOS ACTIVOS ........................................................... 59 3.2 VALORACIÓN DE LOS ACTIVOS ............................................................... 67 4. GESTIÓN DE RIESGOS ................................................................................. 70 4.1 AMENAZAS .................................................................................................. 70 4.1.1 Desastres Naturales. .............................................................................. 71 4.1.2 De origen Industrial. ............................................................................... 72 4.1.3 Errores y Fallos no intencionados .......................................................... 73 4.1.4 Ataques intencionados ........................................................................... 75 4.1.5 Hardware ................................................................................................ 77 4.1.6 Patrimonio .............................................................................................. 78 4.2 VULNERABILIDADES .................................................................................. 79 4.3 IDENTIFICACIÓN DEL RIESGO .................................................................. 81 4.3.1 Análisis de Riesgos ................................................................................ 82 4.3.2 Valoración de riesgos determinando severidad ...................................... 84 5. PROPUESTA DE SEGURIDAD......................................................................... 86. 3.

(6) 5.1 Definición del SGSI....................................................................................... 86 5.1.1 Política General ...................................................................................... 86 5.1.3 Alcance del SGSI ................................................................................... 87 5.1.3 Objetivos de Seguridad .......................................................................... 88 5.2 Salvaguardas ................................................................................................ 88 5.2.1 Controles definidos de acuerdo con ISO 27001 ..................................... 89 5.3 Presupuesto Económico ............................................................................... 99 5.4. Implantación .............................................................................................. 100 6. CONCLUSIONES ............................................................................................ 102 REFERENCIAS ................................................................................................... 103 ANEXOS .............................................................................................................. 104. 4.

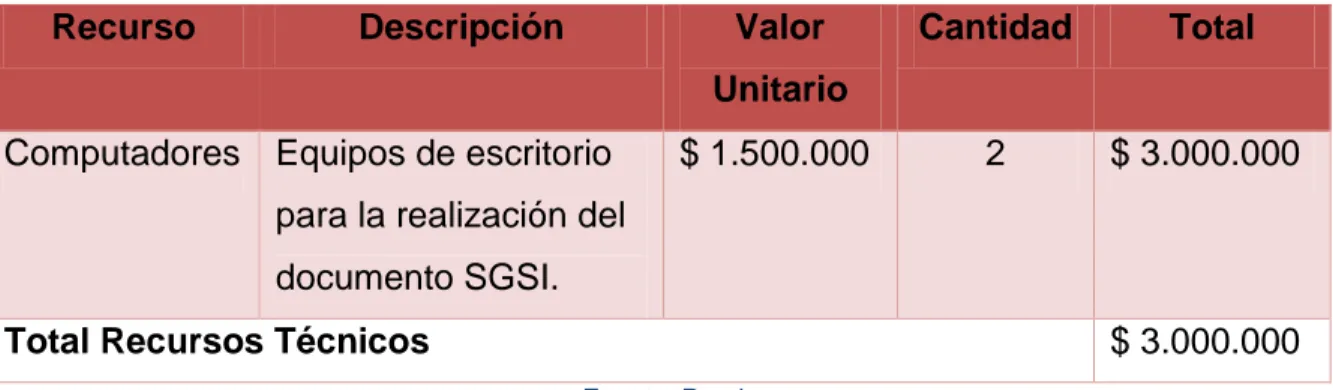

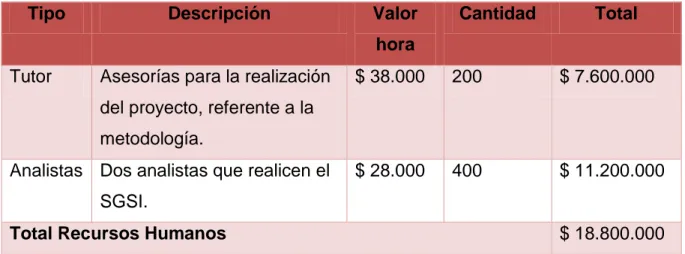

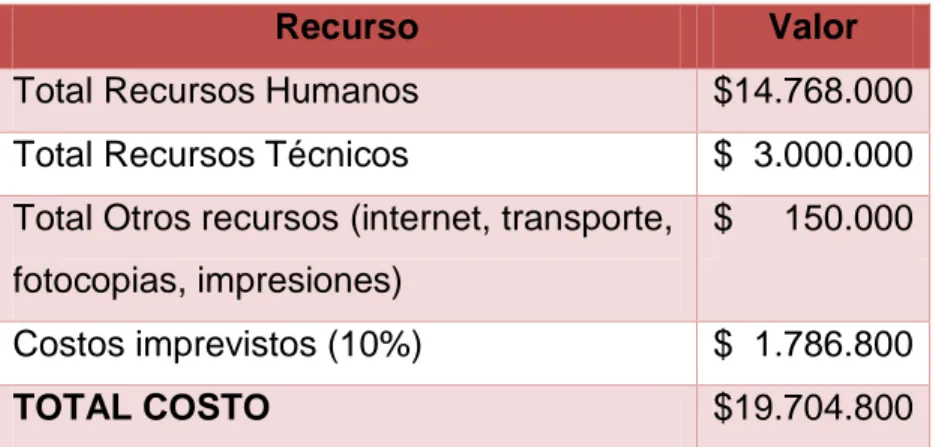

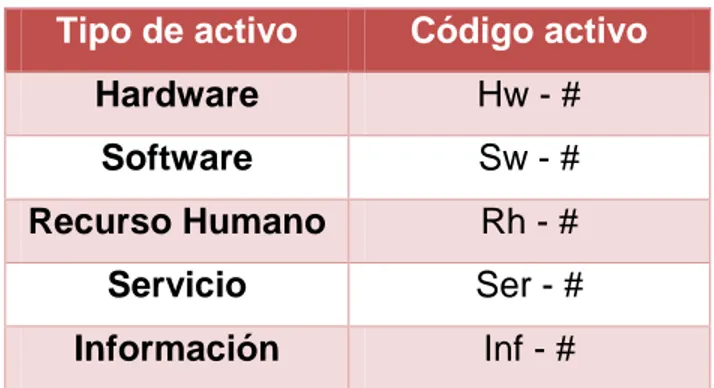

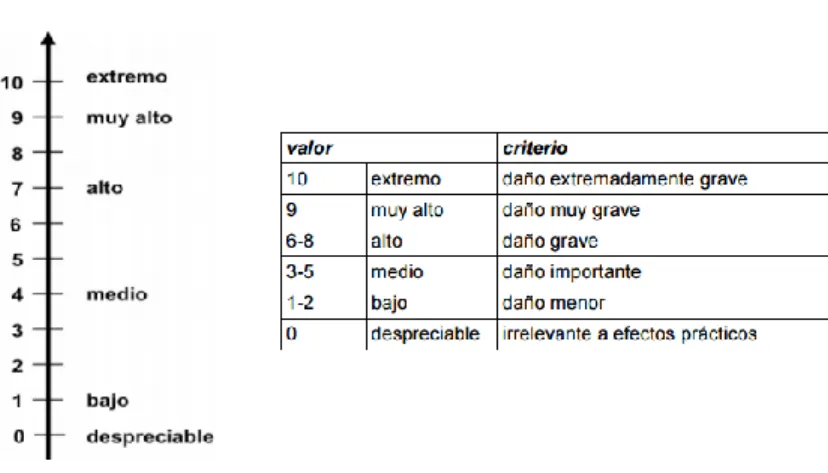

(7) TABLAS. Tabla 1: Factibilidad Técnica ................................................................................. 49 Tabla 2: Factibilidad Operativa .............................................................................. 50 Tabla 3: Factibilidad Económica ............................................................................ 51 Tabla 4: Código Tipo de Activo .............................................................................. 61 Tabla 5: Clasificación de Activos ........................................................................... 61 Tabla 6: Valoración de Activos............................................................................... 67 Tabla 7: Criterios de valoración impacto ................................................................ 70 Tabla 8: Descripción Amenazas ............................................................................ 71 Tabla 9: Amenazas por desastres naturales .......................................................... 71 Tabla 10: Amenazas de origen industrial ............................................................... 72 Tabla 11: Amenazas de errores y fallos no intencionados ..................................... 73 Tabla 12: Amenazas de ataques intencionados .................................................... 75 Tabla 13: Amenazas en el hardware ..................................................................... 77 Tabla 14: Amenaza contra el patrimonio ............................................................... 78 Tabla 15: Escala valoración vulnerabilidades ........................................................ 79 Tabla 16: Vulnerabilidades y valoración ................................................................ 80 Tabla 17: Mapa de calor ........................................................................................ 83 Tabla 18: Escala de impacto .................................................................................. 83 Tabla 19: Escala de probabilidad ........................................................................... 84 Tabla 20: Valoración de riesgos............................................................................. 84 Tabla 21: Mapa de calor de riesgos ....................................................................... 85 Tabla 22: Controles definidos de acuerdo con ISO 27001 ..................................... 90 Tabla 23: Presupuesto Recurso Humano .............................................................. 99 Tabla 24: Presupuesto recurso técnico y físico...................................................... 99 Tabla 25: Total Presupuesto ................................................................................ 100 Tabla 26: Criterios de Medición ........................................................................... 106 Tabla 27: Análisis GAP ........................................................................................ 106. 5.

(8) ILUSTRACIONES. Ilustración 1: Metodología Magerit ......................................................................... 23 Ilustración 2: Ciclo PHVA ....................................................................................... 24 Ilustración 3: Firewall Fortinet Fortigate ................................................................. 24 Ilustración 4: Suricata ............................................................................................ 26 Ilustración 5: UPS .................................................................................................. 27 Ilustración 6: Lector de huellas .............................................................................. 28 Ilustración 7: Extintor ............................................................................................. 28 Ilustración 8: Detector de humo ............................................................................. 29 Ilustración 9: Botiquín con camilla.......................................................................... 30 Ilustración 10: Valoración de Activos ..................................................................... 67 Ilustración 11: Cronograma .................................................................................. 105. 6.

(9) ANEXOS Anexo A: Cronograma ......................................................................................... 105 Anexo B: Análisis GAP ........................................................................................ 106 Anexo C: Política de Seguridad ........................................................................... 125. 7.

(10) RESUMEN. En la actualidad muchas empresas y el acceso deliberado a la información, está haciendo cada vez más diversas y complejas las actividades que presentan problemas para resguardar la seguridad de la información, en consecuencia se genera vulnerabilidades y amenazas de los activos de la organización.. El propósito de este trabajo es realizar el análisis del estado actual de la empresa basado en los controles de dominio de la norma ISO 27001.. El presente trabajo describe cómo se debe generar un plan de seguridad para la empresa VPS Software, se comienza con definir su estructura organizacional, se evalúa cada uno de sus activos, después se pasa a definir las amenazas y riesgos que se pueden generar, para finalmente concluir con unas políticas definidas para poder mitigar los riesgos que se puedan presentar dentro de la empresa.. 8.

(11) ABSTRACT. Currently many companies and deliberate access to information, is making increasingly diverse and complex activities that present problems to protect the security of information, consequently generates vulnerabilities and threats to the assets of the organization.. The purpose of this work is to perform the analysis of the current state of the company based on the domain controls of the ISO 27001 standard.. The present work describes how a security plan for the VPS Software company should be generated, it begins with defining its organizational structure, each of its assets is evaluated, then the threats and risks that can be generated are defined, finally conclude with defined policies to mitigate the risks that may arise within the company.. 9.

(12) INTRODUCCIÓN. VPS Software es una empresa dedicada a la sistematización de notas de colegios tanto públicos como privados, es por esto que se maneja la información de una gran cantidad de colegios que no solamente están en la ciudad de Bogotá sino también en otras ciudades del país, es allí donde la información toma mayor importancia para la empresa, pues no solamente se maneja información básica como las notas de un estudiante, sino también los datos personales y familiares, es entonces necesario mantener segura toda la información recolectada por la empresa, pues la pérdida de ésta conllevará a graves problemas tanto para VPS Software como para las personas a las cuales pertenece la información.. VPS Software en la actualidad no cuenta con políticas de seguridad que le permitan salvaguardar y proteger su información haciéndola vulnerable ante situaciones de riesgo, es por esto que se hace necesario diseñar una propuesta que permita mitigar esos sesgos de seguridad que se encuentran presentes en la organización, tomando como base un análisis de la situación actual de la empresa el cual permitirá identificar las amenazas que se pueden presentar y el impacto que estas generan; luego de realizar este análisis se determinará la forma más adecuada para garantizar la seguridad de la información mediante el uso de los controles establecidos en la norma ISO 27001.. Inicialmente se realizará la identificación y valoración de activos, además se llevará a cabo la identificación de riesgos y vulnerabilidades, y a partir de los resultados obtenidos se propondrá salvaguardas y políticas de seguridad que permitan a la empresa implementar un sistema de seguridad de la información de forma correcta; este trabajo se enfoca en la primera fase del ciclo PHVA que es la fase de planeación.. 10.

(13) 1. FASE DE DEFINICIÓN, PLANEACIÓN Y ORGANIZACIÓN. 1.1. TÍTULO Diseño de un sistema de seguridad de la información para la empresa VPS Software. 1.2. TEMA El proyecto se centra en entregar una propuesta con los estudios y procesos necesarios del Sistema de Gestión de Seguridad de la Información para que la empresa VPS software realice la implementación, este documento contendrá el análisis del estado actual de la empresa, el alcance del SGSI, la política de seguridad, análisis y gestión de riesgos, los controles para implementar y evaluar. 1.3 DESCRIPCIÓN DEL PROBLEMA La empresa VPS SOFTWARE es una empresa colombiana de carácter privado la cual se dedica al desarrollo de software para crear soluciones informáticas únicamente. para. instituciones. educativas. ofreciendo. los. servicios. de. sistematización de notas, procesamiento de datos académicos, gestión de matrículas, unificación del sistema de emisión de certificados de estudio bajo una sola plataforma, control de pago de pensiones, pagos de ruta y restaurante escolar, módulo de comunicación entre padres e institución, desarrollo y diseño de portales de internet.. Actualmente la empresa carece de controles que proporcionen un sistema de seguridad de la información, ya que no cuenta con una adecuada protección para la información sensible, ni un plan o políticas de seguridad establecidas, tampoco sistemas de firewall físicos, entre otras fallas de seguridad. Teniendo en cuenta. 11.

(14) que manejan información confidencial, como la información personal de estudiantes, padres y acudientes, enfermedades, situaciones de discapacidad, información de contacto y resultados correspondientes a sus estudios, se deberían aplicar políticas de seguridad que mitiguen las vulnerabilidades a las cuales está expuesta toda esta información, pues de lo contrario puede llegar a producirse la pérdida de la confianza de los clientes, el negocio y problemas legales.. La ausencia de roles, controles y políticas de seguridad hace que la empresa pueda ser víctima de ataques a su sistema y a la información de sus bases de datos dejándola vulnerable tanto a ataques externos como a ataques internos, generando una afectación económica. 1.4. FORMULACIÓN DEL PROBLEMA ¿Cómo mejorar la seguridad informática y tratamiento de los riesgos asociados al manejo de la información de la empresa VPS software? 1.5 JUSTIFICACIÓN Para la empresa VPS Software es vital realizar un manejo y control adecuado a su información pues esta es confidencial e importante, se plantea generar un documento que contendrá el análisis del estado actual de la empresa, el alcance del SGSI, la política de seguridad, análisis y gestión de riesgos, los controles para implementar y evaluar, para que permita la toma de decisiones y acciones en cuanto a la gestión de la seguridad informática, este ayudará inicialmente a la empresa conocer y analizar las posibles fallas con las que cuenta actualmente en cuanto a nivel de seguridad para que posteriormente sean reforzados todos los puntos críticos. Con este proyecto se podrá evidenciar la diferencia entre una empresa que cuenta con un SGSI y una que carece de este, demostrando así la importancia de proteger la información de forma correcta.. 12.

(15) 1.6 OBJETIVOS 1.6.1. Objetivo General Diseñar un Sistema de Seguridad de la Información para la empresa VPS Software en la sede Bogotá, con el fin de mejorar la protección de la información y la seguridad informática, estableciendo los mecanismos y controles requeridos para mitigar riesgos. 1.6.2. Objetivos Específicos ❖ Analizar la situación actual de VPS Software, con relación a la Gestión de la seguridad de la Información. ❖ Identificar y clasificar los activos de información de la empresa, con el fin de realizar la clasificación y valoración en el análisis de riesgo. ❖ Definir salvaguardas, controles y planes de mejoramiento que permitan mitigar las amenazas, vulnerabilidad y riesgos de seguridad que se presentan en la empresa, basados en la norma ISO 27001. ❖ Definir las políticas de seguridad de información del sistema de gestión de seguridad de la información. ❖ Generar el documento con el diseño del SGSI para su futura implementación. 1.7 SOLUCIÓN TECNOLÓGICA Como solución tecnológica para el proyecto en mención, se desarrollarán una serie de pasos o eventos que permitirá obtener y/o establecer los elementos necesarios para el diseño del modelo del SGSI. Como paso inicial se debe realizar la gestión de los activos la cual incluye la identificación de los mismos, como por ejemplo la información que se maneja dentro de VPS Software, hardware y software, redes de comunicaciones, equipamiento auxiliar, el personal, entre otros; y la clasificación de los activos de acuerdo a los criterios de valoración tomados de. 13.

(16) la metodología Magerit; a continuación se identificaran las vulnerabilidades y amenazas y se generarán los riesgos asociados, para a partir de lo planteado establecer controles teniendo en cuenta la norma ISO 270001 la cual permite establecer políticas, procedimientos y controles con objeto de disminuir los riesgos de la organización y políticas de seguridad la cual será elaborada por medio del ciclo Deming. 1.8. MARCO DE REFERENCIA 1.8.1 Marco Teórico Hoy en día el activo más valioso de una organización es la información, es por esto que con más frecuencia buscan estrategias que permitan proteger este activo, en cuanto a seguridad de software, hardware y recurso humano. Seguridad Informática1: Es un estado de cualquier tipo de información que indica que el sistema está libre de daño o riesgo que pueda llegar afectar su funcionamiento, asegurando que se utilizan de la manera que se indicó y el acceso y/o modificación de la información sea solamente posible para las personas autorizadas.. Seguridad de la. información2: La. Organización. Internacional para. la. Estandarización (ISO) define Seguridad de la Información como la preservación de la confidencialidad, integridad y disponibilidad de la información; así como de los sistemas implicados en su tratamiento, dentro de una organización.. Pilares de la seguridad de la información: 1. Confidencialidad: La información no se divulga a terceros ni procesos autorizados. 1 2. Seguridad informática. Asociación española para la calidad [en línea]. LÓPEZ, Agustín. El portal de ISO 27001 en español [en línea].. 14.

(17) 2. Integridad: Mantenimiento de la exactitud y completitud de la información y sus métodos de proceso. 3. Disponibilidad: Acceso y uso de la información cuando se requiera.. Conjunto de procedimientos, estrategias y medidas preventivas y reactivas de carácter tecnológico, organizacional y de recursos humanos que permiten proteger y garantizar la información de la organización y que en consecuencia sean un eje de apoyo en el cumplimiento de los objetivos de negocio, su misión y visión Sistema de Gestión de Seguridad de la Información3: Un sistema de gestión de la seguridad informática es el enfoque sistemático, con el propósito de establecer los mecanismos de gestión, para la confidencialidad integridad y disponibilidad de la información dentro de un conjunto de estándares seguros, teniendo como objetivo identificar cada una de las personas que apoyan los sistemas informáticos a través del proceso de gestión de riesgos asociados a la compañía.. En el contexto aquí tratado, se entiende por información todo aquel conjunto de datos organizados en poder de una entidad que posean valor para la misma, independientemente de la forma en que se guarde o transmita (escrita, en imágenes, oral, impresa en papel, almacenada electrónicamente, proyectada, enviada por correo, fax o e-mail, transmitida en conversaciones, etc.), de su origen (de la propia organización o de fuentes externas) o de la fecha de elaboración.. La seguridad de la información, según ISO 27001, consiste en la preservación de su confidencialidad, integridad y disponibilidad, así como de los sistemas implicados en su tratamiento, dentro de una organización. Fundamentos4: 3. Borbón, S. Jeffrey, Metodología ágil de establecimiento de sistemas de gestión de la seguridad de la información basados en ISO/IEC27001, Vol. 6, Núm. 1 (2012) [en línea]. 4 Borbón, S. Jeffrey, Metodología ágil de establecimiento de sistemas de gestión de la seguridad de la información basados en ISO/IEC27001, Vol. 6, Núm. 1 (2012) [en línea].. 15.

(18) Para garantizar que la seguridad de la información es gestionada correctamente se debe identificar inicialmente su ciclo de vida y los aspectos relevantes adoptados para garantizar su C-I-D: . Confidencialidad: la información no se pone a disposición ni se revela a individuos, entidades o procesos no autorizados.. . Integridad: mantenimiento de la exactitud y completitud de la información y sus métodos de proceso.. . Disponibilidad: acceso y utilización de la información y los sistemas de tratamiento de la misma por parte de los individuos, entidades o procesos autorizados cuando lo requieran.. En base al conocimiento del ciclo de vida de cada información relevante se debe adoptar el uso de un proceso sistemático, documentado y conocido por toda la organización, desde un enfoque de riesgo empresarial. Este proceso es el que constituye un SGSI. ❖ Activos intangibles: Son los bienes inmateriales ➔ Relaciones inter-empresas ➔ Capacitaciones empresariales ➔ Habilidades y motivación de los empleados y/o trabajadores ➔ Bases de datos, Herramientas tecnológicas ➔ Procesos operativos ❖ Activos tangibles: Son los bienes de naturaleza material, los cuales son perceptibles a la vista del ser humano. ➔ Mobiliario, capital ➔ Infraestructura y área de terreno ➔ Material, elementos de trabajo ➔ Equipos informáticos. 16.

(19) Vulnerabilidad Informática5: Debilidad de cualquier tipo que compromete la seguridad del sistema informático, se pueden agrupar según su función en Diseño, implementación, uso y del día cero. Se clasifican desbordamiento de buffer, condición de carrera, error de formato de cadena, Cross site Scripting, inyección SQL, denegación de servicio y ventanas engañosas. Amenazas Informáticas6: Posibilidad de que algún tipo de evento se pueda presentar en cualquier instante de tiempo, en el cual existe un daño material o inmaterial, sobre los sistemas de información, se clasifican en: ❖ Amenaza criminal: son aquellas acciones en las que intervienen seres humanos violando las normas y las leyes. ❖ Sucesos de origen físico: son los eventos naturales que se pueden presentar, o aquellos eventos en los que el ser humano propicia las condiciones para determinar un hecho físico. ❖ Negligencia: son las omisiones, decisiones o acciones que pueden presentar algunas personas por desconocimiento, falta de capacitación y/o abuso de autoridad porque tienen influencia sobre los sistemas de información, algunos porque no tienen ética para el desarrollo de la profesión.. Las amenazas a los sistemas de información están latentes cada que se interactúa con los mismos, desde la utilización de dispositivos de almacenamiento externos, hasta el ingreso a sitios web, o la inconformidad de empleados insatisfechos dentro de la misma compañía, por lo tanto los tipos de amenazas según el efecto causado en el sistema7:. 5. Castro, Ivette. ¿Qué es un análisis de vulnerabilidades? [en línea] Rapri, David. 12 amenazas a la seguridad de la información [en línea] 7 Tarazona, César. Amenazas Informáticas y Seguridad de la información [en línea]. 2017 6. 17.

(20) ❖ Intercepción: Es cuando un hacker o grupo de personas, logran ingresar a los sistemas de información sin autorización para escuchar, visualizar y copiar archivos confidenciales de las empresas, organizaciones y/o Pymes. ❖ Modificación: Es cuando un hacker o grupo de personas, han logrado ingresar al sistema de información y además pueden modificar los archivos y/o líneas de código del software para ocasionar pérdida de información, mal funcionamiento de los equipos de cómputo o programar cambios en los contenidos de las bases de datos. ❖ Interrupción: La interrupción se da cuando los sistemas de información son saturados por medio de inyección SQL, código malicioso, virus, troyanos, gusanos y todas las aplicaciones que pueden ocasionar entorpecimiento en el sistema de información para un mal funcionamiento. ❖ Generación: La generación de amenazas se da cuando se añade información en las bases de datos, registros y programas confidenciales, ocasionando daños internos y externos en los equipos de cómputo y prestación del servicio, ya que introduce mensajes no autorizados en cada uno de los comandos, registros y datos requeridos para un buen funcionamiento. Riesgo Informático8: Dificultad que interviene en el cumplimiento de una meta o así mismo una amenaza a la pérdida de documentos. Este riesgo puede estar clasificado en ganancia o pérdida. Los medios que este riesgo informático presenta son: ❖ Probabilidad: Mirar o plantear que probabilidades hay de que se presente amenazas frente a un trabajo que estemos realizando. ❖ Amenazas: Son acciones que se presentan en una empresa ocasionando resultados negativos y pueden ser de carácter físico o lógico.. 8. Douglas, IJ. Auditoria Informática [en línea]. 2017. 18.

(21) ❖ Vulnerabilidades: Es cuando la amenaza está presente pero no se hace visibles o real. ❖ Activos: Son los datos relacionados con el sistema de información. ❖ Impacto: Los resultados de estas amenazas siempre resultan negativas. ❖ Integridad: Son aquellos que se relacionan con el acceso, autorización y procesamiento de las aplicaciones que integran los reportes de las organizaciones, aplicados en cada uno de sus sistemas de operaciones: ➔ Interfaz del usuario ➔ Procesamiento, procesamiento de errores ➔ Interfaz ➔ Administración de cambios ➔ Información ❖ Relación: Son aquellos que se relacionan con la toma de decisiones de manera oportuna a partir de la información recolectada y en momento preciso, integrada a través de las aplicaciones para tomar decisiones. ❖ Acceso: Son aquellos que por una inadecuada configuración del sistema, en el cual no se poseen las metodologías apropiadas para salvaguardar la integridad y confidencialidad de la información, los datos podrían estar expuestos y son vulnerables a cualquier hacker, dependiendo del nivel de estructura en el cual se encuentra la seguridad de la información: ➔ Procesos de negocio ➔ Aplicación ➔ Administración de la información ➔ Entorno de procesamiento ➔ Redes ➔ Nivel físico ❖ Utilidad: Los riesgos de utilidad se enfocan desde 3 sectores, en primer lugar se tienen los backups y/o planes de contingencia para la seguridad informática, en segundo lugar se tiene las técnicas para recuperar el sistema cuando existen caídas de los sistemas operativos y en tercer lugar. 19.

(22) los procesos que acompañan las posibles problemáticas debido al entorno para mitigar o minimizar la ocurrencia del hecho (amenaza y/o vulnerabilidad informática). ❖ Infraestructura: Son aquellos que no poseen una estructura tecnológica efectiva a la hora de enfrentar alguna eventualidad en sus sistemas de información, en el cual el software, hardware, personal, procesos, redes y canales de comunicación son los elementos que soportan las necesidades de operación, desarrollo, mantenimiento y procesamiento de la información de una organización: ➔ Planeación organizacional ➔ Definición de las aplicaciones ➔ Administración de seguridad ➔ Operaciones de red y operaciones computacionales ➔ Administración de sistemas de bases de datos ➔ Información / Negocio ➔ Riesgos de seguridad general ➔ Riesgos de choque de eléctrico ➔ Riesgos de incendio ➔ Riesgos de niveles inadecuados de energía eléctrica ➔ Riesgos de radiaciones ➔ Riesgos mecánicos. Control de Gestión: Se centra en la verificación constante de cada proceso dentro de la organización, los principios de control son: ❖ Control por responsabilidades ❖ Desarrollo económico ❖ Integración de sistemas informáticos ❖ Control de excepciones. 20.

(23) ❖ Indicadores de gestión ❖ Medidas de comparación Análisis de Riesgos Informáticos9: Identificación de activos informáticos, sus vulnerabilidades y amenazas a los que se encuentran expuestos así como su probabilidad de ocurrencia y el impacto de las mismas, a fin de determinar los controles adecuados para aceptar, disminuir, transferir o evitar la ocurrencia del riesgo, para establecer un correcto diagnóstico del riesgo que se está presentando se debe realizar un análisis. RT (Riesgo Total) = Probabilidad * Impacto promedio Auditoría10: Proceso para diagnosticar el sistema de información de una empresa, el cual proporciona metodologías en la toma de decisiones sobre los sistemas auditados, por lo tanto se debe tener en cuenta que no todas las empresas manejan y manipulan la información de la misma manera. ❖ Auditoría Interna: Según el Instituto de Auditores Internos (The Institute of Internal Auditors - IIA), definieron la auditoría interna como “La actividad independiente y objetiva de aseguramiento y consulta concebida para agregar valor y mejorar las operaciones de una organización. Ayuda a una organización a cumplir sus objetivos aportando un enfoque sistemático y disciplinado para evaluar y mejorar la eficacia de los procesos de gestión de riesgos, control y gobierno” ❖ Auditoría Externa: La auditoría externa son los métodos utilizados por una empresa ajena para examinar sistemáticamente las herramientas que soportan la gestión de la empresa, aquellos sistemas que soportan algún procedimiento que pueda ser auditado para determinar la integridad del 9. Palacios, Jordy. Análisis de Riesgo Informático [en línea] Auditoría de sistemas informáticos: objetivo y razones para implementarla. [en línea] 2018. 10. 21.

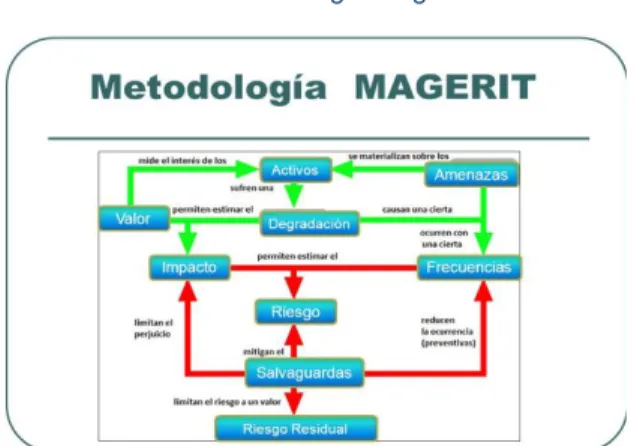

(24) estado actual de los documentos, expedientes e información que ocasionó el ingreso de información. Como resultado se emite un concepto independiente sobre los sistemas de información y se realizarán sugerencias conforme a los hallazgos y evidencias encontradas, con el objetivo de dar fe pública sobre el procedimiento desarrollado para examinar los procesos, validar las evidencias ante terceros y formular los procedimientos de mejora continua. Metodología Magerit11. Es una técnica de análisis de riesgos creada por el Ministerio de Administraciones Públicas español, en la que se especifica las tareas apropiadas para un análisis y gestión del riesgo efectivo, cuenta con catálogos detallados de amenazas, vulnerabilidades y salvaguardas; igualmente con una herramienta, denominada PILAR, mediante la cual se gestiona el análisis y la gestión de los riesgos de los sistemas de información.. La razón de ser de Magerit está directamente relacionada con la generalización del uso de los medios electrónicos, informáticos y telemáticos, que supone unos beneficios evidentes para los ciudadanos; pero también da lugar a ciertos riesgos que deben minimizarse con medidas de seguridad que generen confianza en el uso de tales medios. El análisis de riesgos se ha consolidado como paso necesario para la gestión de la seguridad. Así se recoge claramente en las guías de la OCDE que, en su principio dice “Evaluación del riesgo. Los participantes deben llevar a cabo evaluaciones de riesgo”. (Ver ilustración 1).. 11. Pae, Portal administradora electrónica. MAGERIT v.3: Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información [en línea]. 2018. 22.

(25) Ilustración 1: Metodología Magerit. Fuente: Página Apuntes de un informático. Gestión de Riesgos.. Ciclo PHVA. Se constituye como una de las principales herramientas para lograr la mejora continua en las organizaciones que desean aplicar a la excelencia en sistemas de calidad. La utilidad del ciclo es ser utilizado para lograr la mejora continua de la calidad dentro de una empresa u organización12.. El ciclo completo consiste en una secuencia lógica de cuatro pasos, los cuales son repetidos y que se deben de llevar a cabo secuencialmente (Ver ilustración 2). Estos pasos son:. ❖ Planear: consiste en definir los objetivos y los procesos para lograrlos. ❖ Hacer: Consiste en la implementación de las acciones para lograr las mejoras planteadas. ❖ Verificar: Implica comprobar que se alcanzan los objetivos previstos con los recursos previamente asignados.. 12. (Implementación SIG, 2016). 23.

(26) ❖ Actuar: Se refiere a analizar y corregir las posibles desviaciones detectadas, así como también se debe proponer mejoras a los procesos ya empleados. Ilustración 2: Ciclo PHVA. Fuente: Página Sistemas Integrados de Gestión. Ciclo PHVA.. Firewall. Para la protección avanzada contra amenazas provenientes de redes externas, incluyendo firewall, control de aplicaciones, IPS y filtrado web, todo desde un solo dispositivo que es fácil de implementar y administrar se seleccionó el Firewall Fortinet Fortigate 200b-poe, este equipo en formato rack ofrecen un rendimiento de firewall de 5Gbps, soporta hasta 500.000 conexiones concurrentes y 15.000 nuevas conexiones por segundo. (Ver ilustración 3) Ilustración 3: Firewall Fortinet Fortigate. Fuente: Avfirewalls, FortiGate. [En línea. 24.

(27) Este equipo permite las siguientes funcionalidades: . Firewall con inspección de estado.. . Enrutado dinámico por tipo de tráfico y/o destino.. . VPN (SSL e IPSec) con autenticación fuerte de dos factores (requiere etoken) y PPTP configurable en consola.. . Gestión del tráfico con QoS (Quality of Service).. . Filtrado de mensajería instantánea y P2P.. . Posibilidad de implantar UTMs virtuales (firewall, routing, usuarios, filtrado de contenido, VPN, etc.).. . Políticas de seguridad individualizadas por usuarios y/o grupos.. . Soporte VLAN.. . Programación horaria.. . Filtrado web basado en URLs y palabras clave.. . Registro y monitorización del tráfico (en memoria o en servicio FortiAnalyzer/FortiCloud adicionales).. . Integración con Active Directory, LDAP o servidor Radius.. . Funcionalidades básicas para HotSpot.. . Controlador inalámbrico para equipos FortiAP.. . Controlador para tokens FortiToken.. . Autenticación de dos factores.. . Balanceo de carga y/o alta disponibilidad de conexiones externas (sólo salida).. Sistema de detección de intrusos (IDS). Suricata es un sistema de detección de intrusos de red de código abierto, rápido y muy robusto, desarrollado por la Open Information Security Foundation. El motor de Suricata es capaz de detectar intrusos en tiempo real, prevenir intrusiones en línea y monitorear la seguridad de la red. Además, consta de unos módulos como. 25.

(28) Captura, Recopilación, Decodificación, Detección y Salida. Captura el tráfico que pasa en un flujo antes de la decodificación13. (Ver ilustración 4) . Multi-hilo: aprovecha los procesadores multi-núcleo y multi-threading. Existen benchmarks que demuestran una considerable diferencia de rendimiento.. . Aceleración mediante hardware: es posible utilizar tarjetas gráficas para inspeccionar tráfico de red.. . Extracción de ficheros: si alguien se descarga malware en nuestro entorno, es posible capturarlo y estudiarlo desde Suricata.. . LuaJIT: proporciona el poder que falta mediante scripting, pudiendo combinar varias reglas, para buscar elementos con mayor eficiencia.. . Más que paquetes: Suricata no solo es capaz de analizar paquetes, también puede revisar los certificados TLS/SSL, peticiones DNS, solicitudes HTTP… Ilustración 4: Suricata. Fuente: Sistemas de Detección de intrusos, Herramientas Opensource. [En Línea]. UPS Como control de energía eléctrica se recomienda la UPS CyberPower PR2200ELCD 2200VA 9AC, torre Negro sistema de alimentación ininterrumpida (UPS) - Fuente de. 13. OpenWebinars, [en línea]. 26.

(29) alimentación continua (UPS) (2200 VA, 1980 W, 230 V, 230 V, 50/60, C13 acoplador, C19 acoplador). (Ver ilustración 5) Ilustración 5: UPS. Fuente: Amazon, CyberPower. [En línea]. Lector de Huellas. Para establecer el control de acceso físico se recomienda el reloj Biométrico Lector Huella Control De Asistencia K14, es una innovadora terminal biométrica IP diseñada para aplicaciones de tiempo y asistencia de empleados. Gracias al avanzado algoritmo de reconocimiento de huella digital de ZKTeco, el K14 es una terminal estable, confiable y precisa que posee una excelente velocidad de verificación. La imagen de la huella y el resultado de la verificación, son mostradas en la pantalla TFT de 2.8 pulgadas. La comunicación TCP/IP y el puerto USB aseguran que la transmisión de datos entre la terminal y el PC sea realizada de manera rápida y segura14. (Ver ilustración 6) Especificaciones:. 14. . Diseño Elegante y Moderno. . Pantalla TFT LCD a Color de 2.8 Pulgadas. . Interfaz TCP/IP y Puerto USB Host. . Software SSr Excel, Openoffice.org, LibreOffice. . Salida de Reportes por USB en Formato de Excel. Reloj Biometrico Lector de Huellas, ZKTECO [en línea]. 27.

(30) . Copia de Seguridad de Todos los Datos en Tiempo Real. . Multilenguaje Ilustración 6: Lector de huellas. Fuente: Zkteco, Lector de huella K14 [En línea]. Extintores Teniendo en cuenta las amenazas de incendios, se seleccionaron los extintores Clase C, unos equipos contra incendios para todo tipo de fuego, se emplean especialmente para fuegos provocados en sitios donde existan equipos electrónicos, computadores, laboratorios, centrales telefónicas, entre otros, porque no deja ningún tipo de residuo en el momento de su utilización, y por lo tanto no ocasiona daños a dichos equipos (Ver ilustración 7). Ilustración 7: Extintor. Fuente: Conociendo el uso del extintor, Encajas [En línea]. 28.

(31) Detectores de Humo Se sugiere este detector ya que es una alarma que detecta la presencia de humo en el aire y emite una señal acústica para avisar de peligro de fuego en el lugar, este controla la amenaza de incendio. Se seleccionó el Detector Humo Zwave 2 1 Primero Alert Alarma Monóxido Carbón. (Ver ilustración 8) Ilustración 8: Detector de humo. Fuente: Detector de humo, Zwave [En línea]. Botiquín Primeros Auxilios Cuando se produce la atención de una emergencia, debido a que se produjo un accidente es de vital importancia contar a la mano con un botiquín de primeros auxilios, el mismo que debe contener lo indispensable para prestar la primera asistencia o los primeros auxilios a la emergencia15, Es importante que la empresa cuente con mínimo dos botiquines de emergencia con camilla y un botiquín metálico básico (Ver ilustración 9).. 15. Botiquín de emergencia, http://prevencionar.com.co/2017/09/29/botiquin-de-primeros-auxilios/. 29.

(32) Ilustración 9: Botiquín con camilla. Fuente: Botiquín primeros auxilios, IDEN [En línea]. 1.8.2 Marco Histórico Un Sistema de Gestión de Seguridad de la Información está basado en el famoso ciclo de Deming que ha adoptado esta norma como otras (ISO 9000 e ISO 14000) y que está basado en cuatro fases denominadas como Plan Do Check Act, también conocido como ciclo PDCA. Este ciclo permite la mejora continua de la seguridad de la información dentro de la organización apoyándose en el sistema de gestión como soporte para dicha mejora. Este Sistema de Gestión, como todo, tiene un principio y es en su construcción donde se hace hincapié en la primera auditoría. Esta rueda que va evolucionando poco a poco, permite a la organización mejorar su seguridad de la información, consiguiendo que la organización vaya poniendo el término Seguridad de la Información junto al de Sistema de Gestión.. Algo que preocupa es si realmente en la primera iteración del SGSI hay Seguridad de la Información más allá de un Sistema de Gestión. Ésta bien podría ser la historia de un SGSI cualquiera en una empresa cualquiera un día de auditoría cualquiera. Y es que no es lo mismo Sistema de Gestión que Seguridad de la Información. No es lo mismo y no van juntos por mucho que ISO 27001 se empeñe en juntarlos a los dos en el término Sistema de Gestión de Seguridad de la Información, al menos no en la primera iteración del ciclo PDCA.. 30.

(33) ISO 2700116. La ISO 27001 es la norma ISO que establece los requisitos para implantar, mantener y mejorar un Sistema de Gestión de Seguridad de la Información. Este estándar internacional fue publicado como tal por la International Organization for Standardization y por la comisión International Electrotechnical Commission en octubre del año 2005 y actualmente es el único estándar aceptado a nivel internacional para la gestión de la Seguridad de la Información.. La ISO 27001 como la conocemos hoy en día, ha sido resultado de la evolución de otros estándares relacionados con la seguridad de la información. ISO 27001 Se trata desde los siguientes: ▪. 1901 – Normas “BS”: La British Standards Institution publica normas con el prefijo “BS” con carácter internacional. Estas son el origen de normas actuales como ISO 9001, ISO 14001 u OHSAS 18001.. ▪. 1995- BS 7799-1:1995: Mejores prácticas para ayudar a las empresas británicas. a. administrar. la. Seguridad. de. la. Información.. Eran. recomendaciones que no permitían la certificación ni establecía la forma de conseguirla. ▪. 1998 – BS 7799-2: 1999: Revisión de la anterior norma. Establecía los requisitos para implantar un Sistema de Gestión de Seguridad de la Información certificable.1999 – BS 7799-1:1999: Se revisa.. ▪. 2000 – ISO/IEC 17799:2000: La Organización Internacional para la Estandarización (ISO) tomó la norma británica BS 7799-1 que dio lugar a la llamada ISO 17799, sin experimentar grandes cambios.. ▪. 2002 – BS 7799-2:2002: Se publicó una nueva versión que permitió la acreditación de empresas por una entidad certificadora en Reino Unido y en otros países.. 16. ¿Qué es norma ISO 27001? https://advisera.com/27001academy/es/que-es-iso-27001/. 2018. 31.

(34) ▪. 2005 – ISO/IEC 27001:2005 e ISO/IEC17799:2005: Aparece el estándar ISO 27001 como norma internacional certificable y se revisa la ISO 17799 dando lugar a la ISO 27001:2005.. ▪. 2007 – ISO 17799: Se renombra y pasa a ser la ISO 27002:2005 2007 – ISO/IEC 27001:2007: Se publica la nueva versión.. ▪. 2009 – Se publica un documento adicional de modificaciones llamado ISO 27001:2007/1M: 2009.. En el 2013 se. publicó. la nueva versión de la ISO 27001 que trae cambios. significativos en su estructura, evaluación y tratamiento de los riesgos. La Plataforma Tecnológica ISOTools facilita la implementación, mantenimiento y automatización de los Sistemas de Gestión de Seguridad en la Información conforme a la norma ISO 27001 y da cumplimiento de manera complementaria a las buenas prácticas o controles establecidos en ISO 27002. ISOTools se adapta a los cambios normativos, permitiendo ya la implementación de la ISO 27001:2013.. ISO/IEC 27001:2005: Este estándar internacional ha sido preparado para proporcionar un modelo para establecer, implementar, operar, monitorizar, revisar, mantener y mejorar un Sistema de Gestión de Seguridad de la Información (SGSI). La adopción de un SGSI debe ser una decisión estratégica para una organización. El diseño e implementación del SGSI de una organización es influenciado por las necesidades y objetivos, requerimientos de seguridad, los procesos empleados y el tamaño y estructura de la organización. En función del tamaño y necesidades se implementa un SGSI con medidas de seguridad más o menos estrictas, que en cualquier caso pueden variar a lo largo del tiempo.. 32.

(35) Norma ISO/IEC 2700517. Gestión de riesgos de la Seguridad de la Información.. ISO 27005 es el estándar internacional que se ocupa de la gestión de riesgos de seguridad de información. La norma suministra las directrices para la gestión de riesgos de seguridad de la información en una empresa, apoyando particularmente los requisitos del sistema de gestión de seguridad de la información definidos en ISO 27001.. ISO-27005 es aplicable a todo tipo de organizaciones que tengan la intención de gestionar los riesgos que puedan complicar la seguridad de la información de su organización. No recomienda una metodología concreta, dependerá de una serie de factores, como el alcance real del Sistema de Gestión de Seguridad de la Información (SGSI), o el sector comercial de la propia industria.. ISO 27005 sustituyó a la Gestión de la Información y Comunicaciones Tecnología de Seguridad, la norma ISO / IEC TR 13335-3:1998 y la norma ISO / IEC TR 13335-4:2000.. Las secciones de contenido son:. 17. . Prefacio.. . Introducción.. . Referencias normativas.. . Términos y definiciones.. . Estructura.. . Fondo.. . Descripción del proceso de ISRM.. . Establecimiento Contexto.. ISO/IEC 27005. Gestión de riesgos de la Seguridad la Información [en línea]. 2018. 33.

(36) . Información sobre la evaluación de riesgos de seguridad (ISRA).. . Tratamiento de Riesgos Seguridad de la Información.. . Admisión de Riesgos Seguridad de la información.. . Comunicación de riesgos de seguridad de información.. . Información de seguridad Seguimiento de Riesgos y Revisión.. . Anexo A: Definición del alcance del proceso.. . Anexo B: Valoración de activos y evaluación de impacto.. . Anexo C: Ejemplos de amenazas típicas.. . Anexo. D: Las vulnerabilidades y métodos de. evaluación de. la. vulnerabilidad. . Enfoques ISRA.. Adicionalmente la evaluación de riesgos requiere los siguientes puntos: . Un estudio de vulnerabilidades, amenazas, probabilidad, pérdidas o impacto, y la supuesta eficiencia de las medidas de seguridad. Los directivos de la organización utilizan los resultados de la evaluación del riesgo para desarrollar los requisitos de seguridad y sus especificaciones.. . El proceso de evaluación de amenazas y vulnerabilidades, conocidas y postuladas para estimar el efecto producido en caso de pérdidas y establecer el grado de aceptación y aplicabilidad en las operaciones del negocio.. . Identificación de los activos y facilidades que pueden ser afectados por amenazas y vulnerabilidades.. . Análisis de los activos del sistema y las vulnerabilidades para establecer un estimado de pérdida esperada en caso de que ocurran ciertos eventos y las probabilidades estimadas de la ocurrencia de estos. El propósito de una evaluación del riesgo es determinar si las contramedidas son adecuadas para reducir la probabilidad de la pérdida o el impacto de la pérdida a un nivel aceptable.. 34.

(37) Una herramienta de gestión que proporcione un enfoque sistemático que determine el valor relativo de: . La sensibilidad al instalar activos informáticos.. . La evaluación de vulnerabilidades.. . La evaluación de la expectativa de pérdidas.. . La percepción de los niveles de exposición al riesgo.. . La evaluación de las características de protección existentes.. . Las alternativas adicionales de protección.. . La aceptación de riesgos.. . La documentación de las decisiones de gestión.. Decisiones para el desarrollo de las funciones de protección adicionales se basan normalmente en la existencia de una relación razonable entre costo/beneficio de las salvaguardia y la sensibilidad / valor de los bienes que deben protegerse. Las evaluaciones de riesgos pueden variar de una revisión informal de una instalación a escala microprocesador pequeño para un análisis más formal y plenamente documentado (por ejemplo, análisis de riesgo) de una instalación a escala de ordenadores. Metodologías de evaluación de riesgos pueden variar desde los enfoques cualitativos o cuantitativos a cualquier combinación de estos dos enfoques.. ISO/IEC. 27002:200518:. Describe. los. objetivos. de. control. y. controles. recomendables en cuanto a seguridad de la información con 11 dominios, mencionados en el anexo A de la ISO 27001, 39 objetivos de control y 133 controles.. 18. El portal de ISO 27001 en Español [en línea]. 2018. 35.

(38) Los dominios a tratar son los siguientes: . Políticas de Seguridad: Busca establecer reglas para proporcionar la dirección gerencial y el soporte para la seguridad de la información. Es la base del SGSI.. . Organización de la seguridad de la información: Busca administrar la seguridad dentro de la compañía, así como mantener la seguridad de la infraestructura de procesamiento de la información y de los activos que son accedidos por terceros.. . Gestión de activos: Busca proteger los activos de información, controlando el acceso solo a las personas que tienen permiso de acceder a los mismos. Trata que cuenten con un nivel adecuado de seguridad.. . Seguridad de los recursos humanos: Orientado a reducir el error humano, ya que en temas de seguridad, el usuario es considerado como el eslabón más vulnerable y por el cual se dan los principales casos relacionados con seguridad de la información. Busca capacitar al personal para que puedan seguir la política de seguridad definida, y reducir al mínimo el daño por incidentes y mal funcionamiento de la seguridad.. . Seguridad física y ambiental: Trata principalmente de prevenir el acceso no autorizado a las instalaciones para prevenir daños o pérdidas de activos o hurto de información.. . Gestión de comunicaciones y operaciones: Esta sección busca asegurar la operación correcta de los equipos, así como la seguridad cuando la información se transfiere a través de las redes, previniendo la pérdida, modificación o el uso erróneo de la información.. . Control de accesos: El objetivo de esta sección es básicamente controlar el acceso a la información, así como el acceso no autorizado a los sistemas de información y computadoras. De igual forma, detecta actividades no autorizadas.. 36.

(39) . Sistemas. de. información,. adquisición,. desarrollo. y. mantenimiento:. Básicamente busca garantizar la seguridad de los sistemas operativos, garantizar que los proyectos de TI y el soporte se den de manera segura y mantener la seguridad de las aplicaciones y la información que se maneja en ellas. . Gestión de incidentes de seguridad de la información: Tiene que ver con todo lo relativo a incidentes de seguridad. Busca que se disponga de una metodología de administración de incidentes, que es básicamente definir de forma clara pasos, acciones, responsabilidades, funciones y medidas correctas.. . Gestión de continuidad del negocio: Lo que considera este control es que la seguridad de la información se encuentre incluida en la administración de la continuidad de negocio. Busca a su vez, contrarrestar interrupciones de las actividades y proteger los procesos críticos como consecuencias de fallas o desastres.. . Cumplimiento: Busca que las empresa cumpla estrictamente con las bases legales del país, evitando cualquier incumplimiento de alguna ley civil o penal, alguna obligación reguladora o requerimiento de seguridad. A su vez, asegura la conformidad de los sistemas con políticas de seguridad y estándares de la organización19.. 1.8.3 Marco Conceptual Política de seguridad:20 Conjunto de leyes, prácticas o reglas cuyo fin es legislar la forma de proteger los activos y recursos de una organización para llevar a cabo sus objetivos de seguridad.. 19. INTERNATIONAL ORGANIZATION FOR STANDARIZATION ISO/IEC 27000 [en línea]. 2015 Introducción a la seguridad informática, capitulo 5 Herramientas de análisis y gestión de riesgos, 5.1 política de seguridad [en línea]. 2018 20. 37.

(40) Tipos de amenazas: Las amenazas pueden clasificarse en dos tipos: ▪. Intencionales, en caso de que deliberadamente se intente producir un daño (por ejemplo el robo de información aplicando la técnica de trashing, la propagación de código malicioso y las técnicas de ingeniería social).. ▪. No intencionales, en donde se producen acciones u omisiones de acciones que si bien no buscan explotar una vulnerabilidad, ponen en riesgo los activos de información y pueden producir un daño (por ejemplo las amenazas relacionadas con fenómenos naturales).. Fuentes de amenazas ▪. Factor humano: Las personas son la principal fuente de amenaza que existe en los sistemas de información y son el tipo de amenaza en el que se invierten más recursos para controlarlos y contrarrestar sus efectos. Abarca actos malintencionados, incumplimiento de las medidas de seguridad como consecuencia de actos negligentes o falta de controles adecuados.. ▪. Hardware: Se da la amenaza por fallas físicas que presente cualquiera de los elementos de hardware que conforman al sistema de cómputo. Estas fallas físicas pueden ser defectos de fabricación o mal diseño del hardware, pero también pueden ser el resultado de un mal uso y descuido en el mantenimiento.. ▪. Red de datos: Esta amenaza se presenta cuando la red de comunicación no está disponible para su uso, esto puede ser provocado por un ataque deliberado por parte de un intruso o un error físico o lógico del sistema mismo. Las dos principales amenazas que se presentan en una red de datos son, la no disponibilidad de la red, y la extracción lógica de información a través de ésta.. 38.

(41) Software21: Las amenazas de software incluyen posibles fallas dentro del software de un sistema operativo, software mal desarrollado, mal diseñado o mal implantado, además de que existe software de uso malicioso que representa una amenaza directa contra un sistema. 1.8.4 Marco Legal Marco legal de Seguridad de la Información en Colombia 22Siempre. que se desea implementar un Sistema de Gestión, toda organización. debe obligatoriamente cumplir con todas las leyes, normas, decretos, etc. Que sean aplicables en el desarrollo de sus actividades. De manera general se puede mencionar el tema de seguridad social, cumplir con la Cámara de Comercio, permisos, licencias de construcción, etc. Pero en lo que se refiere específicamente a Seguridad de la Información, estas son las Leyes vigentes al día de hoy:. 1. Derechos de Autor:. 21 22. ▪. Decisión 351 de la C.A.N.. ▪. Ley 23 de 1982. -. Decreto 1360 de 1989. -. Ley 44 de 1993. -. Decreto 460 de 1995. -. Decreto 162 de 1996. -. Ley 545 de 1999. -. Ley 565 de 2000. -. Ley 603 de 2000. -. Ley 719 de 2001. Introducción a la seguridad informática [en línea]. 2018 Derecho informático, Legislación que Protege la Información en Colombia [en línea]. 2014. 39.

(42) 2. Propiedad Industrial -. Decisión 486 de la C.A.N.. -. Decreto 2591 de 2000. -. Ley 463 de 1998. -. Ley 170 de 1994. -. Ley 178 de 1994. 3. Propiedad Intelectual -. Decisión 345 de la C.A.N.. -. Decisión 391 de la C.A.N.. -. Decisión 523 de la C.A.N.. 4. Comercio Electrónico y Firmas Digitales -. Ley 527 de 1999. -. Decreto 1747 de 2000. -. Resolución 26930 de 2000. Para finalizar, el 5 de Enero de 2009 se decretó la Ley 1273 de 2009, la cual añade dos nuevos capítulos al Código Penal Colombiano: ● Capítulo Primero: De los atentados contra la confidencialidad, la integridad y la disponibilidad de los datos y de los sistemas informáticos; ● Capítulo Segundo: De los atentados informáticos y otras infracciones.. Como se puede ver en el primer capítulo, esta Ley está muy ligada a la ISO 27000, lo cual coloca al País a la vanguardia en legislación de seguridad de la información, abriendo así la posibilidad de nuevas entradas con este tema.. 40.

(43) ACTUALIZACIÓN AGOSTO 2013 LEY 603 DE 200023. Esta ley se refiere a la protección de los derechos de autor en Colombia. Recuerde: el software es un activo, además está protegido por el Derecho de Autor y la Ley 603 de 2000 obliga a las empresas a declarar si los problemas de software son o no legales. LEY ESTATUTARIA 1266 DEL 31 DE DICIEMBRE DE 200824. Por la cual se dictan las disposiciones generales del Hábeas Data y se regula el manejo de la información contenida en bases de datos personales, en especial la financiera, crediticia, comercial, de servicios y la proveniente de terceros países y se dictan otras disposiciones. LEY 1273 DEL 5 DE ENERO DE 200925. Por medio de la cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado - denominado “de la protección de la información y de los datos”- y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones. Ver esta ley. LEY 1341 DEL 30 DE JULIO DE 200926. Por la cual se definen los principios y conceptos sobre la sociedad de la información y la organización de las Tecnologías de la Información y las 23. Derechos de autor, Ley 603de 2000 [en línea]. Pardo, Ley estatutaria 1266 del 31 de diciembre de 2008 [en línea] 25 Daccach, José. Ley de Delitos Informáticos en Colombia [en línea] 26 Mintic, Ley 1341 de 2009 [en línea] 2018 24. 41.

(44) Comunicaciones -TIC-, se crea la Agencia Nacional del Espectro y se dictan otras disposiciones. LEY ESTATUTARIA 1581 DE 201227. Entró en vigencia la Ley 1581 del 17 de octubre 2012 de PROTECCIÓN DE DATOS PERSONALES, sancionada siguiendo los lineamientos establecidos por el Congreso de la República y la Sentencia C-748 de 2011 de la Corte Constitucional.. Como resultado de la sanción de la anunciada ley toda entidad pública o privada, cuenta con un plazo de seis meses para crear sus propias políticas internas de manejo de datos personales, establecer procedimientos adecuados para la atención de peticiones, quejas y reclamos, así como ajustar todos los procesos, contratos y autorizaciones a las disposiciones de la nueva norma.. Aspectos claves de la normatividad: ✓ Cualquier ciudadano tendrá la posibilidad de acceder a su información personal y solicitar la supresión o corrección de la misma frente a toda base de datos en que se encuentre registrado. ✓ Establece los principios que deben ser obligatoriamente observados por quienes hagan uso, de alguna manera realicen el tratamiento o mantengan una base de datos con información personal, cualquiera que sea su finalidad. ✓ Aclara la diferencia entre clases de datos personales construyendo las bases para la instauración de los diversos grados de protección que deben presentar si son públicos o privados, así como las finalidades permitidas para su utilización. 27. Alcaldía de Bogotá, LEY ESTATUTARIA 1581 DE 2012 [en línea]. 2018. 42.

(45) ✓ Crea una especial protección a los datos de menores de edad. ✓ Establece los lineamientos para la cesión de datos entre entidades y los procesos de importación y exportación de información personal que se realicen en adelante. ✓ Define las obligaciones y responsabilidades que empresas de servicios tercerizados tales como Call y Contact Center, entidades de cobranza y, en general, todos aquellos que manejen datos personales por cuenta de un tercero, deben cumplir en adelante. ✓ Asigna la vigilancia y control de las bases de datos personales a la ya creada. Superintendencia. Delegada. para. la. Protección. de. Datos. Personales, de la Superintendencia de Industria y Comercio. ✓ Crea el Registro Nacional de Bases de Datos. ✓ Establece una serie de sanciones de carácter personal e institucional dirigidas a entidades y funcionarios responsables del cumplimiento de sus lineamientos. DECRETO 1377 DE 201328. Protección de Datos, decreto por el cual se reglamenta parcialmente la Ley 1581 de 2012. 1.9 ESTADO DEL ARTE Se realizó la investigación sobre sistemas de Gestión de seguridad de información para tener una base e identificar avances en estos proyectos.. En el año 2016 fue presentado en la escuela de ciencias básicas tecnología e ingeniería de la universidad Nacional Abierta y a Distancia (UNAD), el trabajo de grado titulado Diseño del sistema de Gestión de Seguridad Informática y de la 28. Alcaldía de Bogotá, Decreto 1377 de 2013 [en línea]. 2018. 43.

(46) información (SGSI) para la empresa Belisario LTDA de la ciudad de Bogotá D.C29 y presentado por David Humberto Botero Vega como requisito para optar por el título de especialista en seguridad informática. La investigación trata de diseñar un SGSI para la empresa Belisario Ltda., busca disminuir la pérdida de información y mejorar la seguridad informática, con esto la compañía se verá favorecida en la reducción de los costos vinculados con los incidentes y la no disponibilidad de su sistema e infraestructura tecnológica. (Botero, 2016). Este trabajo sirve como guía para la realización de un sistema de gestión de la seguridad informática, ya que permite analizar la información de una compañía de manera detallada y que ya fue implementada generando mejoras notables dentro de la empresa adicional sirve como apoyo para determinar costos, disponibilidad del sistema y organizar los activos y riesgos de una compañía... En el año 2016 fue presentado en la escuela de ciencias básicas tecnología e ingeniería de la universidad Nacional Abierta y a Distancia (UNAD), el trabajo de grado titulado Diseño de un sistema de Gestión de seguridad de la información (SGSI) basado en la norma ISO/IEC 27001 para Positiva compañía de seguros S.A en la ciudad de Bogotá30 y presentado por Julián Andrés Ardila Navarrete como requisito para optar por el título de especialista en seguridad informática. El proyecto se enfoca el estándar ISO/IEC 27001 de 2013 el cual contempla varios elementos, mecanismos y lineamientos, para permitir asegurar y controlar los procesos de negocio y fortalecer la confianza de sus grupos de interés. (Ardila, 2016).. Este proyecto aporta a la propuesta actual información referente a la norma ISO 27001 la cual será adoptada para la empresa VPS software, nos será de apoyo. 29 30. UNAD, Botero, David [en línea]. 2018 UNAD, Ardila, Julián [en línea]. 2018. 44.

(47) para conocer los lineamientos y mecanismos estipulados en esta norma para la implementación y aplicación de la misma. En el año 2016 en la facultad de Ingeniería y Ciencias básicas de la institución universitaria Politécnico Gran colombiano fue presentado el trabajo de grado titulado Implementación del Sistema de Gestión de Seguridad de la Información del ministerio de Defensa Nacional en el proceso de Talento Humano 31 y presentado por Jairo Andrés Moreno Ciro, en este trabajo se hacen estudios para SGSI a la entidad enfocada al mejoramiento sobre el proceso realizado en la selección de personal en el área de recursos humanos. (Moreno, 2016).. Este sistema aporta a la propuesta actual un enfoque diferente pues está dirigido al área de recursos humanos siendo este un activo a tener en cuenta en un sistema de gestión de la seguridad informática, ya que es el encargado de manejar la información dentro de la empresa y seleccionar el personal más óptimo y que aporte seguridad a la compañía y a sus recursos, haciendo la toma de decisiones más eficaz.. Hoy en día uno de los bienes más importantes de una empresa es la información entendiendo que la seguridad tiene gran relevancia por lo que se maneja y debe protegerse como cualquier otro bien y/o activo de la compañía, ya que en esta se ve reflejado los negocios desarrollados, investigaciones, información de sus clientes que es confidencial, la de sus empleados y documentación en general, el mal uso de esta o la revelación a personas inadecuadas puede causar daño a la empresa. Por lo que se concluye la importancia de tener un protocolo de seguridad que permita guiar y facilitar la implementación del sistema de seguridad garantizando disponibilidad e integridad dentro de este, en un porcentaje alto de aplicación y protección.. 31. Politécnico Gran Colombiano, Moreno, Jairo [en línea]. 2018. 45.

(48) 1.10 METODOLOGÍA En este proyecto para su desarrollo se utilizarán dos metodologías. El ciclo Deming (PHVA) y la metodología MAGERIT (“Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información”.) El conjunto de estas dos metodologías permitirá realizar un análisis amplio de las amenazas, riesgos, vulnerabilidades de la compañía y a su vez, ayudará al seguimiento y mejoramiento continuo de las políticas y procesos de la empresa 1.10.1 Metodología Magerit Cuando se habla de gestionar la seguridad de la información, de lo que generalmente se hace uso es de las normas ISO 27000. Pero para la gestión de riesgos hay otras alternativas que ayudan a la gestión de la seguridad de la Información, ya que una parte fundamental dentro de la seguridad de la información es conocer los riesgos a los cuales está expuesta la información de una compañía. En Pro de implementar modelos de gestión de seguridad las empresas suelen adoptar metodologías que les brinden un marco de trabajo definido que facilite la administración de los riesgos y además permita mejorarla. Si existen otros instrumentos además de los estándares ISO 27OOO E ISO 31000, que estando alineados con estos estándares facilitan a una empresa implementar herramientas y metodologías que satisfagan los requerimientos básicos de la administración de riesgos en sus sistemas de información, se hará uso de estos modelos. En este sentido fue desarrollado MAGERIT que es una técnica de análisis de riesgos creada por el Ministerio de Administraciones Públicas de España, que ofrece un método sistemático para analizar los riesgos derivados del uso de tecnologías de la información y comunicaciones para de esta forma implementar las medidas de control más adecuadas que permitan tener los riesgos mitigados. Además de esto cuenta con un documento que reúne técnicas y ejemplos de cómo realizar de manera correcta el análisis de riesgos, se. 46.

Figure

Documento similar

In medicinal products containing more than one manufactured item (e.g., contraceptive having different strengths and fixed dose combination as part of the same medicinal

Products Management Services (PMS) - Implementation of International Organization for Standardization (ISO) standards for the identification of medicinal products (IDMP) in

Products Management Services (PMS) - Implementation of International Organization for Standardization (ISO) standards for the identification of medicinal products (IDMP) in

This section provides guidance with examples on encoding medicinal product packaging information, together with the relationship between Pack Size, Package Item (container)

Package Item (Container) Type : Vial (100000073563) Quantity Operator: equal to (100000000049) Package Item (Container) Quantity : 1 Material : Glass type I (200000003204)

Debido al riesgo de producir malformaciones congénitas graves, en la Unión Europea se han establecido una serie de requisitos para su prescripción y dispensación con un Plan

Como medida de precaución, puesto que talidomida se encuentra en el semen, todos los pacientes varones deben usar preservativos durante el tratamiento, durante la interrupción

E Clamades andaua sienpre sobre el caua- 11o de madera, y en poco tienpo fue tan lexos, que el no sabia en donde estaña; pero el tomo muy gran esfuergo en si, y pensó yendo assi