Sistema de alarma comunitaria controlada desde dispositivos móviles

Texto completo

(2) SISTEMA DE ALARMA COMUNITARIA CONTROLADA DESDE DISPOSITIVOS MÓVILES. Proyecto de grado. Luis Alberto Aldana Jonathan García Buitrago. TUTOR Miguel Ángel Leguizamón Páez. Universidad Distrital Francisco José de Caldas Facultad de tecnología Ingeniería en telemática Bogotá. 2.

(3) RESUMEN El proyecto de alarma comunitaria controlada por dispositivos móviles asociados se refiere al uso de tecnologías que apoyen temas de seguridad ciudadana, no sólo con el objetivo de reprimir o prevenir delitos, sino también para evitar vandalismo en la propiedad pública o privada, actuando rápidamente frente a situaciones de emergencia o realizar una temprana detección de eventos de riesgo; la característica principal de este sistema es el uso de dispositivos móviles para la activación de las alarmas, las cuales se adaptan a otro dispositivo móvil con sistema operativo Android que funciona como alarma central; también se hace uso de herramientas como Firebase, que brinda servicios de bases de datos no relacionales en tiempo real para móviles y aplicaciones, permitiendo la comunicación entre dispositivos de forma instantánea y el almacenamiento de datos para análisis de información; También se usan servicios que ofrece Google Cloud Platform, en nuestro caso Google AppEngine, que nos da la posibilidad de desplegar una aplicación web para la administración, sobre la infraestructura de Google, permitiéndonos ventajas como lo son la escalabilidad y balanceadores de carga, además de sus protocolos de seguridad, esto con el fin de cumplir con los principios de la seguridad de la información (confidencialidad, disponibilidad e integridad); Todas estas tecnologías en conjunto nos permiten crear un sistema de seguridad a un bajo costo que permite reutilizar dispositivos móviles con sistema Android que cuenten con funciones básicas como internet, llamadas y SMS.. Palabras clave: Android, dispositivos móviles, seguridad, alarma.. 3.

(4) AGRADECIMIENTOS. A los docentes que han hecho parte de nuestra formación y orientación para lograr nuestros objetivos. A nuestras familias por su apoyo incondicional y por ser el pilar de nuestras vidas. Luis Alberto Aldana. Primero que todo a Dios por hacer esto posible y a mi familia por acompañarme en cada paso que doy y finalmente a mi compañero de equipo por ejecutar el proyecto y hacer posible esta gran idea. Jonathan García Buitrago. 4.

(5) TABLA DE CONTENIDO. 1.. Definición planeación y organización ......................................................................................................... 13 1.1. Título del trabajo ............................................................................................................................................ 13 1.2.. Planteamiento del problema.................................................................................................................... 13. 1.3.. Análisis del problema ............................................................................................................................... 14. 1.4.. Soluciones actuales .................................................................................................................................... 15. 1.5.. Objetivo general ......................................................................................................................................... 15. 1.6.. Objetivos específicos ................................................................................................................................ 15. 1.7.. Alcances ........................................................................................................................................................ 16. 1.8. Antecedentes................................................................................................................................................ 16. 1.8.1 Alarma Comunitaria ............................................................................................................................... 16 1.8.2 Alarmapp ................................................................................................................................................... 17 1.8.3 Commisur .................................................................................................................................................. 17 1.8.4 CityCop ...................................................................................................................................................... 18 1.8.5 Haus APP ................................................................................................................................................... 18 1.9 Marco teórico .................................................................................................................................................... 19 1.9.1 ¿Qué es una Alarma Comunitaria? .................................................................................................... 19 1.9.2. ¿Que es un frente de seguridad?................................................................................................. 20. 1.9.3 ¿Que es el PLAN NACIONAL DE VIGILANCIA COMUNITARIA POR CUADRANTE? .................................................................................................................................................. 20 1.9.4. Servicio en la Nube ........................................................................................................................ 21. 1.9.5 Google Cloud y Aplicaciones auto escalables (App Engine) ................................................ 22 1.9.6 Firebase ...................................................................................................................................................... 23 1.9.7 ANDROID .................................................................................................................................................. 24 1.9.8 TELEFONÍA MÓVIL ............................................................................................................................... 24 1.9.9 GSM ............................................................................................................................................................. 25 1.9.10 UMTS........................................................................................................................................................ 26 1.9.11 LTE............................................................................................................................................................ 27 1.9.12 IONIC2 ..................................................................................................................................................... 27 1.9.12 Protoboard ............................................................................................................................................ 28 1.9.13 Resistencia............................................................................................................................................. 28 1.9.14 Capacitor ................................................................................................................................................ 28. 5.

(6) 1.10 Estudio de factibilidad ................................................................................................................................. 30 1.10.1 Factibilidad técnica .............................................................................................................................. 30 1.10.1.1 Dispositivo.............................................................................................................................. 30 1.10.1.2 Canal de comunicaciones ....................................................................................................... 30 1.10.1.3 Plataforma .............................................................................................................................. 30 1.10.1.4 Recurso Humano .................................................................................................................... 30. 1.10.2 Factibilidad Financiera..................................................................................................................... 31 1.10.3 Factibilidad de gestión ..................................................................................................................... 31 1.10.4 Factibilidad económica .................................................................................................................... 31 1.11 Cronograma................................................................................................................................................... 34 2. Fase de análisis ........................................................................................................................................................ 35 2.1 Definición de los objetivos del Product Backlog .................................................................................. 36 2.2 Historias de usuario......................................................................................................................................... 37 2.2.1 Historia de usuario 100.......................................................................................................................... 37 2.2.2 Historia de usuario 101.......................................................................................................................... 38 2.2.3 Historia de usuario 102.......................................................................................................................... 38 2.2.4 Historia de usuario 103.......................................................................................................................... 38 2.2.5 Historia de usuario 104.......................................................................................................................... 39 2.2.6 Historia de usuario 105.......................................................................................................................... 39 2.2.7 Historia de usuario 106.......................................................................................................................... 39 2.2.8 Historia de usuario 107.......................................................................................................................... 40 2.2.9 Historia de usuario 108.......................................................................................................................... 40 2.3. Definición general del software ............................................................................................................. 41. 2.3.1. Definición de Sprint ....................................................................................................................... 41. 2.3.2. Meta general software ................................................................................................................... 41. 2.3.3. Alcance general software ............................................................................................................. 41. 2.3.4 Vista de escenarios definido por......................................................................................................... 41 2.3.5 Vista lógica definida por:...................................................................................................................... 41 2.3.6 Vista de desarrollo definida por: ........................................................................................................ 41 3. Sprint Backlog: 1 .................................................................................................................................................... 42 3.1 Ejecución del sprint......................................................................................................................................... 43 3.1.1 Mockups: Vista Inicial........................................................................................................................... 44 3.2 Vista de escenarios .......................................................................................................................................... 44 3.2.1 Diagrama de casos de uso: Usuario registro ................................................................................... 44 3.2.2 Usuario activación – desactivación ................................................................................................... 45. 6.

(7) 3.3 Vista Lógica ...................................................................................................................................................... 45 3.3.1 Diagrama de clases ................................................................................................................................. 45 3.3.2 Diagrama de flujo definido en FireBase .......................................................................................... 46 3.3.3 Diagrama de Contexto ........................................................................................................................... 46 3.4 Vista de Desarrollo.......................................................................................................................................... 47 3.5 Ejecución de tareas en este Sprint .............................................................................................................. 48 3.5.1 Mockups listado de situaciones. ......................................................................................................... 48 3.5.2 Mockups para capturar los datos ........................................................................................................ 48 3.5.3 Mockups activación-desactivación.................................................................................................... 49 3.6 Retroalimentación de este sprint................................................................................................................. 49 3.7 Diagrama de Gantt Sprint ............................................................................................................................. 50 4. Sprint Backlog 2 ...................................................................................................................................................... 51 4.1 Ejecución del sprint......................................................................................................................................... 52 4.1.1 Mockups: Vista Inicial........................................................................................................................... 53 4.2 Vista de escenarios .......................................................................................................................................... 53 4.2.1 Diagrama de casos de uso: Configuración alarma central.......................................................... 53 4.2.2 Usuario escucha evento activación - desactivación...................................................................... 55 4.3 Vista Lógica ...................................................................................................................................................... 55 4.3.1 Diagrama de clases ................................................................................................................................. 55 4.3.2 Diagrama de flujo definido en FireBase .......................................................................................... 56 4.3.3 Diagrama de Contexto ........................................................................................................................... 56 4.4 Vista de Desarrollo.......................................................................................................................................... 57 4.5 Ejecución de tareas en este Sprint .............................................................................................................. 58 4.5.1 Mockups Ingreso de identificador de Alarma. ............................................................................... 58 4.5.2 Mockups mostrar estado ....................................................................................................................... 59 4.6 Retroalimentación de este sprint................................................................................................................. 60 4.7 Diagrama de Gantt Sprint ............................................................................................................................. 60 5. Sprint Backlog 3 ...................................................................................................................................................... 61 5.1 Ejecución del sprint 2 ..................................................................................................................................... 62 5.2 Vista de escenarios .......................................................................................................................................... 63 5.2.1 Diagrama casos de uso .......................................................................................................................... 63 5.3 Vista Lógica ...................................................................................................................................................... 63 5.3.1 Diagrama de contexto ............................................................................................................................ 63 5.4 Vista de desarrollo........................................................................................................................................... 64. 7.

(8) 5.4.1 Diagrama de componentes ................................................................................................................... 64 5.4.2 Ejecución de las tareas del sprint Backlog ...................................................................................... 64 5.4.2.1 Login ........................................................................................................................................ 65 5.4.2.2 Consultar Usuarios ................................................................................................................... 66 5.4.2.3 Actualizar Usuarios .................................................................................................................. 67 5.4.2.4 Consulta histórico eventos ........................................................................................................ 67. 5.5 Retroalimentación del sprint ........................................................................................................................ 68 5.6 Diagrama de Gantt sprint .............................................................................................................................. 68 6. Sprint Backlog: 4 .................................................................................................................................................... 69 6.1 Ejecución del sprint......................................................................................................................................... 70 6.2 Diagrama del circuito ..................................................................................................................................... 71 6.3 Circuito final ..................................................................................................................................................... 71 6.4 Retroalimentación de este sprint................................................................................................................. 72 6.5 Diagrama de Gantt Sprint ............................................................................................................................. 72 7. Esfuerzo general ...................................................................................................................................................... 73 7.1 Estimación de tiempo ..................................................................................................................................... 73 8. Descripción del sistema ........................................................................................................................................ 73 8.1 Implementación................................................................................................................................................ 73 9. Recomendaciones del proyecto .......................................................................................................................... 75 10. Anexos ..................................................................................................................................................................... 75 11. Conclusiones .......................................................................................................................................................... 76 12. Bibliografía............................................................................................................................................................. 77. 8.

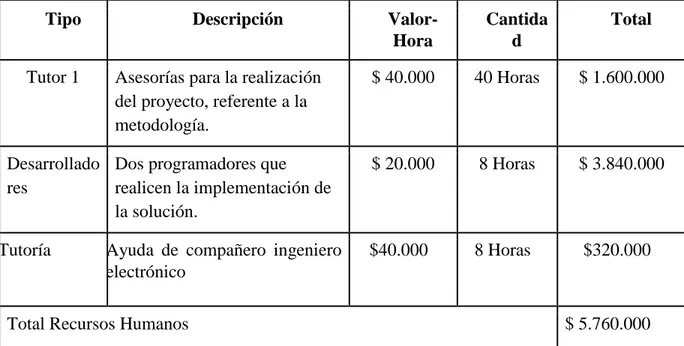

(9) TABLA DE TABLAS Tabla 1 Factibilidad Económica Recursos Humanos, fuente: Los Autores........................................ 32 Tabla 2 Factibilidad Económica Recursos Técnicos, fuente: Los Autores ......................................... 32 Tabla 3 Gastos adicionales, fuente: Los Autores............................................................................... 33 Tabla 4 Factibilidad Económica Costo Total, fuente: Los Autores .................................................... 33 Tabla 5 Producto Backlog, fuente: Los Autores ................................................................................ 37 Tabla 6 Historia de usuario 100, fuente: Los Autores ....................................................................... 37 Tabla 7 Historia de usuario 101, fuente: Los Autores ....................................................................... 38 Tabla 8 Historia de usuario 102, fuente: Los Autores ....................................................................... 38 Tabla 9 Historia de usuario 103, fuente: Los Autores ....................................................................... 38 Tabla 10 Historia de usuario 104, fuente: Los Autores ..................................................................... 39 Tabla 11 Historia de usuario 105, fuente: Los Autores ..................................................................... 39 Tabla 12 Historia de usuario 106, fuente: Los Autores ..................................................................... 39 Tabla 13 Historia de usuario 107, fuente: Los Autores ..................................................................... 40 Tabla 14 Historia de usuario 108, fuente: Los Autores ..................................................................... 40 Tabla 15 Backlog 100, fuente: Los Autores ...................................................................................... 42 Tabla 16 Backlog sprint 100, fuente: Los Autores ............................................................................ 43 Tabla 17 Backlog 101, fuente: Los Autores ...................................................................................... 51 Tabla 18 Backlog sprint 100, fuente: Los Autores ............................................................................ 52 Tabla 19 Backlog 102, fuente: Los Autores ...................................................................................... 61 Tabla 20 Backlog sprint 2, fuente: Los Autores ................................................................................. 62 Tabla 21 Backlog 103, fuente: Los Autores ...................................................................................... 69 Tabla 22 Backlog sprint 103, fuente: Los Autores ............................................................................ 69. 9.

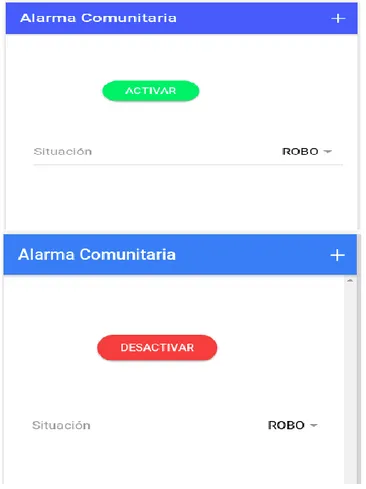

(10) TABLA DE IMÁGENES Figura 1 Cronograma, fuente: Los Autores ....................................................................................... 34 Figura 2 Aplicación móvil emisora, fuente: Los Autores ................................................................... 44 Figura 3 Caso de uso usuario registro, fuente: Los Autores............................................................. 44 Figura 4 Caso de uso activación - desactivación, fuente: Los Autores ............................................. 45 Figura 5 Diagrama de clases emisor, fuente: Los Autores ................................................................ 45 Figura 6 Diagrama de flujo emisor, fuente: Los Autores................................................................... 46 Figura 7 Diagrama de contexto emisor, fuente: Los Autores ........................................................... 46 Figura 8 Vista de desarrollo emisor, fuente: Los Autores ................................................................. 47 Figura 9 Listado de eventos, fuente: Los Autores ............................................................................. 48 Figura 10 Registro de datos emisor, fuente: Los Autores ................................................................. 48 Figura 11 Botones de activación o desactivación, fuente: Los Autores ............................................ 49 Figura 12 Diagrama de Gantt sprint 1, fuente: Los Autores ............................................................. 50 Figura 13 Aplicación móvil receptora, fuente: Los Autores .............................................................. 53 Figura 14 Caso de uso configuración app, fuente: Los Autores ....................................................... 53 Figura 15 Caso de uso usuario activa por llamada, fuente: Los Autores ......................................... 54 Figura 16 Caso de uso usuario activo por SMS, fuente: Los Autores ............................................... 54 Figura 17 Caso de uso escucha evento activación - desactivación, fuente: Los Autores.................. 55 Figura 18 Diagrama de clases receptor, fuente: Los Autores ........................................................... 55 Figura 19 Diagrama de flujo receptor, fuente: Los Autores .............................................................. 56 Figura 20 Diagrama de contexto receptor, fuente: Los Autores....................................................... 56 Figura 21 Vista de desarrollo receptor, fuente: Los Autores ............................................................ 57 Figura 22 Ingreso identificador, fuente: Los Autores ........................................................................ 58 Figura 23 Estado alarma, fuente: Los Autores .................................................................................. 59 Figura 24 Diagrama de Gantt sprint 2, fuente: Los Autores ............................................................. 60 Figura 25 Capturar de casos de uso bluetooth, fuente: Los Autores ................................................ 63 Figura 26 Login y consulta de datos, fuente: Los Autores ................................................................ 63 Figura 27 Diagrama aplicación web, fuente: Los Autores ................................................................. 64 Figura 28 Localización de archivos, fuente: Los Autores .................................................................. 65 Figura 29 Mockups login, fuente: Los Autores .................................................................................. 66 Figura 30 Home de aplicación, fuente: Los Autores ......................................................................... 66 Figura 31 Consulta Usuarios, fuente: Los Autores ............................................................................ 66 Figura 32 Actualiza Usuarios, fuente: Los Autores ............................................................................ 67 Figura 33 Consultar alarmas, fuente: Los Autores ............................................................................ 67 Figura 34 Modo móvil, fuente: Los Autores ...................................................................................... 68 Figura 35 Diagrama de Gantt sprint 3, fuente: Los Autores ............................................................. 68 Figura 36 Diagrama prototipo del circuit, fuente: Los Autores......................................................... 71 Figura 37 Prototipo físico, fuente: Los Autores................................................................................. 71 Figura 38 Diagrama de Gantt sprint 4, fuente: Los Autores ............................................................. 72 Figura 39 Diagrama del sistema en general, fuente: Los Autores. ................................................... 74 Figura 40 Diagrama del sistema administrador, fuente: Los Autores ............................................... 74. 10.

(11) INTRODUCCIÓN Uno de los aspectos con mayor importancia en las políticas de gobierno es el tema de seguridad ciudadana, las cifras de la Secretaría de Seguridad, Convivencia y Justicia del Distrito muestran que localidades como Ciudad Bolívar, Kennedy, Bosa, Usme, Rafael Uribe y San Cristóbal se encuentran como las más peligrosas, registrando en el 2016 los casos con más homicidios con el 73%, lesiones personales 61%, hurtos a residencias el 61%, hurto a autos 56% y hurto a motos 61%, siendo las que tienen menores sistemas de vigilancia.1 Debido a esta situación se han implementado diferentes propuestas, estrategias y sistemas que ayuden a reducir las amenazas que afectan a los ciudadanos, para mejorar la calidad de vida de estos, promoviendo la incorporación de tecnologías a favor del fortalecimiento de la Seguridad Ciudadana y entre ellas destacan los sistemas de alarmas comunitarias, como un componente tecnológico del programa de Frentes de Seguridad Local, liderado por la Policía Nacional, conocido como PNVCC - Plan Nacional de Vigilancia Comunitaria por Cuadrantes, siendo el eje fundamental de articulación para el cumplimiento de las metas institucionales alineadas con la política nacional de seguridad. Según el Documento Conpes 3437, presenta a consideración del Consejo Nacional de Política Económica y social la aprobación para la implementación del proyecto “Sistema Integrado de Emergencias y Seguridad” -SIES -, donde uno de uno de sus componentes son las alarmas comunitarias, que bajo las políticas de gobierno han sido definidas por el Ministerio del Interior a través del Consejo Nacional de Política Económica y Social, como un subsistema que funciona por medio de sensores los cuales son activados por la comunidad ante la sospecha de un acto delictivo, que una vez activados, transmiten inmediatamente la señal de alerta a los organismos competentes para atender esta situación2, es preciso estudiar alternativas de soluciones telemáticas que permitan integrar las comunicaciones al momento de hacer la implementación de las alarmas comunitarias, aprovechando las tecnologías actuales, para lograr una solución de bajo costo, que facilite la implementación de alarmas comunitarias. Por ello, el principal objetivo de este proyecto es desarrollar una aplicación que permita apoyar el PNVCC a través de una alarma instalada en un dispositivo móvil, que permite ser activada desde dispositivos móviles asociados en tiempo real, haciendo uso de tecnologías como el internet, SMS y llamadas, almacenando un histórico de datos que pueden ser usados para el análisis y toma de decisiones.. 1. CARACOL RADIO, “Advierten que localidades más inseguras de Bogotá tienen menos vigilancia.”, {En línea}.{06/07/2017} disponible en: (http://caracol.com.co/emisora/2017/02/11/bogota/1486831994_950416.html) 2 Implementación del sistema integrado de emergencias y seguridad-SIES de Colombia, {En línea}.{07/07/2017} disponible en: http://www2.congreso.gob.pe/sicr/cendocbib/con2_uibd.nsf /1FC942F59C0E200C05257784006950D3/$FILE/3437.pdf. 11.

(12) ABSTRACT One of the most important aspects of government policies is the issue of citizen security, the figures from the Ministry of Security, Coexistence and Justice of the District show that cities such as Ciudad Bolívar, Kennedy, Bosa, Usme, Rafael Uribe and San Cristóbal they are the most dangerous, registering in 2016 the cases with more homicides with 73%, personal injuries 61%, residential robberies 61%, car theft 56% and motorcycle theft 61%, being those with minors surveillance systems. Due to this situation, different proposals, strategies and systems have been implemented to help reduce the threats that affect citizens, to improve their quality of life, promoting the incorporation of technologies in favor of strengthening Citizen Security and among them highlight the community alarm systems, as a technological component of the program of Local Security Fronts, led by the National Police, known as PNVCC - National Plan for Community Surveillance by Quadrants, being the fundamental axis of articulation for the fulfillment of institutional goals aligned with the national security policy. According to the Document Conpes 3437, it presents to the National Council of Economic and Social Policy the approval for the implementation of the project "Integrated System of Emergencies and Security" -SIES-, where one of its components are community alarms, which under government policies have been defined by the Ministry of the Interior through the National Council of Economic and Social Policy, as a subsystem that works by means of sensors which are activated by the community when a criminal act is suspected, which once activated, immediately transmit the warning signal to the competent agencies to address this situation, it is necessary to study alternative telematics solutions that allow integrating communications at the time of implementation of community alarms, taking advantage of current technologies, to achieve a solution of low cost, that facilitates the implementation of community alarms. Therefore, the main objective of this project is to develop an application that supports the PNVCC through an alarm installed in a mobile device, which can be activated from mobile devices associated in real time, making use of technologies such as the Internet, SMS and calls, storing a historical data that can be used for analysis and decision making.. 12.

(13) 1.Definición planeación y organización 1.1. Título del trabajo SISTEMA DE ALARMA COMUNITARIA CONTROLADA DESDE DISPOSITIVOS MÓVILES.. 1.2. Planteamiento del problema “De acuerdo con cifras de la Secretaría de Seguridad, Convivencia y Justicia del Distrito, Ciudad Bolívar, Kennedy, Bosa, Usme, Rafael Uribe y San Cristóbal son las localidades más peligrosas, donde en 2016 se registraron más homicidios con el 73% de los casos, lesiones personales 61%, hurtos a residencias el 61%, hurto a autos 56% y hurto a motos 61%, son las que tienen menores sistemas de vigilancia como por ejemplo cámaras de seguridad.”3 Ante la inseguridad la ciudad ha venido implementando métodos para contrarrestar casos que atentan contra la convivencia y seguridad ciudadana, uno de estos métodos son las alarmas comunitarias, la cuales son usadas para alertar de eventos como pueden ser un robo (perimetral o interno), incendio, terremoto, inundación, fuga de gas, atraco, etc.); Esto con el fin de apoyar el Plan Nacional de Vigilancia Comunitaria por Cuadrantes, que es una estrategia operativa del servicio de Policía, orientada a asegurar las condiciones de convivencia y el mantenimiento de la seguridad ciudadana4, con asignación de responsabilidades en un área específica dentro del Modelo de Vigilancia Comunitaria.. 3. CARACOL RADIO, “Advierten que localidades más inseguras de Bogotá tienen menos vigilancia.”, {En línea}.{06/07/2017} disponible en: (http://caracol.com.co/emisora/2017/02/11/bogota/1486831994_950416.html) 4 “Modelo nacional de vigilancia comunitaria por cuadrantes“, {En línea}.{06/07/2017} disponible en: (http://policia.edu.co/documentos/TOMO%202.2.%20Seguridad%20Ciudadana.pdf ). 13.

(14) “Vecinos cuentan que hace dos meses instalaron un sistema que envía mensajes de texto a la Policía y activa sirenas en caso de que se presenten hechos delictivos.”5 Actualmente se dispone de una alarmas de sistema satelital GSM como es el caso del barrio Victoria, pero solo funciona con mensajes de texto, también existe la opción del uso de pulsadores inalámbricos, pero esto hace que su costo aumente, además de que no se analiza la información que puede ser importante para la comunidad que permitan identificar los principales problemas que afectan a la comunidad para toma de decisiones al establecer un plan de acción para casos de emergencia, además de limitar la posibilidad de activar la alarma de otras formas posibles como desde internet de su casa sin importar la red y establecer tipo de alarma los eventos anteriormente mencionados. Es preciso estudiar alternativas de soluciones telemáticas que permitan integrar las comunicaciones al momento de hacer la implementación de las alarmas comunitarias, aprovechando las tecnologías actuales, como lo son el uso de teléfonos inteligentes y las redes, por lo tanto: ¿Es posible contribuir a la seguridad ciudadana haciendo uso de elementos telemáticos, para la creación de una alarma comunitaria controlada desde dispositivos móviles asociados?. 1.3. Análisis del problema Actualmente existen gran variedad de alarmas comunitarias en el mercado, que funcionan a través de internet, Bluetooth, llamadas y SMS, que suelen ser activadas con pulsadores conectados vía Bluetooth, o de forma física como cables, todas estas soluciones, implican costos extras de inversión en dispositivos y elementos para su funcionamiento, a los cuales no todas las personas pueden tener acceso, además de que no ofrecen la opción de análisis de datos en tiempo real, a partir de los registros para la toma de decisiones que puedan contribuir a mejorar la seguridad ciudadana. También se pretende abarcar el tema ambiental, debido al frecuente cambio de dispositivos, el bajo costo, y la obsolescencia programada que hace que muchísimos teléfonos sean desechados anualmente, ya que se puede aprovechar las características de estos dispositivos, para que sean las terminales de las alarmas, contribuyendo al reciclaje de equipos que ya no se usen, disminuyendo costos.. 5. EL HERALDO “En La Victoria le “ganan la lucha” a delincuentes con alarma satelital”, {En línea}. {06/07/2017} disponible en: (https://www.elheraldo.co/local/en-la-victoria-le-ganan-la-lucha-delincuentes-con-alarma-satelital-187661). 14.

(15) 1.4. Soluciones actuales Consideramos que las soluciones actuales que se encuentran en el mercado son viables, sin embargo, no son accesibles para todas las personas debido a su costos, en cuanto a dispositivos, instalación y mantenimiento, además de que no tienen en cuenta la importancia de los datos que se registran pues no permiten analizar la información que puede ser útil en la toma de decisiones y limitada escalabilidad en el momento que se quiera ampliar el número de usuarios o terminales. La solución que se propone, busca reciclar dispositivos móviles con sistema operativo Android, que a través de una aplicación, se convierten en terminales de alarmas, mientras que otra aplicación asociada será es la encargada de activar dicha terminal, guardando registros que pueden ser analizados desde un administrador web.. 1.5. Objetivo general Desarrollar e implementar una aplicación móvil que permita la manipulación de una alarma comunitaria que pueda ser controlada desde dispositivos móviles asociados, haciendo uso de componentes telemáticos como tecnologías de telecomunicaciones (GSM/UMTS/LTE), plataforma en la nube y base de datos en tiempo real.. 1.6. Objetivos específicos . Implementar componentes telemáticos (protocolos, tecnologías, seguridad de la información) vistos en la carrera para el desarrollo de la aplicación.. . Diseñar un módulo dentro de la aplicación que permita al usuario activar y desactivar la alarma de forma controlada.. . Diseñar e implementar la arquitectura para la integración las tecnologías propuestas (GSM,UMTS,LTE, servicio en la nube, base datos en tiempo real) para la comunicación de datos, necesaria en la activación y desactivación de la alarma comunitaria. . Crear un módulo para la administración de usuarios.. . Crear un módulo que permita el acceso a la información para analizar los datos obtenidos como las causas de la activación de la alarma (un robo perimetral o interno, incendio, terremoto, inundación, fuga de gas, atraco), horas, fechas en las que se presenta esas causas y lugares en los cuales se activa más seguido.. 15.

(16) 1.7. Alcances . Contribuir al medio ambiente mediante el reciclaje de dispositivos móviles con sistema operativo Android, que pueden ser usados como terminales de alarmas.. . Brindar una herramienta a la comunidad, que sea de fácil acceso y manejo.. . Usar nuevas tecnologías que permitan la comunicación en tiempo real.. . Permitir el análisis de datos registrados para la toma de decisiones.. . Contribuir a la seguridad ciudadana haciendo uso de los conocimientos adquiridos.. 1.8 Antecedentes Actualmente existen muchas soluciones, que buscan contribuir con la seguridad ciudadana, con el desarrollo y crecimiento de las ciudades, ha ido evolucionando también el concepto de seguridad que hoy en día permite modelos con la participación y colaboración de los ciudadanos. Se plantea el uso de la tecnología para obtener el mayor provecho de los recursos con los que ya cuentan la ciudad para mejorar la seguridad de la comunidad e integrar a los ciudadanos que usan la tecnología en la lucha contra la inseguridad. Tecnologías de características especiales como alta complejidad interna y sencillez de manejo para el usuario final, instantaneidad e integración con otros sistemas de inteligencia y logística. A continuación se definen algunos dispositivos y aplicaciones, que dan soluciones a la seguridad ciudadana:. 1.8.1 Alarma Comunitaria Alarma Comunitaria es una aplicación Android que te permitirá crear una central de alarmas utilizando únicamente un teléfono con capacidad de envió de mensajes de texto SMS. El mismo aplicativo puede funcionar como Cliente o como Servidor. En el teléfono registrado como Servidor matricule tantos contactos como desee. Estos serán los usuarios válidos del sistema. Asigne de esta lista aquellos a los que quiere enviar una alarma ante una situación de pánico.. 16.

(17) Eso es todo lo que necesita para empezar a utilizar el aplicativo. Si lo desea puede utilizar el mismo aplicativo en modo Cliente. Con ello obtendrá funciones adicionales como una alarma sonora en caso de alarma así como la posibilidad de conocer el nombre de la persona en problemas. El teléfono configurado como Servidor tiene la lista de contactos válidos del sistema así como la lista de ellos a los que se desea enviar un mensaje de alarma. Los usuarios registrados en el Servidor son los únicos habilitados para iniciar una alarma comunitaria. Un usuario en problemas realiza una llamada al número móvil del Servidor. El Servidor revisa en su lista de contactos si la persona que está llamando es un contacto válido del sistema. Si es así, el Servidor envía un mensaje de texto a los usuarios configurados para la recepción de la alarma con información de la persona que tiene problemas6.. 1.8.2 Alarmapp ¿Quién no ha salido a la calle al escuchar la alarma de su barrio, solo para darse cuenta que era una falsa alarma? Pensando en dar solución a esta problemática un grupo de emprendedores en Cali diseñaron la propuesta de 'Alarmapp', una aplicación que permite identificar la causa de la emergencia que enciende las sirenas. Las personas han empezado a ignorar el sonido de la alarma. No saben si la presionaron por error, si es una riña o si se trata de un robo. Al desconocer la causa de la activación pierde mucha de su utilidad, señaló. El docente explicó que esta app permitirá mediante controladores electrónicos encender la alarma desde cualquier dispositivo móvil pero a la vez el usuario deberá especificar el motivo por el cual es activada7.. 1.8.3 Commisur La aplicación se puede descargar desde IOS y Android. Cada persona debe registrarse y crear una comunidad, integrada por las personas que decida, vecinos, amigos, compañeros de trabajo, etcétera.. 6. “Alarma comunitaria”, {En línea}. {08/07/2017} disponible en: (http://www.brainatoms.com/communityalarm/index.html) 7 “Alarmapp” ,{En línea}.{08/07/2017} disponible en: (http://www.elpais.com.co/cali/alarmapp-laaplicacion-que-pondra-en-cintura-las-alarmas-comunitarias-en.html). 17.

(18) Al instalar la APP, se puede observar que posee las alertas de incendio, robo, accidente y pánico. Esta última opción es una especie de comodín, que se utiliza en cualquier situación que no sea los señalados anteriormente. En caso de que el usuario tenga alguno de estos problemas, presiona la opción que corresponda. Esta alerta llega a todos los usuarios que están registrados en esa comunidad. Uno de los plus que tiene este desarrollo es que permite que las personas sean partícipes del proceso8.. 1.8.4 CityCop Esta app se creó con el mismo fin que las alarmas comunitarias que utilizan los vecinos de un barrio: generan un red de seguridad entre las potenciales víctimas. Es decir promover la seguridad de manera interactiva. El usuario podrá a su vez recibir en tiempo real las alertas de otras personas que estén informando lo mismo, generando así un ecosistema retroalimentado por sus propios usuarios9.. 1.8.5 Haus APP Haus fue creada a comienzo del 2015 por un grupo de emprendedores chilenos que por la experiencia de un robo dentro de una de nuestras casas, se dieron cuenta de la importancia de contar con una red de ayuda vecinal inmediata frente a una emergencia. Haus transforma el celular de cada vecino en una alarma comunitaria, dando un paso más allá de las sirenas instaladas en la plaza, haciendo que ante una emergencia el teléfono de todos los vecinos conectados a la red suene como sirena, indicando el tipo de emergencia que puede ser de seguridad, salud o incendio. Funciona con un botón de Pánico Vecinal que a diferencia de whatsapp envía un mensaje SOS en 3 segundos a toda la red vecinal, que es ilimitada, indicando el nombre y la dirección de la persona que necesita ayuda y haciendo sonar el celular de todos los vecinos conectados como una potente sirena de emergencia10.. 8. “App mantiene a la comunidad conectada y en alerta en caso de emergencia” ,{En línea}.{10/07/2017} disponible en: (http://www.plataformacientifica.cl/app-mantiene-la-comunidad-conectada-y-en-alerta-encaso-de-emergencia/ ) 9 “CityCop, una app gratuita que emula a las alarmas comunitarias” ,{En línea}.{11/07/2017} disponible en: (http://losandes.com.ar/article/lego-a-la-argentina-citycop-la-aplicacion-que-ayuda-a-prevenir-delitos811022) 10 “Haus, la app que te conecta con tus vecinos”, {En línea}.{11/07/2017} disponible en: (https://www.harmonia.la/entorno/haus_la_app_que_te_conecta_con_tus_vecinos). 18.

(19) 1.9 Marco teórico 1.9.1 ¿Qué es una Alarma Comunitaria? Una “ ALARMA ” es un grupo de elementos electrónicos diseñados para realizar acciones específicas como detectar anomalías, intrusión o allanamiento en áreas restringidas de una propiedad o bien; por medio de diferentes tipos de sensores que detectan y crean una señal por medio de la cual se informa sobre la presencia real o inminente de una amenaza ( robo perimetral o interno, incendio, evacuación, inundación, temperatura, fuga de gas, emergencia médica, atraco, coacción, pánico, etc.); y realizan acciones que permite generar alerta sonora o visual para advertir de un peligro, adicionalmente registrar y transmitir dando aviso a quienes puedan tomar las acciones correspondientes, (propietarios, autoridades públicas, bomberos, paramédicos, técnicos) Para minimizar consecuencias de dicha acción o amenaza. Cuando el sistema se diseña para la protección de edificios de apartamentos, conjunto residencial, centro comercial, empresarial o industrial, barrios y en general a “FRENTES DE SEGURIDAD” se denomina “ALARMA COMUNITARIA”. Actualmente existen dispositivos como ALARMAS COMUNITARIAS SONORAS DE ACTIVACIÓN POR CONTROL REMOTO 100m y GSM, estos equipos (receptor y/o repetidor) son activados por las señales de los transmisores inalámbricos, ya sean los sensores detectores y/o controles remotos tipo llaveros que pertenecen a todos los participantes del sistema, donde cada participante puede tener más de un control remoto según sus necesidades y de acuerdo con los requerimientos individuales y/o presupuesto de cada participante del sistema, pero tienen gran costo y no analizan datos que pueden ser relevantes para tomar decisiones11. En la universidad Javeriana encontramos un MODELO DE INTEGRACIÓN TECNOLÓGICA DEL SUBSISTEMA DE ALARMAS COMUNITARIAS CON LOS SISTEMAS DE SEGURIDAD Y EMERGENCIAS (SIES) basado en el uso de tecnología IP PBX haciendo uso del software Elastix y para la creación de las bases de datos se utiliza el módulo Mysql incluido en este, pero administrado por la interfaz gráfica de Webmin12. y en la UNIVERSIDAD TÉCNICA DEL NORTE DISEÑO E IMPLEMENTACIÓN DE UN SISTEMA DE ALARMA COMUNITARIA A BASE DE MÓDULOS INALÁMBRICOS UTILIZANDO TECNOLOGÍA ZIGBEE , Zigbee opera en la banda. 11. “Alarma comunitaria multi partición cctv inalámbrico”, {En línea}.{18/07/2017} disponible en: (http://alarmascomunitarias.weebly.com/) 12 GÓMEZ RODRÍGUEZ, Wilmar Alejandro, URIBE MALDONADO, Juan Sebastián, “Modelo de integración tecnológica del subsistema de alarmas comunitarias con los sistemas de seguridad y emergencias (SIES)”{En línea}.{20/07/2017} disponible en: (https://repository.javeriana.edu.co/handle/10554/15574). 19.

(20) de frecuencia ISM de 2.4 GHz, misma que se encuentra saturada por la utilización de otros dispositivos inalámbricos13.. 1.9.2 ¿Que es un frente de seguridad? Se denomina “FRENTE DE SEGURIDAD” a un procedimiento de los residentes o comunidad de un sector para la prevención o detección temprana del delito, vandalismo, protección, y seguridad, con la colaboración de la comunidad activa de manera inmediata ( Plan Comunal de Seguridad Pública del sector ), y/o el accionar de la Fuerza Pública basado en el PNVCC ( Plan Nacional de Vigilancia Comunitaria por Cuadrantes) con mayor proyección en la actualidad, adoptando una metodología de generación de alerta ya sea organizados por cuadra, manzana, conjunto residencial o barrio con el apoyo de medios tecnológicos una “ ALARMA COMUNITARIA ”14.. 1.9.3 ¿Que es el PLAN NACIONAL DE VIGILANCIA COMUNITARIA POR CUADRANTE? El Plan Nacional de Vigilancia Comunitaria por Cuadrantes? Es una estrategia operativa del servicio de Policía, orientada a asegurar las condiciones de convivencia y el mantenimiento de la seguridad ciudadana en contextos urbanos y rurales, con asignación de responsabilidades en un área específica dentro del Modelo de Vigilancia Comunitaria. En qué consiste? El Plan Nacional de Vigilancia Comunitaria por Cuadrantes – PNVCC, es un sistema que la Policía Nacional implementa para prestar un servicio a los Colombianos, aprovechando al máximo los recursos disponibles y generando integración con la comunidad. ¿Qué es un Cuadrante? Es un espacio geográfico en el cual pueden confluir varias cuadras o Barrios de una localidad, fijo que a partir de sus características sociales, demográficas y geográficas, recibe distintos tipos de atención de servicio policial entre los que se encuentran la prevención, la disuasión y el control de delitos y contravenciones, bajo principios de integralidad, corresponsabilidad y trabajo con calidad. Los cuadrantes se definen de acuerdo con el análisis de variables como apreciación diagnóstica, actividad socioeconómica, tasa delincuencial y tasa poblacional. 13. CASTILLO IMBAQUINGO,Diego Xavier ,“Diseño e implementación de un sistema de alarma comunitaria a base de módulos inalámbricos utilizando tecnología zigbee“ {En línea}.{19/07/2017} disponible en: (http://repositorio.utn.edu.ec/bitstream/123456789/1886/1/04%20RED%20011%20ALARMA%20COMUNIT ARIA%20A%20BASE%20DE%20M%C3%93DULOS%20INAL%C3%81MBRICOS%20UTILIZANDO%20TECNOLOG %C3%8DA%20ZIGBEE.pdf, 06/04/2017). 14 “Única alarma comunitaria multi partición” ,{En línea}.{22/07/2017} disponible en: (https://alarmascomunitarias.weebly.com/). 20.

(21) ¿Para qué sirven los Cuadrantes? Sirve para dinamizar el servicio de Policía bajo los principios de eficacia y efectividad, para generar un servicio de Policía Integral mediante la prevención, disuasión y reacción15. Gracias al continuo monitoreo y a la evaluación científica que ha tenido el Plan nacional de Vigilancia Comunitaria por Cuadrantes, se le otorgó el premio más importante en criminología a nivel mundial. “Salón de la Fama de la Actuación policial Basada en Evidencia” “premio que otorga la Universidad George Mason de Estados Unidos, le será entregado por primera vez a la Policía Nacional de Colombia por el importante proyecto que se ha venido realizando con el Plan nacional de Vigilancia Comunitaria por Cuadrantes”16.. 1.9.4 Servicio en la Nube Se presenta como un autoservicio a la carta, es decir, un consumidor puede utilizar unilateralmente capacidades de computación como almacenamiento en red, tiempo de servidor lo cual depende de las necesidades que presente el sistema y sin necesidad de requerir de la interacción humana como los proveedores de servicios lo que indica que es de forma automática. El amplio acceso a la red es otro punto importante a tener en cuenta ya que las aplicaciones se encuentran disponibles en la red y el acceso a ellas es a través de mecanismos estándar que fomentan el uso por parte de las diferentes plataformas existentes. Un conjunto de recursos físicos de cómputo son compartidos por varios consumidores, asignados de manera dinámica, en función de la demanda. La capacidad de Cloud Computing radica en suministrar estos recursos de manera elástica, rápida y de forma automática. Para el consumidor estas capacidades se muestran ilimitadas y se pueden adquirir en cualquier cantidad y momento. “Los sistemas de nube controlan y optimizan el uso de los recursos de manera automática utilizando una capacidad de evaluación en algún nivel de abstracción adecuado para el tipo de servicio”17. ● Software como Servicio (SaaS): Es el modelo en el que una aplicación está alojada como servicio para que los clientes accedan a ella por internet. Cuando el software está alojado fuera del sitio, el cliente no tiene que mantenerlo o darle soporte. Por otra parte, está en manos del usuario decidir en qué sitio va a alojar el servicio. La idea es usar el software fuera de la caja sin necesidad de hacer una serie de cambios o de integraciones con otros sistemas. El proveedor aplica parches y actualizaciones mientras mantiene la plataforma corriendo. 15. “Única alarma comunitaria multi partición” ,{En línea}.{22/07/2017} disponible en: (https://alarmascomunitarias.weebly.com/) 16 “Policía Nacional de Colombia recibe importante premio“,{En línea}.{02/08/2017} disponible en: (http://laud.udistrital.edu.co/noticias/polic%C3%ADa-nacional-de-colombia-recibe-importante-premo) 17 “CSA Cloud security alliance. Guía para la seguridad en áreas críticas de atención en Cloud Computing” {En línea},{01/08/2017} disponible en: P7 (http://www.cloudsecurityalliance.org/guidance/csaguide-es.v2.pdf). 21.

(22) ● Plataforma como Servicio (PaaS). La plataforma como servicio es otro modelo de entrega de aplicaciones. PaaS proporciona todos los recursos requeridos para construir aplicaciones y servicios completamente desde internet, sin tener que descargar o instalar software. ● Infraestructura como Servicio (IaaS). Es un modelo basado en la premisa, que la infraestructura completa (Hardware, almacenamiento, comunicaciones, espacio físico, etc) es desplegada en un modelo por demanda. Esto casi siempre toma la forma en un ambiente virtualizado y de servicios relacionados, que habilitan al usuario crear máquinas virtuales como componentes, que son administrados por medio de una consola. Los recursos físicos (servidores, almacenamiento y red) son administrados por el proveedor de nube, mientras que el sistema operativo y aplicaciones implantadas sobre esos componentes es manejada por el usuario18.. 1.9.5 Google Cloud y Aplicaciones auto escalables (App Engine) ¿Qué es Google Cloud Platform? Es, básicamente, una plataforma que ha reunido todas las aplicaciones de desarrollo web que Google estaba ofreciendo por separado, aumentando de esta forma su nivel de competitividad.Google Cloud Platform es utilizada para crear soluciones a través de la tecnología almacenadas en la nube, algunos servicios ofrecidos son: Big Query, Cloud storage, Cloud SQL, App Engine y Compute Engine. ¿Qué es Google App Engine? Google App Engine es otro de los servicios que conforman la familia de Google Cloud Platform. Este servicio es del tipo Plataforma como Servicio o Platform as a Service (PaaS), nos permite publicar aplicaciones web en línea sin necesidad de preocuparnos por la parte de la infraestructura y con un enfoque 100% en la construcción de nuestra aplicación y en la posibilidad de correrla directamente sobre la infraestructura de Google, es decir, la que Google usa para sus propios productos. Cuando usamos Google App Engine (GAE) no nos tenemos que preocupar por la escalabilidad de nuestra aplicación ya que cuenta con un balanceador de carga y escalamiento automático.Así nuestra aplicación solamente será atendida por las máquinas necesarias para tener un perfecto comportamiento y para que la respuesta de nuestra aplicación sea la más óptima19.. 18. “CSA Cloud security alliance. Guía para la seguridad en áreas críticas de atención en Cloud Computing” {En línea},{01/08/2017} disponible en: P7 (http://www.cloudsecurityalliance.org/guidance/csaguide-es.v2.pdf) 19 “Qué es y cómo funciona Google App Engine”,{En línea},{02/08/2017} disponible en: (https://platzi.com/blog/google-app-engine/). 22.

(23) 1.9.6 Firebase Básicamente es una base de datos remota, alojada en la nube y capaz de ser accedida desde navegadores y apps para dispositivos, que tiene como principal característica que almacena y sincroniza datos entre usuarios y dispositivos en tiempo real a través de una base de datos noSQL alojada en la nube. Los datos actualizados se sincronizan entre distintos dispositivos conectados en milisegundos y permanecen disponibles si la app pierde la conexión a la red, lo que brinda una experiencia del usuario de alta calidad sin importar el estado de la conectividad. Firebase dispone de diferentes funcionalidades, entre las que se encuentran: ● Base de datos en tiempo real: una base de datos gestionada por Google basada en JSON que nos permite, mediante eventos, tener funcionalidades en tiempo real. También nos permite llevar una gestión automática de los datos en el caso de que la aplicación se encuentre sin conexión, sincronizando todos los cambios una vez haya recuperado dicha conectividad. ● Sistema de autentificación de usuarios tanto por email/contraseña como por otros sistemas como facebook, twitter, google, github, etc. ● Cloud Messaging para el envío de notificaciones push a los dispositivos de una forma sencilla. ● Un sistema de almacenamiento y sincronización de ficheros con el dispositivo. ● Un sistema de hosting estático, ideal para realizar páginas estáticas o utilizarlo a modo de CDN de la app. ● Sistema de reporting de errores. ● Laboratorio de pruebas, para realizar pruebas en los dispositivos. ● Funciones lambda basadas en NodeJS para realizar mediante eventos ciertas operaciones. ● Conexión con AdMob para la monetización de la aplicación. ● Configuración remota de la aplicación, pudiendo cambiar dinámicamente funcionalidades de la misma. ● Accesible desde los dispositivos del cliente. Se puede acceder de forma directa a Firebase Realtime Database desde un dispositivo móvil o desde el navegador web, no se necesita un servidor de apps. La seguridad y la validación de datos están disponibles a través de las Security Rules de Firebase Realtime Database, reglas basadas en expresiones que se ejecutan cuando se leen o se escriben los datos20.. 20. Firebase, “Firebase te ayuda a crear mejores apps para dispositivos móviles y hacer crecer tu empresa.” {En línea},{04/08/2017} disponible en: (https://firebase.google.com). 23.

(24) 1.9.7 ANDROID Android constituye una pila de software pensada especialmente para dispositivos móviles y que incluye tanto un sistema operativo, como middleware y diversas aplicaciones de usuario. Todas las aplicaciones para Android se programan en lenguaje Java y son ejecutadas en una máquina virtual especialmente diseñada para esta plataforma, algunos de sus componentes: ● Aplicaciones: Forman la capa superior, esta capa la controla plenamente el usuario. ● Framework de aplicaciones: El marco de aplicaciones da acceso completo a los programadores a las mismas APIs utilizadas por las aplicaciones básicas. ● Bibliotecas: El sistema incluye un set de librerías en C y C++ que proporcionan la mayor parte de las funcionalidades y que son utilizadas por varios componentes del sistema, entre las que encontramos: ○ System C library: Librería estándar de C, optimizada para dispositivos móviles. ○ SGL: Motor gráfico 2D. ○ 3D Libraries: Esta librería utiliza hardware para la aceleración 3D. ○ SQLite: Sistema gestor de base de datos. ○ FreeType: Librería para fuentes de texto21.. 1.9.8 TELEFONÍA MÓVIL Evolución: ● GSM La Segunda Generación de móviles comenzó con la implantación del GSM como sistema utilizado para la comunicación de la voz entre dispositivos móviles. AI principio de los años 80, existían en Europa hasta seis sistemas de comunicación analógicos, incompatibles entre ellos. Con el crecimiento del Mercado Común Europeo y la integración económica de Europa, era de vital importancia desarrollar un sistema de telefonía común, en el que no existieran incompatibilidades, aunque el usuario cambiase de país. ● GPRS La evolución hacia el siguiente paso de la telefonía móvil se vió forzada por la presión del término 'Internet Móvil'. El intento de conseguir una transferencia de datos de manera satisfactoria era imposible con GSM y la única situación de navegar con móvil 21. Android, “Desarrollo de aplicaciones para dispositivos móviles sobre la plataforma android de google.” {En línea},{04/08/2017} disponible en: (https://e-archivo.uc3m.es/bitstream/handle/10016/6506/PFC_Jaime_Aranaz_Tudela_2010116132629.pdf). 24.

(25) no se realizaba. GSM resultó, por lo tanto, un sistema muy eficiente para la voz, pero no para los datos. ● UMTS o Tercera Generación , El UMTS (Universal Mobile TeleCommunication System) equivale a la Tercera Generación de móviles. Surgió ante la saturación de frecuencias originadas por el GSM dentro de Europa. Así en enero de 2000, el ETSI (European Telecommunications Standards) adoptó el UMTS como nuevo modelo para las futuras comunicaciones móviles. El UMTS es la versión europea del IMT-2000, el estándar adoptado por la ITU (International Telecommunication Union), que pretende constituirse como el patrón tecnológico internacional de las telecomunicaciones. ● Conversión de 2.5G a 3G , queda claro que invertir en telefonía móvil supone hacerlo partiendo desde la 3G. Nuestra solución está basada en una plataforma 2.5G, si bien es cierto, no es lógico limitarse a modelos anteriores pudiendo empezar desde el primer momento con los mejores servicios y aplicaciones. Sobre todo, teniendo en cuenta que esta tecnología es relativamente barata comparada con otras como una red local en toda la empresa o la creación de una página Web. ● Cuarta Generación, la Cuarta Generación es el futuro inmediato de las comunicaciones móviles, ya que supone no sólo una mejora en la velocidad de transmisión, sino también el acercamiento inequívoco entre los ordenadores y los terminales móviles, de manera que cada vez sea más sencillo acceder a los recursos que proporciona la Red sin que sea necesario atender a factores temporales y geográficos. Una de las ventajas es la velocidad, pues alcanza de 20 a 100 Megabits por Segundo en los tramos UMT y un Gigabyte en las redes locales. Esto posibilitará que en el móvil puedan utilizarse varias aplicaciones de forma simultánea como videoconferencias o reproducir películas con la máxima resolución22.. 1.9.9 GSM GSM es la abreviatura de ‘Sistema Global para las comunicaciones Móviles’ (en inglés, Global System for Mobile communications). A comienzos del siglo XXI, es el estándar más utilizado de Europa. Conocido como estándar de segunda generación (2G), su principal diferencia respecto a la primera generación de teléfonos móviles es que sus comunicaciones son totalmente digitales. El estándar GSM permite transmisiones digitales de voz y datos, como mensajes de texto (SMS) o mensajes multimedia (MMS). Respecto a su arquitectura de red, en GSM todo terminal móvil debe estar constituido por una tarjeta SIM (Módulo de identificación de abonado) y el propio dispositivo, normalmente un teléfono móvil23. 22. “bibvirtualdata” ,{En línea}.{06/08/2017} disponible en: (http://sisbib.unmsm.edu.pe/bibvirtualdata/monografias/ingenie/molina_nc/cap03.pdf) 23 “Tecnologia GSM”,{En línea},{06/08/2017} disponible en: 8http://eve-ingsistemasu.blogspot.com.co/2012/04/el-sistema-global-para.html). 25.

(26) La tarjeta SIM es la encargada de identificar en la red al usuario y al terminal móvil. Estos dispositivos se identifican gracias a un número exclusivo de identificación denominado IMEI (Identificador internacional de equipos móviles), compuesto por 15 dígitos. Por otro lado, cada tarjeta SIM también posee un número de identificación único Denominado IMSI (Identificador internacional de abonados móviles).Una de las características principales en todas las redes GSM es la capacidad que tiene un usuario para realizar o recibir llamadas telefónicas, enviar y recibir información o acceder a otros servicios mientras viaja fuera del área geográfica cubierta por el operador local usando las redes de otros operadores24.. 1.9.10 UMTS El UMTS (Universal Mobile Telecommunications System o Sistema Universal de Telecomunicaciones Móviles) es una tecnología móvil de la llamada tercera generación (3G), sucesora de la tecnología GSM (Global System for Mogile) o 2G. Esta tecnología permite disponer de una mayor resistencia a interferencias que su predecesora, así como la utilización simultánea de conexiones de voz y datos, con velocidades de descarga que pueden alcanzar los 2 Mbit/s para usuarios con baja movilidad o los 144 Kbit/s para aquellos moviéndose en vehículos a gran velocidad. Estas características han hecho que la tecnología 3G sea una de las más extendidas y utilizadas para el acceso a Internet de banda ancha móvil. Las sucesivas mejoras de la tecnología UMTS han conseguido mayores velocidades de descarga, como es el caso de HSPA (High Speed Packet Access) con la que se pueden alcanzar velocidades de hasta 14.4 Mbit/s y la evolución de ésta, HSPA+, que ofrece un máximo teórico de 42 Mbit/s. Hay que tener en cuenta que la capacidad de ancho de banda de UMTS es compartida por todos los usuarios que se encuentran simultáneamente conectados a una misma estación base, y al mismo tiempo la calidad de la de la conexión depende de la distancia del usuario a la estación y de las interferencias existentes, por lo que las velocidades de descarga individuales para cada usuario pueden variar y, de hecho, tienden a ser menores que los máximos teóricos25.. 24. “GSM-07” ,{En línea},{09/08/2017} disponible en: (http://ocw.upm.es/teoria-de-la-senal-ycomunicaciones-1/comunicaciones-movilesdigitales/contenidos/Presentaciones/GSM-07.pdf) 25 “Acceso móvil: UMTS (3G)” ,{En línea}.{10/08/2017} disponible en: (http://www.minetad.gob.es/telecomunicaciones/banda-ancha/tecnologias/movil/Paginas/UMTS.aspx). 26.

(27) 1.9.11 LTE Las siglas LTE vienen del término inglés Long Term Evolution, o lo que es lo mismo en español, Evolución a Largo Plazo. LTE es una tecnología de transmisión de datos de banda ancha inalámbrica que está principalmente diseñada para poder dar soporte al constante acceso de teléfonos móviles y de dispositivos portátiles a internet. Podríamos resumir diciendo que LTE es la tecnología utilizada en los teléfonos móviles o celulares de cuarta generación, los llamados Teléfonos 4G, para la bajada y subida de datos desde internet. Realmente los 4G usan LTE Advanced, la misma tecnología pero más avanzada como luego veremos. Cada vez utilizamos más internet con una gran cantidad de dispositivos que hay para ello en el mercado, nos descargamos millones de aplicaciones, jugamos con millones de usuarios online, vemos gran cantidad de contenido multimedia, etc. Prácticamente podemos conectarnos a internet en cualquier momento y cada vez somos más los que lo hacemos, bien, pues la tecnología LTE pretende dar un mejor servicio para nosotros. Nos puede proporcionar una gran mejora para subir datos a la red y también para descargarlos26.. 1.9.12 IONIC2 Ionic 2 es un framework para el desarrollo de aplicaciones híbridas, inicialmente pensado para móviles y tablets, aunque ahora también capaz de implementar aplicaciones web e incluso dentro de poco aplicaciones de escritorio multiplataforma. Su característica fundamental es que usa por debajo Angular 2 y una cantidad de componentes enorme, que facilita mucho el desarrollo de las aplicaciones. Se trata de una estupenda herramienta para la creación de aplicaciones sorprendentes, pensada para obtener resultados de una manera rápida y con una menor inversión económica, ya que permite crear aplicaciones para distintas plataformas móviles con una misma base de código27.. 26. “LTE y LTE Advanced” ,{En línea}.{10/08/2017} disponible en: (http://www.areatecnologia.com/tecnologia/lte.html) 27 “Qué es Ionic 2” ,{En línea}.{11/08/2017} disponible en: (https://desarrolloweb.com/articulos/que-esionic2.html). 27.

Figure

Documento similar

Desarrollo de un sistema de telecontrol distribuido para la gestión de arquetas hidráulicas basado en dispositivos móviles y motes

Speaking Face-to-Face es una aplicación social para dispositivos móviles diseñada con el objetivo de recuperar la comunicación cara a cara y reducir el uso del móvil

The part I assessment is coordinated involving all MSCs and led by the RMS who prepares a draft assessment report, sends the request for information (RFI) with considerations,

h) Emplear herramientas de desarrollo, lenguajes y componentes visuales, siguiendo las especificaciones y verificando interactividad y usabilidad, para desarrollar

Desarrollo de una aplicación de cálculo de mapas de visibilidad radioeléctricos para dispositivos móviles móvil con sistema operativo

Para dar solución al problema antes descrito se plantea como objetivo general: Desarrollar una aplicación para dispositivos móviles con sistema operativo Android, que

Para dar cumplimiento al problema planteado se establece como objetivo general: Desarrollar una aplicación para dispositivos móviles con sistema operativo Android

A pesar de que la mayor parte de los hallazgos acá descritos nos pueden hacer pensar que las tecnologías y dispositivos móviles tienen un impacto puramente negativo sobre las