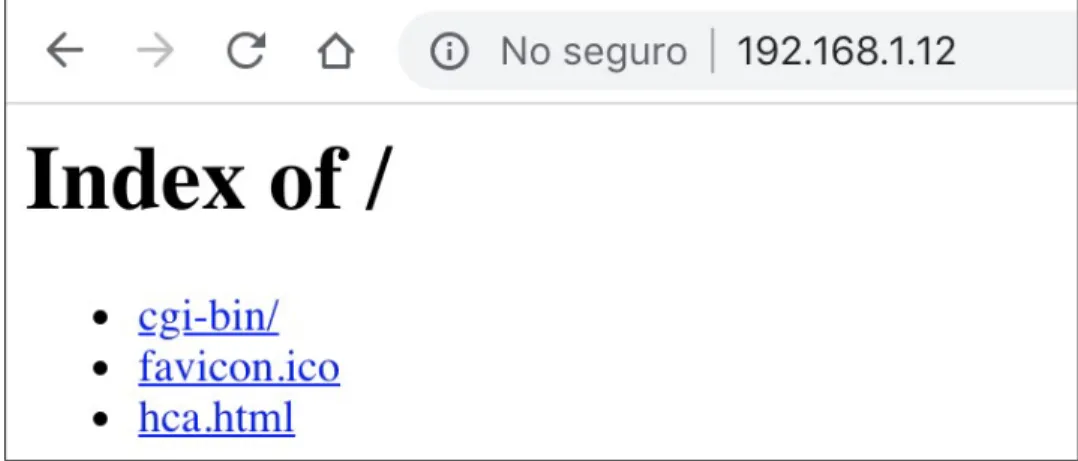

Análisis, explotación y definición de estrategias de mitigación de vulnerabilidades en un sistema GNU/Linux

Texto completo

Figure

Documento similar

que hasta que llegue el tiempo en que su regia planta ; | pise el hispano suelo... que hasta que el

E Clamades andaua sienpre sobre el caua- 11o de madera, y en poco tienpo fue tan lexos, que el no sabia en donde estaña; pero el tomo muy gran esfuergo en si, y pensó yendo assi

SVP, EXECUTIVE CREATIVE DIRECTOR JACK MORTON

Social Media, Email Marketing, Workflows, Smart CTA’s, Video Marketing. Blog, Social Media, SEO, SEM, Mobile Marketing,

• GNU/Linux (En este sistema operativo hay que instalar el pluggin, a diferencia de los demás que se activan cuando un cliente interactúa con algún flash o banner). Descripción de

Para solucionar este problema se tomará como objeto de estudio las herramientas y métodos de configuración con los cuales se puede configurar el

En esta investigación se presenta el diseño e implementación de la base de un instalador (Serere) y el framework para la gestión de sus vistas (Arare), que constituyen una

La selecci ´on un Integrate Development Enviroment (IDE) para el desarrollo de aplicaciones en C++ en el sistema operativo GNU/Linux se hace hasta cierto punto dif´ıcil, ya que