INSTITUTO POLITÉCNICO NACIONAL

ESCUELA SUPERIOR DE INGENIERÍA MECÁNICA Y ELÉCTRICA

SECRETARIA DE INVESTIGACIÓN Y POSGRADO

FORENSIA EN MEDIOS DIGITALES MÓVILES

Trabajo que para obtener el grado de

Especialista en Seguridad Informática y

Tecnologías de la Información

P R E S E N T A

Ing. Juan Moisés Olmedo Pineda

Asesores:

M. en C. Marcos Arturo Rosales García Dr. en C. Gualberto Aguilar Torres

AGRADECIMIENTOS Y DEDICATORIA

Índice de Figuras ... V Índice de Tablas ... VII Planteamiento del problema... IX Justificación... XI Objetivo General ... XIII Objetivos Particulares ... XV Resumen ... XVII Abstract ... XIX

CAPITULO I. MARCO TEÓRICO CONCEPTUAL ... 1

1.1.Definición de Medios Digitales. ... 1

1.1.1. Teléfonos Celulares. ... 3

1.1.2. Personal Digital Assistant (PDA). ... 3

1.1.3. Portable Entertainment Device (PED)... 4

1.2.Conceptos y Terminología... 6

1.2.1. Forensia Digital. ... 6

1.2.2. Evidencia Digital. ... 7

1.2.3. Cadena de Custodia. ... 9

1.2.4. Terminología en el Proceso Forense. ... 10

CAPITULO II. TELÉFONOS CELULARES ... 13

2.1 Equipo Móvil. ... 13

2.1.1 Microprocesador y Tarjeta de Circuitos. ... 13

2.1.2 Display de LCD. ... 14

2.1.3 Teclado. ... 14

2.1.4 Antena. ... 15

2.1.5 Auricular. ... 15

2.1.6. Micrófono. ... 16

2.1.7 Batería. ... 16

2.1.8 Sistema Operativo. ... 17

2.2 Subscriber Identity Module (SIM). ... 18

2.2.1 Características Físicas. ... 18

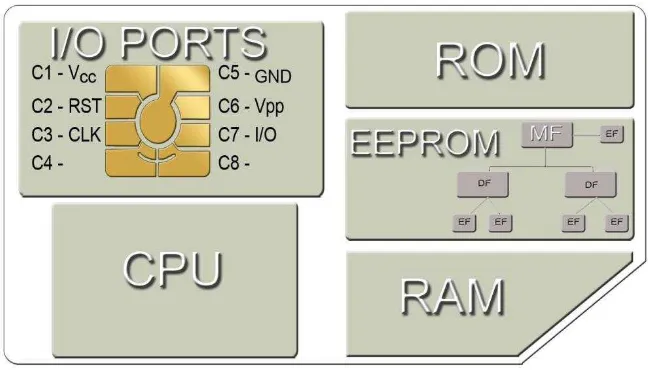

2.2.2 Componentes de Hardware ... 25

2.2.4. Sistema Operativo. ... 36

2.2.5. Información contenida en la tarjeta SIM. ... 36

2.3.Propósito de una herramienta para la Forensia en Telefonía Celular. .... 40

2.4.Tipos de Evidencia. ... 41

2.5.Preservación de evidencia en Teléfonos Celulares. ... 47

2.6.Adquisición de evidencia en Teléfonos Celulares. ... 50

2.7.Examen, análisis y reporte de evidencia en Teléfonos Celulares. ... 52

2.7.1. Examen. ... 52

2.7.2. Análisis. ... 54

2.7.3. Reporte. ... 55

CAPITULO III. PORTABLE ENTERTAINMENT DEVICE – PED ... 59

3.1.Dispositivo de estudio: iPod y sus generaciones. ... 59

3.2.iPod: Sistema de Archivos. ... 64

3.2.1. Partición de Sistema. ... 64

3.2.2. HFS Plus. ... 65

3.3.Preservación de evidencia en iPods. ... 71

3.4.Adquisición Forensica de un iPod. ... 73

3.4.1. Uso de herramientas de adquisición Open Source. ... 73

3.4.2. Uso de herramientas de adquisición Propietarias. ... 75

3.5.Examen, análisis y reporte de evidencia en iPods. ... 78

3.5.1. Examen. ... 78

3.5.2. Análisis. ... 79

3.5.3. Reporte. ... 80

CAPITULO IV. PERSONAL DIGITAL ASSISTANT – PDA ... 81

4.1 Arquitectura General de un PDA. ... 82

4.2 Sistemas Operativos actuales. ... 87

4.2.1. Palm OS. ... 88

4.2.2. Windows CE. ... 90

4.2.3. Linux. ... 94

4.3 Herramientas para la Forensia en PDAs. ... 96

4.5 Adquisición de evidencia en PDAs. ... 100

4.6 Examen, análisis y reporte de evidencia en PDAs. ... 101

4.6.1. Examen. ... 101

4.6.2. Análisis. ... 101

4.6.3. Reporte. ... 102

Índice de Figuras

Figura 2.1 Contactos eléctricos de una SIM Card. ... 20

Figura 2.2 Interpretación del número impreso en el reverso del SIM Card. ... 23

Figura 2.3 Formato del ICCID ... 23

Figura 2.4 Diagrama de bloques de los módulos de una tarjeta SIM ... 26

Figura 2.5 Estructura jerárquica del Sistema de Archivos SIM ... 28

Figura 2.6 Estructura de un archivo Transparente. ... 30

Figura 2.7 Estructura de un archivo Lineal de Longitud Fija. ... 31

Figura 2.8 Estructura de un archivo Lineal de Longitud Variable. ... 33

Figura 2.9 Estructura de un archivo cíclico. ... 34

Figura 2.10 Estructura del IMSI. ... 37

Figura 3.1 Formato de Volumen HFS Plus. ... 66

Figura 4.1 Arquitectura General en bloques de un PDA. ... 82

Figura 4.2 Runas que forman el logotipo de Bluetooth ... 84

Figura 4.3 Imagen de una tarjeta Compact Flash. ... 86

Figura 4.4 Imagen de una tarjeta Secure Digital ... 87

Figura 4.5 Arquitectura del Sistema Operativo Palm OS. ... 90

Figura 4.6 Arquitectura del Sistema Operativo Windows CE. ... 91

Figura 4.7 Arquitectura del Sistema Operativo Linux ... 95

Índice de Tablas

Tabla 2.1 Major Industry Identifier ... 24

Tabla 2.2 Identificadores más comunes para los tipos de archivos ... 35

Tabla 2.3 Abreviatura MSISDN acorde a la organización. ... 39

Tabla 2.4 Matriz de referencia en el análisis. ... 54

Planteamiento del problema

“La Información es poder”, esto es más que una simple expresión y se

vuelve verdadera en cualquier situación, especialmente cuando ésta es resultado

de la obtención de información de equipos, medios y bienes electrónicos con

medios propios de almacenamiento, tales como: computadoras portátiles o de

escritorio, PDAs (Personal Digital Assistants), teléfonos celulares, PEDs

(Portable Entertainment Devices) y medios portátiles de almacenamiento (Flash

Drive Memory, SD Cards, etc.).

El ser humano tiende a llevar de manera consciente y deliberada, registro de

sus actividades en medios impresos o bienes electrónicos como los antes

mencionados, pero, aún cuando no lo haga así, estos bienes registran ciertas

actividades que pueden llevar a la obtención de información que puede ser

considerada como evidencia digital1 bajo ciertas circunstancias.

Justificación

El análisis forense realizado a un medio digital, ofrece una fuente valiosa de

información en la investigación por comisión de algún delito o como material de

análisis en trabajos de inteligencia o contrainteligencia para cualquier

organización.

Es en este punto, donde necesariamente se debe tener acceso a la

información contenida en estos medios digitales y para efectos de éste trabajo,

solo se consideraran aquellos que son clasificados como PDAs, telefonía celular o

Objetivo General

Establecer la metodología y los procedimientos de Análisis Forense en medios

digitales móviles como teléfonos celulares, PEDs, PDAs y smartphones, con el fin

Objetivos Particulares

Realizar propuesta de metodología de análisis forense en medios digitales

móviles.

Identificar y analizar diferentes herramientas de hardware y software

Resumen

En el desarrollo de este trabajo, el principal objetivo es establecer la base de conocimiento acerca de los dispositivos digitales móviles. Definiendo cuáles son sus características, sistema de archivos, donde se almacena la información y de qué forma, con otras herramientas se puede obtener ésta, misma que con las aplicaciones de administración propietarias no es posible.

Abstract

Through this work, the main goal is the knowledge base establishment about the digital mobile devices. Understanding their features, file system, where the data storage is, and how by other means or forensic tools it could be retrieved, due to PIM applications retrieval this is not possible.

CAPÍTULO I

I.

MARCO TEÓRICO CONCEPTUAL

1.1. Definición de Medios Digitales.

Para estar en condiciones de definir lo que es un medio digital, se debe comenzar por definir por separado lo que es un medio y a que se refiere lo

digital, para ello se hace uso de las definiciones contenidas en el American Heritage Dictionary of the English Language, Fourth Edition, 2000:

Medio.- es aquel que permite el transporte de información, ya sea

impresa en un papel o de forma electrónica; en las ciencias de la computación, medio es un objeto o dispositivo, tal como un disco, en el cuál se almacenan datos.

Digital.- describe un sistema basado en los números 1 y 0, éste

método de computación es también conocido como sistema binario, es usado para representar por medio de un lenguaje, cualquier información.

Schmid, en su obra, Elements of a Reference Model for Electronic Markets,

haciendo una definición más profunda de lo que se puede considerar como un medio, dice que estos se consideran como posibilitadores de interacción, esto es, permiten el intercambio, particularmente el intercambio de comunicación entre agentes. Los individuos, organizaciones o máquinas pueden asumir el papel de agentes.

Estos posibilitadores de interacción pueden ser estructurados en 3 componentes principales:

A. Componente Físico (C-Componente) permite la interacción actual de

los agentes físicos. Este componente puede ser referido también como un medio de transporte o canal de sistema.

B. Componente Lógico (L-Componente) enmarca un “lenguaje” común,

por ejemplo, símbolos usados para la comunicación entre agentes y su semántica. Sin tal entendimiento común, el intercambio de datos es posible (con la ayuda del C-Componente), pero no el intercambio de conocimiento.

C. Componente Organizacional (O-Componente) define una

organización estructural de los agentes, sus roles, reglas que impactan el comportamiento de los agentes al igual que la organización orientada a procesos de las interacciones de los agentes.

1.1.1. Teléfonos Celulares.

Son dispositivos electrónicos de largo alcance, usados para la comunicación de voz o datos sobre una red de Estaciones Base (Base Stations) conocidas como células (Cell Sites). En adición a la función estándar de voz de un teléfono móvil, los actuales pueden soportar muchos servicios adicionales y accesorios, tales como SMS (Short Message Service) para mensajes de texto, e-mail, conmutación de paquetes para acceso a Internet, Bluetooth, infrarrojos, cámara con grabación de video y MMS (Multimedia Messaging Service) para enviar y recibir fotos y video, reproductor de archivos MP3, radio y GPS (Global Positioning System).

Muchos de los teléfonos móviles se conectan a una Red Celular de

Estaciones Base (Cell Sites), la cual está interconectada a la Red Pública Telefónica Conmutada (PSTN – Public Switched Telephone Network), la excepción son los teléfonos satelitales.

Entre los fabricantes de teléfonos celulares se tiene a: Motorola

Nokia Samsung LG

1.1.2. Personal Digital Assistant (PDA).

Un Asistente Personal Digital (PDA – Personal Digital Assistant) es una computadora de mano, también conocida como computadora

Muchos PDAs pueden acceder a Internet, intranets o extranets vía Wi-Fi o a través de Redes de Área Amplia Inalámbrica (WWAN - Wireless Wide-Area Networks). Muchos de éstos PDAs poseen tecnología de pantalla táctil (touch screen).

La CASIO PF-3000 es considerada como la primer PDA que salió al mercado en 1983. El término PDA fue empleado por primera vez el 7 de enero de 1992, por el CEO de Apple Computer John Sculley en el

Consumer Electronics Show en Las Vegas, Nevada, E.U.A., al referirse a la Apple Newton, la cual fue una de las primeras PDAs desarrollada entre 1993 y 1998, conocidas simplemente como las

Newton. Estas estaban basadas en el procesador RISC ARM 610 e incluían reconocimiento de escritura manual. El nombre oficial de Apple para el dispositivo era MessagePad, el término Newton era el nombre para el sistema operativo que usaba, pero el uso popular de la palabra Newton creció hasta incluir el dispositivo y su software juntos.

Si bien las Pocket PC, en general son consideradas como PDA, existe una distinción en la habilidad que el dispositivo tiene para manipular información y las aplicaciones. El cómputo móvil que ofrece una Pocket PC, permite almacenar, organizar, enviar y recibir mensajes al igual que acceder a información sin una conexión física por cable [2].

Un PDA puro carece de una aplicación de software general necesaria para realizar funciones de manipulación de datos.

1.1.3. Portable Entertainment Device (PED).

Portable) o Nintendo DS, hasta los reproductores portátiles de contenido como el iPod de Apple o memorias USB/mp3, que poseen almacenamiento interno en un rango desde 64Mb hasta 30GB y en algunos casos aceptan memorias de almacenamiento externo como la SD Card.

Dependiendo el fabricante, sus funciones son variadas:

Reproducción de contenido de entretenimiento (música, video e imágenes).

Videojuegos. Álbum fotográfico Agenda de contactos E-mail

Lectura de libros electrónicos

Algunos de los tipos de archivo que pueden manejar son: Audio.

mp3 (MPEG-1 Audio Layer 3). AAC (Advanced Audio Coding). WMA (Windows Media Audio).

ATRAC3 (Adaptive TRansform Acousting Coding

desarrollado por SONY).

WAV (Waveform Audio Format). Audible Audiobook.

Video.

MPEG-4 AVC (Moving Pictures Expert Group Advanced Video Codec).

MP4.

AVI (Audio Video Interleave). Imagen.

JPEG (Joint Photographic Experts Group). BMP (BitMaP).

GIF (Graphics Interchange Format). TIFF (Tagged Image File Format). PNG (Portable Network Graphics).

Documentos Electrónicos.

PDF (Portable Document Format). DOC (DOCument de Microsoft Word). PPT (Power PoinT).

1.2. Conceptos y Terminología.

1.2.1. Forensia Digital.

La Forensia Digital es la adquisición, análisis y preservación científica de datos contenidos en dispositivos electrónicos cuya información puede ser usada como evidencia en un juzgado [3].

El objetivo es explicar el estado actual de un dispositivo digital. El término digital puede incluir a un sistema de cómputo, un medio de almacenamiento (como un Disco Duro o CD-ROM) un documento electrónico (como un mensaje de correo electrónico o una imagen JPEG) o incluso una secuencia de paquetes en una red de cómputo.

El campo de la Forensia Digital tiene subdivisiones como la Forensia a Firewalls, Forensia a Bases de Datos y la Forensia a Dispositivos Móviles.

Actualmente, en la literatura con respecto al tema, se consideran 5 fases, aceptadas generalmente:

Preservación. Recolección. Examen. Análisis. Reporte.

De igual forma, se encuentran varias definiciones, expresadas de distintas maneras, pero manteniendo la misma finalidad; se menciona como ejemplo, la correspondiente al Dr.H. B. Wolfe:

“Forensia Digital es una serie de técnicas y procedimientos para recolectar evidencia, de un equipo de computo y varios dispositivos de almacenamiento y de medios digitales, que pueden ser presentados en una corte en un formato coherente y entendible” [4].

1.2.2. Evidencia Digital.

Esta evidencia se adquiere cuando la información o los dispositivos electrónicos son incautados y asegurados para su examen, teniendo las siguientes características:

1. Es latente, esto es, puede permanecer en los dispositivos durante cierto tiempo.

2. Traspasa las fronteras jurisdiccionales de manera fácil y rápida. 3. Se puede fácilmente alterar, destruir o dañar.

4. Es sensible al tiempo.

Es por esto que cualquier documento, dispositivo electrónico o archivos electrónicos, deben ser tratados como evidencia [6].

La evidencia digital se define como “cualquier dato almacenado o transmitido usando una computadora que soporte o refute una teoría de cómo una ofensa tuvo lugar o que guíe elementos críticos de la ofensa tales como intención o coartada” [7].

Lo plasmado en el párrafo anterior, es una adaptación del trabajo realizado por W. Chisum J, presentado en la Academy of Behavioral Profiling Annual Meeting de 1999 [8]. Con esto se ha definido previamente como cualquier dato puede establecer que un crimen se ha cometido o puede proveer un enlace entre el crimen y su víctima o un crimen y su ejecutor.

El Black’s Law Dictionary provee varias definiciones para la palabra

evidencia. Una de las definiciones es “testimonio, escritos u objetos materiales ofrecidos en prueba de un hecho alegado o proposición”.

Primera, se puede examinar el equipo de cómputo en sí mismo como evidencia, esto es claramente el caso cuando el equipo es el instrumento del crimen, tal como cuando las partes físicas del equipo de cómputo son usadas para cometer dicho crimen.

Segunda, la información contenida en el medio de almacenamiento

digital son el “testimonio, escritos u objetos materiales” ofrecidos como

prueba de un hecho alegado. Este punto de vista hace al equipo de cómputo nada más que un dispositivo que es usado para acceder a información y los componentes del equipo que almacenan información digital, nada más que meros contenedores físicos que albergan información.

1.2.3. Cadena de Custodia.

La cadena de custodia es el documentar de forma precisa el movimiento y posesión de una pieza de evidencia, del momento en que es tomada en custodia hasta que es entregada para un juicio legal. Esta documentación es de ayuda para prevenir alegatos de que la evidencia ha sido alterada.

1.2.4. Terminología en el Proceso Forense.

Dentro del mismo proceso forense, se emplea una terminología propia para referirse a cada una de las acciones o eventos ubicados en cada una de las fases de la forensia digital [6].

A. Duplicado Forense.

Un duplicado forense es un archivo que contiene cada bit de información proveniente de la fuente, en un formato crudo de flujo de bits. Un Disco Duro de 5GB podría resultar en un duplicado forense de 5GB. No se almacena información extra con el archivo, excepto en el caso de que ocurran errores en la operación de lectura del original. Cuando esto sucede, se pone una marca en dónde se registro la información errónea. Un duplicado forense puede ser comprimido después del proceso de duplicación.

B. Duplicado Forense Calificado

Un duplicado forense calificado es un archivo que contiene cada bit de información proveniente de la fuente, pero puede ser almacenado en una forma alterada. 2 ejemplos de formas alteradas son los hashes en banda y la compresión de sector vacío.

Algunas herramientas podrán leer en un número de sectores provenientes de la fuente, generar un hash de ese grupo de sectores y escribir el grupo de sector, seguido por el valor hash a la salida del archivo. Éste método funciona muy bien si algo sale mal durante la duplicación o restauración del duplicado.

que esa información proveniente de ese grupo de sector puede ser inválida.

Si una situación similar ocurrió con un archivo duplicado forense, la ubicación del error puede ser desconocida, posiblemente invalidando el duplicado entero. La compresión de sector vacío es un método común para minimizar el tamaño del archivo de salida. Si la herramienta recorre 50 sectores, todos rellenados con ceros, hará una entrada especial en el archivo de salida que el programa de restauración reconocerá.

C. Imagen restaurada

Una imagen restaurada es la que se obtiene cuando se restaura un duplicado forense o un duplicado forense calificado hacia otro medio de almacenamiento. El proceso de restauración es más complicado de lo que aparenta. Por ejemplo, un método involucra una copia ciega de sector a sector del archivo duplicado al disco duro de destino.

Si el disco duro de destino es igual que el disco duro original, todo funcionará bien. La información en la tabla de partición corresponderá con la geometría del disco duro. Si se restaura un duplicado forense de un disco de 2.1GB en uno de 20GB por ejemplo, las geometrías no corresponderán.

D. Imagen Espejo

2.

CAPITULO II

II.

TELÉFONOS CELULARES

2.1 Equipo Móvil.

El equipo móvil, son todas las partes y componentes de hardware y software específicos para el establecimiento de la comunicación por medio de la interfase de radio, así, entre sus diversos componentes se encuentra:

1. Microprocesador y tarjeta de circuitos. 2. Software.

3. Display de LCD. 4. Teclado.

5. Antena. 6. Auricular. 7. Micrófono. 8. Bateria.

9. Sistema Operativo.

2.1.1 Microprocesador y Tarjeta de Circuitos.

En la tarjeta de circuitos puede estar presente además: a. DSP (Digital Signal Processor)

b. Memoria ROM c. Memoria RAM. d. Módulo de Radio

2.1.2 Display de LCD.

Es un dispositivo óptico modulado electrónicamente, utiliza 2 hojas de material polarizable con una solución de cristal líquido entre ellas. Una corriente eléctrica que pasa a través del líquido ocasiona que los cristales se alineen, así, la luz no puede pasar a través de ellos. Cada cristal, por lo tanto, es como un obturador, ya sea permitiendo o bloqueando el paso de la luz.

2.1.3 Teclado.

En los teléfonos celulares, el teclado del que disponen, es muy distinto del teclado matricial como el que existe en cualquier computadora.

2.1.4 Antena.

Es un conductor que puede convertir ondas electromagnéticas en corrientes eléctricas y viceversa, físicamente es un arreglo de conductores que generan un campo electromagnético de radiación en respuesta a un voltaje alternante aplicado y a la corriente eléctrica alternante asociada. Se utiliza para transmitir, enviar y recibir señales tales como microondas, radio o señales de satélite.

Para el caso de la telefonía celular, utiliza señal de microondas para enviar y recibir información digital de la estación de transmisión más cercana de la red de telefonía celular; algunos teléfonos celulares tienen sus antenas internas, no siendo visibles en el exterior.

Las palabras antena y aerial son usadas de forma intercambiable, pero usualmente una estructura metálica rígida es llamada antena y una formación de cable es llamada aerial.

2.1.5 Auricular.

Un auricular, es un transductor electroacústico que convierte una señal eléctrica en una de sonido. El tipo de auricular más común usa un diagrama ligero o cono, conectado a un marco rígido vía una suspensión flexible que restringe un acordeón de cable fino para que se mueva axialmente a través de una bobina cilíndrica magnética. Cuando una señal eléctrica se aplica a la bobina de voz, un campo magnético se crea.

2.1.6. Micrófono.

Un micrófono es un transductor acústico a eléctrico, que convierte el sonido en una señal eléctrica.

Utilizan el mismo principio dinámico que los auriculares, pero a la inversa. Tienen una pequeña bobina móvil de inducción, posicionada en el campo magnético de un imán permanente, fijada a un diafragma.

Cuando el sonido entra a través de la pantalla de viento del micrófono, la onda de sonido mueve el diafragma, cuando éste vibra, la bobina se mueve en el campo magnético, produciendo una corriente variable en la bobina a través de una inducción electromagnética.

2.1.7 Batería.

La batería provee la energía eléctrica a todas las partes electrónicas del teléfono celular. Éstas son recargables, el tipo más común es la de

Ion-Lítio, que tiene una buena relación energía-peso.

El funcionamiento general es, un ión de Litio se mueve entre el ánodo y el cátodo durante la descarga y en sentido contrario, del cátodo al ánodo cuando se carga.

Los 3 componentes primarios funcionales son:

Para los cuales se pueden usar una variedad de materiales. Comercialmente, el material más popular para el ánodo es el grafito.

El cátodo es generalmente uno de 3 materiales:

1. Capa de óxido, como el óxido de cobalto litio.

2. polianion, como el fosfato de hierro litio.

3. spinel (rubí sintético), como el óxido de manganeso litio.

Dependiendo en la elección del material para estos componentes, el voltaje, capacidad, vida y seguridad pueden cambiar dramáticamente.

Las baterías de ión Litio no deben de ser confundidas con las baterías de Litio, la principal diferencia es que éstas son baterías primarias que contienen Litio metálico mientras que las baterías de ión Litio son secundarias que contienen una intercalación de algún material como ánodo.

2.1.8 Sistema Operativo.

En cuanto al Sistema Operativo, los teléfonos celulares usan una versión disminuida de cualquiera de éstos:

1. Linux.

2. Windows Mobile (Microsoft [Pocket PC Phone]). 3. RIM OS (Research In Motion [Blackberry]). 4. Palm OS (Palm Inc. [Treo]).

2.2 Subscriber

Identity Module (SIM).

El SIM, es una tarjeta del tipo Smart Card, que está diseñada para su uso en telefonía móvil. Se encarga de proveer la identificación de un usuario hacia una red telefónica, permitiéndole acceder a servicios tales como telefonía, correo electrónico, Internet y mensajes de texto; de igual manera proporciona almacenamiento para información personal, como lo es agenda telefónica y mensajes de texto, al igual que información relativa al servicio.

2.2.1 Características Físicas.

Las características físicas que se encuentran en una tarjeta SIM, vienen definidas en los estándares GSM 11.11 e ISO/IEC 7816, enlistando las que se trataran con detalle más adelante:

Formato y Disposición.

Rango de temperatura para el funcionamiento.

Contactos eléctricos (especificando distribución en el cuerpo plástico y funcionalidad).

Información impresa, específicamente el ICCID (Integrated Circuit Card ID) que aparece impreso en la cara opuesta a la que contiene los contactos eléctricos.

A. Formato y Disposición.

En la práctica, existen varios tamaños de tarjetas con las mismas funciones, para efecto de este documento, se tratarán los tamaños definidos en el estándar GSM 11.11 [10] cuyo cumplimiento es a su vez el estándar ISO/IEC 7816 [11] en sus diversas partes:

dimensiones han sido reducidas al tamaño estándar de 25 mm X 15 mm.

2. Plug-in SIM (SIM Card incorporada, Embedded SIM card). Comúnmente conocida como tarjeta pequeña, con un tamaño de solo 25 mm X 15 mm, es empacada de forma semipermanente en las tarjetas en las estaciones móviles.

En el estándar GSM, la SIM Card de éste tamaño para telefonía celular tiene el identificador ID-000 [12].

B. Rango de Temperatura para el funcionamiento

El rango de temperatura para operación total debe estar entre -25ºC y +70ºC con picos ocasionales por encima hasta +85ºC. Por

ocasional, significa no más de 4 horas cada vez y no por encima de 100 veces durante el tiempo de vida de la tarjeta.

C. Contactos eléctricos.

Originalmente el estándar ISO 7816-12, definió 8 contactos, pero solo 6 están actualmente en uso para comunicarse con el mundo exterior y los 2 restantes están marcados como RFU (Reserved for Future Use), estos contactos RFU son C4 y C8.

En la imagen siguiente, se muestra una tarjeta SIM típica del tipo

Vcc: es el primer conector, que surte de voltaje al chip y es generalmente de 3 a 5 volts con el 10% de desviación permitida. Solía estar en el rango de 5 volts previo al reciente movimiento hacia los dispositivos de bajo poder.

RST: es la línea que se usa para enviar la señal al circuito integrado para reiniciarlo. Este es un proceso complejo, existen 2 formas en la que una tarjeta SIM puede ser reiniciada:

1. Reinicio en Caliente: es cuando una señal es enviada a través de éste conector para reiniciar el ICC. (Integrated Circuit Card).

[image:48.612.179.492.82.284.2]2. Reinicio en Frío: es cuando el voltaje que se suministra se apaga y se enciende nuevamente. Extrayendo e insertando la tarjeta nuevamente, tendrá el mismo efecto.

CLK: este contacto se usa para manejar la lógica del circuito integrado incorporado y es usado también como referencia para la sincronización de la comunicación serial. Este contacto se provee porque el ICC (Integrated Circuit Card) no posee generador de reloj alguno incluido y conforme al estándar GSM 11.11 no debe de poseerlo, por lo tanto necesita este contacto como entrada externa.

El lector de la tarjeta genera esta señal de reloj. La frecuencia de reloj que debe de soportar la tarjeta SIM es de 1 a 5 MHz generalmente, pero muchos ICC usan múltiplos de frecuencia para operar a frecuencias altas hasta de 40 MHz.

GND: se usa para proveer el voltaje de referencia a tierra contra el cual el potencial Vcc se mide. Usualmente es 0 volts.

Vpp: el estándar GSM 11.11 establece que la tarjeta SIM no debe de requerir voltaje de programación alguno en Vpp. El Equipo Móvil no necesita proveer el contacto C6.

Si el Equipo Móvil provee el conector C6, entonces para el caso de la ID-1 SIM el mismo voltaje debe ser suministrado en Vpp al igual que en Vcc, mientras que en el caso de la SIM Plug-In el Equipo Móvil no necesita proveer voltaje en el conector C6; éste puede estar conectado a Vcc en cualquiera de éstos equipos pero no debe conectarse a tierra.

D. ICCID impreso.

Cada tarjeta SIM está identificada internacionalmente por su

ICCID (Integrated Circuit Card ID - Identificador de la Tarjeta de Circuito Integrado). Este se encuentra almacenado en la tarjeta SIM y de igual forma en el cuerpo plástico, a esto último se le llama personalización y dicho número impreso es llamado también SSN(SIM Serial Number -Número de Serie de la SIM).

Este es un número de identificación único y está construido de acuerdo a la Recomendación ITU E.118 [13].

El ICCID tiene una longitud de 10 Bytes y está codificado en BCD

y puede ser rellenado por la derecha con la letra „F‟‟ cuando sea

necesario. Este número no juega un papel en la operación del Equipo Móvil en lo que al establecimiento de la comunicación con el proveedor del servicio de telefonía móvil se refiere.

El número puede ser de una longitud hasta de 18 dígitos con un

solo “digito verificador” adicional que se usa para detección de errores. Este dígito sólo, permite detectar errores en los dígitos a la entrada o la permutación de 2 dígitos sucesivos. Este dígito es calculado usando el Algoritmo de Luhn2.

En la figura 2.2, se encuentran plasmados una serie de 19 dígitos, en 4 líneas de 5 dígitos por línea, como aparecen agrupados en una compañía de servicio telefónico móvil.

Figura 2.2 Interpretación del número impreso en el reverso del SIM Card.

La figura 2.3 representa el formato de dicha secuencia de números para su interpretación:

Figura 2.3 Formato del ICCID

a. Telecom ID

El número 89 es asignado por propósitos de

telecomunicaciones para las Agencias Operativas Reconocidas (ROA – Recognized Operating Agencies), conforme al estándar ISO/IEC 7812.

El primer dígito es el Identificador Mayor de Industria (MII –

la tarjeta debe de ser usada; en la siguiente tabla se exponen los identificadores existentes:

Valor del MII Categoría del emisor

0 Asignaciones para el ISO/TC 68 y otras industrias.

1 Aerolíneas.

2 Asignaciones para Aerolíneas e Industrias futuras. 3 Viajes, Entretenimiento, Bancario/Financiero. 4 Bancario y Financiero

5 Bancario y Financiero

6 Mercantil y Bancario/Financiero

7 Asignaciones Petroleras y otras Industrias futuras

8 Salud, Telecomunicaciones y otras Industrias futuras

[image:52.612.169.513.132.488.2]9 Para ser asignada por los Cuerpos de Estándares Nacionales

Tabla 2.1 Major Industry Identifier

b. MCC (Mobile Country Code).

Es el código de país, en este caso 52, corresponde a México, si bien algunas tarjetas tienen 3 dígitos para representar el Identificador de proveedor y el código de país [14].

c. MNC (Mobile Network Code).

definido en la Recomendación ITU-T E.212 [15], 2 dígitos para el estándar en Europa y 3 para el estándar en Norte América.

d. IIN (Issuer Identifier Number).

Este número es usado para indicar el emisor de la tarjeta SIM, puede ser hasta 7 dígitos, es la concatenación del Telecom Id + MCC + MNC.

e. Individual Account Identification Number

Este número está asociado con los usuarios de la red de telefonía móvil GSM y UMTS (Universal Mobile Telecomunications System), es enviado hacia la red para identificar al usuario con el proveedor del servicio, es usado además para adquirir otros detalles del teléfono móvil en el

Home Location Register (HLR).

f. Dígito Verificador (Check Digit).

El Dígito Verificador es calculado usando el algoritmo de Luhn, también conocido como módulo 10 ó mod 10, que es una simple formula de checksum para validar una variedad de números de identificación. Fue creado por el científico Hans Meter Luhn y está diseñado para proteger contra errores accidentales, mas no contra ataques maliciosos.

2.2.2 Componentes de Hardware

Sus componentes principales o módulos son:

1. CPU.

2. Memoria ROM, donde se encuentra:

Funcionalidad GSM.

Funcionalidad del vendedor SIM. De forma opcional:

Funcionalidad del Operador de Red. Información fija.

3. Memoria RAM (memoria usada para trabajar). 4. EPROM o E2PROM que contiene:

En lo que se refiere al Sistema Operativo: Parámetros.

Parches. Extensiones. Sistema de Archivos.

5. Módulo de Comunicación Serial (I/O).

[image:54.612.168.492.484.669.2]Estos 5 módulos deben estar encapsulados en un Circuito Integrado. Muy en particular, las tarjetas SIM, son tarjetas Smart Card de contacto. En la figura 2.4 se representa el diagrama de bloques de los módulos de una tarjeta SIM como parte de sus componentes de hardware.

La principal función de diseño de una smart card es la seguridad de la información almacenada en ella [16]. El término seguridad se puede especificar expandiéndolo en sus 4 puntos principales:

1. Confidencialidad: la privacidad del usuario debe ser

garantizada encriptando voz y datos cuando viajan por el aire. Las claves de los algoritmos criptográficos que implementa esta característica residen en la SIM.

2. Autenticación: Ningún usuario no autorizado debe tener

acceso al sistema. Las claves de los algoritmos de autenticación residen en la SIM.

3. Integridad: Ningún usuario debe poder alterar la información

contenida en la SIM para realizar fraudes, por ejemplo, incrementando el saldo en una tarjeta SIM prepagada o habilitando servicios restringidos sin haber hecho el pago correspondiente.

4. No repudio: el remitente puede verificar que un cierto

recipiente ha recibido un mensaje en particular, lo que significa que el mensaje tiene fuerza de enlace.

2.2.3 Sistema de Archivos.

Definición de Sistema de Archivos: Un Sistema de Archivos es la forma en la cual los archivos son nombrados y la ubicación donde son colocados lógicamente para su almacenamiento y recuperación, en el estándar GSM 11.11, se define como Modelo Lógico.

como la que se muestra en la figura 2.5, en la que cada archivo posee un identificador (File ID) de 2 bytes, quedando dicha estructura de la siguiente manera:

Figura 2.5 Estructura jerárquica del Sistema de Archivos SIM

A. Master File (MF).

Que es la raíz (root) y sólo puede haber un MF con un identificador

3F00; cada MF puede contener uno o varios Dedicated Files o

Elementary Files, que serán descritos más adelante. Directamente subordinado al Master File se encuentra un Elementary File, que es el identificador Integrated Circuit Card Identity (EFICCID), el cual

contiene el número de serie único para cada tarjeta SIM.

El EFICCIDes la versión electrónica del número de serie de la SIM

impresa en el cuerpo de la tarjeta. Su identificador en hexadecimal es 2FE2. El uso de éste está abierto al manufacturador y al operador.

B. Dedicated Files (DF).

Que corresponden a los directorios, que a su vez contienen

Dedicated Files y Elementary Files; solo poseen un encabezado

archivos, como lo es el espacio disponible bajo el Dedicated File, número directo de hijos, longitud de un registro y la información de seguridad. El estándar GSM define varios Dedicated Files

inmediatamente bajo el Master File, algunos de ellos son:

a. DFGSM

Contiene aplicaciones para el GSM de 900 y 1800 MHz respectivamente. Este directorio contiene Elementary Files los cuales son exclusivos para las redes GSM. Este archivo puede ser identificado por el identificador de 2 bytes 7F20.

b. DFDCS1800

Contiene aplicaciones para DCS1800, que es una variante del estándar GSM, usa la frecuencia de 1800 MHz en la región 1 de UIT en Europa, Groenlandia, territorios de Francia, África y el Medio Oriente. Este archivo puede ser identificado por el identificador de 2 bytes 7F21.

c. DFTELECOM

Contiene más características de servicio común para telecom y puede ser usada para otras aplicaciones telecom en tarjetas SIM multipropósito. El Elementary File del directorio telefónico ubicado en éste directorio es un ejemplo de una aplicación

telecom más general. El identificador de 2 bytes para el DFTELECOM es 7F10.

C. Elementary Files (EF).

cíclicamente. Posee un encabezado con la misma información que los Dedicated Files más un cuerpo, que es donde radica la principal diferencia entre los DF y los EF. El cuerpo contiene información relativa a la aplicación para la cual la smart card ha sido emitida. Dependiendo en la estructura del cuerpo se pueden encontrar 4 tipos de Elementary Filesen el sistema de archivos:

a. Transparente (Transparent EF).

Este tipo de archivos consisten en una secuencia de bytes, no tienen en sí estructura y a menudo se les conoce como de

estructura binaria o amorfa. Cuando se lee o se actualiza, la secuencia de bytes sobre la que se actuará es referenciada por una dirección relativa (offset), la cual indica el inicio y el número de bytes que serán leídos o actualizados, esto es una forma de leer, escribir o actualizar en bloques. La unidad mínima de acceso es el byte.

La longitud total del archivo se define en el encabezado

[image:58.612.207.486.493.694.2](header). La siguiente figura muestra de forma gráfica la estructura de este tipo de archivo:

b. Lineal de Longitud Fija (Linear Fixed-length EF).

Consiste de una secuencia de registros en la que todos tienen una longitud fija, el primer registro tiene un número de índice 1. El número de registro y longitud (este valor está también multiplicado por el número de registros) están definidos en el

encabezado, el número de registro se usa para leer o actualizar información en el archivo. La unidad mínima de acceso es el

[image:59.612.253.499.287.459.2]registro. Esta estructura era referida anteriormente como con formato.

Figura 2.7 Estructura de un archivo Lineal de Longitud Fija.

Existen varias formas de acceder a los registros lineales de longitud física:

1. De manera total usando el número del registro.

3. Cuando el apuntador del registro ha sido establecido, podría ser posible realizar una acción en el registro mismo de referencia, en el siguiente (a menos que el apuntador de registro esté establecido en el último registro) o en el registro previo (a menos que el apuntador de registro esté establecido en el primer registro).

4. Identificando el registro usando búsqueda de patrones que inicien:

Búsqueda hacia delante a partir del inicio del archivo.

Búsquedas hacia delante a partir del registro hacia el siguiente registro del cual el apuntador este establecido (a menos que el apuntador de registro esté establecido en el último registro).

Retrocesos a partir del final del archivo.

Retrocesos a partir del registro que precede al cual el apuntador de registro está establecido (a menos que el apuntador de registro esté establecido en el primer registro).

Si una acción siguiente a la selección de un registro es cancelada, entonces el apuntador de registro debe de permanecer en el registro en el cual estaba establecido previo a la acción cancelada.

Debido a que todos los registros tienen la misma longitud, significa que el espacio de memoria se desperdicia a menudo.

c. Lineal de Longitud Variable (Linear Variable-length EF).

[image:61.612.249.498.310.504.2]Estos tipos de registros mantienen las mismas características que los Lineales de Longitud Fija, pero con la diferencia de que su longitud es variable al poseer cada registro un número variable de bytes, como se muestra en la siguiente figura; este tipo de archivos tienen una mayor carga los tiempos de acceso en lectura/escritura y en el almacenamiento de datos.

Figura 2.8 Estructura de un archivo Lineal de Longitud Variable.

Se usan para salvar memoria cuando los registros tienen una alta variación en la longitud y esto se hace ligando registros de longitud variable.

d. Cíclico (Cyclic EF).

[image:62.612.261.435.196.365.2]Los archivos con esta estructura consisten de un número fijo de registros con una longitud fija, implementan un buffer circular, por lo tanto, los conceptos de primero y último son sustituidos por previo y siguiente, en la figura siguiente se presenta dicha estructura.

Figura 2.9 Estructura de un archivo cíclico.

Son usados para almacenar registros en orden cronológico. Cuando todos los registros han sido usados para almacenamiento, entonces el siguiente evento de guardar información deberá sobrescribir la información más antigua. Existe un enlace entre el último registro (n) y el primero.

Cuando el apuntador de registro apunta hacia n, entonces el siguiente registro es el 1. De la misma manera, cuando el apuntador de registro apunta el registro 1, entonces el registro anterior es el registro n.

El último registro actualizado que contiene la información más actual es el registro 1. La información más antigua se mantiene en el registro número n. La unidad mínima de acceso es el

vistos como los nodos y hojas de un árbol respectivamente. El

Master File es en sí, un Dedicated File.

A continuación, se presentará un resumen de la identificación de archivos en la tabla siguiente:

TIPO DE ARCHIVO PRIMER BYTE DE

IDENTIFICACIÓN

Master File (MF) 3F

Dedicated File (DF) 7F

Elementary File

EFMF 2F

[image:63.612.199.539.194.351.2]EFDF 6F

Tabla 2.2 Identificadores más comunes para los tipos de archivos

La identificación de archivos debe estar sujeta a las siguientes condiciones:

A. El identificador de archivo debe ser asignado al momento de la creación del mismo.

B. 2 archivos bajo el mismo archivo padre (ya sea el MF o el DF), no pueden tener el mismo identificador.

2.2.4. Sistema Operativo.

Los sistemas operativos en la tarjeta SIM son de 2 tipos principales:

A. Nativos, las tarjetas SIM están basadas en software propietario específico del vendedor.

B. Java Card, las tarjetas SIM Java Card están basadas en estándares, particularmente en el estándar Java Card, el cual es un subconjunto del Java Programming Language específicamente para dispositivos de escala pequeña o portátil. Java Card le permite a la tarjeta SIM contener programas que son independientes del hardware e interoperables.

2.2.5. Información contenida en la tarjeta SIM.

En la tarjeta SIM se almacena información específica que se usa para autenticar e identificar a los suscriptores en la Red Telefónica Móvil, entre la información más importante se encuentra el ICCID (el cual ya fue tratado con anterioridad), IMSI, Authentication Key, Local Area Identity, SMSC, SPN, SDN, entre otros que a continuación serán explicados:

A. IMSI (International Mobile Subscriber Identity).

Es el número único asociado para proveer identificación internacional de los Equipos Móviles, usado en cualquier Red Móvil para interconectar con otras redes como GSM y UMTS, ninguna otra tarjeta SIM o suscriptor puede tener el mismo IMSI, este número debe de estar conforme al estándar ITU-T E.212 [17].

seguridad de autenticación para que el suscriptor pueda hacer o recibir llamadas telefónicas.

Una vez grabado en la tarjeta SIM, el número IMSI no puede ser alterado o borrado por el suscriptor. El número IMSI es obligatorio y está compuesto por una cadena de hasta máximo 15 dígitos en decimal, agrupados en 3 campos, como se muestra en la figura 2.6, los 3 campos son, MCC (Mobile Country Code), MNC (Mobile Network Code) y MSIN (Mobile Station Identification Number), de los cuales los 2 primeros ya fueron descritos en el punto 2.2.1. Características Físicas, así que sólo se describirá el último de los mencionados:

MSIN (Mobile Station Identification Number).

Es un número que identifica de manera única a un usuario o terminal móvil con su red local de telefonía móvil. Puede ser hasta un máximo de 10 dígitos, dependiendo sí se trata del estándar europeo o el americano.

[image:65.612.216.527.537.652.2]Dado que en los Estados Unidos, dentro del IMSI el MCC + MNC es de 6 dígitos, el MSIN es del máximo permisible de 9 dígitos.

B. Ki (Authentication Key).

El Ki es un valor de 128 bits usado para autenticar a la tarjeta SIM en la red móvil. Cada SIM tiene un Ki único asignado por el operador del servicio de telefonía durante el proceso de personalización. Este valor también es almacenado en el HLR (Home Location Register) en el carrier de la red.

C. LAI (Local Area Identity)

El LAI es un identificador de la ubicación actual del Equipo Móvil, la tarjeta SIM almacena información del estado de la red, el cual es difundido hacia el celular desde la misma red telefónica, a éste se le conoce como Identidad de Área Local (LAI – Local Area Identity). Los operadores de red están divididos en Áreas Locales, cada una tiene un número LAI único.

Cuando el Equipo Móvil cambia de ubicación de un Área Local a otra, almacena su nuevo LAI en la tarjeta SIM y lo envía al operador de red para informar a la red su nueva ubicación. Si el dispositivo es apagado y encendido nuevamente, tomará la información del LAI contenida en el SIM y buscará el área correspondiente.

D. MSISDN (Mobile Subscriber Integrated Services Digital Network).

El MSISDN en conjunto con el IMSI son 2 números importantes usados para identificar a un teléfono móvil. El IMSI es usado a menudo como llave en el HLR y el MSISDN es el número que normalmente se marca para hacer una llamada al Equipo Móvil.

Organización Significado Fuente de Información.

3GPP3

ITU

OMA4

Mobile Subscriber

ISDN MSISDN

Vocabulario para las especificaciones 3GPP.

ITU-T Rec. Q.1741-4 (10/2005) Diccionario para especificaciones OMA 3GPP ITU GSMA Mobile Station International

ISDN MSIISDN

GSM 03.03

ITU-T Rec. Q.1741-4 (10/2005) Acrónimos y terminología en Móviles ITU Mobile Subscriber International ISDN

[image:67.612.184.548.162.447.2]MSIISDN Vocabulario señalización y conmutación. de términos de

Tabla 2.3 Abreviatura MSISDN acorde a la organización.

El MSISDN está limitado a 15 dígitos, los prefijos no están incluidos, teniendo el siguiente formato:

MSISDN = MCC + NDC + SN

MCC = Mobile Country Code

NDC = National Destination Code

SN = Subscriber Number

3 3GPP (3rd. Generation Partnership Project), colaboración entre grupos de asociaciones de

telecomunicaciones para hacer una especificación de sistema 3G de ámbito global.

4 Open Mobile Alliance (OMA), entidad que se encarga de desarrollar estándares abiertos para la industria de

2.3. Propósito de una herramienta para la Forensia en Telefonía

Celular

.

El principal objetivo de una herramienta forense para tarjeta SIM es extraer evidencia digital presente en el sistema de archivos. Además de la adquisición, muchas herramientas soportan un amplio rango de funciones para examinar y generar el reporte. Algunas herramientas son exclusivas para manejar tarjetas SIM, mientras que otras son parte de un juego completo de herramientas que también manejan a los Equipos Móviles [18]. La característica más importante de una herramienta forense es su habilidad de mantener la integridad de la fuente original de información que será adquirida y también la de la información misma extraída. Para mantener la integridad de la fuente, se usan bloqueadores de escritura o lo que elimine las solicitudes de escrituras del dispositivo que contiene la información.

Para mantener la integridad de la información extraída, se hace un cálculo criptográfico hash del contenido de los archivos de evidencia creados y se verifica recurrentemente que este valor permanezca sin cambios a través del tiempo de vida de esos archivos.

Preservar la integridad no solo mantiene credibilidad desde una perspectiva legal, sino que también permite a cualquier investigación subsecuente usar la misma línea base para replicar el análisis.

Es necesario diferenciar entre las herramientas que permiten la administración de la información de usuario contenida en la tarjeta SIM y las que cuyo propósito específico es la forensia a éstas.

sin alterar de forma alguna el estado actual del sistema de archivos. Para realizar la extracción de información de la tarjeta SIM, es necesario retirarla del Equipo Móvil e insertarla en un lector apropiado; a diferencia de la adquisición de información de un disco duro, capturar una imagen directa de la información no es sensible debido a los mecanismos de protección contenidos en la propia tarjeta SIM.

En su lugar, directivas de comando llamadas Application Protocol Data Units (APDUs)5 son enviadas a la tarjeta SIM para extraer la información, sin modificarla, de cada Elementary File (EF) del Sistema de Archivos.

2.4. Tipos de Evidencia.

Varios tipos de evidencia digital pueden ser recuperados de una tarjeta SIM. La evidencia puede ser encontrada dispersa a través del sistema de archivos en varios Elementary Files ubicados por debajo del Master File, al igual que por debajo de los mismos Dedicated Files. Se puede identificar varias categorías de evidencia, como a continuación se mencionan, de acuerdo a lo expuesto por Rick Ayersy Wayne Jansen [18]:

Información Relativa al Servicio.

Información de Llamadas y Directorio Telefónico. Información de Mensajes.

Información de Ubicación.

A. Información Relativa al Servicio.

La información relativa al servicio se encuentra en el ICCID, IMSI, los cuales pueden ser usados para identificar al suscriptor y al operador de la red que provee el servicio telefónico, como ya se vio previamente

5 APDU es la unidad de comunicación existente entre la tarjeta SIM y el lector de ésta, existen 2 categorias:

en los puntos 2.2.1. Características Físicas y 2.2.5. Información contenida en la tarjeta SIM.

El Mobile Station International Subscriber Directory Number (MSISDN) transporta el número telefónico asignado al suscriptor para recibir llamadas en el equipo móvil, a diferencia del ICCID y el IMSI, el

MSISDN es un Elementary File opcional. Si se encuentra presente, su valor puede ser actualizado (lo cual ya es una modificación) por el suscriptor, haciéndolo una fuente de información poco confiable, dada la posible inconsistencia con el número actual asignado.

El Elementary File, Service Provider Name (SPN) es un archivo opcional que contiene el nombre del proveedor del servicio. Si éste se encuentra presente, puede ser actualizado por el administrador. De igual manera, el Elementary File Service Dialling Numbers (SDN)

contiene números de servicios especiales tales como apoyo a usuarios y si se encuentra presente, puede ayudar a identificar en que red se encuentra registrada la tarjeta SIM.

B. Información de Llamadas y Directorio Telefónico.

El Elementary File Abbreviated Dialling Numbers (ADN) retiene una lista de nombres y números telefónicos introducidos por el suscriptor. El almacenamiento permite seleccionar los números telefónicos marcados más comunes, por nombre y actualizarlos o llamarles, usando un menú o botones especiales en el dispositivo móvil, ofreciendo una operación de directorio telefónico rudimentario. La mayoría de las tarjetas SIM proveen alrededor de 100 entradas para ADN.

dispositivo. Un nombre puede estar asociado con una entrada y almacenada con un número. Si bien un número puede aparecer en la lista, la conexión puede no haber sido exitosa, solo se pudo haber tratado de un intento de conexión. La mayoría de las tarjetas SIM, proveen un número limitado para éstas entradas.

C. Información de Mensajes.

El envío de mensajes es un medio de comunicación en el cual los mensajes entrantes en un teléfono celular son enviados a otro vía la red telefónica móvil. El Elementary File Short Message Service (SMS) contiene texto y parámetros asociados para mensajes recibidos desde o enviados a la red o, son enviados como mensajes MS originados. Las entradas SMS contienen otra información además del texto mismo, tales como la hora en que un mensaje entrante fue enviado, al igual que la hora en la que fue registrado por la red telefónica móvil éste número, el número telefónico del remitente, la dirección del centro SMS y el estatus de la entrada. El estatus de la entrada puede ser marcado como espacio libre u ocupado por uno de los siguientes eventos:

a. Un mensaje recibido para ser leído.

b. Un mensaje recibido que ya ha sido leído. c. Un mensaje saliente para ser enviado.

d. Un mensaje saliente que ya ha sido enviado.

La capacidad de almacenamiento de mensajes varía dependiendo la tarjeta SIM. Muchos teléfonos celulares también hacen uso de su propia memora interna para el almacenamiento de mensajes de texto. La elección de la memoria en la que los mensajes serán almacenados, ya sea en la tarjeta SIM o la memoria del teléfono, puede variar dependiendo del software del equipo móvil y la configuración del usuario.

D. Información de Ubicación.

Una red GSM consiste de distintas células de radio usadas para establecer comunicación con los teléfonos móviles. Las células están agrupadas en áreas definidas para administrar las comunicaciones.

Los Equipos Móviles mantienen un registro del área bajo la cual establecen comunicación de voz y datos.

El Elementary File, Location Information (LOCI) contiene la información de Location Area Information (LAI – Información de la Ubicación del Área) para las comunicaciones de voz.

El LAI se compone del MCC6 y el MNC7 de la ubicación de área y el

Location Area Code (LAC – Código de Ubicación de Área), el cual es un identificador para un grupo de células. Cuando el Equipo Móvil

es apagado, el LAI es retenido, haciendo posible determinar la ubicación general en donde el dispositivo estuvo operando al último. Dado que una ubicación de área puede contener cientos o más de células, la localidad puede ser bastante amplia. Sin embargo, puede ser de mucha ayuda estrechar la región en donde ocurrió el evento.

6 MCC= Mobile Country Code 7 MNC

Similarmente, el Elementary File GPRS Location Information (LOCIGPRS) contiene la Routing Area Information (RAI) para las comunicaciones de datos sobre el General Packet Radio Service

(GPRS - Servicio General de Paquete de Radio). El RAI se compone del MCC y el MNC del área de enrutamiento y el LAC (Location Area Code) al igual que el Routing Area Code (RAC), el cual es un identificador del enrutamiento de área en conjunto con el LAC. Las áreas de enrutamiento pueden ser definidas igual que las áreas de ubicación o pueden involucrar a unas pocas células, ofreciendo con esto una gran resolución.

Por otro lado, de acuerdo con Lars Wolleschensky en su trabajo de seminario para la Universidad Ruhr-Universität Bochum existen los siguientes tipos de evidencia [19]:

Libreta de direcciones. Registro de llamadas. Servicio de Mensajería. Calendario.

Otro tipo de medio. A. Libreta de direcciones.

La libreta de direcciones almacena información de contacto. Con la ayuda de ésta es posible obtener una vista al interior de la red social del usuario del Equipo Móvil. Se puede usar para relacionar a un Equipo Móvil con algún evento acaecido.

B. Registro de llamadas.

C. Short Message Service.

Los mensajes SMS al igual que los de correo electrónico proporcionan información concreta en contraste con la que proporciona el registro de llamadas y la libreta de direcciones, los cuales solo proporcionan información indirecta. Estos mensajes pueden contener palabras escritas por el propietario del dispositivo o intenciones escritas.

D. Calendario.

El Calendario ofrece un vistazo a las actividades pasadas y planeadas del propietario del dispositivo. Puede ser usado para ligar o relacionar ciertas ubicaciones y tiempos al igual que para indicar posible atestiguamiento de eventos.

E. Otro tipo de medio.

Los teléfonos más nuevos pueden contener otro tipo de información también. La cámara, las imágenes o películas pueden contener evidencia, no solo en su contenido sino también en el formato, como lo es el Exchangeable Image Format, exif (formato con información extra incorporada).

2.5. Preservación de evidencia en Teléfonos Celulares.

La preservación de la evidencia, es el proceso de obtener información sospechosa sin alterar o cambiar los contenidos de información que residen en el dispositivo y en los medios de almacenamiento extraíbles. Este es el primer paso en la recuperación de evidencia digital. La preservación involucra la búsqueda, reconocimiento, documentación y recolección de evidencia en formato electrónico, pero para que esta sea de utilidad, debe ser preservada y, para ello, se presentarán algunos puntos clave a considerar para cumplir con este cometido al arribar al sitio en donde se encuentre el dispositivo sujeto de análisis:

A. Aseguramiento y evaluación del sitio.

1. Considerar la seguridad de todos los individuos en el sitio 2. Proteger la integridad de la evidencia tradicional y electrónica. 3. Evaluar el sitio y formular un plan de búsqueda.

4. Identificar la evidencia potencial.

5. Toda la evidencia potencial debe ser asegurada, documentada y fotografiada.

6. Llevar a cabo entrevistas.

B. Documentar el sitio

1. Crear un registro histórico permanente del sitio.

2. Registrar exactamente la ubicación y condición del sistema de cómputo, medio de almacenamiento, otros dispositivos digitales y evidencia convencional.

3. Documentar la condición y ubicación del sistema de computo, incluyendo el estado de energía del equipo (encendido, apagado o hibernando).

5. Fotografiar el sitio completo para crear un registro visual tal como fue percibido por equipo de respuesta.

C. Recolectando la evidencia.

1. Manejo de la evidencia, ya sea física o digital, de forma tal que se preserve su valor como evidencia.

2. Recuperar evidencia no electrónica (por ejemplo contraseñas escritas, notas escritas, hojas blancas con escritura por presión, manuales de hardware y software, calendarios, literatura, texto o impresiones gráficas por computadora y fotografías).

D. Empaque, transporte y almacenamiento de evidencia.

1. No tomar acciones que agreguen, modifiquen o destruyan la información almacenada en una computadora u otro medio de almacenamiento.

2. Evitar la humedad y altas temperaturas, impactos físicos, electricidad estática y fuentes magnéticas.

3. Mantener la cadena de custodia de la evidencia electrónica, documentar su empacamiento, transporte y almacenamiento.

i. Procedimiento de empaque.

Documentar propiamente, etiquetar e inventariar la evidencia antes de su empacado.

Empacar medios magnéticos en empaques antiestáticos (bolsas de plástico antiestático o papel).

Evitar doblar o rasgar los medios de cómputo tales como diskettes, CD-ROMs, medios removibles, etc.

ii. Procedimiento de transporte.