ESCUELA SUPERIOR DE INGENIERÍA MECÁNICA Y

ELÉCTRICA

UNIDAD PROFESIONAL “ADOLFO LOPEZ MATEOS”

INGENIERÍA EN COMUNICACIONES Y ELECTRÓNICA

“DISEÑO E IMPLEMENTACIÓN DE UN PBX VoIP CON SERVICIO

DE TELEFONÍA GSM”

TESIS

QUE PARA OBTENER EL TÍTULO DE:

INGENIERO EN COMUNICACIONES Y ELECTRÓNICA

PRESENTAN:

Edgar Espinosa Pontigo

Rodrigo Ignacio Martínez Merlín

ASESORES:

M. en C. Jaime Pedro Abarca Reyna

M. en C. Pedro Gustavo Magaña del Río

T Å|á ÑtwÜxá _ÉâÜwxá cÉÇà|zÉ

_ÉâÜwxá cÉÇà|zÉ

_ÉâÜwxá cÉÇà|zÉ

_ÉâÜwxá cÉÇà|zÉ ç ]Éá° _â|á XáÑ|ÇÉát

]Éá° _â|á XáÑ|ÇÉát

]Éá° _â|á XáÑ|ÇÉát???? ÑÉÜÖâx vÜxçxÜÉÇ

]Éá° _â|á XáÑ|ÇÉát

xÇ Å| ç ÑÉÜÖâx Åx átvtÜÉÇ twxÄtÇàx? wöÇwÉÅx x}xÅÑÄÉá w|zÇÉá wx áâÑxÜtv|™Ç ç

xÇàÜxztA cÉÜÖâx xÇ zÜtÇ ÑtÜàx ç zÜtv|tá t âáàxwxá? {Éç ÑâxwÉ äxÜ tÄvtÇétwt Å|

Åxàt?? çt Öâx á|xÅÑÜx xáàâä|xÜÉÇ |ÅÑâÄáöÇwÉÅx xÇ ÄÉá ÅÉÅxÇàÉá Åöá w|y•v|Äxá wx Å|

vtÜÜxÜt? ç ÑÉÜÖâx xÄ ÉÜzâÄÄÉ Öâx á|xÇàxÇ ÑÉÜ Å•? yâx ÄÉ Öâx Åx {|éÉ |Ü {táàt xÄ y|ÇtÄA

it ÑÉÜ âáàxwxá? ÑÉÜ ÄÉ Öâx ätÄxÇ? ÑÉÜÖâx twÅ|ÜÉ áâ yÉÜàtÄxét ç ÑÉÜ ÄÉ Öâx {tÇ {xv{É

it ÑÉÜ âáàxwxá? ÑÉÜ ÄÉ Öâx ätÄxÇ? ÑÉÜÖâx twÅ|ÜÉ áâ yÉÜàtÄxét ç ÑÉÜ ÄÉ Öâx {tÇ {xv{É

it ÑÉÜ âáàxwxá? ÑÉÜ ÄÉ Öâx ätÄxÇ? ÑÉÜÖâx twÅ|ÜÉ áâ yÉÜàtÄxét ç ÑÉÜ ÄÉ Öâx {tÇ {xv{É

it ÑÉÜ âáàxwxá? ÑÉÜ ÄÉ Öâx ätÄxÇ? ÑÉÜÖâx twÅ|ÜÉ áâ yÉÜàtÄxét ç ÑÉÜ ÄÉ Öâx {tÇ {xv{É

wx Å•A

wx Å•A

wx Å•A

wx Å•A

T Å|á tuâxÄ|àÉá etØÄ _™Ñxé

etØÄ _™Ñxé

etØÄ _™Ñxé ç _âv|Ät e|äxÜt

etØÄ _™Ñxé

_âv|Ät e|äxÜt

_âv|Ät e|äxÜt

_âv|Ät e|äxÜt Öâx tÄ |zâtÄ Öâx Å|á

ÑtwÜxá Äxá wxuÉ ÄÉ Öâx áÉçA XÄÄÉá? Öâ|xÇxá Åx yÉÜÅtÜÉÇ vÉÅÉ Ät ÑxÜáÉÇt Öâx áÉç {Éç

xÇ w•t? yÉÜ}tÜÉÇ xÇ Å• xÄ vtÜövàxÜ ç ÄÉá ätÄÉÜxá ÇxvxátÜ|Éá ÑtÜt átÄ|Ü twxÄtÇàx?

Öâ|xÇxá {tÇ á|wÉ âÇt ÑtÜàx xáxÇv|tÄ xÇ Å| ä|wt ç Öâ|xÇxá Åx {tÇ wx}twÉ xáàx zÜtÇ

ÄxztwÉ Öâx wâÜtÜö ÑÉÜ á|xÅÑÜx vÉÇÅ|zÉA

T Å| {xÜÅtÇÉ _â|á

_â|á

_â|á

_â|á XáÑ|ÇÉá

XáÑ|ÇÉá

XáÑ|ÇÉá

XáÑ|ÇÉátttt? ÑÉÜ áxÜ á|xÅÑÜx âÇ zÜtÇ tÑÉçÉ ç

tzÜtwxv|wÉ ÑÉÜ {tuxÜ yÉÅxÇàtwÉ xÇ Å• xÄ wxáxÉ wx áâÑxÜtv|™Ç ç xÄ tÇ{xÄÉ wx àÜ|âÇyÉ

xÇ Ät ä|wt? ç ÑtÜt Öâx °Ä Ñâxwt áxzâ|Ü Å| x}xÅÑÄÉA

`x xÇÉÜzâÄÄxvx wxw|vtÜ xáàt zÜtÇ àxá|á? t W|Éá?

W|Éá?

W|Éá? Öâ|xÇ Åx w|É Ät yÉÜàtÄxét ç xÄ

W|Éá?

xáÑ•Ü|àâ ÑtÜt àxÇxÜ Ät xÇàÜxzt ç Ät yâxÜét xÇ xÄ vtÅ|ÇÉ t ÄÉ ÄtÜzÉ wx Å| vtÜÜxÜt ç tá•

ÑÉwxÜ vâÄÅ|ÇtÜ vÉÇ xáàx zÜtÇ xáyâxÜéÉA

XwztÜ XáÑ|ÇÉát

XwztÜ XáÑ|ÇÉát

XwztÜ XáÑ|ÇÉát

XwztÜ XáÑ|ÇÉát cÉÇà|zÉ

cÉÇà|zÉ

cÉÇà|zÉA

cÉÇà|zÉ

T Å|á tÅ|zÉá ˙ÇzxÄ Z™Åxé? \äöÇ hÜ|xÄ ç `

˙ÇzxÄ Z™Åxé? \äöÇ hÜ|xÄ ç `

˙ÇzxÄ Z™Åxé? \äöÇ hÜ|xÄ ç `

˙ÇzxÄ Z™Åxé? \äöÇ hÜ|xÄ ç `tÜvÉ TA [xÜÇöÇwxé

tÜvÉ TA [xÜÇöÇwxé

tÜvÉ TA [xÜÇöÇwxé

tÜvÉ TA [xÜÇöÇwxé? Öâx

wx}tÜÉÇ âÇt {âxÄÄt xÇ Å| ä|wt ç vÉÇ ÄÉá Öâx tØÇ á|zÉ vÉÅÑtÜà|xÇwÉ xåÑxÜ|xÇv|tá wx

ä|wt ç Åâç xÇ xáÑxv|tÄ t eÉwÜ|zÉ `tÜà•Çxé `xÜÄ•Ç

eÉwÜ|zÉ `tÜà•Çxé `xÜÄ•Ç

eÉwÜ|zÉ `tÜà•Çxé `xÜÄ•Ç

eÉwÜ|zÉ `tÜà•Çxé `xÜÄ•Ç? vÉÇ Öâ|xÇ Ñtá° ÄÉá ØÄà|ÅÉá

áxÅxáàÜxá wx Ät vtÜÜxÜt ç yâx wx °Ä? Öâ|xÇ àâäx xÄ tÑÉçÉ |Ç|zâtÄtuÄx ÑtÜt Öâx }âÇàÉá

àxÜÅ|ÇöÜtÅÉá xáàt àxá|á? ç vÉÇ Öâ|xÇxá ÑtátÅÉá w•tá wx wxáäxÄÉ ç ÑÜxÉvâÑtv|™Ç ÑtÜt

ÄÄxztÜ t Ät vâÄÅ|Çtv|™Ç wx âÇt ÅtÜtä|ÄÄÉát vtÜÜxÜtA

T àÉwÉá ÄÉá ÑÜÉyxáÉÜxá Öâx àâäx Ät w|v{t wx vÉÇÉvxÜ?? wx ÄÉá vâtÄxá ç wx vtwt âÇÉ wx

xÄÄÉá Åx ÄÄxäÉ âÇ tÑÜxÇw|ét}x ØÇ|vÉ? xÇ xáÑxv|tÄ t ÄÉá cÜÉyxáÉÜxá cxwÜÉ TutÜvt

cÜÉyxáÉÜxá cxwÜÉ TutÜvt

cÜÉyxáÉÜxá cxwÜÉ TutÜvt

cÜÉyxáÉÜxá cxwÜÉ TutÜvt

exçÇt ç cxwÜÉ `tzt©t wxÄ e|É

exçÇt ç cxwÜÉ `tzt©t wxÄ e|É

exçÇt ç cxwÜÉ `tzt©t wxÄ e|É

exçÇt ç cxwÜÉ `tzt©t wxÄ e|É xåvxÄxÇàxá cÜÉyxáÉÜxá ÑxÜÉ tâÇ Åx}ÉÜxá

ÑxÜáÉÇtá? wx Öâ|xÇ á|xÅÑÜx vÉÇáxÜätÜ° áâ xÇÉÜÅx xåÑxÜ|xÇv|t ç tÑÜxÇw|ét}x? tá•

vÉÅÉ ÑÉÜ áâ tÑÉçÉ |ÇvÉÇw|v|ÉÇtÄA

T Å|á ytÅ|Ä|tÜxá Öâx |ÇvÉÇw|v|ÉÇtÄÅxÇàx á|xÅÑÜx Åx tÑÉçtÜÉÇ? ZÜtv|tá?

`tå? f|Ää|t? _ÉÜxÇt? XÜÇxáàÉ

`tå? f|Ää|t? _ÉÜxÇt? XÜÇxáàÉ

`tå? f|Ää|t? _ÉÜxÇt? XÜÇxáàÉ

`tå? f|Ää|t? _ÉÜxÇt? XÜÇxáàÉ? ? ? ? Ztuç? _â|á `|zâxÄ?

Ztuç? _â|á `|zâxÄ?

Ztuç? _â|á `|zâxÄ? `tçàx?

Ztuç? _â|á `|zâxÄ?

`tçàx?

`tçàx?

`tçàx? g•t

g•t

g•t

g•t

Z≤xÜt ç g•t

Z≤xÜt ç g•t

Z≤xÜt ç g•t

Z≤xÜt ç g•t Xáà{xÜ?

Xáà{xÜ?

Xáà{xÜ?

Xáà{xÜ? ç t Å| |ÇvÉÇw|v|ÉÇtÄ cÜÉyxáÉÜ ç tÅ|zÉ ZtuÜ|xÄ

tuÜ|xÄ

tuÜ|xÄ

tuÜ|xÄA

A

A

A l t

ÄÉá Öâx çt ÇÉ xáàöÇ ÑxÜÉ Öâx áx Öâx Åx tçâwtÜÉÇ wxáwx wÉÇwx áx xÇvâxÇàÜtÇ?

zÜtv|tá ZâáàtäÉ

ZâáàtäÉ

ZâáàtäÉ? ]t|Åx

ZâáàtäÉ

]t|Åx

]t|Åx? [|Äwt

]t|Åx

|Äwt

|Äwt

|Äwt ç `tÅö V{xÄ|àÉ?

`tÅö V{xÄ|àÉ?

`tÅö V{xÄ|àÉ?? Å|Ä ÑtÄtuÜtá ÇÉ utáàtÜ•tÇ

`tÅö V{xÄ|àÉ?

ÑtÜt tzÜtwxvxÜÄxá áâ tÑÉçÉ? áâ vÉÅÑÜxÇá|™Ç ç áâá vÉÇáx}Éá xÇ ÄÉá ÅÉÅxÇàÉá w|y•v|ÄxáA

T àÉwÉá? ÄÉá Öâx w|Üxvàt x |Çw|ÜxvàtÅxÇàx Åx tçâwtÜÉÇ? {táàt {Éç? xáÑxÜÉ

ÇÉ wxyÜtâwtÜÄÉá ÇâÇvt ç vÉÇàtÜ á|xÅÑÜx vÉÇ áâ ätÄ|ÉáÉ tÑÉçÉ? á|ÇvxÜÉ x

|ÇvÉÇw|v|ÉÇtÄ ÑtÜt áxÜ á|xÅÑÜx Ät ÑxÜáÉÇt Öâx xáÑxÜtÇ wx Å•A

A mi madre

Patricia Zoila Merlín Corro,

porque han creído en mí y

porque me ha sacado adelante, dándome ejemplos dignos de superación y entrega,

porque en gran parte a ella, hoy puedo ver alcanzada mi meta, ya que siempre estuvo

impulsándome en los momentos más difíciles de mi carrera, y porque el orgullo que

sienten por mí, fue lo que hizo ir hasta el final. Va por ti, por lo que vales, porque

admiro su fortaleza y por lo que han hecho de mí.

Mil palabras no bastarían para agradecerle su infinito apoyo, su comprensión y sus

consejos en los momentos más difíciles.

A todos, espero no defraudarlos y contar siempre con su valioso apoyo, sincero e

incondicional.

Antes de cualquier cosa le quiero a gradecer a Dios quien me dio fortaleza, vida y

espíritu, además de haberme concedido el don del entendimiento.

A mi madre Patricia Zoila Merlín Corro y a mi hermana María

Fernanda Martínez Merlín quienes me han dado su apoyo incondicionalmente

en todo momento de mi carrera y mi vida. En especial a mi madre, por tantas

noches de desvelo, por ser la gran mujer que es, además le doy gracias por haberme

dado la vida y enseñarme los principios y valores que hasta el día de hoy son los

cimientos de mi vida.

A mis amigos de la Universidad, con quienes aprendí el significado real de la

palabra amistad, juntos compartimos además de las aulas, las alegrías, tristezas y

buenos momentos y sufrimientos, especialmente a Espinosa Edgar Pontigo y

Ángel Gómez Velasco que son como mis hermanos, en las buenas y malas.

A la Universidad y al Instituto, por haber sido mi segundo hogar y darme las

herramientas necesarias para ser de mi un buen profesional y enorgullecer al

IPN, a todos los profesores que tuve el placer de conocer dentro y fuera de las

aulas, de quienes me llevo algo especial, y principalmente al Profesor Pedro

Abarca por haber sido quien nos apoyó, nos carrerio, nos regañó para poder sacar

este proyecto y quien tuvo la confianza de creer en nosotros.

Contenido

PÁGINA

OBJETIVOS

. . . I

CONTENIDO

. . . II

INTRODUCCIÓN

. . . VI

Capítulo 1.

Fundamentos de voz sobre el protocolo IP (VoIP).

1.1. Introducción . . . 1

1.2. Digitalización de la voz . . . 2

1.2.1. Transmisión analógica versus transmisión digital.. . . 2

1.2.2. PCM . . . 3

1.2.3. Compansión . . . 4

1.2.3.1. Ley µ . . . 7

1.2.3.2. Ley A . . . .8

1.2.4. Comprensión digital. . . 8

1.3. Transmisión de voz digitalizada . . . 9

1.3.1. El modelo de referencia OSI . . . .9

1.3.2. Protocolo TCP/IP . . . .11

1.3.3. Protocolo IP . . . 16

1.3.4. Direccionamiento y enrutamiento IP. . . 18

1.3.5. Protocolo TCP . . . 23

1.4. Voz sobre el protocolo IP, (VoIP) . . . 24

1.4.1. Telefonía IP . . . 25

1.4.2. Elementos de la voz sobre IP . . . 25

1.4.3. Características de la voz sobre IP . . . .28

1.4.4. Protocolos de voz sobre IP . . . .29

1.5. Protocolo H.323 . . . .29

1.5.1. La arquitectura H.323. . . .29

1.5.2. Listado de protocolos H.323. . . 31

1.5.3. Señalización de llamada . . . 32

1.5.4. Setup. . . 33

1.5.5. Call-Proceeding . . . 33

1.5.6. Alerting . . . 33

1.5.7. Progress . . . 34

1.5.8. Connect. . . .34

1.6. Protocolo SIP. . . .35

Capítulo 2.

GSM (GLOBAL SYSTEM FOR MOBILE COMMUNICATION)

2.1. Antecedentes . . . 39

2.1.1. Sistemas celulares de 1

ageneración. . . ..39

2.1.2. Sistemas celulares de 2

ageneración . . . .41

2.1.3. Sistemas celulares de 3

ageneración . . . .42

2.1.4. Sistemas celulares de 4

ageneración . . . 43

2.2. Arquitecturade GSM. . . .44

2.2.1. Introducción . . . 44

2.2.2. Estructura de red . . . 47

2.2.3. Reutilización de frecuencias . . . 48

2.2.4. Estrategias de asignación de canales . . . 51

2.2.5. Interfaces de la red de GSM . . . 51

2.2.6. Estación móvil . . . .. . . 53

2.2.6.1. Tarjeta SIM. . . 55

2.2.6.2. MIN . . . 55

2.2.6.3. IMSI . . . 55

2.2.6.4. TMSI. . . 56

2.2.6.5. Números de Identificación Móvil (ISDN) . . . 56

2.2.6.6. Número de Estación

Roaming

(MSRN) . . . 57

2.2.6.7. Identidad Internacional de Equipo Movil (IMEI) . . . 57

2.2.7. El subsistema de conmutación base (BSS) . . . 58

2.2.7.1 BCS . . . 58

2.2.7.2 BTS . . . 59

2.2.8. El subsistema de red (NSS). . . .59

2.2.8.1. Centro de Comunicación de Móviles (MCS) . . . .60

2.2.8.2. Registro de suscriptores locales (HLR). . . .60

2.2.8.3. Centro de autenticación (AUC) . . . .61

2.2.8.4 Registro de localización de visitantes (VLR) . . . 61

2.2.9. El Centro de Operaciones y Mantenimiento (OMC). . . .61

2.3. La Interfaz de radio. . . .. . . 62

2.3.1. Introducción . . . 63

2.3.2. Esquema de modulación. . . .63

2.3.3. Portadora de radio. . . 63

2.3.4. Accesos a sistemas truncados. . . 63

2.3.5. Sistemas de acceso múltiple GSM. . . .63

2.3.5.1. Acceso Múltiple por División en Frecuencia (FDMA) . . . 63

2.3.5.2. Acceso Múltiple por División en el Tiempo (TDMA) . . . 64

2.3.6. Operaciones

dúplex

.. . . .64

2.3.6.1. Dúplex por División en Frecuencia (FDD). . . 64

2.3.6.2. Dúplex por División en el Tiempo (TDD) . . . .65

2.3.7. Canales físicos y lógicos . . . .65

2.3.7.1. Canales de tráfico.. . . 67

2.3.7.2. Canales de control. . . 67

2.3.7.2.1. Canales

Broadcast

(BCH). . . 68

2.3.7.2.3. Canales de Control Dedicados (DCCH). . . 69

2.3.8. Ejemplo de una llamada GSM . . . 71

2.3.9.

Handover

. . . .71

2.3.9.1. Tipos de

Handover

.. . . 72

Capítulo 3.

Perfil del proyecto, aspectos generales.

3.1. Planteamiento del problema. . . . . . 74

3.2. Alcances. . . . . . 76

3.3. Justificación del proyecto. . . . . . . . . . 76

3.4. Resultados esperados . . . . . . 77

3.5. Definición de la amplitud del problema. . . . . . .77

3.6. Metodología de la investigación y técnicas a utilizar. . . 78

3.7. Requerimientos y necesidades. . . . . . . . . .78

3.8. Análisis de la solución a implementar. . . . . . .79

3.8.1. Distribuciones sin costo de VoIP . . . . . . 79

3.8.2. Elastix sobre plataforma Linux . . . . . . 81

3.8.3. Componentes principales . . . . . . 82

3.9. Razones para utilizar Elastix . . . . . . .83

3.10. Propuesta de diseño y requerimientos tecnológicos. . . 83

3.11. Requerimientos de hardware . . . . . . .86

3.12. Requerimientos de software . . . . . . .87

3.13. Analisis costo- beneficio . . . . . . .87

3.14. Costo de implementación . . . . . . .88

Capítulo 4.

Implemetación del proyecto.

4.1. Asterisk . . . . . . 89

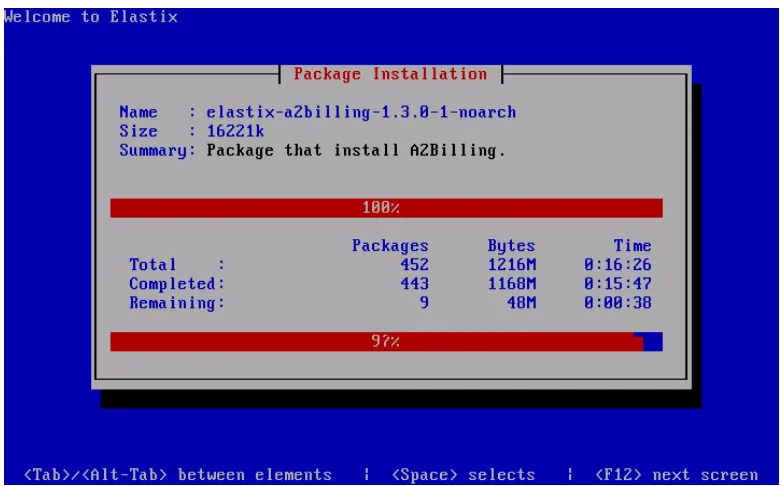

4.2. Instalación de Elastix . . . . . . . 89

4.2.1 Instalación desde un Cd-ROM . . . 89

4.3. Ventajas del sistema . . . . . . . 94

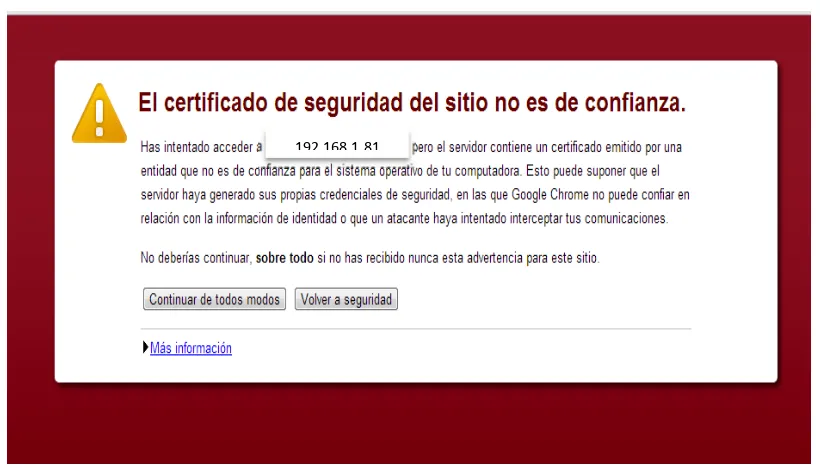

4.4. Configuración del Protocolo IP . . . 94

4.5. Configuración básica . . . 95

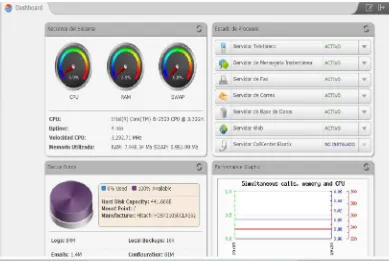

4.6. Ajustes genereales. . . . . . 96

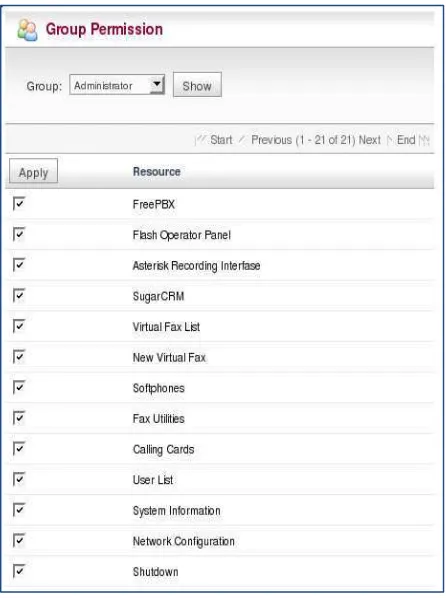

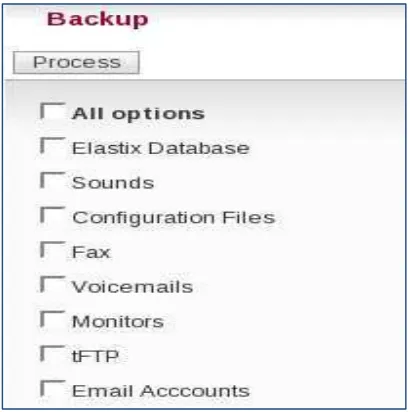

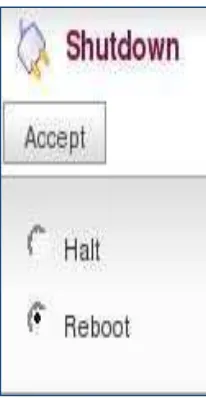

4.7. Menú del sistema . . . . . . .. . . 101

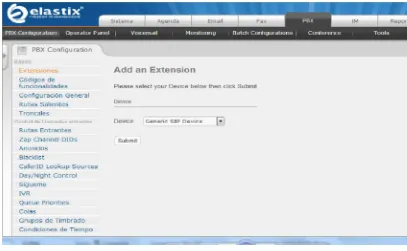

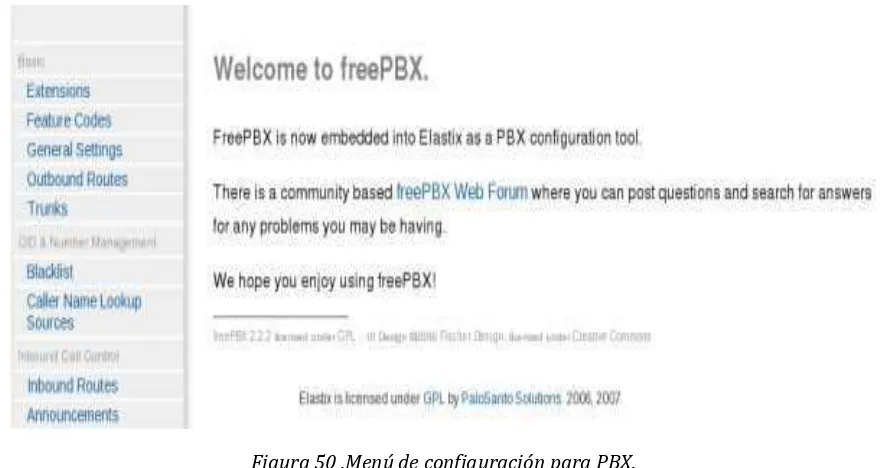

4.8. Menú PBX . . . . . . . . . 106

4.9. Creación de una nueva extensión . . . .110

4.11. Troncales y rutas salientes . . . . 116

4.12. Configuración de

Gateway

GoIP 1

channel

. . . 119

4.12.1. Procedimiento de instalación. . . 120

4.13. Configuración web del menú. . . .122

4.13.1.

Stat

us

. . . .123

4.13.1.1. Información del teléfono. . . 124

4.13.1.2. Información de la red. . . 124

4.13.1.3. Información de módulo GSM. . . 124

4.13.2. Configuración. . . .124

4.13.2.1. Preferencias. . . .125

4.13.2.2. Configuración de la red

.

. . . .126

4.13.2.3. Propiedades de llamada

.

. . . 127

4.13.2.4. Desvió de llamada. . . .. . . 128

4.13.3. Protocolo de pruebas. . . .129

Conclusiones. . . ... . . 132

Bibliografía. . . . . . .133

Introducci

ón

La telefonía f ija , tal y como se ha conocido siempre, está llegando a su fin. La era de las nuevas tecnologías, con Internet a la cabeza, le están ganando terreno a grandes consorcios tecnológicos que han permanecido invariados e intocados durante mucho tiempo. Desde la invención del primer teléfono, se han venido presentado cambios y mejoras en los sistemas de telefonía, que han permitido su expansión, llegando prácticamente a todos los hogares y rincones del mundo.

No obstante en la actualidad, estos sistemas siguen basándose en tecnologías de hace varias décadas, y que en la mayoría de los casos no satisfacen las necesidades de los usuarios. Por ejemplo, para el uso de una línea telefónica, cuando se establece la comunicación, se necesita que exista la disponibilidad de al menos un canal constantemente abierto o dedicado, con el uso de recursos totalmente dedicados que pudiesen ser mejor aprovechados en otras instancias.

Actualmente ya no es necesario dedicar un recurso por completo para mantener una conversación. Utilizando la disponibilidad de Internet es posible que una conversación telefónica se pueda mantener entre dos puntos cualesquiera, ocupando solamente una pequeña porción del espectro o ancho de banda de la conexión de área local o hacia el mundo exterior, permitiendo cursar no solamente la conversación entre dos usuarios optimizando de esta manera los recursos que antes no eran del todo aprovechados; adicionalmente al usar como transporte a Internet las conversaciones traspasan frontera siendo de esta manera el aspecto menos importante e impactante la ubicación geográfica de los usuarios, lo que en telefonía tradicional es un aspecto fundamental para proporcionar el servicio. La voz se somete a un proceso específico que permite prepararla para viajar a través de este medio sin perjuicio de la calidad que se ha demandado en forma tradicional de tal manera que no haya lugar a confusiones entre los integrantes de una conversación; este proceso permite dividir a la conversación en diferentes porciones llamadas paquetes; a todo este proceso es conocido como voz sobre pr otocolo IP o VoIP por sus siglas en inglés (Voice over Internet Protocol).

La voz ya no viaja por un circuito dedicado y exclusivo, ahora forma parte de la difusión de información constituida no solamente por voz, sino también de datos y otras modalidades. Con ello se consigue otro de los beneficios de las grandes tecnologías, la unificación. La voz y los datos viajan por la misma red, y no solo eso, además son tratados y gestionados de forma conjunta y coordinada. Bajo estas condiciones se obtiene un uso óptimo de los recursos disponibles dentro de la red.

Gracias al despliegue de nuevas redes de datos, se puede ofrecer ya una gran cantidad de servicios al usuario final, con una calidad óptima y además de manera centralizada, es decir, ya no será necesario una “línea telefónica” sino un canal que permita el envío de datos.

En este sentido, la voz sobre IP tiene un auge vertiginoso. Fundamentalmente, no solo aquellos países que disponen y/o se están dotando de redes de última generación, disponen de ventajas en uso y disfrute, basta con que se tenga acceso a Internet a través de las redes mismas para ofrecer los servicios que se han indicado, pero sin redes fiables que cuenten con un gran caudal de ancho de banda, no es posible ofrecer todos los servicios. Desde este punto de vista, los países o comunidades que no tengan claro este concepto perderán el tren digital y aumentarán aún más su déficit tecnológico.

La telefonía IP comenzó a principios de la década de los 90, aunque la mala calidad de la voz y el impulso que en aquellos momentos estaba tomando la RDSI (Red digital de servicios integrados) hicieron que no pasara de ser solo un experimento. Durante esta década se produjo el auge de Internet, lo que hizo que todos los esfuerzos, tanto de las empresas como de los operadores fueran dirigidos a potenciar su uso y las aplicaciones de navegación Web y correo electrónico, fueron las que más éxito tuvieron, lo que junto al despliegue de las redes móviles dejaron la voz relegada en un tercer plano.

En principio, todo apunta hacia el triunfo definitivo de la telefonía IP, tanto en el segmento residencial como en el empresarial, pero esto solamente se producirá si existe una oferta amplia, con calidad y que represente un costo inferior al de la telefonía convencional, facilitando además los mismos servicios. Así pues, en un futuro no muy lejano, es previsible suponer que casi toda la voz se transportará sobre IP, pero los usuarios no serán conscientes de la tecnología que hay detrás sino que simplemente tendrán comunicaciones más económicas y una terminal multimedia para acceder a ellas, con total movilidad, ya que al no depender de numeración geográfica podrán hacer y recibir sus llamadas en cualquier lugar y momento.

El presente trabajo está estructurado de la siguiente forma.

Capítulo 1.Fundamentos de voz sobre el protocolo IP (VoIP).

En este capítulo se da a conocer el principio de la tecnología que permite la transmisión de la voz a través de redes IP en forma de paquetes de datos, desde la digitalización, compresión digital, trasmisión de la voz así como los diferentes protocolos.

Capítulo 2. GSM.

En este capítulo se da a conocer el principio de la tecnología móvil GSM desde la arquitectura de la red, los subsistemas que la comprenden, principios de funcionamiento y esquemas de modulación.

Capítulo 3. Perfil del proyecto, aspectos generales.

En este capítulo se aborda el planteamiento del problema, los alcances del proyecto, la metodología de investigación y técnicas a utilizar, requerimientos, necesidades y el diseño y propuesta de un proyecto que resuelva y satisfaga las necesidades de la empresa.

Capítulo 4. Implementación del proyecto.

En este capítulo se aborda la parte de la creación del proyecto, se muestra paso a paso cada etapa donde se realizó una pequeña maqueta de una aplicación física, entre los que se consideran las configuraciones del PBX, así como la configuración delGatewayde GSM.

1.1. INTRODUCCI

ÓN.

El crecimiento y fuerte implantación de las redes IP, el desarrollo de técnicas avanzadas de digitalización de voz, mecanismos de control y priorización de tráfico, protocolos de transmisión en tiempo real, así como el estudio de nuevos estándares que permiten la calidad de servicio en redes IP, han creado un entorno donde es posible transmitir telefonía sobre IP. Si a todo lo anterior se le suma el fenómeno Internet, junto con el potencial ahorro económico que este tipo de tecnologías puede llevar consigo, la conclusión es clara: La VoIP (Voice over Internet Protocol) puede ser un tema estratégico al cual se le debe poner especial atención.

La telefonía sobre IP abre un espacio muy importante dentro de lo que es internet, es la posibilidad de estar comunicados a costos más bajos y es la puerta de entrada de nuevos servicios apenas imaginado, entre muchas otras cosas. La voz sobre IP es la tecnología que permite la conexión de conversaciones de voz sobre internet o red de ordenadores, su función convertir la voz en paquetes de datos. Se puede realizar llamadas telefónicas a cualquier lugar del mundo, tanto a números VoIP como a personas con números telefónicos fijos o móviles.

Las nuevas tecnologías VoIP son las alternativas más demandadas en los últimos años debido a las avanzados servicios que ofrecen características tales como recepción de mensajes de voz en una cuenta de correo (voicemail), identificar llamadas entrantes y transferirlas a los usuarios, además de instalación de software en su computadora para en lugar de tener un teléfono físico pueda tener un softphone, entre otras ventajas.

VoIP son módulos de software que funcionan sobre un servidor estándar y básicamente no hay limitaciones a desarrollar nuevas funciones y características. La telefonía tradicional puede ofrecer tales posibilidades pero a precios elevados, mientras que los proveedores de VoIP lo ofrecen todo esto como un servicio básico.

Ventajas de la telefonía VoIP:

• Reducción en los costos de llamadas de larga distancia.

• Capacidad para mayor cantidad de llamadas con un menor ancho de banda. • Uso más eficiente de IP.

• Rompimiento de limitaciones para controles PBX. • Posibilidad de tener números en otros países.

• Con VoIP no solo se tiene la oportunidad de obtener tarifas muy diversas y económicas, sino que pueden reducir a cero los gastos de las llamadas.

• VoIP hace más eficiente el manejo de la voz sobre la red, ya que en lugar de manejar un circuito dedicado de 64Kbps por canal de voz puede llegar a ocupar 8Kbps por canal.

Entre las características que se han mejorado la telefonía por internet se presenta una pequeña evolución en varios aspectos como:

• Aparición de redes virtuales: Esto permite segmentar en módulos a los servicios sobre IP convirtiendo a la voz en una aplicación más de datos.

• Paquetización de la voz: Cuando la voz es un módulo o aplicación más de la red.

• Mejoramiento de esquemas QoS (Quality of Service): Permite que una conversación sea entendible sin importar la distancia de las personas involucradas o el volumen de tráfico de la red.

• Desarrollo de Open Source: Esto es quiere decir que las aplicaciones desarrolladas bajo este concepto integran la funcionalidad tradicionales de un PBX.

Retos de implementación de una VoIP:

• Calidad de los enlaces: Se requiere tener un esquema o esquemas de QoS que garantice la secuencia para asegurar la entrega de los paquetes en orden ya que en IP no hay garantía de eso.

• Retraso en la red: Esto es debido a la ocupación de la red y la misma característica del tráfico de las aplicaciones del cliente, se pueden originar retrasos en la entrega de paquetes de voz.

• Firewalls: Los esquemas de seguridad pueden bloquear el tráfico de voz debido a la naturaleza de esta aplicación en la entrega de paquetes de voz.

• Seguridad: Una aplicación más sobre la red implica nuevos riesgos.

Características de VoIP:

• Movilidad: Los usuarios de VoIP pueden viajar a cualquier lugar en el mundo y seguir haciendo y recibiendo llamadas.

• Portabilidad: Esto quiere decir que se puede combinar un teléfono tradicional al sistema VoIP, que se combinen diferentes cuentas VoIP (carriers) y por su puesto en un uso profesional, para acceder a desvíos y transferencias avanzadas de llamadas VoIP.

• Calidad de la voz: La calidad de las transmisiones de voz a través de redes IP depende de varios factores controlables:

El codec de salida (es el algoritmo que convierte la señal de voz análoga en datos digitales para la transmisión de una llamada).

End to end: Retraso sufrido por la transmisión entre usuarios y las variaciones de la latencia.

QoS: Control de la calidad del servicio.1.2. DIGITALIZACI

ÓN DE LA VOZ.

La digitalización consiste en la transcripción de señales analógicas en señales digitales, con el propósito de facilitar su procesamiento y hacer la señal resultante más inmune al ruido y a otras interferencias a las que son más sensibles las señales analógicas.

1.2.1. TRANSMISIÓN ANALÓGICA VERSUS TRANSMISIÓN DIGITAL.

La transmisión digital es el transporte de señales digitales entre 2 o más puntos en un sistemas de comunicaciones. Las señales pueden ser binarias o de cualquier otra forma de pulsos digitales de valores discretos.

Ventajas de la transmisión digital:

• La ventaja principal de la transmisión digital respecto a la analógica es su inmunidad al ruido. Los impulsos digitales son menos susceptibles a variaciones causadas por ruido, que las señales analógicas. En la transmisión digital no es necesario evaluar las características de amplitud, frecuencia y fase con tanta precisión como en la transmisión analógica. En la transmisión digital los pulsos recibidos se avalúan durante un intervalo preciso de muestreo, y se hace una determinación simple para ver si el pulso está arriba o debajo de un nivel de umbral.

• Las señales digitales se prestan mejor a su procesamiento y multiplexado que las señales analógicas. El procesamiento digital de la señal DSP (Digital Signal Processing) es el procesamiento de las señales analógicas aplicando métodos digitales. En el procesamiento digital se incluyen el filtrado, igualación y desplazamiento de fase.

Los pulsos digitales se pueden guardar con más facilidad que las señales analógicas, también la rapidez de transmisión de un sistema digital se puede cambiar con facilidad para adaptarse a ambientes distintos y para interconectar distintos clases de equipos.

• Los sistemas digitales de transmisión son más resistentes al ruido que sus contrapartes analógicas. Los sistemas digitales usan regeneración de seña, y no usan amplificación de señal.

• Es más fácil medir y evaluar las señales digitales. En consecuencia, es más fácil comparar la eficiencia de sistemas digitales alternativos con capacidades distintos de señalización e información que en sistemas equiparables analógicos.

• Los sistemas digitales se adaptan para evaluar el funcionamiento con errores.

Desventajas de la transmisión digital.

• La transmisión de señales analógicas codificadas digitalmente requiere un ancho de banda bastante mayor que el de la transmisión de una señal analógica es importante decir que el ancho de banda puede ser costoso y con frecuencia es muy limitado.

• Las señales analógicas se deben convertir en códigos digitales antes y después de su transmisión, por consiguiente, circuitos adicionales de codificación y decodificación.

• La transmisión digital requiere una sincronización precisa.

•

Los sistemas de transmisión digital son incompatibles con las instalaciones anteriores de transmisión analógica.1.2.2. PCM.

En la modulación de pulso se incluyen muchos métodos distintos para convertir información a la forma de pulso, para transferir esté de una fuente a un destino.

Los 4 métodos principales son Modulación por ancho de pulso PWM (Pulse Width Modulation), Modulación por posición de pulso PPM (Pulse Position Modulation), Modulación por amplitud de pulso PAM (Pulse Amplitude Modulation) y Modulación por código de pulso PCM (Pulse Code Modulation).

Estos métodos se describen a continuación:

1. PWM. Este método se le llama a veces modulación por duración de pulso PDM (Pulse Duration Modulation) o modulación por longitud de pulso PLM (Pulse Length Modulation). El ancho del pulso que es la parte activa del ciclo de trabajo es proporcional a la amplitud de la señal analógica.

2. PPM. Se varía la posición de un pulso de ancho constante, dentro de una muesca predeterminada de tiempo, de acuerdo con la amplitud de la señal analógica.

3. PAM. Se varía la amplitud de un pulso de ancho constante y posición constante de acuerdo con la amplitud de la señal analógica.

4. PCM. Se muestrea la señal analógica y se convierte en un número binario en serie, de longitud fija, para su transmisión. El número binario varía de acuerdo con la amplitud de la señal analógica.

La PAM se usa como forma intermedia de la modulación en PSK, QAM y PCM, aunque casi nunca se usa por sí mismo. Las modulaciones PWM y PPM se usan en sistemas de comunicaciones de propósito especial, en especial los militares, pero casi nunca se usan en los sistemas comerciales.

PCM es, con mucho el método más frecuente de modulación de pulso y en consecuencia será el tema de la telefonía sobre IP.

La modulación por códigos de pulsos (PCM) fue desarrollada en 1937 por la AT&T en sus laboratorios de Paris. Se acredita a Alex H. Reeves haberlo inventado aunque reconocieron pronto sus méritos al desarrollarla, no fue sino hasta mediados de la década de 1960, al difundirse la electrónica de estado sólido, que la PCM se hizo dominante.

Hoy en Estados Unidos el método preferido de comunicaciones dentro de la red telefónica pública conmutada es la PCM.

En la PCM, los pulsos son de longitud y amplitud fijas.

En un sistema binario en el que la presencia y ausencia de un pulso dentro de una muesca predeterminada de tiempo representa una condición de uno lógico o cero lógico.

Figura 1. Diagrama a bloques simplificado de un sistema de transmisión PCM.

De la figura 1 el filtro pasa bajos limita la frecuencia de la Señal Analógica de entrada al intervalo de frecuencias de banda voz de 300Hz a 3000Hz. El circuito de muestreo y retención convierte en forma periódica a la señal analógica de entrada en muestras y estas a su vez se convierten en una señal PAM de varios niveles de amplitud. Por otra parte, el convertidor analógico ha digital ADC (Analog to Digital Converter) convierte las muestras PAM en códigos PCM paralelos, que se convierten a su vez en datos en serie. El convertidor de paralelo a serie convierte los códigos PAM paralelos en códigos PCM en serie.

A continuación salen a la línea de transmisión la repetidora regenerativa que es un dispositivo de carácter electrónico que recibe en la línea de transmisión una señal débil o de bajo nivel, la retransmite a una potencia o nivel más alto en forma periódica los códigos PCM, de modo que se pueda cubrir más largas distancias. Ya en convertidor de serie a paralelo el cual convierte los datos serie de la línea de transmisión en códigos PSM paralelos pasa al convertidor digital a analógico DAC (digital-to-analog Converter) que convierte el código paralelo PCM en señales PAM de varios niveles de amplitud.

Finalmente en el circuito de retención el cual se utiliza para muestrear una señal analógica en un instante dado y mantener el valor de la muestra durante tanto tiempo como sea necesario, pasa al filtro pasa bajos caracterizado por permitir el paso de las frecuencias más bajas y atenuar las frecuencias más altas.

1.2.3. COMPASI

ÓN.

1. Muestro. 2. Cuantización 3. Codificación.

El muestro consiste tomar una muestra periódica de la señal analógica de entrada, que varía en forma continua y convertir esas muestras en una serie de pulsos que puedan convertir con más facilidad a un código PCM binario. Para que el ADC convierta finalmente una señal en código binario, la señal debe ser relativamente constante. Si no lo es, antes de que el ADC termine la conversación, la señal cambiaría y el ADC trataría en forma continua de seguir los cambios analógicos y nunca se estabilizaría en algún código PCM.

Hay 2 técnicas básicas para llevar a cabo la función de muestreo y retención:

1. El Muestreo Natural. Es cuando se muestrean las partes superiores de la forma de onda analógica que se muestrea y conservan su forma natural. En el muestrea natural el espectro de frecuencias de la salida muestreada es distinto al de un muestreo ideal.

La amplitud de los componentes de frecuencias, obtenidas con pulsos angostos y de ancho finito es menor para las armónicas de acuerdo con la función ( ). Esto altera el espectro de frecuencia de información y es necesario filtros de compensación antes de la recuperación mediante un filtro pasa bajos.

2. Muestreo de Techo Plana. Es el método más común para muestrear señales de voz en un sistema PCM, este se logra en un circuito de muestreo y retención.

Este circuito convierte muestras en forma periódica de la señal analógica de entrada, que cambia en forma continua, y convertir esas muestras en una serie de niveles de PAM de amplitud constante. El muestreo de parte plana altera el espectro de frecuencias, e introduce un error llamado “error de abertura” que evita que el circuito de recuperación reproduzca con exactitud la señal analógica original, esta magnitud del error depende de cuánto cambia la señal analógica durante la toma de la muestra.

Frecuencia de muestreo.

El teorema de muestreo de Nyquist establece la frecuencia mínimo de me muestras (fs) que se puede usar en determinado sistema PCM. Para que una muestra se reproduzca con exactitud en el receptor, se debe muestrear cuando menos 2 veces cada ciclo de la señal analógica de entrada (fα).

En consecuencia, la frecuencia mínima de muestreo es igual al doble de la frecuencia máxima de la entrada de audio. La frecuencia de muestreo mínima de Nyquist (ecuación 1) es:

2

..

Ecuación 1

Dónde:

= Frecuencia mínima de muestreo de Nyquist (Hertz).

= Máxima frecuencia que se debe muestrear (Hertz).

Si fs es menor que fα se producirá distorsión. A esta distorsión se le llama “distorsión por alias” o por “doblez en la imagen”.

Cuantizaci

ón

Cuantizaci

ón uniforme.

Hay que utilizar un número finito de valores discretos para representar en forma aproximada la amplitud de las muestras.

Para ello, toda la gama de amplitudes que pueden tomar las muestras se divide en intervalos iguales y a todas las muestras cuya amplitud cae dentro de un intervalo, se les da el mismo valor. El proceso de cuantización introduce necesariamente un error, ya que se sustituye la amplitud real de la muestra, por un valor aproximado. A este error se le llama error de cuantización.

El error de cuantización se podría reducir aumentando el número de intervalos de cuantización, pero existen limitaciones de tipo práctico que obligan a que el número de intervalos no sobrepase un determinado valor.

Una cuantización de este tipo, en la que todos los intervalos tienen la misma amplitud, se llama cuantización uniforme. El error de cuantización introducido en cada muestra, da lugar a una deformación o distorsión de la señal reconstruida que se representa por línea de trazos y puntos.

Cuantización no uniforme.

En una cuantización uniforme la distorsión es la misma cualquiera que sea la amplitud de la muestra. Por lo tanto cuanto menor es la amplitud de la señal de entrada mayor es la influencia del error. La situación se hace ya inadmisible para señales cuya amplitud analógica está cerca de la de un intervalo de cuantización.

Para solucionar este problema existen dos soluciones:

1. Aumentar los intervalos de cuantización - si hay más intervalos habrá menos errores pero se requiere de más números binarios para cuantificar una muestra y por tanto se necesitará más ancho de banda para transmitirla.

2. Mediante una cuantización no uniforme, en la cual se toma un número determinado de intervalos y se distribuyen de forma no uniforme aproximándolos en los niveles bajos de señal, y separándolos en los niveles altos. De esta forma, para las señales débiles es como si se utilizase un número muy elevado de niveles de cuantización, con lo que se produce una disminución de la distorsión. Sin embargo para las señales fuertes se tendrá una situación menos favorable que la correspondiente a una cuantización uniforme, pero todavía suficientemente buena.

Ley de codificación o compresión.

El proceso de cuantización no uniforme responde a una característica determinada llamada ley de Codificación o de compresión. Hay dos tipos de leyes de codificación: las continuas y las de segmentos. En las primeras, los intervalos de cuantización son todos de amplitud distinta, creciendo ordenadamente desde valores muy pequeños, correspondientes a las señales de nivel bajo, a valores grandes, correspondientes a las señales de nivel alto. En las segundas, la gama de funcionamiento se divide en un número determinado de grupos y dentro de cada grupo los intervalos de cuantización tienen la misma amplitud, siendo distinta de unos grupos a otros. Normalmente se utilizan las leyes de codificación de segmentos.

G.711 Ley A (a-law) y ley µ (u-law)

Actualmente, las dos leyes de compresión de segmentos más utilizadas son la ley A y la ley µ que dan lugar al codec G.711. La ley se utiliza principalmente en los sistemas PCM europeos, y la ley µ se utiliza en los sistemas PCM americanos.

La formulación matemática de la ley A es:

=

para 0

x

..

Ecuación 2

=

( )para

x

1

..

Ecuación 3

El parámetro A toma el valor de 87,6 representando x e y las señales de entrada y salida al compresor. La ley µ se representa matemáticamente como la ecuación 4:

=

( )( )

para 0

x

1

..

Ecuación 4

Donde µ= 255.

Cuantizaci

ón

diferencial.

En las señales de frecuencia vocal, predominan generalmente las bajas frecuencias, por ello las amplitudes de dos muestras consecutivas difieren generalmente en una cantidad muy pequeña. Aprovechando esta circunstancia, se ha ideado lacuantizacióndiferencial.

En la cuantización diferencial, en lugar de tratar cada muestra separadamente, se cuantiza y codifica la diferencia entre una muestra y la que le precede.

Como el número de intervalos de cuantización necesarios para cuantificar la diferencia entre dos muestras consecutivas es lógicamente inferior al necesario para cuantificar una muestra aislada, la cuantización diferencial permite una reducción sensible de la frecuencia de transmisión en línea, ya que esta es proporcional al número de intervalos de cuantización

1.2.3.1. LEY µ.

El algoritmo ley Mu (μ -law o mu-law) es un sistema de cuantización logarítmica de una señal de audio. Es utilizado principalmente para audio de voz humana dado que explota las características de ésta.

El nombre de ley Mu proviene de µ-law, que usa la letra griega µ. Su aplicación cubre el campo de comunicaciones telefónicas. Este sistema de codificación es usado en Estados Unidos y Japón porque allí las tramas que se utilizan son de 1,55 Mb/s.

Características principales de la ley Mu:

• Es un algoritmo estandarizado, definido en el estándar ITU-T G.711. • Tiene una complejidad baja.

• Utilizado en aplicaciones de voz humana.

• No introduce prácticamente retardo algorítmico (dada su baja complejidad). • Es adecuado para sistemas de transmisión TDM.

• Factor de compresión aproximadamente de 2:1. • Es una compresión con pérdidas.

1.2.3.2. LEY A.

En Europa se utiliza un sistema muy parecido llamado ley A ya que se utilizan tramas de 2 Mb/s. Características principales de la ley A:

• Es un algoritmo estandarizado, definido en el estándar ITU-T G.711.

• Tiene una complejidad baja.

• Utilizado en aplicaciones de voz humana.

• No introduce prácticamente retardo algorítmico (dada su baja complejidad).

• Es adecuado para sistemas de transmisión TDM.

• No es adecuado para la transmisión por paquetes.

• Digitalmente, factor de compresión aproximadamente de 2:1. Funcionamiento de un codec - G711.

Como ya se ha comentado la comunicación de voz es analógica, mientras que la red de datos es digital. La transformación de la señal analógica a una señal digital se realiza mediante una conversión analógico-digital.

Codificaci

ón - Decodificación.

La codificación es el proceso mediante el cual se representa una muestra cuantizada, mediante una sucesión de "1’s" y "0’s", es decir, mediante un número binario.

En el punto anterior se ha indicado que cada muestra cuantizada se representa, o codifica mediante un número binario. Normalmente en telefonía se utilizan 256 intervalos decuantizaciónpara representar todas las posibles muestras (por ejemplo para G.711 tanto ley A como ley µ), por tanto se necesitarán números binarios de 8 bits para representar a todos los intervalos (pues 28 = 256).Otros codecs que usan ADPCM o cuantización delta utilizan menos intervalos y por tanto menos bits. El dispositivo que realiza lacuantización y la codificación se llama codificador. La decodificación es el proceso mediante el cual se reconstruyen las muestras, a partir de la señal numérica procedente de línea. Este proceso se realiza en un dispositivo denominado decodificador. Al conjunto de un codificador y de un decodificador en un mismo equipo, se le llama codec.

Si se requiere calcular el bit-rate de un codec solo es necesario multiplicar la frecuencia de muestreo (sample rate) expresada en muestras por segundo o hertz por los bits necesarios para cuantizar cada muestra y da como resultados los bits por segundo (bit-rate) del codec en cuestión.

1.2.4. COMPRENSI

ÓN DIGITAL.

Con la compansión digital, la señal analógica se muestrea primero y se convierte a un código lineal, después el código lineal se comprime de manera digital. Por el lado de recepción, se comprime el código PCM recibido, se expande y después se decodifica.

Los sistemas PCM más recientes comprimidos en forma digital utilizan un código de 12 bits y un código comprimido de 8 bits. Este proceso de compresión-expansión produce una curva de compresión similar al de la compresión analógica con µ=255, aproximando esa curva con 8 segmentos de línea recta, que se numeran de 0 a 7.

Consiste en la reducción de la cantidad de datos a transmitir o grabar, teniendo en cuenta que la capacidad de almacenamiento de los soportes es finita.

Los equipos de transmisión pueden manejar solo una determinada tasa de datos. Se debe de tener en cuenta dos conceptos.

Redundancia: datos que son repetitivos o previsibles y la Entropía que es información nueva o esencial que se define como la diferencia entre la cantidad total de datos de un mensaje y su redundancia.

La compansión digital involucra la compresión, por el lado de la transmisión, después que la muestra de entrada se ha convertido a un código PCM lineal y la expansión, en el lado de recepción, antes de la decodificación PCM.

La información que transmiten los datos puede ser Redundante que es información repetitiva e Irrelevante que es información que no se puede apreciar y cuya eliminación no afecta el contenido del mensaje.

Hay dos tipos de compresión:

• Compresión sin pérdidas: se transmite toda la información, solo se elimina la información repetida, agrupándola para que ocupe menos. El bit rate es variable, se utiliza principalmente en la compresión de texto.

• Compresión con pérdidas: se desprecia la información considerada irrelevante, puede producir pérdida de calidad. El bit rate puede ser constante o variable, se utiliza en la compresión de imágenes, videos y sonido.

1.3. TRANSMISI

ÓN DE VOZ DIGITALIZADA.

1.3.1. EL MODELO DE REFERENCIA OSI.

Este modelo está basado en una propuesta desarrollada por la ISO (Organización Internacional de Estándares) como un primer paso hacia la estandarización internacional de los protocolos utilizados en varias capas. El modelo se llama OSI (Interconexión de Sistemas Abiertos) de ISO porque tiene que ver con la conexión de sistemas abiertos, es decir, sistemas que están abiertos a la comunicación con otros sistemas. Para abreviar, se le denomina modelo OSI. El modelo OSI tiene siete capas. A continuación se muestran los principios que se aplicaron para llegar a dichas capas:

1. Una capa se debe crear donde se necesite una abstracción diferente. 2. Cada capa debe realizar una función bien definida.

3. La función de cada capa se debe elegir con la intención de definir protocolos estandarizados internacionalmente.

4. Los límites de las capas se deben elegir a fin de minimizar el flujo de información a través de las interfaces.

5. La cantidad de capas debe ser suficientemente grande para no tener que agrupar funciones distintas en la misma capa y lo bastante pequeña para que la arquitectura no se vuelva inmanejable.

La capa física.

tienen que ver mucho con interfaces mecánicas, eléctricas y de temporización, además del medio físico de transmisión, que está bajo la capa física.

La capa de enlace de datos.

La tarea principal de esta capa es transformar un medio de transmisión puro en una línea de comunicación que al llegar a la capa de red, aparezca libre de errores de transmisión. Logra esta tarea haciendo que el emisor fragmente los datos de entrada en tramas de datos (típicamente, de algunos cientos o miles de bytes) y transmitiendo las tramas de manera secuencial. Si el servicio es confiable, el receptor confirma la recepción correcta de cada trama devolviendo una trama de confirmación de recepción.

La capa de red.

Esta capa controla las operaciones de la subred. Un aspecto clave del diseño es determinar

cómo se enrutan los paquetes desde su origen a su destino. Las rutas pueden estar basadas

en tablas estáticas (enrutamiento estático) codificadas en la red y que rara vez cambian.

La capa de transporte.

La función básica de esta capa es aceptar los datos provenientes de las capas superiores, dividirlos en unidades más pequeñas si es necesario, pasar éstas a la capa de red y asegurarse de que todas las piezas lleguen correctamente al otro extremo. Además, todo esto se debe hacer con eficiencia y de manera que aísle a las capas superiores de los cambios inevitables en la tecnología del hardware.

La capa de sesi

ón.

Esta capa permite que los usuarios de máquinas diferentes establezcan sesiones entre ellos. Las sesiones ofrecen varios servicios, como el control de diálogo (dar seguimiento de a quién le toca transmitir), administración detoken(que impide que las dos partes traten de realizar la misma operación crítica al mismo tiempo) y sincronización (la adición de puntos de referencia a transmisiones largas para permitirles continuar desde donde se encontraban después de una caída).

La capa de presentación.

A diferencia de las capas inferiores, a las que les corresponde principalmente mover bits, a la capa de presentación le corresponde la sintaxis y la semántica de la información transmitida. A fin de que las computadoras con diferentes representaciones de datos se puedan comunicar, las estructuras de datos que se intercambiarán se pueden definir de una manera abstracta, junto con una codificación estándar para su uso “en el cable”. La capa de presentación maneja estas estructuras de datos abstractas y permite definir e intercambiar estructuras de datos de un nivel más alto (por ejemplo, registros bancarios).

La capa de aplicación.

1.3.2. PROTOCOLO TCP/IP.

Es prácticamente imposible encontrar actualmente una computadora que no soporte el conjunto de protocolos de red TCP/IP. Todos los sistemas operativos Microsoft, Linux y UNIX incluyen soporte para TCP/IP, pero el mundo no siempre ha sido así de sencillo. En otros tiempos, no había protocolos de red, ni siquiera TCP/IP. Los fabricantes crearon los primeros protocolos; esos protocolos sólo eran soportados por las computadoras de ese fabricante, y los detalles ni siquiera se hicieron públicos. Con el tiempo, los fabricantes formalizaron y publicaron sus protocolos de red, de forma que otros fabricantes pudieron crear productos que podían comunicarse con sus computadoras.

Un ejemplo fue IBM que publicó su modelo de red SNA (Arquitectura de sistemas de red, Systems Network Architecture) en 1974. Tras la publicación de SNA, otros fabricantes de computadoras crearon productos que permitieron s sus computadoras comunicarse con las computadoras IBM utilizando SNA.

Una solución mejor fue crear un modelo de red normalizado abierto que todos los fabricantes pudieran soportar. La Organización internacional para la normalización (ISO, International Organization for Standardization) se empleó en esta tarea a finales de la década de 1970 y empezó a trabajar en lo que se conoció como modelo de red OSI (Internetworkingde sistemas abiertos,Open System Internetworking).

La ISO tenía un objetivo noble para el modelo OSI: normalizar los protocolos de redes de datos para permitir la comunicación entre todas las computadoras de todo el planeta.

La ISO trabajó hacia esta meta ambiciosa y noble, con participantes de la mayoría de las naciones tecnológicamente desarrolladas de la Tierra. Un esfuerzo secundario y menos formal fue crear un modelo de red normalizado y público surgido a partir del Departamento de Defensa de Estados Unidos. Los investigadores de varias universidades se ofrecieron a ayudar a desarrollar protocolos alrededor del trabajo del departamento original. Estos esfuerzos dieron como resultado un modelo de red competitivo denominado TCP/IP.

A finales de la década de 1980, el mundo tenía muchos modelos de red patentados en competencia, pero finalmente ganó TCP/IP. Los protocolos propietarios todavía se utilizan hoy en día en muchas redes, pero en muchas menos que en las décadas de 1980 y 1990.

El modelo OSI, cuyo desarrollo ha sufrido un proceso de estandarización formal más lento en comparación con TCP/IP, nunca ha tenido éxito en el mercado. Y TCP/IP, el modelo de red creado casi completamente por un puñado de voluntarios, se ha convertido en el conjunto de protocolos de redes de datos más prolífico.

Arquitectura del protocolo TCP/IP.

TCP/IP define una voluminosa colección de protocolos que permiten la comunicación entre las computadoras. Asimismo, define los detalles de cada uno de esos protocolos en documentos denominados Peticiones de comentarios RFC (Request for Comments). Mediante la implementación de los protocolos requeridos definidos en las RFC’s TCP/IP, una computadora puede estar relativamente segura de que podrá comunicarse con otras computadoras que también implementan TCP/IP. Al igual que otras arquitecturas de redes TCP/IP clasifica los distintos protocolos en categorías diferentes o capas, tal como se muestra en la figura 2.

Capa de Arquitectura TCP /IP Protocolos de Ejemplo

Aplicación HTTP, POP3, SMTP

Transporte TCP, UDP

Internet IP

Acceso a la Red Ethernet, Frame Relay

La capa de aplicaci

ón TCP/IP.

El modelo TCP/IP no tiene capas de sesión ni de presentación, no se han necesitado, por lo que no se incluyen. La experiencia con el modelo OSI ha probado que este punto de vista es correcto pues son de poco uso para la mayoría de las aplicaciones.

La capa de aplicación contiene todos los protocolos de nivel más alto. Los primeros incluyeron una terminal virtual (TELNET), transferencia de archivos (FTP) y correo electrónico (SMTP).

El protocolo de terminal virtual permite que el usuario en una máquina se registre en una remota y trabaje ahí. El protocolo de transferencia de archivos proporciona una manera de mover con eficiencia datos de una máquina a otra.

El correo electrónico era originalmente sólo un tipo de transferencia de archivos, paro más tarde se desarrolló un protocolo especializado (SMTP) para él, y con el tiempo se han agregado muchos otros protocolos como el Sistema de Nombre de Dominio (DNS) para la resolución de nombres de host en sus direcciones de red; NNTP, para transportar artículos de noticias de USENET; HTTP, para las páginas de World Wide Web y muchos más.

Los protocolos de la capa de aplicación de la capa de aplicación TCP/IP proporcionan servicios al software de aplicación que se está ejecutando en una computadora.

La capa de aplicación no define la aplicación sino los servicios que las aplicaciones necesitan; como la capacidad de transferir un archivo en el caso de HTTP.

En resumen, la capa de aplicación proporciona una interfaz entre el software que se está ejecutando en una computadora y la propia red.

La capa de transporte TCP/IP.

La capa de aplicación TCP/IP incluye un número relativamente grande de protocolos, siendo HTTP uno de ellos. La capa de transporte TCP/IP consta de 2 opciones de protocolos principales: el Protocolo para el control de la transmisión (TCP, Transmission Control Protocol) y el Protocolo de datagrama de usuario (UDP, User Datagram Protocol).

La capa que está arriba de la capa de Internet en el modelo TCP/IP se llama capa de transporte. Está diseñada para permitir que las entidades iguales en los hosts de origen y hosts destino puedan llevar a cabo una conversación, tal como lo hace la capa de transporte del modelo OSI. Aquí se han definido 2 protocolos de transporte de extremo a extremo.

El primero, TCP (Protocolo de Control de Transmisión), es un protocolo confiable, orientado a la conexión, que permite que un flujo de bytes que se origina en una máquina se entregue sin errores en cualquier otra máquina en el internet o la red.

Divide el flujo de bytes entrantes en mensajes discretos y pasa cada uno de ellos a la capa de internet. En el destino, el proceso TCP receptor reensambla en el flujo de salida los mensajes recibidos.

TCP también maneja el control de flujo para asegurarse que el emisor rápido no sature a un receptor lento con más mensajes de los que puede manejar.

El segundo protocolo de esta capa UDP, es un protocolo no confiable y no orientado a la conexión para aplicaciones que no desean la secuenciación o el control de flujo de TCP y que desean proporcionar el suyo.

Tabla 1. Interacciones en la misma capa y en la capa adyacente.

Las capas de aplicación y la capa de transporte funcionan de la misma forma sin tener en cuenta si las computadoras hosts de punto final se encuentran en la misma LAN o si están separadas por Internet. Las 2 capas inferiores de TCP/IP, la capa de Internet y la capa de acceso a la red, deben comprender la capa física subyacente porque definen los protocolos que se utilizan para entregar los datos de un host a otro.

La capa de Internet TCP/IP.

Es la pieza clave que mantiene unida a la conexión. Su trabajo es permitir que los hosts inyecten paquetes dentro de cualquier red y que estos viajen a su destino de manera independiente podría ser una red diferente. Tal vez lleguen en un orden diferencial al que fueron enviados, en cuyo caso las capas más altas deberán ordenarlos, si se desea una entrega ordenada.

Observe que aquí el concepto “Internet” se utiliza en un sentido genérico, aun cuando esta capa se presente en Internet. Aquí la analogía es con el sistema de correo tradicional. Una persona puede depositar una secuencia de cartas internacionales en un buzón y, con un poco de suerte, la mayoría de ellas se entregará en la dirección correcta del país de destino.

Es probable que durante el trayecto, las cartas viajen a través de una o más puertas de enlace de correo internacional, pero esto es transparente para los usuarios. Además, para los usuarios también es transparente el hecho de que cada país o en este caso, cada red tienen sus propios timbres postales, tamaños predefinidos de sobre y reglas de entrega. La capa de Internet define un paquete de formato y protocolo oficial llamado Protocolo de Internet (IP, Internet Protocol). El trabajo de la capa de Internet es entregar paquetes IP al destinatario. Aquí, el enrutamiento de paquetes es claramente el aspecto principal, con el propósito de evitar la congestión. Por estas razones es razonable decir que la capa de internet del modelo TCP/IP es similar a la capa de red del modelo OSI.

La capa de acceso a la red de TCP/IP.

La capa de acceso a la red define los protocolos y el hardware necesarios para entregar los datos a través de alguna red física. El término acceso a la red se refiere al hecho de que esta capa define como conectar físicamente una computadora host al medio físico por el que se transmitirán los datos. Por ejemplo, Ethernet es un ejemplo de protocolo en la capa de acceso a la red de TCP/IP.

Ethernet define el cableado, el direccionamiento y los protocolos necesarios que se utilizan para crear una LAN Ethernet. Asimismo, los conectores, cables, niveles de voltaje y protocolos utilizados para entregar los datos a través de enlaces WAN están definidos en otros protocolos distintos que también encajan en la capa de acceso a la red. La capa de acceso a la red incluye una gran cantidad de protocolos. Por ejemplo incluye todas las variaciones de los protocolos Ethernet y otros estándares LAN.

CONCEPTO DESCRIPCIÓN

Interacción en la misma capa en computadoras diferentes.

Las 2 computadoras utilizan un protocolo para comunicarse con la misma capa de la otra computadora. El protocolo definido por cada capa utiliza una cabecera que se transmite entre las computadoras, que sirve para comunicar lo que cada computadora quiere hacer.

Interacción en la capa adyacente en la misma computadora.

También incluye los estándares WAN más populares, como el Protocolo punto a punto (PPP, Point –to-Point Protocol) yFrame Relay. Muchos describen la capa de acceso a la red del modelo TCP/IP como 2 capas, de la capa de enlace de datos y la capa física. Las razones de la popularidad de estos términos alternativos se explican en la sección dedicada a OSI, porque dichos términos se originan con el modelo OSI.

En general, la capa de acceso a la red de TCP/IP incluye los protocolos estándares de cableado, cabeceras e informaciones de final que definen cómo han de enviarse los datos a través de diferentes tipos de redes físicas.

Como puede ver a partir de las explicaciones de cómo HTTP, TCP, IP y los protocolos Ethernet y PPP de la capa de acceso a la red desempeñan su trabajo, cada capa añade su propia cabecera y, en ocasiones, también una información final a los datos suministrados por la capa superior. El término encapsulación se refiere al proceso de insertar cabeceras e informaciones finales alrededor de algunos datos. El proceso por el que un host TCP/IP envía los datos puede verse como un proceso de 5 pasos. Los primeros 4 pasos están relacionados con el encapsulamiento llevado a cabo por la 4 capas TCP/IP, y el último es la transmisión física real de los datos por el host. En la figura 3 se resumen los 5 pasos:

1. Crear y encapsular los datos de aplicación con cualesquiera cabeceras de la capa de aplicación necesarias. Por ejemplo, en una cabecera HTTP puede devolverse el mensaje OK de HTTP, seguido por parte del contenido de una página web.

2. Encapsular los datos suministrados por la capa de aplicación dentro de una cabecera de la capa de transporte. En el caso de las aplicaciones de usuario final, normalmente se usa una cabecera TCP o UDP.

3. Encapsular los datos suministrados por la capa de transporte dentro de una cabecera (IP) de la capa de Internet (IP). IP es el único protocolo disponible en el modelo de red TCP/IP.

4. Encapsular los datos suministrados por la capa Internet dentro de una cabecera y una información final de la capa de acceso a la red. Es la única capa que utiliza una cabecera y una información final.

5. Transmitir los bits. La capa física codifica una señal sobre el medio para transmitir la trama.

Comparaci

ón entre OSI y TCP/IP.

Los modelos de referencia OSI y TCP/IP tienen mucho en común. Los dos se basan en el concepto de una pila de protocolos independientes. Asimismo, la funcionalidad de las capas es muy parecida. Por ejemplo, en ambos modelos las capas que están arriba de, incluyendo a, la capa de transporte están ahí para proporcionar un servicio de transporte independiente de extremo a extremo a los procesos que desean comunicarse. Estas capas forman el proveedor de transporte. De nuevo, en ambos modelos, las capas que están arriba de la de transporte son usuarias orientadas a la aplicación del servicio de transporte.

A pesar de estas similitudes fundamentales, los dos modelos también tienen muchas diferencias. Tres conceptos son básicos para el modelo OSI:

1. Servicios. 2. Interfaces. 3. Protocolos.

Probablemente la contribución más grande del modelo OSI es que hace explícita la distinción entre estos tres conceptos. Cada capa desempeña algunos servicios para la capa que está arriba de ella.

La definición de servicio indica qué hace la capa, no la forma en que la entidad superior tiene acceso a ella, o cómo funciona dicha capa. Define el aspecto semántico de la capa. La interfaz de una capa indica a los procesos que están sobre ella cómo accederla.

Especifica cuáles son los parámetros y qué resultados se esperan. Incluso, no dice nada sobre cómo funciona internamente la capa. Los protocolos de iguales utilizar. Puede usar cualesquier protocolos que desee, en tanto consiga que se haga el trabajo (es decir, proporcione los servicios ofrecidos).

También puede cambiarlos cuando desee sin afectar el software de las capas superiores. Estas ideas encajan muy bien con las ideas modernas sobre la programación orientada a objetos. Un objeto, como una capa, cuenta con un conjunto de métodos (operaciones) que pueden ser invocados por procesos que no estén en dicho objeto.

Originalmente, el modelo TCP/IP no distinguía entre servicio, interfaz y protocolo, aunque las personas han tratado de readaptarlo con el propósito de hacerlo más parecido al OSI. Por ejemplo, los únicos servicios ofrecidos realmente por la capa de internet sonSEND IP PACKETyRECEIVE IP PACKET.

Como consecuencia, los protocolos del modelo OSI están mejor ocultos que los del modelo TCPI/IP y se pueden reemplazar fácilmente conforme cambia la tecnología. La facilidad para realizar tales cambios es uno de los objetivos principales de tener protocolos en capas. El modelo de referencia OSI se vislumbró antes de que se inventaran los protocolos correspondientes.

Esta clasificación significa que el modelo no estaba diseñado para un conjunto particular de protocolos, un hecho que lo hizo general. Una deficiencia de esta clasificación es que los diseñadores no tenían mucha experiencia con el asunto y no tenían una idea concreta de qué funcionalidad poner en qué capa. Cuando llegaron las redes de difusión, se tuvo que extender una nueva subcapa en el modelo.

Cuando las personas empezaron a construir redes reales utilizando el modelo OSI y los protocolos existentes, se descubrió que estas redes no coincidían con las especificaciones de los servicios solicitados (maravilla de maravillas), por lo que se tuvieron que integrar subcapas convergentes en el modelo para proporcionar un espacio para documentar las diferencias.

Por último, el comité esperaba en un principio que cada país tuviera una red, controlada por el gobierno y que utilizara los protocolos OSI, pero nunca pensaron en la interconectividad de redes. Para no hacer tan larga la historia, las cosas no sucedieron como se esperaba. Con TCP/IP sucedió lo contrario: los protocolos llegaron primero y el modelo fue en realidad una descripción de los protocolos existentes.

Como consecuencia, no era útil para describir otras redes que no fueran TCP/IP. Volviendo de los asuntos más específicos, una diferencia patente entre los dos modelos es el número de capas: el modelo OSI tiene siete y el TCP/IP sólo cuatro tal como se observa en la figura 4.

Figura 4. Comparación modelos OSI y TCP.

Los dos tienen capas de internet, transporte y aplicación, pero las otras capas son diferentes. Otra

diferencia está en el área de la comunicación orientada a la conexión comparada con la no orientada

a la conexión.

El modelo OSI soporta ambas comunicaciones en la capa de red, pero sólo la de comunicación

orientada a la conexión en la capa de transporte, donde es importante (porque el servicio de

transporte es transparente para los usuarios). El modelo TCP/IP sólo tiene un modo en la capa de red

(no orientado a la conexión) pero soporta ambos modos en la capa de transporte, lo que da a los

usuarios la oportunidad de elegir. Esta elección es importante especialmente para protocolos

sencillos de solicitud-respuesta.

1.3.3. PROTOCOLO IP.

Los protocolos equivalentes a la capa 3 de OSI definen la entrega de los paquetes desde la

computadora que crea el paquete hasta llegar a la computadora que debe recibir el paquete. Para

alcanzar este objetivo, un protocolo de la capa de red OSI define las siguientes características:

Enrutamiento. Es el proceso de enviar paquetes (PDUs de capa 3).

Direccionamiento l

ógico

.

Direcciones que se pueden utilizar independientemente del tipo de red física usada, proporcionando a

cada dispositivo (al menos) una dirección. Gracias al direccionamiento lógico, el proceso de

enrutamiento puede identificar el origen y el destino de un paquete.

Protocolo de enrutamiento. Un protocolo que ayuda a los

routers

a aprender dinámicamente sobre los

grupos de direcciones de la red, que a la vez permite que el proceso de enrutamiento (envió) funcione

correctamente.

OSI

Aplicación

Presentación

Sesión

Transporte

Red

Enlace de datos

Física

TCP/IP

Aplicación

Transporte

Internet