INSTITUTO POLITÉCNICO NACIONAL

___________________________________________

ESCUELA SUPERIOR DE INGENIERÍA MECÁNICA Y ELÉCTRICA UNIDAD ADOLFO LÓPEZ MATEOS

INGENIERÍA EN COMUNICACIONES Y ELECTRÓNICA

DISEÑO Y PROTOTIPO DE UN CONTROL Y REGISTRO DE ACCESO A UNA INSTALACIÓN DE ALTA SEGURIDAD UTILIZANDO LA TARJETA DE

DESARROLLO ARDUINO UNO Y MÓDULO RFID.

T E S I S

QUE PARA OBTENER EL TÍTULO DE:

INGENIERO EN COMUNICACIONES Y ELECTRÓNICA

PRESENTAN:

FLORES ARELLANO JESÚS ALBERTO

GÓMEZ OLGUÍN JONATHAN IVÁN

JARQUÍN MANUEL JUAN

ASESORES:

ING. EDGAR QUINTANA ORTEGA

DR. JESÚS ENRIQUE URBANO NORIEGA

I

OBJETIVO GENERALES

Diseñar e implementar un prototipo para el control y registro de accesos mediante el uso de la tarjeta de desarrollo Arduino UNO en conjunto con el módulo RFID generando una base de datos del personal que ingresa a las instalaciones que necesiten de este monitoreo, con la finalidad de crear mayor seguridad al acceso

de empleados.

OBJETIVOS PARTICULARES

Establecer la comunicación de la tarjeta de Arduino UNO con el módulo de RFID.

Establecer una comunicación de los módulos con la PC.

Generar un informe y estadísticas del personal acerca del acceso. Establecer un acceso por medio de un Smartphone y un módulo de

Bluetooth.

Posible desarrollo de una microempresa.

II

JUSTIFICACIÓN

Con nuestro proyecto se resuelven los problemas del control de personal a la hora de entrada en una instalación que lo requiera, con fechas y horas exactas que

entran, sin tener a una o varias personas a cargo de esta labor, todo es en automático al pasar la tarjeta RFID. El segundo acceso del Smartphone que se comunica con el Bluetooth no lo han implementado aun en ninguna empresa, es por eso que lo consideramos innovador. Estas tecnologías son muy poco usadas

III

RESUMEN

A lo largo de este trabajo se exponen las bases teóricas, técnicas y prácticas que

conllevan la realización de este prototipo.

CAPITULO 1: MARCO CONTEXTUAL: LA SEGURIDAD Y LA TECNOLOGIA

En este capítulo se exponen los antecedentes de los sistemas de seguridad y algunas

bases que caracterizan a un control de acceso, junto con las problemáticas y conceptos

generales que engloban la seguridad y tecnología.

CAPITULO 2: ANÁLISIS TÉCNICO DE LOS MODULOS RFIDPARA MAYOR SEGURIDAD

En este capítulo se menciona la descripción de cada módulo o componente a emplear en este proyecto, desde las configuraciones básicas, haciendo énfasis bajo qué

condiciones se utilizan para este proyecto. También se menciona los lenguajes de

programación que bajo los que trabaja el proyecto

CAPITULO 3: DISEÑO DEL SISTEMA DE CONTROL DE ACCESO Y REGISTRO

En este capítulo se muestran los elementos de programación, así como los

cálculos, diseños y especificaciones del proyecto, dando una breve explicación de su funcionamiento.

CAPÍTULO 4: ANÁLISIS FINAL DEL DESARROLLO Y ARMADO DE PROTOTIPO, VIABILIDAD

ECONÓMICO Y PROYECCIONES A FUTURO.

Este capítulo analizara los resultados finales del desarrollo del proyecto y expondrá

aspectos importante para considerar su posterior mejora e implementación dentro del área

IV

ABSTRACT

Along this work there are exhibited the theoretical, technical and practical bases that bear the achievement of this prototype.

CHAPTER 1: FRAME CONTEXTUAL: THE SAFETY AND THE TECHNOLOGY

In this chapter there are exhibited the precedents of the safety systems and some bases that they characterize to an access control, together with the problematic ones and general concepts that include the safety and technology.

CHAPTER 2: TECHNICAL ANALYSIS OF THE MODULES RFID FOR MAJOR SAFETY

In this chapter there is mentioned the description of every module or component to be used in this project, from the basic configurations, doing emphasis under what conditions they are used for this project. Also the computer languages are mentioned that under that the project works

CHAPTER 3: DESIGN OF THE SYSTEM OF CONTROL OF ACCESS AND RECORD

In this chapter the programming elements appear, as well as the calculations, designs and specifications of the project, giving a brief explanation of its functioning.

CHAPTER 4: FINAL ANALYSIS OF THE DEVELOPMENT AND ARMED WITH ECONOMIC

PROTOTYPE, VIABILITY AND PROJECTIONS TO FUTURE.

V

HOJA ADMINISTRATIVA

OBJETIVO . . . I

JUSTIFICACIÓN . . . II

RESUMEN . . . III

ABSTRACT . . . IV

ÍNDICE CAPITULADO . . . V

ÍNDICE DE IMÁGENES Y TABLAS . . . . VI

INTRODUCCION . . . VII

CAPÍTULO 1: MARCO CONTEXTUAL: LA SEGURIDAD Y LA TECNOLOGÍA

1.1. ¿QUÉ ES SEGURIDAD? . . . pág.1

1.1.1. BREVE HISTORIA DE LA SEGURIDAD . . pág.2

1.2. DEFINICIÓN DE UNA BASE DE DATOS . . . pág.6

1.2.1. BREVE HISTORIA DE LAS BASES DE DATOS . pág.7

1.3. CONTROL DE ACCESOS . . . pág.14

1.3.1. ELEMENTOS DE UN CONTROL DE ACCESOS . pág.16

1.4. INSTALACIONES QUE REQUIEREN SEGURIDAD . . pág.17

1.5. NIVEL DE SEGURIDAD EN LA INSTALACIÓN . . pág.18

CAPÍTULO 2: ANÁLISIS TÉCNICO DE LOS MÓDULOS RFID PARA MAYOR SEGURIDAD

2.1. ARDUINO UNO . . . pág.21

2.2. BASE DE DATOS . . . pág.24

2.3. LENGUAJES DE PROGRAMACIÓN . . . . pág.26

2.4. NFC . . . pág.28

2.4.1. USOS DE LA TECNOLOGÍA NFC . . . pág.29

2.5. RFID . . . pág.29

2.6. TAGS . . . pág.30

CAPÍTULO 3: DISEÑO DEL SISTEMA DE CONTROL DE ACCESO Y REGISTRO

3.1. EL TRANSISTOR COMO INTERRUPTOR. . . . pág.35

3.1.1. EL TRANSISTOR BIPOLAR . . . . pág.35

3.1.2. COMPORTAMIENTO COMO INTERRUPTOR . . pág.37

3.2. DISEÑO DE FUENTES DE ALIMENTACIÓN LINEALES . pág.40

3.2.1. TRANSFORMADOR . . . pág.41

3.2.2. DIODOS . . . pág.42

3.2.3. CONDENSADORES DE FILTRO. . . . pág.42

3.2.4. REGULADORES INTEGRADOS DE TENCIÓN . pág.43

3.2.5. FUENTE 12 VOLTS . . . pág.44

3.3. PRIMER CONTROL DE ACCESO . . . pág.46

3.3.1. DIAGRAMA ELÉCTRICO PARA EL PRIMER ACCESO pág.47

3.3.2. DIAGRAMA DE FLUJO PARA EL ARDUINO UNO . pág.47

3.3.3. PROGRAMACIÓN DE ARDUINO UNO . . . pág.49

3.3.4. DESARROLLO DE LA PROGRAMACIÓN EN VBA PARA EXCEL

. . . pág.52

3.3.5. DIAGRAMA DE FLUJO DEL PROGRAMA DE VBA PARA EXCEL

PARA EL PRIMER ACCESO . . . . pág.53

3.3.6. PROGRAMACIÓN DE VBA PARA EXCEL . pág.54

3.4. ACCESO A LA SEGUNDA PUERTA CONTROLADO POR EL MÓDULO

DE BLUETOOTH . . . pág.58

3.4.1. DIAGRAMA ELÉCTRICO Y DISEÑO DEL PCB . pág.58

3.4.2. DIAGRAMA DE FLUJO PARA EL SEGUNDO ACCESO EN

ARDUINO UNO . . . pág.60

3.4.3. PROGRAMACIÓN DE LA APLICACIÓN DE CONTROL DEL

SEGUNDO ACCESO . . . pág.61

3.4.4. PROGRAMACIÓN DEL ATMEGA328P PARA EL CONTROL DEL

SEGUNDO ACCESO . . . pág.64

CAPITULO 4: PROTOTIPO

4.1. COMPARACIÓN DEL PROTOTIPO CON OTROS CONTROLES DE

ACCESOS . . . pág.70

4.1.1. TARJETAS DE BANDA MAGNÉTICA . . . pág.70

4.1.2. TECLADOS DE CONTRASEÑA . . . . pág.71

4.1.3. BOTONES DE CONTROL DE ACCESOS . . pág.71

4.1.4. DISPOSITIVOS BIOMÉTRICOS . . . . pág.71

4.1.5. ANÁLISIS FINAL . . . pág.73

4.2. VIABILIDAD ECONÓMICA . . . . . . pág.74

4.3. MANTENIMIENTO DEL PROTOTIPO . . . pág.77

4.4. POSIBILIDADES FUTURAS DEL PROYECTO . . . . pág.78

CONCLUSIONES . . . pág.80

GLOSARIO . . . pág.81

ABREVIATURAS . . . pág.83

BIBLIOGRAFIA . . . pág.85

VI

Índice De Imágenes Y Tablas

Capitulo 1

1.1: Manual de seguridad proporcionado por Grupo Paladín. . . pág.2

1.1.1: Neandertal protegiéndolos. . . . pág.3 1.1.2: Ensamblaje de tanques durante la II guerra mundial. . . pág.5

1.1.3: Categorías de la seguridad física. . . pág.6

1.2.1: Estructura de una base de datos en SQL. . . pág.7

1.2.1.1: Herman Hollerith. . . pág.8

. . . : Dis uete de ½ y 8 . . . pág.10

1.2.1.3: Logo de Oracle*. . . . . . . . pág.11

1.2.1.4: Captura de pantalla de funciones de un servidor SQL. . . pág.12

1.2.1.5: Estructura del modelo de base de datos OAI-PMH. . . pág.13

1.3: Ejemplos de biometría: palma de una mano, dactilar e iris. . . pág.15

1.3.1: Diagrama de un sistema de control de accesos comunicado por TCP/IP.

. . . . pág.17

1.5: Portada del manual de medios técnicos de seguridad. . . pág.19

Capitulo 2

2.1: Arduino UNO visto desde arriba. . . pág.22

2.1.1: Resumen de características de alimentación y operación del Arduino UNO.

. . . pág.23

2.2.1: Modelo Relacional de la Base de Datos de Partes-Proveedores y Pedidos del

Ejemplo . . . pág.25

2.3.1: Ejemplo de un programa simple en lenguaje C++. . . . pág.27

2.4.1: Usos del NFC en un Smartphone . . . pág.28

VI

2.7.1: Cerradura Electrónica sd-997bq. . . pág.34

Capitulo 3

3.1: Transistor bipolar en un encapsulado TO-220. . . . . pág.36

3.2: Configuraciones del transistor bipolar. . . . . pág.37

3.3: Idealización del interruptor en sus regiones de corte y saturación. . pág.38

3.4: Diagrama eléctrico del interruptor con el transistor TIP31. . . pág.40

3.5: Diseño final de la placa para el transistor como interruptor. . . pág.41

3.6: Representación esquemática de un transformador. . . . pág.40

3.7: Símbolo y esquema físico de un diodo rectificador. . . . pág.42

3.8: Algunos tipos de capacitores. . . pág.43

3.9: LM7812 en un encapsulado TO-220 y diagrama de conexiones de entrada y

salida . . . pág.44

3.10: Capacitores sugeridos por el fabricante del 7805 para corriente directa

. . . pág.45

3.11: Diagrama eléctrico de la fuente de 12 volts e corriente alterna. . pág.46

3.12: Diseño final para l placa de la fuente de 12 volts e corriente alterna . pág.46

3.13: Diagrama eléctrico del primer control de acceso. . . . pág.47

3.14: Diagrama de flujo para el Primer Acceso. . . pág.48

3.15: Muestra la declaración de las librerías. . . pág.49

VI

3.17: Se muestra la lectura del RFID y la comparación de los datos obtenidos con

los ya registrados. . . pág.50

3.17.1: Muestra la comparación de los datos recibidos por el PC. . . pág.51

3.17.2 Muestra la comparación de los datos recibidos del PC. . . pág.52

3.18: Diagrama de flujo para VBA para Excel. . . pág.53

3.19: Muestra los botones creados para el usuario. . . . pág.54

3.20: Muestra la configuración de la primera hoja y del puerto serie. . pág.55

3.21: Ventana emergente para introducir la hora de entrada. . . pág.56

3.22: Ventana emergente para ingresar la hora máxima de llegada. . pág.56

3.23: Macro para el otón Ho a io de Ent ada . . . pág.56

3.24: Ventana emergente para seleccionar el número de usuario. . pág.57

3.25: Ventana emergente donde se agrega el nombre de usuario. . pág.57

3.26: Muestra la base de datos. . . pág.57

3.27: Muestra la ma o del otón Ag ega Usua io . . . . Pág.58

3.28: Diagrama eléctrico para el modulo HC-05 y el ATMEGA 328P. . pág.58

3.29: Diseño del PCB para el segundo control de acceso. . . . pág.59

3.30: Diagrama de flujo para el segundo acceso. . . pág.60

3.31: Ventana 1: Screen1. . . pág.61

3.32: Ventana 2 de control. . . pág.62

3.33: Ventana 3: Registro. . . . pág.63

3.34: Ventana 4: Abrir puerta 2. . . pág.63

VI

3.36: Fotografía del gabinete para el lector de RFID. . . . pág.65

3.37: Fotografía del interior del gabinete para el lector de RFID. . . pág.65

3.38: Imagen del funcionamiento del registro dentro de Excel. . . pág.66

3.39: Fotografía de la fuente de 12v con interruptor de cerradura. . pág.66

3.40: Fotografía del interior del gabinete de la fuente de 12v y el interruptor de la

cerradura. . . pág.67

3.41: Fotografía de la fuente de 5v. . . . pág.67

3.42: Fotografía del interior de la fuente de 5v. . . pág.68

3.43: Fotografía del control de Bluetooth. . . pág.68

3.44: Fotografía del interior del control de Bluetooth. . . . pág.69

Capitulo 4

4.1: Diferentes sistemas de identificación para un control de accesos. . pág.72

4.2: Esquema de tubería para cableado. . . pág.75

VII

INTRODUCCIÓN

Con el paso el tiempo y la necesidad de aumentar la producción para satisfacer las necesidades de las crecientes masas fueron surgiendo las industrias así como los establecimientos encargados de repartir y abastecer dichos productos, estos tenían que llevar un control de las personas que accedían, ya sean trabajadores o gente que necesitaba permanecer en dicha instalación. Por lo anterior se empezaron a llevar registros que permitían controlar los accesos del personal, con estos se permitía impedir que personas ajenas lograran llevarse algo, interferir en las labores o poner en algún riego a terceros o las instalaciones.

Con el paso del tiempo dichos registros van cambiando con el surgimiento de nuevas tecnologías, podemos ver que los registros cambiaron a documentos escritos a mano, a documentos mecanografiados para pasar después a documentos digitales, con su respectivo avance se ha hecho más fácil el manejo de esta información, pero también ha sido necesario implementar nuevas tecnologías para poder manejar la información de forma más segura y eficiente para poder hacer mejor uso de la misma.

Observando estos puntos proponemos un prototipo de control de acceso usando el uso de tecnología RFID. Cada persona que tenga permitido el acceso a las instalaciones contara con una identificación RFID única que permitirá a una base de datos llevar un registro de su actividad como accesos y retrasos, dicha base de

datos podrá ser visualizada por un usuario ‘maestro’ que le permitirá hacer cambios

al sistema como la asignación de usuario y dispondrá de toda la información registrada en la base de datos.

1

CAPITULO 1: MARCO CONTEXTUAL: LA SEGURIDAD Y LA TECNOLOGIA

En este capítulo hablaremos de los antecedentes de los sistemas de seguridad y algunas

bases que caracterizan a un control de accesos.

1.1

¿Qué es Seguridad?

Etimológicamente SEGURIDAD proviene del latín SECURITAS1 que significa calidad de

seguro. Definiremos la seguridad, como la ausencia de peligro o riesgo.

En el caso particular de este proyecto nos enfocaremos en la palabra iesgo . Una persona ajena a un área de trabajo es un riesgo a la seguridad de sí mismo, los trabajadores, las

maquinas o la institución misma, puede operar mal equipos de trabajo, entorpecer o estorbar,

robar información y elementos propios de un área de trabajo.

Debido esto ha sido necesario crear medidas y normas de seguridad que aseguran la

integridad física de los elementos de trabajo así como los intereses que persiguen la institución

o dependencias.

2

Fig. 1.1: Manual de seguridad proporcionado por Grupo Paladin. Recuperado de:

http://www.manualdeseguridad.com.mx/aprende_a_protegerte/Marzo 2015

1.1.1

Breve Historia de la Seguridad

A lo largo de la historia el hombre ha buscado sentirse seguro con un máximo grado de

tranquilidad y confianza, de esta manera sus bienes, su familia y las actividades que realiza no se

vean afectadas por factores externos o internos que en un momento dado puedan poner en

peligro la seguridad que ha logrado.

Observamos en los primeros pobladores del planeta el concepto de seguridad cuando

estos tuvieron la necesidad de protegerse de mandas de animales, diremos que nació el

3

Fig. 1.1.1: Neandertal protegiéndose.

Recuperado

de:http://3.bp.blogspot.com/_Dwdjcey2PY4/So2iXXHqZ5I/AAAAAAAAXSA/swSarPXTF1A/s320/

Neanderthal-cazando.jpgMarzo 2015

Al aumentar el número de grupos aparecieron individuos que buscaban quedarse con los

recursos que habían obtenido, esto más que nada se observa en los grupos pequeños o que no

eran buenos cazadores, al tener suministros limitados necesitaron medidas que cuidaran lo

poco que obtenían y así apareció nuestro primer elemento de seguridad, un vigilante.

Adicionalmente con el tiempo y el nacimiento de las civilizaciones aparecieron nuevos elementos que pretendían asegurar la seguridad de sus pobladores como las murallas, puertas,

cercas, barrotes, etc. Además de contar en ocasiones con medios naturales como protección

como lagos, pantanos, riscos, etc.

Aun así el papel de él vigía o vigilante permaneció siempre, su trabajo fundamental era, y

es aun, hacer recorridos periódicos en un área asignada para cuidarla, sin más que una fuente

4

Fue hasta la segunda guerra mundial que fue necesario nuevos sistemas de protección

además de establecer medidas de control para proteger las fábricas que proporcionaban el

armamento y suministros que apoyaban las operaciones militares, su función era evitar

espionaje, daños, robo y sabotaje.2

A tal efecto se diseñan y se adoptan sistemas de identificación para controlar el acceso

de las personas a dichas instalaciones y por ende evitar o disminuir los posibles riesgos de robo,

sabotaje y espionaje. Se activan patrullajes, se ejecutan revisiones de personas, paquetes y

vehículos, así como también se adoptan otras medidas de protección.

Cuando finalizo la segunda guerra mundial estos sistemas de protección fueron

adoptados por otras instalaciones industriales creando más normativas y controles

dependiendo de las características propias de cada instalación.

De esta manera, las actividades de protección física en las instalaciones comienza a

adquirir importancia para sus fines económico-productivo, cuando las instalaciones están

debidamente protegidas existirán menos posibilidades de riesgo que presenten una pérdida

significativa como consecuencia de daños a los equipos, la maquinaria y las estructuras. Con el

mismo impulso esta acción se desborda hacia otras áreas de la actividad humana donde, de

alguna manera, esté involucrada la protección física de instalaciones.

2 Edgar Tovar. Teoría de seguridad y protección. [Consulta 4 Marzo 2015]. Disponible

5

Fig.1.1.2: Ensamblaje de tanques durante la II guerra mundial.

Recuperado de: http://k39.kn3.net/8/D/C/B/3/3/7DF.jpg Marzo 2015

Los avances experimentados actualmente tanto en la ciencia como en la tecnología han

permitido alcanzar excelentes logros en el área de la protección física de instalaciones, siendo

éste un aspecto de especial consideración y estudio si tomamos en cuenta las

grandes inversiones de dinero que se hacen para adquirir materia prima, bienes y equipos que

6

Fig. 1.1.3: Categorías de la seguridad física.

Recuperado de: http://www.isaca.org/Images/journal/j0906-seguridad2.gif

Marzo 2015

Hoy en día existen especialidades a nivel de educación superior orientadas hacia el

campo de la seguridad industrial, seguridad de instalaciones y otras carreras afines, así como

también se programan y conducen cursos especializados con el propósito de capacitar

al personal que labora en esta área.

1.2

Definición de una Base de Datos

Es un conjunto estructurado de datos de él mismo tipo o con él mismo propósito,

ordenados e interrelacionados de manera sistemática para su posterior análisis o consulta3.

Podemos decir que una biblioteca es una base de datos que maneja documentos y textos

impresos para su consulta.

3 Rafael Camps Paré, Luis Alberto Casillas Santillán, Carme Martín Escofet. Bases de datos. Barcelona: Eureca Media,

7

Fig. 1.2.1: Estructura de una base de datos en SQL.

Recuperado de: http://www.scottgu.com/blogposts/linq4/step0.jpg

Marzo 2015

1.2.1 Breve Historia de las Bases de Datos

Herman Hollerith4 (1860-1929) fue denominado el primer ingeniero estadístico de la

histo ia g a ias a la inven ión de su o putado a lla ada Máquina Automática Perforadora de

Ta jetas .

4 Herman Hollerith: está considerado como el primer informático, es decir, el primero que logra el tratamiento

8

Fig. 1.2.1.1: Herman Hollerith.

Recuperado de: http://www.biografiasyvidas.com/biografia/h/fotos/hollerith.jpg

Marzo 2015

Para hacer el censo de Estados Unidos de 1880 se tardaron 7 años para analizar la

información para obtener resultados, pero la máquina de Herman Hollerith inventada en 1884

con la cual se manejó la información de él censo de 1890, usando sistemas mecánicos, dio

resultados dos años y medio después, mostrando una reducción significativa del tiempo de

Análisis de la información para tabular datos importantes como el número de

nacimientos, población infantil y número de familias.

En la década de los 50 se dio origen a las cintas magnéticas que se utilizaron para

satisfacer las necesidades de información de las nuevas industrias. Con este mecanismo se

empezó a automatizar el manejo de la información. Consistía en leer una cinta o más y pasar los

9

para guardar en un medio extraíble la información importante. Estas cintas únicamente podían

ser leídas de forma secuencial y ordenadamente.5

En los 60 nacen los discos de 3 ½ que fueron un adelanto muy efectivo en las tecnologías

que manejan información debido a que no era necesario llevar una secuencia de lectura para

consultar información, además de tardar milisegundos la recuperación de la información. Estos

discos dieron inicio a las bases de datos digitales y las redes de información, los programadores

empezaron a crear métodos de búsqueda de información en estas bases de datos como listas y

árboles de información.

5 Reyes. Evolución de las bases de datos [Blog]. [Consulta: 12 Febrero 2015]. Disponible en:

10

Fig.1.2.1. : Disquete de ” ½ y 8”.

Recuperado de:

http://3.bp.blogspot.com/-UO66RRG7RVE/UGt-VfD9-CI/AAAAAAAAA1c/YivbAjH2FMs/s1600/Floppy-8inch-wDiskette.gif Marzo 2015

Durante los 70 Edgar Frank Codd6 (1923- 9 en un a tí ulo Un odelo ela ional de

datos pa a g andes an os de datos o pa tidos A Relational Model of Data fo La ge “ha ed

Data Banks) en 1970, definió el modelo relacional y publico una serie de reglas para la

evaluación de administradores de sistemas de datos dando lugar a las bases de datos racionales.

En base a estos aportes Larry Ellison7 desarrollo la base de datos Oracle, que es un

sistema de administración de bases de datos que se destaca por su estabilidad, escalabilidad y

multiplataforma.

Inicialmente no se consideró el modelo relacional debido a que tenía inconvenientes de rendimiento por no ser competitivas con bases de datos jerárquicas y de red. Esto cambio

6 Edgar Frank Codd: fue un científico informático Ingles, conocido por sus aportes a la teoría de bases de datos

relacionales.

7 Larry Ellison: Es un americano programador, empresario de internet. Era el director ejecutivo de la compañía

11

gracias a un proyecto de IBM que desarrolló técnicas para la construcción de bases de datos

llamado System R8 .

Fig. 1.2.1.3: Logo de Oracle9.

Recuperado de:

http://core0.staticworld.net/images/article/2013/04/oracle-logo-100033308-gallery.png Marzo 2015

En la década de los 80 las base de datos relaciones de tablas, filas y columnas

compitieron con las bases de satos jerárquicas debido a tener un nivel bajo de programación

facilitando su uso. En esta década el modelo relacional logra posicionarse en el mercado de

bases de datos. También en esta década se inician investigación como las bases de datos

orientados a objetos.

A principios de los 90 se crea el lenguaje de alto nivel SQL que está orientado a

consultas. El programa analiza grandes cantidades de información con lo cual especificar los

detalles de operación requeridos es más eficiente. Los grandes distribuidores de bases de datos

empiezan a incursionar con la venta de bases de datos orientados a objetos.

8 System R es un sistema de base de datos experimental, diseñado para demostrar la funcional del modelo

relacional de datos aplicados creado en 1974

12

Fig. 1.2.1.4: Captura de pantalla de funciones de un servidor SQL.

Recuperado de:

http://www.devart.com/dbforge/sql/sqldecryptor/images/screenshot_sql_decryptor_main.png

Marzo 2015

A finales de la dé ada de los 9 on la apa i ión de la Wo ld Wide We 10 se facilitó La

consulta de las bases de datos. Actualmente tiene una enorme capacidad de almacenamiento

además de estar activas los siete días de la semana las 24 horas, a menos que este programado

un mantenimiento del software.

Actualmente existen una gran cantidad de opciones en línea que permiten hacer

búsquedas de información dependiendo de las necesidades del usuario, actualmente es más

13

usual el manejo de bases de datos que cumplan con el OAI-PMH11 que permite una gran

cantidad de almacenamiento de información, una mayor visibilidad y acceso científico o

general.

Fig. 1.2.1.5: Estructura del modelo de base de datos OAI-PMH.

Recuperado de: http://upload.wikimedia.org/wikipedia/en/8/89/OAI-PMH_structrue.PNG

Marzo 2015

Podemos manejar la evolución de las bases de datos en cuatro generaciones:

1. Sistema de administración de archivos.

2. Sistemas de administración de bases de datos jerárquicos.

3. Sistemas de administración de base de datos por relación.

4. Sistemas de administración orientados a objetos de base de datos.

Las bases de datos pasaron de ejecutar únicamente instrucciones sin guardar

información a guardarla debido a que los programadores se dieron cuenta de su importancia

14

para usos posteriores, también la capacidad de las bases de datos está en constante aumento

con la invención de nuevos discos con mayor capacidad de almacenamiento.

1.3 Control de Accesos

Estos sistemas tienen la función de regular la entra a un recinto, es decir saber quién

está accediendo a un determinado lugar. Esto tiene el propósito de mantener alejadas personas

sin autorización a un área en particular.

Para cumplir con esta función se han usado personal de seguridad o de registro, pero

actualmente esto se lleva a cabo por medios electrónicos que dan mayor seguridad de una

forma más controlada.

Para cumplir con su función es necesario que la persona que intenta acceder posea un

elemento que lo identifique, digamos una tarjeta, una contraseña o un llave, en casos más

sofisticados se puede detectar una cualidad física como huellas dactilares o iris, si la información

del elemento que se está utilizando para acceder es válida para el sistema, este permitirá el

15

Fig. 1.3: Ejemplos de biometría: palma de una mano, dactilar e iris.

Recuperado de: http://www.cordobadactilar.com.ar/img/biometriaAplicada.jpg Marzo 2015

Estas herramientas cada vez son más utilizadas en las industrias, para llevar un control de los

trabajadores que ingresan y evitar situaciones de riesgo, podrían ser desde daños a los

trabajadores hasta daños a los elementos o intereses de la empresa misma.

Un control de acceso electrónico es una solución efectiva, económica y simple; y evita que personas no autorizadas accedan a los lugares donde están

instalados .12

.

12 Cita tomada del artículo: Control De Acceso Electrónico, Sistema Electrónico Control de Accesos. Disponible n el

16

1.3.1 Elementos de un Control de Accesos

Las diferentes partes del control de accesos13 pueden ser agrupados como:

a) Controlador: Es el encargado de analizar la información que viene de cada uno de los elementos de la instalación, compararla con los ajustes que se le ha asignado y

decidir las acciones a seguir dependiendo del estado que el elemento presenta,

digamos un estado normal o de alarma.

b) Dispositivos de identificación: Son los elementos encargados de identificar a la

pe sona ue desea ent a , es de i una llave ue pe iti á el a eso. Existen

diferentes tipos, como tarjetas de proximidad o contraseñas, también existen

sensores que leen una característica física propia de la persona que quiere acceder,

estos últimos son más precisos para la identificación.

c) Dispositivos de entradas: Son indicadores que le dicen al controlador el estado de los elementos de seguridad, por ejemplo si una puerta está abierto o cerrada, si se

activó un botón de alarma, etc. Esto con el fin de determinar qué acciones deberá

to a dependiendo de si el evento es algo no al o es una señal de ala a.

d) Dispositivos de salida: Son los elementos que realizan las acciones que el controlador dependiendo de las condiciones leídas decide, como abrir puertas,

activar alarmas, cerrar cortinas, etc.

13 Luis Cosentino. Control de accesos. Esquema, historia y esquema básico, Nro. 45(2009). P. 160. Versión digital

17

e) Red de comunicaciones: Es la línea de comunicación con la que el controlador intercambia información con los controladores o con otros canales de información.

Fig. 1.3.1: Diagrama de un sistema de control de accesos comunicado por TCP/IP.

Recuperado de: http://img.alibaba.com/img/pb/732/581/522/522581732_080.jpg

Marzo 2015

1.4 Instalaciones que Requieren Seguridad

Debido a las necesidades diferentes de cada instalación además de los elementos necesarios

18

Podemos decir que las instalaciones que requieren seguridad dependen de la disposición de

la construcción o de las especificaciones que quiere el comprador, por ejemplo, un conjunto de

oficinas puede ser agrupado en un sistema único de seguridad que al violarse cualquier área de

trabajo suene una alarma, y por el contario, en una planta que cuenta con varias áreas de

trabajo a diferentes condiciones de operación requiere de varias alarmas que indiquen que área

en específico requiere la atención del personal.

Entonces podemos decir que todas las instalaciones requieren seguridad, lo que es variable

es el nivel de seguridad que debe tener la instalación dependiendo de las características del

mismo (digamos temperatura, tamaño, condiciones de operación), y la cantidad de elementos y

sus características de operación (sensores, alarmas, botones de emergencia/alarma, sistemas de

control, módulos de control).

1.5Nivel de Seguridad en la Instalación

El nivel de seguridad de una instalación también depende de que es lo que se está

protegiendo o que posibles amenazas tiene esta área. Podemos priorizar zonas de seguridad,

áreas de alta seguridad y áreas de seguridad estándar.

Dependiendo de las necesidades de cada instalación se debe de determinar los elementos

que se deben instalar, podemos decir que áreas de almacenamiento o control de procesos o

áreas de máquinas tiene prioridad a la hora de colocar sistemas de seguridad al ser zonas que

son el núcleo funcional de una empresa.

Entonces el nivel de seguridad es cuanta importancia se le debe de dar a un área para asegurar su integridad funcional, que elementos debo de tener para poder reaccionar de

manera rápida en caso de algún problema y que debo de instalar para controlar estos eventos

19

El objetivo principal de la seguridad física es mantener la seguridad de las personas que ahí

trabajan, los elementos producidos, los procesos laborales y la propiedad es decir el edificio.

Existen normas y manuales que regulan o dan indicaciones sobre la instalación de sistemas

de seguridad o métodos de seguridad, sin embargo, no se pude determinar una norma estándar

que aplique a todas las instalaciones, un sistema de seguridad tiene que ser desarrollado

dependiendo de los objetivos de seguridad que se desean obtener.

Fig. 1.5: Portada del manual de medios técnicos de seguridad

Recuperado de:

http://seguridadydefensa.com/libros/catalogo/eBooks/muestras/29muestra.pdf

Marzo 2015

20

Entonces determinamos el nivel de seguridad dependiendo del área a proteger, o las

especificaciones que se desean. Como mencionamos no hay una norma que generalice todos los

elementos de seguridad, entonces se toman normas que funcionan o aplican a la instalación

21

CAPITULO 2: ANÁLISIS TÉCNICO DE LOS MODULOS RFIDPARA MAYOR SEGURIDAD

En este capítulo se menciona la descripción de cada módulo o componente a emplear en este proyecto, desde las configuraciones básicas, haciendo énfasis bajo qué condiciones seutilizanpara este proyecto. También se menciona los lenguajes de programación que bajo los que trabaja el proyecto

2.1Arduino UNO

El Arduino UNO14 es una placa electrónica basada en el microprocesador

Atmega328.Cuenta con 14 pines digitales de entrada / salida (de los cuales 6 pueden ser utilizados como salidas PWM), 6 entradas analógicas, un Xtal de 16 MHz, una conexión USB, un conector de alimentación, un header ICSP, y un botón de reinicio. Contiene todo lo necesario para apoyar el microcontrolador; basta con conectarlo a un ordenador con un cable USB, o alimentarla con un adaptador o la batería.

El Arduino UNO se diferencia de otras placas porque no utiliza el chip controlador de USB a serial FTDI (FutureTechnologyDevices International). En lugar de ello, se cuenta con el Atmega16U2 programado como convertidor USB a serie.

El Arduino UNO tiene una serie de instalaciones para la comunicación con un ordenador, otro Arduino, u otros microcontroladores. El ATmega328 ofrece UART TTL (Universal Asicronous Reciver – Trasmiter) de comunicación en serie, que está disponible en los pines digitales 0 (RX) y 1 (TX).

14 (ARDUINO, 2014) Arduino Uno . Especificaciones técnicas. Disponible en:

22

Fig. 2.1: Arduino UNO visto desde arriba.

Recuperado de:http://arduino.cc/en/uploads/Main/ArduinoUno_R3_Front.jpg

Marzo 2015

El software de Arduino incluye un monitor de serie que permite que los datos simples de texto se envíen hacia la placa el Arduino UNO gracias a una biblioteca de SoftwareSerial. Las terminales RX, TX y LED (pin 13) parpadearán en el tablero cuando se están transmitiendo datos a través del chip de USB a serie y conexión USB al ordenador.

Se decidió utilizar esta plataforma por la facilidad de programación en el lenguaje C++ de su interfaz y su carga al microcontrolador por medio de un puerto USB. También tiene una mayor compatibilidad con otros tipos de módulos y complementos. Además de tener una asignación de puertos de entrada y salida más simple.

23 implementar una rutina de comunicación entre el microcontrolador y los módulos que proporcionaran la información para procesar y archivar en la base de datos.

Microcontroladores ATmega328 Tensión de funcionamiento 5V

Voltaje de

entrada(recomendado) 7-12V Voltaje de entrada (límites) 6-20V

Digital I / O Pins 14 (de los cuales 6 proporcionan PWM)

Pines de entrada analógica 6

Corriente continua para las E /

S Pin 40 mA

Corriente de la CC para Pin

3.3V 50 mA

Memoria Flash 32 KB ( ATmega328 ) de los cuales 0,5 KB utilizado

por el gestor de arranque

SRAM 2 KB ( ATmega328 )

EEPROM 1 KB ( ATmega328 )

Velocidad del reloj 16 MHz

Tabla 2.1.1: Resumen de características de alimentación y operación del Arduino UNO

24

2.2BASE DE DATOS

Una ase de datos es un Al a én ue nos per ite guardar grandes antidades de información de forma organizada para que luego podamos encontrar y utilizar fácilmente.

Desde el punto de vista informático, la base de datos es un sistema formado por un conjunto de datos almacenados en discos que permiten el acceso directo a ellos y un conjunto de programas que manipulen ese conjunto de datos.

Cada base de datos se compone de una o más tablas que guarda un conjunto de datos. Cada tabla tiene una o más columnas y filas. Las columnas guardan una parte de la información sobre cada elemento que queramos guardar en la tabla, cada fila de la tabla conforma un registro.

Ejemplo Se tiene una Empresa que necesita tener la información de las partes que utiliza, los Proveedores de la empresa y el detalle de que partes suministra un proveedor. Se sabe que un proveedor puede suministrar 0 ó más partes y que una parte puede ser suministrada por 0 ó más proveedores. Nuestra base de datos podría ser vista como lo ilustra la figura a continuación15 :

15 Marco Antonio Cruz Chávez. Conceptos básicos de base de datos. [Consulta 6 de Marzo 2014]. Disponible

25

Fig. 2.2.1: Modelo Relacional de la Base de Datos de Partes-Proveedores y Pedidos del Ejemplo

Recuperado de: http://www.gridmorelos.uaem.mx/~mcruz//cursos/miic/bd1.pdf

Marzo 2015

Entre las principales características de los sistemas de base de datos podemos mencionar:

Independencia lógica y física de los datos.

Redundancia mínima.

Acceso concurrente por parte de múltiples usuarios.

Integridad de los datos.

Consultas complejas optimizadas.

Seguridad de acceso y auditoría.

Respaldo y recuperación.

26 El uso de las bases de datos nos permitirá, por sus características, asegurar la información recibida y almacenada para su posterior manejo o consulta. Al ser el objetivo llevar el control de accesos de los trabajadores en una instalación, además de las áreas donde pueden acceder, el uso de la base de datos será indispensable para restringir la entrada a determinadas áreas, saber qué persona accedió a determinada hora y de ser necesario sancionarla.

2.3LENGUAJES DE PROGRAMACIÓN

Un lenguaje de programación es un lenguaje diseñado para describir el conjunto de acciones consecutivas que un equipo debe ejecutar. Por lo tanto, un lenguaje de programación es un modo práctico para que los seres humanos puedan dar instrucciones a un equipo.16

El lenguaje de programación para el microcontroladorAtmega328 se basa en C++. Es un lenguaje imperativo orientado a objetos derivado del C. En realidad un súper conjunto de C, que nació para añadirle cualidades y características de las que carecía. El resultado es que como su ancestro, sigue muy ligado al hardware subyacente, manteniendo una considerable potencia para programación a bajo nivel, pero se han añadido elementos que le permiten también un estilo de programación con alto nivel.

La programación en C es simple, se basa en comandos de operación que determinan la acción a realizar de una forma secuencial y metódica. A diferencia de otras plataformas, como la tarjeta Freescale que necesita una mayor cantidad de sintaxis para habilitar puertos y librerías de programación, la programación de Arduino puede determinar la habilitación de un puerto de entrada o salida en una línea de comando sin necesidad de habilitar el puerto mediante software.

16 Lenguajes de programación. [Consulta 6 de Marzo 2014]. Disponible en:

27

Fig.2.3.1: Ejemplo de un programa simple en lenguaje C++.

Recuperado de: https://thamet88.wordpress.com/ejemplos-del-basico-en-c/ Marzo 2015

Para programar la comunicación, entre el sistema de la PC se usa el lenguaje de programación Visual C.

Visual C, es un lenguaje de programación, que se ha diseñado para compilar diversas aplicaciones que se ejecutan en .NET Framework. Al estar mandando datos del microcontrolador, a una hoja de cálculo que archivará la información de los usuarios es necesario su manejo para comunicar e interpretar los datos recibidos le módulo RFID para su captura en la base de datos.17

Por esto, es de importancia que el lenguaje sea Visual C, al manejar la hoja de cálculo en Windows Excel.

28

2.4NFC

NFC significa Near Field Communication (Comunicación de Campo Cercano). Se trata de una tecnología inalámbrica que funciona en la banda de los 13.56 MHz, en esa banda no hace falta licencia para usarla,se deriva de las etiquetas RFID.

NFC, es una plataforma abierta pensada desde el inicio para teléfonos y dispositivos móviles. Su tasa de transferencia puede alcanzar los 424 kbit/s por lo que su enfoque más que para la transmisión de grandes cantidades de datos es para comunicación instantánea, es decir, identificación y validación de equipos/personas.

Fig. 2.4.1: Usos del NFC en un Smartphone.

Recuperado:

29

[13] Visual C. [Consulta 6 de Marzo 2014]. Disponible en: http://es.wikipedia.org/wiki/Visual_C%2B%2B

2.4.1.Usos de la tecnología NFC

La Función básica a la que se acoge el uso de la tecnología NFC es aquella situación en la que es necesario un intercambio de datos de forma inalámbrica. Lo usos que más futuro tienen son la identificación, intercambio de información y sobre todo, el pago.

Identificación: el acceso a lugares donde es precisa una identificación podría hacerse

simplemente acercando nuestro teléfono móvil o tarjeta con chip NFC a un dispositivo de lectura.

Intercambio de datos: Google es el principal protagonista de este uso, pues en

combinación con las etiquetas RFID, utilidades como marcar dónde estamos, recibir información de un evento o establecimiento son inmediatas.

Pago con el teléfono móvil: sin duda alguna, es la estrella de los usos del NFC. La

comodidad de uso y que el gasto pueda estar asociado a nuestra factura o una cuenta de banco son armas muy poderosas y esta tecnología está camino de ser el método de pago del futuro.

Precisamente en España ha finalizado una de las mayores pruebas con esta tecnología como método de pago. Ha sido en Sitges, con la colaboración de Visa, La Caixa y Telefónica.

2.5RFID

RFID es un sistema de almacenamiento y recuperación de datos que usa dispositivos denominados etiquetas, tarjetas, transpondedores o tags RFID. El propósito fundamental de la tecnología RFID es transmitir la identidad de un objeto (similar a un número de serie único) mediante ondas de radio. Las tecnologías RFID se agrupan dentro de las denominadas Auto ID.18

30 Las etiquetas RFID son unos dispositivos pequeños, similares a una pegatina, que pueden ser adheridas o incorporadas a un producto, un animal o una persona. Contienen antenas para permitirles recibir y responder a peticiones por radiofrecuencia desde un emisor-receptor RFID. Las etiquetas pasivas no necesitan alimentación eléctrica interna, mientras que las activas sí lo requieren. Una de las ventajas del uso de radiofrecuencia es que no se requiere visión directa entre emisor y receptor,por ejemplo, como el de infrarrojos.

2.6TAGS

Las Tags19 o las etiquetas lo podemos encontrar como solo lectura, como por ejemplo

el EM-4100 está diseñado para funcionar con el lector de tarjetas RFID. Es un identificador pasivo con un ID único de 10 dígitos. Existen 2 tipos de Tags, las activas y las pasivas.

Las Tags RFID activas poseen su propia fuente de poder. Una batería incorporada energiza el microchip y el transmisor. Pueden recibir y transmitir señales a largas

distancias.

Las Tags pasivasno poseen batería, utilizan la energía del lector. Cuando el Tag recibe la señal del lector, utiliza la energía recibida para responderle al lector con la

información solicitada. Son menores en tamaño, más livianas y tienen una mayor vida útil.

Existen Tags de lectura y escritura el cual contiene una memoria en su interior en la cual se pueden almacenar cualquier tipo de información.

31

Fig. 2.6. Diferentes Tipos de Encapsulado de las Tags

Recuperado de: http://www.coresonant.com/html/rfid-tags-for-solar-module-india.html Marzo 2015

Las Tags, no requieren baterías. Obtienen su energía al estar cerca de un dispositivo RFID activo, por ejemplo un teléfono móvil.

32 Dentro de una Tag puede almacenar una gran variedad de datos. La cantidad real de datos varía en función del tipo de Tag utilizado. Por lo general, esta información se almacena en un formato de datos específico NDEF de manera se puede leer con fiabilidad por la mayoría de los dispositivos y teléfonos móviles.

Las Tags se pueden bloquear de tal modo que todos los datos que ahí se han almacenado no pueden ser borrados ni alterados. Para la mayoría de las Tags es un proceso unidireccional, así que una vez bloqueada, no podrá ser desbloqueada. La Tag se puede escribir varias veces antes de ser bloqueada.

2.7. CERRADURA ELECTRÓNICA SD-997BQ

Utilizaremos para el desarrollo de este proyecto una cerradura electrónica SD-997BQ por sus características específicas, cabe mencionar que esta cerradura es muy utilizada en instalaciones de alta seguridad.

Las características de esta cerradura son:

La seguridad oculta "deadbolt" se puede agregar a la mayoría de puertas de madera o de

metal, con la conveniencia agregada de una operación eléctrica20.

Operación "modo seguro" (asegura si se pierde el poder).

Cerrojo de acero inoxidable con diámetro de 5/8" y extensión de 5/8".

Incluye control para los cables que permite desactivar la unidad sin necesidad de cortar el

poder.

El SD-997A-DQ incorpora un cilindro que se que se opera manualmente para

asegurar/desasegurar si se pierde el poder (gira la perilla para asegurar desde adentro de las premisas protegidas o use la llave desde afuera de las premisas protegidas).

Monitor para la puerta, cerrada/abierta (NA/C/NC).

20 SECO-LARM. SD-997A-DQ. [Consulta 5 de Marzo 2014]. Disponible en:

33

Interruptor magnético sensitivo para determinar la posición de la puerta para

un aseguramiento positivo.

Si la puerta no está cerrada apropiadamente el solenoide va a tratar de asegurar varias

veces y después dejará de trabajar, esto para prevenir que el solenoide se queme. Una vez que la puerta está cerrada apropiadamente va a asegurar automáticamente.

Se puede usar con un teclado digital para alta seguridad sin usar llave.

Se conecta fácil con el teclado electrónico de SECO-LARM modelo SK-983A.

Conveniente para aplicaciones tipo oficina. Incluye todo el material necesario.

Diseño angosto que permite usarse con la mayoría de puertas de metal.

No limitar orientación de la instalación.

Trabaja por medio de un solenoide.

Acero inoxidable para tener mejor fuerza y larga vida.

Tiempo de retardo ajustable para asegurar la puerta — (0, 3, 5, o 9 seg.).

Poder - 12 VCC, 880mA en activación, 320mA en espera.

Protección de sobre-corriente 1.5 Amp.

Cuerpo de la cerradura (cara de la placa) dimensiones - 77/8"x15/16" (200x32 mm).

Dimensiones de la placa pequeña - 39/

16"x1"x11/8" (90x25x3 mm).

Enchufe: cavidad cónica especial de acero inoxidable (grueso 1.5mm~1.8mm).

Proporciona también un cerrojo eléctrico de seguridad para operación "modo salvo" es

34

Fig. 2.7.1:CERRADURA ELECTRONICA SD-997BQ

35

CAPITULO 3: DISEÑO DEL SISTEMA DE CONTROL DE ACCESO Y REGISTRO

En este capítulo se muestran los elementos de programación, así como los cálculos, diseños y especificaciones del proyecto, dando una breve explicación de su funcionamiento.

3.1 El Transistor Como Interruptor.

Entre las diferentes aplicaciones del transistor bipolar una de ellas el su uso como interruptor, en el desarrollo del proyecto se usara esta configuración como un elemento de control.

3.1.1. El Transistor Bipolar.

El transistor bipolar de uniones, conocido también como BJT, es un dispositivo que tiene tres terminales emisor, base y colector. Se caracteriza por aproximarse a una fuente dependiente de corriente, bajo ciertas características la corriente de la terminal de colector es controlada por la corriente de terminal de base21.

36 Está construido por uniones NP, dependiendo de su unión puede ser un NPN o un PNP en una estructura dual caracterizada por el sentido de la corriente que va de él material P a N.

Fig. 3.1: Transistor bipolar en un encapsulado TO-220.

Recuperado de:

http://canada.newark.com/productimages/standard/en_GB/GE3TO220-40.jpg Marzo 2015

Según la polarización de los diodos de colector y emisor existen regiones de operación para el transistor bipolar

Transistor bipolar Unión emisora

Directa Inversa

Unión colectora Directa Saturación Inversa

Inversa Activa Corte

Tabla 3.1: Regiones de operación del transistor bipolar. Re upe ado de: El li o Ci uitos

y dispositivos ele t óni os de Lluis P at. Pg. 8. Marzo 2015

37 común que comparta la entra y la salida de la señal. En nuestro caso específico usaremos la configuración emisor común22.

Fig. 3.2: Configuraciones del transistor bipolar. Recuperado de:

http://rabfis15.uco.es/transistoresweb/images/Tutorial/TutorialGeneral/Datos/Figuras/i

mage7.gif Marzo 2015

3.1.2. Comportamiento Como Interruptor.

Cuando un transistor trabaja en su región de corte y saturación simula un interruptor. Cuando el transistor está en la región de corte simula un interruptor abierto, las unión emisor/colector está abierta. Cuando el transistor está en la región de saturación sus terminales emisor/colector simulan un interruptor cerrado23.

22 A. Nemane, Donald. Dispositivos y circuitos electrónicos. 4° edición. México: McGraw-Hill. 2012.

38

Fig. 3.3: Idealización del interruptor en sus regiones de corte y saturación. Recuperado de: El li o Ci uitos y dispositivos ele t óni os de Lluis P at. Pg. . Marzo 2015

“in e a go este o po ta iento no es del todo exa to, posee un eta do de p opaga ión de ido a la est u tu a apa itiva de los ate iales N y P. Ade ás de fun iona de esta forma únicamente a bajas frecuencias.

Estamos trabajando a una frecuencia baja por lo que usar esta configuración no mostrara inconvenientes.

Seleccionamos un TIP31 para ejercer la función de interruptor, entonces con las ecuaciones del transistor calculamos su resistencia de base para asegurar la conmutación.

La corriente máxima que circulará por nuestra terminal de conector es de 900 mA que es la corriente de activación de nuestra cerradura, con este valor y con la constante de ganan ia en o iente β al ula e os la o iente de ase pa a asegu a la on uta ión cuando se le indique.

De la ecuación y sustituyendo valores:

� =� ���

��

39 Ahora determinaremos la resistencia de base que asegurara esta corriente, con los valores de la fuente de activación del transistor, el voltaje que consumirá el diodo interno del transistor en sus terminales BE y un diodo previo al circuito para evitar que la corriente se regrese al elemento de control de conmutación. De la formula y sustituyendo valores

� =���− � − ��

� = � − . � − . �� −3 � = . Ω

El voltaje de ruptura del diodo de base (� ) es igual a 1.1 V y el voltaje del diodo interno del transistor es igual a 1.8 V. estos valores se deben de consultar en las hojas de especificaciones de los componentes que se van a utilizar.

Ajustando la resistencia a valores comerciales de resistencia seleccionamos un esisto de a ón de Ω, hay ue e o dad ue el valo de esta esisten ia afe ta a la corriente de base. Re calculáremos la corriente de base.

� =���− � − ��

� = � − . � − . � Ω = . ��

40

Fig. 3.4: Diagrama eléctrico del interruptor con el transistor TIP31. Imagen elaborada en “ he ati del p og a a de diseño Eagle. Marzo 2015

Fig. 3.5: Diseño final de la placa para el transistor como interruptor. Ela o a en Boa d

del programa de diseño Eagle. Marzo 2015

3.2 Diseño de Fuentes de Alimentación Lineales.

Existen diferentes circuitos rectificadores que se usan en el diseño de la fuente, estos circuitos se seleccionan dependiendo de las características de la carga que se va a alimentar. En el pasado se utilizaban inductancias para reducir el voltaje, sin embargo actualmente los reguladores electrónicos han eliminado la necesidad de las inductancias24.

Independientemente de la configuración seleccionada para el diseño de la fuente hay elementos comunes en todas ellas, hablaremos del transformador, diodos rectificadores, reguladores de voltaje y capacitores.

41

3.2.1 Transformador

Su función es regular la tención que necesita el circuito rectificador, además de aislar la carga de la alimentación alterna que viene de la línea.

Fig. 3.6: Representación esquemática de un transformador. Recuperado de:

https://upload.wikimedia.org/wikipedia/commons/thumb/e/e6/Transformador.png/220p

x-Transformador.png Marzo 2015

El aislar la carga de la línea es de gran importancia, se han diseñado fuentes de alimentación sin transformador para reducir costos, particularmente en receptores de radio y televisión, sin embargo esto puede ser peligroso debido a que en algunos casos el voltaje de línea está conectado al chasis del circuito, entonces si una persona llega a tocar el chasis puede sufrir una descarga.

42

3.2.2. Diodos

Tienen la función de permitir el flujo de corriente en un único sentido, cuando se le polariza en directa.

Fig. 3.7: Símbolo y esquema físico de un diodo rectificador. Recuperado de:

http://panamahitek.com/wp-content/uploads/2013/05/diodo.png 5 Marzo 2015

Se deben de considerar los valores de corriente directa y voltaje pico inverso para evitar que el diodo se caliente, se cortocircuite u opere mal. Esto con el fin de que la fuente opere correctamente y evitar daños al circuito encargado de regular el voltaje.

3.2.3. Condensadores de filtro

43

Fig. 3.8: Algunos tipos de capacitores. Recuperado de:

http://www.factoriadoson.com/wp-content/uploads/2012/12/tipos-condensadores.jpg

Marzo 2015

Dicho de otra forma estos capacitores sirven de filtro. Dependiendo del valor de estos voltajes será necesario adaptar el valor capacitivo del condensador, su tolerancia al voltaje y su material de fabricación.

3.2.4. Reguladores integrados de tención

Estos circuitos integrados los identificamos generalmente con la matrícula LM78XX, donde los dos últimos números indican el voltaje en corriente continua que entrega a su salida25. Estos circuitos integrados pueden regular un voltaje positivo, negativo o ajustable.

El dispositivo cuenta con tres terminales, una entrada de voltaje no regulado, una terminal de tierra y una terminal de salida que entrega el voltaje regulado.

44 Al seleccionar este componente se debe consultar en sus hojas de especificaciones cual es el voltaje y corriente máxima que tolera, esto con el fin de asegurar su correcto funcionamiento de no considerar estos parámetros se llegaran a tener problemas o daños en el circuito.

Fig. 3.9: LM7812 en un encapsulado TO-220 y diagrama de conexiones de entrada y salida. Recuperado de: https://www.robotics.org.za/new_images/7812_circuit.jpg Marzo

2015

3.2.5. Fuente de 12 Volts

El sistema que abre o cierra la cerradura del prototipo usa un voltaje de 12 volts de corriente directa a poco menos de un ampere. Es necesario elaborar una fuente de voltaje rectificado con los elementos antes mencionados.

45 dispositivo recomiendan usar un capacitor de acoplo a la entrada del regulador de 0.33 µF y un capacitor de desacoplo a la salida del amplificador de 0.1 µF.26

Fig. 3.10: Capacitores sugeridos por el fabricante del 7805 para corriente directa.

Recuperado de: Hojas de especificaciones del KA78XX de FAIRCHILD. Marzo 2015

Al diseñar una fuente de alimentación en CD comúnmente se calcula el transformador para el uso exclusivo del dispositivo que va alimentar, pero las hojas de especificaciones del regular dan a conocer rangos de operación de corriente y voltaje tolerados por el dispositivo en los cuales se seguirá obteniendo el valor de salida esperado.

Usaremos un transformador de bajada de 12 volts RMS en el devanado secundario, con este transformador alimentaremos el circuito de rectificación y regulación para obtener los 12 volts de corriente directa que necesitamos.

Adicionalmente se colocara un capacitor en paralelo al capacitor de acoplo con el fin de servir como filtro, con estos capacitores se reducirá el voltaje de rizo generado al recibir la señal rectificada y obtendremos una salida de alimentación para el 7812 más limpia.

26Hojas de especificaciones de la serie KA78XX/KA78XXA de FAIRCHIL Semiconductors. Disponibles en versión digital en: https://www.fairchildsemi.com/datasheets/lm/LM7805.pdf

46

Fig. 3.11: Diagrama eléctrico de la fuente de 12 volts e corriente alterna. Imagen ela o ada en “ he ati del p og a a de diseño Eagle. Marzo 2015

Figura. 3.12: Diseño final para l placa de la fuente de 12 volts e corriente alterna. Imagen ela o a en Boa d del p og a a de diseño Eagle. Marzo 2015

3.3 Primer Control De Acceso

47

3.3.1 Diagrama Eléctrico Para El Primer Acceso

En el siguiente diagrama se puede observar cómo están conectados los componentes que utilizaremos para el control de nuestro primer acceso empleando el lector de RFID, el LCD conectado por I2C y el pulso de activación de la cerradura.

Fig. 3.13: Diagrama eléctrico del primer control de acceso.

Imagen editada. Recuperada de: http://i.stack.imgur.com/wKz2l.png Marzo 2015

3.3.2 Diagrama De Flujo Para El Arduino UNO

48

Fig. 3.14: Diagrama de flujo para el Primer Acceso. Imagen elaborada en

49

3.3.3 Programación del Arduino UNO

Para la primera parte del programa (Véase en Anexo B) tenderemos la declaración de todas las librerías que se usaran para el funcionamiento del programa, la primera que se de la a es Li uidC ystal_I C.h , on ella o tend e os el fun iona iento de nuest o LCD por conexión I2C.

Las librerías SPI.h y MFRC522.h, son claves para el funcionamiento de nuestro lector de tarjetas RFID, porque con ellas se crea la interfaz entre el Arduino uno y el lector de RFID

Fig. 3.15: Muestra la declaración de las librerías. Imagen tomada del compilador de Arduino UNO. Marzo 2015

En esta parte del programa almacenaremos en una variable tipo array bidimensional a los usuarios que ya están registrados y nombraremos como nuevo a la lectura que se obtiene del lector de RFID, como se muestra en la siguiente figura:

Fig. 3.16: Muestra las variables empleadas para el control de usuarios. Imagen tomada del compilador de Arduino UNO. Marzo 2015

50 Una vez que los datos son comparados y son correctos se envía en número de usuario a la PC, la cual ejecutara una serie de sentencias que se describirán en este mismo capítulo, regresando a Arduino el resultado de esta sentencia.

Fig. 3.17: Se muestra la lectura del RFID y la comparación de los datos obtenidos con los ya registrados. Imagen tomada del compilador de Arduino UNO. Marzo 2015

51

Fig. 3.17.1: Muestra la comparación de los datos recibidos por el PC. Imagen tomada del compilador de Arduino UNO. Marzo 2015

52

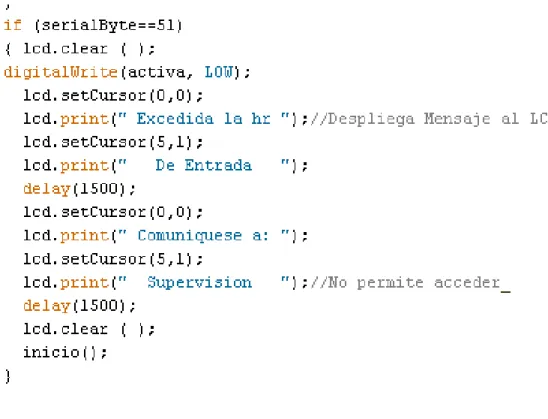

Fig. 3.17.2 Muestra la comparación de los datos recibidos del PC. Imagen tomada del compilador de Arduino UNO. Marzo 2015

3.3.4. Desarrollo De La Programación En Vba Para Excel

53

3.3.5 Diagrama De Flujo Del Programa De Vba Para Excel Para El Primer

Acceso

Fig. 3.18: Diagrama de flujo para VBA para Excel. Imagen creada en

54

3.3.6 Programación de VBA para Excel

El entorno que tenemos para nuestra hoja de Excel consta de 3 botones, que realizan a iones tales o o A i Pue to la ual nos pe ite ini ia o uni a ión on A duino UNO, el siguiente otón Ho a io De Ent ada nos pe ite indi a uál se á la hora de ent ada y la ho a de llegada áxi a, el ulti o otón Ag ega Usua io nos indi a uantas tarjetas RFID tenemos registradas permitiendo asignarle un nombre, almacenándolo en la

Hoja del is o li o.

55 En la a o del otón a i pue to ue se en uent a dent o del programa (Véase en Anexo B),se configuran la velocidad de transmisión y el puerto por el cual serán enviados y recibidos los datos también se configura la hoja de Excel agregando en las celdas A1, B1 y C , H De Llegada , No e De Usua io y Estado De La Llegada .

Fig. 3.20: Muestra la configuración de la primera hoja y del puerto serie. Imagen tomada de VBA para Excel. Marzo 2015

56

Fig. 3.21: Ventana emergente para introducir la hora de entrada. Imagen tomada de Excel. Marzo 2015

Fig. 3.22: Ventana emergente para ingresar la hora máxima de llegada. Imagen tomada de Excel. Marzo 2015

La macro para este botón es de la siguiente forma

Fig. 3.23: Macro para el botón Horario de E trada”. Imagen tomada de VBA para Excel. Marzo 2015

57

Fig. 3.24: Ventana emergente para seleccionar el número de usuario. Imagen tomada de Excel. Marzo 2015

En la figura mostrada anteriormente se seleccionara el número de usuario al cual se le asignara un nombre.

Fig. 3.25: Ventana emergente donde se agrega el nombre de usuario. Imagen tomada de Excel. Marzo 2015

Una vez ing esados estos datos se án al a enados en la Hoja en la ual de lado izquierdo nos muestra el numero de ID y de lado derecho el nombre que le fue asignado.

58 La macro para este botón es la siguiente.

Fig. 3.27: Muestra la a ro del otó Agregar Usuario”. Imagen tomada de VBA para Excel. Marzo 2015

3.4 Acceso A La Segunda Puerta Controlado Por El Módulo De Bluetooth.

Se creó un segundo acceso para usuarios con mayores privilegios o con un cargo que requiera mayor responsabilidad, por ejemplo en una empresa de químicos las personas que tienen el control de aquellos que sean peligrosos o muy especiales.

3.4.1 Diagrama Eléctrico Y Diseño Del Pcb

59

60

3.4.2 Diagrama De Flujo Para El Segundo Acceso En Arduino UNO

Fig. 3.30: Diagrama de flujo para el segundo acceso. Imagen tomada de

61

3.4.3 Programación De La Aplicación De Control Del Segundo Acceso

La p og a a ión fue a t avés de MIT App Invento , ya que se programa a bloques, es muy intuitiva, fácil de utilizar y entender. La aplicación cuenta con 3 ventanas la p i e a lla ada “ een es la ue pide la ont aseña. La segunda lla ada Cont ol uest a el ID del E uipo , Ho a del dispositivo , to a la fotog afía y anda esta info a ión po o eo. La te e a y últi a ventana lla ada Pue ta one ta el Bluetooth, manda la información y abre la puerta.

Fig. 3.31: Ventana 1: Screen1. Imagen recuperada del compilador MIT App Inventor 2

62

Fig. 3.32: Ventana 2 de control. Imagen recuperada del compilador MIT App Inventor 2