Diseño de un Sistema de Gestión de Seguridad de la Información para la Empresa Designer Software LTDA

Texto completo

(2) DISEÑO DE UN SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN PARA LA EMPRESA DESIGNER SOFTWARE LTDA.. LILIAN YURANY PINEDA VARGAS CÓDIGO: 20152678111 VÍCTOR JOSÉ ALGARÍN JIMÉNEZ CÓDIGO: 20152678011. DOCENTE: ING. MIGUEL ÁNGEL LEGUIZAMÓN PÁEZ. UNIVERSIDAD DISTRITAL FRANCISCO JOSÉ DE CALDAS FACULTAD TECNOLÓGICA INGENIERÍA EN TELEMÁTICA BOGOTÁ 2017.

(3) NOTA DE ACEPTACIÓN. ________________________________ ________________________________ ________________________________ ________________________________ ________________________________ ________________________________ ________________________________ ________________________________ ________________________________. __________________________ Firma del Tutor. __________________________ Firma del jurado. Bogotá, 14 de Agosto 2017.

(4) DEDICATORIA. Todo nuestro agradecimiento a esas personas importantes en nuestras vidas, que siempre estuvieron listas para brindarnos toda su ayuda, ahora debemos regresar un poco de todo lo inmenso que nos han otorgado. Con todo nuestro cariño está tesis se la dedicamos a ustedes:. Verónica Vargas Pompilio Pineda Víctor Enrique Algarín Doris Mabel Jiménez.

(5) AGRADECIMIENTOS. Quiero agradecerle principalmente a mi hermano Enrico Algarín por motivarme y apoyarme en cada paso de mi carrera y por ser mi modelo a seguir profesional y personalmente. También a mis padres por brindarme su apoyo todo el tiempo y por impartir en mí esos valores que a lo largo de mi crianza moldaron la persona que hoy soy. También quiero agradecer a mis compañeros de universidad por la amistad sincera y desinteresada que me han dado, a Lilian Pineda por tener tanta paciencia conmigo y enseñarme una cantidad impresionante de cosas que me han hecho crecer como persona y porque los dos cumplimos las labores que nos propusimos siempre trabajando espalda con espalda para sacar el proyecto adelante. Víctor Algarín. A mis padres porque siempre han creído en mí, por enseñarme todos los valores que me han ayudado a crecer como persona, por su apoyo incondicional, por su amor. A mis hermanos por su compañía y apoyo, a mi sobrino por regalarme tantos momentos de alegría. A mi novio Víctor Algarín, por su apoyo, su comprensión, por sus palabras de aliento, por toda la felicidad que me brinda, por su compañía a lo largo de toda la carrera y por su compromiso y dedicación con este proyecto. Al profesor Miguel Ángel Leguizamón por su apoyo durante el desarrollo de este proyecto, por compartir su conocimiento y por su compromiso con este trabajo. A todos ellos, muchas gracias.. Lilian Pineda.

(6) RESUMEN. El número de amenazas que aquejan a un sistema de información incrementa día a día y estas conllevan riesgos a su vez riesgos sobre los activos de la organización mediante las diferentes vulnerabilidades que posea una organización, tanto a nivel humano como técnico. Dar garantía de que los sistemas de información conserven su disponibilidad, confidencialidad e integridad, es una parte clave del proceso de los datos que disponga una entidad para su operación, para esto, se requiere de la gestión de la seguridad de la información la cual debe ser un proceso que cada individuo que pertenezca a la empresa, debe conocer y seguir a cabalidad. El presente proyecto muestra el diseño de una metodología para la implementación del SGSI (Sistema de gestión de seguridad de la información) para una empresa del sector financiero que permite mantener los niveles de seguridad apropiados para la información sensible que maneja la entidad en su día a día. ..

(7) ABSTRACT. The number of threats that afflict an information system increases day by day and these carry risks in turn risks on the assets of the organization through the different vulnerabilities possessed by an organization, both at the human or technical level. Ensuring that information systems maintain their availability, confidentiality and integrity is a key part of the process of data that an entity has for its operation. For this, an information security management process is required and every individual who belongs to the company, must know and follow suit This project shows the design of a methodology for the implementation of the Information Security Management System (ISMS) for a company in the financial sector that allows to maintain the appropriate security levels for the sensitive information that the entity handles in its day to day operations..

(8) Tabla de contenido. INTRODUCCIÓN .................................................................................................. 14 1. FASE DE PLANEACIÓN, PLANIFICACIÓN Y ORGANIZACIÓN ................... 15 1.1.. Titulo ........................................................................................................ 15. 1.2.. Descripción del Problema ........................................................................ 15. 1.3.. Formulación Problema ............................................................................. 15. 1.4.. Objetivos .................................................................................................. 15. 1.4.1.. Objetivo General ............................................................................... 15. 1.4.2.. Objetivos Específicos ........................................................................ 16. 1.5.. Justificación ............................................................................................. 16. 1.6.. Marco Teórico .......................................................................................... 17. 1.7.. Estado del arte ......................................................................................... 29. 1.8.. Metodología ............................................................................................. 32. 1.8.1.. Ciclo PHVA ....................................................................................... 32. 1.8.2.. Metodología MAGERIT v3 ................................................................ 33. 1.9.. Resultados Esperados ............................................................................. 33. 1.10.. Impacto ................................................................................................. 33. 1.11.. Factibilidad ........................................................................................... 34. 1.11.1. Factibilidad Técnica........................................................................... 34 1.11.2. Factibilidad Operativa ........................................................................ 35 1.11.3. Factibilidad Económica ..................................................................... 35 1.12.. Cronograma.......................................................................................... 36. 2. CONTEXTUALIZACIÓN DE LA EMPRESA DESIGNER SOFTWARE LTDA.37 2.1.. Caracterización de la organización .......................................................... 37. 2.1.1.. Nicho del mercado ............................................................................ 37. 2.1.2.. Misión ................................................................................................ 37. 2.1.3.. Visión ................................................................................................ 37. 2.1.4.. Valores .............................................................................................. 37.

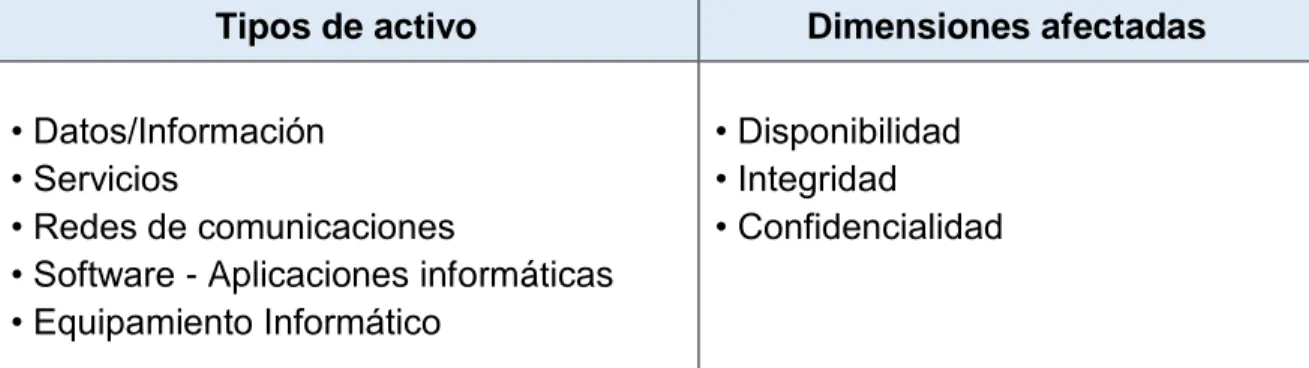

(9) 2.2.. Caracterización de la red actual .............................................................. 38. 2.3.. Seguridad de la información .................................................................... 39. 2.3.1.. Diagnóstico de problemáticas ........................................................... 39. 3. DESARROLLO DEL SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN .................................................................................................... 40 3.1.. Objetivos del SGSI .................................................................................. 40. 3.2.. Alcance del SGSI ..................................................................................... 40. 3.3.. Política del SGSI ...................................................................................... 41. 4. ACTIVOS DE INFORMACIÓN ....................................................................... 42 4.1.. Identificación de Activos .......................................................................... 42. 4.1.1. 4.2.. Identificación de activos de acuerdo a su tipo ................................... 43. Valoración de los activos ......................................................................... 45. 4.2.1.. Dimensiones de valoración de los activos ......................................... 45. 4.2.2.. Criterios de valoración de los activos ............................................... 45. 4.2.3.. Valoración de activos de la empresa Designer Software Ltda. ......... 51. 5. SITUACIÓN ACTUAL DE LA EMPRESA DESIGNER SOFTWARE LTDA. ... 53 5.1.. Identificación de amenazas ..................................................................... 53. 5.1.1.. Valoración de las amenazas ............................................................. 67. 5.2.. Identificación de Vulnerabilidades ........................................................... 69. 5.3.. Identificación de los riesgos ..................................................................... 73. 5.3.1.. Análisis del riesgo ............................................................................. 74. 5.3.2.. Cálculo del riesgo .............................................................................. 76. 5.4.. Evaluación del Riesgo ............................................................................. 76. 6. TRATAMIENTO DEL RIESGO ....................................................................... 78 6.1.. Selección de controles ............................................................................. 79. 7. POLÍTICAS DE SEGURIDAD ........................................................................ 85 7.1.. Política de copias de respaldo de la información (Backup)...................... 85. 7.2.. Política de Logs o registro de actividades................................................ 86. 7.3.. Política de gestión de cambios ................................................................ 87. 7.4.. Política de Gestión de Incidentes de Seguridad de la Información .......... 88.

(10) 7.5.. Política de responsabilidad del usuario.................................................... 89. 7.6.. Política – Creación, revisión y difusión de políticas de seguridad ............ 90. 8. PLAN DE MEJORA ........................................................................................ 93 8.1.. Consideraciones de la solución ............................................................... 93. 8.2.. Diseño de la solución ............................................................................... 93. 8.2.1.. Topología de la red propuesta .......................................................... 94. 8.2.2.. Estructura física................................................................................. 95. 8.3.. Propuesta de solución tecnológica para red LAN y WAN ........................ 97. 8.3.1. 8.4.. Solución de estrategia de seguridad ........................................................ 99. 8.4.1. 8.5.. UTM Seguridad Integral .................................................................. 100. Solución de telefonía IP ......................................................................... 101. 8.5.1. 8.6.. Dispositivos de LAN .......................................................................... 97. Cisco Unified Communications Manager ........................................ 102. Solución de acceso inalámbrico ............................................................ 103. 9. RECOMENDACIONES ................................................................................ 104 CONCLUSIONES ............................................................................................... 105 REFERENCIAS .................................................................................................. 106.

(11) Lista de Tablas. Tabla 1. Factibilidad económica............................................................................. 35 Tabla 2. Problemáticas identificadas en la empresa Designer Software Ltda. ...... 39 Tabla 3. Criterios de valoración [19] ...................................................................... 46 Tabla 4. Escalas estándar [19]............................................................................... 50 Tabla 5. Valoración de activos ............................................................................... 52 Tabla 6. Identificación de amenazas – Fuego ....................................................... 53 Tabla 7. Identificación de amenazas – Daños por agua ........................................ 54 Tabla 8. Identificación de amenazas – Fenómeno Sísmico ................................... 54 Tabla 9. Identificación de amenazas – Avería de origen físico o lógico ................. 55 Tabla 10. Identificación de amenazas – Corte del suministro eléctrico.................. 55 Tabla 11. Identificación de amenazas – Condiciones inadecuadas de temperatura o humedad ............................................................................................................. 56 Tabla 12. Identificación de amenazas – Fallo de servicios de comunicaciones .... 56 Tabla 13. Identificación de amenazas – Degradación de los soportes de almacenamiento de la información ........................................................................ 57 Tabla 14. Identificación de amenazas – Errores del usuario ................................. 57 Tabla 15. Identificación de amenazas – Errores del administrador........................ 58 Tabla 16. Identificación de amenazas – Errores de configuración ......................... 58 Tabla 17. Identificación de amenazas – Difusión de software dañino.................... 59 Tabla 18. Identificación de amenazas – Destrucción de información .................... 59 Tabla 19. Identificación de amenazas – Fugas de información ............................. 60 Tabla 20. Identificación de amenazas – Vulnerabilidades de los programas (Software) .............................................................................................................. 60 Tabla 21. Identificación de amenazas – Indisponibilidad del personal................... 61 Tabla 22. Identificación de amenazas – Suplantación de la identidad del usuario 61 Tabla 23. Identificación de amenazas – Abuso de privilegios de acceso .............. 62 Tabla 24. Identificación de amenazas – Acceso no autorizado ............................. 62 Tabla 25. Identificación de amenazas – Modificación deliberada de la información ............................................................................................................................... 63 Tabla 26. Identificación de amenazas – Manipulación de programas.................... 63 Tabla 27. Identificación de amenazas – Manipulación de equipos ........................ 64 Tabla 28. Identificación de amenazas – Denegación de servicio........................... 64 Tabla 29. Identificación de amenazas – Robo ....................................................... 65 Tabla 30. Identificación de amenazas – Extorsión ................................................. 65 Tabla 31. Identificación de amenazas – Errores de Monitorización (LOG) ............ 66.

(12) Tabla 32. Identificación de amenazas – Manipulación de los registros de Actividad (LOG) ..................................................................................................................... 66 Tabla 33. Identificación de amenazas – Manipulación de la configuración............ 67 Tabla 34. Degradación de las amenazas [20] ........................................................ 67 Tabla 35. Probabilidad de ocurrencia [20] ............................................................. 68 Tabla 36. Valoración de las amenazas .................................................................. 69 Tabla 37. Identificación de vulnerabilidades .......................................................... 72 Tabla 38. Identificación de Riesgos ....................................................................... 74 Tabla 39. Probabilidad de ocurrencia del riesgo [21] ............................................. 75 Tabla 40. Impacto del riesgo [21] ........................................................................... 75 Tabla 41. Estimación del Riesgo [21]..................................................................... 75 Tabla 42. Cálculo del Riesgo [21] .......................................................................... 76 Tabla 43. Evaluación de los Riesgos ..................................................................... 77 Tabla 44. Controles por riesgo ............................................................................... 79 Tabla 45. Puntos de red por piso .......................................................................... 95 Tabla 46. Cisco Catalyst 3850-24XS-E [30] ........................................................... 98 Tabla 47. Cisco Catalyst 2960S-24PD-L [31] ........................................................ 99 Tabla 48. Cisco Teléfono IP 7841 [33] ................................................................. 101.

(13) Lista de Imágenes. Imagen 1: Componentes de un SGSI .................................................................... 24 Imagen 2. Cronograma de actividades .................................................................. 36 Imagen 3. Bitdefender Gravity Zone Business Security ......................................... 79 Imagen 4: Destructora Picadora de Papel Aurora JamFree AU1240XA 12 Hojas . 81 Imagen 5: Terminal IP de Huella Digital K20 ......................................................... 81 Imagen 6: Extintor de agente Limpio HCFC 123.................................................... 82 Imagen 7.Smart-UPS ............................................................................................. 83 Imagen 8. Modelo Jerárquico................................................................................. 94 Imagen 9. Modelo de Seguridad ............................................................................ 94 Imagen 10. Estructura Física ................................................................................. 95 Imagen 11. Esquema del cableado........................................................................ 97 Imagen 12. UTM Cisco ISA500............................................................................ 100 Imagen 13. Cisco Aironet 1850e Access Point .................................................... 103.

(14) INTRODUCCIÓN. El crecimiento de la tecnología en los últimos tiempos es innegable y con estos avances, vienen de la mano una serie de amenazas que agobian a las organizaciones, las cuales, se pueden presentar en todos los niveles de la organización y que se convierten en la evidencia de que es necesario que las empresas implementen medidas y controles de seguridad que permitan garantizar la confidencialidad, integridad y disponibilidad de sus activos, siendo el más importante la información. Para la empresa Designer Software Ltda. La información es un activo crítico para su operación diaria por lo cual es importante mantener todos los criterios de seguridad de la información en todos los procesos donde se utilice, es decir, que la información se mantenga siempre disponible, integra y confidencial a lo largo de su ciclo de vida. Teniendo en cuenta esto, el propósito del proyecto es realizar un diagnóstico del estado actual en materia de seguridad que permita establecer vulnerabilidades, riesgos y amenazas que aquejen a la organización. De acuerdo a los resultados del diagnóstico es necesario el diseño de un SGSI (Sistema de gestión de seguridad de la información) que permita proteger los activos de la empresa y que sea conocido por toda la organización para la minimización de los riesgos que fueron identificados. El siguiente documento muestra el sistema de gestión de seguridad de la información realizado mediante las metodologías MAGERIT y PHVA (Planear, hacer, Verificar y Actuar) que esté alineado con las políticas y los objetivos de la empresa Designer Software Ltda. Con el fin de mejorar la seguridad de la información, para que la empresa pueda mejorar la calidad de sus procesos, ser aún más competitiva e incrementar su valor reputacional.. 14.

(15) 1. FASE DE PLANEACIÓN, PLANIFICACIÓN Y ORGANIZACIÓN 1.1.. Titulo. Diseño de un sistema de gestión de seguridad de la información para la empresa Designer software Ltda. 1.2.. Descripción del Problema. La empresa Designer Software Ltda. Maneja para sus operaciones diarias un software desarrollado in house para el manejo de la nómina de sus clientes. Sin embargo, la empresa no cuenta con unas políticas y controles estructurados que proporcionen una protección adecuada para su software y para información tan sensible como es la nómina de los empleados de una entidad, lo cual ha llevado a que los clientes manifiesten su inconformidad en diversas ocasiones a la empresa sobre la integridad de la información personal de los empleados que Designer Software Ltda. tiene almacenada en sus bases de datos. Las fallas que se presentan dentro de la entidad se evidencian en niveles de infraestructura y sobre todo a nivel de software ya que, por ejemplo, la empresa no cuenta con una debida segmentación de roles y a su vez carece de sistema de Firewall o antivirus actualizados que satisfagan la necesidad de la entidad en cuanto a seguridad de la información. Como consecuencia de la ausencia de roles, controles y políticas de seguridad estructuradas, la empresa puede ser víctima de un ataque a su sistema de información debido al estado de vulnerabilidad tan alto en el que se encuentra, no únicamente en cuanto ataques externos, sino también internos, y esto puede llevar a que la empresa sufra un impacto económico y reputacional enorme con sus antiguos y potenciales clientes e incluso la pérdida del negocio. 1.3.. Formulación Problema. ¿De qué manera se puede proteger la integridad, confidencialidad y disponibilidad de la información que maneja la empresa Designer Software Ltda.? 1.4.. Objetivos. 1.4.1. Objetivo General Diseñar un Sistema de Gestión de Seguridad de la Información para la empresa Designer Software Ltda.. 15.

(16) 1.4.2. Objetivos Específicos . . 1.5.. Establecer el alcance, la política y objetivos del Sistema de Gestión de Seguridad de la información. Identificar los activos de la información para su clasificación y valoración. Analizar la situación actual de la empresa con relación a la Gestión de Seguridad de la Información, teniendo en cuenta las vulnerabilidades, amenazas y riesgos que existen actualmente. Definir controles que permitan evitar que las vulnerabilidades y amenazas pongan en riesgo la seguridad de la información de la empresa. Definir políticas que establezcan el enfoque de la organización en la gestión de la seguridad de la información. Justificación. La empresa Designer Software Ltda. Es una empresa en crecimiento, lo cual implica cambios en los recursos humanos y tecnológicos de la entidad. Junto a este crecimiento debe haber un fortalecimiento en los procedimientos de seguridad para poder realizar la protección de la información sensible de los clientes y garantizar que esta información se mantenga confiable, integra y esté disponible cuando se requiera. Un sistema de gestión de seguridad de la información además de establecer políticas y procedimientos clave para gestionar la seguridad dentro de la organización, otorga también una garantía frente a clientes y socios estratégicos ya que demuestra que la empresa se preocupa por la confidencialidad y seguridad de la información que se le concede. Es importante que la empresa cuente con requerimientos básicos de seguridad que permitan a sus empleados y directivas mantener a raya cualquier tipo de amenaza que exista y que puedan reconocer vulnerabilidades y riesgos tanto informáticos como físicos que afectan la confidencialidad, disponibilidad e integridad, y de la información. EL SGSI además implica que la empresa tendrá un plan de respuesta en caso de que una amenaza se materialice, lo que le permitirá continuar operando normalmente en caso de que se produzca un problema importante.. 16.

(17) 1.6.. Marco Teórico. Amenaza Se puede definir como amenaza a todo elemento o acción capaz de atentar contra la seguridad de la información. Las amenazas surgen a partir de la existencia de vulnerabilidades, es decir que una amenaza sólo puede existir si existe una vulnerabilidad que pueda ser aprovechada, e independientemente de que se comprometa o no la seguridad de un sistema de información. Diversas situaciones, tales como el incremento y el perfeccionamiento de las técnicas de ingeniería social, la falta de capacitación y concientización a los usuarios en el uso de la tecnología, y sobre todo la creciente rentabilidad de los ataques, han provocado en los últimos años el aumento de amenazas intencionales. Tipos de amenazas Las amenazas pueden clasificarse en dos tipos: Intencionales, en caso de que deliberadamente se intente producir un daño (por ejemplo el robo de información aplicando la técnica de trashing, la propagación de código malicioso y las técnicas de ingeniería social). No intencionales, en donde se producen acciones u omisiones de acciones que si bien no buscan explotar una vulnerabilidad, ponen en riesgo los activos de información y pueden producir un daño (por ejemplo las amenazas relacionadas con fenómenos naturales). [1] Fuentes de amenazas -. Factor humano. Las personas son la principal fuente de amenaza que existe en los sistemas de información y son el tipo de amenaza en el que se invierten más recursos para controlarlos y contrarrestar sus efectos. Abarca actos malintencionados, incumplimiento de las medidas de seguridad como consecuencia de actos negligentes o falta de controles adecuados. - Hardware Se da la amenaza por fallas físicas que presente cualquiera de los elementos de hardware que conforman al sistema de cómputo. Estas fallas físicas pueden ser. 17.

(18) defectos de fabricación o mal diseño del hardware, pero también pueden ser el resultado de un mal uso y descuido en el mantenimiento. -. Red de datos. Esta amenaza se presenta cuando la red de comunicación no está disponible para su uso, esto puede ser provocado por un ataque deliberado por parte de un intruso o un error físico o lógico del sistema mismo. Las dos principales amenazas que se presentan en una red de datos son, la no disponibilidad de la red, y la extracción lógica de información a través de ésta. -. Software. Las amenazas de software incluyen posibles fallas dentro del software de un sistema operativo, software mal desarrollado, mal diseñado o mal implantado, además de que existe software de uso malicioso que representa una amenaza directa contra un sistema. [2] Vulnerabilidad La Vulnerabilidad es la capacidad, las condiciones y características del sistema mismo (incluyendo la entidad que lo maneja), que lo hace susceptible a amenazas, con el resultado de sufrir algún daño. En otras palabras, es la capacitad y posibilidad de un sistema de responder o reaccionar a una amenaza o de recuperarse de un daño. [3] Tipos de vulnerabilidad -. Vulnerabilidades físicas. Los puntos débiles de orden físico son aquellos presentes en los ambientes en los cuales la información se está almacenando o manejando. Como ejemplos de este tipo de vulnerabilidad se distinguen: instalaciones inadecuadas del espacio de trabajo, ausencia de recursos para el combate a incendios; disposición desorganizada de cables de energía y de red, ausencia de identificación de personas y de locales, entre otros. Estos puntos débiles, al ser explotados por amenazas, afectan directamente los principios básicos de la seguridad de la información, principalmente la disponibilidad -. Vulnerabilidades naturales. Los puntos débiles naturales son aquellos relacionados con las condiciones de la naturaleza que puedan colocar en riesgo la información. Muchas veces, la 18.

(19) humedad, el polvo y la contaminación podrán causar daños a los activos. Por ello, los mismos deberán estar protegidos para poder garantizar sus funciones. La probabilidad de estar expuestos a las amenazas naturales es determinante en la elección y montaje de un ambiente. Se deberán tomar cuidados especiales con el local, de acuerdo con el tipo de amenaza natural que pueda ocurrir en una determinada región geográfica. Ejemplo: Entre las amenazas naturales más comunes podemos citar: Ambientes sin protección contra incendios, locales próximos a ríos propensos a inundaciones, infraestructura incapaz de resistir a las manifestaciones de la naturaleza como terremotos, maremotos, huracanes etc. -. Vulnerabilidades de hardware. Los posibles defectos en la fabricación o configuración de los equipos de la empresa que pudieran permitir el ataque o alteración de los mismos. Existen muchos elementos que representan puntos débiles de hardware. Entre ellos podemos mencionar: la ausencia de actualizaciones conforme con las orientaciones de los fabricantes de los programas que se utilizan, y conservación inadecuada de los equipos. Por ello, la seguridad informática busca evaluar: si el hardware utilizado está dimensionado correctamente para sus funciones. Si posee área de almacenamiento suficiente, procesamiento y velocidad adecuados. Ejemplo: La falta de configuración de respaldos o equipos de contingencia pudiera representar una vulnerabilidad para los sistemas de la empresa. -. Vulnerabilidades de software. Los puntos débiles de aplicaciones permiten que ocurran accesos indebidos a sistemas informáticos incluso sin el conocimiento de un usuario o administrador de red. Los puntos débiles relacionados con el software podrán ser explotados por diversas amenazas ya conocidas. Entre éstos están. La configuración e instalación indebidas de los programas de computadora, que podrán llevar al uso abusivo de los recursos por parte de usuarios mal intencionados. A veces la libertad de uso implica el aumento del riesgo. Ejemplo: Lectores de e-mail que permiten la ejecución de códigos maliciosos, editores de texto que permiten la ejecución de virus de macro etc., estos puntos débiles colocan en riesgo la seguridad de los ambientes tecnológicos. -. Vulnerabilidades de medios de almacenaje. Los medios de almacenamiento son los soportes físicos o magnéticos que se utilizan para almacenar la información. Entre los tipos de soporte o medios de almacenamiento de la información que están expuestos podemos citar: disquetes,. 19.

(20) cd, discos duros de los servidores y de las bases de datos, así como lo que está registrado en papel. -. Vulnerabilidades de comunicación. Este tipo de punto débil abarca todo el tránsito de la información. Donde sea que la información transite, ya sea vía cable, satélite, fibra óptica u ondas de radio, debe existir seguridad. El éxito en el tránsito de los datos es un aspecto crucial en la implementación de la seguridad de la información. Hay un gran intercambio de datos a través de medios de comunicación que rompen barreras físicas tales como teléfono, Internet, WAP, fax, télex etc. Siendo así, estos medios deberán recibir tratamiento de seguridad adecuado con el propósito de evitar que: Cualquier falla en la comunicación haga que una información quede no disponible para sus usuarios, o por el contrario, estar disponible para quien no posee derechos de acceso. La información sea alterada en su estado original, afectando su integridad. -. Vulnerabilidades humanas. Esta categoría de vulnerabilidad está relacionada con los daños que las personas pueden causar a la información y al ambiente tecnológico que la soporta. Los puntos débiles humanos también pueden ser intencionales o no. Muchas veces, los errores y accidentes que amenazan a la seguridad de la información ocurren en ambientes institucionales. La mayor vulnerabilidad es el desconocimiento de las medidas de seguridad adecuadas para ser adoptadas por cada elemento constituyente, principalmente los miembros internos de la empresa. Se Destacan dos puntos débiles humanos por su grado de frecuencia: la falta de capacitación específica para la ejecución de las actividades inherentes a las funciones de cada uno, la falta de conciencia de seguridad para las actividades de rutina, los errores, omisiones, insatisfacciones etc. [4] Riesgo Los riesgos informáticos se refieren a la incertidumbre existente por la posible realización de un suceso relacionado con la amenaza de daño respecto a los bienes o servicios informáticos como por ejemplo los equipos informáticos, periféricos, instalaciones, proyectos, programas de cómputo, archivos, información, datos confidenciales, entre otros. La Organización Internacional por la Normalización (ISO) define riesgo tecnológico (Guías para la gestión de la seguridad de TI /TEC TR 13335-1, 1996) como: “La probabilidad de que una amenaza se materialice, utilizando vulnerabilidad existentes de un activo o un grupo de activos, generándole pérdidas o daños”.. 20.

(21) La Evaluación de Riesgos La evaluación de riesgos identifica las amenazas, vulnerabilidades y riesgos de la información, sobre la plataforma tecnológica de una organización, con el fin de generar un plan de implementación de los controles que aseguren un ambiente informático seguro, bajo los criterios de disponibilidad, confidencialidad e integridad de la información. [5] Tipos de Riesgos -. Riesgo de integridad. Este tipo abarca todos los riesgos asociados con la autorización, completitud y exactitud de la entrada, procesamiento y reportes de las aplicaciones utilizadas en una organización. Estos riesgos aplican en cada aspecto de un sistema de soporte de procesamiento de negocio y están presentes en múltiples lugares, y en múltiples momentos en todas las partes de las aplicaciones; no obstante estos riesgos se manifiestan en los siguientes componentes de un sistema: Interface del usuario: Los riesgos en esta área generalmente se relacionan con las restricciones, sobre las individualidades de una organización y su autorización de ejecutar funciones negocio/sistema; teniendo en cuenta sus necesidades de trabajo y una razonable segregación de obligaciones. Otros riesgos en esta área se relacionan a controles que aseguren la validez y completitud de la información introducida dentro de un sistema. Procesamiento: Los riesgos en esta área generalmente se relacionan con el adecuado balance de los controles defectivos y preventivos que aseguran que el procesamiento de la información ha sido completado. Esta área de riesgos también abarca los riesgos asociados con la exactitud e integridad de los reportes usados para resumir resultados y tomar decisiones de negocio. Procesamiento de errores: Los riesgos en esta área generalmente se relacionan con los métodos que aseguren que cualquier entrada/proceso de información de errores (Excepciones) sean capturados adecuadamente, corregidos y reprocesados con exactitud completamente. Administración de cambios: Estos riesgos están asociados con la administración inadecuadas de procesos de cambios de organizaciones que incluyen: Compromisos y entrenamiento de los usuarios a los cambios de los procesos, y la forma de comunicarlos e implementarlos. 21.

(22) Información: Estos riesgos están asociados con la administración inadecuada de controles, incluyendo la integridad de la seguridad de la información procesada y la administración efectiva de los sistemas de bases de datos y de estructuras de datos. -. Riesgos de relación:. Los riesgos de relación se refieren al uso oportuno de la información creada por una aplicación. Estos riesgos se relacionan directamente a la información de toma de decisiones (Información y datos correctos de una persona/proceso/sistema correcto en el tiempo preciso permiten tomar decisiones correctas). -. Riesgos de acceso:. Estos riesgos se enfocan al inapropiado acceso a sistemas, datos e información. Estos riesgos abarcan: Los riesgos de segregación inapropiada de trabajo, los riesgos asociados con la integridad de la información de sistemas de bases de datos y los riesgos asociados a la confidencialidad de la información. Los riesgos de acceso pueden ocurrir en los siguientes niveles de la estructura de la seguridad de la información: o Administración de la información: El mecanismo provee a los usuarios acceso a la información específica del entorno. o Entorno de procesamiento: Estos riesgos en esta área están manejados por el acceso inapropiado al entorno de programas e información. o Redes: En esta área se refiere al acceso inapropiado al entorno de red y su procesamiento. o Nivel físico: Protección física de dispositivos y un apropiado acceso a ellos. -. Riesgo de utilidad:. Estos riesgos se enfocan en tres diferentes niveles de riesgo: * Los riesgos pueden ser enfrentados por el direccionamiento de sistemas antes de que los problemas ocurran. *Técnicas de recuperación/restauración usadas para minimizar la ruptura de los sistemas. *Backups y planes de contingencia controlan desastres en el procesamiento de la información. -. Riesgos de infraestructura:. Estos riesgos se refieren a que en las organizaciones no existe una estructura información tecnológica efectiva (hardware, software, redes, personas y procesos) para soportar adecuadamente las necesidades futuras y presentes de los 22.

(23) negocios con un costo eficiente. Estos riesgos están asociados con los procesos de la información tecnológica que definen, desarrollan, mantienen y operan un entorno de procesamiento de información y las aplicaciones asociadas (servicio al cliente, pago de cuentas, etc. [6] Seguridad Informática La Seguridad de la Información consiste en asegurar que los recursos del Sistema de Información de u na empresa se utilicen de la forma que ha sido decidido y el acceso de información se encuentra contenida, así como controlar que la modificación solo sea posible por parte de las personas autorizadas para tal fin y por supuesto, siempre dentro de los límites de la autorización. Los objetivos de la seguridad informática: Los activos de información son los elementos que la Seguridad de la Información debe proteger. Por lo que son tres elementos lo que forman los activos: . Información: es el objeto de mayor valor para la empresa. Equipos: suelen ser software, hardware y la propia organización. Usuarios: son las personas que usan la tecnología de la organización. [7]. SGSI SGSI es la abreviatura utilizada para referirse a un Sistema de Gestión de la Seguridad de la Información. ISMS es el concepto equivalente en idioma inglés, siglas de Information Security Management System. En el contexto aquí tratado, se entiende por información todo aquel conjunto de datos organizados en poder de una entidad que posean valor para la misma, independientemente de la forma en que se guarde o transmita (escrita, en imágenes, oral, impresa en papel, almacenada electrónicamente, proyectada, enviada por correo, fax o e-mail, transmitida en conversaciones, etc.), de su origen (de la propia organización o de fuentes externas) o de la fecha de elaboración. La seguridad de la información, según ISO 27001, consiste en la preservación de su confidencialidad, integridad y disponibilidad, así como de los sistemas implicados en su tratamiento, dentro de una organización.. 23.

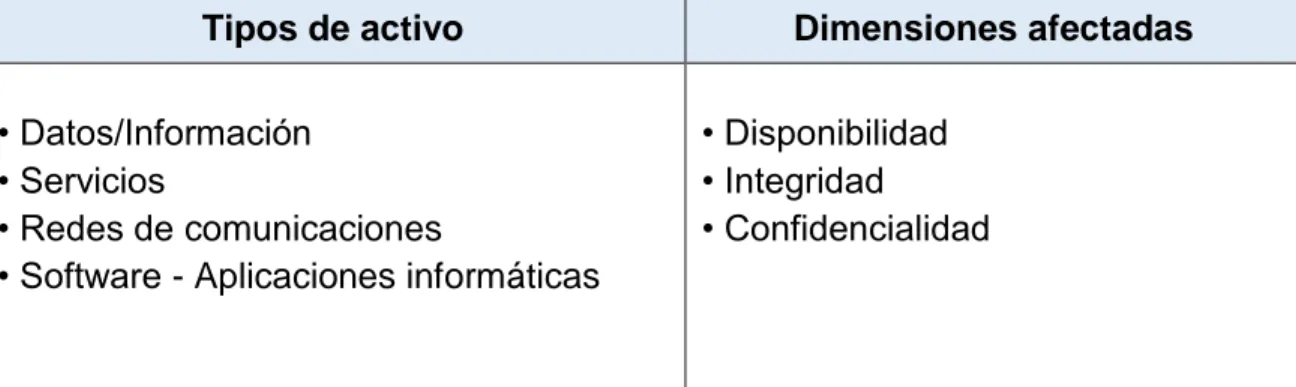

(24) Uso La información, junto a los procesos y sistemas que hacen uso de ella, son activos muy importantes de una organización. La confidencialidad, integridad y disponibilidad de información sensible pueden llegar a ser esenciales para mantener los niveles de competitividad, rentabilidad, conformidad legal e imagen empresarial necesarios para lograr los objetivos de la organización y asegurar beneficios económicos.. Imagen 1: Componentes de un SGSI Fuente: www.ISO27000.es. Las organizaciones y sus sistemas de información están expuestos a un número cada vez más elevado de amenazas que, aprovechando cualquiera de las vulnerabilidades existentes, pueden someter a activos críticos de información a diversas formas de fraude, espionaje, sabotaje o vandalismo. Los virus informáticos, el “hacking” o los ataques de denegación de servicio son algunos ejemplos comunes y conocidos, pero también se deben considerar los riesgos de sufrir incidentes de seguridad causados voluntaria o involuntariamente desde dentro de la propia organización o aquellos provocados accidentalmente por catástrofes naturales y fallos técnicos.. 24.

(25) El cumplimiento de la legalidad, la adaptación dinámica y puntual a las condiciones variables del entorno, la protección adecuada de los objetivos de negocio para asegurar el máximo beneficio o el aprovechamiento de nuevas oportunidades de negocio, son algunos de los aspectos fundamentales en los que un SGSI es una herramienta de gran utilidad y de importante ayuda para la gestión de las organizaciones. El nivel de seguridad alcanzado por medios técnicos es limitado e insuficiente por sí mismo. En la gestión efectiva de la seguridad debe tomar parte activa toda la organización, con la gerencia al frente, tomando en consideración también a clientes y proveedores de bienes y servicios. El modelo de gestión de la seguridad debe contemplar unos procedimientos adecuados y la planificación e implantación de controles de seguridad basados en una evaluación de riesgos y en una medición de la eficacia de los mismos. El Sistema de Gestión de la Seguridad de la Información (SGSI) ayuda a establecer estas políticas y procedimientos en relación a los objetivos de negocio de la organización, con objeto de mantener un nivel de exposición siempre menor al nivel de riesgo que la propia organización ha decidido asumir. Fundamentos: Para garantizar que la seguridad de la información es gestionada correctamente se debe identificar inicialmente su ciclo de vida y los aspectos relevantes adoptados para garantizar su C-I-D: . Confidencialidad: la información no se pone a disposición ni se revela a individuos, entidades o procesos no autorizados.. . Integridad: mantenimiento de la exactitud y completitud de la información y sus métodos de proceso.. . Disponibilidad: acceso y utilización de la información y los sistemas de tratamiento de la misma por parte de los individuos, entidades o procesos autorizados cuando lo requieran.. En base al conocimiento del ciclo de vida de cada información relevante se debe adoptar el uso de un proceso sistemático, documentado y conocido por toda la organización, desde un enfoque de riesgo empresarial. Este proceso es el que constituye un SGSI. [8] 25.

(26) Auditoría La auditoría es el examen crítico y sistemático que realiza una persona o grupo de personas independientes del sistema auditado, que puede ser una persona, organización, sistema, proceso, proyecto o producto. Aunque hay muchos tipos de auditoría, la expresión se utiliza generalmente para designar a la auditoría externa de estados financieros, que es una auditoría realizada por un profesional experto en contabilidad, de los libros y registros contables de una entidad, para opinar sobre la razonabilidad de la información contenida en ellos y sobre el cumplimiento de las normas contables. [9] Auditoría Interna Es un elemento importante del control, independiente y objetiva está destinada para incrementar valor y mejorar todas las operaciones de una organización, todo ello se realiza a través de un análisis profesional, sistemático, objetivo y disciplinado en las operaciones financieras y administrativas después de que han sido ejecutadas. Su finalidad es ayudar a cumplir las metas, mejorando la eficiencia de los procesos de gestión y sus riesgos, mediante las evaluaciones llegando al control y gobierno de las mismas. La auditoría interna para cumplir con su objetivo, responde a procedimientos específicos como: previa identificación de áreas y planeación de trabajo, se aplican los programas de auditoría interna a áreas específicas, ejecución de pruebas sobre transacciones e informes de realización. Esta auditoría es realizada por un el departamento de auditoría interna con un personal vinculado a la empresa de tiempo completo, que deberá depender jerárquicamente de la gerencia a nivel Staff. Auditoría Externa Es el examen realizado para expresar un criterio profesional sobre el funcionamiento y eficiencia que tiene una organización en el desarrollo de una determinada gestión, este trabajo lo elabora personal independiente, ya sea que trabaje en forma lucrativa o no, las entidades dedicadas a estas evaluaciones son independientes sin importar su tamaño o forma legal. El objetivo de la auditoría externa, es emitir una opinión sobre la razonabilidad de la información financiera, dando confianza a los usuarios de dicha información.. 26.

(27) Los usuarios que hacen uso de la información que contiene el dictamen de auditoría externa son, los propietarios y cualquier otro que tenga interés en el desarrollo de actividades de la empresa como: Bancos, inversionistas, etc. Los campos que cubre una auditoría externa son los estudios y evaluación de los controles existentes. Variación de aspectos importantes del sistema de información contable, evaluación de controles en el procesamiento electrónico de datos. La auditoría externa para cumplir con su objetivo debe de seguir los siguientes procedimientos específicos como: planeación, evaluación de controles y aplicación de pruebas sustantivas y de cumplimiento. Mediante programas de trabajo y papeles de trabajo como: Soportes y aplicación de muestreo. Esta auditoría, es realizada por una firma de contadores públicos con la colaboración de analistas de sistemas, ingenieros industriales y otros profesionales. [10] Ciclo PHVA El ciclo PHVA o ciclo de Deming fue dado a conocer por Edwards Deming en la década del 50, basado en los conceptos del estadounidense Walter Shewhart. PHVA significa: Planificar, hacer, verificar y actuar. En inglés se conoce como PDCA: Plan, Do, Check, Act. Este ciclo constituye una de las principales herramientas de mejoramiento continuo en las organizaciones, utilizada ampliamente por los sistemas de gestión de la calidad (SGC) con el propósito de permitirle a las empresas una mejora integral de la competitividad, de los productos ofrecidos, mejorado permanentemente la calidad, también le facilita tener una mayor participación en el mercado, una optimización en los costos y por supuesto una mejor rentabilidad. Por su dinamismo puede ser utilizado en todos los procesos de la organización y por su simple aplicación, que, si se hace de una forma adecuada, aporta en la realización de actividades de forma organizada y eficaz. A través de cada uno de los pasos del ciclo PHVA se puede: Planificar: En esta etapa se definen los objetivos y cómo lograrlos, esto de acuerdo a políticas organizacionales y necesidades de los clientes. Es de gran utilidad realizar grupos de trabajo, escuchar opiniones de los trabajadores y utilizar herramientas de planificación. Esta etapa es muy. 27.

(28) importante y es la que permite el desarrollo de las otras, lo que indica que si no planeamos bien los resultados en las otras 3 etapas no serán confiables. Hacer: Es ejecutar lo planeado, en esta etapa implantan los procesos definidos dentro de la etapa de planeación. En su desarrollo se puede evidenciar los problemas que se tienen en la implementación, se identifican las oportunidades de mejora y su implementación. Verificar: En esta etapa comprobamos que se hayan ejecutado los objetivos previstos mediante el seguimiento y medición de los procesos, confirmando que estos estén acordes con las políticas y a toda la planeación inicial. Actuar: Mediante este paso se realizan las acciones para el mejoramiento del desempeño de los procesos, se corrigen las desviaciones, se estandarizan los cambios, se realiza la formación y capacitación requerida y se define como monitorearlo. [11] Metodología MAGERIT v3 MAGERIT es la metodología de análisis y gestión de riesgos elaborada por el Consejo Superior de Administración Electrónica, como respuesta a la percepción de que la Administración, y, en general, toda la sociedad, dependen de forma creciente de las tecnologías de la información para el cumplimiento de su misión. MAGERIT interesa a todos aquellos que trabajan con información digital y sistemas informáticos para tratarla. Si dicha información, o los servicios que se prestan gracias a ella, son valiosos, MAGERIT les permitirá saber cuánto valor está en juego y les ayudará a protegerlo. Conocer el riesgo al que están sometidos los elementos de trabajo es, simplemente, imprescindible para poder gestionarlos. Los objetivos de la metodología MAGERIT son los siguientes: 1. Concienciar a los responsables de las organizaciones de información de la existencia de riesgos y de la necesidad de gestionarlos 2. Ofrecer un método sistemático para analizar los riesgos derivados del uso de tecnologías de la información y comunicaciones (TIC) 3. Ayudar a descubrir y planificar el tratamiento oportuno para mantener los riesgos bajo control Indirectos:. 28.

(29) 4. Preparar a la Organización para procesos de evaluación, auditoría, certificación o acreditación, según corresponda en cada caso Esta metodología es muy útil para aquellas empresas que inicien con la gestión de la seguridad de la información, pues permite enfocar los esfuerzos en los riesgos que pueden resultar más críticos para una empresa, es decir aquellos relacionados con los sistemas de información. Lo interesante es que al estar alineado con los estándares de ISO es que su implementación se convierte en el punto de partida para una certificación para mejorar los sistemas de gestión. [12] 1.7.. Estado del arte. Al realizar la investigación sobre cómo realizar el diseño de un SGSI (Sistema de Gestión de Seguridad de Información), se encontraron los siguientes proyectos presentados en universidades a nivel nacional e internacional. Diseño de un sistema de gestión de seguridad de la información para una entidad financiera Este trabajo de grado fue presentado en la Institución Universitaria Politécnico Gran-colombiano por Carlos Alberto Guzmán Silva en el año 2015. El proyecto presenta el diseño de un Sistema de Gestión de Seguridad de la Información basado en un modelo de buenas prácticas de seguridad conocido a nivel mundial, como es la norma ISO/IEC 27001:2013. Provee las condiciones de gobernabilidad, oportunidad y viabilidad necesarias para que la seguridad de la información apoye y extienda los objetivos estratégicos del negocio, mediante la protección y aseguramiento de su información que es fundamental para garantizar la debida gestión financiera, administrativa y operativa de la entidad, y con ello asegurar el cumplimiento de su Misión. [13] Este proyecto presenta un SGSI que gestiona la seguridad de activos financieros. Además, provee procedimientos para realizar una buena identificación de riesgos, vulnerabilidades y amenazas. Teniendo en cuenta los aportes que hace este proyecto es posible realizar una mejor identificación de los factores iniciales del sistema de gestión de seguridad de la información. Adicionalmente ambos proyectos manejan información sensible como lo es la nómina de los empleados y la información de la entidad financiera del proyecto anterior.. 29.

(30) Estudio para la implementación del sistema de gestión de seguridad de la información para la secretaria de educación departamental de Nariño basado en la norma ISO/IEC 27001 Este trabajo de grado fue presentado en Universidad Nacional abierta y a distancia – UNAD por Ricardo Andrés Aguirre Tobar y Andrés Fernando Zambrano Ordoñez en el año 2015. En el proyecto se propone realizar un diagnóstico de la seguridad informática en el área financiera de la Secretaría de Educación Departamental de Nariño es un proceso que adquiere importancia y relevancia dado el continuo desarrollo de la tecnología y del acceso a los diferentes canales de comunicación, es de mucha importancia para el área financiera y para la entidad en general contar con una herramienta que le servirá para la toma de decisiones tendientes a ajustar o eliminar las falencias que se puedan estar presentando tanto en el sistema que soporta los procesos como en el manejo mismo de la información al interior del área y de la entidad. [14] Este proyecto sirve de guía para realizar los diagnósticos iniciales sobre la seguridad informática de los elementos en la entidad, así como establecer medidas de control para poder tomar decisiones que permitan mitigar al máximo posible las falencias de la seguridad. Adicionalmente este proyecto se basa en la norma ISO/IEC 27001 lo cual nos permite identificar como se debe gestionar la seguridad de la información en una empresa. Análisis para la implementación de un sistema de gestión de la seguridad de la información según la norma ISO 27001 en la empresa Servidoc s.a. Este trabajo de grado fue presentado en Universidad Nacional abierta y a distancia – UNAD por Luis Enrique Giraldo Cepeda en el año 2016. El proyecto tiene como objetivo realizar el análisis para la Implementación de un Sistema de Gestión de Seguridad de la información ISO-27001 en la compañía Servidoc S.A, con el fin de identificar y proponer soluciones de seguridad informática a las estaciones de trabajo que son críticas para la prestación de servicios específicamente en las áreas de contabilidad, facturación e historias clínicas de la empresa. [15] Este proyecto cuenta con un desarrollo que guía bajo el estándar de ISO 27001 del cual se puede obtener buenas prácticas para el manejo de seguridad de la información y cómo implementarlos en la entidad. Adicionalmente proporciona una visión del manejo de la información sensible como lo es contabilidad, facturación e historias clínicas, la cual ofrece un panorama acerca del manejo que se le debe dar a la información de la nómina de empleados que se almacena en las bases de datos de Designer Software Ltda. 30.

(31) Diseño de un sistema de gestión de seguridad de la información-SGSI bajo la norma ISO/IEC 27001:2013 para la empresa “En Línea Financiera” de la ciudad de Cali-Colombia Este trabajo de grado fue presentado en la Universidad Nacional abierta y a distancia – UNAD por Juan Carlos Oidor González en el año 2016. En el proyecto se propone diseñar un sistema de gestión de seguridad de la información bajo la norma ISO/IEC 27001:2013 para la empresa “En Línea Financiera” de la ciudad de Cali, que permita mitigar y disminuir los riesgos a los que se enfrentan sus activos de información. El diseño del SGSI permitirá que la empresa esté mejor preparada ante amenazas actuales y futuras sobre sus sistemas informáticos, que pueden afectar su normal funcionamiento, además que permite la adopción de buenas prácticas en el manejo de la información que ayudaran a mitigar los efectos adversos que se puedan presentar y aumentando la confianza de socios y clientes. [16] Este proyecto enmarca su desarrollo en las fases de la metodología MAGERIT lo cual permite tener un panorama de las actividades que se deben realizar en cada una de las etapas de la metodología. Adicionalmente, la empresa “En Línea Financiera” maneja información sensible como lo es el proceso de crédito y administración de cartera de las diferentes entidades de actividad comercial, lo cual proporciona una visión del manejo que se le debe dar a la información de la nómina de empleados que maneja Designer Software Ltda. Análisis para la integración de un Sistema de Gestión de Seguridad de Información (SGSI) ISO-27001 Utilizando OSSIM para empresa Industrial Este trabajo de grado fue presentado en la Universidad Politécnica Salesiana – Sede Guayaquil por Claudia Yagual Del Valle y Leslie Chilán Rodríguez en el año 2014. En el proyecto se pretende minimizar los riesgos de seguridad de la información de una empresa industrial mediante el análisis de la norma ISO 27001 combinando las herramientas de seguridad que ofrece OSSIM. Para el caso de estudio se usó el método de investigación de riesgos llamado “Magerit” el cual sirvió de guía para la realización de una matriz de evaluación y riesgos para cada proceso de la empresa. Adicionalmente se propone un Sistema de Gestión de seguridad de la información (SGSI), en el cual se plantean las diferentes políticas que podrían regularizarse dentro de la empresa. [17]. 31.

(32) El proyecto nos permite dar otro vistazo sobre cómo utilizar la metodología MAGERIT incluso en empresas industriales. Además que proporciona procedimientos para realizar matrices de evaluación y riesgos en los activos de la empresa. 1.8.. Metodología. A lo largo de la realización de este proyecto, se utilizarán dos metodologías. El ciclo Deming (PHVA) y la metodología MAGERIT (“Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información”.) El conjunto de estas dos metodologías permitirá realizar un análisis amplio de las amenazas, riesgos, vulnerabilidades de la compañía y a su vez, ayudará al seguimiento y mejoramiento continuo de las políticas y procesos especificados para la empresa. 1.8.1. Ciclo PHVA Gracias al dinamismo de esta metodología, puede ser utilizado en cada uno de los aspectos del proyecto de la siguiente manera: -. Planificar: En esta fase se debe realizar un análisis del estado actual de la empresa, definir el alcance y los objetivos del SGSI y realizar la identificación de los activos con los que cuenta la empresa. Esta etapa es muy importante y es la que permite el desarrollo de las otras, lo que indica que si no planeamos bien los resultados en las otras 3 etapas no serán confiables.. -. Hacer: Las tareas que se deben ejecutar en esta etapa son: Realizar la valoración de los activos, la identificación y valoración de las vulnerabilidades y amenazas, adicionalmente también se deben identificar, analizar y evaluar los riesgos con el fin de definir controles para mitigarlos.. -. Verificar: En esta etapa se debe monitorear y revisar el SGSI, medir la eficacia de los controles aplicados y revisar los riesgos residuales, adicionalmente también se deben generar auditorías internas al SGSI. -. Actuar: Las actividades que se deben realizar en esta fase son: Implementar las mejoras identificadas, implementar las acciones preventivas y correctivas y finalmente comprobar la eficacia de las acciones y mejoras implementadas.. 32.

(33) 1.8.2. Metodología MAGERIT v3 MAGERIT es una metodología que se complementa de una manera muy eficaz con PHVA debido a la naturaleza de sus procesos, con el fuerte nivel analítico que proporciona MAGERIT. Mediante el uso de la metodología MAGERIT se realizarán las siguientes actividades, teniendo en cuenta la influencia de la norma ISO 27001: 1.9.. Valoración de activos Identificación de vulnerabilidades Valoración de vulnerabilidades Identificación de amenazas Valoración de amenazas Identificación de riesgos Análisis y evaluaciones de Riesgos Definición de controles. Resultados Esperados. Este proyecto busca diseñar un Sistema de gestión de seguridad de la información, cuyo objetivo es permitir a la entidad cumplir con su misión, alcanzar su visión y mejorar la imagen de la entidad mediante el uso de metodologías para la gestión de riesgos de seguridad en la información. El mejoramiento de la imagen gira entorno a la confianza que este modelo genera en los clientes, teniendo en cuenta que se busca tener las mejores prácticas en cuanto a la identificación, clasificación, valoración y tratamiento de sus riesgos de seguridad. 1.10. Impacto El impacto que tiene el sistema de gestión de seguridad de la información es de tipo reputacional y económico. Estos impactos se manifiestan en la manera en que el SGSI reafirmará la confianza de los clientes en la manera en que su información es manipulada por la empresa Designer Software Ltda., esto se traduce en renovaciones de contratos con los clientes actuales y a la vez está la posibilidad de conseguir nuevos clientes teniendo en cuenta las mejoras significativas que el SGSI proporciona a la entidad.. 33.

(34) 1.11. Factibilidad 1.11.1.. Factibilidad Técnica. La factibilidad técnica es alta ya que para la realización del proyecto, el equipo de trabajo cuenta con los recursos necesarios de hardware y software y con los conocimientos adecuados en los siguientes temas: Sistema de gestión de seguridad de la información, Gestión de vulnerabilidades, amenazas y riesgos, metodología Magerit y ciclo PHVA. Estos conocimientos fueron adquiridos durante el proceso de formación de Ingeniería en Telemática y las asesorías que se realizarán en conjunto con el jurado del proyecto. Para la realización del proyecto se requieren los siguientes recursos: HARDWARE Portátil ACER Aspire 4738 . Procesador Intel Core i5-460M Velocidad del Procesador: 2.53 GHz Memoria Caché: 3 MB Memoria RAM: 3072 MB Tecnología de Memoria: DDR2 Máximo de Memoria: 4 GB Capacidad del HD: 320 GB Velocidad del Disco Duro: 5400 RPM Sistema Operativo: Windows 7 Conectividad Ethernet, Wireless Entrada USB: 3 Puerto(s) Entradas: RJ-45 Batería: 6 Cell. SOFTWARE . Visio Microsoft Office: Word Microsoft Office: Excel Microsoft Office: Project 34.

(35) 1.11.2.. Factibilidad Operativa. La factibilidad operativa es alta teniendo en cuenta que la disponibilidad de los recursos humanos será permanente para la realización del proyecto. Adicionalmente, el nivel de capacitación con el que cuentan los recursos es el adecuado en relación a los conocimientos necesarios para completar las tareas y alcanzar los objetivos. Los recursos humanos que participaran en este proyecto son: Estudiantes de Ingeniería en Telemática de la Universidad Distrital Francisco José de Caldas . Víctor José Algarín Jiménez Lilian Yurany Pineda Vargas. Director del proyecto. 1.11.3.. Miguel Ángel Leguizamón Páez. Factibilidad Económica. La Factibilidad Económica del proyecto es alta ya que se determinó que los recursos que se necesitan a nivel monetario son mínimos, teniendo en cuenta el hardware, software y materiales necesarios para el desarrollo. A continuación, se muestran los costos de los diferentes recursos que se necesitan a lo largo del desarrollo del Sistema de gestión de Seguridad de la Información: Recurso Cantidad Descripción Valor Unitario Valor Total Portátil ACER Hardware 2 $ 1.000.000,00 $ 2.000.000,00 Aspire 4738 Software 2 Microsoft Office "" "" 1 Resma de papel $ 10.000,00 $ 10.000,00 Materiales 90 Transporte público $ 2.000,00 $ 180.000,00 90 Viáticos $ 15.000,00 $ 1.350.000,00 Total: $ 3.540.000,00 Tabla 1. Factibilidad económica Fuente: Autores. 35.

(36) 1.12. Cronograma. Imagen 2. Cronograma de actividades Fuente: Autores. 36.

(37) 2. CONTEXTUALIZACIÓN DE LA EMPRESA DESIGNER SOFTWARE LTDA. 2.1.. Caracterización de la organización. Designer Software Ltda. Fue fundada en mayo de 1998 por tres personas expertas en ingeniería de sistemas, bases de datos Oracle, nómina, administración de personal y talento humano quienes vieron la necesidad de crear un software robusto de nómina que se pudieran integrar fácilmente con sistemas financieros y contables existentes en el país tanto nacionales como extranjeros y que permitiera ser configurado sencillamente a cualquier tipo de empresa o actividad económica. 2.1.1. Nicho del mercado Empresas pymes del sector privado que requieran software de nómina y talento humano configurado para la normatividad colombiana con interfaz a cualquier software contable nacional o extranjero, prestando servicios integrales de consultoría para implementación y soporte. Con una experiencia de 17 años en el mercado con más de 300 clientes a nivel nacional de todos los sectores económicos. 2.1.2. Misión Suministrar con eficiencia y responsabilidad soluciones informáticas innovadoras en nómina y talento humano, integradas con los más reconocidos sistemas financieros contables, brindando un soporte postventa oportuno y confiable con precios justos sin detrimento de la calidad, siendo generadores de valor agregado a nuestros clientes, colaboradores y accionistas. 2.1.3. Visión En el 2020 ser reconocidos en Colombia como la primera opción en suministrar el mejor sistema de nómina y talento humano con excelente soporte técnico y funcional para la pequeña, mediana y gran empresa. 2.1.4. Valores Autonomía: El adecuado manejo de la autonomía permite a nuestro personal desarrollar su inventiva propia Disciplina: Tenemos la capacidad de seguir instrucciones en forma correcta y constante.. 37.

(38) Voluntad de Servicio: Somos oportunos, amables y eficaces en el cumplimiento de los requerimientos de nuestros clientes Actitud Positiva: Disfrutamos lo que hacemos y nos apasionamos por nuevas posibilidades. Interés por el conocimiento: Permanente actualización y adaptación al cambio tecnológico Responsabilidad: En el manejo de la información confiada Perseverancia: Incansables en el logro de objetivos Honestidad: Transparencia total con principios éticos [18] 2.2.. Caracterización de la red actual. Red LAN El cableado actual de la empresa está distribuido en una sede, dividida en el área de administración y de operación en la ciudad de Bogotá. Con las siguientes características: ➢ Implementado sobre categoría 6A. ➢ Canaletas metálicas que internamente están separadas para el cableado eléctrico regulado, no regulado y la otra parte de la división para cableado de datos. Actualmente cuenta con dos proveedores de Internet: ➢ Claro: Canal de 16Mb - Fibra Óptica Aplicaciones Web ➢ Designer WEB - Aplicación de Nomina Esta aplicación es creada internamente con Oracle, utilizando tecnología de Forms, Reports, Java y WebUtil, el sistema está programado en el lenguaje PL/SQL con apoyo del lenguaje Java. Es usada para llevar control de la nómina, tanto para la información de los empleados al interior de la organización como los empleados en las empresas cliente. Herramientas de Office ➢ Word ➢ Excel 38.

(39) ➢ Outlook ➢ Project ➢ Power Point 2.3.. Seguridad de la información. Los sistemas de seguridad para los ambientes de información financiera requieren un muy alto nivel de seguridad ya que las amenazas a las que se puede ver expuesto el sistema son bastantes, debido que al tipo de servicio suele ser un blanco para diferentes modalidades de ataques informáticos. Actualmente la empresa Designer Software Ltda. no cuenta con una metodología que permita clasificar y valorar activos, riesgos, vulnerabilidades y amenazas, lo cual implica que no existe una visión holística sobre la seguridad de la información en los diferentes niveles de la empresa. Adicionalmente, desde el punto de vista del factor humano, existen falencias como dar poca importancia a la protección de la información física y digital, el desconocimiento de medidas apropiadas para el manejo de la información, etc. Esto debido a los bajos niveles de concienciación y conocimiento en cuanto a seguridad por parte de los funcionarios de la entidad. 2.3.1. Diagnóstico de problemáticas A continuación se listan las diferentes problemáticas que afectan actualmente a la empresa Designer Software Ltda. En cuanto a seguridad de la información, teniendo en cuenta el análisis realizado a la seguridad actual con la que cuenta la compañía PROBLEMÁTICAS Las directivas de la organización aún no definen políticas de seguridad para sus diferentes procedimientos o para el manejo de hardware. La empresa no provee a sus empleados con jornadas o cursos de concienciación que les permita conocer sobre la seguridad de la información. No se cuenta con una identificación de los riesgos, vulnerabilidades o amenazas que puedan afectar directamente al negocio. La empresa no cuenta con métodos de clasificación de los activos. Tabla 2. Problemáticas identificadas en la empresa Designer Software Ltda. Fuente: Autores. 39.

Figure

![Tabla 4. Escalas estándar [19]](https://thumb-us.123doks.com/thumbv2/123dok_es/7317603.354205/50.918.172.842.119.973/tabla-escalas-estándar.webp)

Documento similar

la protección civil y la ingeniería de software, aunque son dos temas muy diferentes, el objetivo de este trabajo es integrar la información, la problemática, pero sobre todo

5) El análisis de los canales de distribución y comercialización.. Es el último paso que veremos, pero quizás uno de los más importantes. Serán quienes nos ayuden a

Entre nosotros anda un escritor de cosas de filología, paisano de Costa, que no deja de tener ingenio y garbo; pero cuyas obras tienen de todo menos de ciencia, y aun

diabetes, chronic respiratory disease and cancer) targeted in the Global Action Plan on NCDs as well as other noncommunicable conditions of particular concern in the European

o Si dispone en su establecimiento de alguna silla de ruedas Jazz S50 o 708D cuyo nº de serie figura en el anexo 1 de esta nota informativa, consulte la nota de aviso de la

Tejidos de origen humano o sus derivados que sean inviables o hayan sido transformados en inviables con una función accesoria.. Células de origen humano o sus derivados que

Analizando la competencia anterior, podemos observar que el tipo de producto que ofrecen al consumidor en este mercado, es muy homogéneo suelen vender los mismos

En este sentido, puede defenderse que, si la Administración está habilitada normativamente para actuar en una determinada materia mediante actuaciones formales, ejerciendo

![Tabla 34. Degradación de las amenazas [20]](https://thumb-us.123doks.com/thumbv2/123dok_es/7317603.354205/67.918.263.750.877.1049/tabla-degradación-de-las-amenazas.webp)

![Tabla 35. Probabilidad de ocurrencia [20]](https://thumb-us.123doks.com/thumbv2/123dok_es/7317603.354205/68.918.206.804.184.390/tabla-probabilidad-de-ocurrencia.webp)