UNIVERSIDAD REGIONAL AUTÓNOMA DE LOS ANDES

UNIANDES

FACULTAD DE SISTEMAS MERCANTILES

PROGRAMA DE MAESTRIA EN INFORMÀTICA EMPRESARIAL

PROYECTO DE INVESTIGACIÓN PREVIO A LA OBTENCIÓN DEL

GRADO ACADÉMICO DE MAGISTER EN INFORMÁTICA

EMPRESARIAL

TEMA:

PLAN DE SEGURIDAD INFORMÁTICO BASADO EN EL

ESTÁNDAR RFC-2196 Y LA GESTIÓN ADMINISTRATIVA DE LOS

SERVICIOS DE SALUD DEL DISTRITO 12D05 VINCES.

AUTOR:

ING. CHÀVEZ MURILLO SILVIO EUGENIO

TUTORES:

ING. MG. CARRERA CALDERON FRANKZ.

DR. MSC. PAZMAY RUIZ GALO.

AMBATO – ECUADOR

DEDICATORIA

RESUMEN EJECUTIVO

Este trabajo tiene por objetivo desarrollar un plan de seguridad basado en la RFC 2196 para el Distrito de Salud de la Ciudad de Vinces.

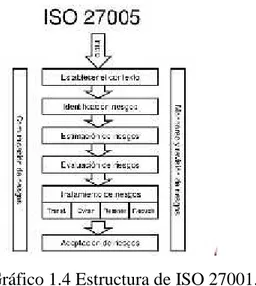

La estructura de desarrollo del plan consta de un análisis de riesgo basado en la norma ISO 27005, que solicita escoger el contexto, para establecer los activos seleccionados para el análisis de riesgo, luego de este proceso realizado con el departamento de TI se procede a realizar los criterios para evaluar cualitativamente los activos, para después seleccionar las amenazas y vulnerabilidades que actúan sobre estos, y aplicar un nivel de ocurrencia de las mismas así como la posibilidad de explotar la vulnerabilidad. Con todos estos datos se aplica una escala de valoración de riesgo que contempla los parámetros calculados y establece un valor de riesgo para cada activo. Sabiendo que activos tienen prioridad en el aseguramiento, se realiza el plan de seguridad basado en la RFC 2196, que utiliza criterios basados en la infraestructura que cuenta actualmente el distrito de salud.

ABSTRACT

This paper aims to develop a safety plan based on RFC 2196 for the Health District of Vinces.

The structure for the development of the plan consists of a risk analysis based on ISO 27005, which requests to choose the context to establish the assets for the risk analysis, after this process done with the IT department it is carried out the criteria to qualitatively evaluate the assets, then the threats and vulnerabilities that act on them are selected and it is also applied a level of occurrence of the threats and the possibility of exploiting the vulnerability. With all the data it is applied a scale of risk valuation that includes the calculated parameters and establishes a risk value for each asset. Knowing which assets have priority in the insurance, it is done the security plan based on RFC 2196, which uses the criteria based on the present infrastructure of in the health district.

INDICE

PORTADA

CERTIFICACION DE ASESORIA

DECLARACION DE AUTORIA

DEDICATORIA

RESUMEN EJECUTIVO

ABSTRACT

INTRODUCCION 1

Antecedentes de investigación 1

Situación problemática 1

Problema científico 2

Objeto de investigación y campo de acción 2

Identificación de la línea de investigación 2

Objetivo general 2

Objetivos específicos 3

Idea a defender 3

Justificación 3

Metodología a emplear 4

Resumen de la estructura de Tesis 4

Aporte Teórico, Significación práctica y Novedad Científica 4

CAPITULO I 5

1. MARCO TEORICO 5

1.1.2 Administración pública 5

1.1.3 Procesos Administrativos 5

1.2 Gestión 6

1.2.1 Gestión Administrativa 6

1.2.2 Elementos de la Gestión 6

1.2.3 Modelo de Gestión 7

1.2.4 Tipos de Modelos de Gestión 8

1.2.5 Modelo de Gestión Normativa 8

1.2.6 Modelo de Gestión Prospectivo 8

1.2.7 Modelo de Gestión de Calidad 8

1.2.8 Modelo de Gestión de Reingeniería 9

1.2.9 Modelo de Gestión Comunicacional 9

1.2.10 Modelo de Gestión Estratégico 10

1.3 TIC(Tecnología de la Comunicación e Información) 10

1.3.1 Importancia de la información 10

1.3.2 Sistema de Información 11

1.4 Seguridad 12

1.4.1 Seguridad de la informática 13

1.4.2 Integridad 13

1.4.3 Confidencialidad 13

1.4.4 Disponibilidad. 14

1.4.5 No repudio 14

1.4.6 Gestión de la seguridad de la información. 14

1.4.7 Tipos de Seguridad 14

1.4.8 Amenazas 16

1.4.9 Vulnerabilidades 16

1.4.10 Activos 16

1.4.11 Normas 16

1.4.11.1 Normalización. 17

1.4.12 Riesgo 17

1.5 Normas de seguridad Informática 18

1.5.1 ISO(International Organization Standardization) 18

1.5.1.1 Finalidades y Ventajas de las normas ISO 18

1.5.2 ISO 27001 18

1.5.3 ISO 27002 19

1.5.4 ISO 27005 19

1.5.5 Gestión de Riesgos en Tecnologías de la Información con ISO 27005 19 1.5.6 Interrogantes para definir el valor del activo en cuanto

confidencialidad integridad y disponibilidad

20

1.5.7 Evaluación detallada de los riesgos en la seguridad de la Información

20

1.5.8 Identificación de riegos 21

1.5.9 MAGERIT 21

1.5.10 Plan de seguridad 23

1.5.11 RFC 23

1.5.12 RFC-2196 24

1.5.13 Política 24

1.5.14 Política de seguridad 24

1.5.15 Planeación 25

1.5.16 Plan de seguridad 25

2. MARCO METODOLOGICO 27

2.1 Descripción del distrito de Salud 12D05 27

2.2 Enfoque 27

2.3 Modalidad de la investigación 27

2.3.1 Por el propósito 27

2.4 Métodos, Técnicas e Instrumentos 28

2.4.1 Metodología de desarrollo del Plan de Seguridad 28

2.4.2 Métodos de Investigación 28

2.4.3 Métodos teóricos 29

2.4.4 Técnicas de investigación 29

2.4.5 Instrumentos de investigación 30

2.5 Población y Muestra 30

2.5.1 Interpretación de Resultados de las encuestas Aplicadas 31

2.6 Propuesta del Investigador 41

2.7 Conclusiones parciales del capítulo 41

CAPITULO III 43

3. DESARROLLO DE LA PROPUESTA 43

3.1 Tema 43

3.2 Caracterización de la propuesta 43

3.2.1 Plan de seguridad Basado en RFC 2196 43

3.2.2 Análisis de Riesgo basado en ISO 27005 44

3.3 Desarrollo de la propuesta 44

3.3.1 Alcance del Plan 44

3.3.2. Límites del Plan de seguridad 44

3.3.4 Aplicación del plan 46 3.3.4.1. Situación previa de la seguridad informática en el caso de estudio 46

3.3.4.2 Diagnóstico de situación actual 46

3.3.4.3 Estructura Organizacional 47

3.3.4.4 Valoración de los Activos 48

3.3.5 Tratamiento de Riesgo 64

3.3.5.1 Tratamiento de Riesgo y toma de decisiones Gerencial 71

3.3.5.2 Riesgo Residual 71

3.3.5.3 Selección de Controles para el Tratamiento de Riesgos 72

3.3.5.4 Desarrollo del plan de seguridad informática al caso de estudio 72

3.3.5.4.1 Plan de Seguridad con RFC 2196 72

3.3.5.4.2 Pautas de Adquisición de tecnología computacional 73

3.3.5.4.3 Política de Acceso a la Información de acuerdo al Tipo 74

3.3.5.4.4 Lineamientos para uso de los activos 74

3.3.5.4.5 Documentos 75

3.3.5.4.6 Política de Responsabilidad 75

3.3.5.4.7 Políticas de Autenticación 76

3.3.5.4.8 Identificación y autenticación de usuario 77

3.3.5.4.9 Aseguramiento de password 77

3.3.5.4.10 Política de Mantención de Redes 77

3.3.5.4.11 Control de la conexión a la red 77

3.3.5.4.12 Control de encaminamiento (routing) de red 78

3.3.5.4.13 Política de seguimiento de políticas de seguridad y violaciones 78

3.3.5.4.14 Supervisión del uso de sistemas y servicios 78

3.3.5.4.16 Política de control de acceso a los servicios 79 3.3.5.4.17 Políticas para la infraestructura de los host para acceso a los servicios 79

3.3.5.4.18 Gestión de acceso a los usuarios a los datos y servicios 80

3.3.5.4.19 Acceso Físico a la infraestructura 80

3.3.5.4.20 Mantenimiento de equipos 81

3.3.5.4.21 Conexiones de red departamentales 81

3.3.5.4.22 Seguridad de los servicios de Red 82

3.3.5.4.23 Backups 83

3.3.5.4.24 Manejo de incidentes de seguridad 83

3.3.5.4.25 Implantación, verificación y revisión 84

3.3.5.4.26 Responsabilidades y procedimientos en los incidentes de Seguridad 85

3.3.5.4.27 Notificación de los eventos de seguridad 85

3.4 Pruebas de Validación 86

CONCLUSIONES GENERALES 87

RECOMENDACIONES 88

BIBLIOGRAFIA 89

INTRODUCCIÓN.

ANTECEDENTES DE LA INVESTIGACIÓN:

Las empresas públicas y privadas se encuentran en constante crecimiento, esto conlleva a que existan políticas y normativas que resguarden la integridad de la información y datos de las empresas u organizaciones.

En una investigación preliminar llevada a cabo en los repositorios de las universidades del país, se han encontrado, algunas tesis de posgrado relacionadas con plan de seguridad entre ellas podemos mencionar las siguientes:

El trabajo del Ing. Cristhian David Ayala Apuntes de la Universidad Politécnica Nacional

en la ciudad Quito, del año 2011, con el tema “guía metodológica para el mejoramiento,

gestión y seguridad en redes informáticas de centros educativos en base a soluciones abiertas,el módulo de gestión internet y el RFC 2196 Site Security Handbook”.

El proyecto de la Ing. Miriam Alexandra Méndez Rojas de la Universidad Salesiana de la ciudad de Guayaquil, del año 2007, cuyo tema es “elaboración de un plan de seguridad

informática en la Ilustre Municipalidad de Paute”

El del Ing. Christian Miguel Cadme Ruiz, cuyo tema es “auditoría de seguridad informática ISO 27001 para la empresa de alimentos “italimentoscia. Ltda.””, presentado

en la Universidad Politécnica Salesiana de la ciudad de Cuenca en el año 2012.

SITUACIÓN PROBLÉMICA:

Se puede afirmar que la seguridad informática es una necesidad de toda empresa, la evolución de la tecnología hace que la información sea un recurso muy valioso dentro de toda organización.

Estos avances son los que exigen la adaptación de procedimientos y normas de seguridad que permitan la protección de este patrimonio muy importante.

su área de influencia, según (msp, 2010) (Aprox. 94.056 HAB), y también de otras provincias, las cuales acuden diariamente a recibir atención.

En la actualidad la gestión administrativa de los servicios de salud del Distrito 12D05 se ven afectados por factores como la falta de conectividad, existe poco equipamiento, el servicio telefónico es deficiente, y además no existe un plan que garantice la integridad y la disponibilidad de la información, lo que conlleva a que exista un incorrecto control en el Contact center, demora en la entrega de comunicaciones departamentales, generando de esta manera malestar en los usuarios debido a la poca precisión de la información médico–

paciente, además de la demora en los procesos que se realizan en esta institución.

Si no se establece un plan de seguridad que aporte a la gestión administrativa de los servicios de salud del Distrito 12D05 Vinces, se corre el riesgo de que los servicios brindados sean deficientes, afectando significativamente al usuario de la salud pública.

Problema Científico.

¿Cómo mejorar la gestión administrativa de los servicios de salud del distrito 12D05 Vinces?

Objeto de Investigación y Campo de Acción.

Objeto de Investigación:

Sistemas informáticos y la gestión administrativa Campo de Acción:

Seguridad Informática

Identificación y Línea de Investigación.

Tecnologías de Información y Comunicaciones

Objetivo General.

Objetivos Específicos.

Fundamentar científicamente plan de Seguridad, estándares, gestión administrativa en los servicios de salud.

Diagnosticar la situación actual de seguridad informática, la gestión administrativa y los servicios de salud del Distrito de Salud 12D05.

Desarrollar un plan de seguridad informático basado en el estándar RFC-2196 para la gestión administrativa.

Validar por parte de expertos el plan de seguridad propuesto.

Idea a Defender.

Con la implementación de un plan de seguridad informático basado en el estándar RFC-2196, se mejorará la gestión administrativa de los servicios de salud del distrito 12D05 Vinces.

Justificación.

Las instituciones públicas y privadas, se encuentran automatizadas, para brindar un servicio de calidad y calidez, esto las ha llevado que sus inversiones en tecnología crezcan, y quieran asegurar que la información que procesan es integra, confiable, y este siempre disponible para los usuarios de sus sistemas de información.

El trabajo de investigación incorpora las etapas para realizar planes de seguridad, presenta un análisis de riesgo basada en una norma internacional ISO 27005, que plantea una metodología de Gestión del Riesgo, permitiendo saber que activos tiene la prioridad para ser asegurados.

Metodología a Emplear.

Los métodos a utilizar en el presente trabajo serán el Histórico – Lógico, Analítico –

Sintético e Inductivo - Deductivo, entre las técnicas se utilizarán las encuestas y entrevistas y entre las herramientas a utilizar estarán los cuestionarios y guías.

Resumen de Estructura de la Tesis.

El documento se encuentra estructurado en 3 partes, en la primera parte la introducción se analiza el problema, se indicara la línea de investigación, se justificara la propuesta y se detallara los objeto de investigación.

La segunda parte está conformada por el capítulo I el cual trata la fundamentación teórica donde se explica los conceptos principales, las distintas posiciones teóricas sobre el objeto de investigación.

La tercera parte conforma el capítulo II donde se presenta la propuesta del autor según los resultados alcanzados y aportados por la metodología de la investigación.

Y la cuarta parte está compuesta por el análisis de todos los resultados alcanzados en la investigación, y con la validación de los resultados alcanzados terminando con conclusiones generales, recomendaciones y bibliografía.

APORTE TEÓRICO, SIGNIFICACIÓN PRÁCTICA Y NOVEDAD CIENTÍFICA.

El aporte teórico de este trabajo se fundamenta en la conceptualización organizada referente a los planes de seguridad, estándares y gestión administrativa en los servicios de salud.

La significación práctica del proyecto se mide a través de la contribución que tiene el plan de seguridad y sus estándares propuestos a la gestión administrativa de los servicios de salud.

CAPITULO I

1. MARCO TEÓRICO 1.1 Administración.

Según (Chiavenato Idalberto, 2004), la administración es "el proceso de planear, organizar, dirigir y controlar el uso de los recursos para lograr los objetivos organizacionales".

Según (Koontz Weihrich, 2005), en su libro Administración– Una perspectiva global, “los

principios son verdades fundamentales (o lo que se considera verdad en un determinado momento) que explican las relaciones entre dos o más grupos de variables.

Hoy en día la administración de una Empresa pública o privada es fundamental, para que consiga competitividad, y sobreviva durante el tiempo cabe indicar que la administración de recursos informáticos, suele ocupar un lugar muy importante porque los servicios son automatizados y en ocasiones a nivel web.

1.1.2 Administración Pública.

Según (Ramió Carles,2016). “Las Administraciones públicas son organizaciones a las que corresponde, como es bien conocido, satisfacer los intereses generales de sus respectivas comunidades. Cualquier Administración pública es una organización pero también las entidades que forman parte de la misma, sean éstas formalmente independientes”

(agencias, organismos autónomos o empresas públicas) o no (departamentos centrales) pueden considerarse organizaciones a efectos analíticos.

1.1.3 Procesos Administrativos.

(Fayol Henry, 1984). “Plantea que en una organización sea grande o pequeña, simple o compleja se da un conjunto de actividades, una de ellas, que es la más importante, es la actividad administrativa y dentro de ésta surge el proceso administrativo caracterizado por las funciones de planeación, organización, dirección o influencia y control”. Las actividades que menciona Fayol se describen así:

Actividades técnicas: Relacionadas con la producción, transformación y fabricación. Actividades comerciales: Compra, venta e intercambio.

Actividades de seguridad: Protección de bienes y personas. Actividades contables: Inventarios, balances, costos, estadísticas.

Actividades administrativas: Planeación, organización, dirección y control.

Todas estas actividades descritas por Fayol son utilizadas en el área de TI, siguiéndolas se puede gestionar, planear, controlar el desempeño adecuado de esta importante área en las empresas.

1.2 Gestión.

“El concepto de gestión hace referencia a la acción y a la consecuencia de administrar o gestionar algo. Al respecto, hay que decir que gestionar es llevar a cabo diligencias que hacen posible la realización de una operación comercial o de un anhelo cualquiera”.

(Dedición de ,2008) De http://definicion.de/gestion/.

1.2.1 Gestión Administrativa.

“Se entiende como gestión administrativa al conjunto de actividades que efectúa el funcionario de cada departamento; incluyendo a los directivos, de facilitar la información y los recursos necesarios para concretar la misión institucional” (Velázquez, E. R., de Alvarenga, E. M., Celsa, E. M. D. A. D., & Paredes, Q. D. B. D. M., 2009).

Esta gestión administrativa no se encuentran claramente entendida por los funcionarios del área de TI, porque en ciertos momentos no conocen sus funciones, obligaciones no por culpa de ellos sino porque el Director del área de TI no tiene conocimiento del rol e importancia del área de TI especialmente cuando tienen servicios que dependen del área, esto provoca muchas veces pérdidas a la empresa y despidos del personal.

1.2.2 Elementos de la Gestión.

Economía Uso oportuno de los recursos idóneos en cantidad y calidad correctas en el momento previsto, en el lugar indicado, y al precio convenido; es decir, adquisición o producción al menor costo posible.

Eficiencia Es la relación entre los recursos consumidos y la producción de bienes y servicios, se expresa como porcentaje comparando la relación insumo-producción con un estándar aceptable o norma

Eficacia Es la relación entre los servicios o productos generados y los objetivos y metas programados; es decir, entre los resultados esperados y los resultados reales de los proyectos, programas u otras actividades

Ecología Son las condiciones, operaciones y prácticas relativas a los requisitos ambientales y su impacto, que deben ser reconocidos y evaluados en una gestión institucional, de un proyecto, programa o actividad.

Ética Es un elemento básico de la gestión institucional, expresada en la moral y conducta individual y grupal, de los funcionarios y empleados de una entidad, basada en sus deberes, en su código de ética , en la leyes, en las normas

Tabla 1.1 Elementos de la Gestión. Fuente: www.contraloría.gob.ec/normatividad/.

1.2.3 Modelo de Gestión.

“Un modelo de gestión es un modelo de toma de decisiones dentro de la organización. Es decir, la secuencia ordenada y racional en la cual deben ser planteadas y resueltas sus decisiones.”(Tobar Federico, 2002).

1.2.4 Tipos de Modelo de Gestión

Los modelos de gestión pueden aplicarse a empresas públicas y privadas como en la gestión pública. Las diferencias se marcan que una necesita de las ganancias para subsistir y la segunda por la calidad y calidez que presta a la ciudadanía por los servicios que presta.

1.2.5 Modelo de Gestión Normativa.

“La gestión normativa se centra en la administración, no da mucha importancia al aspecto pedagógico, determina un énfasis en la rutina que los empleados deben cumplir, los trabajos son fragmentados y aislados porque cada quien hace las cosas por sí sólo, las estructuras organizacionales no admiten innovaciones, las normas son las que deben cumplirse a cabalidad, una posición, impersonal y fiscalizadora”. (Ramírez Víctor, 2012). Esta visión se construye a través de un esfuerzo de la introducción de la racionalidad en la práctica de gobierno para poder alcanzar el futuro desde el trabajo. Construida partir de técnicas que entregan resultados a mediano y largo plazo.

1.2.6 Modelo de Gestión Prospectivo.

“La visión prospectiva aparece a inicios de los 60, se establece que el futuro no se explica necesariamente sólo por el pasado. También intervienen las imágenes del futuro que se imprimen en el presente y que, en consecuencia, lo orientan. De esta manera, el futuro es previsible a través de la construcción de escenarios” (Cassasus Juan, 1998).. Pero, al mismo tiempo que se conciben múltiples escenarios del futuro, se está diciendo que el futuro es también múltiple, y por ende incierto

1.2.7 Modelo de gestión de calidad.

Un modelo de gestión de calidad es un referente permanente y un instrumento eficaz en el proceso de toda organización de mejorar los productos o servicios que ofrece. El modelo favorece la comprensión de las dimensiones más relevantes de una organización, así como establece criterios de comparación con otras organizaciones y el intercambio de experiencias. (Modelo Europeo de Excelencia, 2001).

La utilización de un modelo de referencia se basa en que:

Evita tener que crear indicadores, ya que están definidos en el modelo.

Permite disponer de un marco conceptual completo.

ampliamente contrastados.

Determina una organización coherente de las actividades de mejora.

Posibilita medir con los mismos criterios a lo largo del tiempo, por lo que es fácil detectar si se está avanzado en la dirección adecuada.

1.2.8 Modelo de Gestión de Reingeniería.

“La Reingeniería es el replanteamiento fundamental y el rediseño radical de los procesos del negocio para lograr mejoras dramáticas dentro de medidas críticas y contemporáneas de desempeño , tales como costo, calidad, servicios y rapidez”(Hammer Michael, 1994). Con esto se determina una definición valida de reingeniería de procesos que no es otra cosa que rediseñar el contexto de la empresa por el marco de la competencia global.

Las mejoras no bastan para responder a las demandas de los usuarios de los servicios de la empresa, también no basta con agregar algo a lo existente y debe realizarse un cambio cualitativo.

En esta visión de reingeniería se estima que la Calidad Total implica mejorar lo que hay, buscando disminuir los desperdicios y mejorar los procesos existentes, en una visión de conjunto de la organización. Reingeniería entonces es, la revisión de esos procesos, a fin de hacerlos mucho más efectivos.

1.2.9 Modelo de Gestión Comunicacional

Este modelo es tomado como la comunicación organizacional que se conoce en diversas latitudes con denominaciones diferentes: comunicación organizacional, empresarial, institucional, organizativa, o corporativa, todas referidas al mismo fenómeno, aparece para la segunda mitad de los años 90. Los pensadores que se encuentran en la base de esta perspectiva son los filósofos lingüistas como L Agustín y J Searle; También están presentes otros autores que sitúan el lenguaje en la dimensión del pensar, del poder

político, social y de las emociones, tales como Niezsche, Heidegger y Foucault. “La

comunicaciónorganizacional o gestión comunicacional como: “Un conjunto de técnicas y

actividades encaminadas a facilitar y agilizar el flujo de mensajes que se dan entre los miembros de la organización, entre la organización y su medio; o bien, influir en las opiniones, aptitudes y conductas de los públicos internos y externos de la organización,

todo ello con el fin de que ésta última cumpla mejor y más rápido los objetivos”.

1.2.10 Modelo de Gestión Estratégico.

Para (Martínez Pedrós & Milla Gutiérrez, 2005) “un plan estratégico es un documento que sintetiza a nivel económico-financiero, estratégico y organizativo el posicionamiento actual y futuro de la empresa y cuya elaboración nos obligará a plantearnos dudas acerca de nuestra organización, de nuestra forma de hacer las cosas y a marcarnos una estrategia en función de nuestro posicionamiento actual y del deseado”.

Los Modelos de Gestión Estratégica deben de incitar un proceso de cambio continuo en la organización para establecer un grado de competitividad frente a otras, este modelo de gestión de carácter estratégico recién emerge.

1.3 TIC (Tecnología de la Comunicación e Información).

“Las Tecnologías de la Información y la Comunicación, también conocidas como TIC, son el conjunto de tecnologías desarrolladas para gestionar información y enviarla de un lugar a otro. Abarcan un abanico de soluciones muy amplio. Incluyen las tecnologías para almacenar información y recuperarla después, enviar y recibir información de un sitio a otro, o procesar información para poder calcular resultados y elaborar informes" (Servicios TIC, 2006).

Las TIC son herramientas teórico conceptuales, soportes y canales que procesan, almacenan, sintetizan, recuperan y presentan información de la forma más variada. Los soportes han evolucionado en el transcurso del tiempo (telégrafo óptico, teléfono fijo, celulares, televisión) ahora en ésta era podemos hablar de la computadora y de la Internet. El uso de las TIC representa una variación notable en la sociedad y a la larga un cambio en la educación, en las relaciones interpersonales y en la forma de difundir y generar conocimientos (Ciberespacio profesional, 2011).

En los actuales momentos las TIC son necesarias en todo tipo de empresa, y destinadas especialmente para mejorar la gestión a través de soluciones que mejoran la gestión de la información.

1.3.1 Importancia de la información.

Hoy en día se escuchan muchos casos donde virus y ataques informáticos afectan información alojada en sitios web en equipos es sustraída y luego la persona que la tiene solicita grandes cantidades de dinero para devolverla , es por esto que debe ser resguardada y asegurada y que solo las personas autorizada puedan acceder.

La información que es procesada por equipos informáticos genera conocimiento humano, al momento de resolver un problema o hay que tomar una decisión se emplean muchas fuentes de información que se denomina conocimiento y esta permite solucionar problemas y tomar decisiones.

En la era de la información, uno de los principales problemas es su exceso, es necesario invertir mucho tiempo en ella debido, entre otras causas, a la liberación de los mecanismos regulatorios existentes en materia de publicaciones, sobre todo como resultado del surgimiento y desarrollo de Internet; por esta razón, es frecuente encontrar un número significativo de publicaciones redundantes y de baja calidad mezcladas con otras importantes y sólidas, difíciles de hallar entre la información ruidosa que la "envuelve". Son múltiples las definiciones de un mismo concepto, por ejemplo, existe una multitud de definiciones, que en su conjunto son bastante dispares y, en muchos casos, ambiguas. Esto se debe, por una parte, al enfoque con el que se define el concepto (cultural, organizativo o tecnológico), y por otra, a que existen diferentes aproximaciones, en dependencia de su aplicación concreta a casos reales (Aja Quiroga Lourdes, 2002).

1.3.2 Sistema de Información.

“Un Sistema de Información es un conjunto de componentes interrelacionados que operan de manera sistemática para capturar, procesar, almacenar y distribuir información que sirva de apoyo a la toma de decisiones, la coordinación, el control y el análisis dentro de una organización”. (James, 1992)

En ese sentido, algunas de las características que resultan necesarias para cualquier Sistema de Información son las siguientes:

Disponibilidad de información Siempre debe estar disponible cuando se requiera realizar

alguna consulta.

Variedad. En la presentación de la información debe ser entendible para todas las

Tiempo de respuesta. Debe ser adecuado para el usuario, para no provocar que sea

proceso tedioso.

Exactitud en la información suministrada.

Generalidad. Debe siempre atender las diversas necesidades Flexibilidad. Capacidad de adaptación.

Se defineun Sistema de Información Web (SIW) como: “Un sistema de información que

utiliza una arquitectura web para proporcionar información (datos) y funcionalidad (servicios) a usuarios finales a través de una interfaz de usuario basada en presentación e interacción sobre dispositivos con capacidad de trabajar en la web. Los SIW varían ampliamente en su ámbito, desde sistemas de información hasta sistemas de transacciones e-business, incluso sistemas de servicios web distribuidos”. (Andreu & Ricart, 1996).

Gráfico 1.1 Sistemas de Información

Fuente: Tomado de http://definicion.de/sistema-de-informacion/

1.4 Seguridad.

1.4.1 Seguridad de la informática.

Según (Fernández Carlos & Piattini Mario, 2012) en el año 1992, el Consejo de la Organización para la Cooperación y el Desarrollo Económicos (OCDE), adoptó una importante recomendación relativa a las líneas directrices para la seguridad de los sistemas de información, en la que encontramos que:

La seguridad de los sistemas de información tiene por objetivo proteger los intereses de los que cuentan con sistemas de información contra los perjuicios imputables a defectos de disponibilidad, confidencialidad e integridad.

Considerar aspectos de seguridad significa conocer el peligro, clasificarlo y protegerse de los impactos o daños de la mejor manera posible. “Esto significa que solamente cuando estamos conscientes de las potenciales amenazas, agresores y sus intenciones dañinas (directas o indirectas) en contra de nosotros, podemos tomar medidas de protección adecuadas, para que no se pierda o dañe nuestros recursos valiosos”(Romo, 2012).

Según (Bradanovic, 2006), estos conceptos son analizados como principios elementales de la seguridad:

1.4.2 Integridad. La integridad se refiere a la Seguridad de que una información no ha

sido alterada, borrada, reordenada, copiada, etc., o bien durante el proceso de transmisión o en su propio equipo de origen. Es un riesgo común que el atacante al no poder descifrar un paquete de información y, sabiendo que es importante, simplemente lo intercepte y lo borre.

1.4.3 Confidencialidad. La confidencialidad o privacidad es el más obvio de los aspectos

1.4.4 Disponibilidad.

La disponibilidad de la información se refiere a la seguridad de que la información pueda ser recuperada en el momento que se necesite, esto es evitar su pérdida o bloqueo, bien sea por ataque doloso, mala operación accidental o situaciones fortuitas o de fuerza mayor.

1.4.5 No repudio

“Al momento de realizar cualquier tipo de acciones informáticas es importante la contribución inmediata de ambas partes ya sea en sistemas o personas. El no repudio se refiere a que, ante una relación entre dos partes, intentaremos evitar que cualquiera de ellas pueda negar que participara en esa relación”. (Roa José, 2013).

/

Gráfico 1.2 Pilares de la Seguridad.

Fuente: Tomado de https://infosegur.wordpress.com/tag/integridad

1.4.6 Gestión de la seguridad de la información.

La correcta Gestión de la Seguridad de la Información busca establecer y mantener programas, controles y políticas, que tengan como finalidad conservar la confidencialidad, integridad y disponibilidad de la información, si alguna de estas características falla no estamos ante nada seguro. Es preciso anotar, además, que la seguridad no es ningún hito, es más bien un proceso continuo que hay que gestionar conociendo siempre las vulnerabilidades y amenazas que se ciñen sobre cualquier información, teniendo siempre en cuenta las causas de riesgo y la probabilidad de que ocurran, así como el impacto que puede tener. Una vez conocidos todos estos puntos, y nunca antes, deberán tomarse las medidas de seguridad oportunas. (Estratégica, 2014)

1.4.7 Tipos de Seguridad.

Seguridad Física Esto se refiere directamente a incendios, inundaciones etc.

Seguridad Lógica Hace referencia a estrategias para asegurar la información por sistemas de información.(datos, aplicaciones y sistemas operativos).

Seguridad activa Es la encargada de prevenir y evitar algún

incidente sobre los sistemas informáticos entes de que se origine.

Seguridad Pasiva Son técnicas que se utilizan durante un incidente para minimizar los daños por algún incidente de seguridad.

Tabla1.2 Clasificación de la seguridad en función de lo que se quiere proteger. Fuente: Elaborado por el autor.

1.4.7.1 Objetivo de la seguridad Informática.

El objetivo de la seguridad informática es proteger los recursos informáticos valiosos de la organización, tales como la información, el hardware o el software. A través de la adopción de las medidas adecuadas, la seguridad informática ayuda a la organización cumplir sus objetivos, protegiendo sus recursos financieros, sus sistemas, su reputación, su situación legal, y otros bienes tanto tangibles como inmateriales. Desafortunadamente, en ocasiones se ve a la seguridad informática como algo que dificulta la consecución de los propios objetivos de la organización, imponiendo normas y procedimientos rígidos a los usuarios, a los sistemas y a los gestores. Sin embargo debe verse a la seguridad informática, no como un objetivo en sí mismo, sino como un medio de apoyo a la consecución de los objetivos de la organización (Galdámez P, 2003).

1.4.8 Amenazas.

Existen distintas amenazas para la seguridad informática en la actualidad como son el Shoulder, surfing, eaversdropping, Dumpster, diving, observación, dispositivos móviles perdidos, prensa, foros online, sitios web, herramientas en línea, Ingeniería social todas estas amenazas tienen un solo factor común obtener información para posteriormente ser usada para causar delitos y estafas informáticas . (Ñauta, 2015).

1.4.9 Vulnerabilidades

La Vulnerabilidad es la capacidad, las condiciones y características del sistema mismo (incluyendo la entidad que lo maneja), que lo hace susceptible a amenazas, con el resultado de sufrir algún daño. En otras palabras, es la capacitad y posibilidad de un sistema de responder o reaccionar a una amenaza o de recuperarse de algún daño. Las vulnerabilidades están directamente interrelacionadas con las amenazas porque si no existe una amenaza, tampoco existe la vulnerabilidad o no tiene importancia, porque no se puede ocasionar un daño. Dependiendo del contexto de la institución, se puede agrupar las vulnerabilidades en grupos característicos: Ambiental, Física, Económica, Social (protejete.wordpress 2014)De protejete.wordpres/dr_principal/amenazasyvulnerabilidades.

1.4.10 Activos.

Los activos, son los elementos que contribuyen al desarrollo de actividades en la empresa, son piezas fundamentales para el mismo, el cual es indispensable que se muestren disponibles en cualquier momento para su utilización, ya que de esa manera se garantiza la terminación de una determinada actividad.

“Los activos se suelen clasificar en, software (aplicaciones informáticas), hardware

(equipos informáticos, dispositivos de almacenamiento…), servicios (telefonía,

informática), imagen, información y personas”. (López Lemos, 2015).

1.4.11 Normas.

1.4.11.1 Normalización.

Es la actividad que tiene por objeto establecer, ante problemas reales o potenciales, disposiciones destinadas a usos comunes repetidos, con el fin de obtener un nivel de ordenamiento óptimo, en un contexto dado, que puede ser tecnológico, político,(http://www.iram.org.ar,2012)Dehttp://www.iram.org.ar,2012/index.php?=Que-es

1.4.12 Riesgo

“Estimación del grado de exposición a que una amenaza se materialice sobre uno o más activos causando daños o perjuicios a la Organización. El riesgo indica lo que le podría

pasar a los activos si no se protegieran adecuadamente” (Roa José, 2013). Es necesario analizar los activos cuales son más importantes: por ejemplo el riesgo sobre un router de que gestiona la conexión de 10 equipos, que el riesgo de un router que cumple las funciones de core.

“El análisis de riesgos proporciona un modelo del sistema en términos de activos, amenazas y salvaguardas, controla todas las actividades. La fase de tratamiento estructura las acciones a realizar en materia de seguridad para anular las amenazas detectadas por el

análisis” (Amutio Miguel, 2013).

El análisis de riesgo es una actividad primordial en la gestión de seguridad de la información. La evaluación del riesgo permite identificar en los activos de la empresa identificar amenazas y vulnerabilidades, pero también hay que tomar en cuenta los objetivos, estrategias y políticas de la organización, el fin de estos procesos es realizar un plan de seguridad de la información para la empresa que mitigue este riesgo sobre los activos que generan la información.

1.5 Normas de seguridad Informática.

1.5.1 ISO (International Organization Standardization).

Las normas ISO son un conjunto de normas orientadas a ordenar la gestión de una empresa en sus distintos ámbitos. La alta competencia internacional acentuada por los procesos globalizadores de la economía y el mercado y el poder e importancia que ha ido tomando la figura y la opinión de los consumidores, ha propiciado que dichas normas, pese a su carácter voluntario, hayan ido ganando un gran reconocimiento y aceptación internacional. Las normas ISO son establecidas por el Organismo Internacional de Estandarización (ISO), y se componen de estándares y guías relacionados con sistemas y herramientas específicas de gestión aplicables en cualquier tipo de organización (isotools, 2015).

1.5.1.1 Finalidades y Ventajas de las normas ISO. Se crearon con la finalidad de

ofrecer orientación, coordinación, simplificación y unificación de criterios a las empresas y organizaciones con el objeto de reducir costes y aumentar la efectividad, así como estandarizar las normas de productos y servicios para las organizaciones internacionales.

Las normas ISO se han desarrollado y adoptado por multitud de empresas de muchos países por una necesidad y voluntad de homogeneizar las características y los parámetros de calidad y seguridad de los productos y servicios.

1.5.2 ISO 27001.

“La norma ISO 27001 abarca un conjunto de normas relacionadas con la seguridad

informática” (GARCÍA-CERVIGÓN HURTADO & ALEGRE RAMOS, 2011), “se ha

impuesto como referencia en materia de seguridad de los sistemas de información, principalmente para la aplicación de un sistema de gestión de la seguridad de la

información” (CARPENTIER, 2016, p. 34), el propósito de esta norma es “reducir la

vulnerabilidad de una organización a riesgos de seguridad de la información mediante el

Gráfico 1.3 Estructura de ISO 27001.

Fuente: Tomado de http://www.iso27000.es/sgsi_implantar.html

1.5.3 ISO 27002.

La Norma ISO 27002 es una herramienta que permitirá establecer políticas con el objetivo de disminuir los riesgos que tienen los activos de una empresa. (ISO27002, 2015). En esta norma está dividida por Dominios, Objetivos y Controles que establecen criterios para implementar medidas de seguridad en la empresa forma parte importante en el plan de aplicabilidad de medidas de seguridad que quiera establecer la empresa luego de realizar el análisis de riesgo correspondiente.

1.5.4 ISO 27005. Denominada formalmente como Tecnología de la información

-Técnicas de seguridad - Gestión del riesgo en la seguridad de la información es la norma que proporciona directrices para la gestión del riesgo de la seguridad de la información, sin proporcionar metodologías específicas para tal fin. El componente de gestión del riesgo, es uno de los insumos esenciales para desarrollar un SGSI. Si bien existen múltiples marcos de referencia, en su mayoría presentan los mismos elementos. (Valencia-Duque, F., & Orozco-Alzate, M, 2017).

Esta norma fue creada como parte del grupo de Norma ISO 27001 para implementar el SGSI, y abarca la parte de la gestión del Riesgo.

1.5.5 Gestión de Riesgos en Tecnologías de la Información con ISO 27005

planificación, la ejecución, el control y el seguimiento de las políticas de seguridad plasmadas en el plan de seguridad de la información de la empresa.

La modernización, el mantenimiento y las mejoras implementadas en el SGSI establecen que una organización utiliza correctamente el enfoque de la identificación, análisis, gestión de un plan de seguridad en la empresa.

Gráfico 1.4 Estructura de ISO 27001. Fuente: Tomado de ISO 27005

1.5.6 Interrogantes para definir el valor del activo en cuanto confidencialidad integridad y disponibilidad.

“Los interrogantes a resolver con estos criterios de evaluación son: ¿Qué daño causaría a la Organización, el que la Información fuese conocida por quien no debe?, ¿Qué perjuicio causaría que el activo valorado estuviera dañado o suministrara información corrupta?, ¿Qué perjuicio causaría el no tener o poder usar el activo valorado?., ¿Qué niveles de Autenticidad y trazabilidad son requeridos para el manejo adecuado de la información?”, (ISO 27005, 2008).

1.5.7 Evaluación detallada de los riesgos en la seguridad de la Información.

Lo atractivo que sea el activo, o el impacto posible aplicable cuando se toma en consideración una amenaza humana deliberada.

La facilidad de conversión en recompensa de la explotación una vulnerabilidad del activo, aplicable cuando se toma en consideración una amenaza humana deliberada.

Las capacidades técnicas del agente amenazador, aplicable a amenazas humanas deliberadas.

La susceptibilidad de la vulnerabilidad a la explotación, aplicable tanto a vulnerabilidades técnicas como no técnicas.

1.5.8 Identificación de riegos

Un evento solo es un riesgo si existe un grado de incertidumbre. El valor de un activo puede cambiar su valor durante la ejecución de un proyecto, por experiencia esto es cierto pero ¿Cuánto puede cambiar? No lo sabemos. Por lo tanto es un riesgo que debemos evitar en un proyecto pequeño. Debemos estar seguros de identificar el riesgo en realidad y no sus causas o efectos. (www.pmg-ssi.com,2014) de www.pmg-ssi.com/01/iso-27005-como-identificar-los-riesgos/

1.5.9 MAGERIT.

Magerit responde a la parte de gestión de riesgo es decir usando una metodología parecida a ISO 27005 pero con ciertas variantes. En otras palabras, MAGERIT implementa el Proceso de Gestión de Riesgos dentro de un marco de trabajo para que los órganos de gobierno tomen decisiones teniendo en cuenta los riesgos derivados del uso de tecnologías de la información.

Esta normativa persigue los siguientes Objetivos.

Directos:

1. Concienciar a los responsables de las organizaciones de información de la existencia de riesgos y de la necesidad de gestionarlos

2. Ofrecer un método sistemático para analizar los riesgos derivados del uso de tecnologías de la información y comunicaciones (TIC)

Indirectos:

Preparar a la Organización para procesos de evaluación, auditoría, certificación o acreditación, según corresponda en cada caso

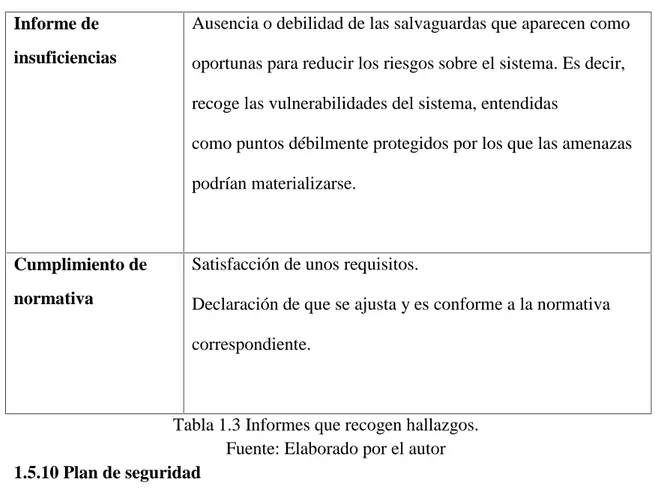

También se ha buscado la uniformidad de los informes que recogen los hallazgos y las conclusiones de las actividades de análisis y gestión de riesgos:

Modelo de valor Caracterización del valor que representan los activos para la Organización, así como de las dependencias entre los diferentes activos.

Mapa de riesgos Relación de las amenazas a que están expuestos los activos.

Declaración de

aplicabilidad

Para un conjunto de salvaguardas, se indica sin son de aplicación en el sistema de información bajo estudio o si, por el contrario, carecen de sentido.

Evaluación de

salvaguardas

Evaluación de la eficacia de las salvaguardas existentes en relación al riesgo que afrontan

Estado de riesgo Caracterización de los activos por su riesgo residual; es decir, por lo que puede pasar tomando en consideración las

Informe de

insuficiencias

Ausencia o debilidad de las salvaguardas que aparecen como oportunas para reducir los riesgos sobre el sistema. Es decir, recoge las vulnerabilidades del sistema, entendidas

como puntos débilmente protegidos por los que las amenazas podrían materializarse.

Cumplimiento de

normativa

Satisfacción de unos requisitos.

Declaración de que se ajusta y es conforme a la normativa correspondiente.

Tabla 1.3 Informes que recogen hallazgos. Fuente: Elaborado por el autor

1.5.10 Plan de seguridad

Conjunto de proyectos de seguridad que permiten materializar las decisiones de tratamiento de riesgos. (Magerit, 2012).

Gráfico 1.5 Estructura de ISO 27001.

Fuente: Portal de Administración Electrónica de España.

1.5.11 RFC.

Las RFC conforman básicamente la documentación de protocolos y tecnologías de Internet, siendo incluso muchas de ellas estándares. Las mismas son mantenidas por el IETF (Internet Engineering Task Force) y son accesibles por cualquier persona debido a que son publicadas online y sin restricciones (https://www.mikroways.net/, 2009) de www.mikroway.net/RFC

1.5.12 RFC-2196

Esta guía está escrita para proporcionar orientación básica en el Plan de seguridad para su sitio. Un enfoque generalmente aceptado. El seguimiento es sugerido por (Fites, Alabama, 1989) e incluye los siguientes pasos:

Identifique lo que está tratando de proteger.

Determine de qué está tratando de protegerlo.

Determinar la probabilidad de las amenazas.

Implementar medidas que protegerán sus activos de forma rentable, Manera efectiva.

Revisar el proceso continuamente y hacer mejoras cada vez .Se encuentra una debilidad.

La RFC se enfoca en el cuarto punto Implementar medidas que protegerán sus activos de forma rentable, Manera efectiva.

1.5.13 Política

Un documento denominado "política" es aquel que expresa una intención e instrucción global en la manera que formalmente ha sido expresada por la Dirección de la organización. (ISO27002, 2015).

1.5.14 Política de seguridad.

(Rendón, 2010) A partir de la Política de Seguridad se podrá definir el Plan de Implementación, que es muy dependiente de las decisiones tomadas en ella, en el que se contemplará: el estudio de soluciones, la selección de herramientas, la asignación de recursos y el estudio de viabilidad.

El objetivo principal de la redacción de una política de seguridad es la de concienciar a todo el personal de una organización, y en particular al involucrado directamente con el sistema de información, en la necesidad de conocer qué principios rigen la seguridad de la entidad y cuáles son las normas para conseguir los objetivos de seguridad planificados. (Aguilera, 2010). Una política de Seguridad se puede considerar como un método para asegurar un elemento o parte de la infraestructura tecnológica de una empresa.

1.5.15 Planeación.

“Un común denominador de todos los individuos y organizaciones de éxito es que establecen metas identificables, realista pero retadoras y luego formulan planes para alcanzarlas”. Aguilar, R. (2009)

1.5.16 Plan de seguridad.

“Es la expresión gráfica Sistema de Seguridad Informática diseñado y constituye el documento básico que establece los principios organizativos de una Entidad y recoge claramente las políticas de seguridad y las responsabilidades de cada uno de los

participantes en el proceso informático” (https://seguridadinformaticaufps.wikispaces.com, 2012) de https://seguridadinformaticaufps.wikispaces.com/plan de seguridad.

El plan de seguridad de información de una empresa contempla los controles a realizarse en cada uno de los activos que en el análisis de riesgo tienen un alto riesgo de que se cumpla una amenaza y explote una vulnerabilidad.

Conclusiones parciales.

La gestión de las empresas los resultados finales si existe o no una buena gestión está definida por sus resultados, es decir como la gestión de todos los recursos brindan una ganancia a la empresa.

El análisis de riesgo de la información es fundamental para realizar un plan de seguridad que se ajuste a las necesidades de la empresa, y brinda que activos deben asegurarse con más prioridad que otros.

La Norma ISO 27005 es una normativa que especifica una metodología capaz de analizar, y gestionar el riesgo de la información en las empresas.

Los SGSI definen el contexto que debe asegurarse en la empresa, además de brindar como se debe comenzar a implementar y las normas a considerar para su ejecución, control y revisión.

La Norma ISO entrega los insumos necesarios, y una metodología detallada para realizar la gestión del riesgo sobre los activos.

Para realizar los planes de seguridad con ISO es necesario estudiar los dominios, objetivos y controles proporcionados por ISO 27002.

Magerit también brinda una metodología de análisis de riesgo y una herramienta llamada pilar que permite analizar el riesgo de los activos de la empresa.

La RFC 2196 brinda las estrategias para asegurar la información de las empresas a través de la planificación y ejecución de un plan de seguridad.

CAPITULO II

2. MARCO METODOLOGICO

Con este trabajo de investigación se pretende brindar seguridad de la información para mejorar la confidencialidad, la integridad y disponibilidad de los servicios de Salud del distrito 12D05 de Vinces.

2.1 Descripción del distrito de Salud 12D05.

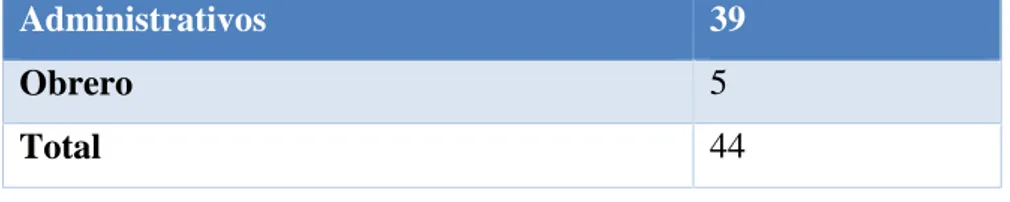

El distrito de salud del cantón Vinces es el encargado de brindar salud y previene enfermedades a la ciudadanía en general, posee actualmente altos niveles de atención en todas las áreas en la cual se enfocan y así garantizar un servicio con calidad y calidez. Su directorala Dra. Maribel Galarza Acostacuenta con 44 empleados.

2.2 Enfoque.

El enfoque de la investigación es cualitativa y cuantitativa.

El enfoque cuantitativo se presenta porque la investigación se realiza a través de levantamiento de información a través de un instrumento a la población del distrito de salud 12D05 y se realiza la interpretación de resultados de cada pregunta obtenidos a través de la encuesta.

Es cualitativa por que se realiza un análisis de la fundamentación teórica sobre la gestión y los planes de seguridad y normativas para su desarrollo y dar solución al problema de la seguridad a través de una propuesta.

2.3 Modalidad de la investigación.

2.3.1 Por el propósito Investigación Bibliográfica.

Investigación de Campo.

Se realiza a través de la observación de hechos en el distrito de Salud 12D05 y como se encuentra actualmente su infraestructura tecnológica y como evalúan el riesgo de sufrir algún problema de seguridad de la información.

Investigación Aplicada.

Se utilizó porque a través de la fundamentación teórica y la aplicación de métodos e instrumentos se dará solución a la gestión del Riesgo y la seguridad de la información.

2.4 Métodos, Técnicas e Instrumentos.

2.4.1 Metodología de desarrollo del Plan de Seguridad.

Para desarrollar la solución al problema a través de un plan de Seguridad para mejorar la gestión de los servicios del distrito 12D05 del cantón Vinces, se utilizará el estándar ISO 27005 para la gestión de Riesgo y saber con certeza los activos que deben asegurarse, para luego aplicar la RFC 2196 para realizar las medidas de seguridad frente a las amenazas y vulnerabilidades encontradas y que tienen un riesgo alto que se ejecuten.

2.4.2 Métodos de Investigación.

Los métodos que se utilizaron en el desarrollo de la tesis son empíricos y teóricos.

Métodos Empíricos

Observación Científica.

Es la base en el proceso de investigación, se la utilizó para obtener información sobre la infraestructura tecnológica en el distrito de Salud y saber sobre la gestión de información, y verificar las amenazas y vulnerabilidades que están expuestos los activos.

Validación por Expertos.

2.4.3 Métodos teóricos

Métodos Histórico Lógico.

Se utilizó este método porque se realiza el estudio de una trayectoria real del objeto de investigación a través del tiempo.

Método Analítico–Sintético.

Se utilizó porque a través del análisis de la información teórica sobre la gestión empresarial, normas y metodologías para seguridad de la información para realizar el plan de seguridad.

Método Inductivo–Deductivo.

Se utilizó para la generalización de la información y luego contrastarla con el problema de la falta de seguridad y la gestión de la información para realizar el plan de seguridad a través del RFC 2196

Método Sistémico.

Se utilizó porque permite el desarrollo de la tesis, etapa por etapa.

2.4.4 Técnicas de investigación. Encuesta.

Se la utilizó para realizar la recopilación de la información de los servicios tecnológicos y verificar anomalías este fue realizado a los empleados del distrito 12D05.

Reuniones de Trabajo.

2.4.5 Instrumentos de investigación. Cuestionario.

Esta encuesta permitió obtener información necesaria, para conocer los problemas con el servicio, qué piensan sobre la seguridad de información y si existen medidas de seguridad implementadas para salvaguardar la información.

2.5 Población y Muestra.

Población. La población del Distrito de Salud 12D05 a tomar en cuenta para nuestra

investigación es la siguiente.

Administrativos 39

Obrero 5

Total 44

Tabla 2.1 Población del Distrito de Salud Fuente: Distrito de Salud 12D05

Muestra.

2.5.1 Interpretación de Resultados de las encuestas Aplicadas.

Para la interpretación de los datos se toman en cuenta los datos obtenidos en las encuesta aplicada a los empleados del distrito de Salud 12D05. A continuación se muestran las preguntas y los datos obtenidos de la encuesta aplicada a los empleados del Distrito de Salud.

¿Conoce usted de algún plan de seguridad de la información del distrito de salud?

INDICADOR RESULTADO PORCENTAJE

SI 0 0,00%

NO 44 100,00%

Tabla Nro.1

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Gráfico Nro.1

Fuente: Distrito de salud de Vinces.

Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

En los resultados se muestra que la totalidad de los empleados del distrito de salud no conocen sobre algún plan de seguridad de la informática.

0,00%

100,00%

0,00% 20,00% 40,00% 60,00% 80,00% 100,00% 120,00%

SI NO

PORCENTAJE

¿En caso de ser afirmativa señale hace cuánto tiempo lo conoce?

INDICADOR RESULTADO PORCENTAJE

6 MESES 0 0%

1 AÑO 0 0%

5 AÑOS 0 0%

MAS DE 5 AÑOS 0 0%

Tabla Nro.2

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Gráfico Nro.2

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

De los datos obtenidos en esta pregunta se reflejan los de la primera al no existir plan de seguridad de la información, en esta pregunta nadie contestó.

0% 10% 20% 30% 40% 50% 60% 70% 80% 90% 100%

6 MESES 1 AÑO 5 AÑOS MAS DE 5 AÑOS

PORCENTAJE

¿Existe en su departamento una o varias políticas de seguridad respecto al uso de sus equipos de escritorio, portátiles, móviles u otros?

INDICADOR RESULTADO PORCENTAJE

SI 0 0,00%

NO 44 100,00%

Tabla Nro. 3

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Gráfico Nro.3

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

De los empleados encuestados se destaca que no existe conocimiento alguno sobre políticas referente al uso, manipulación y seguridad de la información que se encuentra en estos dispositivos del distrito de salud.

0,00% 20,00% 40,00% 60,00% 80,00% 100,00% 120,00%

SI NO

PORCENTAJE

¿Cuida sus contraseñas con algún grado de dificultad en cuanto a la escritura es decir utiliza número letras y caracteres especiales?

INDICADOR RESULTADO PORCENTAJE

SI 7 15,91%

NO 37 84,09%

Tabla Nro. 4

Fuente: Distrito de Salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Gráfico Nro.4

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

De todos los empleados encuestados existe un pequeño porcentaje de empleados que utilizan cierto grado de complejidad en sus contraseñas, mientras que la gran mayoría no tiene conocimiento sobre el grado de complejidad o algún tipo de control que exija cierto grado de complejidad en las contraseñas.

0,00% 10,00% 20,00% 30,00% 40,00% 50,00% 60,00% 70,00% 80,00% 90,00%

SI NO

PORCENTAJE

¿Existe alguna exigencia para cambiar su contraseña cada cierto periodo de tiempo?

INDICADOR RESULTADO PORCENTAJE

SI 1 2,27%

NO 43 97,73%

Tabla Nro. 5

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Gráfico Nro.5

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

Los empleados del distrito de salud todos manifiestan que ninguno cambia su contraseña cada cierto periodo de tiempo, esto se traduce que si no existe la exigencia por parte del Departamento TIC no lo realizan, provocando en los equipos facilidad de acceso por la poca preocupación que existe en las políticas de contraseña.

0,00% 20,00% 40,00% 60,00% 80,00% 100,00% 120,00%

SI NO

PORCENTAJE

¿Existe algún control para guardar información desde su equipo a algún medio de almacenamiento como memorias usb, discos duros externos, cd, dvd y otros?

INDICADOR RESULTADO PORCENTAJE

SI 2 4,55%

NO 42 95,45%

Tabla Nro.6

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Gráfico Nro.6

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

Esta pregunta se prueba que no existe ningún control sobre el uso y las copias de información a través de medio de almacenamiento, esto lleva que exista un riesgo muy alto en cuanto a la fuga de información.

0,00% 20,00% 40,00% 60,00% 80,00% 100,00% 120,00%

SI NO

PORCENTAJE

¿Existen interrupciones de servicios tecnológicos página web, software que brinda servicios el distrito otros?

INDICADOR RESULTADO PORCENTAJE

SI 36 81,82%

NO 8 18,18%

Tabla Nro. 7

Fuente: Distrito de Salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Grafica Nro.7

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

Esta pregunta realizada a los empleados indica que existe perdida de acceso a los servicios tecnológicos del distrito de salud, esto produce una disponibilidad de servicios baja, y malestar a los usuarios y empleados en general.

0,00% 10,00% 20,00% 30,00% 40,00% 50,00% 60,00% 70,00% 80,00% 90,00%

SI NO

PORCENTAJE

¿De los siguientes servicios cuál de ellos incide más en sus labores en la oficina?

INDICADOR RESULTADO PORCENTAJE

INTERNET 10 23%

CORREO ELECTRONICO 1 2%

PAGINA WEB 8 18%

SOFTWARE CONTABLE 1 2%

SOFWARE DE GESTIÓN DE DISTRITO 15 34%

QUIPUX 1 2%

SISTEMA DE AYUDA 7 16%

NINGUNA 1 2%

Tabla Nro. 8

Fuente: Distrito de Salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Grafica Nro.8

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

En esta pregunta los empleados evidencian que los servicios que tienen más incidencia y que sufren perdida de acceso son el Software de gestión de Salud en los distritos, software de ayuda, Internet.

0% 5% 10% 15% 20% 25% 30% 35% 40%

PORCENTAJE

¿De la pregunta anterior defina el periodo de tiempo más largo que ha sufrido la pérdida de este servicio?

INDICADOR RESULTADO PORCENTAJE

1 MINUTO -1 HORA 15 34%

MAS DE UNA HORA–2 HORAS 10 23%

MAS DE DOS HORAS - HASTA 4 HORAS 12 27%

DE 4 HORAS HASTA 8 HORAS 5 11%

MAS DE 8 HORAS 2 5%

Tabla Nro. 9

Fuente: Distrito de salud de Vinces.

Elaborado por: Silvio Chávez Murillo.

Grafica Nro.9

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

En esta pregunta la mayoría de los empleados manifiestan que de los servicios que tienen problemas en el acceso, el tiempo de espera para restituirlo en la mayoría de los casos es de 1min-1 hora, aunque también existen ciertos servicios tiene problemas de acceso por periodos de hasta 4 horas.

0% 5% 10% 15% 20% 25% 30% 35% 40%

1MINUTO

-1HORA MAS DEUNA HORA -2HORAS

MAS DE DOS HORAS -HASTA 4 HORAS

DE 4 HORAS HASTA 8

HORAS

MAS DE 8 HORAS

PORCENTAJE

En la pregunta 10 se consultó.

¿Está de acuerdo que el distrito de Salud incorpore Plan de Seguridad donde existan las políticas de seguridad de la información y para mejorar la gestión de sus servicios?

INDICADOR RESULTADO PORCENTAJE

SI 44 100,00%

NO 0 0,00%

Tabla Nro. 10

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Grafica Nro. 10

Fuente: Distrito de salud de Vinces. Elaborado por: Silvio Chávez Murillo.

Análisis e Interpretación.

En los resultados obtenidos en esta pregunta los empleados del distrito de salud, están de acuerdo en que se incorpore un plan de seguridad informática para mejorar la gestión de la seguridad.

0,00% 20,00% 40,00% 60,00% 80,00% 100,00% 120,00%

SI NO

PORCENTAJE

2.6 Propuesta del Investigador.

Después de tabular los resultados de la investigación de campo se propone desarrollar un plan de seguridad informática, partiendo de un análisis de riesgo que permite una visión clara de que se debe asegurar de forma inmediata en la infraestructura tecnológica, a través de la Norma ISO 27005 porque establece un modelo de gestión de riesgos, y detalla las amenazas y vulnerabilidades que estas expuestas la infraestructura tecnológica permitiendo en reuniones de trabajo con el Director de TIC definir la importancia y cómo actúan en los activos de la Unidad de Tecnología y del distrito de salud, también se definirán escalas que permitan analizar y evaluar el riesgo, para culminar con la aplicación RFC-2196 que establece las directrices para implementar seguridad en infraestructura tecnológicas.

Grafica Nro.10 Estructura de la Propuesta

Elaborada por el autor.

2.7 Conclusiones parciales del capítulo.

Los empleados del distrito de salud tienen total desconocimiento de normativas, controles que deben realizar a los equipos de cómputo.

Las zonas donde se encuentran los equipos de cómputo se encuentra desprotegida y susceptible a manipulación de personas no autorizadas.

El personal de Tecnología no tiene capacitación sobre la Normativa aplicarse para desarrollar análisis de riesgo.

El personal de Tecnologías no tiene conocimiento sobre Normas o Metodologías para asegurar la Información.

El personal del distrito de salud al dejar sus sitios de trabajo dejan los equipos de cómputo encendidos y sin protección alguna.

Las contraseñas de los sistemas de información y de los equipos de los empleados se encuentran débiles, es decir que son susceptibles a accesos no autorizados que puede provocar sustracción de información importante del distrito de salud.

Existen varios servicios que pierden el acceso para poder brindar atención a la ciudadanía lo que provoca malestar al momento de solicitar un servicio.

CAPITULO III 3. DESARROLLO DE LA PROPUESTA.

3.1 Tema

Plan de Seguridad de la información del departamento de Tecnologías de la Información de Distrito de Salud 12D05 de la ciudad de Vinces para mejorar las seguridad de la información Basado en RFC 2196.

3.2 Caracterización de la propuesta

La propuesta es desarrollar un plan de seguridad informática que contribuya a mejorar la gestión de la seguridad de la información basado en la RFC 2196porque en este documento se establecen normativas para aseguramiento de las infraestructura tecnológicas y la información , este proyecto será implementado en el Distrito de Salud 1205 de la Ciudad de Vinces Provincia de los Ríos.

Primero se realizará un análisis de Riesgo de la Información y los dispositivos de la infraestructura tecnológica del distrito de salud 1205 de Vinces esto ayudará a saber que se debe asegurarla dirección de Tecnología de la Información debe tener en cuenta que para implementar el plan de seguridad previamente se debe establecer un análisis de riesgo en este caso, se utilizará la norma 27005 porque establece directrices claras del proceso a seguir para obtener el riesgo y la mitigación la realizara a través del plan de seguridad.

El aporte de este trabajo de investigación está considerado en los siguientes puntos de la propuesta:

3.2.1 Plan de seguridad Basado en RFC 2196.