Impacto de la Legislación de Seguridad Informática en el Desarrollo de Negocios Electrónicos en México Edición Única

Texto completo

(2) INSTITUTO TECNOLÓGICO Y DE ESTUDIOS SUPERIORES DE MONTERREY. Los miembros del comité de tesis recomendamos que la presente tesis, de la Ing. Elsa Claudia Contreras Falcón, sea aceptada como requisito parcial para obtener el grado académico de Maestría en Administración de las Telecomunicaciones.. Comité de Tesis:. ______________________________________ Asesor Dr. Carlos Mex Pereda. ______________________________________ Sinodal Dr. Gabriel Campuzano Treviño. ______________________________________ Sinodal M.C. Renán Rafael Silva Rubio. ______________________________________ David Alejandra Garza Salazar, Ph. D. Director del Programa de Graduados en Electrónica, Computación, Información y Comunicaciones. Julio de 2005. ii.

(3) IMPACTO DE LA LEGISLACIÓN DE SEGURIDAD INFORMÁTICA EN EL DESARROLLO DE NEGOCIOS ELECTRÓNICOS EN MÉXICO. TESIS. Por: Elsa Claudia Contreras Falcón. Presentada al Programa de Graduados en Electrónica, Computación, Información y Comunicaciones.. Este trabajo es requisito parcial para obtener el grado de Maestro en Administración de las Telecomunicaciones. INSTITUTO TECNOLÓGICO Y DE ESTUDIOS SUPERIORES DE MONTERREY. Julio 2005. iii.

(4) Dedicatoria. A mi padre por todo su esfuerzo y apoyo para ver concluida esta nueva meta, por hacerme una mejor persona cada día, y por no abandonarme en los momentos más difíciles.. A mi madre y a mi hermana por haberme enseñado a ser perseverante y a no dejarme vencer por los obstáculos.. A todos mis amigos que siempre han estado ahí apoyándome, y han hecho de esta etapa de la mejor de mi vida.. iv.

(5) Agradecimientos. A mi asesor, el Doctor Carlos Mex por toda la paciencia y la constancia invertida en el logro de esta tesis.. A mi asesor inicial el Doctor Ricardo Pineda por haber orientado el curso de esta investigación, y por todas sus recomendaciones.. A mis amigas Naty, Paty, Oly y Saira por estar al pendiente de mis proyectos y por darme ánimos para terminar esta tesis. A Martha Chong y a su familia por haberme adoptado en su casa y por tenerme en cuenta en sus vidas. A mis amigos Karla, Saulo, Ata y Raúl por tenerme toda la paciencia del mundo y por haber hecho de mi estancia en el Tec inolvidable.. v.

(6) Resumen En esta investigación se plantea un modelo de interacción sobre las entidades y factores que afectan el desarrollo del comercio electrónico, tomando como elementos principales la Seguridad Informática y el entorno legal. Estos elementos inciden directamente sobre la percepción de confianza de los usuarios para realizar transacciones electrónicas, que finalmente se traduce en el uso o no uso de portales de Internet para realizar operaciones. Para comprobar la relación entre estos elementos, se realizó una encuesta enfocada a usuarios de Internet que fueran mayores de 18 años y contaran con solvencia económica para poder realizar compras a través de este medio. La encuesta se centra en preguntas sobre el tipo de acceso a Internet, la frecuencia de uso, tipo de transacciones que realizan, la percepción de confianza en los Sitios Web y conocimiento general sobre legislación en cuanto a transacciones electrónicas, ya que sobre estos puntos se sustenta el modelo propuesto. Se contabilizaron todas las respuestas de las encuestas, representándolas en porcentajes, los cuales fueron presentados en forma gráfica para visualizar el impacto y percepción de los usuarios en cada una de ellas. Se obtuvieron los datos más representativos de las preguntas y se sacaron las conclusiones generales de las mismas para apoyar el modelo de impacto de seguridad informática en el desarrollo de negocios electrónicos; lo cual permite comprobar las hipótesis planteadas en este documento.. vi.

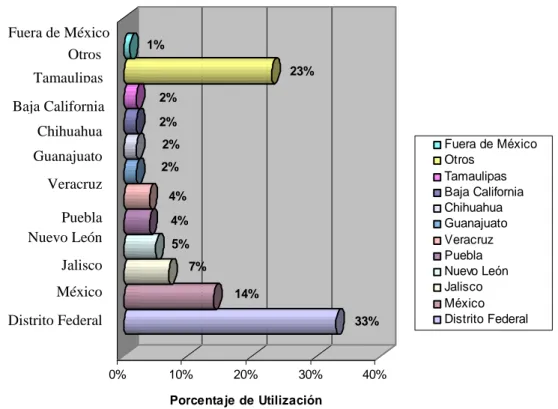

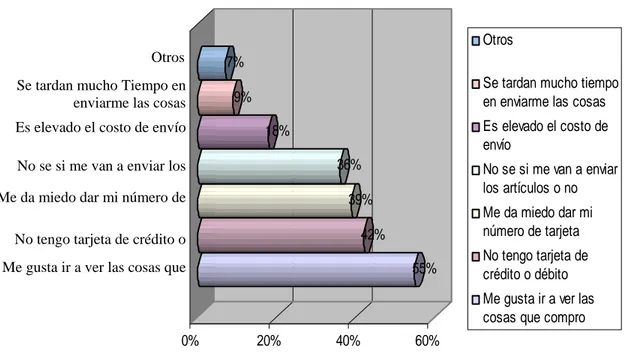

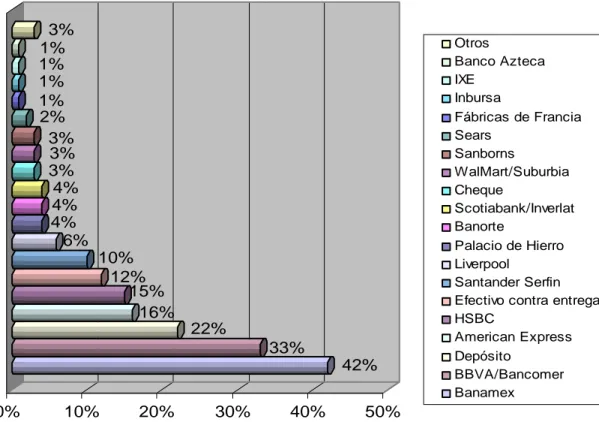

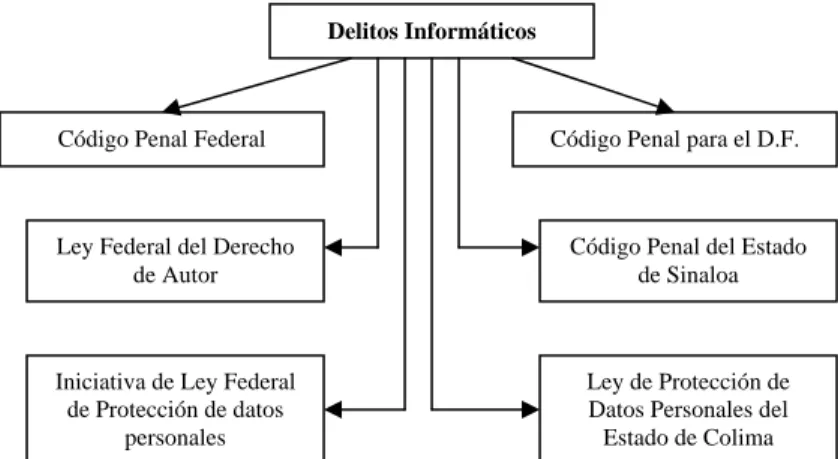

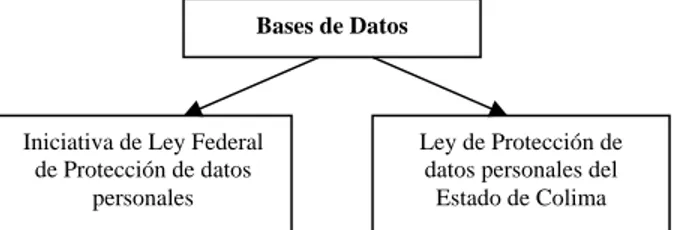

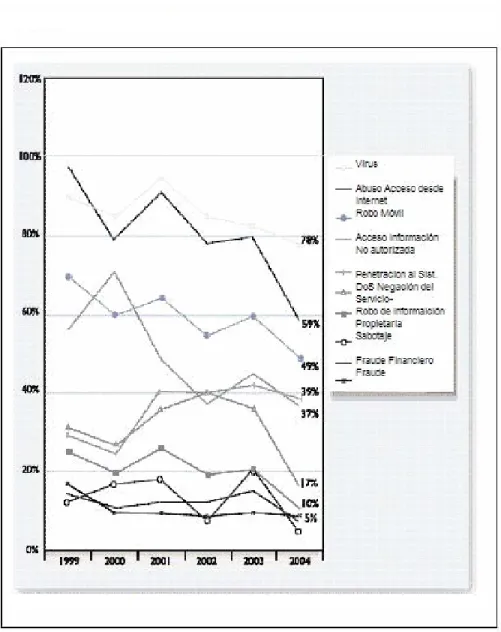

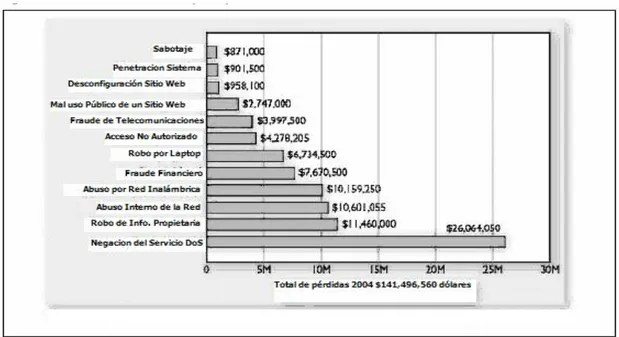

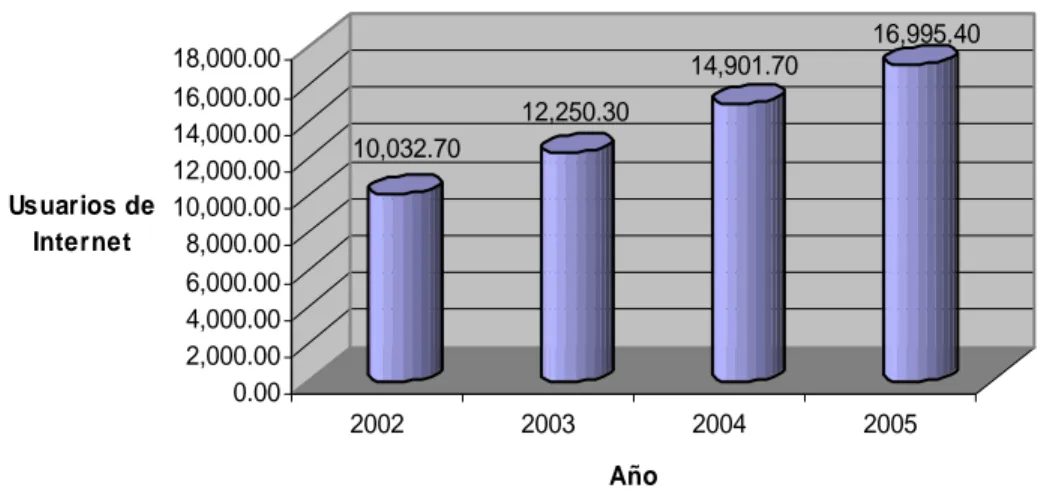

(7) Lista de Figuras Ilustración 1: Arquitectura OBI………………………………………………………………………………...14 Ilustración 2: Tipo de Ataques Detectados en los últimos 12 meses CSI/FBI 2004.............................................30 Ilustración 3: Cantidad de Pérdidas por problemas de Seguridad. CSI/FBI 2004………………………….........31 Ilustración 4: Crecimiento de Usuarios de Internet en México AMIPCI 2004......................................................41 Ilustración 5: Usuarios de Internet por Estado de la República Mexicana AMPICI 2004.....................................42 Ilustración 6: Distribución de Usuarios de Internet en México por edad AMIPCI 2004.......................................42 Ilustración 7: Distribución de Usuarios de Internet en México por Ocupación AMIPCI 2004.............................43 Ilustración 8: Motivos para no realizar compras electrónicas AMIPCI 2004………………………………........46 Ilustración 9: Distribución de usuarios por Tipo de Compra AMIPCI 2004…………………………………….46 Ilustración 10: Sitios Web más visitados en México AMIPCI 2004………………………………………..........47 Ilustración 11: Delitos Informáticos Batiz Farias 2003…………………………………………………………..48 Ilustración 12: Delitos Informáticos en BD Batiz Farias 2003………………………………………………….51 Ilustración 13: Delitos Informáticos Propiedad Intelectual, Batiz Farias 2003…………………………………..54 Ilustración 14: Contratos y Firma Electrónica, Batiz Farias 2003…………………………………………….….56 Ilustración 15: Computo Forense, Batiz Farias 2003……………………………………………………………..56 Ilustración 16: Comercio Electrónico, Batiz Farias 2003…………………………………………………………57 Ilustración 17: Modelo Particular sobre elementos involucrados en la seguridad del comercio electrónico.........59 Ilustración 18: Modelo Particular…………………………………………………………………………………60 Ilustración 19: Distribución Encuestados por Edades…………………………………………………………….70 Ilustración 20: Distribución Encuestados por Género…………………………………………………………….71 Ilustración 21: Conexión a Internet……………………………………………………………………………….71 Ilustración 22: Distribución por Frecuencia de Acceso a Internet………………………………………………..72 Ilustración 23: Distribución de Lugar de Conexión a Internet………………………………………………........73 Ilustración 24: Tipo de Conexión a Internet…………………………………………………………………........74 Ilustración 25: Lo de mayor importancia en un Portal de Internet………………………………………………..75 Ilustración 26: Segundo Aspecto Importante en un Portal de Internet………………………………………........76 Ilustración 27: 3er Aspecto Importante en un Portal de Internet………………………………………………….77 Ilustración 28: 4o Aspecto Importante en un Portal de Internet…………………………………………………..78 Ilustración 29: 5o. Aspecto Importante en un Portal de Internet……………………………………………….....79 Ilustración 30: Encuestados que Realizan Transacciones por Internet………………………………………........80 Ilustración 31: Frecuencia con que los Encuestados Realizan Transacciones Electrónicas…………………........81 Ilustración 32: Tipo de Transacciones Electrónicas…………………………………………………………........82 Ilustración 33: Tipo de Pago en Transacciones Electrónicas……………………………………………………..83 Ilustración 34: Preferencia de Portales Nacionales o Extranjeros………………………………………………...84 Ilustración 35: Garantías en Portales de Internet………………………………………………………………….86 Ilustración 36: ¿Qué motive a los usuarios a Realizar Transacciones Electrónicas?..............................................88 Ilustración 37: Principales Motivos de No Realizar Compras por Internet……………………………………….90 Ilustración 38: Principal Motivo que Cambiaría la Percepción de Inseguridad en Transacciones Electrónicas….91 Ilustración 39: Segundo Aspecto que Cambiaría la Percepción de Inseguridad en Transacciones Electrónicas....92 Ilustración 40: Tercer Aspecto que cambiaría la percepción de Inseguridad en Transacciones Electrónicas…….93 Ilustración 41: Cuarto aspecto que cambiaría la Percepción de Inseguridad en Transacciones Electrónicas……..94 Ilustración 42: Si existieran Leyes, ¿Usted Realizaría Compras por Internet?........................................................95 Ilustración 43: Víctimas de Abuso en Transacciones Electrónicas………………………………………………..96 Ilustración 44: Conocimiento de Leyes Mexicanas que Protejan Transacciones Electrónicas…………………....97 Ilustración 45: Conocimiento de Leyes Internacionales que protejan Transacciones Electrónicas………….........97 Ilustración 46: ¿Aumentaría la Frecuencia de Operaciones Electrónicas?..............................................................98 Ilustración 47: Necesidad que el Gobierno Emita Leyes que Aseguren Transacciones Electrónicas…………….99. vii.

(8) Glosario Ataque Informático: Violación de seguridad que se traduce como un ilícito y afecta tanto a los usuarios como las empresas que ofrecen sus servicios a través de Internet Internet. AMIPCI: Asociación Mexicana de Internet BBCE: (Building Blocks for e-commerce) Arquitectura de Construcción de Bloques para Comercio Electrónico B2B (Business to Business): Empresa-Empresa: Relación entre empresas usuarias como puede ser una compañía que utiliza Internet para realizar pedidos a otras empresas proveedoras. B2C (Business to Consumer): Empresa-Consumidor: Relación entre empresas y consumidores de forma que estos últimos utilizan la red cuando adquieren productos y servicios de las empresas. B2A (Business to Administration): Empresa-Administración; Relación entre empresas y organismos gubernamentales. De esta forma la Administración puede ofrecer la opción de intercambio electrónico para transacciones como determinados impuestos y pagos de tasas, así como otros servicios específicos. C2A (Consumer to Administration): Consumidor-Administración: Relación entre la administración y el consumidor originando un intercambio parecido al de empresas ofreciendo al consumidor la posibilidad de pagar sus impuestos y tasas vía on-line además de acceso a toda clase de asesoramiento, devoluciones, etc. C2C (Consumer to Consumer): Consumidor-Consumidor: Relación entre consumidores como pueden ser las subastas on-line. Los productos y servicios se ofrecen y demandan por particulares que se convierten en consumidores en el momento de la transacción. Cibercrimen: Crimen por violación de sistemas de seguridad en Internet) ccTLD: (Country Code Top Level Domain) Códigos de países para nombre de dominio. Código Malicioso (Malicious Code): Computadora o servidor objetivo es comprometido por medio de la ejecución de un programa independiente, que daña los sistemas. Comercio electrónico: Sistema que permite la compra-venta de bienes y servicios a través de Internet.. viii.

(9) Correo electrónico: Sistema que permite la compra-venta de bienes y servicios a través de Internet. DC México: Delitos Cibernéticos México EcO: Arquitectura de comercio electrónico propuesta por CommerceNet EDI: Intercambio Electrónico de Datos Empresas Virtuales: Socios comerciales externos sin una ubicación física, pues se establece una relación basada en transacciones electrónicas FBI: Federal Bureau of Investigation Firma Digital: Instrumento que determina de forma fiable si las partes que intervienen en una transacción electrónica, son realmente las que dicen ser, y si el contenido del contrato ha sido alterado o no posteriormente a la transacción. Firewall: dispositivo que como filtro de flujo de información entre redes, permitiendo o denegando las transmisiones de una red a la otra. Gusanos: Los gusanos con un tipo de virus que opera sobre la red y se replica por si mismo infectando todas las computadoras y sistemas a los cuales esté conectada. gTLD: (Generic top-level domain name) Nombres de dominio de primer nivel genérico Hackers: Un hacker es un curioso de la Red, todo un experto, un investigador, un explorador de sistemas. Básicamente se les conoce por sus penetraciones en ordenadores remotos. El hacker genera daños en los sistemas. ICANN: Corporation for Assigned Names and Numbers Internet: Medio de comunicación público, cooperativo y autosuficiente en términos económicos, accesible a cientos de millones de personas en el mundo entero. Físicamente usa parte del total de recursos actualmente existentes en las redes de telecomunicaciones. Técnicamente, hace uso del protocolo de comunicación llamado TCP/IP (Transmission Control Protocol/Internet Protocol). INTA: International Trademark Association IP: Internet Protocol ISP: Internet Service Providers ISSS: Information Society Standardization System.. ix.

(10) Jurisdicción: Derecho legal, autoridad o poder que decide un caso o un dictamina sentencia en una disputa. PFP: Policía Federal Preventiva Negación del Servicio (Denial of Service): Accesos repetidos a un servidor o red objetivo sobrepasando la capacidad de éste y generando la pérdida del servicio. NIC: Network Information Center Nick: Seudónimo utilizado para aparecer en páginas o sitios de Internet OBI: Open Buying on the Internet OTP: Open Trading Protocol SEMPER: Secure Electronic Market Place for Europe Secure Sockets SSL: Capa de conexiones Segura, es un programa de cómputo que se utiliza para autentificar, codificar y enviar mensajes SCT: Secretaría de Comunicaciones y Transportes Sitios Web: Es un conjunto de archivos electrónicos y páginas Web referentes a un tema en particular, que incluye una página inicial de bienvenida, generalmente denominada "home page", con un nombre de dominio y dirección en Internet específicos. Trademarks: Marca distintiva es cualquier palabra, nombre, slogan, diseño o símbolo que sea utilizado en comercio electrónico para identificar a un producto en particular o distinguirlo de otros UNAM: Universidad Nacional Autónoma de México UNCITRAL: United Nations Commission on International Trade Law The Internacional Chamber of Commerce (ICC) Virus: Programas o pequeños códigos diseñado para reproducirse a sí mismos a través de usuarios de computadoras. Web: World Wide Web, es el universo de información accesible a través de Internet. XML: Extensible Markup Language (Lenguaje Extensible de Marcas). x.

(11) CONTENIDO Dedicatoria....................................................................................................................................................... iv Agradecimientos ............................................................................................................................................... v Resumen ........................................................................................................................................................... vi Lista de Figuras .............................................................................................................................................. vii Glosario .......................................................................................................................................................... viii. CAPÍTULO 1. INTRODUCCIÓN ........................................................................... 4. 1.1. El desafío............................................................................................................................................. 5. 1.2. DEFINICIÓN DEL PROBLEMA ................................................................................................... 7. 1.3 OBJETIVO ......................................................................................................................................... 9 1.3.1 Objetivos particulares...................................................................................................................... 9 1.4. HIPOTESIS ........................................................................................................................................ 9. 1.5. ESTRUCTURA DEL DOCUMENTO ........................................................................................... 10. CAPÍTULO 2. COMERCIO ELECTRÓNICO....................................................... 11. 2.1 Definición Comercio Electrónico .................................................................................................... 11 2.1.1 Efectos Del Comercio Electrónico ................................................................................................ 11 2.1.2 Modalidades del Comercio Electrónico ........................................................................................ 12 2.1.3 Arquitecturas de Comercio Electrónico ........................................................................................ 13 2.1.4 Requisitos del Comercio Electrónico ............................................................................................ 18 2.2 Necesidades de Legislación del Comercio Electrónico.................................................................. 19 2.2.1 Jurisdicción.................................................................................................................................... 19 2.2.2 Impuestos ...................................................................................................................................... 20 2.2.3 Marcas Registradas/Nombres de Dominio .................................................................................... 21 2.2.4 Derechos de Autor (Copyright) ..................................................................................................... 22 2.2.5 Información Secreta o Confidencial .............................................................................................. 24. CAPÍTULO 3. SEGURIDAD EN INTERNET ....................................................... 25. 3.1. Seguridad de la Información........................................................................................................... 25. 3.2. Clasificación de la Información ...................................................................................................... 26. 3.3. Amenazas Externas en Materia de Seguridad............................................................................... 28. 3.4. Incidentes de Seguridad................................................................................................................... 29. 3.5. Fraude en Internet ........................................................................................................................... 31. 1.

(12) 3.6 Modalidades de Fraude ................................................................................................................... 32 3.6.1 Fishing (Pesca) .............................................................................................................................. 32 3.6.2 Spoofing (Engaño) ........................................................................................................................ 32 3.6.3 Software espía ............................................................................................................................... 33 3.6.4 Key logger (Captura de teclado).................................................................................................... 34 3.6.5 Otras modalidades ......................................................................................................................... 35 3.7 Métodos de Combate para Delitos Informáticos ........................................................................... 36 3.7.1 Investigaciones Forenses............................................................................................................... 36 3.7.2 Conexiones Seguras ...................................................................................................................... 36 3.7.3 Software de Seguridad................................................................................................................... 36 3.8 Importancia de Autenticación en Transacciones Comerciales..................................................... 36 3.8.1 Firma Digital ................................................................................................................................. 37 3.9 Comercio Electrónico y Seguridad ................................................................................................. 37 3.9.1 Confianza del Consumidor ............................................................................................................ 38 3.10 Riesgos del Comercio Electrónico................................................................................................... 39 3.10.1 Entorno Empresarial y Tecnológico Cambiante ....................................................................... 39 3.10.2 Privacidad y seguridad.............................................................................................................. 39 3.10.3 Cuestiones legales, políticas y Sociales.................................................................................... 39. CAPÍTULO 4. COMERCIO ELECTRÓNICO EN MÉXICO.................................. 41. 4.1. Tendencias de Usuarios de Internet en México ............................................................................. 41. 4.2. La Seguridad de Internet en México .............................................................................................. 43. 4.3 Tendencias de Ciberdelitos en México ........................................................................................... 44 4.4.1 Crecimiento del Comercio Electrónico en México ....................................................................... 45 4.5. Legislación Informática en México................................................................................................. 48. CAPÍTULO 5 IMPACTO DE LA LEGISLACIÓN DE SEGURIDAD INFORMÁTICA EN EL DESARROLLO DE NEGOCIOS ELECTRÓNICOS EN MÉXICO ............. 59 5.1. Método de Investigación .................................................................................................................. 62. 5.2. Definición de Variables.................................................................................................................... 63. 5.3. Medición y Estrategia de Recolección de Datos............................................................................. 65. 5.4. Análisis de la Información............................................................................................................... 65. CAPÍTULO 6 RESULTADOS DE LA INVESTIGACIÓN ...................................... 66 6.1. Formato de Encuesta Aplicada ....................................................................................................... 66. 6.2. Resultados de Encuestas .................................................................................................................. 70. 6.3. Resumen de Resultados ................................................................................................................. 100. 6.4. Conclusiones derivadas de la encuesta ......................................................................................... 102. 2.

(13) 6.5. Propuesta “Acciones a Tomar”..................................................................................................... 105. CAPÍTULO 7 CONCLUSIONES ......................................................................... 109 7.1. Conclusiones Generales de la Tesis............................................................................................... 109. 7.2. Sugerencias y Estudios Futuros .................................................................................................... 113. REFERENCIAS................................................................................................... 114. 3.

(14) Capítulo 1 Introducción El crecimiento global de Internet ha permitido el desarrollo de muchas tecnologías, así como la interacción entre miles y millones de personas en el mundo; no sólo se habla de comunicación, sino de tener acceso a información, productos y servicios que han dado lugar a un nuevo entorno de negocios. El término "comercio electrónico", se refiere a la venta de productos y servicios por Internet. Actualmente, este segmento presenta el crecimiento más acelerado de la economía, gracias al costo mínimo que implica, hasta la empresa más pequeña puede llegar a clientes de todo el mundo con sus productos y mensajes. Este sector se ha desarrollado enormemente en los últimos años y ha dado entrada a un nuevo mundo de los negocios; muchas empresas han incursionado en ofrecer sus servicios a través de la red porque ha significado su permanencia en un mercado globalizado. Es por ello que la protección de este tipo de transacciones en donde se involucran la compra o venta de información, servicios y productos ha generado una necesidad inminente de tener legislación sobre las transacciones en la red (Mi propio Negocio, 2004). La seguridad ha adquirido gran importancia en este nuevo entorno ya que se transmiten por Internet datos confidenciales tanto de clientes como de empresas; por lo que los usuarios se preocupan cada vez más para que su información esté resguardada y no se divulgue a todo lo largo y lo ancho de la red. Este es un riesgo inherente al que todo usuario o prestador de servicios en Internet está expuesto, sin embargo es importante resaltar que se han realizado grandes esfuerzos tanto en la parte tecnológica, como en la parte legal en algunos países que permite que este entorno se vuelva más seguro y se traduzca en confiabilidad para los usuarios y las empresas, promoviendo un crecimiento y desarrollo de los negocios electrónicos. La mayoría de estos esfuerzos por tener un control sobre la red se han generado principalmente de la iniciativa privada. Enormes compañías integradas a la red que manejan una gran cantidad de información se han preocupado por proteger la integridad de ésta dentro de su red; para ello han clasificado la información según su importancia, han realizado segmentación de redes, arquitecturas de seguridad, equipos, software, políticas corporativas, etc., hasta llegar a estándares internacionales que ha permitido dar un gran auge y difusión en estos aspectos, para que sus afiliados lleven el mismo control de seguridad sobre la información y sea consistente en todas partes del mundo. Esto funciona para algunas compañías, pero la interacción entre compañías a nivel mundial, hablando de toda una cadena de valor en el entorno de la red, requiere de entidades superiores que se hagan cargo de este control y puedan imponer reglas en el entorno Internacional. Uno de los aspectos decisivos para afianzar el comercio electrónico en Internet está constituido por el entorno jurídico, es decir, las leyes deben de servir como soporte para las transacciones, y es necesario introducir para ello el concepto de seguridad jurídica en el mercado digital (Ribas, 1997).. 4.

(15) Las soluciones en materia de seguridad son necesarias tanto para conseguir la confianza del usuario como para cumplir con la legislación que en materia de protección de datos pueda desarrollarse. El hecho de que no exista legislación alguna en cuanto a delitos informáticos se refiere, da lugar a que no se puedan tomar acciones contra las personas que cometen los delitos en Internet, que no permita fomentar una cultura de denuncia ni de protección a los sistemas expuestos en Internet en general, provocando daños muy serios a las infraestructuras de red y generando pérdidas millonarias para las empresas (Ramos, 2000). México no es un país que se desenvuelva en un ambiente seguro digitalmente hablando, la integración de software o hardware seguro dentro de la red, aún no representa la mayor prioridad para las empresas. Sin embargo se ha dado un crecimiento representativo en la infraestructura de telecomunicaciones que ha permitido dar un mayor acceso a Internet a los usuarios a bajo costo. Esto ha provocado que cada vez más personas puedan realizar consultas o transacciones electrónicas a través de la red, tomando en consideración las bondades y facilidades que provee un servicio de Internet que está disponible las 24 horas del día. En este contexto la preocupación de las empresas mexicanas que brindan servicios a través de la red, y de los mismos usuarios que realizan transacciones en portales mexicanos o extranjeros, es la de estar seguros que cualquier información que fluya a través de un sistema sea protegido contra ataques y en caso de abuso o mal uso de información, exista la forma de presentar denuncias a nivel judicial que procedan en contra de los delincuentes. Para poder cumplir con este objetivo de salvaguardar la integridad de la información y de hacer valer los derechos de los usuarios como consumidores, y el de las empresas como prestadores de servicios, se requiere del desarrollo de leyes a nivel federal que amparen todos estos rubros y exista una difusión tal que cualquier persona que acceda a la red a un portal nacional o internacional conozca sus derechos y pueda hacerlos valer. Hablamos de una comunidad de negocios electrónicos que debe estar constituida por elementos que desarrollen un ámbito legal sano, que permitan el desarrollo e impulso de este tipo de transacciones a través de la red no solo a nivel nacional, sino a nivel mundial.. 1.1. El desafío. Aunque el comercio electrónico ha abierto las puertas de los negocios a miles de millones de nuevos clientes potenciales, también ha generado nuevas opciones de la que se valen los delincuentes informáticos. Proteger los datos privados de las manos de los delincuentes y, al mismo tiempo ofrecer acceso a la información a los clientes es la principal preocupación de las empresas hoy en día (Boen, 2004).. 5.

(16) Es por eso que la seguridad en Internet es necesaria para el desarrollo y la prosperidad de los países que caminan hacia la Sociedad de la Información, basada en la interconexión globalizada y que afecta a casi todas las líneas de negocio (AHCIET, 2001). La relación que existe entre usuarios, seguridad de la información, legislación y gobierno, es una línea muy delgada que aún no está del todo definida. Esto provoca incertidumbre en los clientes que realizan transacciones electrónicas y se ve reflejado en la abstinencia del uso de este tipo de servicios, impactando de forma directa al desarrollo del comercio electrónico. Los servicios que se ofrecen a través de Internet pueden hacer la vida más sencilla a los usuarios, pueden fomentar el crecimiento y el desarrollo de una cultura electrónica siempre y cuando existan leyes y entidades reguladoras que pueda hacer valer el derecho de los usuarios a nivel global e impongan castigos severos a quienes violen dichas leyes.. 6.

(17) 1.2. DEFINICIÓN DEL PROBLEMA. La problemática del desarrollo del comercio electrónico no está basada simplemente en las formas de entrega de productos, en el acceso, o en la tecnología en sí; sino también en la resistencia del consumidor a realizar compras a través de Internet debido a problemas de seguridad (confianza). Entre los factores que retrasan el desarrollo del sector del comercio electrónico se incluyen los siguientes (NAUET, S/F): • •. • • • • •. La falta de un modelo de negocio eficiente para la creación de mercados electrónicos. Los insatisfactorios esfuerzos de los organizadores de sitios de comercio electrónico para informar a los partícipes del mercado sobre sus sitios y suministrarles la formación adecuada El bajo nivel de operatividad de estos sistemas (en términos de clasificación de los productos, registros de clientes y proveedores, funciones de búsqueda). Los problemas legales, en especial las dificultades relativas a la validación electrónica de documentos (que posibilita el uso de la firma electrónica digital) La falta de infraestructura que permita centros de autenticación que verifiquen la identidad de los usuarios La falta de confidencialidad (codificación de la información) La falta de regulación en materia fiscal en compras por Internet.. El problema legal aunado a los de Confidencialidad y Autenticidad de la información, forman parte clave para el desarrollo del comercio Electrónico y son aspectos que los usuarios perciben. La importancia del tema de seguridad de los sistemas en la red, no sólo radica en su arquitectura tecnológica, sino que trata también de un conjunto de variables sociales, culturales y económicas que generan la necesidad de tener una serie de procesos de control para mantener la integridad de la información. (Arbaugh, 2002).. En la parte legal de Internet existente a nivel internacional, se encuentra lo que se conoce como Cibercrimen (Crimen por violación de sistemas de seguridad en Internet), término que concuerda con la necesidad de armonizar el marco legal y regulatorio para poder proveer una mejor cooperación judicial y policíaca que permita obtener resultados efectivos contra este tipo de delitos, que hasta hace algunos años no eran considerados como graves (eEurope, 2002).. Existen reglas y estándares de seguridad conocidas como las mejores prácticas (best practices), pero todas ellas son usualmente parte de la experiencia y evidencia empírica de diversos organismos que se han dado a la tarea de proteger su información (AHCIET, 2001). 7.

(18) Proteger la privacidad y la seguridad de la información requiere de formalizar la relación entre el propietario de la información y las leyes y acuerdos que permitan mejorar drásticamente el desarrollo de los mecanismos y sistemas de seguridad (Arbaugh, 2002). La regulación de la Seguridad en la red es necesaria por varias razones. Algunas de ellas son el asegurar el acceso equitativo a la red de Internet, evitar abusos y generar una neutralidad en la competencia entre compañías y generar una entidad gubernamental, ya sea a nivel ciudad, estatal o federal que tenga como meta u objetivo el establecimiento de dichas reglas (Pearce, 1998). La aplicación de políticas de seguridad debe definir los papeles y responsabilidades de quienes aplican dichas políticas y a quienes se les aplica las consecuencias de sus sanciones, además de permitir responder a las preguntas del quién, cómo, cuándo, dónde y por qué de la seguridad de la información y sus implicaciones (Pollock, 2004). La regulación del comercio electrónico y de Internet está creciendo lentamente. Entre mayor es la utilización de Internet por parte del sector privado y público incluyendo niños, es necesario la investigación e involucramiento de agencias de gobierno, grupos de consumidores y coaliciones de negocios para asegurar el intercambio de transacciones. El problema radica básicamente en la legislación y el que sólo exista auto-regulación por parte de los organismos privados, lo cual requiere de intervención en un mundo global donde no existen leyes (Vasarhelyi, 2002).. 8.

(19) 1.3. OBJETIVO. Analizar las actividades que se están llevando a cabo en el marco legal y regulatorio en cuanto a seguridad Informática y Comercio Electrónico; para identificar los posibles impactos sobre el desarrollo de negocios electrónicos en México.. 1.3.1 Objetivos particulares a) Conocer el marco legal y regulatorio sobre seguridad informática en México. b) Conocer la percepción, tendencias e impacto de la seguridad informática del comercio electrónico en personas que tienen acceso a la red y tienen capacidad de compra y cuentas con los medios necesarios para realizar transacciones por Internet. c) Determinar los factores en seguridad de información que pueden fomentar el uso del comercio electrónico.. 1.4. HIPOTESIS • • • •. La seguridad en portales y sitios Web es factor fundamental para que se realicen transacciones y compras electrónicas. La relación Gobierno-Entidades Bancarias-Empresas genera el ciclo de compra que da seguridad a los usuarios que realizan transacciones a través de la red. La falta de regulación a nivel nacional e internacional en cuanto a transacciones electrónicas genera inseguridad en los usuarios e inhibe el crecimiento de los negocios electrónicos. La falta de una entidad reguladora nacional o internacional que se haga cargo de investigaciones y de hacer valer las quejas interpuestas por abusos en la red, genera inseguridad en los usuarios para realizar transacciones, afectando su desarrollo.. 9.

(20) 1.5. ESTRUCTURA DEL DOCUMENTO. Este documento está dividido en 7 capítulos, siendo el capítulo 1 la parte de introducción a ésta tesis, que abarca de manera general el entorno que envuelve a la seguridad informática, el comercio electrónico y la legislación. Este capítulo incluye de igual forma el objetivo de investigación, así como la hipótesis que se intenta demostrar a lo largo de su desarrollo. El capítulo 2 contiene aspectos generales del comercio electrónico, tomando en cuenta su definición, los elementos que lo constituyen, su estructura, y los elementos importantes para su desarrollo. El capítulo 3 contiene información relevante sobre Seguridad y Fraude en Internet, aspectos que impactan directamente a las transacciones electrónicas y por las cuales se ve truncado el desarrollo del comercio electrónico. El capítulo 4 contiene información representativa de las tendencias de seguridad y crecimiento de usuarios de Internet en México, considerando este punto importante, ya que esta investigación sustenta el hecho que el crecimiento de usuarios en la red ha generado la necesidad de tener control en el aspecto jurídico y regulatorio, tanto para la exhibición de información, como en el desarrollo de las transacciones electrónicas. El capítulo 5 muestra el modelo propuesto de factores que afectan al desarrollo de los negocios electrónicos en México, las entidades que interactúan y sus relaciones. Contiene la descripción de variables involucradas en este estudio y la metodología a seguir para la realización de ésta investigación. El capítulo 6 contiene el resultado de las encuestas aplicadas para este estudio, así como las conclusiones de las mismas, las cuales van ligadas a determinar la interacción de las entidades involucradas en el modelo propuesto, y su impacto en el desarrollo de los negocios electrónicos en México. El capítulo 7 contiene las conclusiones generales que se obtuvieron del desarrollo de esta tesis, así como sugerencias para estudios futuros.. 10.

(21) Capítulo 2 COMERCIO ELECTRÓNICO En los últimos años ha venido aumentado el interés en el empleo de medios electrónicos para facilitar las corrientes del comercio internacional. Las pérdidas que experimentan las empresas como consecuencia de los retardos en las fronteras, de la exigencia de documentación complicada e innecesaria y de la falta de automatización de los trámites oficiales establecidos para el comercio, sobrepasan a veces el costo de los aranceles y de otras cargas oficiales. Los esfuerzos por simplificar y armonizar los procedimientos del intercambio internacional, es decir, los que tienen por objeto la llamada «facilitación del comercio», abarcan una amplia gama de materias, entre ellas los trámites oficiales, el transporte, la transmisión electrónica de datos, las operaciones bancarias y los pagos, los seguros y la información comercial. El intercambio electrónico de datos es útil para la facilitación del comercio al suministrar redes de comunicaciones entre los comerciantes, las empresas y los organismos gubernamentales. Por tal motivo es necesario conocer la definición de comercio electrónico como tal, y los elementos que lo conforman para poder establecer una relación directa entre de seguridad y legislación que es el objetivo de esta investigación (Carrier, Dundley, Finger, 2001).. 2.1. Definición Comercio Electrónico. Leo Varela en su artículo “Comercio Electrónico Definición y Evolución” define comercio electrónico como el tipo de comercio que consiste en realizar transacciones comerciales de manera electrónica, y que está basado en el tratamiento y transmisión electrónica de datos, incluidos texto, imágenes y vídeo. El comercio electrónico comprende actividades muy diversas, como comercio electrónico de bienes y servicios, suministro en línea de contenidos digitales, transferencia electrónica de fondos, compraventa electrónica de acciones, conocimientos de embarque electrónicos, subastas, diseños y proyectos conjuntos, prestación de servicios en línea (on-line sourcing), contratación pública, comercialización directa al consumidor y servicios posventa. Por otra parte, abarca a la vez productos (p.ej., bienes de consumo, equipo médico especializado) y servicios (p.ej., servicios de información, financieros y jurídicos), actividades tradicionales (p.ej., asistencia sanitaria, educación) y nuevas actividades (p.ej., centros comerciales virtuales).. 2.1.1 Efectos Del Comercio Electrónico Algunas consecuencias derivadas del desarrollo del comercio electrónico es la creación de empresas virtuales, el crecimiento de vendedores pequeños a través de la red, transformación de tiendas de venta al menudeo, entre otras, las cuales han hecho una diversificación del comercio, convirtiéndolo en una nueva modalidad de venta (Zuñiga, 1999): Empresas virtuales: Es la oportunidad para utilizar socios comerciales externos sin una ubicación física, pues se establece una relación basada en transacciones electrónicas. 11.

(22) Los vendedores pequeños acceden al mercado global: Tradicionalmente estos mercados que tan sólo han estado abiertos para las multinacionales, se vuelven accesibles a las compañías debido a la escasa cantidad de recursos necesarios para funcionar en el extranjero. Presión sobre el servicio al cliente, el ciclo de desarrollo y los costos: Aumentará la necesidad de la entrega rápida y directa. La cadena de valor será cada vez menos tolerante a la necesidad de inventarios y almacenamiento. Será inevitable el incremento de la competencia, así como de la necesidad de dinero electrónico. Estándares nuevos: Provocados por la necesidad de nuevos estándares formales y de hecho para componentes, envases, interfaces y documentación.. 2.1.2 Modalidades del Comercio Electrónico Las modalidades más generales del comercio electrónico están dadas por el tipo de cliente, así como de información y bienes que intervienen en la transacción. Dentro de las más importantes se encuentran (SDCCreative, SF): •. B2B (Business to Business).- Empresa-Empresa: Son relaciones entre empresas usuarias como puede ser una compañía que utiliza Internet para realizar pedidos a otras empresas proveedoras. Esta fórmula utiliza comúnmente el sistema EDI o Intercambio Electrónico de Datos, el cual consigue automatizar todo el proceso comercial de forma que los clásicos albaranes, pedidos o facturas en formato papel dan lugar a una serie de ficheros codificados que las empresas intercambian entre sí.. •. B2C (Business to Consumer).- Empresa-Consumidor: Son relaciones entre empresas y consumidores de forma que estos últimos utilizan la red cuando adquieren productos y servicios de las empresas. Este es el caso más conocido de comercio electrónico por el que las empresas utilizan la red como un nuevo medio de distribución y venta directa a los consumidores.. •. B2A (Business to Administration).- Empresa-Administración; Son relaciones entre empresas y agencias gubernamentales. De esta forma la Administración puede ofrecer la opción de intercambio electrónico para transacciones como determinar impuestos y pagos de tasas, así como otros servicios específicos.. •. C2A (Consumer to Administration).- Consumidor-Administración: Son relaciones entre la administración y el consumidor originando un intercambio 12.

(23) parecido al de empresas ofreciendo al consumidor la posibilidad de pagar sus impuestos y tasas vía on-line además de acceso a toda clase de asesoramiento, devoluciones, etc. •. C2C (Consumer to Consumer).- Consumidor-Consumidor: Son relaciones entre consumidores como pueden ser las subastas on-line. Los productos y servicios se ofrecen y demandan por particulares que se convierten en consumidores en el momento de la transacción.. 2.1.3 Arquitecturas de Comercio Electrónico A parte del tipo de modalidad que se determina por el tipo de cliente-consumidor, también existen diferentes Arquitecturas de Comercio Electrónico con ciertos elementos que son importantes conocer para poder tener una visión general de cómo trabajan, y el tipo de seguridad que implican. La Secretaría General de Comunicaciones del Ministerio de Fomento de España (Mayo 1999), identifica entre las más importantes las siguientes:. EcO (E-commerce Architecture) Esta arquitectura fue creada por expertos de compañías como Hewlett-Packard, IBM, Intel, Sun Microsystems RosettaNet y Veo Systems. Tiene como objetivo desarrollar un entorno común que permita la interoperabilidad de diversas especificaciones de entornos de comercio electrónico tales como EDI (Electronic Data Interchange) , OBI (Open Buying on the Internet), OTP (Open Trading Protocol) y otras. EcO está basado en lenguaje XML, y sus interfases de servicio se definen en términos de documentos comerciales, por ejemplo una oferta de precios, un pedido, así como los procedimientos asociados a cada uno de ellos. Una interfaz así definida se denomina en la terminología de EcO Business Interface Definition (BID). Un elemento clave de EcO es una biblioteca de documentos genéricos denominada Common Business Library. CBL facilita la definición de documentos y la reutilización de partes comunes a varios documentos. Esta arquitectura tiene como ventaja ser de bloques flexibles, evita problemas de interoperabilidad mediante la traducción avanzada de protocolos, que se basa en un análisis semántico de procesos empresariales. Es una plataforma neutral en el sentido de que se beneficia de la aportación de la mayoría de las principales empresas implicadas en el comercio electrónico en Estados Unidos sin que ninguna de ellas sea dominante.. 13.

(24) OBI (Open Buying on the Internet) OBI es una especificación para comercio electrónico entre empresas, en particular para el caso de compras de alto volumen de productos de bajo precio unitario. La especificación ha sido desarrollada por el consorcio OBI, que desde junio de 1998 está gestionado por CommerceNet. La versión de 1.0 de la especificación OBI se publicó en marzo de 1997 y la versión 1.1 en junio de 1998. La arquitectura OBI incluye cuatro entidades: la persona que hace el pedido, la empresa vendedora, la compradora y la autoridad de pago. Omitiendo algunas interacciones complementarias u opcionales, las entidades citadas interactúan en cuatro: 1. Una persona, perteneciente a la organización compradora, hace un pedido de un producto seleccionado del catálogo de un vendedor 2. El vendedor reenvía el pedido a la organización compradora que le devuelve el pedido autorizado 3. El vendedor comprueba el crédito del comprado con la autoridad de pago y procesa el pedido. 4. La autoridad de pago emite una factura y recibe el pago. La inclusión del lenguaje XML es una de las mejores previstas por el consorcio para futuras versiones de OBI.. Comprado. Vendedor. 1 3 2 4. Autoridad de Pago. Entidad del comprador. Ilustración 1: Arquitectura OBI. 14.

(25) OTP (Open Trading Protocol) OTP es una especificación para comercio electrónico sobre Internet desarrollada por el consorcio OTP. OTP pretende reproducir en un escenario electrónico la secuencia de interacciones que tienen lugar en las transacciones tradicionales, incluyendo los documentos que ahora nos son familiares: recibos, facturas, etc. Como en el caso de OBI, el modelo caracteriza una serie de entidades o “roles” y de transacciones pueden tener lugar entre ellas (aunque tanto las entidades como las transacciones de OTP son diferentes a las de OBI). Los roles definidos por OTP son el comprador, el vendedor, el receptor del pago (que actúa en representación del vendedor), la entidad que entrega el producto y la entidad que se encarga de la atención al cliente y la resolución de posibles conflictos. OTP especifica el formato y contenido de los mensajes intercambiados entre entidades, así como las posibles formas de transmitir los mensajes OTP de una entidad a otra. OTP hace uso del estándar XML por lo que sus mensajes pueden procesarse directamente con analizadores de este lenguaje. En general, una transacción se compone de una serie de pasos que pueden estar presentes o no y ordenarse de diferentes maneras según el tipo concreto de transacción a modelar, ya sea compra una devolución, un depósito de fondos, etc. Los pasos de una transacción encapsulan procedimientos básicos: •. Oferta. •. Acuerdo de Compra. •. Pago. •. Entrega. •. Recibo de Compra. •. Resolución de problemas en la transacción. Building Blocks para Comercio Electrónico Esta propuesta se elaboró en 1997 en el marco del grupo de comercio electrónico del European Borrad for EDIFACTS Standardization, origen del actual grupo de comercio electrónico del CEN/ISSS (Information Society Standardization System del Comité Europeo de Normalización CEN). El proyecto fue patrocinado por la Comisión Europea.. 15.

(26) Los componentes de bloques o (building blocks) de comercio electrónico se definen a partir del análisis de los procesos comerciales de interés, clasificándolos en tres grupos según el ámbito donde actúan: componentes del comprador, del vendedor y de terceras partes. En la terminología del modelo, se denomina “solución” a la implementación de un componente en forma de un producto o servicio específico de comercio electrónico. Un conjunto de soluciones es la implementación de varios componentes en forma de conjunto integrado de productos y servicios que constituyen un sistema de comercio electrónico completo. El modelo identifica los siguientes componentes: De Marketing: •. Creación/Consulta de catálogos. •. Publicación de información/análisis de información. •. Oferta un precio/pedir una oferta de precio. •. Reservar un producto para un comprador/añadir un producto a la cesta de la compra. De contratación: •. Confirmar un pedido/hacer un pedido. •. Reponer existencias de un producto/registrar la confirmación de un pedido. •. Aceptar la cancelación/cancelar un pedido. De Logística: •. Recibir/generar una notificación de entrega. •. Recibir/entregar un producto. De Cierre de una operación: •. Confirmar/seleccionar un método de pago. •. Procesar/entregar una tarjeta de crédito o monedero electrónico. •. Efectuar el pago. 16.

(27) De Interfaz con la Administración: •. Notificaciones de exportación. SEMPER (Secure Electronic Market Place for Europe) SEMPER, abreviatura de Secure Electronic Market Place for Europe, es un proyecto del programa ACTS que ha desarrollado una arquitectura de comercio electrónico con un avanzado sistema de seguridad. La arquitectura SEMPER soporta transacciones seguras entre comprador y vendedor, así como con terceras partes como autoridades de certificación, brokers, notarios, etc. SEMPEER ofrece dos grupos de servicios de seguridad: Básicos • • • • •. Autenticación Integridad Firma Digital Pago Confidencialidad. Avanzados • • • •. Anonimidad Resolución de conflictos Sellos de tiempo Firma de contratos por varias partes. La arquitectura propuesta por SEMPER comprende cuatro niveles o capas, de arriba abajo: 1. 2. 3. 4.. Comercio Intercambios Transferencia Servicios de Soporte. La integridad del sistema SEMPER es responsabilidad de un núcleo que, de forma similar a un sistema operativo, controla los derechos de acceso a recursos críticos de todos los módulos del sistema, incluidos los módulos de aplicación.. 17.

(28) 2.1.4 Requisitos del Comercio Electrónico. El principal requisito en una transacción de comercio electrónico es la seguridad, como en todas las transacciones que implican el manejo de dinero. Otros requisitos de seguridad en Internet propuestos por Pons (2000) para los sistemas de pago del comercio electrónico son los siguientes: •. Anonimato: Con monedas o billetes la identidad del comprador no es conocida por los vendedores. Para poder mantener también en el comercio electrónico el derecho propio de los humanos a la intimidad, nadie excepto el bando propio deben de conocer la identidad del comparador y éste no deberá conocer la naturaleza de la compra.. •. Flexibilidad: Poder aceptar diferentes medios de pago para todas las situaciones posibles de usuarios de Internet. •. Convertibilidad: Poder transformar los diferentes sistemas de pago sin necesidad de realizar una compra, como pasa con las divisas y las cuentas de los bancos.. •. Eficiencia: El costo del sistema de comercio no debe ser mayor al precio del producto o servicio.. •. Ser divisible: Cómo las monedas o billetes poder dividir la posibilidad de compra en fracciones más pequeñas.. •. Transferible: Poder pasar el poder de compra de una persona a otra sin necesidad de realizar una transacción, igual que se puede prestar o regalar el dinero tradicional.. En las transacciones de compra, en donde se involucra al comprador, al vendedor, Internet y a la comunicación de los bancos, es necesaria la gestión de la seguridad. El comprador siempre se relaciona con el vendedor directamente (Pons, 2000): •. Confidencialidad: Se encripta utilizando claves de sesión encriptadas con las claves públicas de los receptores.. •. Firma electrónica: Se utilizan firmas normales y duales encriptadas con las claves privadas firmantes.. •. Suplantación de Personalidad: Las claves públicas del vendedor, comprador y pasarela se deben enviar al principio mediante certificados avalados por una autoridad de certificación homologada.. Estas son las características básicas que debemos de conocer de comercio electrónico para poder entender la importancia de la seguridad en este tipo de transacciones, de lo cual se hablará en el siguiente capítulo.. 18.

(29) 2.2 Necesidades de Legislación del Comercio Electrónico. Sharon Black (2002) en su libro titulado “Telecommunications Law in the Internet Age”, así como en textos de diversos autores, identifica varios puntos que se pueden considerar como las principales necesidades de legislación en esta era de Internet, dentro de las cuales se identifica al Comercio Electrónico como una de las más importantes: El comercio electrónico también llamado “e-commerce” o las también conocidas “compañías punto com”, son términos modernos que sugieren a los compradores, la compra de productos por Internet. El comercio electrónico ha alterado completamente la manera en la cual las compañías llegan a sus clientes, lo mismo que el costo y la disponibilidad que tienen tanto clientes como consumidores de obtener información para realizar sus transacciones (Black, 2002). Las necesidades en cuanto a comercio electrónico debido a su naturaleza, han obligado a algunos gobiernos a imponer sus leyes. El hecho de que las transacciones sean de forma electrónica implica el tener cuidado en salvaguardar la identidad de los usuarios, de proteger a los consumidores del fraude y otras prácticas no éticas que han sido aplicadas por décadas en el comercio. En general, la protección de las leyes al consumidor requiere de un completo del desarrollo en términos de justicia, de detalle en las transacciones, tomar en cuenta los diferentes lenguajes, culturas y sistemas de crédito a través de las cuales se realizan dichas transacciones, lo cual lo hace complejo. La mayoría de las soluciones en leyes de protección al consumidor son los pagos en efectivo por daños, pero para calcular, imponer, y reunir los daños en una postura en un ambiente internacional son problemas especiales que tienden a desfavorecer la eficacia de las leyes (Black, 2002). En Estados Unidos participan en la solución de todo este tipo de necesidades legales y regulatorias para el comercio electrónico grupos como: El Congreso, Comité del Comercio del Senado de la Casa Blanca, la Comisión Federal de Comercio (FTC), los Estados y grupos de empresas privadas (Black, 2002).. 2.2.1 Jurisdicción Jurisdicción es el derecho legal, autoridad o poder que decide un caso o dictamina sentencia en una disputa cuando un producto o servicio es vendido; aplica si el comprador o el vendedor están en el mismo estado o país del contrato, venta, protección al consumidor y leyes de impuestos que aplican. Sin embargo cuando el comprador y el vendedor son de distintos estados o países, en donde existe variación entre sus leyes, es necesario tomar en cuenta la posición de ambas partes, esto se le conoce como múltiples jurisdicciones y ocurre frecuentemente en las transacciones por Internet (Black, 2002). El principio básico y el análisis de riesgo asociado con la jurisdicción de la operación de redes de datos globales son muy similares a las manejadas por los negocios de forma interna desde hace décadas. Sin embargo uno de los aspectos más interesantes de 19.

(30) este problema es el contexto de las redes que han hecho cada vez más complicado el cambio y el manejo multijurisdiccional legal. Grandes empresas han desarrollado políticas internas, procedimientos y prácticas que aseguren este tipo de conformidades legales, pero es necesario que tanto pequeñas, medianas, grandes empresas y el gobierno estatal, federal e internacional, tomen decisiones para la creación de leyes que puedan aplicarse a través de las diferentes comunidades, estados y países; debido al gran impacto en los negocios que esto representa (Matsuura, 2000). 2.2.2 Impuestos La parte del cobro de impuestos es un problema, aún no se define quién de las partes dentro de una transacción debe tomar ventaja de este cobro en una venta por Internet; ya sea el comprador, el vendedor, el proveedor de servicio de Internet, etc. Existe una gran discusión sobre si los servicios vendidos a través de Internet deben ser gravados, y dependiendo del país en el que se encuentre el vendedor cobrar ese gravamen. Esta es una necesidad que impera por ser regulada, ya que esto puede representar ganancias o pérdidas tanto para las empresas como para los gobiernos involucrados (Black, 2002). Desde el año 2000, algunos estados Americanos realizaron propuestas y exigieron al congreso de los Estados Unidos regular el cobro de impuestos generado de las ventas por Internet, alegando una desventaja para las compañías establecidas, siendo que la venta de minoristas a través de este medio no pagan ningún tipo de impuesto o gravamen por sus transacciones realizadas. (IBLNEWS, 2001). Inicialmente estados como California fueron de los primeros en gravar impuestos sobre las ventas o transacciones realizadas por Internet, dicho proyecto consistió en no aplicar tasas a las ventas hechas por empresas que no poseyeran oficinas, fábricas o almacenes en dicha localidad, pero sí a compañías que tuvieran algún tipo de instalación en el estado (Muñoz, 2002). Algunos especialistas argumentan que el realizar gravámenes en las ventas realizadas en línea, frenará el normal crecimiento del comercio electrónico. Además, habiendo en Estados Unidos más de 7,500 jurisdicciones impositivas, los comercios virtuales consideran que es prácticamente imposible poder cobrar el impuesto correspondiente a cada una de dichas jurisdicciones (Monsalve, 2002). La Corte Suprema de Justicia de Estados Unidos en 1992, determinó que debido a la gran cantidad de jurisdicciones y a lo complicado que sería cumplir con cada una de ellas, los negocios que vendan por Internet están obligados a cobrar impuestos cuando el comprador resida en el mismo estado donde radica la empresa en cuestión. De acuerdo con un estudio realizado en 2001 por la Universidad de Tennessee se calcula que para 2006 los estados y ciudades en su conjunto perderán aproximadamente 45,000 millones de dólares al año por no poder cobrar el correspondiente impuesto a la venta de las transacciones realizadas por la Internet. Dicho estudio también indica que la. 20.

(31) pérdida total acumulada entre 2001 y 2011 podría alcanzar los 439,000 millones de dólares en caso de no realizarse (Monsalve, 2002). Por tal motivo es importante la creación de leyes que puedan ayudar a solucionar conflictos como el cobro de impuestos y la negociación sobre las diferentes jurisdicciones de este y otros temas que aquejan el desarrollo de Internet y su impacto económico.. 2.2.3 Marcas Registradas/Nombres de Dominio La protección de Marcas (trademarks) es otro de los aspectos que deben de regularse en Internet. Una marca distintiva es cualquier palabra, nombre, slogan, diseño o símbolo que sea utilizado en comercio electrónico para identificar a un producto en particular o distinguirlo de otros. Una marca distintiva identifica a un producto o servicio como algo bueno de una compañía. Los consumidores por Internet muchas veces caen en confusión con productos o marcas; ya que estas marcas distintivas o trademarks son reconocidas a nivel nacional, pero no a nivel mundial. Esto genera conflicto, lo mismo que en lo que se refiere a nombres de dominio, por lo que requiere protección y legislación dentro de Internet (Black, 2002). La tendencia mundial es clara al establecer que la asignación o registro de un nombre de dominio no confiere a su titular (persona que lo registra) derecho legal sobre el mismo. El registro ante el NIC a nivel mundial no tiene ninguna responsabilidad frente a posibles vulneraciones de derechos a terceros; es decir esta entidad puede realizar el registro de un nombre de dominio y no está autorizada para investigar si dicho registro le crea algún conflicto sobre derecho de marca o algún otro a un tercero a nivel mundial. De igual forma en caso de haberlo, el NIC solo facilitará la comunicación entre ambas partes pero no actúa bajo ninguna circunstancia, como árbitro en la disputa; esto debe realizarse ante el órgano jurisdiccional respectivo (Fischer, 2001). Una de las entidades que se ha generado a raíz de este tipo de problemas, es la Comunidad Andina de las Naciones la Decisión 486 en América Latina, que trata del Régimen común sobre la Propiedad Intelectual, la cual fue aprobada el 15 de septiembre del año 2000. Este régimen está integrado por cinco países miembros (Bolivia, Colombia, Ecuador, Perú y Venezuela). Este régimen establece lo siguiente: "Cuando un signo distintivo notoriamente conocido se hubiese inscrito indebidamente en el País Miembro como parte de un Nombre de Dominio o de una dirección de correo electrónico por un tercero no autorizado, a pedido del titular o legítimo poseedor de ese signo la autoridad nacional competente ordenará la cancelación o la modificación de la inscripción del Nombre de Dominio o dirección de correo electrónico, siempre que el uso de ese nombre o dirección fuese susceptible de tener alguno de los efectos mencionados en el primer y segundo párrafos del artículo 226". Esta norma, refleja la preocupación Internacional por regular los problemas generados por nombres y distintivos propietarios en Internet (Salgueiro, 2002).. 21.

(32) Otra entidad generada para la defensa de Propiedad Intelectual, es la International Trademark Association (INTA) que agrupa a importantes empresas estadounidenses titulares de marcas a nivel mundial. Tienen como principal preocupación el auge de la especulación cibernética y han tomado resoluciones para evitar la proliferación de derechos de los titulares (Fischer, 2001).. Y hablando a Nivel Mundial, la Internet Corporation for Assigned Names and Numbers (ICANN) es una organización compuesta por representantes de todas las regiones del mundo, es responsable de asignar espacio de direcciones del protocolo de Internet (IP), del sistema de nombres de dominio de primer nivel genérico (gTLD) y códigos de países (ccTLD). Esta entidad está dedicada a preservar la estabilidad operacional de Internet, promueve la competencia y logra una representación de comunidades mundiales de la red para desarrollar normas adecuadas basadas en el consenso para la protección de derechos de nombres de dominio entre otros (ICANN, 2003).. 2.2.4 Derechos de Autor (Copyright) El derecho de autor o conocido en inglés como Copyright es el derecho del creador de cierto trabajo literario o artístico sobre la obra. En Estados Unidos existen leyes que protegen los derechos de autor, sin embargo, estas leyes no se encuentran establecidas de la misma forma a nivel internacional, dada la naturaleza de Internet. En general Black (2000) visualiza 7 áreas en las que se debe ejercer los derechos de autor: Obras literarias incluyendo programas de computadoras, obras musicales incluyendo sus letras, obras dramáticas, incluyendo la música; obras coreográficas o pantomimas; pictóricas y esculturales incluyendo fotografías, mapas, dibujos técnicos, diagramas o caricaturas, películas o cualquier otro tipo de obra visual y grabaciones musicales. En un artículo publicado por Francisco Jesús Martín Fernández y Yusef Hassan Montero (2003) en donde hablan sobre la Propiedad Intelectual en Internet, identifican los derechos sobre cualquier obra publicada vía Web en dos grandes grupos, sobre los cuales deben generarse legislaciones para evitar cualquier tipo de plagio o copia no autorizada: Derechos morales Son derechos no económicos, personales sobre un recurso. Derecho de Divulgación: Facultad del autor de decidir si publica su obra (recurso) o no, y en qué forma lo hará. Derecho de Paternidad: Derecho de exigir la paternidad, reconocimiento como autor del recurso.. 22.

Figure

Documento similar

Además de aparecer en forma de volumen, las Memorias conocieron una primera difusión, a los tres meses de la muerte del autor, en las páginas de La Presse en forma de folletín,

Cedulario se inicia a mediados del siglo XVIL, por sus propias cédulas puede advertirse que no estaba totalmente conquistada la Nueva Gali- cia, ya que a fines del siglo xvn y en

que hasta que llegue el tiempo en que su regia planta ; | pise el hispano suelo... que hasta que el

Después de una descripción muy rápida de la optimización así como los problemas en los sistemas de fabricación, se presenta la integración de dos herramientas existentes

por unidad de tiempo (throughput) en estado estacionario de las transiciones.. de una red de Petri

d) que haya «identidad de órgano» (con identidad de Sala y Sección); e) que haya alteridad, es decir, que las sentencias aportadas sean de persona distinta a la recurrente, e) que

La siguiente y última ampliación en la Sala de Millones fue a finales de los años sesenta cuando Carlos III habilitó la sexta plaza para las ciudades con voto en Cortes de

La Ley 20/2021 señala con carácter imperativo los procesos de selección. Para los procesos de estabilización del art. 2 opta directamente por el concurso-oposición y por determinar