Descripción de las tecnologías empleadas en las normas IEEE 802 11n y IEEE 802 16e

Texto completo

(2) Facultad de Ingeniería Eléctrica Departamento de Electrónica y Telecomunicaciones. TRABAJO DE DIPLOMA Descripción de las tecnologías empleadas en las normas IEEE 802.11n y IEEE 802.16e Autor: Mario Alberto González Cartas. mgcartas@uclv.edu.cu Tutor: MSc. David Beltrán Casanova. beltran@uclv.edu.cu. Santa Clara Curso 2008-2009 "Año del 50 Aniversario de la Revolución".

(3) Hago constar que el presente trabajo de diploma fue realizado en la Universidad Central “Marta Abreu” de Las Villas como parte de la culminación de estudios de la especialidad de Ingeniería en Telecomunicaciones y Electrónica, autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicados sin autorización de la Universidad.. Firma del Autor Los abajo firmantes certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada.. Firma del Autor. Firma del Jefe de Departamento donde se defiende el trabajo. Firma del Responsable de Información Científico-Técnica.

(4) i. PENSAMIENTO. Es tan vana la esperanza de que se llegará sin trabajo y sin molestias. a la posesión. del. saber y la experiencia, cuya unión produce la sabiduría, como contar con una cosecha donde. no. se. ha. sembrado. ningún grano. Benjamín Franklin..

(5) ii. DEDICATORIA. A mis padres, por darme el apoyo necesario para salir adelante en los momentos difíciles..

(6) iii. AGRADECIMIENTOS. A mis padres, por su amor, confianza y apoyo. Su constancia y dedicación me han convertido en la persona que soy hoy. A mi familia por haber estado a mi lado en todos estos años de educación y sacrificio. A mi tutor David Beltrán Casanova por su apoyo durante la realización de esta tesis. A mis amigos y compañeros de aula por compartir conmigo los buenos y malos momentos. A mis profesores por enseñarme durante todos estos años. A los que contribuyeron de una forma u otra en mi formación personal y profesional..

(7) iv. TAREA TÉCNICA. 1. Efectuar una revisión de la bibliografía técnico-especializada para la construcción de un marco teórico de referencia general sobre la investigación. 2. Realizar un estudio sobre las tecnologías empleadas en la capa física y de enlace de datos de las normas IEEE 802.11n y IEEE 802.16e. 3. Elaboración de un material de estudio didáctico sobre las tecnologías empleadas en la IEEE 802.11n y la IEEE 802.16e.. Firma del Autor. Firma del Tutor.

(8) v. RESUMEN. Las redes de acceso inalámbricas han despertado un gran interés alrededor del mundo, ganando popularidad y aumentando sus prestaciones. En el presente trabajo se presenta una reseña sobre el estado y desarrollo de las redes de acceso inalámbricas para área local y metropolitana; haciendo énfasis en las características de los estándares asociados a estas redes, así como las principales topologías utilizadas en su implementación y los lineamientos futuros. Además se realiza una descripción de las principales tecnologías asociadas a la capa física y la capa de enlace de datos de las especificaciones más recientes, la IEEE 802.11n y la IEEE 802.16e. Toda esta información se integra en un material didáctico actualizado que puede servir de guía para el estudio de esta temática y ser utilizado en cursos de nivel superior..

(9) vi. TABLA DE CONTENIDOS. PENSAMIENTO................................................................................................................. i DEDICATORIA ................................................................................................................ ii AGRADECIMIENTOS .....................................................................................................iii TAREA TÉCNICA ........................................................................................................... iv RESUMEN ........................................................................................................................ v INTRODUCCIÓN ............................................................................................................. 1 CAPÍTULO 1.. Estado y desarrollo de las redes WLAN y WMAN .................................. 3. 1.1. Introducción ........................................................................................................ 3. 1.2. WLAN (Wireless Local Access Network) ........................................................... 4. 1.2.1. Tecnologías en WLAN ................................................................................ 5. 1.2.2. IEEE 802.11 ................................................................................................ 6. 1.2.3. IEEE 802.11b .............................................................................................. 6. 1.2.4. IEEE 802.11a .............................................................................................. 7. 1.2.5. IEEE 802.11g .............................................................................................. 8. 1.2.6. Equipamiento .............................................................................................. 9. 1.2.7. Topologías Básicas .................................................................................... 10. 1.2.8. Seguridad .................................................................................................. 11. 1.3. WMAN (Wireless Metropolitan Area Network) ................................................ 12. 1.3.1. LOS y NLOS ............................................................................................ 13. 1.3.2. IEEE 802.16 .............................................................................................. 13. 1.3.3. IEEE 802.16a ............................................................................................ 14.

(10) vii 1.3.4. IEEE 802.16d ............................................................................................ 14. 1.3.5. IEEE 802.16e ............................................................................................ 14. 1.3.6. Redes WiMAX .......................................................................................... 15. 1.4. HiperLAN ......................................................................................................... 16. 1.5. Lineamientos futuros......................................................................................... 17. CAPÍTULO 2.. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE. 802.11n………… ............................................................................................................. 19 2.1. OFDM .............................................................................................................. 20. 2.1.1. Principio de ortogonalidad ......................................................................... 22. 2.1.2. OFDM vs interferencia multitrayecto: intervalo de guarda y extensión. cíclica….. ................................................................................................................. 24 2.1.3. Procesamiento de la señal OFDM .............................................................. 26. 2.1.4. Codificación, entrelazado y modulación .................................................... 26. 2.1.5. Sincronización y detección ........................................................................ 27. 2.1.6. Obtención de los parámetros OFDM. ........................................................ 28. 2.1.7. OFDM en el estándar IEEE 802.11n. ......................................................... 30. 2.2. MIMO .............................................................................................................. 31. 2.2.1. Procesamiento de la señal en los sistemas MIMO ...................................... 32. 2.2.2. Beamforming ............................................................................................ 33. 2.2.3. Diversidad espacial ................................................................................... 33. 2.2.4. Multiplexación espacial ............................................................................. 34. 2.2.5. Sistema MIMO multiusuarios .................................................................... 35. 2.2.6. MIMO en IEEE 802.11n ........................................................................... 36. 2.3. Agregación ....................................................................................................... 37. 2.4. Consideraciones ................................................................................................ 37.

(11) viii CAPÍTULO 3.. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE. 802.16e………… ............................................................................................................. 39 3.1. OFDMA ........................................................................................................... 40. 3.1.1. Subcanalización y permutación de subportadoras ...................................... 41. 3.1.2. FUSC ........................................................................................................ 42. 3.1.3. PUSC ........................................................................................................ 43. 3.1.4. AMC ......................................................................................................... 44. 3.1.5. TDD y FDD .............................................................................................. 45. 3.1.6. Estructura de la trama ................................................................................ 45. 3.1.7. SOFDMA.................................................................................................. 47. 3.2. Antenas en WiMAX Móvil ............................................................................... 47. 3.2.1. Selección de antenas .................................................................................. 49. 3.2.2. Agrupación de antenas .............................................................................. 50. 3.2.3. Retroalimentación basada en un libro de código ........................................ 50. 3.2.4. Retroalimentación cuantificada del canal ................................................... 50. 3.2.5. Sondeo del canal ....................................................................................... 51. 3.3. Calidad de servicio ............................................................................................ 51. 3.3.1. Servicios de scheduling ............................................................................. 52. 3.3.2. Flujos de Servicios .................................................................................... 53. 3.4. Manejo de potencia ........................................................................................... 54. 3.5. Handoff ............................................................................................................ 55. 3.5.1. Hard handoff ............................................................................................. 55. 3.5.2. FBSS ......................................................................................................... 56. 3.5.3. MDHO ...................................................................................................... 56. 3.6. Seguridad .......................................................................................................... 56.

(12) ix 3.7. Consideraciones ................................................................................................ 57. CONCLUSIONES ........................................................................................................... 59 RECOMENDACIONES .................................................................................................. 60 REFERENCIAS BIBLIOGRÁFICAS .............................................................................. 61.

(13) INTRODUCCIÓN. 1. INTRODUCCIÓN. El notable crecimiento alcanzado en la investigación, desarrollo e implementación de redes de acceso inalámbricas, durante los últimos 20 años, es un fenómeno único en la historia del desarrollo tecnológico. Incluso las predicciones más optimistas sobre la penetración de estos sistemas en el mercado y sus prestaciones ya han sido superadas por la realidad [20]. En la actualidad, la implementación de nuevos servicios y aplicaciones impuestas por el desarrollo de la sociedad y el continuo aumento de número de usuarios han propiciado la necesidad de investigar por nuevas tecnologías que permitan alcanzar un mejor desempeño en las redes de acceso inalámbricas [25]. Esta situación ha dado lugar a la aparición de las dos más recientes especificaciones en el campo de las redes inalámbricas: la IEEE 802.11n para redes de área local y la IEEE 802.16e para redes de área metropolitana. En el presente trabajo se aborda el tema de las tecnologías inalámbricas referidas a las normas 802.11n y 802.16e con el propósito de lograr una mejor comprensión de las características y el funcionamiento de las mismas. En la mayoría de la bibliografía que aborda el uso e implementación de estas tecnologías, se aprecia la falta de un enfoque didáctico que permita relacionar dichas tecnologías con las características y el funcionamiento de las diferentes especificaciones ya que principalmente se profundiza en la parte teórica de una tecnología específica dejándole al lector la parte de realizar el vínculo con la norma. Es debido a lo anterior que se plantea el siguiente problema científico: ¿Cómo contribuir a una mejor comprensión de las características y funcionamiento de las especificaciones 802.11n y 802.16e mediante la descripción del conjunto de tecnologías empleadas en los mismos?.

(14) INTRODUCCIÓN. 2. Para dar respuesta al problema científico planteado, se propone como objetivo general: Elaborar un material de estudio didáctico que mediante la descripción de las tecnologías empleadas en las normas 802.11n y 802.16e permita una mejor comprensión de las mismas. Y los siguientes objetivos específicos: Describir las modificaciones tecnológicas realizadas en la capa física de las especificaciones 802.11n y 802.16e. Describir las modificaciones tecnológicas realizadas en la capa de enlace de datos de las especificaciones 802.11n y 802.16e. Evaluar la contribución de cada tecnología analizada en el funcionamiento de las especificaciones 802.11n y 802.16e. El contenido de este trabajo se ha estructurado en tres capítulos: Capítulo 1: Estado y desarrollo de las redes WLAN y WMAN. En el se aborda la evolución y estado de las redes de acceso inalámbricas para área local y metropolitana; haciendo énfasis en las características de los estándares asociados a estas redes, así como las principales topologías utilizadas en su implementación y los lineamientos futuros. Capítulo 2: Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. Se tratan las principales características de las tecnologías asociadas a la capa física y a la capa de enlaces de datos del estándar 802.11n, resaltando las potencialidades que ofrecen al mismo mediante el análisis de algunos ejemplos. Capítulo 3: Fundamentación teórica de las tecnologías empleadas en el estándar 802.16e. Se describe las características principales referidas a la capa física y la capa de enlace de datos del estándar 802.16e, haciendo énfasis en las nuevas modificaciones asociada a una mejor utilización del espectro radioeléctrico y a la movilidad..

(15) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 3. CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 1.1. Introducción. La última década del siglo pasado marca el surgimiento y auge de las redes de banda ancha, redes capaces de soportar servicios en tiempo real y de brindar altas velocidades de transferencia de datos al usuario, utilizando la red cableada existente [5]. Sin embargo, el costo y complejidad asociado a la infraestructura telefónica y el cableado tradicional para brindar acceso de banda ancha en áreas alejadas, creó un vacío significativo en la cobertura alrededor del mundo; limitando el acceso de banda ancha a las grandes ciudades y a sectores con los recursos económicos para implementar redes cableadas de este tipo [10]. Estas limitaciones en las redes cableadas dieron paso a la introducción de soluciones inalámbricas al problema. Las redes de acceso inalámbricas no eran del todo desconocidas, ya en 1979 un grupo de ingenieros de IBM. habían publicado los resultados de un. experimento en Suiza, donde se utilizaban enlaces infrarrojos para crear una red local en una fábrica de ese país, el problema estaba en crear una red capaz de soportar las exigencias de los servicios de banda ancha [27]. Con vista a lograr este objetivo la IEEE (Institute of Electrical and Electronic Engineers) ha creado desde el comienzo de los años 90’ grupos de trabajo para la creación de estándares capaces de determinar las características y el funcionamiento de las redes de acceso inalámbricas [31]. En la actualidad una red de acceso inalámbrica es una tecnología innovadora que presenta una serie de ventajas sobre las redes cableadas [7]: Movilidad Simplicidad Rapidez y flexibilidad en la instalación Costos de propiedad reducidos Escalabilidad.

(16) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 4. Estas ventajas la hacen una alternativa viable para dar solución a problemas relacionados con la implementación de redes para la transmisión y recepción de datos. Por otro lado, la seguridad ha resultado ser una de las principales limitaciones frente a las redes cableadas , por la naturaleza propia del medio de transmisión que no reconoce fronteras, aunque ya se han creado protocolos de seguridad que la hacen más fuerte frente a penetraciones externas [27]. La siguiente figura muestra las diversas clasificaciones de las redes inalámbricas referidas a su ámbito de utilización.. Figura 1.1: Clasificaciones de las redes inalámbricas. Por supuesto estas redes de nuevo tipo no van a sustituir ni a eliminar las redes cableadas, de hecho la tendencia actual en las telecomunicaciones es la convergencia de tecnologías y estándares, por los que las redes de acceso inalámbricas solo serían un complemento que permitiría la creación de redes aún más potentes [12]. 1.2. WLAN (Wireless Local Access Network). Estas son redes de acceso inalámbricas en las que dos o más terminales se comunican, sin la necesidad de utilizar cables, a velocidades de transferencias superiores a 1 Mbps [7]. En una WLAN se alcanza una cobertura cercana a los 100 metros lo que la hace ideal para entornos de oficina, aeropuertos, instituciones educativas y residencias familiares [13]. Este tipo de redes basa su implementación en un grupo de normativas donde se especifica una interfaz sobre el aire entre el cliente y la estación base o entre dos clientes inalámbricos.

(17) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 5. mediante la definición del uso de los dos niveles más bajos de modelo de referencia OSI (Open System Interface): la capa física y la capa de enlace de datos [19]. En la capa física se define como realizar la transmisión y recepción de señales inalámbricas sobre un canal de RF (Radio Frequency) mientras que en la capa de enlace de datos se especifican mecanismos encargados del acceso al medio, la sincronización de tramas y control de potencia [1]. El estándar 802.11 o Wi-Fi (Wireless Fidelity) es la familia de especificaciones desarrolladas por la IEEE para WLAN [8]. En ella se hace uso de las bandas ISM (Industrial, Science and Medical) de 2.4 GHz y 5 GHz, bandas reservadas para el uso no comercial del espectro de frecuencia cuyo uso está abierto a todo el mundo sin necesidad de licencia, siempre y cuando se respeten los niveles de potencia trasmitida [11]. 1.2.1 Tecnologías en WLAN La utilización de ondas electromagnéticas para trasmitir información de un punto a otro sin la existencia de conexiones físicas ha otorgado a las WLAN varias posibilidades para lograr su objetivo. Una de ellas es el uso de ondas infrarrojas aunque con esta se limita el uso de las WLAN a cortas distancias donde haya línea de vista; la otra posibilidad recae en el uso de ondas de RF. En esta última variante sobresalen técnicas de modulación como la técnica de espectro extendido y la técnica de banda estrecha [27]. La técnica de espectro ensanchado o extendido consiste en difundir la señal de información a lo largo del ancho de banda disponible. Las dos variantes de esta técnica son: FHSS (Frequency Hopping Spread Spectrum) y DSSS (Direct Sequence Spread Spectrum) [18]. FHSS consiste en trasmitir una parte de la información en una determinada frecuencia durante un intervalo de tiempo inferior a los 400 ms, transcurrido ese tiempo se cambia a otra frecuencia de acuerdo a una secuencia de spreading. De esta manera cada sección de información se va transmitiendo en una frecuencia diferente durante un intervalo muy corto de tiempo. Esto posibilita que múltiples sistemas puedan coexistir en la misma área mientras usen diferentes secuencias de spreading, otorga alta seguridad y permite más de tres enlaces. Sin embargo esta técnica no permite altas velocidades y causa retraso debido a que su señal es angosta y que en el proceso de comunicación la señal tiene que parar y resincronizar [6]..

(18) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 6. Con DSSS el flujo de bits de entrada se multiplica por una señal de una frecuencia mayor, basada en una función de propagación determinada. Esta señal de entrada concentrada se dispersa a varias frecuencias ocupando todo el canal, disminuyendo así la potencia de transmisión [27]. Con el ancho de banda extra se hacen varias copias de la señal original por lo que si la interferencia presente en el canal no afecta a todas las frecuencias entonces los datos se pueden recuperar sin pérdida alguna. DSSS garantiza tres canales para tres enlaces, cada canal con 22 MHz de ancho de banda, lo que permite alcanzar altas velocidades de transferencia de datos [6]. En la técnica de banda estrecha se emplea OFDM (Orthogonal Frequency Division Multiplexing). Actualmente esta técnica reviste gran importancia en las redes de acceso inalámbricas debido a las facilidades que otorga. Las características de esta tecnología y su funcionamiento serán tratadas en capítulos posteriores de este trabajo. 1.2.2 IEEE 802.11 El estándar original de esta familia se publicó en el año 1997 y especifica velocidades de datos de 1 y 2 Mbps que se trasmiten por señales infrarrojas o utilizando la banda ISM a 2.4 GHz. Esta norma define el protocolo CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) como método de acceso y emplea como técnicas de utilización del medio radioeléctrico, FHSS y DSSS [31]. Cada vez que se percibe la necesidad de implementar nuevas técnicas para resolver un determinado problema asociado a las WLAN, la IEEE crea un nuevo grupo de trabajo incluido en el estándar 802.11 e identificado por una letra. La solución al problema queda plasmada en una nueva especificación que se identifica por la misma letra que su grupo de trabajo. Hoy en día las especificaciones más populares corresponden a la letra a, b y g [19]. 1.2.3 IEEE 802.11b La primera modificación realizada al estándar original apareció en 1999 y fue designada como IEEE 802.11b. En ella se permiten una tasa de transmisión de 1, 2, 5.5 y 11 Mbps de acuerdo a la distancia entre el usuario y el punto de acceso. En el se utiliza la banda de los 2.4 GHz y se ratifica CDMA/CA como método de acceso al medio [11]..

(19) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 7. Los primeros equipos basados en esta norma aparecieron rápidamente ya que como técnica de modulación utilizaba una extensión a la modulación DSSS del estándar original. El aumento de la velocidad, el reducido costo de implementación, así como la compatibilidad entre los productos de diferentes proveedores permitieron un crecimiento de usuarios de esta tecnología. Otra facilidad que entrega este estándar es que si al estar trasmitiendo a 11 Mbps la calidad del enlace se empobrece es posible trasmitir a 5.5, 2 y 1 Mbps ya que en estos se utilizan métodos más redundantes de codificación de datos [19]. Esta especificación divide el espectro en 14 canales solapados de 22 MHz de ancho de banda, a una distancia de 5 MHz cada uno. La canalización para este tipo de redes se realiza de acuerdo al país donde se utilice. En Estado Unidos se utilizan 11 canales dando lugar a un grupo de tres canales no solapados (Figura 1.2), en Europa se emplean 13 canales con tres grupos de tres canales no solapados y Japón utiliza los 14 teniendo cuatro grupos de tres canales no solapados. Este tipo de canalización adquiere importancia vital a la hora de configurar la red ya que utilizar los grupos de canales no solapados permite evitar interferencias en celdas adyacentes [7].. Figura 1.2: Canalización DSSS en USA. Un grupo de tres canales no solapados, el 1, el 6 y el 11. 1.2.4 IEEE 802.11a En el mismo año 1999 se publica también la revisión 802.11a del estándar original pero no es hasta el 2001 que empiezan a aparecer los primeros equipos basados en esta especificación, empezándose a utilizar en Estados Unidos y Japón con clara desventaja respecto a su predecesor, el estándar 802.11b, mientras que en Europa no fue admitido hasta el 2003 [19]..

(20) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 8. Este estándar alcanza velocidades de transmisión de hasta 54 Mbps muy superiores a los 11 Mbps de su predecesor y opera a 5 GHz lo que le otorga una menor probabilidad de interferencia aunque condiciona las instalaciones a disponer de línea de vista y disminuye su alcance debido a que sus ondas se absorben fácilmente. Por último se utiliza la técnica OFDM sobre ocho canales no solapados lo que aseguraría ocho puntos de acceso no interferentes entre ellos permitiendo un mayor porcentaje de usuarios, aspecto importante a la hora del diseño de redes principalmente en la escalabilidad de las mismas [13]. Sin embargo, no son las limitaciones asociadas al uso de la banda de 5 GHz ni insertarse tarde en el mercado inalámbrico la causa principal de la poca popularidad de esta especificación. La principal deficiencia y causa principal de la poca popularidad de 802.11a radica en su falta de compatibilidad con el estándar 802.11b. Con vistas a solucionar esta deficiencia comenzaron a aparecer equipos bimodos que permiten el uso de la banda de 2.4 GHz y 5 GHz en una misma WLAN [8]. 1.2.5 IEEE 802.11g En el año 2001 es aprobada por la IEEE una nueva especificación para redes de área local inalámbricas, el estándar 802.11g. Presentado como la evolución de la norma 802.11b, utiliza la banda de frecuencia de 2.4 GHz y mantiene el uso de DSSS como técnica de modulación, sin embargo lo novedoso se encuentra en incorporar la técnica OFDM. La inclusión de OFDM condicionó que este estándar alcanzara altas velocidades de transmisión de hasta 54 Mbps, similar a la del estándar 802.11a [31]. Otro aspecto importante es que permite la interoperatividad con la norma 802.11b, limitándose a utilizar 3 canales sin solapamiento de igual ancho de banda. Sin embargo, en redes bajo el estándar g la presencia de estaciones bajo la norma b reduce significativamente la velocidad de transmisión [8]. Desde hace algunos años algunas compañías han añadido una característica adicional o protocolo propietario a sus equipos, lo cual permite que redes diseñadas bajo 802.11g dupliquen sus velocidades de transmisión. A pesar de aumentar las velocidades de la red, el ser protocolo propietario y no una solución generalizada, ocasiona conflictos con otros equipos provocando que en muchos casos no sea compatible con redes inalámbricas actuales [19]..

(21) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 9. Actualmente un grupo de trabajo bajo la letra n desarrolla una nueva especificación que permitirá aumentar las velocidades de transferencia de datos a más de 100 Mbps [13]. La aprobación de este estándar se espera que se produzca a mediados de este año, aunque una versión del mismo, el Draft 2, ya ha salido al mercado y será abordado con más detalles en el capítulo II. 1.2.6 Equipamiento El diseño e implementación de WLAN se hace sobre la base de la utilización de tres elementos fundamentales; la estación inalámbrica, el AP (Access Point) y el AC (Access Controller) [27]. El primer elemento, la estación inalámbrica, puede ser una PC (Personal Computer) o una Laptop con tarjeta de red inalámbrica, incorporada con el objetivo de convertir las trama Ethernet que genera la PC en tramas del estándar inalámbrico y viceversa. Haciendo posible la transmisión transparente de la información gracias a una o varias antenas incorporadas a dichas tarjetas. Un AP actúa como un hub o concentrador, siendo el encargado de coordinar la comunicación entre las diferentes estaciones inalámbricas que están conectadas a el, además de servir como puente entre la red cableada y la red inalámbrica. Por último el AC es un router IP (Internet Protocol) que se encarga de asignar las direcciones IP a los terminales de la WLAN, mantener la lista de direcciones de los terminales correctamente identificados y filtrar el tráfico, descartando los paquetes de terminales no autentificados. Además los AC hacen de pasarela a redes IP externas mediante su conexión a un elemento central encargado de la gestión de servicios, permitiendo la conexión a Internet y el acceso a las aplicaciones que la red inalámbrica pueda soportar. Otro elemento que se puede encontrar en las redes inalámbricas es el WB (Workgroup Bridge). Este es un dispositivo que garantiza la conexión inalámbrica de una red cableada remota con un AP. También permite la conexión de dos redes LAN (Local Access Network) distantes mediante la utilización de antenas direccionales logrando un enlace seguro que conecte estas redes de forma directa. También se pueden encontrar repetidores cuya implementación se realiza para expandir el rango de cobertura de una WLAN [7]..

(22) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 10. 1.2.7 Topologías Básicas El estándar 802.11 especifica dos topologías básicas para implementar redes de área local inalámbricas [27]: la modalidad Ad-hoc o IBSS (Independent Basic Service Set) el modo infraestructura o BSS (Basic Service Set) La topología Ad-hoc basa su funcionamiento en la comunicación entre los diferentes dispositivos inalámbricos sin que medie entre ellos ningún AP (Figura 1.3). Muchas de las responsabilidades que antes manejaba el AP son ahora manejadas por una estación. Para que la comunicación entre dos estaciones sea posible hace falta que se vean mutuamente o sea que cada una de ellas este en el rango de cobertura de la otra [1]. Sin embargo en una red Ad-hoc donde coexistan varios dispositivos inalámbricos se puede lograr la comunicación entre dos de estos dispositivos que no se vean mutuamente mediante un tercer dispositivo que este en el rango de cobertura radioeléctrica de uno de los que se quiera comunicar y que con su propia cobertura alcance al otro [7]. Esta es una configuración flexible y sencilla de implementar donde cada estación mantiene una lista de los usuarios y contraseña de grupo y no se requiere de ningún tipo de gestión administrativa pero requiere de un número no elevado de terminales, control de potencia que evite la interferencia y está limitada por el rango de cobertura de las NIC (Network Interface Card) para establecer el enlace [27].. Figura 1.3: Red Ad-hoc. El modo infraestructura amplía una red cableada existente con dispositivos inalámbricos mediante la utilización de un AP que actúa como controlador de la red inalámbrica. El.

(23) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 11. rango de cobertura está condicionado por el alcance del AP. En este modo se pueden diferenciar dos partes, el BSS y el ESS (Extended Service Set) [27]. El primero se caracteriza por un conjunto de estaciones inalámbricas que compiten para acceder al medio compartido que ofrece el AP. La conexión al backbone de la red externa la realiza el mismo AP. Cada celda BSS que depende de la cobertura del AP debe estar aislada del resto con el fin de evitar interferencias. El segundo se caracteriza por tener más de dos BSS conectadas mediante un DS (Distribution System), alámbrico o inalámbrico (Figura 1.4).. Figura 1.4: Modo Infraestructura. 1.2.8 Seguridad Desde su creación, 802.11 ha brindado algunos mecanismos básicos de seguridad donde las primeras soluciones vinieron dadas por la configuración de los AP mediante un identificador de conjunto de servicio que puede considerarse como el nombre de la red. Este identificador debe ser conocido por la tarjeta de red para así relacionar la estación inalámbrica con el AP y proceder a la transmisión y recepción de los datos de la red [27]. Otro mecanismo empleado fue el WEP (Wired Equivalent Protocol), solución implementada sobre la capa MAC (Media Access Control) que otorga una técnica de encriptación adicional basada en un algoritmo RC4 que comprime y encripta los datos que se van a trasmitir [11]. Posteriormente la IEEE adapta el estándar 802.1x para redes Wi-Fi, en el se brinda un mecanismo de control y de seguridad basado en acceso a redes inalámbricas mediante.

(24) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 12. puertos. Con los mecanismos anteriores solo se autentificaba al dispositivo mientras que con este se hace necesario autentificar al usuario. Este estándar define tres elementos: el servidor de autentificación donde se verifican las credenciales del usuario, el autenticador que es el dispositivo en el que se recibe la información del usuario y la traslada al servidor de autentificación, y el suplicante que es el dispositivo que provee las credenciales del usuario al autenticador [28]. En el año 2003 es lanzado WPA (Wi-Fi Protected Access), creado especialmente para lidiar con los problemas de WEP. En el se provee de un sistema de encriptación más fuerte en el cual se puede utilizar una clave privada compartida o claves únicas asignadas a cada usuario para autentificar el punto de acceso y el cliente. WPA utiliza el protocolo TKIP (Temporal Key Integrity Protocol) donde las claves se pueden rotar rápidamente reduciendo la posibilidad de que una sesión sea descifrada. El proceso de autentificación se realiza consultando una base de datos externa mediante el protocolo 802.1x [16]. Actualmente el protocolo de seguridad más avanzado es WPA2 que es una mejora relativa a WPA. WPA2 se basa en el estándar 802.11i para seguridad de WLAN donde se abarcan los protocolos 802.1x, TKIP y AES (Advanced Encryption Standard) [13]. 1.3. WMAN (Wireless Metropolitan Area Network). Las redes de acceso inalámbricas que brindan conexión de banda ancha en áreas metropolitanas para entornos fijos y móviles se denominan WMAN, donde banda ancha se entiende como aquella red donde la capacidad de canal sea superior a 2 Mbps [14]. Para entornos fijos, las WMAN serán una alternativa competitiva a la tecnología DSL (Digital Subscriber Line), brindando cobertura en áreas rurales, enlaces dedicados a empresas o industrias e interconexión de redes WLAN. En entornos móviles, estas redes proporcionan nuevas experiencias al usuario otorgando servicios de banda ancha a velocidad vehicular [5]. WiMAX (Worldwide Interoperability for Microwave Access) es una de las tecnologías diseñadas para acomodar las aplicaciones de banda ancha tanto fijas como móviles, basándose en el conjunto de especificaciones IEEE 802.16 [30]..

(25) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 13. 1.3.1 LOS y NLOS El canal de radio de un sistema de comunicaciones inalámbrico se describe a menudo como LOS (Line of Sight) o NLOS (No Line of Sight). En un enlace LOS, la señal viaja a través de un camino directo y sin obstrucciones desde el trasmisor hasta el receptor. Este enlace requiere que al menos el 60% de la zona de Fresnel este libre de obstáculos, produciéndose una reducción significativa de la intensidad de la señal si este requerimiento no se cumple. La frecuencia de operación del enlace inalámbrico, la distancia entre trasmisor y receptor y la altura de las antenas son parámetros importantes para el cálculo de la zona de Fresnel a la hora del diseño de un sistema inalámbrico [10]. Con NLOS la señal llega al receptor por medio de reflexiones, difracciones y dispersiones. Esta señal está formada por una composición de señales que presentan diferentes retardos, atenuaciones y polarizaciones frente a la señal que se trasmite por el camino directo lo que provocaría la aparición de interferencias en el enlace con posibles pérdidas de información. Con el objetivo de disminuir la pérdida de información debido a estas interferencias ya se han creado nuevos mecanismos y tecnologías que permiten el uso de equipamiento que trabaja bajo condiciones de NLOS [30]. A pesar de que LOS permite alcanzar una mayor área de cobertura, existen grandes ventajas que hacen las aplicaciones NLOS muy deseables. Por ejemplo, bajo condiciones de NLOS se reducen los gastos de instalación del equipo, haciendo de la instalación “bajo el alero” una realidad y facilitando la adecuada ubicación de los equipos. Además con NLOS se eliminan las restricciones de altura de las antenas que presentaba LOS [10]. 1.3.2 IEEE 802.16 En el año 1998 la IEEE crea el grupo de trabajo 802.16 con el objetivo de desarrollar un estándar que otorgara acceso inalámbrico de banda ancha para redes MAN (Metropolitan Area Networks) y que fuera capaz de brindar una alternativa a las redes de acceso cableadas existentes. La atención principal de este grupo se centro en la implementación de un sistema inalámbrico de banda ancha punto a multipunto utilizando enlaces LOS en la banda de 10 a 66 GHz [5]. En diciembre de 2001, el grupo de trabajo aprueba el estándar original 802.16. Este se basa en el uso de portadora simple en la capa física y como método de acceso al medio la.

(26) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 14. multiplexación por división del tiempo, alcanzando velocidades de hasta 134 Mbps y brindando un área de cobertura de hasta 50 Km. Esta primera especificación, al estar basada en enlaces LOS requería de torres de gran tamaño lo que hacía que la implementación de esta tecnología tuviera un costo muy elevado haciéndola poco atractiva a los proveedores. Ese mismo año se le otorga el sello WiMAX a esta tecnología por el WiMAX Forum con el objetivo de promover el estándar y asegurar la interoperabilidad entre los productos de los diferentes productores [22]. 1.3.3 IEEE 802.16a Para abril del 2003 el grupo de trabajo 802.16 pública una ampliación al estándar original conocida como 802.16a en la cual se incluyen aplicaciones NLOS en la banda de 2 a 11 GHz [31]. Esta especificación además de permitir el uso de portadora simple como interfaz de la capa física, fueron incluidas modificaciones en la capa MAC para soportar OFDM y OFDMA (Orthogonal Frequency Division Multiple Access). Con el uso de enlaces NLOS este estándar eliminó la limitante del uso torres de gran tamaño haciendo competitiva esta tecnología frente a las tecnologías inalámbricas ya existentes [22]. 1.3.4 IEEE 802.16d Posteriores revisiones de las especificaciones anteriores dieron lugar a la aparición en el año 2004 del estándar 802.16-2004 o WiMAX Fijo, con el cual se reemplazó a las versiones anteriores. Esta especificación recoge las interfaces físicas de los estándares anteriores permitiendo un área de cobertura de 50 Km y capacidad para trasmitir datos a una velocidad de 75 Mbps [26]. 1.3.5 IEEE 802.16e Con vistas a dar el salto fundamental para consolidar esta tecnología a finales del 2005 aparece la enmienda al estándar 802.16 conocida 802.16e o WiMAX Móvil. Esta especificación apunta hacia el mercado móvil brindando rasgos y atributos necesarios para alcanzar altas velocidades de transferencia de datos a velocidad vehicular. La principal deficiencia de esta enmienda era ser incompatible con la especificación 802.16-2004. Aún así para el 2006 ya comenzaba su despliegue en Korea bajo el nombre de WiBRO (Wireless Broadband) [5]..

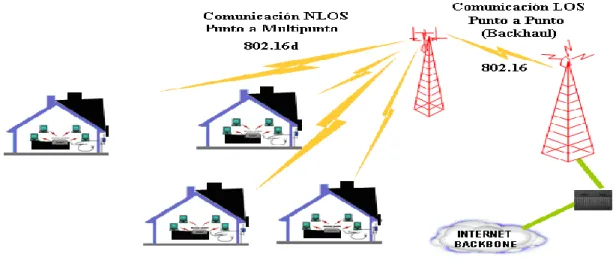

(27) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 15. 1.3.6 Redes WiMAX Para el diseño e implementación de redes WiMAX existen tres topologías básicas [30]: punto a multipunto punto a punto mallada Cada una de estas topologías está prevista para ofrecer soluciones al proveedor a la hora de desarrollar su red de acceso inalámbrica, soluciones donde la creación de redes híbridas en ocasiones puede ser la mejor solución. Estas configuraciones están caracterizadas por el uso de dos tipos de estaciones: las BS (Base Station) y las SS (Subscriber Station). Las primeras se encargan de controlar y dirigir la comunicación mientas que las segundas son aquellas terminales que se comunican con las estaciones bases [1]. Las redes punto a multipunto permiten la conexión de una estación base a múltiples estaciones subscritoras. Esta topología permite al operador de la red alcanzar el mayor número de subscriptores a bajos costos, basado en enlaces NLOS utilizando bandas de frecuencias de 2 a 11 GHz. Este tipo de topología generalmente involucra la utilización de arreglos de antenas para brindar la mejor señal al subscriptor [30].. Figura 1.5: Red WiMAX..

(28) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 16. La siguiente topología, punto a punto, basa su funcionamiento en enlaces LOS dedicados en la banda de 11 a 66 GHz utilizando antenas altamente directivas. La utilización de enlaces LOS hace necesario el empleo de altas torres que permitan la línea de vista, haciendo esta variante mucho más costosa que las demás. Aun así, esta topología ofrece un área de cobertura de 50 Km y conexiones potentes y estables. La principal utilización de esta topología radica en hacer de backhaul entre redes punto a multipunto y la red de transporte cableada [30]. La última topología de redes WiMAX, la mallada, está diseñada para permitir la conexiones entre estaciones subscriptoras haciendo que el tráfico pueda encaminarse desde la estación base al destino a través de las estaciones subscriptoras (Figura 1.4). Esta topología aparece como la más robusta debido a que cada nodo o SS tiene múltiples rutas para encaminar el tráfico de información pero resulta extremadamente compleja y costosa ya que en la búsqueda de coordinación cada nodo requeriría un router [30].. Figura 1.6: Topología de malla. 1.4. HiperLAN. En el mundo inalámbrico no solo la IEEE se ha interesado en el desarrollo redes capaces de soportar las exigencias de los servicios de banda ancha, en Europa el ETSI (European Telecommunications Standard Institute) también ha trabajado para desarrollar sus propias especificaciones..

(29) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 17. A finales de 1991 el ETSI comenzó el estudio de la tecnología inalámbrica con el objetivo de crear un modo Ethernet de radio que permitiera la implementación de redes inalámbricas. Para lograr esto se asignó la utilización de la banda de frecuencia de 5 GHz y se creó el proyecto BRAN (Broadband Radio Access Network) encargado de acondicionar las soluciones a velocidades de 24 Mbps o mayores. Así en 1997, HiperLAN (High Performance Radio LAN), se convierte formalmente en un estándar del ETSI [8]. La primera especificación o HiperLAN/1 se desarrolló para WLAN utilizando la banda de frecuencia de 5 GHz, proporcionando una velocidad de transmisión típica de 24 Mbps lo que le permitía soportar aplicaciones multimedia sin necesidad de infraestructura cableada [1]. Como evolución de esta primera norma apareció la HiperLAN/2, donde se seguía el uso de la banda de 5 GHz y se empleaba OFDM logrando alcanzar velocidades de hasta 54 Mbps, haciéndola muy similar a la norma 802.11a de IEEE. Aunque HiperLAN/2 y 802.11a sean similares en el nivel físico, la diferencia de ambas radica en la capa MAC. Mientras 802.11a utiliza CDMA/CA, HiperLAN/2 emplea TDMA (Time Division Multiple Access), donde asocian una ranura de tiempo a una estación de acuerdo a los requerimientos de la misma para un correcto desempeño [8]. Además de las especificaciones señaladas anteriormente han aparecido en el mercado la HiperLAN/3 o HiperACCESS y la HiperLAN/4 o HiperLINK. La primera apareció en el 2001 utilizando la banda de 40.5 a 43.5 GHz, aportando razones típicas de hasta 25 Mbps [1], mientras que HiperLINK aporta velocidades de transferencia de 155 Mbps en la banda de 17 GHz y es empleada para interconexiones HiperACCESS y/o puntos de acceso HiperLAN [8]. 1.5. Lineamientos futuros. La convergencia de tecnologías y servicios se erige como paradigma de las telecomunicaciones mundiales. El hecho de que las tecnologías, infraestructuras digitales y los operadores comienzan a satisfacer la misma demanda, información multimedia (audio, video y datos), a través de diferentes interfaces y una o varias plataformas de operación es una muestra de ello [12]..

(30) CAPÍTULO 1. Estado y desarrollo de las redes WLAN y WMAN. 18. En las comunicaciones inalámbricas el crecimiento en la demanda y uso de accesos de banda ancha, fija y móvil, de corto, mediano y largo alcance, así como el desarrollo de las tecnologías que permiten tales tipos de acceso han aumentado el interés de la comunidad internacional en la convergencia de las redes existentes hacia redes de nuevo tipo, redes 4G (4th Generation). A pesar de existir algunas dudas sobre en que consistirá esta nueva generación si se conoce que entre los objetivos que persigue están los de ser una red totalmente IP que permita el eso eficiente del espectro y que posea una alta capacidad posibilitando tener más usuarios por célula. Además con 4G se pretende lograr interoperabilidad entre los distintos estándares de comunicación inalámbrica y roaming global dentro de diferentes redes que permitan la accesibilidad desde cualquier punto sin problemas de conectividad. Ofreciendo también altos niveles de seguridad y calidad de servicio para la transmisión de la siguiente generación de multimedia [16]. En la carrera por la implementación de redes 4G, WiMAX y LTE (Long Term Evolution) aparecen como las soluciones más atractivas [26]. La primera apoyada por el WiMAX Forum y consolidada por la aparición de WiMAX Móvil mientras que la segunda es un proyecto tecnológico creado por 3GPP (Third Generation Partnership Project) para mejorar la UMTS (Universal Mobile Telephone System) [16]. Aunque los debates continúan en la comunidad internacional, algunas compañías creen que el futuro está en la migración de las tecnologías WMAN hacia WiMAX una tecnología que, a diferencia de LTE que está todavía en desarrollo, ya es una realidad y que en su próxima revisión, 802.16m, promete aumentar sus prestaciones [26]..

(31) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 19. CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. La principal característica que define lo esperado en las nuevas generaciones de WLAN es el incremento de la velocidad de transmisión. Teniendo en cuenta que no va a ser posible aumentar la potencia de emisión por encima de los valores actuales, las investigaciones para elevar la velocidad de transmisión se han centrado en desarrollar nuevos sistemas de modulación, detección y antenas que permitan transmitir y recibir regímenes binarios más altos y con mayor eficiencia [4]. Sin embargo, mejorar la interfaz de radio requiere tener en cuenta una característica intrínseca de las comunicaciones de radio en enlaces terrestres: la propagación multitrayecto. Este fenómeno se puede resumir diciendo que al receptor llegan varias réplicas de la señal con diferentes retardos entre ellas, a causa de difracciones y reflexiones por obstáculos que encuentra la señal en su trayectoria (Figura 2.1). Esto ocasiona una drástica reducción del nivel de la señal en el receptor como resultado de una combinación “destructiva” de señales con trayectorias diferentes [16].. Figura 2.1: Efecto multitrayecto..

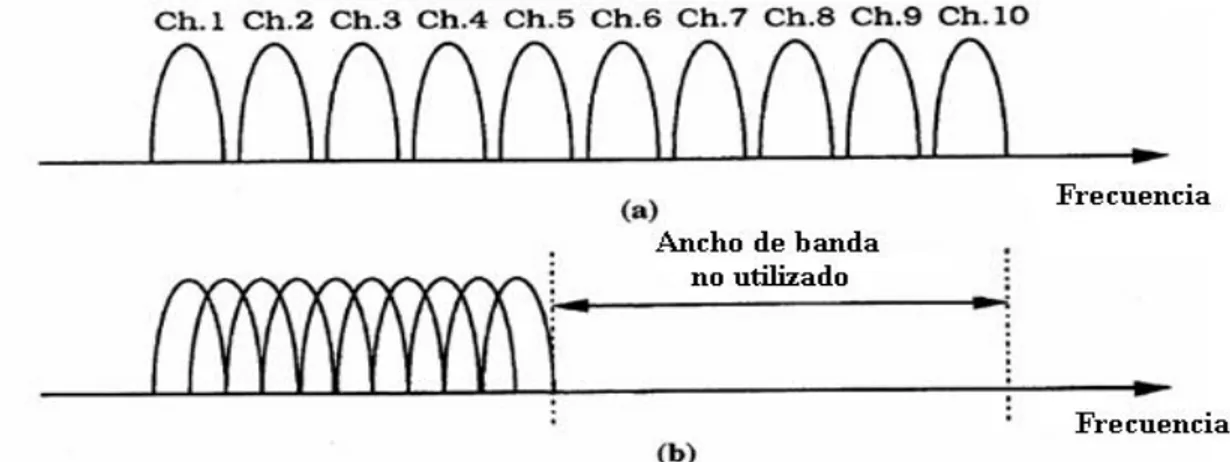

(32) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 20. Con vistas a enfrentar estos retos el grupo encargado de desarrollar la especificación 802.11n se apoyó en dos tecnologías fundamentales [19]: OFDM MIMO (Multiple Input Multiple Output) La primera ya una tecnología probada en especificaciones anteriores como 802.11a/g mientras que la segunda representa una tecnología novedosa y con grandes potencialidades en el desarrollo de redes de comunicaciones inalámbricas. 2.1. OFDM. OFDM es una técnica de modulación que utiliza múltiples portadoras ortogonales, cada una modulada en amplitud y fase para la transmisión de datos [5]. Aunque esta tecnología fue presentada hace más de 30 años, no es hasta finales de la década de 1980 que los avances tecnológicos en áreas como el procesamiento de señales y los circuitos integrados a gran escala hicieron factible su implementación [25]. Con la aparición de las redes de acceso de banda ancha inalámbricas, OFDM se convirtió en una tecnología prometedora ya que permite lograr altas razones de datos e incrementa la robustez de las comunicaciones inalámbricas frente al desvanecimiento causado por el multitrayecto [25]. La tecnología OFDM hace uso de dos herramientas esenciales, la primera es la técnica de modulación de múltiples portadoras y la segunda, el principio de ortogonalidad [26]. La técnica de modulación de múltiples portadoras divide un flujo de alta tasa de transferencia de datos en varios flujos paralelos de tasas de transferencia menores para después modular cada uno en una subportadora. Un sistema de datos paralelos clásico divide la banda de frecuencia de la señal en N subportadoras no solapadas, donde cada subportadora es modulada y multiplexada en frecuencia. El uso de subportadoras no solapadas logra evitar la interferencia entre estas pero conlleva a un uso ineficiente del espectro [14]. Para eliminar esta ineficiencia OFDM propuso el uso del criterio de ortogonalidad entre las subportadoras. Haciendo uso de ese criterio se implementó un sistema de datos paralelos.

(33) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 21. multiplexados en frecuencia utilizando subportadoras solapadas, donde la ortogonalidad evitaría que las subportadoras se interfirieran entre ellas [26]. La Figura 2.2 muestra la diferencia entre la técnica de múltiples portadoras sin solapamiento y la técnica de múltiples portadoras utilizando solapamiento. Como se puede apreciar con esta última se puede salvar cerca del 50% del ancho de banda.. Figura 2.2: Técnicas de múltiples portadoras. (a) Técnica de múltiples portadoras convencional. (b) Técnica de modulación ortogonal con múltiples portadoras. En cuanto a la modulación de las subportadoras en un múltiplex OFDM, cada una de ellas se modula con una información diferente, aunque por facilidad de implementación, el sistema de modulación suele ser el mismo para todas ellas, como QPSK (Quaternary Phase Shift Keying) o n2-QAM (Quadrature Amplitude Modulation). Además se suelen reservar algunas portadoras para transmitir información de sincronismo y ecualización espectral o bien para establecer canales de servicios [25]. Con lo visto anteriormente la generación de una señal OFDM se considerará como una suma de subportadoras moduladas en QPSK o QAM y se podría expresar como [4]: N. 2. 1. s(t ). di exp j 2 i. N. 2. fc. i t T. (1).

(34) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 22. Donde di es el símbolo QAM complejo, N el número de subportadoras, T la duración del símbolo y fc la frecuencia central de la banda. De la ecuación (1) se comprueba que una señal OFDM es la IFT (Inverse Fourier Transform) de los coeficientes di, en consecuencia, para la obtención de los coeficientes en el receptor solo haría falta aplicar DFT (Direct Fourier Transform) a s(t). Por tanto, la acción de modular y demodular todas las subportadoras de una señal OFDM a la vez, consiste básicamente en emplear la FFT (Fast Fourier Transform), que resulta fácil de aplicar en los procesadores digitales [25]. 2.1.1. Principio de ortogonalidad. Desde el punto de vista matemático se dice que dos señales son ortogonales en el intervalo [t1, t2] si se cumple [17]:. t2 t1. f (t ) g (t )dt. 0. (2). Lo que permite que ambas utilicen el mismo ancho de banda sin que una señal degrade a la otra. Por otro lado, en comunicaciones digitales dos flujos de datos son ortogonales si [29]:. Z ij. C D N. 0. (3). Donde: C es el número de bits coincidentes en ambos flujos. D es el número de bits diferentes en ambos flujos. N el número total de bits del flujo de datos. Para alcanzar dicha ortogonalidad en la señal OFDM se emplea un espaciamiento específico entre subportadoras, donde la separación entre subportadoras consecutivas sea siempre la misma e igual al inverso del período del símbolo. Manteniendo ese espaciamiento, al demodular la señal, se recuperará la información almacenada en las subportadoras sin contratiempos [25]..

(35) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 23. Por ejemplo, para recuperar la información almacenada en la subportadora k, se realiza el proceso de demodulación de la señal representado por la ecuación:. ts T ts N. exp. 2. 1. di i. j j2 (t t s ) T. N. ts T N. 2. ts. exp j 2. 2. N. 2. 1. di N. i. 2. i. j T. N exp j 2 2. j (t t s ) dt T. (t t s ) dt d j N 2T. (4). Como se observa se obtiene el valor dk (multiplicado por un factor T) que es el valor codificado para esa subportadora. Para las otras subportadoras la integración es igual a cero ya que la diferencia de frecuencia (i-j)/T produce un número entero de ciclos dentro del intervalo T. La Figura 2.3a muestra una representación de tres subportadoras OFDM. Viendo la representación de la señal OFDM en el tiempo se observa que cada subportadora tiene un número entero de ciclos en el intervalo de tiempo T y el número de ciclos entre subportadoras adyacentes difiere exactamente en uno satisfaciendo así principio de ortogonalidad anteriormente expuesto.. Figura 2.3: Señal OFDM..

(36) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 24. La ortogonalidad también se puede demostrar de otra manera. La forma espectral de una subportadora OFDM adquiere la forma de onda de una sinc donde se obtienen ceros a las frecuencias que son múltiplos enteros de 1/T haciendo que para el máximo espectral de cada subportadora las demás sean cero (Figura 2.3b). Debido a que un receptor OFDM esencialmente calcula los valores en el espectro que corresponden al máximo de una subportadora individual, se puede demodular cada subportadora libre de las interferencias producidas por otras subportadoras [25]. 2.1.2. OFDM vs interferencia multitrayecto: intervalo de guarda y extensión cíclica. Una de las razones más importantes para la implementación de OFDM es la manera eficiente de tratar la dispersión de retardo ocasionada por la interferencia multitrayecto. El hecho de dividir el flujo de entrada en N subportadoras hace que la duración del símbolo sea N veces más pequeña, lo que también reduce la dispersión de retardo multitrayecto, relativo a la duración del símbolo, por el mismo factor [14]. Además de la reducción de la dispersión de retardo multitrayecto, OFDM implementó un mecanismo con vista a casi eliminar los efectos de la interferencia por propagación mutitrayecto. Este consiste en introducir un intervalo de guarda extendido cíclicamente para cada símbolo OFDM. Este tiempo de guarda es elegido superior a la mayor dispersión de retardo esperada para que las componentes multitrayecto de un símbolo no interfieran con el siguiente símbolo, mientras que la extensión cíclica evita la interferencia entre subportadoras [25]. Como un ejemplo de cómo la propagación multitrayecto afecta a una señal OFDM, la Figura 2.4 muestra tres subportadoras OFDM en un canal afectado por el multitrayecto, donde la curva punteada es la replica retrasada de la curva continua. En la figura se puede apreciar que las subportadoras han sido moduladas en BPSK, que significa que sufrirán un cambio de 180 grados en los límites del símbolo. Para la curva punteada este cambio de fase ocurrirá con cierto retardo, cuya duración será menor que el tiempo de guarda por lo que el cambio de fase no ocurrirá en el intervalo de integración FFT, lográndose obtener todas las componentes de la señal OFDM..

(37) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 25. Figura 2.4: Señal OFDM con tres subportadoras sobre un canal afectado por interferencia multitrayecto. La curva punteada representa la componente retrasada. Para obtener una idea del nivel de interferencia que es introducido cuando la dispersión de retraso multitrayecto es superior al tiempo de guarda, la Figura 2.5 muestra tres diagramas derivados de la simulación de un enlace OFDM con 48 subportadoras, cada una de ellas modulada empleando 16-QAM [25]. La Figura 2.5(a) muestra la constelación 16-QAM cuando la dispersión del retardo es inferior al intervalo de guarda. En la Figura 2.5(b) el retardo multitrayecto excede el intervalo de guarda en un 3%, aunque ya las subportadoras no sean ortogonales se puede observar que la interferencia es suficiente pequeña para obtener una constelación razonable. Ya en la Figura 2.5(c) la dispersión de retraso excede en un 10% el intervalo de guarda ocasionando una interferencia tan grande que la constelación esta seriamente dispersa ocasionando una tasa de error inaceptable.. Figura 2.5: Constelación 16-QAM para un enlace OFDM de 48 subportadoras. (a) Retardo inferior al intervalo de guarda. (b) Retardo superior en un 3% al intervalo de guarda. (c) Retardo superior en un 10 % al intervalo de guarda..

(38) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n 2.1.3. 26. Procesamiento de la señal OFDM. Las secciones previas han descrito la forma de generar y recibir una señal básica OFDM empleando algoritmos de la transformada de Fourier. Sin embargo se necesita mucho más para la creación de un transceiver OFDM. La Figura 2.6 muestra el diagrama en bloque donde la parte superior corresponde al trasmisor y la inferior al receptor. En este diagrama además de presentar la IFFT (Inverse Fast Fourier Transform) y la FFT se pueden observar otros mecanismos necesarios a la hora de procesar la señal OFDM [25].. Figura 2.6: Diagrama en bloque de un transceiver OFDM. 2.1.4. Codificación, entrelazado y modulación. La utilización en la tecnología OFDM del intervalo de guarda para preservar la ortogonalidad de las subportadoras solapadas ha cumplido con el objetivo de evitar las interferencias intersímbolo en canales afectados por la interferencia multitrayecto. Sin embargo aún deja un problema sin solucionar..

(39) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 27. El hecho de que la señal OFDM se trasmita en un canal con desvanecimiento multitrayecto hace que las subportadoras, a pesar de llegar ortogonales al receptor, llegan con diferentes amplitudes, de hecho, algunas se pierden completamente debido a profundos desvanecimientos. Aunque muchas subportadoras sean detectadas sin errores la razón de error de bit será dominada por aquellas subportadoras pérdidas [25]. Para eliminar este efecto es esencial la utilización de los dos primeros pasos del diagrama de bloques de la Figura 2.6, la codificación y el entrelazado. Utilizando codificación a través de las subportadoras, los errores en las subportadoras afectadas por desvanecimiento pueden ser corregidos hasta cierto límite dependiendo del tipo de código y el canal. En el caso del entrelazado, este es sumamente importante para evitar ráfagas de errores donde se pierdan subportadoras adyacentes debido a un gran desvanecimiento en la señal [25]. Otros aspecto a tener en cuenta para lidiar con estos problemas es la selección del tipo modulación a utilizar, generalmente una constelación QAM, en la creación de los símbolos OFDM y su relación con el tipo de codificación a implementar [14]. Una buena selección requiere de un importante conocimiento del estado del enlace OFDM a implementar ya que una modulación QAM de alto orden (64-QAM) es más sensible a la interferencia intersímbolo e interferencia entre subportadoras que una modulación QPSK lo que llevaría a la utilización códigos más complejos que sean capaces de reducir la sensibilidad a ese tipo de interferencia [25]. 2.1.5. Sincronización y detección. Para demodular correctamente las señales OFDM, el receptor debe muestrearlas durante el período útil del símbolo, no durante el intervalo de guarda. En consecuencia, la ventana de tiempo debe situarse con precisión en el instante en que se presenta cada símbolo. Esto equivale, en el caso analógico, a llevar a cabo la demodulación coherente y sincrónica en el receptor, donde la portadora generada localmente en el receptor sea exactamente de la misma frecuencia y fase que la portadora generada en el transmisor para modular la señal [25]. Un sistema OFDM resuelve este problema utilizando subportadoras pilotos distribuidas de forma regular en el canal de transmisión y que actúan como marcadores de sincronismo.

(40) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 28. (Figura 2.7) [5]. Como la información en las señales pilotos es conocida, en el receptor es posible realizar una estimación de la respuesta en frecuencia del canal. La estimación así obtenida para una subportadora piloto puede interpolarse para llenar los huecos que separan a las subportadoras pilotos y emplearse para ecualizar todas las constelaciones que transportan datos [25].. Figura 2.7: Distribución de subportadoras piloto. 2.1.6. Obtención de los parámetros OFDM.. La elección de varios de los parámetros OFDM es una relación de compromisos entre varios requerimientos, algunas veces conflictivos. Usualmente hay tres requerimientos por los cuales comenzar: ancho de banda, razón de bits y dispersión de retraso. La dispersión de retraso dicta directamente la duración del intervalo de guarda. Como regla general el intervalo de guarda se calcula de 2 a 4 veces la máxima dispersión de retraso [25]. Teniendo el tiempo de guarda se puede fijar la duración del símbolo. Con el objetivo de minimizar las pérdidas en la relación señal a ruido ocasionadas por el intervalo de guarda es deseable que la duración del símbolo sea mucho mayor que el tiempo de guarda. Una elección práctica de diseño es tomar la duración del símbolo al menos 5 veces mayor que el intervalo de guarda, esta elección implica -1 dB en la relación señal a ruido a causa del intervalo de guarda [25]. Con el tiempo de guarda y la duración del símbolo fijados se puede calcular la cantidad de subportadoras dividiendo el ancho de banda entre el espaciamiento de las subportadoras, este espaciamiento es el inverso de la duración del símbolo menos el intervalo de guarda..

(41) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 29. Otro método alternativo para calcular la cantidad de subportadoras sería dividir la razón de bit entre la razón de bit por subportadora. La razón de bit por subportadora está definida por el tipo de modulación, la razón de código y la razón de símbolo [25]. Como ejemplo supóngase que se quiera diseñar un sistema que presente una razón de 20 Mbps, un ancho de banda menor que 15 MHz y que permita una dispersión de retardo de 200 ns. El valor de 200 ns de la dispersión de retardo sugiere que 800 ns es un valor seguro para el intervalo de guarda. Eligiendo una duración de símbolo 6 veces superior al intervalo de guarda este tendría un valor de:. 6 800 s. 4.8 s. El espaciamiento entre subportadoras es ahora el inverso de:. 4.8. 0.8. 4 s. 1. 4 s. 250 KHz. Para determinar el número de subportadoras que se necesitan, se puede utilizar la relación entre la razón de bit requerido y la razón de bit por símbolo. Con vistas a alcanzar 20 Mbps, cada símbolo OFDM debe cargar 96 bit de información:. 20Mbps 4.8 s. 96bits. Para lograr esto existen varias opciones. Una es utilizar modulación 16-QAM con razón de código 1/2, para obtener 2 bits por símbolo por subportadora, en ese caso solo harían falta 48 subportadoras. Otra variante es utilizar modulación QPSK con razón de código 3/4, que garantiza 1.5 bits por símbolo por subportadora, obteniéndose así 64 subportadoras. Sin embargo 64 subportadora significa un ancho de banda de 16 MHZ que es mayor que el límite fijado para el sistema.. 64 250KHz. 16MHz. Para alcanzar un ancho de banda menor que 15 MHz, el número de subportadoras necesita ser menor que 60, por lo que la primera opción con 48 subportadoras cumple con todos los requerimientos..

(42) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n 2.1.7. 30. OFDM en el estándar IEEE 802.11n.. En el borrador de la especificación 802.11n, el primer requerimiento señalado por el grupo de trabajo era que este estándar soportara una implementación de OFDM que mejorara al 802.11a/g, usando una tasa de de código más alta y escasamente más ancho de banda, mejorando las velocidades alcanzables a 65 Mbps de 54 Mbps de los estándares ya existentes [9]. Así 802.11n aumentó a 52 el número de subportadoras de datos de las 48 existentes en el estándar 802.11g y eliminó la redundancia presente en otras especificaciones utilizando una razón de código de 5/6. Además se introdujo una opción para reducir el intervalo de guarda a 400ns de los 800ns utilizados en especificaciones previas, incrementando la velocidad hasta 72Mbps [33]. Realizando el mismo análisis que en el epígrafe anterior, para un intervalo de guarda de 800 ns, la duración del símbolo en 802.11n se elige 5 veces superior:. 5 800 s. 4 s. Donde el espaciamiento entre subportadoras es de:. 4. 0.8. 3.2 s. 1. 3.2 s. 312 .5 KHz. Con una razón máxima de transferencia de 65Mbps la cantidad de bits transmitidos en un segundo es:. 65Mbps 4 s. 260. Para lograr esos 65Mbps se emplea la modulación 64-QAM y una razón de código de 5/6, permitiendo la transmisión de 5 bits por símbolo por subportadora. Con este valor un simple cálculo permite obtener las 52 subportadoras de datos. 260. 5. 52. Con 52 subportadoras de datos se puede hacer el cálculo de ancho de banda que ocupa la señal:. 52 312.5KHz. 16.25MHz.

(43) CAPÍTULO 2. Fundamentación teórica de las tecnologías empleadas en el estándar IEEE 802.11n. 31. Lo que satisface la condición de 20 MHz de ancho de banda del canal. 2.2. MIMO. El uso de múltiples antenas tanto en el receptor como en el transmisor, sistema de antenas MIMO (Figura 2.8), es una tecnología emergente que permite la implementación de redes inalámbricas confiables y de altas razones de datos [21]. En un sistema MIMO cada equipo transmisor tiene asociado un número de antenas N, y cada receptor otro, igual o diferente al del transmisor, denotado como M. Desde el punto de vista de la propagación, el canal de radio no es único ya que existe un canal entre cada antena transmisora y cada antena receptora, lo que obliga a representar la propagación mediante una matriz H (N•M). En esta matriz el elemento hij representa la función de transferencia compleja entre la antena transmisora j y la antena receptora i [4].. Figura 2.8: Esquema MIMO de 2x2 antenas. Desde el punto de vista matemático un sistema de antenas MIMO se representa según la ecuación (5) donde y representa el vector de las señales recibidas, x el vector de señales transmitidas y n es el vector de ruido Gaussiano introducido por el medio [21].. Y( M ). Hx ( N ). n. (5). Esta es una tecnología que ofrece la posibilidad de resolver la información proveniente de señales multitrayecto, de forma coherente, mediante antenas receptoras separadas.

Figure

Documento similar

La determinación molecular es esencial para continuar optimizando el abordaje del cáncer de pulmón, por lo que es necesaria su inclusión en la cartera de servicios del Sistema

1. LAS GARANTÍAS CONSTITUCIONALES.—2. C) La reforma constitucional de 1994. D) Las tres etapas del amparo argentino. F) Las vías previas al amparo. H) La acción es judicial en

La siguiente y última ampliación en la Sala de Millones fue a finales de los años sesenta cuando Carlos III habilitó la sexta plaza para las ciudades con voto en Cortes de

Ciaurriz quien, durante su primer arlo de estancia en Loyola 40 , catalogó sus fondos siguiendo la división previa a la que nos hemos referido; y si esta labor fue de

En la parte central de la línea, entre los planes de gobierno o dirección política, en el extremo izquierdo, y los planes reguladores del uso del suelo (urbanísticos y

اهعضوو يداصتق�لا اهطاشنو ةينارمعلا اهتمهاسم :رئازجلاب ةيسلدنأ�لا ةيلاجلا« ،ينوديعس نيدلا رصان 10 ، ، 2 ط ،رئازجلاب يسلدنأ�لا دوجولاو يربي�لا ريثأاتلا

Para ello, trabajaremos con una colección de cartas redactadas desde allí, impresa en Évora en 1598 y otros documentos jesuitas: el Sumario de las cosas de Japón (1583),

o Si dispone en su establecimiento de alguna silla de ruedas Jazz S50 o 708D cuyo nº de serie figura en el anexo 1 de esta nota informativa, consulte la nota de aviso de la