ESCUELA PROFESIONAL DE INGENIERÍA

ELECTRÓNICA

TESIS

“Prototipo de identificación rfid para mejorar el control de

inventarios de equipos electrónicos en el laboratorio de la EPIE –

UNPRG”

Investigador: Bach. Arrascue Vitte, Victor Alberto

Asesor: Ing. Chaman Cabrera, Lucia

Lambayeque,2019

APROBADO POR EL SIGUIENTE JURADO:

Ing. Manuel Javier Ramírez Castro

Presidente

Ing. Segundo Francisco Segura Altamirano

Secretario

Ing. Carlos Leonardo Oblitas Vera

Vocal

Lambayeque – Perú

Declaración Jurada de Originalidad

Yo, Bach. Victor Alberto Arrascue Vitte investigador principal, Ing. Lucia Chaman Cabrera,

asesora del trabajo de investigación “PROTOTIPO DE IDENTIFICACIÓN RFID PARA

MEJORAR EL CONTROL DE INVENTARIOS DE EQUIPOS ELECTRÓNICOS EN EL

LABORATORIO DE LA EPIE – UNPRG” declaramos bajo juramento que este trabajo no ha

sido plagiado, ni contiene datos falsos. En caso se demostrará lo contrario, asumo

responsablemente la anulación de este informe y por ende el proceso administrativo a que

hubiera lugar. Que puede conducir a la anulación del título o grado emitido como consecuencia

de este informe.

Lambayeque,2019

DEDICATORIA

A Dios, por otorgarme lo necesario para seguir adelante día tras día hacia lograr mis objetivos.

A mis abuelos Victor Arrascue y Clara Avellaneda, mis padres Luis Arrascue y María Vitte, que fueron mi principal inspiración, por los ejemplos de perseverancia y constancia que los caracterizan y que me han infundado siempre, por el valor mostrado para salir adelante y por su amor incondicional, todo esto te lo debo a ustedes.

A mis hermanos Susana, Anthonella, Aylin, Brayan y Manuel, por la confianza depositada en mí y apoyarme siempre, los quiero mucho.

AGRADECIMIENTOS

A quienes me brindaron cariño y confianza. A quienes que, sin escatimar esfuerzo alguno, han sacrificado gran parte de su vida para formarme y educarme. A quienes nunca podré pagar todos sus desvelos ni aun con las riquezas más grandes del mundo…A mis abuelos y padres.

A mi asesor de Tesis Ing. Lucia Chaman Cabrera por el apoyo y por el tiempo invertido para sacar este proyecto adelante.

Y a todas las personas cercanas y familiares que me aconsejan a diario que con su experiencia, opinión y críticas constructivas permitieron que esta meta se concrete.

RESUMEN

La tecnología RFID se usa hoy en día en el desarrollo de aplicaciones tales como el control

de accesos, inventario y trazabilidad de objetos, a pesar de que esta tecnología no es nueva

ha empezado formar parte de varias empresas en el mundo. El RFID está reemplazando a

los códigos de barra y otros sistemas de identificación, actualmente esto es posible debido

al bajo costo de las etiquetas y equipos electrónicos usados.

El almacén del laboratorio de Electrónica de la Universidad Nacional Pedro Ruiz Gallo no

posee un control de inventarios automático, todos los procesos son hechos de forma

manual, por tal motivo se identificó la necesidad de realizar un proyecto para que tenga una

mayor eficiencia. El presente trabajo de tesis tiene como objetivo diseñar un prototipo de

identificación RFID para mejorar el control de inventarios en el almacén del laboratorio de

Electrónica de la Universidad Nacional Pedro Ruiz Gallo. El diseño del prototipo propuesto

resuelve la necesidad de control de inventario con la tecnología RFID, a través de una

interfaz gráfica que se ha elaborado, el EPIE-RFID, el cual permite ingresar nuevos equipos

o alumnos, registrar los préstamos o devoluciones de equipos del almacén, gestionar el

inventario y generar reportes de préstamos. Finalmente se comprobó que el uso de la

tecnología RFID ayuda a reducir el tiempo de espera al realizar prestamos, como también a

mantener un orden en los equipos del almacén del laboratorio

ABSTRACT

RFID technology is used today in the development of applications such as access control,

inventory and traceability of objects, a weight that this technology is not new has begun to be

part of several companies in the world. RFID is replacing bar codes and other identification

systems; this is currently possible due to the low cost of used electronic tags and equipment.

The warehouse of the laboratory of Electronics of the National University Pedro Ruiz Gallo

does not have an automatic inventory control, all the processes are done manually, for this

reason the need to carry out a project to have a greater efficiency was identified. This thesis

work aims to identify an RFID identification prototype to improve inventory control in the

electronic laboratory warehouse of the Pedro Ruiz Gallo National University. The design of the

proposed prototype solves the need for inventory control with RFID technology, through a

graphical interface that has been developed, the EPIE-RFID, which allows new equipment or

students to enter, loan recorder or equipment returns from the warehouse, manage inventory

and generate loan reports. Finally, it was found that the use of RFID technology helps reduce

the waiting time when making loans, as well as maintaining an order in the equipment of the

laboratory warehouse.

ÍNDICE GENERAL

ÍNDICE DE FIGURAS

ÍNDICE DE TABLAS

INTRODUCCIÓN ... 1

CAPÍTULO 1 : ASPECTOS DE LA INVESTIGACIÓN... 2

1.1 Aspecto informativo ... 3

1.1.1 Título ... 3

1.1.2 Personal Investigador ... 3

1.1.3 Área de Investigación ... 3

1.1.4 Lugar de ejecución... 3

1.1.5 Duración ... 3

1.2 Aspectos de la investigación... 4

1.2.1 Situación Problemática ... 4

1.2.2 Formulación del Problema Científico... 4

1.2.3 Objetivos ... 4

1.2.4 Justificación e importancia de la investigación ... 5

1.2.5 Hipótesis ... 5

1.2.6 Diseño contrastación de la hipótesis. ... 6

CAPÍTULO 2 : MARCO TEÓRICO ... 7

2.2.6. Frecuencias de operación... 24

2.2.7. GUI ... 29

2.2.9. Desarrollo ... 31

2.2.10. Python ... 36

CAPÍTULO 3 : MÉTODOS Y MATERIALES ... 38

3.1. Requerimientos del Prototipo ... 39

3.1.1. Diagrama de Procesos de Préstamo - Devolución Actual ... 39

3.1.2. Diagrama de Procesos de Préstamo - Devolución Propuesto ... 40

3.1.3. Requerimientos del lector RFID. ... 41

3.1.4. Requerimientos del Software GUI de gestión. ... 41

3.2. Diseño del Lector y Controlador RFID ... 41

3.2.1. Elección de lector RFID ... 41

3.2.2. Elección de tarjeta RFID ... 43

3.2.3. Diseño del controlador... 44

3.2.4. Conexión del Lector y controlador ... 46

3.3. Diseño de la Interfaz Gráfica de Usuario ... 50

3.3.1. Acceso al sistema... 50

3.3.2. Menú Principal ... 51

3.3.3. Ventana Principal ... 57

3.3.4. Ventana Prestamos – Devoluciones ... 58

3.4. Diseño de Investigación... 58

3.4.1. Identificación de Variables ... 59

3.4.2. Población y Muestra ... 60

3.4.3. Técnicas, instrumentos y equipos. ... 60

3.4.4. Plan para el procesamiento de la Información... 61

CAPÍTULO 4 : RESULTADOS ... 62

4.1. Situación actual del Laboratorio de Electrónica ... 63

4.2. Prototipo RFID ... 65

4.3. Pruebas del Prototipo RFID ... 66

4.3.1. Rango de Lectura ... 66

4.3.3. Posición de los Tags RFID en los equipos ... 68

4.4. Presupuesto ... 69

CONCLUSIONES ... 70

RECOMENDACIONES ... 72

BIBLIOGRAFÍA ... 74

Lista de tablas

Tabla 3.1- Caracteristicas de lectores RFID. ... 44

Tabla 3.2- Especificaciones técnicas de ZT-KR1000. ... 45

Tabla 3.3- Especificaciones técnicas de Microcontroladores. ... 46

Tabla 3.4- Especificaciones técnicas de Nodemcu esp8266. ... 44

Tabla 3.5- Operacionalización de la variable Independiente. ... 57

Tabla 3.6- Operacionalización de la variable Dependiente. ... 58

Tabla 3.7- Técnicas, instrumentos y equipos. ... 58

Tabla 4.1- Distancia de lecturas en los ejes x, y, z.. ... 64

Tabla 4.2- Distancia de lecturas en diferentes materiales.. ... 66

Lista de figuras

Figura 2.1- Capital con respecto a la cantidad de productos en el inventario.. ... 14

Figura 2.2- Esquema de funcionamiento de un sistema RFID pasivo... 16

Figura 2.3- Comparacion entre modulación ASK, FSK Y PSK... ... 19

Figura 2.4- Aspecto de los dos principales diseños de una etiqueta.. ... 20

Figura 2.5- Esquema de un lector de RFID... ... 21

Figura 2.6- Descripcion del Middleware en la tecnología RFID... ... 24

Figura 2.7- Laptop con Interfaz Gráfica de Usuario.. ... 33

Figura 2.8- Partes de un Interfaz Gráfica de Usuario.. ... 34

Figura 2.9- Paradigmas de Programación... 36

Figura 2.10- Proceso de Desarrollo de Software.. ... 37

Figura 3.1- Proceso de Préstamo-Devolucion Actual.. ... 39

Figura 3.2- Proceso de Préstamo-Devolucion Propuesto.. ... 40

Figura 3.3- Lector kr-1000.. ... 42

Figura 3.4- Tag RF-Card.. ... 44

Figura 3.5- Atmega 328p.. ... 45

Figura 3.6- NodeMCU ESP8266.. ... 46

Figura 3.7- Esquema Final del sistema Propuesto.. ... 47

Figura 3.8- Esquemático del circuito para el controlador... ... 48

Figura 3.9- PCB del circuito para el controlador... ... 48

Figura 3.10- Diseño 3D del circuito para el controlador... ... 49

Figura 3.11- Diseño 3D del Lector RFID y el controlador... ... 49

Figura 3.12- Acceso al sistema.. ... 51

Figura 3.13- Registro de Docentes... ... 52

Figura 3.14- Registro de Alumnos... ... 53

Figura 3.15- Registro de Equipos.. ... 53

Figura 3.16- Reporte de Prestamos... 54

Figura 3.17- Reporte de Devoluciones.. ... 55

Figura 3.18- Reporte de Equipos.. ... 55

Figura 3.19- Verificar Usuario-Contraseña... ... 56

Figura 3.21- Version de EPIE-RFID... ... 57

Figura 3.22- Ventana Principal del sistema... ... 57

Figura 3.23- Registro de Prestamos y Devoluciones... ... 58

Figura 4.1- Uso de los Instrumentos del Laboratorio... ... 61

Figura 4.2- Tiempo empleado al realizar un préstamo de equipos en laboratorio.... ... 62

Figura 4.3- Equipos más usados en el Laboratorio... ... 62

Figura 4.4- Cargador del lector, Controlador, Tags... ... 63

Figura 4.5- Ventana Principal de la Interfaz Gráfica.... ... 63

Figura 4.6- Esquema de pruebas de lectura.... ... 64

Figura 4.7- Aderiendo tag a multitester.... ... 65

Figura 4.8- Tag posición perpendicular vertical.... ... 66

INTRODUCCIÓN

La tecnología RFID ha existido desde comienzos de los años 1920, desarrollada por el MIT.

Una tecnología similar, el transpondedor de IFF, fue inventada por los británicos en 1939, y

fue utilizada de forma rutinaria por los aliados en la Segunda Guerra Mundial para identificar

los aeroplanos como amigos o enemigos.

El presente trabajo de tesis aborda el análisis y descripción de la situación actual del almacén

del laboratorio de electrónica de la Universidad Nacional Pedro Ruiz Gallo, como uno de los

objetivos principales, nos muestra algunas deficiencias que se pueden mejorar con la

tecnología RFID y control de inventarios. Para ello se pretende determinar y seleccionar,

equipos y elementos necesarios para cumplir con los requerimientos propuestos.

Actualmente se está trabajando en un tipo de chips RFID implantables, diseñados

originalmente para el etiquetado de animales se está utilizando y se está contemplando

también para los seres humanos. Applied Digital Solutions propone su chip de formato único

subcutáneo, como solución a la usurpación de la identidad, al acceso seguro a un edificio, al

acceso a un ordenador, al almacenamiento de expedientes médicos, a iniciativas de

antisecuestro y a una variedad de aplicaciones. Combinado con los sensores para supervisar

diversas funciones del cuerpo, el dispositivo Digital Angel podría proporcionar supervisión de

los pacientes. El Baja Beach Club en Barcelona (España) utiliza un Verichip implantable para

identificar a sus clientes vip, que lo utilizan para pagar las bebidas. El departamento de policía

de Ciudad de México ha implantado el Verichip a unos 170 de sus oficiales de policía, para

permitir el acceso a las bases de datos de la policía y para poder seguirlos en caso de ser

ASPECTOS DE LA

INVESTIGACIÓN

1.1Aspecto informativo 1.1.1 Título

Prototipo de Identificación RFID para mejorar el control de inventarios de equipos

electrónicos en el Laboratorio de la EPIE-UNPRG.

1.1.2 Personal Investigador Autor

Nombre: Arrascue Vitte Victor Alberto

Dirección: Calle Fraternidad 855 - Distrito La Victoria

E – mail: victor.arrascue.vitte@outlook.com.pe

Teléfono: 985192631

Asesor

Nombre: Ing. Chaman Cabrera Lucia

Dirección: Urb. Ingeniero MZ F2 Lote 24

E – mail: Luciachc81@gmail.com

Teléfono: 994884999

1.1.3 Área de Investigación

Ingeniería Electrónica – Telecomunicaciones y Redes

1.1.4 Lugar de ejecución

Laboratorio de Ingeniería Electrónica de la Universidad Nacional Pedro Ruíz Gallo -

Lambayeque

1.1.5 Duración

1.2 Aspectos de la investigación 1.2.1 Situación Problemática

Desde sus inicios el sistema de control de inventario en el Laboratorio de la Escuela de

Ingeniería Electrónica se realiza mediante fichas impresas en las que el encargado del

laboratorio hace llenar con los materiales que son entregados a cada alumno. Dichas fichas no

satisfacen el control necesario de todos los materiales del laboratorio, al final del día no se

hace un conteo de los materiales ni tampoco una verificación si están en buen estado. Cabe

recalcar que hoy en día algunos materiales del laboratorio se encuentran extraviados, dañados,

y no se tiene un registro estricto de que personas fueron las ultimas en utilizarlos esto para ver

el grado de responsabilidad que tienen con los mismo en caso de que tengan alguna avería.

1.2.2 Formulación del Problema Científico

¿De qué manera el prototipo de Identificación RFID podrá mejorar el control de

inventarios de equipos electrónicos en el Laboratorio de la EPIE -UNPRG?

1.2.3 Objetivos

1.2.3.1 Objetivo general

Diseñar un prototipo de Identificación RFID, con un lector de buen de alcance, con

una GUI amigable y escalable, con una base de datos para el registro eficiente de alumnos,

equipos y prestamos diarios; para mejorar el control de inventarios de equipos electrónicos en

el Laboratorio de la Escuela de Ingeniería Electrónica de la Universidad Pedro Ruiz Gallo.

consumo de energía en el laboratorio de Ingeniería Electrónica – UNPRG.

1.2.3.2Objetivos específicos

Analizar y describir cómo se encuentra el sistema de inventarios en la actualidad y

Estudiar y comprender la tecnología RFID, control de inventarios, para conocer su

funcionamiento y beneficios que puede entregar.

Determinar y seleccionar equipos, materiales, software y demás elementos a utilizar en el

prototipo, para cumplir y satisfacer los requerimientos necesarios para el control de

inventario.

Desarrollar pruebas en tiempo real, para analizar el desempeño del prototipo.

1.2.4 Justificación e importancia de la investigación

Este proyecto consiste en aplicar la tecnología RFID para tener un mejor control

inventario y tener en buen estado los equipos contribuyendo a que todos los estudiantes

realicen sus prácticas usando los mismos con responsabilidad fomentándoles a cuidar y

devolverlos en las mismas condiciones en los que fueron entregados. Actualmente el sistema

que se utiliza para llevar este control es totalmente manual y, por medio de fichas, donde se

registra en la ficha qué equipo ha sido prestado, así como la fecha en la que fue solicitado. Por

tanto, este planteamiento es realizado con el fin de dar la facilidad, ahorro de tiempo y

esfuerzo innecesario, evitar pérdidas de equipos importantes para los alumnos, en este caso, se

lo aplicará en el laboratorio de la Escuela Profesional de Ingeniería Electrónica de la

1.2.6 Diseño contrastación de la hipótesis.

Usando las definiciones de sistemas RFID, aplicaciones de microcontroladores ATMEL y

sistemas embebidos, se realizará un prototipo; que con la ayuda de pruebas en tiempo real y

una aplicación de escritorio desarrollada en Python; aseguremos la fiabilidad y robustez de

este sistema RFID de control de inventario en el Laboratorio de Electrónica, dentro de los

MARCO TEÓRICO

2.1. Antecedentes a) Internacional

Bogotá - Colombia, 2016. Universidad Libre, Facultad de Ingeniería.

“Diseño de un prototipo basado en la tecnología RFID para el monitoreo de equipos digitales”

Proyecto realizado por Nicolas Andrés Rodríguez para la obtención del título de Ingeniero de

Sistemas.

El presente trabajo de investigación tuvo como objetivo la utilización de la

metodología SCRUM y el empleo de herramientas de configuración especializados, facilito la

elaboración con significancia del marco procedimental de acción ingenieril, según métricas de

usabilidad, amigabilidad y portabilidad. (Rodríguez, 2016)

Barcelona - España, 2014.Universidad Autónoma de Barcelona, Facultad de Ingeniería. “Sistema de control de parking basado en RFID”

Proyecto realizado por Marc Guijosa Aranda para la obtención del título de Ingeniero de

Telecomunicaciones.

Este proyecto de Sistema de control de parking basado en RFID analizó todos los

factores que intervienen a la hora de realizar una aplicación real de ingeniería. Aprovecho la

tecnología RFID que consta del lector Astra-EX, el cual permite el uso de dos antenas

mono-estáticas y bidireccionales de RF y los TAGS-TE35 GAIN el cual está diseñado para toma de

tiempos en eventos deportivos y en parabrisas de vehículos, como también con el software

Con este proyecto se aumentó los ingresos del proveedor del parking a la vez que aumentó la

satisfacción del cliente. (Aranda, 2014)

b) Nacional

Lima - Perú, 2017. Universidad Nacional Mayor de San Marcos, Facultad de Ingeniería Industrial.

“Implementación de un sistema RFID para mejorar la productividad de una planta de producción de vidrio templado”

Proyecto realizado por Kenje Quispe Vega para la obtención del título de Ingeniero Industrial.

El presente trabajo de investigación tuvo como objetivo conocer qué es la tecnología

RFID y sus características respecto al código de barras tradicional. Descubrir cómo distintas

aplicaciones de la tecnología RFID, permiten ganar eficiencia a las compañías en el entorno

logístico. Compartir la experiencia y las ventajas de la Tecnología RFID, de la mano de

empresas que ya han implantado la tecnología. (Vega, 2017).

Lima - Perú, 2012. Pontificia Universidad Católica del Perú, Facultad de Ciencias e Ingeniería.

“Diseño de un Sistema de Control de activos para el almacén de Electrónica de la Pontificia Universidad Católica del Perú utilizando RFID”

Proyecto realizado por Cristhian Peter Alejandro Meneses para la obtención del título de

Ingeniero Electrónico.

El presente trabajo uso un lector Skye-Module M7, de modo que cuando se acercara

una etiqueta RFID adherida a cada material del almacén este pueda obtener el código de la

préstamos, generara reportes de estos y mantuviera actualizado el inventario. Y como

resultado el sistema puedo mantener un mejor control de activos del Almacén, pues almaceno

los registros de cada préstamo y se mantuvo actualizado constantemente. Por otro lado, se

mejoró notablemente la gestión de préstamos debido a que se ha elimino el uso de fichas de

préstamos, lo cual agiliza el procedimiento de préstamos y devoluciones. (Meneses, 2012).

c) Local

Lambayeque - Perú, 2016.Universidad Nacional Pedro Ruiz Gallo, Facultad de Ciencias Físicas y Matemáticas.

“Diseño y construcción de un sistema de control para el registro de préstamos de equipos a los estudiantes, para el laboratorio de ingeniería electrónica de la UNPRG”

Proyecto realizado por Custodio Pisfil Jesús Francisco y Vidarte Cotrina Abner Michel para la

obtención del título Profesional de Ingeniero Electrónico.

En la presente tesis se diseñó un sistema de control para el registro de préstamos de

equipos a los estudiantes, para el laboratorio de Ingeniería Electrónica de la UNPRG, y dar

solución a una problemática real que tiene el laboratorio de Ingeniería Electrónica con

respecto al proceso de pedido y devolución de equipos, basándose en el uso de tecnología

RFID para el registro de equipos y huella dactilares de los alumnos. La demostración del

funcionamiento de este sistema se realizó mediante un prototipo con todas las características

que cuenta el sistema propuesto, y por lo tanto se demuestra que utilizando la plataforma

Arduino como controlador principal se puede realizar un sistema de interconexión de

adquisición de datos y las bases de datos que gestionan el proceso de pedidos y devolución de

Lambayeque - Perú, 2015.Universidad Católica Santo Toribio de Mogrovejo, Facultad de Ingeniería.

“Desarrollo de aplicación Web basado en el modelo de revisión continua y utilizando la

tecnología RFID para mejorar la gestión de inventarios de vehículos automotores menores en la empresa Lima Motor S.R.L”

Proyecto realizado por Esther Elizabeth Bustamante Gamarra, Klary Marlit Lozano Ruiz para

la obtención del título de Ingeniero de Sistemas y Computación.

El producto de esta tesis fue una solución integral, la cual utilizo dos aplicaciones, la

primera fue una aplicación móvil instalada en un lector móvil RFID permitiendo la asignación

de una etiqueta a un vehículo, obtener la información del mismo a través de la captura del

código RFID, estos registros fueron posteriormente consumidos por una segunda aplicación

web, la cual sirvió como gestora de reportes brindando información resumida hacia el gerente

general como soporte para la toma de las decisiones. Y se obtuvo como resultado reducir los

costos de obtención de información promedio, optimizando los recursos asignados a la gestión

de inventarios, también se logró aumentar el nivel de satisfacción del Gerente General,

mostrando información de calidad de manera rápida, precisa y eficiente. (Esther Elizabeth &

Klary Marlit, 2015)

2.2. Bases Teóricas 2.2.1. Inventario

Zapata Cortes precisa que el inventario es una relación detallada, ordenada y valorada

de los elementos que componen el patrimonio de una empresa o persona en un momento

(se escribían en un papel), pero ahora se suelen mantener en bases de datos de manera

centralizada a toda una empresa, aunque haya empresas o tiendas pequeñas que lo sigan

haciendo con papel. (Zapata Cortes, 2014)

Zapata Cortes describe el inventario como:

Detallado porque se especifican las características de cada uno de los elementos que

integran el patrimonio.

Ordenado porque agrupa los elementos patrimoniales en sus cuentas correspondientes y

las cuentas en sus masas patrimoniales.

Valorado porque se expresa el valor de cada elemento patrimonial en unidades

monetarias.

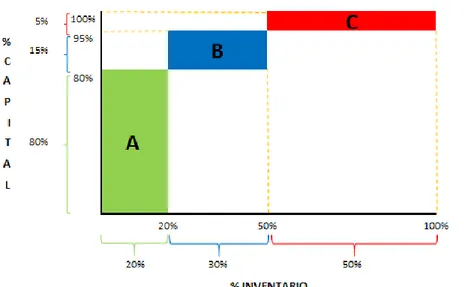

2.2.2. Clasificación ABC

Poo, Kiong, & Ashok explica que muchas veces las compañías no están en posibilidad

de plantear estrategias de inventario para sus cientos o miles de artículos. Un análisis ABC

diseñado por General Electric durante los años 50 del siglo pasado, permite a las

organizaciones separar sus artículos de inventario en tres clases: A, B, C. La clasificación

ABC explica que un pequeño porcentaje del total de productos representan un gran porcentaje

del valor en dólares de la inversión. Los productos "A", muy importantes, concentran la

máxima inversión. El grupo "B", moderadamente importantes, está formado por los artículos

que siguen a los "A" en cuanto a la magnitud de la inversión. Al grupo "C", menos

importantes, lo componen una gran cantidad de productos que solo requieren de una pequeña

Figura 2.1-Capital con respecto a la cantidad de productos en el inventario.

[Fuente: http://ingenieriafacilonline.blogspot.com/2017/04/clasificacion-de-inventario-metodo-abc.html]

Davis concluye que la división de su inventario en productos A, B y C permite a una

empresa determinar el nivel y tipos de procedimientos de control de inventarios. El control de

los productos "A" merece la mayor atención y cuidado en su administración dada la magnitud

de la inversión, en tanto los productos "B" y "C" estarán sujetos a procedimientos de control

menos estrictos. (Davis, 1994)

2.2.3. Tecnología RFID

RFID (Identificación por Radiofrecuencia) es un método de almacenamiento y

recuperación remota de datos, basado en el empleo de etiquetas o “tags” en las que reside la

información. RFID se basa en un concepto similar al del sistema de código de barras; la

principal diferencia entre ambos reside en que el segundo utiliza señales ópticas para

radiofrecuencia (en diferentes bandas dependiendo del tipo de sistema, típicamente 125 KHz,

13,56 MHz, 433-860-960 MHz y 2,45 GHz). (Portillo, Bermejo, & Bernardos, 2008)

2.2.4. Funcionamiento

Existe una gran diversidad de sistemas RFID, los cuales pueden satisfacer un amplio

abanico de aplicaciones para los que pueden ser utilizados. Sin embargo, a pesar de que los

aspectos tecnológicos pueden variar, todos se basan en el mismo principio de funcionamiento,

que se describe a continuación (Portillo, Bermejo, & Bernardos, 2008):

1. Se equipa a todos los objetos a identificar, controlar o seguir, con una etiqueta RFID.

2. La antena del lector o interrogador emite un campo de radiofrecuencia que activa las etiquetas.

3. Cuando una etiqueta ingresa en dicho campo utiliza la energía y la referencia temporal recibidas para realizar la transmisión de los datos almacenados en su memoria. En el caso de

etiquetas activas la energía necesaria para la transmisión proviene de la batería de la propia

etiqueta.

4. El lector recibe los datos y los envía al ordenador de control para su procesamiento.

Como podemos ver en la Figura, existen dos interfaces de comunicación:

- Interfaz Lector-Sistema de Información.

La conexión se realiza a través de un enlace de comunicaciones estándar, que puede ser

local o remoto y cableado o inalámbrico como el RS 232, RS 485, USB, Ethernet, WLAN,

GPRS, UMTS, etc.

- Interfaz Lector-Etiqueta (tag).

Se trata de un enlace radio con sus propias características de frecuencia y protocolos de

comunicación.

2.2.5. Componentes

1) Transpondedor

El transpondedor es el dispositivo que va embebido en una etiqueta o tag y contiene la

información asociada al objeto al que acompaña, transmitiéndola cuando el lector la solicita.

(Portillo, Bermejo, & Bernardos, 2008)

Está compuesto principalmente por un microchip y una antena. Adicionalmente puede

incorporar una batería para alimentar sus transmisiones o incluso algunas etiquetas más

sofisticadas pueden incluir una circuitería extra con funciones adicionales de entrada/salida,

tales como registros de tiempo u otros estados físicos que pueden ser monitorizados mediante

sensores apropiados (de temperatura, humedad, etc.) (Symonds , Ayoade , & Parry, 2009)

Una circuitería analógica que se encarga de realizar la transferencia de datos y de

proporcionar la alimentación.

Una circuitería digital que incluye:

-La lógica de control.

-La lógica de seguridad.

-La lógica interna o microprocesador.

Una memoria para almacenar los datos. Esta memoria suele contener:

Una ROM (Read Only Memory) o memoria de sólo lectura, para alojar los datos de

seguridad y las instrucciones de funcionamiento del sistema.

Una RAM (Random Access Memory) o memoria de acceso aleatorio, utilizada para

facilitar el almacenamiento temporal de datos durante el proceso de interrogación y

respuesta.

Una memoria de programación no volátil. Se utiliza para asegurar que los datos están

almacenados, aunque el dispositivo esté inactivo. Típicamente suele tratarse de una

EEPROM (Electrically Erasable Programmable ROM). Este tipo de memorias permite

almacenar desde 16 bytes hasta 1 Mbyte, posee un consumo elevado, un tiempo de vida

(número de ciclos de escritura) limitado (de entre 10.000 y 100.000) y un tiempo de

escritura de entre 5 y 10 ms. Como alternativa aparece la FRAM (Ferromagnetic RAM)

cuyo consumo es 100 veces menor que una EEPROM y su tiempo de escritura también es

menor, de aproximadamente 0,1 μs, lo que supone que puede trabajar prácticamente en

tiempo real. En sistemas de microondas se suelen usar una SRAM (Static RAM). Esta

memoria posee una capacidad habitualmente entre 256 bytes y 64 kbytes (aunque se

Registros de datos (buffers) que soportan de forma temporal, tanto los datos entrantes

después de la demodulación como los salientes antes de la modulación. Además, actúa de

interfaz con la antena.

Según Zhang & Kitso la información de la etiqueta se transmite modulada en amplitud

(ASK, Amplitude Shift Keying), frecuencia (FSK, Frequency Shift Keying) o fase (PSK,

Phase Shift Keying). Es decir, para realizar la transmisión se modifica la amplitud, frecuencia

o fase de la señal del lector. Típicamente la modulación más utilizada es la ASK debido a su

mayor sencillez a la hora de realizar la demodulación. (Zhang & Kitso, 2008)

Figura 2.3-Comparacion entre modulación ASK, FSK Y PSK. [Fuente: https://slideplayer.com/slide/13174317/]

La frecuencia utilizada por el transpondedor, en la gran mayoría de los casos, coincide

con la emitida por el lector. Sin embargo, en ocasiones se trata de una frecuencia sub armónica

(submúltiplo de la del lector) o incluso de una frecuencia totalmente diferente de la del lector

La antena que incorporan las etiquetas para ser capaces de transmitir los datos almacenados en

el microchip puede ser de dos tipos:

-Un elemento inductivo (bobina).

-Un dipolo.

Figura2.4-Aspecto de los dos principales diseños de una etiqueta (a la izquierda antena inductiva y ala derecha antena bipolar)

[Fuente: EAN Argentina]

2) Lector

Roussos (2008). Define Un lector o interrogador como el dispositivo que proporciona

energía a las etiquetas, lee los datos que le llegan de vuelta y los envía al sistema de

información. Asimismo, también gestiona la secuencia de comunicaciones con el lector.

Según Ilyas el lector está equipado con un módulo de radiofrecuencia (transmisor y

receptor), una unidad de control y una antena. Además, el lector incorpora un interfaz a un PC,

host o controlador, a través de un enlace local o remoto: RS232, RS485, Ethernet, WLAN

(RF, WiFi, Bluetooth, etc.), que permite enviar los datos del transpondedor al sistema de

Figura 2.5- Esquema de un lector de RFID. [Fuente: (Portillo, Bermejo, & Bernardos, 2008)]

En (Hedgepeth, 2006 ) el lector puede actuar de tres modos:

-Interrogando su zona de cobertura continuamente, si se espera la presencia de múltiples

etiquetas pasando de forma continua.

-Interrogando periódicamente, para detectar nuevas presencias de etiquetas.

-Interrogando de forma puntual, por ejemplo, cuando un sensor detecte la presencia de una

nueva etiqueta.

Los componentes del lector son, como podemos ver en la Figura 2.5, el módulo de

radiofrecuencia (formado por receptor y transmisor), la unidad de control y la antena. A

continuación, se procede a describir un poco más cada uno de estos elementos (Hedgepeth,

2006 ):

- El módulo de radiofrecuencia, que consta básicamente de un transmisor que genera la señal de radiofrecuencia y un receptor que recibe, también vía radiofrecuencia, los datos

enviados por las etiquetas. Sus funciones por tanto son:

-Generar la señal de radiofrecuencia para activar el transpondedor y proporcionarle

energía.

-Recibir y demodular las señales enviadas por el transpondedor.

- La unidad de control, constituida básicamente por un microprocesador. En ocasiones, para aliviar al microprocesador de determinados cálculos, la unidad de control incorpora

un circuito integrado ASIC (Application Specific Integrated Circuit), adaptado a los

requerimientos deseados para la aplicación.

indica que la unidad de control se encarga de realizar las siguientes funciones:

-Codificar y decodificar los datos procedentes de los transpondedores.

-Verificar la integridad de los datos y almacenarlos.

-Gestionar el acceso al medio: activar las etiquetas, inicializar la sesión, autenticar y

autorizar la transmisión, detectar y corregir errores, gestionar el proceso de multi lectura

(anticolisión), cifrar y descifrar los datos, etc.

-Comunicarse con el sistema de información, ejecutando las órdenes recibidas y

transmitiéndole la información obtenida de las etiquetas.

- La antena del lector es el elemento que habilita la comunicación entre el lector y el transpondedor. Las antenas están disponibles en una gran variedad de formas y tamaños.

Su diseño puede llegar a ser crítico, dependiendo del tipo de aplicación para la que se

desarrolle. Este diseño puede variar desde pequeños dispositivos de mano hasta grandes

antenas independientes. Por ejemplo, las antenas pueden montarse en el marco de puertas

de acceso para controlar el personal que pasa, o sobre una cabina de peaje para

monitorizar el tráfico que circula.

La mayor parte de las antenas se engloban en alguna de las siguientes categorías:

-Antenas polarizadas circularmente.

-Antenas polarizadas linealmente.

-Antenas omnidireccionales.

-Antenas de varilla.

-Dipolos o multi polos.

-Antenas adaptativas o de arrays.

3) Middleware

(Wolf & Frank, 2008) Describe el middleware como el software que se ocupa de la

conexión entre el hardware de RFID y los sistemas de información existentes (y posiblemente

anteriores a la implantación de RFID) en la aplicación. Del mismo modo que un PC, los

sistemas RFID hardware serían inútiles sin un software que los permita funcionar. Esto es

precisamente el middleware. Se ocupa, entre otras cosas, del encaminamiento de los datos

entre los lectores, las etiquetas y los sistemas de información, y es el responsable de la calidad

y usabilidad de las aplicaciones basadas en RFID.

Figura 2.6-Descripcion del Middleware en la tecnología RFID.

El middleware de RFID se ocupa por tanto de la transmisión de los datos entre los

extremos de la transacción. Por ejemplo, en un sistema RFID basado en etiquetas, en el

proceso de lectura se ocuparía de la transmisión de los datos almacenados en una de las

etiquetas al sistema de información. Las cuatro funciones principales del middleware definidas

por Wolf & Frank de RFID son

- Adquisición de datos. El middleware es responsable de la extracción, agrupación y filtrado de los datos procedentes de múltiples lectores RFID en un sistema complejo. Sin

la existencia del middleware, los sistemas de información de las empresas se colapsarían

con rapidez. Por ejemplo, se ha estimado que cuando Walmart empezó a utilizar RFID,

generaba del orden de 2 Tera Bytes de datos por segundo

- Encaminamiento de los datos. El middleware facilita la integración de las redes de elementos y sistemas RFID de la aplicación. Para ello dirige los datos al sistema

apropiado dentro de la aplicación.

- Gestión de procesos. El middleware se puede utilizar para disparar eventos en función de las reglas de la organización empresarial donde opera, por ejemplo, envíos no autorizados,

bajadas o pérdidas de stock, etc.

- Gestión de dispositivos. El middleware se ocupa también de monitorizar y coordinar los lectores RFID, así como de verificar su estado y operatividad, y posibilita su gestión

remota.

Portillo, Bermejo, & Bernardos definen que las etiquetas RFID son simplemente un

modo automatizado para proporcionar datos de entrada al sistema cliente. Sin embargo, las

etiquetas RFID son capaces de proporcionar también una salida automatizada del sistema

hacia la etiqueta, permitiendo la actualización dinámica de los datos que ésta porta. El sistema

de información se comunica con el lector según el principio maestro-esclavo. Esto quiere decir

que todas las actividades realizadas por lector y transpondedores son iniciadas por la

aplicación software. Cuando el lector recibe una orden de esta aplicación, establece una

comunicación con los transpondedores, comunicación en la que a su vez el lector ejerce de

maestro y los tags de esclavos. Tambien que el principal objetivo de la aplicación software es

gestionar y tratar los datos recibidos por el lector. El sistema debe ser lo suficientemente

robusto para poder manejar las múltiples lecturas que permiten realizar los sistemas RFID,

coordinar tiempos y flujos de información, gestionar los distintos eventos, soportar las

realimentaciones de los usuarios, introducir las actualizaciones del sistema cuando sea

requerido e integrarlo con otros sistemas de información de la empresa. En todos los casos el

sistema cliente necesitará modificaciones software para integrar los datos proporcionados por

el lector y el programador. Sin la posibilidad de acceder a todas estas funcionalidades, el

sistema RFID perderá en eficacia y no proporcionará el deseado retorno de la inversión.

(Portillo, Bermejo, & Bernardos, 2008)

Plunkert concluye que algunos de los sistemas de información que pueden integrarse

con el sistema RFID son: el sistema de planificación de recursos ERP (Enterprise Resource

Planning), el sistema de gestión de almacenes WMS, (Warehouse Management System), el

sistema de albaranes y comprobantes de entrega POD (Proof Of Delivery) o el sistema de

2.2.6. Frecuencias de operación

Es el elemento más determinante a la hora de desplegar un sistema RFID. Por ello en

este apartado se va a realizar un análisis de las implicaciones que supone trabajar en las

distintas bandas de frecuencia.

Sistemas de baja frecuencia (135 KHz)

Los sistemas RFID de baja frecuencia suelen emplear etiquetas pasivas y utilizan para

su funcionamiento el acoplamiento inductivo. Poseen pocos requisitos regulatorios (Portillo,

Bermejo, & Bernardos, 2008).

- Capacidad de datos

En el caso usual de etiquetas pasivas, la capacidad de datos es baja, de alrededor de 64

bits. Si se trata de etiquetas activas, éstas permiten una capacidad de almacenamiento de hasta

2 kbits.

- Velocidad y tiempo de lectura de datos

Las tasas de transferencia de datos son bajas, típicamente entre 200 bps y 1 kbps.

- Cobertura

Al tratarse de un sistema inductivo, el campo magnético decrece muy rápidamente con

la distancia (con el inverso del cubo de la distancia) y con las dimensiones de la antena.

Las etiquetas pasivas suelen poseer una cobertura pequeña, que alcanza como mucho los 0,5

metros, aunque depende también de la potencia disponible en la etiqueta.

Las etiquetas activas pueden superar los 2 metros, aunque este rango también depende de la

- Zona de lectura

La penetración en materiales no conductores es buena, pero no funcionan bien con

materiales conductores. Este problema se incrementa con la frecuencia. Además, son muy

susceptibles a interferencias electromagnéticas industriales de baja frecuencia.

- Costes

En general, se puede decir que las etiquetas tanto activas como pasivas que se utilizan

en los sistemas RFID de baja frecuencia son caras, en relación a aquellas que se utilizan en

frecuencias superiores. Esto se debe a la naturaleza de los componentes utilizados, incluyendo

la antena en espiral necesaria, y a que los costes de fabricación son elevados en comparación

con las etiquetas que trabajan a frecuencias superiores.

- Áreas de aplicación

Aptas para aplicaciones que requieran leer poca cantidad de datos y para pequeñas

distancias. Por ejemplo: control de accesos, identificación de animales, gestión de bienes,

identificación de vehículos y contenedores, y como soporte a la producción.

Sistemas de alta frecuencia (13,56 MHz)

La mayoría de los sistemas que trabajan a 13,56 MHz utilizan etiquetas RFID pasivas y

su principio de funcionamiento básico, al igual que en baja frecuencia, se basa en el

acoplamiento inductivo (Portillo, Bermejo, & Bernardos, 2008).

- Capacidad de datos

Las etiquetas (pasivas) suelen poseer capacidades típicas que van desde 512 bits

(frecuentemente portan un número unívoco de identificación industrial de 64 bits) hasta 8

kbits, divididos en sectores o bloques que permiten direccionar los datos.

Típicamente la velocidad de datos suele ser de unos 25 Kbps (menor si se incluyen

algoritmos de comprobación de errores de bit). También están disponibles dispositivos con

tasas mayores de 100 Kbps.

- Cobertura

Típicamente las etiquetas pasivas poseen un radio de cobertura de alrededor de 1

metro.

- Zona de lectura

Posee una buena penetración en materiales y líquidos no conductores. Sin embargo, no

funciona bien cuando existen materiales metálicos en la zona de lectura, ya que éstos producen

reflexiones en la señal. Su inmunidad al ruido por interferencias electromagnéticas industriales

de baja frecuencia es mejor que para los sistemas de Baja Frecuencia.

- Costes

El coste depende principalmente de la forma de la etiqueta y de su aplicación. Por

ejemplo, los sistemas de RFID que utilizan tarjetas inteligentes son los más baratos dentro de

la categoría de alta frecuencia.

- Áreas de aplicación

Al igual que en BF, los sistemas de AF son aptos para aplicaciones que requieran leer

poca cantidad de datos y a pequeñas distancias. Es el caso de la gestión de maletas en

aeropuertos, bibliotecas y servicios de alquiler, seguimiento de paquetes y aplicaciones

Sistemas de ultra alta frecuencia (433 MHz, 860 MHz, 928 MHz)

Los sistemas RFID que trabajan a Ultra Alta Frecuencia basan su funcionamiento en la

propagación por ondas electromagnéticas para comunicar los datos y para alimentar la etiqueta

en caso de que ésta sea pasiva. (Portillo, Bermejo, & Bernardos, 2008)

- Capacidad de datos

Están disponibles etiquetas activas y pasivas con capacidades típicas desde los 32 bits

(frecuentemente portan un número unívoco de identificación) hasta los 4 Kbits, típicamente

divididos en páginas de 128 bits para permitir direccionar los datos.

- Velocidad y tiempo de lectura de datos

La velocidad de transferencia de datos está típicamente alrededor de 28 kbps (menor si

se incluyen algoritmos de comprobación de errores de bit) pero también están disponibles

Sin embargo, la cobertura está significativamente influenciada por las regulaciones de

los distintos países correspondientes a la cantidad de potencia permitida, que es menor en

Europa que en Estados Unidos.

- Zona de lectura

Posee una buena penetración en materiales conductores y no conductores, pero

interferencias electromagnéticas industriales de baja frecuencia es mejor que para los sistemas

de baja frecuencia, pero debe considerarse la influencia de otros sistemas de UHF operando en

las proximidades.

- Costes

Los costes dependen principalmente de la forma. Las tarjetas inteligentes presentan un coste

razonable, representando la opción más barata dentro de la categoría de sistemas RFID UHF.

En grandes cantidades, estos tags a UHF pueden ser más baratos que los de frecuencias más

bajas.

- Áreas de aplicación

Apta para aplicaciones que requieran distancias de transmisión superiores a las bandas

anteriores, como en la trazabilidad y seguimiento de bienes y artículos, y logística de la cadena

de suministros.

Sistemas en frecuencia de microondas (433 MHz, 860 MHz, 928 MHz)

Los sistemas RFID que trabajan a Ultra Alta Frecuencia basan su funcionamiento en la

propagación por ondas electromagnéticas para comunicar los datos y para alimentar la etiqueta

en caso de que ésta sea pasiva. (Portillo, Bermejo, & Bernardos, 2008) - Capacidad de datos

Están disponibles sistemas de etiquetas activas y pasivas, con capacidades que van

típicamente desde 128 bits hasta dispositivos de 512 Kbits, que pueden dividirse en sectores o

- Velocidad y tiempo de lectura de datos

Depende del diseño de la etiqueta, pero suele ser elevada. La velocidad típica está por

debajo de los 100 kbps, aunque algunos dispositivos pueden alcanzar 1 Mbps.

- Cobertura

Buen rango de trabajo, abarcando regiones de entre 1 y 2 metros para dispositivos

pasivos y hasta 15 metros o más, para dispositivos activos.

- Zona de lectura

Posee una buena penetración en materiales no conductores, pero no así en líquidos que

contienen agua, donde el coeficiente de absorción es importante. Es reflejado por metales y

Apta para aplicaciones que requieran alta cobertura y velocidades de transmisión

elevadas. Por ejemplo: automatización en la fabricación, control de accesos, peaje de

carreteras, logística de la cadena de suministros y aplicaciones logísticas militares.

2.2.7. GUI

Interfaz gráfica de usuario, conocida también como GUI (del inglés Graphical User

Interface),es un programa informático que actúa de interfaz de usuario, utilizando un conjunto

interfaz. Su principal uso, consiste en proporcionar un entorno visual sencillo para permitir l

comunicación con el sistema operativo de una máquina o computador. (Poo, Kiong, & Ashok,

2008)

Figura 2.7-Laptop con Interfaz Gráfica de Usuario. [Fuente: https://www.shopyourway.com/dell-inspiron-15-laptop]

Las interfaces gráficas de usuario (GUI) explotan la capacidad de las computadoras

para reproducir imágenes y gráficos en pantalla y brindan un ambiente amigable, simple e

intuitivo. Como su nombre lo indica, los tres elementos que definen a un GUI son:

- Interfaz: medio de comunicación entre entidades

- Gráfica: incluye ventanas, menús, botones, texto, imágenes, etc. - Usuario: persona que usa la interfaz para controlar un sistema

2.2.8. Partes

Poo, Kiong, & Ashok indican que las GUI reemplazaron a las interfaces de líneas de

comandos en las cuales el usuario interactuaba con el sistema a través de una consola. En una

- Un Icono: es un pictograma que representa a una entidad como un archivo, una carpeta, una acción o una aplicación.

- Una Ventana: es una porción de la pantalla que sirve como una pantalla más pequeña. - Un Menú:es una lista de opciones alternativas ofrecidas al usuario.

- Un Hipertexto: es un texto organizado mediante una red. Si el texto incluye imágenes, sonido, animación, hablamos de hipermedio.

Figura 2.8-Partes de un Interfaz Gráfica de Usuario.

[Fuente: http://www.mailxmail.com/curso-informatica-basica/partes-pantalla]

Una GUI se construye a partir de una colección de componentes con una

representación gráfica. Por ejemplo, el botón para cerrar una ventana, la barra de

desplazamiento de una ventana y la ventana misma. Algunos componentes tienen la capacidad

para percibir eventos generados por las acciones del usuario. Un usuario realiza una acción

que genera un evento que es detectado por un componente lo cual provoca una reacción.

2.2.9. Desarrollo

Los sistemas de software actuales suelen resolver problemas complejos que requieren

necesidades de los usuarios. El desarrollo de un sistema de software de estas características es

un proceso que tiene un ciclo de vida conformado por etapas que pueden organizarse de

diferentes formas. El proceso se realiza en el marco de un proyecto que establece un

cronograma y un presupuesto. El éxito del proyecto está ligado a la calidad del producto final,

el sistema de software, pero también es fundamental que se complete con los recursos

previstos en el presupuesto y los tiempos establecidos en el cronograma. (Poo, Kiong, &

Ashok, 2008)

Aunque el desarrollo de software es una actividad creativa, requiere de la aplicación de un

paradigma que guíe, oriente y sistematice cada etapa. Un paradigma de programación brinda

(Poo, Kiong, & Ashok, 2008):

- Un principio que describe propiedades generales que se aplican a todo el proceso de desarrollo.

- Una metodología que consta de un conjunto integrado de métodos, estrategias y técnicas que aseguran la aplicación del principio.

Figura 2.9-Paradigmas de Programación

[Fuente: http://andoprogramandoo.blogspot.com/2014/08/paradigmas-de-programacion.html]

Poo, Kiong, & Asho preponen la definición de tres categorías, sistemas de pequeña,

mediana y gran escala. Aunque no hay límites precisos que separen a estas categorías, el

tiempo y el costo de desarrollo son los principales factores que determinan la escala de un

sistema. En los proyectos de mediana y gran escala participa un equipo de desarrollo

conformado por profesionales con diferentes capacidades, cada uno de los cuales tiene un rol

protagónico en alguna de las etapas del proceso. (Poo, Kiong, & Ashok, 2008)

Poo, Kiong, & Ashok adoptan el ciclo de vida en cascada para estructurar las etapas y

el paradigma de programación orientada a objetos para guiar todo el proceso. El ciclo de vida

en cascada es adecuado para problemas de pequeña y mediana escala. Para problemas más

complejos es conveniente utilizar un enfoque iterativo, no secuencial. El paradigma de

programación orientada a objetos en cambio se aplica tanto en la resolución de problemas de

pequeña o mediana escala como en el desarrollo de grandes sistemas. (Poo, Kiong, & Ashok,

Ciclo de Vida en Cascada

El ciclo de vida en cascada propone un enfoque específico para establecer y ordenar las

etapas que conforman el proceso de desarrollo del software.

Figura 2.10-Proceso de Desarrollo de Software

[Fuente: Programación Orientada Objetos y Java. (Poo, Kiong, & Ashok, 2008) ]

A. Desarrollo de los Requerimientos

Poo, Kiong, & Ashok explican que un sistema de software se desarrolla para satisfacer

una demanda que puede surgir de una necesidad, una oportunidad o una idea. Un proyecto

será exitoso si el sistema satisface la demanda, para ello deben definirse con precisión los

requerimientos. (Poo, Kiong, & Ashok, 2008)

El resultado de esta etapa es un documento de especificación de requerimientos

elaborado por uno o más analistas, que establecen:

- Qué problema tiene que ser resuelto.

- Quiénes tienen la responsabilidad de participar en la construcción de la solución.

Un problema puede surgir dentro de una organización que desarrolla un sistema para

uso propio, ya sea a partir de una demanda del entorno interno o del contexto externo.

Alternativamente el problema puede surgir dentro de una organización para crear y

comercializar un sistema de software en su contexto externo. (Poo, Kiong, & Ashok, 2008)

B. Diseño

A partir de los requerimientos se diseña una solución para el problema especificado. El

resultado de esta etapa es un documento elaborado por uno o más diseñadores, que describen

los módulos que integrarán el sistema y el modo en que se relacionan entre sí. El documento

puede establecer también casos de prueba o test que se aplicarán en la verificación. (Poo,

Kiong, & Ashok, 2008)

C. Implementación

A partir del documento producido durante la etapa de diseño, los desarrolladores o

programadores generan el programa escrito en un lenguaje de programación y toda la

documentación referida al código. Es importante que el programa implementado mantenga la

estructura de la solución especificada en la etapa de diseño. Cada módulo de diseño debería

corresponderse con una unidad de código implementada, con cierta independencia del sistema

completo. (Poo, Kiong, & Ashok, 2008)

D. Verificación y Depuración

En esta etapa se valida la implementación respecto a la especificación de

módulos, cada unidad de código se verifica y depura por separado y luego se valida la

integración de los módulos. Es importante que al menos una parte de la verificación la lleven a

cabo personas ajenas a la implementación. Los casos de prueba pueden haberse establecido en

el diseño o pueden ser definidos en esta misma etapa. (Poo, Kiong, & Ashok, 2008).

E. Mantenimiento

Durante el ciclo de vida de un sistema de software las necesidades del usuario cambian

y normalmente crecen. El mantenimiento involucra entonces todos los cambios en el software

que resultan de modificaciones en la especificación de requerimientos. El diseño modular es

fundamental para controlar el impacto de los cambios. En un sistema bien modulado los

cambios menores impactan sobre un conjunto reducido de módulos o incluso pueden llegar a

provocar la necesidad de agregar nuevos módulos, sin afectar a los que ya están

implementados y verificados. (Poo, Kiong, & Ashok, 2008).

2.2.10.Python

Es un lenguaje de scripting de muy alto nivel. Desde otra perspectiva, puede decir que

es un lenguaje de programación de alto nivel que se implementa de una manera que enfatiza la

interactividad. Python comparte algunas características con lenguajes de script, pero también

comparte algunas características con lenguajes de programación más tradicionales. (Venners,

2003)

Tkinter

Es la interfaz estándar de Python para el kit de herramientas Tk GUI. Tanto Tk

sistemas Windows. (Tk en sí no es parte de Python; se mantiene en ActiveState). (Python,

2000)

Sqlite3

SQLite es una biblioteca C que proporciona una base de datos ligera basada en disco

que no requiere un proceso de servidor separado y permite acceder a la base de datos

utilizando una variante no estándar del lenguaje de consulta SQL. Algunas aplicaciones

pueden usar SQLite para el almacenamiento interno de datos. También es posible crear un

prototipo de una aplicación usando SQLite y luego transferir el código a una base de datos

más grande como PostgreSQL u Oracle. (Python, 2000)

Os

Este módulo proporciona una forma portátil de utilizar la funcionalidad dependiente

del sistema operativo. (Python, 2000)

Socket

Este módulo proporciona acceso a la interfaz de socket BSD. Está disponible en todos

los sistemas Unix modernos, Windows, Mac OS X, BeOS, OS / 2, y probablemente en

MÉTODOS Y

MATERIALES

3.1. Requerimientos del Prototipo

3.1.1. Diagrama de Procesos de Préstamo - Devolución Actual

3.1.2. Diagrama de Procesos de Préstamo - Devolución Propuesto

3.1.3. Requerimientos del lector RFID.

El diseño del lector debe tener los siguientes requerimientos:

- La distancia de lectura debe ser mayor a 5cm.

- El área de lectura debe ser delimitada.

- La conexión entre el lector y la computadora debe ser inalámbrica.

3.1.4. Requerimientos del Software GUI de gestión.

El software que se va desarrollar debe poder realizar lo siguiente:

- Autenticación al ingresar al sistema.

- Poseer una lista de usuarios habilitados para obtener préstamos.

- Poseer una lista de objetos registrados.

- Agregar o editar la lista de usuarios.

- Agregar o editar la lista de objetos del inventario.

- Registrar préstamos y devoluciones de los usuarios.

- Generar reportes de préstamos.

- Generar reportes de devoluciones.

- Generar reportes de inventario.

- Gestionar cuenta de acceso al sistema.

3.2. Diseño del Lector y Controlador RFID 3.2.1. Elección de lector RFID

Uno de los criterios a utilizar para la elección del lector RFID es el rango de lectura de

ZK-KR200E ZK-KR602E ZK-KR1000 ZK-UHF1-5F Frecuencia

125KHz 125KHz 125KHz (902-928) MHz (865-868) MHz

Potencia 900mW 900mW 3W 10w

Alimentación 6-14Vdc 6-14Vdc 10-15Vdc 9-12Vdc

Rango de

lectura Hasta 5cm Hasta 10cm Hasta 1m Hasta 6m

Conectividad Wiegand 26 bit Wiegand 26 bit Wiegand 26 bit Wiegand 26 bit

Precio $35.81 $62.11 $124.25 $384.91

Tabla 3.1-Caracteristicas de lectores RFID [Fuente: Anexo 1]

Figura.3.3- Lector kr-1000 [Fuente: (LTDA, 2019)]

Se eligió el lector ZK-KR1000 que tiene un alcance promedio, envía periódicamente

señales para ver si hay alguna etiqueta en sus inmediaciones. Cuando capta una señal de una

etiqueta (la cual contiene la información de identificación de esta), extrae la información y se

la pasa al controlador para su procesamiento de datos, todo esto servirá para realizar las

Tabla 3.4- Especificaciones técnicas de ZT-KR1000 Fuente: [ (LTDA, 2019)]

3.2.2. Elección de tarjeta RFID

Una etiqueta RFID es un dispositivo pequeño, que puede ser adherido o incorporada a

un producto, animal o persona. Contienen antenas para permitirles recibir y responder a

peticiones por radiofrecuencia desde un emisor/receptor RFID.

Se escogió el modelo RF-Card por ser de igual frecuencia que el lector y por sus

características que se presentan continuación:

Tarjeta ISO configurable y flexible con 224 bits de memoria, diseñada para los sistemas

de proximidad más habituales, tales como control de acceso y presencia.

Tipo de chip: Q5 configurado en RF/64 ASK.

Tarjeta de PVC laminada de máxima calidad, permite la impresión con impresoras de

Figura 3.4- Tag RF-Card

[Fuente: (LTDA, 2019)]

3.2.3. Diseño del controlador Elección del Microcontrolador

Para la elección del Microcontrolador debe tener las siguientes características como

mínimo dos puertos de comunicación serial, bajo consumo, programable con AVRDUDE,

alimentación de 5v, memoria EEPROM máximo de 256bytes y RAM máximo de 256 bytes.

PIC 16f88 Atmega 328p STM 32

CPU 8 8 32

Memoria Flash 4kbytes 32Kbytes 64kbytes

Ram 368bytes 2kbytes 20kbytes

EEPROM 256bytes 1kbytes 4kbytes

Velocidad 8MHz 20MHz 72MHz

Figura 3.5- Atmega 328p [Fuente: (ATMEL, 2019)]

Elección del Tipo de conexión entre Controlador y PC

Para tener mejores resultados se tomó en cuenta que el lector RFID tenga una conexión

mediante tecnología WIFI con un Access Point y este a su vez estará conectado con la Pc

usando también tecnología WIFI. Para tal motivo se usó la tarjeta Node MCU Está basado en

ESP8266, un chip altamente integrado, diseñado para las necesidades de un mundo conectado. Integra un potente procesador con Arquitectura de 32 bits y conectividad Wifi

A continuación, se muestran las especificaciones técnicas (Systems, 2019) :

Característica Valor

Voltaje de Alimentación (USB) 5V DC

Voltaje de Entradas/Salidas 3.3V DC

Frecuencia 80MHz/160MHz

RAM 32KB

Memoria Flash Externa 4MB

Figura 3.6- NodeMCU ESP8266 [Fuente: (Systems, 2019)]

3.2.4. Conexión del Lector y controlador

Para mayor rendimiento se optó por unir lector y controlador en un solo equipo, el

lector envía el código rfid por el protocolo de comunicación wiegand 26 al Atmega 328p,este

procesa el código y lo envía al NodeMCU por comunicación serial , para después enviar el

código RFID del módulo NodeMCU por comunicación WLAN hacia el Access Point y este a

su vez envié los datos a la PC donde se mostrara en la interfaz gráfica ,que posteriormente se

almacenara en la base de datos , cada vez que se requiera hacer un préstamo o una devolución

primero se debe presionar el botón Scanner de la interfaz gráfica y luego pasar el equipo con

Figura 3.7- Esquema Final del sistema Propuesto [Fuente: Elaboración propia]

Como toda elaboración de un producto electrónico que se hace hoy en día, se empieza

por una etapa de diseño en 3d para lograr los requerimientos y objetivos propuestos. Primero

se diseñó en Altium Designer la placa electrónica con todos los componentes que se pueden

viazualizar en la imagen y luego se exporto a Solid Works donde se ensamblo todas las partes

del circuito con el lector RFID.

Fuente 12v

Tag

Lector RFID

Atmega 328p

Nodemcu Router

Figura 3.8- Esquemático del circuito para el controlador. [Fuente: Elaboración propia]

Figura 3.10- Diseño 3D del circuito para el controlador. [Fuente: Elaboración propia]

3.3. Diseño de la Interfaz Gráfica de Usuario

Se requiere desarrollar una interfaz gráfica que permita gestionar el almacén, se

debería tener la posibilidad de autentificarse al ingresar, agregar o editar elementos del

inventario, agregar o editar las personas habilitadas para acceder a un préstamo, registrar los

préstamos y devoluciones de los usuarios, mostrar reporte de préstamos y devoluciones,

mostrar un registro del inventario y gestionar la cuenta de acceso al sistema.

La interfaz gráfica se desarrolló en lenguaje Python usando el editor de texto Sublime

Text para programación de aplicaciones. Para poder capturar el código de las etiquetas se usó

la propia aplicación y comunicación serial en una computadora.

La base de datos se desarrolló en SQLite es una biblioteca C que proporciona una base

de datos ligera basada en disco que no requiere un proceso de servidor separado y permite

acceder a la base de datos utilizando una variante no estándar del lenguaje de consulta SQL,

debido a la facilidad de futuras modificaciones que se pueda hacer en ella.

3.3.1. Acceso al sistema.

Es la primera ventana que se muestra apenas se ingresa al sistema de administración

de inventario. En esta parte el software solicita un usuario y contraseña para poder ingresar al

sistema, si es correcto se muestra un mensaje de “usuario y contraseña son correctos”, de lo

contrario se muestra “usuario y contraseña son incorrectos”. También muestra un botón de

![Tabla 3.1-Caracteristicas de lectores RFID [Fuente: Anexo 1]](https://thumb-us.123doks.com/thumbv2/123dok_es/3653857.635781/57.918.128.806.111.301/tabla-caracteristicas-de-lectores-rfid-fuente-anexo.webp)

![Tabla 3.4- Especificaciones técnicas de ZT-KR1000 Fuente: [ (LTDA, 2019)]](https://thumb-us.123doks.com/thumbv2/123dok_es/3653857.635781/58.918.223.717.115.422/tabla-especificaciones-técnicas-zt-kr-fuente-ltda.webp)

![Tabla 3.3- Especificaciones técnicas de Microcontroladores Fuente: [ (PIC, 2019), (ATMEL, 2019), (ST, 2019)]](https://thumb-us.123doks.com/thumbv2/123dok_es/3653857.635781/59.918.201.745.699.916/tabla-especificaciones-técnicas-microcontroladores-fuente-pic-atmel-st.webp)