Integración de los Servicios de Autenticación en Redes Heterogéneas

128

0

0

Texto completo

(2) Faccultad de Ingenieería Elécctrica Departam D mento dee Telecom municacioones y Electrónicca. TR RABA AJO O DE E DIP PLOM MA \ zÜtv|™ÇÇ wx ÄÉáÉá áxÜä|v|v|Éá wxx tâàxÇÇà|vtv|™™Ç \Çàxz xÇÇ Üxwxáxá {xàxÜÜÉz°Çxt xtáA TâàÉÜM T{Åtw T T w [Éááxx|Ç V{t {tÄÄ g \Çz gâàÉÜM \ eâuxÜáç eâ e etÅÉá ZtÜv•tt. Santa Clarra 2010 Año 52 5 de la Revvolución.

(3) Hago constar que el presente trabajo de diploma fue realizado en la Universidad Central “Marta Abreu” de Las Villas como parte de la culminación de estudios de la especialidad de Ingeniería en Telecomunicaciones y Electrónica, autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicados sin autorización de la Universidad.. Firma del Autor Los abajo firmantes certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada.. Firma del Autor. Firma del Jefe de Departamento donde se defiende el trabajo. Firma del Responsable de Información Científico-Técnica.

(4) i. PENSAMIENTO. aâxáàÜt Ä|uxÜàtw ç áâ áÉáà°Ç vÉà|w|tÇÉ à|xÇxÇ vÉÄÉÜ wx átÇzÜx ç xáàöÇ {xÇv{|wÉá wx átvÜ|y|v|ÉA aâxáàÜÉ átvÜ|y|v|É xá vÉÇáv|xÇàxN vâÉàt ÑtÜt ÑtztÜ Ät Ä|uxÜàtw Öâx vÉÇáàÜâ|ÅÉáA Che.

(5) ii.

(6) DEDICATORIA. ii. DEDICATORIA. إهﺪاﺋﺎت .اهﺪي هﺬﻩ اﻻﻃﺮوﺣﺔ إﻟﻰ أﺑﻮي اﻟﻠﺬﻳﻦ ﻳﻀﻴﺆن ﻟﻲ آﻞ ﺻﺒﺎح .إﻟﻰ إﺧﻮﺗﻲ اﻟﻠﺬﻳﻦ أﻋﻴﺶ ﻷﺟﻠﻬﻢ إﺑﺮاهﻴﻢ ﺻﻠﺢ وأﺑﻦ ﻋﻤﻲ ﺣﺴﻴﻦ اﻟﺸﻞ وأﺑﻦ ﻋﻤﺘﻲ, أﻳﻤﻦ اﻟﺸﻞ,إﻟﻰ أﺻﺪﻗﺎﺋﻲ ﺣﺴﻦ رﻣﻀﺎن .ﻣﺤﻤﺪ ﻏﺪادة ﻟﻜﻮﻧﻬﻢ ﻣﺜﻞ أﺧﻮﺗﻲ .إﻟﻰ ﻋﻤﻲ أﺣﻤﺪ. T Å|á ÑtwÜxá Öâx áÉÇ Ät Äâé wx Å|á w•táA T Å|á {xÜÅtÇÉá Öâx áÉÇ xÄ ÅÉà|äÉ wx Å| xå|áàxÇv|tA T Å|á tÅ|zÉ á [táxÇ etÅtwtÇ? TçÅtÇ V{tÄÄ? \uÜt{|Å fÉÄt{? Å| ÑÜ|ÅÉá [Éááx|Ç V{tÄÄ ç `É{tÅtw Ztwtw| ÑÉÜ áxÜ vÉÅÉ Å|á {xÜÅtÇÉáA T Å| à•É T{ÅtwA.

(7) ii.

(8) AGRADECIMIENTO. iii. AGRADECIMIENTOS. T TÄÄt{? tÄtutwÉ ç Å|áxÜ|vÉÜw|ÉáÉA T Å|á ÑtwÜxá [Éááx|Ç ç [Éâwt ÑÉÜ áxÜ Ät yâxÜét Öâx Åx |ÅÑâÄát vtwt w•tA T Å|á {xÜÅtÇÉá WÉ{t? ftytÜ? `xáÄxÅ? ^tÄ|Ä? Zt|á ç WtÄtt Öâx Åx wtÇ yx ç xáÑxÜtÇétáA T Ät exäÉÄâv|™Ç vâutÇt t Öâ|xÇ wxuÉ Å| yÉÜÅtv|™ÇA T Å| àâàÉÜ ÑÉÜ áâ wxw|vtv|™ÇA T Å| {xÜÅtÇt vâutÇt WtçtÇt eÉwÜ•zâxé? ÑÉÜ áâ Ñtv|xÇv|tA T Å|á {xÜÅtÇÉá báÅtÇ ftwÉâ? et|~Éä? ZtÄÄÉ ç Utá{t Öâx ÄÉá {x vÉÇÉv|wÉ xÇ Vâut ç Öâx {tÇ vÉÅÑtÜà|wÉá vÉÇÅ|zÉ àÉwÉá xáàÉá t©ÉáA.

(9) AGRADECIMIENTO. iv. T etØÄ ÑtÑt wx ztÄÄÉ? t _|áàx ÅtÅt wx et|~Éä ç t etytxÄ ÑtÑt wx XÄxÇt ÑÉÜ áxÜ vÉÅÉ Å|á ÑtwÜxá Öâx Åx {tÇ àÜtàtwÉ vÉÅÉ âÇ {|}É áâçÉáA T Å|á tÅ|zÉá Öâx {tÇ vÉÅÑtÜà|wÉ àÉwÉá xáàÉá t©Éá wx tÄxzÜ•tá ç wxáäxÄÉáA T àÉwÉá ÄÉá ÑÜÉyxáÉÜxá Öâx {tÇ vÉÇàÜ|uâ|wÉ t Ät vÉÇyÉÜÅtv|™Ç wxÄ ÑÜxáxÇàx gÜtut}É wx W|ÑÄÉÅtA T ÄÉá tÅÉÜxá Öâx {tÇ xáàtwÉ xÇ Å| ä|wtA ‘T àÉwÉá‹ `âv{tá ZÜtv|tá4. j{|Äx à{xÜx |á t Ütç Éy Ä|z{à |Ç à{x Ä|yx? à{xÜx |á ÜxtáÉÇ àÉ Ä|äx tÇw àÉ y|z{à àÉ uxA Chall.

(10) TAREA TÉCNICA. iii.

(11) TAREA TÉCNICA. v. TAREA TÉCNICA. •. Buscar información relacionada con el tema de la simulación de eventos discretos.. •. Estudiar los escenarios posibles en los que se requiere integrar los mecanismos de autenticación.. •. Proponer las herramientas para la integración.. •. Implementar un servicio integrado de autenticación en una red de prueba.. •. Elaborar una guía para que sirva de orientación para la implementación.. Firma del Autor. Firma del Tutor.

(12) TAREA TÉCNICA. iii.

(13) RESUMEN. vi. RESUMEN. Hoy en día la seguridad de las redes cubre una importancia relevante, especialmente en las redes inalámbricas debido a la transparencia de su medio de transmisión. Además, estas redes se mezclan con otras tecnologías formando sistemas heterogéneos. En el presente trabajo se pretende analizar los mecanismos de seguridad, los protocolos de autenticación y los métodos que cumplen con la tarea AAA, con el objetivo de llegar a proponer un método de acceso y las herramientas que permitan integrar los mecanismos de seguridad a los servicios de directorio en redes heterogéneas. Finalmente, con el objetivo de elaborar una guía que sea de ayuda en la implementación de la solución propuesta, se desarrolla un caso de estudio donde se instala y configura un servidor Radius sobre S.O. Linux, cuyo mecanismo de autenticación se integra a un servicio de directorio ofrecido por un servidor de Active Directory; todo esto para controlar el acceso a una red Wi-Fi..

(14)

(15) SUMMARY. vii. SUMMARY. Nowadays, the network security covers major importance, especially in wireless networks due to the transparency of its transmission media. Also, these networks are mixed with other technologies to form heterogeneous systems. This work is all about analyzing the security mechanisms, protocols and authentication methods that comply with the AAA task, with the objective of proposing a method of access and tools to integrate security mechanisms to directory services in heterogeneous networks. Finally, with the objective of developing a guide that is helpful in implementing the proposed solution, we develop a case study where you install and configure a Radius server on SO Linux, whose authentication mechanism is integrated with a directory service provided by Active Directory server; all these is for controlling Wi-Fi network access..

(16)

(17) ÍNDICE. viii. TABLA DE CONTENIDOS. PENSAMIENTO .....................................................................................................................i DEDICATORIA .................................................................................................................... ii AGRADECIMIENTOS ........................................................................................................ iii TAREA TÉCNICA ................................................................................................................. v RESUMEN ............................................................................................................................vi SUMMARY ......................................................................................................................... vii INTRODUCCIÓN .................................................................................................................. 1 CAPÍTULO 1. 1.1. Soportes para la Seguridad en Redes Heterogéneas. ................................. 4. Red de Área Local Inalámbrica................................................................................ 4 1.1.1 Los estándares en las WLAN .................................................................... 4 I. Estándar 802.11b........................................................................................ 5 II. Estándar 80211g ....................................................................................... 6 1.1.2 Proceso de Roaming .................................................................................. 6 1.1.3 Canales y frecuencias para IEEE 802.11b e IEEE 802.11g ...................... 6. 1.2. Mecanismos de seguridad en redes WLAN ............................................................. 7 1.2.1 Mecanismos de seguridad del nivel de enlace IEEE 802.11 ..................... 8 1.2.1.1 PPTP (Point to Point Tunneling Protocol) .................................... 8 1.2.1.2 L2TP (Layer 2 Tunneling Protocol)............................................... 8 1.2.1.3 WEP (Wired Equivalent Privacy) .................................................. 9 I. Características y funcionamiento ................................................... 9 II. Debilidad de WEP ...................................................................... 10 1.2.1.4 WPA (Wi-Fi Protected Access) .................................................... 11.

(18) ÍNDICE. ix. I. Modos de autenticación empleados por WPA ............................. 12 1.2.1.5 IEEE 802.11i ................................................................................ 13 1.2.1.6 WPA2 (Wi-Fi Protected Access 2)............................................... 14 1.2.2 Mecanismos de seguridad del nivel de red, IPsec ................................... 14 1.2.3 Mecanismos de seguridad del nivel de transporte, SSL\ TLS ................ 15 1.2.4 Mecanismos de seguridad del nivel de aplicación, SSH ......................... 16 1.3. Autenticación y gestión de claves de WPA, IEEE 802.11i y WPA2: EAP e. IEEE 802.1x ........................................................................................................................ 17 1.3.1 IEEE 802.1x ............................................................................................ 17 1.3.2 EAP ......................................................................................................... 18 I. EAP-Cisco .............................................................................................. 19 II. EAP-TLS ............................................................................................... 19 III. EAP-TTLS y EAP-PEAP .................................................................... 20 1.4. Métodos de autenticación y control de acceso ....................................................... 21 1.4.1 PAP, CHAP, MS-CHAP ......................................................................... 21 1.4.2 Kerberos .................................................................................................. 21 1.4.3 NTLM (NT LAN Manager) ..................................................................... 22 1.4.4 TACACS+ (Terminal Access Controller Access Control System) ......... 22 1.4.5 RADIUS (Remote Authentication Dial-In User Service) ....................... 23 1.4.6 DIAMETER ............................................................................................ 23. CAPÍTULO 2.. Propuesta para la integración de los servicios de autenticación. ............. 26. 2.1. Modelo y entidades AAA....................................................................................... 27. 2.2. Bloques funcionales ............................................................................................... 30 2.2.1 Método de acceso .................................................................................... 31 2.2.1.1 WPA/RSN ....................................................................................... 32.

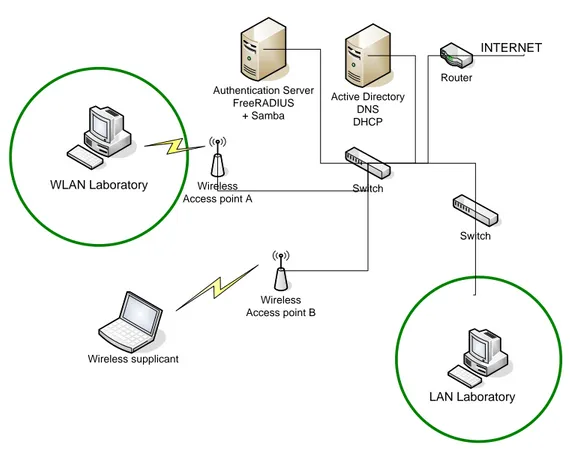

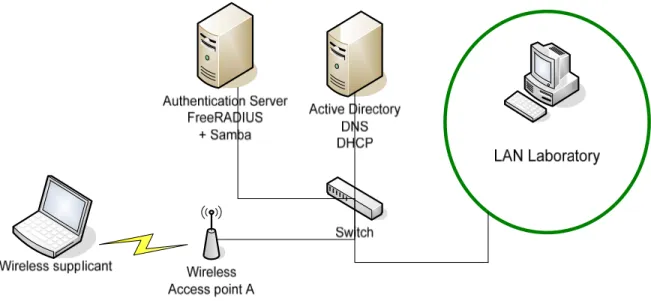

(19) ÍNDICE. x. 2.2.2 Servidor de Autenticación ....................................................................... 33 2.2.2.1 Servidor Samba ............................................................................... 34 2.2.2.2 Servidor FreeRADIUS..................................................................... 35 2.3. Esquema lógica de la autenticación elaborada para la integración de los servicios. de autenticación ................................................................................................................... 37 CAPÍTULO 3.. Caso de estudio (Ejemplo de implementación y configuración). ............ 41. 3.1. Arquitectura de la red implementada ..................................................................... 41. 3.2. Configuración de los servicios de la red implementada......................................... 43 3.2.1 Instalacion y configuración de Samba .................................................... 44 3.2.2 Instalación y configuracion del servidor FreeRADIUS .......................... 45 3.2.2.1 Configuración del fichero radiusd.conf .......................................... 45 3.2.2.2 Configuración del fichero clients.conf ............................................ 46 3.2.2.3 Configuración del fichero eap.conf ................................................. 47 3.2.2.4 Configuración del fichero users ...................................................... 48 3.2.3 Configuración del punto de acceso ......................................................... 48 3.2.4 Configuración de los clientes .................................................................. 48. 3.3. PARTE FÍSICA ..................................................................................................... 49. CONCLUSIONES ................................................................................................................ 51 RECOMENDACIONES ....................................................................................................... 52 REFERENCIAS BIBLIOGRÁFICAS ................................................................................. 53 ANEXOS .............................................................................................................................. 61 Anexo 1:. Soportes para la Seguridad en Redes Heterogéneas. ..................................... 61. Anexo 2:. Propuesta para la integración de los servicios de autenticación ..................... 71. Anexo 3:. Guía de implementación y configuración ....................................................... 75. Anexo 3.1 Instalación y configuración del servidor Samba .................................. 75.

(20) ÍNDICE. xi. Anexo 3.2 Instalación y configuración del servidor FreeRADIUS ....................... 78 Anexo 3.2.1 Configuración de clients.conf ............................................... 78 Anexo 3.2.2 Configuración de radiusd.conf .............................................. 79 Anexo 3.2.3 Configuración de eap.conf .................................................... 83 Anexo 3.3 Configuración del punto de acceso ...................................................... 85 Anexo 3.4 Configuración de los usuarios ............................................................. 87 Anexo 3.4.1 Windows XP ......................................................................... 87 Anexo 3.4.2 Windows 7 ............................................................................ 90 Anexo 3.5 Medición del la cobertura y localización de los APs ........................... 95 GLOSARIO .......................................................................................................................... 97.

(21) INTRODUCCIÓN.

(22) INTRODUCCIÒN. 1. INTRODUCCIÓN. La seguridad de las redes juega un papel fundamental en el desarrollo de los sistemas de telecomunicaciones, específicamente en el caso de las redes inalámbricas se han producido avances en este sentido en los últimos tiempos. En la mayoría de los escenarios estas redes se mezclan con otras tecnologías formando sistemas heterogéneos, en este contexto resulta importante poder utilizar los mecanismos y servicios de seguridad (Ej. mecanismos de autenticación) de forma integrada, de manera tal que puedan ser empleados cómodamente y con facilidad por los usuarios finales del sistema. Debemos considerar que si una empresa desea implementar un sistema de comunicaciones inalámbrico y ya posee dispositivos que controlen los accesos por cable, el impacto que ocasionará en las infraestructuras será mínimo, pero en temas de seguridad se deberán tener muy en cuenta la gran cantidad de vulnerabilidades del sistema, convirtiendo la seguridad en uno de los puntos más importantes a considerar cuando se implementa una WLAN. Dentro del mundo empresarial está muy extendido el uso de sistemas operativos de red de la familia Microsoft Windows, entre ellos el más usado actualmente es el sistema operativo Windows 2003 Server que integra el servicio de directorio propietario de Microsoft llamado “Active Directory”. En los últimos años, se ha extendido entre las empresas de todo el mundo el uso del sistema operativo Linux, aunque la mayoría de ellas no están sustituyendo un sistema operativo por otro, sino que comienzan a hacer uso de algunos de los servicios de red que ofrece Linux, esta mezcla de sistemas provoca la necesidad de crear y/o adaptar una serie de protocolos que permitan la comunicación entre ambos. Cada vez es más común encontrar en las empresas e instituciones redes heterogéneas donde confluyen varias tecnologías o métodos de acceso, en estos escenarios varios trabajos se han llevado a cabo en la integración de los servicios. En la Universidad Central “Marta Abreu” de Las Villas (UCLV) desde hace algún tiempo se viene trabajando para lograr la mayor integración posible a todos los niveles y se dispone de mecanismos para brindar servicios de seguridad en las redes inalámbricas (WLAN) de manera transparente a los usuarios de la red..

(23) INTRODUCCIÒN. 2. La presente investigación está dirigida a generalizar los procedimientos aplicados en la UCLV para la integración de los servicios de seguridad de la red inalámbrica con los servicios de directorio, sin embargo, debido a la gran heterogeneidad de escenarios posibles (Sistemas Operativos, Implementaciones de los servicios de Directorio, Requerimientos de seguridad) no resulta fácil extrapolar los resultados de la UCLV sin la ayuda de una guía que permita establecer la mejor solución en cada caso. La ausencia de una guía que ayude en el diseño, implementación y configuración de estos mecanismos de integración es el principal problema que se pretende abordar en este trabajo. Es por ello que para desarrollar el presente trabajo se plantean los siguientes objetivos: Objetivo general: Elaborar una guía para la instalación y configuración de accesos inalámbricos a redes integrando los mecanismos de seguridad a los servicios de directorio. Objetivos específicos: 1. Caracterizar los escenarios posibles en los que se requiere integrar los mecanismos de autenticación de la red inalámbrica con los previamente existentes. 2. Proponer las herramientas y los métodos para su configuración que permitan lograr una integración efectiva con los servicios de directorios más usados. 3. Utilizar herramientas de software libre y GNU Linux en la implementación de dicho modelo. El presente Trabajo de Diploma se desarrolló en torno a dos cuestionamientos básicos: ¿Cuáles son las implementaciones más comunes de los servicios de autenticación en redes? ¿Qué herramientas se deben usar para lograr una autenticación integrada y cómo deben configurarse?, para ello se consideraron las siguientes tareas: 9 Buscar información relacionada con el tema. 9 Estudiar los escenarios posibles en los que se requiere integrar los mecanismos de autenticación. 9 Proponer las herramientas para la integración. 9 Implementar un servicio integrado de autenticación en una red de prueba. 9 Elaborar una guía para que sirva de orientación para la implementación..

(24) INTRODUCCIÒN. 3. El desarrollo factible y aplicable de estas tareas contribuye a elevar la seguridad de los sistemas informáticos posibilitando que los resultados del trabajo tengan aplicación inmediata en la implementación de accesos inalámbricos a redes. Para desarrollar las problemáticas anteriormente mencionadas el Trabajo de Diploma ha sido estructurado de la siguiente manera: Desarrollo, dividido en tres capítulos, el primero de estos trata los diferentes presupuestos sobre elementos componentes de las redes inalámbricas. El segundo capítulo trata las pautas generales de diseño de la solución propuesta para integrar los mecanismos de autenticación de redes WLAN a los servicios de directorio. Finalmente, en el tercer y último capítulo se desarrolla un caso de estudio con el objetivo de implementar una guía para la instalación y configuración de los servicios y herramientas que permiten dicha integración. Posteriormente se exponen las conclusiones finales, la bibliografía empleada y los anexos imprescindibles para la comprensión de los resultados de la investigación..

(25) CAPÍTULO 1. Soportes para la Seguridad en Redes Heterogéneas. 4.

(26) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 4. CAPÍTULO 1. Soportes para la Seguridad en Redes Heterogéneas.. La seguridad es un aspecto que cobra especial relevancia cuando hablamos tanto de las redes inalámbricas como cableadas. Para tener acceso a una red cableada se precisa de una conexión física a través de un cable de red, sin embargo, en una red inalámbrica, el medio de transmisión es el aire. Debido a lo anterior, las características de seguridad en una WLAN (red de área local inalámbrica) se centran en la protección de las comunicaciones entre el punto de acceso y los clientes inalámbricos. El control de acceso y la protección de los datos en este tipo de redes se logran mediante tecnologías de cifrado y de autenticación. En este capítulo se definen los conceptos e ideas relacionadas con el desarrollo de los sistemas de seguridad para las redes inalámbricas y cableadas, tanto autenticación como cifrado. La información sobre el sistema de seguridad se centra principalmente en la fase de autenticación que se realiza entre el cliente y el servidor. También se describe el uso de otros protocolos como RADIUS (Remote Authentication Dial-In User Service), IEEE 802.1x y EAP con su familia de protocolos, que ayudan en el funcionamiento del sistema de seguridad para lograr la autenticación y la autorización de los clientes en las redes. A continuación se describen los métodos de acceso, sus protocolos de autenticación, y protocolos genéricos para realizar AAA (Authentication, Authorization and Accounting). 1.1. Red de Área Local Inalámbrica. El sistema de comunicación de datos inalámbrico flexible (WLAN), se utiliza como alternativa a las redes de área local cableadas (LAN) o como extensión de éstas. Utiliza tecnología de radiofrecuencia, ésta está normada bajo el estándar 802.11 de la IEEE y se encuentra situada entre las tecnologías inalámbricas de mediano alcance (ver la Figura 1.1, Anexo 1). 1.1.1. Los estándares en las WLAN. Existe una diversidad de estándares que surgieron para normar las comunicaciones en las Redes Inalámbricas Locales, estas normas se iniciaron con el estándar 802.11, desarrollado en 1997 por el Instituto de Ingeniería Eléctrica y Electrónica (IEEE). Este estándar base.

(27) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 5. permitió la transmisión de datos hasta 2 Mbps. Poco después dicho estándar fue ampliado, a través de extensiones al estándar original, incluyendo el 802.11a y el 802.11b (Güimi, 2009). A continuación se mencionan los diferentes estándares para redes WLAN: ¾ 802.11: Estándar de Red de Área Local Inalámbrica original. Soporta de 1 Mbps a 2 Mbps. ¾ 802.11a: Estándar de Red de Área Local Inalámbrica de alta velocidad para banda de 5 Ghz. Soporta 54 Mbps. ¾ 802.11b: Estándar de Red de Área Local Inalámbrica para banda de 2.4 Ghz. Soporta 11 Mbps. ¾ 802.11e: Dirige los requerimientos de calidad de servicio para todas las interfaces de radio de una Red de Área Local Inalámbrica. ¾ 802.11g: Establece una técnica de modulación adicional para banda de 2.4 Ghz. Propuesta para ofrecer velocidades hasta 54 Mbps y 108Mbps. ¾ 802.11i: Resuelve las debilidades de seguridad para los protocolos de autenticación y encriptación. El estándar comprende los protocolos 802.1x, WPA-TKIP, WPA2AES. ¾ 802.11e: Aprobada en 2005, fue creado para soportar tráfico en tiempo real con garantías de Calidad de Servicio (QoS). ¾ IEEE802.11n: futuro estándar hasta 600 Mbps, trabajando en las frecuencias de 2,4 GHz y 5 GHZ. I.. Estándar 802.11b. El estándar 802.11b fue creado en el año 1999, al mismo tiempo que el estándar 802.11a. Este estándar posee mayor ancho de banda que su antecesor, el estándar 802.11, y además guarda compatibilidad con éste, razón por la cual la migración del estándar 802.11 al 802.11b podía ser realizada de manera rápida por las compañías. El estándar 802.11b posee una máxima velocidad de 11 Mbps, trabaja con codificación DSSS a nivel de capa física e implementa a nivel de capa de enlace el protocolo CSMA/CA. El estándar 802.11b es uno de los estándares más ampliamente usados en redes inalámbricas hoy en día, así como, el estándar 802.11g, debido a su notable mejora en velocidad..

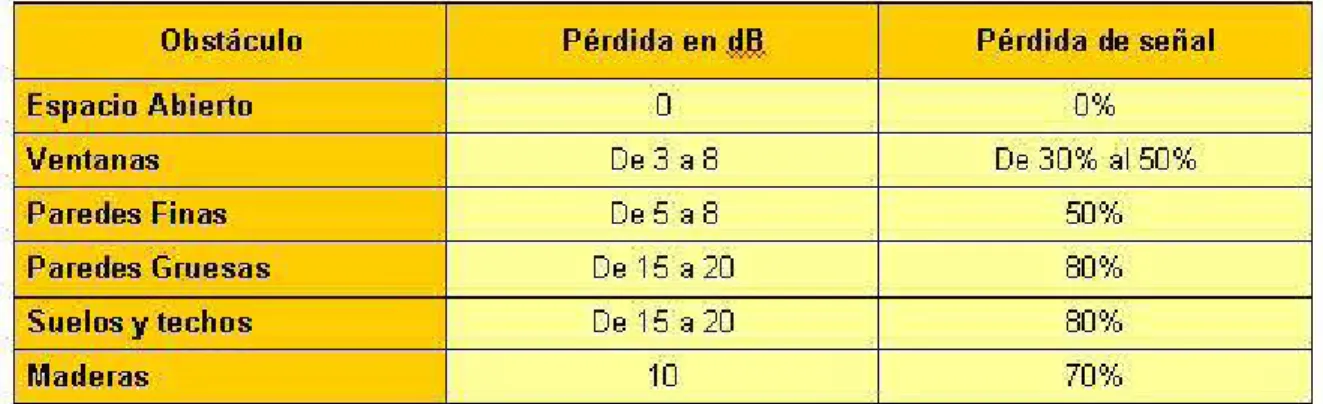

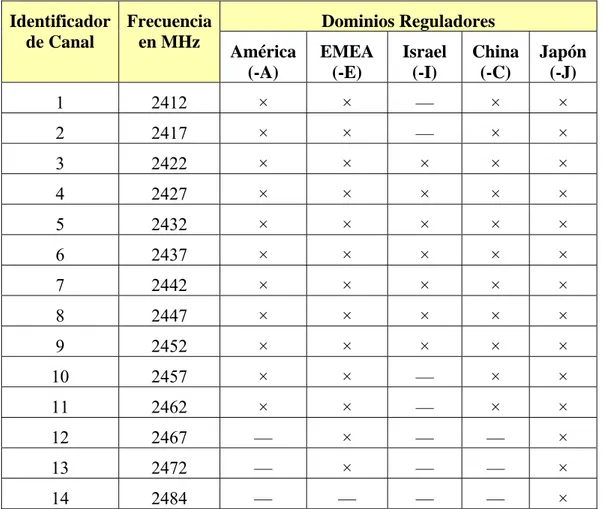

(28) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. II.. 6. Estándar 80211g. En el año 2003 fue creado el estándar 802.11g. Dicho estándar usa la modulación OFDM en la capa física, en la misma banda de frecuencia del estándar 802.11b (2.4 GHz), por tanto, el estándar 802.11g es compatible con el estándar 802.11b, sin embargo, los puntos de acceso que soportan el estándar 802.11b necesitan una mejora en el hardware para poder soportar el estándar 802.11g, pues corresponde a una técnica de modulación totalmente distinta. El estándar 802.11g provee de mayor ancho de banda, con una velocidad hasta de 54 Mbps lo cual no significa que los clientes 802.11b podrán alcanzar dicha velocidad. Si en una red inalámbrica de tipo 802.11g existe al menos un cliente 802.11b, este disminuirá significativamente el ancho de banda de toda la red. El motivo para lograr la compatibilidad entre el estándar 802.11g y el estándar 802.11b fue la facilitación de la migración de las redes a este nuevo estándar. 1.1.2. Proceso de Roaming. El proceso de Roaming se realiza mediante el protocolo IAPP y consiste en la renovación del vínculo hacia un punto de acceso de mayor potencia dentro de una red inalámbrica, debido a la posible movilidad del usuario. También puede darse el caso de una renovación como resultado de la sobrecarga de la red sobre un punto de acceso, permitiendo el balance de carga sobre varios puntos de acceso. Esta vinculación dinámica de los puntos de acceso, permite ampliar zonas de cobertura empleando para ello una serie de celdas superpuestas. 1.1.3. Canales y frecuencias para IEEE 802.11b e IEEE 802.11g. Los estándares 802.11b y 802.11g utilizan la banda de 2.4 – 2.5 Ghz. En esta banda, se definieron 11 canales utilizables por equipos Wi-Fi, que pueden configurarse de acuerdo a necesidades particulares, sin embargo, los 11 canales no son completamente independientes (canales contiguos se superponen y se producen interferencias). El ancho de banda de la señal (22MHz) es superior a la separación entre canales consecutivos (5MHz), por eso se hace necesaria una separación de al menos 5 canales con el fin de evitar interferencias entre celdas adyacentes. Tradicionalmente se utilizan los canales 1, 6 y 11, aunque se ha documentado que el uso de los canales 1, 5, 9 y 13 (en dominios europeos) no es perjudicial.

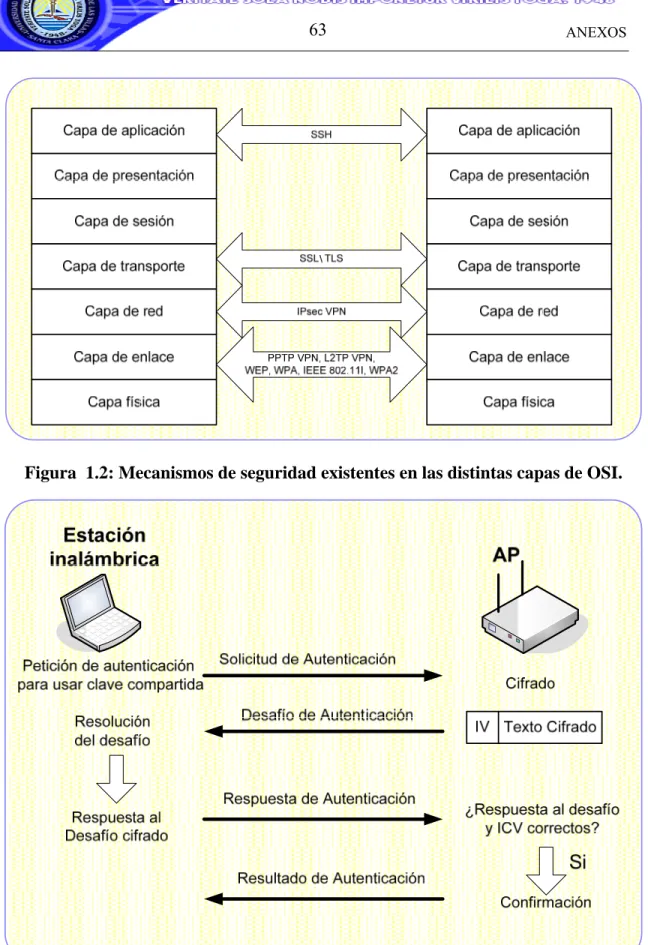

(29) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 7. para el rendimiento de la red (Machen Burton, 2002, García-Villegas et al., 2007) (Ver la Tabla 1.1, Anexo 1). 1.2. Mecanismos de seguridad en redes WLAN. Los mecanismos básicos de seguridad son: confidencialidad, integridad, viabilidad, autenticación, autorización, control de acceso, encriptación y administración de llaves. La confidencialidad es la capacidad de mandar o recibir datos sin divulgar ninguna parte de las entidades no autorizadas durante la transmisión de los datos. La integridad significa que los datos no han sido modificados o eliminados. La viabilidad son mecanismos de defensa que detectan varias formas de ataque y protegen contra ellos. Por su parte la Autenticación es el proceso mediante el cual se asegura la identidad del origen de los datos. La autorización y control de acceso, que gestionan el acceso a los recursos y las operaciones permitidas por parte de los usuarios autenticados, se implementan montados encima de la autenticación. Encriptación es la capacidad de transformar datos en bytes sin sentido basándose en algún algoritmo. Administración de llaves se refiere al proceso de distribuir llaves para encriptar, desencriptar y firmar información (Matanzo Del Rio, 2006). Muchos puntos de acceso permiten establecer un control por dirección MAC permitiendo o denegando el acceso únicamente a las tarjetas inventariadas. En algunos casos, la lista de MACs se puede mantener en un servidor RADIUS. Otro mecanismo para proteger la red WLAN se basa en SSID (Service Set IDentifier), que es el nombre que identifica la red WLAN o es la “contraseña” para llevar a cabo el descubrimiento de la red WLAN por parte de los usuarios. El SSID debe configurarse correctamente para acceder a la red inalámbrica. El uso de SSID como método único de control de acceso (Open System) a la infraestructura es peligroso, porque típicamente no realiza ninguna comprobación de la estación cliente, además las tramas de gestión son enviadas sin encriptación, aunque se puede activar WEP como método de cifrado de los datos. A continuación se detalla cada uno de los mecanismos de seguridad para las redes WLAN que implementan el cifrado de los datos y la autenticación de usuario en las diferentes capas del modelo OSI. Además se esclarecen los servicios y los protocolos que se usan para.

(30) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 8. la autenticación en una red. Los posibles mecanismos a emplear y las capas del modelo OSI en la que trabajan se muestran en la Figura 1.2 del Anexo 1. 1.2.1. Mecanismos de seguridad del nivel de enlace IEEE 802.11. Desde la aparición de las redes WLAN los protocolos del nivel de enlace desarrollados específicamente para garantizar su seguridad han sido: WEP, WPA, IEEE 802.11i, WPA2. Existen otros dos protocolos de seguridad del nivel de enlace, que son aplicables también en otros tipos de redes (por ejemplo Ethernet) además de las redes WLAN. Estos son PPTP y L2TP. 1.2.1.1 PPTP (Point to Point Tunneling Protocol) El protocolo PPTP (Protocolo de Túnel Punto a Punto) es una extensión de PPP (Protocolo Punto a Punto) en modo propietario de Microsoft y normalizado por el IETF como RFC 2637. El mismo puede ser utilizado para la creación de una Red Privada Virtual o VPN, que es la solución definitiva para asegurar los datos, porque en esencia crea un conducto cifrado (túnel) entre el ordenador y un servidor VPN, utilizando el puerto 1723 (Microsoft Corporation, 2010d). PPTP soporta múltiples protocolos de red (IP, IPX, NetBEUI) y puede ser utilizado para establecer VPNs a través de otras redes públicas o privadas. PPTP usa varios protocolos de autenticación basados en PPP, que incluyen EAP, MSCHAP versiones 1 y 2, CHAP, SPAP y PAP. MSCHAPv2 y EAP_TLS son más seguros porque proveen autenticación mutua, o sea tanto el servidor VPN como el cliente verifican la identidad de la otra parte (RodríguezBilardo, 2003). 1.2.1.2 L2TP (Layer 2 Tunneling Protocol) L2TP (Protocolo de Túnel de capa dos) fue diseñado por el grupo IETF como el RFC 2661, reúne las mejores características de los protocolos PPTP y L2F (protocolo de Cisco Systems) en un protocolo para evitar confusiones y permitir la compatibilidad entre los productos existentes en el mercado. Uno de los mejores avances de L2TP es que corre también sobre redes no basadas en IP, tales como: IPX y NETBEUI, incluyendo ATM, X.25 y Frame Relay. L2TP puede utilizar.

(31) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 9. IPsec para implementar un túnel. El uso de IPsec permite agregar autenticación y encriptación (Microsoft Corporation, 2010c). L2TP usa PPTP en enlaces conmutados, incluye mecanismos de autenticación a nivel de usuario nativos de PPP como PAP y CHAP, sin embargo, se puede autenticar en una forma más segura utilizando MSCHAP, que es una clave de encriptación separada a la que se utiliza a nivel de autenticación entre maquinas (Rodríguez-Bilardo, 2003). 1.2.1.3 WEP (Wired Equivalent Privacy) WEP (Privacidad Equivalente al Cable) es un protocolo de cifrado a nivel de enlace contenido en la especificación original del estándar IEEE 802.11 (Institute of Electrical and Electronics Engineers, 2010). WEP permite cifrar los datos y autenticar los dispositivos móviles que se conectan a sus puntos de Accesos. A continuación se describe el funcionamiento básico de ese mecanismo. I. Características y funcionamiento En la. autenticación de WEP, se utiliza una misma clave simétrica y estática en las. estaciones y el AP (Punto de Acceso) mediante la autenticación con llave compartida, Shared Key Authentication. El punto de acceso envía al usuario un paquete de texto de invitación que el usuario debe cifrar con la llave WEP correcta y devolver al punto de acceso (ver la Figura 1.3 del Anexo 1). Si el usuario no dispone de la clave correcta, la fase de autenticación falla y el mismo no podrá asociarse con el AP. Es posible repetir el proceso en sentido inverso para autenticar al punto de acceso. El algoritmo de encriptación utilizado es RC4 (Scott et al., 2001) con claves (seed), según el estándar, de 64 bits. Estos 64 bits están formados por 24 bits correspondientes al vector de inicialización más 40 bits de la clave secreta. Los 40 bits son los que se deben distribuir manualmente. El vector de inicialización (IV), en cambio, es generado dinámicamente y debería ser diferente para cada trama. Siempre que sea posible deberá emplearse la asociación de valores hexadecimales, ya que el número de caracteres ASCII es limitado (el alfabeto ASCII consta de 127 caracteres) y parte de la clave (como mínimo el bit de mayor peso de cada byte) tiene asociado un valor nulo, vulnerabilidad de la que se suelen aprovechar las herramientas de descubrimiento de clave WEP (Cuéllar-Ruiz, 2003)..

(32) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 10. Una vez establecida la clave WEP, el algoritmo de cifrado de una trama de datos es el descrito a continuación (ver la Figura 1.4 del Anexo 1) (Hernando-Velasco, 2007): 1. Se calcula un CRC de 32 bits de los datos. Este CRC-32 es el método que propone WEP para garantizar la integridad de los mensajes (ICV, Integrity Check Value). 2. Se concatena la clave secreta a continuación del IV formado el seed. 3. El PRNG del RC4 (Scott et al., 2001) genera una secuencia de caracteres pseudo aleatorios (keystream), a partir del seed, de la misma longitud que los bits obtenidos en el punto 1. 4. Se calcula el OR exclusivo (XOR) de los caracteres del punto 1 con los del punto 3. El resultado es el mensaje cifrado. 5. Se envía el IV (sin cifrar) y el mensaje cifrado dentro del campo de datos (frame body) de la trama IEEE 802.11. El algoritmo para descifrar es similar al anterior debido a que el otro extremo conocerá el IV y la clave secreta, tendrá entonces el seed y con ello podrá generar el keystream. Realizando el XOR entre los datos recibidos y el keystream se obtendrá el mensaje sin cifrar (datos y CRC-32). Después se comprueba que el CRC-32 es correcto (ver la Figura 1.5 del Anexo 1). Aunque no forma parte del estándar, los fabricantes de productos Wi-Fi decidieron ofrecer la posibilidad de utilizar claves del doble de longitud (de 64 bits a 128 bits). La utilización de WEP con claves de 128 bits es lo que se conoce generalmente como WEP2, sin embargo, debemos observar que la longitud del vector de inicialización sigue siendo de 24 bits, por lo que lo único que ha aumentado es la clave secreta (de 40 bits a 104 bits). Otra variante de WEP utilizada en algunas implementaciones es WEP dinámico. En este caso se busca incorporar mecanismos de distribución automática de claves y de autenticación de usuarios mediante 802.1x/EAP/RADIUS. II. Debilidad de WEP El estándar 802.11 no especifica cómo manejar el IV, según Working Group for WLAN Standars (Working Group for WLAN Standars, 2009) se indica que debería cambiarse en.

(33) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 11. cada trama para mejorar la privacidad, pero no obliga a ello. Cada vez que arranca la tarjeta de red, se fija el IV a 0 y se incrementa en 1 para cada trama y esto ocasiona que las primeras combinaciones de IVs y clave secreta se repitan muy frecuentemente más aún si tenemos en cuenta que cada estación utiliza la misma clave secreta, por lo que las tramas con igual clave se multiplican en el medio (Martin and Erik, 2008). Por otro lado, el número de IVs diferentes no es demasiado elevado (2^24=16 millones aprox.), por lo que terminarán repitiéndose en cuestión de minutos u horas (Borisov et al., 2001). El tiempo será menor cuanto mayor sea la carga de la red. Lo ideal sería que el IV no se repitiese nunca, pero como vemos, esto es imposible en WEP. El estándar también adolece de otros problemas además de los relacionados con el vector de inicialización y la forma de utilizar el algoritmo RC4 (Borisov et al., 2001, Arbaugh et al., 2001). 1.2.1.4 WPA (Wi-Fi Protected Access) WPA (Acceso Protegido Wi-Fi) fue desarrollado por Wi-Fi (Wireless Fidelity Alliance, 2009) para mejorar el nivel de codificación existente en WEP, así como para incorporar un método de autenticación. WPA opera a nivel MAC y está basado en el borrador del estándar IEEE 802.11i. Las principales características de WPA son las siguientes (Hernando-Velasco, 2007): distribución dinámica de claves, utilización más robusta del vector de inicialización (mejora de la confidencialidad), nuevas técnicas de integridad y autentificación (aplicado en entornos residenciales y empresariales) y actualización de equipos a WPA mediante software. En cuanto al cifrado, WPA consigue disminuir las vulnerabilidades conocidas de WEP mediante la utilización del cifrado RC4 implementando las siguientes mejoras: la creación de un vector de inicialización extendido de 48 bits y reglas de secuenciamiento del mismo; la implementación de nuevos mecanismos de derivación y distribución de claves; la incorporación de TKIP (Temporal Key Integrity Protocol), el cual según indica Wi-Fi, se encarga de la generación de la clave para cada trama (Wireless Fidelity Alliance, 2009)..

(34) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 12. TKIP incrementa el tamaño de la claves pares y claves en grupos para el cifrado de datos, de 40 bits (sin considerar los 24 bits del vector de inicialización) en la configuración WEP mas básica a 128 bits. Además, las claves empleadas por los usuarios no son compartidas en la red. El estándar WPA emplea el protocolo TKIP para codificar los datos. TKIP comienza el proceso mediante una clave semilla (seed) de 128 bits compartida temporalmente entre los usuarios y los puntos de accesos. Después esa clave temporal se combina con la dirección MAC del usuario y se le añade un vector de inicialización de 16 bits para producir la clave que cifrará los datos. Este procedimiento, mostrado en la Figura 1.6 del Anexo 1, asegura que cada usuario utilice diferentes claves para la encriptación. Además, se incluye el control de la integridad de mensaje (Message Integrity Check, MIC) como cuarta mejora, conocido también como: Michael (Wireless Fidelity Alliance, 2009), que verifica la integridad de los datos de las tramas, diseñado para prevenir que intrusos capturen paquetes, los alteren y los reenvíen. MIC realiza un hash criptográfico a los valores del vector de inicialización de un solo sentido, el cual reemplaza el Chechsum CRC-32 utilizado en WEP. Michael provee una función matemática de alta fortaleza en la cual el receptor y transmisor deben computar, y luego compara, si no coinciden los datos se asumen como corruptos y se desecha el paquete. En cuanto a la autenticación WPA incluye las siguientes tecnologías: IEEE 802.1x (Kioskea, 2008, IEEE, 2010) para proporcionar un control de acceso a redes basado en puertos. (ver el apartado 1.3.1) ; y EAP, definido en la RFC 2284 (L.Blunk and. J.Vollbrecht, 1998), que es el Protocolo de Autentificación Extensible para llevar a cabo las tareas de autentificación, autorización y contabilidad (ver el apartado 1.3.2). I. Modos de autenticación empleados por WPA En cuanto a la autenticación, en función del entorno de aplicación, en WPA se emplea dos modos de autenticación diferentes: autenticación con un servidor AAA, o autenticación con una clave inicial compartida (PSK). •. En entornos personales (usuarios residenciales) es posible emplear autenticación WPA con claves pre-compartida o WPA-PSK (Pre-Shared Key). En estos entornos no.

(35) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 13. es posible contar con un servidor de autenticación centralizado o un marco EAP. En estos casos WPA se ejecuta de un modo especial conocido como “home mode” o Pre-Shared Key (PSK) que permite la utilización de claves configuradas manualmente y facilita así el proceso de configuración al usuario residencial. •. En cuanto a la autenticación en entornos empresariales, los requerimientos estrictos de cifrado y autenticación hacen que sea más adecuado la utilización de WPA con los mecanismos IEEE 802.1x y el protocolo de autenticación extensible (EAP), que disponen de procedimientos de gestión de claves dinámicamente (Alberto-ChaparroVargas and Mejia-Fajardo, 2006).. 1.2.1.5 IEEE 802.11i El estándar IEEE 802.11i (Working Group for WLAN Standars, 2009), aprobado en julio de 2004, conserva las características de WPA y añade algunas mejoras. IEEE 802.11i refuerza el algoritmo de cifrado utilizando como protocolos de cifrado CCMP y opcionalmente WRAP, ambos basados en el cifrado AES (Advanced Encryption Standard) de 128 bits, desarrollado por el NIS (Federal Information, 2001). No obstante, AES es mucho más complejo y no sufre de los problemas asociados a RC4. De otro lado a diferencia de TKIP el cifrado AES empleado en IEEE 802.11i tiene mayor carga de procesamiento. y obliga a la mayoría de los fabricantes a cambiar el hardware para. soportarlo. Por su parte AES no aumenta el tamaño de los paquetes de red, como el TKIP empleado en WPA. El elemento del estándar IEEE 802.11i, que negocia dinámicamente los algoritmos de autenticación y de cifrado empleados en las comunicaciones entre los puntos de acceso y los usuarios inalámbricos, es conocido como RSN (Robust Security Network). RSN utiliza AES, junto con el IEEE 802.1x y EAP (Dept. of Technology Systems, 2007, Kioskea, 2008). Por otro lado el IEEE 802.11i define la arquitectura TSN (Transicional Security Network), en esta pueden participar los sistemas RSN y WEP. El protocolo de seguridad que RSN construye sobre AES, es el CCMP..

(36) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 14. 1.2.1.6 WPA2 (Wi-Fi Protected Access 2) WPA2 fue diseñado para resolver las necesidades de muchas organizaciones, buscando una tecnología interoperable y certificada basada en el estándar completo de IEEE 802.11i (Wi-Fi Alliance, 2005). IEEE 802.11i y WPA2 son virtualmente idénticos, siendo las diferencias entre ambos mínimas, ambos emplean como código de cifrado AES/CCMP en el lugar de RC4/TKIP usado en WPA y añaden, opcionalmente, preautenticación a WPA (Paul, 2006). La principal diferencia de WPA2 respecto a WPA es que emplea, al igual que IEEE 802.11i, un mecanismo de cifrado más avanzado, AES. No obstante, WPA2 es compatible con WPA (backward compatibility), por ello algunos productos WPA pueden ser actualizados a WPA2 por software. Otros, a diferencia, requieren un cambio del hardware debido a la naturaleza de cómputo intensiva del cifrado AES. Al igual que en el caso de los productos WPA, la Wi-Fi Alliance ha establecido dos modos de autenticación para los productos WPA2: modo empresarial y modo personal. 1.2.2. Mecanismos de seguridad del nivel de red, IPsec. Los protocolos de IPsec (IP Security) se definieron originalmente en las RFCs 1825 y 1829, publicadas en 1995. El objetivo principal de IPsec es proporcionar protección a los paquetes IP. Establece comunicaciones IP con seguridad de extremo a extremo, lo que significa que los nodos intermedios utilizan el protocolo IP sin necesidad de una implementación específica para IPsec (Postel et al., 2009). Al establecer la comunicación IPsec, permite utilizar dos protocolos diferentes: AH (Authentication Header) y ESP (Encapsulation Security Payload). AH únicamente verifica la integridad del paquete (mediante. firma),. y. ESP. cifra. la. información. (DES,. 3DES...). (FEDERAL. INFORMATION, 1999) y opcionalmente verifica la integridad del paquete. Existen dos modos de operación de IPsec: modo transporte y modo túnel (Postel et al., 2009). •. Modo transporte: Permite que dos equipos se comuniquen entre ellos utilizando IPsec igual que utilizarían IP pero firmando y/o cifrando los datos que se transfieren (la carga útil del paquete IP)..

(37) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. •. 15. Modo túnel: El emisor y el receptor originales envían y reciben sus datos sin cifrar ni firmar mediante las pasarelas del túnel IPsec (IPsec Proxy), que se encargan de cifrar y/o firmar todo el paquete IP original que debe ser encapsulado en un nuevo paquete IP.(ver la figura 1.7 del Anexo 1).. IPsec no define unos algoritmos específicos de cifrado, sino que, mediante ISAKMP, permite utilizar IKE (Internet Key Exchange) para realizar una auto-negociación del algoritmo a emplear y del intercambio de claves. IKE funciona sobre UDP y aporta escalabilidad y flexibilidad, ya que permite utilizar algoritmos de varios tipos: Claves PreCompartidas (PSK), Kerberos, Criptografía de clave pública-privada y Certificados digitales. El principal problema de IKE es que, aunque es un estándar abierto, la norma admite distintas interpretaciones, lo que ha originado implementaciones ligeramente incompatibles. Este es uno de los motivos por el que se están imponiendo las VPNs sobre SSL, actualmente está en desarrollo IKE v2. La protección del modo de transporte IPSec es transparente para los usuarios, es independiente del hardware de WLAN y no limita la utilización de los algoritmos de cifrado (TechNet, 2010). La utilización de IPSec en lugar de la seguridad de WLAN nativa presenta algunos inconvenientes, por ejemplo: el uso de IPSec únicamente para la autenticación a nivel de equipo; la exigencia del cifrado de todo el tráfico de un extremo a otro; algunos dispositivos pueden ser incompatibles con IPSec (TechNet, 2010). Al igual que las VPN, IPSec constituye una solución excelente para muchas situaciones de seguridad, pero no afronta la seguridad de la WLAN. 1.2.3. Mecanismos de seguridad del nivel de transporte, SSL\ TLS. SSL (Security Socket Layer) fue diseñado por Netscape en 1996 y, aunque no es un protocolo estandarizado por el IETF, éste lo estandarizó en 1999 con ligeras modificaciones, dando lugar a la primera definición de TLS que apareció en el RFC 2246. SSL resuelve el problema de WEP permitiendo la autenticación tanto del cliente como del servidor, usando claves públicas, certificados digitales y proporcionando comunicación segura mediante el nuevo cifrado de la información entre el emisor y el receptor. Existen otros mecanismos de seguridad del nivel de transporte, por ejemplo: EAP-TLS, el cual es un tipo de PPP al que se añade seguridad..

(38) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 16. A diferencia de SSH, en el que podemos conectar dos puertos arbitrarios a través de un túnel (puerto a puerto), SSL funciona de programa a programa, con el cliente cifrando los datos y el servidor descifrándolos. Además es capaz de trabajar con la mayoría de los protocolos que trabajan sobre TCP y tiene asignado un número de puerto por defecto, por ejemplo, el protocolo HTTP sobre SSL ha sido denominado HTTPS y tiene como puerto el 443 (Tomás-Cánovas, 2008). SSL se basa en un esquema de clave pública para el intercambio de claves de sesión. En primer lugar el cliente y el servidor intercambian una clave de suficiente longitud mediante un algoritmo de cifrado asimétrico, como RSA o Diffie-Hellman (DH), utilizando certificados. Mediante esa clave se establece un canal seguro, utilizando para ello un algoritmo simétrico previamente negociado. Los mensajes al ser transmitidos, se fragmentan en bloques, se comprimen y se les aplica un algoritmo Hash para obtener un resumen (Message Authentication Codes) del mensaje para asegurar la integridad (AIRCRACK, 2010b). 1.2.4. Mecanismos de seguridad del nivel de aplicación, SSH. SSH (Secure Shell) es un protocolo cliente-servidor que permite la conexión segura con máquinas remotas para abrir sesiones y ejecutar comandos, crear túneles o reenviar puertos TCP y conexiones X11. Además puede trasferir ficheros mediante los protocolos asociados SFTP y SCP. El servidor generalmente escucha en el puerto TCP 22 (AIRCRACK, 2010a). SSH-1 es un protocolo monolítico, mientras que SSH-2 es un protocolo de 4 capas: Una de transporte (que incluye el intercambio de claves, cifrado, compresión e integridad), una de autenticación de usuario (mediante contraseña, clave pública, Kerberos y otros), una de conexión (que permite múltiples canales en una sola conexión) y una llamada "SSHFP DNS" que se encarga de las firmas de los servidores ("host key fingerprints"). SSH-2 inicialmente utilizaba solo DSA como algoritmo de autenticación de equipos (opcionalmente usuarios) y el intercambio DH para acordar la clave del algoritmo simétrico. Dado que actualmente RSA ha pasado a dominio público también puede utilizarse en OpenSSH para la autenticación de equipos y usuarios y el intercambio de claves. SSH utiliza el cifrado asimétrico para la autenticación del servidor y el intercambio de claves (RSA o DSA + DH); el cifrado simétrico para la confidencialidad y los.

(39) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 17. resúmenes para la integridad (mediante MACs: Message Authentication Codes). Además permite comprimir los paquetes para mejorar el rendimiento de la conexión (ver la Figura 1.8 del Anexo 1). SSH nació como software libre, pero cambió a software propietario como SSH-2 (Postel et al., 2009). 1.3. Autenticación y gestión de claves de WPA, IEEE 802.11i y WPA2: EAP e IEEE 802.1x. Los mecanismos EAP e IEEE 802.1x son los encargados de la autenticación y la gestión de claves de WPA, WPA2 e IEEE 802.11i. 1.3.1. IEEE 802.1x. El estándar IEEE 802.1x (también conocido como Port-Based Network Access Control) es una norma del IEEE para el control de acceso empleado en redes basadas en puertos, de manera que no es posible enviar ni recibir tramas en un puerto cuya autenticación ha sido fallida (Kioskea, 2008, IEEE, 2010). Como IEEE 802.1x no trata el cifrado de datos, no es una alternativa a WEP, 3DES, AES u otro método de encriptación. IEEE 802.1x solo especifica autenticación y gestión de claves, por lo que puede y debe ser usado junto a una técnica de cifrado mediante el correspondiente algoritmo de cifrado. IEEE 802.1x no es un sólo método de autenticación; utiliza Extensible Authentication Protocol (EAP) como estructura (framework) de autenticación. Esto significa que los puntos de acceso que funcionan con IEEE 802.1x pueden soportar una gran variedad de métodos de autenticación, incluyendo métodos basados en certificados, smartcards, token cards, one-time passwords, etc., como aparece en la Figura 1.9 del Anexo 1. De esta manera, los puntos de acceso actúan sólo como una “pasarela” para EAP. Como IEEE 802.1x no implica encapsulado (a diferencia de PPPOE o VPN) no añade overhead a los paquetes y se puede implementar en los puntos de acceso sin producir impacto alguno en su carga. Se integra correctamente con los estándares abiertos de autenticación, autorización y contabilidad (incluyendo RADIUS y LDAP). Los servidores RADIUS que soportan EAP se pueden utilizar para gestionar el acceso a las redes con IEEE 802.1x (Alberto-Chaparro-Vargas and Mejia-Fajardo, 2006). Para proporcionar.

(40) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 18. autenticación mutua extremo a extremo los tres elementos que intervienen en un sistema IEEE 802.1x son los siguientes (ver Figura 1.10 del Anexo 1) (Hernando-Velasco, 2007): • Autenticador (authenticator): es un puerto que exige una autenticación previa a permitir el acceso a los servicios que se ofrece a través de él. En redes WLAN es el puerto del AP con el que se comunican los clientes para acceder a los recursos de la red. • Solicitante (supplicant): es el puerto que pide acceder a los servicios disponibles a través del puerto autenticador. Está ubicado en los clientes que intentan asociarse al AP. • Servidor de autenticación (AS, Authentication Server): comprueba las credenciales del puerto solicitante remitidas por él al puerto autenticador, y responde a este último con la aceptación o la denegación del acceso a los servicios del autenticador. Existen dos tipos: 9 AS integrado en el punto de acceso (algunos AP de Cisco). 9 AS externo. Suele tratarse de un servidor RADIUS, que es el servidor de autenticación recomendado por la Wi-Fi Alliance. 1.3.2. EAP. EAP es una estructura de protocolo que, en lugar de especificar cómo autenticar a los usuarios, permite a los diseñadores de protocolos construir sus propios métodos EAP, que son subprotocolos que ejecutan las transacciones de autenticación. Los métodos EAP pueden tener diferentes objetivos, y por lo tanto, pueden utilizarse métodos diferentes dependiendo de las necesidades del caso. EAP es una simple encapsulación que puede montarse sobre cualquier capa de enlace, si bien ha sido montada usualmente sobre vínculos PPP (ver la Figura 1.11 y la Tabla 1.2 del Anexo 1) (Microsoft Corporation, 2010a, Dept. of Technology Systems, 2007). Las operaciones que se llevan a cabo con EAP están compuestas de paquetes con solicitudes y respuestas. En esos paquetes el campo Datos se descompone en dos subcampos: Tipo y Datos del Tipo (ver la Figura 1.12 y la Tabla 1.3 del Anexo 1). Dentro de los intercambios Solicitud/Respuesta, el campo Tipo que tiene una longitud de 1 byte,.

(41) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 19. define la estructura que tendrá un paquete EAP. Los primeros tres valores definidos para este campo se consideran códigos de tipos especiales. El resto de los códigos definen el intercambio de autenticación, es decir, definen el método EAP que se utilizará en el proceso de autenticación. Todas las implementaciones de EAP deben soportar los códigos de 1 a 4, y deberían soportar el código 254. En la Tabla 1.4 del Anexo 1 se puede observar un listado de códigos de uso común para el campo tipo (Alberto-Chaparro-Vargas and Mejia-Fajardo, 2006, L.Blunk and J.Vollbrecht, 1998). Además existen otros métodos EAP implementados y soportados por la tecnología Cisco: EAP-FAST y LEAP. Al seleccionar un método EAP, se deben tener en cuenta las capacidades del sistema que realizará la autenticación. Los primeros métodos diseñados se centraban, sobre todo, en proporcionar un canal de comunicaciones para contactar al servidor de autenticación. Además, los métodos diseñados para autenticar a los usuarios de redes inalámbricas deben cumplir con tres importantes objetivos: protección de cifrado fuerte a las credenciales de usuario; autenticación mutua; derivación de claves. A continuación se presentan algunos de los métodos EAP que se utilizan comúnmente en ambientes inalámbricos. I. EAP-Cisco También llamado LEAP (Lightweight Extensible Authentication Protocol). Es un protocolo de autenticación propietario de Cisco Systems que permite la autenticación de usuarios y del servidor, sin la necesidad de utilizar certificados digitales, únicamente utiliza autenticación mediante usuario/contraseña, la cual puede ser válida dentro de la base de datos de otro servidor (Windows NT, Windows Active Directory, ODBC) y además soporta transmisión de datos cifrados mediante la generación dinámica de llaves. Como servidor de autenticación utiliza un servidor RADIUS y autenticación mutua. II. EAP-TLS EAP-TLS (Aboba and Simon, 1999) es un estándar de IETF (RFC 2716). EAP-TLS usa TLS (Transport Layer Security) como método de cifrado. TLS es considerado el sucesor de SSL y fue diseñado para ser usado en enlaces que pueden ser susceptibles de interceptación. TLS provee autenticación mutua a través del intercambio de certificados digitales. Los clientes deben enviar un certificado digital al servidor de autenticación para validarse y viceversa. El método EAP-TLS fue el primer método de autenticación que.

(42) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 20. cumplió con los tres objetivos mencionados anteriormente. La autenticación mutua evita los ataques de falsificación de AP. TLS usa una clave maestra que puede ser utilizada para derivar claves que usan los protocolos de seguridad de capa de enlace. EAP-TLS no ha sido utilizado en forma masiva debido a la gran complicación que significa el montar una Infraestructura de Claves Públicas (PKI), para las organizaciones que no la poseen. Esto obliga a la generación y distribución de certificados a todos los usuarios, es por ello que muchas organizaciones utilizan métodos alternativos. III.. EAP-TTLS y EAP-PEAP. Tanto EAP-TTLS (Funk and BlakeWilson, 2005) como EAP-PEAP (Vivek et al., 2002), usan certificados digitales para autenticar al servidor frente al cliente, pero, a diferencia de EAP-TLS, no usan certificados para autenticar al cliente frente al servidor. En lugar de certificados digitales, los clientes se autentican en el servidor con métodos basados en contraseñas, esto permite utilizar sistemas de autenticación existentes en las organizaciones y reduce notablemente la cantidad de certificados que se necesitan emitir. Ambos métodos trabajan de forma similar, primero establecen un túnel TLS entre el cliente y el servidor de forma semejante a EAP-TLS, para ello utilizan el certificado digital que autentica al servidor, antes de proceder a la segunda fase. Una vez completada satisfactoriamente la primera fase, usan el túnel TLS como canal de comunicaciones cifrado para realizar el proceso de autenticación del usuario con un método de autenticación basado en contraseñas. Frecuentemente se llama autenticación externa a la primera fase y autenticación interna a la segunda fase. La diferencia entre EAP-TTLS y EAP-PEAP es la forma en que se realiza el proceso de autenticación interna. EAP-TTLS usa el túnel para intercambiar pares de atributo-valor (Attribute –Value Pair AVPs), mientras que EAP-PEAP utiliza el túnel para iniciar otra sesión EAP (Microsoft Corporation, 2010b). EAP-TTLS es más flexible porque al usar pares atributo-valor puede ejecutar métodos de autenticación que no están implementados con EAP. Una de las ventajas de utilizar EAP-TTLS o EAP-PEAP es que las autenticaciones internas y externas pueden usar diferentes nombres de usuario. Esto evita revelar el nombre de usuario en.

(43) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 21. los marcos enviados sin cifrado si se utiliza un nombre de usuario anónimo para el proceso de autenticación externa. No todos los clientes de software soportan este comportamiento.. 1.4. Métodos de autenticación y control de acceso. Un método de autenticación es el intercambio programado de mensajes entre un objeto usuario y un objeto servidor teniendo como finalidad la autenticación, la autorización del uso de los recursos informáticos a los que tiene derecho y la contabilización del uso de los mismos (en Inglés AAA: Authentication, Authorization, Accounting) para propósitos de rendimiento o facturación (RFC 2903). Los protocolos de AAA son la herramienta tecnológica fundamental para la organización de las políticas de seguridad (Control de Acceso). 1.4.1. PAP, CHAP, MS-CHAP. PAP (Password Authentication Protocol) es el mecanismo más sencillo de autenticación de usuario y su función es enviar un par usuario/contraseña en claro por la red. La familia de algoritmos CHAP (Challenge-Handshake Authentication Protocol) y en particular las implementaciones de Microsoft (MS-CHAP y MS-CHAPv2) se basan en mecanismos de "desafío" para realizar la autenticación. En vez de solicitar la clave, que podría ser interceptada, se realiza una comunicación de acuerdo en tres partes ("three-way handshake") en la que el servidor desafía al cliente basándose en la clave secreta, el cliente responde al reto y el servidor confirma o deniega la autenticación. Este proceso se repite regularmente durante la comunicación. El protocolo original CHAP requiere que ambos extremos cliente y servidor conozcan la clave secreta aunque nunca sea trasmitida. La versión MS-CHAP además permite al usuario cambiar la clave, permite autenticación mutua entre pares y no requiere que ambas partes conozcan la clave en claro, sino un resumen (Hash) de la misma (Microsoft Corporation, 2010e, Jaime, 2005). 1.4.2. Kerberos. Kerberos es un protocolo de autenticación cliente-servidor que permite autenticar ambas partes sobre un medio inseguro. Se basa en cifrado simétrico DES y un tercero en quien confían ambas partes (KDC Key Distribution Center), este tercero provee las funciones de.

(44) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 22. autenticación (AS: Authentication Server) y despacho de etiquetas (TGS: Ticket Granting Server). Todas las partes deben autenticarse en el AS. Algunas extensiones de Kerberos permiten el uso de PKI. La versión vigente (versión 5), permite el uso de AES (Advanced Encryption Standard) en vez de DES (ALONSO DE ARMIÑO, 2009). 1.4.3. NTLM (NT LAN Manager). NTLM es un protocolo de autenticación similar a MS-CHAP, basado en desafíos sobre los datos de usuario. Utiliza algoritmos MD4/MD5, SHA y DES para los cálculos. NTLMv2 utiliza HMAC-MD5 y separa el control de sesión en el protocolo NTLM-session (similar a MS-CHAPv2) (Microsoft, 2004). Aunque el protocolo Kerberos ha sido adoptado por Microsoft para la autenticación en el directorio activo, todavía utiliza NTLM en determinadas circunstancias: •. Si el cliente se autentica usando una dirección IP.. •. Si el cliente se autentica en un servidor de otro bosque del directorio activo, no pertenece a ningún dominio o no existe ningún dominio.. • 1.4.4. Si un cortafuego corta los puertos necesarios para usar Kerberos. TACACS+ (Terminal Access Controller Access Control System). El protocolo de autenticación TACACS+ es la última generación de TACACS. TACACS es un acceso basado en UDP, originalmente desarrollado por BBN para la red MILNET. Cisco ha extendido a TACACS varias veces, y la aplicación de Cisco, basado en el TACACS original, es llamada XTACACS. Las diferencias fundamentales entre TACACS, XTACACS, y TACACS+ son: TACACS: Combina procesos de autenticación y autorización. XTACACS: Separa autenticación, autorización y contabilización. TACACS+: Realiza lo mismo que XTACACS pero con atributos extendidos. TACACS+ es un protocolo cliente/servidor; el cliente de TACACS+ es típicamente un RAS y el servidor de TACACS+ normalmente es un proceso (daemon) que corre en algún UNIX o servidor Microsoft Windows. TACACS+ usa TCP para su transporte. El daemon del servidor usualmente escucha en el puerto 49. TACACS+ permite que el contenido del intercambio de autenticación sea de longitud arbitraria y por tanto pudiera usar mecanismos.

(45) CPÍTULO 1: Soportes para la Seguridad en Redes Heterogéneas. 23. de autenticación diferentes a los originales del protocolo tales como PPP, CHAP, EAP, token chap, y Kerberos. La autenticación no es obligatoria, es una opción (Jaime, 2005, World Lingo, 2010b). 1.4.5. RADIUS (Remote Authentication Dial-In User Service). RADIUS fue desarrollado por Livingston Enterprises Inc. como un protocolo de servicio para TCP/IP, con funcionalidad de autenticación de acceso a servidores y contabilidad del uso de los recursos. En Junio de 1996, la especificación del protocolo RADIUS fue enviada al IETF y es ahora una norma en dos partes: “The RADIUS specification (RFC 2058)” y “RADIUS accounting standard (RFC 2059)” (Jaime, 2005). RADIUS es comúnmente usado para proveer autenticación, autorización, y los registros de. gastos conocidos como AAA para dial up, redes privadas virtuales y acceso a redes inalámbricas. Un cliente RADIUS (por ejemplo un AP para el caso de WLAN) envía las credenciales del usuario e información de parámetros de conexión en la forma de un mensaje de RADIUS a un servidor RADIUS. Uno de los beneficios de RADIUS es el uso de una base de datos de usuarios, donde se puede almacenar los nombres de usuarios y sus respectivas contraseñas. Algunas bases de datos con las que trabaja RADIUS son Microsoft Active Directory, Novell Network Directory System, MySQL, Lightweight Directory Access Protocol (LDAP), entre otros. Los mensajes de RADIUS se envían en la forma de mensajes UDP. Solo un mensaje de RADIUS va incluido en la carga de un paquete UDP. Se definieron los siguientes tipos de mensajes: Access-Request o solicitud de Acceso, Access-Accept o acceso autorizado, Access-Reject o acceso denegado que se envía cuando las credenciales no se autentican o la conexión no está autorizada, Access-Challenge o comprobación de acceso de contabilidad y Accounting-Response o respuesta de contabilidad que funciona de la misma manera pero en este caso se solicita información de la cuenta del usuario (Matanzo Del Rio, 2006, Alonso Márquez et al., 2007). 1.4.6. DIAMETER. DIAMETER es un protocolo de red para la autenticación de los usuarios que se conectan remotamente a la Internet, también provee servicios de autorización y auditoría para.

Figure

+7

Documento similar