Análisis de la gestión de seguridad informática en servidores dedicados y VPS de la empresa Reinec C LTDA en Guayaquil

Texto completo

(2) ii. DECLARACIÓN DE AUDITORÍA. “La responsabilidad del contenido de este trabajo de titulación, me corresponden exclusivamente; y el patrimonio intelectual del mismo a la Facultad de Ingeniería Industrial de la Universidad de Guayaquil”. Cedeño Castro Leydy Alejandra C.I. No. 0928656958.

(3) iii. AGREDECIMIENTO. A Dios por darme la sabiduría, el entendimiento y la bendición de poder estudiar. A mi madre por ser una de las principales personas por quien deseo superarme. Mariana Cedeño Castro. A mis padrinos por haberme apoyado en los momentos difíciles, proveerme de valores e inculcarme la ética de trabajo y superación. Wilson Mendoza y Gladys Ampuero. A mi esposo y amigo de vida por ser apoyo incondicional. Xavier Rodríguez Quiroz. Por su tiempo y orientación Ing. Sist. Pincay Bohorquez Freddy Steve MSc. Ingrid García Torres.

(4) iv. INDICE GENERAL. Descripción. Pág.. PROLOGO. 1. CAPÍTULO I. INTRODUCCIÓN. No.. Descripción. 1.. Tema. 2. 1.2.. Problema. 2. 1.3.. Campo de acción. 3. 1.4.. Antecedente. 3. 14.1.. Descripción del proceso de producción. 7. 1.4.1.1.. Primer proceso - Solicitud de orden de compra. 7. 1.4.1.2.. Segundo proceso - Depuración del servicio solicitado. 7. 1.4.1.3.. Tercer proceso – Emisión de factura/Ingreso al Control de registro y accesos. 1.4.1.4.. Pág.. 8. Cuarto proceso – Plataforma de registro dominios, acceso WHM Cpanel. 8. 1.5.. Objeto de la investigación. 9. 1.6.. Justificación de la investigación. 10. 1.7.. Objetivos. 12. 1.7.1.. Objetivo general. 12. 1.7.2.. Objetivos específicos. 12.

(5) v. CAPÍTULO II. MARCO TEÓRICO. No.. Descripción. Pág.. 2.1.. Marco teórico. 13. 2.1.1.. Antecedentes del estudio. 13. 2.2.. Fundamentación teórica. 16. 2.2.1.. Seguridad informática en entornos virtuales. 16. 2.2.2.. Servidor dedicado. 17. 2.2.3.. Servidor virtual privado (VPS). 18. 2.2.4.. Análisis del diseño de servidores de seguridad. 18. 2.2.5.. Arquitectura de la red. 18. 2.2.6.. Servidor de seguridad. 19. 2.2.7.. Disponibilidad. 20. 2.2.8. Análisis de la Gestión remota en servidores. 21. 2.2.8.1.. Secure Shell (SSH). 21. 2.2.8.2.. Uso de Contraseñas. 22. 2.2.9.. Ataques y defensa del sistema del servidor. 23. 2.2.9.1.. Tipos de intrusión. 23. 2.2.10.. Defensa del sistema. 25. 2.2.10.1. IDS (Sistema de detección de intrusiones). 25. 2.2.10.2. IPS (Sistema de prevención de intrusiones). 26. 2.2.10.3. Firewalls. 27. 2.2.11.. 28. ¿Qué es CSF (ConfigServer Seguridad y Firewall)?. 2.2.11.1. Configuración. 28. 2.2.11.2. Reportes del Firewall - csf. 31. 2.3.. Fundamentación legal. 32. 2.3.1.. Legislación ecuatoriana sobre delitos informáticos. 32. 2.3.2.. La organización de naciones unidas y los delitos. 2.3.3.. informáticos. 32. Política de seguridad. 34.

(6) vi. CAPÍTULO III. METODOLOGÍA. No.. Descripción. Pág.. 3.1.. Metodología. 36. 3.2.. Método de investigación descriptiva. 36. 3.2.2.. Población y muestra. 37. 3.2.2.1.. Población. 37. 3.2.2.2.. Muestra. 38. 3.3.. Técnicas de observación y recolección de datos. 39. 3.3.1.. Problema general. 39. 2.3.1.1.. Problemas específicos. 40. 3.3.2.. Análisis del estado de los servidores dedicados virtuales. 40. 3.3.3.. Herramientas de investigación. 41. 3.3.4.. Análisis de riesgo. 42. 3.3.4.1.. Proceso de identificación del riesgo. 42. 3.3.4.2.. MAGERIT: Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información.. 43. 3.3.4.3.. Paso 1: Identificación de activos. 44. 3.3.4.4.. Paso 2: Amenazas. 46. 3.3.4.4.1. Las amenazas se clasifican así. 46. 3.3.4.4.2. Valoración de las amenazas mediante tablas. 48. 3.3.4.5.. 49. Paso 3: Salvaguardas. 3.3.4.5.1. Tipos de protección. 49. 3.3.4.5.2. Eficiencia de la protección. 51. 3.3.4.6.. Paso 4-5: Impacto y riesgo residual. 51. 3.3.5.. Gestión la seguridad de la información. 52. 3.3.5.1. ¿Cómo funciona la ISO 27001?. 53. 3.3.5.2.. Política seguridad de la información. 53. 3.3.5.2.1. Organización de la seguridad. 53. 3.3.5.2.2. Acceso por parte de terceros. 54. 3.3.5.2.3. Protección de las instalaciones de los centros de datos. 54.

(7) vii. No.. Descripción. Pág.. 3.3.5.2.4. Protección contra virus. 55. 3.3.5.2.5. Copias de respaldo. 55. 3.3.5.3.. 56. Evaluación y el tratamiento de riesgos. 3.3.5.3.1. Análisis técnico del funcionamiento. 56. 3.3.5.3.2. Importancia de los activos. 58. 3.3.5.4.. 58. Aplicación de controles de auditoría. 3.3.5.4.1. Realización del Análisis y Evaluación. 60. 3.3.5.4.2. Enunciado de aplicabilidad. 61. 3.3.6.. Protocolo de seguridad DNSSEC. 67. 3.3.6.1.. ¿Qué es DNSSEC?. 67. 3.3.6.2.. Beneficios en su implementación. 67. CAPÍTULO IV. CONCLUSIONES Y RECOMENDACIONES No.. Descripción. Pág.. 4.1.. Conclusiones. 69. 4.2.. Recomendaciones. 70. GLOSARIO DE TERMINOS. 72. ANEXOS. 77. BIBLIOGRAFÍA. 91.

(8) viii. ÍNDICE DE DIAGRAMA. No.. Descripción. Pág.. 1. La organización de la empresa. 4. 2. Mecanismos de seguridad preventivos. 35.

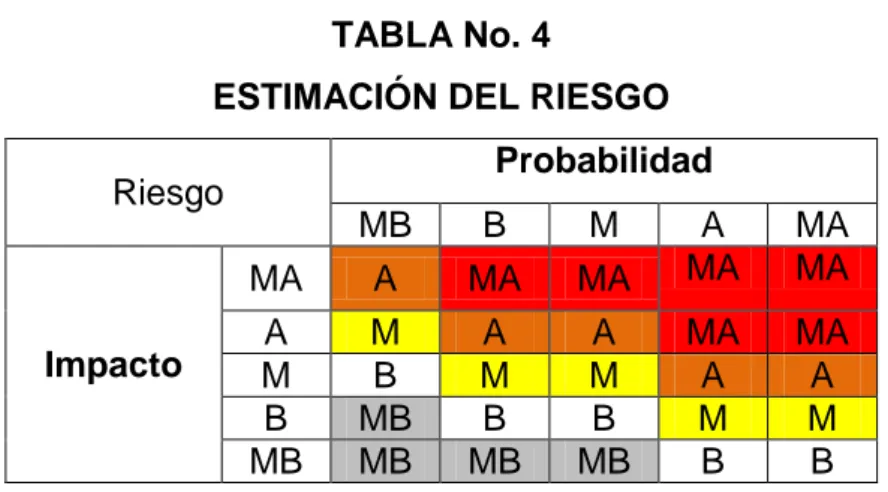

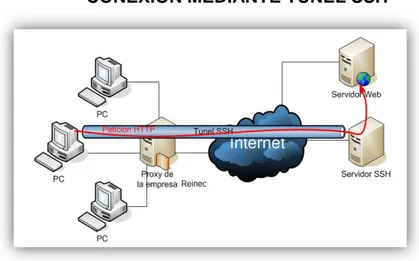

(9) ix. ÍNDICE DE GRÁFICOS. No.. Descripción. Pág.. 1. Proceso de producción de Reinec c. Ltda. 2. Conexiones mediante túnel ssh. 22. 3. Csf del servidor para bloquear el acceso. 31. 4. Incidencias de ataques. 38. 5. Coste de la disponibilidad de un servicio. 45. 6. Zonas de riesgo. 52. 7. Como actúa DNSSEC. 68. 9.

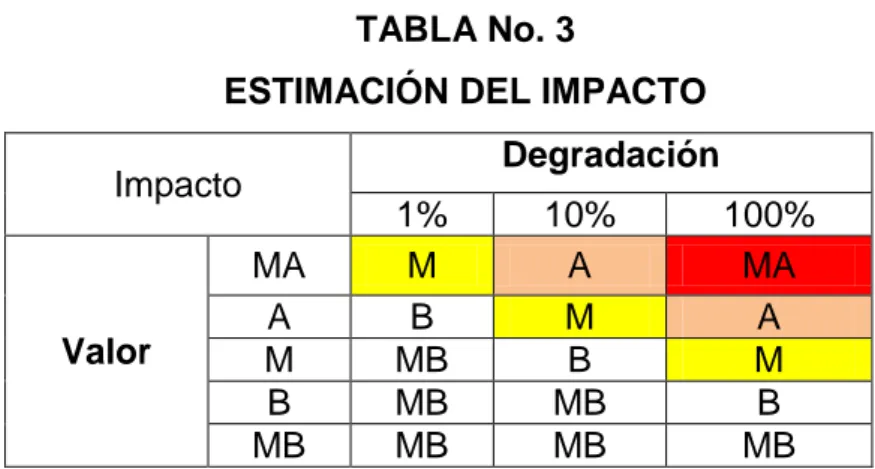

(10) x. ÍNDICE DE TABLAS. No.. Descripción. Pág.. 1. Características de servidores dedicados root. 41. 2. Escalas cualitativas. 48. 3. Estimación del impacto. 48. 4. Estimación del riesgo. 49. 5. Análisis y evaluación. 60. 6. Aplicación de controles de auditoría. 61.

(11) xi. AUTOR: TEMA:. CEDEÑO CASTRO LEYDY ALEJANDRA ANÁLISIS DE LA GESTIÓN DE SEGURIDAD INFORMÁTICA EN SERVIDORES DEDICADOS Y VPS DE LA EMPRESA REINEC C. LTDA. EN GUAYAQUIL DIRECTOR: ING. SIST. PINCAY BOHÓRQUEZ FREDDY STEVE RESUMEN Este proyecto propone analizar una metodología de gestión de riesgos de los sistemas de información de seguridad informática para la empresa Reinec C. Ltda, con el objetivo de facilitar al administrador, recursos necesarios sobre vulnerabilidades y peligros que se presenten, con el fin de prevenir daños y proteger los datos almacenados, se utilizó como metodología de análisis la técnica de investigación descriptiva que permite observar y describir situaciones y eventos que perturban el rendimiento de los servidores sin afectar la conectividad; como herramienta se utilizó el método Magerit de observación y gestión de riesgo de los sistemas de información, la norma ISO/IEC 27001:2013 admite establecer, implementar y mejorar el procedimiento de administración de conflictos en la compañía, además se usó el protocolo DNSSEC que tiene como función mediante la firma digital de las exploraciones de DNS(Domain Name System) usar criptografía de clave pública reconociendo la validación de los registros de búsqueda. A través del resultado obtenido de la investigación realizada se conoció que las vulnerabilidades y los ataques son causados a menudo por el cliente, sea por software obsoleto, falta de mantenimiento en los sitios web, uso excesivo de recursos asignados en espacio de almacenamiento y la transmisión de correos por hora. Se recomienda aplicar una técnica o norma que reconozca los peligros que existen e implementar un cuarto de enfriamiento sólo para los servidores físicos, evitando daños en el enlace de las bases de datos de producción y control. PALABRAS CLAVES:. Gestión, Seguridad, Vulnerabilidades, Norma, método, software.. Cedeño Castro Leydy Alejandra C.I.0928656958. Ing. Sist. Pincay Bohórquez Freddy S. Director del trabajo.

(12) xii. AUTHOR: SUBJECT:. CEDEÑO CASTRO LEYDY ALEJANDRA ANALYSIS OF THE MANAGEMENT OF COMPUTER SECURITY IN DEDICATED SERVERS AND VPS OF THE COMPANY REINEC C. LTDA. IN GUAYAQUIL DIRECTOR: SYST. ENG. PINCAY BOHÓRQUEZ FREDDY STEVE ABSTRACT. This project proposes to analyze a methodology for risk management of information systems of computer security for the company Reinec C. Ltda. with the objective of facilitate to the administrator, necessary resources on vulnerabilities and dangers that appear, In order to prevent damage and protect the data stored, was used as a methodology for the analysis of descriptive research technique that allows you to observe and describe situations and events that disrupt the performance of the servers without impacting the connectivity; as a tool is used the Magerit method of observation and management of information systems risk, the norm ISO/IEC 27001:2013 admits to establish, to implement and to improve the procedure of administration of conflicts in the company, In addition we used the DNSSEC protocol that has as a function by using the digital signature of the explorations of DNS(Domain Name System) using publickey cryptography in recognition of the validation of the records search. Through the result obtained from the investigation it was discovered that the vulnerabilities and the attacks are often caused by the customer, either by outdated software, lack of maintenance in the web sites excessive use of resources allocated in storage space and transmission of emails per hour. It is recommended to apply a technique or a rule that recognizes the dangers that exist and implement a fourth cooling only for physical servers, avoiding damage to the link of the production databases and control.. KEY WORDS:. Management, Security, vulnerabilities, Norm, method, software.. Cedeño Castro Leydy Alejandra C.I.0928656958. Syst. Eng. Pincay Bohórquez Freddy S. Director of Work.

(13) PROLOGO. Mi trabajo se desarrolla en el área de tecnologías de la información y comunicación que consiste en realizar el Análisis de la Gestión de Seguridad Informática en Servidores Dedicados y Vps de la Empresa Reinec C. Ltda, se encontrará con información sobre la importancia de la seguridad informática en entornos virtuales, tipos de vulnerabilidades, ataques y así también métodos de defensa que usan los servidores dedicados tanto en el diseño y desarrollo como en la gestión remota de un sistema.. En el primer capítulo se encontrara con todo lo relacionado a la información de la empresa, como problemas que se presentan en los servidores dedicados de hospedaje web, antecedentes, la justificación del tema, los objetivos generales y específicos. En los demás capítulos se desarrolla el tema de tesis con definiciones de conceptos y leyes, en la parte de metodología se conocen las herramientas para realizar el análisis de riesgo, la norma de administración de seguridad y encuestas.. Con el fin de dar a conocer la importancia que tiene la seguridad informática en las empresas, instituciones o personas naturales, donde la información que manejan o almacenen en un centro de datos o cualquier lugar virtual sea privada para su. desarrollo y crecimiento, ofreciendo. confianza a sus clientes con las responsabilidad y protección. Además de Implementar medidas de seguridad que ayudan a mantener la integridad, confidencialidad y disponibilidad de los datos dentro de los sistemas de aplicación, redes, instalaciones de cómputo y procedimientos manuales..

(14) CAPÍTULO I. INTRODUCCIÓN. 1.. Tema. Análisis de la gestión de seguridad informática en servidores dedicados y vps de la empresa Reinec C. Ltda.. 1.2.. Problema. El problema mayor que enfrenta la empresa Reinec C. Ltda es la vulnerabilidad a ataques de DDoS, sobrecarga en los servidores por cuentas hospedadas que sobrepasan los recursos, porque la información que maneja es uno de los activos más importantes como es la base de datos de los páginas web, los correos creados en su cuenta de hosting del usuario, la información que hospedan los servidores dedicados de los clientes Corporativos grandes. Al haber un ataque de denegación de servicio esto afecta a la empresa y a los clientes.. En la actualidad un administrador de red aunque se preocupe de la seguridad en los servidores, cuando llega a tener problemas el tiempo que emplea es mucho mayor al que podría demorar si existiera alguna política o procedimiento para el uso correcto de los recursos informáticos.. Sin la búsqueda de vulnerabilidades, las empresas crean una idea errada de su seguridad, piensan que la seguridad de su información es muy poco vulnerable, sea porque nunca se han visto afectados o tal vez lo están siendo sin saberlo..

(15) Introducción 3. 1.3.. Campo de acción. El campo de acción para obtener el análisis será el siguiente: . Área académica: Comunicaciones. . Línea de Investigación: Metodología de análisis de seguridad.. . Sublínea de Investigación: Sobrecarga y ataques en servidores dedicados.. . Delimitación Espacial: El presente trabajo de investigación se realizara en la empresa Reinec C. Ltda. Ubicada en Guayaquil en Av. Rodrigo Chávez S/N y Av. Juan Tanca Marengo, Parque Empresarial Colón, Edificio Empresarial 5 Piso 1 Oficina 114.. 1.4.. Antecedente. La empresa Reinec C. Ltda. Fue creada en 2001 en los Estados Unidos de América por el empresario Ec. Juan Alfredo Triviño. Desde esa fecha hasta ahora la empresa ha incursionado en el mundo del Internet hospedando sitios Web con la más alta Tecnología con servidores en los Estados Unidos, Europa y Ecuador, siendo así la primera empresa Ecuatoriana especializada en este servicio (Hospedaje web). Reinec C. Ltda está patentado y protegido por las leyes y derechos de Copyright.. Los nombres de los planes, productos y servicios son exclusivos de EcuaHosting.NET, EcuaWeb.Com, vps.EC EcuaMailing.Com marcas líderes a nivel nacional.. Organización de la empresa.- Reinec C. Ltda es una empresa que vende servicios de internet como hospedaje web, registro de dominios genéricos y además es también. Agente Registrador de. Dominios TLD .EC de Ecuador y sus dominos derivados .ec también llamado registrar..

(16) Introducción 4. La empresa consta con 15 trabajadores permanentes distribuidos en diferentes áreas y Outsourcing o técnicos independientes.. DIAGRAMA No.1 LA ORGANIZACIÓN DE LA EMPRESA. Gerente General. Desarrollo Web. Gerente Financiero. Web Master. STAFF. Soporte Técnico Staff Soporte Feliz. Control de Producción Facturación/Ventas. Centro de datos Data Center. STAFF. Fuente: Investigación directa Elaborado por: Cedeño Castro Leydy Alejandra. Clasificación Industrial Internacional Uniforme (CIIU).-Tomando como base la clasificación Industrial Internacional Uniforme de todas las Actividades Económicas CIIU Rev. 4.0 de Naciones Unidas. La CIIU, sirve para clasificar uniformemente las actividades o unidades económicas de producción, dentro de un sector de la economía, según la actividad económica principal que desarrolle.. La empresa Reinec está en la sección I (TRANSPORTE, ALMACENAMIENTO Y COMUNICACIONES) (divisiones 60 y 64) en la estructura esquemática por divisiones con el código. I64 (CORREO Y. TELECOMUNICACIONES) con la estructura esquemática por grupos con.

(17) Introducción 5. el código. I642. de (TELECOMUNICACIONES) con estructura. esquemática por clases. con el código. 6422 de (SERVICIOS DE. TRANSMISIÓN DE DATOS A TRAVÉS DE REDES).. Producto o servicio que presta.- Reinec C. Ltda por medio de sus marcas vende los siguientes servicios:. La Marca EcuaHosting.- www.EcuaHosting.NET es actualmente por cantidad de usuarios el Mayor proveedor de Hosting Nacional provee los siguientes servicios: Streaming de Audio, Hosting y mailing. Aloja el 62% de los sitios Nacionales y el 61% del tráfico de correo electrónico nacional, ofreciendo: . Servidores Dedicados. . Servidores Compartidos. . Servidores Virtuales. . Hosting Compartido Linux. . Hosting Compartido Windows. . Servidores Personalizados y Administrados. . Manejo de Servidores Marca EcuaMailing e-mail Marketing.- www.EcuaMailing.com. tiene Base de 1’200.000 de destinatarios a su alcance segmentación nacional. Soporte Técnico “Feliz”.- Servicio de Asistencia y Soporte 24/7 vía Help Desk, Chat Online. y Telefónico www.soportefeliz.com. Ofreciendo una Robusta Experiencia PostVenta a los usuarios. . Plataforma de atención con asistencias numeradas.. . Staff especialista Unix.. . Staff especialista Microsoft Certificado.. . Staff especialista en asesoría web..

(18) Introducción 6. Servidores VPS (Servidores Privados Virtuales).- Tiene VPS, Servicios Cloud, virtualizaciones y servidores Dedicados www.VPS.ec para. usuarios con mayor exigencia. web y correos que no desean. compartir recursos.. Alojados en los mejores Data Centers Internacionales: . Frankfourt Alemania; Phoenix, AZ, USA; Scranton, PA, USA y Quito, Pichincha, Ecuador. Publicidad Web.- Certificada por Google, con todo el respeto,. experiencia y profesionalismo en publicidad.. Hospedaje Web (Windows y Linux). - El servicio tiene el lugar más conveniente para el Hospedaje web. Sin banners, no pop ups, con soporte real. Tiene un DataCenter seguro para su presencia en internet.. Diseño y desarrollo Web Sities.- Diseña páginas web dinámicas y estáticas, según la necesidad y tipo de información que el usuario final desee dar a conocer. Utilizando tecnologías disponibles, para facilitar un medio atractivo, ergonómico y fácil de manejar.. Certificados SSL de Seguridad para Sitios Seguros https://. Registro de Dominios .ec.com en todas sus extensiones.- La importancia de registrar un dominio de internet (red de identificación asociada a un grupo de dispositivos o equipos conectados a la red), radica en el hecho de que una vez que un dominio es registrado nadie más puede registrar esa dirección. Registro de dominios de 1er nivel (.com .net .org .biz .Info .etc.). Filosofía corporativa.- Como parte de la filosofía estratégica de Reinec C. Ltda tenemos la misión y visión de la empresa:.

(19) Introducción 7. . Misión: Reinec C. Ltda. Es una empresa seria, eficiente y 100% orientada al cliente, cuya misión es cumplir proyectos y trabajos dando un servicio de calidad, y donde lo importante no sea vender, sino satisfacer 100% las necesidades del cliente.. . Visión: REINEC C. Ltda, se ha propuesto tener el mayor reconocimiento a nivel nacional por el alto grado de satisfacción de sus Clientes en cuanto al trato personalizado, flexibilidad, calidad y disponibilidad, apoyada en el uso de las últimas tecnologías y en un equipo de técnicos. capacitados que se comprometen. íntegramente en resolver los problemas que. presenten sus. Clientes.. 14.1.. Descripción del proceso de producción. 1.4.1.1.. Primer proceso - Solicitud de orden de compra. . El cliente se registra en las páginas sean: Ecuaweb.com, Ecuaweb.net EcuaHosting.net, Ecuamailing.com y vps.ec. . Llega la orden a la plataforma Kayako desde las diferentes páginas. La plataforma se encuentra dividida por áreas, las órdenes de compra llega al departamento de Control de producción y facturación.. . En el área se encuentran 4. asesores que deben abrir los tickets,. responderlos y cerrarlos resueltos el requerimiento del cliente sea de órdenes de compras, pagos, documentos necesarios para el registro de dominios .org.ec , .edu.ec , .gob.ec y consultas sobre el servicio que poseen o desean adquirir.. 1.4.1.2.. Segundo proceso - Depuración del servicio solicitado. Se verifican los datos del cliente como: . Ruc de la empresa: Razón social, nombre comercial y representante legal.. . Dirección – país – provincia-ciudad..

(20) Introducción 8. . Teléfonos: convencional y celular.. . Email: es muy importante para el envió de accesos al CPanel.. . Registro mercantil para dominios .org.ec o Cesión de derecho del dominio .ec.. . Tipo de servicio periodo anual, trimestral o mensual.. . Verificación que el dominio esté disponible para el registro y cumpla con los caracteres mínimos que son 3 caracteres para poder registrar el dominio.. 1.4.1.3.. Tercer proceso – Emisión de factura/Ingreso al Control de registro y accesos. Emisión de Factura.- Se ingresa al sistema de facturación, se ingresa al nuevo cliente, se escoge el producto, la comisión, se guarda y se imprime. Ingreso al Control de registro y accesos: . Si pago el servicio se ingresa al control de activación del día, con la descripción del servicio y forma de pago.. . El control de activación se divide en tres partes: ActivaciónRenovaciones-Transferencias de dominio y Pago del día.. 1.4.1.4.. Cuarto proceso – Plataforma de registro dominios, acceso WHM Cpanel. Plataforma de registro dominios: . Se ingresa a la plataforma de ecuaweb.net donde están los dominios genéricos para activar y registrar el dominio. Se ingresan los datos del cliente y se ingresan los dns para que se direccionen y propaguen a los dns del servidor donde se encuentra el hosting..

(21) Introducción 9. . Se ingresa a la plataforma de registro de dominios ccTLD (Country Code Top Level Domain) con extensión .ec, se ingresan los datos del cliente y se ingresan los dns para que se direccionen y propaguen a los dns del servidor donde se encuentra el hosting.. Acceso WHM Cpanel: . Se ingresa al servidor donde se creara el hosting Linux o Windows, se da el espacio de almacenamiento, se ingresa el dominio, clave, correo de contacto, dns, etc.. . En el control de envió de accesos de datos técnicos se llenan los campos como: El dominio, clave, correo de contacto, dns y se enviar.. . En la plataforma de. Ecuaweb.net se activan los Secure server. Windows y Linux, SSL, etc. GRÁFICO No.1 PROCESO DE PRODUCCIÓN DE REINEC C. LTDA. Fuente: Investigación directa Elaborado por: Cedeño Castro Leydy Alejandra. 1.5.. Objeto de la investigación Debido al número de cuentas que hospeda un servidor dedicado,. algunas veces un usuario específico puede estar consumiendo más de los recursos. de. espacio. asignado,. provocando. que. el. servidor. se.

(22) Introducción 10. sobrecargue y el rendimiento se degrade, el servidor empezará a caerse y todos los clientes experimentarán un tiempo de inactividad debido a una página. web. que. está. sobrecargando. el. servidor.. Además. las. configuraciones por defecto insuficientes en los servidores dedicados y aspectos como los ataques contra las aplicaciones web del servidor.. Muchas veces el daño no solo es sobrecarga, sino también directamente desde el data center, en el año 2014 por el mes de marzo las empresa sufrió daño en uno de los servidores ubicados en Arizona Estados Unidos, la causa fue una ruptura en la red de fibra óptica, esto provoco que muchos usuarios vip como instituciones privadas y públicas sufran perdidas económicas. De allí la importancia de analizar las políticas de seguridad con el propósito de proteger la información de la empresa.. La implementación de medidas de seguridad que ayuda a proteger la integridad, privacidad y disponibilidad de las bases de datos que se enlazan con servidor para el correcto funcionamiento del sistema de control de producción. El análisis de riesgos permite tomar decisiones de inversión en tecnología, desde la adquisición de equipos de producción hasta el despliegue de un centro alternativo para asegurar la continuidad de la actividad, pasando por las decisiones de adquisición de protecciones técnicas y capacitación del personal.. 1.6.. Justificación de la investigación Un sistema de seguridad es un conjunto de elementos tanto físicos. como lógicos que se encarga de prevenir o remediar posibles riesgos que se puedan presentar en un determinado momento, una de sus principales características es ser proactivo, un buen sistema de seguridad ayuda bastante en el trabajo, la producción y minimizan las tareas de corrección. En las organizaciones existen activos tangibles e intangibles, en un comienzo lo importante para estas era lo tangible sobre lo intangible, con.

(23) Introducción 11. el tiempo la prioridad de cada uno fue cambiando, para algunas organizaciones es más importante la información que almacenan que el equipamiento o infraestructura. Medina, Wilmer (2014) manifiesta que: Para aprovechar al máximo los recursos de los servidores dedicados, los negocios deben asegurarse que los proveedores del servicio son genuinos y tienen la habilidad de crecer junto con el crecimiento del negocio y llenar siempre las necesidades que vayan surgiendo. Hay reportes que revelan que muchos negocios han experimentado un desempeño muy lento a causa del servidor en el cual están hospedados, causándoles grandes pérdidas, puntos esenciales que se deben tener en cuenta: . El centro de datos debe ser de un alto grado de calidad. Investigar el tipo de hardware que están utilizando para el servicio de hospedaje web. El porcentaje de tiempo en línea o disponibilidad de la red ellos dan para sus aplicaciones.. Un aspecto importante que parecer suficientemente indiscutible y que posiblemente algunos administradores de sistemas informáticos vigilan y realizan son los respaldos de la información las bases de datos. Si no hay un esquema sólido de respaldos, simplemente hay que empezar a hacerlo diariamente, lo cual permite estar seguros de que nuestra información está segura; teniéndola respaldada de tal forma que si algo trágico acontece con nuestro servidor dedicado, poder recuperar al menos la mayor parte de la información almacenada desde la fuente de respaldos que tengamos..

(24) Introducción 12. Existen ciertas tecnologías que permiten apoyarnos para obtener estrategias de Backups como lo son rsync, tar y similares que permiten transferir archivos de forma rápida. Además se debe tener cuidado al migrar las bases de datos de MySQL debido a la importancia que tiene en el servidor para el proceso del desarrollo web y visibilidad de los sitios web almacenados. Desde el punto de vista económico es factible la creación de este proyecto, porque ayudara a la empresa a mejorar y tener control de sus activos que son las bases de datos de páginas webs, software, hardware y el servidor de dominio.. 1.7.. Objetivos. 1.7.1.. Objetivo general. Analizar una metodología de gestión de riesgos de los sistemas de Información de seguridad informática para los servidores dedicados de la empresa Reinec C. Ltda, facilitando al administrador información necesaria sobre las vulnerabilidades y peligros que presenten.. 1.7.2.. Objetivos específicos. . Examinar el estado de los servidores de la empresa REINEC.. . Distinguir las herramientas necesarias para desarrollar una política de seguridad.. . Constatar una gestión proactiva que nos ayude a identificar las vulnerabilidades potenciales que se manifiesten y provoquen una degradación en la calidad del servicio..

(25) CAPÍTULO II. MARCO TEÓRICO. 2.1.. Marco teórico. En el presente capítulo se dará a conocer incidentes sobre seguridad informática, conceptos sobre seguridad informática, legislación ecuatoriana, política de seguridad, entre otros, además se dará a conocer el tipo de firewalls que usan los servidores de la empresa.. 2.1.1.. Antecedentes del estudio. Los siguientes antecedentes son casos sobre seguridad informática que nos dan pautas para el desarrollo del tema.. 2.1.1.1.. Incidentes de seguridad informática. 1.- (Sabnis S., 2014). Seguridad informática en entornos virtuales. Sabnis, S., Verbruggen, M., Hickey, J. and McBride, A. J. (2012). Hacen mención de algunos aspectos para la aplicación de seguridad en entornos virtuales al inicio de su diseño, por ejemplo: clasificación del tráfico e información real entre máquinas virtuales, mecanismos de autentificación y controles de acceso robustos, controles para el acceso y la operación, corrección de vulnerabilidades e instalación de actualizaciones de seguridad,. así. como. configuración. de. auditoría. y. escaneo. de. vulnerabilidades. Se debe considerar la utilización de VLAN para la separación del tráfico entre máquinas virtuales, lo que permitirá cierto nivel de aislamiento entre cada una de ellas. La utilización de firewalls personales.

(26) Marco Teórico 14. en cada una de las máquinas también constituye una línea de defensa, puede administrar el tráfico de red permitido desde y hacia cada una de las máquinas.. Otra opción es el empleo de switches virtuales, éstos pueden segmentar la red y controlar el tráfico, sobre todo cuando varias máquinas virtuales hacen uso de una sola interfaz física (Pág. 3).. 2.- (Ropero, 2014). Obtención de contraseña administrativa en Cisco WebEx Meetings Server. Se ha anunciado una vulnerabilidad en Cisco WebEx Meetings Server Enterprise License Manager que podría permitir a atacantes remotos autenticados obtener la contraseña de administrador de Cisco WebEx Meetings Server.. El problema se debe a que la página web del Enterprise License Manager incluye la contraseña administrativa en el código fuente de la página. Esto puede permitir a cualquier usuario remoto autenticado obtener la contraseña de forma sencilla, con tan sólo visualizar el código de la página. Los usuarios afectados deberán contactar con su canal de soporte para obtener versiones actualizadas, ya que Cisco no ofrece actualizaciones gratuitas para los problemas considerados de gravedad baja a media.. 3.- (Luz, 2015). Los ataques DoS contra la capa de aplicación aumentan, dejando de lado los de infraestructura. Los cibercriminales poco a poco se están centrando más en atacar contra la capa de aplicación en lugar de hacerlo a nivel de infraestructura. El objetivo de un ataque DoS contra la capa de aplicación es dejar inaccesible el servicio que la aplicación presta, como por ejemplo tirar una página web que usa Apache como servidor web.. Para lograr el objetivo de dejar inaccesible el servicio, se aprovechan de fallos de diseño en los protocolos de comunicaciones de.

(27) Marco Teórico 15. esta capa o fallos de seguridad en las propias aplicaciones. Al contrario que los ataques contra la infraestructura, donde el objetivo es agotar el ancho de banda, memoria o CPU del servidor a través del envío de millones de paquetes, un ataque contra la capa de aplicación necesita un ancho de banda muchísimo menor en comparación con el conocido ataque SYN Flood en TCP, por lo que no es necesario una gran infraestructura para lanzar dicho ataque.. Uno de los grandes problemas de un ataque contra la capa de aplicación está en que es muy difícil diferenciar el tráfico malicioso del legítimo, la mayor de protecciones más habituales como cortafuegos, sistemas IDS/IPS se centran en la capa de red o de transporte. La mayoría de los ataques contra la capa de aplicación van dirigidos al protocolo HTTP que es el más utilizado, y por tanto el que más interesa atacar por parte de cibercriminales.. 4.-. (Ortega,. 2015).. Cibermafias. atacaron. a. 17. empresas. ecuatorianas. El virus se propagó desde la mañana del lunes 19 de enero. Por la tarde, expertos en seguridad informática ya conocieron las primeras infecciones. El ‘malware’ avanzó y en cinco días penetró en los ordenadores de unas 17 empresas privadas e instituciones públicas de Quito, Guayaquil y Cuenca.. El programa maligno ingresó en las computadoras y encriptó archivos sensibles: documentos levantados en Word, Excel, Autocad. Una de las empresas atacadas perdió carpetas en las que se almacenaban datos del departamento de contabilidad. Tras la infección, las compañías comenzaron a notificar de los daños a GMS (Seguridad y Consultoría Informática), una de las cinco empresas que en Ecuador cubre mega plataformas informáticas.. Reportes de la Fiscalía corroboran esa afirmación. En los últimos dos años, ese organismo registró delitos informáticos relacionados sobre.

(28) Marco Teórico 16. todo con la clonación de tarjetas de crédito y robo de claves bancarias. En Ecuador están registradas más de 67 000 empresas, pero el ataque a 17 llamó la atención, porque se consideró que la difusión del virus fue sostenido y masivo. Hasta el 2014, esos hechos eran aislados. Los técnicos analizaron los ordenadores infectados y detectaron que se trataba del virus denominado cryptolocker, un potente ‘malware’ que llega a los usuarios a través de correos electrónicos con información aparentemente útil. De las alertas que divulgaron las compañías afectadas se conoce que el programa utilizó una falsa fachada con el asunto ‘facturación electrónica’. Los técnicos no descartan que el ‘malware’ se haya propagado en Ecuador tomando en cuenta la coyuntura, pues desde el 1 de enero de este año se exige la emisión de estos documentos digitales. Una de las principales recomendaciones para evitar la infección es revisar que la empresa que envía el correo electrónico sea conocida.. 2.2.. Fundamentación teórica. Los conceptos teóricos nos permiten tener fundamentos sobre los diferentes conceptos que definen un tema, algunos son de conocimiento personal y otros de son de diferentes autores que nos permiten tener bases teóricas para el desarrollo pertinente y significativo del trabajo de titulación.. 2.2.1.. Seguridad informática en entornos virtuales. La seguridad informática se puede definir como un conjunto de procedimientos, dispositivos y herramientas encargadas de asegurar la integridad, disponibilidad y privacidad de la información en un sistema informático e intentar reducir las amenazas que pueden afectar. La seguridad informática comprende software, bases de datos, metadatos, archivos y todo lo que la organización valore o considere como un activo y.

(29) Marco Teórico 17. signifique un riesgo si ésta se pierde o llega a manos de otras personas. A este tipo de información se le conoce como información privilegiada o confidencial.. Un sistema informático puede ser protegido desde un punto de vista lógico mediante software o físico mediante hardware y también vinculado al mantenimiento eléctrico, del aire acondicionado por ejemplo. Las amenazas lógicas pueden proceder desde programas dañinos que se instalan en la computadora del usuario como un virus o llegar por vía remota los delincuentes o hackers que se conectan a Internet e ingresan a distintos sistemas.. Entre las herramientas más conocidas de seguridad informática, se encuentran los programas antivirus, los cortafuegos (firewalls) y el uso de contraseñas (passwords). Sin embargo los departamentos responsables de la seguridad informática de la empresa deben preocuparse por el cumplimiento de las normativas y regulaciones de seguridad.. 2.2.2.. Servidor dedicado. Un servidor dedicado es una máquina virtual remota alojado en un DataCenter en cierto lugar del mundo, las características que posee es exclusivamente para uso de la cuenta adquirida, permitiendo que el usuario instale cualquier aplicación compatible con el sistema operativo. Cuando un servidor dedicado es usado para aplicaciones y alojamientos webs convencionales (hosting) es llamado servidor compartido porque comparte los recursos con las cuentas hospedadas allí, bajando el rendimiento del servidor.. El manejo de un servidor dedicado se lo realiza por medio de un potente programa que permite el acceso administrativo a la parte final de cPanel, WHM (Web Host Manager)/cPanel (control Panel) en servidores Linux, para servidores Windows usa la plataforma Parallels Plesk, que.

(30) Marco Teórico 18. permiten la administración remota de los recursos y características que poseen desde el lugar en se encuentre. Pero en el caso que el usuario adquiera un servidor con Sistema Operativo Windows Servers la interfaz de usuario depende de la aplicación que instale para manejarlo virtualmente.. 2.2.3.. Servidor virtual privado (VPS). La división del servidor dedicado en partes muchos más grandes que un hosting hacen a los vps en servidores semicompartidos porque comparte menos recursos que un servidor compartido, permitiendo que cada vps puede usar un sistema operativo diferente, recursos y banda ancha diferente pero dependiendo así del servidor dedicado.. 2.2.4.. Análisis del diseño de servidores de seguridad. El Análisis del diseño de servidores de seguridad permite elegir un software para el servidor de seguridad apropiado para una zona segura de la red interna y red externa de internet en la empresa, permitiendo demonstrar las diferentes clases de servidores de seguridad útiles y resaltando características que permitan proteger la información. Los puntos que analizáremos son: Arquitectura de la red, información para el diseño, servicios existentes, disponibilidad y la escalabilidad. 2.2.5.. Arquitectura de la red (Microsoft, 2015). En una arquitectura de red empresarial,. generalmente, existen tres zonas como que se explican a continuación: . Red de borde.- Permite ir directamente a Internet a través de un enrutador que debe proporcionar una capa de protección inicial, en forma de filtro de tráfico de red básico. El enrutador transmite datos a través de la red perimetral por medio de un servidor de seguridad perimetral..

(31) Marco Teórico 19. . Red perimetral.- Es denominada DMZ (red de zona desmilitarizada) o red de extremo, relaciona los usuarios entrantes a los servidores Web u otros servicios así los servidores Web se enlazan a las redes internas a través de un servidor de seguridad interno.. . Redes internas.- Enlazan a los servidores internos, como el servidor SQL y los usuarios internos que se conectan por medio de un sistema.. 2.2.6.. Servidor de seguridad. Un servidor de seguridad comprueba los paquetes IP entrantes y bloquea los que considera intrusos. Algunos bloqueos se pueden llevar a cabo al reconocer de forma predeterminada que algunos paquetes no son válidos y otros al configurar el servidor de seguridad para que los bloquee. El Protocolo de control de transmisión/Protocolo de Internet (TCP/IP) se diseñó hace muchos años, representar todas las reglas de comunicación para Internet y se basa en la noción de dirección IP pero sin tener en cuenta los problemas de seguridad ni las intrusiones.. Por ejemplo, el Protocolo de Mensajes de Control y Error de Internet (ICMP) se diseñó como un mecanismo de señales dentro de TCP/IP, pero está expuesto al abuso y puede provocar problemas como ataques de denegación de servicio (DoS). Un servidor de seguridad tiene una capacidad más restringida que un servidor de seguridad interno, porque el tráfico entrante es más limitado cuando su destino válido es el servidor Web u otros servicios especiales. Para seleccionar un servidor se debe determinar cuáles son las necesidades de la empresa. teniendo en cuenta las siguientes. consideraciones:. Servicios existentes.- Puede que ya haya servidores de seguridad en el entorno que se puedan volver a utilizar, o enrutadores que dispongan de un conjunto instalado de características de servidor de.

(32) Marco Teórico 20. seguridad. El Proveedor de servicios de Internet (ISP) puede implementar a su vínculo restricciones de servidor de seguridad en efecto, tenemos la limitación de velocidad cuando se le envían ciertos paquetes, permitiendo reducir los ataques de denegación de servicio distribuido (DdoS) cuando varios terceros equipos bombardeen simultáneamente la red. Se debe solicitar a su ISP el filtrado de acuerdo con Asignación de direcciones para Internet privada (RFC1918) este proceso hace que las rutas hacia muchos clientes pueden ser agrupadas, y aparecerán a los demás proveedores como una sola ruta [RFC1518], [RFC1519] y RFC 2827 que es Red de filtrado de entrada permitiendo la derrota de ataques de denegación de servicio que emplean Fuente Dirección IP Spoofing en los servidores. 2.2.7.. Disponibilidad La empresa Reinec C. Ltda., ofrece un servicio de servidor Web. público permitiendo que los usuarios se puedan conectar las 24/7, haciendo que se necesite casi un 100% de tiempo de actividad. Con cualquier servidor de seguridad hay siempre una posibilidad de error, por lo que necesitará reducirlos al mínimo. Para esto tenemos dos métodos que son Componentes redundantes y Dispositivos duplicados.. Componentes redundantes.- La duplicación de los componentes con más posibilidades de dar error, como la fuente de alimentación, mejora la resistencia del servidor de seguridad, puesto que se puede producir un error en el primer componente sin que ello afecte al funcionamiento.. Los servidores de seguridad de bajo costo no disponen habitualmente de ninguna opción redundante; aumentar la resistencia de dichos servidores supone un costo añadido sin que aumente la capacidad de procesamiento..

(33) Marco Teórico 21. Dispositivos duplicados.- La duplicación del dispositivo de servidor de seguridad proporciona un sistema totalmente resistente pero tiene un costo considerable, ya que requiere también un cableado de red duplicado y conectividad duplicada en los enrutadores o conmutadores a los que se conecta el servidor de seguridad. Pero la ventaja es que se tiene Backups o respaldos de la información en varios servidores, permitiendo la disponibilidad de la información almacena de la empresa evitando perdida de dinero y tiempo.. 2.2.8. Análisis de la Gestión remota en servidores. 2.2.8.1.. Secure Shell (SSH). Es un protocolo de red que permite el intercambio de datos sobre un canal seguro entre dos computadoras. SSH usa técnicas de cifrado que hacen que la información que viaja por el medio de comunicación vaya de manera no legible y ninguna tercera persona pueda descubrir el usuario y contraseña de la conexión ni lo que se escribe durante toda la sesión. SSH usa criptografía de clave pública para autenticar el equipo remoto y permitir al mismo autenticar al usuario. El puerto ssh permite subir archivos de manera segura al servidor.. El protocolo SSH consta de tres componentes principales: . El Protocolo de capa de transporte proporciona autenticación de servidores, la confidencialidad y la integridad con la confidencialidad directa perfecta.. . El Protocolo de autenticación de usuario autentica el cliente al servidor.. . El Protocolo de conexión multiplexa el túnel encriptado en varios canales lógicos..

(34) Marco Teórico 22. El protocolo SSH se utiliza con frecuencia para tunelizar tráfico confidencial sobre Internet de una manera segura. Por ejemplo, un servidor de ficheros puede compartir archivos usando el protocolo SMB (Server Message Block), cuyos datos no viajan cifrados. Esto permitiría que una tercera parte, que tuviera acceso a la conexión pudiera examinar a conciencia el contenido de cada fichero trasmitido.. Para poder utilizar el protocolo SSH se necesitan dos programas: uno que hará de servidor SSH que es el server Web y otro que se instala en una máquina para acceder remotamente que se denomina cliente. GRÁFICO No. 2 CONEXIÓN MEDIANTE TÚNEL SSH. Fuente: Investigación directa Elaborado por: Cedeño Castro Leydy Alejandra. 2.2.8.2.. Uso de Contraseñas. Para la creación de una contraseña robusta la longitud mínima debe ser. de ocho caracteres, que combine mayúsculas, minúsculas,. números y símbolos, no se debe utilizar palabras sencillas en cualquier idioma, nombres propios, lugares, combinaciones excesivamente cortas, fechas de nacimiento, etc. Por tal motivo la importancia de que en los datos técnicos que se le envían al cliente, cuando se le crea la contraseña de ingreso al CPanel del usuario debe ser segura y contener lo citado anteriormente. para.

(35) Marco Teórico 23. impedir ser descifrada por intrusos, así mismo si el usuario usa aplicaciones con sistema de gestión de contenidos (CMS) debe crear una contraseña robusta al ingreso del administrador del sitio web. Otro punto importante sería que la base de datos debe contener una contraseña distinta a la de ingreso del Cpanel evitando ser descifrada.. 2.2.9.. Ataques y defensa del sistema del servidor. Algunos de los ataques al sistema más identificados, para usar un servicio de servidor de seguridad como principal línea de defensa tenemos el Sistema de detección de intrusiones (IDS), Sistema de prevención de intrusiones (IPS) Firewalls, Hardening. Para ello se identificara primero que es un ataque externo e interno. Ataques externos.- Afectan de forma adversa a la empresa, como robar información confidencial para sacar algún beneficio, un servidor de seguridad permite el registro de intrusiones que tiene una servidor dedicado virtual esto permite que el administrador pueda tomar decisiones de seguridad. Si no fuera así el atacante descubre la parte más vulnerable para atacar la disponibilidad del servicio, que en el caso de la empresa seria las los usuarios o aplicaciones hospedados allí.. Ataques internos.- Se basa en información importante de la empresa que debe ser protegida de determinados usuarios, empleados y proveedores por ejemplo, en el momento de enviar los datos técnicos de ingreso a un panel de control al cliente se debe tener cuidado de solo enviar la información necesaria al cliente que administrara el espacio de hospedaje web (hosting) contratado.. 2.2.9.1.. Tipos de intrusión. (Microsoft, 2015). Las amenazas de intrusión pueden tomar diversas formas, escribirlas todas sólo tendría un objetivo limitado, puesto que se crean otras nuevas a diario. Algunas intrusiones, como hacer ping.

(36) Marco Teórico 24. a una dirección de servidor, pueden ser inofensivas, pero una vez descubierta la presencia de un servidor, el intruso puede intentar un ataque más grave. Algunas de las principales intrusiones son: Rastreadores de paquetes.- Un rastreador es una aplicación de software o un dispositivo de hardware que se conecta a la LAN y captura información de las tramas Ethernet.. Los rastreadores actúan de forma revuelta; es decir, están atentos a los paquetes que son transportados. De allí la importancia de usar aplicaciones seguras porque muchas envían la información de nombre de usuario y contraseña del panel de control en texto no cifrado, permitiendo que los rastreadores puedan leer y tener acceso a muchas aplicaciones.. Suplantación de IP.- La suplantación en el protocolo de Internet (IP) se produce cuando se cambia la dirección de origen de un paquete IP para eludir los controles de seguridad para conectarse con la red. Esto permite enviar paquetes pero omite la dirección de origen permitiendo que un intruso envié paquetes destructivos al sistema ocultando el origen de donde proviene el ataque llamándose así suplantación que habitualmente es usado para realizar ataques de denegación de servicios.. Si esto ocurre en un servidor de hospedaje web hace que se sobrecargue el servidor haciendo que los usuarios hospedados allí por cierto tiempo sus cuentas estén inhabilitados, causando perdida a la empresa proveedora y al cliente. Para evitar la suplantación de IP se puede usar mecanismos como control de acceso, Filtrado de entrada RFC 2827, la mayoría de servidores modernos tienen la posibilidad de impedir la suplantación de IP entrante.. Ataques de denegación de servicio.- Difieren de otros tipos de ataque en que no causan un daño permanente a la red, sino que intentan.

(37) Marco Teórico 25. que ésta deje de funcionar bombardeando un servidor o un dispositivo de red o reduciendo el rendimiento de los vínculos de red hasta el punto que provoca descontento en los clientes y pérdida de negocio para la empresa.. Ataques a aplicaciones CMS.- (Microsoft, 2015). Los ataques a aplicaciones suelen ser los más divulgados y frecuentemente aprovechan los puntos débiles conocidos de servidores web y servidores de bases de datos. La mayoría de los ataques son contra deficiencias conocidas del producto, por lo que la mejor defensa es instalar las últimas actualizaciones de los fabricantes.. Actualmente por la facilidad y economizar el diseño de una página algunos desarrolladores web usan aplicaciones gratis como Joomla, WordPress entre otras, pero olvidan algo importante poner módulos de seguridad y que las aplicaciones siempre se deben estar actualizando, igualmente darles mantenimiento cada cierto tiempo; porque son páginas dinámicas a diferencia de una estática que normalmente usa un lenguaje de programación más seguro.. 2.2.10.. Defensa del sistema. Un sistema de defensa permite prevenir intrusiones no deseadas, tener un control de accesos seguro, control de aplicaciones, poder realizar filtrado web, control de virus, spyware y malware.. 2.2.10.1. IDS (Sistema de detección de intrusiones). El sistema de detección de intrusiones es el proceso de monitorizar un sistema, en busca de violaciones de políticas de seguridad, permitiendo proporcionar eventos que afecte al sistema, que actúa según los resultados de análisis de evidencias de intrusiones y problemas de seguridad que normalmente se da por el diseño, el desarrollo y la gestión..

(38) Marco Teórico 26. Diseño y desarrollo.- Los problemas causados por diseño y desarrollo ineficaces afectan al software como al hardware. Por ejemplo común es cuando un usuario malicioso hace una inyección SQL de código intruso dentro del código SQL programado, esto altera al software logrando así que se ejecute en la base de datos de la página web afectando así al cliente, esta cuenta le es suspendida para proteger al servidor, se le notifica al cliente por medio de un reporte de que ha sido hackeado. Gestión.- La incorrecta configuración del sistema encargado de protegerlo o la falta de mantenimiento del servidor. Por ejemplo, el problema común que tiene la empresa Reinec C.Ltda. Es la inadecuada aplicación de permisos en los archivos del sistema de seguridad. Por lo cual un administrador debe evitar las incorrectas configuraciones, dar mantenimiento constantemente al servidor evitará muchos problemas, por eso la gran importancia de realizar respaldos diariamente del sistema de la empresa, archivos importantes y página web.. 2.2.10.2. IPS (Sistema de prevención de intrusiones). El sistema de prevención de intrusiones monitorea el tráfico de una red, para prevenir que se filtre cualquier actividad maliciosa provocando la caída del servidor y la transmisión de información, inmediatamente se bloquea la transmisión evitando posibles daños o distorsiones en la transferencia de datos.. Tomado de (Microsoft, 2015). Características de IPS: . Protección contra amenazas avanzadas.. . Visualizar y correlacionar, grandes cantidades de información y actividades relacionadas en entornos de aplicaciones de TI, usuarios,.

(39) Marco Teórico 27. dispositivos, sistemas operativos, servicios, procesos, comportamiento de la red, archivos y amenazas. . Automatización de seguridad, mediante el monitoreo del impacto por evento, gestión de políticas, análisis del comportamiento de la red e identificación de usuarios.. . Rendimiento y escalabilidad, incorporando una baja latencia y adaptabilidad. de. acuerdo. a. las. necesidades que. se. vayan. presentando en la seguridad de las redes. Tiene velocidad de rendimiento para la inspección de amenazas y filtrado de paquetes. . Control de aplicaciones y filtrado de URL, reduciendo la superficie de ataques a través de un control granular de aplicaciones y URLs.. . Protección contra malware avanzado, bloqueando el malware a través de la red y análisis retrospectivo de alerta continúa.. Los IPS permiten una adecuada reacción automática para prevenir de intrusiones al control de acceso a la red, evitando ataques y abusos que dañen el sistema, siempre que estén debidamente configurados e instalados con el fin de maximizar su nivel de precisión. Los Sistema de prevención de intrusos reaccionan de forma automática a las alarmas por ejemplo reconfigurando firewall del servidor, actualizando la lista negra del firewall, bloqueando puertos e IP públicas.. 2.2.10.3. Firewalls. Elemento basado en Hardware, Software o en una combinación de ambos, que controla el flujo de datos que entra y sale de una red. Por ejemplo, si un terminal de la red intenta enviar un paquete a una dirección IP no autorizada, el Firewall rechazará éste envío impidiendo realizar ésta transmisión. Con el Firewall se puede definir tamaños de paquetes, IP con las que no interesa comunicación, deshabilitación de envíos o recogida de paquetes por determinados puertos, imposibilitar el uso del comando Finger que muestra información del usuario, etc..

(40) Marco Teórico 28. 2.2.11.. ¿Qué es CSF (ConfigServer Seguridad y Firewall)?. Es un cortafuego, inspector de paquetes, detector de intrusiones y aplicación de seguridad para servidores Linux. CSF configurar el cortafuego del servidor para bloquear el acceso del público a los servicios y sólo permita ciertas conexiones, como iniciar sesión en FTP, revisar su correo electrónico, o cargar sus sitios web. Es un escáner de intrusiones que revisará los archivos de logs de ingreso indebido de contraseñas y monitorizará los intentos de acceso erróneo a servicios como por ejemplo, ingreso al cPanel, acceso FTP, bloqueando cualquier intento no legítimo.. El ConfigServer Security & Firewall - csf genera reportes y son enviados al usuarios para que pueda ser desbloqueado.. Permite realizar revisiones básicas como: . La correcta o incorrecta configuración de PHP, APACHE y MySQL. . Revisar la configuración de puertos para envío y recepción de emails.. . Revisar configuración del SSH. . Revisar algunos servicios básicos de un servidor Linux. . Revisar el montaje de las carpetas /tmp. 2.2.11.1. Configuración Toda la configuración de CSF se guarda en un solo archivo que se puede editar: nano /etc/csf/csf.conf Cada vez que hagas un cambio tienes que reiniciar CSF para que regenere las reglas de iptables. csf –r a) Abrir y cerrar puertos.

(41) Marco Teórico 29. Dependiendo que servicios se vayan a instalar se tendrá que dejar abiertos unos puertos. CSF, por defecto, crea una lista de puertos tanto de entrada como de salida que cubre un catálogo amplio. TCP_IN = 20,21,22,25,53,80,110,143,443,465,587,993,995 TCP_OUT = 20, 21, 22, 25, 53, 80,110,113,443 UDP_IN = 20, 21, 53 UDP_OUT = 20, 21, 53, 113,123 Lo básico es que la máquina permita conectarse por SSH y que pueda responder al PING y a las peticiones DNS. Estos son los puertos que se debe dejar abiertos: TCP_IN: 22,53 TCP_OUT: 22, 53, 80, 113,443 UPD_IN: 53 UPD_OUT: 53, 113,123 Para el servidor web, sea Apache o Nginx necesitara: TCP_IN: 80,443 Para acceder por FTP, aunque mejor sería usar SFTP por seguridad esta es la configuración: TCP_IN: 20, 21 TCP_OUT: 20, 21 UPD_IN: 20, 21 UPD_OUT:20,21 Las bases de datos MySQL usan el puerto 3306 pero solo hay que dejarlo abierto para poder acceder desde otra máquina: TCP_IN: 3306 TCP_OUT: 3306 Y para el servidor de correo:.

(42) Marco Teórico 30. TCP_IN: 25, 110, 143, 587, 993,995 TCP_OUT: 25,110 b) Más configuraciones de seguridad Además de lo de los puertos en el fichero de configuración vienen explicadas en los comentarios todas las acciones que puede ejecutar CSF. Estas son las más básicas: ICMP_IN permite activar y desactivar si queremos que el VPS responda a los PINGs. ICMP_IN_LIMIT establece la cantidad de PINGs por segundo que permitirá. DENY_IP_LIMIT establece el número de IPs que mantendrá en la lista de bloqueadas. Si la lista es muy larga el rendimiento bajará. Por lo cual se debe poner un límite normal. DENY_TEMP_IP_LIMIT marca el tiempo que mantendrá el bloqueo. PACKET_FILTER rechaza los paquetes de datos no validos o no solicitados. CONNLIMIT limita el número de conexiones concurrentes en un puerto. PORTFLOOD limita el número de conexiones en un intervalo de tiempo a un puerto en concreto. c) Guardar los cambios Una vez terminada la configuración se guarda el archivo csf.conf y se reinicia el servicio csf -r. Terminada la configuración del firewall no funcionará hasta que en el archivo se cambie el valor de TESTING a 0..

(43) Marco Teórico 31. CSF tiene dos medidas de seguridad por si hay una equivocación: una es agregar tu IP al archivo csf.allow para que no se apliquen las reglas del firewall y la otra es dar 5 minutos de gracia hasta que se activa la configuración. GRÁFICO No. 3 CSF DEL SERVIDOR PARA BLOQUEAR EL ACCESO. Fuente: Investigación directa Elaborado por: Cedeño Castro Leydy Alejandra. 2.2.11.2. Reportes del Firewall - csf. Los siguientes reportes son generados por el Firewalls que posee cada servidor los cuales son enviados al directamente SuperAdmin encargado de la seguridad de los servidores de la empresa Reinec C. Ltda, luego es enviado el reporte al área de soporte el cual se encarga de comunicar al usuario sobre la intrusión causada.. Primer reporte sobre software obsoleto y vulnerable lo vemos en el anexo 1 el cuál es enviado al usuario para que tome las siguientes medidas de seguridad. Por favor, asegúrese de que su cliente: . Actualice todos los softwares que se ejecutan en está cuenta.. . Compruebe todos los archivos.. . Cambie todas las contraseñas (Cpanel, FTP, buzones de correo, bases de datos, administración de software, etc.)..

(44) Marco Teórico 32. Aviso: La cuenta no ha sido suspendida, así que es urgente solucionar el problema porque los hackers aún tienen acceso a la cuenta y se vuelva a cargar su basura y enviar spam o lo que sea.. Segundo reporte de estilodintex.com enviando SPAM y hackeada lo vemos en el anexo 2.. Desde info@estilodintex.com se está enviando SPAM y Pishing aquí el reporte.. Aviso: Cambie las contraseñas, la casilla ha sido eliminada no la cree con las mismas claves ni en la misma PC que está infectada. Fuente: Reportes de los servidores de la empresa Reinec C. Ltda.. 2.3.. Fundamentación legal. 2.3.1.. Legislación ecuatoriana sobre delitos informáticos. En la legislación del Ecuador bajo el contexto de que la información es un bien jurídico a proteger, se mantienen leyes y decretos que establecen apartados y especificaciones acorde con la importancia de las tecnologías, para ello la Ley de Comercio Electrónico, Firmas Electrónicas y Mensajes de Datos la empresa Reinec lo especifica en los contratos de servicios ver anexo 3.. 2.3.2.. La organización de naciones unidas y los delitos informáticos El Manual de las Naciones Unidas para la Prevención y Control de. Delitos Informáticos señala que cuando el problema se eleva a la escena internacional, se magnifican los problemas y las insuficiencias, por cuanto, los delitos informáticos constituyen una forma de crimen trasnacional y su combate requiere de una eficaz cooperación concertada..

(45) Marco Teórico 33. La Organización de Naciones Unidas (ONU) reconoce los siguientes tipos de delitos informáticos:. Fraudes cometidos mediante manipulación de computadoras. . Manipulación de los datos de entrada, este tipo de fraude informático conocido también como sustracción de datos, representa el delito informático más común ya que es fácil de cometer y difícil de descubrir.. . La manipulación de programas, consiste en modificar los programas existentes en el sistema o en insertar nuevos programas o rutinas. Es muy difícil de descubrir y a menudo pasa inadvertido, porque, el delincuente tiene conocimientos técnicos concretos de informática y programación.. . Fraude efectuado por manipulación informática, aprovecha las repeticiones automáticas de los procesos de cómputo. Es una técnica especializada, en que transacciones financieras, apenas perceptibles, van sacando repetidamente de una cuenta, dinero y transfieren a otra.. Manipulación de los datos de entrada. . Como. objeto,. cuando. se. alteran. datos. de. los. documentos. almacenados en forma computarizada. . Como instrumento, las computadoras pueden utilizarse también para efectuar falsificaciones de documentos de uso comercial.. Daños o modificaciones de programas o datos computarizados. . Sabotaje informático, es el acto de borrar, suprimir o modificar sin autorización, funciones o datos de computadora con intención de obstaculizar el funcionamiento normal del sistema..

(46) Marco Teórico 34. . Acceso no autorizado a servicios y sistemas informáticos, estos accesos se pueden realizar por diversos motivos, desde la simple curiosidad hasta el sabotaje o espionaje informático.. . Reproducción no autorizada de programas informáticos de protección legal, esta puede producir una pérdida económica sustancial para los propietarios legítimos. Algunas jurisdicciones han tipificado como delito esta clase de actividad y la han sometido a sanciones penales.. 2.3.3.. Política de seguridad. Es imprescindible disponer de un marco general en el que encuadrar todos los subprocesos asociados a la Gestión de la Seguridad. Su complejidad y complicadas interrelaciones necesitan de una política global clara en donde se fijen aspectos tales como los objetivos, responsabilidades y recursos.. La Política de Seguridad debe determinar: . Los protocolos de acceso a la información.. . Los procedimientos de análisis de riesgos.. . El nivel de monitorización de la seguridad.. . Qué informes deben ser emitidos periódicamente.. . El alcance del Plan de Seguridad.. . La estructura y responsables del proceso de Gestión de la Seguridad.. . Los procesos y procedimientos empleados.. . Los recursos necesarios: software, hardware y personal..

(47) Marco Teórico 35. DIAGRAMA DE PROCESO No. 2 MECANISMOS DE SEGURIDAD PREVENTIVOS. • Ejemplo: Las copias de seguridad o backups de la información como BD, correos, aplicaciones, archivos importantes.. Detección Detectan las desviaciones si se producen, violaciones o intentos de violación de la seguridad del sistema.. • Ejemplo: Usar la herramienta Tripwire para cmprobar la integridad de ficheros y directorios del S.O. • Ejemplo: utilizar el cifrado en la transmisión de la información evita que un posible atacante capture información en un sistema de red.. Fuente: Investigación directa Elaborado por: Cedeño Castro Leydy Alejandra.

(48) CAPÍTULO III. METODOLOGÍA. 3.1.. Metodología. El análisis de la gestión de seguridad informática en servidores dedicados y vps de la empresa Reinec C. Ltda. Es una propuesta en la cual se analizan los niveles de seguridad informáticos que debe tener la empresa en base a los servidores virtuales que posee y en este caso elegí Reinec C. Ltda. Empresa en la que laboro, la cual brinda servicio de hospedaje web y registro de dominios entre otros servicios de tecnologías de internet.. En este punto se analizan los aspectos como el tipo de investigación, las técnicas, analizar una metodología de gestión de riesgos de los sistemas de información de seguridad informática para los servidores dedicados, distinguir las herramientas de una política de seguridad basada en normas y procedimientos que fueron utilizados para llevar a cabo dicha investigación. La herramienta más importante es la observación dentro de la empresa como es el número de tickets por reportes de intrusión maliciosa, involucrando todos los sujetos.. 3.2.. Método de investigación descriptiva. Este método permite observar y describir situaciones y eventos que se produjeron en la seguridad y el rendimiento de los servidores dedicados. sin. afectar. la. conectividad.. Permitiendo. analizar. minuciosamente los resultados, a fin de extraer generalizaciones significativas que contribuyan al conocimiento..

(49) Metodología 37. 3.2.1.. Investigación descriptiva. El método de investigación descriptiva tiene varias etapas que permiten recolectar información necesaria para realizar el análisis de seguridad informática en servidores dedicados físicos ó remotos y además conocer el tipo de activo que tiene la información almacenada en sus bases de datos. Entre las etapas tenemos: . Examinar las características de los servidores. . Seleccionar y verificar técnicas para la recolección de datos. . Describir y analizar los datos obtenidos. Para recolectar los datos se debe definir la población y la muestra con la que se trabajará en manera representativa, permitiendo elegir la una metodología de análisis de riesgo respectivo al problema y a la finalidad que se desea llegar para mejorar la seguridad informática.. 3.2.2.. Población y muestra. 3.2.2.1.. Población. La población que sirvió como objeto de investigación fueron los servidores hospedados en varios DataCenter de la empresa que para su manejo y administración de cada uno de ellos se lo realiza virtualmente por medio de un panel administrativo. Lo que se quiere es analizar el manejo correcto de la infraestructura virtual, fallos o configuraciones por defecto insuficientes en servidores Dedicados y VPS.. Aspectos como la Seguridad por oscuridad que utiliza el secreto para asegurar la seguridad de la información contra ataques de fuerza bruta o hacia aplicaciones web del servidor, esto ayudara. a los.

(50) Metodología 38. servidores, equipos de TI y de entrega de servicios a mantener la calidad de servicio, encontrar y solucionar problemas.. A su vez ser más proactivos para evitar los problemas, otro punto importante que se tomó en cuenta es la escalabilidad y la importancia de crear una buena base de datos para el servidor en el proceso del desarrollo web, como la importancia de saber auditar no sólo de forma externa mediante herramientas Software, sino también configuraciones críticas del servidor.. El siguiente gráfico n°3 muestra el % de ataques en los últimos 4 años sucedido en la empresa, en el año 2011 se calificó con el 8% por ser de sobrecarga se por uso de recursos más del límite adquirido por los clientes, en el 2012 la empresa sufrió el problema más grande de su historia calificado con 10% por que se cayeron los servidores donde estaban hospedados las mayoría de usuarios de empresas públicas y privadas grandes, es se dio por la migración de los servidores físicos a otro DataCenter. 3.2.2.2.. Muestra GRÁFICO No. 4 INCIDENCIA DE ATAQUES NIVEL DE VULNERABILIDAD Y ATAQUES 12%. Nivle de daño. 10% 8% 6%. Los ultimos 4 años en Reinec. 4% 2% 0%. Año 2014 Año 2013 Año 2012 Año 2011 Fuente: Investigación directa Elaborado por: Cedeño Castro Leydy Alejandra.

(51) Metodología 39. Donde se perdieron tres servidores que no contaban con Backups de sus bases de datos de los usuarios hospedados allí, de aquí viene la importancia de mantener respaldo de la información y más si es de un sistema que diariamente realiza procesos de consultas almacenadas. En el año 2013 algunos servidores se cayeron porque el DataCenter en Alemania sufrió una ruptura en la conexión de fibra óptica, tardando un día en solucionarse. La empresa pública más afectada fue la Corporación del Seguro de Depósitos (COSEDE), por estar en un servidor compartido.. La COSEDE estaba encargada de asegurar la devolución de dinero a los afectados por la liquidación del banco territorial, los clientes perjudicados consultaban sobre el procedimiento que tenían que llevar para recibir su dinero, descargando los formularios en la página web pero estaba caída. Pero luego tuvo solución con la adquisición de un servidor dedicado solo para Corporación del Seguro de Depósitos. En la cual no comparte recursos con otros usuarios, pero deben mantener la seguridad directamente en las herramientas que utilicen para evitar ataques.. Por ultimo en el año 2014 bajo al 7% en ataques e intrusión debido a que se tomaron medidas de seguridad por parte del SuperAdmin una de ella fue cambiar las versiones PHP, se migraron las cuentas a servidores más potentes con aumento en los discos duros a terabyte y disco calientes para Backups. Aunque los incidentes de reporte de ataques siempre se presentaran por eso la importancia de mantener una política de seguridad basada en normas en los sistemas y servidores virtuales.. 3.3.. Técnicas de observación y recolección de datos. 3.3.1.. Problema general. ¿Cómo puede Reinec es C. Ltda proveedor de hospedaje web y agente Registrador de Dominios territoriales (TLDEC) Ecuador y dominios genéricos (gTLD) proteger la información de sus clientes almacenada en.

(52) Metodología 40. sus servidores dedicados sobre vulnerabilidades y peligros de que hay en internet?. 2.3.1.1.. Problemas específicos. . Amenazas de intrusión en los servidores.. . Incidencia de reportes de abuso y hackeo que se da por Webspammers y Pishing. Spam,. en las páginas hospedadas en los. servidores. . Hay usuarios que tienen software(s) obsoleto y vulnerable a amenazas el cual puede ser usado para ilícitos en internet, ataques y spam.. . . Sobrecarga en los servidores por abuso de los usuarios que usan muchos recursos estando en un servidor compartido o por ataque DdoS. En los servidores físicos para uso interno de la empresa no están en un lugar libre de peligro ambiental como el polvo, el calor y la humedad.. . Falta de ambientación segura y mantenimiento para los servidores internos, esto hace que muchas veces se apaguen y se pare el sistema de facturación y producción del día.. 3.3.2.. Análisis del estado de los servidores dedicados virtuales. A continuación se detallan las características de los servidores dedicados virtuales, por lo cual solo se toma en consideración los de hospedaje web, donde están los usuario, esto ayudará a realizar el análisis de seguridad donde nos daremos cuenta la administración de un servidor, donde depende mucho también del usuario..

Figure

Documento similar

En suma, la búsqueda de la máxima expansión de la libertad de enseñanza y la eliminación del monopolio estatal para convertir a la educación en una función de la

6 Para la pervivencia de la tradición clásica y la mitología en la poesía machadiana, véase: Lasso de la Vega, José, “El mito clásico en la literatura española

o Si dispone en su establecimiento de alguna silla de ruedas Jazz S50 o 708D cuyo nº de serie figura en el anexo 1 de esta nota informativa, consulte la nota de aviso de la

La campaña ha consistido en la revisión del etiquetado e instrucciones de uso de todos los ter- mómetros digitales comunicados, así como de la documentación técnica adicional de

d) que haya «identidad de órgano» (con identidad de Sala y Sección); e) que haya alteridad, es decir, que las sentencias aportadas sean de persona distinta a la recurrente, e) que

De hecho, este sometimiento periódico al voto, esta decisión periódica de los electores sobre la gestión ha sido uno de los componentes teóricos más interesantes de la

La siguiente y última ampliación en la Sala de Millones fue a finales de los años sesenta cuando Carlos III habilitó la sexta plaza para las ciudades con voto en Cortes de

Las manifestaciones musicales y su organización institucional a lo largo de los siglos XVI al XVIII son aspectos poco conocidos de la cultura alicantina. Analizar el alcance y