INSTITUTO TECNOLÓGICO DE COSTA RICA

ESCUELA DE INGENIERIA ELECTRÓNICA

Superintendencia General de Entidades Financieras SUGEF

"Diseño de un modelo lógico y su plan de migración para la reestructuración de la red de la SUGEF"

Informe de Proyecto de Graduación para optar por el Grado de Bachiller en Ingeniería en Electrónica

Alejandro Román Acuña

RESUMEN

tengan acceso a servidores e información que allí se encuentra y que no compete al trabajo que ellos realizan.Por eso, cuando se diseña una segmentación lógica de una red es necesario definir perfiles tanto de usuario como de servidores, para identificar exactamente cual ingreso realizan los usuarios a los servidores y que tipo de información accesan. Para resolver este problema los equipos de red actuales permiten realizar diseños de LAN virtuales (VLAN), que permiten crear una red dentro de un mismo equipo de red sin necesidad de gastar más recursos, pero incrementando la seguridad y eficiente uso de la red.

Pero al realizar este diseño se debe tener claro como está estructurada la red, se debe analizar aspectos de diseño físico del edificio, características técnicas del equipo, protocolos de enrutamiento, cableado estructurado, entre otros, para conocer realmente si ese cambio es necesario y en cuanto puede impactar ese cambio a la red para su funcionamiento correcto.

Luego del análisis de todas estas variables, es necesario realizar un plan de migración adecuado al tiempo y dedicación del personal encargado del área de datos, teniendo en cuenta que para el usuario este cambio debe ser transparente y asegurar el monitoreo y correcto funcionamiento una vez realizado el cambio.

Por último se investigaron las tecnologías existentes de VoIP y las características de calidad de servicio que debe cumplir esta para que pueda ser implementado sobre el diseño lógico propuesto y sobre el equipo actual que tiene la red.

ABSTRACT

The information that handles the companies nowadays is very sensitive, so that any type of person can enter them, even in the same company. For that reason different levels from security for users of a same network and much more strict levels of security for external users exist authorized and non authorized.

The local area network of a company must maintain strict levels of security, so that the different users within the same company do not have access to servers and information that is there and that it is not incumbent on to the work that they make.

For that reason, when a logical segmentation of a network is designed is necessary to as much define profiles of user as of servers, to identify exactly as entrance they make the users to the servers and who type of information get in. In order to solve this problem the present equipment of network allows to make virtual designs of LAN (VLAN), that allows to create a network within a same equipment of network with no need to spend more resources, but increasing the security and efficient use of the network.

But when making this design is due to know clearly as the network is structured, is due to analyze aspects of physical design of the building, technical characteristics of the equipment, routing protocols, structured wiring, among others, to really know if that change is necessary and as soon as it can hit that change to the network for his correct operation.

Soon of the analysis of all these variables, it is necessary to make a plan of migration adapted to the time and dedication of the personnel in charge of the area of data, considering that stops the east user change must be transparent and to assure the monitoring and correct operation once made the change.

Finally the existing technologies of VoIP and the characteristics of quality were investigated on watch that must fulfill this so that it can be implemented on the proposed logical design and the present equipment that the network has.

DEDICATORIA

AGRADECIMIENTO

Agradezco a mi gran amigo el Ing. Kennett Espinoza por toda su ayuda desinteresada que siempre me ha brindado, no importa el momento ni el lugar, y que la frase “el que encuentra un amigo encuentra un tesoro” es una absoluta

verdad.

También quiero agradecer a Carlos Chian y Marlon Morales por esos grandes años de amistad que hemos tenido a través del estudio y ahora en nuestra nueva etapa como profesionales.

INDICE GENERAL

Capítulo 3: Procedimiento metodológico ... 26

Capítulo 4: Descripción del hardware utilizado... 28

Capítulo 5: Descripción del software del sistema... 29

5.1 Introducción…… ... 29

6.1.2 Distribución de direcciones IP según servidores ... 41

6.1.5 Escogencia del protocolo de enrutamiento ... 58

6.1.6 Plan de Migración……….………. . 64

6.1.7 Diseño de VoIP ... 70

6.2 Alcances y limitaciones... 84

Capítulo 7: Conclusiones y recomendaciones ... 85

7.1 Conclusiones... . 85

7.2 Recomendaciones... 86

Bibliografía... 87

Apéndices ... 88

Apéndice 1: Distribución de la estructura física SUGEF ... 88

Apéndice 2: Distribución de los dispositivos de la red. ... 88

Apéndice 3: Routing Internal Protocol (RIP) ... 89

Apéndice 4: Routing Internal Protocol (RIP v2) ... 98

Apéndice 5: Open Shortest Path First (OSPF). ... 105

Apéndice 6: Dynamic Host Control Protocol (DHCP) ….. ... 111

Apéndice 7: Acrónimos y Abreviaturas…. ... 114

Apéndice 8: Glosario. ... 117

Anexos... 126

Anexo 1: Plataforma X-Vision ... 126

INDICE DE FIGURAS

Figura 1.1 Distribución actual de la red de la SUGEF ... 15

Figura 1.2 Distribución actual de la red de la SUGEF (continuación) ... 16

Figura 1.3 Distribución actual de la red de la SUGEF (continuación 2) ... 17

Figura 3.1 Proceso para determinar la estrategia de conexión a redes ... 27

Figura 5.1 Tabla desplegada por el comando rip stat ... 32

Figura 5.2 Tabla desplegada por el comando rip config ... 33

Figura 6.1 Cantidad de personal por piso en la SUGEF ... 36

Figura 6.2 Distribución de personal para creación de perfiles ... 37

Figura 6.3 Diseño de perfiles de usuario para la red de la SUGEF ... 39

Figura 6.12 Distrubución de las direcciones IP 70 y 71……….…… ... 73

Figura 6.13 Diseño de VLAN del switch principal VoIP……….…… ... 76

Figura 6.14 Diseño de VLAN piso 4 VoIP……….…… ... 77

Figura 6.15 Diseño de VLAN piso 5 VoIP……….…… ... 78

Figura 6.18 Diseño de VLAN piso 8 VoIP……….…… ... 81

Figura 6.19 Diseño de una red de VoIP……….…… ... 82

Figura A.7 Formato de mensajes RIP v1 ……….…… ... 94

Figura A.8 Formato de mensajes RIP v2 ……….…… ... 100

Figura A.9 Formato de mensajes RIP v2 con autenticación ……….…… ... 102

Figura A.10 Base datos de estado de vínculos ……….……... 109

Figura A.11 Ventana principal de X-Vision ... 127

Figura A.12 Pantalla monitoreo del sistema ... 127

Figura A.13 Representación gráfica de chasis del switch ……….…… ... 128

INDICE DE TABLAS

Tabla 1.1 Distribución departamental de la SUGEF ... 13

Tabla 6.1 VLAN del grupo de servidores... 41

Tabla 6.2 Grupo de direcciones IP asignadas al grupo de servidores... 42

Tabla 6.3 Asignación de las direcciones IP de cada servidor ... 43

Tabla 6.4 Direcciones IP válidas para servidores según VLAN ... 43

Tabla 6.5 VLAN del grupo de perfiles de usuario ... 46

Tabla 6.6 Grupo de direcciones asignadas al grupo de perfiles ... 47

Tabla 6.7 Cantidad total de usuarios por perfil ... 48

Tabla 6.8 Direcciones válidas para usuarios según perfil ... 50

Tabla 6.9 Direccionamiento IP 152.32.38.xx /27 ... 71

Tabla 6.10 Direccionamiento IP 152.32.39.xx /27 ... 71

Tabla 6.11 Distribución de direcciones del Router por piso ... 72

Tabla 6.12 Distribución de direcciones del Router por piso ... 72

CAPITULO 1

INTRODUCCION

1.1 Descripción de la empresa

La Superintendencia General de Entidades Financieras (SUGEF) es un órgano de desconcentración máxima del Banco Central de Costa Rica, creado por la Ley 7558, Ley Orgánica del Banco Central de Costa Rica, y modificado por la Ley 7732, Ley Reguladora del Mercado de Valores. Su misión es velar por la estabilidad, la solidez y el funcionamiento del Sistema Financiero Nacional, con estricto apego a las disposiciones legales y reglamentarias aplicables.

Están sujetos a su fiscalización los bancos comerciales públicos y privados, las empresas financieras no bancarias, las organizaciones cooperativas de ahorro y crédito, las mutuales de ahorro y préstamo y las casas de cambio, así como las entidades autorizadas por ley para realizar intermediación financiera o participar en el mercado cambiario.

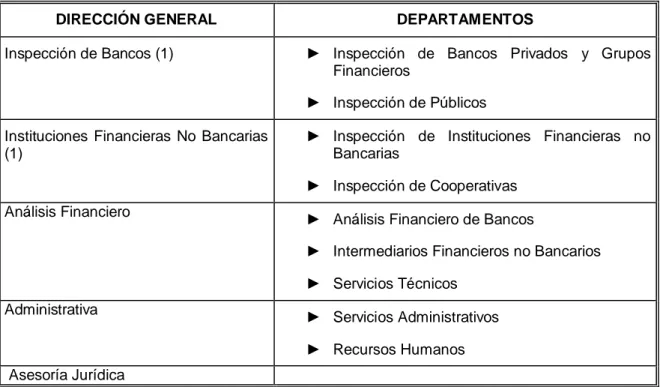

La SUGEF está conformada por cinco Direcciones Generales subdivididas en departamentos como se muestra en la Tabla 1.1.

Tabla 1.1 Distribución departamental de la SUGEF

DIRECCIÓN GENERAL DEPARTAMENTOS

Inspección de Bancos (1) ► Inspección de Bancos Privados y Grupos Financieros

► Inspección de Públicos Instituciones Financieras No Bancarias

(1)

► Inspección de Instituciones Financieras no Bancarias

► Inspección de Cooperativas Análisis Financiero ► Análisis Financiero de Bancos

► Intermediarios Financieros no Bancarios

► Servicios Técnicos

Administrativa ►

Servicios Administrativos

► Recursos Humanos

Asesoría Jurídica

(1) A cargo de las inspecciones "in situ" de las entidades sujetas a supervisión.

El superior jerárquico de la Superintendencia es el Superintendente General quien, en su ausencia, es sustituido por el Intendente General. Ambos funcionarios, nombrados por el Consejo Nacional por períodos de cinco años, pueden ser reelectos.

Las principales responsabilidades de las Direcciones Generales son las siguientes: dirigir las actividades y tareas asignadas a su esfera de acción, transmitir al personal a su cargo las directrices y las políticas generales que emanan del máximo jerarca de la Institución, servir de filtro técnico especializado para que los trabajos que debe aprobar y suscribir el Superintendente General reúnan las condiciones de calidad, cobertura y presentación adecuados, y asesorar al Superintendente en materias de su especialidad.

El Departamento de Informática, en el cual es donde se está realizando el proyecto, está a cargo de las secciones “Soporte Técnico” y “Desarrollo y Mantenimiento de Sistemas”. Su objetivo es crear y mantener la infraestructura

computacional necesaria para apoyar las labores de supervisión. Esto lo logra por medio de sus funciones básicas que son:

Planeación y presupuestación de las necesidades de bienes y servicios informáticos.

Desarrollo y mantenimiento de sistemas.

Soporte técnico.

Administración y control del proceso de recepción y carga de los datos que envían las entidades supervisadas.

1.2 Definición del Problema y su importancia

La red datos de la SUGEF se empezó a gestar en el año de 1998 como un proyecto de renovación, cuyo fin era aumentar el rendimiento de los trámites de supervisión bancaria que allí se realizan y brindar a los empleados herramientas más eficaces de trabajo para la supervisión de entidades.

Figura 1.1 Distribución Actual de la Red de la SUGEF

La figura 1.1 muestra la parte principal de la red de la SUGEF. Al switch principal se encuentran conectados varios servidores que cumplen funciones específicas (OLAP por ejemplo) y algunos generales (aplicaciones e impresión, intranet entre otros). La conexión física entre el switch principal y los servidores es por medio de cable UTP a 100 Mbs..

Figura 1.2 Continuación 1: Distribución Actual de la Red de la SUGEF

La figura 1.2 muestra la continuación de la distribución de la red. Un cable UTP a 100 Mbs que en la figura 1.1 y la figura 1.2 se encuentra dentro de una nube y numerado con un 1 (uno), es la conexión directa a otra parte importante de la red (figura 1.3)

Figura 1.3 Continuación 2: Distribución Actual de la Red de la SUGEF

En el apéndice 1 se muestra la distribución física del edificio de la SUGEF y complementado con la figura 1.3 muestra que existe un switch departamental, en cada piso del edificio. Existe también una conexión física entre el switch departamental y principal de fibra óptica multimodo a una velocidad de 155 Mbs. Cabe destacar que solo existe un par de fibra óptica conectad, porque entre cada piso existe un par más.

Cada piso además del switch, cuenta con hubs de 12 puertos que hacen la distribución final a las estaciones de trabajo de cada empleado.

La red de la SUGEF maneja un grupo de direcciones clase B que fue otorgada por el Banco Central de Costa Rica y son las siguientes:

152.32.33..XX / 24 152.32.34..XX / 24 152.32.35.XX / 24

152.32.37.XX / 24

De este grupo solo se están utilizando las direcciones 152.32.33..XX /24, 152.32.34..XX / 24 y 152.32.35.XX / 24, las otras no se utilizan ni están configuradas en el switch principal. Actualmente no se puede distinguir cuales grupos de direcciones están asignados a servidores, y cual grupo está asignado a impresoras o usuarios. Aquí se presenta el primer problema del proyecto, ya que conforme fue creciendo la entidad, se han ido asignando direcciones IP a usuarios, servidores e impresoras sin ningún orden. Por ejemplo, se pudo determinar que hay usuarios con direcciones 152.32.33..5, luego el servidor Faxination con dirección IP 152.32.33..8 y una impresora del piso 6 con dirección IP 152.32.33..20. relacionado directamente con el switch principal y los de distribución departamental. El protocolo de enrutamiento que maneja la red es RIP (routing internal protocol) versión 1, donde este protocolo entre otras características no permite el "subnetting", es decir, de nada hubiera servido realizar grupos para organizar la red, si el protocolo de enrutamiento no lo permite. Se puede observar otras características del protocolo RIP versión 1 en el apéndice 3.

1.3 Objetivos

1.3.1 Objetivo General

Generar la segmentación lógica de distribución de la red y los procedimientos de implementación para la migración hacia este nuevo modelo. En un lapso de 16 semanas.

1.3.2 Objetivos Específicos

a. Investigar y conocer que son y como se manejan el protocolo de enrutamiento RIP.

b. Investigar y conocer que son y como se manejan el protocolo de enrutamiento OSPF

c. Aprender las aplicaciones y características de los switches Xylan. d. Investigar y documentar la estructura actual de la LAN de la SUGEF e. Crear perfiles de usuario y servidores según la actividad que realizan. f. Diseño del modelo lógico de la red

g. Escogencia del nuevo protocolo de enrutamiento

h. Realización programación básica del protocolo de enrutamiento escogido en el switch Xylan en modo laboratorio.

i. Estudio del impacto de la red ante el cambio del protocolo de enrutamiento. j. Realizar un plan de migración de la reestructuración de la red.

CAPITULO 2

ANTECEDENTES

2.1 Estudio del problema a resolver

Los aspectos a un nivel macro se pueden clasificar en tres grandes grupos:

1- Análisis de la red actual

2- Propuesta de red nueva

3- Diseño de una red básica para implementar VoIP.

Con relación al primer punto, se investigó las características de la red que actualmente la entidad no tenía. No existía un diagrama físico de la red y no se conocía con certeza la distribución de direcciones. Se analizó otros aspectos como el tipo de personal que trabaja en la SUGEF, y con ello determinar perfiles de usuario, para luego poder crear una segmentación lógica.

También, se realizó la distribución de dispositivos conectados al backbone de la entidad y diagramas de localización de los departamentos por pisos y del equipo que se encuentra en cada piso.

2.2 Requerimientos de la empresa

La SUGEF a partir de este proyecto de graduación espera obtener la segmentación lógica de distribución de la red, además de procedimientos para la implementación de la migración hacia una red más óptima y segura. Para lograrlo se han propuesto una serie de requisitos que se deben satisfacer, tales como:

a. Una adecuada administración de los siguientes dispositivos:

Servidores

Estaciones de Trabajo

Switches Xylan (Omniswitch y Omnistack).

Hubs

Enlaces Internet

Accesos Remoto

b. Control de Ingresos de funcionarios y entidades bancarias por Internet.

c. Plan de migración controlado

d. Uso de plataformas de monitoreo de dispositivos de la red (X-Vision)

2.3 Solución Propuesta

La primera propuesta se refirió a la investigación de los diferentes protocolos de enrutamiento que existen en el área de redes. Se investigaron los protocolos RIP versión 1, RIP versión 2 y OSPF. El primer protocolo se investigó debido a que este protocolo es el instalado en los switches y no se conocía técnicamente su funcionamiento. Los otros dos protocolos RIP versión 2 y OSPF son protocolos nuevos y mejores que el RIP versión 1 y para lograr una reestructuración de la red más óptima (mayor información ver apéndice 3, apéndice 4 y apéndice 5), es necesario el cambio del protocolo de enrutamiento y su justificación se encuentra en la sección de análisis de resultados.

Luego de la investigación de protocolos, se procedió a realizar una serie de investigaciones de la estructura física del edificio, cantidad de usuarios, aplicaciones utilizadas, estructura física y segmentación lógica de la red.

Con la información obtenida de las investigaciones anteriores, se presentó los primeros diseños de los grupos y VLANs, denominado como el diseño de la segmentación lógica. Se dividieron a los usuarios por perfiles y a los servidores de acuerdo a su función en la red. También se tomó otros aspectos como impresoras, entidades bancarias externas y el grupo de auditoría que requiere accesos especiales y cuyo criterio de diseño, fue que que ellos lograran ver la red de la SUGEF, pero que cualquier usuario de la red de la SUGEF, no logre ingresar a la red de auditoría.

Cuando se logró segmentar a toda la red, se realizó la distribución del direccionamiento IP. Este se identificó de acuerdo al perfil y la cantidad de usuarios que este contenía, al igual se realizó con los servidores y grupos especiales, tomando en cuenta las direcciones que maneja la red.

por ejemplo, hasta el cambio de asignar direcciones de una manera estática a dinámica, seguidas por políticas definidas (D.H.C.P.)

CAPITULO 3

PROCEDIMIENTO METODOLOGICO

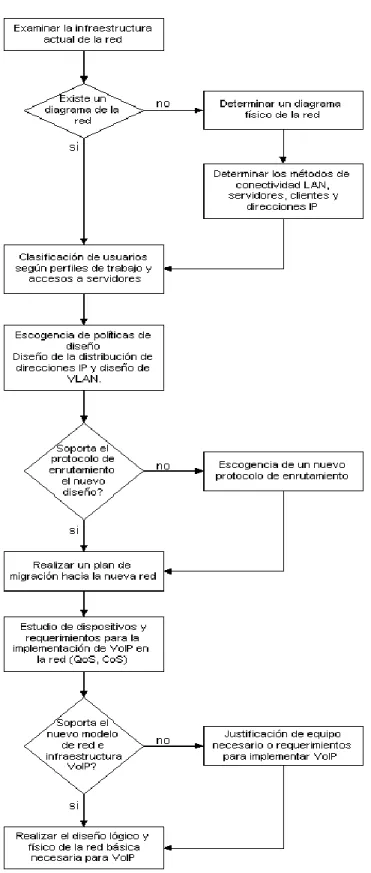

La metodología seguida para el cumplimiento de los objetivos se presenta por medio de un diagrama de flujo para facilitar su realización y su comprensión, en la figura 3.1.

Como un breve repaso del diagrama de flujo, por la ineficiencia de un protocolo de enrutamiento (RIP 1), la red de la SUGEF no creció ordenadamente y debido a esto se empezó realizar un desorden en la asignación de direcciones. Como resultado de todo esto, nunca se llegó a realizar diagramas físicos ni lógicos de la red, por lo que se puede decir que la reestructuración de la red es casi como empezar de nuevo el diseño de la red.

Se tomaron variables, como son, los métodos de conectividad a los servidores y clientes (por ejemplo). Aunque estos ya estaban determinados por la red actual, se necesitaron evaluar para determinar que tan útiles son y además, realizar conclusiones efectivas para la solución del problema y si no, realizar recomendaciones para un futuro cercano.

También se realizó un plan de migración que toma en cuenta el cambio de direcciones estáticas a dinámicas (DHCP), y el redireccionamiento IP de toda la red actual, que incluyó servidores, usuarios, switches e impresoras.

CAPITULO 4

DESCRIPCION DEL HARDWARE UTILIZADO

Principalmente el hardware utilizado se refiere a la utilización de los switches de capa 3 marca Xylan, modelo Omnistack 5024. Con este switch, se cumplió con el objetivo de realizar la programación para la migración del protocolo de enrutamiento de la versión 1 de RIP a la versión mejorada RIP v2 en modo laboratorio. Mayor información técnica de descripción y características se encuentran las hojas de datos en el anexo 2.

Para realizar la programación, se necesitó de una PC conectada por medio de un cable RS-232 en el puerto de consola del switch y en la PC en el COM 1 o COM2. Por este medio se pudo cargar o modificar el programa GATE-D el cual es el que permite establecer las características básicas del protocolo de enrutamiento a utilizar.

CAPITULO 5

DESCRIPCION DEL SOFTWARE UTILIZADO

5.1 Introducción

El GateD es el software utilizado por los switches Xylan para establecer diferentes características de configuración como filtros, protocolos de enrutamiento, direccionamiento IP, entre otras.

Gate D es un programa dinámico que cambia al Omniswitch en un completo e integrado ambiente de ruteo. GateD soporta múltiples protocolos de enrutamiento, conjuntos de servicios (base datos de las tablas de enrutamiento y módulos de protocolos de enrutamiento). GateD es un ambiente de enrutamiento IP, conteniendo filtros, redistribución, adición y políticas de enrutamiento a través de los diferentes protocolos de enrutamiento con que cuenta el switch.

Entre algunas ventajas de la utilización de GateD se encuentran:

La utilización de protocolos de enrutamiento como son RIP versión 1 y 2 y OSPF.

Los beneficios de usar un programa que ha sido largamente probado en la industria como plataforma de enrutamiento.

La opción a agregar nuevos protocolos de enrutamiento.

La inclusión a los protocolos de enrutamiento de características como: "route preference", "route distribution", "route aggregation" y "routing policy enformcement"

control de importar y exportar información de enrutamiento basado en protocolos, fuentes y destinos de sistemas autónomos, fuentes y destinos de interfaces, saltos del router y direcciones específicas de destino.

Puede especificar un nivel para cada combinación de información que se va a importar. Luego de asignar los niveles de preferencia, GateD realiza la decisión del cual ruta se va a utilizar, independientemente de los protocolos que están involucrados en la transferencia.

GateD no puede ser accesado directamente de la UI (user interface) del switch, aunque algunos de sus comandos de status y control si pueden ser desplegados . La razón de este diseño, es que GateD confía en los comandos utilizados en el archivo de configuración, el cual, se lee en el "boot" y le dice al switch las tareas por realizar. El archivo de configuración llamado gated.conf, contiene los comandos y parámetros utilizados para controlar las funciones de enrutamiento del switch. Entonces, para configurar el GateD, el programador debe crear estos archivos y cargarlos en el switch.

Entre los requerimientos de software y hardware se encuentran:

16 MB SIMM : necesario para cargar el sistema operativo y su propio funcionamiento (puede mantener hasta 15000 tablas de enrutamiento).

5.2 Instalación y Configuración

Para configurar y cargar el nuevo programa (gated.conf) en el switch se deben seguir los siguientes pasos:

a. Crear el archivo de configuración con el nombre gated.conf.: Este archivo contiene los comandos y parámetros de configuración que definen al GateD su desempeño de enrutamiento en el switch. Sin una configuración válida, GateD no puede desempeñarse en su manera óptima. Para crear este archivo se puede utilizar cualquier programa de texto como "notepad" y luego de realizarlo se le cambia la extensión.

b. Instalar el archivo en el switch: para cargarlo simplemente se utiliza los programas FTP o ZMODEM. Una vez cargado el archivo es renombrado como gated.img.

5.3 Comandos de la interfase de usuario (UI)

La interfase de usuario es orientada a comandos de raíz (root-command oriented), el cual significa que primero se debe ingresar la raíz del comando y este debe ser seguido por un subcomando o parámetro. Ingresar un comando de r aíz sin ingresar un subcomando válido, produce un mensaje de error.

Los comandos utilizados para la interfase de usuario fueron:

rip stat: despliega información general acerca del desempeño del protocolo de enrutamiento RIP. Un ejemplo es el siguiente:

Figura 5.1 Tabla desplegada por el comando rip stat

La figura 5.1 muestra las direcciones IP de las interfaces en la cual el protocolo RIP se encuentra y muestra también los paquetes malos recibidos, el número de rutas malas recibidas y el número enviado de actualizaciones en cada interfase.

Figura 5.2 Tabla desplegada por el comando rip conf

El detalle de la figura 5.2 es el siguiente:

IP Address: la dirección IP de la interfase

Authentication Type (AuthType): es el tipo de autenticación utilizada por la interfase, pueden ser: no authentication, currently y only simple authentication.

Send: este comando envía el tipo de interfase. Los valores pueden ser ripVersion1 y ripVersion2, rip1Compatible.

Receive: este comando despliega el valor del tipo de interfase de donde viene. Los valores pueden ser: Rip1, Rip2 y Rip1orRip2.

5.3 Sintaxis de Referencia del GateD

En esta sección se presentan los comandos del archivo de configuración gated.conf. Los comandos de configuración deben aparecer en un específico orden y se han clasificado en grupos, los cuales ayudan a definir su funcionalidad. Como precaución debe tenerse en cuenta que si se ingresa un comando fuera del orden establecido, lo más probable es que ocurra un error con excepción al "trace" el cual puede aparecer en cualquier parte.

La siguiente lista, muestra la clasificación por grupos de los comandos:

Grupo 1: Options

Define las opciones globales, utiliza parámetros como :nosend, noresolv, mark time y syslog.

Grupo 2: Interfaces

Define e identifica las interfaces que se encuentran conectadas a la red. Una interfase es la conexión entre un router y la red, puede ser especificada por nombre, dirección IP o nombre del dominio.

Grupo 3: Definition

Comandos que identifican la configuración general del GateD con al menos un protocolo. Cuenta con los parámetros de identificación de autonomous system (sistema autónomo), router ID configuration (identificación de la configuración del router) y martian configuration (configuración de direcciones inválidas).

Grupo 4: Protocol

Grupo 5: Static

Define las rutas estáticas que irán a ser utilizadas en el GateD. Un solo comando puede establecer varias rutas a la vez. Estas rutas pueden ser reescritas con rutas que contengan un valor de métrica mejor.

Grupo 6: Control

La política de rutas utilizada por el GateD representa un conjunto de reglas, las cuales, definen la relación entre el router y el mundo externo en relación a intercambios de rutas y la interacción de protocolos. Estas políticas actúan como filtros porque definen todo un conjunto filtros que se aplican a las rutas antes de aceptarlas o distribuirlas.

Grupo 7: Aggregate

Define el método de generar una ruta más general al tener una ruta específica. Se usa también en redes regionales o nacionales para reducir la cantidad de información de rutas que se da a través de esta. Con una programación adecuada las direcciones de clientes y redes regionales, pueden solamente anunciarse con una ruta de red regional en lugar de cientos de estas.

Grupo 8: Trace

CAPITULO 6

ANALISIS Y RESULTADOS

6.1 Explicación del diseño

6.1.1 Creación de perfiles de usuario

Lo primero que se hizo fue investigar al personal que trabaja en la SUGEF, donde se determinó en una primera instancia la cantidad y tipo de personal que trabaja en la entidad, esto con el objetivo de tener una idea de la carga que maneja cada switch por departamento. La figura 6.1 muestra la cantidad de personas por piso y su departamento:

La figura 6.1 muestra la cantidad de personas que existen en la SUGEF por pisos, pero no indica nada de sus ocupaciones. Prácticamente la SUGEF, en su mayoría, los usuarios que tiene son supervisores o administradores, que se encargan de las entidades privadas y públicas del país. La figura 6.2 muestra como está distribuido el personal por perfiles de trabajo, donde con esta figura permite determinar las primeras conclusiones acerca de la creación de perfiles de usuario.

El siguiente paso que se realizó, una vez obtenido los perfiles de usuario, fue la investigación de la función que realiza cada servidor en la red. De acuerdo a este rol que cumplen, se hizo una división por grupos que a la vez sirve como diseño de VLAN, para diferenciar los grupos de trabajo que realiza cada servidor. Estos grupos son:

Grupo 1 (correspondencia): Contiene a los servidores Faxination, Servidor de Correo y Correspondencia SUGEF.

Grupo 2 (aplicaciones): Contiene solo al servidor de aplicaciones e impresión.

Grupo 3 (usuarios): Contiene al servidor Intranet y portal.

Grupo 4 (olap): Contiene a los servidores OLAP y Base Datos Producción. G Grupo 5 (base datos): contiene a los servidores Base Datos Desarrollo, SCA y respaldo.

Grupo 6 (administración): contiene a los servidores Administración de Red, Radius y LSMS.

Grupo 7 (extranet): contiene solo al servidor de extranet.

Los grupos de servidores están relacionados con los usuarios. Como todos los usuarios no tienen que utilizar todos los servidores, se crean perfiles de usuarios que se hicieron a partir del análisis de personal que anteriormente se mencionó. Los perfiles van a tener acceso a uno u otro servidor, dependiendo de la función que cumplen en la empresa.

Figura 6.3 Diseño de perfiles de usuarios para la red de la SUGEF.

Perfil A: es aplicado al usuario que se encarga de la supervisión de entidades financieras, es de propósito general y es la mayoría de personal que se encuentra en la SUGEF.

Perfil B: es un perfil de propósito general. Es aplicado a personal temporal que se encuentra en la SUGEF y que no necesita acceso a ningún tipo de servicio específico.

Perfil C: se utiliza para las salas de capacitación y microcomputadoras, donde personal que se va a capacitar solo necesitan el servidor de intranet para trabajar.

Perfil D: es un perfil de propósito específico. Es aplicado a usuarios del departamento de informática y específicamente a aquellos que se encargan de la administración de la red.

Perfil F: para usuarios externos a la entidad y que en un futuro se va a permitir el ingreso por internet.

Perfil G: es un perfil de propósito general y aplicado a entidades bancarias financieras externas.

Perfil H: es un perfil que agrupa a todas las impresoras que hay en la SUGEF, esto primero para llevar un control y segundo para establecer un tubo lógico para el flujo de tráfico de información.

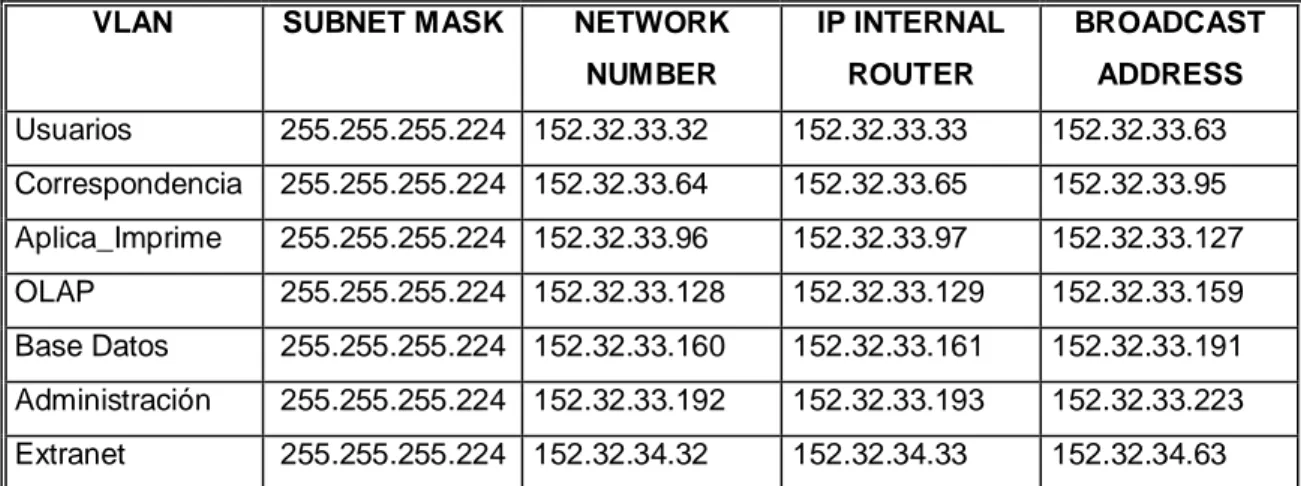

6.1.2 Distribución de direcciones IP según servidores

El primer grupo de trabajo para el nuevo direccionamiento IP fue el de los servidores. Para el grupo de servidores se decidió tomar las direcciones 152.32.33.xx /27 y 152.32.34.xx /27.

Con estas dos direcciones se tomó, como política de diseño, "subnetear" en ocho grupos y que la primera y última subnet no se utilizara, para así separar el dominio de broadcast, permitiendo realizar un diseño óptimo en lo que respecta a cuellos de botella y mensajes que puedan colapsar a la red.

La tabla 6.1 es un resumen de lo que se mencionó anteriormente con respecto a la clasificación de los servidores, solo que ahora se le agregó a cada grupo un nombre, que identifica a un grupo de servidores.

Ya con las políticas de diseño definida y los grupos hechos, se ajustó cada grupo de la tabla 6.1 a una subnet de las direcciones antes mencionadas. La tabla 6.2 muestra las direcciones asignadas a cada grupo de servidores.

Tabla 6.2 Grupo de direcciones IP asignadas al grupo de servidores

VLAN SUBNET MASK NETWORK Usuarios 255.255.255.224 152.32.33.32 152.32.33.33 152.32.33.63 Correspondencia 255.255.255.224 152.32.33.64 152.32.33.65 152.32.33.95 Aplica_Imprime 255.255.255.224 152.32.33.96 152.32.33.97 152.32.33.127 OLAP 255.255.255.224 152.32.33.128 152.32.33.129 152.32.33.159 Base Datos 255.255.255.224 152.32.33.160 152.32.33.161 152.32.33.191 Administración 255.255.255.224 152.32.33.192 152.32.33.193 152.32.33.223 Extranet 255.255.255.224 152.32.34.32 152.32.34.33 152.32.34.63

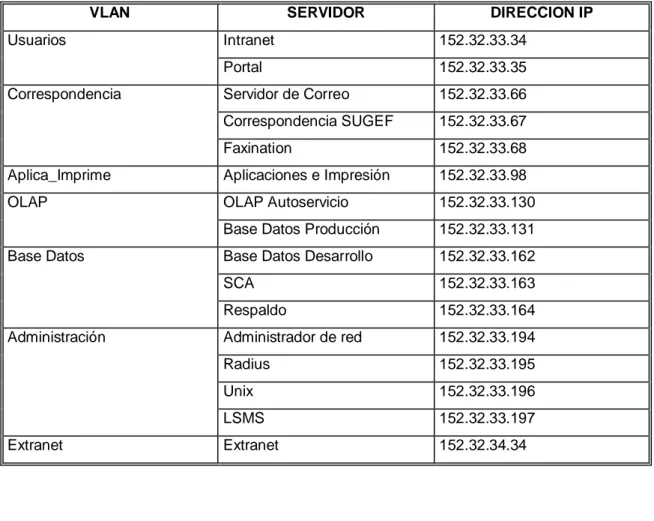

Con los grupos definidos, la dirección antigua de los servidores necesita actualizarse a aquella que se ajusta al grupo en que fue asignada cada servidor. La tabla 6.3 muestra las nuevas direcciones IP que fueron asignadas.

Tabla 6.3 Asignación de las direcciones IP de cada servidores según VLAN

VLAN SERVIDOR DIRECCION IP

Usuarios Intranet 152.32.33.34

Portal 152.32.33.35

Correspondencia Servidor de Correo 152.32.33.66 Correspondencia SUGEF 152.32.33.67

Faxination 152.32.33.68

Aplica_Imprime Aplicaciones e Impresión 152.32.33.98

OLAP OLAP Autoservicio 152.32.33.130

Base Datos Producción 152.32.33.131 Base Datos Base Datos Desarrollo 152.32.33.162

SCA 152.32.33.163

Respaldo 152.32.33.164

Administración Administrador de red 152.32.33.194

Radius 152.32.33.195

Unix 152.32.33.196

LSMS 152.32.33.197

Extranet Extranet 152.32.34.34

Tabla 6.4 Direcciones IP válidas para servidores según VLAN

VLAN DIRECCIONES IP (DESDE - HASTA) (1) HOST

Usuarios 152.32.33.36 152.32.33.62 27

Correspondencia 152.32.33.69 152.32.33.94 26

Aplica_Imprime 152.32.33.100 152.32.33.126 28

OLAP 152.32.33.132 152.32.33.158 27

Base Datos 152.32.33.165 152.32.33.190 25

Administración 152.32.33.198 152.32.33.222 25

Extranet 152.32.34.35 152.32.34.62 28

(1) Todas las direcciones son inclusive

6.1.3 Distribución de direcciones IP según perfiles de usuario

Para los perfiles de usuario se han asignado las direcciones 152.32.35.xx /27, 152.32.36.xx /27, 152.32.36.xx /27, con las mismas políticas de diseño del punto anterior.

Al igual que se hizo en el apartado anterior, la tabla 6.5 muestra un resumen de los perfiles creados y a que grupo de servidores pueden tener acceso. Para simplificar un poco más el proceso de identificación, se decidió colocar el nombre que va de perfil A hasta perfil I.

Tabla 6.5 VLANs del grupo de perfiles de usuario con acceso a servidores

NOMBRE VLAN ACCESO A VLAN-GRUPO SERVIDORES

Perfil A (personal de supervisión entidades) Usuarios

Correspondencia Aplicaciones OLAP

Perfil B (personal temporal) Correspondencia Aplicaciones Perfil C (capacitación de personal) Usuarios Perfil D (informática - administración de la red) Usuarios

Correspondencia Perfil H (impresoras del edificio) Aplica_Imprime Perfil I (solo para personal de auditoría) Usuarios

Tabla 6.6 Grupo de direcciones IP asignadas al grupo de perfiles Perfil A.1 255.255.255.224 152.32.35.32 152.32.35.63 30 Perfil A.2 255.255.255.224 152.32.35.64 152.32.35.95 30 Perfil A.3 255.255.255.224 152.32.35.96 152.32.35.127 30 Perfil A.4 255.255.255.224 152.32.35.128 152.32.35.159 30 Perfil A.5 255.255.255.224 152.32.35.160 152.32.35.191 30 Perfil A.6 255.255.255.224 152.32.35.192 152.32.35.223 30 Perfil B 255.255.255.224 152.32.36.32 152.32.36.63 30 Perfil C 255.255.255.224 152.32.36.64 152.32.36.95 30 Perfil D 255.255.255.224 152.32.36.96 152.32.36.127 30 Perfil E 255.255.255.224 152.32.36.128 152.32.36.159 30 Perfil F 255.255.255.224 152.32.36.160 152.32.36.191 30 Perfil G.1 255.255.255.224 152.32.36.192 152.32.36.223 30 Perfil G.2 255.255.255.224 152.32.37.32 152.32.37.63 30 Perfil H.1 255.255.255.224 152.32.37.64 152.32.37.95 30 Perfil H.2 255.255.255.224 152.32.37.96 152.32.37.127 30 Perfil I.1 255.255.255.224 152.32.37.128 152.32.37.159 30 Perfil I.2 255.255.255.224 152.32.37.160 152.32.37.191 30

Tabla 6.7 Cantidad total de usuarios por perfil

VLAN CANTIDAD DE HOST

Perfil A (personal de supervisión entidades) 180

Perfil B (personal temporal) 30

Perfil C (capacitación de personal) 30

Perfil D (informática - administración de la red) 30 Perfil E (informática - base datos y respaldo) 30

Perfil F (internet) 30

Perfil G (usuarios externos - extranet) 60

Perfil H (impresoras del edificio) 60

Perfil I (solo para personal de auditoría) 60

Figura 6.5 Mapeo del direccionamiento IP 35 , 36 y 37

Tabla 6.8 Direcciones válidas para usuarios según perfil

VLAN DIRECCIONES IP (DESDE - HASTA) (1) HOST

Perfil A.1 152.32.35.39 152.32.35.62 24

Perfil A.2 152.32.35.71 152.32.35.94 24

Perfil A.3 152.32.35.103 152.32.35.126 24

Perfil A.4 152.32.35.135 152.32.35.158 24

Perfil A.5 152.32.35.167 152.32.35.190 24

Perfil A.6 152.32.35.199 152.32.35.222 24

Perfil B 152.32.36.39 152.32.36.62 24

Perfil C 152.32.36.71 152.32.36.94 24

Perfil D 152.32.36.103 152.32.36.126 24

Perfil E 152.32.36.135 152.32.36.158 24

Perfil F 152.32.36.167 152.32.36.190 24

Perfil G.1 152.32.36.199 152.32.36.222 24

Perfil G.2 152.32.37.39 152.32.37.62 24

Perfil H.1 152.32.37.71 152.32.37.94 24

Perfil H.2 152.32.37.103 152.32.37.126 24

Perfil I.1 152.32.37.135 152.32.37.158 24

Perfil I.2 152.32.37.167 152.32.37.190 24

6.1.4 Diseño de VLAN

El diseño de las VLAN, consta de dos partes. Primero, un diseño de la VLAN del switch principal (figura 6.6), donde muestra el grupo de servidores, cada uno con su respectiva dirección IP hacia un router interno que se programa internamente en las VLAN. Existe también un grupo de "backbone", donde este grupo es la unión lógica ente un switch departamental y el switch principal, esto con el objetivo de que las VLANs entre switches no se vean separadas, sino que todo el conjunto de switches existentes en la red se vea todo como un solo.

Estas políticas se definieron de acuerdo al manual de usuario del switch y es la característica principal para la formación de grupos de VLAN entre switches para los Xylan.

Con respecto al diseño de las VLAN departamentales (figuras 6.7 a la figura 6.9), prácticamente el mismo diseño que se realiza para cualquier piso de los Omnistack se mantiene para todos los pisos, lo que varía es la dirección IP del router interno. Este diseño se realizó así con el fin de que sea un sistema versátil, es decir, no importa de adonde ingrese el usuario, que siempre va a estar en el mismo perfil. Con ello nos aseguramos que si existe algún movimiento de personal entre pisos o departamentos, el cambio sea totalmente transparente, sin modificaciones de software o de hardware. Para que este sistema trabaje bien, se debe asignar una política de direcciones MAC entre los switches, es decir, cuando se vaya a realizar la migración, según el plan que más adelante se presenta, a cada switch de la red, hay que programarle las direcciones MAC, esto con el fin de asegurar que el usuario entre correctamente a su VLAN y también brindar seguridad ante computadoras que no estén autorizada a entrar en la red de la SUGEF.

6.1.5 Escogencia del protocolo de enrutamiento

De acuerdo a la literatura consultada y experiencias de otras personas en instituciones, se determinaron las características más importantes de cada protocolo. Este análisis concluyó con una justificación del porqué en este llegar hasta la red deseada. RIP tiene un máximo de 15 saltos; por tanto, sólo puede haber 15 dispositivos entre dos hosts cualesquiera

RIP permite la existencia de múltiples entradas en la tabla de enrutamiento de una red si hay múltiples rutas de acceso. El proceso de enrutamiento IP elige la ruta con la medida menor (menos saltos) como la mejor ruta

Puesto que sólo se pueden enviar 25 rutas en un único paquete RIP, las tablas de enrutamiento grandes tienen que enviarse como múltiples paquetes RIP.

Los enrutadores RIP anuncian el contenido de sus tablas de enrutamiento cada 30 segundos en todas las redes conectadas mediante una subred IP y difusión de nivel MAC

difusiones de nivel MAC no es deseable ya que todos los nodos deben procesar todas las difusiones.

RIP v1 se diseñó para las redes IP basadas en clases, donde el Id. de red puede determinarse a partir de los valores de los 3 primeros bits de la dirección IP de la ruta RIP. Como la máscara de subred no se incluye con la ruta, el enrutador RIP debe determinar el Id. de red basándose en un conjunto limitado de información.

El Id. de red basada en clases sólo se anuncia fuera del entorno con subredes, las subredes de un Id. de red en un entorno RIP v1 deben ser contiguas. Si las subredes de un Id. de red IP no son contiguas, lo que se denomina subredes disjuntas, enrutadores RIP v1 independientes anuncian en distintas partes de la red el Id. de red basada en clases. Como resultado de ello, es posible reenviar el tráfico IP a la red incorrecta.

RIP v1 no proporciona ninguna protección para evitar que un enrutador RIP con intenciones ingresar en la red ingrese y anuncie rutas erróneas o imprecisas. Los anuncios RIP v1 se procesan independientemente de cuál sea su origen. Un usuario malintencionado podría utilizar esta falta de protección para sobrecargar los enrutadores RIP con cientos o miles de rutas incorrectas o imprecisas.

b.- Características RIP 2

En vez de difundir anuncios RIP, RIP v2 admite el envío de anuncios RIP a la dirección de multicast IP 224.0.0.9. Los nodos que no son RIP no se ven afectados por el tráfico de anuncios de los enrutadores RIP.

de subred de longitud variable. Las subredes de un Id. de red no tienen que ser contiguas (pueden ser subredes disjuntas).

RIP v2 admite el uso de mecanismos de autenticación para comprobar el origen de los anuncios RIP entrantes. En RFC 1723 se definió la autenticación por clave de acceso simple, pero existen mecanismos de autenticación más recientes, como Message Digest 5 (MD5, Síntesis del mensaje 5).

Para asegurar que los enrutadores RIP v1 pueden procesar anuncios RIP v2, RIP v2 no modifica la estructura del formato de mensajes RIP. RIP v2 utiliza los campos que en RIP v1 se definieron como Debe ser cero.

Permite algoritmos de convergencia de horizonte dividido, rutas inalcanzables y actualizaciones desencadenadas. posibilidad de aceptar o descartar actualizaciones de anuncios procedentes de determinados enrutadores identificados por dirección IP.

c.- Características OSPF

OSPF puede detectar y propagar los cambios de topología más rápido que RIP. La cuenta hasta el infinito no se produce con OSPF.

Las rutas calculadas (link-state) se basan en costos de saltos y anchos de banda, escogiendo la que mejor se presente y nunca tienen loops

Con OSPF, un sistema autónomo puede subdividirse en grupos contiguos de redes denominados áreas. Es posible resumir las rutas dentro de las áreas para reducir al mínimo las entradas de la tabla de rutas. Las áreas pueden configurarse con una ruta predeterminada que resuma todas las rutas externas al sistema autónomo o al área.

OSPF puede adaptarse a redes grandes y muy grandes.

OSPF permite la carga balanceada.

OSPF envía tablas de enrutamiento solo si ocurre un cambio en la red, esto asegura un mejor aprovechamiento del ancho de banda.

OSPF se diseñó para anunciar la máscara de subred con la red. OSPF admite máscaras de subred de longitud variable (VLSM), subredes disjuntas y superredes.

Se pueden autenticar los intercambios de información entre rutas OSPF. Admite autenticación por clave de acceso simple.

d.- Justificación de la escogencia del protocolo de enrutamiento

Ambos protocolos pueden realizar subneteos, multicast, unicast.

OSPF se diseño para WAN y LAN de gran tamaño donde manejan un gran número de tablas de enrutamiento en comparación con el RIP v2 que fue diseñado específicamente a redes pequeñas y medianas.

Por saturamiento del ancho de banda de la red o por el envío constante de tablas de enrutamiento se hizo el siguiente cálculo para ejemplificar:

De acuerdo al diseño de la reestructuración de la red, que se puede notar en la figura 6.4 y 6.5 , se determinó que la red propuesta tendría aproximadamente 28 subredes, que esto implica que se tendrían que enviar 2 paquetes que contienen las tablas de enrutamiento. Cada paquete tiene un tamaño máximo de 504 bytes o sea que dos paquetes, suponiendo con 50 rutas o subredes, tendría un tamaño de 1 Kb. Todos los enlaces son de 155 Mbs entre switches, por lo que la carga de envío de tablas de enrutamiento entre switches es despreciable, por lo que este se descartó como argumento de peso, al compararlo con el protocolo de enrutamiento OSPF.

RIP v2 es fácil de implementar, es tan sencillo como configurar direcciones IP y máscaras de subred para cada interfaz del switch. Esto es una gran ventaja sobre el OSPF, debido a que la red de la SUGEF necesita realizar o implementar esta migración de forma rápida, con el menor trabajo posible y asegurándose que esta migración sea estable en su funcionamiento y no haya que estar haciéndole "patches" para evitar así problemas con los usuarios internos y externos.

RIP v2 tiene una gran base instalada que consta de redes IP de tamaño pequeño o medio que no desean afrontar la carga del diseño y la configuración de OSPF.

También esta decisión se apoyó en una tesis "Protocols and Computer Networks" del Dr. Debby Koren de la Tel-Aviv University que menciona en una parte de su documento y realizando la traducción lo más fiel posible "…..cuando una red es pequeña, existe conexiones punto a punto entre

6.1.5 Plan de Migración

a.- Consideraciones DHCP

Para lograr definir y conocer las características de las asignaciones de direcciones dinámicas, se realizó un estudio y el Apéndice 6 muestra un documento que abarca las consideraciones DHCP. Lo siguiente son las características más importantes para lograr utilizar este parámetro en la reestructuración de la red.

Se va a definir primero los problemas de utilizar direcciones estáticas en una red:

No utiliza eficientemente las direcciones asignadas

No es segura contra la duplicación No facilita movilidad

Complicado para moverse, agregar y cambiar direcciones. No ofrece información de uso

No hay autenticación.

Ingreso manual de dirección IP, gateway, DNS, WINS y dominio.

En cambio al utilizar DCHP en una red se pueden tener las siguientes ventajas:

Usuarios están disponibles a conectar sus nuevas máquinas a la red automáticamente y reciben su dirección IP, gateway, DNS, WINS y dominio por defecto.

Ayuda a prevenir la duplicación de direcciones. Eficiente uso del dominio IP.

Previene errores en la configuración

Facilita la administración de direcciones IP.

Permite la autenticación vía registro de direcciones MAC.

Clientes en áreas públicas, cuartos de conferencia o cuartos de estudios con una dirección MAC registrada pueden obtener una dirección IP.

Para lograr una solución con estas características se debe cumplir con las siguientes condiciones:

Autenticar clientes utilizando direcciones MAC. DNS dinámico para clientes con DHCP

Respaldo DHCP

También se debe cumplir con una serie de políticas de red para cumplir con el uso eficiente del DCHP:

Todos los clientes DHCP deben tener una dirección MAC registrada. Direcciones permanentes serán dadas a impresoras y servidores.

La persona que utiliza la computadora debe ser responsable del registro de la dirección MAC.

Todas las direcciones MAC expirarán a un año y para renovarla debe cumplir que sea notificada vía e-mail.

b.- Diferencias entre DHCP y VLAN

Por otro lado las VLAN permite a los clientes conectarse de diferentes puertos y tener la misma dirección IP y estar en la misma subnet. También las VLAN tienen políticas de configuración de listas de direcciones MAC que permiten ingresar a VLAN definidas anteriormente por el administrador.

Algunas diferencias entre DCHP y VLAN son:

DCHP maneja cambios de reconfiguración del cliente, mientras que la VLAN maneja cambios de reconfiguración si el cliente ha sido movido del puerto en que se encontraba.

DCHP requiere un servidor, mientras que las VLAN requiere que todos los hubs y equipo que está a través de la red sean capaz de soportar el esquema diseñado.

DHCP puede configurar a un nuevo cliente, mientras que las VLAN no pueden.

DHCP es capaz de realizar "movimientos fáciles" a través de redes que han sido divididas en subnets, geográficamente o redes separadas totalmente. VLAN solo permite realizar subnets en una misma área.

c.- Plan de Acción

1.- Switches

Cambio de protocolo de enrutamiento

Se debe realizar la migración del protocolo de enrutamiento RIP v.1 a RIP v.2 realizando esta tarea paralelamente en todos los switches de la red. La ventaja que existe, es que la programación realizada para un switch va a ser la misma para los otros switches de cada departamento.

Pruebas y estabilidad de la red

se pueda presentar y no realizar ningún otro paso hasta estar seguro que la migración fue realizada con éxito.

Creación de nuevas VLAN

Como parte de la reestructuración de la red implica realizar un redireccionamiento IP, se deben crear las VLAN que cumplan con las políticas de este nuevo redireccionamiento y que se mencionó anteriormente en la propuesta de red.

Como las direcciones 152.32.33.xx/24 y 152.32.34.xx/24 están siendo utilizadas en la red, estas direcciones todavía no van a ser modificadas y van a mantener la estructura actual de VLAN.

En esta primera etapa de creación de VLAN solo se van a crear las nuevas VLAN con las políticas antes definidas en las direcciones 152.32.35.xx/27 , toma como máximo 5 minutos por usuario. La información se encuentra en:

Inicio

Ejecutar

Escribir winipcfg y dar un click en aceptar.

En el botón more info dar un click

Investigación de las impresoras

La tarea a realizar es la siguiente: Identificar por departamento las impresoras que hay y el código que tiene. Algunas tienen escrito la dirección y IP, si no, hay que realizar la investigación en el servidor.

Realización del Plan de Acción

Este plan contempla las variables que se obtuvieron de la investigación de las computadoras y de las impresoras. El plan debe contemplar que la migración a DHCP debe realizarse por departamentos, y hasta que no se concluya un departamento no se puede seguir en el otro.

El plan se puede empezar desde el piso 8 y así sobre todos los departamentos de cada piso hasta llegar al piso 3. El tiempo ha programar por departamento se debe establecer de acuerdo a varios aspectos:

10 minutos por usuario en donde el sistema operativo sea windows 98 o alguna versión más nueva.

Si hay que actualizar el sistema operativo (usuarios con windows 95), la actualización y cambio a DHCP del usuario puede tardar hasta 40 minutos.

Como algunos clientes (auditores o supervisores) tienen que salir constantemente del edificio, hay que contemplar que la mayoría de usuarios se encuentren el día en que se vaya a realizar el cambio en el departamento o avisarles para que en su medida, puedan estar ese día y brindarles prioridad.

3.- Servidor

En el servidor solo se debe agregar los rangos direcciones IP en que el administrador desee que otorgue el DHCP

4.- Migración

Una primera etapa a realizar es la migración de direcciones estáticas de las impresoras hacia el nuevo perfil H.1 y H.2, dedicado a este grupo. Por una utilización más optima, la literatura recomienda que a las impresoras se le asigne un bloque de direcciones estáticas.

Realizar el cambio de direcciones estáticas a dinámicas en las computadoras de la SUGEF, de acuerdo al plan realizado, con la política de autenticación con MAC addreess.

Realizar la creación de las nuevas VLAN de acuerdo a la propuesta de la red, en las direcciones 152.32.33.xx /27 y 152.32.34.xx /27.

Paralelamente se debe ir cambiando las direcciones IP a los servidores y también la dirección DNS y WINS, de acuerdo a la propuesta de red. Se debe tener en cuenta que a los servidores se le debe colocar una dirección IP estática.

5.- Monitoreo

6.1.6 Diseño de VoIP

a.- Asignación de direcciones IP

Se tomó la política de diferenciar la información entre datos y voz en lo referente a VLAN, por lo que, se escogió tomar todo un nuevo grupo de direcciones diferentes a las que ya se han asignado a cada usuario de la red.

Para ello, en primera instancia es necesario que la SUGEF agregue dos nuevos grupos de direcciones IP cada una de 256 usuarios, para ser usadas única y exclusivamente para implementar la red de voz sobre direcciones IP.

Las direcciones que se mencionan aquí son solo para efectos de ejemplificación, porque la decisión final la toma el administrador de la red en el momento en que se vaya a implementar la red de telefonía.

Estas direcciones son la 152.32.38.xx /27 y 152.32.39.xx /27, tomando en cuenta el criterio de diseño de realizar el subneteo lo más pequeño y conveniente, para evitar problemas ya mencionados anteriormente.

Tabla 6.9 Direccionamiento IP de la dirección 152.32.38.xx /27

SUBNET SUBNET MASK NETWORK

NUMBER

BROADCAST NUMBER 1 255.255.255.224 152.32.38.0 152.32.38.31

2 152.32.38.32 152.32.38.63

Tabla 6.10 Direccionamiento IP de la dirección 152.32.39.xx /27

SUBNET SUBNET MASK NETWORK

NUMBER

BROADCAST NUMBER 1 255.255.255.224 152.32.39.0 152.32.39.31

Las siguiente tabla (6.11) muestra las direcciones que no van a ser utilizadas porque son asignadas al router de cada piso del edificio además de que la subnet 1 y la subnet 8 de los dos grupos de direcciones se identifican como reservadas, ya que por criterios de diseño no se recomienda utilizar estas subnets.

Tabla 6.11Distribución de direcciones de Router por piso

VLAN 2 * 3* 4*

PISO 3 152.32.38.33 152.32.38.65 152.32.38.97

PISO 4 152.32.38.34 152.32.38.66 152.32.38.98

PISO 5 152.32.38.35 152.32.38.67 152.32.38.99

PISO 6 152.32.38.36 152.32.38.68 152.32.38.100

PISO 7 152.32.38.37 152.32.38.69 152.32.38.101

PISO 8 152.32.38.38 152.32.38.70 152.32.38.102

* para el grupo de direcciones del router de la dirección 152.32.39.xx /27 se cumple exactamente la misma tabla, lo única que cambia es el 38 por un 39.

Tabla 6.12 Distribución de direcciones de Router por piso

VLAN 5* 6* 7*

La figura 6.12, muestra como se asignó los grupos de direcciones de acuerdo a las políticas de distribución que se van a explicar más delante de acuerdo a los perfiles de usuarios.

b.- Diseño de VLAN

El diseño de las VLAN consiste en agregar las nuevas direcciones de VoIP mostradas en la tabla 6.9 y tabla 6.10 sobre el diseño del modelo lógico de la red propuesta.

Para la VLAN del switch principal (figura 6.12), lo único que se tuvo que hacer fue agregar una nueva VLAN llamada call manager sobre el grupo de servidores, ya que en este VLAN es donde va a estar ubicado el nuevo servidor que se ocupa para controlar y direccionar las llamadas entrantes como salientes.

Para las VLAN de cada piso (figuras del 6.13 al 6.18), el mismo diseño de una se aplica a todas las demás, lo único que cambia es la dirección IP del router interno. El diseño lógico de esta se basa sobre las tablas 6.9 y 6.10, donde cada subred es representada como una VLAN y de cada VLAN de cada piso hay que agregarle una dirección del router interno.

El diseño básicamente tienen las mismas políticas que los diseños anteriores que se encuentran en la propuesta de red y cumple también con las mismas especificaciones de distribución y broadcast, entre otras.

Tabla 6.13 Cantidad de usuarios por perfil

PERFIL CANTIDAD DE USUARIOS

Altos Cargos 24

Secretarias 24

Usuarios 138

c.- Diseño físico de la estructura básica para la red

Figura 6.19 Diseño de una red de VoIP

La figura 6.19 presenta la estructura básica de una red de VoIP, donde para lograr un funcionamiento óptimo de la red esta debe contemplar varias características, entre las más importantes están:

Toda la red debe ser "switchada": significa que se debe asegurar un ancho de banda definido. Se ocupan dispositivos que logren dar esta característica, por lo que cualquier dispositivo como hubs, deben ser eliminados de la red.

QoS (calidad de servicio): los switches deben ser capaces de identificar los paquetes que se transmiten con voz, y capaces cumplir con las especificaciones básicas de QoS.

El teléfono de VoIP debe ser capaz de conectarse en serie con la computadora, es decir, que pueda internamente realizar un switch entre voz y datos para no tener que incluir más puertos en los switches, lo que implicaría un mayor costo.

El servidor de administrador de llamadas debe ser capaz de controlar al menos 500 usuarios de teléfono.

6.2 Alcances y limitaciones

Evaluar los alcances y limitaciones del proyecto es un poco difícil, porque el proyecto ya ha realizado en casi su totalidad de manera teórica. Entonces, se parte del hecho y de la conjetura popular que dice "el papel aguanta todo", con lo que al realizar este proyecto la premisa es que todo se va a cumplir tal y como está escrito, y que no van a existir fallas y si las hay van a ser fallas menores.

La primera parte del proyecto consiste en realizar una migración de todo el direccionamiento IP de la red (máquinas, impresoras y servidores). Además este plan por las características del direccionamiento IP que se escogió, es necesario cambiar el protocolo de enrutamiento. Para llevar a cabo este trabajo es necesario contar con dos factores muy importantes: a) dedicación, que incluye tomar intervalos largos de tiempo para realizar las tareas del redireccionamiento IP y además invertir por lo menos dos fines de semana en cambios con el DHCP y el cambio del protocolo de enrutamiento; b) personal, para llevar a cabo esta tarea es necesario por lo menos contar con tres personas que trabajen en equipo, y que conozcan como realizar las tareas que esta parte requiere.

La segunda parte, consiste en implementar la tecnología de VoIP en la red actual. Por las características antes mencionadas y las recomendaciones que más adelante se hacen, es necesario modificar varias partes de la topología de la red, por lo que es necesario comprar equipo. Como esta entidad es pública, para realizar una compra es necesario cumplir con una serie de requisitos hasta culminar con la licitación, donde todo este proceso dura alrededor de un año y medio.

CAPITULO 7

CONCLUSIONES Y RECOMENDACIONES

CONCLUSIONES

Se determinó que el subneto fue la mejor manera de realizar la división de perfiles y usuarios, sin entrar en el VSLM que sería más eficiente pero más difícil de controlar.

Al utilizar el subnetting debe cambiarse el protocolo de enrutamiento, ya que el RIP versión 1 no lo soporta.

Los accesos de cada perfil en las VLAN se realizan por medio de una lista de accesos que permite programar el switch Xylan.

Se determinó que los accesos por MAC son más seguros, primero para identificar al usuario y luego para el ingreso a su respectiva VLAN.

Por políticas de diseño y realizarlo más óptimo, se decidió hacer grupos pequeños de perfiles.

RIP v2 es la opción más óptima para el cambio del protocolo de enrutamiento, por su fácil programación y su diseño a nivel de LAN pequeña.

Para realizar el cambio de direcciones IP y la migración del protocolo de enrutamiento, es necesario contar con dos factores: dedicación de tiempo y personal.

La tecnología de VoIP elimina el concepto del uso de una PBX.

RECOMENDACIONES

Una recomendación importante sería agregar un nuevo grupo de VLAN la cual se denominaría voz sobre IP porque este es el otro proyecto con que cuenta la SUGEF, este se determinaría a un plazo de 3 años, pero en la segmentación lógica quedaría listo para implementar de una vez.

Para lograr implementar la tecnología de VoIP, es necesario que todo el equipo de red que se encuentre en la LAN sea capaz de mantener un ancho de banda estable, por lo que los hubs que existen es necesario eliminarlos y comprar un nuevo equipo (switches)

Entre cada switch departamental y el switch principal existen dos cables de fibra óptica, una manera de aprovechar esta fibra es implementar una línea de fibra para datos y otra línea de fibra para voz.

Como el equipo de la red actual ya casi cumple su vida útil, es necesario que el equipo que se vaya a comprar soporte tecnologías que se están empezando a integrar, como lo son: soporte gigabit y terabit, protocolo 802.1Q y 802.1p, equipo escalable en el backplane, convergencia para multiservicios, maneje multicapas (capa 3 y capa 4) y realizar redundancias para conexión entre equipos.