UNIVERSIDAD REGIONAL AUTÓNOMA DE LOS ANDES UNIANDES

FACULTAD DE SISTEMAS MERCANTILES CARRERA DE SISTEMAS

PROYECTO DE INVESTIGACIÓN PREVIO A LA OBTENCIÓN DEL TÍTULO DE INGENIERO EN SISTEMAS E INFORMÁTICA

TEMA: “PLAN DE SEGURIDAD INFORMÁTICA BASADA EN NORMA ISO/IEC 27005 PARA OPTIMIZAR LA GESTIÓN DE LA INFORMACIÓN DEL ÁREA OPERATIVA DE LA COMPAÑÍA DE TRANSPORTE TRANSCARBOLIVAR CIA. LTDA. DEL CANTON BOLIVAR”

AUTOR: MONTESDEOCA GERMAN BOSCO PATRICIO

TUTOR: DR. CAÑIZARES GALARZA FREDY PABLO, MGS.

SANTO DOMINGO - ECUADOR

APROBACIÓN DE LA TUTORA DEL TRABAJO DE TITULACIÓN

CERTIFICACIÓN:

Quien suscribe, legalmente CERTIFICA QUE: El presente Trabajo de Titulación realizado por el Sr. BOSCO PATRICIO MONTESDEOCA GERMAN estudiante de la carrera de Sistemas, Facultad de Sistemas Mercantiles, con el tema “PLAN DE SEGURIDAD INFORMATICA BASADA EN AL NORMA ISO/IEC 27005 PARA OPTIMIZAR LA GESTIÓN DE LA INFORMACIÓN DEL ÁREA OPERATIVA DE COMPAÑÍA DE TRANSPORTE TRANSCARBOLIVAR CIA. LTDA. DEL CANTON BOLIVAR”, ha sido prolijamente revisado, y cumple con todos los requisitos establecidos en la normativa pertinente de la Universidad Regional Autónoma de los Andes -UNIANDES-por lo que apruebo su presentación.

Santo Domingo, enero del 2019

_______________________________ Dr. Fredy Cañizares Galarza MG.

TUTORA

DECLARACIÓN DE AUTENTICIDAD

Yo, BOSCO PATRICIO MONTESDEOCA GERMAN, estudiante de la carrera de Sistemas, Facultad de Sistemas Mercantiles, declaro que todos los resultados obtenidos en el presente trabajo de investigación, previo a la obtención del título de INGENIERO EN SISTEMAS E INFORMÁTICA, son absolutamente originales, auténticos y personales; a excepción de las citas, por lo que son de mi exclusiva responsabilidad.

DERECHOS DEL AUTOR

Yo, Bosco Patricio Montesdeoca German, declaro que conozco y acepto la disposición constante en el literal d) del Art. 85 del Estatuto de la Universidad Regional Autónoma de Los Andes, que en su parte pertinente textualmente dice: El Patrimonio de la UNIANDES, está constituido por: La propiedad intelectual sobre las Investigaciones, trabajos científicos o técnicos, proyectos profesionales y consultaría que se realicen en la Universidad o por cuenta de ella.

Santo Domingo, enero del 2019

CERTIFICACIÓN DEL LECTOR DEL TRABAJO DE TITULACIÓN Yo, Ing. Silvio Amable Machuca Vivar, en calidad de Lector del Proyecto de Titulación. CERTIFICO:

Que el presente trabajo de titulación realizado por el Sr. MONTESDEOCA GERMAN BOSCO PATRICIO sobre el tema: PLAN DE SEGURIDAD INFORMÁTICA BASADA EN NORMA ISO/IEC 27005 PARA OPTIMIZAR LA GESTIÓN DE LA INFORMACIÓN DEL ÁREA OPERATIVA DE LA COMPAÑÍA DE TRANSPORTE TRANSCARBOLIVAR CIA. LTDA. DEL CANTON BOLIVAR, ha sido cuidadosamente revisado por el suscrito, por lo que he podido constatar que cumple con todos los requisitos de fondo y forma establecidos por la Universidad Regional Autónoma de Los Andes, para esta clase de trabajos, por lo que autorizo su presentación.

Santo Domingo, febrero del 2019

DEDICATORIA

Le Dedico mi trabajo a Dios como ser Supremo, creador nuestro

y de todo lo que nos rodea, el que me ha dado fortaleza, paciencia

para continuar cuando a punto de caer eh estado; por ello, con

toda la humildad que mi corazón puede emanar.

De igual forma, a mi padre y madre lo cual siempre estuvieron

apoyándome en todo momento cuando más los necesite, con sus

consejos y su comprensión, quien ha sabido formarme con

buenos sentimientos, hábitos y valores, ayudándome a salir

adelante buscando siempre el mejor camino.

A cada uno de los integrantes de mi familia, que con sus buenos

deseos me han dado el apoyo y la fuerza para llegar a este punto

en mi carrera, a los Ingenieros les agradezco por su tiempo, por

su apoyo, así como por la sabiduría que me transmitieron en el

desarrollo de mi formación, por haberme guiado en el

perfeccionamiento de este trabajo y llegar a la culminación de

este.

RESUMEN

La compañía de carga pesada TRANSCARBOLIVAR CIA LTDA del Cantón Bolívar, actualmente no cuenta con un plan de seguridad informática, ya que dicho documento es de tal importancia para la seguridad de la información y equipos informáticos que son de vital importancia para la misma compañía y el departamento de tecnologías de la información.

Para el desarrollo del presente proyecto se realizó un análisis de la situación actual de la compañía TRANSCARBOLIVAR CIA. LTDA, mediante una entrevista realizada al Gerente, y encuestas al personal y trabajadores, lo que ayudo a tener una visión de la protección que se les da a los datos de la compañía.

Luego del análisis se procedió a elaborar el plan de seguridad informático basándose en la norma Internacional ISO/IEC 27005, el mismo que les permitió mejorar y proteger la información y evitar pérdidas e inconformidad de los socios.

ABSTRACT

ÍNDICE

APROBACIÓN DEL TUTOR DEL TRABAJO DE TITULACIÓN DECLARACIÓN DE AUTENTICIDAD

DERECHOS DEL AUTOR

CERTIFICACIÓN DEL LECTOR DEL TRABAJO DE TITULACIÓN DEDICATORIA

RESUMEN ABSTRACT

INDICE DE TABLAS

INTRODUCCION ... 1

ACTUALIDAD E IMPORTANCIA ... 1

PROBLEMA DE INVESTIGACION ... 2

PROBLEMA CIENTÍFICO ... 3

OBJETIVOS DE INVESTICACIÓN ... 3

OBJETIVO GENERAL ... 3

OBJETIVOS ESPECÍFICOS ... 3

CAPITULO I ... 5

FUNDAMENTACIÓN TEÓRICA ... 5

SISTEMA DE INFORMACIÓN ... 5

CONCEPTO DE SEGURIDAD ... 6

TIPOS DE SEGURIDAD ... 7

TIPOS DE ATAQUES ... 8

MEDIDAS DE SEGURIDAD... 9

POLITICAS DE SEGURIDAD ... 9

GESTION DE RIESGO ... 10

RESPUESTA A LOS RIESGOS ... 10

¿PORQUE EMPLEAR LA GESTION DE RIESGOS? ... 11

EL PROCESO DE ANÁLISIS DE RIESGOS ... 12

SEGURIDADES ... 12

REDES ... 14

TIPOS DE REDES ... 15

SEGURIDADES ... 15

PLAN DE CONTINGENCIA ... 16

PLANIFICACION INFORMÁTICA ... 16

PLAN DE SEGURIDAD INFORMÁTICA ... 17

NORMA ISO/IEC 27005 PARA LA SEGURIDAD DE LA INFORMACIÓN ... 17

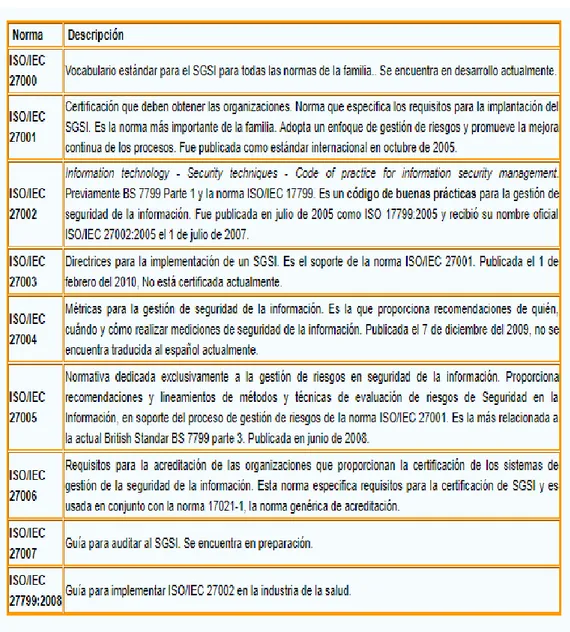

NORMAS ISO 27000 ... 18

FAMILIA DE NOMAS ISO/IEC ... 18

CAPITULO II ... 20

DISEÑO METODOLOGICO Y DIAGNOSTICO ... 20

POBLACION Y MUESTRA ... 23

INTERPRETACION DE RESULTADOS DE LA ENCUENTA REALIZADA ... 23

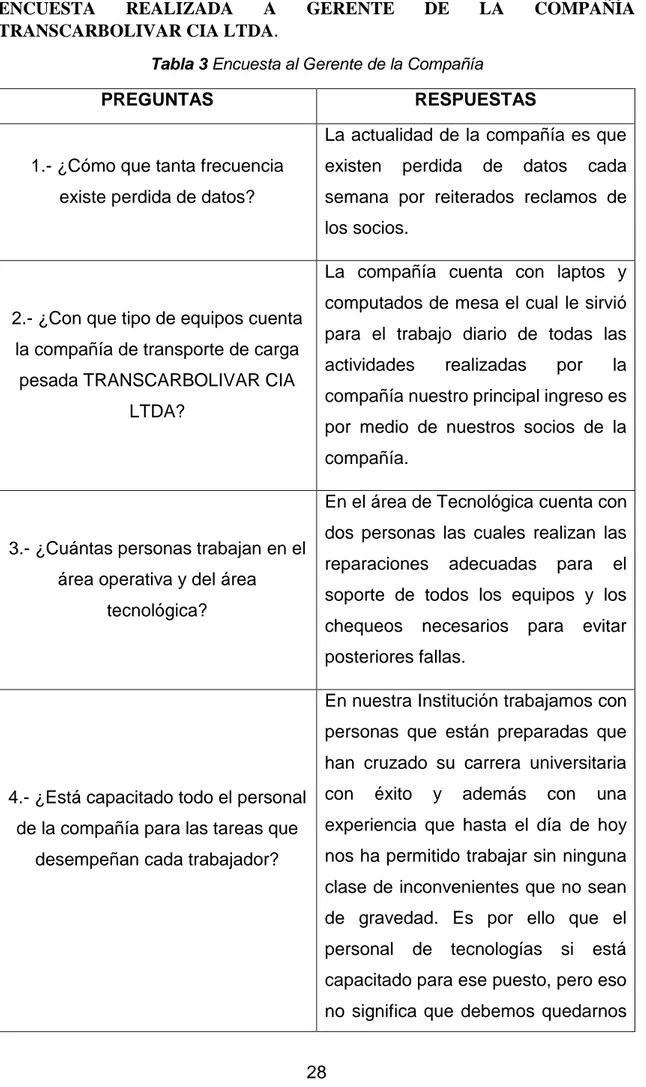

ENCUESTA REALIZADA A GERENTE DE LA COMPAÑÍA TRANSCARBOLIVAR CIA LDTA ... 28

PROPUESTA DEL INVESTIGADOR ... 31

CAPITULO III ... 34

PROPUESTA DE SOLUCIÓN AL PROBLEMA ... 34

TEMA ... 34

OBJETIVOS DE LA PROPUESTA ... 34

OBJETIVO GENERAL ... 34

OBJETIVOS ESPECÍFICOS ... 34

DESARROLLO DE LA PROPUESTA ... 36

ANÁLISIS DE LA SITUACIÓN ACTUAL ... 36

ESTRUCTURA ORGANIZACIONAL DEL TECNOLOGÍA DE LA INFORMACIÓN ... 37

DESCRIPCIÓN DE LAS FUNCIONES Y CARGOS DEL DEPARTAMENTO DEL AREA OPERATIVA ... 37

MANEJO DEL ÁREA OPERATIVA ... 38

ESTRUCTURA DEL AREA OPERATIVA ... 38

HABILIDADES DEL DIRECTOR DE ÁREA OPERATIVA ... 39

FUNCIONES Y COMPETENCIAS DEL ÁREA OPERATIVA. ... 39

SOPORTE Y MANTENIMIENTO ... 40

INFRAESTRUCTURA Y REDES ... 40

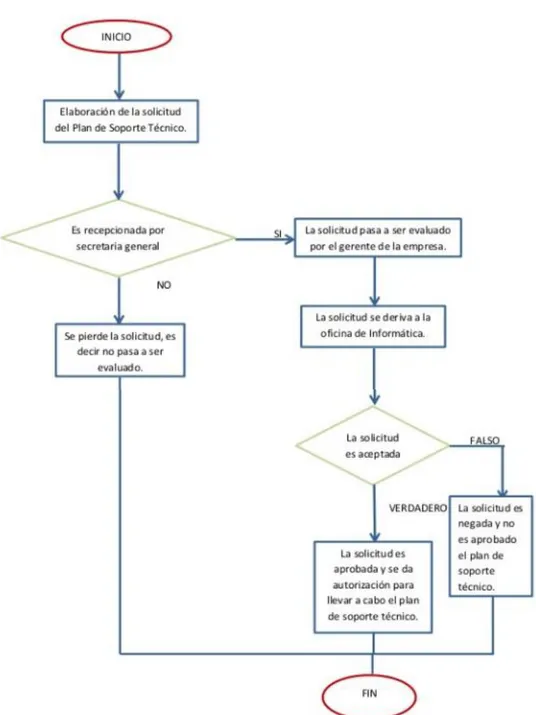

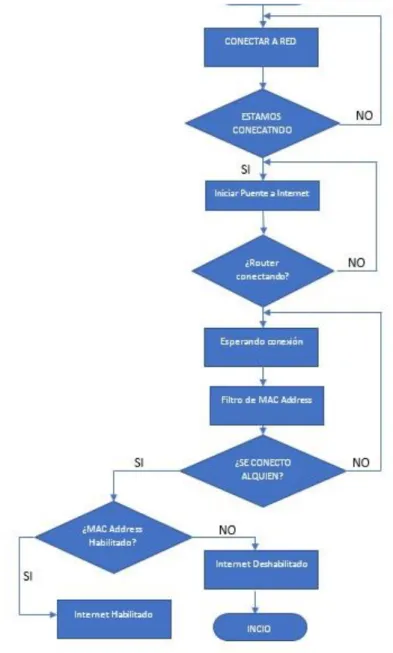

FLUJOGRAMAS DE PROCESOS ... 40

POLÍTICAS DE SEGURIDAD ... 43

POLITICAS DE SEGURIDAD PARA EL PERSONAL ... 44

POLÍTICAS DE SEGURIDAD PARA LOS TRABAJADORES VINCULADOS AL ÁREA OPERATIVA. ... 46

POLITICAS DE SEGURIDAD PARA EL AREA SOPORTE TECNICO ... 47

POLITICAS DE SEGURIDAD PARA EL PERSONAL DEL AREA DE MANTENIMIENTO ... 49

POLITICAS DE SEGURIDAD PARA EL PERSONAL DE INFRAESTRUCTURA Y REDES ... 50

POLITICAS DE SEGURIDAD PARA IMPARTIDORES DE CURSOS A PERSONAL NUEVO ... 52

PLAN DE CONTINGENCIA ... 52

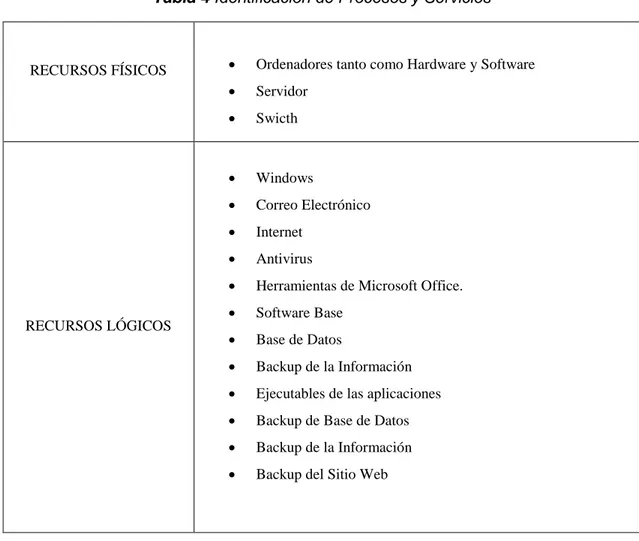

IDENTIFICACIÓN DE PROCESOS Y SERVICIOS ... 53

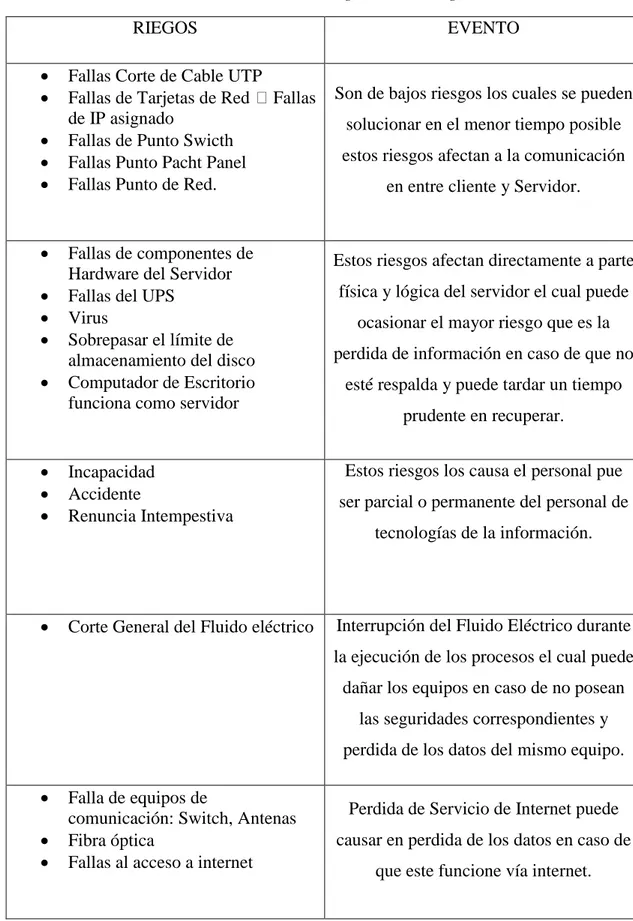

EVENTOS CONSIDERADOS PARA EL PLAN DE CONTINGENCIA RIESGO ... 55

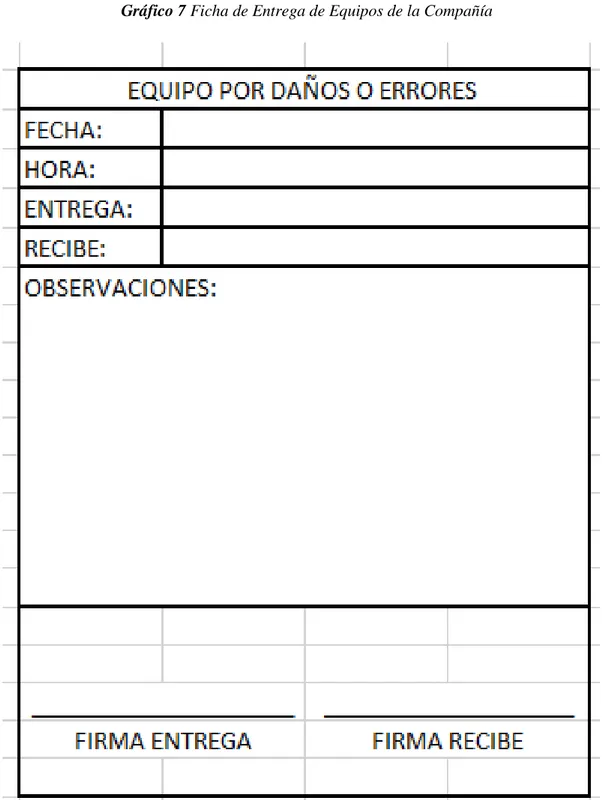

FICHA DE ENTREGA DE EQUIPOS NUEVOS O REPARADOS ... 58

FICHA DE REGISTRO DE EL AREA DE SOPORTE TECNICO ... 59

PRESUPUESTO DE IMPLEMENTACION O PROPUESTA DE COSTOS ... 60

CUADRO DE PRESUPUESTO DE IMPLEMENTACIÓN ... 61

CONCLUSIONES GENERALES ... 62

RECOMENDACIONES GENERALES ... 63 BIBLIOGRAFIA

ÍNDICE DE GRÁFICOS

Gráfico 1 Familia de Normas ISO ... 19

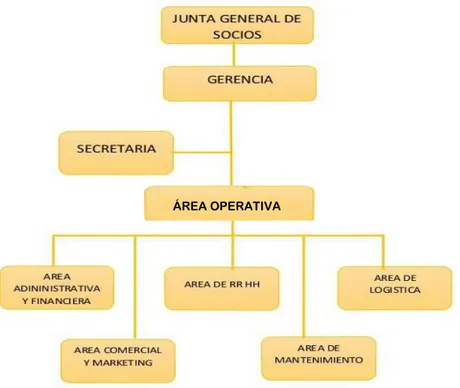

Gráfico 2 Organigrama de Jerarquías en la compañía TRANSCARBOLIVAR CIA. LTDA. ... 37

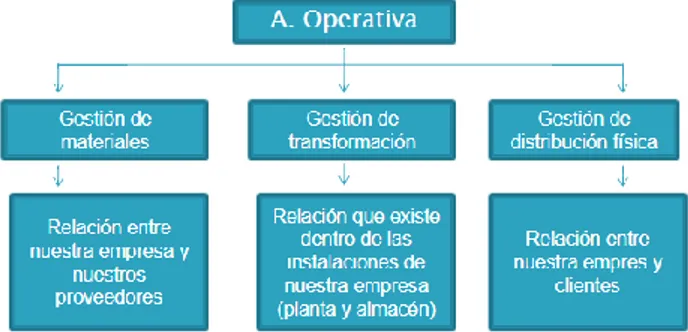

Gráfico 3 Estructura Área Operativa de la Compañía TRANSCARBOLIVAR CIA LTDA. ... 38

Gráfico 4 Diagrama de Proceso para Soporte Técnico ... 41

Gráfico 5 Diagrama de Proceso para Mantenimiento ... 42

Gráfico 6 Diagrama de Proceso para Administrador de redes ... 43

Gráfico 7 Ficha de Entrega de Equipos de la Compañia ... 57

Gráfico 8 Entrega equipos de nuevos y reparados ... 58

Gráfico 9 Registro del Area de Soporte ... 59

Gráfico 10 Distribuidor de red ... 64

Gráfico 11 Área de Operaciones ... 64

Gráfico 12 Sistema Wifi de la compañía ... 64

Gráfico 13 Sistema de impresión de la Compañía ... 64

Gráfico 14 Sistema de distribución de red ... 64

INDICE DE TABLAS

Tabla 1 Poblacion y Muestra ... 23

Tabla 2 Encuesta a Personal y Socios ... 23

Tabla 3 Encuesta a Gerente de la Compañía ... 28

Tabla 4 Identificación de Procesos y Servicios ... 54

Tabla 5 Plan de Contingencia de Riesgos ... 55

Tabla 6 Costos de implementación ... 61

ÍNDICE DE ANEXOS

ANEXOS A Encuesta

ANEXOS B Encuesta al Gerente ANEXOS C Componente de Sistemas ANEXOS D Área de Operaciones

ANEXOS E Sistema Wifi de la compañía

ANEXOS F Sistema de impresión de la Compañía ANEXOS G Sistema de distribución de red

ANEXOS H Área de Trabajo de la compañía

1

INTRODUCCIÓN

ACTUALIDAD E IMPORTANCIA

Las Compañías de Carga Pesada, en el Ecuador ayudarán a la comercialización de las cargas pesadas o livianas para que tenga una mejor entrega y la carga este en óptimo estado, en vista de la necesidad e importancia que tiene este sector económico, se requiere una urgente mejora del servicio y la cobertura de la demanda insatisfecha.

Debido a las ventajas que la transportación tiene al movilizar una carga de un lugar a otro, es de suma importancia ya que imparte el comercio y la comunicación entre regiones, provincias y cantones, sin dejar a un lado que las estadísticas les indican que la trasportación de carga ha demostrado la reactivación económica. No obstante, en el transcurso de los años la compañía ha buscado implementar normas de seguridad para realizar las entregas con eficiencia y eficacia.

Una de las Parroquias que utilizan el transporte de carga pesada es Calceta, Cantón Bolívar, Provincia de Manabí, la cual los considerados transportistas, dedicados a esta actividad son propietarios de su propia unidad automotriz lo cual que para laborar se basaron en los protocolos que el gobierno requiere.

Los cantones de esta provincia al buscar métodos para mejorar el servicio basándose en las leyes y reglas establecidas crearon grupos de compañías, facilitaron el trabajo de transportar gran cantidad de materiales, cosa etc.; este creo una fuerte influencia en la población de la agricultura, industrias, ya que la demanda era grande y que los contratos se realizaron a largo tiempo.

Tema: Plan de seguridad informática para optimizar la gestión administrativa del área tecnológica del Comando Policial Sectorial Chone-Manabí, año 2009.

Autor: Ing. Oswaldo Vicente Mendoza Vélez

2

Tema: Plan de Seguridad Informática en base a parámetros de la norma ISO/IEC 27002 para mejorar la Seguridad de la Información en el Departamento de Tecnologías de Información y Comunicación del Gobierno Autónomo Descentralizado Provincial De Santo Domingo de los Tsáchilas, año 2008.

Autor: Pedro Enrique Morán Delgado

Trata de la implementación del Plan de Seguridad Informática para optimizar los recursos más preciados de la empresa, del Gobierno Autónomo Descentralizado Provincial de Santo Domingo de los Tsáchilas, por esta razón debe existir técnicas, procedimientos y actividades, también la seguridad física que se establece en los equipos que se almacena la información. Esta radica en la aplicación de barreras y procedimientos que resguarden los datos.

PROBLEMA DE INVESTIGACIÓN

La compañía de transporte de carga pesada TRANSCARBOLIVAR CIA. LTDA. fue creada en la casa de uno de los socios con el fin de poder laborar con tranquilidad por las vías y carreteras de todo el Ecuador, el cual comenzó sus actividades el 13 de mayo de 2013 con el objetivo de transportar carga regular o no regular pesada o liviana por carretera en todo el Ecuador. Las oficinas están situadas en la Provincia de Manabí, Cantón Bolívar, Parroquia Calceta en las carreteras Vía Canuto – Chone, en el barrio las mercedes, frente a la Urbanización María Sol.

El mal control de digitación e ingreso de datos a un sistema causa el índice de mayor inconformidad de parte de los socios de dicha empresa por perjuicios económico al bolsillo de estas y de igual manera para la compañía. Los apuros de entrega de planillas hacen que se atrasen en pagos y exista malestar y enojo por parte de cada socio, resultando que estos principalmente utilicen otras medidas de cobro o de planillaje. En la actualidad el área de Gestión de Operaciones de la Compañía TRANSCARBOLIVAR CIA LTDA presenta:

No cuenta con un plan fundamentado para gestionar la Operatividad de la seguridad.

3

Los usuarios del sistema han tenido problemas con el mal uso, ya que son los operadores los que prácticamente lo manejan y esto afecta tanto a socios como a personas informales y hasta la misma empresa.

El programa de capacitaciones para el manejo del sistema no es seguido el cual se dicta cada que el señor conductor del vehículo de carga pesada puede.

La red existente en la compañía no posee una estructura ordenada es decir posee cables ingeridos y desordenados para su normal funcionamiento.

Los equipos que posee la compañía no poseen un cronograma adecuado de mantenimiento de hardware y software, el cual puede causar problemas a su ordenador.

Posee un servidor el cual es una máquina básica que aloja los archivos importantes de la compañía.

Poseen equipos para contingencia los cual no los tienen en funcionamiento y se encuentran arrumados en una pequeña bodega, lo cual servirían para mejorar algunas falencias de la empresa como el conocimiento de un computador para los señores conductores de equipos de carga pesada.

PROBLEMA CIENTÍFICO

¿Cómo mejorar la gestión de la seguridad de la información aplicando normar ISO/IEC 27005 del área operativa de la Compañía TRANSCARBOLIVAR CIA LTDA.?

OBJETIVOS DE INVESTICACIÓN OBJETIVO GENERAL

Diseñar un plan de seguridad informática que gestione la información del área operativa utilizando la norma ISO/IEC 27005 para la Compañía TRANSCARBOLIVAR CIA. LTDA.

OBJETIVOS ESPECÍFICOS

4

Realizar investigación sobre la problemática de la seguridad de información del área operativa de la Compañía TRANSCARBOLIVAR CIA. LTDA para reducir y evitar posibles riesgos de los datos.

5

CAPÍTULO I

FUNDAMENTACIÓN TEÓRICA SISTEMA DE INFORMACIÓN

Se entiende por seguridad informática al conjunto de normas, procedimientos y herramientas, que tienen como objetivo garantizar la disponibilidad, integridad, confidencialidad y buen uso de la información. Cada día más y más personas mal intencionadas intentan tener acceso a los datos de nuestros ordenadores. El acceso no autorizado a una red informática o a los equipos que en ella se encuentran puede ocasionar en la gran mayoría de los casos graves problemas. Una de las posibles consecuencias de una intrusión es la pérdida de datos. (Beekman, 2010)

La Seguridad Informática se puede definir como un conjunto de procedimientos, dispositivos y herramientas encargadas de asegurar la integridad, disponibilidad y privacidad de la información en un sistema informático e intentar reducir las amenazas que pueden afectar al mismo. (Ramos, 2011)

En la actualidad la seguridad informática y la tecnología ha sido parte importante para las compañías con grandes operaciones en todas sus áreas utilizando herramientas y procedimiento para el manejo de los datos por eso hay que tomar en cuenta de que todas las áreas para garantizar la protección de la información y sin dejar a un lado el personal tendrá que poseer los conocimiento adecuado en todo para garantizar confiabilidad y la integridad de este para saber que no existirá perdida de datos para con todo estos preámbulos conseguir el desarrollo de la misma.

La Seguridad Informática es un proceso complejo que conlleva tres aspectos: Gente, procesos y tecnología. Si estas variables no se evalúan y resuelven como partes de un todo, se obtiene como producto final un potencial o real desastre. (Gómez, 2011)

6

Un sistema informático es el conjunto de elementos hardware, software, datos y personas que permiten el almacenamiento, procesamiento y transmisión de información. También dice se encarga de identificar las vulnerabilidades del sistema y establecer las contramedidas necesarias para intentar evitarlas. (Romero, 2012)

En una compañía el personal debe tener un conocimiento adecuado en los procedimientos que ejecutan en cada una de las áreas a la cual están asignadas, para el registro o almacenamiento adecuado de la formación y el traslado de esta para prevenir o establecer medidas para evitar errores o perdidas de datos.

CONCEPTO DE SEGURIDAD

La Seguridad debe ser interpretada como un estado subjetivo que les permite percibir que nos desplazamos en un espacio exento de riesgos reales o potenciales. (Acosta, 2012) Para la Seguridad, si no se mantiene un orden los datos, los equipos y las redes se verán expuestos a algunas amenazas, y no se obtendría un resultado bueno o eficiente, ya que la seguridad solo se la debe exponer o presentar a el personal que laboran dentro de una compañía para evitar riesgos o plagios de los datos.

Seguridad es una necesidad básica de la persona y de los grupos humanos y al mismo tiempo un derecho inalienable del hombre y de las naciones. Seguridad proviene del latín SECURITAS, que a su vez se deriva del adjetivo SECURUS, sin cura, sin temor; implica las nociones de garantía, protección, tranquilidad, confianza, prevención, previsión, preservación, defensa, control, paz y estabilidad de las personas y grupos sociales, frente a amenazas o presiones que atenten contra su existencia, su integridad, sus bienes, el respeto y ejercicio de sus derechos, etc. (ACISSI, 2012)

La seguridad es la base principal de una persona para su supervivencia en la vida misma sin dejar a un lado los datos que esta persona posea y maneje en el área que trabaje la cual con protección, tranquilidad, y confianza te lleva a conseguir los objetivos plantados y resultados eficaces en la compañía y en la vida, realizando un buen trabajo en la compañía que se encuentre.

7

contemporáneo es muy difícil de sostener, las sociedades actuales son crecientemente sociedades de riesgo. El componente riesgo es permanente y da carácter propio a los estados y sociedades nacionales, como tal la Seguridad no puede ser entendida como ausencia de amenazas. (Olivera, 2006)

TIPOS DE SEGURIDAD

Según lo citado por el autor Romo (2012) se clasifica en:

ACTIVA que es el conjunto de defensas o medidas cuyo objetivo es evitar o reducir los riesgos que amenazan el sistema como impedir el acceso a la información a usuarios no autorizados, evitar la entrada de virus instalado un antivirus e impedir encriptación no autorizada de mensajes.

PASIVA que por las medidas que se implementan para, una vez producido el incidente facilita la recuperación del sistema por las repercusiones producidas teniendo siempre al día copias de seguridad de los datos.

En cuanto los tipos de seguridad toda compañía tiene que una seguridad ACTIVA ya que utilizando planes de seguridad u otros medios ayudaran para resolver los problemas suscitados en momentos inesperados, sin dejar a un lado la seguridad PASIVA que es nuestro plan de contingencia para resolver en el menor tiempo posible resolverlo para que la compañía entre en funcionamiento normalmente, hay errores que son inevitables prevenirlos por lo tanto se necesita eficacia y precisión para darle una solución.

Según el autor Ñauta (2015) nos explica que los tipos de seguridades informáticas son:

La Seguridad Física la cual comprende el aspecto de hardware (mouse, monitor, teclado, etc.), la manipulación del mismo, así como también del ambiente en el cual se va a instalar el equipo.

La Seguridad Lógica lo cual comprende el aspecto de los sistemas, aplicaciones e información del usuario.

La Seguridad de redes será la que incluye todo lo que hace referencia a la seguridad en todas sus formas de comunicación.

8

que maneja la compañía el cual debe realizar los procedimientos adecuados con el menor riesgo posible y las redes que involucra a el cableado y todas las formas para el traslado de información y se pueda mantener los datos intactos y sin perdidas.

TIPOS DE ATAQUES

Según Bradonovic (2006), estos conceptos son analizados como principios elementales de la seguridad:

CONFIDENCIALIDAD

La confidencialidad o privacidad es el más obvio de los aspectos y se refiere a que la información solo puede ser conocida por individuos autorizados. Existen infinidad de posibles ataques contra la privacidad, especialmente en la comunicación de los datos. La transmisión a través de un medio presenta múltiples oportunidades para ser interceptada y copiada: las líneas "pinchadas", la intercepción o recepción electromagnética no autorizada, o la simple intrusión directa en los equipos donde la información está físicamente almacenada.

INTEGRIDAD

La integridad se refiere a la Seguridad de que una información no ha sido alterada, borrada, reordenada, copiada, etc., o bien durante el proceso de transmisión o en su propio equipo de origen. Es un riesgo común que el atacante al no poder descifrar un paquete de información y, sabiendo que es importante, simplemente lo intercepte y lo borre.

DISPONIBILIDAD

La disponibilidad de la información se refiere a la seguridad de que la información pueda ser recuperada en el momento que se necesite, esto es evitar su pérdida o bloqueo, bien sea por ataque doloso, mala operación accidental o situaciones fortuitas o de fuerza mayor.

9

confiabilidad, seria en presentación de informes asignados en cada área de compañía y sin dejar a un lado que no todo trabajador tenga acceso a una parte del sistema la cual estará a cargo, la seguridad que equivale a la digitación en el sistema es un procedimiento se debe realizar con suma confiablidad ya evitar posibles plagios y realizarlo con tranquilidad y atención para evitar posibles errores al ingresar en el sistema para que ni la compañía ni el socio o persona se perjudicado y no exista inconformidad, sin dejar a un lado la disponibilidad o tiempo para resolver el problema suscitado o prevenirlo con medidas de contingencia y mostrar los datos reales de la compañía.

MEDIDAS DE SEGURIDAD

Romero (2012) nos cita que existen 3 tipos de medidas de seguridad que se clasifican en físico que involucra a todos los medios de transmisión como cables, conectores etc. Lógico que establece los programas de almacenamiento, acceso, o de transmisión, y legal que transcienden el ámbito empresarial y son fijadas por los gobiernos o instituciones internacionales en pocas palabras las leyes.

Sin de dejar a un lado para las compañías siempre hay que tener en cuenta las medidas de seguridad por lo cual les servirá como medida de riegos ya que están involucrado todos las partes lógicas, físicas y legal de la compañía.

POLÍTICAS DE SEGURIDAD

Las políticas de seguridad es una declaración de intenciones de alto nivel que cubre la seguridad de los sistemas de información y que proporciona las bases para definir y delimitar responsabilidades para las diversas actuaciones técnicas y organizativas que se requieran este plasma una serie de normas, reglamentos y protocolos a seguir donde se definen las diferentes medidas a tomar para proteger la seguridad del sistema y los datos de la empresa. (Romero, 2012)

10

No es más que las normas y los reglamentos establecidos por los regímenes encargados de la compañía en este caso sea el gerente de la compañía TRANSCARBOLIVAR CIA. LTDA, estas políticas encierran todas las medidas y las seguridades que desea tener con todas sus trabajadores en las diferentes áreas para que no existan inconformidades. GESTIÓN DE RIESGO

La escuela GERENS (POSTGRADO, PUBLICADA AGOSTO 26, 2016) dice que la gestión de riesgo es el proceso de identificar, analizar y responder a factores de riesgo a lo largo de vida de un proyecto y en beneficio de sus objetivos. La gestión de riesgos adecuada implica el control de posibles eventos futuros. Además, es proactiva, en lugar de reactiva.

No es más que los procesos de identificación y análisis para prevenir daños graves para la compañía en este caso, sin dejar a un lado que también es el control para prevenir daños futuros de cualquier índole.

SISTEMAS DE GESTIÓN DE RIESGOS

Los sistemas de gestión de riesgos según la escuela GERENS (POSTGRADO, PUBLICADA AGOSTO 26, 2016) están diseñados para hacer más que solo identificar el riesgo. El sistema también debe poder cuantificar el riesgo y predecir su impacto en el proyecto. En consecuencia, el resultado es un riesgo aceptable o inaceptable. La aceptación de un riesgo depende, a menudo, del nivel de tolerancia del gerente de proyectos por el riesgo.

Si la gestión de riesgos es configurada como un proceso continuo como un proceso continuo y disciplinado de la incentivación y resolución de un problema, entonces el sistema complementara con facilidad otros sistemas. Esto incluye la organización, la planificación y el presupuesto y el control de costos. Las sorpresas disminuirán porque el énfasis ahora será una gestión proactiva en lugar de una reactiva.

RESPUESTA A LOS RIESGOS

11

Prevención: Eliminación de una amenaza específica, a menudo al eliminar la causa.

Mitigación: Reducción del valor monetario estimado de un riesgo al reducir la probabilidad de ocurrencia.

Aceptación: Aceptar las consecuencias del riesgo. Con frecuencia, esto se cumple al desarrollar un plan de contingencia para ejecutar si el riesgo llega a ocurrir. Al desarrollar un plan de contingencia, el equipo de proyectos participa en el proceso de solución de un problema. El resultado final será un plan que se pueda aplicar al momento. Lo que el equipo de proyectos requiere es la habilidad de lidiar con los obstáculos para completar de forma exitosa el proyecto, a tiempo y dentro del presupuesto. Los planes de contingencia ayudarán a garantizar que el equipo pueda atender con rapidez la mayoría de los problemas que surjan.

¿PORQUE EMPLEAR LA GESTIÓN DE RIESGOS? El propósito de la gestión de riesgos es la siguiente:

Identificar posibles riesgos

Reducir o dividir los riesgos

Proporcionar una base racional para la toma de decisiones en relación con todos los riesgos

Planificar

Evaluar y gestionar riesgos es la mejor herramienta frente a las catástrofes en los proyectos. Al evaluar el plan para potenciales problemas y al desarrollar estrategias para abordarlos, mejorarán las probabilidades de éxito del proyecto.

Asimismo, la gestión de riesgos continua logrará lo siguiente:

Garantizar que los riesgos de mayor prioridad sean gestionados de forma agresiva y que todos los riesgos sean gestionados, cuidando los costos, a lo largo del proyecto.

12 EL PROCESO DE ANÁLISIS DE RIESGOS

El proceso de análisis de riesgo según la escuela GERENS (POSTGRADO, PUBLICADA AGOSTO 26, 2016) les dice que es esencialmente un proceso de solución de problemas de calidad. Las herramientas de calidad y de evaluación se utilizan para determinar y priorizar riesgos de evaluación y resolución.

El proceso de análisis de riesgos es el siguiente como lo dice la escuela de GERENS (POSTGRADO, PUBLICADA AGOSTO 26, 2016):

Identificar del riesgo

Este paso es la lluvia de ideas. Al revisar la lista de posibles fuentes de riesgo, así como la experiencia y el conocimiento del equipo de proyectos, se identifican todos los potenciales riesgos.

Al utilizar un instrumento de evaluación, los riesgos son categorizados y priorizados. El número de riesgos identificados a menudo excede la capacidad de tiempo del equipo de proyectos para analizar y desarrollar contingencias. El proceso de priorización ayuda a gestionar aquellos riesgos que tienen un alto impacto y una alta probabilidad de ocurrencia.

Evaluar los riesgos

Con frecuencia, la solución de problemas tradicional transita de la identificación de problemas a la solución de problemas. Sin embargo, antes de intentar determinar cómo gestionar mejor los riesgos, el equipo de proyectos debe identificar los orígenes de tales riesgos.

Desarrollo de respuestas frente al riesgo

Ahora el equipo de proyectos está listo para el proceso de evaluación de posibles remedios para gestionar el riesgo o tal vez evitar que el riesgo ocurra.

SEGURIDADES

13

por otro parte los mecanismos específicos del sistema operativo que proporciona seguridad. (Tadenbaur, 2003)

La seguridad de un sistema operativo tiende a ser minuciosa y aún más si es un servidor por motivo de que este va a alojar toda la información o datos de la compañía, este servidor que tiene un sistema operativo adecuado para poder administrar los recursos solo puede ser manipulado por un persona especializada o que sepa de este claro está que solo esta persona debe tener su propia clave y contraseña aparte de la seguridades de ingreso también hay preocuparse por la administración de todos los recursos para evitar perdida de datos de la compañía.

Evidentemente, el problema de la seguridad en los sistemas de datos e información ha sido una preocupación de estos sistemas. De hecho, el primer virus informático surge casi como un juego de estudiante. En el año 1982 con 15 años crea “El Clonar”, un pequeño programa que se pega en las unidades de disquete sin permiso de los usuarios y así mismo infecta a los ordenadores donde fue ingresado dicho disquete. (López, 2006)

En el proceso general de tratamiento de la información existen dos procesos que están relacionados entre sí, que ayudan al usuario a la satisfacción de sus necesidades de información, el primero de ellos se refiere al análisis en el que se describe el documento y el segundo proceso es la recuperación de información, es decir la localización de la información. (Beekman, 2010)

En general los sistemas operativos deben poseer un antivirus el cual les protege de las amenazas cibernéticas que rodean al mundo de las computadoras, cabe decir que existen diferentes antivirus no todos les protegerán al 100% pero si de muchos que normalmente de los encuentras en la red de internet. Entre algunos antivirus que poseen:

AVG Antivirus

NOD32.

Avast Antivirus.

Avira Antivirus.

Kaspersky Antivirus

14

operativos también poseen un cortafuego o firewall que sirven para prevenir daños en el sistema que pueden ser ocasionados por actualizaciones mal instaladas por el mismo sistema mal instalado o por algunos virus que atacan al sistema desde sus archivos importantes.

REDES

CONCEPTOS

Las redes son la unión de 2 o más computadoras con el objetivo de compartir recursos e intercambiar información. (Chile, 2000)

El sistema de redes en las compañías, sirven como transmisor de datos que permiten la comunicación entre diversos equipos, es así como es prioridad de la compañía mantenga su seguridad bajo los estándares adecuados, debido a que la información viaja por este medio, y es de suma importancia para la compañía como son los datos de cada viaje, servicios que presta la compañía, reportes para los administrativos he informes para los socios.

La seguridad de las redes y la información puede entenderse como la capacidad de las redes o de los sistemas de información para resistir, con un determinado nivel de confianza, todos los accidentes o acciones malintencionadas, que pongan en peligro la disponibilidad, autenticidad, integridad y confidencialidad de los datos almacenados o transmitidos y de los correspondientes servicios que dichas redes y sistemas ofrecen o hacen accesibles y que son tan costosos como los ataques intencionados. (Lopez L. , 2008) La seguridad en redes se trata sobre las protecciones que se le pueda dar a las redes de datos de una organización ya que al mantener una red segura sin duda fortalece la confianza de la organización pues la información será resguardada aportando así a la integridad y disponibilidad de la misma. (Lopez L. , 2008)

15 TIPOS DE REDES

Para este autor Chile (2000) los tipos de redes se distribuyen en área local que es usada frecuentemente en oficinas y edificios, de área metropolitana unen ciudades y regiones distantes, y de área continental unen países y continentes.

El autor sitúa que se clasifican de acuerdo con su tamaño y distribución lógica, PAN que son pequeñas, las cuales están conformadas por no más de 8 equipos, CAN perteneciente a una entidad en un área delimitada en kilómetros, normalmente para conectividad utiliza medios de comunicación tales como la fibra óptica, LAN son las redes que todos conocemos, es decir, aquellas que se utilizan en nuestra empresa, son redes pequeñas que debido a sus dimensiones son muy rápidas. (Douglas, 2000)

Son conjuntos de ordenadores y dispositivos eléctricos conectados entre sí cuya finalidad es compartir recurso, información y servicios. Según su tamo o cobertura PAN red de área personal, LAN red de área local, MAN rede de área metropolitana, WAN red de área amplia. (Tanenbaum, 1997)

SEGURIDADES

Según el autor Gills (2015) define que algunas de las mejores prácticas que pueden aplicar las empresas para prevenir las pérdidas de información, asegurar el cumplimiento y proteger el valor y la reputación de su marca.

También señala Gills (2015) que la digitación de información es un problema para las instituciones; la cantidad de incidentes y costos relacionados continúa aumentando. Puede tratarse de un ataque malintencionado o un error involuntario, pero la perdida de información puede afectar la marca, disminuir el valor de todas las partes involucradas y dañar el buen nombre y la reputación de una institución.

16

existe el riesgo de que la información confidencial caiga en las manos equivocadas. En todos los protocolos básicos de cualquier empresa siempre se debe incluir una solución inteligente y de alto rendimiento.

PLAN DE CONTINGENCIA

Un plan de contingencia es un conjunto de estrategias, acciones procedimiento planificados y responsabilidades definidas para minimizar el impacto de una interrupción imprevista de las funciones críticas y conseguir la restauración de las mismas, dentro de los límites establecidos. (Martinez, 2004)

Un plan de contingencia establece que los objetivos para conseguir un perfecto orden sin errores o problemas son:

Minimizar las interrupciones en la operación normal, limitar la extensión de las interrupciones y de los daños que originen, posibilitar una vuelta al servicio rápida y sencilla, ofrecer a los empleados unas normas de actuación frente a emergencias, dotar de medios alternativos de proceso en caso de catástrofe. (Mad-Eduforma, 2006)

Si tomaron en cuenta los conceptos antes establecidos un plan de contingencia es definido como la planificación o respuesta que se tiene a un problema suscitado de una manera eficiente y eficaz utilizando la disponibilidad de los recursos de la compañía ya que pueden ser de cualquier índole, también puede establecer que un plan de contingencia es el conjunto de medidas de detección y reacción ante cualquier problema suscitado. A partir de que la compañía se ha vuelto cada vez más dependientes de los computadores, redes y la tecnología, es importante que se cuente con un alto grado de atención ante cualquier situación adversa o que no sea prevista por lo cual este es de gran relevancia a la hora de considerar proteger la información y los datos de la compañía.

PLANIFICACIÓN INFORMÁTICA

Un plan informático se debe definir como un conjunto de tareas coordinadas en el tiempo, así como los recursos necesarios para cumplir los compromisos de la compañía. (Sanchez J. , 2003)

17

Un plan informático como antes mencionado es el documento el cual posee todas las tareas que se deben seguir cuando surge un problema que no es fácil de resolver en cualquiera de las áreas de la compañía, o también quiere decir que un plan informático fija los principios y tareas para el funcionamiento de parte afectada frente a cualquier error originado.

PLAN DE SEGURIDAD INFORMÁTICA

Un plan de seguridad es un conjunto de decisiones que definen cursos de acción futuros, así como los medios que se van a utilizar para conseguirlos. (Vieites, 2011)

Los autores Colobran Huguet & Soldevila (2008) establecen que un plan de seguridad tiene que velar por “la seguridad de todo el equipamiento informático de la organización. La responsabilidad del jefe de informática es hacerlo y asegurar que se llevará a cabo correctamente.

En pocas palabras lo que sitúa los autores anteriores le determinaron que un plan de seguridad informática es el que constituye un documento fundamental practico y ordenado para el control y seguridad en el aprovechamiento total de las tecnologías informáticas de la compañía.

18

La ISO 27005 establece las directrices para la gestión del riesgo en la seguridad de la información, además de que también apoya los conceptos generales especificados en la norma ISO/IEC 27001 y está diseñada para ayudar a la aplicación satisfactoria de la seguridad de la información basada en un enfoque de gestión de riesgos. El conocimiento de los conceptos, modelos, procesos y términos descritos en la norma ISO/IEC 27001 e ISO/IEC 27002 es importante para un completo entendimiento de la norma ISO/IEC 27005:2008 que es aplicable a todo tipo de organizaciones (por ejemplo, empresas comerciales, agencias gubernamentales, organizaciones sin fines de lucro) que tienen la intención de gestionar los riesgos que puedan comprometer la organización de la seguridad de la información. (Urbina, 2016)

NORMAS ISO 27000

Las normas ISO son normas o estándares de seguridad establecidas por la Organización Internacional para la Estandarización (ISO) y la Comisión Electrotécnica Internacional (IEC) que se encargan de establecer estándares y guías relacionados con sistemas de gestión y aplicables a cualquier tipo de organización internacionales y mundiales, con el propósito de facilitar el comercio, facilitar el intercambio de información y contribuir a la transferencia de tecnologías. (Publicas, 2008)

FAMILIA DE NORMAS ISO/IEC

En concreto la familia de normas ISO/IEC 27000 son un conjunto de estándares de seguridad (desarrollados o en fase de desarrollo) que proporciona un marco para la gestión de la seguridad. (Publicas, 2008)

Contiene las mejores prácticas recomendadas en Seguridad de la información para desarrollar, implementar y mantener especificaciones para los Sistemas de Gestión de la Seguridad de la Información (SGSI) utilizable por cualquier tipo de organización, pública o privada, grande o pequeña. (Publicas, 2008)

19

Gráfico 1 Familia de Normas ISO

20

CAPÍTULO II

DISEÑO METODOLÓGICO Y DIAGNÓSTICO

Con la implementación de un plan de Seguridad informática, se logrará reducir los riegos de perdida de datos o información del Área Operativa de la Compañía TRANSCARBOLIVAR CIA. LTDA.

La metodología cuantitativa es el procedimiento de decisión que pretende señalar, entre ciertas alternativas, usando magnitudes numéricas que pueden ser tratadas mediante herramientas del campo de la estadística. Por eso la investigación cuantitativa se produce por la causa y efecto de las cosas. (Galeano, 2003)

El método cualitativo o la investigación cualitativa como también se le llama, es una técnica la cual, utilizado este método en describir de forma minuciosa, eventos, hechos, personas, situaciones, comportamientos, interacciones que se observan mediante un estudio; y además anexa tales experiencias, pensamientos, actitudes, creencias etc. que los participantes experimentan o manifiestan; por ende, es que se dice que la investigación cualitativa hace referencia a las cualidades. (Galeano, 2003)

La modalidad de la investigación cuali-cuantitativa. Las características cualitativas de la problemática existente se determinan en base a observación y diálogo permanente con los involucrados en la situación problémica. Los aspectos cuantitativos se ratifican al tabular estadísticamente los resultados de la investigación de campo realizada la Compañía. Los tipos de investigación a realizar son:

Bibliográfica: Basada en la búsqueda de información existente en libros, revistas e Internet, será muy útil para elaborar el marco teórico que fundamente científicamente la solución planteada al problema.

21 Los métodos investigativos que utilizaron son:

Inductivo-Deductivo: Aplicado para generar una respuesta particular al problema y luego generalizarla. Mientras que el método deductivo está orientado a probar las teorías, el método inductivo está más orientado hacia la creación de nuevas teorías que surgen de la data o de la información. (Sánchez, 2005)

Generalmente, el método inductivo es asociado con información cualitativa ya que suele estar sujeto a la subjetividad, es más abierto, es inductivo, está más orientado hacia el proceso, es comparativo y la descripción es narrativa. (Sánchez, 2005)

Por su lado, el método deductivo suele ser asociado con métodos de investigación cuantitativa, tales como la deducción, la objetividad, la estimación numérica y la interferencia estadística. También suele ser más orientado hacia el resultado. (Sánchez, 2005)

Analítico-sintético: Aplicado para analizar información requerida en la solución del problema y sintetizada en el marco teórico. (Sánchez, 2005)

Es una combinación de dos formas de investigación que son utilizadas para desarrollar trabajos formales que requieren de un esquema para lograr los objetivos planteados. (Sánchez, 2005)

El hombre como ser pensante, al momento de plantearse la resolución de un problema, ha evolucionado y organizado sus procedimientos para lograr ese objetivo de la mejor manera posible (Sánchez, 2005)

22

Las técnicas que utilizaron para recopilar la información son:

La encuesta: Es una técnica que consiste en obtener información acerca de una parte de la población o muestra, mediante el uso del cuestionario o de la entrevista. (Pardinas, 2005)

La entrevista: consiste en obtención de información oral de parte de una persona, recabada por el entrevistador directamente. (Pardinas, 2005)

La entrevista, que se llevará a cabo con el director del área Operativa de la compañía TRANSCARBOLIVAR CIA. LTDA.

La Observación: Con el fin de recolectar datos suficientes para verificar las hipótesis formuladas se hace necesario, precisamente observar los fenómenos en cuestión con objeto de determinar si existe una adecuación entre ellos y las hipótesis. (Pardinas, 2005) Con técnicas antes mencionadas, la compañía ha encontrado la posible respuesta a algunos problemas encontrados y para prevenir algunos riesgos, que se puedan suscitar; en primera instancia utilizaron la entrevista hacia el gerente de la compañía TRANSCARBOLIVAR CIA LTDA, que de una manera empírica, comento el problema, el cual está teniendo el área operativa, también utilizaron la encuesta que le ayudo a descifrar en manera general algunos problemas que poseen el trabajador de la compañía y por último la observación que por ejemplos la aplicaron al haber encontrado el problema en sí y de haber encontrado algunos factores del porqué del problema.

Los instrumentos que utilizar son:

Cuestionario: El cuestionario es un formato redactado en forma de interrogatorio en donde se obtiene información acerca de las variables que se va a investigar.

Guía de encuesta: Son anotaciones de preguntas previo a una encuesta claramente identificada.

23 35%

65%

Personal

SI NO

POBLACIÓN Y MUESTRA

La población que se toma en consideración en un registro que se realizó manualmente dentro de la compañía, teniendo como total 20 personas entre trabajadores y personal administrativo y socios, es decir aplican la encuesta al total de la población.

Tabla 1 Población y Muestra

DESCRIPCION CANTIDAD Personal Administrativo 3

Socio 11

Trabajadores 6

TOTAL POBLACION 20

Fuente: Secretaria de la compañía TRANSCARBOLIVAR CIA LTDA.

INTERPRETACIÓN DE RESULTADOS DE LA ENCUENTA REALIZADA

Tabla 2 Encuesta a Personal y Socios

1.- ¿Sabe usted que es un plan informático?

24 2.- ¿Estaría de

acuerdo que la compañía posea planes de

contingencia para la protección de la información?

Mediante esta pregunta se dará cuenta que tan importante es un plan de

contingencia para la protección de la información

3.- ¿Cree usted que la compañía posee un plan de seguridad para la protección de los datos?

Mediante esta pregunta se podrá definir qué tan involucrado y el nivel de

conocimiento que tiene los

trabajadores de la compañía con esta con los planes de seguridad.

4.- ¿Cree usted que la compañía debería tener políticas o normas de seguridad para la información?

25 5.- ¿Cree usted

que la compañía debería tener restricciones para el ingreso de los datos al sistema?

Con esta pregunta la mayoría del personal está de acuerdo con las restricciones para evitar pérdidas de información y de datos del sistema.

6.- ¿Existe el personal adecuado para resolver los problemas de tecnológicos?

Con esta pregunta demostrara que no existe nadie especializado para resolver los problemas tecnológicos en cada área.

7.- ¿Existen reglas o normas para el manejo de los equipos?

26 8.- ¿Cree usted

que se siente capacitado para resolver un problema informático?

Con esta pregunta se pudo

determinar si el personal está capacitado para resolver un problema informático o prevenir un riesgo.

9.- ¿Cree usted que la compañía necesita

capacitaciones seguidas para el ingreso de los datos al sistema principalmente con los señores conductores?

Mediante esta pregunta pudo determinar que se necesita una capacitación constante para los problemas de los señores

conductores con un computador al ingreso de datos.

10.- ¿Cree usted que la compañía cuenta con un inventario de los activos de información? Mediante esta pregunta la mayoría el personal no conoce sobre los activos de información. Fuente: Personal de la compañía. Realizado por: Bosco Montesdeoca.

27

28

ENCUESTA REALIZADA A GERENTE DE LA COMPAÑÍA TRANSCARBOLIVAR CIA LTDA.

Tabla 3 Encuesta al Gerente de la Compañía

PREGUNTAS RESPUESTAS

1.- ¿Cómo que tanta frecuencia existe perdida de datos?

La actualidad de la compañía es que existen perdida de datos cada semana por reiterados reclamos de los socios.

2.- ¿Con que tipo de equipos cuenta la compañía de transporte de carga

pesada TRANSCARBOLIVAR CIA LTDA?

La compañía cuenta con laptos y computados de mesa el cual le sirvió para el trabajo diario de todas las actividades realizadas por la compañía nuestro principal ingreso es por medio de nuestros socios de la compañía.

3.- ¿Cuántas personas trabajan en el área operativa y del área

tecnológica?

En el área de Tecnológica cuenta con dos personas las cuales realizan las reparaciones adecuadas para el soporte de todos los equipos y los chequeos necesarios para evitar posteriores fallas.

4.- ¿Está capacitado todo el personal de la compañía para las tareas que

desempeñan cada trabajador?

29

ahí. ¡Tenemos que mejorar mucho más! Y sin dejar a un lado al conductor del vehículo de carga pesada.

5.- ¿Usted sabe si el departamento tiene todo licencias adecuadas para

cada equipo tecnológico, etc.?

En la actualidad un 70% de los

equipos de la compañía

TRANSCARBOLIVAR CIA LTDA, no cuentan con las licencias adecuadas para todos los equipos que posee. Sin dejar a un lado que el equipo tecnológico está trabajando es esos costos.

6.- ¿Qué tipo de documentaciones tiene el área operativa de la compañía de carga pesada?

Se tiene el manejo de toda clase de documentación, que una compañía de carga pesada tenga que administrar como compras de los equipos de computación y de oficina hasta facturas de combustibles de socios e incluso los recibos de viaje de la carga transportada sin dejar a un lado los contratos con entidades públicas y privadas.

7.- ¿Qué tanta antigüedad tiene sus equipos en todas las áreas de la

compañía?

Por el momento contamos con 6 equipos con cuales existen antiguos y nuevos, lo cual se están renovando poco a poco para dar un mejor servicio y facilite el trabajo.

8.- ¿Tienen planes para prevenir riesgos en los datos? ¿Cuáles?

30 9.- ¿Cuál es el presupuesto que está asignados para las diferentes áreas y solución a los problemas suscitados?

En cuanto a nuestro presupuesto ha variado poco en los últimos años por que la tecnología que es la que más cambia en la actualidad. Para esto del presupuesto siempre nos basamos en los contratos y aprobación de los socios, previamente revisado los balances generales del año que ha trascurrido.

10.- ¿Estaría dispuesto a que se realice la implementación del plan de

seguridad informática en su compañía de carga pesada?

Claro, es importante ya que respalda nuestros equipos e información es de suma importancia para la compañía, ya que es el trabajo que dará frutos para cualquier circunstancia de la compañía.

Fuente: Gerente de la compañía. Realizado por: Bosco Montesdeoca

Luego de haber ejecutado la entrevista a una de la parte principal de la compañía de carga pesada TRANSCARBOLIVAR CIA. LTDA, admitió el gerente de la compañía que existen vulnerabilidades dentro de la misma que pueden perjudicar, y se han observado que hay una favorable acogida para la elaboración del plan de seguridad para reducir los riesgos de los datos que es la parte más importancia para nuestra compañía, por eso se obtiene como resultado un beneficio para la seguridad de los datos, equipos y redes, evitando perdidas económicas para los socios y la compañía.

31 PROPUESTA DEL INVESTIGADOR

Después de tabular los resultados de la investigación de campo se propone el desarrollo de un plan de seguridad informática en bases de normas ISO/IEC 27005 para la gestión de la información y disminuir los riesgos el área operativa de la compañía TRANSCARBOLIVAR CIA LTDA.

El modelo que se propone se basa en un análisis que se realizó en la compañía de carga pesada TRANSCARBOLIVAR CIA LTDA con la recolección de información necesaria, tomando en cuenta las siguientes características:

La compañía es una agrupación de transportistas bien definida, que cuenta con diversas áreas que trabajan en conjunto para el bienestar y crecimiento de la misma y para cada uno de los socios.

La compañía cuenta con diversas áreas las mismas que están divididas en administrativos y operativos las cuales demandan los servicios de TI (Tecnologías de la información) para el cumplimiento de sus labores.

El área de Tecnología es la parte fundamentales en lo tecnológico, ya que cuyos roles es resolver problemas que posea la compañía siempre y cuando sean informáticos.

Los conocimientos en la norma ISO serán equivalentes y orientados a toda la compañía para su posterior uso y mantener en orden toda el área en cuanto a la tecnología y la organización de los datos, conjuntamente para el desarrollo del plan informático.

Las etapas que componen el modelo a formular son las siguientes: Planeación

32 Diagnóstico Inicial

El objetivo de esta etapa es analizar el estado actual y con la practica puesta en marcha de las normas ISO en todas las áreas de la compañía, basándose en una revisión actual y preliminar para conocer el punto de partida inicial del problema, durante esta etapa se deben definir las personas que serán encuestadas por los problemas encontrados y seleccionando aquellas que estén involucradas en el área.

Análisis de resultados

En esta etapa es el resultado de la información obtenida en la etapa anterior con todos los problemas encontrados, con el fin de poder estandarizar y prevenir posteriores riesgos. Diseño y elaboración de los procesos

En este punto elaboraron la documentación de la propuesta teniendo en cuenta la información y resultados obtenidos en los procesos anteriores, se debe reflejar la información relevante del proceso y solución planteada para el desarrollo del plan informático con base en las normas ISO. Es decir, se elaborarán los procesos que serán implementados de acuerdo con el análisis de la propuesta.

Mejoras

En esta etapa se propone el plan de mejoras basado en las normas ISO como solución a los problemas encontrados en la organización.

Para el área operativa es fundamental la seguridad el lugar donde se encuentran la máquina que hace veces de servidores ya que es donde reposa los datos de la compañía, es por eso que es vital importancia un plan de seguridad de la información.

En la institución no existe una organización que se encargue de indicar a cada uno de los usuarios que responsabilidad tienen cuando se ejecuta una acción, por lo que se debe involucrar a todo el personal a que tenga medidas precautelares con sus equipos y la información que tienen estos.

33

de los equipos de la compañía es de mucha importancia ya que contiene la información necesaria para los pagos a cada socio.

La gestión de riesgo es primordial, tanto como para prevenir que la información almacenada en el equipo común que hace como servidor. Sin dejar a un lado que debe tomar en cuenta que la persona que maneja los reportes y accesos deben tener un control total de la seguridad de la información, como en el momento la compañía no tiene, por lo que es alarmante y se debe tomar correctivos inmediatos sobre el tema que está afectando.

Se determina que los empleados manejan una sola contraseña para ingresar a el sistema, también indican que no existen ningún reglamento que haga referencia a su uso, proceso de modificación y algunos de ellos lo realizan por iniciativa personal.

34

CAPÍTULO III

PROPUESTA DE SOLUCIÓN AL PROBLEMA TEMA

Gestión de la información para la protección de datos del área operativa de la compañía TRANSCARBOLIVAR CIA LTDA.

OBJETIVOS DE LA PROPUESTA OBJETIVO GENERAL

Elaborar un Plan de Seguridad Informática basado en nomas ISO/IEC 27005 para optimizar la información del área operativa de la compañía de carga pesada TRANSCARBOLIVAR CIA LTDA.

OBJETIVOS ESPECÍFICOS

• Elaborar políticas de seguridad para los actores del ingreso de datos al sistema.

• Elaborar Plan de contingencia para resolver las diferentes dificultades que puedan surgir.

• Elaborar diagramas de flujo de los procesos que existen en el área operativa para que exista un mayor entendimiento en los procesos complicados de la compañía.

• Realizar un documento del manejo del personal para evitar conflictos entre el área administrativa y trabajadores de campo.

• Realizar un documento sobre el manejo del Área Operativa para fortalecer el área y evitar posibles riesgos.

• Elaborar las Fichas para los distintos registros de las áreas pertinentes con el objetivo de facilitar los registros de la compañía.

DESCRIPCIÓN DE LA PROPUESTA

35

protección de los datos, proyecto que está destinado para compañía de carga pesada como lo es la compañía TRANSCARBOLIVAR CIA LTDA de la provincia de Manabí, Cantón Bolívar, Parroquia Calceta.

Las directrices de esta norma son muchas, entre ellas:

Aplicar la eficacia de las elecciones organizativas y de las actividades operativas que garantiza la:

Confidencialidad

Integridad

Disponibilidad de la Información. Asegurar la Continuidad de la Compañía:

Minimización de los daños en caso de incidentes.

Maximización de las inversiones efectuadas para la implementación y la gestión de la seguridad.

Construir o supervisar cada uno de los procedimientos.

Concienciar al personal mediante documentos de seguridad.

Se realizó la respectiva inspección en las áreas críticas de la compañía la cual está proceso de análisis y la que se encuentran ejecutando la información, funcionando los equipos, y redes que cuyos riesgos no son iguales pero es necesario establecer las prioridades del plan informático para disminuir las amenazas o riesgos que se puedan presentar.

ACTIVIDADES

Políticas de seguridad de la Información.

Seguridad de los equipos.

Segregación de funciones.

Supervisión.

Control de acceso.

Responsabilidad y procedimientos.

Plan de contingencia.

36 DESARROLLO DE LA PROPUESTA

La propuesta de solución planteada como solución al problema descrito en el capítulo inicial, consiste en realizar un plan de seguridad de la información para prevenir posibles riesgos dentro del área operativa de la compañía de transporte de carga pesada TRANSCARBOLIVAR CIA LTDA ya que en esta compañía existe normas, pero a un no un plan de seguridad de la información.

ANÁLISIS DE LA SITUACIÓN ACTUAL

Hoy en día la amenaza más importante contra la información, la encontraron dentro de la misma compañía donde se labora. Ya sea por accesos indebidos o no autorizados a la información, son realizados principalmente por los empleados de la misma.

No obstante, se suman los ataques de virus informáticos que son ocasionados intencionalmente o por desconocidos de los mismos trabajadores, en sentido general, sin dejar de tomar en cuenta que las compañías en el medio se fijan más en las seguridades externas que en las internas.

Las políticas de seguridad de la información es necesaria realizar una difusión a todos los empleados que intervienen con los activos de la compañía que hacen uso con la información, por medio de ingresos, por capacitaciones, por recibos, en cualquier medio es válido con el fin de concientizar a los empleados a realizar un buen trabajo y evitar errores.

37 ÁREA OPERATIVA

ESTRUCTURA ORGANIZACIONAL DEL TECNOLOGÍA DE LA INFORMACIÓN

ORGANIGRAMA

Gráfico 2 Organigrama de Jerarquías en la compañía TRANSCARBOLIVAR CIA. LTDA.

Fuente: Gerente de la compañía. Realizado por: Bosco Montesdeoca

DESCRIPCIÓN DE LAS FUNCIONES Y CARGOS DEL DEPARTAMENTO DEL AREA OPERATIVA

38

Gráfico 3 Estructura Área Operativa de la Compañía TRANSCARBOLIVAR CIA LTDA. MANEJO DEL ÁREA OPERATIVA

DIRECTOR DEL ÁREA

No todas las compañías asignan las mismas funciones al área de operaciones ya que es un área en donde se realizan varios procesos son de vital importancia, e incluso podría ocurrir que existan, dentro de la misma organización, varios directores de operaciones si las actividades comerciales están muy diferenciadas o son independientes.

A pesar de la diversidad funcional realizara los siguientes manejos:

Asegurar el desarrollo operacional, de todas las operaciones asignadas los procedimientos.

Tener múltiples contrataciones de trabajo para la compañía.

Tener el conocimiento adecuado de los recursos disponibles del área de trabajo.

Introducir a nuevos mercados a la compañía de carga.

Hacer cumplir los objetivos generales de la compañía.

Administrar los recursos necesarios para el área operativa sin dejar a un lado la parte informática.

El director de operaciones debe hacer cumplir las competencias, para conseguir unos objetivos marcados. El área de operaciones trabajara sobre tres aspectos fundamentales:

Tener una compañía como un sistema en su conjunto.

Total, calidad en las entregas de carga y en la sistematización de la información.

Mantener un equipo integrado al momento de ingresar la información.

ESTRUCTURA DEL AREA OPERATIVA

39

HABILIDADES DEL DIRECTOR DE ÁREA OPERATIVA Para ser director de tecnologías de la información, se requiere.

Poseer un amplio conocimiento de los sistemas informáticos, redes y productos de software.

Reconocer el cambio en las diversas áreas.

Tener grandes dotes de comunicación.

Hacer cumplir los objetivos establecidos en la compañía y departamento

Poseer aptitudes para la negociación.

Cumplir con los 3 estándares de la seguridad prevención, planeación y control.

Tener capacidad de explicar las cosas con claridad y concisión a personas con pocos conocimientos de informática.

Seleccionar correctamente su personal de trabajo

Poseer grandes dotes de organización para planificar y priorizar el trabajo, organizar reuniones con otros profesionales y establecer plazos y objetivos.

Ser capaz de desenvolverse bien bajo presión.

Asumir la responsabilidad de sus propias decisiones.

Trabajar bien con el personal de toda la compañía.

Poseer dotes de liderazgo para la gestión de personal.

Ser capaz de delegar tareas.

Mantenerse al día de la evolución general de TIC.

FUNCIONES Y COMPETENCIAS DEL ÁREA OPERATIVA.

Son entidades que comparten recursos informáticos, establecer normas, estándares y metodología para la gestión de la tecnología de la información, comunicaciones e infraestructura de redes, sistemas, equipos, comunicaciones informáticas y de telefonía.

Dirigir y planificar la estrategia de la seguridad de información de la compañía TRANSCARBOLIVAR CIA LTDA del Cantón Bolívar.

Proponer las medidas de apoyo y asistencia para el personal.

40

Dirigir y Planificar las asesorías tecnológicas a las áreas de informática respecto a sus requerimientos de sistema, comunicaciones, redes e infraestructura tecnológica.

Definir Criterios y verificar el cumplimiento del mecanismo de disponibilidad, seguridad y acceso a los datos.

Promover y gestionar las mejores tecnologías que aseguren el buen funcionamiento de los recursos computacionales con que cuenta la Institución y que satisfaga los requerimientos de automatización de información.

Asegurar el efectivo funcionamiento de los sistemas informáticos internos, que sirvan a los procesos técnicos y administrativos de la institución.

Realizar análisis Constantes de las necesidades de la compañía para desarrollar nuevas formas de trabajo.

Coordinar y ordenar correctamente los reportes al respectivo departamento.

Liderar proyectos de capacitación informáticos internos y externos.

SOPORTE Y MANTENIMIENTO

Les corresponde ir al funcionario respectivo y realizar el soporte físico y lógico para solucionar el problema y en caso de que sea un inconveniente mayor llevar al área de mantenimiento y realizar el respectivo análisis.

INFRAESTRUCTURA Y REDES

Le corresponde ayudar, revisar, monitorear y evaluar la ejecución de los procesos y la seguridad de la información, realizando las actividades correspondientes a dichas funciones y procesos asignados; proponer políticas, normas y procedimientos sobre los aspectos técnicos. Además, le corresponde administrar las actividades de conectividad en la red de datos de la compañía de carga pesada, monitorear los enlaces de comunicaciones para las redes de área extensa, controlar el funcionamiento y manteamiento de los switches de red de datos, así mismo ver todas las seguridades del CPD (centro de procesos de datos) y asistir las actividades que le sean asignadas por la compañía.

FLUJOGRAMAS DE PROCESOS

41

Gráfico 4 Diagrama de Proceso para Soporte Técnico

Fuente: Diagrama de Flujo para Soporte técnico de la compañía TRANSCARBOLIVAR CIA LTDA, Elaborado por: Bosco Montesdeoca German.

42

43

Gráfico 6 Diagrama de Proceso para Administrador de redes

Fuentes: Diagrama de Flujo para Redes de la compañía TRANSCARBOLIVAR CIA LTDA, Elaborado por: Bosco Montesdeoca German.

POLÍTICAS DE SEGURIDAD