Evaluación de protocolos mac en redes de radio cognitivas

Texto completo

(2) Universidad Central “Marta Abreu” de Las Villas Facultad de Ingeniería Eléctrica Departamento de Telecomunicaciones y Electrónica. TRABAJO DE DIPLOMA EVALUACIÓN DE PROTOCOLOS MAC EN REDES DE RADIO COGNITIVAS. Autor: Luis Alejandro Roig Martínez rmluisalejandro@uclv.edu.cu. Tutor: Msc. Ing. Erik Ortiz Guerra erik@uclv.edu.cu. Santa Clara 2013 “Año 55 de la Revolución”.

(3) Hago constar que el presente trabajo de diploma fue realizado en la Universidad Central “Marta Abreu” de Las Villas como parte de la culminación de estudios de la especialidad de Ingeniería en Telecomunicaciones y Electrónica, autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicado sin autorización de la Universidad.. Firma del Autor. Los abajo firmantes certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada.. Firma del Tutor. Firma del Jefe de Departamento donde se defiende el trabajo Firma del Responsable de Información Científico-Técnica.

(4) i. PENSAMIENTO. La ciencia es la más alta realización de un país, porque la nación impulsa el progreso del pensamiento y la inteligencia.. Louis Pasteur.

(5) ii. DEDICATORIA A mis padres que son mi razón de ser, por poner siempre mi educación por encima de todo. A mi esposa por dar alegría infinita a mi vida. A mi hermana por la inmensa bondad que lleva en su corazón..

(6) iii. AGRADECIMIENTOS A mis padres, a mi hermana Melba, a mi esposa por su amor y porque gracias a ellos hoy hago realidad una de mis metas. A mi prima Dania, por todo su apoyo. A mi tutor, por su orientación, apoyo incondicional. A mi suegra Cristina, a Salvadora, por brindarme su apoyo. A mi suegro Roberto, a Hortensia, a Yeni. A mis profesores que han contribuido a mi formación profesional. A mis compañeros de estudio. A todas las personas que me han apoyado y de alguna manera han contribuido a mi formación intelectual, profesional y humana..

(7) TAREA TÉCNICA. iv. TAREA TÉCNICA Con el propósito de darle cumplimiento a los objetivos trazados para la realización de esta tesis, se tomaron en cuenta una serie de tareas técnicas para la confección del informe final, ellas fueron: La realización de una revisión bibliográfica acerca de las características de las redes de radio cognitiva. La determinación de los rasgos o características de los mecanismos de control de acceso al medio empleados en redes de radio cognitiva. La descripción de protocolos MAC usados en estas redes. El resumen de los aspectos esenciales correspondientes al mecanismo de control de acceso al medio utilizado en el estándar IEEE 802.11 propuesto para su uso en estas redes. La implementación en OMNeT++, para su simulación, del mecanismo de control de acceso al medio utilizado en el estándar IEEE 802.11 con un único transceptor en explotación para la comunicación. El establecimiento de los parámetros que deben ser evaluados para comparar ambos protocolos. La elaboración del informe final.. Firma del Autor. Firma del Tutor.

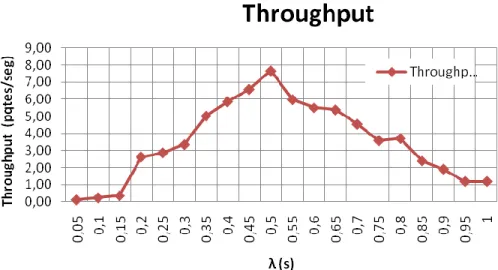

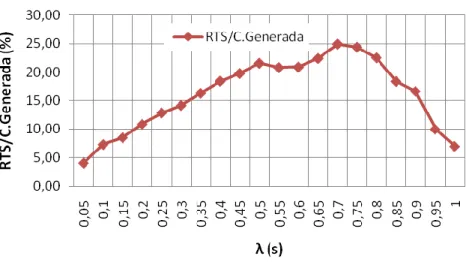

(8) RESUMEN. v. RESUMEN. Las redes de radio cognitiva han atraído la atención en los últimos años debido a su impacto en el eficiente aprovechamiento del espectro radioeléctrico y la diversidad de aplicaciones en las que pueden ser desplegadas, pero presenta retos importantes para el uso adecuado del espectro, relacionados con las complejidades del canal de control común, así como el control de acceso al medio y las funciones de las redes de radio cognitiva: detección, decisión, movilidad y uso compartido del espectro. En este trabajo se realiza una descripción del funcionamiento de protocolos MAC usados en. redes de radio cognitivas como son: Dynamic Open Spectrum Sharing (DOSS), Hardware Constrained (HC-MAC), Cognitive MAC (C-MAC), Oportunistic Spectrum (OS-MAC), Synchronized MAC (SYN-MAC), IEEE 802.22, IEEE 802.11. Es implementado en OMNet ++ el protocolo de control de acceso al medio IEEE 802.11 que ha sido propuesto para su utilización en entornos de redes de radio cognitiva con el objetivo de evaluar su funcionamiento en estos escenarios. Como parámetros para evaluar el desempeño del protocolo fueron medidos: throughput, eficiencia en la reserva del canal y tráfico atendido. Los resultados obtenidos muestran que el canal de control común se congestiona en la medida que aumenta la carga de tráfico. Lo cual influye negativamente en los parámetros que se miden..

(9) TABLA DE CONTENIDOS. TABLA DE CONTENIDOS PENSAMIENTO………….. ...................................................................................................i DEDICATORIA…………………………………………………………………………….ii AGRADECIMIENTOS ........................................................................................................ iii TAREA TÉCNICA ................................................................................................................iv RESUMEN…………………………………………………………………………………..v INTRODUCCIÓN .................................................................................................................. 1 CAPÍTULO 1.FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA ................... 4 1.1. Comunicaciones inalámbricas .................................................................................. 4. 1.2. Espectro radioeléctrico ............................................................................................. 5. 1.2.1 Modelo de uso exclusivo y de uso común del espectro radioeléctrico ................. 6 1.3. Asignación dinámica del espectro ............................................................................ 6. 1.4. Redes de radio cognitiva .......................................................................................... 7. 1.4.1. Aplicaciones de las redes de radio cognitiva ...................................................... 8. 1.4.2. Arquitectura de red..............................................................................................9. 1.5. Funciones de las redes de radio cognitiva .............................................................. 11. 1.6. Canal de control común ......................................................................................... 13. 1.7. Retos de las redes de radio cognitiva ..................................................................... 14. 1.7.1. Retos en las funciones de las redes de radio cognitiva ................................... 14. 1.7.2. Retos en el diseño del CCC ............................................................................ 15. 1.7.3. Retos para el control de acceso al medio ........................................................ 16. 1.8. Conclusiones del capítulo ...................................................................................... 17.

(10) TABLA DE CONTENIDOS. CAPÍTULO 2.MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA .................................................................................... 18 2.1. Clasificación de los protocolos MAC para las redes de radio cognitiva................ 18. 2.1.1. Protocolos DAB Y DSA ................................................................................. 19. 2.1.2. Clasificación de acuerdo el esquema de acceso al medio ............................... 20. 2.1.3. Clasificación de acuerdo al número de transceptores explotados en la. comunicación ........................................................................................................................ 20 2.1.4. Clasificación de acuerdo a la arquitectura del protocolo ................................ 21. 2.1.5. Protocolos MAC no-colaborativos y colaborativos ....................................... 22. 2.2. Protocolos MAC para redes de radio cognitiva ad hoc .......................................... 22. 2.2.1. Dynamic Open Spectrum Sharing (DOSS) ..................................................... 22. 2.2.2. Hardware Constrained (HC-MAC)................................................................ 23. 2.2.3. Cognitive MAC (C-MAC) ............................................................................... 24. 2.2.4. Oportunistic Spectrum (OS-MAC) ................................................................. 24. 2.2.5. Synchronized MAC (SYN-MAC) ................................................................... 25. 2.2.6. El estándar IEEE 802.22 ................................................................................. 25. 2.3. El estándar IEEE 802.11 ........................................................................................ 26. 2.3.2. Protocolo de la subcapa MAC ........................................................................ 26. 2.3.3. Funciones de la capa MAC ............................................................................. 27. 2.3.4. Función de Coordinación Distribuida (DCF) en el estándar IEEE 802.11 ..... 27. 2.3.5. Mecanismo de ahorro de energía (PSM) en el estándar IEEE 802.11 ............ 29. 2.3.6. Fenómeno del canal oculto y expuesto ........................................................... 29. 2.4. Conclusiones del capítulo ...................................................................................... 31. CAPÍTULO 3.EVALUACIÓN DEL PROTOCOLO MAC IEEE 802.11 ...................... 33.

(11) TABLA DE CONTENIDOS. 3.1. Entorno de simulación................................................................................................ 33. 3.2. Parámetros medidos................................................................................................. 35. 3.2.1. Throughput...................................................................................................... 35. 3.2.2. Eficiencia en la reserva del canal................................................................... 36. 3.2.3. Tráfico atendido .............................................................................................. 37. 3.3. Consideraciones finales .......................................................................................... 38. CONCLUSIONES ................................................................................................................ 39 RECOMENDACIONES ....................................................................................................... 40 REFERENCIAS BIBLIOGRÁFICAS ................................................................................. 41 GLOSARIO DE TÉRMINOS .............................................................................................. 44.

(12) INTRODUCCIÓN. 1. INTRODUCCIÓN En la actualidad, las redes y aplicaciones inalámbricas están reguladas mediante una política de asignación fija del espectro a distintas empresas, usuarios y servicios mediante autorización, permiso o licencia de uso a largo plazo. La vertiginosa proliferación de tecnologías de radio durante los últimos años ha dado lugar a la asignación de las bandas de frecuencia de interés práctico para las comunicaciones inalámbricas, lo que ha implicado la consecuente disminución de bandas disponibles para nuevas aplicaciones. Por lo expuesto anteriormente, es necesario desarrollar métodos de asignación de espectro que sean dinámicos y que operen aprovechando las características de reconfigurabilidad e inteligencia ofrecidas por las nuevas tecnologías de radio. Todo este desarrollo apunta a una mayor flexibilidad de las redes inalámbricas de próxima generación para adaptarse a las condiciones del medio, a la vez que se cumple con los requerimientos de calidad de servicio por parte de los usuarios. La radio cognitiva (CR) es un modelo para la comunicación inalámbrica en el que una red o un nodo inalámbrico cambia sus parámetros de transmisión o recepción para comunicarse de manera eficiente y para evitar la interferencia con los usuarios con licencia o sin licencia. Esta alteración de los parámetros se basa en la vigilancia activa de varios factores en el entorno de radio interno y externo, tales como el espectro de radiofrecuencia, el comportamiento del usuario primario y el estado de la red. Algunos de los retos en el diseño de las redes de radio cognitiva se presentan en torno a una detección precisa de las bandas disponibles del espectro; la decisión de aquella banda que brinde los requisitos mínimos de calidad de servicio para las transmisiones secundarias; una degradación mínima del rendimiento durante la movilidad de los usuarios cognitivos; la gestión eficiente de los recursos de radio mediante el uso compartido del espectro; el diseño de un canal de control robusto y el control de acceso al medio para evitar interferencias y facilitar la coexistencia entre usuarios de sistemas heterogéneos..

(13) INTRODUCCIÓN. 2. Los mecanismos de control de acceso al medio presentan la problemática del canal oculto y expuesto. Este es definido como un problema que aparece cuando utilizan un único transceptor para el intercambio de información de control, señalización, y datos, provocando que se produzcan colisiones entre los paquetes transmitidos por múltiples usuarios radio cognitivos que no escuchan el canal mientras están involucrados en la transmisión de datos. El desempeño de una red de radio cognitiva puede ser descrito a partir del análisis de algunos parámetros como el throughput, eficiencia en la reserva del canal y tráfico atendido. Objetivo General Evaluación de protocolos MAC usados en redes de radio cognitiva mediante la comparación de parámetros obtenidos a través del modelado y simulación en el software OMNeT ++. Objetivos Específicos Describir el funcionamiento de protocolos MAC usados en redes de radio cognitivas. Realizar una revisión bibliográfica acerca de las características de las redes de radio cognitiva. Simular protocolos MAC en el software seleccionado. Establecer los parámetros que deben ser evaluados en el protocolo seleccionado. Evaluar el funcionamiento de dicho protocolo a partir de los resultados obtenidos en el cálculo de los parámetros. El presente trabajo está estructurado en resumen, introducción, tres capítulos, conclusiones, recomendaciones, bibliografía y anexo. En el primer capítulo se describen los fundamentos de las redes de radio cognitiva mediante un estudio teórico de sus antecedentes, principales características, funcionalidades,.

(14) INTRODUCCIÓN. 3. aplicaciones y desafíos. En el segundo capítulo se describen las peculiaridades de los principales mecanismos de control de acceso al medio presentados en trabajos recientes para su utilización en estos entornos, haciendo énfasis en el protocolo IEEE 802.11. En el tercer capítulo se muestran los resultados de las simulaciones realizadas para este protocolo con la explotación de un transceptor y la discusión y valoración de los parámetros medidos. En las conclusiones se destaca el cumplimiento de los objetivos trazados para esta investigación y las recomendaciones están perfiladas a enriquecer futuras investigaciones sobre el tema..

(15) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 4. CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA Actualmente, la escasez de recursos espectrales tiene una huella perjudicial en el desarrollo de nuevas tecnologías y aplicaciones. El constante crecimiento durante los últimos años de nuevas técnicas de radio y servicios ha dado lugar a la asignación y consecuente agotamiento de las bandas de frecuencia de interés práctico para las comunicaciones inalámbricas. Las redes y aplicaciones inalámbricas están reguladas mediante una política de asignación fija del espectro a distintas aplicaciones, usuarios y servicios mediante autorización, permiso o licencia de uso a largo plazo. En este contexto surgió el concepto radio cognitiva (CR, por sus siglas en inglés cognitive radio) como una prometedora solución a la flexible y eficiente utilización del espectro. Esta tecnología permite a los dispositivos cambiar sus parámetros particulares de transmisión o recepción, en dependencia de sus necesidades, como la frecuencia de operación, basándose para ello en el censado de parámetros como el espectro de radiofrecuencias, el comportamiento de los usuarios y el estado de la red. Esto hace que este tipo de redes pueda aumentar el aprovechamiento del espectro, reutilizando las bandas espectrales ya asignadas a los usuarios primarios sin causarles interferencia significativa. En este capítulo se abordarán las principales características de las redes de radio cognitiva, comenzando con un breve esbozo del despliegue de las comunicaciones inalámbricas a través de la historia, la génesis del surgimiento de estas redes para optimizar el uso del espectro radioeléctrico como limitante tecnológica para el progreso de las comunicaciones, sus aplicaciones y desafíos técnicos. 1.1 Comunicaciones inalámbricas La comunicación. inalámbrica o sin cables es aquella en la que los extremos de la. comunicación, es decir el transmisor y el receptor no se encuentran unidos por un medio de.

(16) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 5. propagación físico, sino que utilizan la modulación de ondas electromagnéticas a través del espacio, (Peterson and Davie, 2003). En la década del setenta del siglo XX la American Telephone and Telegraph (AT&T) propone el sistema Advanced Mobile Phone System (AMPS), las limitaciones de este, propiciaron en la década de los ochenta el lanzamiento del sistema Global System for Mobile Communication (GSM) y con él la segunda generación de comunicaciones móviles (2G) y posteriormente General Packet Radio System (GPRS). Luego aparece Universal Mobile Telecommunication System (UMTS) como el sistema más importante de la tercera generación de comunicaciones móviles (3G). La rápida evolución dio lugar en UMTS a High-Speed Downlink Packet Access (HSDPA). Actualmente la International Telecommunications Union Radio (ITU-R) está impulsando el Advanced IMT 2000 systems o (4G). También existen varias soluciones WMANs, WLANs, WPANs con niveles de estandarización e interoperabilidad variables. Las soluciones que dominan el mercado son Bluetooth, HomeRF, WiMax y Wi-Fi (IEEE 802.11). De ellas, las tecnologías 802.11 gozan de un mayor respaldo y popularidad. La alianza Wi-Fi ha estado trabajando en base de ofrecer certificación de compatibilidad con los estándares 802.11. El proceso de estandarización comenzó en 1997 con el estándar IEEE 802.11 a razones de 1 Mbps y 2 Mbps y en 1999 se dispuso del estándar IEEE 802.11a. Sin embargo pronto se desarrolló IEEE 802.11b en la misma banda que el original pero con diferente técnica de modulación. Posteriormente sale al mercado el IEEE 802.11g en el 2003, el cual emplea la misma técnica de modulación que el 802.11a pero la banda del 802.11b. Posteriormente aparecieron las variantes i) y j) en el 2004, la e) en el 2005 y la n) en el 2009. 1.2 Espectro radioeléctrico Espectro radioeléctrico es un término utilizado para describir una banda del espectro electromagnético que se extiende aproximadamente de 10 KHz a 300 GHz. El espectro.

(17) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 6. radioeléctrico se considera en todos los países un bien de dominio público, cuya titularidad, gestión, planificación, administración y control corresponde al estado. El derecho de un usuario para acceder a determinada banda del espectro y transmitir en ella es concedido a través de una licencia espectral lo cual lo convierte en propietario titular de esta porción del espectro, (Comes and Hernández, 2010). Si un país no gestiona de forma correcta su Espectro Radioeléctrico, pierde oportunidades de introducir nuevos servicios de telecomunicaciones para sus habitantes, además del atraso en la infraestructura de telecomunicaciones. 1.2.1 Modelo de uso exclusivo y de uso común del espectro radioeléctrico El crecimiento de la demanda del espectro ha coincidido en las últimas décadas con la explosión de las comunicaciones móviles. En (Benítez et al., 2009) se abordan los modelos de uso exclusivo y de uso común del espectro como alternativas de regulación del espectro. El modelo tradicional de uso exclusivo, en el que se han basado las agencias reguladoras como manera óptima de asignación del espectro consiste en una concesión territorial de bandas de frecuencias por períodos temporales. Esta estrategia ha sido capaz de controlar las interferencias, objetivo clave de la regulación del espectro, siendo para la realidad actual demasiado conservadoras debido a que los usuarios exclusivos desaprovechan el espectro mientras que otros no titulares lo demandan. Otro paradigma regulatorio existente es el conocido como modelo de uso común del espectro. Donde se define el acceso compartido por parte de una serie de usuarios a una determinada banda del espectro radioeléctrico. 1.3 Asignación dinámica del espectro Asignación Dinámica del Espectro (DSA, por sus siglas en inglés Dynamical Spectrum Assignment), es un término general que define un conjunto de técnicas empleadas para el acceso al recurso espectral bajo ciertas condiciones específicas dependientes de la arquitectura de red, del tipo de banda de frecuencia a acceder, y de otros requerimientos. Este detalla que cuando una banda espectral no es usada, geográfica o temporalmente,.

(18) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 7. cobra sentido habilitar en modo secundario, aquellas comunicaciones que puedan hacer uso de este espectro no usado, aumentando así la oferta de espectro, y la eficiencia espectral de un recurso escaso. Cuando el poseedor de la licencia o usuario primario pase a ocupar su banda licenciada, el usuario secundario debe interrumpir el uso de la misma y migrar a otra disponible para continuar su servicio y evitar interferencias con los servicios primarios (ver figura 1.1, (Akyildiz et al., 2009b)). Los usuarios secundarios del espectro no emiten siempre en la misma banda a la misma frecuencia, sino que se van cambiando de frecuencia buscando entre aquellas opciones disponibles.. Figura 1.1 Concepto de huecos dentro del espectro. 1.4 Redes de radio cognitiva La idea de CR fue propuesta por primera vez por Joseph Mitola III y Gerald P. Maguire, (Gautam, 2009), en 1999 describiéndola como un sistema de Software Definido por Radio que puede cambiar sus parámetros dependiendo del entorno y requerimientos del usuario, (Hemalatha et al., 2012). El rápido crecimiento de las redes inalámbricas y las comunicaciones móviles han limitado la disponibilidad de las bandas del espectro por la creciente demanda, (Hemalatha et al., 2012)..

(19) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 8. Radio cognitiva (CR) ha aparecido como una de las llaves que puede minimizar el uso ineficiente mencionado anteriormente del espectro radioeléctrico. Explota las frecuencias de radio autorizadas sin usar, designado como huecos espectrales o espacios blancos. La radio cognitiva permite a usuarios secundarios acceder a agujeros del espectro autónomamente para incrementar el rendimiento, sin interferir con los usuarios principales. La radio cognitiva es un sistema de comunicación inalámbrico inteligente que es consciente de su ambiente circundante y usa la metodología del conocimiento para aprender del ambiente y adaptar sus estados internos a las variaciones estadísticas de los estímulos de radio frecuencia entrantes haciendo cambios correspondientes en ciertos parámetros operando en tiempo real, con dos objetivos principales: comunicación muy confiable y utilización eficiente del espectro de radio, (Haykin, 2005). El objetivo de las redes de radio cognitiva es usar recursos eficientemente incluyendo el espacio, la frecuencia, el tiempo, la energía transmitida luego de haber censado el entorno y la transmisión adaptable sin causar la interferencia excesiva a los usuarios autorizados. Los requerimientos de rendimiento para el sistema de radio cognitivo son: espacios vacíos en el espectro y detección del usuario principal, estimación del enlace exacto entre nodos, rápido y exacto control de frecuencia, método de control de potencia que garantizan la comunicación confiable entre unidades terminales de radio cognitivas y la no intromisión con usuarios principales, (Tabaković et al., 2010). 1.4.1 Aplicaciones de las redes de radio cognitiva El éxito de las tecnologías inalámbricas, no sólo va a continuar sino que va a acelerarse, ampliándose las aplicaciones y servicios que las hacen atractivas. Las aplicaciones de la emergente tecnología radio cognitiva vislumbran una amplia penetración en múltiples esferas. Las redes de radio cognitiva poseen diversas aplicaciones (Wang et al., 2011) entre ellas se pueden citar: Uso militar: La mayoría de los sistemas de comunicación de los ejércitos deben desplegarse en entornos desconocidos y hostiles, rápidamente, enfrentando.

(20) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 9. problemas de interferencias, conectividad y variaciones impredecibles de éstas. CR puede ser una solución para este entorno, pues facilita la configuración autónoma de los equipos y garantiza la coexistencia, al utilizar frecuencias desocupadas. Seguridad pública: Cuestiones como el despliegue rápido, disponibilidad inmediata y uso eficiente del espectro disponible, interoperabilidad entre sistemas (bomberos, paramédicos, policía), entre otros, son aplicables en esta área. Emergencias: Dadas las características de reconfiguración dinámica de los parámetros de operación, CR puede dar soporte a determinadas capacidades técnicas que son cruciales al momento de presentarse una emergencia. La Radio Cognitiva permitirá que las frecuencias no utilizadas se ocupen en la atención de emergencias, para facilitar la comunicación con los servicios de salud y ayuda implicados en la toma de decisiones para la salvaguarda de vidas.. 1.4.2 Arquitectura de red La arquitectura de red radio cognitiva puede ser centralizada o distribuida, (Marinho y Monteiro, 2010). Una red radio cognitiva de arquitectura centralizada es aquella donde la asignación y el acceso al canal es controlado por una entidad central, por ejemplo la estación base radio cognitiva en una red basada en infraestructura. Por otra parte una red radio cognitiva distribuida es aquella donde los usuarios radio cognitivos necesitan incorporar a sus funcionalidades la cooperación entre cada uno de ellos, por ejemplo el intercambio de información de control y censado entre vecinos de una red de radio cognitiva ad hoc. En una arquitectura centralizada, la red secundaria del usuario está orientada a la infraestructura de la red, ya que esta se divide en células, y cada célula se gestiona a través de una estación base secundaria (ver figura 1.2). Los usuarios secundarios se sincronizan con sus estaciones base, donde pueden llevar a cabo operaciones periódicamente para la detección del espectro. Las estaciones base secundarias pueden ser interconectadas a través de una red troncal cableada, (Manjarrez y Amellali, 2010)..

(21) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 10. Figura 1.2 Arquitectura de red radio cognitiva basada en infraestructura. En una arquitectura descentralizada, los usuarios secundarios no están interconectados por una infraestructura orientada a la red. La Figura 1.3 representa una red descentralizada, donde los usuarios secundarios pueden comunicarse unos con otros (tipo ad hoc). Se puede observar que dos de los usuarios secundarios, que están dentro de la comunicación serie pueden intercambiar información de forma directa, mientras que los usuarios secundarios que no están dentro de la comunicación serie directa pueden intercambiar información a través de múltiples saltos, (Manjarrez y Amellali, 2010).. Figura 1.3 Arquitectura de red radio cognitiva ad hoc..

(22) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 11. Una subclase de las redes cognitivas descentralizadas es el espectro de las redes de intercambio, donde coexisten dos redes inalámbricas en una banda sin licencia. Un ejemplo de esta red es la coexistencia de IEEE 802.11 y 802.16. En estas redes, se establece un canal de coordinación del espectro para control del intercambio de información sobre los parámetros de transmisión y recepción. La identificación del usuario principal, el espectro de movilidad y las funciones de gestión no son necesarios en estas clases de redes, (Manjarrez y Amellali, 2010).. 1.5 Funciones de las redes de radio cognitiva El proceso administrativo o de gestión del espectro consta de cuatro funciones principales, detección, decisión, movilidad y uso compartido del espectro, (Domenico et al., 2010). Detección: Un usuario CR puede asignar sólo una parte no utilizada del espectro. Por lo tanto, un usuario CR debe supervisar las bandas disponibles del espectro, capturar información, y luego notificar a los demás usuarios de estos espacios disponibles del espectro. Los usuarios radio cognitivos tienen que ser capaces de detectar el espectro desaprovechado y utilizarlo sin provocar interferencias negativas en otros usuarios. Las técnicas para detectar el espectro se pueden dividir en tres categorías, (Akyildiz et al., 2009b):. Detección de transmisiones: Las radios cognitivas deben tener la capacidad de determinar la presencia de una señal de algún usuario utilizando el espectro. Detección cooperativa: Diferentes usuarios de radio cognitiva intercambian periódicamente información sobre la detección de usuarios principales. Detección basada en interferencias. Decisión: Basado en la disponibilidad de espectro, los usuarios de CR pueden asignar un canal. Esta asignación no sólo depende de la disponibilidad del espectro, ya que también deben de basarse en políticas internas y externas de las redes..

(23) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 12. Primeramente, cada banda del espectro es caracterizada para la decisión del espectro. Esta caracterización se basa no solo en observaciones locales de usuarios radio cognitivos sino también en información estadística de las redes primarias. A través de las observaciones locales, los usuarios radio cognitivos pueden estimar las condiciones del canal como capacidad, tasa de error de bit (BER), y retraso o demora promedio de paquetes. Movilidad: Los usuarios de CR son considerados como los “visitantes” del espectro. Por lo tanto, si la frecuencia es requerida por un usuario primario, la comunicación debe continuar en otra banda de frecuencia disponible del espectro. En redes de radio cognitiva, los usuarios secundarios pueden ganar dinámicamente el acceso al espectro poco utilizado sin interferir con usuarios primarios, lo cual es denominado handoff del espectro. El handoff del espectro (Akyildiz et al., 2009b), se refiere al procedimiento llevado a cabo por los usuarios radio cognitivos cuando requieren transferir sus conexiones para una banda del espectro sin uso. Este ocurre cuando: Es descubierto un usuario primario. El usuario CR pierde su conexión debido a la movilidad de usuarios implicados en una comunicación en curso. Una banda del espectro actual no puede proporcionar las exigencias de calidad de servicio. En la movilidad del espectro, la ruptura temporal de la comunicación es inevitable debido al proceso de descubrimiento de una nueva banda disponible y la reconfiguración de la frecuencia de operación. El objetivo de la gestión de la movilidad del espectro es lograr una transición libre de obstáculos y rápida que conduzca a una degradación mínima del rendimiento durante la movilidad. Compartición: Debido a que puede haber múltiples usuarios de CR que intentan acceder al espectro, el acceso a la red CR debe coordinarse. La cooperación se plantea entre terminales secundarios de manera que un número de ellos actúan cooperativamente como sensores de la actividad de un usuario primario. En la.

(24) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 13. medida que tengamos un número suficiente de sensores/terminales en ubicaciones suficientemente alejadas entre sí, como para poder considerar las señales detectadas estadísticamente independientes, la cooperación de todos ellos conduce a una información agregada de calidad superior y que es suficiente para una toma de decisiones mucho más fiable, (Akyildiz et al., 2009b). 1.6 Canal de control común El canal de control común (CCC) es usado para apoyar la coordinación de la transmisión y el intercambio de información entre los usuarios radio cognitivos, (Chen and Prasad, 2009). Esto facilita el descubrimiento de vecinos, brinda soporte para la coordinación de la detección del espectro, la señalización de control y el intercambio de medidas locales entre los usuarios radio cognitivos. Las operaciones dentro del CCC deben hacerse con un mínimo de intercambio de información de red para evitar sobrecarga de tráfico. De acuerdo a donde intercambia la información de control y señalización el usuario radio cognitivo en el CCC en (Akyildiz et al., 2009a) se describen las siguientes alternativas InBand CCC o Out-of-Band CCC, CCC dentro o fuera de banda respectivamente: In-Band CCC: Los mensajes de control son intercambiados en los canales licenciados destinados para la transmisión de datos. La extensión física del CCC es limitada (cobertura local). Aunque este método tiene la ventaja de utilizar un transceptor único, está sujeto a interrupciones periódicas y sobrecarga.. Out-of-Band CCC: Se utiliza un canal licenciado separado para el CCC que no se superponga con los canales licenciados para el usuario primario. Se obtienen los mejores resultados de rendimiento. Es importante tener en cuenta que no todos los protocolos MAC implementan CCC. Por lo general un gran número de protocolos MAC para redes de radio cognitiva fueron diseñados con la existencia de tal canal. Este enfoque es simple pero contradictorio y puede causar un punto único de fallo. El CCC puede convertirse en un cuello de botella ante alta carga de.

(25) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 14. tráfico. Para tratar de dar solución a este problema se han propuesto varios enfoques, (Salameh and Krunz, 2009). 1.7 Retos de las redes de radio cognitiva La radio cognitiva es un área inmadura y una tecnología en vías de desarrollo. Es evidente que la radio cognitiva como paradigma plantea nuevos retos técnicos en el diseño de protocolos, acceso dinámico, control de interferencias, eficiencia energética, gestión, detección, conocimiento del entorno, diseño de nuevos algoritmos de distribución, garantías de calidad de servicio y seguridad. Las redes de radio cognitiva imponen desafíos técnicos únicos que aparecen como regulaciones tecnológicas debido a la coexistencia con las redes primarias. Algunos de los principales retos en el campo de las redes de radio cognitiva serán descritos en los siguientes epígrafes, (Gautam, 2009). 1.7.1 Retos en las funciones de las redes de radio cognitiva El objetivo principal de la radio cognitiva es el uso eficiente de los recursos del espectro. Sin embargo, dado que los usuarios radio cognitivos no pueden transmitir durante la detección, la eficiencia del espectro se verá degradada inevitablemente. Debido a la latencia causada por la detección del espectro, los procedimientos de decisión y handoff degradan la calidad, (Gautam, 2009). Los factores para la optimización de una detección correcta y eficiente en redes de radio cognitiva ad hoc se describen a continuación: Soporte para detección asincrónica: El usuario radio cognitivo no puede distinguir entre la transmisión de usuarios cognitivos y usuarios primarios, y puede descubrir sólo la presencia de una transmisión. Por consiguiente, la detección de transmisiones de usuarios radio cognitivos durante las operaciones de detección pueden provocar falsas alarmas, (Yucek and Arslan, 2009). Optimización de la detección cooperativa: La detección cooperativa introduce otra cuestión crucial. Solicitando la información de detección de varios usuarios radio cognitivos, el usuario que inicia la detección cooperativa, mejora la exactitud pero también aumenta el tráfico en la red, (Akyildiz et al., 2009b)..

(26) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 15. Gestión del retraso durante la movilidad: La movilidad del espectro está estrechamente relacionada no solo con el hardware sino también con el software, l o s algoritmos para detección y decisión del espectro, la capa de enlace, y enrutamiento. Por estas razones se requiere de un diseño para reducir el tiempo de cambio que se hace largo debido a la dependencia con estos factores. Otra característica intrínseca de la movilidad del espectro en redes radio cognitiva es la interdependencia con los protocolos de enrutamiento. El retraso durante la búsqueda de otra banda del espectro es el factor más crucial en la determinación del rendimiento de la movilidad del espectro, (Akyildiz et al., 2009b). Asignación distribuida de energía: El usuario de una red radio cognitiva ad hoc determina la energía de transmisión de una manera distribuida sin el apoyo de una entidad central, lo cual puede causar interferencia. De esta forma, el uso compartido del espectro requiere métodos de control de energía sofisticados para adaptarse al ambiente de radio que varía constantemente con el tiempo y maximizar la protección de las transmisiones de usuarios primarios. Evolución y aprendizaje: La evolución de la ocupación de las bandas del espectro por el usuario primario puede variar con el tiempo y posición. Se pretende que el protocolo MAC aprenda la característica de la actividad del usuario primario y acorde a esto cambie su selección del espectro y estrategia de transmisión de la información. Son necesarios modelos de aprendizaje más detallados y complicados. Cuánto deberían tardar el aprendizaje, y su efecto durante la operación de red son cuestiones que tienen que ser investigadas. 1.7.2 Retos en el diseño del CCC En (Sengupta and Subbalakshmi, 2011) son tratados aspectos básicos acerca del CCC los cuales constituyen desafíos técnicos: robustez, elección y cobertura. Canal de control robusto: El nodo radio cognitivo no posee ninguna seguridad en cuanto al canal en que comunica y su disponibilidad en el futuro, por lo que debe estar habilitado un.

(27) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 16. canal de referencia robusto a través del cual los nodos intercambien la información sobre los canales ocupados y cuando este no esté disponible la red radio cognitiva entera se pondrá inactiva. Determinación del espectro y cobertura para el CCC: La mayor parte de los protocolos CR MAC asumen un CCC fuera de banda. El espectro escogido debe garantizar un uso continuado incluso en presencia de la actividad de usuarios primarios. P ara sistemas de un único transceptor, esto puede implicar cambios frecuentes entre el canal CCC y el de datos, lo que añade un costo relacionado con el tiempo. En cuanto al área de cobertura del CCC, esta depende del comportamiento de los usuarios primarios correlacionados, mientras mayor cobertura, más preciso el análisis de la actividad primaria y mayores posibilidades de reutilización del espectro por usuarios radio cognitivos. 1.7.3 Retos para el control de acceso al medio Los estudios relacionados con el control de acceso al medio en la redes de radio cognitiva han cobrado fuerza en las investigaciones recientes dado que los mecanismos de control de acceso al medio desempeñan un importante papel para las funciones de las redes de radio cognitiva. Importantes interrogantes y desafíos aparecen ante el diseño de estos protocolos. A continuación se perfilan los rasgos más significativos de los protocolos MAC para redes de radio cognitiva, (Pawelczak, 2005). Durante el dimensionamiento del canal de control la ganancia obtenida al introducir más canales de tráfico en una red de radio cognitiva no es linealmente proporcional debido al hecho de que el canal de control común se satura por los paquetes de señalización. Un acercamiento a este problema es construir un canal de control común dinámico con un ancho de banda diferente que dependa del número actual de usuarios en todas las bandas de la red de radio cognitiva, lo que contribuirá a disminuir el nivel de señal de interferencia (SINR) en los canales de tráfico de datos. Lograr un tiempo despreciable para el cambio del canal de tráfico en el nodo radio cognitivo para evitar demoras adicionales en la transmisión, es un aspecto que necesita ser perfeccionado..

(28) CAPÍTULO 1. FUNDAMENTOS DE LAS REDES DE RADIO COGNITIVA. 17. 1.8 Conclusiones del capítulo Las redes de radio cognitiva se ajustan automáticamente al espectro para no interferir con los usuarios autorizados, ya que tienen el potencial de reutilizar de manera inteligente aquellos agujeros temporales o geográficos en las bandas de frecuencias asignadas. Desempeñan cuatro funciones principales: detección, decisión, movilidad y uso compartido del espectro. Los mecanismos de control de acceso al medio en entornos radio cognitivos presentan muchos desafíos técnicos. Los protocolos MAC implementados en estas redes permiten construir el mapa de recursos disponibles del espectro, los cuales serán asignados para mejorar la eficiencia espectral mediante la coexistencia de usuarios de sistemas heterogéneos y usuarios radio cognitivos. En el capítulo siguiente serán descritos algunos aspectos relevantes acerca de los mecanismos de control de acceso al medio para redes de radio cognitiva. Se profundizará en el protocolo MAC IEEE 802.11 que a pesar de no ser un estándar para redes radio cognitivas, ha sido propuesto para su utilización en estos entornos..

(29) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. CAPÍTULO 2.. 18. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. El Control de Acceso al Medio (MAC) es un proceso en el que se establecen reglas que identifican la forma en que un nodo dentro de la red puede hacer uso del medio de comunicación para transmitir su información. Es una programación que apoyada en hardware determina en qué momento y cómo, un nodo que desea comunicarse puede acceder al medio físico del que se dispone para la comunicación mediante el control lógico del mismo, (Ahmad, 2005). El Control de Acceso al Medio juega un papel importante en muchas de las funciones de la radio cognitiva, como: detección, decisión, movilidad y uso compartido del espectro. Los protocolos de Control de Acceso al Medio aprovechan el censado de estímulos para desarrollar un mapa oportunista del espectro. Algunas de la principales clasificaciones dadas a los mecanismos de control de acceso al medio en las redes de radio cognitiva, así como algunos de los protocolos CR MAC implementados en escenarios radio cognitivos ad hoc haciendo énfasis en el protocolo IEEE 802.11, son aspectos que serán tratados en este capítulo. 2.1 Clasificación de los protocolos MAC para las redes de radio cognitiva Distintas son las clasificaciones dadas por diversos autores a los mecanismos de control de acceso al medio en redes de radio cognitiva. De acuerdo a lo descrito en (Domenico et al., 2010), los protocolos MAC se pueden dividir en dos categorías esenciales, protocolos Basados en Acceso Directo (DAB, por sus siglas en ingles Direct Access Based) y protocolos que utilizan la Asignación Dinámica del Espectro (DSA, por sus siglas en inglés Dynamical Spectrum Assignment ), los cuales serán tratados en el siguiente epígrafe. En (Cormio and Chowdhury, 2009) y (Akyildiz et al., 2009b) son presentadas tres clasificaciones para los protocolos de control de acceso al medio en redes de radio.

(30) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 19. cognitiva teniendo en cuenta el esquema de acceso al medio: protocolos de acceso aleatorio, de tiempo ranurado y los híbridos. En (Cordeiro and Challapali, 2007) son clasificados de acuerdo al número de transceptores explotados en la comunicación y según la arquitectura del protocolo basado en el tipo de red oportunista, es decir si es centralizada o distribuida. En (Zou and Chigan, 2008) son clasificados en protocolos MAC no-colaborativos y colaborativos según la manera en que llevan a cabo la negociación. 2.1.1 Protocolos DAB Y DSA Los protocolos MAC para redes de radio cognitiva pueden describirse a partir de un mapa que distingue dos categorías principales: los DAB y los DSA. Ambos pueden emplearse en arquitecturas tanto centralizadas como distribuidas. Los primeros son protocolos simples con bajo costo computacional y latencia y los segundos son más complejos y aunque con mejor desempeño poseen baja escalabilidad.. Los protocolos DAB no permiten optimización global, ya que cada par de transmisor/receptor trata de optimizar su objetivo de forma independiente. La negociación de recursos se produce normalmente por handshake entre transmisor y receptor. Cada protocolo DAB pertenece a uno de los dos grupos siguientes de acuerdo al nivel de cooperación dentro de la red: Protocolos Basados en la Contención (por sus siglas en inglés Contention based protocols) y los Protocolos Basados en la Coordinación (por sus siglas en inglés Coordination based protocols). En los primeros el transmisor y el receptor intercambian su información de censado empleando handshake o saludo de autenticación y negocian los recursos disponibles. Los segundos comparten la información con sus vecinos para aumentar la fiabilidad del censado y mejorar el rendimiento en general del sistema. Los protocolos DSA utilizan algoritmos de optimización con un mayor grado de complejidad..

(31) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 20. 2.1.2 Clasificación de acuerdo el esquema de acceso al medio En (Cormio and Chowdhury, 2009) y (Akyildiz et al., 2009b) sus autores describen las siguientes tres clasificaciones para los protocolos MAC en redes de radio cognitiva: protocolos de acceso aleatorio, de tiempo ranurado e híbridos. Los protocolos de acceso aleatorio son protocolos MAC para redes de radio cognitiva que acceden al medio de forma aleatoria, no necesitan sincronización de tiempo, y generalmente se basan en el Acceso Múltiple con Censado de Portadora y Previsión de Colisiones (CSMA / CA, por sus siglas en inglés principio Carrier Sense Multiple Access With Collision Avoidance). En estos casos el usuario CR monitorea una banda del espectro para detectar cuando no hay transmisión de otros usuarios radio cognitivos y transmite después de un período de espera para evitar transmisiones simultáneas en esa banda. Los protocolos de tiempo ranurado por otra parte son protocolos MAC que necesitan la sincronización de la red radio cognitiva, donde el tiempo se divide en ranuras tanto para el canal de control como para la transmisión de datos.. Los protocolos híbridos por último son aquellos protocolos MAC que utilizan una transmisión parcial con ranuras, en las que la señalización de control generalmente se produce en intervalos de tiempo sincronizado. Sin embargo, la transmisión de datos siguiente puede contar con un sistema de acceso aleatorio al canal, sin sincronización de tiempo. 2.1.3 Clasificación de acuerdo al número de transceptores explotados en la comunicación Los protocolos MAC multicanal pueden ser clasificados de acuerdo al número de transceptores que requieren para su operación según lo abordan los autores en (Cordeiro and Challapali, 2007). Los protocolos de un único transceptor son aquellos donde cada uno de los nodos de la red radio cognitiva está equipado con un transceptor half-duplex capacitado para conmutar de.

(32) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 21. canales dinámicamente y este sólo puede transmitir o recibir en un determinado momento sobre el canal especificado. Algunos de estos protocolos presentan como desafío el fenómeno del canal oculto y expuesto, que será tratado en el epígrafe 2.3.5. Los protocolos de múltiples transceptores son aquellos donde los nodos constan con múltiples transceptores half-duplex capacitados para la sintonización y acceso de diferentes canales simultáneamente, una de las alternativas para afrontar los desafíos que giran en torno a las cuestiones relacionadas con los problemas del canal oculto y expuesto, la conectividad, y el cambio de canal, los cuales se superan a gran escala. 2.1.4 Clasificación de acuerdo a la arquitectura del protocolo De acuerdo a la arquitectura del protocolo se pueden clasificar en protocolos centralizados y protocolos distribuidos. Esta clasificación se basa en la arquitectura de red secundaria empleada. En (Domenico et al., 2010) una red centralizada es aquella en la que se designa un controlador que es el encargado de conceder o no el acceso al medio al resto de las estaciones. Una red distribuida es aquella en la que todas las estaciones de forma colectiva implementan un método de acceso al medio para determinar de forma dinámica en que orden transmiten las estaciones. Los protocolos centralizados presentan como ventaja, un mayor control, prioridades para el acceso, simplificada lógica de acceso en cada una de las estaciones y se evitan los problemas de coordinación entre estaciones. Como inconvenientes se añade que tiene un único punto de fallo, es decir que si falla el controlador falla toda la red, además el controlador puede funcionar como cuello de botella reduciendo el rendimiento de la red. Los protocolos distribuidos por otra parte presentan soluciones ante algunos de los inconvenientes de los protocolos centralizados. 2.1.5 Protocolos MAC no-colaborativos y colaborativos Los protocolos no-colaborativos son aquellos donde cada usuario toma las decisiones basándose en el monitoreo de los canales de datos y las predicciones del comportamiento.

(33) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 22. de los usuarios primarios a través del proceso de reconocimiento y exploración de toda la red, (Zou and Chigan, 2008). Los protocolos colaborativos son aquellos que a través de la colaboración entre todos los usuarios radio cognitivos mantienen una lista de los canales para datos disponibles obtenida a partir de los paquetes de solicitud de comunicación desde el transmisor y donde el receptor contesta con el canal seleccionado, (Zou and Chigan, 2008). 2.2 Protocolos MAC para redes de radio cognitiva ad hoc Los protocolos de control de acceso al medio para redes de radio cognitiva ad hoc no poseen una entidad central para el funcionamiento de la red. Aunque la arquitectura resultante es escalable y tiene un despliegue flexible, la detección distribuida del espectro, su uso compartido y el acceso necesitan en gran medida la cooperación con los nodos vecinos. Mantener la sincronización de tiempo en toda la red y la obtención de la información de los nodos vecinos con una sobrecarga mínima son algunos de los factores que deben tenerse en cuenta en el diseño del protocolo MAC para la red de radio cognitiva. A continuación se describen algunos de los principales protocolos MAC propuestos para su empleo en estas redes. 2.2.1 Dynamic Open Spectrum Sharing (DOSS) De acuerdo a lo descrito en (Ma et al., 2005) y (Cormio and Chowdhury, 2009) el protocolo MAC Dynamic Open Spectrum Sharing (DOSS) ofrece una solución innovadora dirigida al problema del canal oculto, y no requiere sincronización de la red radio cognitiva. Dentro de las clasificaciones antes descritas este es un protocolo DAB, con un esquema de acceso al medio aleatorio, con múltiples transceptores, específicamente tres que están asignados al control, los datos y a una banda de tono de ocupado, respectivamente. Este puede ser utilizado en arquitecturas de red distribuidas y utiliza un canal de control común dedicado con cobertura global. La cooperación la realiza basada en la contención del canal y la señalización es realizada fuera de banda..

(34) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 23. La justificación de una banda de tono de ocupado es que de esta manera, siempre que un nodo transmite o recibe datos en un canal determinado, también emite una señal de ocupado en la banda de tono de ocupado correspondiente evitando así que el canal en el que recibe o trasmite sea interferido por otro usuario radio cognitivo. El principal inconveniente de este protocolo es el uso del espectro por separado y fuera de banda para la expedición de los tonos de ocupado y del canal de control común. De esta forma el espectro no es utilizado eficientemente. Además, la utilización de transceptores múltiples no se justifica tal que dos de ellos no se emplean para la comunicación de datos en lo absoluto. 2.2.2 Hardware Constrained (HC-MAC) El protocolo Hardware Constrained (HC-MAC) según se describe en (Jia et al., 2008) tiene por objeto la detección y el acceso eficiente del espectro, considerando las limitaciones de hardware, como por ejemplo, las limitaciones operativas de un solo transceptor, la detección parcial del espectro, y los límites del espectro agregado. Es un protocolo DAB, con un esquema de acceso al medio aleatorio, consta con un único transceptor que simplifica los requisitos de hardware, puede ser empleado en arquitecturas de red distribuidas y utiliza un canal de control común dedicado de forma global. No necesita sincronización de la red cognitiva, la cooperación es realizada basada en la contención del canal y la señalización fuera de banda. Los mensajes de control utilizados para la negociación de canal no pueden ser recibidos por los nodos vecinos, si están ocupados en sus propias transferencias de datos, por lo que presenta el problema del canal oculto y expuesto. 2.2.3 Cognitive MAC (C-MAC) En (Cordeiro and Challapali, 2007) es descrito el protocolo C-MAC. Este es un protocolo de control de acceso al medio utilizado en redes de radio cognitiva, que se encuentra entre los protocolos del tipo DAB, utiliza un esquema de acceso al medio de tiempo ranurado, con un único transceptor, puede ser utilizado en arquitecturas de red distribuida, con un.

(35) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 24. canal de control común dedicado, no presenta el problema del canal oculto y requiere la sincronización de la red de radio cognitiva. La cooperación con los otros usuarios radio cognitivos se basa en la coordinación, y la señalización es realizada fuera de banda. C-MAC incluye dos conceptos claves: el Canal de Encuentro (RC, por sus siglas en inglés rendezvous channel), y el Canal de Respaldo (BC, por sus siglas en inglés backup channel). El RC es seleccionado como el canal que se puede utilizar para el tiempo más largo de funcionamiento de la red, sin interrupción de otros eventos disponibles. Se utiliza para la coordinación del nodo, la detección de usuarios primarios, así como para la reserva de recursos en múltiples canales. El BC, determina por mediciones fuera de banda, la elección de bandas alternas del espectro en caso de la aparición de un usuario primario. 2.2.4 Oportunistic Spectrum (OS-MAC) En (Hamdaoui and Shin, 2008) es tratado el protocolo OS-MAC. Este es un protocolo DAB, que accede al medio de forma híbrida, utiliza un único transceptor, puede ser utilizado en arquitecturas de red distribuida, con un canal de control común dedicado con cobertura global, no presenta el problema del canal oculto y requiere la sincronización de la red de radio cognitiva. La cooperación con los otros usuarios radio cognitivos se basa en la coordinación, y la señalización es realizada fuera de banda. El protocolo OS-MAC utiliza predeterminados períodos de ventana para la coordinación de la decisión del espectro entre los usuarios radio cognitivos y el intercambio de información de control para separar a estos últimos en grupos. Sin embargo, dentro de cada ventana, el acceso al espectro es al azar, lo que justifica su funcionamiento híbrido. El protocolo OS-MAC tiene varios inconvenientes. La composición de los usuarios CR en los grupos se basa en la suposición de que cada usuario ya sabe a que grupo unirse. A medida que los grupos se forman sobre la base de las necesidades de comunicación de cada grupo, esto no es factible sin el intercambio de información detallada del grupo..

(36) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 25. 2.2.5 Synchronized MAC (SYN-MAC) El protocolo SYN-MAC que se propone en (Kondareddy and Agrawal, 2008) es un protocolo DAB, con un esquema de acceso al medio híbrido, utiliza dos transceptores, uno dedicado para a la escucha del canal para mensajes de control y un segundo para el tráfico de datos. Puede utilizarse en una arquitectura de red distribuida, no necesita un canal de control común, no presenta el problema del canal oculto y requiere de la sincronización de la red. La cooperación dentro de la red se basa en la coordinación y la señalización es realizada dentro de la banda. La idea principal del protocolo es la siguiente: el tiempo se divide en intervalos de tiempo y cada ranura representa un canal de datos en particular. El intercambio de señalización de control se produce en los canales representados por las ranuras mientras que la transferencia de datos puede ocurrir en cualquier canal que se encuentra adecuado entre un par de nodos dado. Este protocolo tiene la ventaja de no utilizar un CCC dedicado, y la escucha dedicada a través de un segundo transceptor evita el problema del canal oculto. Sin embargo, no se garantiza la protección de las transmisiones primarias, ya que sus llegadas son notificadas a los vecinos sólo en intervalos de tiempo específicos. Además, el canal no puede ser utilizado de manera eficiente, ya que puede ser utilizado sólo una vez en cada ciclo de tiempo. 2.2.6 El estándar IEEE 802.22 IEEE 802.22 es el primer estándar mundial basado en tecnología radio cognitiva. Es un estándar para redes de acceso inalámbricas regional Redes Inalámbricas de Acceso Regional (WRAN, por sus siglas en inglés Wireless Regional Access Network), con la utilización de las bandas UHF/VHF de televisión entre los 54MHz y los 862MHz, (Xu and Liu, 2008)..

(37) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 26. Pertenece a los protocolos DAB, utiliza un único transceptor, puede ser empleado en redes de arquitectura centralizada, no requiere un canal de control común dedicado, no presenta el problema del canal oculto, y requiere de la sincronización de la red radio cognitiva. En IEEE 802.22 se propone el uso tanto de los canales de televisión como de las bandas de guarda. En este proyecto se especifica una interfaz inalámbrica fija punto-multipunto, donde una estación base controla su celda y los usuarios presentes en la misma, a los que se denomina Consumer Premise Equipments (CPE). Esta estación base se ocupa de realizar la detección del espectro, dando instrucciones a los distintos CPE para que tomen las medidas necesarias, (Domenico et al., 2010). 2.3 El estándar IEEE 802.11 El estándar IEEE 802.11 se refiere a una familia de especificaciones aceptadas en 1997 por la IEEE y desarrolladas para la tecnología de LANs inalámbricas. IEEE 802.11 especifica una interfaz de comunicación entre el cliente y una estación base o entre dos clientes inalámbricos, (Held, 2003). El alcance del estándar IEEE 802.11 es el desarrollo del control de acceso al medio y las especificaciones de la capa física para conexiones inalámbricas para estaciones fijas, móviles y portables dentro de una red de área local, (Society, 2007). Aunque no es un estándar para redes radio cognitivas el estándar IEEE 802.11 ha sido propuesto para su utilización en entornos de redes de radio cognitiva. Se detallarán algunas especificaciones técnicas del protocolo y se analizará uno de los principales problemas que trae consigo la utilización de un único transceptor para la comunicación entre un par de nodos, el fenómeno del canal oculto y expuesto. 2.3.1 Protocolo de la subcapa MAC El estándar 802.11 no puede utilizar el protocolo Acceso Múltiple con Sensado de Portadora y Detección de Colisiones (CSMA/CD, por sus siglas en ingles Carrier Sense Multiple Access With Collission Detection) utilizado por Ethernet debido a que en los sistemas inalámbricos existen los problemas del canal oculto y expuesto. Además la.

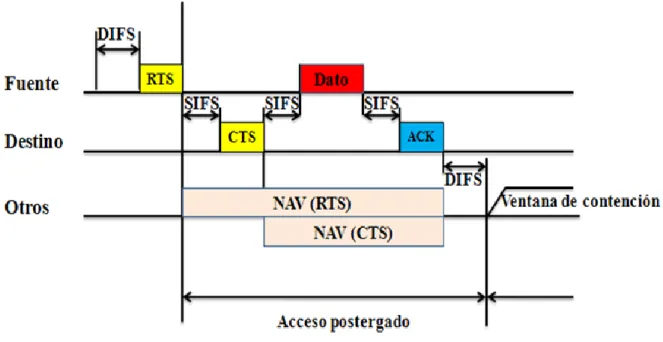

(38) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 27. mayoría de los radiotransmisores no pueden transmitir y escuchar ráfagas de ruido, de manera simultánea, en una misma frecuencia, debido a que son half-duplex. Para solucionar este problema, el estándar 802.11 soporta dos modos de funcionamiento, (Kamruzzaman, 2010): Distributed Coordination Function (DCF): no usa ningún tipo de control central. Point Coordination Function (PCF): usa la estación base para controlar toda la actividad en su celda. 2.3.2 Funciones de la capa MAC La arquitectura de la capa MAC incluye las funciones: DCF, y PCF. El método de acceso fundamental en IEEE 802.11 MAC es DCF conocido como (CSMA/CA), (Kamruzzaman, 2010). El IEEE 802.11 MAC puede incorporar como método de acceso opcional el PCF, el cual es usado solo en una arquitectura de red con infraestructura, (Kamruzzaman, 2010). Este análisis se centrará en describir la función DCF ya que la arquitectura de red que será utilizada en este trabajo es ad hoc y no con infraestructura. 2.3.3 Función de Coordinación Distribuida (DCF) en el estándar IEEE 802.11 El estándar IEEE 802.11 DCF según se describe en (ANSI/IEEE, 2007) se basa en una detección continua del canal inalámbrico. El algoritmo usado es denominado (CSMA/CA). Si un nodo tiene un paquete a transmitir, entonces se transmite si el medio es detectado en estado inactivo un tiempo mayor que un espacio entre tramas DCF (DIFS); si no, entonces se elige aleatoriamente un valor de backoff a partir del intervalo [0, W - 1], donde W se define como la ventana de contención (ver figura 2.1)..

(39) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 28. Figura 2.1. Método de acceso básico.. Este contador de backoff se decrementa cada ranura después de que el canal es detectado en inactividad por un tiempo más largo que un DIFS. Si el contador de backoff llega a cero, entonces la estación transmite. Dos intervalos diferentes, DIFS y SIFS, permiten que cada paquete tenga prioridad diferente cuando se compite por el canal. Un nodo espera por un DIFS antes de transmitir un RTS, pero espera por un SIFS antes de enviar un CTS o un ACK. Por lo tanto, un paquete ACK va a ganar el canal respecto a los paquetes RTS o DATA porque la duración de un SIFS es menor que la de un DIFS. Un nodo también es capaz de reservar el canal para la transmisión de datos mediante el intercambio de paquetes RTS y CTS. Si un nodo tiene un paquete listo para transmitir, entonces se puede tratar de enviar una trama RTS usando el DCF. Después de recibir una trama RTS, el destino responde con un paquete CTS. Ambas tramas RTS y CTS portan la duración esperada de la transmisión. Los nodos que estén escuchando este handshake tienen que posponer sus transmisiones durante este tiempo. Por esta razón, cada host mantiene una variable llamada network allocation vector (NAV) que registra la duración de tiempo que se debe aplazar su transmisión, (ver figura 2.2). A todo este proceso se le llama detección de portadoras virtuales, lo que permite reservar el área alrededor del emisor y el receptor para la comunicación, evitando así el fenómeno del canal oculto..

(40) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 29. Figura 2.2. RTS/CTS/Dato/ACK y NAV. 2.3.4 Mecanismo de ahorro de energía (PSM) en el estándar IEEE 802.11 La idea de este mecanismo es permitir que los nodos permanezcan en un modo de baja potencia mientras no reciben los paquetes. Esto resuelve el desperdicio de energía debido a la inactividad durante la escucha. En este modo, un nodo consume mucha menos energía en comparación con el modo normal, pero no puede enviar o recibir paquetes. En IEEE 802.11 PSM, esta administración de energía se realiza en base a mensajes de indicación de tráfico ad hoc (ATIM). El tiempo se divide en intervalos de alertas, y cada nodo de la red está sincronizado con las transmisiones de alertas periódicas. Esto significa que cada nodo comienza y termina cada intervalo de alerta aproximadamente al mismo tiempo, (Timmers et al., 2010). 2.3.5 Fenómeno del canal oculto y expuesto El fenómeno del canal oculto y expuesto es tratado por varios autores, en (Domenico et al., 2010) es definido como un problema que viene acompañado del hecho de que algunos protocolos de control de acceso al medio en la redes de radio cognitiva utilizan un único transceptor para el intercambio de información de control, señalización, y datos, provocando que se produzcan colisiones entre los paquetes transmitidos por múltiples.

(41) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 30. usuarios radio cognitivos que no escuchan el canal mientras están involucrados en la transmisión de datos. Cuando un nodo no está transmitiendo ni recibiendo, escucha el canal de control. Cuando el nodo A quiere transmitir un paquete al nodo B, A y B intercambian mensajes RTS y CTS para reservar el canal. Los mensajes RTS y CTS se envían en el canal de control. Cuando se envía un RTS, el nodo A incluye una lista de canales que está dispuesto a utilizar. Al recibir el RTS, B selecciona un canal e incluye el canal seleccionado en el CTS. Después de esto, el nodo A y B cambian sus canales para el canal de datos acordado e intercambian los datos y los paquetes ACK. En el escenario de la figura 2.3 (Kamruzzaman, 2010), un nodo A tiene un paquete para B, por lo que A envía un RTS en el canal 0, que es el canal de control. B selecciona el canal 1 para la comunicación de datos y lo envía de vuelta para A en un CTS. Los mensajes RTS y CTS, deben reservar un canal 1 dentro de los rangos de transmisión de A y B, de modo que no se produzcan colisiones. Sin embargo, cuando el nodo B envía hacia A el CTS, el nodo C está recibiendo en otro canal, por lo que no oyó el CTS. Sin saber que B está recibiendo en el canal 1, C podría iniciar una comunicación con D y terminar seleccionando el canal 1 para la comunicación. Esto resultará en colisión en el nodo B. El problema anterior se produce debido al hecho de que los nodos que utilizan un único transceptor pueden escuchar diferentes canales cuando no estén involucrados en ninguna comunicación, es decir sean receptores pasivos, pero cuando están transmitiendo o recibiendo de forma activa no pueden escuchar el canal dedicado para el control. Cada nodo escucha solo un canal a la vez, de lo contrario C habría escuchado el mensaje CTS y por lo tanto aplazar su transmisión. Por lo tanto, llamamos al problema anterior el problema del canal oculto y expuesto en múltiples canales. La sincronización es una de las posibles soluciones a este problema, similar a IEEE 802.11 PSM, (Kamruzzaman, 2010)..

(42) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 31. Figura 2.3. Problema del canal oculto. Otra de las alternativas para solucionar este problema es el uso de un segundo transceptor para la escucha del canal de control mientras el otro estaría encargado de la transmisión de datos. La principal función de utilizar múltiples transceptores es dedicar uno para la escucha de los mensajes de negociación y coordinación entre los usuarios radio cognitivos vecinos, evitando así colisiones entre los paquetes de mensajes de los usuarios radio cognitivos que están involucrados en una comunicación y aquellos que desean iniciar una nueva, (Kamruzzaman, 2010). 2.4 Conclusiones del capítulo Los protocolos MAC son un conjunto de algoritmos y métodos de comprobación encargados de regular el uso del medio inalámbrico por los distintos dispositivos que lo comparten. Estos algoritmos y métodos se ocupan de hacer lo más eficiente posible las funciones de la radio cognitiva: detección, decisión, movilidad y uso compartido del espectro. El medio físico en el cual se desenvuelve el protocolo MAC IEEE 802.11 no tiene límites exactos y tiene propiedades de propagación que varían en el tiempo y son asimétricas. Las estaciones pueden encontrar situaciones en la que no puede acceder a la red y no tiene.

(43) CAPÍTULO 2. MECANISMOS DE CONTROL DE ACCESO AL MEDIO PARA REDES DE RADIO COGNITIVA. 32. protección contra interferencia externa. Este protocolo trabaja en ambientes con topologías dinámicas por lo cual puede ocurrir que una estación pueda estar oculta de otras..

Figure

Outline

Documento similar

• Las suscripciones a plataformas de contenidos audiovisuales OTT (que incluyen Amazon Prime Video, Netflix, HBO y Disney+) alcanzaron los 18,9 millones de abonados..

[r]

ELABORACIÓN DE LOS MAPAS DE PELIGROSIDAD Y RIESGO REQUERIDOS POR EL R.D...

1. LAS GARANTÍAS CONSTITUCIONALES.—2. C) La reforma constitucional de 1994. D) Las tres etapas del amparo argentino. F) Las vías previas al amparo. H) La acción es judicial en

El contar con el financiamiento institucional a través de las cátedras ha significado para los grupos de profesores, el poder centrarse en estudios sobre áreas de interés

En cuarto lugar, se establecen unos medios para la actuación de re- fuerzo de la Cohesión (conducción y coordinación de las políticas eco- nómicas nacionales, políticas y acciones

D) El equipamiento constitucional para la recepción de las Comisiones Reguladoras: a) La estructura de la administración nacional, b) La su- prema autoridad administrativa

Finalmente, se han expuesto las capacidades del grupo SiCoMo en cuanto a simulaci´on te´orica del canal radio UWB as´ı como al equipamiento de que dispone el grupo para una