I

INSTITUTO POLITÉCNICO NACIONAL

ESCUELA SUPERIOR DE INGENIERÍA MECÁNICA Y ELÉCTRICA

Rediseño de la red del CET 1 Walter Cross Buchanan del IPN

PROYECTO

QUE PARA OBTENER EL TÍTULO DE:

INGENIERO EN COMUNICACIONES Y ELECTRÓNICA

P R E S E N T A N:

MORALES FLORES ROSA ELENA

ASESORES:

M .en. C. FERNANDO NOYA CHAVEZ Ing. FEDERICO FELIPE DURÀN

Temario | II

Dedicatoria

Para poder realizar este trabajo de la mejor manera posible fue necesario el apoyo de muchas personas a las cuales quiero agradecer.

En primer lugar a mis padres Rosa Ma. Flores y Martin Morales Murguía, porque con sus esfuerzos y sacrificios, logre el triunfo que hoy les brindo.

A mi asesor de tesis M. en C Fernando Noya Chávez es una de las personas que mas admiro por sus conocimientos Gracias por estar ahí cuando lo necesitaba, es un excelente maestro.

Gracias Ing. Carlos Giovanni Román Nájera por tu apoyo, comprensión y amor ya que me permite sentir poder lograr lo que me proponga. Eres lo mejor que me ha pasado.

También a mis hermanos y amigos por sus comentarios, sugerencias y opiniones, a ellos que estuvieron conmigo en los momentos difíciles y me dieron animo para seguir adelante.

Gracias por estar en mi vida.

Temario | III

Resumen

En este trabajo de tesis se genera un propuesta para reestructurar la red del Centro de Estudios Tecnológicos 1 “Walter Cross Buchanan”, solucionando las deficiencias encontradas en la red actual.

En el capítulo 1 se muestra una introducción de los conceptos básicos para el diseño de una red LAN.

En el capítulo 2 se proporcionan los conceptos de seguridad para redes, tanto en software como en hardware.

En el capítulo 3 se muestra la situación actual de la red de datos y servicios del la vocacional así como todos los problemas que tiene.

Temario | IV

INDICE

Dedicatoria ... II Resumen ... III INDICE ... IV Objetivo General. ... VIII Objetivos Particulares. ... VIII

Capítulo 1. Conceptos Básicos de Diseño ... 2

1.1 Topologías ... 3

Topología física y lógica. ... 5

1.2 Tipos de Redes ... 5

1.3 Importancia del cableado en las redes. ... 7

1.4 Medios de comunicación. ... 8

1.5 Representación de algunos símbolos en redes. ... 11

1.6 Protocolos y Estándares. ... 13

Norma IEEE 802 ... 13

Modelo OSI ... 14

Protocolos de red ... 16

Modelo TCP/IP ... 17

TCP y UDP ... 18

DNS ... 20

Modelo Cliente- Servidor ... 22

Capitulo 2. Conceptos de Seguridad ... 25

2.1 Firewall o Cortafuegos. ... 25

Las reglas de filtrado para firewall ... 27

2.2 Amenazas de seguridad. ... 28

2.2.1 Tipos de ataques... 29

2.3 Autenticación. ... 31

AAA RADIUS y 8021.x ... 32

Temario | V

Protocolos dentro de RADIUS ... 33

EAP-MD5 ... 33

EAP-TLS ... 34

EAP-TTLS ... 35

Métodos de autenticación ... 36

Mecanismo general de autenticación ... 37

Control de acceso ... 37

Autenticación por multifactor ... 38

Shadow Password ... 39

Otros métodos ... 39

PAM ... 40

2.2 Privacidad. ... 40

2.3 Integridad ... 40

Encriptación ... 41

Cifrado de clave simétrica ... 42

Cifrado de clave asimétrica ... 43

Método de autentificación en Wi-Fi ... 44

Capítulo 3. Situación Actual de la Red de Datos y Servicios del CET 1 ... 48

3.1 Infraestructura Física. ... 48

3.2 Descripción de las áreas. ... 49

3.3 Estructura orgánica ... 52

3.4 Medios de enlace ... 54

Características de los equipos de comunicación. ... 55

3.5 Laboratorios y Centros de Cómputo. ... 56

3.6 Cuartos de Comunicaciones... 58

Servidores. ... 62

3.7 Problemas dentro de la red ... 63

Problemas en la infraestructura física. ... 63

Problemas de servicios. ... 63

Problemas de Seguridad ... 63

Capítulo 4. Propuesta de una Red de Datos para El CET 1. ... 65

Temario | VI

4.2 Segmentación... 69

4.3 Método de Autenticación. ... 73

4.4 Propuesta Económica. ... 74

4.5 Conclusiones y Recomendaciones. ... 75

GLOSARIO ... 76

Bibliografía ... 80

Índice de Figuras. Fig.1. 1 Topología Anillo ... 4

Fig.1. 2 Topología Bus ... 4

Fig.1. 3 Topología Estrella ... 5

Fig.1. 4 Tipos de Cables ... 8

Fig.1. 5 Cable UTP ... 8

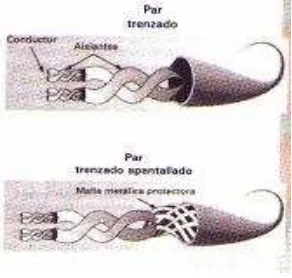

Fig.1. 6 Cable par Trenzado ... 10

Fig.1. 7 Modelo OSI ... 15

Fig.1. 8 Protocolos Según las capas del Modelo OSII ... 17

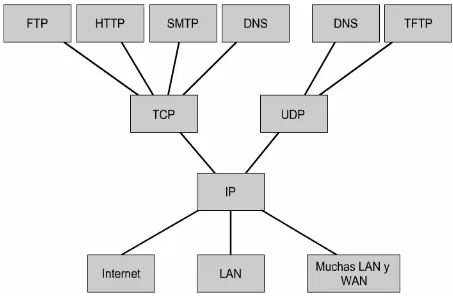

Fig.1. 9 Modelo TCP/IP ... 17

Fig.1. 10 Diagrama de protocolos utilizados en TCP y UDP ... 20

Fig.1. 11 Modelo Cliente-Servidor ... 22

Fig. 2. 1. Firewall ... 26

Fig. 2. 2 Firewall Hardware ... 26

Fig. 2. 3 Firewall Software ... 27

Fig. 2. 4 Secuencia de autenticación EAP/MD5 ... 34

Fig. 2. 5 Secuencia AAA RADIUS... 35

Fig. 2. 6 Cifrado con clave Simetrica ... 42

Fig. 2. 7 Cifrado con clave Asimétrica ... 43

Fig. 3. 1 Infraestructura física ... 48

Fig. 3. 2 Dirección o Edificio de Gobiernos. ... 49

Fig. 3. 3 Edificio "A" ... 50

Fig. 3. 4 Edificio "B" ... 50

Fig. 3. 5 Edificio "C" ... 51

Fig. 3. 6 Biblioteca ... 51

Fig. 3. 7 Organigrama principal ... 52

Fig. 3. 8 Topología del CET 1 actual... 54

Fig. 3. 9 Medios de enlace ... 55

Fig. 3. 10 Switches ... 55

Temario | VII

Fig. 3. 12 Logotipo Windows XP ... 56

Fig. 3. 13 Laboratorio de computación 1 ... 57

Fig. 3. 14 Laboratorio de computación 2 ... 57

Fig. 3. 15 CAE ... 58

Fig. 3. 16 Cuarto de comunicaciones ubicado en la Dirección ... 58

Fig. 3. 17 Closet principal por dentro ... 59

Fig. 3. 18 Closet de comunicaciones edificio "A" ... 60

Fig. 3. 19 closet de comunicaciones por dentro ... 60

Fig. 3. 20 Closet de comunicaciones de la biblioteca ... 61

Fig. 3. 21 Rack dentro de la Biblioteca ... 61

Fig. 3. 22 Servidor dentro de laboratorio de ingles ... 62

Fig. 3. 23 Servidor dentro de Humanísticas... 62

Fig. 4. 1 Diagrama de la red propuesta ... 66

Fig. 4. 2 Propuesta del edificio "C" y dirección ... 67

Fig. 4. 3 Propuesta del TC2 ... 68

Fig. 4. 4 antena a emplear ... 69

Fig. 4. 5 Segmentos llamados VLAN 10 y VLAN 20... 70

Fig. 4. 6 Ejemplo de la comunicación entre las VLan's ... 72

Fig. 4. 7 Muestra la secuencia de autenticación llamada de "TIRO"... 73

Tabla 1. A Tipos de redes ... 7

Tabla 1. B Velocidad de transmisión de datos ... 9

Tabla 1. C Ancho de Banda ... 9

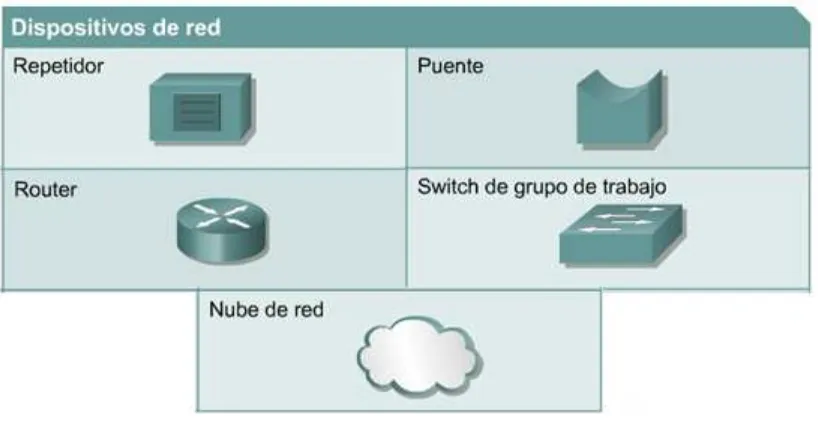

Tabla 1. D Dispositivos de Red ... 11

Tabla 1. E Ejemplo de algunos Dominios ... 21

Tabla 2. A Parámetros que analiza un firewall ... 28

Tabla 2. B Tipos de Amenazas ... 30

Tabla 2. C Estándares de seguridad en Wi-Fi ... 45

Tabla 3. A Personal que labora en el CET 1 ... 53

Tabla 4. A Propuesta de la VLAN 10 ... 71

Tabla 4. B Propuesta de la VLAN 20 ... 71

Temario | VIII

Objetivo General.

Dar una propuesta que solucione las deficiencias encontradas en el estudio de la situación actual de la red de datos del Centro de Estudios Tecnológicos “Walter Cross Buchanan”, en función de su cableado estructurado, servicios que debe de dar y seguridad que debe proporcionar, así mismo cubriendo los requerimientos y desempeño de la misma.

Objetivos Particulares.

Detectar problemas de servicio y seguridad en la red. Mejoras en el cableado estructurado.

Proponer un sistema de seguridad en las áreas críticas de la escuela. Proponer un direccionamiento IP.

Capitulo 1 1 CET 1 WALTER CROSS BUCHANAN

CAPITULO 1

CONCEPTOS BASICOS DE DISEÑO

2

Capítulo 1. Conceptos Básicos de Diseño

El termino topología, o más específicamente, topología de red, se refiere a la disposición o

distribución física de las computadoras, cableado y cualquier otro componente de la red. La topología de una red afecta sus capacidades.

Elegir una topología u otra, diseñar una red de una manera o de otra, puede impactar en aspectos básicos como son:

El tipo de equipamiento que la red necesita. Las capacidades del equipamiento.

El crecimiento de la red.

La forma en la que se va a realizar el mantenimiento del sistema.

La elección de la red y del cableado a emplear, dependen a gran medida de los dispositivos que se van a conectar, su localización y la forma en que van a utilizarse. Se puede establecer una serie de fases, encaminadas a obtener una red que cubra mejor las necesidades que plantea el sistema que se va a integrar, garantizando la fiabilidad y seguridad de la red, estas son:

Planificación: especificación de requisitos.

Estimación: especificación de los factores que afectarán al tráfico. Diseño.

Instalación.

Un aspecto muy importante de la fase de planificación, aparte de garantizar que la red va a satisfacer los requisitos planteados en el momento de su desarrollo consiste en poder proveer la evolución de las necesidades en un futuro. El objetivo de duración de una instalación de cableado, suele establecerse en 20 años, considerando que este periodo de tiempo suele coincidir con el de reforma de los edificios. Durante este tiempo, el hardware y software de los sistemas cambiaran considerablemente.

3

Los factores clave a considerar en la especificación de una red se pueden resumir en los siguientes:

Tipos de aplicación que va a tener que soportar la red, poniendoespecial atención en el tráfico que genere cada una de ellas.

Número de usuarios y la prevención futura de ampliación. Localización de los usuarios y las distancias máximas entre ellos. Prevención, reubicación de usuarios y servicios.

Equipamiento existente, tanto hardware como software y, si es posible prever nuevos equipos o sistemas de información, que irán en función de las necesidades futuras de los usuarios.

Espacio físico disponible para el sistema de cableado. Disponibilidad económica.

Requisitos de seguridad y normas existentes, tanto nacionales como internacionales.

Importancia de la protección contra caídas del servicio y pérdida de datos. Alternativas para la configuración de redes.

1.1 Topologías

La red lógica está compuesta por la parte de la red que da sentido a la transmisión: el formato de los datos, el control de la comunicación.

La red física constituye el soporte de la red: el sistema de cableado y la electrónica. Estos componentes son al mismo tiempo la autopista y la frontera de la red lógica, ya que permiten la transmisión, pero también la canalizan y la limitan.

Las tres topologías lógicas básicas en las que se basan todos los diseños de redes:

Las redes en anillo forman un bucle continuo entre todos los dispositivos. Esto asegura

que la señal enviada desde uno de los dispositivos es vista por todos los demás que forman en anillo, y además cada dispositivo actúa como repetidor de la señal.

4 Fig.1. 1 Topología Anillo

Las redes en bus conectan dispositivos a lo largo de la longitud de un cable que es,

esencialmente, un enlace de alta velocidad. Todos los nodos de la red están unidos a este

a le: el ual e i e el o e de Backbone Cable ta to e Ethe et o o e Local Talk

se puede utilizar esta topología. (fig.1.2).

Fig.1. 2 Topología Bus

Las topologías bus son las más económicas debido a que utilizan muchos menos cable, debido a la tendencia de las redes con topología bus a ser poco confiables ya casi no se utilizan en la redes actuales.

5 Fig.1. 3 Topología Estrella

Topología física y lógica.

Todas las configuraciones anteriormente mencionadas son llamadas topologías físicas porque describen como está extendido el cableado. Además, cada red designa una topología lógica que describe la red desde la perspectiva de las señales que viajan a través de ella.

Un diseño de red puede tener distinta topología física y lógica (es decir, la forma en que este cableada una red no tiene porque reflejar necesariamente la forma en que viajan las señales atravez de ella).

1.2 Tipos de Redes

Principales tipos de redes para soportar los sistemas distribuidos son:

REDES DE ÁREA LOCAL: es un grupo de equipos que pertenecen a la misma organización y están conectados dentro de un área geográfica pequeña a través de una red, generalmente con la misma tecnología, la más utilizada es Ethernet

6 REDES INALÁMBRICAS: la conexión de los dispositivos portátiles y de mano necesita redes de comunicaciones inalámbricas (wireless networks). Algunos de ellos son la IEEE802.11 (LAN) son verdaderas redes LAN inalámbricas (wireless local área networks; WLAN) diseñados para ser utilizados en vez de los LAN. También se encuentran las redes de área personal inalámbricas, incluida la red europea mediante el Sistema Global para Comunicaciones Móviles, GSM (global system for mobile communication). En los Estados Unidos, la mayoría de los teléfonos móviles están actualmente basados en la red análoga de radio celular AMPS, sobre la cual se encuentra la red digital de comunicaciones de Paquetes de Datos Digitales Celular, CDPD (Cellular Digital Packet Data).

INTRANET: Una red interna que se limitan en alcance a una sola organización o entidad y que utilicen el TCP/IP Protocol Suite, el HTTP, el FTP, y los otros protocolos y software de red de uso general en el Internet. Nota: Intranets se puede también categorizar como el LAN, CAN, MAN, WAN.

COMPARACION DE REDES: en las redes inalámbricas los paquetes se pierden con frecuencia debido a las interferencias externas, en cambio, en el resto de los tipos de redes la fiabilidad de los mecanismos de transmisión es muy alta. En todos los tipos de redes las pérdidas de paquetes tienen como consecuencia retardos de procesamiento o desbordamientos en los destinos.

Los paquetes pueden entregarse en diferente orden al que fueron transmitidos. También se pueden entregar copias duplicadas de paquetes, tanto la retransmisión del paquete como el original llegan a su destino.

Todos los fallos descritos son ocultados por TCP y por otros protocolos llamados protocolos fiables, que hacen posible que las aplicaciones supongan que todo lo que es transmitido será recibido por destinatario. Existen, sin embargo, buenas razones para utilizar protocolos menos fiables como UDP en algunos casos de sistemas distribuidos, y en aquellas circunstancias en las que los programas de aplicación puedan tolerarlas fallas.

7 WAN inálambrica Internet mundial mundial 0.010-2 0.010-2 100-500 100-500 Tabla 1. A Tipos de redes

1.3 Importancia del cableado en las redes.

El cableado es un factor clave en cualquier sistema de red, ya que constituye el principal medio físico de comunicación, pese a la aparición de las LAN (Redes de Área Local) inalámbrica en proceso de expansión. Además del sistema de cableado y Hardware, existe un tercer elemento, muy relacionado con el cableado, que aunque no forma parte de las LAN de la misma forma, también es impredecible: la instalación. La necesidad de un correcto cableado se puede entender puesto que, si existe un error en el diseño, una mala elección del tipo de red o de los materiales a emplear, o una mala instalación, problemas bastante comunes hoy en día, la solución que presentan es muy costosa.

No solo es importante la selección del tipo de cableado de red si no que también lo es instalar cable correctamente. Una adecuada instalación de la planta de cableado deberá tener en cuenta los siguientes aspectos:

Conectores y cable adecuados para el tipo de red, incluyendo la documentación acerca de los componentes que se seleccionaron y utilizaron.

Etiquetado de todas las partes de la red, incluyendo las conexiones de pared, los cables, los puertos del panel de parcheo, los cables de parcheo y las asignaciones de los puertos del concentrador.

Un plano del edificio como fue construido en que se muestren todas las rutas de cableado y ubicaciones.

Un reporte de certificación que muestre que todos los cables instalados operan adecuadamente utilizando un dispositivo especial para la prueba de redes.

8

1.4 Medios de comunicación.

[image:16.612.255.360.192.265.2]Existen muchos tipos de cable. Algunos de estos cables se pueden usar como medio de transmisión: Cable Recto, Cable Coaxial, Cable UTP, Fibra óptica, Cable STP, sin embargo para la instalación de un sistema de cableado estructurado los más recomendados son: UTP, STP y FTP

Fig.1. 4 Tipos de Cables

Todos estos tipos pertenecen a la categoría 5, que de acuerdo con los estándares internacionales pueden trabajar a 100 MHZ, y están diseñados para soportar voz, video y datos. Además de la fibra óptica, que se basa su principal atractivo en estas habilidades.

El UTP es sin duda el que está ahora ha sido aceptado, por su costo accesible y su fácil instalación. Sus dos alambres de cobre torcidos aislados con plástico PVC, ha demostrado un buen desempeño en las aplicaciones de hoy. Sin embargo a altas velocidades puede resultar vulnerable a las interferencias electromagnéticas del medio ambiente.

Fig.1. 5 Cable UTP

Categoría del cable. Es un conjunto de parámetros de transmisión que garantizan un ancho de

banda determinado en un canal de comunicaciones de cable. Cada categoría especifica unas características eléctricas para el cable: atenuación, capacidad de la línea e impedancia.

[image:16.612.231.382.433.507.2]9 Tabla 1. B Velocidad de transmisión de datos

Categoría 5e: Es una categoría 5 mejorada. Minimiza la atenuación y las interferencias.

En esta tabla podemos ver para las diferentes categorías, teniendo en cuenta su ancho de banda, cual sería las distancia máxima recomendada sin sufrir atenuaciones que hagan variar la señal:

Tabla 1. C Ancho de Banda

Categoria 6 y posteriores. Ahora ya puede obtener un cableado de Categoría 6, aunque el estándar no ha sido todavía creado. Pero los equipos de trabajo que realizan los estándares están trabajando en ello.

La Categoría 6 espera soportar frecuencias de 250 MHz, dos veces y media más que la Categoría 5. En un futuro cercano, la TIA/EIA estárevisando el estándar para la Categoría 7, para un ancho de banda de hasta 600 MHz. La Categoría 7, usará un nuevo y aún no determinado tipo de conector.

El STP se define con un blindaje individual por cada par, va cubierto por una malla conductora que actúa de aislante frente a interferencias y ruido eléctrico. Su impedancia es de 150 Ohm. Es utilizado preferentemente en las instalaciones de procesos de datos por su capacidad y sus buenas características contra las radiaciones electromagnéticas.

10

[image:18.612.235.381.142.281.2]Es utilizado generalmente en las instalaciones de procesos de datos por su capacidad y sus buenas características contra las radiaciones electromagnéticas.

Fig.1. 6 Cable par Trenzado

Cable Recto de cobre: consiste en alambres de cobre forrados con una aislante. Se usa para conectar varios equipos periféricos en distancias cortas y a bajas velocidades de transmisión. Este tipo de alambre sufre de interferencias a largas distancias.

Fibra óptica: Los circuitos de fibra óptica son filamentos de vidrio flexibles, del espesor de un cabello. Llevan mensajes en forma de haces de luz que realmente pasan a través de ellos de un extremo a otro, donde quiera que el filamento vaya (incluyendo curvas y esquinas) sin interrupción. Las fibras ópticas pueden ahora usarse como los alambres de cobre convencionales, tanto en pequeños ambientes autónomos, como en grandes redes geográficas.

Se utiliza cables de conexión directa para el siguiente cableado, de:

Switch a router Switch a PC o servidor

Se utiliza cables de conexión cruzada para el siguiente cableado, de:

Switch a switch Router a router PC a PC

11

1.5 Representación de algunos símbolos en redes.

[image:19.612.88.497.220.433.2]Se utilizan varios símbolos para representar los distintos tipos de medios. Token Ring se representa con un círculo. La Interfaz de Datos Distribuida por Fibra (FDDI) se representa con dos círculos concéntricos y el símbolo de Ethernet es una línea recta. Las conexiones seriales se representan con un rayo.

Tabla 1. D Dispositivos de Red

Funciones de componentes que se usa para conectar a las redes:

ESTACIONES DE TRABAJO: Dispositivo electrónico capaz de recibir un conjunto de instrucciones y ejecutarlas realizando cálculos sobre los datos numéricos, o bien compilando y correlacionando otros tipos de información. Estos permiten que los usuarios intercambien rápidamente información y en algunos casos, compartan una carga de trabajo.

CONCENTRADORES: extienden los segmentos de redes locales de difusión. Tienen (entre 4 y 64) conectores a los que conecta al concentrador. También son utilizados para eludir limitaciones de distancia en un único segmento y proporcionar un modo de añadir concentradores adicionales.

12

encarga de reconstruir la señal digital primitiva, de cuyo proceso se encarga la computadora receptora.

SERVIDORES: Son generalmente son sitios de trabajo (incluyendo computadoras personales). Es aquel dispositivo de la red que ofrece servicios a otras computadoras conectadas a dicha red. Puede ser una computadora, un servidor de archivos, un dispositivo de almacenamiento por red, una máquina de fax, impresora, etc. Este nombre, ayuda al administrador de la red a identificar las máquinas sin tener que memorizar una dirección IP para cada una de ellas.

Tarjetas Ethernet (red): Las tarjetas de red es aquella que se encarga de interconectar las estaciones de trabajo con el concentrador y a su vez con el servidor.

ROUTERS (enrutador): es un dispositivo hardware o software de interconexión de redes de computadoras que opera en la capa tres (nivel de red) del modelo OSI. Este dispositivo interconecta segmentos de red o redes enteras. Hace pasar paquetes de datos entre redes tomando como base la información de la capa de red.

El router toma decisiones lógicas con respecto a la mejor ruta para el envío de datos a través de una red interconectada y luego dirige los paquetes hacia el segmento y el puerto de salida adecuados. Sus decisiones se basan en diversos parámetros. Una de las más importantes es decidir la dirección de la red hacia la que va destinado el paquete (En el caso del protocolo IP esta sería la dirección IP). Otras decisiones son la carga de tráfico de red en las distintas interfaces de red del router y establecer la velocidad de cada uno de ellos, dependiendo del protocolo que se utilice.

PUENTES (bridges): Es un dispositivo de interconexión de redes de computadoras que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Este interconecta dos segmentos de red (o divide una red en segmentos) haciendo el paso de datos de una red para otra, con base en la dirección física de destino de cada paquete.

Funciona a través de una tabla de direcciones MAC detectadas en cada segmento a que está conectado. Cuando detecta que un nodo de uno de los segmentos está intentando transmitir datos a un nodo del otro, el bridge copia el frame para la otra subred. Por utilizar este mecanismo de aprendizaje automático, los bridges no necesitan configuración manualenlazan redes de distintos tipos

13 TUNELES: los puentes y routers transmiten paquetes de interred sobre una variedad de redes subyacentes, pero se da una situación en la cual el protocolo de red puede quedar oculto para los protocolos superiores sin tener que utilizar un protocolo especial de interred. Cuando un par de nodos conectados a dos redes separadas necesitan comunicarse a través de algún otro tipo de red o sobre un protocolo extraño, pueden hacerlo construyendo un protocolo enterrado o de túnel (tunnelling).

Un protocolo tunel es una capa de software que transmite paquetes a través de un entorno de red extraño.

Cada red informática se puede desarrollar con varios tipos de medios distintos. La función de los medios consiste en transportar un flujo de información a través de la LAN. Las LAN Inalámbricas usan la atmósfera, o el espacio como medio. Otros medios para red limitan las señales de red a un cable o fibra. Los medios de red se consideran componentes de la Capa 1, o la capa física, de las LAN.

Cada medio tiene sus ventajas y desventajas. Algunas de las ventajas y desventajas se relacionan con

:

La longitud del cable El costo

La facilidad de instalación

La susceptibilidad a interferencias

1.6 Protocolos y Estándares.

Los protocolos son reglas y procedimientos para la comunicación. El término «protocolo» se utiliza en distintos contextos. Cuando dos equipos están conectados en red, las reglas y procedimientos técnicos que dictan su comunicación e interacción se denominan protocolos.

A pesar de que cada protocolo facilita la comunicación básica, cada uno tiene un propósito diferente y realiza distintas tareas. Cada protocolo tiene sus propias ventajas y sus limitaciones.

14

Indica que una red local es un sistema de comunicaciones que permite a varios dispositivos comunicarse entre sí. Para ello definieron, entre otro el tamaño de la red, la velocidad de transmisión, los dispositivos conectados, el reparto de recursos y la fiabilidad de la red que cubren el nivel físico y el nivel de enlace de datos.

Entre distintas especificaciones de la norma 802 se encuentra:

IEEE 802.1 (1990). Normalización de la interfaz con niveles superiores. IEEE 802.2 (1990). Normalización para el control de enlace lógico.

IEEE 802.3 (1990). Desarrollo del protocolo de Acceso Múltiple con Detección de Portadora y Detección de Colisión).

IEEE 802.7. Redes locales de banda ancha. IEEE 802.8. Fibra óptica.

IEEE 802.9 Estándar para definición de voz y datos en las redes locales. IEEE 802.10 Seguridad en las redes locales.

IEEE 802.11 Redes locales inalámbricas.

Algunos protocolos sólo trabajan en ciertos niveles OSI. El nivel al que trabaja un protocolo describe su función. Los protocolos también pueden trabajar juntos en una jerarquía o conjunto de protocolos. Los niveles de la jerarquía de protocolos se corresponden con los niveles del modelo OSI.

Modelo OSI

El odelo O“I Ope “ ste s I te o e tio , u a t adu ió es I te o e ió de

Sistemas Abiertos, propone dividir en niveles todas las tareas que se llevan a cabo en una comunicación entre computadoras. Todos los niveles estarían bien definidos y no interferirían con los demás. De este modo, si fuera necesario una corrección o modificación en un nivel, no afectaría al resto.

15 Fig.1. 7 Modelo OSI

FISICA: (Transmisión Binaria), cables, conectores, voltajes, velocidades de transmisión de datos.

ENLACE DE DATOS: Control directo de enlaces, acceso a los medios, provee transferencia

confiable de datos a través de los medios, conectividad y selección de ruta entre sistemas, direccionamiento lógico.

RED: Dirección de red y determinación de la mejor ruta, provee transferencia confiable de datos a través de los medios, conectividad y selección de ruta entre sistemas.

TRANSPORTE: Conexiones de extremo a extremo, se ocupa de aspectos de transporte entre host, confiabilidad del transporte de datos, establecer, mantener, terminar circuitos virtuales, detección de fallas y control de flujo de información de recuperación.

SESION: Comunicación entre host, establece, administra y termina sesiones entre aplicaciones.

PRESENTACIONES:Representación de datos, garantiza que los datos sean legibles para el

sistema receptor, formato de los datos, estructuras de datos, negocia la sintaxis de transferencia de datos para la capa de aplicación.

APLICACIÓN: Procesos de red a aplicaciones, suministra servicios de red a los procesos de aplicaciones (como, por ejemplo, correo electrónico, trasferencia de archivos y emulación de terminales).

16 Ventajas del modelo OSI:

Reduce la complejidad Estandariza las interfaces Facilita el diseño modular

Asegura la interoperabilidad de la tecnología Acelera la evolución

Simplifica la enseñanza y el aprendizaje

Protocolos de red

Un protocolo es una descripción formal de un conjunto de reglas y convenciones que rigen un aspecto particular de cómo los dispositivos de una red se comunican entre sí. Los protocolos determinan el formato, la sincronización, la secuenciación y el control de errores en la comunicación de datos. Sin protocolos, la computadora no puede armar o reconstruir el formato original del flujo de bits entrantes desde otra computadora.

La definición tiene dos partes importantes: Una especificación de las secuencias de mensajes que se han de intercambiar y Una especificación del formato de los datos en los mensajes.

Los protocolos controlan todos los aspectos de la comunicación de datos, que incluye lo siguiente:

Cómo se construye la red física

Cómo las computadoras se conectan a la red Cómo se formatean los datos para su transmisión Cómo se envían los datos

Cómo se manejan los errores

17 Fig.1. 8 Protocolos Según las capas del Modelo OSII

Modelo TCP/IP

La creación del modelo TCP/IP ayudó a solucionar problemas de diseño. Desde entonces, TCP/IP se ha convertido en el estándar en el que se basa el Internet.

[image:25.612.86.545.415.683.2]18

Protocolo de transferencia de archivos (FTP): es un servicio confiable orientado a conexión que utiliza TCP para transferir archivos entre sistemas que admiten la transferencia FTP. Permite las transferencias bidireccionales de archivos binarios y archivos ASCII.

Protocolo trivial de transferencia de archivos (TFTP): es un servicio no orientado a conexión que utiliza el Protocolo de datagrama de usuario (UDP). Los Routers utilizan el TFTP para transferir los archivos de configuración e imágenes IOS de Cisco y para transferir archivos entre los sistemas que admiten TFTP. Es útil en algunas LAN porque opera más rápidamente que FTP en un entorno estable.

Sistema de archivos de red (NFS): es un conjunto de protocolos para un sistema de archivos distribuido, desarrollado por Sun Microsystems que permite acceso a los archivos de un dispositivo de almacenamiento remoto, por ejemplo, un disco rígido a través de una red

Protocolo simple de transferencia de correo (SMTP): administra la transmisión de correo electrónico a través de las redes informáticas. No admite la transmisión de datos que no sea en forma de texto simple.

Protocolo simple de administración de red (SNMP): es un protocolo que provee una manera de monitorear y controlar los dispositivos de red y de administrar las configuraciones, la recolección de estadísticas, el desempeño y la seguridad.

Sistema de denominación de dominio (DNS): es un sistema que se utiliza en Internet para convertir los nombres de los dominios y de sus nodos de red publicados abiertamente en direcciones

TCP y UDP

Segmentación de los datos de capa superior

Envío de los segmentos desde un dispositivo en un extremo a otro dispositivo en otro extremo.

TCP solamente

Establecimiento de operaciones de punta a punta. Control de flujo proporcionado por ventanas deslizantes.

19

Los siguientes protocolos operan en la capa de Internet TCP/IP:

IP: proporciona un enrutamiento de paquetes no orientado a conexión de máximo esfuerzo. El IP no se ve afectado por el contenido de los paquetes, sino que busca una ruta hacia el destino.

El Protocolo de mensajes de control en Internet (ICMP): suministra herramientas de control y envío de mensajes.

El Protocolo de resolución de direcciones (ARP): determina la dirección de la capa de enlace de datos, la dirección MAC, para las direcciones IP conocidas.

El Protocolo de resolución inversa de direcciones (RARP): determina las direcciones IP cuando se conoce la dirección MAC

El IP ejecuta las siguientes operaciones:

Define un paquete y un esquema de direccionamiento.

Transfiere los datos entre la capa Internet y las capas de acceso de red. Envía los paquetes hacia los hosts remotos.

La capa de acceso de red: es la capa que maneja todos los aspectos del paquete IP requiere para efectuar un enlace físico real con los medios de la red. Esta capa incluye los detalles de la tecnología LAN y WAN y todos los detalles de la capa física y de enlace de datos del modelo OSI.

Los controladores para las aplicaciones de software, las tarjetas de módem y otros dispositivos operan en la capa de acceso de red. La capa de acceso de red define los procedimientos para realizar la interfaz con el hardware de la red y para tener acceso al medio de transmisión. Los estándares del protocolo de los módem tales como el Protocolo Internet de enlace serial (SLIP) y el Protocolo de punta a punta (PPP) brindan acceso a la red a través de una conexión por módem. Debido a un intrincado juego entre las especificaciones del hardware, el software y los medios de transmisión, existen muchos protocolos que operan en esta capa. Esto puede generar confusión en los usuarios. La mayoría de los protocolos reconocibles operan en las capas de transporte y de Internet del modelo TCP/IP.

20 Fig.1. 10 Diagrama de protocolos utilizados en TCP y UDP

DNS

Internet está basado en un esquema de direccionamiento jerárquico. Este esquema permite que el enrutamiento se base en clases de direcciones en lugar de basarse en direcciones individuales. El problema que esto crea para el usuario es la asociación de la dirección correcta con el sitio de Internet. Es muy fácil olvidarse cuál es la dirección IP de un sitio en particular dado que no hay ningún elemento que permita asociar el contenido del sitio con su dirección.

21 DOMINIO DE ALTO NIVEL DE ORGANIZACIÓN

DOMINIO SIGNIFICADO

.com Organización comercial

.edu Institución educativa

.gob Institución gubernamental

.int Organización internacional

.mil Organización militar

.net Organización de red

.org Organización sin ánimo de lucro

.mx Organización Mexicana

.es Organización española

.us Organización estadounidense

Tabla 1. E Ejemplo de algunos Dominios

FTP es un servicio confiable orientado a conexión que utiliza TCP para transferir archivos entre sistemas que admiten FTP. El propósito principal de FTP es transferir archivos desde una computadora hacia otra copiando y moviendo archivos desde los servidores hacia los clientes, y desde los clientes hacia los servidores. Cuando los archivos se copian de un servidor, FTP primero establece una conexión de control entre el cliente y el servidor. Luego se establece una segunda conexión, que es un enlace entre los computadores a través del cual se transfieren los datos. La transferencia de datos se puede realizar en modo ASCII o en modo binario. Estos modos determinan la codificación que se usa para el archivo de datos que, en el modelo OSI, es una tarea de la capa de presentación. Cuando termina la transferencia de archivos, la conexión de datos se termina automáticamente. Una vez que se ha completado toda la sesión para copiar y trasladar archivos, el vínculo de comandos se cierra cuando el usuario se desconecta y finaliza la sesión.

TFTP es un servicio no orientado a conexión que usa el Protocolo de datagramas del usuario (UDP). TFTP se usa en el router para transferir archivos de configuración e imágenes de Cisco IOS y para transferir archivos entre sistemas que admiten TFTP. TFTP está diseñado para ser pequeño y fácil de implementar.

22 HTTP, es el Protocolo de transferencia de hipertexto (http: Hypertext Transfer Protocol) funciona con la www (Word WideWeb), que es la parte de crecimiento más rápido y más utilizada de Internet. Una de las principales razones de este crecimiento sorprendente de la Web es la facilidad con la que permite acceder a la información. Un navegador de Web es una aplicación cliente/servidor, lo que significa que requiere que haya tanto un componente de cliente como de servidor para que funcione. Un navegador de Web presenta datos en formatos multimodales en las páginas Web que usan texto, gráficos, sonido y vídeo.

Modelo Cliente- Servidor

En una disposición cliente/servidor, los servicios de red se ubican en una computadora dedicada denominado servidor. El servidor responde a las peticiones de los clientes. El servidor es una computadora central que se encuentra disponible de forma continua para responder a las peticiones de los clientes, ya sea de un archivo, impresión, aplicación u otros servicios. La mayoría de los sistemas operativos adoptan la forma de relación cliente/servidor.

En general, las computadoras de escritorio funcionan como clientes y uno o más computadoras con potencia de procesamiento adicional, memoria y software especializado funcionan como servidores.

23

VENTAJAS:

Ofrece mejor seguridad.

Es más fácil de administrar cuando la red es grande porque la administración se encuentra centralizada.

Todos los datos pueden copiarse en una ubicación central.

DESVENTAJAS:

Necesita costoso software administrativo y operacional de red especializado. Necesita hardware más potente y costoso para la maquina del servidor. Requiere un administrador profesional.

24

Morales Flores Rosa Elena

CET 1 WALTER CROSS BUCHANAN

CAPITULO 2

25

Capitulo 2. Conceptos de Seguridad

La Seguridad se encarga de proteger la privacidad e integridad de la información almacenada en un sistema informático. Un sistema puede ser protegido desde un punto de vista lógico (con el desarrollo de software) o físico (vinculando al mantenimiento eléctrico, por ejemplo).

Por otra parte, las amenazas pueden proceder desde programas dañinos que se instalan en la computadora del usuario (como un virus) o llegar por vía remota (los delincuentes que se conectan a internet e ingresan a distintos sistemas). Entre las herramientas más usuales de la seguridad informática, se encuentran los programas antivirus, los cortafuegos o firewall, la encriptación de la información y el uso de contraseñas (passwords).

Un sistema seguro debe ser integro (con información modificable solo por las personas autorizadas), confidencial (los datos tiene que ser legibles únicamente para los usuarios autorizados), irrefutable (el usuario no debe poder negar las acciones que realizo) y tener buena disponibilidad (debe ser estable).

De todas formas, como en la mayoría de los ámbitos de la seguridad, lo esencial sigue siendo la capacitación de los usuarios. Una persona que conoce como protegerse de las amenazas sabrá utilizar sus recursos de la mejor manera posible para evitar ataques o accidentes.

En otras palabras, pueden decirse que la seguridad informática busca garantizar que los recursos de un sistema de información sean utilizados tal como una organización o un usuario lo ha decidido, sin intromisiones.

2.1 Firewall o Cortafuegos.

Un Firewall en Internet es un sistema o grupo de sistemas que impone una política de seguridad entre la organización de red privada. El firewall determina cual de los servicios de red pueden ser accesados dentro de esta por los que están fuera, es decir quién puede entrar para utilizar los recursos de red pertenecientes a la organización.

26

Los cortafuegos llevan a cabo su protección analizando los datos de petición de acceso a los distintos recursos y bloqueando los que no estén permitidos.

Fig. 2. 1. Firewall

Un cortafuegos puede ser tanto un equipo hardware especifico, como un software instalado en la computadora o servidor.

27 Fig. 2. 3 Firewall Software

Las reglas de filtrado para firewall

Las reglas de las que dependen los filtros de los cortafuegos se basan en distintas características de los paquetes de datos. Las características más comunes son:

Tanto la dirección IP origen como destino pueden ser utilizadas para controlar los paquetes. Este tipo de filtros se utiliza para bloquear la comunicación con ciertos servidores externos o para bloquear el acceso a Internet de ciertos usuarios.

Esta característica se utiliza de la misma forma que el filtrado de direcciones IP, pero basadas en los nombres de dominio en vez de los números IP.

Los protocolos son también una característica interesante a filtrar. Un ejemplo es, que se pueden dejar pasar el protocolo http para permitir el acceso a páginas Web, pero no se permitiría el protocolo telnet para impedir ejecutar comandos en computadoras remotas, el protocolo para transferir archivos (ftp) para impedir que se bajen archivos que estén infectados de virus o el protocolo simple de transferencia de correo (smtp) funciona para impedir que desde la computadora de un usuario se pueda crear un servidor de correo desde donde enviar correos ilegales (spam).

28

Los cortafuegos pueden filtrar también los datos que contienen determinadas palabras o frases. En este caso, el cortafuego analiza todo el contenido de los paquetes en busca de las palabras o frases prohibidas.

PARAMETRO SIGNIFICADO

Protocolo Tipo de protocolo que utiliza el paquete (TCP, UDP)

Dirección IP del destinatario Identifica a la computadora que va a recibir el paquete

Puerto IP del destinatario Identifica a la aplicación que va a recibir el paquete

Dirección IP del remitente Identifica a la computadora que envió el paquete

Puerto IP del remitente Identifica a la aplicación que envió el paquete Contenido Identifica el contenido de la información

[image:36.612.91.525.158.418.2]transmitida Tabla 2. A Parámetros que analiza un firewall

2.2 Amenazas de seguridad.

Internet ha tomado un auge de evolución en los últimos años, dentro de la misma, existen programas maliciosos que se aprovechan de las vulnerabilidades e inseguridades de una computadora. El primer factor de riesgo se centra en los Virus informáticos que todos conocemos, un virus no es más que un programa codificado con la intención de alterar el correcto funcionamiento del sistema, aprovechándose así, de la inseguridad que presenta el mismo volviendo un caos nuestra computadora. Las infecciones de Virus no se ejecutan por sí solas, necesitan ejecutarse junto a otra aplicación para poder distribuirse por nuestra computadora por lo que, obviamente, existen muchas vías de infección.

Los dispositivos de almacenamiento extraíbles son los pioneros en infectar nuestras computadoras, como: Disquetes, memorias USB, CD-Roms, entre otros.

29

Algunas amenazas comunes y ta ié iesgosas so los Caballos de Troya , o ta ié o o idos o o T o a os , las Bombas Lógicas , los Gusanos o Worms . Éstos so

sólo las Amenazas informáticas más comunes que actualmente están dando de qué hablar en Internet. Puedes protegerte utilizando un Antivirus que esté actualizado.

La seguridad en una red de datos es una de las principales preocupaciones cuando la información no se quiere compartir con todo mundo, y en el caso de las redes inalámbricas esto se vuelve más complicado, ya que la información ya no circula por un cable si no por el aire.

2.2.1 Tipos de ataques

Cualquier equipo conectado a una red informática puede ser vulnerable a un ataque.

Un "ataque" consiste en aprovechar una vulnerabilidad de un sistema informático (sistema operativo, programa de software o sistema del usuario) con propósitos desconocidos por el operador del sistema y que, por lo general, causan un daño.

Los ataques siempre se producen en Internet, a razón de varios ataques por minuto en cada equipo conectado. En su mayoría, se lanzan automáticamente desde equipos infectados (a través de virus, troyanos, gusanos, etc.) sin que el propietario sepa lo que está ocurriendo. En casos atípicos, son ejecutados por piratas informáticos.

Para defenderse contra los ataques a la información y a los sistemas de información, se define la amenaza en estos tres términos:

Adversarios: dentro de la seguridad informática existen los informáticos éticos y los

informáticos maliciosos. Los piratas con menos experiencia se denominan piratas informáticos aficionados. Otros posibles adversarios pueden incluir estados naciones, terroristas, criminales, empleados descontentos y competidores corporativos.

Motivaciones del adversario: pueden incluir la recopilación de inteligencia, el robo de

propiedad intelectual, la negación de servicio, la vergüenza de la empresa o de los clientes o el desafió de aprovechar las fallas de un objeto notable.

Tipos de ataques: pueden incluir la supervisión pasiva de las comunicaciones, ataques

30

ADVERSARIOS MOTIVACIONES TIPOS DE ATAQUES

Estados nación Terroristas Criminales

Piratas informáticos

Piratas informáticos maliciosos Competidores

[image:38.612.79.533.69.356.2]Piratas informáticos aficionados Empleados descontentos Gobierno Inteligencia Robo DoS Vergüenza Desafió Pasivos Activos De acercamiento Miembro interno distribuidos

Tabla 2. B Tipos de Amenazas

PASIVOS: incluyen el análisis del tráfico, la supervisión de comunicaciones no protegidas, la descodificación del tráfico débilmente codificado y la captura de información de autenticación, por ejemplo la contraseña. La intercepción pasiva de las operaciones de red permite que los adversarios vean las próximas acciones. Los ataques pasivos ocasionan la divulgación de archivos de información o de datos a un atacante sin la autorización ni el conocimiento del usuario.

ACTIVOS: Incluyen intentos para evadir o descifrar características de protección, introducir códigos maliciosos y robar o modificar información. Estos ataques se organizan contra una red principal, utilizan la información en tránsito, penetran electrónicamente a una red aislada o atacan a un usuario remoto autorizado durante un intento por conectarse a una red aislada. Producen la divulgación de archivos de datos.

APROXIMACIÓN: Personas normales obtienen proximidad física a las redes, sistemas o instalaciones con el fin de modificar, recopilar o denegar acceso a la información. La proximidad física se obtiene a través de una entrada clandestina a la red, un acceso abierto o ambos.

31

manera fraudulenta o niegan el acceso a otros usuarios autorizados. Los ataques no maliciosos normalmente son el resultado del descuido, la falta de conocimiento o la evasión intencional de la seguridad por motivos como la realización de una tarea.

DISTRIBUIDOS: Se enfocan a la modificación maliciosa del hardware o del software en la fábrica o durante la distribución. Estos ataques introducen códigos maliciosos, como una puerta trasera, en los productos para obtener acceso no autorizado a la información o a una función del sistema posteriormente.

En general las amenazas afectan principalmente al Hardware, Software y a los datos y esto se debe a fenómenos de:

Interrupción: se daña, pierde o deja de funcionar un punto del sistema (destrucción del Hardware, borrado de programas o datos, fallas en el sistema operativo).

Interceptación: acceso a la información por parte de personas no autorizadas. Uso de privilegios no adquiridos (copias ilícitas de programas, escucha en línea de datos).

Modificación: acceso no autorizado que cambia el entorno para su beneficio (modificación de bases de datos).

Generación: creación de nuevos objetos dentro del sistema (añadir transacciones en red, añadir registros en base de datos).

2.3 Autenticación.

Autenticación o autentificación, en términos de seguridad de redes de datos, se puede considerar uno de los tres pasos fundamentales. Cada uno de ellos es, de forma ordenada:

32

Autorización Proceso por el cual la red de datos autoriza al usuario identificado a acceder a determinados recursos de la misma.

Auditoría Mediante la cual la red o sistemas asociados registran todos y cada uno de los accesos a los recursos que realiza el usuario autorizados o no.

Sin embargo, el uso más exacto describe la autenticación como el proceso de verificar la identidad de una persona, mientras la autorización es el proceso de verificación que una persona conocida tiene la autoridad para realizar una cierta operación. La autenticación, por lo tanto, debe preceder la autorización.

AAA RADIUS y 8021.x

RADIUS (Remote Authentication Dial-Up “e e “e ido de Aute ti a ió Re ota pa a

siste as de e ado telefó i o a Redes , se eje uta e últiples platafo as U i ,

GNU/Linux, Windows, Solaris, etc.), está basado en el modelo Cliente-Servidor, ya que este escucha y espera de forma pasiva las solicitudes de sus clientes, a las que responde de forma inmediata.

Especificaciones que debemos tomar en cuenta para ofrecer el mejor servidor RADIUS:

Incluir todas las tecnologías necesarias para que pueda cubrir las necesidades del usuario final de la autenticación, a través de cualquier sistema operativo y/o plataforma segura.

Soportar o ser soportado por todas la plataformas de hardware que utilicemos en la infraestructura interna de la red, como equipos de electrónica de red, NAS, plataformas PPP, ADSL, GSM, Wi-Fi, enrutadores, etc.

Soportar el sistema o sistemas de base de datos o servicios de directorio que hayamos elegido para la gestión de usuarios y de arqueo de cuentas

Ser un producto actualizable y adaptable, trasportable y amigable en otros entornos.

Autenticación Simple y autenticación mutua.

33

Mediante la autenticación mutua, basada en la desconfianza mutua, el solicitante que se conecta al servidor de autenticación verifica primera la identidad del servidor al que va posteriormente a enviar sus credenciales.

Protocolos dentro de RADIUS

EAP E te si le Aute ti atio P oto ol es la e te sió de aute ti a ió ue ha pe itido

RADIUS, EAP es un protocolo encargado del transporte, encapsulado y seguridad de la autenticación, y en su interior se encuentran los métodos de autenticación que se desea utilizar. Por ello cuando hablamos de EAP siempre incluimos el sufijo como MD5. La verdadera potencia de EAP es que puede trabajar de forma independiente como protocolo de transporte como PPP dispone de sus propios sistemas de control de entrega, retransmisión y de integridad de paquete. Lo interesante del modelo de EAP es que es un protocolo de autenticación de tipo pass-th ough , lo ue sig ifi a ue el NA“ o

autenticador solo tiene que iniciar el proceso de autenticación mediante un paquete EAP-Request y a partir de ese momento reencamina todo el proceso de autenticación hacia un servidor de autenticación como RADIUS.

EAP-MD5

34 Fig. 2. 4 Secuencia de autenticación EAP/MD5

EAP-TLS

Los métodos de autenticación que utilizan túneles TLS (Seguridad para la Capa de Transporte) basado en SSL y certificados X.509. Estos métodos además de utilizar los seguros certificados para la identificación de las partes y el establecimiento de túnel,

puede utiliza la es p e o pa tidas PAP, CHAP… e el i te io del a al if ado, po lo

que su seguridad es doble. El sistema criptográfico utilizado se asa e PKI Pu li Ke I f ast u tu e o I f aest u tu a de la e pú li a , pa a el uso de e tifi ados X. 9. T as

35

confianza sobre el servidor, el suplicante realiza el envió de su certificado de cliente al servidor.

Pasando ese primer proceso de verificaciones, se establece un canal seguro mediante TLS (SSL) para que, si procede, se intercambien credenciales u otros métodos de autenticación para finalmente acabar entregando al suplicante y al equipo NAS una clave única a fin de que pueda establecer una sesión segura de comunicaciones.

Este protocolo es un protocolo de autenticación mutua, lo que significa, que tanto como el suplicante debe autentificarse contra el servidor como el servidor contra el suplicante.

EAP-TTLS

Este método no se basa en la autenticación mutua previa mediante dos certificados ya que solo el servidor debe disponer de un certificado. X.509. Esto dificulta igualmente que se produzca un ataque MITM puesto que el suplicante estará igualmente seguro de la identidad del servidor contra el que se autentica.

[image:43.612.108.509.380.674.2]Secuencia de autenticación de RADIUS

36

El proceso suele comenzar por un Access-Request. La solicitud de acceso es un mensaje que contiene atributos como el nombre de usuario, la contraseña (en caso de PAP), el numero de puerto NAS y el ID del cliente.

El servidor RADIUS que recibe la solicitud comprueba si proviene de un equipo NAS autorizado, si no es así se descarta silenciosamente.

Tras comprobar todos los datos de autorización y la base de datos de credenciales, decidirá si acepta o deniega la solicitud, enviando un mensaje de Accept o Access-Reject al NAS con los atributos necesarios para activar o denegar el servicio.

En ese momento el NAS abrirá el puerto solicitado con los atributos designados, y enviara un mensaje de Accounting-Request (start) al servidor RADIUS indicando que ha comenzado a registrar los datos de la sesión del usuario y pasándole los datos del inicio de sesión.

Métodos de autenticación

Los métodos de autenticación están en función de lo que utilizan para la verificación y estos se dividen en tres categorías:

Sistemas basados en algo poseído. Ejemplo, una tarjeta de identidad, una tarjeta inteligente(smartcard), dispositivo USB tipo epass token, smartcard criptográfico.

Sistemas basados en una característica física del usuario o un acto involuntario del mismo: Ejemplo, verificación de voz, de escritura, de huellas, de patrones oculares.

Cualquier sistema de identificación ha de poseer unas determinadas características para ser viable:

Ha de ser fiable con una probabilidad muy elevada (podemos hablar de tasas de fallo de en los sistemas menos seguros).

Económicamente factible para la organización (si su precio es superior al valor de lo que se intenta proteger, tenemos un sistema incorrecto).

Soportar con éxito cierto tipo de ataques.

37 Mecanismo general de autenticación

La mayor parte de los sistemas informáticos y redes mantienen de uno u otro modo una relación de identidades personales (usuarios) asociadas normalmente con un perfil de seguridad, roles y permisos. La autenticación de usuarios permite a estos sistemas asumir con una seguridad razonable que quien se está conectando es quien dice ser para que luego las acciones que se ejecuten en el sistema puedan ser referidas luego a esa identidad y aplicar los mecanismos de autorización y/o auditoría oportunos.

El primer elemento necesario (y suficiente estrictamente hablando) por tanto para la autenticación es la existencia de identidades biunívocamente identificadas con un identificador único (valga la redundancia). Los identificadores de usuarios pueden tener muchas formas siendo la más común una sucesión de caracteres conocida comúnmente como login.

El proceso general de autenticación consta de los siguientes pasos:

El usuario solicita acceso a un sistema.

El sistema solicita al usuario que se autentique.

El usuario aporta las credenciales que le identifican y permiten verificar la autenticidad de la identificación.

El sistema valida según sus reglas si las credenciales aportadas son suficientes para dar acceso al usuario o no.

Control de acceso

Un ejemplo familiar es el control de acceso. Un sistema informático supuesto para ser utilizado solamente por aquellos autorizados, debe procurar detectar y excluir el desautorizado. El acceso a él por lo tanto es controlado generalmente insistiendo en un procedimiento de la autentificación para establecer con un cierto grado establecido de confianza la identidad del usuario, por lo tanto concediendo esos privilegios como puede ser autorizado a esa identidad. Los ejemplos comunes del control de acceso que implican la autentificación incluyen:

38

Sin embargo, observar que mucha de la discusión sobre estos asuntos es engañosa porque

los té i os se utiliza si la p e isió . La pa te de esta o fusió puede se de ido al

tono de la aplicación de le de u ha de la dis usió . Ni gu a o putado a, p og a a de o putado a, o pode del usua io de la o putado a o fi a la ide tidad de ot o pa tido. No es posi le esta le e o p o a u a ide tidad, ual uie a. Ha edi io es

difíciles que están al acecho debajo de qué aparece ser una superficie directa.

Autenticación por multifactor

Los factores de la autenticación para los seres humanos se clasifican generalmente en cuatro casos:

Algo que el usuario es (ejemplo, la huella digital o el patrón retiniano, la secuencia de ADN (hay definiciones clasificadas de cuál es suficiente), el patrón de la voz (otra vez varias definiciones), el reconocimiento de la firma, las señales bio-eléctricas únicas producidas por el cuerpo vivo, u otro identificador biométrico).

Algo que el usuario tiene (ejemplo, tarjeta de la identificación, símbolo de la seguridad, símbolo del software o teléfono celular)

Algo que el usuario sabe (ejemplo, una contraseña, una frase o un número de identificación

personal (el PIN) del paso).

Algo que el usuario hace (ejemplo, reconocimiento de voz, firma, o el paso).

Autenticación mediante dos factores "algo que tengo" la llave + "algo que se" un número de PIN (token criptográfico)

Autenticación triple factor "algo que tengo" el dispositivo criptográfico + "algo que se" una clave de autenticación tipo PIN (al token criptográfico) + "quién soy" la huella dactilar que me permite autenticarme al dispositivo de forma unívoca.

Una combinación de métodos se utiliza a veces, ejemplo, una tarjeta de banco y un PIN,

39

(y solamente si) la clave del autor no se ha comprometido. Que el autor (o cualquier persona con excepción de un atacante) sabe (o no sabe) sobre un compromiso es inaplicable. No se sabe si estos métodos criptográficos basados en la autenticación son probablemente seguros puesto que los progresos matemáticos inesperados pueden hacerlos vulnerables al ataque en futuro. Si eso llega a ocurrir, pondría en cuestión mucho de la autenticación en el pasado. En particular, un contrato digital firmado podría ser cuestionado en cuanto se descubriera un nuevo ataque contra la criptografía subyacente a la firma.

Shadow Password

Otro método cada día más utilizado para proteger las contraseñas de los usuarios el denominado Shadow Password u oscurecimiento de contraseñas. La idea básica de este mecanismo es impedir que los usuarios sin privilegios puedan leer el fichero donde se almacenan las claves cifradas.

Envejecimiento de contraseñas

En casi todas las implementaciones de Shadow Password actuales se suele incluir la implementación para otro mecanismo de protección de las claves denominado envejecimiento de contraseñas (Aging Password). La idea básica de este mecanismo es proteger los passwords de los usuarios dándoles un determinado periodo de vida: una contraseña sólo va a ser válida durante un cierto tiempo, pasado el cual expirará y el usuario deberá cambiarla.

Realmente, el envejecimiento previene más que problemas con las claves problemas con la transmisión de éstas por la red: cuando conectamos mediante mecanismos como telnet, ftp o rlogin a un sistema Unix, cualquier equipo entre el nuestro y el servidor puede leer los paquetes que enviamos por la red, incluyendo aquellos que contienen nuestro nombre de usuario y nuestra contraseña.

Otros métodos

40

seguridad de las claves, el problema que se presenta aquí es la incompatibilidad con las claves del resto de Unices que sigan utilizando crypt; este es un problema común con otras aproximaciones que también se basan en modificar el algoritmo de cifrado, cuando no en utilizar uno nuevo.

PAM

(Pluggable Authentication Module) no es un modelo de autenticación en sí, sino que se trata de un mecanismo que proporciona una interfaz entre las aplicaciones de usuario y diferentes métodos de autenticación, tratando de esta forma de solucionar uno de los problemas clásicos de la autenticación de usuarios: el hecho de que una vez que se ha definido e implantado cierto mecanismo en un entorno, es difícil cambiarlo. Mediante PAM podemos comunicar a nuestras aplicaciones con los métodos de autenticación que deseemos de una forma transparente, lo que permite integrar las utilidades de un sistema Unix clásico (login, ftp, telnet...) con esquemas diferentes del habitual password: claves de un solo uso, biométricos y tarjetas inteligentes.

2.2 Privacidad.

En el ámbito computacional, la privacidad se define como el derecho de mantener de forma reservada o confidencial los datos de la computadora y los que intercambia con su red. Actualmente la privacidad se ve sistemáticamente violada por spywares, cookies, piratas informáticos, virus, redes inseguras.

La privacidad en Internet se refiere a controlar quien puede tener acceso a la información que posee un determinado usuario que se conecta a Internet

A medida que la informática es cada vez más predominante, lo mismo sucede con la cantidad de información y datos que transmiten los usuarios. Los clientes tienen el derecho a controlar su información personal, el derecho a que no se les moleste y el derecho a una confianza con tecnologías y servicios.

2.3 Integridad

41 Encriptación

Protege los datos en la transmisión y recepción.

La encriptación es básicamente transformar datos en alguna forma que no sea legible sin el conocimiento de la clave o algoritmo adecuado. El propósito de esta es mantener oculta la información que consideramos privada a cualquier persona o sistema que no tenga permitido verla.

La encriptación en general requiere el uso de información secreta para su funcionamiento la cual es llamada "llave". Algunos sistemas de encriptación utilizan la misma llave para codificar y descodificar los datos, otros utilizan llaves diferentes.

La encriptación se hace a través de la aplicación de cierto tratamiento a los códigos ASCII de los mensajes, de manera que el tratamiento inverso será el único camino práctico para decodificar el mensaje.

Criptologia: es el arte de transformar un mensaje claro en otro sin sentido alguno. Este mensaje debe ser reversible en el otro extremo, igual que si no hubiera sucedido nada.

La información original, sin encriptar, recibe el nombre de texto en claro. Este texto sufre un proceso de encriptación o cifrado cuyo objetivo es esconder el contenido de dicha información. Como consecuencia del cifrado, el texto en claro se convierte en texto cifrado. El proceso inverso, que recupera el texto en claro a partir del texto cifrado, recibe el nombre de des encriptado o descifrado.

Un algoritmo criptográfico es una función matemática empleada durante el proceso de encriptación y des encriptación. Este algoritmo se basa en la utilización de una clave para encriptación del texto. La seguridad de los datos encriptados depende, de la fuerza criptográfica del algoritmo y del secreto de la clave. La fuerza criptográfica mide el tiempo y los recursos requeridos para recuperar un texto a partir de un texto cifrado.

Una clave es un valor que, junto con un algoritmo criptográfico aplicado a un texto, da como resultado un texto cifrado. En general, cuanto mayor es la clave, mayor es la seguridad del texto cifrado.

42 Cifrado de clave simétrica

Se emplea la misma clave para cifrar y para descifrar. Suponiendo que tanto el origen como el destino comparten una clave secreta de longitud suficientemente grande.

[image:50.612.88.462.217.470.2]Un ejemplo de cifrado con clave simétrica es el algoritmo de sustitución, que cambia cada carácter del texto por otro distinto desplazando las letras del alfabeto un cierto número de posiciones que constituye la clave.

Fig. 2. 6 Cifrado con clave Simetrica

En un cifrado por sustitución, cada letra o grupo de letras se reemplazan por otra letra o grupo de

letras para disfrazarla.

La siguiente mejora es hacer que cada uno de los símbolos del texto llano, en este caso las 26 letras del abecedario (no incluimos la letra ñ), tengan una correspondencia con alguna otra letra:

Texto llano: a b c d e f g h i j k l m n o p q r s t u v w x y z

43

El sistema general de sustitución de símbolos por símbolo se llama mono alfabético, siendo la clave la cadena de 26 letras correspondientes al alfabeto completo. Para la clave anterior, el texto llano ataque se transformaría en el texto cifrado QZQJXT.

En primera instancia, esto puede parecer un sistema seguro, porque, aunque un cripto-analista conozca el sistema general (sustitución letra por letra), no sabe cuál de las 26! = 4×10^26 claves posibles se están utilizando.

Cifrado de clave asimétrica

Los algoritmos de clave asimétrica emplean un par de claves, una para cifrar y otra para descifrar, de tal manera que a partir de una es imposible obtener la otra. Cada quien hace publica una de sus claves (clave publica) y mantiene en secreto la otra (calve privada).

De este modo, únicamente quien disponga de la clave privada correspondiente a la clave publica con que se cifro el mensaje, podrá desencriptarlo. Las claves privadas de un usuario pueden guardarse en el disco duro o en una tarjeta inteligente.

[image:51.612.148.466.423.642.2]La principal ventaja es que permite la comunicación segura entre personas que no habían tenido anteriormente ningún tipo de contacto.