Seguridad en redes de mediana y pequeña empresa

Texto completo

(2) Hago constar que el presente trabajo fue realizado en la Universidad Central “Marta Abreu” de las Villas como parte de la culminación de los estudios de la especialidad de Telecomunicaciones y Electrónica autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicados sin autorización de la Universidad.. ________________ Firma del Autor. Los abajo firmantes, certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada.. ________________ Firma del Tutor. _______________________ Firma del Jefe de Dpto. Donde se defiende el trabajo. ____________________ Firma del Responsable de Información Científico-Técnica.

(3) Pensamiento. Ahora o nunca. Mañana es la mentira piadosa con que se engañan las voluntades moribundas.. José Ingenieros..

(4) Agradecimientos A mis padres, por su amor y comprensión, por guiarme siempre, por confiar en mí y por ser las personas que más quiero en el mundo. A mi querido hermano, por lo mucho que lo quiero. A mis abuelos, por quererme tanto y por mi devoción hacia ellos. A mi familia toda. A mi tutor Paliza, por haberme iniciado en este mundo y por su apoyo y dedicación. A Manuel, por haberme dado la oportunidad de trabajar a su lado y por confiar en mí. A mis amigos Jose y Yunior, por tantos y tantos momentos. A todos mis amigos, por su cariño y comprensión. A todos mis profesores, por contribuir con mi formación. A todas aquellas personas que de una forma u otra tuvieron que ver con mi vida durante estos cinco años. A todos, Gracias..

(5) Dedicatoria. A mis padres, con todo el cariño del mundo.

(6) Resumen El presente trabajo trata sobre la seguridad en redes de mediana y pequeña empresa, el cual se desdobla en la seguridad de los principales servicios ofrecidos. Analiza los aspectos teóricos más importantes relacionados con la Seguridad Informática a nivel mundial. Muestra los principales elementos que atentan contra la seguridad de los sistemas informáticos así como los ataques más comunes. Especifica en cada caso donde encontrar información adicional con el fin de profundizar más en estos temas.. Estudia los principales protocolos de seguridad, y mecanismos de autentificación. Se describen sus ventajas, desventajas y niveles de seguridad ofrecidos. Se especifica los principales entornos donde son aplicables y las soluciones más importantes aportadas por cada uno.. Como caso concreto se centra en la seguridad de la Intranet de la Universidad Central “Marta Abreu” de Las Villas, donde se muestran los principales servicios ofrecidos así como sus vulnerabilidades. Dando soluciones concretas en cada caso. Estos servicios pueden ser considerados como genéricos en la mayoría de las redes de mediana y pequeña empresa, por lo que las soluciones brindadas en este trabajo pueden servir de referencia en estos entornos..

(7) Índice Introducción ........................................................................................................................... 1 Capitulo1: Seguridad en Redes. ............................................................................................. 4 1.1 Seguridad Informática............................................................................................ 4 1.2 Elementos que atentan contra la seguridad. ........................................................... 4 1.2.1 Amenazas Lógicas. ........................................................................................ 5 1.2.2 Amenazas Naturales....................................................................................... 7 3.1 Protecciones al Sistema.......................................................................................... 8 1.3 Seguridad Física..................................................................................................... 8 1.4 Ataques Genéricos. ................................................................................................ 9 1.5 Importancia de la Criptografía. ........................................................................... 12 1.5.1 Sistemas de cifrado simétrico. ..................................................................... 12 1.5.2 Sistemas de cifrado asimétrico..................................................................... 13 1.5.3 Sistemas de cifrado híbridos. ....................................................................... 14 Capitulo 2: Protocolos y mecanismos de seguridad............................................................. 15 2.1 Kerberos ............................................................................................................... 15 2.1.1 Arquitectura de Kerberos ............................................................................. 15 2.1.2 Autenticación ............................................................................................... 16 2.1.3 Inicio de Sesión............................................................................................ 17 2.1.4 Obtención de Ticket ..................................................................................... 18 2.1.5 Petición del servicio. ................................................................................... 19 2.1.6 Problemas de Kerberos ................................................................................ 19 2.2 Certificados Digitales........................................................................................... 20 2.2.1 Validez de los Certificados Digitales........................................................... 22 2.2.2 Emisión de Certificados Digitales................................................................ 22 2.2.3 Tipos de Certificados ................................................................................... 23 2.3 SSL (Secure Socket Layer). ................................................................................. 24 2.3.1 Protocolos de SSL........................................................................................ 25 2.3.2 Ventajas de SSL ........................................................................................... 27 2.3.3 Limitaciones y problemas de SSL ............................................................... 28 2.4 SSH ...................................................................................................................... 28 2.4.1 Manejo básico de SSH ................................................................................. 29 2.5 IPSec .................................................................................................................... 30 2.5.1 El Protocolo AH........................................................................................... 30 2.5.2 El Protocolo ESP.......................................................................................... 32 2.5.3 Modos transporte y túnel............................................................................. 33 2.5.4 IKE: El Protocolo de Control....................................................................... 35 2.5.5 Integración de IPSec con una PKI ............................................................... 36 2.6 VPN Redes Privadas Virtuales ........................................................................... 38 2.6.1 Tipos de Redes Privadas Virtuales............................................................... 39 2.6.2 Ventajas de las Redes Privadas Virtuales .................................................... 39 2.6.3 Inconvenientes de las Redes Privadas Virtuales .......................................... 40 2.7 Otros Protocolos de Seguridad............................................................................. 41 2.7.1 PPTP............................................................................................................. 41.

(8) 2.7.2 L2TP............................................................................................................. 41 2.7.3 SOCKS......................................................................................................... 41 2.7.4 S/MIME ....................................................................................................... 42 2.7.5 SET............................................................................................................... 42 Capitulo3 Propuestas de Seguridad de la Intranet UCLV.................................................... 44 3.2 Intranet UCLV. .................................................................................................... 44 3.3 Disponibilidad de Conexión de la Intranet. ......................................................... 47 3.4 Consideraciones de Seguridad en la Intranet UCLV. .......................................... 49 3.5 Seguridad de la Gestión del Backbone. ............................................................... 50 3.6 Auditorías de Seguridad y Actualizaciones de los Sistemas Operativos. ............ 50 3.7 Copias de Seguridad............................................................................................. 51 3.8 Sistemas de Autentificación en la Intranet UCLV............................................... 51 3.9 Modelo de comunicación seguro entre Servidores y Clientes-Servidores........... 52 3.10 Seguridad del cliente de Web para Correo Electrónico. ...................................... 53 3.11 Seguridad en la Administración y Actualización del sitio Intranet UCLV......... 54 3.12 Seguridad del Sistema de Control Docente.......................................................... 55 3.13 Autentificación del RAS usando Radius.............................................................. 56 3.14 Seguridad del Servicio de RAS para usuarios móviles........................................ 57 3.15 Seguridad del sistema de mensajería instantánea Jabber. .................................... 57 Conclusiones ........................................................................................................................ 59 Recomendaciones................................................................................................................. 62 Referencias Bibliográficas ................................................................................................... 63 Glosario................................................................................................................................ 68 Anexos ................................................................................................................................. 70.

(9) Introducción. Introducción La seguridad en redes de computadoras ha pasado de ser una simple preocupación de unos pocos a una difícil realidad en nuestros días. A cada momento crece el número de empresas que informatiza su trabajo de oficina y se va haciendo más dependiente de las nuevas tecnologías. Las redes de computadoras ganan terreno y su seguridad se convierte en una tarea de todos los profesionales del mundo de la informática.. En los sistemas informáticos es muy importante el volumen de información confidencial que se maneja, las pérdidas por concepto de la revelación de esta información confidencial pueden ser numerosas y a partir de esta consideración, las empresas dedicarán más o menos recursos a implementar una red segura.. Existe una gran variedad de estándares de protocolos que implementan en alguna medida seguridad en redes, también se cuenta con numerosas herramientas y aplicaciones para estos fines. Diseñar una intranet segura solo puede ser posible a través de un análisis detallado entre los distintos protocolos, herramientas y aplicaciones, además del funcionamiento de los principales servicios y sus vulnerabilidades.. El principal problema encontrado es precisamente la carencia de una arquitectura de red segura que sea capaz de cifrar las comunicaciones de manera que la información en el canal no pueda ser alterada o accedida por personal no autorizado. Para la solución de este problema surgen las siguientes interrogantes: ¿Qué servicios queremos proteger? ¿Cuáles son las principales vulnerabilidades de estos servicios? ¿Qué protocolos nos brindan esta seguridad? ¿Qué aplicaciones ayudarían a complementar la seguridad de estos servicios? ¿Cuál sería la arquitectura de red segura a implementar?. Por ello, el objetivo general es proponer una arquitectura de red segura para la Intranet UCLV. Para lo cual se han propuesto las siguientes tareas específicas:. Seguridad en Redes de Mediana y Pequeña Empresa. 1.

(10) Introducción Analizar los principales protocolos de seguridad y mecanismos de autentificación. Caracterizar las soluciones de seguridad ofrecidas por estos protocolos. Analizar las principales vulnerabilidades de los servicios ofrecidos en las redes. Elaborar una propuesta de intranet segura para la red UCLV.. Este trabajo se ha estructurado en: introducción, desarrollo, compuesto de tres capítulos, conclusiones, recomendaciones, referencias bibliográficas, glosario de términos y anexos. A continuación se describe brevemente el contenido de los diferentes capítulos.. Capítulo1: Seguridad en Redes. Este capítulo aborda el estado del arte de la seguridad informática. Los elementos que atentan contra la seguridad de los sistemas informáticos. Protecciones y principales ataques e importancia de la criptografía simétrica y asimétrica en el cifrado de las comunicaciones.. Capitulo2: Protocolos y mecanismos de seguridad. El capitulo 2 trata sobre los protocolos y herramientas que brindan determinado nivel de seguridad a los sistemas informáticos. Se describen las soluciones ofrecidas por Kerberos, Certificados Digitales, SSL, SSH, IPSec, VPN y otros. En cada caso se describe su funcionamiento, ventajas ofrecidas e inconvenientes de implementación.. Capitulo3: Aseguramiento de la Intranet UCLV. El tercer y último capítulo hace una sencilla descripción de la intranet objeto de estudio. Su estructura física y lógica y sus principales servicios ofrecidos. Consecuentemente brinda una caracterización de las vulnerabilidades de estos servicios, así como la solución planteada en cada uno de los casos. También se dan importantes recomendaciones que ayudan a proteger la integridad de los servidores Reales y el Backbone Gigabit, que constituye la infraestructura de comunicaciones sobre la cual se soportan todas las aplicaciones.. En este informe de tesis se han utilizado un conjunto de términos en inglés, sin traducirlos debido al amplio uso que tienen en el ámbito donde se desarrolla este trabajo. Al final del. Seguridad en Redes de Mediana y Pequeña Empresa. 2.

(11) Introducción cuerpo del trabajo se anexa un glosario de términos que contiene una descripción más detallada de los mismos.. Seguridad en Redes de Mediana y Pequeña Empresa. 3.

(12) Capitulo 1 – Seguridad en Redes. Capitulo1: Seguridad en Redes. 1.1. Seguridad Informática. El crecimiento de Internet unido al auge de la informática ha traído consigo un aumento considerable de piratas informáticos y un incremento extraordinario de los incidentes de seguridad [CERT, (2004)]. En la actualidad mantener un sistema seguro resulta una tarea difícil para cualquier profesional de la informática.. La seguridad es un proceso continuo de reducción de riesgos donde sus problemas esenciales se dividen en las siguientes áreas: confidencialidad, validación de identificación, no repudio e integridad. La confidencialidad se traduce en mantener la información fuera del alcance de usuarios no autorizados. La validación de identificación se encarga de determinar con quien se esta hablando antes de revelar información confidencial. El no repudio se encarga de garantizar la identidad del usuario de manera que no pueda negar la participación en una transacción económica y la integridad implica que los mensajes sólo sean modificados por usuarios autorizados. [Andrew S Tanenbaum, 2002]. En la redes de cómputo se protege todo lo relativo al hardware, el software y los datos. El hardware formado por los elementos físicos del sistema, cableado, gabinetes, cajas de conexión, elementos secundarios de almacenamiento como cintas, disquetes, CD y otros. El software compuesto por los programas lógicos, sistema operativo y aplicaciones. Y los datos que representan la información manejada por el software. 1.2. Elementos que atentan contra la seguridad.. Entre los elementos que atentan contra la seguridad de las redes de cómputo encontramos: programas malignos, catástrofes naturales, acciones humanas, y otras.. En ocasiones no se tienen en cuenta las amenazas de seguridad provenientes de empleados de la empresa; se deposita demasiada confianza en el buen comportamiento de los usuarios internos y de ellos viene un porcentaje grande de las amenazas. Recordemos que nadie mejor que ellos conoce la infraestructura informática y sus debilidades. Un empleado de. Seguridad en Redes de Mediana y Pequeña Empresa. 4.

(13) Capitulo 1 – Seguridad en Redes mantenimiento puede cortar un cable de la red de datos o puede dejar sin electricidad al nodo de comunicaciones de la red sin muchas dificultades.. Los curiosos son los atacantes más habituales del sistema; son usuarios muy interesados en la tecnología y con muchas ganas de aprender y probar cosas. Aunque por lo general estos ataques no dañan el sistema, más bien, su objetivo principal es el orgullo de ganar determinados privilegios y los fines son sencillos: acceder a recursos y elevar su ego.. Los terroristas, son las personas que atacan los sistemas informáticos con el objetivo de causar daños: destruir sistemas de ficheros, borrar bases de datos y modificar o destruir sitios Web.. El grupo de atacantes más peligrosos son los intrusos remunerados. Suelen afectar a empresas muy grandes, y son movidos por enormes sumas de dinero. Son piratas informáticos de gran experiencia en cuestiones de seguridad y el objetivo siempre son datos muy valiosos, acceso a bases de datos militares, proyectos secretos e información altamente clasificada. 1.2.1. Amenazas Lógicas.. Las amenazas lógicas son todos los programas que de una forma u otra pueden dañar nuestro sistema. Se les conoce con el nombre de malware, bugs o agujeros. Errores de programación del software que pueden comprometer el sistema operativo. A estos errores se les conoce como bugs y los programas que aprovechan estas vulnerabilidades exploits, estos últimos son muy peligrosos ya que no se necesita de mucho conocimiento para utilizarlos y comprometer un servidor. [Ludwin, Mark (1996)]. Las herramientas de seguridad también se incluyen dentro del grupo de amenazas lógicas ya que son un arma de doble filo. De la misma manera en que un administrador las usa para detectar y corregir los errores del sistema, un intruso las usa para detectar vulnerabilidades y atacar. Está demostrado que la seguridad de un sistema no puede basarse en el. Seguridad en Redes de Mediana y Pequeña Empresa. 5.

(14) Capitulo 1 – Seguridad en Redes desconocimientos de los problemas por parte de los atacantes, esta política se denomina seguridad mediante oscuridad (Security through obscurity).. Durante el desarrollo de aplicaciones los programadores suelen dejar puertas traseras, para depurar fallas con mayor facilidad o simplemente para tener un control permanente sobre el sistema que están desarrollando. Esto puede ser muy importante ya que el sistema siempre sería vulnerable al creador y podría adquirir grandes sumas de dinero por conceptos de mantenimiento. Aunque en la mayoría de los casos las puertas traseras son causadas por errores de programación. Si dicha vulnerabilidad se descubriera o la existencia de la puerta trasera se llegara a filtrar, cualquier intruso puede hacer uso de ella para violar la integridad de su sistema. Empresas de seguridad a nivel mundial reportan que los ataques a datos confidenciales mediante el uso de puertas traseras durante el primer semestre de 2003, aumentó en un 50%. [Symantec Corporation, (2003)]. Otros programas que atentan contra la seguridad son los programas conejo o bacterias, los cuales simplemente se dedican a reproducirse hasta que el número de copias acaba con los recursos del sistema: disco duro, memoria y procesador, produciendo una negación de servicio. Aplicaciones mal programadas pueden convertirse en un programa de este tipo, si se descuidan los recursos del sistema. En la actualidad no son muy comunes.. Las bombas lógicas son partes del código de algún programa que permanecen pasivas hasta que son activadas en determinado momento y ejecutan su tarea destructiva, los detonadores suelen ser presencia o ausencia de un fichero específico, una fecha concreta, una combinación de teclas, y otras variantes.. Los gusanos son otro de los códigos maliciosos, los cuales son capaces de propagarse y ejecutarse a sí mismos a través de redes aprovechando bugs de los sistemas a los que se conecta y en ocasiones portando virus. A estos se le unen los caballos de Troya, los cuales son instrucciones escondidas en programas de manera que este parezca realizar las tareas que el usuario espera de él, pero en realidad ejecuta funciones ocultas que atentan contra la seguridad. Los caballos de Troya ocultan su intención real bajo la apariencia de un. Seguridad en Redes de Mediana y Pequeña Empresa. 6.

(15) Capitulo 1 – Seguridad en Redes programa inofensivo que a primera vista funciona correctamente. [Villalón Huerta, Antonio (2002)] Los virus son también secuencias de códigos, estas se insertan en un fichero ejecutable denominado huésped, de manera que cuando se active el fichero el virus también lo hará, insertándose a sí mismo en otros programas para asegurar su procreación y diseminación. Los virus, son más comunes en sistemas Windows que en Linux. Estos inician cada vez que inicia la computadora, para lo cual se copian en el registro de Windows, se propagan por la red, por correo electrónico, usando vulnerabilidades de los sistemas operativos y puede venir como combinación de gusano, caballo de Troya y otras variantes aprovechando las ventajas de cada uno de ellos, su finalidad puede ser múltiple, desde el robo y destrucción de información, implantación de una puerta trasera o caballo de Troya, negación de servicio distribuido a una página específica en Internet, entre otras variantes. Durante el primer semestre de 2003, las amenazas combinadas aumentaron el 20% comparado con las de la primera mitad de 2002. [Symantec Corporation, (2003)] Las técnicas salami son el robo automatizado de pequeñas cantidades de dinero, lo que la hace difícil de detectar. Este tipo de técnicas se usa normalmente en sistemas bancarios que sustraen céntimos, de miles de cuentas, lo que da en total, miles de dólares. Esta técnica puede ser usada también en sistemas de contabilidad de empresas grandes y medianas asociadas a las nóminas de los trabajadores o a sus movimientos económicos. 1.2.2 Amenazas Naturales Otra de las amenazas de nuestros sistemas informáticos son precisamente las catástrofes como: terremotos, maremotos, inundaciones por crecidas de ríos cercanos, penetraciones del mar o desbordes de presa, ciclones, descargas eléctricas, incendios y otras. Las medidas de protección contra estas catástrofes dependen de la probabilidad de ocurrencia, por lo general las empresas no invierten en este tipo de eventos a menos que su ocurrencia sea inminente. En los nodos de comunicaciones se deben tener equipos de protección contra incendios. Aterramiento físico para asegurar el equipamiento de las descargas eléctricas. Copias de seguridad de todo el sistema en medios ópticos y magnéticos que deben estar guardados en otro local donde el peligro a este tipo de eventos sea mínimo. Todos estos. Seguridad en Redes de Mediana y Pequeña Empresa. 7.

(16) Capitulo 1 – Seguridad en Redes aspectos deben estar incluidos en el plan de contingencia, que son las acciones a tomar en caso de un evento de este tipo. 3.1 Protecciones al Sistema Para proteger nuestro sistema debemos realizar el análisis de las amenazas potenciales que puede sufrir, pérdidas que se podrían generar y probabilidad de ocurrencia. A partir de este análisis hemos de diseñar una política de seguridad que defina reglas y responsabilidades para evitar amenazas y minimizar sus efectos. Los mecanismos de seguridad son los usados para implementar la política, y estos se dividen en tres grandes grupos, prevención, detección y recuperación.. Los mecanismos de prevención prevén la ocurrencia de violaciones a la seguridad. Como es el uso de cifrado en las transmisiones lo cual evita que las comunicaciones sean escuchadas. Los mecanismos de detección son usados para detectar violaciones en la seguridad o intentos de violación, en este grupo se encuentran los sistemas de auditoría, sistemas de detección de intrusos. Los mecanismos de recuperación, que son aplicables cuando ocurre algún evento que haya generado la pérdida de información sensible, ejemplos de estos mecanismos son las copias de seguridad o hardware redundante. En este punto, las técnicas de análisis forense, nos ayudan a averiguar la forma y el alcance de la violación, lo que nos permite prevenir ataques posteriores. Los mecanismos de prevención y detección son los más importantes, ya que si están bien concebidos, será menos probable que necesitemos usar el tercero. [Lucena López, Manuel José (2002)] 1.3. Seguridad Física. La seguridad física es un aspecto que no debemos descuidar; de nada vale tener medidas de seguridad muy bien definidas si cualquiera puede acceder físicamente a nuestros servidores, estaciones, impresoras, cintas de backup, y otros medios de cómputo. Sin importar la robustez de un cortafuego, si un intruso puede acceder físicamente a una máquina, se puede llevar el disco duro y acceder a la información confidencial, no tendrá que devanarse los sesos en burlar las políticas de seguridad.. Seguridad en Redes de Mediana y Pequeña Empresa. 8.

(17) Capitulo 1 – Seguridad en Redes En una sala de cómputo no es muy complicado para un intruso levantar una máquina con un disco de inicio y acceder a la información del disco duro que le está vedada por permisos del sistema. 1.4. Ataques Genéricos.. Las vulnerabilidades pretenden describir las debilidades y los métodos más comunes que se usan para llevar a cabo ataques a la seguridad. Estos pueden estar motivados por diversos objetivos, incluyendo fraude, extorsión, robo de información confidencial, venganza, acceso no autorizado a un sistema o anulación de un servicio.. Ingeniería Social La ingeniería social es una manipulación verbal que en la mayoría de los casos se lleva a cabo bajo identidad encubierta, ya sea por teléfono o a través de terceras personas y su alcance depende de la creatividad del atacante y de la ingenuidad de la víctima. Para ello el intruso se hacen pasar por el administrador o alguien importante, falseando la dirección de origen de un correo electrónico o mediante el teléfono para que el usuario le facilite su clave o le revele algún tipo de información que pueda necesitar. [Mclure, Stuar (2001)]. Shoulder Surfing Es un ataque relacionado con la ingenuidad de los usuarios y consiste en espiarlos físicamente. Esta técnica es muy eficiente con aquellos que escriben sus contraseñas en una pegatina que luego ponen en el monitor, o la escriben en una agenda que olvidan en cualquier lugar. Esta irresponsabilidad es comparable con tener en casa un sistema de seguridad excepcional y al salir dejar la llave bajo la alfombra.. Basureo (Trashing): Descuidar el paradero de nuestros borradores de papel donde escribimos contraseñas, recados del teléfono y todo tipo de información, puede resultar peligroso. Una factura arrojada a la basura, donde se encuentren nombres de empleados, direcciones particulares, números de teléfono, puede convertirse en información valiosa para ser usada en técnicas de ingeniería social. Por estas mismas razones las cintas magnéticas o discos duros no. Seguridad en Redes de Mediana y Pequeña Empresa. 9.

(18) Capitulo 1 – Seguridad en Redes deben ser tirados sin antes destruirlos. También se recomienda cortar o incinerar todos los papeles que no necesiten ser almacenados.. Huella de Identificación (Footprinting): El intruso que desea atacar nuestro sistema necesita toda la información posible. Desde el tipo de empresa, el área en que se desarrolla, su solvencia económica, sus clientes, cantidad de empleados, tipos y características de los sistemas implementados (tecnologías de red, sistemas telefónicos), niveles de seguridad física por solo mencionar algunos. Muchos de estos los puede averiguar sencillamente preguntándole a algún trabajador con una excusa justificable o consultando servicios de DNS, páginas Web de la empresa y anuncios publicitarios. Las demás a través de herramientas propias de los sistemas operativos (ping, whois, finger, rusers, nslookup, rcpinfor, telnet, dig, nmap). [Mclure, Stuar (2001)]. Envenenamiento IP o ARP (Spoofing). Las relaciones de confianza basada en direcciones IP pueden ser burladas por el spoofing, mediante el cual es suplantada la identidad de la máquina en la que se confía. Los cortafuegos implementan sus reglas basadas en los sockets (número IP y puerto). Si alguien llega a suplantar alguna de las máquinas que nuestro sistema considera confiables, estamos perdidos. El spoofing puede ser IP o ARP, los sistemas operativos de Windows detectan la suplantación de IP, pero las versiones de Linux (Red Hat) no. Cuando el envenenamiento es ARP es más difícil de detectar porque la máquina del intruso funciona de puente entre las estaciones y no se interrumpe la comunicación [Villalón Huerta, Antonio (2002)]. Para este tipo de ataque se recomienda la herramienta ARPWatch de Linux que es capaz de detectar cualquier cambio de ARP ocurrido en la subred y emite alarmas en la consola o las envía por correo electrónico.. Escaneo de puertos: A partir de las respuestas de los protocolos (TCP o UDP), como resultado de intentos de conexión por determinados puertos, podemos obtener información acerca de los servicios ofrecidos, los sistemas operativos y la versión de la aplicación que brinda el servicio. Una vez conocida la versión de la aplicación, investigamos sus vulnerabilidades. Casi la. Seguridad en Redes de Mediana y Pequeña Empresa. 10.

(19) Capitulo 1 – Seguridad en Redes totalidad de los sistemas de detección de intrusos son capaces de detectar los escaneo de puertos, el cual no llega a ser un ataque pero es sin dudas la antesala [Asaka, Midori (1999)]. Como Sistema de Detección de Intrusos basado en Red (en adelante NIDS) se recomienda el SNORT, en su versión para Linux. El NIDS debe ser implementado en un punto donde sea capaz de analizar todo el tráfico relativo a las máquinas que desee proteger.. Negación de Servicio (DoS): Los ataques de negación de servicio DoS (Denial of Service) [Kashiwa, Dai (2002)] dirigidos contra recursos informáticos, cuyo objetivo es degradar parcial o totalmente los servicios. Pueden estar orientados a una máquina, una red o cualquier aplicación, como un servidor Web, FTP, mail, DNS o cualquier otro.. Con el desarrollo de los DoS han aparecido los DDoS o negaciones de servicio distribuido (Distributed Denial of Service), donde el atacante compromete un determinado número de máquinas que en un momento dado hacen un ataque simultáneo a un objetivo determinado [Hazeyama, Hiroaki (2003)]. En la actualidad encontramos muchos virus cuya finalidad es provocar un ataque de negación de servicio distribuido sobre una página específica de Internet. Ejemplo de ello lo constituye el Blaster, el cual causo grandes estragos en el 2004. [Vsantivirus, (2004)].. Intercepción: El sniffing es una de las técnicas de intercepción más usadas, en la cual el atacante captura en tiempo real los paquetes que viajan por la red a partir de los cuales puede obtener información de servicios, arquitectura de la red, contraseñas, mensajes de correo electrónico y todo tipo de información privada. Otra variante de interceptación la constituyen los keyloggers que son programas capaces de captar las pulsaciones del teclado. Estos son muy usados para el robo de contraseñas, aunque para hacerlo funcionar el atacante tiene que acceder físicamente a la máquina o tener privilegios administrativos.. Seguridad en Redes de Mediana y Pequeña Empresa. 11.

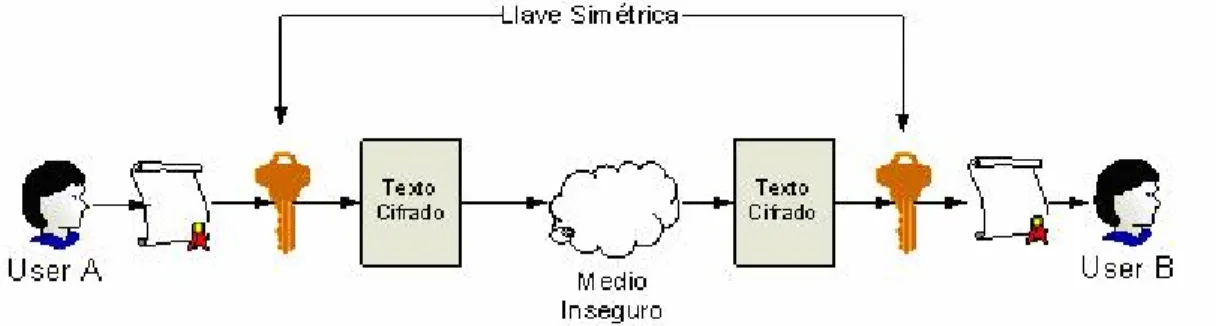

(20) Capitulo 1 – Seguridad en Redes 1.5. Importancia de la Criptografía.. Según Jorge Ramiró Aguirre profesor titular en el Departamento de Lenguajes, Proyectos y Sistemas Informáticos de la Universidad Politécnica de Madrid “Criptografía es la Rama inicial de las Matemáticas y en la actualidad, de la Informática y la Telemática, que hace uso de métodos y técnicas con el objetivo principal de cifrar un mensaje o archivo por medio de un algoritmo, usando una o más claves. Esto da lugar a diferentes tipos de criptosistemas que permiten asegurar cuatro aspectos fundamentales de la seguridad informática: confidencialidad, integridad, disponibilidad y no repudio.” [Ramiró, Aguirre Jorge (2003)]. La criptografía ha posibilitado la solución de la mayoría de los problemas de seguridad de nuestras redes y representa la base de los protocolos y mecanismos de seguridad que existen en estos momentos. 1.5.1 Sistemas de cifrado simétrico. Los sistemas de cifrado simétrico utilizan la misma clave para cifrar y descifrar un documento. El principal problema de seguridad reside en el intercambio de llaves entre el emisor y el receptor ya que ambos deben usar la misma, Figura 1. Por lo tanto se tiene que buscar también un canal de comunicación que sea seguro para dicho intercambio. Es importante que dicha llave sea muy difícil de adivinar ya que hoy día los ordenadores pueden adivinar claves en cortos periodos de tiempo. Por ejemplo el algoritmo de cifrado DES usa una clave de 56 bits, con 72 mil billones de claves posibles; ordenadores especializados son capaces de probar todas ellas en cuestión de horas. En la actualidad se están utilizando claves de 128 bits que aumentan el "espectro" de claves posibles (2 elevado a 128) de forma que aunque se uniesen todos los ordenadores existentes en estos momentos no lo conseguirían en miles de millones de años. [Horng, Gwoboa (2002)]. Seguridad en Redes de Mediana y Pequeña Empresa. 12.

(21) Capitulo 1 – Seguridad en Redes. Figura 1 Sistema de Cifrado Simétrico.. 1.5.2 Sistemas de cifrado asimétrico. También son llamados sistemas de cifrado de clave pública y usan dos claves diferentes. Una es la clave pública y se puede enviar a cualquier persona y la clave privada, que debe guardarse para que nadie tenga acceso a ella. Para enviar un mensaje, el remitente usa la clave pública del destinatario para cifrar el mensaje. Una vez que lo ha cifrado, solamente con la clave privada del destinatario se puede descifrar, ni siquiera el que ha cifrado el mensaje puede volver a descifrarlo, Figura 2.. Figura 2 Sistema de Cifrado Asimétrico.. En un sistema de cifrado asimétrico la clave pública contiene un número compuesto de dos números primos muy grandes. Para cifrar un mensaje, el algoritmo de cifrado usa ese compuesto. Para descifrar el mensaje, el algoritmo de descifrado requiere conocer los factores primos, y la clave privada tiene uno de esos factores, con lo que puede fácilmente descifrar el mensaje [Hanaoka, Goichiro (2004)]. Es fácil, con los ordenadores de hoy día, multiplicar dos números grandes para conseguir un número compuesto, pero es muy difícil la operación inversa. Dado ese número compuesto, factorizarlo para conocer cada uno de los dos factores. Mientras que 128 bits se considera suficiente en las claves de cifrado simétrico, y dado que la tecnología de hoy día se encuentra muy avanzada, se recomienda. Seguridad en Redes de Mediana y Pequeña Empresa. 13.

(22) Capitulo 1 – Seguridad en Redes en este caso que la clave pública tenga un mínimo de 2048 bits. Para un ataque de fuerza bruta, sobre una clave publica de 512 bits, se debe factorizar un número compuesto de hasta 155 cifras decimales. 1.5.3 Sistemas de cifrado híbridos. El sistema de cifrado híbrido usa tanto los sistemas de clave simétrica como el de clave asimétrica. Mediante el cifrado de clave pública se comparte una clave para el cifrado simétrico. En cada mensaje, la clave simétrica utilizada es diferente por lo que si un atacante pudiera descubrir la clave simétrica, solo le valdría para ese mensaje y no para los restantes. Tanto PGP como GnuPG usan sistemas de cifrado híbridos. La clave simétrica es cifrada con la clave pública, y el mensaje saliente es cifrado con la clave simétrica, todo combinado automáticamente en un sólo paquete. El destinatario usa su clave privada para descifrar la clave simétrica y acto seguido usa la clave simétrica para descifrar el mensaje. [Lee, Narn-Yih (2002)]. Seguridad en Redes de Mediana y Pequeña Empresa. 14.

(23) Capitulo 2 – Protocolos y Mecanismos de Seguridad. Capitulo 2: Protocolos y mecanismos de seguridad La seguridad informática es un tema muy amplio, por lo que nos vamos a centrar en algunos protocolos y mecanismos de seguridad. Los demás que se consideren importantes y por cuestiones de tiempo no hayan sido tratados en este capítulo quedarán para futuras investigaciones o continuación de este mismo trabajo. Entre los protocolos no tratados se encuentran IPv6, TLS, y SASL por solo mencionar algunos. 2.1. Kerberos. Uno de los sistemas de autentificación más importante lo constituye Kerberos, el cual fue creado en el MIT (Massachussetts Institute of Technology) en 1983 con el proyecto Athena. Su nombre se debe al perro de tres cabezas que en la mitología griega vigila la puerta de la entrada al reino de Hades. [J. Kohl (1993)]. RFC 1510.. El uso de kerberos se produce principalmente en el inicio de sesión y en el acceso a otros servidores de aplicación. Una vez que un cliente está autenticado o bien se asume que todos sus mensajes son confiables, o si se desea mayor seguridad se puede elegir trabajar con mensajes seguros (autenticados) o privados (autenticados y cifrados). Kerberos se puede implementar en un servidor que se ejecute en una máquina segura, mediante un conjunto de bibliotecas que se utilizan tanto en los clientes como en las aplicaciones; se trata de un sistema de autentificación altamente seguro que puede ser usado en sistemas de alta disponibilidad. [Kim, Cheolhyun (2002)] 2.1.1 Arquitectura de Kerberos Un servidor Kerberos se denomina KDC (Kerberos Distribution Center), y provee de dos servicios fundamentales: el de autenticación (AS, Autentication Service) y el de ticket (TGS, Ticket Granting Service). El AS tiene como función autenticar inicialmente a los clientes y proporcionarles un ticket para comunicarse con el TGS. El Servidor de Ticket, proporciona a los clientes las credenciales necesarias para comunicarse con un servidor final que es quien realmente ofrece el servicio. El servidor Kerberos posee una base de. Seguridad en Redes de Mediana y Pequeña Empresa. 15.

(24) Capitulo 2 – Protocolos y Mecanismos de Seguridad datos de sus clientes (usuarios o programas) con sus respectivas claves privadas, conocidas únicamente por dicho servidor y por el cliente al que pertenece.. La arquitectura Kerberos se basa en tres objetos de seguridad: Clave de Sesión, Ticket y Autenticador. •. La Clave de Sesión es una clave secreta generada por Kerberos y entregada a un cliente para uso con un servidor durante una sesión; no es obligatorio utilizarla en toda la comunicación con el servidor, solo si el servidor lo requiere (porque los datos son confidenciales) o si el servidor es un servidor de autenticación. Se suele denominar a esta clave K CS , para la comunicación entre un cliente C y un servidor S. Las claves de sesión se utilizan para minimizar el uso de las claves secretas de los diferentes agentes: estas últimas son válidas durante mucho tiempo, por lo que es conveniente para minimizar ataques utilizarlas lo menos posible.. •. El Ticket es un testigo entregado a un cliente para solicitar los servicios de un servidor; garantiza que el cliente ha sido autenticado recientemente. Un ticket de un cliente. C. para. acceder. a. un. servicio. {ticket (C , S )}k S = {C , S , t , t , K }k 1. 2. CS. s. S. se. le. denomina. . Este incluye el nombre del. cliente C, para evitar su posible uso por impostores, un periodo de validez [ t1 ,t 2 ] y una clave de sesión K CS asociada para uso de cliente y servidor. Kerberos siempre proporciona el ticket ya cifrado con la clave secreta del servidor al que se le entrega. •. El autenticador es un testigo construido por el cliente y enviado a un servidor para probar su identidad y la actualidad de la comunicación; solo puede ser utilizado una vez. Un autenticador de un cliente C ante un servidor S se denota por. {auth(C )}k CS = {C , t}K CS . Este autenticador contiene, cifrado con la clave de la sesión, el nombre del cliente y un sello de tiempo (timestamp).. 2.1.2 Autenticación El protocolo de autenticación de Kerberos es un proceso en el que diferentes elementos colaboran para conseguir identificar a un cliente que solicita un servicio ante un servidor Seguridad en Redes de Mediana y Pequeña Empresa. 16.

(25) Capitulo 2 – Protocolos y Mecanismos de Seguridad que lo ofrece; este proceso se realiza en tres grandes etapas, las cuales se describen a continuación. En la siguiente tabla aparecen las abreviaturas usadas en esta sección.. C. Cliente que solicita un servicio.. S. Servidor que ofrece dicho servicio.. A. Servidor de autenticación.. T. Servidor de ticket.. KC. Clave secreta del cliente.. KS. Clave secreta del servidor que ofrece el servicio.. KT. Clave secreta del servidor de ticket.. K CT. Clave de sesión entre el cliente y el servidor de ticket.. K CS. Clave de sesión entre cliente y servidor que ofrece el servicio.. 2.1.3 Inicio de Sesión. Inicialmente el cliente C necesita obtener las credenciales necesarias para acceder a otros servicios. Para ello cuando un usuario se conecta a un sistema Unix o Windows “Kerberizado” y teclea nombre de usuario y contraseña; el programa login envía el nombre de usuario al servidor de autenticación de Kerberos para solicitar un ticket que le permita comunicarse posteriormente con el Servidor de Ticket o TGS. (Mensaje 1 figura 1, Modelo de autentificación Kerberos.) C. → A: C, T, N. Seguridad en Redes de Mediana y Pequeña Empresa. 17.

(26) Capitulo 2 – Protocolos y Mecanismos de Seguridad. Figura 3 Modelo de Autentificación Kerberos.. Si el usuario es conocido el servidor de autentificación Kerberos retorna un mensaje que contiene: una clave para la comunicación con TGS y un sello de tiempo, cifrado con la clave secreta del cliente; junto con un ticket para la comunicación con el TGS, cifrado con la clave secreta de este servidor (mensaje 2).. A → C : {K CT , N }K C , {ticket (C , T )}kT El programa login intentará descifrar. {K CT , N }k C. proporciona, y si esta es correcta podrá obtener. K CT. , con la clave que el usuario. y N: un cliente solo podrá descifrar. esta parte del mensaje a partir de su clave secreta, Kc (en este caso el password del usuario). Una vez obtenida. KCT ,. la clave para comunicar al cliente con el servidor de. ticket, el programa login la guarda para una posterior comunicación con el TGS y borra la clave del usuario de memoria, ya que el ticket será suficiente para autenticar al cliente; este modelo consigue que la contraseña nunca viaje por la red. 2.1.4 Obtención de Ticket El cliente ya posee una clave de sesión para comunicarse con el servidor de ticket y el ticket necesario para hacerlo, cifrado con la clave secreta de este servidor (el cliente no puede descifrar este ticket). Cuando el cliente necesita acceder a un determinado servicio es necesario que disponga de un ticket para hacerlo, por lo que lo solicita al TGS enviándole un autenticador que el propio cliente genera, el ticket para comunicarse con el TGS, el. Seguridad en Redes de Mediana y Pequeña Empresa. 18.

(27) Capitulo 2 – Protocolos y Mecanismos de Seguridad nombre del servicio al que desea acceder, el servidor que presta el servicio, y un indicador de tiempo (mensaje 3):. C → T : {auth(C )}kCT , {ticket (C , T )}kT , S , N Cuando TGS recibe el ticket comprueba su validez y si todo es correcto retorna un mensaje que contiene una clave para comunicación con S y un sello de tiempo cifrado con la clave de sesión del par CT, junto a un ticket para que el cliente C y el servicio S se puedan comunicar, cifrados con la clave secreta del servidor S (mensaje 4):. T → C : {K CS , N }kCT ,{ticket(C , S )}k S K CS. C solo podrá obtener. si conoce la clave secreta, K CT. 2.1.5 Petición del servicio. Tras obtener el ticket para comunicarse con S el cliente ya está preparado para solicitar el servicio; para ello presenta la credencial autenticada ante el servidor final, que es quien va a prestar el servicio. C se comporta de la misma forma que cuando solicitó un ticket a T: envía a S el autenticador recién generado, el ticket y una petición que puede ir cifrada si el servidor lo requiere, aunque no es necesario (mensaje 5):. C → S : {auth(C )}kCS , {ticket (C , T )}k S , petición, N El servidor envía entonces al cliente la prueba de actualidad cifrada con la clave secreta de la sesión (mensaje 6):. S → C : {N }k CS Sólo S pudo obtener. K CS. y por lo tanto enviar este mensaje.. 2.1.6 Problemas de Kerberos Uno de los principales problemas de Kerberos es que cualquier programa que lo utilice ha de ser modificado siguiendo un proceso denominado kerberización. Esto implica obviamente que se ha de disponer del código fuente de cada aplicación que se desee kerberizar, y también supone una inversión de tiempo considerable para algunas aplicaciones más o menos complejas que no todas las organizaciones se pueden permitir.. Seguridad en Redes de Mediana y Pequeña Empresa. 19.

(28) Capitulo 2 – Protocolos y Mecanismos de Seguridad Otro problema y esta vez relacionado con la seguridad es la gran centralización del sistema. Para un correcto funcionamiento se ha de disponer en todo momento del servidor Kerberos, de forma que si la máquina que lo alberga falla, la red se torna inutilizable. Otro aspecto importante es que casi toda la seguridad reside en el servidor que mantiene la base de datos de claves, de forma que si este se ve comprometido, la red entera se verá amenazada.. Otro problema de seguridad es el uso de sellos de tiempo como prueba de frescura en Kerberos. Esto obliga a que todas las máquinas que ejecutan servicios autenticados mantengan sus relojes sincronizados. Además ese tiempo global ha de ser accesible a todas las estaciones; aunque no se asuman que todas mantengan la hora exacta, si se les obliga a mantenerse dentro de los márgenes si desean solicitar ticket, para lo que se necesitan servidores de tiempo con los que los clientes puedan sincronizar periódicamente sus relojes.. Todos estos problemas han propiciado que el uso de Kerberos no esté muy extendido. En la mayoría de las redes es suficiente con un protocolo de comunicación cifrado para mantener una mínima seguridad, de forma que el complejo modelo de Kerberos se ve sustituido a ese efecto por programas tan simples y trasparentes como SSL. 2.2. Certificados Digitales. Los Certificados Digitales, documentos electrónicos basados en la criptografía de clave pública y en el sistema de firmas digitales, garantizan con toda confianza el vínculo existente entre una persona, entidad o Servidor Web con una pareja de claves correspondientes a un sistema criptográfico de clave pública. [Liska, Allan (2002)]. El certificado digital contiene datos identificativos de una persona o entidad y la llave pública de la misma; haciéndose responsable de la autenticidad de los datos que figuran en el certificado de otra persona o entidad de confianza, denominada Autoridad Certificadora (AC). Las principales Autoridades Certificadoras actuales son Verisign (filial de RSA Data Security Inc.) y Thawte. Estas entidades atestiguan que la persona portadora de ese documento es quien dice ser. El formato de los certificados digitales es estándar, siendo. Seguridad en Redes de Mediana y Pequeña Empresa. 20.

(29) Capitulo 2 – Protocolos y Mecanismos de Seguridad X.509 v3 el recomendado por la Unión Internacional de Comunicaciones y el que está en vigor en la actualidad.. Los datos que figuran en un certificado son: 1. Versión: versión del estándar X.509, generalmente la 3, que es la más actual. 2. Número de serie: número identificador del certificado, único para cada certificado expedido por una AC determinada. 3. Algoritmo de firma: algoritmo criptográfico usado para la firma digital. 4. Autoridad Certificadora: datos sobre la autoridad que expide el certificado. 5. Fechas de inicio y de fin de validez del Certificado: define el periodo de validez del mismo, que es generalmente un año. 6. Propietario: persona o entidad vinculada al certificado. Dentro de este apartado se usan una serie de abreviaturas para establecer datos e identidad. 7. Llave pública: la llave pública vinculada a la persona o entidad, junto con el algoritmo criptográfico para el que es aplicable. 8. Firma de la autoridad Certificadora: que asegura la autenticidad del mismo. 9. Información adicional: como tipo de certificado, etc.. El Certificado Digital mediante el sistema de firmas digitales se asegura que el certificado que recibimos es realmente de la persona que consta en el mismo. En el procedimiento de firma digital se obtiene un resumen de un documento y se cifra con la llave privada del propietario del certificado. Cuando nos llega el certificado y su firma digital asociada, tan solo debemos obtener nosotros el resumen, descifrar la firma con la llave pública del remitente y comprobar que ambos resúmenes coinciden, lo que nos hace estar seguros de la autenticidad del certificado.. Para obtener el resumen del documento se utilizan las funciones Hash, algoritmos criptográficos muy rápidos, de uso irreversible. Los procesos de validación de certificados, obtención de resúmenes, descifrados y comprobación de coincidencia se realizan por el software adecuado del navegador Web o programa de seguridad particular de forma. Seguridad en Redes de Mediana y Pequeña Empresa. 21.

(30) Capitulo 2 – Protocolos y Mecanismos de Seguridad transparente al usuario, por lo que este será informado sólo en el caso de que el certificado no sea válido. 2.2.1. Validez de los Certificados Digitales. Los certificados digitales, no son documentos imperecederos. Al estar basados en el uso de claves no conviene que sean válidos por períodos de tiempo largos. Además de que con el tiempo los equipos informáticos van aumentando su poder de cálculo, facilitando así la labor de los criptoanalistas. Razón por la cual con el tiempo se deben ir aumentando el tamaño de las claves criptográficas. Como regla general los certificados digitales tienen un período de vida aproximadamente de un año.. En ocasiones es necesario anular un certificado porque se cree que las claves estén comprometidas. Esta revocación puede llevarla a cabo el propietario del mismo, la Autoridad Certificadora o las autoridades judiciales. Las Autoridades de Certificación han implementado unos servidores especiales que contienen los certificados anulados, que se conocen con el nombre de Lista de Certificados Revocados, CRL. Un CRL es un archivo, firmado por la AC que contiene la fecha de emisión del mismo y una lista de Certificados revocados. Cuando nuestro navegador recibe un Certificado Digital, comprueba antes de darlo por bueno, que no se encuentre en la lista más actualizada de certificados revocados; si aparece será rechazado. 2.2.2. Emisión de Certificados Digitales. Para solicitar un certificado a una AC la entidad interesada debe cumplir procedimientos previos, confeccionando un documento, denominado Requerimiento de Certificación, en el que deben figurar los datos representativos del solicitante y su llave pública. También debe manifestar su voluntad de aceptar dicha llave pública y demostrar que es el propietario real de la llave privada asociada, mediante el firmado digital de un mensaje.. Para verificar la veracidad de estos datos se han creado entidades intermedias, conocidas como Autoridades Registradoras (AR), autorizadas por las AC, y cuya misión. es. comprobar la validez de los datos presentados en el Requerimiento de Certificación. Las AC disponen de servidores de acceso público que realizan la función de depósito de Seguridad en Redes de Mediana y Pequeña Empresa. 22.

(31) Capitulo 2 – Protocolos y Mecanismos de Seguridad certificados, en los que se puede buscar el deseado y descargarlo a nuestro ordenador. Existen otras entidades que pueden expedir certificados que son las entidades gubernamentales y otras entidades que compran un servicio de certificación a un vendedor que haya sido a su vez certificado por una AC. 2.2.3 Tipos de Certificados Dependiendo del uso que se vaya a dar al certificado y de qué persona o entidad lo solicita, las Autoridades Certificadoras han dividido los certificados en varios tipos. Desde el punto de vista de la finalidad, los certificados electrónicos se dividen en: 1. Certificados SSL para cliente: usados para identificar y autenticar a clientes ante servidores en comunicaciones mediante el protocolo Secure Socket Layer (SSL), y se expiden normalmente a una persona física. 2. Certificados SSL para servidor: usados para identificar a un servidor ante un cliente en comunicaciones mediante el protocolo Secure Socket Layer, y se expiden generalmente a nombre de la empresa propietaria del servidor seguro o del servicio que éste va a ofrecer, vinculando también el dominio por el que se debe acceder al servidor. La presencia de éste certificado es condición imprescindible para establecer comunicaciones seguras SSL. 3. Certificados S/MIME: usados para servicios de correo electrónico firmado y cifrado, que se expiden generalmente a una persona física. El mensaje lo firma digitalmente el remitente, lo que proporciona Autenticación, Integridad y No Rechazo. También se puede cifrar el mensaje con la llave pública del destinatario, lo que proporciona confidencialidad al envío. 4. Certificados de firma de objetos: usados para identificar al autor de ficheros o porciones de código en cualquier lenguaje de programación que se deba ejecutar en red (Java, JavaScript, CGI, etc.). Cuando un código de éste tipo pueda resultar peligroso para el sistema del usuario, el navegador lanza un aviso de alerta, en el que figurará si existe certificado que avale al código, con lo que el usuario puede elegir si confía en el autor, dejando que se ejecute el código, o si por el contrario no confía en él, con lo que el código será rechazado. 5. Certificados para AC: identifican a las propias Autoridades Certificadoras, y es usado por el software cliente para determinar si pueden confiar en un certificado cualquiera,. Seguridad en Redes de Mediana y Pequeña Empresa. 23.

(32) Capitulo 2 – Protocolos y Mecanismos de Seguridad accediendo al certificado de la AC y comprobando que esta es de confianza. Toda persona o entidad que desee obtener un certificado debe pagar una cuota a las Autoridades de Certificación, cuota que irá en función de la clase del certificado y del uso que se le vaya a dar al mismo. 2.3. SSL (Secure Socket Layer).. Secure Socket Layer, es un protocolo basado en la aplicación conjunta de Criptografía Simétrica, Criptografía Asimétrica, Certificados Digitales y Firmas Digitales. SSL aprovecha de los sistemas simétricos la rapidez de la operación, y de los sistemas asimétricos la seguridad para el intercambio de claves simétricas, consiguiendo con ello resolver el problema de la confidencialidad en la transmisión de datos. [Thomas, Stephen A. (2000)]. SSL implementa un protocolo de negociación para establecer una comunicación segura a nivel de socket, de forma transparente al usuario y a las aplicaciones que lo usan. Es el estándar de comunicación seguro en los navegadores Web. Garantiza la identidad del servidor Web mediante el Certificado Digital correspondiente, del que se comprueba su validez antes de iniciar el intercambio de datos sensibles (Autenticación), mientras que de la seguridad de la integridad de los datos intercambiados se ocupa la Firma Digital mediante funciones hash y la comprobación de resúmenes de todos los datos enviados y recibidos.. Desde el punto de vista de su implementación en los modelos de referencia OSI y TCP/IP, SSL se encuentra situado entre la capa de Aplicación y la capa de Transporte, sustituyendo los socket del sistema operativo, lo que hace que sea independiente de la aplicación que lo utilice y generalmente se implementa en el puerto 443. Su versión más actual es la 3.0. que usa los algoritmos simétricos de encriptación DES, TRIPLE DES, RC2, RC4 e IDEA, el asimétrico RSA, la función hash MD5 y el algoritmo de firma SHA-1. Los algoritmos, longitudes de clave y funciones hash de resumen usados en SSL dependen del nivel de seguridad que se busque y se soporte.. Seguridad en Redes de Mediana y Pequeña Empresa. 24.

(33) Capitulo 2 – Protocolos y Mecanismos de Seguridad 2.3.1 Protocolos de SSL. Para establecer una comunicación SSL es necesario que previamente el cliente y el servidor realicen un proceso de reconocimiento mutuo y de petición de conexión que, al igual que en otros tipos de comunicaciones, recibe el nombre de apretón de manos o handshake, que en este caso está controlado por el Protocolo SSL Handshake, que se encarga de establecer, mantener y finalizar las conexiones SSL.. El protocolo comienza con el saludo del cliente al servidor, conocido como ClientHello, por el que se informa al servidor de que se desea establecer una comunicación segura con él. Junto con este saludo inicial, el cliente envía al servidor información de la versión de SSL que tiene implementada, de los algoritmos de encriptación que soporta, las longitudes de clave máximas que admite para cada uno de ellos y las funciones hash que puede utilizar. También se le solicita al servidor el envío de su Certificado Digital X.509 v3, con objeto de verificar el cliente la identidad del mismo y recoger su clave pública. En este momento se asigna un identificador a la sesión y se hace constar la hora y fecha de la misma.. A continuación, el servidor SSL responde al cliente en el proceso que se conoce con el nombre de ServerHello, que al igual que el anterior se envía su Certificado Digital y demás datos. Generalmente se obtiene el conjunto de algoritmos, longitudes de clave y funciones hash soportados por ambos, eligiéndose entonces los más fuertes. A veces, y si la comunicación posterior así lo exige, el servidor solicita al cliente su Certificado Digital, en el mensaje llamado CertificateRequest. Esto sólo suele ocurrir en SSL cuando los datos a transferir sean especialmente sensibles y precisen la previa autenticación del cliente. Si es el caso, el cliente debe contestar al servidor mediante el mensaje CertificateVerify, enviándole entonces su certificado.. En este momento el cliente verifica la validez del Certificado Digital del servidor, desencriptando el resumen del mismo y comprobando su corrección, verificando que ha sido emitido por una Autoridad Certificadora de confianza, que esté correctamente firmado por ella y que el certificado no esté revocado. También se comprueba que la fecha actual. Seguridad en Redes de Mediana y Pequeña Empresa. 25.

(34) Capitulo 2 – Protocolos y Mecanismos de Seguridad está dentro del rango de fechas válidas para el certificado y que el dominio (URL) que aparece en el certificado se corresponde con el que se está intentando establecer la comunicación segura. Si alguna de estas validaciones falla, el navegador del cliente rechazará la comunicación, dándola por finalizada e informando al usuario el motivo del rechazo.. En caso de que el servidor no tenga un Certificado X.509 v3 se puede utilizar un mensaje ServerKeyExchange para enviar la clave pública sin certificado, en cuyo caso queda en manos del cliente la elección de si acepta la llave o no, lo que finalizaría el proceso. Como medida adicional de seguridad, el cliente genera una clave aleatoria temporal y se la envía al servidor, que debe devolvérsela cifrada con su clave privada. El cliente la descifra con la llave pública y comprueba la coincidencia, con lo que está totalmente seguro de que el servidor es quién dice ser.. Y un proceso análogo a éste, pero en sentido inverso, se requiere si es necesaria la autenticación del usuario ante el servidor. Si todo está correcto el cliente genera un número aleatorio que va a servir para calcular una clave de sesión correspondiente al algoritmo de encriptación simétrico negociado antes, conocida con el nombre de clave maestra, que es enviada al servidor de forma segura encriptándola asimétricamente con la llave pública del mismo que aparece en el Certificado Digital. Esta clave maestra se usará para generar todas las claves y números secretos utilizados en SSL.. Con esto, servidor y cliente se han identificado y tienen en su poder todos los componentes necesarios para empezar a transmitir información cifrada simétricamente. Se pasa entonces el control al subprotocolo Change Cipher Spec, iniciándose la conexión segura. Así y todo, para que empiecen las transmisiones de datos protegidos se requiere otra verificación previa, denominada Finished, consistente en que cliente y servidor se envían uno al otro una copia de todas las transacciones llevadas a cabo hasta el momento, encriptándola con la llave simétrica común. Al recibir esta copia, cada máquina la desencripta y la compara con el registro propio de las transacciones. Si las transacciones de las dos computadoras. Seguridad en Redes de Mediana y Pequeña Empresa. 26.

(35) Capitulo 2 – Protocolos y Mecanismos de Seguridad coinciden significa que los datos enviados y recibidos durante todo el proceso no han sido modificados por un tercero. Se termina entonces la fase Handshake.. Para empezar a transmitir datos cifrados es necesario que cliente y servidor se pongan de acuerdo respecto a la forma común de encapsular los datos que se van a intercambiar, es decir, qué formato de datos se va a usar en la transmisión cifrada. Esto se realiza mediante el protocolo SSL Record (Protocolo de Registro SSL). Este se encarga de la seguridad en el intercambio los datos que le llegan desde las aplicaciones superiores, usando para ello los parámetros de encriptación y resumen negociados previamente mediante el protocolo SSL Handshake.. Por último, cuando la transferencia de mensajes ha finalizado y se desea cerrar la comunicación segura, la aplicación cliente (el navegador Web) lanza una ventana de aviso de que se va a cerrar la comunicación SSL, y si es aceptada por el usuario, se sale de la misma y se regresa a una comunicación normal, finalizando el proceso SSL.. SSL Handshake posee además otro subprotocolo específico, denominado Alerta, que se encarga de avisar de los problemas que ocurren durante la conexión, y que pueden llevar a la finalización brusca de la sesión. 2.3.2 Ventajas de SSL Es una tecnología rápida, fácil de implementar, barata y cómoda para el usuario, que no tiene que conocer cómo funciona, tan sólo usarla. Proporciona un canal de comunicaciones seguro entre los servidores Web y los clientes, pero su uso no se limita a este tipo de aplicaciones. Al encontrarse entre los niveles de transporte y de aplicación, potencialmente SSL puede servir para asegurar otros servicios, como FTP, correo, telnet, etc. El usuario no necesita realizar ninguna acción especial para invocar el protocolo SSL, basta con seguir un enlace o abrir una página cuya dirección empieza por https://. El navegador se encarga del resto.. Seguridad en Redes de Mediana y Pequeña Empresa. 27.

(36) Capitulo 2 – Protocolos y Mecanismos de Seguridad 2.3.3 Limitaciones y problemas de SSL Sólo garantiza la confidencialidad e integridad de los datos en transito, pero nunca ates ni después. Por lo tanto, si se envían datos personales al servidor, solamente asegura que no serán modificados ni espiados mientras viajan desde el navegador hasta el servidor. Lo que el servidor haga con ellos esta más allá de la competencia de este protocolo. Tampoco garantiza la identidad del servidor al que se conecta el usuario. Podría suceder que el servidor seguro contase con un certificado perfectamente válido y que estuviera suplantando la identidad de algún otro servidor seguro bien conocido. Por consiguiente, es de extrema importancia que se compruebe siempre el certificado del sitio Web para cerciorarse de que no se esta conectando a un Web falsificado.. El servidor identifica al navegador incluso aunque este no se autentique mediante certificados. Cuando un usuario se conecta a un servidor, rutinariamente le comunica ciertos datos como su dirección IP, tipo y versión de su navegador, sistema operativo, y otros. 2.4. SSH. El protocolo SSH es usado para acceder a máquinas a través de una red, de forma similar a como se hacía con telnet. La diferencia principal es que SSH usa técnicas de cifrado para que ningún atacante pueda descubrir las contraseñas ni espiar el desarrollo de la sesión. Además de la conexión a otras máquinas, SSH nos permite copiar datos de forma segura y gestionar claves RSA. Este protocolo es muy usado para la administración de servidores Unix y para el intercambio seguro de ficheros entre Unix y Windows. [Stanger, James (2001)] La primera versión del protocolo y el programa eran libres, pero su licencia fue cambiando hasta que finalmente surgió una versión que se convertiría en la implementación libre por excelencia, OpenSSH de OpenBSD.. Seguridad en Redes de Mediana y Pequeña Empresa. 28.

(37) Capitulo 2 – Protocolos y Mecanismos de Seguridad 2.4.1 Manejo básico de SSH El protocolo SSH cuenta con dos versiones, la primera de ellas se mantiene por motivos de compatibilidad, pero se recomienda generalmente el uso de la segunda, por su mayor seguridad. OpenSSH es una implementación usada en sistemas Linux como cliente y servidor para el uso de sesiones remotas seguras que ofrecen autenticación, confidencialidad e integridad. Consta de tres componentes: 1. Nivel de trasporte: En este nivel se procede a la autenticación del servidor, el establecimiento de un canal cifrado (confidencialidad), chequeo de integridad de los mensajes, y un identificador único de sesión. Típicamente esta conexión se realiza mediante TCP/IP. 2. Nivel de autentificación del Usuario: En este nivel se supone establecida la encriptación e integridad del canal y la autentificación del servidor. Para la autentificación del usuario el SSH ofrece varias posibilidades: •. Autentificación del usuario basada en claves Publica-Privada: la autenticación del usuario se establece en base a la posesión de la clave privada. El servidor SSH conoce la clave pública del usuario. Este es el modo recomendado por los fabricantes que implementan SSH.. •. Autentificación del usuario basada en contraseña. Hay que señalar que la contraseña no viaja cifrada, sino en el canal por el que viaja es el que se mantiene cifrado (el nivel de Transporte es un túnel).. •. Autentificación del usuario basada en procedencia de la máquina: en esta situación hay que proteger las claves privadas de la estación de trabajo por parte del usuario. Es una autentificación parecida a la ofrecida por otros sistemas de inicio de sesión por lo que es completamente desaconsejable.. 3. Nivel de conexión: Es el protocolo encargado de multiplexar el “Túnel encriptado” en varios canales lógicos, para obtener múltiples sesiones en la ejecución de canales remotos.. Este protocolo requiere que los servidores tengan "llaves", las cuales son usadas por los Seguridad en Redes de Mediana y Pequeña Empresa. 29.

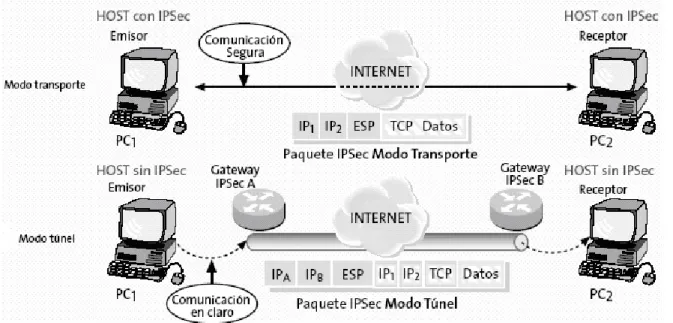

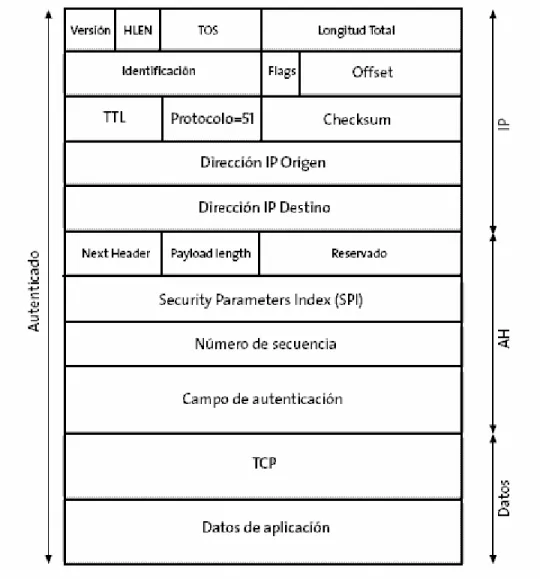

(38) Capitulo 2 – Protocolos y Mecanismos de Seguridad clientes cada vez que se conectan a un servidor para verificar que no fue suplantado. Una llave es un número codificado y cifrado en un archivo. Para la encriptación de llaves, OpenSSH ofrece los algoritmos RSA y DSA. 2.5. IPSec. IPSec es un conjunto de estándares para integrar en IP funciones de seguridad basadas en criptografía. Proporciona confidencialidad, integridad y autenticidad de datagramas IP, combinando tecnologías de clave pública, algoritmos de cifrado, algoritmos de hash y certificados digitales. [Tsukamoto, Katsuji (2002)]. El protocolo IPSec ha sido diseñado de manera modular, de forma que se pueda seleccionar el conjunto de algoritmos deseados sin afectar a otras partes de la implementación. Está compuesto por dos protocolos de seguridad: IP Authentication Header (AH) e IP Encapsulating Security Payload (ESP) que proporcionan mecanismos de seguridad para proteger el tráfico IP. Un protocolo de gestión de claves Internet Key Exchange (IKE) que permite a dos nodos negociar las claves y los parámetros necesarios para establecer una conexión. [Doraswamy, Naraganand (2003)] 2.5.1 El Protocolo AH El protocolo AH garantiza la integridad y autenticación de los datagramas IP. Sin embargo no proporciona ninguna garantía de confidencialidad, es decir, los datos transmitidos pueden ser vistos por terceros. AH es una cabecera de autenticación que se inserta entre la cabecera IP estándar y los datos transportados.. Seguridad en Redes de Mediana y Pequeña Empresa. 30.

(39) Capitulo 2 – Protocolos y Mecanismos de Seguridad. Figura 4Estructura de un datagrama AH.. El funcionamiento de AH se basa en aplicar una función hash a la combinación de unos datos de entrada y una clave, siendo la salida una pequeña cadena de caracteres que denominamos extracto. Dicho extracto tiene la propiedad de ser como una huella personal asociada a los datos y a la persona que lo ha generado, puesto que es la única que conoce la clave.. En la figura 5 se muestra el modo en que funciona el protocolo AH. El emisor calcula un extracto del mensaje original, el cual se copia en uno de los campos de la cabecera AH. El paquete se envía a través de la red, repitiéndose en el extremo receptor el cálculo del. Seguridad en Redes de Mediana y Pequeña Empresa. 31.

Figure

Documento similar

En cuarto lugar, se establecen unos medios para la actuación de re- fuerzo de la Cohesión (conducción y coordinación de las políticas eco- nómicas nacionales, políticas y acciones

"No porque las dos, que vinieron de Valencia, no merecieran ese favor, pues eran entrambas de tan grande espíritu […] La razón porque no vió Coronas para ellas, sería

Cedulario se inicia a mediados del siglo XVIL, por sus propias cédulas puede advertirse que no estaba totalmente conquistada la Nueva Gali- cia, ya que a fines del siglo xvn y en

que hasta que llegue el tiempo en que su regia planta ; | pise el hispano suelo... que hasta que el

Habiendo organizado un movimiento revolucionario en Valencia a principios de 1929 y persistido en las reuniones conspirativo-constitucionalistas desde entonces —cierto que a aquellas

[r]

[r]

Fuente de emisión secundaria que afecta a la estación: Combustión en sector residencial y comercial Distancia a la primera vía de tráfico: 3 metros (15 m de ancho)..