Diseño e implementación de redes frame relay y ATM

Texto completo

(2) Diseño e Implementación de Redes Frame Re/ay y A TM. ITESMICEM. CONTENIDO. Objetivo General. 5. Alcance. 5. CAPÍTULO. l. Introducción, Antecedentes y Definiciones. 7. 1.1. 1.1.1. 1.1.2. 1.1.3. 1.1.4. 1.1.5. 1.1.6. 1.1.7.. El Modelo de Referencia. de Interconexión de Sistemas Abiertos. Nivel Físico Nivel de Enlace de Datos Nivel de Red o Paquete Nivel de Transporte Nivel de Sesión Nivel de Presentación Nivel de Aplicación. 7 11 14 18 20 21 22 23. 1.2. 1.2.1. 1.2.2. 1.2.3.. Técnicas de Conmutación Conmutación de Circuitos Conmutación de Mensajes Conmutación de Paquetes. 25 25 27 28. 1.3.. El Protocolo X.25. 31. 1.4.. ISDN. 36. B-ISDN SONET PDH SDH. 37 37 39 40. 1.5. 1.5.1. 1.5.2. 1.5.3.. CAPÍTULO. 2. Frame Relay. 2.1. Arquitectura de Frame Relay. 44 44. 2.2. Manejo y Control de la Congesti6n. (;;;;¡ ,_. 59. /-. -------. (~. 62. 3.

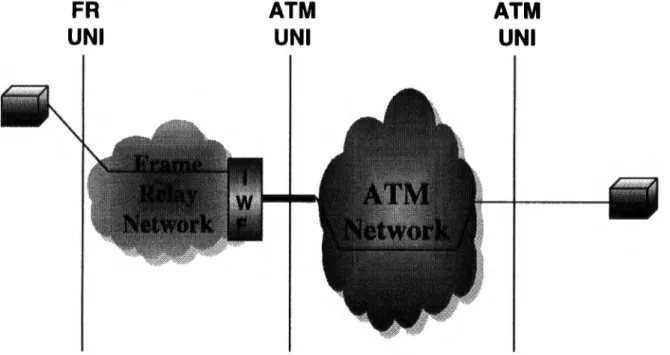

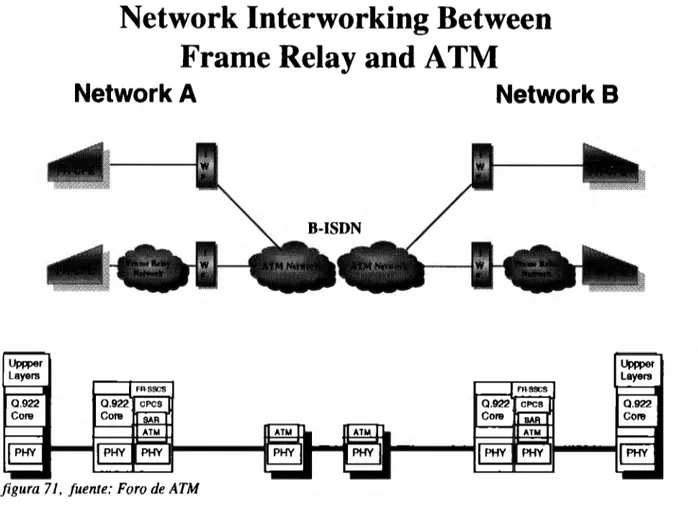

(3) Diseño e Implementación de Redes Frame Relav vATM. 2.5. Encapsulaci6n Multiprotocolo 2.5.1. Fragmentación 2.5.2. Encapsulación de X.25 y X. 75 en Frame Relay. ITESM/CEM. 63 64 65. 2.6. Direccionamiento en Frame Relay. 67. 2. 7. Circuitos Virtuales Conmutados. 69. 2.8. Enrutllmiento y Conmutllci6n. 72. 2.9. Frame Relay Vs. X.25. 77. 2.10. Voz sobre Frame Relay. 78. 2.11. Redes Públicas de Frame Relay. 82. 2.12.~~. 83. CAPÍTULO 3.1. 3.. ATM. TCP/IP sobre redes ATM. 88 99. Frame Relay to ATM Interworking Network lnterworking Service lnterworking. 101 101 102. 3.3.. Posicionamiento de Frame Relay ante ATM. 106. 3.4.. Implementaci6n de ATM en Redes Locales. 107. 3.5.. Mercado Mundia.l de Servicios de Banda Ancha. 114. ¿Qué se debe cuidar al seleccionar un equipo de ATM? Capacidad de Transmisión Capacidad de Circuitos Virtuales Señalización Buffers. 115 115 115 115 115. Tabla Comparad.va de Fabrican"'. 117. 3.2 3.2.1. 3.2.2.. 3.6. 3.6.1. 3.6.2. 3.6.3. 3.6.4. 3.7.. Conclusiones Generales. 118. 4.

(4) Diseño e Implementación de Redes Frame Re/av vATM. Bibliografía. ITESMICEM. 121. Objetivo General. Definir, establecer y justificar las tecnologías de Frame Relay y ATM a fin de consolidar modelos funcionales de interconectividad de redes que ofrezcan un alto desempeño y beneficios substanciales sobre tecnologías tradicionales. Establecer metodologías claras que pennitan el diseño e implementación de Frame Relay y ATM en redes corporativas de datos, ofreciendo un valor agregado.. Alcance. Hoy en día nos encontramos viviendo un momento trascendental debido a la cada vez más notoria fusión de la Computación y las Telecomunicaciones. La acelerada difusión y proliferación de redes locales de computadoras personales y estaciones de trabajo en esquemas cliente-servidor han motivado la búsqueda de mecanismos de interconexión de recursos dispersos. Al investigar sobre tecnologías capaces de satisfacer las necesidades de transmitir mayor cantidad de información de una manera confiable, eficaz y que además proporcione un valor agregado a los sistemas actuales de comunicación de datos, se proponen las tecnologías de Frame Relay y ATM (Asynchronous Transfer Mode) como las más viables; ya que al pertenecer a la familia de conmutación de paquetes nos ofrecen características que no existen en los esquemas tradicionales de transmisión de datos. El presente proyecto surge al tomar en consideración que estas tecnologías son nuevas en México y al estar conscientes de la necesidad de crear una cultura en la comunidad teleinfonnática; por lo que se pretende desarrollar un trabajo de investigación que pennita no sólo el entendimiento de las tecnologías Frame Relay y ATM sino tener un documento capaz de dar todos los elementos y consideraciones para el diseño e implementación de redes Frame Relay y ATM. Asimismo, se ofrecerá un análisis de la viabilidad de estas tecnologías obteniendo las siguientes aportaciones: a) Mostrar la arquitectura, servicio y operación de Frame Relay y ATM. b) Analizar y detallar las diferencias entre Frame Relay y ATM así como mostrar su interconectividad. c) Analizar los beneficios de Frame Relay sobre X.25. d) Analizar los beneficios de ATM sobre tecnologías existentes como FDDI, Ethernet y Token Ring, evaluando el desempeño de cada sistema. e) Mostrar casos de estudio.. 5.

(5) Diseño e Implementación de Redes frame Re/ay yATM. ITESMICEM. O Establecer las consideraciones en el diseño de redes Frame Relay y ATM g) Mostrar las tendencias de ATM y Frame Relay en México y el Mundo. Un punto importante a considerar es que no existe un trabajo similar, por lo que es un proyecto que llegará a satisfacer las demandas que requiere la industria nacional así como tener lugar en el sector académico como material de apoyo.. 6.

(6) Diseño e Implementación de Redes Frame Relav v A TM. CAPÍTULO l.. ITESMICEM. Introducción, Antecedentes y Definiciones. 1.1. El Modelo de Referencia de Interconexión de Sistemas Abiertos La comunicación de datos es un proceso más común y cotidiano de lo que nos imaginamos. Aun para aquellos ajenos a las ciencias computacionales resulta inevitable el concebir sus actividades rutinarias sin caer en la necesidad de manejar y transmitir información. El procesamiento y tratamiento adecuado de la información es la herramienta estratégica de desarrollo de las sociedades. Es evidente que a mayor acceso y divulgación de la información mayores beneficios serán alcanzados por la humanidad. Podemos establecer que mientras al siglo XX se le caracterizó por ser la "Era de la tecnología", al siglo XXI se le calificará como la" Era del conocimiento y de la información". El proceso más simple de comunicación de datos es la comunicación entre seres humanos, ya sea en forma oral o escrita, puesto que se cumplen los principios básicos de la comunicación: existencia de un transmisor, de un receptor y de un medio de comunicación. En la comunicación oral existen una o varias ideas a transmitir; de hecho se puede hacer la analogía con un sistema de cómputo donde el programa o aplicación a transmitir equivale a las ideas que la persona transmisora desea expresar a otra que funge como receptora. Para este caso simple el aire resulta ser el medio de comunicación que dicho sea de paso, es el encargado de transmitir las señales acústicas de la voz humana en forma de ondas senosoidales ( principio básico de la transmisión analógica). Aunque esta analogía resulta bastante clara para definir la importancia de la transmisión de datos (entiéndase datos como la información o ideas a transmitir), la comunicación escrita entre seres humanos como podría ser el sistema postal, se asemeja más a la transferencia de información entre computadoras ya que se requiere de un lenguaje (sintaxis, gramática y semántica) que nos permita expresar en forma lógica y ordenada a la información. Para que un sistema postal tenga razón de existir lo fundamental es que haya una información que se desee transmitir a un receptor; después se requiere de codificar la información mediante un conjunto de grafos que tengan un sentido y significado en el lado receptor. Esta información codificada deberá ser guardada o depositada bajo ciertos formatos (sobres) que le permitan viajar en forma transparente por el sistema postal ya que este último tan sólo deberá interpretar la dirección destino así como la dirección origen (fuente) para cumplir con el proceso de transmisión de datos sin necesidad de leer el contenido de la carta. Bajo este esquema podemos ya darnos cuenta que las ciencias computacionales son similares a las ciencias humanas, donde cada persona se asemeja a un sistema ·de cómputo que procesa información. De la misma manera que una persona debe vivir en sociedad cumpliendo las reglas de la comunicación transmitiendo sus ideas y conocimientos para enriquecer a su sociedad; un sistema de cómputo debe ser capaz de compartir la información que posee a fin. 7.

(7) Diseño e Implementación de Redes frame Re/av vATM. ITESMIQEM. de simplificar procesos, compartir recursos de almacenamiento e interoperar con otros sistemas de cómputo para satisfacer necesidades. Es aquí donde el Modelo de Referencia de Interconexión de Sistemas Abiertos cobra la importancia que merece ya que nos permite interconectar e interoperar a sistemas de cómputo disúniles (figura 1), logrando el concepto de "intemetworking" gracias a las reglas preestablecidas y que se deben ir cumpliendo nivel a nivel para su total desempeflo.. EQUIPOS, MARCAS, PLATAFORMAS DISTINTAS...CONECTIVIDAD POSIBLE??. INTERCONECTIVIDAD ??? INTEROPERABILIDAD ???. figura 1. ·? (,, .. El Modelo de Referencia de Interconexión de Sistemas Abiertos conocido mundialmente como Modelo OSI (Open Systems Interconnection) fue creado por la ISO (lntemational Standard Organization) quien es a su vez parte la ITU-T (lnternational Telecommunication Union) antes CCITT (figura 2); con el fin de poner orden entre todos los sistemas y componentes requeridos en la transmisión de datos, además de simplificar la interrelación. 8.

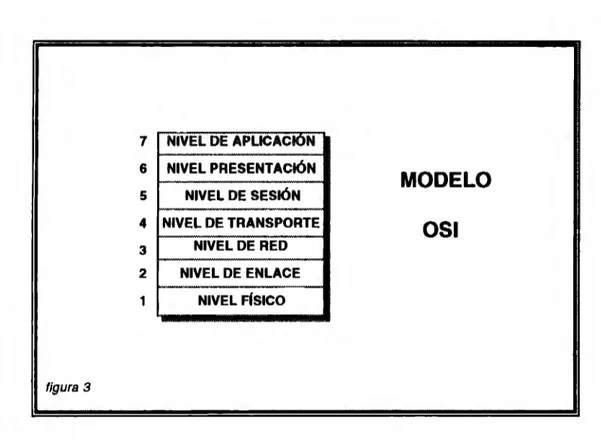

(8) Diseño e Implementación de Redes Frame Relav vATM. ITESM/CEM. entre fabricantes ya que todo dispositivo de cómputo y telecomunicaciones podrá ser referenciado al modelo y por ende concebido como parte de un sistema interdependiente con características muy precisas en cada nivel. La idea anterior nos da la pauta para comprender que el modelo OSI existe potencialmente en todo sistema de cómputo y telecomunicaciones pero que sólo cobra importancia al momento de concebir o de llevarse a cabo una necesidad de transmisión de datos.. ESTÁNDARES INTERNACIONALES. ONU figura 2. •. UIT. •. CCITT. . •. ISO. !. 1984. OSI. El modelo OSI fue subdividido en siete capas o niveles con el fin de simplificar y detallar las funciones que se deben ir realizando a medida que se lleva a cabo una transmisión de datos.. 9.

(9) Diseño e. Implementación de Redes Frame Relav v ATM. ITESMICEM. Las siete capas del modelo son:. 7. NIVEL DE APLICACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. MODELO. OSI. figura 3. Cada uno de los niveles debe irse cumpliendo paso a paso, para que una comunicación entre dos entidades se lleve a cabo. Cada nivel puede interactuar con sus vecinos adyacentes en los niveles superior e inferior aunque también se llevará a cabo una comunicación virtual con su contraparte del mismo nivel en la entidad remota conociéndose a este proceso como "peer to peer" sin embargo, este último sólo cobrará efecto al momento de interactuar en un proceso de transmisión ya que para el establecimiento inicial de una comunicación se deberá tan solo de ir avanzando del nivel superior de una entidad (7) descendiendo uno a uno (6,5,4,3,2,1) para entonces viajar por el medio físico e iniciar su ascenso nivel por nivel (1,2,3,4,5,6,7).. 10.

(10) Diseño e Implementación de Redes Frame Re/av vATM. ITESMICEM. Comunicaci6n a través del "Full OSI Stack". Sistema 1. Sistema 2 Peer-to-Peer. Aplicación. 4. .... Aplicación. Presentación. 4. .... Presentación. Sesión. 4. .... Sesión. Transporte. 4. .... Transporte. 4. ... .... Enlace. 4. .... Físico. Red. 4. Enlace Físico. t. Red. t. figura 4. Una vez establecida la comunicación las dos entidades operarán en toda su magnitud, es decir con el procedimiento ascendente/descendente y con el "peer to peer" en forma simultánea denominándose comunicación a través del "Full OSI Stack" o comunicación en U. (figura 4).. 1.1.1. Nivel Físico. Es el primer nivel del Modelo OSI y en él se definen y reglamentan todas las características físicas o sea mecánicas y eléctricas que debe cumplir el sistema para poder operar (figura 5 ). Al ser el nivel más bajo es el que se va a encargar de las comunicaciones físicas entre dispositivos y de cuidar su correcta operación.. 11.

(11) Diseño e Implementación de Redes frame Re/av vATM. ITESMIQEM. CARACTERÍSTICAS: 7. NIVEL DE APLICACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. ELÉCTRICAS MECÁNICAS. " SEÑALIZACIÓN ". figura 5. Es bien sabido que la información computarizada es procesada y transmitida en forma digital siendo ésta del tipo de dos estados físicos, los cuales son " 1 " (uno) y " O " (cero) denominados bits. Es decir, cualquier aplicación que exista (hoja de cálculo, archivo de texto o imagen por citar algunas) van a ser transmitidas en forma serial mediante una representación de "ceros" y "unos" por lo que si fuéramos capaces de monitorear en este nivel una transferencia de archivo (FfP) lo que observaríamos sería una "fila impresionante de bits". En este nivel se lleva a cabo el proceso de llevar los datos de un punto a otro.. Un bit no es más que una señal eléctrica con un potencial determinado que le permite ser y tomar un estado de "cero" o de "uno". Para el caso de una interfaz RS-232 por citar un ejemplo, el bit "uno" tiene un umbral que va de -3 volts a -25 volts y el cero binario de +3 volts a+ 25 volts, por lo que este nivel es la parte procedural de la señalización. Es entonces en este nivel donde se reglamentan las características eléctricas para la correcta señalización en ambos puntos.. 12.

(12) Diseño e Implementación de Redes Frame Re/ay y A TM. ITESMICEM. Energía Eléctrica : +3 a •3. Interfaces:. veo. ó. + 2s a - 25. veo. V.35, RS-232C. RS-449, X.21 etc.. Medios de Transmisión: Líneas telefónicas Cable de pares trenzados (UTP,STP) Microondas Cable Coaxial Fíbra Óptica Satélite. Supóngase que en un enlace de comunicaciones el transmisor genera bits con valores de -3 volts y -25 volts para el "uno binario" y el receptor está configurado para aceptar valores de cero binario con umbral de + 5 volts y + 15 volts; la comunicación de datos jamás podría realizarse debido a estas diferencias de potencial en la señalización. (Ver figura 6). En el nivel físico se encuentran reglamentadas las interfaces de sistemas de cómputo y telecomunicaciones (por ejemplo: RS-232 ó V.24, V.35, G703) además de los tipos de conectores o ensambles mecánicos asociados a las interfaces (DB-24 y RJ-45 para el caso de RS-232 ó V.24 así como Winchester y Coaxial 75 ohms para V.35 y G703 respectivamente). Es claro que si en el transmisor se tiene una interfaz V.24 y en el receptor una G703 la comunicación será imposible o si en el lado transmisor dos elementos (PC y Módem) tienen la misma interfaz (RS-232 por ejemplo) pero distintos ensambles mecánicos (DB-25 y RJ-45 respectivamente) el acoplamiento y por ende la transmisión no es posible. (En este caso se requeriría de la utilización de un acoplador de medios conocido como "transceiver" para lograr el acoplamiento entre dos conectores ensambles disímiles pero con la misma interfaz de señalización.) Por lo anterior citado podemos dejar claro que si no se cubren en primera instancia los aspectos mecánicos y de señalización (eléctrica u óptica) de los componentes, la transmisión de datos no podrá realizarse y los niveles superiores del modelo OSI no vienen al caso ya que nuestro sistema de comunicaciones no cubrió los requerimientos básicos de interconectividad. En el nivel 1 del modelo OSI o nivel físico se ubican también todos los medios de transmisión como los sistemas de telecomunicaciones para el mundo WAN (Wide Area Network) tales como sistemas satelitales, microondas, radioenlaces, canales digitales y líneas privadas así como los medios de transmisión para redes de área locales (LAN I Local Area Network), cables de cobre (UTP, STP) y fibra óptica. Además en este nivel 1 del modelo. 13.

(13) Diseño e Implementación de Redes Frame Re/ay vATM. ITESMICEM. OSI se ubican todos aquellos dispositivos pasivos y activos que permiten la conexión del los medios de comunicación como repetidores de LAN's, repetidores de microondas y fibra óptica, concentradores de cableado (HUB 's), conmutadores de circuitos físicos de telefonía o datos, equipos de modulación y demodulación (modems) y hasta los aparatos receptores telefónicos convencionales o de células que operan a nivel hardware como sistemas terminales. (Ver figuras 7 y 8).. CAPA FISICA TOKEN-RING. ETHERNET. CONCENTRADOR DE. CABLEADO ESTRUCTURADO UTP : UNSHIELDED TWISTED PAIR 10 BASE T. CAPA FISICA. figura 8. 14.

(14) Diseno e Implementación de Redes Frame Re/av vATM. ITESMICEM. Podemos concluir estableciendo que es en el nivel físico donde se crea la infraestructura de comunicaciones de nuestro sistema de transmisión de datos además de ser el encargado de la transmisión a nivel bit de nuestra aplicación entre el transmisor y receptor.. 1.1.2. Nivel de Enlace de Datos Conocido también como nivel de Trama (Frame) o Marco, es el encargado de preparar la información codificada en forma binaria en formatos previamente definidos por el protocolo a utilizar. Tiene su aplicación en el contexto de redes WAN y LAN ya que como se estableció previamente la transmisión de datos no es más que el envío en forma ordenada de bits de información. Podríamos de hecho concebir a ésta como una cadena de bits que marchan en una fila inmensa (para el caso de transmisiones seriales) pero esta cadena de señales binarias no tienen ningún significado hasta el momento en que se agrupan bajo reglas a fin de permitir su interpretación en el lado receptor de un manera constante.. 1.- ENCUADRAMIENTO DE DATOS EN FORMATOS O TRAMAS.. 7. NIVEL DE APLICACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2.- ASIGNACIÓN DE CAMPOS DE DIRECCIONAMIENTO FÍSICO O DE CONEXIÓN. 3.- ASIGNACIÓN DE CAMPOS DE VERIFICACIÓN DE ERRORES. ESOUEMASDERETRANSM~ SIONES.. 2 ___N_1v_E_L~D~ EE~~A=C:E:___......... 1. NIVEL FÍSICO. HDLC,SDLC,PPP. LAPB FRAME RELAY , A TM, ETC.. figura 9. Este nivel ensambla los datos en tramas y las transmite a través del medio (LAN o W AN). Es el encargado de ofrecer un control de flujo entre tramas así como un sencillo mecanismo para detectar errores (figura 9); es decir en este nivel y mediante algoritmos como CRC (Cyclic Redundancy Check) se podrá validar la integridad física de la trama más no será corregida a este nivel sino que se le notificará al transmisor para su retransmisión.. 15.

(15) Diseño e Implementación de Redes Frame Re/ay v ATM. ITESMICEM. En el nivel de enlace se lleva a cabo el direccionamiento físico de la información es decir, se leerán los encabezados que definen las direcciones de los nodos (para el caso WAN) o de los segmentos (para el caso LAN) por donde viajarán las tramas. Decimos que son direcciones físicas ya que las direcciones lógicas o de nuestra aplicación que pretendemos transmitir serán direccionadas o enrutadas en un nivel superior llamado nivel de red por lo que en este nivel de enlace sólo se da tratamiento a las direcciones MAC (Media Access Control) para el caso de LAN y a las direcciones de las tramas síncronas como HDLC (High-Level Data Link Control) cuyo formato se muestra en la figura 10, SDLC (Synchronous Data Link Control, de IBM), LAP B(Link Access Procedure Balance) por citar algunas para el caso de WAN.. ENCUADRAMIENTO. 1 BYTE. 1 BYTE. 1 BYTE. 1 BYTE. = 8 BITS. = 1 OCTETO. >= O BYTES. HDLC. 2 BYTES. 1 BYTE. = 1 CARACTER figura 10. Para dejar más claro estos conceptos hagamos una analogía con un sistema de transporte foráneo. Supongamos que existen varias personas que desean viajar de la Ciudad de México con destino a Acapulco. Las personas en este caso vendrían siendo los "bits" que deseamos transmitir los cuales debemos acomodarlos uno a uno dentro de un autobús el cual serfa la trama del nivel de enlace. En primer lugar se requiere de una carretera que una las dos ciudades. Esta infraestructura nos sería provista por el nivel físico del modelo OSI ya que en este caso la carretera vendrfa siendo nuestro medio de comunicaciones para el caso de nuestra transferencia de "bits", pudiendo ser un enlace de microondas, un enlace digital, o un segmento de LAN con cable coaxial. Una vez cubierto el nivel uno del modelo OSI (la carretera) se procede a la formación de tramas (Ethernet, Token Ring, FDDI, HDLC, SDLC, etc.) que se compararían con el tipo de autobús que pretendemos utilizar y donde iremos acomodando a los pasajeros "bits" de acuerdo al tamafio del autobús, número de asientos, funciones de los pasajeros. Así iremos asignándole a cada pasajero un lugar específico y bien determinado (quizá mediante el número de asiento) para que viaje en forma ordenada.. 16.

(16) Diseno e Implementación de Redes Frame Re/av vATM. ITESMICEM. De esta forma es como los "bits" se acomodan dentro de la trama y dependiendo del protocolo que se utilice será el tamaño de la misma. Podemos decir entonces que la formación de la trama a nivel del enlace es la forma de agrupar los bits y bytes. Una vez formado y lleno nuestro autobús de pasajeros se requiere indicarle en el frente su destino; en nuestra analogía será la ciudad de Acapulco. Es así como también las tramas de bytes se etiquetarán con una dirección f(sica que indicará el destino del autobús (o trama) sin que en este momento sepa exactamente por donde se irá (o qué ruta tomará, ya que esta función será realizada por protocolos de enrutamiento de nivel tres o red, los cuales mediante métricas decidirán las rutas óptimas). Asimismo, a este nivel tampoco conocerá las direcciones lógicas de la aplicación (análogas a los domicilios de las personas en la ciudad de Acapulco). Si comparamos al nivel de enlace de datos con el sistema postal, en este nivel sólo leeríamos el apartado postal escrito en el sobre así como el remitente (direcciones físicas), más no sabríamos a que persona va dirigida (direcciones lógicas), ya que eso corresponde a otro nivel de encapsulamiento interno en la carta. Asimismo, sólo se verifica la integridad del sobre y que vengan los datos externos completos más no se revisa el contenido de la carta para ver si hay errores de ortografía (los cuales serán revisados por niveles superiores). De esta forma nos queda claro por qué nos referimos tan sólo a direcciones físicas de nuestra red. Como se ha expuesto hasta este momento, en el nivel dos del modelo OSI o nivel de enlace, viven los protocolos que manejan tramas como HDLC, SDLC, LAP B, direcciones MAC, LLC, estándares de red como Token Ring, Ethernet, FDDI, ya que estos últimos manejan tramas específicas que involucran direcciones MAC. (Las topologías de "Bus", "Anillo", "Estrella" se pueden referenciar al nivel físico del modelo OSI ya que son infraestructuras de transmisión más que protocolos y carecen de direcciones. Aunque cierto es que están relacionadas con formatos como Ethernet y como no habrían de estarlo si son capas adyacentes que necesitan comunicarse entre si, siendo este uno de los principios de intercomunicación dentro del modelo OSI.) No sólo protocolos pueden ser referenciados al nivel de enlace del modelo OSI ya que también hay dispositivos como los puentes (LAN Bridges) que por su funcionamiento (operación en base a direcciones MAC únicamente) se les puede ubicar en este nivel del modelo de referencia. El puente a diferencia del repetidor puede segmentar y direccionar estaciones de trabajo en función de la lectura e interpretación de las direcciones físicas de cada dispositivo conectado a la red. (Ver figura 11 ).. 17.

(17) Diseño e Implementación de Redes Frame Re/ay vATM. ITESMICEM. NIVEL DE ENLACE ESTACION 1 1100.00C7.ABDE. ESTACION 2 1320.BF24.12AB. PUENTE ETHERNET 1. ESTACION 3. (BRIDGE). ESTACION 4. 1430.22AC.34DE ETHERNET 1 11 OO.OOC7.ABDE 1320.BF24.12AB ETHERNET2. ETHERNET 2 1430.22AC.34DE 0126.8C01.22FB. 1.1.3. Nivel de Red o Paquete. Es el encargado del enrutamiento de los paquetes dentro de la red. (En este nivel la unidad de información ya no es la trama la cual es propia del nivel de enlace de datos siendo en este nivel el "paquete" o en su caso el "datagrama".) Se le denomina "paquete" cuando se hace uso de un servicio "orientado a conexión" (connection oriented) el cual significa utilizar circuitos virtuales cuyo caso típico es el del protocolo X.25, mientras que se denomina "datagrama" cuando se hace uso de un servicio "sin conexión" (connection not oriented o connectionless) donde el protocolo IP es representativo.. 18.

(18) Diseflo e Implementación de Redes frame Re/av v ATM. ITESMICEM. 1.· REALIZA EL DIRECCIONAMIENTO LÓGICO (DE APLICACIONES).. 7. NIVEL DE APLICACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. 2.· ES RESPONSABLE DEL ENRUTAMIENTO. 3.· SOPORTA Y ADMINISTRA LOS CIRCUITOS VIRTUALES.. .>. figura 12. En este nivel no sólo se lleva a cabo el enrutamiento de los paquetes o datagramas también. se realiza el direccionamiento de la aplicación. conocido como direccionamiento lógico (el físico es en nivel dos o de enlace de datos). (Ver figura 12). Hay una gran diferencia entre enrutamiento de la infonnación y direccionamiento de la aplicación y lo explicaremos volviendo a la analogía de nuestro autobús que se dirige de la ciudad de México hacia Acapulco. Como se recordará ya se habían cubierto los niveles 1 y 2 del modelo OSI al tener nuestra carretera, los pasajeros, el autobús (trama) y la dirección física (la ciudad destino). Ahora, al llegar al nivel 3 del modelo OSI surge la pregunta: sabemos que el destino físico del nodo es Acapulco, pero ¿por dónde se irá el autobús? ya que hay varias carreteras construidas y varias rutas que llegarán al mismo destino. Es aquí donde los protocolos de enrutamiento como RIP (Routing Information Protocol), OSPF (Open Shortest Path Firsl), IGRP (Interior Gateway Routing Protocol) entre otros que viven en este nivel del modelo OSI, decidirán cual es la mejor ruta. Esta desición se lleva a cabo en base al costo de la ruta (métrica), número de nodos intermedios y cantidad de tráfico que se encuentre cursando una ruta específica. Recordemos que una cosa es "a donde se va" y otra distinta "por donde se va". En este nivel del modelo de referencia de la red también se llevará a cabo el direccionamiento de la aplicación mediante direcciones lógicas (no físicas) las cuales según el protocolo nos indicarán no sólo el nodo de conmutación de la red de transporte sino la dirección final del usuario; que puede ser una estación de trabajo o algún dispositivo bien determinado que se encuentre en un segmento de red. Un caso de dirección lógica es el direccionamiento IP (Internet Protocol) el cual nos representa a un usuario específico en una red que a su vez y a otro nivel posee también una dirección física del segmento o nodo al que pertenece. (Ver figura 13 ).. 19.

(19) Diseño e Implementación de Redes Frame Re/ay y ATM. ITESMICEM. Una vez más podemos establecer que no sólo protocolos (IP, IPX, DECnet, AppleTalk, Banyan VINES, X.25) pueden ser referenciados en nivel de red o paquete. También dispositivos como enrutadores, conmutadores de X.25, PAD's entre otros que operan con direcciones lógicas son referenciados en el nivel 3 del modelo OSI.. NIVEL DE RED ESTACION 1. 11 OO.OOC7 .ABDE. 10.14. 130.21.10.13 1430.22AC.34DE ESTACION :J. TOKEN RING. ESTACION 2. 1320.BF24.12AB. 10.13. 130.21.10.15 0128.8C01.22FB ESTACION 4. ETHERNET 2. 1430.22AC.34DE 0128.IC01.22FB. figura 13. 1.1.4. Nivel de Transporte En este nivel se realiza y se garantiza la calidad de la comunicación ya que nos asegura la integridad de los datos. Es aquí donde se realizan las retransmisiones cuando la información fue corrompida o por que alguna trama (de nivel 2) detectó errores en el formato y se requiere de un reenvío del paquete o datagrama. (Ver figura 14). q~3 l ~ BIBUOY!~. 20.

(20) Diseño e Implementación de Redes frame Re/av v ATM. LTESMIQEM. 1.- CORRECIÓN DE ERRORES A NIVEL APLICACIÓN.. 2.- ASEGURA LA INTEGRIDAD DE LOS DATOS. ES LA "CALIDAD" DE LA TRANSMISIÓN.. 7. NIVEL DE APLICAC. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. N. 3.- VERIFICA El CONTROL DE FLUJO V LA SECUENCIA DE DATOS.. figura 14. Si regresamos a la analogía del autobús este nivel equivale a un supervisor que está en la central de autobuses de Acapulco verificando que el número de autobús que arriva es el esperado así como el contenido de él, para verificar si los pasajeros (bits y bytes) llegaron completos y en orden (cada uno en su lugar) y de no ser así establecer contacto (peer to peer) con la capa de transporte remota para su reenvío. En la analogía del sistema postal, es aquí donde se revisa el contenido de la carta (información transmitida) para detectar si faltaron palabras o si algunas partes no se entienden. El nivel de transporte notifica a las capas superiores si se está logrando la calidad requerida. Este nivel utiliza reconocimientos, números de secuencia y control de flujo. Los protocolos TCP (Transmission Control Protocol) y UDP (User Datagram Protocol) son característicos del nivel del transporte del modelo OSI al igual que SPX (Sequenced Packet Exchange) de Novell.. 1.1.5. Nivel de Sesión Este nivel es el encargado de proveer servicios de conexión entre las aplicaciones, tales como iniciar, mantener y finalizar una sesión. Establece, mantiene, sincroniza y administra el diálogo entre aplicaciones remotas.. 21.

(21) Diseño e Implementación de Redes Frame Relav vATM. ITESMICEM. 1.- PROVEE SERVICIOS TALES COMO INICIALIZAR Y FINALIZAR LAS SESIONES ENTRE APLICACIONES. 2.- REPORTA PROBLEMAS A LAS CAPAS SUPERIO· RES TALES COMO: FALTA DE PAPEL, DISCOS LLENOS.. ______. 7. NIVEL DE APLICACION ..,.. 6. NIVEL PRESENTACIÓN. 5 4. _,... 3.- MANTIENE, SINCRONIZA Y ADMINISTRA EL DIÁLOGO ENTRE APLICACIONES.. NIVEL DE SESIÓN. ---------. EJEMPLOS:. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. NetBIOS Protocol RPC (Remote Procedure Call) entre Cllente-Servldor. figura 15. Cuando establecemos una comunicación y que se nos solicita un comando como "login", estamos iniciando una sesión con un "host" remoto y podemos referenciar esta función con el nivel de sesión del modelo OSI. Del mismo modo cuando se nos notifica de una suspensión en la sesión o proceso de impresión por falta de papel en la impresora; es el nivel de sesión el encargado de notificarnos de esto y de todo lo relacionado con la administración de la sesión. Cuando deseamos finalizar una sesión, quizá mediante un "logout", es el nivel de sesión el que se encargará de sincronizar y atender nuestra petición a fin de liberar los recursos de procesos y canales (lógicos y físicos) que se hayan estado utilizando. NetBIOS (Network Basic Input/Output System) es un protocolo que se referencia en el nivel de sesión del modelo OSI al igual que el RPC (Remote Procedure Call) utilizado en el modelo cliente-servidor. (Ver figura 15).. 1.1.6. Nivel de Presentación Se refiere a la forma en que los datos son representados en una computadora. Proporciona conversión de códigos y reformateo de datos de la aplicación del usuario. Es sabido que la información es procesada en forma binaria y en este nivel se lleva a cabo las adaptaciones necesarias para que pueda ser presentada de una manera mas accesible. (Ver figura 16).. 22.

(22) Diseño e Implementación de Redes Frame Re/av vATM. ITESMICEM. 1.- ASEGURA QUE LA INFORMACIÓN ENVIADA POR LA APLICACIÓN DE UN SISTEMA, SEA LEGIBLE POR LA APLICACION DELOTRO SISTEMA. 2.- TRADUCE CÓDIGOS ENTRE LAS PARTES INVOLUCRADAS, REALIZA ENCRIPTAMIENTO Y COMPRESIÓN DE DATOS. 3.- SE ENCARGA DE PRESENTAR DE UNA MANERA AMIGABLE LA INFORMACIÓN AL RECEPTOR.. 7. NIVEL DE APLICACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. _,.. EJEMPLOS:. ASCII (American Standard Code tor Informatlon lnterchange) EBCDIC (Extended Blnary Coded Declmal lnterchange Code) figura 16 MS DOS operatlng eyetem.. Códigos como ASCII (American Standard Code for Information Interchange) y EBCDIC (Extended Binary Coded Decimal Interchange Code) que nos permiten interpretar los datos binarios en caracteres que puedan ser fácilmente manejados tienen su posicionamiento en el nivel de presentación del modelo OSI. Los sistemas operativos como DOS y UNIX, también se ubican en este nivel al igual que los códigos de compresión y encriptamiento de datos. El nivel de presentación negocia la sintaxis de la transferencia de datos hacia el nivel de aplicación.. 1.1.7. Nivel de Aplicación Es el nivel más cercano al usuario y a diferencia de los demás niveles no proporciona un servicio a ningún otro nivel (por ser el más alto o el último). Cuando se habla de aplicaciones lo primero que se viene a la mente son las aplicaciones que procesamos es decir, nuestra base de datos, una hoja de cálculo, un archivo de texto, etc., lo cual tiene sentido ya que son las aplicaciones que finalmente deseamos transmitir. Sin embargo, en el contexto del Modelo de Referencia de Interconexión de Sistemas Abiertos al hablar del nivel de aplicación no nos estamos refiriendo a las aplicaciones que acabamos de citar. En OSI el nivel de aplicación se refiere a las aplicaciones de red que vamos a utilizar para transportar las aplicaciones de usuario. (Ver figura 17).. 23.

(23) Diseño e Implementación de Redes Frame Re/ay vATM. ITESMICEM. 1.- ES El NIVEL MÁS CERCANO Al USUARIO. LA DIFERENCIA CON OTROS NIVELES, ES QUE AL SER EL SUPERIOR, NO PROPORCIONA SERVICIOS A NINGÚN OTRO NIVEL. 2.-AOUI VIVEN TODAS LAS APLICACIONES ORIENTADAS A COMUNICACIÓN DE DATOS.. 7. NIVEL DE APLICACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. 3. NIVEL DE RED. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. ~ EJEMPLOS:. ·-. FTP: FILE TRANSFER PROTOCOL MAIL: CORREO ELECTRÓNICO TELNET: EMULACION DE TERMINALES RLOGIN: EMULACION DE TERMINALES EN AMBIENTES UNIX. figura 17. Aplicaciones como FfP (File Transfer Protocol), Mail, Rlogin, Telnet entre otras son las aplicaciones que viven en el nivel 7 del modelo OSI y que sólo cobran vida al momento de requerir una comunicación entre dos entidades. Es por eso que al principio se citó que el modelo OSI sólo cobra importancia al momento de surgir la necesidad de intercomunicar dos dispositivos disúniles aunque OSI vive potencialmente en todo dispositivo de cómputo y de telecomunicaciones. Hablar del modelo OSI es hablar de la parte filosófica de la transmisión de datos ya que al pretender ubicar todo dispositivo ya sea de Hardware o de Software dentro de un nivel nos lleva a un ejercicio de integración de sistemas que nos ayudará a entender nuevas tecnologías. Hagamos un ejercicio para ver la importancia del modelo OSI. Supóngase que a este nivel, sin conocer en detalle la tecnología de Frame Relay, se nos indique que esta tecnología se referencia con los niveles uno y dos del modelo OSI. Posteriormente se nos cuestiona si UNIX puede operar sobre Frame Relay. La primera respuesta que nos vendría a la mente sería: "no lo sé, ya que no conozco como opera Frame Relay", pero si se razona apoyándonos en el modelo OSI, podríamos dar la siguiente respuesta: "Frame Relay se ubica en el nivel 1 y 2 del modelo OSI, eso quiere decir que Frame Relay sólo reglamenta el nivel físico y de enlace de datos. Al estar UNIX en el nivel 6 de OSI, son capas independientes, por lo que UNIX al igual que otros sistemas operativos de nivel 6, es transparente para Frame Relay y puede ser transportado sin ningún problema", la cual sería la respuesta correcta. Al conjunto de los tres niveles inferiores del modelo OSI (físico, enlace de datos y red) se le conoce como lnterconectividad y al conjunto de los 4 niveles superiores (transporte,. 24.

(24) Diseño e Implementación de Redes frame Relav vATM. ITESMICEM. sesión, presentación y aplicación) se le conoce como lnteropera.tividad. Es lógico que no se puede tener interoperatividad si primero no se ha cubierto la interconectividad. Cuando se ha cubierto íntegramente la interconectividad y la interoperatividad se dice que se tiene el concepto de "lntemetworking". Este concepto nos da la idea de sistemas abiertos y es donde los "Gateways" o compuertas tienen lugar cubriendo desde los niveles más bajos de conectividad hasta esquemas de conversión de protocolos que requieren de un alto grado de integración (figura 18 ).. MODELO. OSI. 7. NIVEL DE APUCACION. 6. NIVEL PRESENTACIÓN. 5. NIVEL DE SESIÓN. 4. NIVEL DE TRANSPORTE. RED DE REDES. 3. NIVEL DE RED. INTERNETWORKIN. 2. NIVEL DE ENLACE. 1. NIVEL FÍSICO. INTEROPERABILIDAD. INTERCONECTIVIDAD. figura 18. 1.2. Técnicas de Conmuttlción. Para aprovechar al máximo la capacidad de los canales de comunicación existen técnicas capaces de realizar el enrutamiento y transmisión de bloques de información conocidas como técnicas de conmutación, dentro de las cuales las más importantes son: - Conmutación de circuitos. - Conmutación de mensajes. - Conmutación de paquetes. 1.2.1. Conmutación de Circuitos. Consiste en establecer una comunicación física entre la línea del transmisor y del destinatario por medio de la asignación de un circuito eléctrico dedicado y exclusivo con todos sus recursos de tiempo, espacio y espectro de frecuencia de tal manera que las llamadas ocupan estos circuitos de comunicación mientras duren.. 25.

(25) Diseño e Implementación de Redes Frame Re/ay vATM. ITESMICEM. En la conmutación de circuitos existe un retraso de tiempo en el establecimiento de cada llamada asociado con la asignación de recursos o medios físicos para la conexión, por lo que puede ocurrir bloqueo de información dentro de las matrices de conmutación y en las líneas físicas que son accesadas bajo un método de competencia. La técnica de conmutación de circuitos tiene una gran aplicación en las comunicaciones telefónicas para la transmisión de voz donde se asigna un canal para una conversación telefónica y durará establecido mientras la comunicación permanezca. Sin embargo, esta técnica presenta grandes desventajas para la transmisión de datos ya que dentro de las comunicaciones de voz pueden existir pausas o pequeños cortes que para este tipo de comunicación no le afecta o no son muy notorios, mientras que para la comunicación de datos provoca pérdida de información. Los equipos conmutadores de circuitos establecen las rutas mediante la activación de señales eléctricas entre canales telefónicos por lo que el circuito sólo será liberado bajo el requerimiento de una de las partes en comunicación (figura 19).. I I. 1. I I. 1 Conmutación de Circuitos. figura 19. Cuando se utiliza la infraestructura telefónica para la transmisión de datos se está utilizando la técnica de conmutación de circuitos; sin embargo, aunque es posible utilizar esta infraestructura de comunicaciones para la transmisión de datos, no es la más recomendable ya que está concebida para el tráfico de voz y hay que tomar en cuenta muchas consideraciones para el manejo de datos. Imaginemos una línea telefónica que utiliza conmutación de circuitos y que por agentes externos (humedad, falsos contactos, atenuaciones) se ve afectada. En una comunicación de voz bastaría con aumentar el nivel o volumen de nuestra voz para que la persona receptora nos pueda seguir escuchando. Sin embargo, para el caso de la transmisión de datos no basta con aumentar el nivel de la señal. 26.

(26) Diseño e Implementación de Redes Frame Relav vATM. ITESMICEM. ya que cualquier pequeña distorsión puede cambiar el valor de un bit de "cero" a ''uno" alterando por completo la información o mensaje que se está transmitiendo. La conmutación de circuitos tuvo aceptación para la transmisión de datos no por sus caraterísticas tecnológicas (las cuales dejaban mucho que desear) sino por la gran cobertura geográfica que ofrecían las infraestructuras telefónicas por lo que en la actualidad aún sigue siendo una alternativa para aquellos lugares donde no se cuenta con otros medios de comunicación.. 1.2.2 Conmutación de Mensajes La conmutación de mensajes surge como una técnica más orientada a la transmisión de información binaria ya que ésta se organiza en grupos llamados mensajes los cuales viajan desde su nodo fuente hasta el siguiente nodo en su ruta y es sólo hasta que el mensaje es recibido en su totalidad por este segundo nodo cuando se selecciona el siguiente paso en su trayectoria. Pero si el canal se encuentra ocupado el mensaje esperará en cola hasta que el canal se desocupe y pueda continuar la transmisión. Podemos decir que el mensaje "salta" de nodo en nodo a través de la red usando sólo un canal a la vez, haciendo cola en los canales ocupados y siendo almacenado temporalmente en alguno de los nodos hasta que se desocupe el canal. Es por esta razón que en los centros de conmutación se conserva una cinta magnética con las comunicaciones realizadas para prevenir cualquier eventualidad.. Por sus características, esta técnica se utiliza en las comunicaciones telegráficas y en la red Telex en donde la velocidad es baja (del orden de los 110 bps) pero resulta poco atractiva para la transmisión de datos a velocidades altas. La conmutación de mensajes resulta más eficiente que la conmutación de circuitos debido a dos características: 1) Conversión interna. Los equipos terminales de datos no requieren ser compatibles en cada extremo de la red ya que el proceso interno de conmutación de paquetes puede realizar la conversión a cualquier velocidad requerida, también conversión de código y conversión de protocolos entre terminales de datos. 2) No es susceptible a bloqueo. La capacidad de carga del conmutador de mensaje hace que la red opere sin bloquearse ya que si la trayectoria del destino está ocupada el mensaje conmutado será aceptado y se almacenará para ser entregado posteriormente con otros mensajes de otros usuarios. Pero como el usuario que origina la llamada no sabe la longitud de la información que es cargada en la red, actualmente este potencial de bloqueo es trasladado en potencial de retraso. Además, ya que el retardo promedio es relativamente bajo para la comunicación de datos, podemos considerar que un retardo pequeño es mejor que un bloqueo ya que un bloqueo requeriría de la reinicialización de todo el mensaje. Una de las desventajas fuertes de las redes de conmutación de mensajes es que el equipo conmutador requiere de un equipo procesador bastante grande en cuanto a equipos periféricos de almacenamiento se refiere, como lo son: unidades de disco y unidades de cinta. 27.

(27) Diseño e Implementación de Redes Frame Re/av vATM. /TESMICEM. para que los mensajes sean almacenados indefinidamente en la red y sean transmitidos cuando el mensaje en tumo haya terminado su proceso de transición en la red. Ésta es una variable muy grande ya que algunos mensajes pueden durar unos minutos a través de la red, pero otros pueden durar hasta horas. Estos hechos de las redes de conmutación de mensajes resultan molestos para los usuarios de computadoras interactivas donde el procesamiento de su información será afectado en gran medida. Otra desventaja para los usuarios de este tipo de redes es que una vez que su información ha transitado por la red y su proceso de comunicación ha terminado su información aún sigue almacenada en la red y por la tanto puede ser accesada por el personal operativo de la red de conmutación de mensajes afectando a la privada del usuario.. 1.2.3. Conmutación de Paquetes Los inconvenientes de los sistemas de conmutación de circuitos y conmutación de mensajes obligaron a los diseñadores de redes de transmisión de datos a utilizar una tecnología más avanzada conocida como conmutación de paquetes. La conmutación de paquetes es en gran parte un caso especial de la conmutación de mensajes sólo que aquí los mensajes son descompuestos en piezas más pequeñas llamados paquetes, cada uno de los cuales tiene una longitud específica. Estos paquetes son numerados y direccionados (según el protocolo utilizado) y trazan su camino a través de la red. De esta forma, varios paquetes del mismo mensaje pueden estar en transmisión simultáneamente obteniendo una de las principales ventajas de la conmutación de paquetes, llamado efecto de "Pipe Lining". La conmutación de paquetes también se basa en los principios de la formación de colas y retardos por bloqueos de información. Sin embargo, puesto que los paquetes individualmente tienen un tiempo de vida corto en el sistema, el retraso promedio y la variación del retraso se mantienen muy pequeños. Los paquetes se mueven por la red bajo una técnica conocida como "guarda - reexpide" (store & forward) donde los paquetes son almacenados y reenviados de acuerdo a un mecanismo de confirmaciones. Esto es, cada centro de conmutación (nodo) después de recibir un paquete conserva una copia de él en un almacenaje (buffer) temporal, hasta que el conmutador está seguro que ha sido recibido correctamente por el siguiente conmutador o en el destino final del usuario; esto mediante la recepción de una confirmación. A diferencia de la conmutación de mensajes que usa también el principio de almacenamiento; las copias de los paquetes son destruidas cuando el conmutador recibe la confirmación y está seguro que los paquetes han sido transmitidos exitosamente. Cabe seftalar que en la conmutación de mensajes no se manejan las confirmaciones de la misma manera que en la conmutación de paquetes además de que los "buffers" que se utiliz.an en los nodos conmutadores de paquetes son de tamaño mucho menor a las unidades de almacenamiento utilizadas por los sistemas de conmutación de mensajes.. 28.

(28) Diseño e Implementación de Redes frame Re/av vATM. ....... ITESMICEM. t. t Conmutación de Paquetes. figura 20. El principio de la conmutación de paquetes puede apreciarse claramente en la figura anterior (20). Los menajes del emisor se dividen en fragmentos llamados "paquetes" y se envían a la. red. Los paquetes pertenecientes a distintos mensajes y por lo tanto procedentes de distintos emisores se mezclan en el canal de la red. Así, la misma línea puede servir para establecer varias comunicaciones simultáneas (a diferencia de la conmutación de circuitos y de mensajes donde un canal es reservado para una sola comunicación). Esta característica permite un aprovechamiento mayor de los canales de comunicación y por esta razón la técnica de conmutación de paquetes se ha convertido en el método de conmutación más usado tanto en redes públicas como privadas de transmisión de datos ya que permite compartir el ancho de banda y capacidad de transmisión de los medios de transmisión. La conmutación de paquetes consiste pues en dividir antes de transmitir el flujo de datos. Este flujo se organiza en octetos acompañados de campos de "información de servicios" que permiten encaminarlos hacia su destino. Antes de enviar una transmisión de información del usuario se envía un paquete de reconocimiento el cual detectará las vías de transmisión menos saturadas y una vez elegido el itinerario ideal, los paquetes uno tras otro siguen ese camino. Más no serán los únicos en hacerlo, ya que en varios segmentos o canales de la red se encontrarán con otros paquetes pertenecientes a otros mensajes; análogamente a la forma en que distintos vehículos siguen una ruta común para ir a lugares distintos. Como resultado se explotan mejor las arterias de transmisión ya que la misma línea puede servir para varias comunicaciones. Una red de conmutación de paquetes consta de un conjunto de nodos que son interconectados mediante enlaces punto a punto. Un nodo puede considerarse también como un conmutador de paquetes (Packet Switching Exchange, PSE) o como un equipo de terminación de datos (Data Terminal Equipment,. 29.

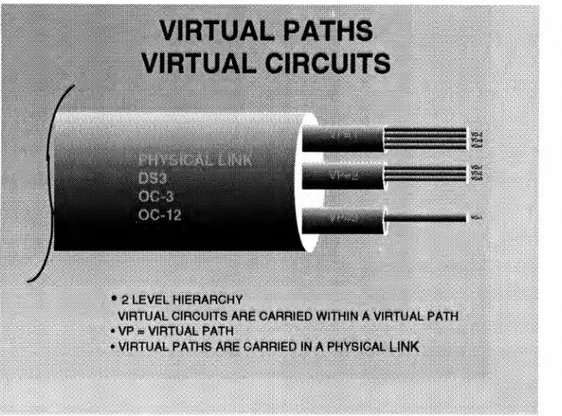

(29) Diseño e Implementación de Redes Frame Relav v ATM. ITESMICEM. DTE). En las redes de conmutación de paquetes los DTE's no están conectados directamente entre sí. Un DTE está conectado mediante canales de comunicación a un Equipo de Comunicación de Datos (Data Circuit-tenninating Equipment, DCE). Una característica importante de la conmutación de paquetes es precisamente la asignación dinámica de recursos; es decir, el ancho de banda se utiliza sólo al transmitir los datos y no en todo momento. Cuando un DTE solicita una llamada a una dirección destino en la red que corresponde a otro DTE específico, se establecerá un circuito virtual. Un circuito virtual es un circuito lógico que se crea sobre un enlace o medio físico: es decir, a través de un canal de comunicaciones se establecerá un subcanal lógico o virtual para transportar una comunicación determinada. Así, varios circuitos virtuales podrán estar definidos simultáneamente sobre un mismo enlace o medio físico sin que exista colisión entre ellos. Existen dos tipos de circuitos virtuales: los permanentes y los conmutados. Los circuitos virtuales permanentes (Permanent Virtual Circuit, PVC) son conexiones lógicas que se establecen en forma predeterminada; es decir, la trayectoria que tendrán a través de la red será siempre la misma. Por lo general, los circuitos virtuales permanentes son definidos por el operador de la red, mientras que los circuitos virtuales conmutados (Switched Virtual Circuit, SVC) son negociados por la red (DTE's) en base a la demanda y disponibilidad de troncales entre nodos, por lo que pueden establecer y usar trayectorias distintas cada vez que se establecen. Confonne la solicitud de llamada transita por la red la inteligencia distribuida en la red elegirá la ruta óptima para el circuito virtual. El criterio para seleccionar la ruta se basa en las líneas troncales o nodos disponibles (menor tráfico) así como el menor número de nodos de red intennedios. Por cada línea troncal que transmita un circuito virtual se le asigna un solo número de canal lógico (Logic Channel Number, LCN). Esto se hace con el fin de diferenciar una llamada virtual de otra. Es por esto que muchas llamadas virtuales procedentes de diversos DTE's pueden compartir la misma línea troncal entre nodos. El LCN es el que proporciona a la red la información para identificar los diversos paquetes de datos que transitan por ella para direccionarlos hacia un destino correcto. El máximo número de LCN's que puede ser asignado hacia una línea troncal en especial depende de muchas variables, siendo la principal la velocidad de la línea. A este concepto se le conoce como "multiplexaje lógico o estadístico", que permite que la red alcance un alto índice de utilii.ación de las líneas. Cuando ocurren condiciones de sobrecarga en el tráfico de datos que fluye por la red, la inteligencia distribuida de la red emplea mecanismos de control de flujo, de prevención o correción de congestión y de colas de espera para evitar que se pierdan datos. Una red de conmutación de paquetes puede ser pública o privada. Una red pública pertenece por lo general a un organismo o administración de telecomunicaciones con cobertura nacional o a alguna compañía privada de telecomunicaciones en aquellos países en que esto se permite. La idea de las redes públicas de conmutación de paquetes va orientada hacia el beneficio que se obtiene al no arrendar enlaces de telecomunicaciones de larga distancia nacionales. 30.

(30) Diseño e Implementación de Redes Frame Re/av vATM. ITESMICEM. haciendo uso de una infraestructura compartida por varios usuarios. En el caso de redes privadas de conmutación de paquetes, su objetivo es el de proveer de una infraestructura de transmisión de datos con calidad y cónfiabilidad a una empresa determinada. Para redes públicas de conmutación de paquetes existe un plan de numeración internacional, lo cual significa que cada conexión a la red tiene su número único, el cual es válido en todo el mundo (de forma similar al sistema telefónico de voz comercial). Estas claves o planes de numeración se les conoce como DNIC. Por ejemplo, para el caso de la red X.25 Telepac en México se le asignó un DNIC de 3340, a la red Telenet de Sprint en Estados Unidos se le asignó el DNIC 3110. Posteriormente se indica la clave de la ciudad, computador y puerto de acceso en él a fin de formar la dirección completa. De esta forma la dirección 3340 905 00100 34 correspondería al puerto 34 del computador 100 ubicado en la ciudad de México y en la República Mexicana pudiendo ser accesada desde cualquier lugar del mundo. Estos esquemas son similares a los que se utilizan en redes basadas en otros protocolos como el caso de Internet, la cual opera mediante el protocolo TCP/IP con direcciones IP válidas y únicas en todo el mundo. Es decir, a fin de no tener direcciones repetidas y que provoquen problemas de acceso, se ha establecido una administración que controla y asigna direcciones válidas a fin de no crear confusiones. Para el caso de redes privadas se tiene su propio plan de numeración operando sin ningún problema mientras no se intente accesar o transitar a través de redes públicas. Al comparar la técnica de conmutación de paquetes con la de conmutación de circuitos, veremos que la segunda es incapaz de interconectar datos a diferentes velocidades, equipos asíncronos y síncronos así como colocar diversas conexiones sobre un solo medio de transmisión. La técnica de conmutación de paquetes se ha consolidado como una tecnología robusta y eficiente que ofrece un alto desempeño para la transmisión de datos. Por tal motivo ha sido la base para el desarrollo de las llamadas tecnologías de conmutación de paquetes rápidas (Fast Packet Switching) dentro de las cuales encontramos a Frame Relay, SMDS y ATM.. 1.3. El Protocolo X.25 El protocolo X.25 es una recomendación de la UIT-T (antes CCITT) que específica la interfaz y el protocolo que se debe utilizar para conectar equipos de conmutación de paquetes síncronos a redes de conmutación de paquetes. El protocolo X.25 utiliza los niveles físico, enlace de datos y paquete del modelo OSI. El nivel físico de X.25 establece las características mecánicas (físicas) y eléctricas que deben cumplirse entre un DTE y un DCE. Dentro de las interfaces utilizadas en X.25 encontramos la interfaz X.21 con conector DB· 15 (estándar ISO 4903) y la interfaz X.21 bis (para accesos "dial-up") con el estándar V.24 ó RS-232-C, utilizando un conector DB-25 (estándar ISO 2110). También se soporta el conector RJ-45.. 31.

(31) Diseño e Implementación de Redes frame ReJav vATM. ITESMtQEM. El "1" binario se obtiene con un voltaje de -3 a -25 Volts, y el "O" binario con voltaje de +3 a+ 25 Volts. La resistencia de carga RL, debe ser de entre 3000 y 7000 ohms, manejando capacidades de transmisión de hasta 19.2 Kbps. También se soporta la interfaz V.35 para capacidades de transmisión mayores, con conectores tipo ''Winchester''. El nivel de enlace de datos tiene a su cargo la verificación de la integridad de la trama revisando que ésta se encuentre completa, para lo que utiliza un algoritmo de CRC (checksum). Si un bit de error es detectado, el receptor no mandará el "acknowledge" (reconocimiento) correspondiente y después de la expiración de un temporizador, el transmisor reenviará la información. En este nivel se realizan también las siguientes funciones: "set-up" lógico del enlace, transmisión de la información (aplicación), borrado (clearing) lógico del enlace. X.25 utiliza HDLC como formato de encuadramiento y a LAPB y LAP para su operación, el cual está basado en HDLC. (LAPB significa Link Access Procedure Balanced, lo cual significa que tanto el DTE como el DCE son capaces de iniciar la comunicación. Para el caso de LAP, se carece del balanceo, por lo que no indistintamente se establece la sincronía "handshake" entre el DTE y el DCE.) En la.figura 21, se muestran los pasos que se llevan a cabo a fin de establecer el enlace; donde a cada envío corresponde un reconocimiento (ack). DTE. link set-up ack information. El Protocolo de Enlace. ack. ...... information ack. Encuadramiento HDLC. figura 21. En el encuadramiento HDLC se manejan dos campos llamados "Flag" que son las banderas de sincronía para indicar donde se inicia y termina la trama, el campo denominado "Address" se utiliza para definir las direcciones de nodos. Dentro del campo de control se especifica que tipo de trama se trata; destacando las siguientes: I. Information Frame 32.

(32) Diseño e Implementación de Redes Frame Re/ay vATM. RR. RNR REJ DM SABM DISC. VA FRMR. ITESM!CEM. Receive Ready Receive Not Ready Reject Disconnect Mode Set Asynchronous Balanced Mode Disconnect Unnumbered Acknowledge Frame Reject. El campo de información sirve para transportar los datos de niveles superiores y finalmente el campo denominado FCS Checksum, se utiliza para verificar la integridad de la trama. En la figura 22, se muestra el mensaje SABM y la respuesta UA que se utilizan para realizar el "link set-up", así como el mensaje DISC y la respuesta UA para realizar el "link disconnection" a nivel 2 (LAP B). DTE. ....... SABM. LAPB link set-up. UA. DTE. DISC. UA. link disconnection. figura22. X.25 utiliza como medio de transmisión la infraestructura telefónica, razón por la cual se requiere de un alto grado de verificación de paquetes en cada nodo. Para realizar de una manera más confiable esta función, X.25 maneja un control de flujo por medio del 1 'tamaft.o de ventana" que nos indica el número de tramas que pueden ser enviadas antes de recibir un reconocimiento. (Otros protocolos como TCP/IP tienen un esquema de ventas deslizantes basados en indicar el número de byte que se espera). En X.25 con LAPB el tamaft.o de ventana es usualmente 7 (parámetro k).. 33.

(33) Diseño e Implementación de Redes frame Re/av vAZM. ITESMIQEM. En ambientes de enlaces satelitales donde el retardo es considerable (alrededor de 300 mseg) se debe incrementar el tamaño de ventana para dar más tiempo a la trama de arribar sin que se considere un error. En estos casos suele ser el tamaño de ventana de 127 llamándosele módulo 128. Para llevar un control de las tramas enviadas, X.25 asigna contadores en cada trama de información dentro del campo de control, siendo N(S) el número de secuencia de la trama que se envía y N(R) el valor del contador de las tramas recibidas sin error. El tamaño de estos contadores es de 3 bits dentro del campo de control, contándose de O a 7 y denominándose módulo 8. El modo extendido utiliza números de secuencia de 7 bits denominándose módulo 128.. l. N (R) bit 8. N(R). N(R). P/F. N(S). N(S). N(S). o bit 1. El nivel de enlace de datos interactúa con el nivel de red para lo cual el paquete es encapsulado dentro de la trama de información (figura 23 ).. I Frame. ,,. , ,,. , ,, , , ,, , , ,, , ,,. ''. ''. ''. ''. ''. ''. ''. ''. ''. ''. Packet. LCN Logical Channel Number. figura 23. El nivel de red es el encargado de establecer las llamadas virtuales a través del establecimiento de circuitos virtuales que son identificados por el LCN (Logical Channel Number). Es aquí donde se direcciona nuestra aplicación. Aquí también se lleva a cabo la confirmación de entrega de datos (data delivery confirmation) utilizando el "Delivery Confirmation Bit" (D bit) el cual viaja en este paquete. Para el establecimiento de un circuito virtual se requiere de un proceso "end-to-end" es decir, que involucra a ambos destinos. El DTE envía un paquete de "Call Request" a la red de conmutación de paquetes donde es auxiliado mediante un paquete interno "Call".. 34.

(34) Diseño e Implementación de Redes Frame Re/ay vATM. ITESMICEM. El último nodo de la red de conmutación de paquetes envía un paquete "Incoming Call"al DTE destino quien ahora ya puede contestar con un paquete "Call Accepted"; éste a su vez es auxiliado por la red mediante otro paquete interno llamado "accept". El DTE originador finalmente recibe un paquete de "Call Connected" y el circuito virtual esta establecido (set-up) y la transferencia de datos puede iniciar (figura 24). El establecimiento de un circuito virtual puede tomar desde la fracción de un segundo hasta unos pocos segundos dependiendo si la llamada es local o internacional. El LCN es seleccionado entre el DTE y la red en cada extremo. Llamada. Virtual. DTE. DTE. DCE Local. Call request. DCE remoto. ---~ Call. .--Accept. Incoming Call. Call Accepted. Call Connected LCN 8. LCN 1 figura 24. El protocolo X.25 tuvo mucha utilización durante los años 70's y 80's cuando la infraestructura digital era escasa y costosa por lo que las líneas y circuitos analógicos representaban la mejor alternativa pero requerían de un protocolo robusto que garantizara una buena calidad en las transmisiones de datos. En la década de los 90's, con el advenimiento de una tecnología digital más al alcance del usuario; X.25 se ve relegado a localidades geográficas donde no se tengan facilidades de circuitos digitales (requerimiento de implementar Frame Relay) o para aplicaciones que sean dependientes de X.25. X.25 es un protocolo muy inteligente pero a la vez complejo. Las tendencias actuales en materia de telecomunicaciones van cada día a quitarle inteligencia a la red y dársela a los equipos del usuario en los extremos, quienes cada día se ven beneficiados con procesadores más poderosos que los que exisúan cuando X.25 surgió.. 35.

(35) Diseño e Implementación de Redes frame Re/ay vATM. ITESMICEM. 1.4. ISDN (Integrated Service Digital Network). Como su nombre lo indica, es la Red Digital de Servicios Integrados. Es una arquitectura de red que utiliza tecnología digital para soportar servicios de voz, datos e imagen a través de interfaces estándares por medio de cables (pares trenzados) de hilos telefónicos. De esta forma al usuario de ISDN se le otorga un solo medio de transmisión para transportar sus aplicaciones de voz, datos e imágenes, siendo la compañía telefónica que proporciona ISDN la encargada de dar tratamiento a cada una de las seflales que recibe del usuario. Convencionalmente las aplicaciones de ISDN incluyen: voz por teléfono, comunicación de datos por circuitos o por conmutación de paquetes, servicios de mensajería de texto como email, telex, teletexto y fax. Servicios futuros que se contemplan sobre ISDN son: telemetría en el hogar (alarmas remotas, control del medio ambiente remoto del hogar), video conferencia, servicios de directorios y catálogos de tiendas. En la relación de ISDN con OSI podemos ubicar a ISDN en los primeros tres niveles: físico, enlace de datos y red. El estándar de ISDN define dos tipos de canales: transparentes y no transparentes. Canales transparentes: transportan voz y servicios de datos de alta capacidad solicitados. por el usuario e independientes del protocolo usado. Canales no transparentes: transportan la información del protocolo para realizar funciones específicas en la red.. Canal de Señalización Común. Define dos tipos de canales, conocidos como canal B y canal D. Canal B: (Bearer channel) el cual es un canal digital transparente operando a 64 Kbps para ser utilizado por voz digital o transmisiones de alta capacidad. Canal D: (Data channel) es un canal digital no transparente operando a 16 ó 64 kbps, para administrar uno o más canales B mediante señalización. Además, los canales D son utilizados para telemetría. Existen dos tipos de servicios: BRI (Basic Rate Interface) y PRI (Primary Rate Interface). BRI: Consiste de dos canales By un canal D. Especifica un solo punto de acceso hacia la ISDN. El BRI es también conocido como "Digital Subscriber Line" (DSL).. 36.

(36) Diseño e Implementación de Redes Frame Re/ay vATM. /TESMICEM. PRI: Define múltiples conexiones hacia ISDN y es utilizado para conectar PBX's y LAN's, así como otros dispositivos de conmutación multiservicios hacia la ISDN. Consiste de 23 canales By un canal D (esta capacidad es equivalente a un Tl) para el caso de Estados Unidos de Norte América y Japón, mientras que para Europa y México se utilizan 30 canales By un canal D. Un tipo de canal adicional conocido como canal Hes soportado en ISDN. El canal H (High Speed) es un canal digital transparente cuya capacidad es equivalente a un Tl. Hay 3 tipos de canales: el HO (384 Kbps), el Hl 1 (1.536 Mbps) y el H12 (1.920 Mbps). El estándar en los Estados Unidos de Norte América soporta el canal HO y el Hl 1 mientras que en Europa se soporta el HO y el H12. Estos canales H no están totalmente definidos y una nueva versión para "Broadband" conocida como H4 a 135 Mbps ha sido propuesta. El comité del IEEE 802.9 continúa desarrollando especificaciones para un estándar que incorpore voz y datos sobre una misma red. El objetivo es lograr la compatibilidad de ISDN con los servicios MAC de 802 utilizando TDM (Time Division Multiplexing).. 1.5. B-ISDN (Broadband- ISDN) Broadband ISDN es la Red Digital de Servicios Integrados de Banda Ancha y su nombre surge del hecho que opera sobre canales digitales cuyo ancho de banda proporciona una capacidad de transmisión superior a los 34 Mbps. B-ISDN es la infraestructura digital que permite el desarrollo del concepto de AON "Ali Optical Network" y que servirá como la base de la supercarretera de la información siendo capaz de transportar señales de voz, video y datos; estos últimos mediante protocolos como Frame Relay y ATM. Dentro de B-ISDN encontramos estándares como SONET, PDH y SDH que a continuación se presentan:. 1.5.1. SONET (Synchronous Optical Network) Es uno de los estándares utilizado en las redes de fibra óptica. SONET está emergiendo como una nueva familia de estándares de enorme ancho de banda, con alta capacidad de transmisión y una de las más importantes tecnologías de transporte de datos de los 90's. SONET fue propuesto por Bell Communications Research (BellCore) a fines de los 80's y ha sido adoptado por el ANSI (American National Standard Institute). El grupo XVII del ITU-T ha desarrollado una recomendación que se encuentra en su Fase Il. Las especificaciones de SONET están descritas en ANSI T-1.105 y T-1.106. SONET está basado en capacidades de transmisión que son múltiplos de 51.84 Mbps, por lo que es factible acomodar señales PDH de E3 (34 Mbps) y T3 (45Mbps).. 37.

(37) Diseño e Implementación de Redes frame Re/ay yATM. JTESMtCEM. SONET utiliza múltiplos de la trama STS-1 (Synchronous Transport Signal - Level 1) la cual se transmite a 51.48 Mbps y es la base para rangos de transmisión mayores en SONET. La trama STS-1 tiene 9 filas por 90 columnas de bytes para una capacidad total de 81 O octetos de información. Cada trama es transmitida en un período de 125 microsegundos con una capacidad total de 51.840 Mbps (810 octetos/trama"' 1 trama/125 microsegundos "' 8 bits/octeto). De las 90 columnas de datos 3 de esas columnas (o 27 octetos) llevan "overhead "como el ''framing" y el monitoreo de errores e información de administración. La carga (payload) de STS-1 es entonces de 783 octetos (810 - 27) o 50.112 Mbps. El "payload" de STS-1 puede ser subdividido para transportar seflales digitales de rangos menores como DSl (1.544 Mbps), El (2.048 Mbps) y DSlC (3.152 Mps). Estas sefiales son "mapeadas" en formatos llamados "tributarias virtuales" (VT's, virtual tributarles) y luego transportadas dentro de tramas de SONET. Para proporcionar SONET a rangos mayores (mas allá de 51.840 Mbps) múltiples tramas de STS-1 son intercaladas por byte. Por ejemplo, tres tramas de STS-1 pueden ser combinadas en una trama de STS-3 operando a 155.520 Mpbs. Este proceso de combinación es llamado "concatenación" y se representa agregando una "c" como en el caso de STS-3c. Para cada señal eléctrica STS-n, existe una correspondencia a nivel portadora óptica representándose mediante las siglas OC-n (Optical Carrier de orden "n"). Así para representar un canal de 51. 84 Mbps se utiliza la nomenclatura OC-1, para un canal de 155.52 Mbps se utiliza OC-3. En la siguiente tabla se muestra las relaciones entre STS-n y OC-n. Señal Eléctrica. Portadora Óptica. STS-1 STS-3 STS-9 STS-12 STS-256. OC-1 OC-3 OC-9 OC-12 OC-256. Capacidad de Transmisión (Mbps) TI 's 51.84 155.52 466.56 622.08 13,271.04. 28 84 252 336 7168. T3's 1 3 9 12 256. # de canales de 64kbps 672 2016 6048 8064 172,032. Las señales de SONET son transmitidas a través fibra óptica mono modo (single-mode). Las arquitecturas de FDDI, IEEE 802.6 (MAN's), Distributed Queue Dual Bus (DQDB), y SMDS (Switched Multimegabit Data Service) pueden operar sobre SONET. SONET opera en el nivel físico del modelo OSI, y en este nivel su funcionalidad se divide en 4 subniveles:. 38.

Figure

Documento similar

Como medida de precaución, puesto que talidomida se encuentra en el semen, todos los pacientes varones deben usar preservativos durante el tratamiento, durante la interrupción

Otra circunstancia que nos animó a tener en cuenta la alternativa de contar con un segundo grupo de discusión fue la gran dificultad que supone coordinar a distintas personas

Abstract: This paper reviews the dialogue and controversies between the paratexts of a corpus of collections of short novels –and romances– publi- shed from 1624 to 1637:

Entre nosotros anda un escritor de cosas de filología, paisano de Costa, que no deja de tener ingenio y garbo; pero cuyas obras tienen de todo menos de ciencia, y aun

E Clamades andaua sienpre sobre el caua- 11o de madera, y en poco tienpo fue tan lexos, que el no sabia en donde estaña; pero el tomo muy gran esfuergo en si, y pensó yendo assi

entorno algoritmo.

por unidad de tiempo (throughput) en estado estacionario de las transiciones.. de una red de Petri

Habiendo organizado un movimiento revolucionario en Valencia a principios de 1929 y persistido en las reuniones conspirativo-constitucionalistas desde entonces —cierto que a aquellas