UNIVERSIDAD DE GUAYAQUIL

FACULTAD DE INGENIERÍA INDUSTRIAL

DEPARTAMENTO ACADÉMICO DE TITULACIÓN

TRABAJO DE TITULACIÓN

PREVIO A LA OBTENCIÓN DEL TÍTULO DE

LICENCIADO EN SISTEMAS DE LA INFORMACIÓN

ÁREA

AUDITORÍA Y SEGURIDAD

TEMA

ANÁLISIS Y PROPUESTA PARA MEJORAR LA

PROTECCIÓN DE LAS TRANSACCIONES

ADMINISTRATIVAS MEDIANTE FIRMAS DIGITALES

EMITIDO POR UN CALL CENTER DE LA CIUDAD DE

GUAYAQUIL, AÑO 2015.

AUTORA

LIMA GONZABAY LAURA LIZ

DIRECTORA DEL TRABAJO

LSI. ORTIZ ZAMBRANO JENNY ALEXANDRA, MSc.

2016

DECLARACIÓN DE AUTORÍA

“La responsabilidad del contenido de este Trabajo de Titulación, me corresponden exclusivamente; y el patrimonio intelectual del mismo a la

Facultad de Ingeniería Industrial de la Universidad de Guayaquil”.

LIMA GONZABAY LAURA LIZ

AGRADECIMIENTO

DEDICATORIA

ÍNDICE GENERAL

1.3.1 Implementación y avances de la firma electrónica en el Ecuador

2.5 Técnicas e instrumento de recopilación de información

N° Descripción Pág.

2.5.1 Técnicas de la Investigación 32

2.5.1.1 Recolección de Información 33

2.5.2 Recolección de datos 34

2.6 Análisis y Técnicas de procesamiento de los datos 34

CAPÍTULO III

PROPUESTA

N° Descripción Pág.

3.1 Tema 44

3.2 Objetivos 44

3.3 Análisis de la situación actual del call center 44

3.3.1 Proceso de documentación 44

3.3.2 Red de Área Local (LAN) del Call center 45

3.4 Etapas de Proyecto 48

3.4.1 Requerimientos para el prototipo del proyecto 48 3.4.2 Actores involucrados en el prototipo del sistema 48 3.4.3 Diagrama de Casos de Uso del Sistema 49

3.4.4 Casos de Usos 49

3.5 Implementación de firma digital en el sistema 55 3.5.1 Requisitos necesarios para implementar la firma digital 55 3.5.2 Proceso de firma de documento Digitales 56 3.5.3 Requerimiento del software para creación de la

firma digital

59

3.5.3.1 Instalación del driver token usb de firma digital 60 3.5.3.2 Contenido del Certificado Digital 63

3.5.3.3 Jsignpdf 63

3.5.3.4 Como exportar la firma digital 64 3.6 Pantallas del prototipo del sistema 68

3.6.1 Ingreso al sistema 68

N° Descripción Pág.

propuesta

3.8 Conclusiones 85

3.9 Recomendaciones 86

GLOSARIO DE TÉRMINOS 87

ANEXOS 89

ÍNDICE DE GRÁFICOS

N° Descripción Pág.

1 Crecimiento de la firma digital 7

2 Firma digital 10

3 Impacto ambiental 19

4 Elementos que conforman las garantías 23

5 Información de manera segura 35

6 Sistema de transporte de información digital 36 7 Transporte de información digital seguro 37 8 Tecnología de comunicación para proteger información 38 9 Implementar sistema de transporte de información digital 39 10 Contar con una plataforma tecnológica 40

11 En qué consiste una firma digital 41

12 Herramientas electrónicas Tic´s 42

13 Implementación de las firmas digitales 43 14 Diagrama del proceso de recolección de firmas 45 15 Proceso de desarrollo del prototipo 46 16 Diagrama del esquema para obtener la firma digital 47 17 Caso de uso-solicita- requerimiento-vacaciones 50 18 Caso de uso – solicita –requerimiento-permiso médico 51 19 Caso de uso – solicita – requerimiento-calamidad

doméstica

52

20 Caso de uso registra permiso médico, vacaciones y calamidad domestica

53

21 Caso de uso proceso de requerimiento aprobado/negado 54

22 Algoritmo de firma función Hash 57

23 Driver Token usb de firma digital 60

N° Descripción Pág.

25 Certificado subordinado o dependiente del BCE 61 26 Mensaje de instalación que certifica el token 62

27 Mecanismo disposición del token 62

28 Instalación JSIGNPDF 63

29 Firma con JSIGNPDF 64

30 Certificados almacenados 65

31 Exportar certificado 65

32 Exportar clave privada 66

33 Opción exportación 66

34 Introducir contraseña 67

35 Ventana asistente de exportación 67

ÍNDICE DE CUADROS

Nº Descripción Pág.

1 Uso del certificado digital 12

2 Descripción de actores 48

3 Caso de uso solicita requerimiento vacaciones 50

4 Caso de uso solicita requerimiento permiso médico 51

5 Caso de uso solicita requerimiento calamidad 52

6 Caso de uso registra permiso médico, vacaciones y calamidad domestica 53

7 Caso de uso proceso aprobación de requerimiento 54

ÍNDICE DE TABLAS

Nº Descripción Pág.

1 Herramientas para la plataforma 15

2 Información de manera segura 35

3 Sistema de transporte de información digital 36

4 Transporte de información digital seguro 37

5 Tecnología de comunicación para proteger información 38

6 Implementar sistema de transporte de información digital 39

7 Contar con una plataforma tecnológica 40

8 En qué consiste una firma digital 41

9 Herramientas electrónicas Tic´s 42

ÍNDICE DE ANEXOS

Nº Descripción Pág.

1 Encuesta 90

2 Entrevista # 1 91

3 Entrevista # 2 92

AUTORA: LIMA GONZABAY LAURA LIZ

TEMA: ANÁLISIS Y PROPUESTA PARA MEJORAR LA PROTECCIÓN

DE LAS TRANSACCIONES ADMINISTRATIVAS MEDIANTE

VVVV FIRMAS DIGITALES EMITIDO POR UN CALL CENTER DE LA

CIUDAD DE GUAYAQUIL, AÑO 2015.

DIRECTOR: LSI. ORTIZ ZAMBRANO JENNY ALEXANDRA, MSc.

RESUMEN

La tecnología está presente en la mayoría de aspectos de la vida diaria, es por ello que esta investigación presenta un desarrollo sobre el tema de firmas digitales empleando herramientas como la seguridad, este aspecto es muy importante para nuestro país dado que en los últimos años el delito informático ha aumentado; en la actualidad se ha evidenciado varios avances en cuanto a la tecnología, los mismos que se han ido aplicando a diversos sectores empresariales entre estos avances se identifica la aplicación de las firmas digitales, las cuales representan una herramienta especialmente para las empresas en el área administrativa, en el marco teórico se detallan los conceptos relacionados con el tema del presente trabajo de investigación, lo que servirá para respaldar las definiciones de los diferentes autores citados en este trabajo. Además se muestran los beneficios que aporta la firma digital dentro de una empresa como por ejemplo: la desmaterialización de documentos físicos y eficiencia de los procedimientos internos, en cuanto a la metodología aplicada se considera el desarrollo de un tipo de investigación exploratoria a través del estudio de campo, lo cual nos permitió obtener la información necesaria acerca del problema a investigar para poder plantear la propuesta. Los datos para la investigación se obtuvieron de un Call center de la ciudad de Guayaquil, posteriormente fueron tabulados y analizados. En base a la información obtenida se pudo establecer los parámetros para el desarrollo de la propuesta. Finalmente, se incluyen las conclusiones y recomendaciones; con el objetivo de incentivar su uso y beneficiarse de sus aplicaciones.

PALABRAS CLAVES: Seguridad, Firma, Digital, Tecnología, Aplicaciones, Desarrollo, Call, Center.

AUTHOR: LIMA GONZABAY LAURA LIZ

TOPIC: IANALYSIS AND PROPOSAL TO IMPROVE ADMINISTRATIVE

VBB TRANSACTIONS PROTECTION THROUGH USING DIGITAL

SIGNATURES A CALL CENTER OF THE CITY OF GUAYAQUIL,

V 2015.

DIRECTOR: LSI. ORTIZ ZAMBRANO JENNY ALEXANDRA, MSc.

ABSTRACT

The technology have been in the daily life, this research shows development in subjects like digital signatures employing tools like the digital signature, this is an important issue in our country since in the last few years the cybercrime has increased; at present it has been shown several advances in the technology, the same have been increasingly applied to various business sectors, among these advances is identified the application of electronic signatures, which represent a tool especially for business in administration, in the theoretical framework details the concepts related to the topic of the present work of research, which will serve to support the definitions of the different authors cited in this work. It also shows the benefits that the digital signature produces within business, such as: dematerialization of physical documents and efficiency of internal procedures, as regards the methodology used is considered to be the development of a particular type of exploratory research through field study, which allowed us to obtain the information necessary about the problem to investigate in order to be able to raise the proposal. The data for the research were of a Call center the city of Guayaquil, subsequently were tabulated and analyzed. On the basis of the information obtained could not establish the parameters for the development of the proposal. Finally, include the conclusions and recommendations; in order to encourage its usage and benefit from its applications.

KEY WORDS: Security, Digital, Signature, Technology, Applications

Development, Call, Center.

PRÓLOGO

Este trabajo de investigación tiene como titulo Análisis y propuesta para mejorar la protección de las transacciones administrativas mediante firmas digitales emitido por un call center de la ciudad de Guayaquil, año 2015. El desarrollo tecnológico en la actualidad es oportuno para realizar un control sistemático en las organizaciones o empresas. El propósito del trabajo de investigación es presentar el desarrollo de la protección de firmas digitales, el mismo que está conformado por tres capítulos los cuales son: capítulo 1: Marco teórico, capítulo 2: Metodología y capítulo 3: Propuesta; a continuación se indica cada uno del contenido de los capítulos.

En el capítulo 1, se presenta el contorno teórico de la tesis, este contemplan los conceptos de firma digitales, tipos de organizaciones y sus procesos; además presenta el significado de sistemas de información en los cuales se involucra la firma digital; permite conocer los detalles de seguridad su uso, los organismos relacionados y las leyes vigentes.

En el capítulo 2, presenta el análisis del proceso de la metodología al implementar el procedimiento de las técnicas del uso de la firma digital; exponiendo propósito de solución encaminándose en objetivos específicos para su debida implementación.

INTRODUCCIÓN globalizado en donde las transacciones y la interacción entre individuos son interpersonales y sin vínculos físicos, haciendo de la identificación un problema y un requerimiento de primera necesidad, es por eso que se ha decidido realizar el estudio y análisis de un sistema de información de organizaciones, colaborando en las labores operacionales de los empleados y mejorando su desempeño laboral.

que automaticen sus procesos, brindando velocidad y optimizando el uso de los recursos en la cadena o sucesión logística, es decir conjunto de medios y métodos necesarios para llevar a cabo los procesos organizacionales en un Call Center.

La reveladora cantidad de información se extiende a un manejo desmesurado de documentos que existen en las operaciones u procesos con la finalidad de garantizar la calidad, la agregación de valor satisfactorio a un usuario o el simple hecho de controlar la vía correcta de un proceso o método. La seguridad en los sistemas de información se ha convertido en uno de los problemas más grandes, dada la potencialidad de estas herramientas y de sus innumerables aplicaciones, cada vez más personas y empresas sienten la necesidad de acoplarse.

De lo antepuesto expuesto, los administradores de red han tenido la necesidad de establecer políticas de seguridad consistente en realizar conexiones seguras, enviar y recibir información encriptada.

El reciente aumento del uso de las firmas digitales en el Ecuador y por no decir del mundo entero ha inducido un problema crucial sobre la privacidad, hasta el momento, no ha existido una protección del todo real que certifique que los mensajes, certificados, firmas electrónicas que se envían o reciben no sean interceptados, leídos o incluso alterados por algún desconocido. Con el presente trabajo se busca dar una visión global acerca de los Sistemas de información digital.

objetivos planteados y llevar a cabo el estudio del sistema de transporte de información digital emitido por un call center de la ciudad de Guayaquil, promoviendo así a la investigación documental o bibliográfica y avance tecnológico.

Planteamiento del problema

De forma permanente escuchamos hablar de las bondades y la necesidad de utilizar la firma digital para efectuar determinadas transacciones en internet con total seguridad. Sin embargo, la inmensa mayoría de quienes navegan por la red, e incluso muchos de los que hacen negocios en ella, no conocen con exactitud qué es, para qué sirve y cómo funciona la firma digital.

La revolución tecnológica de finales del último siglo, especialmente en el campo electrónico y digital, trajo consigo un gran cambio en la forma de comunicación, de transmisión de la información, de trabajo y en general, ha afectado todas las actividades humanas. Así que, vamos a investigar el comportamiento de los sistemas de información por la cual se transporta los datos (información) ya que son propensos a amenazas de confidencialidad de la empresa.

Objeto de la Investigación

Se realizará en este proyecto un estudio Investigativo de los Sistemas de información digital y la influencia del uso de las Firmas digitales en la protección de la información en una Empresa.

Justificación

Center generan una serie de situaciones críticas para el mismo; ocasionando una baja eficiencia y productividad dentro de los procesos: incremento de pérdida de tiempo conllevada con la inadecuada comunidad empresarial, buscando incrementar la eficiencia en los procesos de las transacciones administrativas dentro del Call Center.

Las encuestas que se emplearán para la investigación servirán para recopilar la información, asimismo para analizar los datos, los mismos que han sido regidos y orientados en todo momento por el método científico. La metodología utilizada servirá para investigaciones análogas y con aplicación a otros temas.

Objetivos

Objetivo General

Describir y explicar de que se trata un sistema de transporte de información digital, además la influencia del uso de las firmas digitales en la protección de la información en una organización o empresa.

Objetivos Específicos

1) Presentar la forma segura del envío de la información digital para transacciones administrativas.

CAPÍTULO I

MARCO TEÓRICO

1.1 Antecedentes

Según Crhoy Noticias, Septiembre (2014) “El uso de la firma digital en el país de Costa Rica conserva un aumento incesante en los últimos cinco años. Inclusive, hasta julio del 2014 ya se habían emprendido casi la misma cantidad de firmas de todo el 2013, más de 24.000”.

GRÁFICO Nº 1

CRECIMIENTO DE LA FIRMA DIGITAL

Unísono Business Solutions, Enero (2015) ‘’Esta avance de las relaciones entre personas, físicas o jurídicas, nos traslada a 2015 como año clave en la instauración del uso de la firma digital. A partir del día 15 de enero todas las facturas de proveedores de la Administración Pública deberán ser electrónicas. El cumplimiento de esta orden será obligado al estar determinado por ley, por lo que en este caso, el avance tecnológico es impuesto en favor de una mayor validez para ambas partes en el proceso de facturación con los mencionados ahorros en desplazamientos de papeles y oficinas más la consiguiente agilización de las gestiones’’.

Los SI (Sistemas de información) y las TI (Tecnologías de Información) han alterado la forma en que se manejan las organizaciones actuales. A través de su uso se logran significativas mejoras, pues automatizan los procesos operativos, suministran un escenario de información necesaria para la toma de decisiones y lo más importante, su implantación logra ventajas competitivas y reducir la ventaja de los rivales.

Las tecnologías de la información han sido conceptualizadas como la composición y convergencia de la computación, las telecomunicaciones y la práctica para el procesamiento de datos, donde sus principales componentes son: el factor humano, los contenidos de la información, el equipamiento, la infraestructura, el software y los mecanismos de intercambio de información, los elementos de política y regulaciones, además de todos los recursos financieros.

influencias que tal transformación impone al ser humano como única ente social, ya que tiende a modificar no sólo sus hábitos y esquemas de conducta, sino, incluso, su forma de pensar.

Entre las tecnologías de la información también se deben contemplar algunos conceptos o métodos que consiguen estar clasificadas como de alto impacto, ya sea para nuestra organización, el individuo o toda la sociedad misma. (Unísono Business Solutions, 2015)

1.2 Fundamentos Conceptuales

Las nociones de sistemas de información permiten saber cómo pueden ser empleados estos medios o herramientas en las organizaciones según su utilización o aplicación, según el punto de vista empresarial, su plataforma o la arquitectura técnica, para nuestro estudio emplearemos su aplicación. Definición Informática, (2015)

Los sistemas de información inquieren alcanzar tres objetivos básicos dentro de las organizaciones:

1. Automatización de procesos administrativos operativos.

El procedimiento utilizado para firmar digitalmente un documento es el siguiente: el firmante genera mediante una función matemática una huella digital del mensaje, esta huella digital se encripta con la clave privada del firmante, y el resultado es lo que se denomina firma digital la cual se enviará adjunta al mensaje original. Luego el receptor del mensaje podrá comprobar que el mensaje no fue modificado desde su creación y que el firmante es quién dice serlo a través del siguiente procedimiento: en primer término generará la huella digital del mensaje recibido. (IASONI, Marie, 2012)

Luego desencriptará la firma digital del mensaje utilizando la clave pública del firmante y obtendrá de esa forma la huella digital del mensaje original; si ambas huellas digitales coinciden, significa que el mensaje no fue alterado y que el firmante es quien dice serlo, pues de esta manera o forma quedara comprobado la autenticidad del emisor y no se tendrá ninguna desconfianza del remitente.

GRÁFICO Nº 2

FIRMA DIGITAL

Según lo expuesto por la SENATEL (2015): “Una firma digital o electrónica no tiene relación alguna con la digitalización o el escaneo de la firma autógrafa tradicional, sino que se trata de la combinación de algoritmos de encriptación que mediante el uso de la clave privada y una clave pública permiten cifrar y descifrar la información’’.

¿La firma digital es un password?

No, la firma digital es el resultado de un procedimiento realizado con una clave numérica llamada clave privada la cual es creada por un algoritmo de generación de claves el cual se encarga de generar junto con la clave privada una segunda clave denominada clave pública que funciona como complemento de esta clave privada.

De acuerdo a Arata, Ángel (2012): “La clave privada debe permanecer bajo el exclusivo control de su propietario siendo este el único capaz de tener acceso a ella, esta característica es lo que permite que una firma digital identifique en forma unívoca al firmante, la clave pública por otra parte es la que permite verificar a un tercero el origen de la firma y la no alteración del mensaje”. La firma digital es el elemento de criptografía de clave pública que permite brindar seguridad al receptor del documento firmado digitalmente; la firma digital emplea tanto la clave privada del remitente para cifrar la información a enviar, como el receptor emplea la clave pública del remitente para descifrarla, así se garantiza la autenticidad del origen de la información, y se verifica que ésta no ha sido modificada desde su creación.

Certificado digital

determinada, confirmando su identidad. La información que contiene el certificado digital son datos que identifican indubitablemente al suscriptor los datos que identifiquen la entidad certificadora, la clave pública la metodología de verificación de la firma digital del suscriptor, el número de serie del certificado, la vigencia del certificado y la firma digital de la certificados digitales, especialmente en el ámbito de la administración pública. El certificado digital permite a una persona o entidad a través de Internet realizar gestiones desde un ordenador, sin necesidad de desplazarse e identificarse físicamente.

Certificados Corporativos

para firmar Código, en la situación del tipo de funcionalidad que se le pretendan dar a los certificados’’.

Criptología

Hecha la revisión bibliográfica correspondiente, según DIRIGEN, Erick y otros (2010) “La Criptología es la ciencia que estudia los distintos sistemas de cifrado destinados a ocultar el significado de mensajes a otras partes que no sean el emisor y el receptor de dicha información”. La Criptografía es la parte de la Criptología que se dedica al desarrollo de los sistemas de cifrado. texto claro (despejado) original pero sin conocer inicialmente el sistema de cifrado utilizado con la clave”.

El termino cifrar es por lo tanto que consiste en transformar una información (se entiende como texto claro) en otra ininteligible (se entiende como texto cifrado) según un procedimiento y empleando una clave determinada, pretendiendo que sólo quién conozca dicha manera y clave pueda acceder a la información original. La operación inversa seria lógicamente descifrar. (TELLEZ, 2010)

transacción segura de documentos y operaciones en sistemas de

idocumento no fue enviado con firma.

• Confidencialidad, solo las dos partes involucradas puedan leer el

idocumento (si fuera el caso).

Plataforma o Software para firmas digitales

Definición Informática (2015) “Las Plataformas o Software de Firma son los programas que permiten firmar un documento electrónico. Existen algunos programas de uso cotidiano, como por ejemplo, Adobe Acrobat o Microsoft Word, que permiten firmar el mismo documento que se genera”.

Directory Service Proxy (DSProxy)

Definición Informática (2015) ‘’Este componente proporciona un servicio de lista de direcciones de los clientes de Microsoft Office Outlook’’, tiene dos funciones:

Emular un servicio de libreta de direcciones MAPI y las solicitudes proxy a un servidor de Directorio Activo.

Proporciona un mecanismo de referencia para que los clientes de

Outlook puedan contactar al Directorio Activo directamente.

Protocolo Simple de Transferencia de Correo (SMTP)

Definición Informática (2015) ‘’Es un protocolo estándar que permite la transferencia de correos de un servidor a otro mediante una conexión punto a punto. SMTP es un modelo cliente-servidor, donde un cliente envía un mensaje a uno o varios receptores. La comunicación entre el cliente y el servidor consiste en líneas de texto compuesto por caracteres ASCII’’.

La plataforma para las firmas digitales necesita de las siguientes herramientas:

TABLA Nº 1

HERRAMIENTAS PARA LA PLATAFORMA

SISTEMA OPERATIVO Microsoft Visual Studio 2012 Express Edition

BASE DATOS SQL server 2014 express

LENGUAJE DE PROGRAMACIÓN

C Sharp Net Framework 4.0

Microsoft Visual Studio 2012 Express

Dispone de las herramientas para la planificación y gestión de proyectos ágil, que mantienen a los equipos alineados e informados, sus herramientas y flujos de trabajo rompen las barreras en la integración funcional y de los equipos de trabajo.

Características de Visual Studio

Desarrollo innovador de aplicaciones

Gestión moderna del ciclo de vida de las aplicaciones

SQL server 2014 express

Es un sistema de administración y análisis de bases de datos relacionales de Microsoft para soluciones de comercio electrónico, línea de negocio y almacenamiento de datos. También proporciona nuevas soluciones de copia de seguridad y de recuperación ante desastres, así como de arquitectura híbrida con Windows Azure, lo que permite a los clientes utilizar sus actuales conocimientos con características locales que aprovechan los centros de datos globales de Microsoft.

C Sharp Net Framework 4.0

Entre sus capacidades contienen mejoras de rendimiento y la posibilidad de hacer más sencilla la programación asincrónica y paralela. Asimismo, ofrece funcionalidad de .NET y XAML para Windows 8 Store Apps.

Características .NET Framework

nube, Windows Azure facilita soporte completo para desarrollo .NET con Windows Azure SDK para .NET.

Proporciona a los desarrolladores una forma rica y productiva de crear aplicaciones en el cliente (Windows Forms, WPF, Windows 8 Store Apps), on premise (Windows Server) y en la nube (Windows Azure).

1.3 Fundamento Histórico

SENATEL (2011): Los responsables de la certificación de información y servicios concernidos o correspondidos cumplen con el papel vital para el origen y existencia de la firma digital, ya que se encargan de generar, administrar y gestionar los certificados digitales, así como de validar la información e identidad de los usuarios y solicitantes de certificados digitales, mediante el uso de la infraestructura y tecnología oportuna.

Gabriela Valdiviezo Black: La firma digital o electrónica en el Ecuador, regulatoriamente tuvo sus iniciaciones en el año 2002 mediante la emisión de la Ley de comercio electrónico, firmas electrónicas y mensajes de datos (Ley 67) y su Reglamento general de aplicación, sin embargo en el mes de octubre del año 2008 pudo convertirse en una realidad tecnológica aplicable cuando el Consejo Nacional de Telecomunicaciones CONATEL como Organismo de legalización, registro y regulación de las entidades de la certificación de información y servicios correspondidos en el Ecuador. (SENATEL, 2011)

sistemas de gestión documental para implementación de proyectos que eviten el uso de papel, procesos de comercio exterior y aduanas etc. (SENATEL, 2011)

1.3.1 Implementación y avances de firma electrónica en el Ecuador

Gabriela Valdiviezo Black: Dentro de los avances la desmaterialización de información que facilitan las TIC, asociada a la posibilidad de gestionar y conservar esta información con integridad, confidencialidad, transparencia, autoría y autenticidad, contribuye significativamente con la economización y ahorro de recursos, ya que todos los procesos asociados a la producción física de bienes o servicios, se sustituyen por procedimientos, servicios y documentos electrónicos.

Gabriela Valdiviezo Black: En el sector público se han realizado muchos planes, proyectos y acciones para difusión, uso y aplicación de la firma digital. En el sector privado, los ciudadanos pueden efectuar o gestionar cualquier procedimiento de tipo seguro o transacción comercial electrónica en línea, con la certeza de quien es la persona con la que están interactuando al otro extremo de la red y evitando por relacionado cualquier tipo de fraude informático o delito.

1.4 Fundamento Ambiental

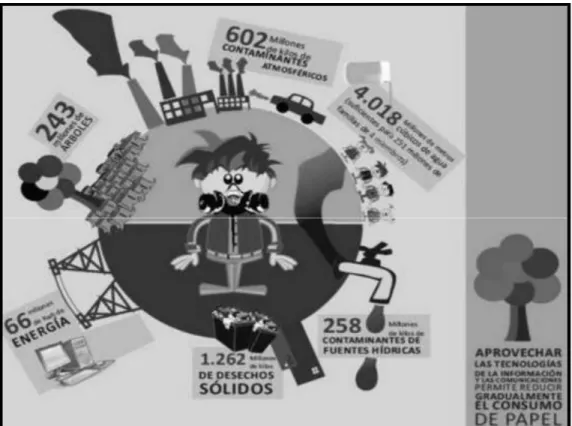

GRÁFICO Nº 3

IMPACTO AMBIENTAL

Fuente: Estudio Impacto Ambiental (2015) Elaborado por: Lima Gonzabay Laura

Libro Electrónico (2015) expone: La usabilidad tiene un impacto en el rendimiento de las personas que tienen que utilizar los documentos. Los documentos en papel conservan y conservarán todavía mucho tiempo ventajas, en términos de usabilidad, sobre los documentos electrónicos, lo cual hace necesario plantear la coexistencia de ambos en un largo plazo. Algunas ventajas pueden ser:

Manejabilidad. Una hoja de papel pesa menos que un PC por muy

portátil que sea. También es todavía mucho más fácil manejar un conjunto de hojas, documento o libro, en papel, frente a una pantalla, los ojos sufren menos.

Búsqueda y recuperación. Puede parecer que los documentos electrónicos tienen ventaja en este terreno, pero depende de la implantación tecnológica concreta y del uso que se haga. Así, cuando los documentos electrónicos se archivan en sistemas de archivo tradicionales sin las debidas herramientas de apoyo se multiplica el tiempo de acceso frente al papel tradicional. En esas condiciones, el papel tiene clara ventaja, hasta el punto de que resulta más eficaz imprimir y hacer las búsquedas visualmente.

1.5 Fundamento Legal

Sobre el marco jurídico o legal la Constitución de la República del Ecuador, en el Título VII.- Régimen del Buen Vivir.- Capítulo 1ro. Inclusión y Equidad- Sección Primera- Educación en el Art. 347, numeral 8.- Constituye que se debe “Incorporar las tecnologías de la información y comunicaciones en los proyecto educativos y respaldar el enlace de la enseñanza con las actividades fructuosas sociales”.

Un tema que está asociado al de informática es la tecnología de la información, entendiéndose a esta como recursos, procedimientos y técnicas empleadas en el procesamiento, almacenamiento y transmisión de información, que viene experimentando cambios pues hoy, no basta con hablar de una computadora cuando se hace reseña al procesamiento de la información. El internet puede formar parte de ese procesamiento que realiza de manera intercambiada y remota.

¿Quién emite la firma electrónica?

entidades de certificación facultadas para la emisión de certificados de firma electrónica.

Mediante Resolución N° 481-20-2008, el 8 de octubre de 2008, el Consejo Nacional de Telecomunicaciones (CONATEL) acreditó al Banco Central del Ecuador como Entidad Certificadora. Además con la Resolución N° 640-21-2010, el 22 de octubre del 2010, el Consejo Nacional de Telecomunicaciones (CONATEL) acreditó a la compañía Security data seguridad en datos y firma digital S.A. como Entidad de Certificación de información y Servicios Relacionados.

Según Security Data “La principal función de la Entidad de Certificación es la emisión de certificados de firma electrónica para personas naturales o jurídicas. De conciliación al reglamento general de la ley de comercio electrónico, firmas digitales y mensajes de datos, en el artículo “Refrendación para entidades del estado”, señala: “Toda institución pública obtendrán certificados de firma digital, únicamente de las entidades de certificación de información y servicios relacionados confirmadas, de derecho público”.

Entidades Certificadoras para la firma digital

El Banco Central del Ecuador actualmente es la única Entidad de Certificación de Información acreditada por el Consejo Nacional de Telecomunicaciones. Esta entidad emite certificados digitales de firma electrónica y otros servicios relacionados con la certificación electrónica para el Sector Público, Personas Jurídicas y Personas Naturales; garantizando la seguridad jurídica y tecnológica en entornos o medios electrónicos.

TOKEN (Dispositivo USB criptográfico, en el cual se almacena el

certificado digital de manera segura) vigencia 2 años.

HSM (Es un dispositivo criptográfico Hardware Security Module,

ideal para altos volúmenes de las transacciones, ejemplo: facturaciones electrónicas) vigencia 3 años.

ROAMING (Es el certificado almacenado de manera segura en los

servidores de la ECIBCE, que le permite realizar operaciones mediante el uso de Applet publicado por la ECIBCE y un aplicativo opcional llamado ESP) vigencia 2 años.

Security Data

(Security, 2015) Security Data (Seguridad en Datos y Firma Digital S.A) es una Entidad Certificadora de firma electrónica y servicios relacionados autorizada por el CONATEL según de la Ley establecida de Comercio Electrónico, Firmas Electrónicas y Mensajes de Datos.

Los servicios de Certificación de Información y Servicios Relacionados ofrecidos por Security Data Seguridad en Datos y Firma Digital o electrónicas están orientados a Corporaciones Públicas y Privadas y su objetivo es acreditar o autorizar la identidad digital de las corporaciones y a su vez a las personas naturales que actúan a través de la red.

Tipos de Certificados:

Certificados Persona Natural: Certificados reconocidos de

persona física que identifican al suscriptor como una persona natural que puede usar estos certificados para temas tributarios, legales y personales.

Certificados Corporativos de Persona Jurídica -

Empresa: Certificados reconocidos de persona jurídica que

Certificado de Funcionario Público: Son certificados

reconocidos de persona física que identifican al suscriptor como Administración Pública y al firmante como empleado de la Administración.

Certificados de Servidor Seguro (SSL): Son certificados que

relacionan un dominio de Internet con una persona jurídica o un comerciante registrado determinado.

Certificados Corporativos de Representante Legal: Son

certificados reconocidos de persona física que identifican al suscriptor como una corporación y al firmante como representante legal de dicha corporación.

Certificados Corporativos de Miembro de Empresa: Son

Autenticidad

Representa a la seguridad con la que el remitente del mensaje realmente cuenta o dispone. La firma digital asegura la autenticación porque existe una autoridad certificadora que se encarga de cerciorar que la pareja de claves, pública y privada pertenecen únicamente a una persona y dicha autoridad ha verificado su identidad. La firma electrónica garantiza la identidad digital del remitente de una comunicación.

Integridad

Se trata de la propiedad de la información que garantiza y asegura que no ha sido modificada intencionalmente, ni debido a errores, de transmisión o de almacenamiento en un período de tiempo determinado. Esta propiedad la asegura la firma electrónica, a través de la función de hash, porque si al verificar la firma y comparar el resultado de la función de hash calculada, con el que está adjunto a la firma se garantiza que la información (datos) no ha sido alterada desde que se firmó digitalmente hasta el momento en que se vuelve a calcular el resumen, con la función de hash.

No repudio

Confidencialidad

Se trata de la propiedad que garantiza que exclusivamente el o los destinatarios (receptores) podrán tener acceso a ella. Según la norma ISO, la confidencialidad se trata de garantizar que la información sea accesible sólo para aquellos autorizados a tener acceso. Entonces si un tercero interceptara (interrumpir) el mensaje, no sería capaz de leerlo dado que no posee la clave privada del destinatario designado.

Beneficios que se obtiene con la utilización de firmas digitales

Estudio de la Administración Pública (2015) indica que: Los beneficios que se obtienen con la utilización de las firmas digitales son los siguientes: electrónicamente, bien sea que estos hayan sido escaneados desde un único en físico o que hayan sido creados mediante aplicaciones ofimáticas, programas de diseño, entre otras herramientas informáticas.

Firma digital utilizada y empleada como un instrumento público en telecomunicaciones, lo cual se ha derivado en el desarrollo vertiginoso de las transacciones electrónicas o digitales en el Ecuador.

Como es de conocimiento, todo instrumento público debe estar protegido de autenticidad, lo que hace que sea una prueba fehaciente en cualquier acto realizado, por lo que es importante que se evidencie la seguridad que existe en la utilización de las herramientas tecnológicas en las negociaciones comerciales, con el fin de que puedan ofrecer plena seguridad legal y jurídica.

Un certificado que garantiza identidad

Por no ser menos importante, interiormente de este nuevo proceso de seguridad habrá que garantizar la confidencialidad del mensaje, ya que un tercero; ajeno a la transacción, podría intervenir (pinchar) las comunicaciones y obtener todo lo que nuestro correo reciba o envíe. Este problema se resuelve con la utilización de medidas de seguridad de comunicación que reciben el nombre de solución criptográfica que utiliza el sistema. Esto pretende decir que la firma digital del interesado sólo será aceptada por la otra parte si puntualmente cuenta con el certificado oportuno para la operación a realizar.

Situación de la Firma Digital en otros Países

Desarrollo de la Sociedad de la Información en el Perú – La Agenda Digital Peruana, donde el proyecto es considerado de necesidad por su carácter de "emblemático" y "de alto impacto". Más allá de ello, contribuye de manera importante al logro de las metas y objetivos definidos en las políticas y planes de Estado. Contribuye al Plan Nacional de Simplificación Administrativa donde se señala que hacia diciembre del 2014, el 10% de los procedimientos y servicios administrativos podrán ser realizados en línea por la ciudadanía. Más específicamente, conforme a sus metas de implementar un sistema de flujo de documentos electrónicos y la firma digital en los trámites más importantes, encontrándose la acción correspondiente bajo corresponsabilidad del RENIEC.

Versión Digital (2015): En la Argentina la firma digital es el resultado de una transformación de un documento digital empleando un cripto-sistema asimétrico y un digesto seguro, de forma tal que una persona que posea el documento digital inicial y la clave pública del firmante pueda establecer con exactitud.

Primero, si la transformación se llevó a cabo utilizando la clave privada que corresponde a la clave pública del originante, lo que impide su repudio. Y después, si el documento digital ha sido modificado desde que se efectuó su transformación, lo que garantiza su integridad. Uso de documentos digitales en la Administración Pública Nacional, basándose en la normativa que ya había sido dictada y aplicada anteriormente, los objetivos de este decreto son: Eliminar el uso del papel y automatizar los circuitos administrativos mediante la introducción de tecnología de última generación incluyendo el uso de la firma digital que posee la misma o superior garantía de confianza que la firma ológrafa.

Versión Digital (2015): En las Naciones Unidas una firma digital o numérica es un valor numérico que se consigna en un mensaje de datos y que, gracias al empleo de un procedimiento matemático conocido y vinculado a la clave criptográfica privada del originante, logra identificar que dicho valor se ha obtenido exclusivamente con la clave privada de iniciador del mensaje.

En los Estados Unidos se puede observar la sanción de diferentes leyes relativas a la firma digital, para la creación de una infraestructura de firma digital que asegure la integridad y autenticidad de las transacciones efectuadas en el ámbito gubernamental y en su relación con el sector privado: El Proyecto "Gatekeeper": Prevé la creación de una autoridad pública que administre dicha infraestructura y acredite a los certificadores de clave pública; En el área de telecomunicaciones: Régimen voluntario de declaración previa para los certificadores de clave pública; Ley de certificadores de clave pública relacionados con la firma digital;

CAPÍTULO II

METODOLOGÍA

2.1 Tipos de Investigación

En el tipo de investigación se refiere a la clase de estudio que se va a realizar, orienta sobre la finalidad general del trabajo de investigación y sobre la manera de recoger las informaciones o datos necesarios ya que estos pueden ser definidos según su propósito y diseño. A continuación los diferentes tipos de investigación que existen.

Investigación de campo

Según Santa Palella y Feliberto (Martins, 2010) define: La Investigación de campo reside en la recolección de datos directamente de la realidad donde ocurren los hechos, sin manipular o controlar las variables. Estudia los fenómenos sociales en su ambiente natural. El investigador no manipula variables debido a que esto hace perder el ambiente de naturalidad en el cual se manifiesta.

Investigación aplicada

Investigación experimental

Según el autor Fidias G. Arias (2012), define: La investigación experimental como un proceso que consiste en someter a un objeto o grupo de individuos, a determinadas condiciones, estímulos o tratamiento para observar los efectos o reacciones que se producen.

Investigación documental

Según Santa Palella y Feliberto Martins (2010), define: La investigación documental se concreta exclusivamente en la recopilación de información en diversas fuentes, indaga sobre un tema en documentos escritos u orales uno de los ejemplos más típicos de esta investigación son los trabajos de tesis consultados.

Investigación descriptiva

Según Fidias G. Arias (2012), define: la investigación descriptiva consiste en la caracterización de hecho, fenómeno, individuo o grupo, con el fin de establecer su estructura o comportamiento. Los resultados de este tipo de investigación se ubican en un nivel intermedio en cuanto a la profundidad de los conocimientos se refiere.

El tipo de investigación utilizado para el tema de investigación es tanto la investigación de campo, experimental, documental descriptiva y aplicada.

2.2 Nivel de la investigación

2.3 Población y muestra

2.3.1 Población

Hurtado y Toro (2015), definen que: población es el total de los individuos o elementos a quienes se refiere la investigación, es decir, todos los elementos que vamos a estudiar, por ello también se le llama universo. La población del estudio del tema de la investigación propuesta, está en el número de empleados del área administrativa del Call center detalladas de la siguiente manera: con 6 personas que laboran en los diferentes puestos del área administrativa es decir, 3 supervisores, 2 secretarias y el jefe del Call center.

2.3.2 Muestra

Balestrini (2015), señala que: una muestra es una parte representativa de una población, cuyas características deben producirse en ella, lo más exactamente posible. El muestreo no es un requisito indispensable de toda investigación, eso depende de los propósitos del investigador, el contexto, y las características de sus unidades de estudio. Para el caso de investigación la muestra representativa cuya cantidad no es muy alta es de: 6 personas son las tomadas en su totalidad para nuestro uso en el trabajo de investigación.

2.4 Método de la Investigación

El método empleado para nuestro trabajo de investigación es: Inductivo, en el cual:

El inglés Francis Bacón (2011) expresa que: El método inductivo intenta ordenar la observación tratando de extraer conclusiones de carácter universal desde la acumulación de datos particulares.

Pasos del método inductivo

Ver la necesidad o problema

Buscar información sobre el problema

Detallar toda la información útil para la investigación

Investigar cuales son los instrumentos que se va utilizar

Implementar los instrumentos

Organizar todo para la investigación

Grasso, (2014) Indica que: La encuesta es un manera que permite explorar cuestiones que hacen a la subjetividad y al mismo tiempo obtener esa información de un número considerable de personas, así por ejemplo: Permite explorar la opinión pública y los valores vigentes de una sociedad, temas de significación científica y de importancia en las sociedades

Saber la opinión del público acerca de un determinado tema.

investigación, a partir de los cuales se seleccionaron los conceptos más importantes del tema antes mencionado.

Fase 2. Elaboración de la encuesta

Después de revisar las diferentes técnicas de recolección de información se decidió que la más adecuada para la presente investigación era la encuesta. De esta manera se procedió a elaborar las preguntas con base al tema de investigación.

Fase 3. Selección de los participantes

Se procedió a realizar contacto de los mismos. Así, los participantes seleccionados para este estudio fueron seis empleados del Call center (3 supervisores, 2 secretarias y el jefe del Call center).

2.5.2 Recolección de datos

La recolección de datos para obtener y conseguir la información necesaria para el desarrollo del trabajo de investigación fue realizada con el cuestionario de preguntas (nueve preguntas elaboradas para el cuestionario de preguntas) utilizado en los empleados del área administrativa del Call center.

2.6 Análisis y Técnicas de procesamiento de los datos

1.- ¿Cree usted, que el mecanismo que se maneja la información en

el Call center es de manera segura?

TABLA Nº 2

INFORMACIÓN DE MANERA SEGURA

Alternativas Empleados Porcentaje

NO 4 67%

SI 2 33%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 5

INFORMACIÓN DE MANERA SEGURA

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

2.- ¿Sabe usted en qué consiste un sistema de transporte de información digital?

TABLA Nº 3

SISTEMA DE TRANSPORTE DE INFORMACIÓN DIGITAL

Alternativas Empleados Porcentaje

NO 3 50%

SI 3 50%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 6

SISTEMA DE TRANSPORTE DE INFORMACIÓN DIGITAL

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

3.- ¿Considera usted que el transporte de información digital que viaja de departamento en departamento dentro del Call center se realiza de forma segura?

TABLA Nº 4

TRANSPORTE DE INFORMACIÓN DIGITAL SEGURO

Alternativas Empleados Porcentaje

NO 5 83%

SI 1 17%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 7

TRANSPORTE DE INFORMACIÓN DIGITAL SEGURO

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

4.- ¿Utiliza usted algún tipo de tecnología de comunicación para proteger el envío y entrega de información o datos en el Call center?

TABLA Nº 5

TECNOLOGÍA DE COMUNICACIÓN PARA PROTEGER INFORMACIÓN

Alternativas Empleados Porcentaje

NO 5 83%

SI 1 17%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 8

TECNOLOGÍA DE COMUNICACIÓN PARA PROTEGER INFORMACIÓN

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

5.- ¿Si un sistema de transporte de información digital le ayudará a la protección de datos e información, le gustaría que lo implementen y utilicen en el call center?

TABLA Nº 6

IMPLEMENTAR SISTEMA DE TRANSPORTE DE INFORMACIÓN

DIGITAL

Alternativas Empleados Porcentaje

NO 0 0%

SI 6 100%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 9

IMPLEMENTAR SISTEMA DE TRANSPORTE DE INFORMACIÓN

DIGITAL

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

6.- ¿Su empresa u organización ha considerado contar con una plataforma tecnológica para manejar el canal de comunicación electrónica para recibir el envío de información digital?

TABLA Nº 7

CONTAR CON UNA PLATAFORMA TECNOLÓGICA

Alternativas Empleados Porcentaje

NO 2 33%

SI 4 67%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 10

CONTAR CON UNA PLATAFORMA TECNOLÓGICA

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

7.- ¿Sabe usted en qué consiste una firma digital?

TABLA Nº 8

EN QUÉ CONSISTE UNA FIRMA DIGITAL

Alternativas Empleados Porcentaje

NO 1 17%

SI 5 83%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 11

EN QUÉ CONSISTE UNA FIRMA DIGITAL

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

8.- ¿Considera que la utilización de herramientas electrónicas TIC´s mejorarían los procesos de envío de documentación digital en forma segura?

TABLA Nº 9

HERRAMIENTAS ELECTRÓNICAS TIC´S

Alternativas Empleados Porcentaje

NO 0 0%

SI 6 100%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 12

HERRAMIENTAS ELECTRÓNICAS TIC´S

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

9.- ¿Cree usted, que la implementación de las firmas digitales le aportará agilidad, eficiencia, control y seguridad en el transporte de información?

TABLA Nº 10

IMPLEMENTACIÓN DE LAS FIRMAS DIGITALES

Alternativas Empleados Porcentaje

NO 0 0%

SI 6 100%

Total 6 100%

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

GRÁFICO Nº 13

IMPLEMENTACIÓN DE LAS FIRMAS DIGITALES

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

CAPÍTULO III

PROPUESTA

3.1 Tema

Análisis y propuesta para mejorar la protección de las transacciones administrativas mediante firmas digitales emitidas por un call center de la ciudad de Guayaquil, año 2015.

3.2 Objetivos

Presentar y describir la implementación del prototipo de firmas digitales para la protección en las transacciones administrativas del Call center.

3.3 Elaboración de la Propuesta

3.3.1 Análisis de la situación actual del call center

A continuación se detalla el diagrama del proceso de solicitud para obtener la autorización de manera física de la firma dentro del call center.

GRÁFICO Nº 14

DIAGRAMA DEL PROCESO DE OBTENCIÓN DE FIRMA

Fuente: Investigación Directa Call Center Elaborado por: Lima Gonzabay Laura

Detalle del proceso de obtención de firma

1) El asesor presenta la solicitud al supervisor de área.

2) El supervisor entrega a la secretaria la solicitud del asesor.

3) La secretaria recepta la solicitud y entrega al jefe del Call center.

3.3.2 Firma Autorizada de manera física

Desventajas

No se da con agilidad el proceso de aceptación de documentos a causa del retraso de aprobación de la firma autorizada.

El grado de confiabilidad de autoría de firma autorizada de manera física para permisos o solicitudes no es muy elevado.

En base a las debilidades detectadas en el proceso de requerimientos solicitados actualmente se propone la mejora del proceso de firma autorizada proponiendo un prototipo de un sistema de firmas digitales para el uso del area administrativa del Call center.

A continuación se grafica el proceso que se va a emplear para el desarrollo del prototipo propuesto.

GRÁFICO Nº 15

PROCESO DE DESARROLLO DEL PROTOTIPO

GRÁFICO Nº 15

DIAGRAMA DEL ESQUEMA PARA OBTENER LA FIRMA DIGITAL

Fuente: Banco Central Del Ecuador Elaborado por: Lima Gonzabay Laura

3.4 Etapas de Proyecto

3.4.1 Requerimientos para el prototipo del proyecto

El tipo de prototipo para la elaboración del proyecto será en función de una propuesta para el desarrollo y aplicación de un sistema de implementación de firmas digitales.

Con el prototipo se obtendrá y conseguirá:

Un procedimiento eficaz para agilitar los requerimientos de los

Aumento en el rendimiento de peticiones o solicitudes.

Documentación de petición con firma digital autorizada.

3.4.2 Actores involucrados en el prototipo del sistema

Indicaremos los actores de los cuales son los encargados de realizar

Secretaria

ROL

Es la que registra en el sistema y notifica mediante e-mail con el código de la solicitud ingresada al e-mail por la secretaria en el cual le muestra el formulario en estado ACTIVO en esta solicitud nos muestra el boton de Autorizar o Negar ,si el procede a Autorizar automaticamente se firma y se guarda en un documento en xml.

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

3.4.3 Diagrama de Casos de Uso del Sistema

El diagrama de casos de uso nos exponen las diferentes clases que componen un sistema y cómo se relacionan unas con otras. Se dice que los diagramas de clases son diagramas estáticos porque muestran las clases, junto con sus métodos y atributos, así como las relaciones estáticas entre ellas: de qué clases conocen a qué otras clases o qué clases son parte de otras clases, pero no muestran los métodos mediante los que se invocan entre sí.

3.4.4 Casos de Usos

GRÁFICO Nº 17

CASO DE USO-SOLICITA- REQUERIMIENTO VACACIONES

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

CUADRO N° 3

CASO DE USO SOLICITA REQUERIMIENTO VACACIONES

Especificación del Caso de uso

ACTORES : Asesor, secretaria.

Propósito:

Solicita el registro de VACACIONES

enviado por el asesor

Flujo de eventos

Básico El asesor solicita sus

vacaciones por medio de un e-mail la secretaria registra en el formulario de ausentismo.

GRÁFICO Nº 18

CASO DE USO – SOLICITA –REQUERIMIENTO-PERMISO MÉDICO

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

CUADRO N° 4

CASO DE USO - SOLICITA -REQUERIMIENTO PERMISO MÉDICO

Especificación del Caso de uso

ACTORES: Asesor, secretaria

Propósito: Solicita el registro de PERMISO MÉDICO

GRÁFICO Nº 19

CASO DE USO – SOLICITA – REQUERIMIENTO-CALAMIDAD

DOMÉSTICA

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

CUADRO N° 5

CASO DE USO - SOLICITA - REQUERIMIENTO CALAMIDAD

DOMESTICA certificado de su calamidad (suceso familiar).

GRÁFICO Nº 20

CASO DE USO REGISTRA PERMISO MÉDICO, VACACIONES Y

CALAMIDAD DOMESTICA

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

CUADRO N° 6

CASO DE USO REGISTRA PERMISO MÉDICO, VACACIONES y

CALAMIDAD DOMESTICA

Especificación del Caso de uso

ACTORES : Asesor, secretaria, supervisor

Propósito: Registrar el requerimiento solicitado

por el asesor al sistema formulario de ausentismo del sistema dependiendo el caso (vacaciones, permiso médico,

GRÁFICO Nº 21

CASO DE USO -PROCESO DE REQUERIMIENTO-

APROBADO/NEGADO

Fuente: Investigación Directa Call center Elaborado por: Lima Gonzabay Laura

CUADRO N° 7

CASO DE USO PROCESO APROBACIÓN DE REQUERIMIENTO

Especificación del Caso de uso numero de solicitud enviado por e-mail por la secretaria en el cual le muestra el formulario XML y en pdf caso contrario al negar se regresa requerimeinto a la secretaria.

Ventajas

Minimización de tiempos de distribución y consulta.

Acceso inmediato a los documentos.

Disminución de pérdidas de archivos o información.

Ahorro de espacio físico para almacenamiento de información.

Disminución de impresión de documentos.

Conservación intacta de los documentos o información.

Beneficios

Seguridad a través de Firma digital

Agilita el proceso o gestion de documentos

Ayuda para el soporte administrativo de la empresa

Tiempo de entrega y recepción inmediata

3.5 Implementación de firma digital en el sistema

3.5.1 Requisitos necesarios para implementar la firma digital

Según lo publicado por el CONATEL (2013), las entidades de

Archivo PDF para firmar.

KeyStore - Archivo de almacenamiento de claves.

Pin.

Dispositivo criptográfico: Si se firma usando un dispositivo criptográfico. La información solicitada es la siguiente:

Archivo PDF para firmar.

Certificado digital.

Pin.

3.5.2 Proceso de firma de documento Digitales

La firma de documentos digitales se puede realizar utilizando un almacén de clave privada o usando algún dispositivo criptográfico. En este caso el sistema del call center permitirá firmar documentos que van generados automáticamente por el sistema. Las ventanas que se presentan en el esquema del sistema son las siguientes:

digitalmente. Funciona en una sola dirección, es decir, no es posible, a partir del valor resumen, calcular los datos originales.

GRÁFICO Nº 21

ALGORITMO DE FIRMA FUNCIÓN HASH

Fuente: (INTECO, 2013)

Elaborado por: Lima Gonzabay Laura

En la función hash se entiende como entrada al documento, y el resultado de la función es un número que identifica inequívocamente al texto. Si se adjunta ese número al texto, el receptor puede aplicar de nuevo la función y comprobar su resultado con el que ha recibido.

Los pasos para firmar electrónicamente son los siguientes:

1. Emisor aplica la función de hash a los datos y el resultado es el resumen.

2. Emisor cifra el resumen utilizando su clave privada. A esto es a lo que se le llama “firma”.

3. Emisor adjunta la “firma” y su certificado de identidad al documento.

En este punto ya están firmados los datos, ahora el emisor se los envía al receptor.

4. Receptor aplica la función de hash a los datos y con esto obtiene un resumen calculado por el mismo. completamente seguros de la identidad del emisor.

En el procedimiento de seguridad que aprueba la ejecución con garantías de operaciones criptográficas como el cifrado, la firma digital utiliza el término PKI.

otros usos.

En una operación criptográfica que use infraestructura PKI, intervienen conceptualmente como mínimo las siguientes partes:

1. Un usuario iniciador de la operación.

2. Sistemas o servidores que dan fe de la ocurrencia de la operación y garantizan la validez de los certificados implicados en la operación (autoridad de certificación, Autoridad de registro y sistema de Sellado de tiempo).

3. Un destinatario de los datos cifrados/firmados/enviados garantizadospor parte del usuario iniciador de la operación.

3.5.3 Requerimiento del software para creación de la firma digital

La firma digital se crea a través del mecanismo de función hash, esta es una función criptográfica que se aplica a un texto y lo reduce a un tamaño fijo. Una vez el texto reducido se encripta con la clave publica en los sistemas o con la clave privada, como resultado se obtiene la firma digital.

El sistema presenta la seguridad, cuando se ha encriptado en el mensaje la clave del mecanismo criptográfico también llamado protocolo de cifrado.

3.5.3.1 Instalación del driver token usb de firma digital

GRÁFICO Nº 23

DRIVER TOKEN USB DE FIRMA DIGITAL

Fuente: (Hora, 2012)

Elaborado por: Lima Gonzabay Laura

Para utilizar el token de firma digital o electrónica se debe seguir los siguientes pasos:

Importar el certificado raíz del BCE (Banco Central del Ecuador).

Importar el certificado del subordinado o dependiente del BCE

(Banco Central del Ecuador).

GRÁFICO Nº 24

CERTIFICADO RAÍZ DEL BCE

GRÁFICO Nº 25

CERTIFICADO SUBORDINADO O DEPENDIENTE DEL BCE

Fuente: Banco Central del Ecuador Elaborado por: Lima Gonzabay Laura

CUADRO Nº 8

COSTO PARA OBTENER FIRMA ELECTRÓNICA