Análisis de sistemas criptográficos en la red wifi del área de recreación y bienestar estudiantil de la Universidad de Guayaquil

Texto completo

(2) III. REPOSITORIO NACIONAL EN CIENCIA Y TECNOLOGÍA FICHA DE REGISTRO DE TESIS “ANÁLISIS DE SISTEMAS CRIPTOGRÁFICOS EN LA RED WIFI DEL ÁREA DE RECREACIÓN Y BIENESTAR ESTUDIANTIL DE LA UNIVERSIDAD DE GUAYAQUIL”.. INSTITUCIÓN: Universidad de. REVISORES: Ing. Lídice Victoria Haz López Ing. Francisco Xavier Álvarez Solís FACULTAD: Ciencias Matemáticas y Físicas. Guayaquil. CARRERA: Ingeniería en Networking y Telecomunicaciones FECHA DE PUBLICACIÓN: Nº DE PAGS: 124 ÁREA TEMÁTICA: Ciencias Básicas, Bioconocimiento y Desarrollo Industrial PALABRAS CLAVES: Criptografía, Red, Wifi, Algoritmo, Wps, Wpa, Wpa2 RESUMEN: El presente proyecto de titulación denominado “Análisis De Sistemas Criptográficos En La Red Wifi Del Área De Recreación Y Bienestar Estudiantil De La Universidad De Guayaquil”, mediante este análisis se busca mejorar la seguridad en la transferencia de datos en la red ya que, por el continuo uso de los estudiantes, docentes en general. Uno de los objetivos de este análisis es proponer un sistema criptográfico, donde se dará prioridad a la seguridad en la transmisión de datos a través de autenticación de clientes en la red, para mejorar la accesibilidad de las computadoras portátiles, teléfonos móviles y otros dispositivos. Nº DE REGISTRO:(en base de Nº DE CLASIFICACIÓN: datos) DIRECCIÓN URL (PROYECTO DE TITULACION EN LA WEB) ADJUNTO PDF. X. SI. NO. CONTACTO CON AUTOR: Ing. Jacobo Ramírez Urbina. Teléfono:. E-mail:. 0958918294. jacobo.ramirezu@ug.edu.ec. CONTACTO DE LA INSTITUCIÓN:. Nombre: Facultad de Ciencias Matemáticas y Física Teléfono: 2307729.

(3) IV. CARTA DE APROBACIÓN DEL TUTOR. En mi calidad de Tutor del trabajo de titulación, “ANÁLISIS DE SISTEMAS CRIPTOGRÁFICO EN LA RED WIFI DEL ÁREA DE RECREACIÓN Y BIENESTAR. ESTUDIANTIL. DE. LA. UNIVERSIDAD. DE. GUAYAQUIL”. elaborado por las Srtas. MAYRA ALEJANDRA MORALES RIVAS Y GERALDINE ELIZABETH VILLACRES PUYA, Alumnas no tituladas de la Carrera de Ingeniería en Networking y Telecomunicaciones, Facultad de Ciencias Matemáticas y Físicas de la Universidad de Guayaquil, previo a la obtención del Título de Ingeniero en Networking y Telecomunicaciones, me permito declarar que luego de haber orientado, estudiado y revisado, la Apruebo en todas sus partes.. Atentamente. Ing. Jacobo Antonio Ramírez Urbina TUTOR.

(4) V. DEDICATORIA. Dedico este proyecto en primer lugar a Dios, a mis padres, a mi esposo, a mis hermanas y una mención especial a mi hijo Luiggi y a mis abuelos paternos (+) quienes han sido de principal motivación e inspiración en todo este proceso estudiantil.. Mayra Morales Rivas.

(5) VI. DEDICATORIA. Dedico esta tesis principalmente a Dios, mis padres y mi abuela paterna ya que han sido un gran apoyo para poder culminar este proceso.. Geraldine Villacrés Puya.

(6) VII. AGRADECIMIENTO. Es muy cordial agradecer a nuestros asesores metodólogos de proyecto de tesis Ing. Jacobo Ramírez Urbina e Ing. José Aguirre Andrade, a nuestro asesor metodólogo de desarrollo de tesis Ing. Francisco Álvarez Solís y de manera especial a nuestro asesor especialista Ing. Francisco Palacios Ortíz por compartirnos sus experiencias, nuevos conocimientos, nuevas ideas. A todos ustedes gracias por habernos exigido día a día, a superarnos más y ser mejores.. Mayra Morales Rivas Geraldine Villacrés Puya.

(7) VIII. TRIBUNAL PROYECTO DE TITULACIÓN. Ing. Eduardo Santos Baquerizo, M.SC. DECANO DE LA FACULTAD CIENCIAS MATEMÁTICAS Y FÍSICAS. Ing. Harry Luna Aveiga, M.SC. DIRECTOR DE LA CARRERA DE INGENIERÍA EN NETWORKING Y TELECOMUNICACIONES. Ing. Lídice Victoria Haz López PROFESOR REVISOR DEL AREA TRIBUNAL. Ing. Francisco Xavier Álvarez Solís PROFESOR REVISOR DEL AREA TRIBUNAL. Ing. Jacobo Antonio Ramírez Urbina PROFESOR TUTOR DEL PROYECTO DE TITULACION. Ab. Juan Chávez Atocha, Esp. SECRETARIO TITULAR.

(8) IX. DECLARACIÓN EXPRESA. “La responsabilidad del contenido de este Proyecto de Titulación, me corresponden exclusivamente; y el patrimonio intelectual de la misma a la UNIVERSIDAD DE GUAYAQUIL”. MORALES RIVAS MAYRA ALEJANDRA VILLACRÉS PUYA GERALDINE ELIZABETH.

(9) X. UNIVERSIDAD DE GUAYAQUIL FACULTAD DE CIENCIAS MATEMÁTICAS Y FÍSICAS CARRERA DE INGENIERÍA EN NETWORKING Y TELECOMUNICACIONES “ANÁLISIS DE SISTEMAS CRIPTOGRÁFICOS EN LA RED WIFI DEL. ÁREA DE RECREACIÓN Y BIENESTAR ESTUDIANTIL DE LA UNIVERSIDAD DE GUAYAQUIL”. Proyecto de Titulación que se presenta como requisito para optar por el título de INGENIERO EN NETWORKING Y TELECOMUNICACIONES. AUTORES:. MAYRA ALEJANDRA MORALES RIVAS C.I 0930945878 GERALDINE ELIZABETH VILACRÉS PUYA C.I 0929734085. TUTOR: Ing. Jacobo Ramírez Urbina. Guayaquil, septiembre de 2018.

(10) XI. CERTIFICADO DE ACEPTACIÓN DEL TUTOR En mi calidad de Tutor del proyecto de titulación, nombrado por el Consejo Directivo de la Facultad de Ciencias Matemáticas y Físicas de la Universidad de Guayaquil. . CERTIFICO:. Que he analizado el Proyecto de Titulación presentado por los estudiantes MORALES RIVAS MAYRA ALEJANDRA Y VILLACRÉS PUYA GERALDINE ELIZABETH, como requisito previo para optar por el título de Ingeniero en Networking y Telecomunicaciones cuyo tema es:. “ANÁLISIS DE SISTEMAS CRIPTOGRÁFICOS EN LA RED WIFI DEL ÁREA DE RECREACIÓN Y BIENESTAR ESTUDIANTIL DE LA UNIVERSIDAD DE GUAYAQUIL”. Considero aprobado el trabajo en su totalidad. Presentado por: MORALES RIVAS MAYRA ALEJANDRA. C.I 0930945878. VILLACRES PUYA GERALDINE ELIZABETH. C.I 0929734085. Tutor: Ing. Jacobo Ramírez Urbina. Guayaquil, septiembre del 2018.

(11) XII. UNIVERSIDAD DE GUAYAQUIL FACULTAD DE CIENCIAS MATEMÁTICAS Y FÍSICAS CARRERA DE INGENIERÍA EN NETWORKING Y TELECOMUNICACIONES Autorización para Publicación de Proyecto de Titulación en Formato Digital 1. Identificación del Proyecto de Titulación Nombre de Alumno: Morales Rivas Mayra Alejandra Dirección: Guasmo Sur Coop. Mariuxi Febres Cordero Mz. 42 Solar 1 Teléfono: 0981176206 E-mail: mayra.morales@ug.edu.ec Nombre de Alumno: Villacrés Puya Geraldine Elizabeth Dirección: 16 ava Nº400 entre Ayacucho y Huancavilca Teléfono: 0999623011 E-mail: geraldine.villacresp@ug.edu.ec Facultad: Ciencias Matemáticas y Físicas Carrera: Ingeniería en Networking y Telecomunicaciones Proyecto de titulación al que opta: Ingeniero Telecomunicaciones Profesor Tutor: Ing. Jacobo Ramírez Urbina. en. Networking. y. Título del Proyecto de Titulación: Análisis de sistemas criptográficos en la red wifi en el Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil. Tema del Proyecto de Titulación: Criptografía, Red, Wifi, Algoritmo, Wps, Wpa, Wpa2. 2. Autorización de Publicación de Versión Electrónica del Proyecto de Titulación A través de este medio autorizo a la Biblioteca de la Universidad de Guayaquil y a la Facultad de Ciencias Matemáticas y Físicas a publicar la versión electrónica de este Proyecto de titulación. Publicación electrónica: Inmediata. X. Mayra Morales Rivas. Después de 1 año. Geraldine Villacrés Puya.

(12) XIII. 3. Forma de envío:. El texto del proyecto de titulación debe ser enviado en formato Word, como archivo .Doc. O .RTF y. Puf para PC. Las imágenes que la acompañen pueden ser: .gif, .jpg o .TIFF.. DVDROM. CDROM. X.

(13) XIV. INDICE GENERAL DEDICATORIA ....................................................................................................V DEDICATORIA ...................................................................................................VI DECLARACIÓN EXPRESA ...............................................................................IX CERTIFICADO DE ACEPTACIÓN DEL TUTOR ................................................XI INDICE GENERAL .......................................................................................... XIV INDICE DE GRÁFICOS ................................................................................. XVIII ABREVIATURAS ............................................................................................. XX INTRODUCCIÓN ................................................................................................. 1 CAPÍTULO I ........................................................................................................ 3 1. EL PROBLEMA ........................................................................................... 3 1.1. 1.1.1. Ubicación de Problema en un Contexto ..................................... 3. 1.1.2. Situación Conflicto Nudos Críticos ............................................. 5. 1.1.3. Causas y Consecuencias del Problema...................................... 6. 1.1.4. Delimitación del Problema ........................................................... 6. 1.1.5. Formulación del Problema ........................................................... 7. 1.1.6. Evaluación del Problema ............................................................. 7. 1.2. 2. PLANTEAMIENTO DEL PROBLEMA ......................................................... 3. OBJETIVOS ...................................................................................................... 8. 1.2.1. Objetivo General ........................................................................... 8. 1.2.2. Objetivos Específicos .................................................................. 8. 1.3. ALCANCES DEL PROBLEMA ..................................................................... 8. 1.4. JUSTIFICACIÓN E IMPORTANCIA ............................................................. 9. 1.5. METODOLOGÍA DEL PROBLEMA ............................................................. 9. MARCO TEÓRICO ..................................................................................... 11 2.1. ANTECEDENTES DEL ESTUDIO .............................................................. 11. 2.2. FUNDAMENTACIÓN TEÓRICA ................................................................. 12. 2.2.1. Sistema ....................................................................................... 12. 2.2.2. Criptografía ................................................................................. 12. 2.2.3. Objetivos de Criptografía ........................................................... 13. 2.2.4. Sistema Criptográfico ................................................................ 14. 2.2.5. Modos de cifrado y descifrado .................................................. 17. 2.2.6. Cifrados por bloques.................................................................. 18. 2.2.7. Comparación entre AES, 3DES, DES ........................................ 21.

(14) XV. 2.2.8. IPsec (Internet Protocol Security) ............................................. 22. 2.2.9. Hash ............................................................................................ 22. 2.2.10. MD5 (Message-Digest Algorithm 5) ........................................... 23. 2.2.11. SHA (Algoritmo de hash seguro)............................................... 23. 2.2.12. RSA.............................................................................................. 23. 2.2.13. AH (Encabezado de autenticación) ........................................... 23. 2.2.14. HTML (HyperText Markup Language)........................................ 24. 2.2.15. Internet ........................................................................................ 24. 2.2.16. Algoritmo .................................................................................... 25. 2.2.17. Clave Privada .............................................................................. 25. 2.2.18. Redes Inalámbricas .................................................................... 25. 2.2.19. Wifi............................................................................................... 26. 2.2.20. Mecanismos para brindar más seguridad a la red ................... 26. 2.2.21. Estándares Wifi........................................................................... 27. 2.2.22. Firewall (Corta Fuegos) .............................................................. 28. 2.2.23. Phishing ...................................................................................... 28. 2.2.24. Protocolos de Seguridad ........................................................... 29. 2.2.25. Cifrado TKIP (Temporal Key Integrity Protocol) ....................... 34. 2.2.26. PSK (PRE SHARED KEY) ........................................................... 34. 2.2.27. RC4 .............................................................................................. 34. 2.2.28 CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) ................................................................ 34 2.2.29. CCM ............................................................................................. 34. 2.2.30. Canales en las redes wifi ........................................................... 35. 2.2.31. ACCESS POINT........................................................................... 35. 2.2.32. ESSID (EXTENDED SERVICE SET IDENTIFIER) ....................... 36. 2.2.33. BEACONS ................................................................................... 36. 2.2.34. MAC ADDRESS ........................................................................... 36. 2.2.35. SPSS (Statistical Package for the Social Sciences) ................. 36. 2.2.36. VmWare ....................................................................................... 37. 2.2.37. Kali Linux .................................................................................... 37. 2.2.38. Adaptador de tarjeta de red ....................................................... 38. 2.2.39. PMI (Project Management Institute) .......................................... 38. 2.3. FUNDAMENTACIÓN LEGAL ...................................................................... 39. 2.4. HIPÓTESIS ..................................................................................................... 45.

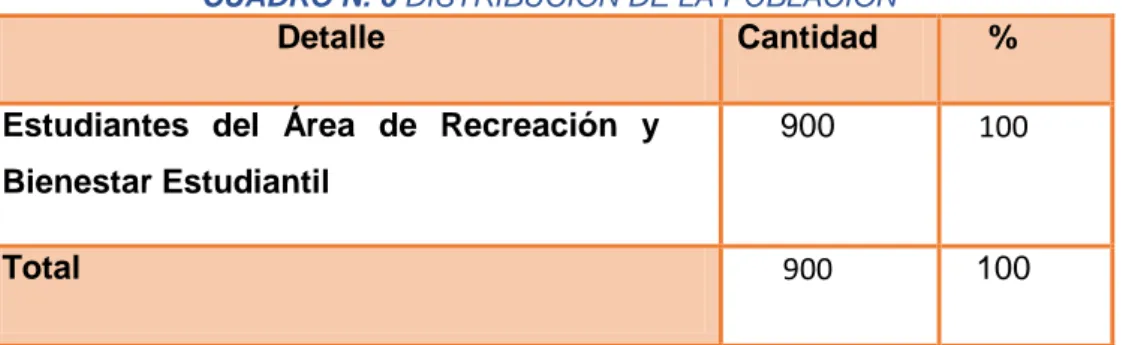

(15) XVI. 3. 2.5. VARIABLES DE LA INVESTIGACIÓN ...................................................... 46. 2.6. DEFINICIONES CONCEPTUALES ............................................................ 46. METODOLGÍA DE LA INVESTIGACIÓN ................................................... 48 3.1. 4. DISEÑO DE LA INVESTIGACIÓN.............................................................. 48. 3.1.1. Modalidad de la Investigación ................................................... 48. 3.1.2. Tipo de Investigación ................................................................. 48. 3.1.3. Población y Muestra ................................................................... 49. 3.1.4. Operacionalización de variables ............................................... 51. 3.1.5. Instrumentos de Recolección de Datos .................................... 51. 3.1.6. Recolección de la Información .................................................. 52. 3.1.7. Procesamiento y Análisis .......................................................... 52. 3.1.8. Validación de la Hipótesis.......................................................... 61. PROPUESTA TECNOLÓGICA .................................................................. 63 4.1. Análisis de Factibilidad .............................................................................. 63. 4.1.1. Factibilidad Operacional ............................................................ 63. 4.1.2. Factibilidad Técnica ................................................................... 63. 4.1.3. Factibilidad Legal ....................................................................... 64. 4.1.4. Factibilidad Económica .............................................................. 64. 4.2. Etapas de la Metodología del Proyecto .................................................. 65. 4.2.1. Iniciación ..................................................................................... 65. 4.2.2. Planeación .................................................................................. 65. 4.2.3. Ejecución .................................................................................... 66. 4.2.4. Seguimiento y Control ............................................................... 69. 4.2.5. Cierre ........................................................................................... 74. 4.3. Entregables del proyecto ........................................................................... 75. 4.4. Criterios de Validación de la Propuesta ................................................ 75. CONCLUSIONES Y RECOMENDACIONES ..................................................... 76 Conclusiones ............................................................................................................ 76 Recomendaciones ................................................................................................... 77 Referencias ...................................................................................................... 78 Bibliografía ....................................................................................................... 80 ANEXOS .............................................................. ¡Error! Marcador no definido..

(16) XVII. INDICE DE CUADROS. CUADRO N. 1 CAUSAS Y CONSECUENCIAS ......................................................... 6 CUADRO N. 2 DELIMITACIÓN DEL PROBLEMA ..................................................... 6 CUADRO N. 3 COMPARATIVA AES, 3DES, DES .................................................. 21 CUADRO N. 4 COMPARATIVA DE LOS MECANISMOS WEP, WPA, WPA2 ... 32 CUADRO N. 5 CANALES 2.4GHz .............................................................................. 35 CUADRO N. 6 DISTRIBUCIÓN DE LA POBLACIÓN .............................................. 49 CUADRO N. 7 DISTRIBUCIÓN DE LA MUESTRA .................................................. 50 CUADRO N. 8 MATRIZ DE OPERACIONALIZACIÓN DE VARIABLES .............. 51 CUADRO N. 9 PREGUNTA 1 DE ENCUESTA ESTUDIANTES DEL ARBE ....... 53 CUADRO N. 10 PREGUNTA 2 DE ENCUESTA ESTUDIANTES DEL ARBE .... 54 CUADRO N. 11 PREGUNTA 3 DE ENCUESTA ESTUDIANTES DEL ARBE .... 55 CUADRO N. 12 PREGUNTA 4 DE ENCUESTA ESTUDIANTES DEL ARBE .... 56 CUADRO N. 13 PREGUNTA 5 DE ENCUESTA ESTUDIANTES DEL ARBE .... 57 CUADRO N. 14 PREGUNTA 6 DE ENCUESTA ESTUDIANTES DEL ARBE .... 58 CUADRO N. 15 PRESUPUESTO ............................................................................... 64.

(17) XVIII. INDICE DE GRÁFICOS Gráfico 1: ESTADÍSTICA DE EQUIPAMIENTO TECNOLÓGICO ........................... 4 Gráfico 2: ESTADÍSTICA DE USO DE INTERNET .................................................... 4 Gráfico 3: LA CRIPTOGRÁFIA .................................................................................... 13 Gráfico 4: SISTEMA CRIPTOGRÁFICO .................................................................... 14 Gráfico 5: CIFRADO ASIMÉTRICO ............................................................................ 15 Gráfico 6: CIFRADO SIMÉTRICO ............................................................................... 16 Gráfico 7: CIFRADO HIBRIDO .................................................................................... 17 Gráfico 8: ESQUEMA GENERAL DEL ALGORITMO DES ..................................... 19 Gráfico 9: ESQUEMA DEL ALGORITMO AES ......................................................... 20 Gráfico 10: ENTORNO DE SEGURIDAD IP.............................................................. 22 Gráfico 11: ¿QUÉ ES HTML? ...................................................................................... 24 Gráfico 12: INTERNET .................................................................................................. 24 Gráfico 13: TIPOS DE REDES INALAMBRICAS ...................................................... 25 Gráfico 14: TECNOLOGIA WIFI .................................................................................. 26 Gráfico 15: PROTOCOLOS IEEE 802.11 PARA USO CON WIFI EN WLAN ...... 27 Gráfico 16: FIREWALL .................................................................................................. 28 Gráfico 17: AUTENTICACIÓN EAP ............................................................................ 30 Gráfico 18: ALGORITMO DE ENCRIPTACION WEP .............................................. 31 Gráfico 19: MODELO DE ACCESS POINT ............................................................... 36 Gráfico 20: HOJA DE CÁLCULO EN SPSS .............................................................. 37 Gráfico 21: MAQUINA VIRTUAL VMWARE .............................................................. 37 Gráfico 22: KALI LINUX ............................................................................................... 38 Gráfico 23: ADAPTADOR DE RED ............................................................................. 38 Gráfico 24: PREGUNTA 1 DE ENCUESTA ESTUDIANTES DEL ARBE ............. 53 Gráfico 25: PREGUNTA 2 DE ENCUESTA ESTUDIANTES DEL ARBE ............. 54 Gráfico 26: PREGUNTA 3 DE ENCUESTA ESTUDIANTES DEL ARBE ............. 55 Gráfico 27: PREGUNTA 4 DE ENCUESTA ESTUDIANTES DEL ARBE............................. 56 Gráfico 28: PREGUNTA 5 DE ENCUESTA ESTUDIANTES DEL ARBE ............. 57 Gráfico 29: PREGUNTA 6 DE ENCUESTA ESTUDIANTES DEL ARBE ............. 58 Gráfico 30: METODOLOGÍA PMI ................................................................................ 65 Gráfico 31: CONEXIÓN WIFI ....................................................................................... 66 Gráfico 32: CONFIGURACIÓN DE LA RED ............................................................. 67 Gráfico 33: CONFIGURACIÓN MODO MONITOR................................................... 67 Gráfico 34: ESCANEO DEL TRÁFICO DE LAS REDES ......................................... 68 Gráfico 35: CAPTURA EL TRÁFICO EN LA RED .................................................... 68 Gráfico 36: CREACIÓN DE ARCHIVO DE TEXTO .................................................. 70 Gráfico 37: NOMBRE DEL ARCHIVO ....................................................................... 70 Gráfico 38: ARCHIVO CREADO.................................................................................. 71 Gráfico 39: CONTENIDO DEL ARCHIVO .................................................................. 71 Gráfico 40: GUARDAR ARCHIVO............................................................................... 72 Gráfico 41: ENCRIPTADO DE ARCHIVO ................................................................. 72.

(18) XIX. Gráfico 42: INTERFAZ PARA INGRESO DE CLAVE ............................................. 73 Gráfico 43: VERIFICACIÓN DE ENCRIPTACIÓN .................................................. 73 Gráfico 44: ARCHIVO CIFRADO ................................................................................. 74 Gráfico 45: CONTENIDO ENCRIPTADO................................................................... 74.

(19) XX. ABREVIATURAS AES. Algoritmo Advanced Encryption Standard. AH. Authentication Header. ARBE. Área de Recreación y Bienestar Estudiantil. CBC. Cipher Block Chaining. CCMP. Counter Mode With Cipher Block Chaining Message Authentucation Code Protocol. CFB. Cipher Feedback. DES. Algoritmo Data Encryption Standard. EAP. Extensible Authentication Protocol. ECB. Electronic Code Book. HTML. HyperText Markup Language. IPSEC. Internet Protocol Security. LOT. Ley Orgánica de Telecomunicaciones. Mbps. Mega Bit por Segundo. MD5. Message-Digest Algorithm 5. OFB. Output Feedback. PMI. Project Management Institute. PSK. PRE SHARED KEY. RF. Radio Frequency. SHA. Algoritmo de hash seguro. SPSS. Statistical Package for the Social Sciences. TKIP. Temporal Key Integrity Protocol. UG. Universidad de Guayaquil. WEP. Wired Equivalency Privacy. WLAN. Wireless Local Area Network. WMAN. Wireless Metropolitan Area Network. WPA. Wi-Fi Protected Access.

(20) XXI. UNIVERSIDAD DE GUAYAQUIL FACULTAD DE CIENCIAS MATEMATICAS Y FISICAS CARRERA DE INGENIERIA EN NETWORKING Y TELECOMUNICACIONES Análisis de un sistema criptográfico en redes wifi en el Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil Autores: Mayra Morales Rivas Geraldine Villacrés Puya Tutor: Ing. Jacobo Ramírez Urbina. Resumen El presente proyecto de titulación denominado “Análisis De Sistemas Criptográficos En La Red Wifi Del Área De Recreación Y Bienestar Estudiantil De La Universidad De Guayaquil”, mediante este análisis se busca mejorar la seguridad en la transferencia de datos en la red ya que, por el continuo uso de los estudiantes, docentes en general.. Uno de los objetivos de este análisis es proponer un sistema criptográfico, donde se dará prioridad a la seguridad en la transmisión de datos a través de autenticación de clientes en la red, para mejorar la accesibilidad de las computadoras portátiles, teléfonos móviles y otros dispositivos. PALABRAS CLAVE: Criptografía, Red, Wifi, Algoritmo, Wps, Wpa, Wpa2.

(21) XXII. UNIVERSIDAD DE GUAYAQUIL FACULTAD DE CIENCIAS MATEMATICAS Y FISICAS CARRERA DE INGENIERIA EN NETWORKING Y TELECOMUNICACIONES Analysis of a cryptographic system in Wifi networks In the area of recreation and student Welfare Of the University of Guayaquil Authors: Mayra Morales Rivas Geraldine Villacrés Puya Advisor: Ing. Jacobo Ramírez Urbina. Abstract This project entitled "Analysis of cryptographic systems in the Wifi network of the Recreation and student welfare area of the University of Guayaquil", through this analysis seeks to improve the security of data transfer in the network and then by the continued use of students, teachers in general. One of the objectives of this analysis is to propose a cryptographic system, which will give priority to the security in the transmission of data through the authentication of clients in the network, to improve the accessibility of the laptops, mobile phones and other devices.. Keywords: Cryptography, Network, Wifi, Algorithm, WPS, WPA, WPA2.

(22) INTRODUCCIÓN A través de los años se ha ido incrementando la importancia de los avances tecnológicos enfocados en las necesidades de seguridad, debido a que tiempo atrás la información era guardada en archiveros bajo llave, la información era prioridad física y se utilizaban medios físicos para su privacidad. Ante el extenso desarrollo que ha tenido la cultura informática han aparecido individuos con tendencias delictivas y como resultado a las amenazas en el ambiente informático, se ha creado leyes en los sistemas judiciales para sancionar los delitos informáticos, a su vez han aparecido fabricantes que se han dedicado al desarrollo de nuevas tecnologías como equipos, sistemas de análisis de vulnerabilidades para dar soluciones y contrarrestar el robo de la información. Debido a lo acontecido anteriormente, este trabajo de investigación está basado en el análisis de sistemas criptográficos en la red Wifi del Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil en el cual se busca mediante el mismo dar una mejor alternativa de protección de la información al momento de que los usuarios se encuentren conectados con sus dispositivos a la red inalámbrica del lugar ya antes mencionado. El documento está compuesto por cuatro capítulos: El capítulo I: El Problema; donde se presenta la ubicación, nudos críticos causas y consecuencias, delimitación, formulación y alcance del problema, así como los objetivos generales, específicos y la justificación e importancia y la metodología de la investigación. El capítulo II: Marco Teórico; abarca los antecedentes de estudio de la investigación, fundamentación teórica y legal. El capítulo III: Metodología de la Investigación; en este capítulo se elige el diseño, la modalidad, el tipo de investigación que implica métodos estadísticos, población y muestra, operacionalización de variables, instrumentos de recolección de datos y de la investigación, la encuesta y cuestionario, validación del análisis de los datos obtenidos.. 1.

(23) El capítulo IV: Resultados, Conclusiones y Recomendaciones; en este capítulo se muestran los resultados de la investigación y la factibilidad de esta, realizando las conclusiones y recomendaciones en base al estudio realizado.. 2.

(24) CAPÍTULO I 1 EL PROBLEMA Durante el desarrollo de este capítulo se explicará la relación, el alcance, los objetivos e incluso la estructura de la investigación. Aquí se puntualiza el manejo y el propósito de la tesis, de esta manera se podrá entender por qué se eligió este tema. Se va a definir en el mismo también los límites del objetivo de la presente investigación, clasificando todos los aspectos que se encuentran dentro del estudio sobre todo aquellos que se tomaran en cuenta para posteriores trabajos. Los objetivos por especificar van a hacer los que son de carácter urgente y los que se alcancen a lo largo de la misma y finalmente se empezará a describir mediante la estructura y el contenido del trabajo, el desarrollo del nuestro proyecto.. 1.1 PLANTEAMIENTO DEL PROBLEMA 1.1.1 Ubicación de Problema en un Contexto En el presente vivimos enfrentando al gran uso de la tecnología como el medio para extender y fomentar la capacidad de la comunicación. Son las redes las encargadas de conectarnos cada vez desde cualquier lugar. Tras la necesidad de emplear la información de una forma más fiable y segura existen diferentes tipos de encriptación, cada uno adaptado a la seguridad que requiera cada sistema. La seguridad se ha convertido en un punto esencial a la hora de entablar una comunicación, ya que desde que se originó han aparecido innumerables indagaciones en seguridad de la red para la gestión de contraseñas, firmas digitales y el encriptamiento de datos con el uso de algoritmos criptográficos. Siendo la criptografía la técnica que protege los documentos y datos que trabaja a través de del uso de cifras o códigos para expresar algo confidencial en documentos que puedan moverse por medio de redes locales o el internet.. 3.

(25) Por lo expresado anteriormente es que se hizo la propuesta del análisis criptográfico de la red del Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil, este nos pareció el lugar idóneo ya que esta red es muy usada por la comunidad estudiantil. Gráfico 1: ESTADÍSTICA DE EQUIPAMIENTO TECNOLÓGICO. Fuente: http://www.ecuadorencifras.gob.ec/documentos/webinec/Estadisticas_Sociales/TIC/2017/Tics%202017_270718.pdf Gráfico 2: ESTADÍSTICA DE USO DE INTERNET. Fuente: http://www.ecuadorencifras.gob.ec/documentos/webinec/Estadisticas_Sociales/TIC/2017/Tics%202017_270718.pdf. 4.

(26) 1.1.2 Situación Conflicto Nudos Críticos En los últimos años han aparecido diversas maneras de cifrar nuestros datos, entre ellos los diferentes tipos de algoritmos criptográficos que hay en la actualidad todos estos intentando ocultar una o varias de las características de la seguridad como la confidencialidad, integridad, autenticación, y el no repudio de los mismos. (Ver pág. 19, cuadro n.3) Es difícil determinar el nivel de desempeño de cada algoritmo, ya que pueden ser vulnerables, ante técnicas de ataque diferentes, además la mayoría de los algoritmos pueden trabajar con claves de diferentes longitudes lo que perjudica la seguridad. Los sistemas criptográficos para su mejor uso se han clasificado en 2 grupos simétricos y asimétricos, pero existe un desconocimiento al momento de elegir qué tipo de sistema usar para cifrar nuestros datos, ya que no se tiene en cuenta la velocidad de encriptación, la técnica que usa y lo más importante aún es el nivel de integridad que nos puede dar un sistema criptográfico en especial. Ante esta problemática hemos planteado la idea de realizar un análisis criptográfico a la red que conecta y comunica a las personas que frecuentan el Área de Recreación y Bienestar estudiantil de la Universidad de Guayaquil, que por lo general son los mismos estudiantes que la usan para realizar sus tareas y compartir información de esta manera nos vamos a dar cuenta si esta se encuentra segura o según sea el caso, saber cuál es el porcentaje de vulnerabilidad que presenta y de esta manera brindar con nuestro análisis una posible solución para tener la seguridad necesaria en la comunicación, en los datos que se envían y en las operaciones que se realiza. Todo esto se cumple en lo absoluto sabiendo si el algoritmo o sistema que se usa cumple todas las características primordiales de la criptografía.. 5.

(27) 1.1.3 Causas y Consecuencias del Problema CUADRO N. 1 CAUSAS Y CONSECUENCIAS. CAUSAS. CONSECUENCIAS. Desprotección de los datos. Permite el acceso a ellos sin tener ningún tipo de autorización. Uso del algoritmo criptográfico Inseguridad en los datos enviados incorrecto Ataque. de. hackers. ante. Red sin encriptación segura. vulnerabilidad de la información. Tener una clave poca robusta. Ataque por fuerza bruta. Duplicar la red original con el Robo mismo nombre Ataques. de. de. la. la. información. confidencial denegación. de Inutilizan. la. red. servicios. solicitudes falsas. Infección a los dispositivos. Daño a los archivos. Recargar el uso de aplicaciones. Manipular. el. para. enviar. sistema. de. navegación de los dispositivos Elaborado: Mayra Morales Rivas – Geraldine Villacrés Puya Fuente: Datos de la investigación. 1.1.4 Delimitación del Problema En el cuadro N° 2 se define el problema, se determina: Campo, área, aspecto, tema y las delimitaciones geográfica y temporal. CUADRO N. 2 DELIMITACIÓN DEL PROBLEMA. Campo:. Ciencias Básicas, Bioconocimiento y Desarrollo Industrial. Área: Aspecto:. Tecnología de la Información y de las Telecomunicaciones Análisis Criptográfico. Tema:. Análisis de Sistemas Criptográficos en la red wifi del Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil.. 6.

(28) Delimitación Geográfica:. Delimitación Temporal:. El análisis se llevará a cabo en las Instalaciones del Área de Recreación Y Bienestar Estudiantil de la Universidad de Guayaquil El Presente trabajo se va a desarrollar en los 4 meses anticipados a la sustentación del proyecto ante el Honorable Consejo Directivo.. Elaborado: Mayra Morales Rivas – Geraldine Villacrés Puya Fuente: Facultad de Ciencias Matemáticas y Físicas.. 1.1.5 Formulación del Problema ¿Se mejorará la seguridad de la red inalámbrica en el Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil mediante el uso de los Sistemas Criptográficos?. 1.1.6 Evaluación del Problema Delimitado: Se establece el Análisis de Sistemas Criptográficos en la red wifi del Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil para considerar si el algoritmo criptográfico que usa es el adecuado. Claro: Busca que se maneje de forma más confiable la información que comparten los usuarios que emplean esta red. Concreto: Se utilizará una herramienta de software para realizar el respectivo análisis y así proponer soluciones para el mejoramiento e implementación de la seguridad en red wifi y de esta manera protegerse de incursiones no deseadas en sus dispositivos. Relevante: El principal propósito es utilizar dicho análisis al servicio de la comunidad estudiantil, para que sean más cautelosos al compartir información mediante dicha red. Original: Busca que se mejore, la seguridad de la red wifi con la que cuenta actualmente el Área de Recreación y Bienestar Estudiantil si este fuese el caso.. 7.

(29) Factible: El análisis criptográfico de la red será factible gracias a la colaboración de las autoridades y estudiantes para lograr un mayor alcance.. 1.2 OBJETIVOS 1.2.1 Objetivo General Analizar los sistemas criptográficos en la red wifi del Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil.. 1.2.2 Objetivos Específicos Analizar los algoritmos criptográficos en las redes wifi del Área de Recreación y Bienestar Estudiantil de la UG para la determinación del sistema más seguro. Verificar el tráfico criptográfico de datos de la red inalámbrica del Área de Recreación y Bienestar Estudiantil de la UG para el conocimiento de la función de los dispositivos inalámbricos. Realizar una comparación de los tiempos de procesamiento de los algoritmos simétricos y asimétricos en redes wifi para la demostración del óptimo según las necesidades del usuario. Utilizar una herramienta tecnológica para la descripción del funcionamiento de los algoritmos criptográficos.. 1.3 ALCANCES DEL PROBLEMA La presente investigación buscará proponer los resultados de riesgos que pueden existir al atacar una red inalámbrica, realizando un análisis de factibilidad, determinando la solución adecuada y brindar una mayor seguridad a la información. Este estudio abarca el Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil, ubicada en Ciudadela Universitaria Salvador Allende – Avenida Kennedy S/N y Avenida Delta, dando soluciones para prevenir el robo de información a los dispositivos tecnológicos.. 8.

(30) 1.4 JUSTIFICACIÓN E IMPORTANCIA El propósito de esta investigación es analizar un sistema criptográfico que nos ayuda a reducir las vulnerabilidades de la red inalámbrica, ya que su finalidad es proteger la contraseña permitiendo que la misma este oculta para cualquier otro usuario externo del área, hoy en día existen varias maneras de atacar las redes y así logran robar información de los distintos dispositivos a los que pueden estar conectados, este sistema brindará protección a la información que este guardada en su dispositivo, como documentos, claves de cuentas bancarias, correos, redes sociales. Cuando se da alguna alerta en el dispositivo como anomalías en los archivos, inconvenientes al navegar en la web ya que puede redireccionar a otra URL que no esté solicitando o de manera automática se activa o desactiva alguna función en el dispositivo, puede mitigar el ataque al dispositivo realizando: Reiniciar el dispositivo. Inhabilitar la red inalámbrica. Detener procesos tecnológicos. Cambiar las contraseñas de las cuentas que estén registradas en el dispositivo. En el caso de un ataque a la red inalámbrica permitirá al usuario o algún especialista en el tema contrarrestar el robo de la información. Aunque el tiempo de alerta al que puede estar expuesto sea relativamente corto permitirá accionar en beneficio de su información.. 1.5 METODOLOGÍA DEL PROBLEMA Para comprobar la investigación utilizaremos una herramienta tecnológica que nos permita analizar la red inalámbrica tomando como referencia el algoritmo criptográfico, tipo de cifrado y el tipo de seguridad que posee la red. Entre las variables tenemos el sistema criptográfico que sería una variable dependiente y la red wifi como variable independiente.. 9.

(31) La metodología que vamos a utilizar serán encuestas conformadas por cinco preguntas, cuyos resultados serán calculados mediante modelos estadísticos. La población escogida para este proyecto son los estudiantes que se encuentran en el Área de Recreación y Bienestar Estudiantil de la Universidad de Guayaquil, ubicada en Ciudadela Universitaria Salvador Allende – Avenida Kennedy S/N y Avenida Delta.. 10.

(32) CAPITULO II 2 MARCO TEÓRICO En este capítulo se definen conceptos e ideas que estén relacionadas con el análisis de un sistema criptográfico en una red inalámbrica. Para lograr escoger una solución óptima en cuanto a un sistema criptográfico se deberá evaluar los protocolos de seguridad tales como WEP, WPA, WPA2, filtrado de direcciones MAC, tipos de sistemas y algoritmos criptográficos, así como también los tipos de ataques que puede enfrentar la red inalámbrica. Con respecto a los protocolos de seguridad en redes WLAN hay dos formas que se debe tener en cuenta como la autenticación y el cifrado, ya que será fundamental al momento de realizar la comparación de las claves.. 2.1 ANTECEDENTES DEL ESTUDIO Resaltando el artículo científico Dialnet con el tema: EDUCACIÓN EN SEGURIDAD. CRIPTOGRFICA. PARA. REDES. INALÁMBRICAS. CON. TECNOLOGÍAS WIFI, BLUETOOTH Y WIMAX realizado en Ecuador, (Alvarado y Nuñez, 2017) explican que: El problema de seguridad en las tecnologías inalámbricas siempre estará presente, ya sea, por causa de personas malintencionadas o por la debilidad del método criptográfico utilizado. Además, existen herramientas de software y técnicas de ataques informáticos que pueden vulnerar todo un sistema de seguridad. (p.232) Debido a esto, es necesario realizar un análisis de la evolución de los métodos criptográficos que se aplican a cada una de las tecnologías inalámbricas, ya que cada mejora que ha realizado la IEEE (Instituto de Ingenieros Eléctricos y Electrónicos) en los estándares de area local (WLAN, Wireless Local Area Network), de área personal (WPAN, Wireless Personal Area Network) y de área metropolitana (WMAN, Wireless Metropolitan Area Network) ha tenido como. 11.

(33) objetivo principal regenerar la seguridad del método criptográfico logrando garantizar la seguridad y reducir el número de vulnerabilidades en las redes. El Wifi es un tipo de conexión que se realiza de manera inalámbrica por medio de ondas de radio, es por eso que los dispositivos resultan ser más susceptibles de interceptar la comunicación y teniendo acceso a la información de los usuarios. Por este motivo es imprescindible cifrar la comunicación ya que las redes wifi son comúnmente utilizadas en áreas universitarias, urbanizaciones, empresas y sitios públicos, uno de los principales inconvenientes que presentan estas redes es la baja velocidad al momento de transferir archivos e incluso si tienen pocos dispositivos que están conectados. (Herrera, 2015) Explica que: El cifrado que muchos módems traen por defecto suele ser el WEP (Wired Equivalent Privacy) sin embargo WEP es muy inseguro, por tal motivo se mejoró el modo de cifrar la comunicación y se lo llamó WPA (Wi-Fi Protected Access) este es considerado como el estándar recomendado. (pág.4) Este estudio puede ser útil para entender como es afectada la transferencia de información en redes inalámbricas y tomar medidas de precaución y seguridad en los dispositivos.. 2.2 FUNDAMENTACIÓN TEÓRICA 2.2.1 Sistema Tiene como función principal el procesamiento y almacenamiento de datos, un sistema como tal puede estar relacionado tanto parte física (hardware) que puede hacerse referencia a dispositivos tecnológicos como procesador, memoria RAM, etc; y a su vez la parte lógica (software) esto hace referencia a programas, S.O.. 2.2.2 Criptografía Es un mecanismo para resguardar tanto información como claves que son totalmente confidenciales y personales. La criptografía se caracteriza. 12.

(34) por utilizar método de códigos para proteger dicha información y que no esté expuesta a cualquier usuario o persona mal intencionada que pueda hacer mal uso de esa información, esta información una vez oculta por medio de los códigos podrá ser descifrada por herramientas que sean especialmente para desencriptar. Este mecanismo también es utilizado para brindar seguridad a nivel comunicación de redes, es decir realizar la autenticación y autorización de usuarios que forman parte de la corporación o que están permitidos para la manipulación de información, así como también negar el acceso de los que no cuentan con los debidos permisos para acceder. Actualmente es un mecanismo muy utilizado y de mucha ayuda ya que no se está exento a sufrir algún ataque informático y esto ayudaría a prevenir. El mensaje cifrado adopta el nombre Criptograma. Gráfico 3: LA CRIPTOGRÁFIA. Elaborado: (Borghello, s.f.) Fuente: https://www.segu-info.com.ar/criptologia/criptologia.htm. 2.2.3 Objetivos de Criptografía Se puede deducir cinco objetivos principales, en el cual cada uno de los sistemas de seguridad debe ser complementado con un conjunto de funciones que ayudará para que el sistema obtenga mayor seguridad. Autenticación. - Cumple con la función de identificar la identidad del usuario, esto quiere decir que antes de que exista alguna transferencia de información el remitente y receptor deberán estar identificados, caso contrario no debería permitir el acceso.. 13.

(35) Privacidad. - Tiene como propósito permitir que solo el receptor previamente autorizado pueda recibir y leer la información. Integridad. - El receptor debe verificar que la información enviada por el remitente sea la misma que le ha llegado, esto quiere decir que no haya sido alterada en el periodo del envío. No a la reprobación. - Un proceso para examinar que el remitente y el receptor hayan enviado originalmente el mensaje y éste no pueda ser negado. Fiabilidad / disponibilidad. -. Se trata de obtener un sistema seguro. para que este no pueda ser atacado por algún intruso permitiendo así afectar la calidad y disponibilidad de la información o servicio que este brindando.. 2.2.4 Sistema Criptográfico El propósito de un sistema criptográfico es abastecer de seguridad. Por tanto, para graduar la clase de un sistema criptográfico es necesario determinar la seguridad con la que contribuye dicho sistema. Gráfico 4: SISTEMA CRIPTOGRÁFICO. Elaborado: (ALGORITMOS DE CIFRADO, 2015) Fuente: http://media.espora.org/mgoblin_media/media_entries/1661/presentacion.pdf. 14.

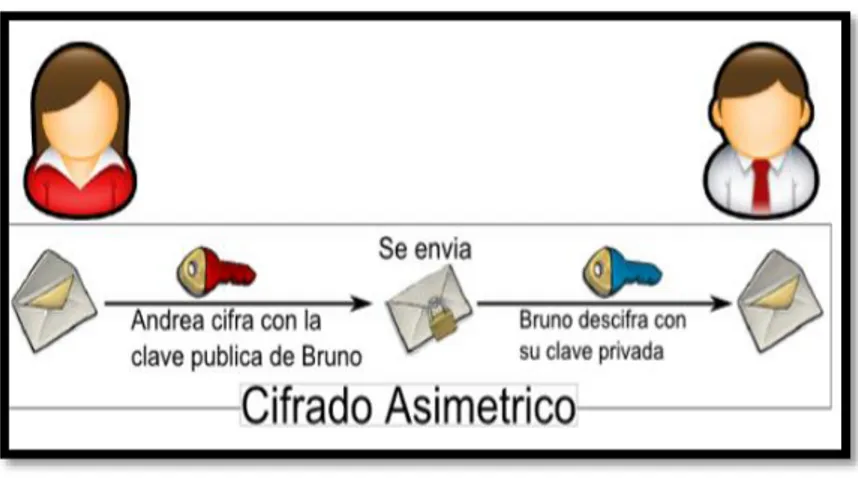

(36) 2.2.4.1 Tipos de sistemas criptográficos Los sistemas criptográficos se diversifican por: Criptografía simétrica y asimétrica. 2.2.4.1.1 Criptografía Asimétrica La criptografía asimétrica conocida también como criptografía de clave pública, se fundamenta en el uso de dos claves: la pública la cual se podrá divulgar sin ningún inconveniente a todas las personas que requieran enviar algo cifrado y la privada que no debe de ser revelada nunca. Estas dos claves están relacionadas por operaciones matemáticas. Gráfico 5: CIFRADO ASIMÉTRICO. Elaborado: (ALGORITMOS DE CIFRADO, 2015) Fuente: http://media.espora.org/mgoblin_media/media_entries/1661/presentacion.pdf. 2.2.4.1.2 Criptografía Simétrica "La criptografía simétrica solo utiliza una clave para cifrar y descifrar el mensaje, que tiene que conocer el emisor y el receptor previamente y este es el punto débil del sistema, la comunicación de las claves entre ambos sujetos” (GUTIERREZ, 2017), ya que deduce una forma más fácil detener una clave que se ha difundido sin seguridad ya sea manifestándola en alto, enviándola por correo electrónico u ordinario o realizando una llamada telefónica.. 15.

(37) Gráfico 6: CIFRADO SIMÉTRICO. Elaborado: (ALGORITMOS DE CIFRADO, 2015) Fuente: http://media.espora.org/mgoblin_media/media_entries/1661/presentacion.pdf. 2.2.4.1.3 Cifrado Híbrido “Este sistema es la unión de las ventajas de los dos anteriores, debemos de partir que el problema de ambos sistemas criptográficos es que el simétrico es inseguro y el asimétrico es lento (GUTIERREZ, 2017)”. El curso para usar un sistema criptográfico híbrido es el siguiente: . Crear una clave pública y otra privada (en el receptor).. . Cifrar un archivo de manera síncrona.. . El receptor nos remite su clave pública.. . Ciframos la clave que hemos estado usando para encriptar el archivo con la clave pública del receptor.. . Dirigimos el archivo cifrado (síncronamente) y la clave del archivo cifrada (asíncronamente y solo puede ver el receptor).. 16.

(38) Gráfico 7: CIFRADO HIBRIDO. Elaborado: (Larragan, 2016) Fuente: http://mikelgarcialarragan.blogspot.com/2016/07/criptografia-xxi-criptologiapara-todos.html. 2.2.4.2 Diferencias entre cifrado simétrico y asimétrico Iniciamos, con que el cifrado simétrico es más inseguro ya que solo el hecho de que se envié la clave es una gran vulnerabilidad, pero cuenta con la ventaja de que se puede cifrar y descifrar en menor tiempo del que demora el cifrado asimétrico, que es el mayor inconveniente y es la razón por la que aparece la criptografía híbrida.. 2.2.5 Modos de cifrado y descifrado 2.2.5.1 ECB (Electronic Code Book) Su característica principal es dividir los datos en bloques de 64 bits con la particularidad que cada uno de estos bloques solo se cifraran una vez, por lo cual cada bloque separado es independiente entre los demás, es decir que si existiera un error al momento de ser transmitida la información ya sea por medio de la red o una línea de teléfono, este error solo afectara al bloque que lo contiene.. 17.

(39) Este modo tiene como ventaja su fácil implementación y más rápido siendo el modo más utilizado por DES, una de sus desventajas es no poseer medidas de seguridad en lo que lo convierte en un modo débil.. 2.2.5.2 CBC (Cipher Block Chaining) Este modo brinda mayor seguridad que el ECB ya que aplica una operación Xor dando un número de 64 bits tomando el nombre de vector de inicialización o IV, es decir que se aplica esta operación con el bloque previamente cifrado y el bloque cifrado con ECB. Al momento de transmitir información ya sea vía red o línea telefónica y se presentará un error que este no sea de transmisión, el error será transmitido a todos los bloques siguientes ya que cada bloque es dependiente de otro.. 2.2.5.3 CFB (Cipher Feedback) Este modo se caracteriza por utilizar bloques de texto plano menor a 64 bits para que se puedan cifrar, a este texto se le aplicara la operación Xor. Este modo es similar al CBC ya que comparten el mismo error al momento de transmitir la información éste afectará a los bloques siguientes durante la transmisión. Brinda seguridad, pero a la vez es lento por causa de su complejidad.. 2.2.5.4 OFB (Output Feedback) Tiene como diferencia un error de transmisión en un bloque no podrá afectar los bloques continuos ya que al momento que el destinatario obtenga el valor inicialmente registro de desplazamiento proseguirá generando nuevos registros. Su desventaja es no brindar seguridad ya que solo se necesitará la salida de texto real y DES para poder encontrar el último bloque.. 2.2.6 Cifrados por bloques Hace referencia al cifrado de clave simétrica cuya operación se realiza en conjunto de bits de longitud estática conocidos también con el nombre de bloques, el cifrado por bloques es llamado también bloque de texto plano. El descifrado es producido por ingresar bloques de texto ya cifrados así produciendo bloque de texto plano.. 18.

(40) 2.2.6.1 DES (Algoritmo Data Encryption Standard) DES es el primer estándar de cifrado creado, es un algoritmo que fue perfeccionado particularmente por IBM a solicitud del NBS (Oficina Nacional de Estandarización,. en. el. presente. llamado. NIST,. Instituto. Nacional. de. Estandarización y Tecnología) de Estado Unidos. Producida encima de bloques de 128 bits, cuya clave tenía igual longitud. Fundamentado en operaciones lógicas booleanas y fácilmente podía ser implementado, tanto en software como en hardware. Con las modificaciones filtradas por el NBS, básicamente se fundamenta en el decrecimiento de la longitud de clave y de los bloques, DES cifra bloques de 64 bits, a través de permutación y sustitución y empleando una clave de 64 bits, de los que 8 son de paridad (esto es, en realidad usa 56 bits), creando así 64 bits cifrados. Existen ataques registrados dejando al descubierto las debilidades que posee definiéndolo como un cifrado inseguro. Gráfico 8: ESQUEMA GENERAL DEL ALGORITMO DES. Elaborado: (R, 2004) Fuente: Seguridad en la Informática de Empresa. 19.

(41) 2.2.6.2 AES (Algoritmo Advanced Encryption Standard) AES es uno de los algoritmos más sobresalientes debido que este tiene a WPA como sistema de cifrado el cual puede trabajar tanto en hardware como en software, tiene bloques y también claves de longitudes que varían. Existen AES de 128, 192 y 256 bits, cuya matriz de bytes contiene 4 filas y 4 columnas. Su funcionamiento está fundamentado en operaciones matemáticas y lógicas. Gráfico 9: ESQUEMA DEL ALGORITMO AES. Elaborado: (R, 2004) Fuente: Seguridad en la Informática de Empresas. 20.

(42) 2.2.7 Comparación entre AES, 3DES, DES CUADRO N. 3 COMPARATIVA AES, 3DES, DES. FACTORES LONGITUD DE CLAVE. AES 128, 192 y 256 bits. TIPO DE CIFRAS. 3DES K1, k2 y k3 168 bits (k1 y k2) 168 bits) (k1yk2 es mismo) 112 bits Simétrica bloques de cifrado 64 bits. DES 56 bits. 1978 Vulnerable al diferencial de fuerza bruta atacante, podría ser analizada de texto plano con criptoanálisis diferencial Solo uno débil que es salir en DES 2^112 y 2^168. 1977 Vulnerables a diferencial y lineal criptoanálisis, las tablas de sustitución débiles. 95^14 y 95^21. 95^7. Para una clave de 128bits 5x10 años. Para una clave de 112nits 800 días. Para una clave de 56bits 400 días. 10(128bits), 12(192 bits), 14(256bits) 4.174/6.452. 48. 16. 3.45/5.665. 4.01/6347. Sola (Dividida en 3 partes). Sola. Simétrica bloques de cifrado 128, 192, 256 bits 2000 Diferencia en contra de fuerte, truncado diferencial e interpolación lineal y plazas de ataques. TAMAÑO DE BLOQUE DESARROLLO RESISTENCIA CRIPTOANALISIS. SEGURIDAD. Considerado seguro. POSIBLES CLAVES. 2^128, 2^192 y 95^192 95^15, 95^24 y 95^32. POSIBLES TECLA DE CARACTERES ASCII IMPRIMIR IMPRIMIBLE REVISIÓN TODA LA LLAVE EN 50 MIL MILLONES DE CLAVES RONDA. RENDIMIENTO (ENCRIPTACION DESENCRIPTACION) CLAVE. Sola. Simétrica bloques de cifrado 64 bits. Resultado insuficiente 2^57. Elaborado: (Yuri Medina Vargas, 2015) Fuente: Dialnet. 21.

(43) 2.2.8 IPsec (Internet Protocol Security) Es un conjunto de protocolos, su función es confirmar las comunicaciones sobre el Protocolo de Internet (IP) autenticando y/o cifrando cada paquete IP en un flujo de datos. IPsec también cuenta con protocolos para la creación de claves de cifrado. “La característica principal de IPSec que permite dar soporte a esta variedad de aplicaciones es que puede cifrar y/o autentificar todo el tráfico en el nivel IP. Por lo tanto, pueden asegurarse todas las aplicaciones distribuidas, incluyendo conexión remota, cliente/servidor, correo electrónico, transferencia de ficheros, acceso a la web, etc” (CAPUÑAY, 2016). Gráfico 10: ENTORNO DE SEGURIDAD IP. Elaborado: (Aboy, 2006, pág. 74) Fuente: http://slideplayer.es/slide/2261932/. 2.2.9 Hash “Función unidireccional que toma un mensaje de entrada con una longitud parcial y realiza un resumen con una longitud fija. Cisco utiliza tanto Secure. 22.

(44) Hash Algorithm (SHA) como Message Digest 5 (MD5) en la implementación de la estructura IPSec” (CAPUÑAY, 2016).. 2.2.10 MD5 (Message-Digest Algorithm 5) Algoritmo de propagación de hash unidireccional que emite un hash de 128 bits. Tanto MD5 como el Algoritmo de hash seguro (SHA) son modificaciones del MD4, que se proyectó para reforzar la seguridad de este algoritmo de generación de hash. SHA es más fiable que MD4 y MD5. Cisco implementa hashes para la autenticación dentro del marco IPSec.. 2.2.11 SHA (Algoritmo de hash seguro) Hash unidireccional propuesto por NIST. SHA está basado en MD4 y produce un digest de 160 bits. Puesto que SHA produce un digest de 160 bits, es más resistente a los ataques que los hashes de 128 bits (como el MD5), pero es más lento.. 2.2.12 RSA (Rivest, Shamir y Adleman) Algoritmo de cifrado de bloques que usa una clave pública que se lo hace de manera autenticada y la otra privada, la cual es guardada en secreto por su propietario. Los mensajes que son enviados implementando el algoritmo RSA se representan mediante números y su función es basada en el producto de dos números primos mayores que 10100 los cuales son elegidos de manera aleatoria para formar la clave cifrada.. 2.2.13 AH (Encabezado de autenticación) AH es el protocolo que se debe ser usado en el momento que no se solicita o no se admite la confidencialidad. Otorga la autenticación y la integridad de datos para los paquetes IP que se transfieren entre dos sistemas. Aunque, AH no ofrece la confidencialidad (el cifrado) de datos de los paquetes. Todo el texto se envía como texto no cifrado. Cuando se maneja solo, el protocolo AH proporciona una protección poco segura.. 23.

(45) 2.2.14 HTML (HyperText Markup Language) Es una especie de archivo sobre el que está basada la estructura de la aplicación WWW (World Wide Web). Gráfico 11: ¿QUÉ ES HTML?. Elaborado: (Reyes, s.f.) Fuente: https://devcode.la/blog/que-es-html/. 2.2.15 Internet Es un conjunto descentralizado de redes de comunicación interconectadas que usan la familia de protocolos TCP/IP, lo cual respalda, que las redes físicas heterogéneas que la competen se ejecutan como una red lógica única, de alcance mundial. Gráfico 12: INTERNET. Elaborado por: (Venemedia, 2015) Fuente: Seguridad en la Informática de Empresas. 24.

(46) 2.2.16 Algoritmo “Procedimiento de calculo que consiste en cumplir una serie o conjunto ordenado y finito de instrucciones conducen, una vez especificados los datos, a la solución que el problema genérico en cuestión tiene para los datos considerados” (VANCELLS, 2002).. 2.2.17 Clave Privada Se caracteriza por ser de conocimiento y uso personal, la utilización de una clave privada podrá prevenir que cualquier otra persona ajena a la misma pueda acceder a cuentas bancarias, correos electrónicos, redes sociales, etc.. 2.2.18 Redes Inalámbricas Se la conoce con abreviatura LAN, se trata de una red local inalámbrica con el objetivo de conectar y estar en red con dispositivos que estén dentro de un perímetro determinado por ello el nombre de local, usan la comunicación de radio frecuencia para evitar el uso de cableado físico dando la facilidad de movilidad y accesibilidad al usuario que la utilice. Gráfico 13: TIPOS DE REDES INALAMBRICAS. Elaborado:: (Carlos-vialfa, 2017) Fuente: https://es.ccm.net/contents/818-redes-inalambricas. 25.

(47) 2.2.19 Wifi Se trata de redes inalámbricas que permiten conectar diferentes dispositivos como laptop, teléfonos celulares, etc. sin necesidad de cables físicos. Para obtener esta función es necesario la implementación de un router conectado a internet para que pueda compartir señal de radio frecuencia en un perímetro permitido según el alcance, ancho de banda que ofrezca el proveedor de internet. Gráfico 14: TECNOLOGIA WIFI. Elaborado: (Newsdesk, 2018) Fuente: https://www.v3.co.uk/v3-uk/news/3024103/wifi-alliance-to-rush-out-wpa3-laterthis-year-to-head-off-krack-attacks. 2.2.20 Mecanismos para brindar más seguridad a la red 2.2.20.1. Reducir el riesgo. La red debe ser diseñada para brindar una protección multicapa, así como también para interoperar.. 2.2.20.2. Protección contra amenazas. Debe crearse políticas de seguridad adoptando medidas para contrarrestar las amenazas informáticas internas y externas.. 2.2.20.3. Visibilidad. Proteger el acceso mediante el uso de datos en tiempo real, mantener en control constante por si se presenta alguna actividad fuera de lo normal aun contando con cifrado en el tráfico.. 26.

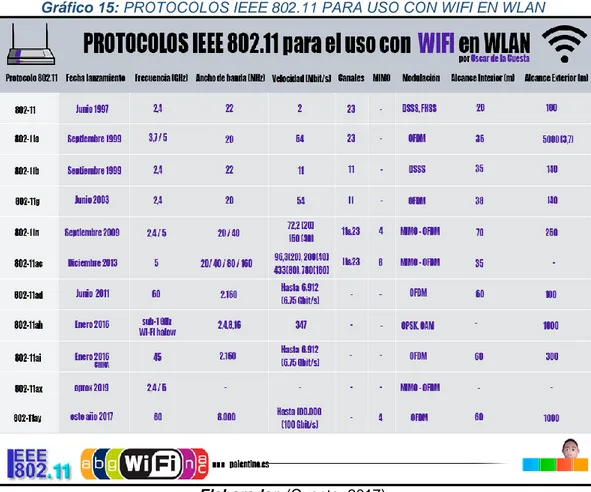

(48) 2.2.21 Estándares Wifi Fue creado con el nombre Wireless Fidelity se caracteriza por mostrar la descripción de los dispositivos WLAN cuyo estándar aplicado sea el 802.11. Este estándar trabaja en la banda de frecuencia de 2.4Ghz a su vez proporcionando alrededor de catorce canales para la transmisión de datos, claro está que no todos los canales son proporcional es su funcionamiento esto depende mucho del país y la región en la que se encuentren. La familia 802.11 está compuesta, hasta la actualidad, por los siguientes estándares: Gráfico 15: PROTOCOLOS IEEE 802.11 PARA USO CON WIFI EN WLAN. Elaborador: (Cuenta, 2017) Fuente: www.palentino.es/blog/estandares-wifi-y-alguna-otra-cuestion-relacionada-conla-salud/. 27.

(49) 2.2.22 Firewall (Corta Fuegos) Es un sistema que puede ser implementado en software o hardware diseñado especialmente para obstruir el acceso que no ha sido autorizado y a su vez también permite el paso de comunicaciones autorizadas.. 2.2.22.1. Ventajas de los Firewall. Está diseñado para bloquear el acceso de aplicaciones o personas externas no autorizadas.. 2.2.22.2. Restricciones de los Firewall. No protege los ataques cuyo tráfico no pase a través del mismo. No protege las amenazas que se pueden presentar por ataques internos. . No protege los ataques de ingeniería social.. No protege los ataques que pueden ser causados por virus o software, es por ello que se recomienda adicionalmente que se instale un antivirus. Gráfico 16: FIREWALL. Fuente: http://www.etapa.net.ec/Portals/0/Productos%20y%20Servicios/Cortafuegos%20o%20Fir ewall.pdf. 2.2.23 Phishing Se lo conoce con el nombre de suplantación de identidad, con la característica principal de tratar de obtener información confidencial tales como contraseñas de tarjetas de crédito u otra información muy susceptible. La persona que realiza este tipo de ingeniería social es conocida como phisher su función es hacerse. 28.

(50) pasar por una persona o institución de confianza esta comunicación por lo general es media correros electrónicos o utilizando llamadas telefónicas.. 2.2.24 Protocolos de Seguridad Definen las reglas que administran las comunicaciones ya sean estas de telefonía, radio, correo electrónico, radio, así como también dispositivos físicos como cedula de identidad, tarjetas de crédito, elaboradas para que el sistema pueda soportar algún tipo de ataque. Los protocolos son diseñados mediante políticas para contrarrestar los riesgos a los que pueden ser expuestos los sistemas.. 2.2.24.1. EAP (Extensible Authentication Protocol). Es el protocolo de Autentificación Extensible que tiene las principales tareas de autentificar, autorizar, contabilizar. El proceso de Autentificación consta en: -. Suplicante: Se refiere al cliente que debe ser autenticado.. -. Autenticador: Es el elemento intermediario que distribuirá el servicio una vez que el suplicante haya sido autenticado.. -. Servidor de autenticación: Es el encardo de realizar correctamente la autenticación del suplicante. 1. El Autenticador envía en paquete de EAP-Request/Identity al suplicante, inmediatamente éste sea detectado y el acoplamiento se encuentre en estado activo. 2. El suplicante envía un paquete de EAP-Response/Identity al Autenticador pasando inmediatamente al servidor de autenticación. 3. El servidor de autenticación envía una prueba al Autenticador, éste desempaqueta el contenido IP, luego lo empaqueta de nuevo en EAPOL y lo envía al suplicante. 4. El suplicante responde la prueba al Autenticador enviando la respuesta al servidor de autenticación.. 29.

(51) 5. En el caso que el suplicante tenga la identidad apropiada, el servidor de autenticación responderá con un mensaje exitoso al Autenticador que será enviando al suplicante. Permitiendo que el Autenticador le dé acceso al suplicante. Servidor de Autenticación RADIUS. EAPOL. CLIENTE. ACCESS POINT. AAA SERVER (RADUIS). EAP - Request ID. EAP - Response ID Radius - Access Request. Radius - Access Challenge - ID EAP - Request Challenge - ID. EAP - Response Challenge Radius - Access Response. Radius - Access Accept EAP - Sucess. Gráfico 17: AUTENTICACIÓN EAP Elaborado: (Serrano, 2011) Suplicante Autenticador Fuente: http://repositorio.puce.edu.ec/bitstream/handle/22000/4642/TESIS%20%20PUCE%204479.pdf?sequence=1. 2.2.24.2. WEP (Wired Equivalency Privacy). Es el protocolo de autentificación, confidencialidad y control de acceso en las redes WLAN, está implementado bajo el estándar IEEE 802.11 con el objetivo de cifrar los datos antes de que estos sean enviados por medio de la red.. 30.

(52) El algoritmo de encriptación se basa en: 1. Se calcula un CRC (Cyclic Redundancy Check) de 32 bits es el método que garantiza la integridad de los mensajes ICV (Integrity Check Value). 2. Se adjunta el ICV al mensaje que se desea enviar y se añade la clave secreta seguida del IV formada la semilla (Seed). 3. El PRNG (Pseudo Random Number Generator) de RC4 proporciona una continuidad de caracteres pseudoalotorios a partir del seed con la misma longitud de bits obtenidos en el punto anterior. 4. Se calcula por medio de XOR de los caracteres indicados en el segundo y tercer numeral, dará como resultado el mensaje cifrado. 5. Se envía un IV (sin cifrar) y el mensaje cifrado dentro del campo de datos (frame body) de la trama IEEE 802.11. Gráfico 18: ALGORITMO DE ENCRIPTACION WEP Mensaje Se calcula CRC y se concatena. Mensaje IV Clave Compartida. Mensaje. ICV Se cifra. ICV. + byte a byte GENERADOR PSEUDOALEATORIO. Secuencia RC4 ____ ___________________ Mensaje cifrado Se añade ICV. ICV Mensaje cifrado Se añade cabecera 802.11 HDR. ICV. Se envía. Mensaje cifrado. Elaborado: (Serrano, 2011) Fuente: http://repositorio.puce.edu.ec/bitstream/handle/22000/4642/TESIS%20%20PUCE%204479.pdf?sequence=1. 31.

(53) 2.2.24.3. WPA (Wi-Fi Protected Access). Es el protocolo de Acceso Protegido Wifi, tiene como características principales la distribución dinámica de claves, utiliza el vector de inicialización IV mejorando la confidencialidad. Los datos que se utilizan en el cifrado es RC4 con una clave que tiene una longitud de 128 bits y un IV de 48 bits. WPA tiene un mecanismo MIC que ayuda a contrarrestar los ataques para vulnerar el protocolo de integridad de calve temporal. Su funcionamiento puede ser con: -. Clave inicial compartida: Conocida como WPA Personal, está diseñado para pequeñas empresas y los usuarios en sus hogares, utilizando clave compartida en estaciones de trabajo o puntos de accesos.. Servidor AAA: Conocido como WPA Enterprise, tiene como tareas autentificar, autorizar y contabilizar. El estándar IEE 802.1x es utilizado para proporcionar el acceso a la red basado en puertos para autenticar y distribuir las claves.. 2.2.24.4. .. WPA2. Es una mejor versión del protocolo WPA, utilizando el algoritmo de encriptación AES (Advanced Encryption Standard). Tiene como objetivo proporcionar la compatibilidad de las características de seguridad obligatorias del estándar IEEE 802.11i que aún no se incluyen para equipos que soportan WPA. CUADRO N. 4 COMPARATIVA DE LOS MECANISMOS WEP, WPA, WPA2. Cifrado Integridad Tamaño de la clave Seguridad Ventajas. WEP (802.11). WPA. RC4 CRC-32 64 o 128 bits (24 bits IV y 40 o 104 bits de clave) Débil Se implementa sobre la capa MAC. TKIP MIC (Michael) 128 bits para el cifrado. 64bits para la autenticación. Fuerte Soluciona problemas del. WPA2 (802.11i) AES CCM-CCMP 128 bits a 256. Más Seguro Utiliza cifrado de bloque de. 32.

(54) Desventajas. Medios efectivos de aplicación Ataques. (Control de Acceso al Medio) y dota de seguridad a las comunicaciones en redes 802.11 con un coste de recursos muy bajo. Fácil de Romper Vulnerabilida d Debilidad del vector de inicialización (IV) Las claves de usuario son estáticas Carece del servicio de autenticación Solo para usuarios domésticos y aplicaciones no criticas Análisis de paquetes para intentar descifrar el tráfico Ataques activos basados en la introducción de paquetes Fuerza bruta. mecanismo WEP. Nuevo protocolo para cambiar la clave de forma dinámica cada cierto tiempo. . Soluciona problemas del mecanismo WEP Nuevo protocolo para cambiar la clave de forma dinámica cada cierto tiempo Solo para usuarios domésticos y aplicaciones no criticas DOS o ataques de denegación de servicio Ataque por diccionario. 128, 192 o 256 bits. Necesita menos ancho de banda.. Requiere un hardware especifico que cumpla con el estándar IEEE 802.11i. Usuarios domésticos y empresariales . . . DOS o ataque s de denega ción de servicio Inunda ciones de datos Secues tro de sesión Fuerza bruta. Elaborado: (Yasser Cesar Alvarado, 2017) Fuente: Scielo. 33.

(55) 2.2.25 Cifrado TKIP (Temporal Key Integrity Protocol) Solución temporal al problema de reutilización de clave WEP. Este proceso comienza con una clave temporal de 128 bits que es repartida entre los clientes y puntos de acceso. Hace combinación de la clave temporal con la dirección MAC del cliente.. 2.2.26 PSK (PRE SHARED KEY) Clave previamente compartida, quiere decir que la seguridad wifi está basado en un secreto compartido como la contraseña de la red wifi que los usuarios ya conocen y también el punto de acceso.. 2.2.27 RC4 Es un cifrado de flujo simétrico que no está fundamentado en bloques, su encriptación es totalmente simple y puede ser usado en un software actuando de manera efectiva, es por esto por lo que es uno de los sistemas de cifrado más usado en el mundo. RC4 ya no es considerado actualmente como un algoritmo seguro ya que es utilizado por WEP que es un sistema que ha sido ya totalmente vulnerado.. 2.2.28 CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) Se trata de un protocolo con modo contador con modo de codificación de autenticación, su diseño abarca para uso de dispositivos LAN inalámbricos que tengan implementado el estándar 802.11i. Este protocolo brinda diferentes servicios de seguridad como autenticación, confidencialidad y el control de acceso a la información.. 2.2.29 CCM Es un cifrado de sustitución que se basa en sustituir una o más entidades de las que consta un mensaje por unas varias entidades distintas.. 34.

Figure

Documento similar

Abstract: This paper reviews the dialogue and controversies between the paratexts of a corpus of collections of short novels –and romances– publi- shed from 1624 to 1637:

E Clamades andaua sienpre sobre el caua- 11o de madera, y en poco tienpo fue tan lexos, que el no sabia en donde estaña; pero el tomo muy gran esfuergo en si, y pensó yendo assi

Después de una descripción muy rápida de la optimización así como los problemas en los sistemas de fabricación, se presenta la integración de dos herramientas existentes

por unidad de tiempo (throughput) en estado estacionario de las transiciones.. de una red de Petri

6 Para la pervivencia de la tradición clásica y la mitología en la poesía machadiana, véase: Lasso de la Vega, José, “El mito clásico en la literatura española

d) que haya «identidad de órgano» (con identidad de Sala y Sección); e) que haya alteridad, es decir, que las sentencias aportadas sean de persona distinta a la recurrente, e) que

La siguiente y última ampliación en la Sala de Millones fue a finales de los años sesenta cuando Carlos III habilitó la sexta plaza para las ciudades con voto en Cortes de

Ciaurriz quien, durante su primer arlo de estancia en Loyola 40 , catalogó sus fondos siguiendo la división previa a la que nos hemos referido; y si esta labor fue de