Detección de incidentes informáticos utilizando Honeypots

Texto completo

(2) Universidad Central “Marta Abreu” de Las Villas Facultad de Ingeniería Eléctrica Departamento de Telecomunicaciones y Electrónica. Detección de incidentes informáticos utilizando Honeypots Tesis presentada en opción al Título Académico Autor: Vanessa Echerri Maya E-Mail: vecherri@uclv.edu.cu Tutor: MSc. Yakdiel Rodríguez-Gallo Guerra E – Mail: yrodriguez-gallo@uclv.edu.cu Cotutor: Ing. Carlos Miguel Bustillo Rodríguez E – Mail: cbustillo@uclv.edu.cu. Santa Clara 2014 “Año 56 de la Revolución”.

(3) Hago constar que el presente trabajo de diploma fue realizado en la Universidad Central “Marta Abreu” de Las Villas como parte de la culminación de estudios de la especialidad de Ingeniería en Telecomunicaciones y Electrónica, autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicado sin autorización de la Universidad.. ____________________ Firma del Autor Los abajo firmantes certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada.. ___________________ Firma del Tutor. _____________________. ________________________. Firma del Jefe de Departamento. Firma del Responsable de Información Científico-Técnica.

(4) PENSAMIENTO. “La inteligencia no es la facultad de imponerse, es el deber de ser útil a los demás” José Martí..

(5) DEDICATORIA. A mis padres, que han estado conmigo en todos los momentos importantes de mi vida y han sido un ejemplo para mí. A mi novio Reinier, por brindarme su amor y apoyo incondicional. A mis hermanas, que a pesar de estar lejos siempre me han querido y apoyado. A mis abuelos, por estar a mi lado y quererme. A mi abuelo Pichi, que aunque no me acompaña físicamente sé que estaría muy orgulloso de mis logros. A mi tía Fefi, que me ha ayudado incondicionalmente y me ha querido como a una hija. A todos mis amigos, que siempre los llevo en mi corazón..

(6) AGRADECIMIENTOS. A mis padres, por apoyarme siempre y por el esfuerzo que han hecho para que logre mis sueños. A mi novio Reinier, que ha estado conmigo en los momentos difíciles. A mi tutor Yakdiel, por ayudarme incondicionalmente en la realización de este proyecto. A mi Cotutor Carlos, por haber colaborado en la realización de este trabajo. A mi familia, que ha estado conmigo en los momentos difíciles de mi vida. A todos los profesores, que han contribuido en mi formación como futura profesional, en especial a Henry. A mi amiga Yaquelín, que siempre ha sido muy especial conmigo. A mis primos y primas, que me han dado su apoyo, en especial a mi prima Rebeca y Jessica. A mis amigos que adoro, en especial a Rachel e Isis, que han estado a mi lado en los buenos y malos momentos. A mis compañeros de estudio, que han compartido conmigo 5 años de sacrificio, tristezas y alegrías. A todas las personas que me han apoyado y han contribuido a hacer realidad este hermoso sueño. A ustedes, gracias..

(7) TAREA TÉCNICA. Para lograr la confección del presente trabajo, dar cumplimiento a los objetivos trazados y lograr los resultados esperados, se creó la siguiente tarea técnica:. . Realización de una revisión bibliográfica de las características de los Sistemas de Detección de Intrusos y de la herramienta Honeypot.. . Descripción de la herramienta Honeypot, así como de los softwares que se utilizaron para lograr su implementación.. . Identificación de procedimientos que se emplean para lograr el funcionamiento de los Honeypots.. . Elaboración del informe final del Trabajo de Diploma.. __________________ Firma del Autor. _______________ Firma del Tutor.

(8) RESUMEN. Los Honeypots o Sistemas Trampa, constituyen una medida de seguridad para las empresas, instituciones y usuarios avanzados que emplean redes de Telecomunicaciones. Esta herramienta de seguridad se utiliza con el fin de observar el comportamiento de un potencial atacante en la red. El desarrollo de este concepto ha permitido una mayor fiabilidad y seguridad en las redes de Telecomunicaciones. La presente investigación se dedica a la configuración e implementación de varios Honeypots, utilizando el software Virtualbox y Honeydrive. Para ello, se definió el concepto de redes de Telecomunicaciones y de Sistema de Detección de Intrusos, se caracterizaron las herramientas más significativas empleadas en la seguridad de redes y específicamente las utilizadas para detectar intrusiones en la red. Además, se describieron las herramientas que tiene incluido la distribución Honeydrive y los pasos realizados para simular los Honeypots, mostrándose como resultado de la investigación, las pruebas de seguridad realizadas y la importancia de los Sistemas Trampa en la seguridad de una red de Telecomunicaciones..

(9) ÍNDICE. INTRODUCCIÓN ..........................................................................................................12 CAPÍTULO 1.. PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE. TELECOMUNICACIONES..............................................................................................17 1.1.. Características principales de la seguridad en redes de Telecomunicaciones .... 17. 1.1.1.. Aspectos principales que influyen en la seguridad de las redes ................. 20. 1.2.. Características fundamentales de los Sistemas de Detección de Intrusos .......... 22. 1.3.. Herramientas y esquemas principales utilizados en la seguridad de redes ........ 24. 1.3.1. 1.4.. Herramientas utilizadas en la detección de intrusos ................................... 26. Investigaciones realizadas utilizando Honeypots ............................................... 28. 1.5. Conclusiones Parciales ........................................................................................... 31 CAPÍTULO 2.. LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y. HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN ..................................32 2.1.. Surgimiento y principales características de la herramienta Honeypot ............. 32. 2.1.1.. Clasificación de los Honeypots ................................................................... 35. 2.2.. Arquitectura de un Honeypot en la red .............................................................. 38. 2.3.. Tipos de Honeypot ............................................................................................. 40. 2.4.. Softwares empleados para la configuración e implementación de Honeypots ...... ............................................................................................................................ 42. 2.5.. Conclusiones Parciales ....................................................................................... 45.

(10) CAPÍTULO 3.. IMPLEMENTACIÓN DE HONEYPOTS Y COMROBACIÓN DE. SU FUNCIONAMIENTO .................................................................................................46 3.1.. Configuración e implementación de los Honeypots .......................................... 46. 3.2.. Resultados obtenidos, luego de realizar las pruebas de seguridad, en la corrida. de Honeyd, Kippo y Dionaea ........................................................................................ 59 3.2.1 Gráficos generados por los Honeypots ............................................................. 66 3.3.. Propuesta de diseño para la red de la UCLV ..................................................... 72. 3.4.. Conclusiones parciales ....................................................................................... 75. CONCLUSIONES ..........................................................................................................76 RECOMENDACIONES ....................................................................................................78 REFERENCIAS BIBLIOGRÁFICAS...............................................................................79 ANEXOS A. 1.. ..........................................................................................................83 Cantidad de conexiones realizadas por el atacante, por cada protocolo en el. Honeypot Honeyd. ........................................................................................................ 83 A.2. Número de conexiones realizadas por el atacante, por cada dirección IP de la red de Honeyd. .................................................................................................................... 83 A.3. Número de conexiones realizadas por el atacante, por cada dirección IP en la red de Honeyd. .................................................................................................................... 84 A.4. Número de conexiones UDP realizadas por el atacante, desde cada dirección IP mostrada. ....................................................................................................................... 84 A.5. Gráficas generadas por el Honeypot Honeyd, luego de ser atacado. .................. 85 A.6. Número de conexiones por cada dirección IP, que ha intentado conectarse al Honeypot. ...................................................................................................................... 85 A.7. Diez combinaciones nombre de usuario – contraseña, realizadas para atacar el Honeypot Kippo a través del servicio SSH. .................................................................. 86.

(11) A.8.. Número de conexiones por cada dirección IP, que ha intentado conectarse al. Honeypot. ...................................................................................................................... 86 A.9. Diez direcciones IP de los atacantes y la cantidad de conexiones que realizaron. ... ....................................................................................................................................... 87 A.10. Gráficas generadas por el Honeypot Kippo, luego de ser atacado. ................... 87 A.11.. Cantidad de conexiones por cada puerto que tiene habilitado el Honeypot. Dionaea.......................................................................................................................... 88 A.12. Puertos y protocolos empleados por el atacante desde la dirección IP 10.0.0.30. ....................................................................................................................................... 88.

(12) INTRODUCCIÓN. El aumento de las redes informáticas trae consigo el desarrollado de políticas de seguridad que, empleándose eficazmente, permiten proteger la red de una organización. Las mismas, ofrecen pautas acerca de las actividades que deben llevarse a cabo y los recursos que deben utilizarse para proporcionar seguridad a la red. La seguridad de redes garantiza el funcionamiento óptimo de todas las máquinas de una red y que todos sus usuarios posean los derechos que les han sido concedidos: como evitar que personas no autorizadas intervengan en el sistema con fines malignos, evitar que los usuarios realicen operaciones involuntarias que puedan dañar el sistema, asegurar los datos mediante la previsión de fallas y garantizar que no se interrumpan los servicios (Kioskea, 2014). Su desafío general se considera que es encontrar un equilibrio entre dos requisitos importantes: la necesidad de abrir redes para respaldar las oportunidades comerciales en evolución y la necesidad de proteger la información comercial privada, personal y estratégica (Cisco Certified Network Associate, 2008). A medida que el comercio electrónico y las aplicaciones de Internet siguen creciendo, se hace difícil encontrar el equilibrio en la red, debido a las amenazas y a la cantidad de virus a la que se expone (Cisco Certified Network Associate, 2008). Además, el aumento del comercio móvil y de las redes inalámbricas exige soluciones de seguridad perfectamente integradas, más transparentes y más flexibles; y los tipos de amenazas potenciales a la seguridad de la red se encuentran siempre en evolución (Cisco Certified Network Associate, 2008)..

(13) INTRODUCCIÓN. Las amenazas a servidores y a una red en específico, han aumentado considerablemente en estos últimos años, ya que la complejidad de los métodos y las herramientas utilizadas por los atacantes, han ido creciendo paralelamente, de ahí que aparezca la necesidad de respaldar y proteger la información confidencial y profesional, de evitar que se modifiquen o se destruyan los datos importantes en las empresas. Esto ha incentivado la búsqueda de información, el estudio y la implementación de herramientas como Honeypot o Equipos Trampa, como mecanismo de seguridad para la protección de la red. Los Honeypots son una tecnología con enorme potencial para la comunidad informática, monitorizados en cada institución. Suelen ser equipos fáciles de dañar, utilizados para detectar amenazas y analizar en profundidad las acciones realizadas por los hackers. Estos sistemas simulan hacia el exterior equipos vulnerables, que al ser dañados, permiten a los administradores de red observar las acciones realizadas por los intrusos y de esta forma analizarla detenidamente (Abadía et al., 2009). Este análisis permitirá, por un lado, verificar el uso de los procedimientos de análisis de ataques o análisis forense, y por otro lado, capturar los nuevos patrones de ataques empleados por los hackers. De este modo se podrán configurar los sistemas de detección de intrusos con nuevas reglas para detectar, a su vez, otros nuevos ataques. Las máquinas trampa son habilitadas con herramientas de monitoreo y rastreo de información, para proporcionar de manera detallada a los administradores de red, cada paso y rastro de actividad de un atacante informático. Esta información puede servir para evaluar la seguridad interna de la organización, siempre y cuando se tomen las medidas oportunas (Abadía et al., 2009). En Cuba, las investigaciones realizadas sobre la herramienta Honeypot son escasas, principalmente por ser una tecnología que actualmente se encuentra en desarrollo. Alguno de los centros que ha realizado publicaciones en Cuba, acerca de este tema son: El Instituto Politécnico Nacional de Ciudad de la Habana y la Facultad de Ingeniería Eléctrica del ISPJAE. Esta herramienta no se ha podido implementar en la red de la Universidad Central “Marta Abreu” de Las Villas (UCLV), por lo que esta investigación. 13.

(14) INTRODUCCIÓN. será de gran importancia para esta institución, y por ende para la Facultad de Ingeniería Eléctrica, desde el punto de vista teórico y práctico, y para aquellas personas que se incentiven a investigar sobre este tema, ya que se expondrán las principales clasificaciones y tipos, las prestaciones que brinda y se realizarán pruebas de seguridad para comprobar su correcto funcionamiento. Teniendo en cuenta las razones expuestas anteriormente, se plantea el siguiente problema de investigación: ¿Qué hacer para detectar incidentes informáticos utilizando Honeypots? Esta investigación tiene como objeto de estudio las herramientas para la detección de incidentes informáticos y el campo de estudio lo constituye la configuración y puesta en práctica de Honeypots, para su futura implementación en la Universidad Central “Marta Abreu” de Las Villas. Para dar cumplimiento al problema de investigación, se propone el siguiente objetivo general: Implementar Honeypots para la detección de incidentes informáticos y la protección de la información. Para resolver el problema de investigación y dar cumplimiento al objetivo general, se plantean los siguientes objetivos específicos: . Caracterizar los Sistemas de Detección de Intrusos para conocer sus particularidades.. . Identificar herramientas utilizadas en la seguridad de las redes.. . Describir Honeypots y herramientas que se utilizan para su implementación.. . Implementar Honeypots en Linux, para analizar sus prestaciones.. . Realizar pruebas de seguridad para comprobar el funcionamiento y las prestaciones que brindan los Honeypots simulados.. 14.

(15) INTRODUCCIÓN. . Proponer un diseño de red, con Honeypots, para mejorar el nivel de seguridad de la red de la UCLV.. A partir de cada objetivo específico se crean interrogantes científicas, a las cuales se les dan respuestas en el desarrollo de la investigación: . ¿Qué características poseen los Sistemas de Detección de Intrusos?. . ¿Qué herramientas se utilizan en la actualidad para la seguridad de las redes?. . ¿Cuáles son las prestaciones que brindan los Honeypots y las herramientas que se utilizan para su implementación?. . ¿Qué algoritmo se necesita para implementar Honeypots en Linux?. . ¿Qué herramientas se emplean para realizar las pruebas de seguridad?. Los resultados de esta investigación permiten fortalecer la seguridad de una red ante posibles ataques. Además, ofrecerá información referente a la herramienta Honeypot, con el objetivo de enriquecer el conocimiento de las personas interesadas en el tema, así como proveer a los administradores de redes de una herramienta eficiente, en función de lograr una óptima seguridad en la red de la UCLV, luego de implementar la propuesta de diseño. Para cumplir los objetivos establecidos, el trabajo se dividió en: introducción, tres capítulos, conclusiones, recomendaciones, referencias bibliográficas y anexos. En el primer capítulo se exponen las principales características, surgimiento, necesidad e importancia de la seguridad de redes. Se caracterizan los Sistemas de Detección de Intrusos (IDS), las herramientas y esquemas utilizados tanto en la seguridad de redes, como por los IDS. Se expone la importancia que poseen los Honeypots para la seguridad de redes, y finalmente se abordan las investigaciones o proyectos realizados utilizando Honeypots.. 15.

(16) INTRODUCCIÓN. El segundo capítulo aborda las principales características, surgimiento, arquitectura en la red y clasificación de los Honeypots. También se caracterizan los diferentes tipos de Honeypots. Finalmente, se exponen las características de los softwares empleados para la configuración e implementación de los mismos. En el tercer capítulo se describen los pasos realizados para configurar e implementar los Honeypots y se muestra la arquitectura de red escogida para Honeyd. Se comprueba su funcionamiento, mediante la realización de pruebas de seguridad y se exponen los resultados. Además, se ilustra una propuesta de diseño para la red de la UCLV.. 16.

(17) CAPÍTULO 1.. PRINCIPIOS SEGURIDAD. BÁSICOS EN. DE. REDES. LA DE. TELECOMUNICACIONES. Actualmente la seguridad de redes juega un papel preponderante en las comunicaciones a través de una red. La modernización de las redes y la ampliación de los servicios y aplicaciones en las Telecomunicaciones han conllevado a la aparición de nuevas amenazas en los sistemas computarizados. En el presente capítulo se realiza una breve descripción de la seguridad de redes, atendiendo a sus principales características, análisis, necesidad e importancia. También se presentan herramientas y esquemas utilizados en la seguridad de redes, así como las características fundamentales de los sistemas de detección de intrusos (IDS). Finalmente, se expone la importancia que poseen los Honeypots para la seguridad de redes.. 1.1. Características principales de la seguridad en redes de Telecomunicaciones Las redes de telecomunicaciones son infraestructuras encargadas del transporte de la información, desde la fuente hasta el destino, ofreciendo a los usuarios los diversos servicios de telecomunicaciones (Kuhlmann and Alonso, 2010). La principal razón por la cual se han desarrollado las redes de telecomunicaciones es que el costo de establecer un enlace dedicado entre cualesquiera dos usuarios de una red sería elevado, sobre todo considerando que no todo el tiempo todos los usuarios se comunican entre sí (Kuhlmann and Alonso, 2010)..

(18) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. En general, se puede afirmar que una red de telecomunicaciones está compuesta por los siguientes elementos: un conjunto de nodos en los cuales se procesa la información, un conjunto de enlaces o canales que conectan los nodos entre sí, a través de los cuales se envía la información desde y hacia los nodos (Kuhlmann and Alonso, 2010). Existen diferentes tipos de redes de Telecomunicaciones. Según la forma en que transportan la información y la estructura que posean, se pueden clasificar en redes conmutadas y redes de difusión (Kuhlmann and Alonso, 2010). En las redes conmutadas la comunicación se establece por la transmisión de la información a través de una sucesión de canales y nodos. Cuando la información llega a un nodo, éste la procesa y la envía a través de otro canal hasta llegar al próximo nodo, en él se vuelve a procesar y se continúa de ésta manera hasta llegar a destino. Existen dos tipos de redes de conmutación: las redes de conmutación de paquetes y las redes de conmutación de circuitos (Kuhlmann and Alonso, 2010). Las redes de conmutación de circuitos son las que establecen un circuito o canal dedicado entre los nodos y los terminales antes de que los usuarios puedan comunicarse (Cisco Certified Network Associate, 2008). La conmutación de paquetes divide los datos del tráfico en paquetes que se envían a través de una red compartida. Las redes de conmutación de paquetes no requieren que se establezca un circuito y permiten que muchos pares de nodos se comuniquen a través del mismo canal (Cisco Certified Network Associate, 2008). En las redes de difusión todos los usuarios están conectados a un canal. En algunas de ellas pueden realizar transmisiones o bien tener una participación pasiva, como receptores de información; pero para obtener éste servicio, el usuario requiere de un equipo terminal que le permita entrar a la red y que no sea parte de ella (Kuhlmann and Alonso, 2010). Todo este desarrollo tecnológico en las redes de Telecomunicaciones ha traído como consecuencia un creciente aumento de las amenazas y ataques provenientes de intrusos en. 18.

(19) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. la red. Estos incidentes son nefastos para el correcto funcionamiento y prestación de servicios que proporciona la misma, por lo que se ha venido desarrollando e implementando la seguridad en las redes de Telecomunicaciones en las diferentes instituciones, con el objetivo de contrarrestar los efectos producidos por los atacantes en la red. El concepto “Seguridad en redes” surgió por la necesidad de mantener las redes de Telecomunicaciones y los sistemas operativos en óptimas condiciones, alejados de los hackers informáticos. La definición y el objetivo de la seguridad en redes es mantener bajo protección los recursos y la integridad, disponibilidad, privacidad, control y autenticidad de la información con que se cuenta en la red, a través de procedimientos basados en políticas de seguridad tales que permitan el control del sistema (Bustamante, 2005). Los primeros elementos de la temática seguridad de redes a nivel mundial, pueden encontrarse a partir de los años 60, donde las motivaciones de la guerra con la crisis de los misiles y el alto potencial de investigación que generaron las universidades en ese momento, establecieron el sustrato necesario para que se desarrollara la necesidad de protección y control (Artiles, 2008). Durante las décadas del 70 y 80 se promovieron múltiples iniciativas para fortalecer el tema de seguridad de redes particularmente orientado por el área técnica (Artiles, 2008). La seguridad de redes enfrentó durante la década de los 90 un nuevo desafío, debido a la popularización de Internet, el fuerte desarrollo de la computación y la mayor interconexión de las organizaciones (Artiles, 2008). Según Mark Ciampa, una red segura debe ser (Ciampa, 2009): . Íntegra: la integridad asegura que la información es correcta y solamente las personas autorizadas pueden modificar la información.. 19.

(20) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. . Confidencial: la confidencialidad asegura que solamente las personas autorizadas pueden tener acceso a la información.. . Irrefutable: el usuario no debe poder negar las acciones que realizó.. . Mantener buena disponibilidad: debe propiciar buena estabilidad y asegurar que los datos son asequibles para los usuarios autorizados.. En la mayoría de los ámbitos de la seguridad, lo esencial sigue siendo la capacitación de los usuarios. De esta forma cada persona conoce cómo protegerse de las amenazas y como utilizar los recursos para evitar ataques o accidentes en la red. En otras palabras, puede decirse que la seguridad en la red tiene el objetivo de garantizar que los recursos y la información de la misma, no sea afectada o modificada por intrusos (Artiles, 2008). A menudo, en las redes de Telecomunicaciones, se generan incidentes de seguridad, donde intrusos intentan acceder de manera no autorizada a dicha información. Muchas veces estos ataques son exitosos, generando problemas tales como: acceso a información confidencial, pérdida de datos y denegaciones de servicios; es por ello que la seguridad es un elemento de suma importancia en cualquier red, pues asegura responsabilidad, confidencialidad, integridad y sobre todo protección contra diversas amenazas externas e internas en la red (Cena et al., 2008). La seguridad de redes es importante para las empresas, organizaciones y para las personas independientes, ya que sus objetivos principales son: proteger los datos de los robos de identidad, evitar las consecuencias ilegales al no asegurar la información y mantener la productividad. 1.1.1. Aspectos principales que influyen en la seguridad de las redes En el análisis de la seguridad de la red, influyen tres factores principales: vulnerabilidad, amenazas y ataques.. 20.

(21) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. La vulnerabilidad es el grado de debilidad inherente a cada red y a cada dispositivo. Esto incluye routers, switches, equipos de escritorio, servidores e, incluso, dispositivos de seguridad (Cisco Certified Network Associate, 2008). El CCNA (Cisco Certified Network Associate) considera que las vulnerabilidades o debilidades se clasifican en tres grupos principales: debilidades tecnológicas, debilidades en la configuración y debilidades en la política de seguridad (Cisco Certified Network Associate, 2008). Las vulnerabilidades tecnológicas son las debilidades de los sistemas operativos o de los equipos de red; por ejemplo, routers, firewalls y switches, los cuales poseen debilidades de seguridad que se deben reconocer y combatir. Sus debilidades incluyen la protección de contraseñas, la falta de autenticación, los protocolos de enrutamiento y los agujeros de firewall (Cisco Certified Network Associate, 2008). Los administradores de redes necesitan aprender cuáles son las debilidades de la configuración, para que puedan configurar correctamente los dispositivos informáticos y de red. Entre ellas se encuentran, las cuentas de usuario no seguras, cuentas del sistema con contraseñas fáciles de adivinar, servicios de Internet mal configurados, configuraciones predeterminadas no seguras dentro de productos y equipos de red mal configurados (Cisco Certified Network Associate, 2008). Algunas de las debilidades en la política de seguridad son: la falta de políticas de seguridad por escrito, la no existencia de planes de recuperación de desastres y los cambios en la red como la instalación de software y hardware, que no respetan la política de seguridad (Cisco Certified Network Associate, 2008). Las amenazas en la red son las personas interesadas y calificadas para aprovechar cada una de las debilidades de la red. Estas personas conocen las vulnerabilidades del sistema y utilizan las herramientas de piratería informática de fácil acceso para introducirse en las empresas confiadas (Cisco Certified Network Associate, 2008).. 21.

(22) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. Los equipos que forman parte de una red de Telecomunicaciones, pueden ser dañados físicamente y perjudicar el funcionamiento de una red; por consiguiente la seguridad física de los dispositivos constituye una clase de amenaza física en la misma. Estas amenazas se clasifican en: amenazas al hardware, amenazas ambientales, amenazas eléctricas y amenazas al mantenimiento (Cisco Certified Network Associate, 2008). Los delitos informáticos comunes que repercuten sobre la seguridad de la red, se pueden agrupar en cuatro clases principales de amenazas a las redes: amenazas no estructuradas, amenazas estructuradas, amenazas externas y amenazas internas (Cisco Certified Network Associate, 2008). De materializarse las amenazas, se está en presencia de un ataque; los cuales se pueden clasificar en: reconocimiento, acceso, denegación de servicio y virus (Cisco Certified Network Associate, 2008). 1.2. Características fundamentales de los Sistemas de Detección de Intrusos Los sistemas de detección de intrusos (IDS) son un modelo de seguridad aplicable tanto a ordenadores como a redes. Un sistema IDS recolecta y analiza información procedente de distintas áreas de un ordenador o red de ordenadores, con el objetivo de identificar posibles fallos de seguridad. Este análisis en busca de intrusiones incluye tanto los posibles ataques externos como los internos. Estos sistemas suelen utilizar técnicas de análisis de vulnerabilidades, es decir examinan todos los sistemas en búsqueda de alguna vulnerabilidad (Verdejo, 2003). Un IDS conceptualmente, es un proceso o dispositivo activo que analiza la actividad del sistema y de la red por entradas no autorizadas y/o actividades maliciosas. La forma en que un IDS detecta las anomalías pueden variar ampliamente (Saurio, 2012). Estos sistemas, por su naturaleza intrínseca de supervisión de los recursos, son aplicados tanto a ordenadores como a redes de computadores. En el caso de los ordenadores se realiza a nivel de sistema operativo para controlar los accesos de los usuarios,. 22.

(23) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. modificación de ficheros del sistema, uso de recursos (CPU, memoria, red, disco) con el objetivo de detectar cualquier comportamiento anómalo que pueda ser indicativo de un abuso del sistema. En el caso de redes de ordenadores pueden monitorizarse usos de anchos de banda, accesos a direcciones no permitidas, uso de direcciones falsas con el objetivo de encontrar un comportamiento anómalo o atípico en el tráfico de la red supervisada que pueda indicar una posible anomalía (Verdejo, 2003). El funcionamiento de estos sistemas se basa en el análisis pormenorizado del tráfico de red, el cual al entrar al analizador es comparado con firmas de ataques conocidos, o comportamientos sospechosos, como el escaneo de puertos y paquetes malformados. Los IDS no sólo analizan qué tipo de tráfico es, sino que también revisan el contenido y su comportamiento (Cotarelo, 2012). Los tipos más comunes de estos sistemas son los Sistemas de detección de intrusos de red (NIDS), los Sistemas de detección de intrusos en el host (HIDS) y los Sistemas de detección de intrusos distribuidos (DIDS) (Palacio and Sánchez, 2010). Los NIDS protegen un sistema basado en red. Actúan sobre una red capturando y analizando paquetes de red, es decir, son sniffers del tráfico de red. Luego analizan los paquetes capturados, buscando patrones que supongan algún tipo de ataque. Un ejemplo de estos sistemas es Snort y Honeynet (Saurio, 2012). Los HIDS protegen contra un único servidor, PC o host, monitorizan gran cantidad de eventos, analizando actividades con una gran precisión, determinando de esta manera qué procesos y usuarios se involucran en una determinada acción. Además, recaban información del sistema como ficheros, recursos, para su posterior análisis en busca de posibles incidencias. Un ejemplo de este tipo de IDS, son los Honeypots o Sistemas Trampa (Saurio, 2012). Los DIDS son sistemas basados en la arquitectura cliente-servidor, compuestos por una serie de NIDS (IDS de redes) que actúan como sensores, centralizando la información de. 23.

(24) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. posibles ataques en una unidad central que puede almacenar o recuperar los datos de una base de datos centralizada. La ventaja es que en cada NIDS se puede fijar unas reglas de control especializándose para cada segmento de red (Saurio, 2012). Existen dos componentes básicos para cualquier IDS que son los sensores y la consola. Los sensores de un IDS son elementos pasivos que examinan todo el tráfico de su segmento de red en búsqueda de eventos de interés. La consola de un IDS se encarga de recibir toda la información de los sensores y presentarla de forma entendedora al operador. Desde la consola se pueden configurar los sensores así como emprender acciones en respuesta a los datos recibidos de los sensores (Verdejo, 2003). Para poner en funcionamiento un sistema de detección de intrusos se debe tener en cuenta que es posible optar por una solución hardware, software e incluso una combinación de estos dos. La posibilidad de introducir un elemento hardware es debido al alto requerimiento de procesador en redes con mucho tráfico. A su vez, los registros de firmas y las bases de datos con los posibles ataques, necesitan gran cantidad de memoria, aspecto a tener en cuenta (Cotarelo, 2012). 1.3. Herramientas y esquemas principales utilizados en la seguridad de redes En cuestión de seguridad, es imprescindible conocer cuáles son las amenazas y ataques que puede sufrir en determinado momento la red, ya que son varios los métodos para descubrir, interceptar y atacar la información en la misma; además de virus que pueden vulnerar de manera palpable cualquier equipo o sistema de red. Se debe tener en cuenta que no es fiable conformarse con un antivirus, ya que no son capaces de detectar todas las amenazas e infecciones al sistema. Es por ello que se emplean otros esquemas o herramientas para detectar las amenazas existentes en una red. Una herramienta de seguridad es un programa diseñado para ayudar al administrador de red, ya sea alertándolo o realizando acciones necesarias para mantener su sistema seguro. Estas herramientas pueden ser orientadas a host: trabajan exclusivamente con la. 24.

(25) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. información disponible dentro del host y orientadas a red: trabajan exclusivamente con la información proveniente de la red (Bustamante, 2005). Las herramientas de seguridad son una opción que ayudan a mantener una red actualizada; cada vez que se encuentre una amenaza la expulse automáticamente. Las más usadas son: los cortafuegos o Firewalls, la encriptación de la información, Kerberos, Wrappers, el uso de contraseñas y equipos trampa o Honeypots (Bustamante, 2005). Un firewall es un sistema o conjunto de ellos ubicado entre dos redes, que ejerce la política de seguridad establecida. Es el mecanismo encargado de proteger una red confiable de una que no lo es (Borghello, 2002). Básicamente es una computadora que se encarga de filtrar el tráfico de información entre dos redes. La ventaja de construir un firewall entre una red confiable y una insegura, es reducir el campo de riesgo ante un posible ataque (Bustamante, 2005). La criptografía es un medio para proveer seguridad a las transmisiones de datos. En Internet, la información viaja por la red en forma de paquetes bajo el protocolo TCP/IP y algunos hackers pudieran interceptarlos, por lo que la comunicación entre nodos puede ser insegura (Bustamante, 2005). Shell Seguro (SSH) es una herramienta que ofrece altos niveles de seguridad criptográfica. Este programa protege el engaño de IP, el ruteo de origen IP, el engaño de DNS, la corrupción de datos en una conexión y los ataques de autentificación (Bustamante, 2005). Kerberos es un sistema de autenticación de red desarrollado por el MIT. Tiene como principio mantener un servidor de la red seguro o confiable ya que sería imposible asegurarlos todos (Bustamante, 2005). Los Wrappers, son otro tipo de herramienta, que controlan el acceso a un segundo programa. Literalmente cubre la identidad de este segundo programa, obteniendo nivel mayor de seguridad. Los Wrappers son ampliamente utilizados, y han llegado a formar parte de las herramientas de seguridad (Borghello, 2002).. 25.

(26) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. 1.3.1. Herramientas utilizadas en la detección de intrusos Las herramientas empleadas para lograr la detección de intrusos en una red de Telecomunicaciones, soportan una gran cantidad de datos por el tráfico redundante, pueden filtrar la información para no generar falsas alarmas, y lo más importante, detectan el origen y destino de cada intrusión a la red. A continuación se analizan diferentes herramientas, utilizadas en la detección de intrusos en una red de Telecomunicaciones. Snort es un sistema de detección de intrusiones basado en sistemas de red NIDS. Monitoriza todo el tráfico de la red en busca de cualquier tipo de intrusión e implementa un motor de detección de ataques y barrido de puertos que permite registrar, alertar y responder ante cualquier anomalía previamente definida como patrones (Britos, 2010). Es un IDS en tiempo real desarrollado por Martin Roesch, está disponible bajo licencia GNU General Public License (GLP); es un software libre y funciona bajo plataformas Windows y GNU/Linux (León, 2011). En un principio fue diseñado para cumplir los requerimientos de un IDS ligero para usos como prototipo. Era pequeño y flexible, pero poco a poco ha ido creciendo e incorporando funcionalidades que solo estaban presentes en los IDS comerciales (Pineda, 2004). E-Trust Intrusion Detection, es un software propietario, que provee de información, alerta y control de ataque externos, intrusiones y abusos internos. Es una solución de filtrado Web y de contenido, que incorpora un motor antivirus integrado con actualizaciones automáticas de firmas. Esta herramienta proporciona protección de la red, incorporando defensas proactivas para la prevención de daños y ofrece un nivel de vigilancia, detección de intrusiones y ataques, disponibles en un único paquete de software (Pineda, 2004). Ettercap es un sniffer/interceptor/logger para redes LAN conmutadas, que soporta la disección activa y pasiva de muchos protocolos, e incluye muchas características para el análisis de la red y del host. Presenta compativilidad con SSH, ya que puede interceptar. 26.

(27) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. usuarios y contraseñas incluso en conexiones seguras con SSH. También tiene compatibilidad con HTTPS, porque intercepta conexiones mediante HTTP e incluso si se establecen mediante un proxy. Esta herramienta utilizada para detectar intrusiones en la red, es un software libre (Pineda, 2004). Un Honeypot es un recurso de seguridad, que se crea con el objetivo de ser atacado y comprometido por un hacker, para adquirir más información sobre la actividad del atacante. Ha aparecido como una herramienta eficaz para observar y comprender los juegos de herramientas de los intrusos, así como su táctica y motivación (Thakar et al., 2005). Los Honeypots, juegan un papel importante en el correcto desempeño de la seguridad de una red, ya que realizan una rápida entrega de la información analizada en profundidad previamente, para responder rápida y eficientemente a un incidente. Además, desvían la atención del hacker de la red real del sistema, de manera que no se comprometen los recursos principales de información; capturan nuevos virus o gusanos para su estudio posterior, forman perfiles de atacantes y sus métodos de ataque preferidos, conocen nuevas vulnerabilidades y riesgos de los distintos sistemas operativos, entornos y programas, los cuales aún no se encuentran debidamente documentados (Abadía et al., 2009). En fin, esta herramienta de seguridad ayuda a solventar problemas en la red, detectar y analizar cualquier incidente para su estudio posterior y poder combatir contra las posibles amenazas existentes. Los resultados que se obtienen con la implementación de los Honeypots, sirven para mejorar la configuración de los IDS como Snort, al mejorar las reglas y la creación de nuevos scripts para la seguridad, de ahí su importancia, como herramienta de seguridad de redes. A diferencia de las diversas herramientas que utilizan los sistemas de detección de intrusos, un Honeypot puede ayudar a prevenir ataques en varias formas, clasifica toda la actividad en la red como sospechosa y potencialmente maliciosa, detiene y entretiene al atacante con sistemas en los que no puede causar daño, analiza menos datos que los. 27.

(28) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. restantes IDS, es decir presenta ventajas con respecto a las demás herramientas (Grupo de Seguridad Informática, 2007). Es por ello que se ha convertido en una herramienta integradora en la seguridad de las redes de Telecomunicaciones. Por todas estas características que la hacen una herramienta eficaz, además de ser una tecnología que combina distintas disciplinas y áreas de investigación, surge la motivación de realizar esta investigación, la cual finaliza con una propuesta de diseño para implementar en la UCLV y así mejorar la seguridad de la red, en la Universidad Central “Marta Abreu” de las Villas. 1.4. Investigaciones realizadas utilizando Honeypots Los primeros trabajos relacionados con la tecnología Honeypot datan del año 1990. Actualmente existen disímiles proyectos acerca de Honeypot, los cuales brindan información sobre esta herramienta para la seguridad en redes de Telecomunicaciones. A continuación se mencionan alguno de los trabajos realizados. En La Universidad de Michigan se realizó una investigación por Niels Provos, titulada “Honeyd: A Virtual Honeypot Daemon”. En este trabajo se abordó sobre el concepto de Honeypot y la importancia que representa para la seguridad de la red. El autor expuso la arquitectura, diseño e implementación de un Honeyd para detectar atacantes en un nivel de la red, ya que Honeyd es un Honeypot virtual de alta interacción que simula servicios TCP y UDP (Provos, 2008). En el Instituto de Tecnología y Ciencia, Urjita Thakar realizó un proyecto titulado “HoneyAnalyzer - Analysis and Extraction of Intrusion Detection Patterns & Signatures Using Honeypot”. Este proyecto abordó acerca del concepto de Honeypot y expuso la propuesta de utilizar la herramienta HoneyAnalizer para analizar los posibles ataques y virus en la red (Thakar et al., 2005). En el año 2009, se publicó un artículo titulado “A Technique for Detecting New Attacks in Low - Interaction Honeypot Traffic”, realizado por S. Almotairi, A. Clark, G. Mohay y. 28.

(29) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. J. Zimmermann, en Australia. En el mismo se expone el concepto de Honeypot y se describe una nueva técnica para detectar ataques, basados en el análisis de componentes principales. Además, se ilustran ejemplos de nuevo tráfico detectado por el sistema, con el objetivo de demostrar la utilidad de la nueva técnica expuesta en dicho artículo (Almotairi, 2009). En mayo de 2009, se concluyó el proyecto titulado “Security and Results of a Large Scale High-Interaction Honeypot”, realizado por J. Briffaut, J.-F. Lalande y C. Toinard. En este trabajo se expuso el concepto de los Honeypots de alta interacción y la arquitectura global que posee, también explican cada una de las cuatro partes de dicha arquitectura. Además, presenta ejemplos de ataques, el diseño y la discusión de los resultados obtenidos, luego de la implementación de este Honeypot de alta interacción (Briffaut et al., 2009). En el año 2009, se concluyó la tesis titulada “Honeynets en ambientes virtuales”, realizada por el Lic. Hugo Fernández y presentada en el Congreso Iberoamericano de Seguridad Informática (CIBSI), Montevideo. En este trabajo de diploma se abordó el concepto, los diferentes tipos y ventajas de los Honeypots. Además, se enfatizó en el concepto de Honeynets y como se puede implementar en ambientes virtuales (Cotal, 2009). En febrero de 2011, se publicó un artículo científico titulado “Honeypot based Secure Network System”, en el mismo se explica el concepto de Honeypot y su contribución al campo de la seguridad de la red. También aborda los diferentes tipos de Honeypots: producción e investigación. Este documento propone y diseña una herramienta para detectar intrusiones, basado en técnicas de detección de intrusos existentes y con el concepto de Honeypots (Kumar and Singh, 2011). En junio de 2011, se realizó la última actualización del proyecto financiado por la Unión Europea NOAH (Red europea de honeypots afinados), el cual desarrolló un sistema de. 29.

(30) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. seguridad capaz de frustrar ataques virtuales maliciosos, utilizando la herramienta Honeypot. Este proyecto, puede ofrecer una infraestructura analítica de seguridad a los interesados, como Redes Nacionales de Investigación y Educación, proveedores de acceso a Internet (ISP) y organismos de seguridad (Markatos, 2011). El artículo publicado el 10 de octubre de 2011, por Navita Sharma y Sukhwinder Singh Sran, titulado “Detection of threats in Honeynet using Honeywall”, aborda el concepto de Honeypot y específicamente de Honeywall, sus herramientas y un modelo de arquitectura. Además expone la necesidad de un Honeywall y como se utiliza en el entorno de red trampa para atraer atacantes. También se expone la importancia que tiene conocer información acerca de Honeywall, con el fin de diseñar un modelo eficiente para detectar malware en redes de computadoras (Sharma and Singh, 2011). En febrero de 2013, se publicó un artículo titulado “Design and Develop a Honeypot for Small Scale Organization”. En este artículo se aborda sobre las redes de ordenadores, de los sistemas de detección de intrusos (IDS) y de los Honeypots. Este documento científico se enfoca en la prevención de ataques del exterior e interior, utilizando Honeypots en una máquina virtual (Singh et al., 2013). En octubre de 2013, Achin Kulshrestha y el profesor Anjali Sardana realizaron un artículo científico titulado “Design of a Honeypot Based Wireless Network Architecture and its Controlled Penetration Testing”, donde se exponen las características e importancia de las redes inalámbricas, además de la importancia de la herramienta Honeypot para la seguridad de la red y cómo se implementa en una red inalámbrica (Kulshrestha and Sardana, 2013). En el año 2013 también se publicó un escrito acerca de Honeypot, titulado “Cómo crear un Honeypot paso a paso”. El autor de esta publicación es Rafael Ruda, el cual describe como desarrolló un sistema de seguridad en su casa, utilizando diferentes Honeypots, de los cuales realiza una breve descripción (Ruda, 2013).. 30.

(31) PRINCIPIOS BÁSICOS DE LA SEGURIDAD EN REDES DE TELECOMUNICACIONES. 1.5. Conclusiones Parciales En este capítulo se ofreció un acercamiento a la seguridad de las redes de Telecomunicaciones, al resumirse sus características, surgimiento, análisis, necesidad, importancia y herramientas. La seguridad de redes por las características mencionadas en el capítulo, constituye una alternativa para resolver los problemas en la red, debido a los hackers. Se describieron las características de los Sistemas de Detección de Intrusos (IDS) y las herramientas que utilizan para detectar intrusiones en la red. Además, se mencionaron diferentes investigaciones realizadas utilizando Honeypots.. 31.

(32) CAPÍTULO 2.. LOS. HONEYPOTS:. PRINCIPALES. CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. En los últimos años, el volumen de malware o software malicioso se ha expandido, surgiendo continuamente numerosas versiones mucho más perfeccionadas, pasando de ser simples programas enfocados a llamar la atención, a complejos programas destinados a la obtención de datos e información privada. Debido al aumento de estas amenazas, se han adoptado medidas para incrementar la seguridad de los sistemas y se han utilizado esquemas y herramientas para la detección de intrusos en redes de Telecomunicaciones. En el presente capítulo se exponen los aspectos esenciales de la herramienta de detección de intrusos, Honeypot, tales como concepto, surgimiento, características, ventajas y desventajas, las distintas arquitecturas que puede adoptar en la red, clasificación y diferentes tipos de Honeypots. Además, se realiza una breve descripción de los softwares empleados y cada una de las herramientas que se utilizan para su implementación.. 2.1. Surgimiento y principales características de la herramienta Honeypot Los primeros conceptos de Honeypot fueron introducidos por primera vez, por varias personalidades en la seguridad informática, especialmente aquellos definidos por Cliff Stoll y Bill Cheswick. Desde entonces, han estado en una continua evolución, desarrollándose de manera acelerada y convirtiéndose en una herramienta de seguridad (Abadía et al., 2009)..

(33) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. El proyecto “HoneyNet Project” se inició informalmente en la lista de correo Wargames en abril de 1999, gracias a los correos cruzados entre varios expertos en seguridad de redes que culminaron con el desarrollo formal del proyecto antes de finalizar el año (Verdejo, 2003). En junio de 2000 y por espacio de tres semanas, el Honeypot del proyecto fue atacado y comprometido por un famoso grupo de hackers, lo que permitió el estudio del comportamiento de este grupo de atacantes, así como demostrar la viabilidad y utilidad de esta nueva herramienta de seguridad (Verdejo, 2003). Honeypot se define, como un recurso de red destinado a ser atacado o comprometido por cualquier atacante (Verdejo, 2003). Esta herramienta de seguridad informática, consiste en un software o un ordenador, con la finalidad de simular ser un sistema vulnerable o débil para atraer a los atacantes y posteriormente, monitorizar y estudiar todas sus actividades, recogiendo la máxima cantidad de información y estrategias utilizadas (Ferrer, 2011). Los Honeypots son ordenadores, a los cuales ningún usuario o sistema normal debe acceder, ya que de esta forma se puede revelar cualquier acceso, atacante o una configuración errónea de un sistema (Abadía et al., 2009). La valía de un honeypot radica en la cantidad de información que puede obtenerse de él. Otros sistemas de detección de intrusos requieren patrones de ataques conocidos, fracasando a la hora de detectar que un equipo ha sido comprometido por un ataque desconocido hasta el momento. Los honeypots, en cambio, pueden detectar vulnerabilidades aún no comprendidas a través de la monitorización de la actividad del sistema, incluso si se trata de un ataque nunca visto (Ferrer, 2011). Los Honeypots poseen un conjunto de características que los diferencian de cualquier solución de seguridad. Las ventajas que proporciona un sistema trampa son las siguientes.. 33.

(34) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. . Facilidad de análisis, ya que recolectan pequeñas cantidades de información, es decir pequeñas cantidades de datos que tienen un gran valor dentro de la seguridad de cualquier sistema comprometido, ya que estos solo capturan tráfico potencialmente dañino para el sistema (WordPress.com, 2009).. . Nuevas herramientas y tácticas, porque los Honeypots son una herramienta para la recolección de nuevas formas y perfiles de ataques, con el fin de cumplir su objetivo y generar daños a los servicios ofrecidos en una organización (WordPress.com, 2009).. . Sencillez, ya que no utilizan algoritmos complicados de análisis, ni métodos rebuscados para registrar la actividad de los intrusos, es decir hacen todo lo contrario solo hay que instalarlos y esperar que los hackers realicen ataques. Esta es una de las ventajas más importantes de los sistemas trampa (WordPress.com, 2009).. . Escasos recursos para su implementación, ya que los Honeypots no requieren de tantos recursos, puesto que solo capturan lo que viene hacia ellos y analizan la actividad realizada por el atacante (WordPress.com, 2009).. Los Honeypots pueden reutilizarse, no necesitan estar siendo actualizados ni mantener al día sus mecanismos de detección para mantener su efectividad. Siempre son útiles sin importar el tiempo que pase (WordPress.com, 2009). Además pueden proporcionar una alerta temprana sobre nuevos ataques, permiten examinar en profundidad a los hackers, durante y después del ataque (Provos, 2008). Como todo sistema tiene también desventajas asociadas. En el caso de los Honeypots son elementos totalmente pasivos, de esta forma, si no reciben ataques pierden su valor. Son fuentes potenciales de riesgo para la red, debido a la atracción que ejercen sobre posibles atacantes, si no se calibra perfectamente el alcance del Honeypot y se convierte en un entorno controlado y cerrado, puede ser utilizado como fuente de ataque a otras redes o incluso a la misma red. Consumen una dirección IP como mínimo, de todas formas, este. 34.

(35) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. inconveniente es mínimo, ya que lo ideal es asignar direcciones IP del rango de direcciones libres (Abadía et al., 2009). Existen diferentes tipos de honeypots, los cuales se pueden combinar entre sí para ofrecer una cobertura aún mayor. Esta fusión permite la captura de una mayor cantidad de ataques y que los posteriores análisis sean aún más concisos y efectivos. 2.1.1. Clasificación de los Honeypots Para implementar debidamente un Honeypot, hay que tener clara la idea de qué tipo de información se quiere obtener y más importante aún, conocer las diferentes clasificaciones que tiene esta herramienta de seguridad. La primera clasificación presentada se basa en la funcionalidad que se desea asignar al Honeypot, es decir se pueden clasificar en Honeypots de producción o investigación (Singh et al., 2013). Los Honeypots de producción (Production Honeypot System) tienen como objetivo principal mitigar el riesgo de un ataque informático a la red de una institución o empresa. De esta forma, un Honeypot de producción simula diferentes servicios con el único objetivo de ser atacado. Una vez descubierto el atacante, se avisa al resto del sistema para que tome las medidas oportunas (denegar cualquier acceso con un origen determinado, limitar las capacidades de un servicio, paralizar varios servicios momentáneamente) (Singh et al., 2013). Los Honeypots de investigación (Research Honeypot System) tienen la función principal de recoger información sobre los distintos atacantes, las técnicas que utiliza, así como de su comportamiento. También han sido diseñados para ser comprometidos, al igual que los de producción. Un ejemplo de este tipo son las Honeynets (Singh et al., 2013).. 35.

(36) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. Una de las clasificaciones que se puede llevar a cabo para implementar un Honeypot, es según el nivel de interacción que un atacante pueda tener con él. Según el nivel de interacción se pueden clasificar en Honeypots de baja interacción, de media interacción y de alta interacción (Ruda, 2013). Los Honeypots de baja interacción son los menos complicados de implementar y la funcionalidad de la que disponen es muy reducida. Un ejemplo de este tipo es Specter, KFSensor, Honeyd (Ruda, 2013). Este tipo de honeypot únicamente simula algunos servicios y vulnerabilidades (Ferrer, 2011). Por ejemplo se puede observar con este tipo de Honeypot los login de sesiones y la detección de escaneo (Ruda, 2013). Los Honeypots de media interacción pueden emular servicios y pueden emular el comportamiento de software. Como ejemplo se puede mencionar la emulación de un servidor web y capturar el tráfico que genera el atacante hacia él. En este tipo, un atacante tiene mayor libertad de interactuar con el Honeypot. Un ejemplo de este tipo es Kippo (Ruda, 2013). Los Honeypots de alta interacción proporcionan mucha información sobre el atacante y sus métodos, es un tipo de herramienta que proporciona un sistema real al atacante para que interaccione con él. Requiere mucho más tiempo para su implementación y mantenimiento. Un ejemplo de este tipo de Honeypot es Honeynet, ManTrap (Ruda, 2013). Ninguna de las tres opciones es superior a la otra, todas tienen sus propias ventajas y desventajas, siendo igualmente útiles en función del objetivo que se pretenda conseguir (Ferrer, 2011). Otra forma de diferenciación, puede darse en función de qué tipo de máquina constituya el honeypot, dando lugar, a los honeypots físicos y virtuales (Ferrer, 2011).. 36.

(37) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. Los Honeypots físicos, están constituido por una máquina física real. Que sea físico generalmente implica que sea de alta interacción (como son Honeynet y ManTrap), permitiendo que el sistema sea comprometido completamente. Suelen resultar caros en cuanto a la instalación y el mantenimiento. En este tipo de casos, es mejor recurrir a la virtualización (Ferrer, 2011). Los honeypot virtuales se encuentran simulados por otra máquina real, siendo ésta la que responde al tráfico de red enviado al honeypot. La utilización de honeypots virtuales ofrece ciertas ventajas. En primer lugar, resulta sencillo de realizar, ya que existen muchas herramientas para crear la virtualización, así como imágenes de máquinas virtuales montadas ya como honeypots, disponibles para ser descargadas y montadas directamente. En segundo lugar, el mantenimiento también resulta notablemente más sencillo, ya que después de sufrir un ataque, seguir los movimientos del atacante y estudiar lo ocurrido, puede recuperar el estado original del honeypot dejándolo completamente inalterado; como en sus inicios. Honeyd es un ejemplo de Honeypot virtual, porque simula redes con honeypots virtuales (Ferrer, 2011). También, según el tipo de servicios ofrecidos y el tipo de malware buscado, los honeypots pueden clasificarse en honeypots servidor o cliente (Ferrer, 2011). Un Honeypot de tipo servidor es aquel que ofrece servicios vulnerables esperando ser atacado. Puesto que se trata del honeypot común, las descripciones dadas para Honeypots de alta y de baja interacción hacen referencia a este tipo de Honeypot, siendo realmente el de tipo cliente el que ofrece una nueva perspectiva en el modo de actuación. Honeyd, Honeynet y ManTrap son ejemplos de este tipo de Honeypot (Ferrer, 2011). Los Honeypots de tipo cliente son capaces de recorrer la red, interactuar con servidores y clasificarlos en función de su contenido. Según su uso están clasificados en Honeypots de Investigación y Honeypots de Producción (Ferrer, 2011).. 37.

(38) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. 2.2. Arquitectura de un Honeypot en la red La ubicación de los Honeypots es esencial para maximizar su efectividad, ya que debido a su carácter intrínsecamente pasivo, una ubicación de difícil acceso eliminará gran parte de su atractivo para potenciales atacantes. Por otro lado, si su ubicación es demasiado artificial u obvia cualquier experimentado atacante la descubrirá y evitará todo contacto con ella (Verdejo, 2003). Hay que tener en cuenta que los Honeypots se deben integrar con el resto del sistema que se tiene implementado, por ejemplo: servidores web, servidores de ficheros, DNS. De manera de asegurar que no interfiera con las otras medidas de seguridad que puedan ya existir en la red como Firewalls, IDS (Abadía et al., 2009). Los Honeypots pueden servir tanto para la detección de atacantes internos como externos. Se debe tener siempre en cuenta la posibilidad de establecer Honeypots internos para la detección de atacantes o sistemas comprometidos en la red, por ejemplo sistemas infectados con gusanos o virus (Abadía et al., 2009). Un Honeypot puede ubicarse antes del firewall, después del firewall y en la zona desmilitarizada. La primera localización (Figura 2.1) permitirá evitar el incremento del riesgo inherente a la instalación del Honeypot. Como este se encuentra fuera de la zona protegida por el firewall, puede ser atacado sin ningún tipo de peligro para el resto de la red. Esta configuración evitará las alarmas de otros sistemas de seguridad de la red (IDS) al recibir ataques en el Honeypot. Sin embargo, existe el peligro de generar mucho tráfico debido precisamente a la facilidad que ofrece el Honeypot para ser atacado (Abadía et al., 2009).. 38.

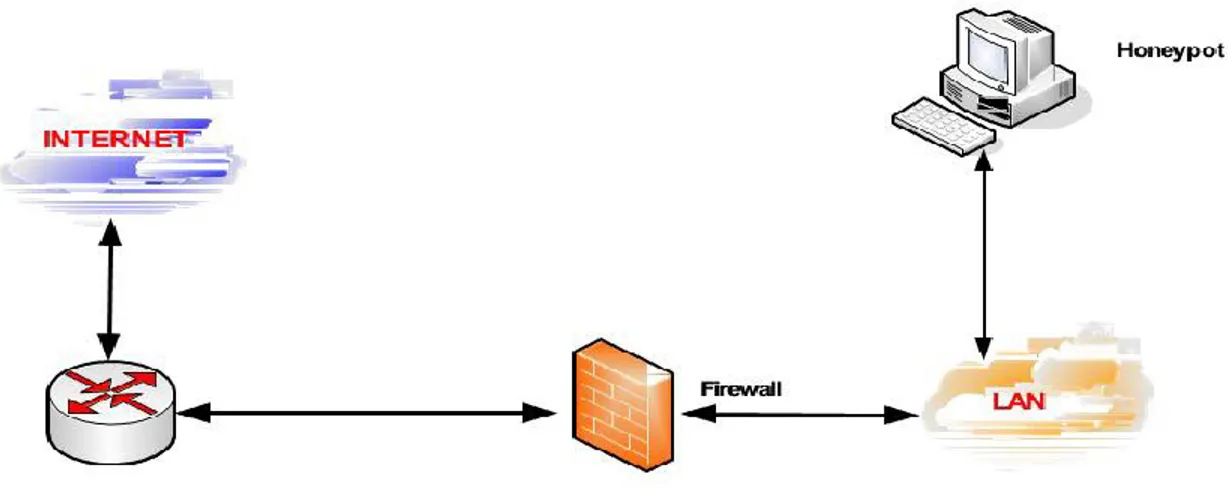

(39) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. Figura 2.1 Ubicación del Honeypot antes del firewall (Abadía et al., 2009). Detrás del firewall (Figura 2.2) el Honeypot queda afectado por las reglas de filtrado del firewall. Por un lado se tiene que modificar las reglas para permitir algún tipo de acceso al Honeypot por posibles atacantes externos, y por el otro lado, al introducir un elemento potencialmente peligroso dentro de la red se puede permitir a un atacante que gane acceso al Honeypot y a la red. La ubicación tras el firewall permite la detección de atacantes internos así como firewalls mal configurados, máquinas infectadas por gusanos o virus e incluso atacantes externos (Abadía et al., 2009).. Figura 2.2 Ubicación del Honeypot detrás del firewall (Abadía et al., 2009).. 39.

(40) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. La última ubicación (Figura 2.3) permite por un lado juntar en el mismo segmento a los servidores de producción con el Honeypot, y por el otro, controlar el peligro que añade su uso, ya que tiene un firewall que lo aísla del resto de la red local. Esta arquitectura permite tener la posibilidad de detectar ataques externos e internos con una simple reconfiguración del sistema de firewall puesto que se encuentra en la zona de acceso público (Abadía et al., 2009).. Figura 2.3 Ubicación del Honeypot en la zona desmilitarizada (Abadía et al., 2009).. 2.3. Tipos de Honeypot La temática Honeypot ha adquirido valor dentro de la seguridad en redes de Telecomunicaciones, ya que se han desarrollado diferentes herramientas de visualización, análisis y acercamiento a los perfiles de los atacantes y de sus características de ataques. Es por ello la necesidad de conocer los tipos de Honeypots. Specter es un honeypot inteligente, basado en sistemas de detección de intrusos. Es vulnerable y atractivo a los atacantes. Este sistema proporciona servicios como PHP, SMTP, FTP, POP3, HTTP y TELNET, que atraen los atacantes, pero en realidad son trampas que pretenden recolectar información (WordPress.com, 2009).. 40.

(41) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. KFSensor es un honeypot de Windows basado en sistemas de detección de intrusos (IDS). Actúa para atraer y detectar piratas informáticos, gusanos vulnerables mediante la situación de los servicios del sistema y troyanos (Posey, 2005). Honeynet es un Honeypot altamente interactivo diseñado para la investigación y la obtención de información sobre atacantes. Su objetivo principal es recoger información real de cómo actúan los atacantes en un entorno real. Una honeynet, por tanto, crea un entorno que permite a los atacantes interaccionar con el sistema a la vez que captura toda la información, controla sus acciones y mitiga el riesgo de que dañen cualquier otro equipo, no honeypot (Abadía et al., 2009). Se componen de equipos Honeypots y dispositivos de red. Ofrecen al intruso la ilusión de estar atacando una red entera (Cotal, 2009). Kippo es un honeypot que permite emular un servicio SSH con un usuario y una contraseña poco segura. Se puede usar tanto en Windows, GNU/Linux, BSD. Además, se encarga de capturar todos las acciones que realiza el atacante, las cuales posteriormente se pueden visualizar (Ruda, 2013). Dionaea está diseñado principalmente para recoger malware a través de las vulnerabilidades de seguridad que ofrece. Gracias a esto un atacante descargará malware pensando que de esta manera el ordenador está bajo su poder y utilizarlo para el fin que desee. Dionaea está compuesto de módulos que emulan a protocolos, tiene una gran capacidad de escuchar en varias interfaces de red, además de recoger información de muchas IPs de forma simultánea. Gracias a sus características, es capaz de almacenar el usuario y la contraseña que utiliza el atacante para obtener un acceso (Ruda, 2013). Honeytrap es un Honeypot de baja interacción, que está destinado a la observación de ataques contra servicios de red, en contraste con otros honeypots que se suelen centrar en la recogida de malware. El objetivo principal de Honeytrap es la captura de exploits (Segovia, 2010).. 41.

(42) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. Honeyd puede interactuar con miles de direcciones de Internet mediante la creación de honeypots virtuales y la emulación de los servicios correspondientes de la red. Se puede utilizar para crear topologías de enrutamiento de cientos de miles de redes desde un solo equipo. Soporta conjuntos de protocolos IP y responde a las solicitudes de red para sus honeypots virtuales de acuerdo a los servicios que se configuran para cada honeypot virtual (TekDefense, 2012). 2.4. Softwares empleados para la configuración e implementación de Honeypots Una de las formas de evitar las amenazas y ataques en las redes de Telecomunicaciones, es adoptando las medidas necesarias de seguridad e implementando los Sistemas Trampa. Para llevar a cabo la configuración e implementación de esta herramienta de seguridad, se va a utilizar la distribución llamada Honeydrive en una máquina virtual ya preparada para funcionar con VirtualBox. Para configurar e implementar los Honeypots, también se puede utilizar una distribución llamada Stratadem, la cual se instala en una máquina física. Esta es una distribución basada en Linux Mint y en la cual se encuentra instalada la base de datos de los mismos Honeypots que contiene Honeydrive. Por ejemplo Dionaea está instalado y es plenamente funcional pero no tiene el entorno gráfico, por lo que se debe instalar aparte. Es por ello que se ha escogido la distribución Honeydrive (Ruda, 2013). Oracle VM VirtualBox es un software de virtualización. Por medio de esta aplicación es posible instalar sistemas operativos adicionales, conocidos como sistemas invitados, dentro de otro sistema operativo anfitrión; cada uno con su propio ambiente virtual. Entre los sistemas operativos soportados en modo anfitrión, se encuentran GNU/Linux, Mac OS X, OS/2 Warp, Microsoft Windows, y Solaris/OpenSolaris, y dentro de ellos es posible virtualizar los sistemas operativos FreeBSD, GNU/Linux, OpenBSD, OS/2 Warp, Windows, Solaris y MS-DOS (López, 2012).. 42.

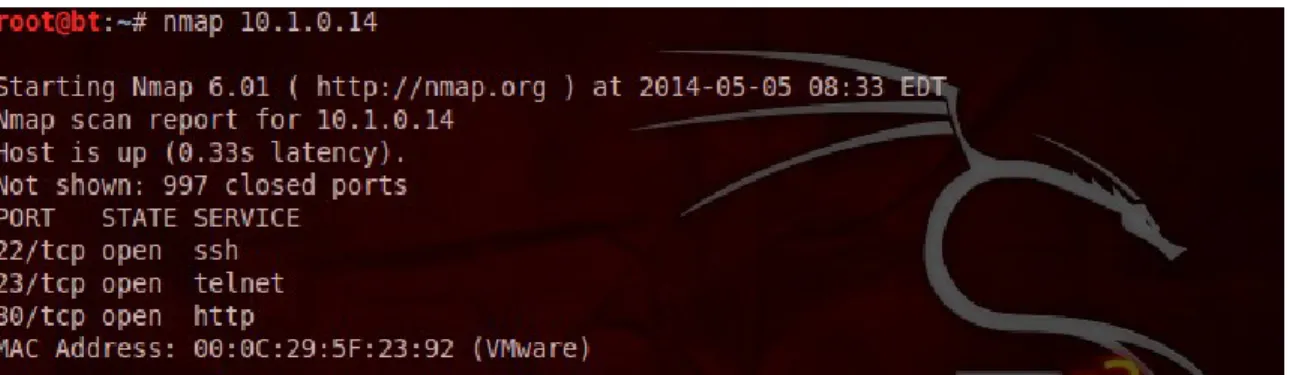

(43) LOS HONEYPOTS: PRINCIPALES CARACTERÍSTICAS Y HERRAMIENTAS UTILIZADAS EN SU IMPLEMENTACIÓN. Honeydrive es una aplicación virtual con Xubuntu Desktop. Contiene varios paquetes de software honeypot y es útil para incluir servicios con el objetivo de analizar, visualizar y procesar los datos que puede capturar; un ejemplo de estos servicios es Kippo-Graph y Honeyd-Viz. Tiene otras herramientas que pueden ser provechosas para la seguridad en las redes de Telecomunicaciones, como son herramientas forensics y malware related (TekDefense, 2013). Es una distribución Linux que integra varias herramientas para montar un honeypot rápidamente (De Luz, 2013). La distribución Honeydrive cuenta con un conjunto de herramientas que se describen a continuación. Ntop es una herramienta completa que permite supervisar la red. Es un proyecto de software libre. Dispone de gran variedad de informes: globales de carga de red, de tráfico entre elementos y de sesiones activas de cada elemento. Usa por defecto el puerto 3000/TCP para el servidor web de la interfaz. En Linux, está presente en las principales distribuciones y es instalable desde el gestor de paquetes de software de la distribución. Analiza protocolos TCP/UDP/ICMP (Deri, 2010). EtherApe es una herramienta gráfica de monitoreo de redes para sistemas operativos Unix-Like. Tiene la posibilidad de escanear y monitorear redes vía modo IP o TCP y de mostrar la actividad de la red. Además soporta Ethernet, Token Ring, ISDN, PPP y SLIP (WordPress.com., 2010). Nmap es una herramienta de código abierto para exploración de red y auditoría de seguridad. Se diseñó para analizar rápidamente grandes redes, aunque funciona muy bien contra equipos individuales. Utiliza paquetes IP crudos, en formas originales para determinar que equipos se encuentran disponibles en una red, que servicios ofrecen, que sistemas operativos ejecutan, que tipo de filtros de paquetes o cortafuegos se están utilizando así como docenas de otras características. Aunque generalmente se utiliza en auditorías de seguridad, muchos administradores de redes y sistemas lo encuentran útil. 43.

Figure

Documento similar

Cedulario se inicia a mediados del siglo XVIL, por sus propias cédulas puede advertirse que no estaba totalmente conquistada la Nueva Gali- cia, ya que a fines del siglo xvn y en

No había pasado un día desde mi solemne entrada cuando, para que el recuerdo me sirviera de advertencia, alguien se encargó de decirme que sobre aquellas losas habían rodado

Por lo tanto, en base a su perfil de eficacia y seguridad, ofatumumab debe considerarse una alternativa de tratamiento para pacientes con EMRR o EMSP con enfermedad activa

95 Los derechos de la personalidad siempre han estado en la mesa de debate, por la naturaleza de éstos. A este respecto se dice que “el hecho de ser catalogados como bienes de

Tras establecer un programa de trabajo (en el que se fijaban pre- visiones para las reuniones que se pretendían celebrar los posteriores 10 de julio —actual papel de los

Por PEDRO A. EUROPEIZACIÓN DEL DERECHO PRIVADO. Re- laciones entre el Derecho privado y el ordenamiento comunitario. Ca- racterización del Derecho privado comunitario. A) Mecanismos

b) El Tribunal Constitucional se encuadra dentro de una organiza- ción jurídico constitucional que asume la supremacía de los dere- chos fundamentales y que reconoce la separación