Análisis de vulnerabilidades en Redes Móviles Celulares 2G y 3G

Texto completo

(2) Universidad Central “Marta Abreu” de Las Villas Facultad de Ingeniería Eléctrica Departamento de Telecomunicaciones y Electrónica. TRABAJO DE DIPLOMA “Análisis de vulnerabilidades en Redes Móviles Celulares 2G y 3G” Autor: Carlos Alberto Agesta Cobo e-mail: cagesta@uclv.edu.cu Tutor: MSc. Rubersy Ramos García e-mail: rubersy.ramos@etecsa.cu Cotutor: MSc. David Beltrán Casanova e-mail: dbeltranc@uclv.edu.cu Santa Clara 2015 "Año 57 de la Revolución".

(3) Hago constar que el presente trabajo de diploma fue realizado en la Universidad Central “Marta Abreu” de Las Villas como parte de la culminación de estudios de la especialidad de Ingeniería en Telecomunicaciones y Electrónica, autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicados sin autorización de la Universidad.. Firma del Autor Los abajo firmantes certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada.. Firma del Autor. Firma del Jefe de Departamento donde se defiende el trabajo. Firma del Responsable de Información Científico-Técnica.

(4) i. PENSAMIENTO. La ignorancia afirma o niega rotundamente; la ciencia duda. Voltaire, François-Marie Arouet. Nunca consideres el estudio como un deber, sino como una oportunidad para penetrar en el maravilloso mundo del saber. Einsten, ALbert.

(5) ii. DEDICATORIA. A mi madre, Ana María Cobo Luege, por haberme educado con tanto amor y. por. entregarme todo en la vida a cambio de ser un hombre de bien. A la memoria de mi padre, Luis Agesta Hernández, por su gran cariño, inculcándome siempre el amor por el estudio y la superación. A la memoria de mi abuela y mi tía, Delfina Luege y María Lourdes Cobo, por su ternura infinita y porque simplemente hay personas que te marcan para siempre..

(6) iii. AGRADECIMIENTOS. A mi familia, que tanto se ha preocupado por educarme, inculcándome los mejores valores morales y guiándome por los mejores caminos de la vida, brindándome amor y fuerza de voluntad para llegar a ser un profesional. A mis verdaderos amigos por estar presente en buenos y malos momentos. A mis compañeros de aula por compartir esta etapa con ellos.. A TODOS GRACIAS.

(7) iv. TAREA TÉCNICA. . Búsqueda de información en la literatura actualizada sobre los mecanismos de seguridad de las redes móviles celulares 2G y 3G.. . Análisis de las principales vulnerabilidades de las redes móviles celulares 2G y 3G.. . Selección de las herramientas más utilizadas por los investigadores de seguridad para vulnerar las redes móviles celulares.. . Elaboración de una guía para mitigar las vulnerabilidades de las redes móviles celulares 2G y 3G presentes en ETECSA. Firma del Autor. Firma del Tutor.

(8) v. RESUMEN. Las redes móviles celulares presentan vulnerabilidades importantes que comprometen las comunicaciones de los usuarios, de ahí la importancia de buscar soluciones de seguridad para el uso seguro de la telefonía móvil. El presente trabajo se centra en realizar un análisis de las vulnerabilidades de las redes móviles celulares de Segunda Generación (2G) y Tercera Generación (3G), teniendo como objetivo principal elaborar una guía para mitigar las vulnerabilidades presentes en estas redes. Esta propuesta de guía se basa en proporcionar seguridad tanto a los operadores de red como a los usuarios móviles. Además en el trabajo se caracterizan los mecanismos de seguridad de las redes 2G y 3G y se proponen herramientas para la explotación de las vulnerabilidades presentes hasta la fecha..

(9) vi. TABLA DE CONTENIDOS. PENSAMIENTO .....................................................................................................................i DEDICATORIA .................................................................................................................... ii AGRADECIMIENTOS ........................................................................................................ iii TAREA TÉCNICA ................................................................................................................iv RESUMEN ............................................................................................................................. v INTRODUCCIÓN .................................................................................................................. 9 CAPÍTULO 1. MÓVILES 1.1. MECANISMOS. DE. SEGURIDAD. EN. REDES. CELULARES.................................................................................................. 13. GSM (2G)............................................................................................................... 13. 1.1.1. Arquitectura GSM........................................................................................... 13. 1.1.2. Identificadores ................................................................................................ 16. 1.2. GPRS (2.5G) .......................................................................................................... 17. 1.2.1. Arquitectura GPRS ......................................................................................... 18. 1.3. EDGE (2.75G)........................................................................................................ 19. 1.4. UMTS (3G) ............................................................................................................ 19. 1.4.1. Arquitectura UMTS ........................................................................................ 20. 1.5. HSPA...................................................................................................................... 21. 1.6. Mecanismos de Seguridad GSM (2G) ................................................................... 23. 1.7. Mecanismos de Seguridad GPRS (2.5G) ............................................................... 24. 1.8. Mecanismos de Seguridad UMTS (3G) ................................................................. 26. 1.9. Interoperabilidad entre redes 2G y 3G ................................................................... 29. 1.10. Conclusiones Parciales ....................................................................................... 31.

(10) vii CAPÍTULO 2.. VULNERABILIDADES EN REDES MÓVILES CELULARES Y. HERRAMIENTAS PARA SU EXPLOTACIÓN. ............................................................... 32 2.1. Vulnerabilidades en redes móviles GSM (2G) ...................................................... 32. 2.2. Vulnerabilidades en redes móviles GPRS (2.5G) .................................................. 37. 2.3. Vulnerabilidades en redes móviles UMTS (3G) .................................................... 40. 2.4. Herramientas para la explotación de vulnerabilidades en redes móviles celulares. ……………………………………………………………………………………44. 2.4.1. Analizadores de espectro ................................................................................ 44. 2.4.2. Falsa BTS ........................................................................................................ 45. 2.4.3. Herramientas para explotar las vulnerabilidades del cifrado .......................... 47. 2.4.4. Herramientas para la clonación física de tarjetas SIM ................................... 47. 2.5. Conclusiones Parciales ........................................................................................... 48. CAPÍTULO 3.. GUÍA PARA MITIGAR LAS VULNERABILIDADES DE LAS. REDES MÓVILES CELULARES. ...................................................................................... 49 3.1. Medidas a implementar por el operador de red móvil ........................................... 49. 3.2. Medidas a implementar en los dispositivos móviles. ............................................. 51. 3.3. Medidas a implementar para el acceso remoto seguro a las redes corporativas .... 58. 3.4. Conclusiones Parciales ........................................................................................... 63. CONCLUSIONES ................................................................................................................ 64 RECOMENDACIONES ....................................................................................................... 65 REFERENCIAS BIBLIOGRÁFICAS ................................................................................. 66 GLOSARIO .......................................................................................................................... 69 ANEXOS .............................................................................................................................. 72 Anexo A Bandas de frecuencia de GSM ......................................................................... 72 Anexo B Canales Lógicos y Tráfico en GSM ................................................................. 73.

(11) viii Anexo C Funcionamiento del VLR .................................................................................. 74 Anexo D Autenticación de la Identidad del Suscriptor GSM [1] ..................................... 75 Anexo E Algoritmo de Cifrado A5/1 ................................................................................ 76 Anexo F Mecanismo AKA ............................................................................................... 77 Anexo G Generación del vector de autenticación. ........................................................... 78 Anexo H Algoritmo f8 ...................................................................................................... 79 Anexo I Algoritmo f9 ....................................................................................................... 80 Anexo J Algoritmo KASUMI ........................................................................................... 81 Anexo K Herramientas de Hardware ................................................................................ 83 Anexo L Dispositivo USRP N200/N210 .......................................................................... 84 Anexo M Software de clonado de tarjetas SIM XSim 0.9............................................... 85.

(12) INTRODUCCIÓN. 9. INTRODUCCIÓN. La telefonía móvil digital es un servicio que lleva relativamente poco tiempo, y que ha evolucionado mucho en su corto camino. La primera generación de telefonía móvil fue analógica. Este servicio analógico no tenía ninguna ambición de protección de las comunicaciones: la voz viajaba en claro, simplemente modulada en frecuencia (FM), con lo que podía ser interceptada con un simple escáner de frecuencias [1]. La segunda generación (2G) de comunicaciones móviles fue digital, destacando dentro de los estándares 2G el estándar europeo GSM, desarrollado inicialmente por la CEPT (Conférence Européene des Administrations des Postes et Telécommunications) y posteriormente debido a la rápida proliferación mundial de las redes GSM, el nombre se ha reinterpretado como Sistema Global para Comunicaciones Móviles. Este sistema incluyó entre sus objetivos garantizar la seguridad y la privacidad de las comunicaciones. Por ello, entre sus funcionalidades está el uso de cifrado tanto para la autenticación de los usuarios como de todas las comunicaciones [1]. El estándar GSM surgió inicialmente sin la capacidad de transmitir datos mediante conmutación de paquetes. Posteriormente se ampliaría el estándar incorporándole los protocolos GPRS (General Packed Radio Service) primero, y EDGE (Enhanced Data Rates for Global Evolution) después, que permiten el acceso a Internet, aunque a velocidades bastante reducidas [2]. Dentro de la Tercera Generación (3G) de comunicaciones móviles el estándar de mayor despliegue a nivel mundial ha sido UMTS (Universal Mobile Telecommunications System), desarrollado por el grupo de colaboración 3GPP (3rd Generation Partnership Project). UMTS fue desarrollado como una evolución de GSM, de manera que la transición de GSM a UMTS fuera sencilla. En 3G las funciones de seguridad fueron ampliadas considerablemente respecto a 2G. UMTS nació desde el principio con la capacidad de conmutar tanto circuitos, para las llamadas de voz, como paquetes, para las conexiones de datos. Posteriormente se añadieron los protocolos HSPA, HSDPA, HSUPA y HSPA+, con el objetivo de aumentar la velocidad por la alta demanda de servicios de multimedia [2]..

(13) INTRODUCCIÓN. 10. La Cuarta Generación (4G) la constituye el estándar LTE-Advanced, desarrollado también por 3GPP y desde 2010 está siendo desplegado en diferentes partes del mundo. Con el afianzamiento de 3G y el advenimiento de 4G, se podría pensar que 2G va a caer en desuso rápidamente. Sin embargo, los hechos apuntan a que 2G va a coexistir con 3G o incluso 4G durante mucho tiempo, al menos en muchas zonas del planeta [2]. Actualmente en Cuba coexisten los servicios 2G y 3G y todavía no se ha comenzado a desplegar 4G. El servicio 2G está presente prácticamente en todo el territorio, mientras que el servicio 3G está disponible sólo para servicio de Roaming internacional en la cayería Norte del país (La Habana, Varadero, Cayos de Villa Clara y Cayos de Ciego de Ávila) y en las cabeceras provinciales [3]. Las comunicaciones móviles 2G/3G son hoy en día vitales para la vida diaria de millones de personas y empresas en todo el mundo. Los sistemas de comunicaciones móviles son muy populares entre los clientes y los operadores de servicios. A diferencia de las redes cableadas, este tipo de redes ofrecen en cualquier lugar y en cualquier momento acceso a los usuarios. El amplio uso de las comunicaciones móviles ha incrementado la importancia de la seguridad. La seguridad de estas redes posee sus deficiencias y a medida que pasa el tiempo evolucionan las técnicas y herramientas de ataque. Por tanto, los mecanismos de seguridad deben ser mejorados continuamente. El interés principal de los atacantes hacia los dispositivos móviles se centra en el robo de información personal y confidencial, la obtención de credenciales y las transacciones financieras y fraude online, por lo que cada vez serán más comunes las soluciones de seguridad para dispositivos móviles, con capacidades de antivirus, cortafuegos y cifrado de datos. Teniendo en cuenta los aspectos anteriores, en el presente trabajo de diploma se plantea el siguiente problema de investigación: no existencia de una guía para eliminar las vulnerabilidades de las redes móviles celulares implementadas en ETECSA. El objetivo general es: proponer una guía para mitigar las vulnerabilidades de las redes móviles celulares implementadas en ETECSA, lo cual va a permitir el uso seguro de estas redes..

(14) INTRODUCCIÓN. 11. De este objetivo se derivan los siguientes objetivos específicos: . Caracterizar los mecanismos de seguridad de las redes móviles celulares 2G y 3G.. . Analizar las principales vulnerabilidades de las redes móviles celulares 2G y 3G.. . Determinar qué herramientas son utilizadas por los investigadores de seguridad para vulnerar las redes móviles celulares 2G y 3G.. . Elaborar una guía para la solución de las vulnerabilidades de las redes móviles celulares 2G y 3G implementadas en ETECSA.. Para dar ejecución a estos objetivos, durante la investigación se dará respuesta a las siguientes interrogantes: . ¿Cuáles son y como funcionan los mecanismos de seguridad presentes en las redes móviles celulares 2G y 3G?. . ¿Cuáles son las vulnerabilidades más frecuentes en las redes móviles celulares 2G y 3G?. . ¿Qué herramientas de software y hardware son las más utilizadas por los investigadores de seguridad para explotar las vulnerabilidades y cuales son sus prestaciones más significativas?. . ¿Cuáles serían los pasos a seguir para eliminar o al menos mitigar las vulnerabilidades en las redes móviles celulares 2G y 3G?. El informe está estructurado de la siguiente manera: introducción, tres capítulos, conclusiones, recomendaciones, referencias bibliográficas, glosario y anexos. En el primer capítulo se realiza una introducción a las redes móviles celulares 2G y 3G y a la seguridad de estas , mediante la definición de conceptos y la caracterización de los mecanismos de seguridad de estas redes. En el segundo capítulo se analizan las principales vulnerabilidades de las redes móviles celulares 2G y 3G reportadas en la literatura. Además se determinan las herramientas más utilizadas por los investigadores de seguridad para explotar las vulnerabilidades presentes en estas redes..

(15) INTRODUCCIÓN. 12. Por último, en el capítulo tercero se propone una guía para eliminar, o al menos mitigar, las principales vulnerabilidades presentes en las redes 2G y 3G..

(16) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. CAPÍTULO 1.. MECANISMOS. DE. SEGURIDAD. EN. 13. REDES. MÓVILES CELULARES.. El actual uso generalizado de la comunicación móvil, tanto en la vida cotidiana como en el comercio, es una realidad insoslayable. En las redes móviles celulares la seguridad en la comunicación es una característica imprescindible, de interés tanto de los clientes como de los proveedores de servicios. Los primeros necesitan que sea garantizada la confidencialidad e integridad de su información, y los segundos necesitan garantizar que los recursos y servicios de sus redes no sean utilizados por usuarios no autorizados [4]. 1.1. GSM (2G). Una red GSM se compone de una serie de entidades funcionales cuyo objetivo es prestar servicios de comunicación móvil a una serie de suscriptores basada en un interfaz de radio. El sistema GSM fue diseñado como una plataforma independiente en donde no se especificaban los requisitos de hardware, pero si las funciones de red y sus interfaces en detalle. GSM utiliza modulación digital binaria (Gaussian minimum shift keying GMSK) y posee una tasa de transmisión de 270 Kbps, para datos 9,6 Kbps [1]. Ver Anexo A y B. 1.1.1 Arquitectura GSM Una red GSM se compone de dos sistemas principales: la infraestructura fija y los abonados móviles los cuales utilizan los servicios de la red y se comunican a través de la interfaz de radio. La figura 1.1 muestra la arquitectura de red de un determinado operador GSM, denominada Public Land Mobile Network (PLMN) con sus componentes esenciales, en la misma se muestra la estructura jerárquica de estas redes [1]..

(17) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 14. Fig.1.1. Arquitectura del estándar GSM.. La infraestructura fija puede dividirse a su vez en tres subsistemas y cada uno se compone por un número de unidades funcionales. Estos tres subsistemas son: BSS (Base Station Subsystem), MSS (Mobile Switching and Management Subsystem) y el OMSS (Operation and Maintenance Subsystem) [1]. Subsistema de Estaciones Bases (BSS) El BSS es el subsistema encargado de realizar todas las funciones relacionadas con los enlaces de radio, este suministra el canal entre los MS y el MSC como se muestra en la figura 1.1[1]. Este subsistema está compuesto por: . Estación Móvil (MS). Es la herramienta utilizada por los usuarios de la red móvil para el acceso a los servicios. Se compone de dos componentes principales: el Equipo Móvil (ME) y el Módulo de Identificación del Suscriptor, la SIM [1]. . Estación Base de Transmisión y Recepción (BTS). La BTS actúa como intermediario entre la MS y la red proporcionando la cobertura de radio necesaria en la celda a través de la interfaz Um, que es la interfaz de radio que existe entre la MS y la BTS. El BTS está compuesto por sistemas de radiación, trasmisores/receptores y equipos de señalización que le permiten realizar varias funciones de control que reducen el tráfico entre las BTS y el BSC [1]..

(18) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. . 15. Controlador de Estaciones Base (BSC). El BSC es el nodo central de un BSS y el encargado de coordinar las acciones de las BTS. La tarea más importante del BSC es la de garantizar el mejor aprovechamiento posible de los recursos de radio de la red [1]. Subsistema de Conmutación y Administración de Red (MSS) Este subsistema se encarga del procesamiento y conmutación de las llamadas en la red GSM, además contiene las bases de datos de los abonados para poder encargarse de las funciones relacionadas con cada usuario. La figura 1.1 muestra los componentes principales del subsistema MSS [1]. Este subsistema está compuesto por: . Centro de Conmutación de Servicios Móviles (MSC). El MSC es el nodo primario de una red GSM. Este nodo es el encargado de controlar las llamadas desde y hacia las MS [1]. . Registro de Localización del Visitante (VLR). El VLR es el encargado del almacenamiento temporal de la información de los MS que se encuentren dentro de un área de servicio particular del MSC. Existe un VLR por cada MSC. Esto posibilita que un MSC no tenga que entrar en contacto con el HLR (que puede estar situado en otro país) cada vez que un suscriptor utiliza un servicio o cambie su posición dentro del área de servicio [1].(Ver Anexo C) . Registro de localización permanente (HLR). El HLR es una base de datos centralizada de la red GSM que almacena y maneja todas las suscripciones móviles que pertenecen a un operador específico. Actúa como un registro permanente de la información de suscripción de una persona hasta que esta suscripción sea cancelada. En una red GSM puede existir más de un HLR a los cuales pueden acceder los MSC y los VLR [1]. . Pasarela MSC (GMSC). Es el encargado de servir como interfaz entre la red móvil y otras redes externas. Cualquier MSC en la red puede actuar como GMSC con el software de integración apropiado [1]..

(19) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 16. Subsistema de Operación y Mantenimiento (OMSS) El control de la red es monitoreado desde el Centro de Operación y Mantenimiento (OMC), el cual cuenta con las bases de datos EIR y AuC. La figura 1.1 muestra los componentes esenciales del OMSS [1]. Este subsistema está compuesto por: . Registro de identificación de equipo (EIR). El EIR es una base de datos que contiene la información de identidad de cada equipo móvil y no del abonado, lo cual ayuda al bloqueo de llamadas no autorizadas o provenientes de estaciones móviles defectuosas [1]. . Centro de Autentificación (AuC). El AuC está asociado al HLR al cual solicita información relativa al abonado a autenticar. El proceso de autenticación se efectúa cada vez que un abonado intenta acceder al sistema por primera vez, procesando la autenticación de las tarjetas SIM [1]. 1.1.2 Identificadores . Módulo de Identificación del Suscriptor (SIM):. Como indica su nombre SIM es un componente sustituible que contiene [5]:. . . Un número de identificación que se usa para desbloquear la tarjeta.. . El número telefónico del abonado (MSISDN). . Contiene el IMSI. . La clave de autenticación del suscriptor Ki, un número de 128 bits.. IMSI (International Mobile Subscriber Identity ):. Es un ID único asociado con todos los usuarios de teléfonos móviles. Está codificado en un espacio máximo de 15 dígitos sobre la tarjeta SIM que está en el teléfono [1]. . Los primeros tres dígitos representan el Código de País de Móvil (MCC),. . Seguido del Código de Operador de Móvil (MNC), que puede ser de 2 dígitos.. . Los dígitos restantes representan el Número de Identificación de Suscripción de Móvil (MSIN) en la red de la base de clientes.. . Número Telefónico del Abonado (MSISDN) :. Es el número de teléfono real que contiene [1]: . Código de País de Móvil: no más de 3 dígitos.

(20) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. . . Código Nacional: casi siempre 2 o 3 dígitos. . Número del abonado: máximo 10 dígitos. 17. TMSI (Temporal Mobile Subscriber Identity ):. El VLR siendo responsable de la localización actual del usuario asigna una TMSI, la cual tiene significado solamente en el área del VLR. La MS almacena la TMSI en la SIM. Consiste en 32 bits excluyendo el valor hexadecimal FFFF FFFFH [1]. . IMEI (International Mobile Equipment Identity):. Este código identifica al ME unívocamente a nivel mundial. El IMEI es colocado en el equipo móvil en su fabricación. Es una dirección jerárquica, que consta de [6]: . 6 primeros dígitos, se denominan Type Approval Code (TAC). . 6 segundos dígitos se denominan Final Assembly Code (FAC), indica el fabricante.. . compuesta de seis dígitos, es el número de serie del teléfono (SNR).. . un último dígito, es el dígito verificador o Spare, para verificar que el IMEI es correcto.. . Identificador de Área de Localización (LAI):. El LAI es internacionalmente único y consta de [1]:. 1.2. . Código de País de Móvil: 3 dígitos. . Código de Operador Móvil (MNC): 2 dígitos. . Código de Localización de Área (LAC): 5 dígitos GPRS (2.5G). El GPRS (General Packed Radio Service) es un servicio de paquetes de datos introducidos en las redes GSM. El GPRS ofrece a los suscriptores servicios de datos móviles de extremo a extremo, basado en la conmutación de paquetes (PS), antes se utilizaba la conmutación de circuitos (CS). GPRS es compatible con el sistema GSM, las redes GPRS están basadas en GSM, lo cual permite la misma cobertura y la utilización de los mismos terminales (GSM/GPRS). Posee una alta tasa de transmisión para su época, velocidad de datos hasta 171 kbps [7]..

(21) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 18. 1.2.1 Arquitectura GPRS A fin de integrar GPRS en la arquitectura GSM existente son introducidos una nueva clase de nodos de red: Nodo de Soporte Servidor de GPRS (SGSN) y Nodo de Soporte Pasarela de GPRS (GGSN). La figura 1.5 muestra la arquitectura de una red GPRS [8].. Figura 1.5 Arquitectura de una red GPRS.. . Nodo de Soporte Servidor de GPRS (SGSN). Son responsables de la entrega y el enrutamiento de paquetes de datos entre las estaciones móviles y las redes de paquetes de datos externos. Además de esta función el SGSN se encarga de la autentificación y registro de los móviles, actualización de la posición de los usuarios y la conexión con los demás nodos de la red GSM [8]. . Nodo de Soporte Pasarela de GPRS (GGSN). Al igual que el SGSN el GGSN es un nodo primario de la red GSM utilizado por el sistema GPRS y su principal función es la de proveer la interfaz hacia las redes externas. Por lo tanto GGSN es el encargado de la interconexión con los Proveedores de Servicios de Internet (ISP). Desde el punto de vista de las redes IP, el GGSN actúa como un router para las direcciones IP de los suscriptores que cuentan con el servicio de la red GPRS ya que oculta la infraestructura de la red GPRS al resto de las redes externas [8]. . Interfaces de GPRS. A través de las interfaces Gn y Gp son transmitidos datos de usuarios y señalización entre los GSN. La interfaz Gn es usada si el SGSN y el GGSN están localizadas en la misma.

(22) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 19. PLMN, mientras que la interfaz Gp es usada si estas están en diferentes PLMN. La interfaz Gi conecta la PLMN con los PDN (Packet Data Networks) externos [9]. 1.3. EDGE (2.75G). La tecnología EDGE (Enhanced Data Rates for Global Evolution) es otro de los desarrollos evolutivos de las redes GSM. Se trata de una tecnología que mejora el ancho de banda de la transmisión de los datos en GSM y GPRS, y que se puede considerar como precursora de UMTS [7]. EDGE es básicamente solo una nueva tecnología de modulación y de codificación del canal, además de usar GMSK (Gaussian Minimum-Shift Keying), EDGE usa 8PSK (8 Phase Shift Keying). Puede ser utilizado para transmitir conmutación de paquetes (PS) y conmutación de circuitos (CS) de datos o de voz. EDGE puede alcanzar una velocidad de transmisión de 384 Kbps en modo de paquetes [7]. Aunque EDGE funciona con cualquier red GSM que tenga implementado GPRS el operador debe implementar las actualizaciones necesarias. El núcleo de la red o Core Network no necesita ser modificado, sin embargo las estaciones bases sí deben serlo pues se deben instalar transceptores compatibles con EDGE, además de que los terminales deben soportar los esquemas de modulación de esta tecnología. Se puede decir que EDGE es una tecnología que actúa como puente entre las redes 2G y 3G [7]. 1.4. UMTS (3G). El sistema UMTS (Universal Mobile Telecommunications System) fue desarrollado por el 3rd Generation Partnership Project (3GPP) con el objetivo de satisfacer la alta demanda de servicios de multimedia, mediante el uso eficiente de los recursos de radio[10]. Las principales especificaciones técnicas de UMTS son: . Las redes UMTS introdujeron una elevada tasa de transmisión de bits teóricamente hasta 2 Mbps.. . Utiliza Acceso Múltiple por División de Código de Banda Ancha (WCDMA).. . La Core Network del sistema UMTS es basada en la establecida red GSM..

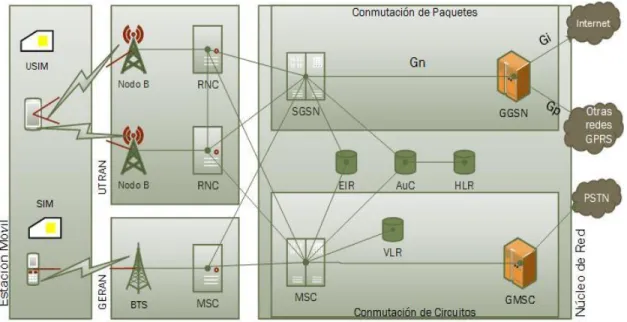

(23) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 20. 1.4.1 Arquitectura UMTS La idea básica detrás de UMTS es preparar una infraestructura universal capaz de mantener los servicios existentes y que soporte los servicios futuros. La figura 1.6 muestra la arquitectura de una red UMTS [11]. El sistema UMTS está dividido en tres bloques principales [12]: El núcleo de red (Core Network, CN), La red terrestre de acceso radio UMTS (UTRAN) y la Estación Móvil .. Figura 1.6. Arquitectura UMTS.. Núcleo de Red (CN) La principal función del CN es proporcionar la conmutación, el enrutamiento y el tránsito para el tráfico de los usuarios. Incluye las bases de datos que se usan para la movilidad, la administración del usuario y la facturación. Además, facilidades para la administración de la red [11]. Las redes UMTS soportan ambos tipos de conmutación, en cada caso con nodos especiales en la CN. Los nodos necesarios para la conmutación de circuitos son basados en las existentes redes GSM. Los nodos utilizados para la conmutación de paquetes, fueron introducidos en la arquitectura GSM con la aparición de GPRS. Los elementos que utilizan la conmutación de circuitos son el MSC y el GMSC. Los elementos que utilizan la conmutación de paquetes son el SGSN y el GGSN. Algunos elementos como el EIR, HLR.

(24) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 21. y AuC son compartidos por ambos dominios. Todos los equipos son modificados mediante una actualización de software para las operaciones y los servicios de UMTS [11]. Red terrestre de acceso radio UMTS (UTRAN) Es la infraestructura de la red fija que contiene los servicios de transmisión. La UTRAN se compone de [11]: . Controlador de la Red de Radio (RNC). Es el nodo central en la UTRAN. Ocupa el lugar de la BSC en la red GSM y asume la administración de los recursos correspondientes a las celdas. En este nodo se implementan los protocolos que están entre los equipos de usuario y la UTRAN. El RNC perfecciona las funciones que provee el Controlador de Estación Base BSC en la GERAN (GSM/EDGE Radio Acces Network), interconectando robustamente a las BTS. Cada RNC es asignado a un MSC y a un SGSN. El RNC es responsable de los recursos de radio, handover, control de potencia y el cifrado de los datos del usuario [12]. . Nodo B. Es el equivalente al BTS de la red GSM. Las tareas directamente relacionadas a la interfaz de radio se manejan en el Nodo B. Un Nodo B puede manejar una o varias celdas y se conecta con el UE mediante la interfaz de radio Uu [11]. . Equipo de Usuario (UE). Este equipo soporta uno o más estándares de radio y contiene la USIM (Universal Subscriber Identity Module) [11]. 1.5. HSPA. Con WCDMA Recomendación 99 (R.99) de 3GPP se proporcionan razones de datos teóricamente hasta 2Mbps para el área de cobertura de la red. Sin embargo con esta razón de datos todavía no se lograba satisfacer la demanda de los usuarios, por lo que se requirió un incremento de los servicios de paquetes de datos y de la calidad de los mismos. Como respuesta a esto el 3GPP crea HSPA (High Speed Packet Access). Con HSPA se logra mejorar considerablemente la experiencia del usuario final ya que proporciona razones de datos de 14 Mbps en el enlace de bajada y 5,8 Mbps en el enlace de subida [13]..

(25) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. . 22. HSDPA (High Speed Downlink Packet Access). HSDPA (WCDMA 3GPP R.5) se basa en la transmisión compartida de canal, lo que significa que algunos códigos de canal y la potencia de transmisión en una celda se consideran como recursos comunes para ser compartidos dinámicamente entre los usuarios en tiempo y en los dominios del código. Esto trae consigo un uso más eficiente de los recursos disponibles en WCDMA. HSDPA le agrega un nuevo canal de transporte a WCDMA, HS-DSCH (High Speed Downlink Shared Channel), que proporciona un alto desempeño de las aplicaciones en el enlace de bajada. HSDPA utiliza los canales de datos de alta velocidad llamados HS-PDSCH (High Speed Physical Downlink Shared Channels) para transportar a HS-DSCH. Hasta 15 canales HS-PDSCH pueden operar en un radio canal de WCDMA. A las transmisiones de los usuarios se le asignan uno o más de estos canales para un TTI (Transmission Time Interval) corto de 2 ms, que es mucho menor que el TTI de 10 a 20 ms utilizado en WCDMA. Esto le permite a la red asignarles a los usuarios de forma instantánea los canales de mejores condiciones y los que verdaderamente necesite [13]. . HSUPA (High Speed Uplink Packet Access). Mientras que HSDPA optimiza el funcionamiento del enlace de bajada, HSUPA (WCDMA 3GPP R.6) mediante la utilización del canal E-DCH (Enhanced Dedicated Channel) optimiza el funcionamiento del enlace de subida. HSUPA da la posibilidad de incrementar en un 85% el rendimiento total de la celda en el enlace de subida y más de un 50% de ganancia en el procesamiento de los usuarios. A diferencia de HSDPA, el nuevo canal que introduce HSUPA no se comparte entre los usuarios, sino que se dedica a un solo usuario. Hasta cuatro códigos pueden ser utilizados para aumentar la razón de datos en el enlace de subida. Por ejemplo, si un usuario necesita enviar grandes volúmenes de datos como un clip de video se le asignan a este usuario más de un código garantizándose una buena calidad de servicio. HSUPA también cuenta con un TTI de 2ms que permite una respuesta más rápida a los cambios en las condiciones de radio propagación y a los errores [14]..

(26) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 1.6. 23. Mecanismos de Seguridad GSM (2G). El objetivo de los diseñadores de GSM era asegurar el sistema para que fuera al menos tan seguro como los sistemas cableados. Las funciones o servicios de seguridad básicos desarrollados para GSM se podrían agrupar en tres grupos: Autenticación de la Identidad del Suscriptor, Confidencialidad de la Identidad del Suscriptor y la Confidencialidad de los Datos [15]. Autenticación de la Identidad del Suscriptor La tarjeta SIM almacena datos del abonado correspondiente y tiene implementados algoritmos de seguridad como el algoritmo de autenticación y generador de claves A3/A8. GSM implementa un mecanismo para la identificación del equipo de usuario. Puede usar el IMEI para verificar el estado del terminal mediante la base de datos EIR [6]. El protocolo de autenticación GSM consiste en un mecanismo de desafío-respuesta. El proceso de autenticación es sólo en una dirección (se autentica el teléfono pero no la BTS) [16]. En el Anexo D se pueden ver los pasos de la autenticación en las redes GSM. . Algoritmo A3/A8. En realidad el algoritmo A3/A8 no existe. En el estándar GSM esos nombres se emplean como receptáculos a la hora de definir posibles algoritmos a implementar, para permitir el roaming de los teléfonos entre diferentes redes GSM la mayoría de los operadores han desplegado los mismos algoritmos [17]. Las especificaciones GSM permiten el uso de varios tipos de algoritmos para A3/A8. COMP128 es uno de ellos, no es el único posible, pero sí el más usado [18]. Confidencialidad de la Identidad del Suscriptor Este mecanismo tiene doble función, la primera es evitar que un intruso pueda averiguar la identidad de un usuario legítimo y la segunda evitar que una vez averiguada la identidad del usuario pueda emplear esta información para localizar al usuario en la red GSM. Para conseguirlo, cuando el móvil se registra en una red, se genera el TMSI. Esta identificación debe ir acompañada del LAI y sólo tiene sentido en esa área. Cuando se recibe un TMSI en una LAI distinta de la VLR actual se solicita la transmisión del IMSI a.

(27) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 24. la MS, por parte del VLR. Cada vez que se procede a la actualización de la localización es necesario establecer un nuevo TMSI eliminándose el anterior [19]. Confidencialidad de los datos Mediante este mecanismo de seguridad GSM proporciona confidencialidad de los datos mediante el cifrado del tráfico entre el terminal y la BTS una vez que los procesos de autenticación y registro se han realizado correctamente. Básicamente se digitaliza la voz, se comprime y se generan una serie de paquetes, cada uno de los cuales es cifrado mediante una secuencia pseudoaleatoria que se genera a partir de la clave de cifrado Kc y el número de paquete [19]. . Cifrado. En una conversación GSM se envía una secuencia de tramas cada 4,6 ms. Cada trama contiene 114 bits de información que representan la comunicación desde A hasta B y 114 bits que representan la comunicación de B a A. Cada conversación puede ser cifrada utilizando el algoritmo A5/1 por una nueva Kc. Para cada trama, Kc es mezclado con un contador de tramas Fn conocido y el resultado sirve como el estado inicial de un generador que produce 228 bits pseudoaleatoria. Con estos bits y los 114+114 de información se realiza un XOR dando como resultado los 228 bits de la información cifrada [20]. Se pueden ver las características del Algoritmo A5/1 en el Anexo E. 1.7. Mecanismos de Seguridad GPRS (2.5G). GPRS está basado en las medidas de seguridad implementadas en GSM ya que emplea la infraestructura GSM. GPRS persigue dos objetivos: proteger la red de accesos no autorizados y proteger la privacidad de los usuarios. Incluye por tanto los siguientes componentes, algunos ya vistos en GSM, a los que se le realizan pequeñas modificaciones: Autenticación de la Identidad del Suscriptor, Confidencialidad de la Identidad del Suscriptor, Confidencialidad de los datos y de la información de control entre MS y el SGSN y la Seguridad de la red troncal GPRS [1]. Autenticación de la Identidad del Suscriptor El proceso de autenticación del suscriptor es el mismo que en GSM con la diferencia de que los procesos se realizan ahora en el SGSN. La información relativa a la seguridad por.

(28) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 25. parte de la red se almacena en el SGSN. Si el SGSN no tiene autentificación para un usuario (RAND), (SRES) y (Kc), los pide del HLR enviando el mensaje Send Authentication Info. El HLR le responde Send Authentication Info ACK. Posteriormente el SGSN envía el RAND a la MS y este calcula el SRES y se lo envía nuevamente al SGSN, si son iguales la autenticación tiene éxito, de lo contrario falla [1]. Confidencialidad de la Identidad del Suscriptor En lo que se refiere a la confidencialidad de la identidad del usuario, emplea igualmente una identidad temporal que se denomina Identidad de Suscriptor Móvil Temporal de Paquetes (P-TMSI). Si el SGSN incluye la firma digital del P-TMSI en algún mensaje enviado a MS, este debe hacer lo mismo en los siguientes mensajes de actualización de área o de establecimiento de conexión, la relación entre los valores y el IMSI es conocida solo en la MS y en el SGSN [19]. Confidencialidad de los datos y de la información de control entre el MS y el SGSN El alcance del cifrado llega desde la MS al SGSN y viceversa, mientras que en el sistema GSM el alcance es sólo entre la MS y la BTS. Al igual que en el cifrado GSM el algoritmo A3/A8 genera una clave cifrada Kc desde la clave Ki y el RAND. Kc es luego usada por el algoritmo de cifrado GPRS (GEA) para la encriptación de datos (Algoritmo A5/1). La clave Kc que es entregada por el SGSN es independiente de la clave Kc generada en los servicios GSM. Una MS puede por tanto tener más de una clave Kc. La función de cifrado es aplicada ahora en una capa más alta [1] . Seguridad de la red troncal GPRS La red troncal GPRS incluye tanto a los elementos de red y sus conexiones físicas como los datos de usuario y la información de señalización y control. Las señales en GPRS al igual que en GSM se basan en la tecnología SS7 (Signaling System 7), que no incluye ninguna medida de seguridad para el despliegue de este tipo de redes GPRS [21]..

(29) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 26. Todas los GSN están conectadas a través de un backbone GPRS basado en IP. Dentro de este backbone el GSN encapsula los paquetes PDN y los transmite usando el GPRS Tunneling Protocol (GTP), este tampoco incorpora seguridad [22]. En principio se puede distinguir entre dos tipos de backbones GPRS [1]: . Intra- PLMN backbones: son redes basadas en IP pertenecientes al proveedor de red GPRS, conectando los GSN de la red GPRS.. . Inter-PLMN backbones: conecta los GSN de diferentes redes GPRS. Estas redes son instaladas si hay acuerdo de roaming entre dos proveedores de red GPRS. Son llamadas GRX.. El gateway entre las PLMN y las Inter-PLMN backbone (GRX) externas se llama Border Gateways (BG) [1]. 1.8. Mecanismos de Seguridad UMTS (3G). En UMTS fueron desarrolladas las contramedidas para las debilidades de seguridad presentes en las redes GSM. Esto es uno de los objetivos principales que se tuvieron en cuenta en el diseño de la arquitectura de seguridad de las redes 3G. Los mecanismos de seguridad del sistema UMTS son: mecanismo AKA (Authentication and Key Agreement), uso de Identidades Temporales, Confidencialidad de los Datos y Control de Integridad y Seguridad IP (IPsec) y MAPSec [23]. Autenticación mutua del usuario y la red Existen dos entidades involucradas en el mecanismo de autenticación del sistema UMTS: Serving Network (SN), más específicamente el VLR/SGSN y el terminal, específicamente la USIM [19]. El proceso de autenticación comienza con la conexión inicial (RRC Connection Request). La inclusión de las capacidades de seguridad de la MS son enviadas en el mensaje (RRC Connection Request) que contiene: UEA (UMTS Encryption Algorithm) y UIA (UMTS Integrity Algorithm) y permite al usuario obtener información sobre las características de seguridad que se utilizan [19]..

(30) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 27. La idea básica es que el SN compruebe la identidad del abonado (como en GSM) por la técnica de desafío-respuesta, y por otra parte que el terminal verifique que se ha conectado a una red legítima. La parte fundamental del mecanismo de autenticación es la clave maestra o la clave de autenticación del abonado K, la cual es compartida entre la USIM del usuario y la base de datos AuC. La clave es mantenida en secreto de forma permanente y tiene un tamaño de 128 bits. Esta clave K nunca es transferida desde estas dos localizaciones, ni el usuario conoce su clave maestra [19]. Además de la autenticación mutua las claves para el cifrado de integridad (IK) y confidencialidad (CK) son también generadas. Estas son claves temporales (también de 128 bits) y son derivadas de la clave permanente K durante cada evento de autenticación. El proceso de autenticación comienza cuando el usuario es identificado en la VLR/SGSN [19]. En el Anexo F y G se describe el Mecanismo de Autenticación y el Acuerdo de Clave AKA y la generación del vector de autenticación. Uso de identidades temporales La identidad permanente del usuario en UMTS es IMSI como también es en GSM. Sin embargo, la identificación del usuario en la UTRAN está en la mayoría de los casos provocado por identidades temporales: TMSI en el dominio de CS o P-TMSI en el dominio de PS. El registro inicial es la excepción, porque una identidad temporal no puede ser usada si la red no conoce aún la identidad permanente del usuario. Si el usuario ya ha sido identificado en el SN por su IMSI entonces el SN (VLR/SGSN) asigna el TMSI o P-TMSI para el usuario y mantiene la asociación entre la identidad permanente y la temporal. La identidad temporal asignada es transferida al usuario en cuanto el cifrado está activado. El TMSI o P-TMSI es usado luego tanto en el enlace ascendente como descendente, hasta que un nuevo TMSI o P-TMSI sea asignado por la red. Cuando se lleva a cabo la asignación de una nueva identidad temporal, esta es reconocida por el terminal y entonces la antigua identidad temporal es eliminada del SN. Si esta asignación no es recibida en el terminal, el SN debe guardar tanto la antigua como la nueva identidad y aceptar cualquiera de ellas en el enlace ascendente. En el enlace descendente se envía una señal al terminal indicando que el IMSI debe ser usado porque la red no sabe qué identidad temporal está usando el terminal en ese momento. En este caso, el VLR/SGSN.

(31) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 28. señala eliminar cualquier TMSI/P-TMSI guardado y una nueva reasignación se lleva a cabo. Debido a que la identidad temporal solamente tiene un significado a nivel local, la identidad de área tiene que ser añadida a esta, para obtener una identidad inequívoca para el usuario; lo cual significa que el LAI es indexado al TMSI y el RAI (Routing Area Identity) al P-TMSI. Si la MS llega a una nueva área, entonces la asociación entre el IMSI y el TMSI/P-TMSI puede ser recuperada de la pasada ubicación o área de enrutamiento, si su dirección es reconocida por la nueva área (basado en LAI o RAI). Si la dirección no es reconocida o no se puede establecer la conexión con la vieja área, entonces el IMSI es requerido a la MS [19]. Confidencialidad de los datos. El cifrado y descifrado toma lugar en el terminal y en el RNC. La USIM está habilitada para generar CK e IK y las transfiere al ME donde el cifrado es implementado para la protección de la confidencialidad e integridad [19]. De la comprobación de confidencialidad se encarga el algoritmo f8. El ME utilizando el algoritmo f8 calcula una secuencia de cifrado y realiza un XOR entre esta secuencia de bits y los datos, obteniendo un bloque de datos cifrados. Estos datos cifrados se envían a la red a través de la interfaz radio. El RNC, a partir de los mismos parámetros que el dispositivo de usuario genera la misma secuencia binaria de cifrado. Realizando una operación XOR entre esta secuencia y el bloque cifrado recibido, se recuperan los datos originales [24]. Ver Anexo H Mecanismo de Control de Integridad Se implementa tanto en la estación móvil como en el RNC el algoritmo f9. El proceso de verificación de integridad es como sigue: El dispositivo del usuario calcula un código de autenticación de mensaje de 32 bits (MAC-I). El MAC-I calculado se adjunta a los datos de señalización y se envía al controlador de red. Una vez que el controlador de red recibe la información de señalización con el MAC-I adjunto, calcula empleando el mismo método que el dispositivo de usuario el XMAC-I. La integridad de la información de señalización se comprueba comparando MAC-I y XMAC-I [24]. Ver anexo I..

(32) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 29. Seguridad IP (IPSec) Los principales componentes de IPSec son [19]: AH Authentication Header (Cabecera de Autenticación). ESP. Encasulation Security Payload (Carga Útil Encapsulada para. Seguridad). IKE Internet Key Exchange (Intercambio de Claves de Internet). La finalidad de IPSec es proteger los paquetes IP y de eso se encarga ESP y AH. ESP ofrece confidencialidad y protección de la integridad, mientras AH únicamente protege la integridad. Tanto ESP como AH necesitan claves. Una SA (Security Association) contiene información sobre el algoritmo utilizado e información de validez de las claves. Las SA deben negociarse para que puedan utilizar ESP y AH, la negociación tiene lugar en modo seguro mediante el protocolo IKE. El IKE se basa en la criptografía de clave pública con la que se pueden intercambiar claves secretas para comunicaciones seguras sobre un canal no seguro [19]. . Algoritmo de cifrado por bloque KASUMI o A5/3. Los algoritmos de confidencialidad f8 y de integridad f9 están basados en el algoritmo KASUMI o A5/3. Este algoritmo de cifrado por bloque presenta una estructura de Feistel que opera con una clave de 128 bits sobre entradas y salidas de 64 bits. El algoritmo KASUMI ofrece un grado de seguridad elevado [25]. Ver Anexo J. 1.9. Interoperabilidad entre redes 2G y 3G. Como las características de seguridad en los sistemas 2G y 3G son diferentes, no es fácil definir como se maneja la seguridad durante la interoperabilidad de ambos sistemas [19]. Si un terminal UMTS visita una red que solo admite la autenticación y cifrado GSM, el terminal debe autenticarse utilizando la interfaz A3/A8 para su conversión (las entradas de f1-f5 para salidas A3/A8) y lo contrario cuando desea entrar a una red 3G se utilizan las reglas de conversión para las entradas A3/A8 a las salidas f1-f5. Cuando una SIM es usada para acceder a la UTRAN, ninguna autenticación de la red es posible, porque la tarjeta solamente provee una llave de 64 bits (Kc) por autenticación, mientras que en la UTRAN se necesitan dos llaves de 128 bits. Para este propósito, la llave Kc de 64 bits es ampliada en 256 bits usando funciones específicas de conversión. Este procedimiento hace posible aplicar cifrado y protección de integridad en la UTRAN cuando se usan las SIM. Sin.

(33) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 30. embargo, los niveles de seguridad resultantes solamente se pueden comparar con los de GSM porque las funciones de conversión solo construyen llaves más largas en teoría [19]. Para la interoperabilidad entre redes 2G y 3G el concepto de handover es diferente para los servicios CS y los PS [19]. . CS Handover desde la UTRAN a GSM BSS. El algoritmo de cifrado es cambiado durante el handover desde la UTRAN a GSM BSS. El algoritmo empleado por UMTS es remplazado por el algoritmo A5/1 utilizado por GSM y la clave CK de la UTRAN es remplazada por la Kc ampliada en el proceso de autenticación. La información acerca de los algoritmos a utilizar junto con la clave tienen que ser transferidos dentro de la estructura del sistema antes de que ocurra el handover. La protección de integridad se detiene en el handover a GSM BSS pues GSM no soporta protección a la integridad de los datos. . CS Handover desde GSM BSS a la UTRAN. Si el handover se realiza desde la BSS GSM a la UTRAN, entonces el algoritmo de cifrado es cambiado de A5/1 al algoritmo KASUMI usado por UMTS. Antes del handover, el BSS solicita a la MS información acerca de sus capacidades de seguridad UTRAN junto con los parámetros asociados (CK, IK). Esta información es transferida dentro de la infraestructura del sistema al RNC antes que el cifrado y la protección de la integridad comiencen en la UTRAN. . Interoperabilidad en los servicios PS. Existen notables diferencias en el handover entre sistemas con servicios CS y PS. Primero, el cifrado GPRS termina en el CN y por tanto la transferencia de claves es más simple. Segundo, hay diferencias cuando el CN cambia en conjunto con la red de radio. Si la MS se mueve al área de un nuevo MSC/VLR, el MSC/VLR anterior todavía continua como el punto de acceso de la llamada. Sin embargo, si la MS se mueve al área de un nuevo SGSN, entonces este nuevo SGSN también se convierte en el punto de acceso de la conexión..

(34) CAPÍTULO 1. MECANISMOS DE SEGURIDAD EN REDES MOVILES CELULARES. 31. 1.10 Conclusiones Parciales El protocolo de autenticación del estándar GSM solo autentica al usuario frente a la red, mientras que la identidad de la red no se verifica, a diferencia de las redes UMTS donde la autenticación se realiza en los dos sentidos a través del mecanismo de seguridad AKA. El algoritmo de cifrado A5/1 implementado en las redes 2G es un algoritmo débil, mientras que en las redes 3G se emplean algoritmos de cifrado robustos como el algoritmo KASUMI e incorporan mecanismos de control de integridad y seguridad IP..

(35) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. CAPÍTULO 2. VULNERABILIDADES CELULARES. Y. EN. REDES. HERRAMIENTAS. 32. MÓVILES PARA. SU. EXPLOTACIÓN.. En las redes celulares 2G y 3G existen varias vulnerabilidades que en su mayoría se deben a fallos graves en la implementación de los mecanismos de seguridad de estas redes. En la actualidad existen herramientas disponibles para los investigadores de seguridad que permiten detectar y explotar estas vulnerabilidades. A continuación se analizarán las vulnerabilidades más importantes así como se determinarán las herramientas de seguridad más utilizadas. 2.1. Vulnerabilidades en redes móviles GSM (2G). GSM estaba destinado a ser un sistema inalámbrico seguro, sin embargo con el paso del tiempo se ha demostrado que es vulnerable a varios ataques [21]. A continuación se exponen las distintas vulnerabilidades presentes en este tipo de redes. . Vulnerabilidades del Sistema de Autenticación. Autenticación unilateral y vulnerabilidad al ataque man-in-the-middle: la principal vulnerabilidad de GSM es su protocolo de autenticación. El estándar GSM sólo autentica al usuario frente a la red, mientras que la identidad de la red no se verifica. Esta falta hace que sea relativamente fácil para un atacante suplantar a una estación base legítima y realizar un ataque man-in-the-middle para de esta manera interceptar y alterar las comunicaciones [26]. Si se pretende suplantar una estación base, cabe plantearse por qué una MS (que ya está recibiendo servicio de una estación base legítima) se conectaría a la de un atacante. Existen varios eventos que pueden desencadenar un proceso de reelección de celda, y muchos pueden ser forzados por el atacante. Cuando una MS desea conectarse a la red celular, recibe una lista de BTS disponibles ordenadas de acuerdo con los criterios para la selección de BTS [27]. La idea es que las transmisiones del atacante se realicen en una de las.

(36) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. 33. frecuencias de la BTS de menos potencia de esta lista. La información acerca de las BTS vecinas es emitida en el Canal de Control de Difusión (BCCH). Si se cumplen ciertas condiciones, la MS se conecta automáticamente a la BTS falsa, sin enviar ninguna notificación. El siguiente paso es presentar la BTS falsa como la BTS real. Para hacerlo, la BTS falsa debe utilizar el mismo Código de País Móvil (MCC) y Código de Red Móvil (MNC) que la BTS real. También, la BTS falsa tiene que utilizar diferente código Identificador de Localización de Área (LAI) con el fin de actualizar la localización del usuario con éxito [26]. Por ejemplo, se puede utilizar un inhibidor de frecuencias para bloquear todas las frecuencias del enlace descendente que la BTS seleccionada utiliza para la radiodifusión. Por defecto, la MS se sincroniza con las seis BTS vecinas más fuertes y cada cinco segundos vuelve a calcular los valores de la potencia de señal recibida, que dependen del parámetro de pérdida de trayectoria (C1) y el parámetro de selección de una nueva BTS (C2). El handover se producirá si el valor medido C2 por las BTS vecinas es mayor que el valor de C2 medido por la BTS actual y si el parámetro C1 de la BTS que sirve al usuario cae por debajo de cero. Esto último indica que hay una pérdida de trayectoria significativamente grande en el espacio libre. Sobre la base de los criterios descritos anteriormente se requiere el inhibidor de frecuencias si se necesita que el valor del parámetro C1 esté por debajo de cero [26]. En la figura 2.1 se representa el ataque man-inthe-middle.. Fig. 2.1 Representación del ataque man in the middle..

(37) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. 34. El atacante puede entonces modificar el intercambio de datos en varios escenarios. En la fase de diseño de los protocolos GSM, este tipo de ataque parecía poco práctico debido a los costosos equipos necesarios para llevarlo a cabo. Actualmente, este tipo de ataque se puede ejecutar en la práctica debido a la disminución de los costes de las herramientas necesarias para implementarlo [21]. Los defectos en la implementación de los algoritmos A3/A8: aunque la arquitectura GSM permite al operador elegir cualquier algoritmo para A3 y A8, muchos operadores utilizaron el COMP128v1 que estaba secretamente desarrollado por la asociación GSM. La estructura de COMP128v1 finalmente fue dada a conocer por ingeniería inversa y fueron descubiertos fallos de seguridad. COMP128v1 hace posible revelar Ki, y. establece. deliberadamente los diez bits menos significativos de Kc igual a cero, entonces las combinaciones de Kc serian 264, pero al ser los últimos 10 bits ceros se reducen a 254, que hace la criptografía 1024 veces más débil y vulnerable [21]. Clonación de tarjetas SIM: la clonación de tarjetas SIM es posible tanto físicamente como en la interfaz de radio ( Over the Air OTA). La clonación física de la SIM se limita al algoritmo de cifrado común y básico llamado COMP128v1 el cual tiene debilidades que permiten a un atacante montar con éxito un ataque de fuerza bruta y extraer la clave Ki junto con el IMSI [5]. La clonación sobre la interfaz de radio (OTA) es la combinación de diferentes ataques al canal de comunicación, es similar a la clonación física, excepto que aquí un atacante debe espiar el canal de comunicación para extraer los valores. La clonación OTA es aún más compleja y larga que la física porque OTA requiere suficiente tiempo para capturar los datos que le permitan determinar los valores secretos almacenados en la SIM [5]. Es importante explicar que después de encontrar Ki y el IMSI del abonado, el atacante puede clonar la tarjeta SIM y hacer y recibir llamadas y otros servicios tales como SMS en el nombre de la víctima. Sin embargo, la red GSM permite solo una SIM para acceder a la red en un momento dado de modo que si el atacante y el suscriptor víctima tratan de acceder desde diferentes lugares, la red se da cuenta de la existencia de duplicación de tarjetas y desactiva la cuenta del afectado [21]..

(38) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. . 35. Vulnerabilidades de la Confidencialidad de la Identidad del Suscriptor. Pérdida del anonimato del usuario: cada vez que un abonado entra en un área de ubicación por primera vez o cuando la tabla de registro entre TMSI e IMSI del abonado se pierde, la red pide al abonado declarar el IMSI, la MS se lo envía en texto claro. Esto se convierte en una importante vulnerabilidad de GSM y puede ser atacada mediante el envío de una solicitud de IDENTIDAD desde una falsa BTS a la MS del usuario para encontrar el IMSI correspondiente [21]. . Vulnerabilidades de la Confidencialidad de los Datos. Los defectos en los algoritmos criptográficos: el algoritmo A5/1 fue desarrollado en secreto y sin la debida auditoría por tanto una serie de deficiencias en el sistema de cifrado A5/1 han sido identificadas [28]. El algoritmo A5/1 utiliza un cifrado de flujo con 3 LFSR, cuando se sincroniza un registro sus estados de realimentación realizan un XOR, y el resultado se almacena en el bit más a la derecha del registro izquierda-cambiado. Estos circuitos de retroalimentación se utilizan con el fin de garantizar la aleatoriedad. Un LFSR de longitud L puede tener una duración máxima de 2L-1, esto constituye el límite superior del número de claves que pueden ser producidas por causa del límite de la periodicidad, la cual debe ser infinita en teoría. En los casos prácticos esto no sucede porque la clave generada es pseudoaleatoria. Por tanto, el algoritmo A5/1 es suficientemente lineal para la tecnología actual [29]. Corto alcance de la protección: El cifrado es sólo logrado en la interfaz de radio entre el MS y la BTS. No hay ninguna protección sobre otras partes de la red y la información se envía en claro entre los nodos del núcleo de la red. Esto es una gran exposición a posibles ataques, sobre todo cuando la comunicación entre la BTS y BSC se realiza a través de los enlaces inalámbricos que tienen vulnerabilidades potenciales para la interceptación. Incluso en algunos países, la instalación del cifrado de la interfaz de radio no está activada [21]. La falta de visibilidad de usuario: El cifrado es controlado por la BTS. El usuario no recibe una alerta cuando se desactiva el modo cifrado. Una falsa BTS también puede desactivar el modo cifrado y fuerza a la MS para enviar datos de forma no cifrada [21]..

(39) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. 36. La falta de protección de la integridad: Aunque la arquitectura de seguridad GSM considera la autenticación y la confidencialidad, no existe ninguna disposición para la protección de la integridad de la información. Por lo tanto, el destinatario no puede verificar que un determinado mensaje no se haya alterado [21]. También un atacante puede hacer mal uso de los mensajes intercambiados previamente entre el abonado y la red con el fin de realizar ataques de repetición [21]. . Vulnerabilidad a los ataques DoS. Un solo atacante es capaz de deshabilitar una celda GSM completamente a través del ataque de negación de servicio (Denial of Service, DoS). El atacante puede enviar una ráfaga de mensajes Channel Request en el Canal de Acceso Aleatorio (RACH). Entonces la BTS reserva un canal de señalización para la MS y este es asignado respondiendo con el comando Immediate Assignment en el Canal de Autorizacion de Acceso (AGCH). Todas las ráfagas de acceso correctamente recibidos le sugerirán la reserva de un canal de señalización a la BTS. Estos canales de señalización son liberados después de algún tiempo, si no se recibe tráfico en ellos. Sin embargo toma el tiempo suficiente para agotar la oferta de canales. Como el número de canales de señalización es limitado, esto conduce a un ataque DoS. Este ataque hace inútil una BTS para todas las MS que deseen conectarse a ella. Si un usuario está llevando a cabo una conversación a través de esta BTS, esta conversación no será comprometida. Pero cuando se termina la conversación va a ser muy difícil poder iniciar una nueva conexión a través de esta BTS [30]. Este ataque es viable ya que el protocolo de establecimiento de llamada realiza las asignaciones de recursos sin una adecuada autenticación [21]. . Vulnerabilidades en los canales de transporte. Algunos de los canales de transporte de la red GSM son: Short Message Service (SMS), Multimedia Messaging Service (MMS) Unstructured Supplementary Service Data (USSD), y el canal de voz, varios de estos se han añadido con las actualizaciones del estándar. Las vulnerabilidades ya vistas se aplican generalmente a todos los servicios y canales de transporte, ya que tienen por objeto todo el intercambio de datos y de información de.

(40) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. 37. señalización. Sin embargo, además de este tipo de debilidades, los canales de transporte de la red GSM poseen fallas en la seguridad [21]. La mensajería SMS presenta vulnerabilidades debido a su atributo store-and-forward, y el problema de SMS maliciosos que se pueden enviar a través de la Internet. También resalta otra vulnerabilidad cuando un tercero tiene acceso al teléfono y lee los mensajes anteriores. El USSD que es una tecnología orientada a la sesión también es vulnerable a ataques ya que los mensajes no están cifrados ni asegurados en el núcleo de la red GSM[21]. 2.2. Vulnerabilidades en redes móviles GPRS (2.5G). Muchas de las vulnerabilidades de GSM son aplicables a GPRS. Sin embargo, GPRS está más expuesto a los intrusos y a los posibles ataques, ya que utiliza la tecnología IP y se conecta a la red pública de Internet [9]. A continuación, se analizan las debilidades en la seguridad de GPRS. . Vulnerabilidades del sistema de Identificación y Confidencialidad de la Identidad del Usuario. GPRS utiliza una arquitectura de seguridad específica, basada en las medidas de seguridad aplicadas en GSM. Por tanto las vulnerabilidades analizadas en GSM en cuanto al sistema de identificación y confidencialidad de la identidad del usuario siguen presentes en el estándar GPRS [9]. . Vulnerabilidades de la Confidencialidad de los datos. Se utiliza el algoritmo GEA (A5/1) y el alcance del cifrado llega ahora desde la MS a la SGSN y viceversa. También el cifrado es opcional. Si el cifrado está activado, entonces durante la autenticación, la MS y el SGSN indican que tipo de cifrado utilizarán. Sin embargo, un atacante puede mediar en el intercambio de mensajes de autenticación entre ellos, ya que ningún cifrado o integridad de datos se emplea en este proceso. Esto puede resultar en la modificación del algoritmo a utilizar entre la MS y la red, o la supresión de la encriptación sobre la interfaz de radio [9]..

(41) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. . 38. Vulnerabilidades en la Red Troncal. La principal vulnerabilidad de la red troncal GPRS se relaciona con el hecho de que los datos de usuario y señalización se transmiten en texto claro. Como se mencionó anteriormente en el capítulo uno, SS7 no admite ninguna medida de seguridad para el despliegue de GPRS, esto resulta en el intercambio de mensajes de señalización sin protección dentro de la Red troncal GPRS. Los mensajes no protegidos pueden incluir información crítica para los usuarios móviles y el funcionamiento de la red. Además, la probabilidad de que un atacante pueda obtener acceso a la red o le permita actuar como un operador legítimo aumenta. Por ejemplo: un atacante, que tiene acceso a la parte de señalización de una red GPRS, podría hacerse pasar por un elemento de la red para recolectar información como el IMSI, información de ubicación, la tríada de autenticación (Kc, RES,RAND), así como realizar un ataque DoS [9]. Basado en la arquitectura de red GPRS existen 3 interfaces críticas donde la seguridad de GPRS es expuesta. En la figura 2.2 se muestran las tres interfaces de posibles ataques.. Fig. 2.2 Interfaces del núcleo de red GPRS.. I). Interface Gn. En cuanto a la tecnología IP, teniendo acceso a los elementos de la red se puede realizar la técnica de suplantación de identidad IP spoofing. Un atacante puede hacerse pasar por una parte legítima de una red GPRS por spoofing de la dirección de un elemento de la red (es decir, GGSN o SGSN) a fin de ejecutar comandos que normalmente el elemento legítimo.

(42) CAPÍTULO 2. VULNERABILIDADES EN REDES MÓVILES CELULARES Y HERRAMIENTAS PARA SU EXPLOTACIÓN. 39. hace. Este ataque no se detecta hasta que sus resultados son notables [31]. Por otra parte se pueden realizar ataques de sobrefacturación: un atacante puede apropiarse de la dirección IP de otro MS e invocar una descarga desde un servidor malicioso. Una vez que la descarga comienza, el atacante sale de la sesión. El MS bajo ataque recibe el tráfico y se cobra por ello [9]. También, se puede espiar el tráfico GTP: un atacante, quien tiene acceso a una red troncal GPRS, es capaz de obtener información sobre el túnel GTP por el seguimiento del tráfico de GTP, que es sin cifrar [22]. II). Interface Gp. El tráfico que se transfiere a través de la interfaz Gp es: tráfico GTP de una red local, de enrutamiento de la información entre un operador de red GPRS y un operador de intercambio de enrutamiento GPRS (GRX) que proporciona servicios de cooperación a las redes y del servidor de nombre dominio (DNS) [9]. La principal vulnerabilidad en la interfaz Gp es la falta de medidas de seguridad del protocolo GTP. Se pueden realizar ataques contra el protocolo GTP tales como: la eliminación o actualización de contextos PDP, que eliminan o modifican los túneles GPRS entre un SGSN y un GGSN de un operador dando como resultado un ataque DoS, también puede resultar en DoS la consulta de los servidores DNS ya sea mediante consultas DNS correctas o incorrectas para inundarlos. Además un atacante puede utilizar un SGSN falso para enviar un de mensaje de actualización Solicitud de Contexto PDP a un SGSN, que se ocupa de una sesión existente de un usuario GTP. De esta manera, el atacante inserta su SGSN falsa en la sesión GTP y secuestra los datos del usuario que no son cifrados[22]. Otra de las debilidades del protocolo GTP es el acceso no autorizado a Internet, un atacante con acceso a una GRX puede crear un túnel GTP entre sí y el GGSN. En este caso, la red proporciona al atacante, el acceso no autorizado a Internet o a las redes de cooperación [22]. III). Interface Gi. La interfaz Gi conecta la red GPRS con la Internet pública y varios proveedores de servicios. La interfaz Gi puede llevar cualquier tipo de tráfico. Este hecho expone la red.

Figure

Outline

Documento similar

El contar con el financiamiento institucional a través de las cátedras ha significado para los grupos de profesores, el poder centrarse en estudios sobre áreas de interés

A lo largo del presente documento se pretende sintetizar el momento actual tan apasionante que están viviendo las Operadoras de Telecomunicaciones, por un lado re ejando el

por unidad de tiempo (throughput) en estado estacionario de las transiciones.. de una red de Petri

Se indica, para cada flujo y sentido (cliente-servidor y servidor-cliente para los juegos, sólo este último para el streaming, punto a punto para VoIP), tanto el tamaño medio de

The part I assessment is coordinated involving all MSCs and led by the RMS who prepares a draft assessment report, sends the request for information (RFI) with considerations,

o Si dispone en su establecimiento de alguna silla de ruedas Jazz S50 o 708D cuyo nº de serie figura en el anexo 1 de esta nota informativa, consulte la nota de aviso de la

o Preparación entorno: instalación de herramientas necesarias o Recopilación de datos: análisis de redes, puertos y servicios o Análisis de vulnerabilidades: estudio previo

Ciaurriz quien, durante su primer arlo de estancia en Loyola 40 , catalogó sus fondos siguiendo la división previa a la que nos hemos referido; y si esta labor fue de

![Fig. 2.4 Procedimiento de modo seguro en el estándar UMTS [33].](https://thumb-us.123doks.com/thumbv2/123dok_es/7307195.448615/46.918.198.765.237.925/fig-procedimiento-modo-seguro-estándar-umts.webp)