I N S T I T U T O P O L I T É C N I C O N A C I O N A L

_________________________________________________________________________________________ _________________________________________________________________________________________

ESCUELA SUPERIOR DE INGENIERÍA MECÁNICA Y ELÉCTRICA

SECCIÓN DE ESTUDIOS DE POSGRADO E INVESTIGACIÓN

UNIDAD PROFESIONAL “ADOLFO LÓPEZ MATEOS”

DESARROLLO DE UN CENTRO VIRTUAL DE

INFORMACIÓN

TESIS QUE PARA OBTENER EL GRADO DE MAESTRO EN CIENCIAS CON ESPECIALIDAD EN INGENIERÍA DE SISTEMAS

PRESENTA:

LIC. MELCHOR OMAR PAREDES FARRERA

DIRECTOR:

DR. OSWALDO MORALES MATAMOROS

CONTENIDO

Dedicatorias ... i

Agradecimientos ... ii

Resumen ... iii

Abstract... iv

Lista de Figuras ... v

Lista de tablas ... vii

lista de abreviaturas ... viii

Glosario de términos ... ix

CAPÍTULO 1 INTRODUCCIÓN ... 1

1.1 Contexto ... 2

1.2 Problemática ... 6

1.3 Justificación ... 6

1.4Objetivos ... 7

CAPÍTULO 2 MARCO CONCEPTUAL ... 9

2.1 Tecnologías de Información y Comunicaciones ... 9

2.1.1 Situación de las TIC en México... 11

2.2 Redes ... 14

2.2.1 Clasificación de las redes ... 15

2.2.1.1 Redes de área local ... 15

2.2.1.2 Redes de Área Metropolitana ... 16

2.2.1.3 Redes de Área Extensa ... 17

2.2.2 Medios de Transmisión ... 17

2.2.2.1 Par Trenzado ... 18

2.2.2.2 Cable Coaxial ... 18

2.3 Topologías de Red ... 19

2.3.1 Topología de Anillo ... 19

2.3.2 Topología de Bus ... 20

2.3.3 Topología de Estrella ... 20

2.3.4 Topología de Árbol ... 21

2.4 Redes Inalámbricas ... 22

2.4.1 Protocolos de Redes Inalámbricas ... 23

2.4.2 Frecuencias y Canales ... 25

2.5 El Hotspot y el Portal Cautivo ... 27

2.5.1 Portal Cautivo ... 27

CAPÍTULO 3 DESARROLLO DEL CENTRO VIRTUAL DE INFORMACIÓN ... 28

3.1 Situación del Problema no Estructurado ... 33

3.2 La Situación del Problema no Expresado ... 34

3.3 Definiciones Raíz de Sistemas Pertinentes ... 37

3.4 Modelos Conceptuales ... 39

3.4.1 El Enrutador ... 40

3.4.2 El Equipo de Cómputo ... 40

3.4.3 Ubuntu 6.10 o superior... 41

3.4.4 Software Wifidog ... 42

3.4.5 Costos ... 42

3.4.5.1 Acondicionamiento y Configuración del Enrutador ... 42

3.4.5.2 Ubuntu y Wifidog ... 43

3.4.6 Ventajas del Sistema CVI ... 45

3.4.7 Contenido Mostrado ... 48

3.4.8 Desventajas del Sistema CVI ... 49

CAPÍTULO 4 COMPARACIÓN DEL MUNDO REAL CONTRA LAS CONSIDERACIONES DEL SISTEMA ... 50

CONCLUSIONES ... 52

BIBLIOGRAFÍA ... 53

ANEXO A ADECUAMIENTO DEL ENRUTADOR ... 55

i

DEDICATORIAS

ii

AGRADECIMIENTOS

iii

RESUMEN

El progreso de las Tecnologías de Información y Comunicaciones (TIC), y su repercusión en el comportamiento de las sociedades, ha obligado a estas últimas a buscar los medios más adecuados para llegar a obtener el mejor provecho de las TIC.

Actualmente miles de personas realizan viajes de negocios, turísticos, de investigación, etc., con ellos, viajan también, modernos dispositivos como lo son: smartphones, agendas electrónicas, notebooks, netbooks, etc. Muchos de estos modernos dispositivos cuentan con la capacidad para conectarse a diferentes redes inalámbricas.

El Centro Virtual de Información (CVI) ayuda a las ciudades a complementar sus módulos de información tradicionales en sitios de alta concentración humana como una opción más para apoyar a los visitantes a difundir información útil por medio de los dispositivos electrónicos con capacidad de conexión inalámbrica, en la que pueden consultar información como mapas geográficos, teléfonos de emergencia, folletos informativos, etc. Además de contar con la opción de visualizar la información en varios idiomas y la conexión a internet gratuito todo esto por medio de un portal cautivo.

iv

ABSTRACT

The progress of Information and Communication Technologies (ICT) and their impact on society behavior, has forced to seek the most appropriate to reach the best advantage of ICT. Today thousands of people are on business trips, tourism, research, etc., with them, they travel well, as are modern devices: smartphones, PDAs, notebooks, netbooks, and so on. Many of these modern devices have the ability to connect to different wireless networks.

Virtual Information Center (VIC) helps cities to complement their traditional information modules in areas of high concentration of people as an option to support visitors to disseminate useful information through electronic devices with wireless capability, where they can view information such as maps, emergency phone numbers, brochures, etc. Besides having the option to view information in multiple languages and free internet all this through a captive portal.

v

LISTA DE FIGURAS

Figura 1.1. Portal cautivo de infinitum móvil de la empresa Telmex. ... 3

Figura 1.2. Redes bloqueadas con contraseña y que no cuentan con portal cautivo. ... 4

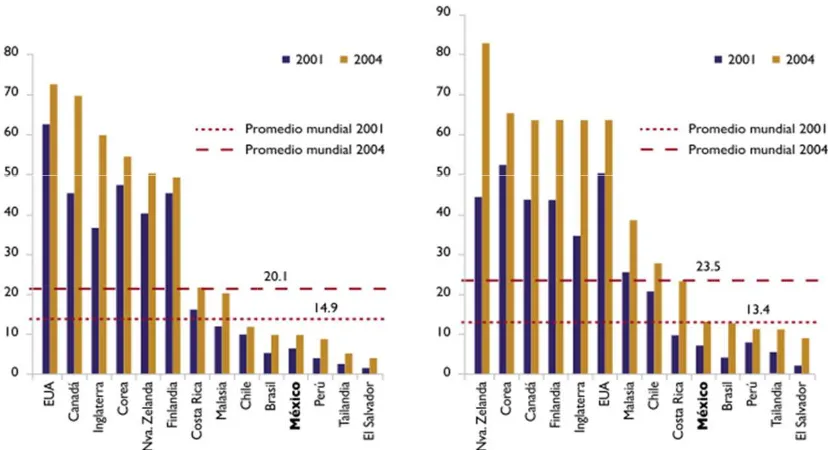

Figura 2.1. Relación inversión de TIC y productividad en EUA y otros países. ... 10

Figura 2.2. Relación de infraestructuras y prácticas de las TIC para lograr una mayor productividad.. ... 10

Figura 2.3. Relación del costo de las infraestructuras para las TIC en comparación con otros servicios. ... 11

Figura 2.4. Computadoras y usuarios de internet por cada 100 habitantes.. ... 12

Figura 2.5. Líneas telefónicas y de celular por cada 100 habitantes en México. ... 12

Figura 2.6. Suscriptores de banda ancha por cada 100 habitantes durante junio del 2005 en México. ... 13

Figura 2.7. Rezago tecnológico por región geográfica en México. ... 13

Figura 2.8. Ejemplo de una red LAN. ... 16

Figura 2.9. Ejemplo de una red de área metropolitana.. ... 16

Figura 2.10. Ejemplo de una red WAM. ... 17

Figura 2.11. Cable Par Trenzado ... 18

Figura 2.12. Cable Coaxial.. ... 18

Figura 2.13. Ejemplo de una fibra óptica. ... 19

Figura 2.14. Topología de anillo.. ... 20

Figura 2.15. Topología de Bus. . ... 20

Figura 2.16. Topología Estrella. ... 21

Figura 2.17. Topología de árbol. ... 21

Figura 2.18. Las redes inalámbricas aumentan la cobertura de las redes alámbricas de manera fácil y barata.. ... 22

Figura 2.19. Canales y frecuencias centrales para el estándar 802.11b. ... 25

Figura 3.1. Modelo de la Metodología de los Sistemas Suaves.. ... 32

Figura 3.2. Sistema de estudio y su entorno.. ... 34

Figura 3.3. Visión rica del sistema y su entorno. ... 35

Figura 3.4. Diagrama de transformación.. ... 38

Figura 3.5. Centro de información virtual. ... 39

Figura 3.6. Idiomas que puede desplegar el CVI siempre y cuando se incluyan en el sistema. ... 44

Figura 3.7. Ejemplo de la distribución de hotspot con portales cautivos de la empresa Telmex. ... 46

Figura 3.8. Contenido diferente en cada hotspot del CVI. . ... 47

Figura 3.9. Zona de cobertura conformada por un servidor y un enrutador.. ... 47

vi Figura 3.11. Ejemplo de la información que visualizará el usuario dentro del portal

cautivo. ... 49 Figura A.1. Captura de una pantalla del sitio DD.WRT, usando la base de datos de

búsqueda del enrutador por modelo. ... 57 Figura A.2. Lista de firmwares compatibles con el modelo solicitado. ... 58 Figura A.3. Opciones (en círculo rojo) para actualizar el firmware de preparación . .. 59 Figura A.4. Mensaje de advertencia que arrojara el sistema de Netgear. ... 60 Figura A.5. Ventana de advertencia del sistema de Netgear que indica que las

conexiones se finalizarán.. ... 60 Figura A.6. Ventana web que aparecerá en el enrutador después de la ctualización

vii

LISTA DE TABLAS

Tabla 2.1. Descripción genera del las capas físicas 802.11.. ... 25

Tabla 2.2. Listado de frecuencias y canales del estándar 802.11b/g. . ... 26

Tabla 3.1 Definiciones.. ... 35

Tabla 3.2. Visión rica: conflictos del sistema y su entorno.. ... 36

Tabla 3.3. Visión resumida de los involucrados. ... 38

Tabla 3.4. Costos de un hotspot con portal cautivo. ... 44

viii

LISTA DE ABREVIATURAS

CVI Centro Virtual de Información. HTTP Hypertext Transfer Protocol. IP Internet Protocol.

LAN Local Area Network.

MAN Metropolitan Area Network.

TIC Tecnologías de la Información y Comunicaciones. WAN Wide Area Network.

WAP Wireless Application Protocol. WEP Wired Equivalent Privacy.

WIFI Es una marca de la Wi-Fi Alliance (anteriormente la WECA: Wireless Ethernet Compatibility Alliance).

ix

GLOSARIO DE TÉRMINOS

AH1N1 Virus de la influenza humana.

CVI Sistema que proporciona información a través de dispositivos con capacidad de conexión inalámbrica y un portal cautivo.

Enfoque de sistemas

La teoría general de sistemas (TGS) o teoría de sistemas o enfoque sistémico es un esfuerzo de estudio interdisciplinario que trata de encontrar las propiedades comunes a entidades llamadas sistemas.

Giga Prefijo del Sistema Internacional de Unidades que indica un factor de 109, o 1 000 000 000 (mil millones).

Hertz Unidad de frecuencia electromagnética. Cada unidad equivale a un ciclo por segundo.

Hotspot

Zona de cobertura WiFi, en la que un punto de acceso (access point) o varios puntos proveen servicios de red a través de un Proveedor de Servicios de Internet Inalámbrico.

HTTP Protocolo usado en cada transacción de la World Wide Web.

INTERNET

Conjunto descentralizado de redes de comunicación interconectadas que utilizan la familia de protocolos TCP/IP, garantizando que las redes físicas heterogéneas que la componen funcionen como una red lógica única, de alcance mundial.

IP

Es una etiqueta numérica que identifica, de manera lógica y jerárquica, a una interfaz de un dispositivo (habitualmente una computadora) dentro de una red.

LAN Interconexión de varias computadoras y periféricos dentro de un edificio en un entorno de 200 metros.

MAN

Son redes informáticas que se extienden sobre un área geográfica extensa. Contiene una colección de máquinas dedicadas a ejecutar los programas de usuarios (hosts).

Metodología Una metodología es el conjunto de métodos por los cuales se regirá una investigación científica

Metodología de Sistemas

Relativo a la consideración del conocimiento, desarrollo, la aplicación, el estudio del método o métodos.

Portal cautivo

Programa o máquina de una red informática que vigila el tráfico HTTP y fuerza a los usuarios a pasar por una página especial si quieren navegar por Internet de forma normal.

Red de

Computadoras

x Sistema Pluralidad de entidades ("componentes"), puedan constituir, al establecer

"relaciones" mutuas, una nueva entidad, la del sistema.

Sistema Abierto Un sistema que está conectado e interactúa con su entorno. Todo sistema que intercambia materia (y por tanto, energía) con el medio circundante. Sistema Artificial Sistema hecho por el hombre.

Sistema Cerrado

Es aquel sistema donde ni entra ni sale de él materia, y en este sentido se consideran aislados del medio circundante. Son sistemas que tienden hacia un estado de equilibrio, que exhiben entropía positiva y que se caracterizan por reacciones reversibles.

Sistema Duro Aquel que se explica totalmente con expresiones cuantitativas.

Sistema Relevante

Un sistema de actividad humana al que un investigador, que usa la metodología de sistemas blandos considera como candidato para realizar una auscultación profunda en las últimas etapas del estudio. Para cada sistema relevante se formula una definición básica y se elabora un modelo conceptual.

Sistema duros Metodología de sistemas, conocida también como “ingeniería de sistemas”. Sistema Suave Aquel que no puede explicarse únicamente con expresiones cuantitativas.

WAP Estándar seguro que permite que los usuarios accedan a información de forma instantánea a través de dispositivos inalámbricos.

WEP Sistema de cifrado incluido en el estándar IEEE 802.11 como protocolo para redes Wireless que permite cifrar la información que se transmite.

WIFI

Organización comercial que adopta, prueba y certifica que los equipos cumplen los estándares 802.11 relacionados a redes inalámbricas de área local.

Wireless

Comunicación en la que extremos de la comunicación (emisor/receptor) no se encuentran unidos por un medio de propagación físico, sino que se utiliza la modulación de ondas electromagnéticas a través del espacio. WWW Sistema de documentos de hipertexto o hipermedios enlazados y

1

CAPÍTULO 1 INTRODUCCIÓN

En los últimos años la tecnología ha avanzado a pasos agigantados, proporcionándonos un gran cúmulo de información confiable y disponible en todo momento, la cual va desde una variedad de periódicos, revistas y libros, pasando por una gran diversidad de programas de radio y la televisión para todos los gustos, hasta complejos sistemas como dispositivos de localización satelital para la navegación e incluso de entretenimiento.

Todo lo anterior ha sido posible gracias a los complejos dispositivos electrónicos que han permitido y fomentado este rápido crecimiento para la difusión y crecimiento de la información y, en algunos casos, han creado nuevas formas de comunicación como es el caso de la Internet y sus aplicaciones como lo son mensajeros, correos electrónicos, redes sociales, foros etc., por lo cual, en conjunto, forman las Tecnologías de la Información y Comunicaciones (TIC).

Debido a lo anterior, las sociedades se deben modernizar y avanzar hacia el uso adecuado de las TIC, para fomentar su desarrollo y crecimiento, pero no solo eso, sino que el uso de las TIC es fundamental incluso cuando suceden fenómenos económicos, sanitarios y naturales (Garcia, 2009):

“El llamado Plan de Recuperación de Desastres, (DRP, por su sigla en inglés) es insuficiente en contingencias como las que se presentaron por la emergencia sanitaria (en el caso del virus de la influenza AH1N1), ya que la tecnología no se vio directamente afectada, pero si el personal, por el riesgo latente de contagio, por lo que la tecnología ayudó a dar continuidad a los negocios, facilitando la comunicación y reduciendo al máximo el contacto humano. “

“Los especialistas coinciden en que la liquidez de una empresa sumada a su factor humano, tecnologías de información y creatividad en ventas son los cimientos más fuertes que puede tener una organización para enfrentar una contingencia económica, técnica, sanitaria o natural.”

2

1.1Contexto

La expansión de las TIC en todos los ámbitos y estratos de nuestra sociedad se han producido a gran velocidad porque van apareciendo sin cesar nuevos elementos tecnológicos, es por eso que las TIC deben ir de la mano con el progreso de las sociedades para obtener el mejor beneficio de estas.

Cada día miles de personas realizan viajes de negocios, de turismo, de investigación, etc., y es común que no sepan a dónde dirigirse, dónde realizar las compras, qué sitios turísticos se encuentran en esa ciudad, a dónde llamar en caso de emergencia, cuáles son las principales líneas de autobuses o trenes o, simplemente, conocer un poco más de la ciudad.

Tan solo en México, en el periodo enero-septiembre el número de visitantes extranjeros que llegó a nuestro país vía aérea se incrementó 18.8 por ciento con respecto al mismo periodo del año pasado. De acuerdo a lo informado por la Secretaría de Turismo, este afluente de visitantes hacia México se deben principalmente a las facilidades migratorias y de trabajo y, durante el primer semestre de 2010, la Ciudad de México se consolidó como el primer destino turístico del país, por encima de destinos de sol y playa y ciudades coloniales, al recibir cinco millones sesenta y nueve mil novecientos noventa y ocho turistas hospedados en hoteles, de todos estos visitantes el ochenta y un por ciento fueron nacionales y el diecinueve por ciento restante extranjeros, cuya importancia es fundamental ya que generaron el cuarenta por ciento de la derrama económica que, a la fecha, ascendió a casi veinte mil millones de pesos.

Muchas de estas personas viajan con computadoras de mano, agendas electrónicas, teléfonos celulares y computadoras portátiles que, gracias a los avances tecnológicos, cuentan con diferentes maneras de conectarse a diferentes tipos de redes como son las alámbricas y las inalámbricas, por lo que es de gran importancia contar con servicios de información a través de estos dispositivos por medio de puntos de conexión (hotspot). Estos hotspots son de gran utilidad a los visitantes que cuentan con estos dispositivos ya que por medio de éstos, pueden realizar consultas de información por medio del internet.

3 En México los únicos hotspot son los de la empresa Telmex, que se encuentran distribuidos en algunos sitios de concentración humana, como restaurantes, plazas comerciales, escuelas, etc. Estos hotspot permiten la conexión a la red de internet por medio de un usuario y contraseña, los cuales se obtiene al contratar una conexión de internet para el hogar o el negocio con esta misma empresa.

Cuando el usuario esté dentro del rango de conexión inalámbrica de Infinitum movil, encontrara que la red está “abierta”, esto quiere decir que no encontrará restricción para conectarse como lo son claves Wap (Wireless Application Protocol) o Wep (Wired Equivalent Privacy).

Al conectarse, el equipo inalámbrico asigna automáticamente una dirección IP (Internet Protocol). Ahora, el usuario podrá ejecutar un navegador de internet para escribir en la barra de dirección la página web que se desee consultar; cuando el usuario intente acceder a alguna página web, por ejemplo www.ipn.mx, el sistema automáticamente lo redirige a la página web de Prodigy móvil (Portal Cautivo), en la cual se visualiza exclusivamente información de la empresa Telmex. Ver figura 1.1.

Figura 1.1. Portal cautivo de infinitum móvil de la empresa Telmex. Fuente: infinitum móvil de la empresa Telmex.

En este portal cautivo se encuentra un apartado donde se puede introducir un usuario y contraseña, los cuales, una vez validados por el sistema, permitirán la conexión a internet de ese dispositivo.

4 con un portal cautivo, además de que no puede considerarse un hotspot debido a que la red se encuentra “cerrada” con una clave y no es de acceso público (ver figura 1.2).

Figura 1.2. Redes bloqueadas con contraseña y que no cuentan con portal cautivo. Fuente: captura de pantalla de celular.

En esta modalidad de conexión, la persona que desee ingresar a internet debe solicitar directamente la clave o llave de la red inalámbrica al personal del negocio propietario de la conexión. Esta clave es la misma para todos los demás usuarios; no hay un control sobre quienes entran a navegar en internet, ya que es muy fácil copiarla para que otra persona pueda utilizarla sin problemas; además, si el equipo de conexión no es correctamente administrado, se puede hacer un mal uso de esta clave debido a que muchas veces esta clave es la misma que se utiliza para administrar el equipo que proporciona la conexión a internet.

Este modo de conexión a internet que proporcionan algunos sitios públicos no se pueden considerar como hotspots debido a que:

• La red siempre está “cerrada”, lo que quiere decir que sólo aquellos que

conocen la clave de acceso pueden ingresar a la red para poder navegar.

• No es necesario registrarse o tener cuenta de ningún tipo para ingresar a este

tipo de conexión.

• No cuenta con un portal cautivo que muestra algún tipo de información.

• La clave puede ser mal utilizada cuando el equipo es mal administrado y no se

han cambiado o personalizado estas conexiones adecuadamente.

• No es necesario volver a solicitar la clave, ya que los equipos con capacidad de

conexión inalámbrica guardan la clave para cuando la red esté disponible y así conectarse automáticamente.

• En los casos anteriores, ninguno de las opciones posibles proporciona

5 Esta última modalidad es la que se encuentra en el Instituto Politécnico Nacional (IPN), en la mayoría de las escuelas e instituciones del IPN. Esta modalidad tiene entre sus muchas desventajas que a pesar de que se debe llevar el equipo de cómputo que se desea conectar a un área específica que realiza la configuración para la red inalámbrica, también se deben cumplir con ciertos requisitos por parte del usuario como son:

• Antivirus actualizado.

• Service pack del sistema operativo en su última actualización. • Los dispositivos deben soportar claves WPA.

Esto puede ser molesto o tedioso para los usuarios, ya que algunas veces cuando se lleva el equipo que se desea sea conectado a la red del IPN, debido a la carga de trabajo o las actividades de dicha área de cómputo, no se puede realizar la conexión el mismo día.

Además, una vez configurado el equipo de cómputo, si por alguna razón el equipo pierde la clave o se reinstala, se debe llevar nuevamente al área de computo para que lo reconfiguren.

Si, por alguna razón, un usuario cuenta con un dispositivo que no cuenta con capacidad para soportar claves WPA, simplemente el dispositivo no puede conectarse a la red del IPN, lo cual es una contrariedad ya que siendo una comunidad estudiantil es muy difícil para los estudiantes comprar un nuevo dispositivo que soporte WPA y lo deja fuera del esquema de este servicio (es por estas razones que se decidió realizar el caso de estudio en la Escuela Superior de Ingeniería Mecánica y Eléctrica de Zacatenco).

Hoy en día la conexión inalámbrica es muy importante, gracias a los dispositivos que cuentan con la capacidad para conectarse a redes inalámbricas de todo tipo, incluso existen comunidades dedicadas a localizar y calificar los hotspots que se encuentran en una ciudad predeterminada. Un claro ejemplo es el sitio web

6

1.2 Problemática

Los puntos de conexión inalámbrica actuales en México no solo son insuficientes, sino que no proporcionan información útil en caso de emergencia como lo pueden ser números telefónicos de la policía, bomberos, ambulancias, etc., tampoco existe información geográfica de la zona, lo cual puede ser muy útil a la hora de buscar hoteles terminales, negocios o, simplemente, para saber si existe algún sitio turístico o de entretenimiento cerca del lugar en el cual se encuentra el usuario.

Como se explicó en el apartado 1.1 los únicos hotspot existentes son los de la compañía Telmex y no contienen ninguna de esta información, y aunque toda esa información se puede consultar por internet, si no se cuenta con un usuario y contraseña, simplemente no se puede realizar la búsqueda de ésta, por lo cual se considera como una necesidad primordial el contar con esta información a la mano y sin restricciones, y al mismo tiempo hacer más atractivos los sitios en los que se encuentra instalado el CVI, fomentando el turismo y facilitando el acceso a la información.

1.3 Justificación

Actualmente la información de la ciudad se encuentra concentrada en lugares específicos, ya sea por medio de folletos, letreros, mapas, centros de información, guías y, en algunos casos, el visitante se ve en la necesidad de dirigirse a algún centro información para poder orientarse. Aunque en ocasiones la información que proporciona el encargado podría ser insuficiente o desactualizada.

Muchas veces los horarios de oficina limitan a los visitantes, sobre todo cuando se viaja, debido a que cuando se llega a un lugar en el cual el centro de información se encuentra cerrado, el personal es limitado o, simplemente, el visitante no comprende el idioma local, es imposible orientarse, por lo cual es necesario encontrar información que sea útil para el visitante.

Existen varios inconvenientes de los centros de información tradicionales. Uno de estos inconvenientes es que sólo funcionan en horarios de oficina, además de que debe haber una persona todo el tiempo, la cual debe, en ocasiones, hablar varios idiomas, lo cual aumenta los costos.

7 Muchos de estos visitantes viajan constantemente con nuevos y modernos dispositivos de comunicación como lo son: smartphones, laptops, netbooks, agendas electrónicas, etc.

Un centro de información virtual (CVI) puede ser una herramienta que ayude a las ciudades a ofrecer información oportuna, disponible en cualquier momento, gratuita y a muy bajo costo; por ejemplo, al prescindir de papel, a través de los dispositivos electrónicos con los que más comúnmente viajan como son: computadoras de mano, agendas electrónicas, teléfonos celulares y computadoras portátiles, haciendo a estos sitios más atractivos, ya que las personas podrán contar con información oportuna, confiable y que pueden consultar desde su equipo electrónico, así también las empresas y negocios locales podrán contar con un “espacio” en el cual puedan dar a conocer sus productos y servicios.

Un CVI permite al usuario consultar información del sitio (turístico o comercial) de forma electrónica, gratuita y las 24 horas del día, así como en una variedad de idiomas.

Un CVI se diferencia de los centros de información tradicionales por el hecho de que el usuario, al conectarse a la red propuesta e intentar consultar cualquier página de Internet, es redirigido a una página web (sistema lógico de acceso y búsqueda de la información disponible en Internet) predeterminada; a este sistema se le llama portal cautivo.

En este portal cautivo el usuario puede consultar la información de los sitios turísticos, horarios, mapas, carreteras y noticias; todo esto sin tener que realizar búsquedas por toda la Internet, bajar e instalar programas adicionales para ver mapas o encontrar noticias específicas del lugar en el que se encuentra; en este portal cautivo se puede encontrar esta información sin costo alguno.

1.4Objetivos

Objetivo General: Desarrollar una herramienta que permita a los usuarios, con la capacidad tecnológica, acceder a diversa información relevante y confiable de manera gratuita a través de un portal cautivo.

Objetivos particulares:

• Determinar una metodología sistémica que encamine la presente investigación,

a fin de alcanzar el objetivo general.

• Analizar las opciones de conexión que proporcionan los sitios de concentración

8

• Recopilar información sobre los portales cautivos así como la información que

proporcionan éstos.

• Establecer y analizar las diversas herramientas que permiten la

implementación de portales cautivos

• Implementación de un Centro Virtual de Información por medio de un portal

cautivo

• Validar el funcionamiento del Centro Virtual de Información, a través de un

9

CAPÍTULO 2 MARCO CONCEPTUAL

2.1 Tecnologías de Información y Comunicaciones

Desde las últimas décadas la tecnología ha adquirido un papel protagónico dentro del desarrollo apresurado de las sociedades. Uno de los principales detonantes de este esparcimiento tecnológico ha sido la adaptación de ésta a los diferentes escenarios de las actividades humanas

El progreso de las Tecnologías de Información y Comunicaciones (TIC) y su repercusión en el comportamiento de las sociedades, ha obligado a estas últimas a buscar los medios más adecuados para llegar a obtener el mejor provecho de las TIC (Assad, 2008).

Actualmente es un momento estratégico en el desarrollo y consolidación de la nueva sociedad de la información. Por esta razón, hay que anticiparse para garantizar que se logren capturar sus beneficios fundamentales para ciudadanos y empresas, tanto en el ámbito económico (incremento de la productividad y de la competitividad) como en el social (reduciendo las diferencias sociales para contribuir a un mayor bienestar) (Alonso, 2005).

Las Pequeñas y Medianas Empresas (PYME) necesitan incorporar tecnología a sus estrategias de negocio para poder ser más productivas y aumentar su grado de eficiencia.

Éstas constituyen cerca del 50% de los ingresos de México, lo que las sitúa en una posición de considerable trascendencia, ya que logrando su modernización se logra la modernización del país en general (Rodriguez, 2009)

Tomando como referencia datos del Instituto Mexicano para la Competitividad A.C (IMCO), en la figura 2.1 se muestra claramente que las inversiones en TIC que han realizado algunos países aumentan el crecimiento de la productividad (IMCO, 2008).

Figura 2.1. Relación inversión de TIC

Figura 2.2. Relación de infraestruct

ión de TIC y productividad en EUA y otros países. Fuente: IMCO (Ins la Competitividad).

fraestructuras y prácticas de las TIC para lograr una mayor prod Fuente: IMCO.

10 (Instituto Mexicano para

[image:26.612.140.496.401.654.2]La figura 2.3 muestra que infraestructuras necesarias par entre los costos de colocar un contra el costo de las conexion óptica) y las inalámbricas (WIFI

Figura 2.3. Relación del costo de la

2.1.1 Situación de las TIC en

México es un país de profun penetración y apropiación de la adopción de dichas tecnologías sectores económicos. El paí penetración de computadoras suscriptores de banda ancha, co

La figura 2.4 muestra la penetra cada 100 habitantes en México 2001 al 2004.

tra que en realidad no es muy costoso implem sarias para soportar las TIC y se muestra claramente l olocar un kilometro de agua potable, drenaje, etc. Por

conexiones alámbricas (alambre de cobre, cable coa WIFI, 3G, microondas, WIMAX, etc.).

sto de las infraestructuras para las TIC en comparación con otro Fuente: IMCO.

TIC en México

rofundas diferencias en la adopción de TIC ción de las TIC es baja, sino que hay una grave desigua cnologías en las diferentes zonas del país y entre los d El país se encuentra por debajo del promedio mun putadoras, Internet, líneas telefónicas, teléfonos ce

ancha, como muestran las figuras 2.4 – 2.7. (IMCO, 200

la penetración que tuvieron las computadoras y el int en México, con respecto a otros países durante el pe

11 o implementar la ramente la relación etc. Por ejemplo, cable coaxial, fibra

con otros servicios.

TIC. No sólo la ve desigualdad en la entre los diferentes edio mundial en la éfonos celulares y IMCO, 2008)

Figura 2.4. Computadoras y usuar

[image:28.612.100.514.128.353.2]La figura 2.5 muestra las líneas 100 habitantes en México, con r 2004.

Figura 2.5. Líneas telefónicas

as y usuarios de internet por cada 100 habitantes. Fuente: IMCO Vis

las líneas telefónicas y las líneas de teléfonos celulares con respecto a otros países durante el periodo d

elefónicas y de celular por cada 100 habitantes en México. Fuen

12 O Visión México 2020.

s celulares por cada periodo del 2001 al

La figura 2.6 muestra a los sus México, en el año 2005 en comp

Figura 2.6. Suscriptores de banda a

En la figura 2.7 se muestra el tanto de individuos que tienen (los cuales pueden usar intern computadora).

Figura 2.7. Rezago tecnológic

Quizá la principal razón que ex en los hogares es la mala dist como Chile y El Salvador, con

a los suscriptores de banda ancha por cada 100 hab 5 en comparación con otros países durante el mismo pe

e banda ancha por cada 100 habitantes durante junio del 2005 Fuente: IMCO Visión México 2020.

uestra el rezago tecnológico por región geográfica e ue tienen una computadora en su casa y los que usan sar internet, pero no necesariamente ser propietario

tecnológico por región geográfica en México. Fuente: IMCO Visión Méx

ón que explica la baja penetración de las TIC y la brec mala distribución de ingresos de México. Sin embar

con peores distribuciones del ingreso, muestran

13 100 habitantes en l mismo periodo.

del 2005 en México.

ográfica en México, s que usan internet

ropietarios de una

n México 2020.

[image:29.612.88.512.427.636.2]14 tasas de crecimiento en el acceso de TIC. Esto apunta a que, no obstante los importantes esfuerzos realizados, como el Sistema Nacional e-México, hace falta una política de Estado más efectiva para digitalizar las zonas del país de más baja penetración en el aprovechamiento de estas tecnologías. (IMCO, 2008)

A pesar de lo anterior, no hay razón para que la sociedad mexicana pueda hacer uso de las TIC y obtenga grandes beneficios, por lo cual se requieren mayores inversiones tecnológicas, pero sobre todo fomentar e impulsar los sistemas que exploten el uso de las TIC para acotar las brechas tecnológicas, sociales y culturales de este país.

2.2 Redes

Debido a que una parte importante del sistema CVI propuesto necesita una infraestructura de red (inalámbrica principalmente), a continuación se describen algunos conceptos de las tecnologías de redes, así como los usos más comunes.

En el pasado, cuando los ordenadores eran grandes y muy caros, las organizaciones y empresas que los utilizaban no podían proporcionar a sus empleados un ordenador para cada uno, lo que hacían era compartir la unidad central de proceso. Las primeras redes nacieron de esta necesidad de compartir recursos caros y valiosos. (Rábago, 1995).

En un principio, las redes tenían una estructura jerárquica, el centro de la actividad de cálculo, que es donde se encontraba la Unidad Central de Procesamiento, era la unidad principal; esta unidad principal solía ser un microordenador. Los usuarios accedían a esta unidad mediante terminales “tontas” incapaces de realizar procesamiento alguno por sí mismas. El propósito de estas terminales era, y es en la actualidad, disponer de un medio de comunicación entre la unidad central y el usuario.

Con la llegada de los microordenadores y el bajo costo de las unidades de proceso, el ordenador apareció encima de los escritorios de los usuarios. Los ordenadores personales permiten trabajar con programas adaptados a las necesidades individuales de cada usuario, utilizar software de uso general, etc. Sin embargo, en las grandes organizaciones los ordenadores individuales no permiten acceder directamente a datos de la empresa ni compartir programas e información.

15 Se puede definir una red como un sistema de comunicación que conecta ordenadores y otros equipos informáticos entre sí, con la finalidad de compartir información y recursos a través de una red; los usuarios de los sistemas de una organización podrán hacer un mejor uso de los mismos, mejorando, de este modo el rendimiento global de la organización.

2.2.1 Clasificación de las redes

Las redes se pueden clasificar principalmente, de acuerdo a su tamaño y topología. En cuanto a su tamaño se clasifican en LAN, MAN, WAN.

2.2.1.1 Redes de área local

Una Red de Área Local o LAN (Local Area Network), es un sistema de interconexión de equipos informáticos basado en líneas de alta velocidad (decenas o cientos de mega bits por segundo) y que suele abarcar, cuando mucho, un edificio. Se encuentran localizadas en áreas pequeñas también se conocen como redes de datos privados. Existen dos tipos:

Las LAN por cable utiliza cableado fijo como:

• Par trenzado. • Cable coaxial. • Fibra óptica.

Las LAN Inalámbricas usan:

• Ondas de radio. • Ondas de luz.

2.2.1.2 Redes de Área Metr

Una Red de Área Metropolitana una versión más grande de un Puede abarcar un grupo de ofic privada o pública (Tanenbaum,

[image:32.612.118.496.201.401.2]En la figura 2.9 se muestra un ej

Figura 2.8

Figura 2.9. Ejemplo de

Metropolitana

ropolitana o MAN (Metropolitan Area Network), es bá de de una LAN y normalmente se basa en tecnologí po de oficinas corporativas cercanas o una ciudad y p

enbaum, 1997).

estra un ejemplo de una red MAN.

8. Ejemplo de una red LAN. Fuente: Elaboración propia.

jemplo de una red de área metropolitana. Fuente: Elaboración propia.

16 es básicamente tecnología similar. ciudad y podría ser

[image:32.612.160.458.462.695.2]17

2.2.1.3 Redes de Área Extensa

Una Red de Área Extensa o WAN (Wide Area Network), es una red que se extiende sobre un área geográfica extensa, a veces un país o un continente (Tanenbaum, 1997).

[image:33.612.126.490.188.450.2]Esta red WAN está conformada de redes LAN y redes MAN que trabajan juntas, como se ilustra en la figura 2.10.

Figura 2.10. Ejemplo de una red WAM. Fuente: Elaboración propia.

2.2.2 Medios de Transmisión

Un medio de transmisión es cualquier medio físico o no (comunicaciones inalámbricas) que pueda transportar información en forma de señales electromagnéticas o radiales; se puede utilizar en redes locales como medio de transmisión. Las líneas de transmisión son la espina dorsal de la red, por ella se transmite la información entre los distintos nodos (Rábago, 1995).

18

2.2.2.1 Par Trenzado

El medio de transmisión más viejo y todavía el más común es el par trenzado. Un par trenzado consiste en dos alambres de cobre aislados, por lo regular de 1 mm de grueso. Los alambres se trenzan en forma helicoidal. El propósito de trenzar los alambres es reducir la interferencia eléctrica de pares similares cercanos. (Dos alambres paralelos constituyen una antena simple; un par trenzado no.) Se pueden utilizar tanto para transmisión analógica como digital, y su ancho de banda depende de la sección de cobre utilizado y de la distancia que tenga que recorrer. Es el tipo de cableado más económico y, por ejemplo, la mayoría del cableado telefónico es de este tipo (Tanenbaum, 1997). Ver figura 2.11.

Figura 2.11. Cable Par Trenzado Fuente: http://elmundoesdelasredes.blogspot.com.

2.2.2.2 Cable Coaxial

[image:34.612.273.358.258.365.2]Un cable coaxial consiste en un alambre de cobre rígido como núcleo, rodeado por un material aislante. El aislante está forrado por un conductor cilíndrico que con frecuencia es una malla de tejido fuertemente trenzado. El conductor externo se cubre con una envoltura protectora de plástico. En la figura 2.12 se muestra una vista del corte por capas de un cable coaxial (Tanenbaum, 1997).

Figura 2.12. Cable Coaxial.Fuente: http://docente.ucol.mx/.

19

2.2.2.3 Fibra Óptica

El cable de fibra óptica es un medio de transmisión que cada vez se está utilizando más en redes locales que exigen velocidades de transmisiones muy altas y fiables. Se trata de un medio muy flexible y muy fino que conduce energía de naturaleza óptica. Las señales luminosas se transmiten a través de un cable compuesto por un grupo de cristales o fibras plásticas. Cada filamento tiene un núcleo central de plástico o cristal con un alto índice de refracción, rodeado de una capa de un material similar con un índice de refracción ligeramente menor. Un ejemplo de fibra óptica se observa en la figura 2.13. El revestimiento aísla las fibras y evita que se produzcan interferencias entre filamentos adyacentes. Puesto que las señales luminosas que transportan los datos viajan rebotando dentro del cable, es prácticamente imposible “pinchar” el cable (Rábago, 1995).

En entornos con mucho “ruido” electromagnético, el cable de fibra óptica se usa a menudo para evitar las interferencias que producen motores o generadores y que los datos pueden viajar de forma segura de una unidad lógica a otra (Rábago, 1995).

Figura 2.13. Ejemplo de una fibra óptica. Fuente: http://www.conectronica.com.

Los beneficios frente a cables coaxiales y pares trenzados son: que permite mayor ancho de banda, menor tamaño y peso, menor atenuación, aislamiento electromagnético y mayor separación entre repetidores.

2.3 Topologías de Red

Se denomina topología de red a la forma de conectar sus nodos, es decir, la forma que adopte el flujo de información. Dicho de otro modo, la topología es la figura geométrica que forman los nodos y las conexiones que los unen (Rábago, 1995).

2.3.1 Topología de Anillo

Figura 2.

2.3.2 Topología de Bus

En una topología de bus todas comunicaciones como se muest canal de distribución. Para que reconocer su propia dirección. de disponer de un alto nivel de unidad de interface (Rábago, 19

Figura 2.

2.3.3 Topología de Estrella

En esta configuración de red e conectada a un nodo central p estaciones pasan los mensajes hacia la que vaya redirigido (Rá

a 2.14. Topología de anillo. Fuente: Elaboración propia.

bus todas las estaciones están conectadas a un único se muestra en la figura 2.15. Los mensajes se envían p . Para que una estación pueda recibir un mensaje, e irección. Por lo tanto, los dispositivos conectados a u o nivel de inteligencia, o de no ser así, deberá proporc

ábago, 1995).

ra 2.15. Topología de Bus. Fuente: Elaboración propia.

trella

de red en estrella (figura 2.16) cada estación de tra central por medio de un canal punto a punto dedi mensajes al servidor central y este lo retransmite a l

(Rábago, 1995).

20 un único canal de e envían por todo el ensaje, esta ha de tados a un bus han á proporcionarla la

Lo más usual en ésta topología el otro extremo se termine en u ventaja de este tipo de red es la rotura, afectará sólo al nodo con

Figura 2.

2.3.4 Topología de Árbol

A la interconexión de varias s topología en árbol (figura 2.17

Figura 2.

En los últimos años han apareci las redes alámbricas ya que au barata y rápida, sin la necesida como se muestra en la figura 2.

topología es que en un extremo del segmento se sitúe mine en una situación central con un concentrador. La e red es la fiabilidad, dado que si uno de los segmentos

l nodo conectado.

ra 2.16. Topología Estrella. Fuente: Elaboración propia.

bol

e varias subredes en estrella se le conoce con el n 17).

a 2.17. Topología de árbol. Fuente: Elaboración propia.

an aparecido las redes inalámbricas, las cuales comple ya que aumentan la cobertura de los servicios de un a necesidad de colocar cableado físico para cada com

figura 2.18.

21 o se sitúe un nodo y trador. La principal egmentos tiene una

con el nombre de

Figura 2.18. Las redes inalámbricas

2.4 Redes Inalámbricas

La comunicación inalámbrica d físico italiano Guillermo Marcon tierra utilizando el código Mors Los sistema digitales inalámbric la idea básica es la misma (Tane

Las redes de datos suelen clasif (Rábanos, 2008):

• Redes personales (PAN

decenas de metros.

• Redes locales (LAN, Loc

metros.

• Redes Metropolitanas (

puede ser un Municipio.

• Redes Extensas (WAN, W

Según la naturaleza del soporte las redes pueden dividirse en inalámbricas (con emisiones ra inalámbricas Ethernet" (Wirele tramo de conexión con las term fundamentos tecnológicos son a orientadas, principalmente, a cu al de las redes PAN. Estas redes un índice de penetración muy el de factores, como lo son la eno una utilización muy eficaz del

lámbricas aumentan la cobertura de las redes alámbricas de ma barata. Fuente: Elaboración propia.

ámbrica digital no es una idea nueva. A principios d o Marconi demostró un telégrafo inalámbrico desde u digo Morse (después de todo, los puntos y rayas son inalámbricos de la actualidad tienen un mejor desemp

(Tanenbaum, 1997).

elen clasificarse, según su extensión de su área de cob

ales (PAN, Personal Area Network) con alcance de

(LAN, Local Area Networks) con cobertura de cente

olitanas (MAN, Metropolitan Area Netwoks) cuya unicipio.

s (WAN, Wide area networks) que pueden abarcar u

el soporte físico utilizado para el transporte de la inf idirse en redes fijas (con cableado metálico o fibra isiones radioeléctricas o enlaces ópticos). Las llamad t" (Wireless Ethernet) son redes de datos en las que n las terminales se realiza por ondas de radio; por lo d icos son análogos a los de las redes Ethernet cablead

ente, a cubrir el segmento de redes LAN y, subsiguie stas redes inalámbricas han alcanzado un éxito notable ión muy elevado en empresas y hogares debido a una c

on la enorme expansión de internet, su tecnología qu eficaz del espectro, un entorno regulatorio que facilit

22

icas de manera fácil y

incipios de 1901 el co desde un barco a rayas son binarios). or desempeño, pero

rea de cobertura en

alcance de algunas

a de centenares de

s) cuya cobertura

arcar una región.

23 utilización de las frecuencias, costos reducidos y una amplia interoperabilidad entre equipos (Rábanos, 2008).

Las principales ventajas de estas redes son (Rábanos, 2008):

• Ubicuidad: las redes inalámbricas proporcionan a sus usuarios un acceso a la

información en tiempo real desde cualquier lugar del área de cobertura, sin la atadura ni servidumbre de los cables y con cierto grado de movilidad.

• Sencillez y rapidez de instalación: la implantación de una red inalámbrica es

rápida y fácil al no ser necesario el tendido de cables.

• Flexibilidad: puede reconfigurarse la red de forma relativamente simple. • Escalabilidad: las redes inalámbricas puedes desplegarse con gran variedad de

topologías para satisfacer las necesidades operativas. Es fácil también la incorporación de nuevos usuarios.

Entre los inconvenientes, cabe destacar (Rábanos, 2008):

• Interferencias impredecibles (Intrasistema) con redes próximas por selección

de frecuencias portadoras iguales o parcialmente solapadas.

• Interferencias (intersistemas) con otros servicios radioeléctricos (redes

bluetooth, teléfonos inalámbricos, controles remotos por radio), derivadas del uso de un espectro compartido.

• Potencia de emisión muy reducida, que limita mucho la cobertura.

• Anchura de banda pequeña que proporciona un reducido número de canales. • Limitada seguridad, al utilizar portadoras radio que pueden que pueden ser

accesibles por terceros.

Las redes inalámbricas (wireless network) se comunican por un medio de transmisión no guiado (sin cables) mediante ondas electromagnéticas. La transmisión y la recepción se realizan a través de antenas.

2.4.1 Protocolos de Redes Inalámbricas

24 aplicar sus propios protocolos propietarios, es poco probable que las redes inalámbricas fueran económicamente accesibles y ubicuas como lo son hoy (Aichele, 2007).

Los tres estándares implementados actualmente en la mayoría de los equipos disponibles son (Aichele, 2007):

• 802.11b. Ratificado por la IEEE (The Institute of Electrical and Electronics

Engineers) el 16 de septiembre de 1999, 802.11b es probablemente el protocolo más popular de redes inalámbricas en uso hoy en día. Millones de dispositivos que lo utilizan han sido vendidos desde 1999. Utiliza una modulación llamada Direct Sequence Spread Spectrum (DSSS) en una porción de la banda ISM (Industrial, Scientific and Medical) 2,400 a 2,495 GHz (Giga Hertz). Tiene una velocidad máxima de 11 Mbps (Mega bits por segundo), con un rendimiento útil de arriba de 5 megas.

• 802.11g. Como no estaba terminado hasta junio de 2003, el protocolo 802.11g

llegó relativamente tarde para el mercado inalámbrico. A pesar del comienzo tardío, 802.11g es ahora el protocolo estándar de redes inalámbricas, ya que se distribuye como característica estándar en virtualmente todas las laptops y la mayoría de los dispositivos de mano (Rábanos, 2008). 802.11g utiliza el mismo rango ISM que 802.11b, pero utiliza una modulación plan denominado Orthogonal Frequency Division Multiplexing (OFDM). Este tiene una tasa de datos máxima de 54 Mbps (con un rendimiento útil de alrededor de 22 Mbps) y puede volver a caer a 11 DSSS Mbps o más lento hacia abajo para ser compatibilidad con el popular 802.11b.

• 802.11a. También ratificado por la IEEE el 16 de septiembre de 1999, 802.11a

utiliza OFDM (Orthogonal Frequency Division Multiplexing). Tiene una tasa de datos máxima de 54 Mbps, con un rendimiento real de de hasta 27 Mbps. 802.11a opera en la banda ISM entre 5,745 y 5,805 GHz, y en una parte de la banda UNII (Unlicensed National Information Infrastructure) entre 5,150 y 5,320 GHz. Esto hace que sea incompatible con 802.11b ó 802.11g, y la alta frecuencia implica un rango más bajo comparado con el 802.11b/g en el mismo poder. Si bien esta porción del espectro es relativamente inutilizada comparada con la 2,4 GHz, por desgracia es sólo legal para su uso en algunas partes del mundo. Se debe consultar con las autoridades locales antes de utilizar equipamiento 802.11a, en particular, en aplicaciones de exterior. 802.11a equipo es bastante barato, pero no es tan popular como el 802.11b/g.

25

Tabla 2.1. Descripción genera del las capas físicas 802.11. Fuente: Libro fundamentos y aplicaciones de seguridad en redes WLAN: de la teoría a la práctica.

IEEE 802.11 IEEE 802.11b IEEE 802.11a IEEE 802.11g

Fecha 1997 1999 2003 2003

Banda 2.4 GHZ. 2.4 GHZ. 5.8 GHZ. 2.4 GHZ.

Velocidad de

transmisión 1.2 Mbps.

1.2, 5.5, y 11 Mbps.

6, 9, 12, 18, 24, 36, 48, 54 Mbps.

1, 2, 5.5, 6, 9, 11, 12, 18, 24, 36,

48, 54 Mbps

Modulación DHSS FHSS DHSS OFDM OFDM

Compatibilidad Compatible con IEEE 802.11

No es compatible con

ningún otro estándar

Compatible con IEEE 802.11 y

IEEE 802.11b

2.4.2 Frecuencias y Canales

La banda de 2.4 GHz se utiliza en 802.11b. El espectro está dividido en piezas de tamaño uniformemente distribuidas en el grupo como canales individuales. Téngase en cuenta que son los canales de 22 MHz de ancho, pero están separados sólo por 5MHz. Esto significa que los canales adyacentes se superponen y pueden interferir unos con otros (Aichele, 2007). Esto se representa visualmente en la figura 2-19.

Figura 2.19. Canales y frecuencias centrales para el estándar 802.11b. Fuente: Wireless Networking in the Developing World.

Es importante que los canales no se traslapen para evitar interferencias en la comunicación (como es el caso de los canales 1, 6 y 11).

26

Tabla 2.2. Listado de frecuencias y canales del estándar 802.11b/g. Fuente: Libro Wireless Networking in the Developing World.

802.11b / g

# de canal Frecuencia central (GHz) # de canal Frecuencia central (GHz)

1 2.412 8 2.447

2 2.417 9 2.452

3 2.422 10 2.457

4 2.427 11 2.462

5 2.432 12 2.467

6 2.437 13 2.472

7 2.442 14 2.484

Todos los dispositivos electrónicos actuales con capacidad de conexión inalámbrica son compatibles con todos los estándares de velocidad y canales de transmisión, por lo cual lo anterior es solo un vistazo de todo el soporte que existe para estos dispositivos.

Entre muchas de las aplicaciones de las redes inalámbricas se encuentran los hotspots, los cuales son muy importantes debido a su facilidad de instalación y conexión hacia Internet. Hoy en día se encuentran en diversos sitios que van desde un hogar hasta una empresa o negocio, como ya se menciono anteriormente su popularidad se debe a la facilidad de su colocación, el bajo costo que representan y la gran diversidad de dispositivos que pueden hacer uso de estos puntos de conexión inalámbrica.

27

2.5 El Hotspot y el Portal Cautivo

Un hotspot es una zona de cobertura Wi-Fi, en el que un punto de acceso o varios, proveen servicios de red a través de un Proveedor de Servicios de Internet (PSI) Inalámbrico (por ejemplo Telmex y Maxcom).

Los hotspot se encuentran en lugares públicos, como aeropuertos, bibliotecas, centros de convenciones, cafeterías, hoteles, etc. Este servicio permite mantenerse conectado a Internet en lugares públicos. Además, puede brindarse de manera gratuita o pagando una suma que depende del proveedor. Los dispositivos compatibles con WiFi y acceso inalámbrico permiten conectar PDAs, ordenadores y teléfonos móviles, entre otros.

2.5.1 Portal Cautivo

Un parte fundamental del CVI es el portal cautivo. Un portal cautivo es un programa o máquina de una red informática que vigila el tráfico HTTP (Hyper Text Transfer Protocol) y fuerza a los usuarios a pasar por una página especial si quieren navegar por Internet de forma normal. A veces esto se hace para pedir una autenticación válida, o para informar de las condiciones de uso de un servicio inalámbrico.

Un portal cautivo se instala en la puerta de enlace de la red, que es el sitio por donde pasan los usuarios para acceder a Internet (puede ser un ordenador haciendo de enrutador, o un enrutador de hardware).

El programa intercepta todo el tráfico HTTP hasta que el usuario se autentifica. El portal se encargará de hacer que esta sesión caduque al cabo de un tiempo. También puede empezar a controlar el ancho de banda usado por cada cliente (haciendo lo que se llama Calidad de Servicio).

Los portales cautivos se usan, sobre todo, en redes inalámbricas abiertas, donde interesa mostrar un mensaje de bienvenida a los usuarios y para informar de las condiciones del acceso (puertos permitidos, responsabilidad legal, etc.). Los administradores suelen hacerlo para que sean los propios usuarios quienes se responsabilicen de sus acciones y, así, evitar problemas mayores. Se discute si esta delegación de responsabilidad es válida legalmente.

28

CAPÍTULO 3 DESARROLLO DEL CENTRO VIRTUAL DE

INFORMACIÓN

Un sistema es la unión de dos o más partes o componentes, conectados en una forma organizada. Las partes se afectan por estar en el sistema y se cambian si lo dejan. Un sistema puede existir realmente como un agregado natural de partes componentes encontradas en la naturaleza, o éste puede ser un agregado inventado por el hombre, una forma de ver el problema que resulta de una decisión deliberada de suponer que en conjunto de elementos están relacionados.

La Teoría General de Sistemas (TGS) es un paradigma alternativo, con respecto a los esquemas conceptuales conocidos como enfoques analítico-mecánicos, para estudiar los sistemas naturales y sociales mediante la aplicación del método científico y del paradigma ciencia (Gich, 1981)

Al aplicar la TGS, esto se hace a través del Enfoque de Sistemas, el cual es básicamente una metodología de diseño y, como tal, cuestiona la naturaleza del sistema y su papel en el contexto de un sistema mayor. Para el enfoque de sistemas se hace necesario buscar el propósito de la existencia del sistema, la comprensión del mismo en relación con todos los demás sistemas mayores y que están en interfaz con éste (Gich, 1981).

El Enfoque de Sistemas está dirigido principalmente a estudiar a las organizaciones de diseño-sistemas elaborados por el hombre y orientado a objetivos que han servido a la humanidad. Asimismo, este enfoque proporciona una nueva forma de pensamiento a las organizaciones que completan las escuelas previas de la teoría de la organización. También busca unir el punto de vista conductual con el estrictamente mecánico y considerar a la organización como un todo integrado, cuyo objetivo sea lograr la eficacia total de todo el sistema, además de armonizar los objetivos en conflicto de sus componentes.

En el presente trabajo el sistema en estudio es la creación de una empresa que produzca, comercialice y distribuya un Centro Virtual de Información (CVI), el cual pretende ser una herramienta de apoyo a los centros de información tradicionales por medio de las Tecnologías de la Información y Comunicación (TIC).

29 arroje, aunque no generen soluciones óptimas sobre el sistema en estudio, ya que se trata de un sistema abierto; (iii) realista, ya que debe de ser una herramienta confiable para difundir la información del sitio en que se encuentra; (iv) innovador, por estar sustentando en el uso de las TIC; (v) enfocado a cumplir el objetivo de acceder a información relevante y confiable de manera sencilla y gratuita; y (vi) un estándar de retroalimentación para promover, de manera cotidiana y sencilla, el uso de las TIC en México.

En relación a las características que posee el sistema en estudio, puede decirse lo siguiente:

Elementos. Por una parte, se tienen el hardware, que es la parte tangible del sistema como lo es el enrutador y la computadora, y el software, que son los programas que se integrarán en el hardware, ambos conforman el CVI de estudio.

Objetivo. Por otra parte, se debe crear una empresa que produzca un producto que apoye a los centros de información tradicionales para difundir la información turística, local, comercial etc., por medio de las TIC.

Atributos. En cuanto a los atributos cuantitativos, se tienen las características propias del producto a desarrollar, como lo es el enrutador, el servidor y el costo. Con respecto a los atributos cualitativos, se tiene la información a difundir, la calidad del producto y servicio.

Relaciones. Por una parte, se tiene la forma en que el sistema CVI de estudio está estructurada (organigrama), las relaciones CVI-cliente, su forma de hacer las cosas (procesos) y cómo se realizara la interacción hombre-máquina del producto terminado, e implantado con los usuarios finales.

Fronteras. Por una parte, se tienen los límites físicos que establece el espacio físico (instalaciones) dentro del que operará el CVI, las capacidades tecnológicas tanto de usuarios y clientes (terminales aéreas y de autobuses, plazas comerciales, sitios turísticos y hoteles).

Entradas. Por una parte, se tiene al capital (financiamiento propio), los recursos humanos y materiales (el enrutador y la computadora), aunque en este momento no se cuenta con las entradas del CVI, pero se pueden generar en cualquier momento de acuerdo a las necesidades del cliente.

30 Salidas. Por una parte, se tiene la información que el usuario requiere difundir, los usuarios y contraseñas para poder acceder a internet y, por otro lado, la confianza que se genera en el CVI como difusora de información de calidad por medio de las TIC.

Entorno. Se refiere a los lugares en los que interactuará el sistema (terminales aéreas y de autobuses, plazas comerciales, sitios turísticos y hoteles), así como el tipo de usuarios que harán uso del CVI.

Con respecto a la clasificación de los sistemas anteriormente señalados, puede decirse que el sistema en estudio es: (i) por su definición, es moderno, ya que corresponde a una abstracción de la realidad, en este caso duplicar un sistema asistido sólo por personas (centro de información tradicional), a uno asistido por un sistema basado en computadora (centro de información virtual) que persiga el mismo objetivo (proporcionar información, turística, comercial, local del negocio y de servicios) y que permita orientar a los visitantes de un lugar determinado; artificial (en cuanto a su origen), debido a que el software, hardware y la información como tales son entidades creadas por el ser humano, así como las metodologías y los modelos; (ii)cerrado y abierto, ya que el CVI recibirá retroalimentación del medio ambiente, el producto a desarrollar es lineal, ya que no presenta sorpresas y puede ser un agregado a un sistema ya existente (por ejemplo, una red ya existente o un centro de información tradicional), además de que se puede descomponer en sus partes y recomponerse en otro lugar muy distinto por contar con partes independientes,

Dentro del Enfoque de Sistemas existen metodologías para definir y modelar el comportamiento de sistemas duros (aquellas que se explican totalmente con expresiones cuantitativas) y sistemas suaves (aquellos que no pueden explicarse únicamente con expresiones cuantitativamente).

Una metodología debe definir correctamente los problemas de un sistema dentro de otros sistemas, identificando sus múltiples causas y evaluando los posibles efectos de sus soluciones (Universidad de Mérida, 2003).

Las continuas interacciones entre seres humanos y organizaciones, donde ambos son sistemas y tienen características propias de funcionamiento y cumplen un fin determinado, propicia el surgimiento de propiedades emergentes, la generación de una realidad diferente a la que se desenvuelven. En los sistemas duros es posible definir con claridad la situación que se desea resolver, ya que el componente social es únicamente un generador de estadísticas; asimismo, en éstos se quiere reducir la brecha entre el estado actual de la realidad y el que se busca alcanzar.

31 contienen sus partes componentes, debido a las continuas interacciones con otros sistemas, además de que la problemática que se presenta carece de estructura (Universidad de Mérida, 2003) .

Más adelante se explica que el sistema en estudio es una mezcla de sistema blando y sistema duro, por lo que, para alcanzar el objetivo planteado en este trabajo, se buscó aplicar una metodología sistémica que incluyera el estudio simultáneo de ambos tipos de sistema.

Checkland y Scholes realizaron en 1981una investigación sobre la aplicación de los sistemas duros a sistemas de tipo administrativo y social, dando como resultado la publicación de la Metodología de los Sistemas Blandos basada en el aprendizaje (Universidad de Mérida, 2003), en el cual comenta que: “El mundo tenía que ser tomado como si tuviera una complejidad más allá de cualquiera de nuestros modelos. Por otro lado podemos participar con él y explorarlo, mediante la creación de un sistema de aprendizaje, es decir, el sistema (el proceso de la Metodología de Sistemas Suaves, MSS) que generó la "acción para mejorar". Esto se conoce como pensamiento sistémico “suave”, en contraste con el pensamiento "duro" contenido en la ingeniería de sistemas y otros enfoques desarrollados en los años 1950’s y 1960’s.” (Checkland, 2010).

De acuerdo a Checkland (2010), el enfoque de la investigación-acción es aquel en el cual los investigadores toman parte en la situación real del problema. Los investigadores no son observadores externos de la situación que se está abordando, sino que son participantes responsables en el mismo.

Por lo anterior en este trabajo se propone aplicar la MSS bajo un enfoque de la investigación-acción. Por ende, a continuación se describe la MSS.

32

!

"

# $

% &

'

(

M u n d o R e a l

P e n s a m i e n t o

[image:48.612.127.486.68.327.2]d e S i s t e m a s

Figura 3.1. Modelo de la Metodología de los Sistemas Suaves. Fuente: Elaboración Propia.

Estadio 1: La Situación del Problema no Estructurado. Se pretende lograr una descripción de la situación donde se percibe la existencia de un problema, sin hacer hincapié en el problema en sí; esto es, sin dar ningún tipo de estructura a la situación.

Estadio 2: La Situación Problema Expresada. Se da forma a la situación por medio de visiones enriquecidas, describiendo la estructura organizativa, actividades e interrelación de éstas, flujos de entrada y salida, etc.

Estadio 3: Definiciones Raíz de Sistemas Pertinentes. Se elaboran definiciones de lo que, idealmente, según los diferentes "weltanschauung" involucrados, es el sistema. Una definición raíz es una hipótesis, según la cual la situación problema puede ser mejorada a través de acciones definidas. La construcción de estas definiciones se fundamenta en seis factores que deben aparecer explícitos en todas ellas: consumidores, actores, proceso de transformación, weltanschauung, propietarios del sistema e interacción y restricción del medio ambiente. Éstos se agrupan bajo el nemónico de sus siglas en ingles CATWOE (Customers, Actors, Transformation process, Weltanschauung, Owner y Enviroment).

33

• Estadio 4a: Concepto de Sistema Formal. Este consiste en el uso de un modelo

general de sistema de la actividad humana que se puede usar para verificar que los modelos construidos no sean fundamentalmente deficientes.

• Estadio 4b: Otros Pensamientos de Sistemas. Consiste en transformar el

modelo obtenido en alguna otra forma de pensamiento sistémico que, dadas las particularidades del problema, pueda ser conveniente.

La Definición Raíz y el Modelo Conceptual juntos describen Sistemas Relevantes, la Definición Raíz muestra que es el Sistema Relevante, mientras el Modelo Conceptual muestra que hace el Sistema Relevante. (Jianmei 2010).

Estadio 5: Comparación de los modelos conceptuales con la realidad. Se comparan los modelos conceptuales con la situación actual del sistema expresada; dicha comparación pretende hacer emerger las diferencias existentes entre lo descrito en los modelos conceptuales y lo que existe en la actualidad en el sistema, con el objeto de generar debates de los posibles cambios que podrían generarse en el sistema.

Estadio 6: Diseño de Cambios Deseables, Viables. De las diferencias emergidas entre la situación actual y los modelos conceptuales, se proponen cambios tendientes a superarlas.

Estadio 7: Acciones para Mejorar la Situación Problema. Finalmente, este estadio comprende la puesta en marcha de los cambios diseñados, tendientes a solucionar la situación problema y el control de los mismos. Este estadio no representa el fin de la aplicación, sino se transforma en un ciclo de continua conceptualización y habilitación de cambios, siempre tendiendo a mejorar la situación.

La manera en que se aplicó la Metodología de Checkland al presente trabajo, para alcanzar los objetivos planteados previamente, fue la siguiente.

3.1 Situación del Problema no Estructurado

34

Figura 3.2. Sistema de estudio y su entorno. Fuente: Elaboración propia.

3.2 La Situación del Problema no Expresado

En la figura 3.3 se expresa la situación del problema (en estudio) a través de figuras enriquecidas, que son los medios para capturar tanta información como sea posible, con el fin de mostrar el sistema en conjunto con su entorno y las relaciones que lo envuelven e influencian. Para ello también se tomó como apoyo la tabla 3.1.

En la figura 3.3 se expresan los conflictos (visión rica, representados mediante flechas rojas) que existen entre el sistema en estudio (Centro de Virtual de Información) y los entes (internos y externos) con los que interactúa.

Tabla

Icono

CVI

Sitio

Hote

Plaza

Term

Term

Tipo

Usua

Figura 3.3. Visión r

abla 3.1 Definiciones. Fuente: Elaboración propia.

Definición

CVI

Sitios turísticos

Hoteles

Plazas comerciales

Terminales de autobuses

Terminales aéreas

Tipo de cambio (dólar-peso)

Usuarios

Visión rica del sistema y su entorno. Fuente: Elaboración propia.