INSTITUTO POLITÉCNICO NACIONAL

ESCUELA SUPERIOR DE INGENIERÍA MECANICA Y ELECTRICA UNIDAD PROFESIONAL “ADOLFO LOPEZ MATEOS”

INGENIERÍA EN COMUNICACIONES Y ELECTRÓNICA

“

Implementación de una red para el almacenamiento y

distribución de la información

”

TESIS COLECTIVA

QUE PARA OBTENER EL TITULO DE:

INGENIERO EN COMUNICACIONES Y ELECTRONICA

PRESENTAN:

Daniel Aarón Escalante Ávila. Samuel Alejandro Romero Ramírez.

ASESORES:

Ing. Julio Delgado Pérez. Ing. Arturo Pérez Martínez.

Daniel Aarón Escalante Ávila.

A mi madre:

Está por demás decir que este trabajo y mi vida profesional se la debo a mi madre, ya que sin su amor, cariño y apoyo, nada de esto hubiera sido posible. Agradezco que estuvo en los momentos más difíciles tanto de mi vida escolar, así como en mi vida personal

A mi Padre:

Agradezco a mi padre el tiempo y esfuerzo que me apoyo en toda mi carrera académica, gracias a su cariño y apoyo logre terminar mi carrera

A mi Familia:

A mis Abuelas, tíos, primos, sobrinos que directa o indirectamente siempre me apoyaron de una manera incondicional para apoyarme en mis estudios. Su amor y comprensión siempre estuvieron conmigo en los momentos más difíciles de toda mi vida.

A mis amigos:

A mis compañeros que se convirtieron como mis hermanos y que siempre supimos apoyarnos en las buenas y en las malas para poder sacar adelante la carrera. He de mencionar que agradezco a mi compañero de proyecto que gracias a su apoyo y esfuerzo, logramos sacar adelante este trabajo.

Al Instituto Politécnico Nacional:

Samuel Alejandro Romero Ramírez.

A mi Madre:

Le agradezco madre Eli por todos los consejos y el apoyo incondicional que me ha brindado a lo largo de mi vida, por estar siempre a mi lado en los buenos y malos momentos. Agradezco su confianza y paciencia a lo largo de todos estos años y, principalmente, el esfuerzo que ha realizado para ayudarme a salir adelante.

A mis Abuelos:

A mi abuela Teresa le agradezco el ser siempre una segunda madre para mí, el haberme enseñado esos valores con los cuales andar en la vida, por haber confiado en mí y haberme apoyado, por enseñarme a no darme por vencido y luchar por mis metas. A mi abuelo Pedro por los consejos y la experiencia que me ha compartido y enseñarme a valorar el esfuerzo y el trabajo realizado.

A mi Hermano:

Pedro te agradezco todo tu apoyo, tu amistad, tus consejos y tus regaños. Siempre has sido una de las personas que más admiro y respeto. Gracias por enseñarme a esforzarme para alcanzar mis metas.

A mis Tíos:

Por haberme apoyado a lo largo de mi carrera de manera incondicional. Especialmente a mi tía Erendira, le agradezco por siempre estar dispuesta a escucharme y brindarme tus consejos y el haberme enseñado a ser una persona responsable e independiente.

A mis Amigos:

Gracias a ustedes que siempre han estado para brindarme su amistad en los momentos felices y en los momentos difíciles, con todos ustedes con quienes he vivido momentos y experiencias inolvidables.

A la Escuela Superior de Ingeniería Mecánica y Eléctrica y al Instituto Politécnico

Nacional:

Agradezco a esta institución por permitirme culminar esta grandiosa etapa en mi vida, brindándome las facilidades y la oportunidad de formar parte de esta magnífica institución dándome las herramientas para salir adelante y de esta manera pasar a ser “Orgullosamente

Contenido

OBJETIVO. ... 1

JUSTIFICACIÓN. ... 1

INTRODUCCIÓN. ... 2

CAPÍTULO 1. MARCO TEÓRICO. ... 4

1.1 Red de datos. ...4

1.1.1 Clasificación por tamaño de la red. ... 5

1.1.2 Clasificación por la topología física de la red. ... 6

1.2.3 Clasificación por la topología lógica de la red. ... 10

1.2 Tipos de Servidores. ... 10

1.3 Transmisión de datos dentro de la red. ... 12

1.4 Puertos. ... 14

1.5 Cableado estructurado. ... 15

1.5.1 Cableado Horizontal. ... 19

1.6 Puntos de Acceso (Access Point). ... 20

1.7 Comunicación de datos a través de la red telefónica publica conmutada. ... 20

1.7.1 VoIP, voz sobre el protocolo de Internet. ... 21

1.7.1.1 Arquitectura de VoIP. ... 21

1.7.1.2 Protocolos de VoIP. ... 23

CAPÍTULO 2. RESPALDO Y SEGURIDAD DE LA INFORMACIÓN. ... 25

2.1 Respaldo. ... 26

2.1.1 Tipos de respaldo. ... 28

2.1.1.1 Respaldo completo. ... 28

2.1.1.2 Respaldo incremental. ... 28

2.1.1.3 Respaldo diferencial. ... 29

2.1.3 Dispositivos de almacenamiento. ... 31

2.2 Seguridad de la información. ... 33

2.2.1 Factores de riesgo físico y lógicos. ... 37

2.2.2 Riesgos que afectan a la información. ... 39

2.2.3 Administración del proceso de copia de seguridad. ... 40

2.2.4 Software de copias de seguridad ... 42

2.2.5 Protocolos de seguridad... 43

2.2.6 Listas de control de acceso (ACL). ... 44

2.2.7 Redes Virtuales de Área Local, VLAN. ... 47

2.2.7.1 Filtrado y etiquetado de tramas. ... 49

2.2.7.2 Uso de switch y hubs en las VLAN. ... 50

2.2.7.4 Asignación de VLANs. ... 50

2.2.8 Red privada virtual (VPN). ... 51

2.2.8.1 Implementación y funcionamiento de una VPN. ... 54

2.2.8.2 Ventajas y desventajas de las VPN... 55

Capítulo 3. ALMACENAMIENTO EN RED... 56

3.1 Estructura y necesidades de la red. ... 57

3.1.1 Control, administración y respaldo de la información. ... 58

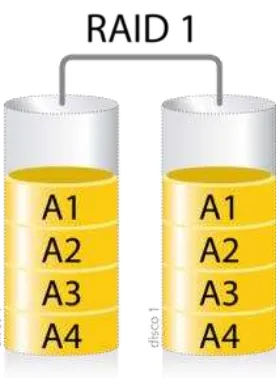

3.1.2.1 La configuración RAID de los discos duros y del NAS. ... 59

3.1.3 Seguridad en la comunicación e información. ... 66

3.1.3.1 Escritorios remotos. ... 66

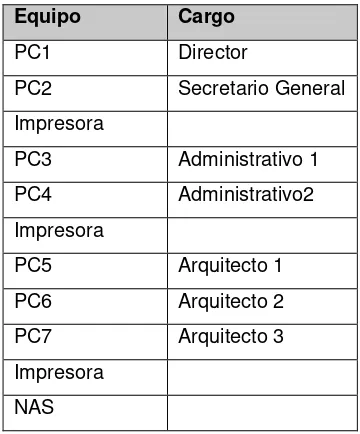

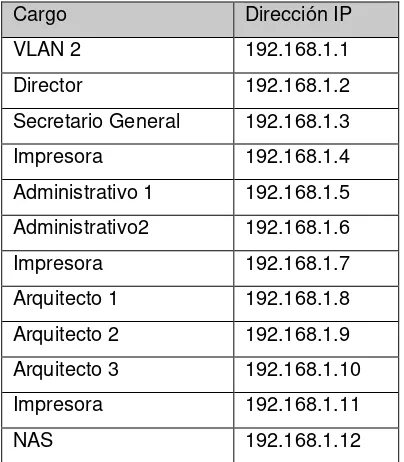

Capítulo 4. IMPLEMENTACIÓN DE LA RED. ... 68

4.1 Instalación física de los equipos de red. ... 69

4.1.1 El rack de comunicaciones. ... 69

4.1.2 El Patch Panel ... 71

4.1.3 El Switch. ... 72

4.1.4 El router y el NAS. ... 73

4.2 El Cableado. ... 74

4.2.1 Pruebas físicas de los conectores. ... 77

4.3 Interconexión a los equipos de comunicación. ... 79

4.5 Configuración de la red privada. ... 82

4.5.1 Asignación de puertos. ... 82

4.5.2 Configuración del NAS. ... 91

4.5.3 Configuración del router. ... 95

4.5.3.1 Router del proveedor de servicios. ... 95

4.5.3.2 Pruebas de router en el IPN. ... 98

4.5.4 Acceso remoto. ... 105

Capítulo 5. POSIBLES MEJORAS EN LA RED. ... 108

5.1 Uso de Puntos de Acceso (Access Point). ... 108

5.1.1 Tipos de puntos de acceso. ... 110

5.1.2 Ventajas del uso de puntos de acceso. ... 111

5.2 Comunicación de datos a través de la red telefónica publica conmutada. ... 112

5.2.1. Ventajas del uso de VoIP. ... 112

CONCLUSIONES. ... 114

GLOSARIO. ... 116

INDICE DE FIGURAS... 119

INDICE DE TABLAS. ... 121

ANEXOS. ... 122

OBJETIVO.

Diseñar e implementar una red de datos para la empresa CORPOMEX que proporcione seguridad, administración, respaldo y disponibilidad de la información tanto para equipos conectados de manera local como para aquellos empleados que se encuentren en un área geográfica distinta.

Implementar una red de almacenamiento compartido (NAS) donde la información de las actividades realizadas por la empresa pueda ser dentro de la red local así como para los empleados que se localicen en algún lugar fuera de la empresa.

La interconexión de redes VLAN, donde una pertenecerá al dominio público y otra al dominio privado para dar acceso por medio de Internet a los equipos remotos y que de esta forma la información pueda estar disponible para todos los empleados de la empresa.

JUSTIFICACIÓN.

INTRODUCCIÓN.

Debido a la constante evolución de las computadoras es también necesario que la información procesada por las mismas se memorice y/o se guarde en dispositivos de gran capacidad. Que permitan almacenar grandes cantidades de información.

Lo que se busca en este tipo de dispositivos es que la información grabada no sea volátil, es decir, que permanezca aunque la alimentación haya sido desconectada. Las memorias RAM, son ejemplo de memorias de tipo volátil; es por eso que las computadoras cuentan con dispositivos de almacenamiento secundarios, de tipo no volátil. Los dispositivos secundarios pueden residir dentro del CPU (en general se localizan fuera de la placa del circuito principal) o encontrarse de manera externa. Así, esta información puede ser utilizada posteriormente por otras computadoras con características similares.

Clasificamos a estos dispositivos, de acuerdo a la manera en que accedemos a la información almacenada, en dos tipos de acceso:

Acceso secuencial. Para poder visualizar la información requerida, el dispositivo

debe realizar un análisis de todos los datos almacenados hasta encontrar la información a la que se desea acceder.

Acceso aleatorio. El dispositivo conoce y da acceso directo a la información

solicitada, sin tener que hacer un barrido de la información previa a esta.

De esta manera se tratara de mejorar la manera en que se respalda y almacena la información dentro de una empresa, tratando de dar la mayor disponibilidad de la información en todos sus servidores.

periodos de inactividad, también conocidos como downtime, pueden presentarse de forma

CAPÍTULO 1. MARCO TEÓRICO.

1.1 Red de datos.

Las redes de datos se refieren a la infraestructura, cuyo diseño, permite transmitir la información a través del intercambio de datos. Este tipo de infraestructuras cuentan con patrones característicos de diseño y se refieren a la interconexión entre computadoras y otros tipos de dispositivos que compartan recursos.

Una red es un conjunto de dispositivos llamados nodos, conectados por enlaces de un medio físico. Un nodo puede ser una computadora, una impresora o cualquier otro dispositivo capaz de enviar y/o recibir datos generados por otros nodos de la red.

Por lo general estas redes se basan en la conmutación de paquetes. Pueden clasificarse de distintas maneras de acuerdo a su arquitectura física y la distancia que cubran.

Además de las computadoras, las redes cuentan con diferentes elementos o dispositivos (periféricos, tarjetas de red, cableado, etcétera).

Clasificamos a las redes de acuerdo a dos características principales, su tamaño y su arquitectura.

Los principales aspectos a tomar en cuenta para realizar la selección de la topología adecuada son:

La topología lógica. Es la forma en que se comunican los equipos a través del medio. Los principales tipos son por broadcast y por transmisión de tokens.

Según la forma en que estén conectados las computadoras, se pueden establecer varias categorías:

Redes sin tarjeta. Utilizan enlaces a través de los puertos serie o paralelo para transferir archivos o compartir periféricos.

Redes punto a punto. Un circuito punto a punto es un conjunto de medios que hace posible la comunicación entre 2 computadoras determinados de forma permanente.

Redes entre iguales. Todas las computadoras conectadas pueden compartir información con los demás.

Redes basadas en Servidores centrales utilizando el modelo básico cliente-servidor.

1.1.1 Clasificación por tamaño de la red.

Las redes de computadoras se clasifican por su tamaño, es decir, la extensión física en que se ubican sus componentes; desde un aula hasta una ciudad, un país o incluso, el planeta entero.

Dicha clasificación determina los medios físicos y protocolo requeridos para su operación. Para ello se ha definido la siguiente clasificación:

PAN (Red de Área Personal). Se refiere a la interconexión de equipos dentro de un área, relativamente, pequeña. Por ejemplo, la conexión entre nuestra laptop y una impresora.

MAN (Red de Área Metropolitana). Este tipo de redes suelen abarcar áreas con un alcance cercano a los 80 kilómetros.

WAN (Red de Área Amplia). Suelen abarcar áreas geográficas bastante amplias, ciudades o países enteros. Está conformada por redes de tamaño inferior.

SAN (Red de Área de Almacenamiento). Esta red esta interconectada con las distintas redes de comunicaciones; se encarga del almacenamiento de información presente en las distintas redes.

Una red SAN permite compartir datos entre varios equipos de la red sin afectar el rendimiento, porque el tráfico de SAN está totalmente separado del tráfico de usuario.

Cada una de estas topologías presenta diferentes especificaciones (equipos, interconexión física/lógica, costos, etc.). Por ello es necesario contar con las computadoras, tarjetas de red, cables de conexión, dispositivos periféricos y software correspondientes.

1.1.2 Clasificación por la topología física de la red.

Cuando se decide diseñar e instalar una red, se debe tomar en cuenta cual será la distribución física de los dispositivos pertenecientes a la misma.

La disposición de los diferentes dispositivos en una red se conoce por el nombre de topología de red; la topología idónea de una red dependerá de una serie de factores, como lo son: el número de equipos a interconectar, el tipo de acceso al medio que se desee, etcétera. La topología que se elija será fundamental para determinar el rendimiento y la funcionabilidad de una red.

Red tipo Bus. En ellas todas las estaciones comparten el mismo canal de

comunicaciones, toda la información circula por ese canal y cada una de ellas recoge la información que le corresponde.

Fig 1. 1 Topología tipo bus.

En esta configuración es una de las más sencillas de instalar y nos ofrece algunas ventajas como lo son:

La cantidad de cable a utilizar es mínima

Tiene una gran flexibilidad a la hora de aumentar o disminuir el número de estaciones

El fallo de una estación no repercute en la red, aunque la ruptura de un cable la dejara totalmente inutilizada.

Entre sus inconvenientes destacan los siguientes:

Es fácil de intervenir por usuarios fuera de la red, sin perturbar el funcionamiento normal.

La longitud no puede sobrepasar los 2000 metros.

La configuración tipo bus es una de las más extendidas actualmente y esta usada por la red Ethernet.

Red tipo Anillo. En esta configuración todas las estaciones están conectadas entre sí

formando un anillo, de forma que cada estación solo tiene contacto directo con otras dos.

Fig 1. 2 Topología tipo anillo.

En las primeras redes de este tipo los datos se movían en una única dirección, de manera que toda la información tenía que pasar por todas las estaciones hasta llegar a la de destino donde se quedaba. Las redes más modernas disponen de dos canales y transmiten en direcciones diferentes por cada uno de ellos.

Un fallo en una estación puede dejar bloqueada la red, pero un fallo en un canal de comunicaciones la dejara bloqueada en su totalidad y, además, será bastante difícil localizar el fallo y repararlo de forma inmediata.

Red tipo Estrella. Esta forma de configuración es una de las más antiguas, en ella las

estaciones están conectadas directamente al servidor y todas las comunicaciones se han de hacer necesariamente a través de él.

Fig 1. 3 Topología tipo estrella.

Las características que presentan las redes de tipo estrella son:

Permite incrementar y disminuir fácilmente el número de estaciones.

Si se produce un fallo en una de las estaciones no repercutirá en el funcionamiento general de la red; pero, si se produce un fallo en el servidor, la red completa se vendrá abajo.

Tienen un tiempo de respuesta rápido en las comunicaciones de las estaciones con el servidor y lenta en las comunicaciones entre las distintas estaciones de trabajo.

Este tipo de redes no son muy convenientes para grandes instalaciones y su costo es elevado debido a la gran cantidad de cableado y la complejidad de la tecnología que se necesita para el servidor. Este tipo de red es usada por starlan de ATT o SNeT.

Red tipo Malla. En esta topología, cada nodo está conectado a todos los otros.

Red tipo Árbol. Es parecida a una serie de redes en estrella interconectadas, su diferencia es que no cuenta con un nodo central.

Red Mixta. Consiste en una combinación de las anteriores.

1.2.3 Clasificación por la topología lógica de la red.

La forma en la que los dispositivos acceden a los medios para el envio y/o recepción de datos es conocida como topología lógica.

Existen dos topologías lógicas posibles para acceder al medio, las cuales son:

Topología lógica de tipo Broadcast. Cada equipo envía sus datos hacia todos los

demás equipos del medio de red. Las estaciones envían su información según el orden de llegada. Un ejemplo de este tipo de topología es Ethernet.

Topología lógica por transmisión de tokens. El acceso a la red es controlado

mediante la transmisión de un token electrónico (serie especial de bits) a cada equipo de forma secuencial. Cuando un host recibe el token se le permite enviar datos a través de la red. Si el host no tiene ningún dato para enviar, transmite el token al siguiente host ya que existe sólo un token por cada red. Un ejemplo de red que utiliza la transmisión de tokens es Token Ring.

1.2 Tipos de Servidores.

Debido a la necesidad de los usuarios para acceder a mayor cantidad de información y de forma más rápida es necesario utilizar servidores.

clientes, pero nunca termina hasta que no se le solicite expresamente que lo haga. Un programa servidor es un programa infinito. Una vez iniciado se ejecuta de manera constante. Espera la llegada de peticiones de los clientes. Cuando una petición llega, responde a la misma.

El servidor comparte sus periféricos con otros dispositivos de red. Los servidores pueden ser de varios tipos, entre ellos se encuentran los siguientes:

Servidor de archivos. Mantiene los archivos en subdirectorios privados y

compartidos para los usuarios de la red.

Servidor de impresión. Tiene conectadas una o más impresoras que comparten con

los demás usuarios.

Servidor de comunicaciones. Permite enlazar diferentes redes locales o una red

local con grandes computadoras o minicomputadoras.

Servidor FTP. Se utiliza para guardar los archivos que pueden ser descargados por

los usuarios de la red.

Servidor Proxi. Se utiliza para monitorizar el acceso entre redes. Cambia la

dirección IP de los paquetes de los usuarios para ocultar los datos de la red interna a internet y cuando recibe contestación externa, la devuelve al usuario que la ha solicitado. Su uso reduce la amenaza de pitaras que visualizan el tráfico en la red para conseguir información sobre los computadoras de la red interna.

Servidor DNS (“Domain Name System”). Se utiliza para proveer a las

computadoras clientes un nombre equivalente a las direcciones IP. El uso de este servidor es transparente para los usuarios cuando su configuración es correcta y adecuada.

Actualmente se ha difundido el uso de computadoras de escritorio como servidores y, si bien estas cuentan con la capacidad de actuar como tales, ofreciéndonos a su vez un ahorro considerable, el uso de este tipo de servidores no es aconsejable.

1.3 Transmisión de datos dentro de la red.

Se entiende por transmisión de datos al proceso de transporte de la información codificada de un punto a otro. En toda transmisión de datos se ha de aceptar la información, convertirla a un formato que se pueda enviar rápidamente y de forma fiable, transmitir los datos a un determinado lugar y, una vez recibidos de forma correcta, volverlos a convertir al formato que el receptor pueda reconocer y comprender.

Todas estas acciones forman parte del proceso de transmisión. Se puede dividir el proceso de transmisión de datos en tres funciones: edición, conversión y control.

Funciones de edición. Dan el formato adecuado a los datos y se encarga de controlar los errores.

Funciones de conversión. Se encargan de convertir los datos al formato adecuado para su transmisión y recepción.

Funciones de control. Se ocupan del control de la red y del envío y recepción de los mensajes.

Todas estas funciones se implementan por medio de protocolos. Un protocolo, en el contexto de las telecomunicaciones, es un conjunto de reglas que hacen que la comunicación en una red sea más eficiente. Una definición técnica de un protocolo de comunicaciones de datos es: conjunto de normas o acuerdos que definen la manera en que se realizara la transmisión y recepción de información entre los nodos de la red.

tipos de dispositivos, entre los que se encuentran:

Modem. Es un equipo que convierte las señales digitales del ordenador a las

analógicas de la línea telefónica (modulación), las envía a otro ordenador y, cuando son recibidas, las vuelve a convertir de analógicas a digitales (demodulación).

Interfaz. Es un dispositivo que une el ordenador con el modem. En función del

puerto en que estén conectados se denomina RS232 (puerto serie) o Centronics (puerto paralelo).

Repetidor. Es un dispositivo encargado de regenerar la señal en un segmento de

una red homogénea ampliando su cobertura. Su forma de actuar es la siguiente: recoge la señal que circula por la red y la reenvía sin efectuar ningún tipo de interpretación de dicha señal.

Son capaces de conectar diferentes medios físico de transmisión. Sin embargo, no suelen utilizarse para conectar redes de banda base con redes de banda ancha ya que los métodos de decodificación de la información son muy diferentes.

Multiplexores. Son equipos que permiten mantener más de una comunicación

simultánea por una sola línea. Cada una de las comunicaciones opera como si tuviera la línea de forma exclusiva, pudiendo utilizar diferentes velocidades y protocolos en cada una de ellas.

Concentradores (Hubs). Son equipos que permiten compartir el uso de una línea

entre varias computadoras. Todas las computadoras conectadas a los concentradores pueden usar la línea aunque no de forma simultánea, ni utilizando distintos protocolos, ni distintas velocidades de transmisión.

Conmutadores (Switches). Los conmutadores se caracterizan por no enviar los

microsegundos). De esta manera, utilizando un conmutador se puede dividir una red en varios segmentos y limitar el tráfico al segmento o segmentos a los que pertenece el paquete. Su utilización permite que cada usuario o grupo de usuarios tenga su propio segmento dedicado con ancho de banda dedicado, con una mucho menor tasa de colisiones y un mejor tiempo de respuesta en lugar de lo que ocurre en un red Ethernet tradicional en la que muchos usuarios comparten el mismo ancho de banda.

Procesadores de comunicaciones. Son equipos que están diseñados para realizar

las tareas específicas de control de las comunicaciones con el objeto de descargar de esta tarea al resto de las computadoras.

Multiplicadores de interfaz. Son equipos que se sitúan entre el modem y el

ordenador. Permitiendo conectar varias computadoras a un único modem pero de forma que únicamente pueda transmitir datos simultáneamente uno de ellos.

Acopladores acústicos. Son equipos formados por un modem que va acoplado a la

línea telefónica a través del auricular del teléfono. Actualmente no son muy utilizados por las interferencias que pueden recibir.

1.4 Puertos.

Son canales que utiliza el subsistema de red para re direccionar la información al programa apropiado. Son una numeración lógica que se asigna a las conexiones tanto en el origen como en el destino. No tiene ninguna significación física. Están representados por un número de 16 bits usado para identificar los puntos finales de la conexión, en las cabeceras TCP o UDP. Los números de puerto oscilan entre 0 y 65,535. Se tienen tres categorías para su clasificación:

Puertos bien conocidos o reservados. Son puertos del 0 al 1023. Se utilizan para

puertos predeterminados para cada aplicación y están controlados por la IANA (Internet Asigned Numbers Authority) o Agencia de Asignación de Números de Internet.

Puertos registrados. Oscilan entre 1024 y 49151. Pueden ser usados de manera

temporal por los clientes, pero también pueden representar servicios registrados por un tercero.

Puertos dinámicos o privados. Oscilan entre 49152 y 65535. Pueden también ser

usados por el cliente, pero se utilizan con menos frecuencia.

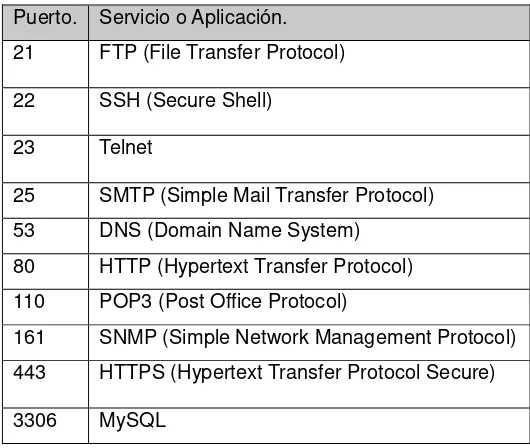

[image:24.612.193.458.345.569.2]A continuación se presenta una lista de los puertos más utilizados:

Tabla 1. 1 Puertos más conocidos. La lista completa está en la página de la IANA.

Puerto. Servicio o Aplicación. 21 FTP (File Transfer Protocol)

22 SSH (Secure Shell)

23 Telnet

25 SMTP (Simple Mail Transfer Protocol) 53 DNS (Domain Name System)

80 HTTP (Hypertext Transfer Protocol) 110 POP3 (Post Office Protocol)

161 SNMP (Simple Network Management Protocol) 443 HTTPS (Hypertext Transfer Protocol Secure)

3306 MySQL

1.5 Cableado estructurado.

tecnologías, permitiendo la integración de los diferentes sistemas de control, comunicación y manejo de la información, sin importar que se trate de voz, datos o video, así como equipos de conmutación y otros sistemas de administración.

El estándar ANSI/TIA/EIA 569 provee especificaciones para el diseño de las instalaciones y la infraestructura edilicia necesaria para el cableado de telecomunicaciones en edificios comerciales.

Al realizar el cableado estructurado debemos tomar en cuenta tres conceptos fundamentales relacionados con telecomunicaciones y edificios:

Los edificios son dinámicos. Durante la existencia de un edificio, las

remodelaciones son comunes y deben ser tenidas en cuentas desde el momento del diseño. Este estándar reconoce que el cambio ocurre y lo tiene en cuenta en sus recomendaciones para el diseño de las canalizaciones de telecomunicaciones.

Los sistemas de telecomunicaciones son dinámicos. Durante la existencia de un

edificio, las tecnologías y los equipos de telecomunicaciones pueden cambian dramáticamente. Este estándar reconoce este hecho siendo tan independiente como sea posible de proveedores y tecnologías de equipo.

Telecomunicaciones es más que “voz y datos”. El concepto de telecomunicaciones también incorpora otros sistemas tales como control ambiental, seguridad, audio, televisión, alarmas y sonido. De hecho, telecomunicaciones incorpora todos los

Fig 1. 4 Esquema general de un sistema de cableado estructurado.

La importancia de la realización del cableado estructurado dentro de una red local se resume en:

Menores fallas en la red respecto a un sistema convencional, por lo tanto se tienen menos tiempos improductivos.

El 40% de empleados que trabajan en un edificio se mudan cada año por lo que un sistema de cableado estructurado ofrece la simplicidad de la interconexión temporal para realizar estas tareas rápidamente, en vez de necesitar la instalación de cables adicionales.

El costo inicial de un sistema de cableado estructurado puede resultar alto, pero este hará ahorrar dinero durante la vida útil del sistema.

La administración y gestión de la red es sencilla.

Los organismos encargados de establecer las normas internacionales con respecto al cableado estructurado son:

ANSI, American National Standards Institute.

EIA, Electronics Industry Association.

ISO, International Standards Organization.

IEEE, Institute of Electrical and Electronics Engineers.

Las principales normas a seguir al realizar una proyecto de cableado estructurado son:

ANSI/TIA/EIA-568-B. Cableado de telecomunicaciones en edificios comerciales

(cómo instalar el cableado). Donde destaca la TIA/EIA 568-B1, donde se especifican los requerimientos generales.

ANSI/TIA/EIA-569-A. Normas de recorridos y espacios de telecomunicaciones en

edificios comerciales.

ANSI/TIA/EIA-570-A. Normas de infraestructura residencial de telecomunicaciones.

ANSI/TIA/EIA-606-A. Normas de administración de infraestructura de

telecomunicaciones en edificios comerciales.

ANSI/TIA/EIA-607. Requerimientos para instalaciones de sistemas de puesta a

tierra de telecomunicaciones en edificios comerciales.

ANSI/TIA/EIA-758. Norma Cliente-Propietario de cableado de planta externa de

telecomunicaciones.

Es de fundamental importancia entender que para que un edificio quede exitosamente diseñado, construido y equipado para soportar los requerimientos actuales y futuros de los sistemas de telecomunicaciones, es necesario que el diseño de las telecomunicaciones se incorpore durante la fase preliminar de diseño arquitectónico.

Las normas identifican seis componentes en la infraestructura edilicia:

Instalaciones de Entrada.

Sala de Equipos.

Canalizaciones de “montantes” (backbone).

Armarios de telecomunicaciones.

Áreas de trabajo.

1.5.1 Cableado Horizontal.

El término horizontal se emplea ya que, típicamente, el cable en esta parte del cableado se instala horizontalmente a lo largo del piso o techo falso.

En el diseño se debe tener en cuenta los servicios y sistemas que se tiene en común:

Sistemas de voz y centrales telefónicas.

Sistemas de datos.

Redes de área local.

Sistemas de video.

Sistemas de seguridad.

Sistemas de control.

Otros servicios.

Es importante recordar que el sistema diseñado debe satisfacer los requerimientos actuales y facilitar el mantenimiento, crecimiento y reubicación de los equipos y las áreas a servir.

En este tipo de cableado no se permite puentes, derivaciones y empalmes a lo largo de todo el trayecto. Es importante considerar el cableado eléctrico existente ya que genera altos niveles de interferencia electromagnética y cuyas limitaciones se encuentran en el estándar ANSI/EIA/TIA 569.

En este tipo de cableado se utiliza una topología tipo estrella, donde todos los nodos o estaciones de trabajo se conectan con cable UTP o fibra óptica hacia un concentrador (patch panel) ubicado en el armario de telecomunicaciones de cada piso. Esta topología

La máxima longitud permitida, independientemente del tipo de medio de transmisión utilizado, es de 90 metros. Esta distancia se mide desde la salida de telecomunicaciones en el área de trabajo hasta las conexiones de distribución horizontal en el armario de telecomunicaciones.

La longitud máxima de los cables de conexión cruzada y puenteo es 6 metros y en el caso de los patch cords esta distancia máxima es de 3 metros.

1.6 Puntos de Acceso (Access Point).

Los puntos de acceso son equipos hardware configurados en redes WiFi y que hacen de intermediario entre el ordenador y la red externa (local o Internet). Los puntos de acceso hacen de intermediario o puente entre los equipos WiFi y una red Ethernet cableada. También facilitan la función de escalar a más usuarios según se necesite y pueden dotar de algunos elementos de seguridad adicionales.

Los puntos de acceso antiguos, solían soportar solo a 15 a 20 usuarios. Los puntos de acceso modernos pueden tener hasta 255 usuarios con sus respectivas computadoras conectándose a ellos. Si conectamos muchos Access Point juntos, podemos llegar a crear

una enorme red con miles de usuarios conectados, sin apenas cableado y moviéndose libremente de un lugar a otro con total comodidad.

1.7 Comunicación de datos a través de la red telefónica publica

conmutada.

digitales que pueden ser transmitidos a través de Internet hacia una dirección IP determinada.

1.7.1 VoIP, voz sobre el protocolo de Internet.

Aunque VoIP puede definirse de forma abreviada como una tecnología que aprovecha el protocolo TCP/IP para ofrecer conversaciones de voz, lo cierto es que es mucho más que esto. VoIP puede ser usada para reemplazar la telefonía tradicional en un entorno empresarial, en un pequeño negocio o en casa, o simplemente para añadir ventajas a un sistema de telefonía tradicional.

VoIP permite la unión de dos mundos históricamente separados, el de la transmisión de voz y el de la transmisión de datos. Entonces, el VoIP no es un servicio sino una tecnología. VoIP puede transformar una conexión standard a internet en una plataforma para realizar llamadas gratuitas por internet. Usando algunos de los software gratuitos para llamadas VoIP que están disponibles en internet estamos salteándonos a las compañías tradicionales de telefonía, y por consiguiente, sus tarifas.

De todos modos, con la evolución tecnológica la telefonía IP va a superar estos problemas, y se estima que reemplace a la telefonía convencional en el corto plazo.

1.7.1.1 Arquitectura de VoIP.

Fig 1. 5 Arquitectura de VoIP.

En la figura anterior se puede observar la arquitectura general al usar VoIP, asi como los dispositivos más usados en esta tecnología.

Teléfono IP. En la actualidad, los teléfonos IP son muy similares al resto de teléfonos tradicionales. Sin embargo, si nos fijamos detenidamente en su aspecto exterior se puede apreciar que existen ciertas diferencias:

o Disponen de al menos un puerto de conexión RJ-45 en lugar del tradicional RJ-11.

o Suelen disponer de pantalla para mostrar información relevante.

o Incorporan varios botones programables que pueden usarse para diferentes funcionalidades.

o Conector de auriculares.

Softphone. Los softphones son teléfonos implementados por software. Éstos proporcionarán a un dispositivo que no sea un teléfono, como un ordenador o una PDA, las funcionalidades de un teléfono VoIP. Para que esto sea posible no es necesario que el dispositivo en cuestión sea muy potente, simplemente se necesita un equipo de audio adecuado y alguna forma de conectarse a una red TCP/IP

dispositivo que convierte señales empleadas en las comunicaciones analógicas a un protocolo de VoIP. Concretamente estos dispositivos se emplean para convertir una señal digital (ya sea IP o propietaria) a una señal analógica que pueda ser conectada a teléfonos o faxes tradicionales, y a la inversa, convierte una señal analógica en una señal digital.

SIP. Es un protocolo usado por los proveedores de VoIP encargado de, entre otras funciones, iniciar y finalizar las llamadas VoIP.

B2BUA. Es una entidad intermediaria encargada de procesar las comunicaciones VoIP y retransmitirlas a su destino.

1.7.1.2 Protocolos de VoIP.

Existen varios protocolos comúnmente usados para VOIP, estos protocolos definen la manera en que por ejemplo los codecs se conectan entre si y hacia otras redes usando VoIP. Estos también incluyen especificaciones para codecs de audio.

Sin embargo, los dos principales protocolos que se utilizan al trabajar con VoIP son: el protocolo H.323 y el protocolo SIP.

El protocolo más usado es el H.323, un standard creado por Unión Internacional de Telecomunicaciones (ITU). H.323 es un protocolo muy complejo que fue originalmente pensado para videoconferencias. Este provee especificaciones para conferencias interactivas en tiempo real, para compartir datos y audio como aplicaciones VoIP. Actualmente H.323 incorpora muchos protocolos individuales que fueron desarrollados para aplicaciones específicas.

H.323 tiene referencias hacia algunos otros protocolos de ITU-T como:

H.245. Protocolo de control para comunicaciones multimedia. Describe los mensajes y procedimientos utilizados para abrir y cerrar canales lógicos para audio, video y datos, capacidad de intercambio, control e indicaciones.

H.450. Describe los Servicios Suplementarios.

H.235. Describe la seguridad de H.323.

H.239. Describe el uso de la doble trama en videoconferencia, normalmente uno para video en tiempo real y el otro para presentación.

Una alternativa al H.323 surgió con el desarrollo del protocolo Session Initiation Protocol (SIP). SIP es un protocolo mucho más lineal, desarrollado específicamente para aplicaciones de VoIP. SIP toma ventaja de los protocolos existentes para manejar ciertas partes del proceso.

CAPÍTULO 2. RESPALDO Y SEGURIDAD DE LA

INFORMACIÓN.

La información y los datos dentro de una empresa, negocio o en nuestros hogares presenta un valor bastante alto en la actualidad. Sin embargo, la falta de precauciones que tenemos, tanto en hardware como en software, hace que nuestra información se encuentre en constante peligro.

Dentro de nuestras computadoras encontramos elementos reemplazables (monitores, memorias, e incluso el CPU), los cuales no muestran información importante; pero si el disco duro es el que falla, puede significar la perdida de toda nuestra información, es por eso que, constantemente, debemos generar respaldos de nuestra información más importante. Posiblemente se piense que la perdida de la información en nuestras computadoras personales no es tan significativa; pero cuando se habla de la información perteneciente a una empresa o negocio, estas pérdidas se derivan en daños que, en algunos casos, pueden llevar a la ruina a las mismas.

La seguridad de la información tiene como fin la protección de la información, de los sistemas de la información y del acceso, uso, divulgación, interrupción o destrucción no autorizada.

2.1 Respaldo.

Las copias de seguridad o respaldo, también llamados backups, son copias que se

realizan de la información con el fin de poder disponer de esta o recuperarla en caso de fallas en el equipo; este concepto parece sencillo, sin embargo, puede resultar bastante difícil implementar un respaldo eficiente y efectivo. Proteger la información contra la pérdida, el deterioro, las catástrofes y demás problemas es una de las mayores prioridades en cualquier empresa.

Hacer copias de seguridad de los datos sólo es una parte de un plan de protección contra los desastres, y si el proceso no se diseña y somete a prueba concienzudamente, es posible que no proporcione el nivel de capacidades de recuperación contra desastres y de protección de datos deseado. La comprobación de los respaldos es tan importante como copiar y restaurar los datos. Una vez más, la utilidad de hacer copias de seguridad de los datos consiste en permitir su restauración más adelante. Si no se comprueban periódicamente, es imposible garantizar que se está cumpliendo el objetivo de proteger los datos.

La tecnología actual no está exenta de errores o fallas; así, los respaldos son usados como un plan de contingencia cuando estos se presentan. Los respaldos también son usados, y muy valorados, por empresas pertenecientes a sectores muy comprometidos (bancos, armada, hacienda) que no pueden permitir fallas en su información.

La pérdida de información se presentan debido a distintas causas: fallas de energía, fallas en software, hackers, errores humanos, etcétera.

Respaldar la información significa copiar el contenido importante en un dispositivo o medio que cumpla con tres características específicas y de suma importancia:

Ser confiable: Tratando de evitar la probabilidad de error; muchos dispositivos de

En ocasiones ignoramos que algunos dispositivos cuentan con una vida útil concreta. Al subestimar estos factores obtenemos resultados catastróficos, los cuales no se hacen evidentes, la mayoría de las veces, hasta que necesitamos recuperar la información almacenada en estos.

Estar fuera de línea y en un lugar seguro. Los dispositivos de almacenamiento

externos deben ser retirados de la red para evitar que se presente algún ataque que comprometa nuestra información.

Estos dispositivos, así como los dispositivos fijos, deben almacenarse o colocarse en lugares seguros, evitando lo más que se pueda la humedad, altas temperaturas, campos magnéticos, tratando de mejorar la seguridad tanto física como lógica.

La forma de recuperación debe ser rápida y eficiente. Se deben realizar pruebas

constantes en nuestros sistemas para mejorar no solo el respaldo, sino también, para mejorar la recuperación de nuestra información. Muchos sistemas olvidan este punto haciendo poco eficiente la manera en que se recuperan los datos.

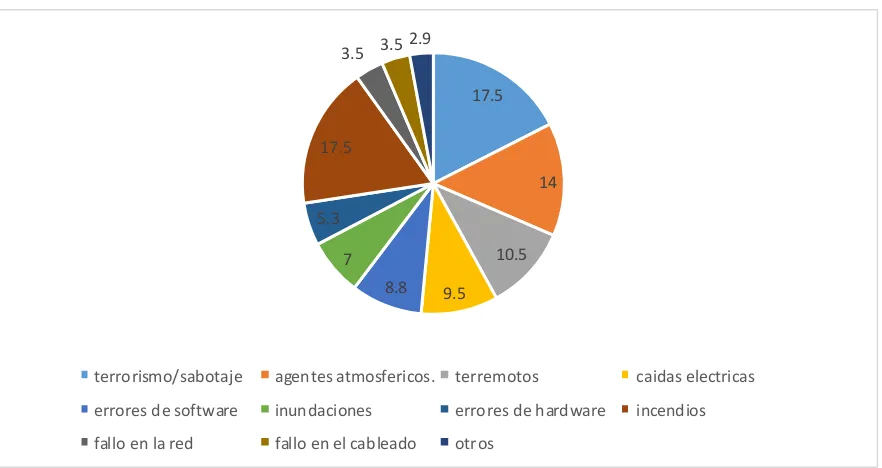

17.5

14

10.5

9.5 8.8 7 5.3

17.5

3.5 3.52.9

terrorismo/sabotaje agentes atmosfericos. terremotos caidas electricas

errores de software inundaciones errores de hardware incendios

[image:36.612.109.550.412.646.2]fallo en la red fallo en el cableado otros

2.1.1 Tipos de respaldo.

Debido a que existen distintos tipos de respaldo es necesario considerar cual nos resulta más conveniente u optar por una estrategia que utilice más de un tipo de respaldo. La principal variable para decidir qué tipo de respaldo es el que mejor nos conviene depende de la cantidad de datos a respaldar.

Tenemos tres tipos de respaldo que son: el respaldo completo, el respaldo incremental y el respaldo diferencial.

2.1.1.1 Respaldo completo.

El método básico es el full copyocopia completa, que consiste en copiar directamente todos los archivos seleccionados cada vez que se inicia el proceso. Si estamos copiando muchos gigabytes, llevará mucho tiempo y por eso este tipo de copia se suele realizar una vez a la semana o por mes.

La ventaja principal de realizar un respaldo completo en cada operación es que se dispone de la totalidad de los datos en un único juego de soportes. Esto permite restaurar los datos en un tiempo mínimo, lo cual se mide en términos de objetivo de tiempo de recuperación. No obstante, el inconveniente es que lleva más tiempo realizar un respaldo completo que de otro tipo y se requiere una mayor espacio de almacenamiento.

2.1.1.2 Respaldo incremental.

Se suele utilizar la hora y fecha de modificación estampada en los archivos, comparándola con la hora y fecha del último respaldo. Las aplicaciones de respaldo identifican y registran la fecha y hora de realización de las operaciones de respaldo para identificar los archivos modificados desde esas operaciones.

Como un respaldo incremental sólo copia los datos a partir del último respaldo de cualquier tipo, se puede ejecutar tantas veces como se desee, pues sólo guarda los cambios más recientes.

La ventaja de un respaldo incremental es que copia una menor cantidad de datos que un respaldo completo. Por ello, esas operaciones se realizan más deprisa y exigen menos espacio para almacenar el respaldo.

2.1.1.3 Respaldo diferencial.

La copia diferencial (o diferencial acumulativa) sólo copia los archivos o datos que han sido creados o modificados desde la última copia completa. Una operación de respaldo diferencial es similar a un respaldo incremental la primera vez que se lleva a cabo, pues copiará todos los datos que hayan cambiado desde el respaldo anterior. Sin embargo, cada vez que se vuelva a ejecutar, seguirá copiando todos los datos que hayan cambiado desde el anterior completo. Por lo tanto, en las operaciones subsiguientes almacenará más datos que un respaldo incremental, aunque normalmente muchos menos que un respaldo completo. Además, la ejecución de los respaldos diferenciales requiere más espacio y tiempo que la de los respaldos incrementales, pero menos que la de los respaldo completos.

respaldo incremental se limitan a los cambios desde el último incremental. En cambio, el tercer respaldo con respaldo diferencial copia todos los cambios desde el primer respaldo completo.

Existen otros tipos de respaldo, como el respaldo completo sintético, la copia en espejo, el respaldo incremental inverso y la protección de datos continua. Pero a partir de estos tres tipos de respaldo principales, se puede definir una estrategia propia para la protección de datos. Normalmente se utiliza uno de los enfoques siguientes:

Completo diario.

Completo semanal + Diferencial diario.

Completo semanal + Incremental diario.

En la elección de la estrategia de respaldo óptima hay que sopesar numerosas consideraciones. Normalmente cada alternativa y opción estratégica tiene sus ventajas e inconvenientes en términos de rendimiento, niveles de protección de los datos, cantidad total de datos conservados y costo.

Otro punto que debe ser considerado es el tiempo disponible para efectuar el respaldo, ya que dependiendo del equipo, método y volumen de datos, el proceso puede durar muchas horas; muchas veces los respaldos se deben programar en horas inhábiles, con el fin de evitar contratiempos en el funcionamiento de la red.

2.1.2 Ventajas y desventajas de los principales métodos de respaldo.

La desventaja la encontramos a la hora de recuperar los datos, ya que en caso de tener una copia completa, sólo necesitamos la más reciente (o la que nos interese), pero en caso de las diferenciales la cosa cambia:

Si tratamos de recuperar archivos desde una copia diferencial, necesitaremos la última copia completa de referencia para las copias diferenciales, y la copia diferencial de la fecha que queremos recuperar.

Si vamos a recuperar archivos de copias incrementales, necesitaremos la copia completa base y todas las copias incrementales desde la misma hasta la fecha de restauración. Si partimos de incrementales necesitaríamos la completa, la diferencial más reciente y las incrementales desde la misma.

2.1.3 Dispositivos de almacenamiento.

Debido a sus características, podemos clasificar a los dispositivos de almacenamiento en tres categorías: dispositivos magnéticos, dispositivos ópticos y dispositivos extraíbles.

Los dispositivos magnéticos, que debido a sus características no son muy utilizados actualmente, son:

Cinta magnética. Es una cinta plástica recubierta de un material ferromagnético,

sobre la cual se registran los caracteres en formas de combinaciones de puntos. Su principal inconveniente se presenta debido a su naturaleza secuencial, ya que para acceder a una información determinada es necesario leer toda la información previa.

Tambores magnéticos. Se forman a base de cilindros con material magnético, los

cuales son capaces de retener información. El acceso a la información, en estos dispositivos se realiza de forma directa, lo cual ahorra tiempo al momento de realizar alguna búsqueda.

completo desuso, compuesto por una pieza circular de material magnético que permite la grabación y la lectura de los datos almacenados de una manera directa.

Disco duro. Actualmente son el principal dispositivo de almacenamiento en los

sistemas informáticos; en las computadoras actuales se encarga de almacenar los programas y archivos importantes de los usuarios.

Entre los dispositivos ópticos se tiene la siguiente clasificación:

El CD-R. Con una capacidad de tan solo 650 MB nos permite almacenar

información cuyo contenido no podrá ser modificado. Su uso se sugiere para archivos cuya información no sea variable.

El CD-RW. Cuanta con las mismas características que los CD-R, con la excepción

que la información dentro de estos puede ser modificada o sustituida completamente.

DVD-ROM. Son discos con una capacidad de 4.7 GB, aunque se espera que en un

futuro esta pueda llegar hasta los 17 GB. Poseen el inconveniente de no poder ser regrabados.

DVD-RAM. Con una capacidad de 2.6 GB por cara, este tipo de dispositivo puede

ser regrabado, su principal desventaja se presenta cuando requieren ser leídos, ya que esta acción solamente se realiza en unidades exclusivas para este tipo de discos.

PC-Cards. Estos dispositivos se encuentran definidos por la norma PCMCIA.

Cuentan con un tamaño, fiabilidad y ligereza que los hace ideales para su uso en notebooks, handheld, PDAs, etcétera.

Flash Cards. Debido al constante crecimiento en los dispositivos electrónicos de

Los dispositivos extraíbles son ideales para cuando es necesario llevar la información de un lugar a otro, sin las molestias que causa tener que trasladar el equipo en su totalidad. También son muy útiles cuando se requiere hacer una copia de seguridad en nuestra información que no se desea tener en red.

Memory Flash. Son dispositivos de memoria no volátil, que debido a su tamaño

compacto se ha vuelto muy popular desde su lanzamiento. Poseen mayor resistencia a factores externos, como golpes, polvo, etcétera, que los dispositivos ópticos. En la actualidad los sistemas operativos cuentan con la compatibilidad necesaria para su uso. La capacidad de almacenamiento se ha incrementado, debido a su popularidad, de una forma muy rápida.

Unidades de Zip. La unidad Iomega ZIP es una unidad de disco extraíble. Está

disponible en tres versiones principales, la hay con interfaz SCSI, IDE, y otra que se conecta a un puerto paralelo.

NAS. Es el nombre dado a una tecnología de almacenamiento dedicada a

compartir la capacidad de almacenamiento de un servidor con computadoras personales o servidores clientes a través de una red, haciendo uso de un sistema operativo optimizado para dar acceso con los protocolos CIFS, NFS, FTP o TFTP.

Discos RAID. Hacen referencia a un sistema de almacenamiento de datos que usa

múltiples unidades de almacenamiento de datos entre los que se distribuyen o replican los datos.

2.2 Seguridad de la información.

daño o riesgo. Se entiende como peligro o daño todo aquello que pueda afectar a su funcionamiento directo o a los resultados que se obtienen.

[image:43.612.241.403.248.412.2]Cuando se habla a cerca de seguridad en cómputo se hace referencia a todas las medidas para prevenir pérdidas de cualquier clase, significa que se contemplan tres aspectos básicos de cualquier sistema relacionado con el cómputo: confidencialidad, integridad y disponibilidad.

Fig 2. 2 Factores de seguridad en una red.

Integridad. Significa que los archivos pueden ser modificados sólo por partes autorizadas o caminos autorizados, en este contexto se incluye escribir, cambiar, modificar estado, borrar y crear.

Disponibilidad. Se refiere a que los archivos están accesibles para las partes autorizadas en tiempos apropiados, en otras palabras, si una persona o sistema tuvo acceso legítimo a un conjunto de objetos particulares, este acceso no deberá impedirse.

Confidencialidad. Asegura que los archivos sean accedidos sólo por partes

autorizadas, es importante definir qué se entiende por “acceso”, acceso no sólo se

un archivo particular. Confidencialidad en algunas ocasiones es también llamada privacidad o secreto.

Conviene aclarar que la seguridad absoluta no es posible, no existe un sistema 100% seguro, de forma que el elemento de riesgo está siempre presente, independiente de las medidas que tomemos, por lo que se debe hablar de mecanismos de seguridad.

Muchas veces se piensa que una amenaza es igual a una vulnerabilidad, por lo tanto hay que diferenciar a qué se refiere cada una de estas.

Las vulnerabilidades son debilidades en el sistema de seguridad, por ejemplo, un procedimiento, diseño, implementación, que pueden ser explotados causando pérdidas o daños. Un ejemplo claro es cuando un sistema particular puede tener acceso a datos sin autorización, debido a que éste no verifica la identidad del usuario antes de permitirle el acceso a los datos.

Por otro lado, una amenaza a un sistema de cómputo es un conjunto de circunstancias que pueden ser potencialmente causa de pérdidas o daños.

Para ver la diferencia entre vulnerabilidad y amenaza podemos considerar tres tipos principales de mecanismos de seguridad:

De prevención:

o Mecanismos de autenticación e identificación. o Mecanismos de control de acceso.

o Mecanismos de separación (física, temporal, lógica, criptográfica y fragmentación).

o Mecanismos de seguridad en las comunicaciones (cifrado de la información).

o IDS (Intruder Detected System).

De recuperación:

o Copias de seguridad.

o Mecanismos de análisis forense: averiguar alcance, las actividades del intruso en el sistema y cómo entró.

Los protocolos de seguridad son necesarios en este punto debido a:

Compartición. Muchos usuarios involucrados, más atacantes potenciales.

Complejidad del sistema. Complejidad de los controles de seguridad.

Límite desconocido. Identidad incierta de usuarios.

Múltiples puntos de ataque. Mecanismos de protección en todo el camino de la información.

Se compromete la privacidad, integridad, autenticidad y disponibilidad de la información.

Los ataques más comunes son:

Rastreadores o sniffers.

Suplantaciones de IP o spoofing.

Ataques de contraseñas.

Control de salida ilegal de información sensible desde una fuente interna.

Ataques de hombre en el medio o man-in-the-middle attacks.

Ataques de denegación de servicio.

Ataques a nivel de aplicación para explotar vulnerabilidades conocidas.

2.2.1 Factores de riesgo físico y lógicos.

Existe una amplia variedad de amenazas que puede provocar que nuestro sistema o incluso nuestra red deje de funcionar.

Estas fallas pueden ser responsables de la perdida de la información almacenada, la cual es, en muchos casos, imposible de recuperar.

Podemos clasificar estas amenazas en dos categorías principales; las que dañan físicamente a los equipos y aquellas que lo hacen de manera lógica.

Factores de riesgo físico. Entre los diversos riesgos de este tipo, se tienen los siguientes:

Dispositivos de almacenamiento obsoletos. Un factor poco tomado en cuenta pero que debido a la rápida evolución de los dispositivos de almacenamiento, se ha hecho más común implica que, al pasar el tiempo, la información se hace difícil de recuperar al no disponerse con los dispositivos de lectura adecuados.

Se recomienda la actualización periódica de los equipos a utilizar.

Amenazas naturales. Este tipo de amenazas (terremotos, incendios, inundaciones, etc.) provocan la interrupción y, en muchos casos, la destrucción del sistema. La mejor manera de combatirlas es creando un plan de contingencia adecuado, al mismo tiempo se recomienda que los dispositivos que contienen información relevante, se encuentren protegidos en caso de presentarse alguna de estas situaciones.

Con otras amenazas de este tipo es posible tener un mayor control como lo son la temperatura, la humedad y el polvo.

el equipamiento es demasiado alta tanto las ranuras de ventilación como el propio ventilador no serán suficientes para mantener la temperatura de funcionamiento adecuada y los componentes comenzarán a calentarse provocando el fallo. De forma alternativa, si la temperatura externa es demasiado fría, los componentes podrían dejar de funcionar.

Los factores relacionados con la humedad pueden tener dos efectos negativos en el equipamiento electrónico. Los altos porcentajes de humedad provocan la corrosión. Normalmente, esta corrosión tiene lugar primero en los contactos eléctricos y estos contactos con corrosión en las conexiones de los cables así como la dilatación de la tarjeta, provocarán fallos intermitentes. Además, la corrosión puede incrementar la resistencia de los componentes eléctricos, provocando un incremento de temperatura que puede generar un fallo en los componentes o, incluso, un incendio.

En los edificios con presencia de calor es habitual tener un entorno de baja humedad. Las descargas eléctricas estáticas son más habituales en entornos de baja humedad y pueden dañar seriamente los componentes electrónicos.

El equipamiento electrónico atrae electrostáticamente al polvo. Una acumulación de polvo provoca dos efectos negativos: el polvo actúa como un aislante que afecta al sistema de ventilación de los componentes, causando un calentamiento, y, por otro lado, el polvo puede contener cargas eléctricas, haciéndose conductor de la corriente. El polvo excesivo en el equipamiento electrónico puede provocar cortocircuitos y fallos catastróficos en el equipo.

Problemas eléctricos y electromagnéticos. Los fallos del suministro eléctrico y las radiaciones electromagnéticas pueden alterar el funcionamiento de los equipos y los datos almacenados de forma magnética.

Las amenazas de este tipo pueden ser las siguientes:

Software mal intencionado. (virus, gusanos, caballos de Troya, etcétera). Su objetivo principal es adueñarse del control de los sistemas operativos con el fin de provocar la destrucción de la información u otros tipos de daños en los sistemas. El uso de algún antivirus y de cortafuegos (firewall) es la primera defensa en contra de este tipo de riesgo.

Copias ilegales. Este tipo de copias ocasiona un fraude a los derechos de autor y a los beneficios de empresas editoras, cinematográficas, discográficas, de TV, etcétera, que se elevan a miles de millones anuales.

Es recomendables hacer un cambio periódico de los sistemas de protección de los diferentes soportes.

Denegación de servicio. Consiste en el envío de mensajes masivos a un servidor mediante softwares maliciosos con el único fin de saturarlo y bloquearlo, impidiendo el normal funcionamiento del sistema.

2.2.2 Riesgos que afectan a la información.

La información es el elemento más sensible de todo el sistema informático, por lo que conlleva el riesgo de accesos no autorizados, que utilicen esa información o que la modifiquen, lo que puede ser mucho más grave.

Para proteger la información, tanto en su almacenamiento como en su transmisión, se debe emplear métodos criptográficos o de cifrado que dificultan el conocimiento del contenido real.

analógica y digital puede ser captada por personas ajenas para posteriormente ser analizada.

El uso de canales seguros y cifrados nos aporta una medida de seguridad importante para evitar estos riesgos.

Acceso no autorizado a las bases de datos. El acceso no autorizado a las bases de datos tiene como objeto obtener la información almacenada o cambiar esa información. Suele ser el objetivo principal de hackers y crackers.

2.2.3 Administración del proceso de copia de seguridad.

Al realizarse una copia de seguridad es importante tomar a consideración todos los factores que permiten realizar el proceso.

Limitaciones. Un esquema de copia de seguridad efectiva debe tener en consideración las

limitaciones de la situación. Todo esquema de copia de seguridad tiene cierto impacto en el sistema que ha sido copiado. Si este impacto es significativo, la copia de seguridad debe ser acotada en el tiempo.

Todos los soportes de almacenamiento tienen una capacidad finita y un coste real. Buscar la cantidad correcta de capacidad acorde con las necesidades de la copia de seguridad es una parte importante del diseño del esquema de la copia.

Implementación. Alcanzar los objetivos definidos en vista de las limitaciones existentes

puede ser una tarea difícil. Las herramientas y conceptos descritos a continuación pueden hacer que esta tarea sea más alcanzable.

Horarios. Programar un horario de ejecución de las copias de seguridad aumenta considerablemente su efectividad y nivel de optimización. Muchos paquetes de software de copias de seguridad ofrecen esta posibilidad.

y/o los agentes del sistema que representan la copia de seguridad necesitan ser autentificados a cierto nivel. El poder copiar todos los datos fuera o dentro del sistema requiere acceso sin restricción. Utilizar un mecanismo de autentificación es una buena manera de evitar que el esquema de la copia de seguridad sea usado por actividades sin autorizar.

Cadena de confianza. Los soportes de almacenamiento portátiles son elementos físicos y

deben ser gestionados sólo por personas de confianza. Establecer una cadena de confianza individual es crítico para defender la seguridad de los datos.

Validación de copias de seguridad. El proceso por el cual los dueños de los datos pueden

obtener información, considerando como fueron copiados esos datos. El mismo proceso es también usado para probar conformidad para los cuerpos reguladores fuera de la organización. Terrorismo, complejidad de datos, valores de datos y aumento de la dependencia sobre volúmenes de datos crecientes, todos contribuyen a una ansiedad alrededor y dependencia sobre copias de seguridad satisfactorias. Por ello varias organizaciones normalmente relegan sobre terceras personas o soluciones independientes la averiguación, validación, optimización y el hacerse cargo de sus operaciones de copia de seguridad. Algunos programas de copias de seguridad modernas han incorporado capacidades de validación.

Reportes. En configuraciones más largas, los reportes son útiles para monitorizar los

medios usados, el estado de dispositivos, errores, coordinación de saltos y cualquier otra información sobre el proceso de copia de seguridad.

Registros. En suma a la historia de los reportes generados por el ordenador, actividades y

registros de cambio son útiles para así entender mejor la copia de seguridad.

Verificación. Muchos programas de copia de seguridad hacen uso de sumas de

integridad de los datos ser verificados sin hacer referencia al archivo original: si el archivo guardado en un medio de copia tiene la misma suma de verificación que el valor salvado, después es muy probable que sea correcto. Segundo, algunos programas de copias de seguridad pueden usar sumas de verificación para evitar hacer redundantes copias de archivos, y así mejorar la velocidad de la copia de seguridad. Esto es particularmente útil en procesos de reduplicado.

2.2.4 Software de copias de seguridad

Existe una gran gama de software en el mercado para realizar copias de seguridad. Es importante definir previamente los requerimientos específicos para determinar el software adecuado.

La copia de seguridad es el mejor método de protección de datos de importancia, pero siempre existe la posibilidad de que la copia de datos no haya funcionado correctamente y en caso de necesidad de restauración de los datos no podamos realizarlo ya que la información de la copia de seguridad puede encontrarse corrupta por diversos motivos:

El medio en el que se realizaba la copia se encuentra dañado.

Los automatismos de copia no se han ejecutado correctamente.

Además de estos existen muchos otros motivos que pueden causar que nuestras copias de seguridad sean incorrectas y por lo tanto inútiles.

En el hipotético caso de que no podamos restaurar nuestra información, existe una última alternativa, ya que en el mercado existen aplicaciones de recuperación de datos que nos pueden ayudar en caso de que no podamos restaurar nuestra copia de seguridad. También existen métodos de recuperación de datos vía web.

2.2.5 Protocolos de seguridad.

Los protocolos de seguridad son un conjunto de reglas que gobiernan dentro de la transmisión de datos en la comunicación entre dispositivos para ejercer una confidencialidad, integridad, autenticación y la confiabilidad de la información. Se componen de:

Criptografía (Cifrado de datos). Se ocupa del cifrado de mensajes; un mensaje enviado por el emisor es ocultado hasta que llega a su destino y puede ser descifrado por el receptor.

Lógica (Estructura y secuencia). Llevar un orden en el cual se agrupan los datos del mensaje, el significado del mensaje y saber cuándo se va enviar el mensaje.

Identificación (Autenticación). Es una validación de identificación; es la técnica mediante la cual un proceso comprueba que el compañero de comunicación es quien se supone que es y no se trata de un impostor.

Los principales servicios que nos aportan los distintos protocolos de seguridad son:

Manejo de claves.

Confidencialidad y privacidad.

No repudio.

Integridad.

Autenticación.

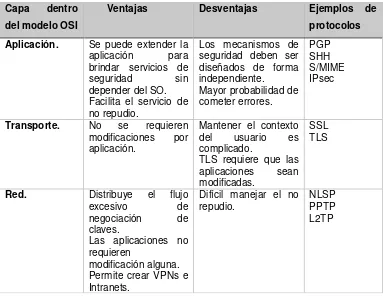

Dependiendo del nivel, dentro del modelo OSI, en el que trabajemos, los distintos protocolos presentaran ciertas ventajas y desventajas. A continuación se muestra

Tabla 2. 1 Ventajas y desventajas de los protocolos de seguridad. Capa dentro

del modelo OSI

Ventajas Desventajas Ejemplos de

protocolos Aplicación. Se puede extender la

aplicación para brindar servicios de seguridad sin depender del SO. Facilita el servicio de no repudio.

Los mecanismos de seguridad deben ser diseñados de forma independiente. Mayor probabilidad de cometer errores.

PGP SHH S/MIME IPsec

Transporte. No se requieren modificaciones por aplicación.

Mantener el contexto del usuario es complicado.

TLS requiere que las aplicaciones sean modificadas.

SSL TLS

Red. Distribuye el flujo excesivo de negociación de claves.

Las aplicaciones no requieren

modificación alguna. Permite crear VPNs e Intranets.

Difícil manejar el no

repudio. NLSP PPTP L2TP

2.2.6 Listas de control de acceso (ACL).

Estas listas se aplican a una interfaz del router, indicándole a este qué tipos de paquetes se deben aceptar y qué tipos de paquetes se deben denegar. La aceptación y rechazo se pueden basar en dirección origen, dirección destino, protocolo de capa superior y número de puerto.