ESCUELA DE CIENCIAS EMPRESARIALES

NÚCLEO DE FORMACIÓN ESPECÍFICA

CARTILLA DE TRABAJO

CUARTA SESIÓN

AUDITORÍA DE SISTEMAS

Elaborada por

JORGE RODRIGUEZ

INGENIERO DE SISTEMAS

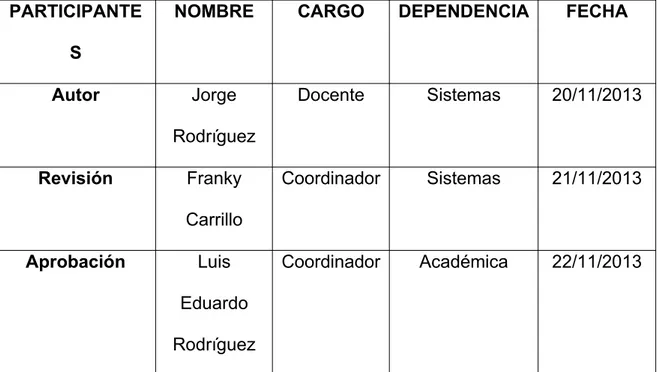

CUADRO 1. CONTROL DEL DOCUMENTO CARTILLA DIDÁCTICA

PARTICIPANTE

S

NOMBRE

CARGO

DEPENDENCIA

FECHA

Autor

Jorge

Rodríguez

Docente

Sistemas

20/11/2013

Revisión

Franky

Carrillo

Coordinador

Sistemas

21/11/2013

Aprobación

Luis

Eduardo

Rodríguez

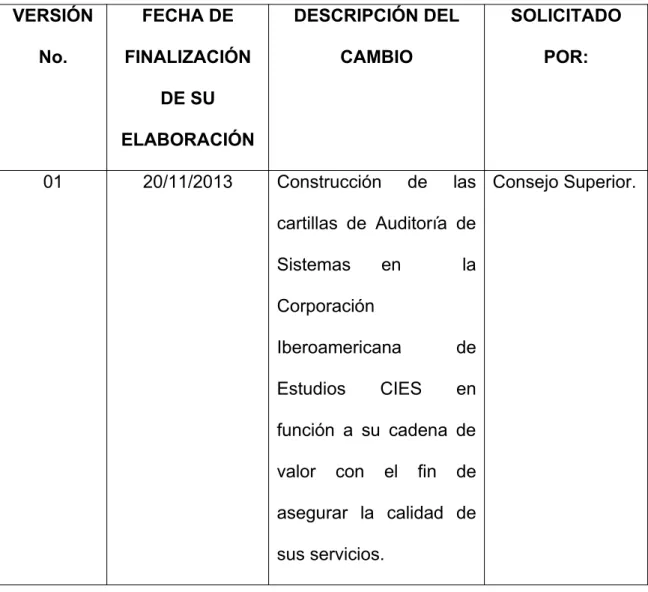

CUADRO 2. CONTROL DE ESTADO DE PREPARACIÓN DE LA CARTILLA

EDUCACIÓN A DISTANCIA

VERSIÓN

No.

FECHA DE

FINALIZACIÓN

DE SU

ELABORACIÓN

DESCRIPCIÓN DEL

CAMBIO

SOLICITADO

POR:

01

20/11/2013

Construcción de las

cartillas de Auditoría de

Sistemas en

la

Corporación

Iberoamericana

de

Estudios CIES en

función a su cadena de

valor con el fin de

asegurar la calidad de

sus servicios.

NOMBRE: ____________________________________________________

C.C. : ____________________________________________________

CARRERA: ___________________________________________________

JORNADA: MARTES Y MIERCOLES ( ) A.M. _____ P.M. _____

JUEVES Y VIERNES ( ) A.M. _____ P.M. _____

SÁBADOS ( ) A.M. _____ P.M. _____

DOMINGOS ( )

NOMBRE DEL PROFESOR: __________________________________

FECHA : __________________________________

CALIFICACIÓN : __________________________________

___________________________

Firma Docente

Sr. Docente: No firme la cartilla sino está debidamente diligenciada en

todos sus campos.

DERECHOS DEL ESTUDIANTE EN EL AULA DE CLASE

Exigir el uso de la cartilla

Exigir firma y sello de la cartilla por parte del docente.

Exigir sus notas al final del módulo.

NINGUNA RECLAMACIÓN SERA ACEPTADA SI SU CARTILLA NO ESTÁ

DILIGENCIADA EN TODOS SUS CAMPOS, CON FIRMA Y SELLO DEL

TABLA DE CONTENIDO

SOFTWARE PARA AUDITORÍA DE SISTEMAS

APLICACIONES QUE SOPORTAN LA AUDITORÍA DE SISTEMAS

EJEMPLOS GENERALIZADOS DE SOFTWARE PARA AUDITORÍA DE

SISTEMAS

APLICACIONES GENERALES

APLICACIONES ESPECÍFICAS

ACTIVIDAD FINAL

PISTAS DE APRENDIZAJE

GLOSARIO

BIBLIOGRAFÍA

AUDITORÍA DE SISTEMAS

PROPÓSITO GENERAL DEL MÓDULO

Con este módulo de trabajo se pretende hacer una introducción a los estudiantes hacia el concepto de “auditorías” en el campo de los diferentes sistemas, y que a través de las ejemplificaciones expuestas, los educandos pueden tener una idea general de cómo se evalúan a las organizaciones en el departamento de sistemas.

OBJETIVO GENERAL

Introducir a los estudiantes en el contexto de un sistema, y que comprenda el concepto de valoración de las fortalezas y debilidades del mismo y que sea capaz del diseño de controles que eviten posibles errores, preservando el correcto alcance de los objetivos del sistema.

OBJETIVOS ESPECÍFICOS

Conocer los instrumentos básicos que permitan la detección de debilidades y posibles riesgos en los diferentes sistemas de una organización.

Comprender cómo se lleva a cabo una auditoría de acuerdo con las directrices de las auditorias de sistemas generalmente aceptadas para que la tecnología de información de la organización y los sistemas empresariales sean adecuadamente controlados, vigilados y evaluados.

Evaluar las directrices para una auditoría de sistemas, además de su aplicabilidad en una organización

METODOLOGÍA

El modulo de Auditoría de Sistemas será desarrollado en cuatro (4) sesiones; cada sesión tendrá una duración de cuatro (4) horas; todas ellas dirigidas por el profesor de la asignatura quien orientará en conceptos y despejará inquietudes a los estudiantes; el alumno deberá consultar e investigar permanentemente, desarrollar las practicas y organizar el portafolio virtual.

Con esta metodología el estudiante tendrá la oportunidad de practicar el 100% los conocimientos aprendidos en clase y poder desarrollar con destreza, además de las prácticas y actividades de la guía en cualquier aplicación.

La responsabilidad y el cumplimientos del estudiante es básico en el proceso de aprendizaje de la asignatura, con ello cubriría un 50% la evolución del aprendizaje, y el restante 50% está apoyada por la orientación del docente.

Consulte el sitio repositorio respectivo de este módulo, para consultar sobre teoría, talleres, manuales, cartillas, software y manuales:

SESION No. 4

SOFTWARE PARA AUDITORÍA DE SISTEMAS

OBJETIVO GENERAL

Conocer y evaluar el software para realizar auditorías de sistemas en cualquier tipo de organización, de acuerdo a la perspectiva que vislumbre el ingeniero auditor.

OBJETIVOS ESPECÍFICOS

Conocer ejemplos de software libre o comercial para la realización de auditorías de sistemas en todo tipo de organización.

1. APLICACIONES QUE SOPORTAN LA AUDITORÍA DE

SISTEMAS

La auditoría de sistemas cuenta actualmente con poderosas herramientas de apoyo, principalmente aplicativos software, que los ingenieros de sistemas o auditores fiscales deben conocer y consolidar sus competencias al respecto.

El uso del software en la auditoría de cualquier sistema en todo tipo de organización ha permitido facilitar la valoración de las fortalezas y debilidades del mismo, detectando posibles errores, preservando el correcto alcance de los objetivos del sistema. Auditar con software se refiere al hecho de saber: qué tiene y qué no tiene algún equipo en específico.

EJEMPLOS GENERALIZADOS DE SOFTWARE PARA AUDITORÍA DE

SISTEMAS

NETCAT. Utilidad que te permite abrir puertos, leer y escribir en conexiones TCP o UDP, asociar una shell a un puerto. A menudo se usa para abrir backdoors en sistemas remotos.

HPING3. Utilidad capaz de enviar cualquier tipo de paquetes ICMP/UDP/TCP y mostrar la respuesta de la máquina de destino.

ETTERCAP. Es un sniffer que puede capturar contraseñas y producir ataques de man-in-the-middle de forma sencilla.

NIKTO. Escáner de servidores web que identifica versiones y detecta vulnerabilidades.

DSNIFF. Sniffer especializado en la captura de passwords transmitidos a través de varios protocolos. Incluye herramientas adicionales que permiten llevar a cabo ataques de spoofing y man-in-the-middle.

P0F. Utilidad que identifica sistemas operativos de forma pasiva, es decir, escuchando el tráfico que generan sin introducir paquetes en la red.

NTOP. Muestra estadísticas de uso de la red. Es como el top de UNIX pero aplicado a las comunicaciones en red.

NGREP. Es un sniffer que implementa el tradicional grep pero buscando en los paquetes que se escuchan en la red.

XPROBE2. Identifica sistemas operativos de forma activa, es decir, enviando una serie de tests al sistema remoto y determinando su tipo en base a las respuestas recibidas.

ETHERAPE. Muestra gráficamente estadísticas sobre la actividad de la red.

LSOF. Muestra una lista de los archivos abiertos en el sistema. Útil para detectar accesos no autorizados o para ver qué ficheros está utilizando una aplicación determinada.

RKHUNTER. Es un detector de rootkits.

CHKROOTKIT. Otro detector de rootkits.

YERSINIA. Utilidad que se aprovecha de diversas flaquezas en algunos protocolos de red (STP, CDP, DTP, DHCP, HSRP. ISL, VTP…) para provocar ataques de diversos tipos.

NMAP. Es el mejor escáner de puertos que existe. Implementa una gran variedad de técnicas y un excelente sistema de detección de sistemas operativos y versiones. Para el que no la conozca, es “la herramienta que utilizaba Trinity, en la película Matrix, para hackear uno de los sistemas”.

NMAPFE. Front-end para nmap. Una interfaz gráfica basada en GTK.

WIRESHARK. (antes se llamaba ethereal). Es el mejor sniffer en modo gráfico que existe. Es muy potente y sus capacidades para filtrar el tráfico lo hacen indispensable para cualquier administrador de red. También hay versión para Windows.

AIRCRACK. Suite de utilidades para crackear las claves WEP utilizadas en las redes 802.11. Permiten la escucha del tráfico de la red, la inyección de paquetes y el crackeo de claves WEP de cualquier longitud.

AIRSNORT. Utilidad para crackear claves WEP, similar a aircrack.

APLICACIONES GENERALES

AUDITORÍA GENERAL

WINAUDIT

Tutorial en video: http://www.youtube.com/watch?v=FSTOdkzKZAw&feature=youtu.be

Documentación y manuales: http://pxserver.com/WinAudit/contents.html

WinAudit, que es un programa gratis compatible con Windows 7, y también con versiones precedentes como Windows Vista, XP, etc. No necesita de instalación, es portátil, es decir, descargue el archivo y ejecútelo.

Su interfaz es ligera, y muy refrescante. Hacer clic en “Recolectar” para recopilar la información deseada, relacionado tanto el aspecto hardware como software.

WinAudit puede exportar la información en los formatos: CSV, HTML, PDF y el XML. Todo lo que se necesita saber de un ordenador se puede obtener simplemente con este software ya que esa es su principal característica. Incluso ofrece información sobre la versión del BIOS instalado en el PC, los historiales de sucesos, las variables de entorno, entre otros.

APLICACIONES ESPECÍFICAS

WEB

PIPPER

Pipper es una herramienta para automatizar peticiones en aplicativos web y su función principalmente es ayudar en las auditorías de aplicaciones web. El programa es genérico para llevar a cabo multitud de acciones que hasta ahora se realizaban mediante la creación de diversos “scripts” o bien, el uso de múltiples herramientas.

Este programa pretende ser una ayuda adicional a los auditores de este tipo de aplicativos, ya que se presupone un conocimiento previo de las tareas que se realizan comúnmente; Pipper únicamente muestra información numérico-visual (códigos de error, número de líneas y palabras devueltas, textos coloreados, etc.), tal y como se verá más adelante. Esta información deberá de ser interpretada posteriormente por el auditor, el cual tendrá que ser capaz de diagnosticar “qué está ocurriendo”.

Un buen uso de este programa reducirá notablemente los tiempos de prueba/error dedicados a “bruteforcear” variables/cookies/credenciales, búsqueda de ficheros (páginas, cgi’s, etc…), localizar fallos de “Cross-Site Scripting”, “SQL Injections”, etc.

http://www.dragonjar.org/pipper-RED

FRONTRANGE CENTENNIAL DISCOVERY

Herramienta completa para auditoría y descubrimiento de la red. Esta herramienta se encuentra disponible para las plataformas Windows, Mac, Unix y Linux.

NETWORK INVENTORY ADVISOR

REALIZA UN INVENTARIO DE SOFTWARE Y HARDWARE

INVENTARIO INTEGRAL DE LA RED

Consultor de Inventario de la Red ofrece varios tipos de escaneo para garantizar un inventario de ordenador rápido y fiable: escaneo libre de agentes utilizando WMI, herramienta de agente especial e integración de secuencias de comandos de inicio de sesión. Este software de inventario de PC utiliza técnicas únicas de descubrimiento de red para encontrar automáticamente todos los nodos de Windows, Mac, máquinas de Linux y dispositivos de red IP (SNMP v1/v2c soportados). Con cada exploración la red es analizada y el resultado se resume en un informe detallado con estadísticas sobre el sistema operativo, dispositivos, almacenamiento, etc. Consultor de Inventario de la Red es la herramienta integrada para la configuración, contabilidad informática y gestión de la seguridad de redes.

Recoge automáticamente y hace un seguimiento de las licencias de software y sus compras. Consultor de Inventario de la Red escanea y encuentra los números de serie y códigos de licencia para todos los productos de Autodesk, la mayoría de productos de MS Office, Corel, Symantec, Adobe y otros programas. Todos los códigos de licencia recogidos se manejan en un informe flexible que le ayuda a asegurarse de que está usted protegido de toda posible infracción de los derechos de autor. Consultor de Inventario de la Red es una herramienta para las auditorías de licencias utilizada tanto por las compañías que compran el software como por editores de software que buscan materiales de auditoría profesionales y precisos de sus clientes.

INVENTARIO DE NODOS PERSONALIZADOS

INVENTARIO DE MÚLTIPLES REDES

Puede crear y gestionar múltiples redes según su lista de clientes, y cambiar entre ellas con un solo clic. Se elije una red en la lista, actualiza un resumen de red e imprime los reportes actualizados.

Puede mover, agrupar, reagrupar y desagrupar, reasignar y editar múltiples nodos al mismo tiempo. Seleccione dos o más ordenadores o dispositivos de red después de la exploración, y se le presentará la lista de acciones disponibles. Encontrar y filtrar su árbol de la red rápidamente para reducir la búsqueda al nodo que está buscando.

GESTIÓN DEL CAMBIO Y CONTROL

Realiza un seguimiento de los cambios de hardware y software cada vez que usted ejecuta un análisis nuevo. Ofrece un conjunto de alertas de la red extremadamente potente y flexible. Siempre notifica cuando algo se elimina, se instala o se reemplaza en cualquier parte de la red. !

Consultor de Inventario de Red es completamente gratis para los usuarios domésticos que tienen hasta 10 nodos para inventariar. Numerosas características a nivel de experto están incluidas: detección fiable del software de seguridad (basada en algoritmos personalizados); exportación flexible de informes de cualquier nodo o red en CSV (para Excel), SQL (para MS Access, MS SQL, MySQL u otros motores de base de datos), HTML, PDF, XML o formato interno; escaneo inteligente; el centro de credenciales con múltiples logins; 30 tipos de dispositivos predefinidos; campos definidos por el usuario y una increíblemente sencilla integración en la helpdesk existente o en la base de datos de administración de configuración (CMDB).

Para descargar y mayor información, ingrese a: http://es.network-inventory-advisor.com/ pc-inventory.html

WiFi Auditor es un programa para verificar y poner a prueba la seguridad nuestra red WiFi o cualquiera en general. Basándose en ciertas vulnerabilidades de algunos router wifi, WiFi Auditor intentará descifrar la clave de la red Wifi, y en caso de conseguirlo permite conectar directamente a dicha red. Para el correcto funcionamiento de este programa es necesario tener Java instalado. Una herramienta muy útil para verificar que la red es segura, y en caso de que no lo sea permite tomar medidas, como por ejemplo cambiar la contraseña del WiFi con una más segura, para ello podemos hacer uso de un programa generador de claves como el Wireless Key Generator.

Para descargar y mayor información, ingrese a: http://www.hispazone.com/wifi-auditor

CONTROL

QuaLogik permite controlar todos los servidores, estaciones de trabajo, portátiles y otros activos en un mismo sitio centralizado.

Controla el software instalado, que riesgos hay, audita a los clientes y controla las incidencias de los usuarios de forma centralizada. Sin hardware que comprar. Disponibilidad, 24×7, sin necesidad de instalar actualizaciones.

Consola centralizada

Controla el hardware, software, riesgos y tickets desde una consola on-line. Accesible desde el móvil, PC, portátil, tablet, etc…

AUTOMATIZACIÓN SIN LÍMITES

Por medio de agentes en los sistemas Windows y un gestor de monitorización para sistemas Linux y aplicaciones (disponible último trimestre 2012), se automatiza la gestión del software instalado, modificaciones en el hardware y la disponibilidad y actualización de los antivirus y cortafuegos.

Instala y comprueba.

Instala el agente y a partir de ese momento, ¡control automático!

Base de datos de software.

El software instalado y recolectado por los agentes se clasifica en QuaLogik de forma automática por riesgo, severidad del riesgo y si es un software con licencia o de libre distribución.

Auditoría continúa.

Continuamente se comprueba el software instalado y se coteja con los contratos/facturas introducidos en el sistema.

LA SEGURIDAD COMO OBJETO

Todos los datos transmitidos a y desde la aplicación y el acceso al sistema están cifrado con un certificado de seguridad con validación extendida. La transmisión de datos se realiza mediante protocola AES (Advanced Encryption Standard) de 128bits, la misma seguridad que utilizan las entidades bancarias.

Los servidores están alojados en uno de los datacenters más seguros y grandes de Europa, con disponiibilidad 24×7 y redundancia en las conexiones a internet por diferentes proveedores. Con copias de seguridad continuas sobre otros servidores de soporte y con monitorización continua de los sistemas.

BACKUP DE DATOS

ORGANIZA EL TIEMPO

Ofrece a los usuarios y clientes un excelente servicio de resolución de incidencias. Recibe tickets de soporte vía email y gestiónalos desde el móvil, el portal o por email.

Sin sorpresas ni dudas

Todas las incidencias creadas en el sistema, alimentan un historial de acciones. La reclamación de un usuario, se puede demostrar todo lo ocurrido con la incidencia.

COMPLETA INTEGRACIÓN DE EMAILS

Recibe peticiones de ayuda vía email o mensajes con las notas añadidas al ticket de soporte. Ofrece a los usuarios cerrar los tickets y podrás disponer de una estadística de satisfacción de usuarios.

CONTROL DEL TIEMPO

Control de los tiempos empleados en solucionar las incidencias, tiempos entre la apertura y cierre del ticket, asignar tiempos reales empleados en los tickets.

ACTIVIDAD FINAL

2. PISTAS DE APRENDIZAJE

Tenga en cuenta que: la función de un auditor no es la de buscar los errores o no conformidades de la Organización auditada, sino de ayudarles a encontrar sus debilidades y que creen planes de mejora.

No se puede olvidar: que cuando la auditoría requiere de mayores conocimientos a los que tiene el auditor en curso, es totalmente válido hacer uso de un experto en el tema para que la evaluación sea más verídica y fiable posible.

Tenga en cuenta: que cuando en una auditoría no se encuentra algún procedimiento realizado de la manera que se espera, pero se cuenta con el plan de mejora para éste, no se debe reportar como una no conformidad puesto que la organización ya es consciente de dicha falencia, pero además ya tiene un plan de contingencia para la misma.

Tener en cuenta: que las investigaciones previas a la auditoría, aportan información y material fundamental para el proceso de la auditoría en sí.

No olvidar que: un auditor no debe realizar informes basándose en supuestos o rumores, pues los resultados no serán fieles a la realidad de la organización. Siempre debe haber un soporte formal de la compañía para cualquier informe, o en su defecto no haberlo para así levantar los planes de contingencia.

Tener muy presente que: los auditados no siempre responden claramente a las preguntas realizadas por el auditor, y esto se puede deber a que la persona no comprende los conceptos de la manera que le fueron preguntados, luego es muy bueno repetir sigilosamente la pregunta de una manera más sencilla, para verificar nuevamente la existencia o no de los requerido.

Traer siempre a la memoria: el propósito de la auditoría. Este es la carta de navegación del proceso a auditar.

3. GLOSARIO

AUDITADO: persona de la organización que es seleccionada por el auditor para participar en el proceso de evaluación de algún proceso de la organización.

AUDITOR: persona idóneamente formada en el campo seleccionado para realizar la evaluación y coherencia de los procesos de la organización.

AUDITORÍA: proceso de evaluación de las actividades y procesos de una organización.

CONFORMIDAD: hallazgo de cumplimiento con los criterios de evaluación solicitados por el auditor.

CONTROLES: actividades de aseguramiento y verificación de que lo planeado si se realice conforme a lo planeado en la organización.

INFORME DE AUDITORÍA: Reporte escrito de los hallazgos encontrados durante el proceso de auditoría.

LISTA DE CHEQUEO: listados de preguntas que se hacen durante la auditoría para ir verificando el cumplimiento o no de las actividades del proceso.

NO CONFORMIDAD: Hallazgo de incumplimiento a los criterios de evaluación solicitados por el auditor.

OBSERVACIÓN: es una anotación a un hallazgo encontrado por el auditor, pero que su no cumplimiento no afecta el proceso auditado como tal.

SEGUIMIENTO: actividades de verificación relacionadas con el informe de auditoría.

4. BIBLIOGRAFÍA

Tamayo, A. (2001).Auditoría de Sistemas: Una visión Práctica. [En línea]. Consultado: [23, octubre, 2011] Disponible en:

http://books.google.es/books?

id=HdtpS3UBCuMC&printsec=frontcover&dq=auditoria+de+sistemas&hl=es&ei=fJyDTsmHLYy 4tgeA8pTtAQ&sa=X&oi=book_result&ct=result&resnum=1&ved=0CDQQ6AEwAA#v=onepage& q&f=false

Champlain, J. (2003). Auditing Information Systems. (Second Edition). [En línea]. Consultado: [27,Octubre, 2011] Disponible en:

http://books.google.es/books?

id=LJmzMzkUuHoC&printsec=frontcover&dq=systems+audit&hl=es&ei=yImjTuXTHcmXtwen7P moBQ&sa=X&oi=book_result&ct=result&resnum=1&ved=0CDgQ6AEwAA#v=onepage&q=syste ms%20audit&f=false

Dube, D P. Y Gulati, VP. (2005). Information System Audit and Assurance.[En Línea]. Consultado:

[27, octubre, 2011]. Disponible en: http://books.google.es/books?

id=1cIQS6aCPQwC&printsec=frontcover&dq=systems+audit&hl=es&ei=yImjTuXTHcmXtwen7P moBQ&sa=X&oi=book_result&ct=result&resnum=2&ved=0CD0Q6AEwAQ#v=onepage&q=syst ems%20audit&f=false

Valverde, O. Manual de Auditoría de Sistemas. En: http://www.slideshare.net/oskr12381/mdulo-auditoria-de-sistemas

Trabajo de Campo:Auditoría Realizada por el grupo 7 al grupo 2. Desde:

http://ingenieria.ucaldas.edu.co/auditoria/index.php/Grupo_7

Auditoría de Sistemas. De: 123 Innovation Group, S.L. Auditores y consultores en seguridad, disponibilidad, continuidad, integridad y confidencialidad informática. [En línea]. Desde: