Diseño e Implementación en una institución financiera de una red inalámbrica WLAN administrable, escalable, con calidad de servicio (QoS), alta disponibilidad (HA) y que cumpla con el estándar 802 11n

Texto completo

(2) I. DECLARACIÓN. Yo Andrea Magaly Rodríguez Fierro, declaro bajo juramento que el trabajo aquí descrito es de mi autoría; que no ha sido previamente presentada para ningún grado o calificación profesional; y, que he consultado las referencias bibliográficas que se incluyen en este documento.. A través de la presente declaración cedo mis derechos de propiedad intelectual correspondientes a este trabajo, a la Escuela Politécnica Nacional, según lo establecido por la Ley de Propiedad Intelectual, por su Reglamento y por la normatividad institucional vigente.. Andrea Magaly Rodríguez Fierro.

(3) II. CERTIFICACIÓN. Certifico que el presente trabajo fue desarrollado por Andrea Magaly Rodríguez Fierro bajo mi supervisión.. Ing. Fabio González G. DIRECTOR DEL PROYECTO.

(4) III. AGRADECIMIENTOS A mi flaco querido (Dios), por mostrarme a lo largo del camino tus bendiciones.. A los que representan mi razón de seguir día con día, a mi esencia, mi familia.. A mi madre, la fuerza y responsabilidad en persona.. A mi padre por ser incondicional y la perseverancia en persona.. A mi hermana, mi compañera, mi cómplice, mi alegría y ejemplo de ver las cosas desde la perspectiva positiva.. A todos mis familiares por constituir cada uno un pilar de mi vida, en especial a Marco, Adri, Patricio y Miriam por siempre confiar en mí y en mis habilidades.. A la hermana que la vida me otorgó, mi querida Dany, mi confidente y mi todo, por siempre estar a mi lado, apoyándome en toda esta trayectoria conocida como vida, mi mejor amiga por siempre.. A mis amigas Cris, Marit, mis hermanas del alma JP por acompañarme por más de una década en los momentos difíciles, con sus palabras de aliento y brindarme su hombro para llorar o sostenerme antes de la caída, así como también mis momentos alegres compartiendo risas, locuras y aventuras compartidas en todo nuestro camino de formación académica, espiritual y de vida misma.. A mis compañeros y amigos de la temible politécnica: Pepe, Eduardo, Antonio, Dave que junto a mí compartieron momentos agradables así como también de lucha incansable, donde vimos que no es una competencia por llegar primeros sino un aprendizaje de resistencia y acumulación de habilidades para desempeñarnos.

(5) IV. mejor en el ámbito laboral, en función de nuestra inteligencia y perseverancia, de los cuales he aprendido mucho y de su mano ha sido posible culminar esta etapa.. A cada uno de mis profesores que dedicaron tiempo valioso de sus días, en cada clase impartida, en especial al Ing. Fabio González; por guiarme en la culminación de esta carrera con el desarrollo de este proyecto, y a la Ing. Soraya Sinche por ser más que una profesora una de las pocas personas que incentiva a vivir la carrera, aprovecharla y a disfrutar cada paso aprovechando el tiempo en esta tierra, para beneficio propio y de los demás.. A mis compañeros de trabajo y en especial al “Master Sensei” Ing. Víctor Barrionuevo por depositar su confianza y apoyo para desarrollar este proyecto además de compartir sus valiosos conocimientos tanto profesionales como humanos, a quien agradezco infinitamente su guía profesional y estima.. A todos aquellos que formaron parte de una u otra manera de este camino, que sin saber, impulsaron cada paso para lógralo mis más sinceros agradecimientos.. Andrea Magaly Rodríguez Fierro.

(6) V. DEDICATORIA. El tiempo me ha enseñado que la vida no es una lucha constante, sino un conjunto de buenas elecciones ante oportunidades que se presentan en el camino, que dependiendo de cómo se lo vea, puede ser muy placentera o dificultosa. Si alguien me ha mostrado con su ejemplo de vida, de lucha, esfuerzo, superación, y alegría constante ante la vida dura, de quien he aprendido mucho y me muestra su amor con su sonrisa, su abrazo y su bendición; a quién es como mi madre y desde mis primeros días de vida me guío por mis primeros pasos en este mundo, mi Mamá Ana a quién con mucho orgullo y amor dedico este trabajo, fruto de mi sacrificio y dedicatoria constante.. Andrea M. Rodríguez Fierro.

(7) VI. CONTENIDO DECLARACIÓN ...................................................................................................... I CERTIFICACIÓN ................................................................................................... II AGRADECIMIENTOS ............................................................................................III DEDICATORIA ...................................................................................................... V CONTENIDO ......................................................................................................... VI ÍNDICE DE FIGURAS ........................................................................................... XI ÍNDICE DE TABLAS .......................................................................................... XVII RESUMEN ........................................................................................................... XX PRESENTACIÓN ............................................................................................... XXII CAPÍTULO 1 .......................................................................................................... 1 FUNDAMENTOS TEÓRICOS ................................................................................ 1 1.1. INTRODUCCIÓN ...................................................................................... 1. 1.2. RED DE ÁREA LOCAL INALÁMBRICA .................................................... 2. 1.3. INFRAESTRUCTURA DE UNA RED INALÁMBRICA ............................... 3. 1.3.1. PUNTOS DE ACCESO ........................................................................ 3. 1.3.2. CONTROLADORAS INALÁMBRICAS ................................................ 7. 1.3.3. ANTENAS .......................................................................................... 10. 1.4. ESTÁNDARES,. CERTIFICADOS. Y. ENTIDADES. REGULADORAS. WIRELESS ........................................................................................................22 1.4.1. IEEE WIRELESS ESTÁNDAR........................................................... 22. 1.4.2. Wi-Fi ALLIANCE ................................................................................ 23. 1.4.3. PROTOCOLO ORIGINAL 802.11 ...................................................... 23. 1.4.4. PROTOCOLO DE IEEE 802.11e ....................................................... 34. 1.5. FORMATO DE TRAMA Y VELOCIDADES ..............................................45. 1.6. SEGURIDAD EN REDES INALÁMBRICAS .............................................50.

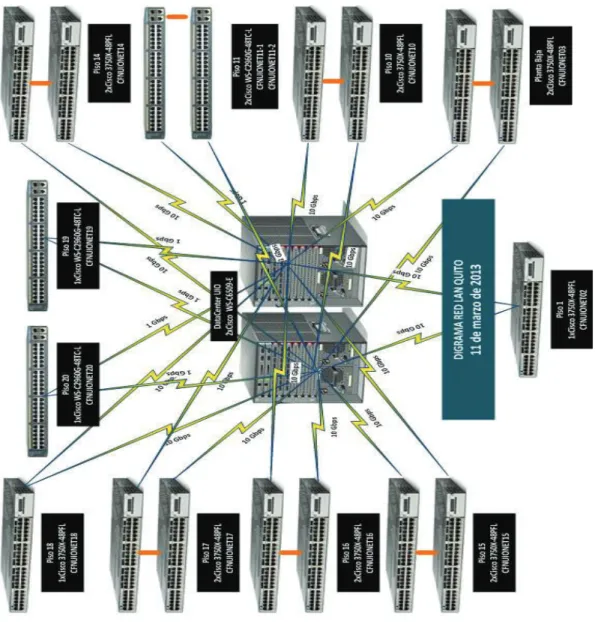

(8) VII. 1.6.1. AUTENTICACIÓN Y ENCRIPTACIÓN .............................................. 50. CAPÍTULO 2 .........................................................................................................61 ANÁLISIS DE LA SITUACIÓN ACTUAL DE LA ENTIDAD FINANCIERA Y DETERMINACIÓN DE REQUERIMIENTOS.........................................................61 2.1. ANTECEDENTES ....................................................................................61. 2.2. DISTRIBUCIÓN DE PERSONAL EN EL EDIFICIO DE QUITO ...............64. 2.3. INFRAESTRUCTURA DE LA RED ..........................................................65. 2.3.1. PARTE PASIVA DE LA RED ............................................................. 66. 2.3.2. PARTE ACtiva DE LA RED ............................................................... 67. 2.4. SERVIDORES Y SERVICIOS QUE ESTÁN DISPONIBLES ...................73. 2.4.1. SERVIDORES SPARC ...................................................................... 73. 2.4.2. SERVIDORES X86 ............................................................................ 80. 2.4.3. SISTEMAS OPERATIVOS EN SERVIDORES .................................. 85. 2.5. SERVICIOS DISPONIBLES AL ACCEDER A LA RED ............................86. 2.5.1. SERVICIO DE ACCESO A INTERNET ............................................. 86. 2.5.2. SERVICIO DE ANTIVIRUS CORPORATIVO .................................... 86. 2.5.3. SERVICIO DE VIDEO CONFERENCIA ............................................ 87. 2.5.4. SERVICIO DE CORREO ELECTRÓNICO ........................................ 88. 2.5.5. SERVICIO DE IMPRESIÓN Y ESCANEO ......................................... 91. 2.5.6. SERVICIO DE INTRANET ................................................................. 91. 2.5.7. SERVICIO DE ARCHIVO .................................................................. 91. 2.5.8. SISTEMAS DE BASE DE DATOS ..................................................... 91. 2.6. SERVICIO. DE. NOMBRES. DE. DOMINIO. Y. ASIGNACIÓN. DE. DIRECCIONES IP ..............................................................................................92 2.7. EQUIPOS TERMINALES .........................................................................94. 2.8. ADMINISTRACIÓN DE RED ....................................................................94. 2.9. MANEJO DE LA IDENTIFICACIÓN Y AUTENTICACIÓN........................96.

(9) VIII. 2.9.1. Novell e-Directory (Servidores UIO41, UIO42) .................................. 96. 2.9.2. Novell Identity Manager – IDM (Servidores UIO81, UIO65) .............. 96. 2.10. ACUERDO DE NIVEL DE SERVICIO ...................................................97. 2.11. ANÁLISIS DE TRÁFICO .....................................................................101. 2.11.1 ENLACE WAN QUITO –GUAYAQUIL ............................................. 103 2.11.2 TRÁFICO GENERADO EN LA LAN DE QUITO .............................. 104 2.11.3 PROTOCOLOS MÁS UTILIZADOS................................................. 107 2.12. REQUERIMIENTOS Y JUSTIFICACIÓN DE LA RED INALÁMBRICA .... ............................................................................................................107. CAPÍTULO 3 .......................................................................................................109 DISEÑO E IMPLEMENTACION DE LA SOLUCIÓN PROPUESTA ...................109 3.1. ANTECEDENTES ..................................................................................109. 3.2. CONSIDERACIONES PARA EL DISEÑO .............................................111. 3.2.1. DETERMINACIÓN DE USUARIOS BENEFICIARIOS DE ESTE. SERVICIO..................................................................................................... 111 3.2.2. APLICACIONES. QUE. VAN. A. CIRCULAR. POR. LA. RED. INALÁMBRICA ............................................................................................. 113 3.2.3. ANCHO DE BANDA REQUERIDO .................................................. 113. 3.2.4. ÁREAS DE COBERTURA ............................................................... 118. 3.2.5. SITE SURVEY ................................................................................. 121. 3.3. CONEXIÓN DE LA RED WLAN CON LA CABLEADA...........................129. 3.3.1. EQUIPAMIENTO NECESARIO ....................................................... 129. 3.3.2. IDENTIFICADORES SSID ............................................................... 136. 3.3.3. PLAN DE DIRECCIONAMIENTO IP................................................ 138. 3.3.4. SEGURIDADES............................................................................... 138. 3.4. ADMINISTRACIÓN DE LA RED ............................................................141. 3.4.1. PUNTOS DE ACCESO .................................................................... 141.

(10) IX. 3.4.2 3.5. CONTROLADORAS INALÁMBRICAS ............................................ 143. CONFIGURACIONES PARA LA IMPLEMENTACIÓN ...........................145. 3.5.1. INSTALACIÓN DEL MÓDULO WISM2 ........................................... 145. 3.5.2. ROAMING ....................................................................................... 163. 3.5.3. CONFIGURACÓN SNMP ................................................................ 164. 3.5.4. CONFIGURACION QoS .................................................................. 165. 3.5.5. CONFIGURACIÓN DE LISTAS DE ACCESO ................................. 170. CAPÍTULO 4 .......................................................................................................173 PRUEBAS, RESULTADOS Y COSTOS .............................................................173 4.1. ANTECEDENTES ..................................................................................173. 4.2. EQUIPOS DISPONIBLES EN EL MERCADO .......................................173. 4.2.1. PUNTOS DE ACCESO .................................................................... 173. 4.2.2. ANTENAS ........................................................................................ 175. 4.2.3. CONTROLADORAS ........................................................................ 177. 4.3. ANÁLISIS DE COSTOS .........................................................................179. 4.3.1 4.4. ESTIMACIÓN DEL PRESUPUESTO REFERENCIAL .................... 179. PRUEBAS Y RESULTADOS .................................................................181. 4.4.1. RESULTADOS OBTENIDOS .......................................................... 181. 4.4.2. PRUEBAS DE RENDIMIENTO........................................................ 183. CAPÍTULO 5 .......................................................................................................188 CONCLUSIONES Y RECOMENDACIONES ......................................................188 5.1. CONCLUSIONES...................................................................................188. 5.2. RECOMENDACIONES ..........................................................................190. REFERENCIAS BIBLIOGRÁFICAS ...................................................................192 ANEXOS .............................................................................................................194 ANEXO A ............................................................................................................... A APLICACIONES QUITO-GUAYAQUIL PERIODO SEPTIEMBRE ......................... A.

(11) X. ANEXO B ............................................................................................................... B APLICACIONES QUITO-GUAYQUIL PERIODO OCTUBRE ................................. B ANEXO C ............................................................................................................... C APLICACIONES QUITO-GUAYQUIL PERIODO NOVIEMBRE ............................. C ANEXO D ............................................................................................................... D UTILIZACIÓN ANCHO DE BANDA CANAL UIO-GYE PERIODO ENE-MAR 2013 ......................................................................................................................... D ANEXO E ............................................................................................................... E UTILIZACIÓN ANDO DE BANDA CANAL UIO-GYE PERIODO ABR-JUN 2013.... ......................................................................................................................... E ANEXO F ............................................................................................................... F APLICACIONES Y PROTOCOLOS RED INTERNA UIO ....................................... F ANEXO G ............................................................................................................... G PROTOCOLOS LAN UIO PERIODO ENE-JUN 2013 ............................................ G ANEXO H ............................................................................................................... H OFERTA ECONÓMICA MEGASUPPLY SOLUCIÓN WIRELESS ........................ H ANEXO I.................................................................................................................. I OFERTA ECONÓMICA ANDEAN TRADE SOLUCIÓN WIRELESS ....................... I ANEXO J................................................................................................................ J OFERTA ECONÓMICA TOTALTEK SOLUCIÓN WIRELESS ................................ J ANEXO K ............................................................................................................... K MANUAL INSTALACIÓN CISCO Wism 2 .............................................................. K.

(12) XI. ÍNDICE DE FIGURAS. CAPÍTULO 1 .......................................................................................................... 1 Figura 1-1 Topología de Red Inalámbrica ............................................................. 4 Figura 1-2 Dispositivos y Topología Inalámbrica ................................................... 6 Figura 1-3 Principios de Radio Frecuencia ..........................................................11 Figura 1-4 Antenas y Patrones de Radiación .......................................................19 Figura 1-5 Identificación de la WiFi Alliance .........................................................23 Figura 1-6 Frecuencias y Canales 802.11 ............................................................24 Figura 1-7 Velocidades del Estándar 802.11b ......................................................24 Figura 1-8 802.11a Canales y Velocidades .........................................................26 Figura 1-9 802.11 Requiere Confirmación por cada Trama ...............................28 Figura 1-10 802.11n usa Bloque De Confirmación para Tramas Constituidas ...28 Figura 1-11 Transmisión Beamforming ................................................................30 Figura 1-12 Multiplexación Espacial .....................................................................31 Figura 1-13 Máximo Radio Combinado ................................................................32 Figura 1-14 Beneficios de MIMO ..........................................................................34 Figura 1-15 Ejemplo de la aplicación de QoS ......................................................36 Figura 1-16 Flujos de Subida y Bajada con QoS ..................................................37 Figura 1-17 IFS-Espacio entre Tramas ................................................................39 Figura 1-18 Funcionamiento de DCF ...................................................................40 Figura 1-19 Formato de Trama WMM ...................................................................41 Figura 1-20 Colas WMM .......................................................................................42 Figura 1-21 Categoría de Acceso (AC) Temporización ........................................42 Figura 1-22 Mecanismo EDCF .............................................................................43.

(13) XII. Figura 1-23 Formato de Trama 802.11 ................................................................45 Figura 1-24 Flujo de Autenticación ........................................................................51 Figura 1-25 Encriptación .......................................................................................52 Figura 1-26 Encriptación Simétrica .......................................................................53 Figura 1-27 Encriptación Asimétrica ......................................................................53 Figura 1-28 Autenticación Abierta .........................................................................55 Figura 1-29 Autenticación WEP ...........................................................................56 Figura 1-30 Funcionamiento WEP .......................................................................58. CAPÍTULO 2 .........................................................................................................61 Figura 2-1 Estructura Organizacional ....................................................................63 Figura 2-2 Esquema de Infraestructura de Red Soportada ...................................66 Figura 2-3 Diagrama de Red LAN .........................................................................68 Figura 2-4 Esquema VSS de Core .......................................................................68 Figura 2-5 Nivel de Procesamiento del Core .........................................................69 Figura 2-6 Esquema Lógico de la red LAN............................................................72 Figura 2-7 Diagrama de BDD ................................................................................73 Figura 2-8 Clúster de Virtualización ......................................................................74 Figura 2-9 Ambiente de Réplica ............................................................................75 Figura 2-10 Esquema del Uso del Servidor UIOSRV02 ........................................76 Figura 2-11 Esquema del Uso del Servidor UIOSRV03 ........................................77 Figura 2-12 Esquema del Uso del Servidor UIOSRV04 ........................................78 Figura 2-13 Esquema del Uso del Servidor UIOSRV05 ........................................79 Figura 2-14 Esquema del Chasis Blade UIO .........................................................81 Figura 2-15 Esquema del Chasis Blade GYE........................................................81 Figura 2-16 Uso de Recursos Servidor UIO41 (Novell eDirectory) .......................82 Figura 2-17 Uso de Recursos Servidor UIO42 (Novell eDirectory) .......................83.

(14) XIII. Figura 2-18 Uso de Recursos Servidor de Correo (Lotus Domino) .......................84 Figura 2-19 Distribución de Servidores por SO .....................................................85 Figura 2-20 Esquema de Videoconferencia ..........................................................87 Figura 2-21 Esquema Lógico de la Plataforma IPAM ............................................93 Figura 2-22 Esquema de IDM ...............................................................................97 Figura 2-23 Esquema de SLA ...............................................................................98 Figura 2-24 Enlaces WAN ...................................................................................102 Figura 2-25 Análisis de Tráfico del Switch de Core_ Nodo1 ..............................105 Figura 2-26 Análisis de tráfico del Switch de Core_Nodo2 .................................106. CAPÍTULO 3 .......................................................................................................109 Figura 3-1 Diseño de Red WLAN ........................................................................109 Figura 3-2 Proyección Crecimiento del Personal ................................................113 Figura 3-3 Ancho de Banda e-mail año 2013 ......................................................114 Figura 3-4 Ancho de Banda e-mail año 2014 ......................................................115 Figura 3-5 Historial de Consumo de e-mail .........................................................115 Figura 3-6 Plano Piso 10 .....................................................................................121 Figura 3-7 Solución Inalámbrica Piso 10 .............................................................122 Figura 3-8 Site Survey Piso 10 (2.4 GHz) ...........................................................122 Figura 3-9 Site Survey Piso 10 (5.8 GHz) ...........................................................123 Figura 3-10 Plano Piso 16 ...................................................................................124 Figura 3-11 Solución Inalámbrica Piso 16 ...........................................................124 Figura 3-12 Site Survey Piso 16 (2.4 GHz) .........................................................125 Figura 3-13 Site Survey Piso 16 (5.8 GHz) .........................................................125 Figura 3-14 Plano Piso 20 ...................................................................................126 Figura 3-15 Solución Inalámbrica Piso 20 ...........................................................126 Figura 3-16 Site Survey Piso 20 (2.4 GHz) .........................................................127.

(15) XIV. Figura 3-17 Site Survey Piso 20 (5.8 GHz) .........................................................128 Figura 3-18 Arquitectura RADIUS .......................................................................140 Figura 3-19 Tarjeta CISCO Wism2 .....................................................................145 Figura 3-20 Plataforma DHCP para Equipos Inalámbricos ................................147 Figura 3-21 Verificación de Instalación de Wism2...............................................148 Figura 3-22 Verificación de la Instalación de Wism2 ...........................................148 Figura 3-23 Configuración Wism2 .......................................................................149 Figura 3-24 Acceso Web de la WLC ...................................................................150 Figura 3-25 Interfaces de WLC ...........................................................................150 Figura 3-26 Configuración SSIDs ........................................................................151 Figura 3-27 Diagrama Físico – Autenticación de Usuarios y Dispositivos Finales ......................................................................................................................152 Figura 3-28 Diagrama Lógico – Autenticación de Usuarios y Dispositivos Finales .. ………… ..............................................................................................................153 Figura 3-29 Configuración RADIUS ....................................................................154 Figura 3-30 Configuración ACS-WLC .................................................................154 Figura 3-31 Configuración ACS – eDirectory ......................................................154 Figura 3-32 Asociación LDAP .............................................................................155 Figura 3-33 Configuración Portal Cautivo ...........................................................155 Figura 3-34 Configuración Clean Air en 802.11a ................................................156 Figura 3-35 Configuración Clean Air para 802.11b .............................................157 Figura 3-36 Actualización de Software WLC .......................................................158 Figura 3-37 Puntos de Acceso Registrados ........................................................158 Figura 3-38 Configuración AP General ...............................................................159 Figura 3-39 Configuración de Interfaz del AP......................................................159 Figura 3-40 Asociación HA del AP ......................................................................160 Figura 3-41 Datos de AP .....................................................................................160.

(16) XV. Figura 3-42 Asociación al Grupo de AP ..............................................................161 Figura 3-43 Configuración AP Autoridades .........................................................161 Figura 3-44 Asociación de Interfaz del AP ..........................................................162 Figura 3-45 Configuración de HA de AP .............................................................162 Figura 3-47 Configuración de Grupo AP Privilegiado ..........................................163 Figura 3-48 Configuración Roaming....................................................................163 Figura 3-49 Configuración SNMP........................................................................164 Figura 3-50 Configuración SNMP V3 ..................................................................164 Figura 3-51 Configuración SNMP v2 ...................................................................164 Figura 3-52 Asociación Colector de Traps SNMP ...............................................165 Figura.3-53 Esquema de QoS .............................................................................165 Figura 3-54 Nivel Platino de QoS ........................................................................166 Figura 3-55 Nivel Oro de QoS .............................................................................167 Figura 3-56 Nivel Plata de QoS ...........................................................................168 Figura 3-57 Nivel Bronce de QoS........................................................................169 Figura 3-58 Inventario de WLC ...........................................................................169 Figura 3-59 Lista de Acceso SSID Invitados .......................................................170 Figura 3-60 Lista de Acceso SSID Móviles .........................................................172 Figura 3-61 Lista de Acceso SSID PDAs ............................................................172. CAPÍTULO 4 .......................................................................................................173 Figura 4-1 Ratificación de Buen Funcionamiento de APs ...................................184 Figura 4-2 Ratificación de Uso de Memoria y Asociación de Clientes ................184 Figura 4-3 Revisión de Configuración AP ...........................................................185 Figura 4-4 Revisión de Configuración de Interfaces de AP .................................185 Figura 4-5 Revisión de HA en AP........................................................................186 Figura 4-6 Revisión de Asociación de Grupo en AP ...........................................186.

(17) XVI. Figura 4-7 Reporte de Air Quality en 802.11a/n ..................................................186 Figura 4-8 Reporte de Air Quality en 802.11b/g/n ...............................................187 Figura 4-9 Reporte del peor escenario ................................................................187 Figura 4-10 Licencias Utilizadas..........................................................................187.

(18) XVII. ÍNDICE DE TABLAS. CAPÍTULO 1 .......................................................................................................... 1 Tabla 1-2 Frecuencias y Canales del Protocolo 802.11 .......................................23 Tabla 1-3 Parámetros QoS ...................................................................................37 Tabla 1-4 Clasificación WMM y 802.1P ................................................................41 Tabla 1-5 Parámetros de WMM en Acces Point ...................................................44 Tabla 1-6 Parámetros de WMM para clientes ......................................................44 Tabla 1-7 Tipos de Tramas ..................................................................................47. CAPÍTULO 2 .........................................................................................................61 Tabla 2-1 Número de Empleados de la Entidad ....................................................62 Tabla 2-2 Distribución de Personal en el Edificio de Quito ....................................65 Tabla 2-3 Características Switches de Core ........................................................70 Tabla 2-4 Características Switches de Acceso ....................................................72 Tabla 2-5 Resumen uso del Servidor UIOSRV02 ................................................76 Tabla 2-6 Resumen del uso del servidor UIOSRV03 ............................................77 Tabla 2-7 Resumen uso del servidor UIOSRV04 ..................................................79 Tabla 2-8 Resumen uso del servidor UIOSRV05 ..................................................80 Tabla 2-9 Resumen del uso del servidor UIO41 ....................................................82 Tabla 2-10 Resumen uso del servidor UIO42 .......................................................83 Tabla 2-11 Resumen uso del servidor Lotus Domino ............................................84 Tabla 2-12 Servidores por Sistema Operativo.......................................................85 Tabla 2-13 Equipos de IPAM.................................................................................93 Tabla 2-14 Distribución actual del direccionamiento IP .........................................95 Tabla 2-15 Distribución Direccionamiento IP Sucursales ......................................95 Tabla 2-16 Funcionalidades de la Herramienta de Monitoreo .............................100.

(19) XVIII. Tabla 2-17 Niveles de Servicio y Categorización de Incidentes ..........................101 Tabla 2-18 Resumen de estadísticas del Switch de Core_Nodo1 .......................105 Tabla 2-19 Resumen de estadísticas del Switch de Core_Nodo2 .......................106. CAPÍTULO 3 .......................................................................................................109 Tabla 3-1 Criterios de Diseño Generales ............................................................110 Tabla 3-2 Requerimientos de Equipos Mínimos Necesarios ...............................111 Tabla 3-3 Períodos de Crecimiento del Personal ...............................................112 Tabla 3-4 Tamaños Promedio de un Correo Electrónico ....................................114 Tabla 3-5 Tabla de Atenuación por Obstáculos .................................................120 Tabla 3-6 Análisis del Site Survey .......................................................................129 Tabla 3-7 Características para Seleccionar AP ...................................................131 Tabla 3-8 Consideraciones para la selección de los AP y WLC ..........................136 Tabla 3-9 Taba de Direccionamiento IP por SSID ...............................................138 Tabla 3-10 Tabla de Seguridades por SSID ........................................................139 Tabla 3-11 Tabla de Distribución de Puntos de Acceso en Quito ......................142 Tabla 3-12 Tabla de Distribución de Puntos de Acceso en Guayaquil ................142 Tabla 3-13 WLC Quito ........................................................................................144 Tabla 3-14 WLC Guayaquil .................................................................................145 Tabla 3-15 Ranuras para Wism2 ........................................................................146 Tabla 3-16 Segmentos de Red para Administración de la WLC .........................146 Tabla 3-17 Segmentos de Red para Administración de APs ..............................147 Tabla 3-18 Requerimientos de Autenticación ......................................................152. CAPÍTULO 4 .......................................................................................................173 Tabla 4-1 Puntos de Acceso Disponibles en el Mercado ...................................175 Tabla 4-2 Tipos De Antenas Para 2.4 Y 5 GHz ..................................................176.

(20) XIX. Tabla 4-3 Controladoras Disponibles En El Mercado ........................................179 Tabla 4-4 Tabla de Evaluación de Ofertas ..........................................................180 Tabla 4-5 Pruebas de Instalación ........................................................................182 Tabla 4-6 Pruebas de Funcionamiento ...............................................................183 Tabla 4-7 Pruebas de Rendimiento .....................................................................183.

(21) XX. RESUMEN Hoy en día las redes inalámbricas cada vez son más necesarias en el mundo tecnológico, social y empresarial. Debido a la característica principal que es brindar la movilidad sin perder conexión brindando los servicios de la red cableada.. El presente proyecto comprende el diseño de la red inalámbrica de acuerdo a las necesidades y características físicas y arquitectónicas que tiene la institución financiera, para satisfacer las necesidades presentadas y acoplarse al desarrollo tecnológico alcanzado con los dispositivos móviles para las comunicaciones unificadas mejorando así a través de la temprana toma de decisiones la productividad de la institución.. En el Primer Capítulo se realiza una descripción específica de las versiones de 802.11 para resaltar la ventaja que establece el estándar 802.11n. Además, se enuncian los elementos que se deben considerar para el diseño de una WLAN de acuerdo a la tecnología actual. También se verá las opciones de seguridad, como parte de la administración de este tipo de red.. En el Segundo Capítulo se identifican los requerimientos de la institución financiera sujeta de estudio. Se realiza un análisis de sus servicios y de su infraestructura complementaria. A partir del levantamiento de esta información, se establece el diseño de la red a satisfacción del cliente y sus requerimientos.. El Tercer Capítulo plantea en detalle el diseño de la red inalámbrica que permite su funcionamiento. En esta sección se incluye el diseño de la red inalámbrica determinando el número de usuarios, áreas de cobertura, análisis de ancho de banda y crecimiento para la integración de la infraestructura de la red de área local cableada e inalámbrica. Además se detalla las configuraciones realizadas para la implementación..

(22) XXI. El Cuarto Capítulo expone la propuesta técnica en funcionamiento. Además de presentar el presupuesto referencial en base al costo del equipamiento existente en el mercado conforme a las especificaciones expuestas en el diseño del capítulo tres, la cual sirve como parámetro inicial de inversión para la solución completa.. Finalmente, en el Quinto Capítulo se exponen las principales conclusiones y recomendaciones sobre el trabajo realizado, que deberán tomarse en cuenta en el desarrollo de futuros trabajos.. Se incluye una sección de anexos sobre los datos de uso, protocolos, utilización del ancho de banda generados con las herramientas utilizadas y manuales de uso e instalación de la controladora..

(23) XXII. PRESENTACIÓN Actualmente la movilidad por la constante necesidad humana de interacción y el desarrollo de la tecnología han hecho que los servicios prestados para dispositivos móviles tengan una acogida bastante amplia, por eso la transmisión de texto, audio, imagen, animación o video han constituido uno de los principales elementos distribuidos mediante servicios de red, prioritariamente nos centraremos en las redes inalámbricas para su transmisión.. Ante una demanda creciente de este tipo de solución por parte de los sectores públicos y privados, se han marcado tendencias que han propulsado el crecimiento del mercado: el avance tecnológico sostenido y las nuevas formas de compartición de contenido.. La primera, ha permitido incrementar el mercado de las comunicaciones de datos y ha convertido a las redes en un entorno ideal para la distribución de contenidos siendo la red inalámbrica un complemento de las redes de área local y área extendida un complemento necesario. La segunda en cambio, mediante la interoperabilidad, gestión de contenidos, compartición, toma de decisiones agilizada, administración centralizada, garantía de seguridad, confianza a lo largo de toda la cadena de comunicación, interactividad, operatividad, compatibilidad en todo tipo de terminales, ha generado un mercado basado en las ventajas y compatibilidad de dispositivos y aplicaciones para la compartición de información y contenidos.. Pero no todas las instituciones, ni las soluciones son ideales para todos ya que las necesidades para cada uno son diferentes por lo tanto, son necesarios desarrollos tecnológicos para trasladar y adaptar el atractivo de los beneficios que se tiene al tener una red inalámbrica para poder potenciar las aplicaciones orientada a la compartición de contenidos a las expectativas de los usuarios y funcionalidad de cada entidad orientada a sus respectivos objetivos de productividad, es por esta.

(24) XXIII. razón la importancia de generar un estudio que permita conocer componentes que son primordiales en la institución y buscar la integración de todas las etapas necesarias como son administración, distribución y almacenamiento, los lineamientos para esta solución tiene como ventaja principal la integración de componentes externos en la red inalámbrica que está diseñadas para el envío y recepción de tráfico de video, archivos, imágenes, voz, considerando un esquema de recuperación frente a fallas, alta disponibilidad y redundancia..

(25) 1. CAPÍTULO 1 1. FUNDAMENTOS TEÓRICOS Las redes inalámbricas se han venido desarrollando a través del tiempo, pero hoy el uso de dispositivos inalámbricos es mucho más frecuente, por lo que se ha creado una necesidad de poseerlas como una de las plataformas base dentro de una arquitectura de negocio, permitiendo así la integración de elementos inalámbricos a la red de comunicaciones, como son: terminales móviles, teléfonos inteligentes, proyectores, laptops, tablets, etc.. 1.1 INTRODUCCIÓN. Evolución de las Redes Inalámbricas 2500 2000 1500. 1000 500 0. 900 Mhz. IEEE 802,11 Drafting Begins. 802,11 Ratified. 802,1 a,b Ratified. 802,11 g Ratified. 802,11 n Draft 2,0. 802,11n Ratified. 2,4 Ghz. 2,4 Ghz. 5 Ghz. 5 Ghz. 5 Ghz. 5 Ghz. Propietario Propietario Propietario Basado en Basado en Basado en Basado en Estándar Estándar Estándar Estándar 800 Kb/s. 1Mbps 2Mbps. 1Mbps 2Mbps. 11 Mbps. 54 Mbps 300 Mbps 300 Mbps. Tabla 1-1 Evolución de las Redes Inalámbricas [1]. año.

(26) 2. La comunicación inalámbrica significa transmitir información usando ondas de radio. La IEEE1, es una organización que es responsable del desarrollo de protocolos que definieron el primer estándar IEEE 802.11, el cual describe cómo una señal puede ser enviada utilizando una de las bandas ISM2 para cargar información digital desde un dispositivo electrónico a otro. La mayoría de estos protocolos definidos entre 1997 y 2003 son usados hoy en día para las redes inalámbricas. La Tabla 1-1 describe la evolución de los estándares para las redes inalámbricas. Para poder organizar en grupos las tecnologías inalámbricas, se clasifican las comunicaciones de diferentes formas dentro del espectro radioeléctrico, dependiendo de las distancias de la conexión, el número de dispositivos a conectar y la cantidad de información a transmitir.. 1.2 RED DE ÁREA LOCAL INALÁMBRICA Las redes de área local inalámbricas o WLANs proveen una red con conectividad robusta sobre una distancia aproximada de 100 metros, entre el punto de acceso y los clientes asociados. El objetivo no es conectar un dispositivo a otro, sino conectar muchos dispositivos a una red sin la necesidad de cables. Hoy en día están basadas en el estándar IEEE 802.11, la primera comercialización satisfactoria de esta tecnología fue lograda por la IEEE con el estándar 802.11b, el cual opera en la banda de los 2.4 GHz alcanzando una velocidad de 11 Mbps. Para implementar un método de transmisión distinto, el nivel de datos fue incrementado a 54 Mbps en el año 2003 con el estándar IEEE 802.11g, en la misma banda que su predecesor, y el estándar IEEE 802.11a en la banda de los 5 GHz. Actualmente, los puntos de acceso inalámbrico trabajan con las dos bandas y así también las tarjetas de red de los clientes soportan estas combinaciones de 802.11a, b, g y n. Las redes inalámbricas son complejas porque muchos usuarios esperan conectarse al mismo tiempo, lo que genera interferencias al competir por el espectro de. 1 2. Instituto de Ingenieros Eléctricos y Electrónicos Del inglés: Industrie, Scientific and Medical.

(27) 3. frecuencia dentro del canal de comunicación. Para el administrador, controlar todos los accesos simultáneos a la red no es una tarea productiva. Se puede ofrecer un mejor servicio al número óptimo de usuarios que se registren en cualquier momento, mediante la automatización de la tecnología utilizando una controladora. Una de las características que le permitió a las WLAN tener acogida es no ser licenciadas, esto implica que los usuarios no necesitan pagar por el uso de canales en este rango de frecuencia, lo que ha impulsado el desarrollo creciente de dispositivos para este tipo de uso. [1]. 1.3 INFRAESTRUCTURA DE UNA RED INALÁMBRICA 1.3.1 PUNTOS DE ACCESO La infraestructura de una red inalámbrica se crea instalando un dispositivo dedicado a la centralización de la comunicación entre los clientes. Este dispositivo central define la frecuencia y los valores del grupo de trabajo inalámbrico, así como los dispositivos que deseen unirse al canal con otros del grupo. Este dispositivo central es llamado Punto de Acceso (AP) cuya función principal es traducir la comunicación del estándar IEEE 802.3 de la red cableada (Ethernet) a un medio inalámbrico mediante el estándar IEEE 802.11. Un AP puede conectar a una máquina u otra en el mismo espacio inalámbrico o a la red cableada, una capacidad fundamental que se destaca de las WLAN. Un AP puede manejar y direccionar el tráfico inalámbrico. Manejan como los switches una tabla dinámica de direcciones MAC3 que redirigen los paquetes a los puertos correspondientes donde se encuentra la MAC insertada en el paquete. El encabezado de una trama IEEE 802.11 típicamente tiene tres direcciones MAC pero puede llegar a tener hasta cuatro en ciertas ocasiones. Como sabemos las redes Ethernet usan solo dos direcciones MAC, la de destino y la de origen, pero, IEEE 802.11 al manejar una trama entre el AP y dos estaciones, también usa el concepto de transmisión salto a salto, por lo que se almacena la MAC del siguiente salto, y el nombre del grupo en un AP también es una dirección MAC.. 3 MAC: Hace referencia a la dirección de hardware de capa 2 según el modelo OSI con la que constan los equipos electrónicos..

(28) 4. El AP usa un esquema de direcciones de capa 2 para las tramas inalámbricas, para enviar a las capas superiores la información a través del backbone4 y devolverlas al espacio inalámbrico. Un AP ofrece un BSS5 pero no un IBSS6, porque un AP es un dispositivo dedicado. El radio de cobertura del AP es llamado BSA7 o celda. Puesto que las estaciones de clientes se encuentran conectadas al dispositivo central, este tipo de red se denomina de infraestructura.. Figura 1-1 Topología de Red Inalámbrica [1]. 4. Traducido al español como columna vertebral, hace referencia al cableado estructurado vertical que puede ser de cobre o fibra. 5 Del inglés Basic Service Set (BSS): Es un conjunto de servicios básicos. Se refiere al servicio que un access point proporciona. 6 Del inglés Independent BSS (IBSS): Es un conjunto de servicios básicos que provee una red wireless punto a punto. 7 Del inglés: Basic Service Area (BSA): Es la llamada celda para la conexión inalámbrica..

(29) 5. Desde la perspectiva de la red inalámbrica se denomina Sistema de Distribución (DS) al lado de la sección de la red cableada que se puede alcanzar a través del AP. Los sistemas de distribución reciben los paquetes que los clientes de la red inalámbrica entregan y distribuyen todos estos paquetes donde quiera que se necesite recibir, incluso si se tratase de otro AP (Ver Figura 1-1). Cuando el sistema de distribución tiene enlaces con dos puntos de acceso, o dos celdas, el grupo se llama Extended Service Set (ESS). Este escenario es el más común dentro de las redes inalámbricas porque permite a las estaciones estar en diferentes áreas y no perder conectividad de la red, pero para esto se necesita realizar un proceso conocido como roaming descrito más adelante. [1]. 1.3.1.1 Identificador de Conjunto de Servicios (SSID) Un SSID, es el nombre que los administradores de redes inalámbricas utilizan para identificar las conexiones inalámbricas. Es una cadena de caracteres que actúa como una contraseña para identificarse en el BSS. EL SSID diferencia una WLAN de otra, por lo que todos los dispositivos que intentan acceder a una WLAN específica deben utilizar el mismo SSID para permitir la movilidad. Cuando los dispositivos no cuentan con un punto de acceso que interactúe con ellos, se conoce como BSSID (Basic Service Set Identifier); mientras que en las redes de infraestructura que poseen un punto de acceso se utiliza el ESSID (Extended Service Set Identifier).. 1.3.1.2 Roaming El roaming ocurre cuando una estación se mueve dejando el área de cobertura del AP al que estaba conectada originalmente, y llega a la BSA de otro AP, se dice que la estación deambula entre las celdas. Las celdas vecinas están por lo general en diferentes canales para evitar interferencias. Las redes inalámbricas están diseñadas para realizar la detección de celdas vecinas y realizar el roaming con total trasparencia desde el punto de vista de la estación. Ver la descripción gráfica en la Figura 1-2..

(30) 6. Figura 1-2 Dispositivos y Topología Inalámbrica [1]. Se permite realizar el roaming entre los APs asociados a la misma controladora y entre los APs asociados con diferentes controladoras. El roaming puede ocurrir tanto en capa 2 como en capa 3. En capa 2 la subred del cliente no cambia. En capa 3 un cliente se mueve de un SSID de un AP que está asociado a una VLAN y la IP respectiva de la subred, al mismo SSID en diferente AP que está asociado con una VLAN e IP de subred diferente. Para que el roaming ocurra entre diferentes controladoras, estas necesitan estar en el mismo dominio de movilidad para que puedan comunicarse. Las controladoras con un grupo de movilidad deben poseer las siguientes características: ü Nombre de grupo de movilidad ü Igual versión de la controladora, a pesar de que entre diferentes versiones es posible mantener la movilidad, es una mejor práctica que sean iguales..

(31) 7. ü El protocolo de comunicación del punto de acceso con la controladora debe ser (Lightweight Access Point Protocol [LWAPP] o Control and Provisionning of Wireless Access Points [CAPWAP]) ü Mantener las mismas listas de control de Acceso (ACLs) ü Poseer los mismos SSIDs Estos requerimientos deben cumplirse para que el roaming sea transparente hacia el cliente y funcione correctamente. Sin estos, un cliente deberá volver a asociarse y autenticarse a la red. [1]. 1.3.2 CONTROLADORAS INALÁMBRICAS Una controladora inalámbrica (WLC) tiene como función integrar capacidades de gestión avanzadas en las redes empresariales existentes y lograr un rendimiento mejorado. Estas se comunican con los puntos de acceso ya sea por capa 2 (Ethernet) o capa 3 (IP) y son responsables de la gestión de las funciones del sistema, lo cual simplifica la administración de la red inalámbrica. 1.3.2.1 Beneficios 1.3.2.1.1 Operaciones Simplificadas Reducen los gastos operativos mediante la simplificación de despliegue de red, operación y gestión, permitiendo una administración centralizada para poder realizar la configuración inalámbrica y dar seguridad a la plataforma a través de la misma interfaz.. 1.3.2.1.2 Control Centralizado Optimiza el rendimiento de la red inalámbrica. Implementa controles inalámbricos para ayudar a gestionar la infraestructura, asegura y configura los puntos de acceso en toda la organización..

(32) 8. 1.3.2.1.3 Opciones de Implementación La institución, al contar con una infraestructura marca CISCO, manifestó que la solución debe ser de igual marca,. por lo tanto, en esta investigación se. seleccionará el mejor controlador ofertado por CISCO, que se adapte a sus equipos. Por parte de CISCO existe una solución llamada Unified Wireless Network (UWN) que fue desarrollada pensando en el cambio constante de los ambientes en los cuales se pone en funcionamiento una red inalámbrica y sus afectaciones, por ejemplo de forma tradicional se configuraban los equipos manualmente e individualmente, reproduciendo las configuraciones de un AP a otro, configurando el canal, la potencia de transmisión de cada AP y viendo que no interfieran entre ellos; pero esto en empresas medianas o grandes requiere de mucho esfuerzo, reduce la fiabilidad y representa varios puntos de falla en una solución a un problema. Esta solución provee una administración inteligente de radio frecuencia y con la habilidad de cambiar el canal y la potencia de acuerdo con la necesidad, CISCO provee una alta capacidad, disponibilidad y menor costo en la implementación de la red inalámbrica. La arquitectura de esta solución incluye dos tipos de APs: Autónomo: Significa que puede ser configurado uno por uno y ofrece las funcionalidades por ellos mismos, lo cual aplica para redes pequeñas. AP de peso ligero: Pertenecen a una controladora de red inalámbrica central la cual controla la configuración de cada punto de acceso así como sus actualizaciones se realizan dinámicamente a través de la red, y si las condiciones cambian, estas se reajustan. Los APs son controlados y monitoreados a través de la controladora. Los clientes y los APs envían información crítica en segundo plano hacia la WLC acerca de la cobertura, interferencias y los datos del cliente. La comunicación entre los APs y la WLC es provista por el protocolo CAPWAP (Control and Provisioning of Wireless Access Points). CAPWAP es usado para enviar la información de control entre el AP y la WLC sobre un túnel cifrado. La información del cliente es encapsulada con una cabecera.

(33) 9. CAPWAP de 6 bytes que contiene la información acerca del cliente como RSSI8, SNR9 y la envía al WLC, el cual reenvía la información tanto como sea necesario, este mecanismo mejora el control de seguridad sobre las condiciones de tráfico; así mismo, el resultado de esta trama rebosa la capacidad del MTU10 de Ethernet al que el AP se conecta. El MTU en el espacio inalámbrico es usualmente de 2346 bytes, donde se usa para Ethernet segmentos de 1500 bytes. En este caso, la trama para 802.11 es fragmentada y el campo del fragmento de la cabecera CAPWAP cuenta los segmentos. El AP y la WLC constituyen un túnel seguro DTLS11. Donde cualquier AP puede ser detectado si no tiene capacidad CAPWAP y la red puede ser configurada para forzar a que los APs tengan esta característica haciendo que se autentiquen antes de ser capaz de descargar cualquier información de la WLC, mitigando así la posibilidad de un AP intruso. Una controladora puede manejar entre 6 a 250 APs. Sin embargo, la capacidad puede ser incrementada con una WLC adicional. La controladora es capaz de analizar en tiempo real las características de Radio Frecuencia (RF) para la administración eficiente de los canales asignados, lo que incluye lo siguiente:. 8. ·. Energía recibida por el AP. ·. Ruido. ·. Interferencia 802.11. ·. Utilización. ·. Carga del cliente. Received Signal Strength Indicator: es una escala de referencia (en relación a 1 mW) para medir el nivel de potencia de las señales recibidas por un dispositivo móvil en las redes inalámbricas. 9 Signal-to-Noise Ratio: se define como la relación existente entre la potencia de la señal que se transmite y la potencia del ruido que la corrompe. Este margen es medido en decibelios. 10 Unidad Máxima de Transferencia: En términos de redes se refiere al tamaño máximo de datos que se puede enviar en la trama de un protocolo. 11 Datagram Transport Layer Security: es un protocolo que proporciona privacidad en las comunicaciones para protocolos de datagramas. Este protocolo permite a las aplicaciones cliente/servidor comunicarse de manera que se eviten las escuchas no deseadas, accesos no permitidos, o modificación de mensajes..

(34) 10. En función de algoritmos la controladora toma decisiones sistematizadas, dando un resultado óptimo para la configuración del canal, haciendo que se transmita la energía requerida por el AP, si una falla se detecta en un AP, la energía se distribuye automáticamente entre los AP vecinos para rellenar el vacío que este deja y no perder cobertura. Una controladora puede soportar un máximo de 512 VLANs. Sin embargo, solamente unas pocas son realmente necesarias, por ejemplo para separar los datos de la VoIP, el acceso de invitados y la administración como tal. La WLC puede asignar hasta 16 WLANs por cada AP, cada una separada por un identificador, llevarán sus propios SSID y se pueden aplicar políticas de seguridad y calidad de servicio. Todos los clientes compartirán el mismo espacio, pero se utiliza una red diferente por cada SSID al que se asocien, cada uno con sus respectivas políticas.. 1.3.3 ANTENAS [2, 3] Las redes inalámbricas utilizan ondas de radio para enviar información. Por lo tanto, se debe conocer los principios básicos de la propagación de ondas de radio para las redes inalámbricas. Una onda de radio es un campo eléctrico y un campo magnético utilizado para transportar la información. Las ondas de radio suelen utilizar frecuencias que el ser humano no puede detectar. Diferentes ondas tienen diferentes tamaños que se expresan en metros. Otra unidad de medida, Hertz (Hz), expresa con qué frecuencia se produce una onda, o se repite, por segundo. Una onda que se produce cada segundo se dice que tiene una frecuencia de 1 Hz. La onda que se produce mil millones de veces por segundo tiene una frecuencia de un Gigahercio (GHz). Señales de baja frecuencia se ven menos afectadas por las señales de alta frecuencia en el aire y pueden viajar más lejos. Las redes inalámbricas utilizan la banda de 2,4 GHz y la banda de 5 GHz. La banda de 5 GHz tiene levemente menos cobertura que la banda de 2.4 GHz. Las ondas de radio repiten su patrón de movimiento en el tiempo (en un punto determinado del espacio), pero así mismo distribuido en el espacio. La distancia física desde un punto del ciclo hasta el mismo punto del siguiente ciclo se llama.

(35) 11. longitud de onda, que por lo general se representa por el símbolo griego λ (lambda). La longitud de onda es la distancia física cubierta por la onda en un ciclo. Otro parámetro importante de la onda es su fuerza, o la amplitud. Cuando una onda de radio golpea un obstáculo, parte de la energía de la onda es absorbida por el material del obstáculo. Este fenómeno reduce la amplitud de la onda. Si queda un poco de energía, una onda más débil (de menor amplitud, pero la misma frecuencia y longitud de onda) continúa en el otro lado del obstáculo. Si la onda de radio golpea el obstáculo en un ángulo bajo, la onda (toda la onda, o parte de ella) podría rebotar en el obstáculo. Este fenómeno se llama reflexión (Ver Figura 1-3). El ángulo de reflexión es el mismo que el ángulo original. Un obstáculo dado puede no ser una fuente de reflexión para una señal en una frecuencia, pero podría ser una fuente de alta reflexión para la misma señal enviada a otra frecuencia.. Figura 1-3 Principios de Radio Frecuencia [1]. La reflexión depende del material del obstáculo, de la frecuencia de la onda de radio, y del ángulo en que se alcanza el obstáculo. La reflexión causa un fenómeno llamado trayecto múltiple, que es una preocupación importante en los ambientes interiores. Una señal enviada a una estación viaja en una línea recta y alcanza el destino. A pocos microsegundos después, copias de la.

(36) 12. misma señal reflejadas en las paredes, techo y obstáculos también llegan a su destino.. Todas estas copias pueden tener un efecto destructivo si están fuera de fase. Si se recibe una señal dos veces exactamente en el mismo tiempo, la onda secundaria agrega su energía a la onda primaria, por lo que el receptor recibe el doble de la energía positiva (cresta positiva) en el mismo instante, luego dos veces la energía negativa (cresta negativa) en el mismo instante. El resultado es que las ondas se suman a dos veces la amplitud (energía) de una sola onda, y las dos señales se dice que están en fase (ambas señales se dice que tienen un ángulo de 0 grados). Esta rara condición se llama de subida. Por el contrario, si la energía negativa de la señal (cresta negativa) llega al receptor, justo cuando la primera señal de energía positiva (cresta positiva) también llega al receptor, ambas señales se anulan entre sí, dando lugar a ninguna señal en absoluto (este es el principio utilizado en auriculares de cancelación de ruido). Las señales se dice que tienen un ángulo de 180º. En la mayoría de redes inalámbricas, más de dos señales están llegando al receptor, y sus respectivos ángulos son por lo general entre 0° y 180°. Debido a que la reflexión se produce en diversos puntos en el espacio, un receptor puede ser gravemente afectado por reflexiones en una posición dada, y no se ve afectado del todo a tan solo unos pocos centímetros de distancia. Para luchar contra los efectos de trayectoria múltiple, muchos sistemas inalámbricos tienen dos antenas vinculadas al mismo circuito de radio. Esto se conoce como diversidad. Cuando se detecta una trama, el sistema pone a prueba la señal de cada antena y utiliza la antena que ofrece la mejor señal. El sistema luego responde a través de la misma antena que se utilizó para recibir. Esta decisión es tomada por la antena para cada trama recibida. El sistema utilizará una antena o la otra, pero nunca las dos al mismo tiempo. El algoritmo utilizado por el sistema, compara las señales escuchadas de ambas antenas. Las antenas deben estar en la misma zona física, y ambas antenas deben ser del mismo tipo (de modo que su señal se pueda comparar)..

(37) 13. La reflexión también se produce en el propio aire, rebotando en polvo o micro gotas de agua (humedad). Estas reflexiones múltiples se describen como dispersión. Una señal dispersa es más débil (debido a que parte de ella se refleja en otras direcciones a lo largo del camino) y más difusa (debido a que muchas de estas micro reflexiones podría golpear al receptor). El efecto de la dispersión depende también de la frecuencia de la onda de radio. Otro fenómeno, menos común en las redes inalámbricas de interior, es la refracción. La refracción se produce cuando una onda cambia de dirección. Este cambio en la dirección generalmente sucede cuando una onda pasa de un medio a otro (por ejemplo: del aire al agua). Incluso sin obstáculos, una onda de radio se hace más débil conforme se aleja de la fuente de emisión debido a que la energía de la onda se propaga en una forma de cono para una antena direccional, o en un círculo similar a ondas en el agua para las antenas omnidireccionales. La misma cantidad de energía debe cubrir un espacio más grande, lo que reduce la cantidad de energía disponible en cualquier punto dado. Esta atenuación de la señal relacionada con la distancia del emisor se llama pérdida de espacio libre. La pérdida de espacio libre se toma en cuenta para determinar cuánta energía debe ser enviada desde el emisor para alcanzar al receptor en buenas condiciones. A este cálculo se lo conoce como el presupuesto del enlace. La señal de RF debe ser capaz de viajar directamente desde el emisor hacia el receptor para que dicha transmisión tenga efecto. Los ingenieros de RF se refieren a ésta conexión directa como RF en línea de vista. Para los enlaces de radio de largo alcance, la curvatura de la tierra impide la línea de vista de RF tan pronto como la distancia supera los 7 a 10 kilómetros. A continuación, se deberá elevar las antenas para mantener la línea de vista. Una exitosa señal, realmente requiere más que una simple línea de vista. Densos obstáculos cercanos a la línea de vista toman mucha de la energía de la onda (o la reflectan, ocasionando problemas de múltiples rutas) del receptor para interpretar correctamente la señal recibida. El físico del siglo diecinueve, Agustín-Jean Fresnel, calculó zonas alrededor de la línea de vista, donde las señales reflectadas destruirían (zonas impares) o.

(38) 14. reincorporarían (incluso las zonas) la señal principal. Teóricamente existe un infinito de zonas, pero el área principal de interés es la primera zona. Alguna obstrucción puede ser aceptable, pero al menos el 60% de ésta primera zona, debe ser liberada de cualquier obstáculo, para permitir que la señal tenga una calidad aceptable. Debido a que la onda de RF se vio afectada por los obstáculos en el camino, es importante determinar qué cantidad de señal es recibida por el otro extremo. El valor que indica la cantidad de poder recibido es llamado Indicador de Poder de Señal Recibida (RSSI). Es un valor negativo medido en dBm. Un valor más alto (cercano a 0) es mejor y muestra una señal más alta. El cálculo del RSSI es difícil debido a que el receptor no conoce la cantidad de poder que fue originalmente enviada. Por lo tanto, el RSSI es simplemente un valor que determina la capacidad que tiene la tarjeta receptora para convertir la señal recibida en datos, y no existe escala alguna para el RSSI. Dos tarjetas de diferentes fabricantes, en el mismo punto del espacio, pueden indicar diferentes RSSIs de la misma señal recibida. La capacidad que tiene la tarjeta inalámbrica de convertir la señal recibida en datos, se ve también afectada por otras ondas de radio que llegan al receptor, junto con la señal principal. Estas señales recibidas, no utilizadas, que se encuentran a la misma frecuencia que la señal principal, son llamadas ruido, y es un valor negativo medido en decibeles (dB). Un valor bajo de ruido (-100 es menor que -10) es señal de un silencioso y mejor ambiente. La diferencia de la fuerza entre la señal principal y el ruido de fondo es llamada Proporción Señal a Ruido (SNR). Para recibir una señal en buenas condiciones, la estación necesita especificar el valor mínimo de RSSI, pero a la vez, especificar la mínima SNR, estas especificaciones, ayudan a la estación para que pueda entender la señal recibida.. 1.3.3.1 dB y dBm RSSI se expresa en dBm debido a que las señales inalámbricas son campos eléctricos. Dentro de una estación o de un punto de acceso, el transmisor genera una corriente eléctrica que es desviada hacia a la antena y radiada. La fuerza de esta corriente eléctrica se la expresa en watts (de hecho, en milésimas de watts o.

(39) 15. en mili watts). La comparación de señales expresadas en mili watts se la puede hacer directamente (la señal X es Y mili watts más fuerte que la señal Z) o utilizando la escala del decibel. La escala del decibel fue inventada por los Laboratorios Bell para comparar la fuerza de una señal de sonido en los primeros días de telefonía analógica. Ésta escala fue generalizada para muchos otros campos, ya que se es simple comparar potencias en una escala logarítmica. La unidad a utilizar para comparar dichas medidas, se la hace simplemente añadiendo el dB para expresar que se está comparando potencias relativas. (dBm para comparar la potencia relativa [dB] de dos señales expresadas en mili watts, dBHz para comparar hertzios, etc.). La escala de los dB es ampliamente utilizada en las redes inalámbricas ya que permite comparar potencias relativas, mas no potencias absolutas. Por ejemplo, si la señal A es 1 mW y la señal B es 4mW, una comparación directa indica que B es 3 mili watts más fuerte que A. Si la señal C es 25 mW y la señal D es 100mW, una comparación directa indica que D es 75 mW más fuerte que C. Cuando se hace la comparación de todas estas señales juntas, una comparación directa le da la alternativa a pensar que existe mayor diferencia entre C y D (75mW) que entre A y B (3mW). Esto es cierto pero malentendido. La escala de los dB indica que B es 4 veces más fuerte que A y D y también 4 veces más fuerte que C. C es mucho más fuerte que A, pero la diferencia relativa entre D y C y entre B y A es la misma (D y B son 4 veces más fuertes que C y A respectivamente). Esto tiene sentido cuando se las asocia con otras reglas. Por ejemplo, para las redes inalámbricas, una señal 4 veces más fuerte duplicará la distancia utilizable en donde la señal puede ser recibida. La escala directa indica que C es más larga que A, pero la escala de los dB facilita determinar que la distancia entre A y B también se duplica entre C y D. La escala de decibelios es logarítmica, la que es un poco difícil de calcular mentalmente. Para simplificar la tarea, hay que recordar tres valores simples: ■ 0 dB: Una medición de 0 dB es el valor de referencia (señal A es 0 dBm más fuerte o más débil que la otra señal de 1 mW). ■ 0 dB: Cuando la potencia es de 10 dB, la fuente que se está examinado es diez veces más potente que el valor de referencia. Esto también funciona a la inversa:.

(40) 16. si el poder es de -10 dB, la fuente que se está examinado es diez veces menos potente que el valor de referencia. ■ 3 dB: Si la potencia es 3 dB, la fuente que se examina es el doble de potente que el valor de referencia. Con la misma lógica, si el objeto que se evalúa es la mitad de poderoso que el valor de referencia, se escribirá -3 dB.. 1.3.3.2 dBi y dBd La escala de decibelios se utiliza también para comparar la potencia relativa (llamada ganancia) de las antenas. La referencia ahora ya no es 1 mW, porque no se transmite electricidad por el aire realmente, y también porque el objetivo no es medir los valores de potencias eléctricas relativas, sino comparar la capacidad de una antena para enfocar una señal de RF. Para permitir la comparación más simple, una antena de referencia teórica fue imaginada para ser utilizada como un punto de referencia contra el cual se compararán todas las antenas. Esta antena imaginaria se denomina isotrópica y es imaginada como un punto ancho y que irradia su señal perfectamente por igual en todas las direcciones. Dicha antena no existe, por supuesto (una antena no puede ser "un punto" pequeño, y el hardware de la antena no permitiría irradiar perfectamente de la misma manera en todas las direcciones), pero esto no importa. Esta antena imaginaria proporciona un punto de referencia, y encontrará ganancias de antena (o potencia) expresada en dBi (son dB con respecto a la antena isotrópica teórica). Se puede a continuación, comparar antenas entre sí. Con la escala de dB, usted sabe que una antena de 6 dBi tiene el doble de la ganancia de antena de 3 dBi y cuatro veces más ganancia que la antena isotrópica teórica. dBi es la escala más común para expresar la ganancia de una antena, pero algunos profesionales prefieren utilizar una antena existente como referencia. La antena elegida es la más simple posible, llamada antena dipolo. Esta comparación se expresa en dBd. Esta escala es menos común, pero la conversión de un lado a otro es fácil. Una antena básica dipolo tiene una ganancia de 2,14 dBi. También es 0 dBd (como la ganancia de la antena básica dipolo es exactamente la.

Figure

![Figura 1-2 Dispositivos y Topología Inalámbrica [1]](https://thumb-us.123doks.com/thumbv2/123dok_es/2858458.547683/30.918.166.781.157.568/figura-dispositivos-y-topología-inalámbrica.webp)

![Figura 1-8 802.11a Canales y Velocidades [1]](https://thumb-us.123doks.com/thumbv2/123dok_es/2858458.547683/50.918.310.630.125.428/figura-a-canales-velocidades.webp)

![Figura 1-13 Máximo Radio Combinado [1]](https://thumb-us.123doks.com/thumbv2/123dok_es/2858458.547683/56.918.239.701.761.994/figura-máximo-radio-combinado.webp)

![Figura 1-14 Beneficios de MIMO [1]](https://thumb-us.123doks.com/thumbv2/123dok_es/2858458.547683/58.918.255.682.122.432/figura-beneficios-de-mimo.webp)

Documento similar

Para recibir todos los números de referencia en un solo correo electrónico, es necesario que las solicitudes estén cumplimentadas y sean todos los datos válidos, incluido el

Ciaurriz quien, durante su primer arlo de estancia en Loyola 40 , catalogó sus fondos siguiendo la división previa a la que nos hemos referido; y si esta labor fue de

"No porque las dos, que vinieron de Valencia, no merecieran ese favor, pues eran entrambas de tan grande espíritu […] La razón porque no vió Coronas para ellas, sería

Habiendo organizado un movimiento revolucionario en Valencia a principios de 1929 y persistido en las reuniones conspirativo-constitucionalistas desde entonces —cierto que a aquellas

Por lo tanto, en base a su perfil de eficacia y seguridad, ofatumumab debe considerarse una alternativa de tratamiento para pacientes con EMRR o EMSP con enfermedad activa

The part I assessment is coordinated involving all MSCs and led by the RMS who prepares a draft assessment report, sends the request for information (RFI) with considerations,

o Si dispone en su establecimiento de alguna silla de ruedas Jazz S50 o 708D cuyo nº de serie figura en el anexo 1 de esta nota informativa, consulte la nota de aviso de la

b) El Tribunal Constitucional se encuadra dentro de una organiza- ción jurídico constitucional que asume la supremacía de los dere- chos fundamentales y que reconoce la separación

![Figura 1-18 Funcionamiento de DCF [5]](https://thumb-us.123doks.com/thumbv2/123dok_es/2858458.547683/64.918.161.783.119.365/figura-funcionamiento-de-dcf.webp)

![Figura 1-29 Autenticación WEP [1]](https://thumb-us.123doks.com/thumbv2/123dok_es/2858458.547683/80.918.161.781.631.1041/figura-autenticación-wep.webp)