I

IN

N

ST

S

TI

IT

T

UT

U

T

O

O

P

PO

OL

LI

IT

T

ÉC

É

CN

N

IC

I

C

O

O

N

N

AC

A

CI

IO

ON

N

A

A

L

L

E

ES

SC

C

UE

U

EL

LA

A

S

SU

UP

PE

E

RI

R

IO

OR

R

D

DE

E

I

IN

NG

GE

EN

NI

IE

ER

RÍ

ÍA

A

M

ME

EC

CÁ

ÁN

NI

IC

CA

A

Y

Y

E

EL

LÉ

ÉC

C

TR

T

RI

IC

CA

A

“

“

A

A

N

N

Á

Á

L

L

I

I

S

S

I

I

S

S

D

D

E

E

L

L

A

A

L

L

G

G

O

O

R

R

I

I

T

T

M

M

O

O

D

D

E

E

C

C

O

O

N

N

T

T

R

R

O

O

L

L

D

D

E

E

P

P

O

O

T

T

E

E

N

N

C

C

I

I

A

A

P

P

A

A

R

R

A

A

S

S

I

I

S

S

T

T

E

E

M

M

A

A

S

S

U

U

M

M

T

T

S

S

”

”

TESIS

QUE PARA OBTENER EL TÍTULO DE INGENIERO EN

COMUNICACIONES Y ELECTRÓNICA

PRESENTAN:

Irving Tadeo Arteaga Chávez

Raúl Hernández Acevedo

David Sainz Hernández

Asesores:

M. en C. Jaime Pedro Abarca Reyna

M. en C. José Ernesto Rojas Lima

I

Irving Tadeo Arteaga Chávez

A Dios por darme la oportunidad de concluir esta meta.

A mi familia por todo el apoyo recibido durante esta etapa de mi vida, a mis

padres ya que sin ellos no hubiera concretado este sueño.

A mis amigos por estar conmigo a lo largo de mi carrera, por su apoyo, ayuda y

amistad.

A mis asesores Jaime Pedro Abarca Reyna y José Ernesto Rojas Lima por sus

enseñanzas las cuales resultaron en la culminación de este trabajo, así

también por la amistad ofrecida durante estos años.

Raúl Hernández Acevedo

A mi familia por todo el apoyo recibido, a mis asesores por guiarme por este

camino, a mis amigos por todo el apoyo durante todo este tiempo, gracias a

cada una de las personas que me apoyaron durante esta etapa de mi vida.

David Sáinz Hernández

Quisiera agradecer a mi familia y amigos sabiendo que jamás existirá una

forma de compensarles todo su apoyo incondicional y desinteresado, por sus

esfuerzos y sacrificios constantes, por compartir conmigo alegrías y tristezas,

así como éxitos y fracasos y por encima de todo creer en mí. Porque gracias a

todos ellos a través de sus consejos y apoyo logre superar todos los obstáculos

que se me presentaron en el camino para obtener éxito en mi superación

profesional y personal. Con admiración y respeto, quiero decirles a todos

II

Estudiar y comprender la técnica de espectro disperso

Conocer el funcionamiento básico del sistema UMTS basado en el estándar WCDMA.

Comprender el funcionamiento del control de potencia para así percibir el impacto que este tiene en el desempeño del sistema.

Analizar los factores que pueden llegar a disminuir el rendimiento del sistema tales como la interferencia, los desvanecimientos y pérdidas por trayectorias múltiples.

Por medio de una simulación evaluar el algoritmo de control de potencia para un sistema UMTS basado en el estándar WCDMA.

III

Agradecimientos………... I

Objetivos……….. II

Contenido………III

Introducción………....VIII

Capítulo 1

ESPECTRO DISPERSO

1.1 DEFINICIÓN DE ESPECTRO DISPERSO ………...…..2

1.1.1 ANTECEDENTES HISTÓRICOS…………..……….………...…….3

1.1.2 DESEMPEÑO EN LA PRESENCIA DE INTERFERENCIA…….…..………4

1.1.3 JAMMING….………..……….…………..…6

1.1.4 EFECTOS DE PROPAGACIÓN EN SISTEMAS INALÁMBRICOS…...…..8

1.1.5 CANALES DE TRAYECTORIAS MÚLTIPLES ………..………....8

1.2 SECUENCIA DIRECTA Y SALTO DE FRECUENCIA POR ESPECTRO DISPERSO……...10

1.2.1 SECUENCIA DIRECTA.……..………...10

1.2.2 SALTO DE FRECUENCIA………...………..12

1.3 SECUENCIAS DE DISPERSIÓN ………...….13

1.3.1 SECUENCIAS DE PSEUDO-RUIDO (PN)………..………13 1.3.1.1 CARACTERÍSTICAS DE LAS SECUENCIAS PN………..……..14

1.3.1.2 GENERACIÓN DE SECUENCIAS PN………..……….14 1.3.1.3 PROPIEDADES DE LAS SECUENCIAS PN……..…….……...…16 1.3.1.4 SECUENCIAS-M…………..……….………....19

1.3.2 SECUENCIAS GOLD……..………...19

1.3.2.1 DECIMACIÓN ………..………..…………..20

1.3.2.2 PARES PREFERENCIALES………..………...20

1.3.2.3 GENERACION DE SECUENCIAS GOLD….….………..21

IV

1.3.3.1 SECUENCIA KASAMI PEQUEÑA…...………..………....23

1.3.3.2 SECUENCIA KASAMI GRANDE………..…….24

1.3.4 SECUENCIAS ORTOGONALES …………..……….….24

1.3.5 SECUENCIAS WALSH..………...….27

1.3.6 SECUENCIAS ORTOGONALES DE LONGITUD VARIABLE…....…...…28

1.3.6.1 GENERACIÓN DE OVSF……..………..29

1.4 ACCESO MÚLTIPLE………..31

1.4.1 FDMA ………...…..32

1.4.2 TDMA ……….33

1.4.3 CDMA………..34

1.4.4 OFDMA………..….……35

REFERENCIAS……….36

Capítulo 2 SISTEMAS WCDMA 2.1 INTRODUCCIÓN A LOS SISTEMAS WCDMA………..…..38

2.1.1 MODOS BÁSICOS DE OPERACIÓN (FDD Y TDD) ………...…………40

2.1.2 ESTÁNDAR ………...41

2.1.3 DISPERSIÓN………..43

2.1.4 CODIFICACIÓN DE VOZ EN WCDMA ………...44

2.2 CAPA FÍSICA……… 45

2.2.1 CANALES DE TRANSPORTE ………...45

2.2.2 CANALES DE TRANSPORTE DEDICADOS………...46

2.2.3 CANALES DE TRANSPORTE COMUNES………...47

V

DE LOS CANALES FÍSICOS...48

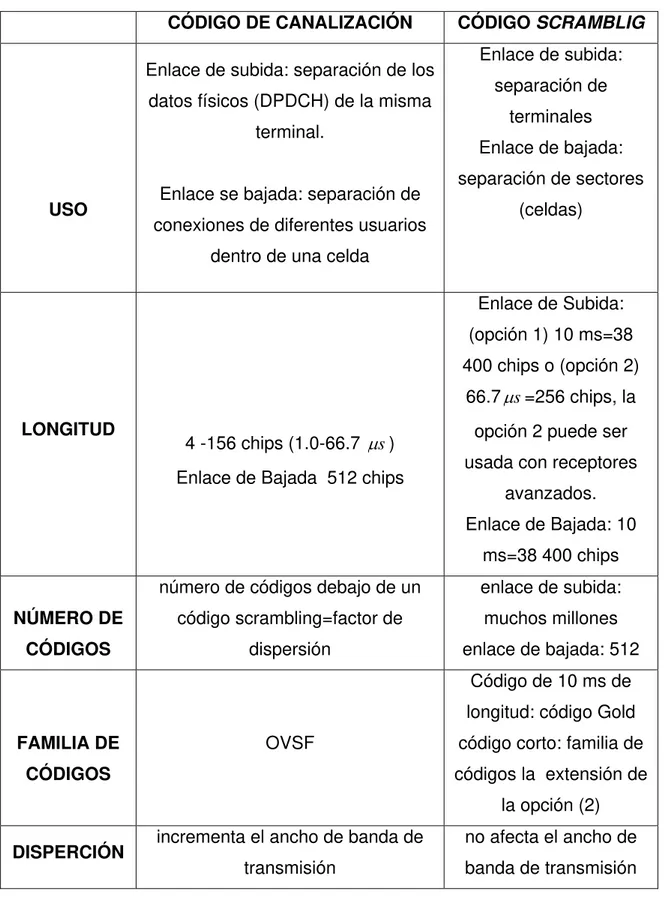

2.2.5 SCRAMBLING………..48

2.2.6 CÓDIGOS DE CANALIZACIÓN………...49

2.3 CAPA MAC………..51

2.3.1 CANALES LÓGICOS………53

2.3.2 ASIGNACIÓN ENTRE CANALES LÓGICOS Y CANALES DE TRANSPORTE..54

2.3.3 SERVICIOS DE LA CAPA MAC……….54

2.3.4 MEDICIONES DE LA CAPA MAC………55

2.4TRANSFERENCIA DE LLAMADA……….55

2.4.1 TRANSFERENCIA DE LLAMADA CON INTERRUPCIONES……….56

2.4.2 TRANSFERENCIA DE LLAMADA ENTRE CELDAS Y ENTRE SECTORES…. 58 2.5 CONTROL DE POTENCIA………..60

2.5.1 EFECTO CERCA-LEJOS………....61

2.6 HSPA………62 2.6.1 HSDPA……….63

2.6.2 HSUPA……….………64

REFERENCIAS……….65

Capítulo 3

CONTROL DE POTENCIA

3.1 ALGORITMOS DE CONTROL DE POTENCIA………..67

3.1.1 ALGORITMO 1……….68

VI

3.2 CONTROL DE POTENCIA EN ENLACE DE SUBIDA………..69

3.2.1 CONTROL DE POTENCIA DE LAZO ABIERTO………...69

3.2.2 CONTROL DE POTENCIA DE LAZO CERRADO……….71

3.2.2.1 CONTROL DE POTENCIA DE LAZO INTERNO……….72

3.2.2.2 CONTROL DE POTENCIA DE LAZO EXTERNO………74 3.3 CONTROL DE POTENCIA EN ENLACE DE BAJADA………..80

3.3.1 CONTROL DE POTENCIA DE LAZO ABIERTO………...80

3.3.2 CONTROL DE POTENCIA DE LAZO CERRADO……….81

3.3.2.1 CONTROL DE POTENCIA DE LAZO INTERNO….……….81

3.3.2.2 CONTROL DE POTENCIA DE LAZO EXTERNO……….82 REFERENCIAS……….84 Capítulo 4 DESEMPEÑO DEL CONTROL DE POTENCIA 4.1 MODELOS DE SIMULACIÓN...86

4.2 AMBIENTE DE SIMULACIÓN...87

4.2.1 PÉRDIDAS POR TRAYECTORIA...88

4.2.1.2 MODELOS EMPÍRICOS PARA PREDECIR LAS PÉRDIDAS POR TRAYECTORIA (PATH LOSS)...89

4.2.1.3 MODELO DE DESVANECIMIENTOS POR OSCURECIMIENTOS (SHADOWING)...90

4.2.1.4 DESVANECIMIENTOS CORRELACIONADOS ESPACIALMENTE...91

VII 4.2.3 ALGORITMO SIMPLIFICADO

DE TRANSFERENCIA DE LLAMADA...96

4.2.4 CONTROL DE POTENCIA...99

4.2.4.1 PASO ADAPTABLE...99

4.3 RESULTADOS OBTENIDOS PARA EL ENLACE DE BAJADA...101

4.3.1 ALGORITMO 1 PASO FIJO...102

4.3.2 ALGORITMO 2 PASO FIJO...105

4.3.3 ALGORITMO 1 PASO ADAPTABLE...110

4.3.4 ALGORITMO 2 PASO ADAPTABLE...112

REFERENCIAS...115

CONCLUSIONES………117

VIII

INTRODUCCIÓN

El sistema que es analizado en este trabajo corresponde a un sistema de tercera generación (3G), el principal motivo por el cual se decidió trabajar sobre un sistema 3G, en este caso UMTS (Servicio universal móvil de telecomunicaciones) fue principalmente por las altas tasas de bits ofrecidas en los diferentes servicios, lo cual permitirá una mayor calidad en servicios de video, datos y acceso a internet.

UMTS actualmente es un sistema de mucha demanda a nivel mundial ya que combina tecnología de punta con excelente calidad de servicio, lo cual permite que este sistema se abra paso sobre países donde no se encuentra presente esperando una futura evolución que implica dejar a un lado los sistemas de segunda generación (2G) y entrar de lleno a los sistemas 3G que sin lugar a dudas brindaran mejores servicios tanto a los usuarios futuros como a los ya existentes.

El primer capítulo de este trabajo comprende el estudio de la técnica de espectro disperso, esta técnica tiene un alto grado de importancia ya que es la base del sistema a evaluar. El espectro disperso es cuando la señal a transmitir ocupa un ancho de banda mayor al ancho de banda mínimo para transmitir la información. A lo largo del primer capítulo estudiaremos las características más importantes de esta técnica así como los diferentes códigos de dispersión (pseudo ruido, códigos Gold, códigos Walsh y Kasami). También se dará un panorama histórico de cómo esta técnica ha ido evolucionando a través de los años pasando de dominio militar al comercial. Se describen también las diferentes técnicas de acceso múltiple donde estudiaremos algunas de ellas: FDMA (Acceso múltiple por división de de frecuencia), TDMA(Acceso múltiple por división de tiempo), CDMA (Acceso múltiple por división de código) y OFDMA (Acceso múltiple por división de frecuencia ortogonal), siendo CDMA la más importante dentro de este trabajo.

IX

tipos de transferencia de llamada con interrupción, sin interrupción entre sectores y sin interrupción entre celdas.

WCDMA cuenta con un servicio de datos de alta velocidad HSDPA y HSUPA, de los cuales serán mencionadas sus características principales.

El capítulo 3 se enfoca de manera amplia al análisis del control de potencia dentro del sistema WCDMA. Este es un proceso importante ya que este sistema es limitado por la interferencia. Entonces para disminuir la interferencia entre usuarios es necesario controlarlos en potencia. Los tipos de control de potencia que se estudiaran en este capítulo son; el control de potencia de lazo abierto. y el control de potencia de lazo cerrado . En el primero la estación móvil fija las potencias iníciales antes de iniciar el control de potencia y en el segundo su principal objetivo es mantener la SIR lo más cercana posible a la SIR óptima, así como realizar las mediciones de la SIR recibida, para poder realizar una comparación y así determinar la potencia para poder decidir si esta necesita un ajuste el cual podrá disminuir o aumentar.

1

CAPÍTULO 1

ESPECTRO DISPERSO

Cuando se mencionan los sistemas de telefonía móvil de tercera generación

(3G), es inevitable pensar en espectro disperso. En este capítulo se presenta la

definición y características de la técnica de espectro disperso. También se

presenta una breve reseña histórica sobre espectro disperso, en la cual se

observa como la técnica pasa del dominio militar al comercial. .

Dos de las formas más importantes para realizar espectro disperso son:

secuencia directa (DS) y salto de frecuencia (FH). Es importante estudiar estas

dos técnicas ya que los sistemas que utilizan acceso múltiple por división de

código (CDMA) se basan en ellas (DS-CDMA y FH-CDMA).

Otro punto importante dentro del contenido de este capítulo son las técnicas de

acceso múltiple tales como FDMA, TDMA, CDMA Y OFDMA. Ya que son de

gran relevancia cuando se habla de sistemas de comunicaciones tanto

inalámbricos como fijos.

Por último se estudian las características y propiedades (correlación cruzada y

auto correlación) de las señales utilizadas en espectro disperso. Existen varios

tipos de secuencias de dispersión que ofrecen estas características algunas de

2

1.1 DEFINICIÓN DE ESPECTRO DISPERSO

Para poder entender el funcionamiento de los sistemas de telefonía móvil de

tercera generación es necesario tener pleno conocimiento de la técnica de

espectro disperso, la cual ha incrementado su área de aplicación a través de

los años por su utilización en diferentes sistemas de comunicaciones, algunos

sistemas que emplean técnicas de espectro disperso son [1]:

• Sistemas Antijam1

• Sistemas de acceso múltiple por división de código

• Sistemas diseñados para evitar pérdidas por trayectorias múltiples.

• Teléfonos cordless

• Redes WLAN

• Sistemas Bluetooth

Las primeras aplicaciones de espectro disperso fueron desarrolladas para

sistemas militares. Posteriormente fue utilizada en sistemas comerciales

móviles de radio, de tiempo y posición y en aplicaciones satelitales

especializadas.

Los sistemas de espectro disperso fueron diseñados para evitar un intento de

interrupción de la comunicación, también conocido como jamming. Para

interrumpir la comunicación de forma intencional se necesitaban realizar dos

operaciones [2]:

• Detectar que una transmisión se está llevando a cabo.

• Transmitir una señal jamming para enmascarar la transmisión.

3 En un sistema de espectro disperso la señal transmitida deberá de tener un alto

grado de dificultad para ser detectada, es decir, tener baja probabilidad de

intercepción (LPI). También deberá de ser robusta a las distorsiones

intencionales.

En la literatura podemos encontrar varias definiciones de espectro disperso.

• Cuando la señal a transmitir ocupa un ancho de banda en exceso del ancho de banda mínimo para mandar la información. La dispersión se

realiza por medio de un código que es independiente de los datos [3].

• El espectro disperso es una técnica de transmisión en donde un código de Pseudo ruido, independiente a los datos, es utilizado como una

forma de onda modulada para dispersar la energía de la señal sobre un

ancho de banda que es mucho mayor que el ancho de banda de la

señal de información. En el receptor la señal es concentrada usando

una réplica sincronizada de código de Pseudo ruido [4].

En general la técnica de espectro disperso tiene un punto en común, utilizar un

ancho de banda mayor al ancho de banda mínimo para transmitir la

información.

1.1.1 ANTECEDENTES HISTÓRICOS

La historia de espectro disperso abarca más de seis décadas. Para obtener

una reseña histórica de cómo este sistema fue cobrando fuerza, realizaremos

un breve recuento de los aspectos históricos más importantes que envolvieron

la evolución de dicha tecnología.

El primer radar basado en espectro disperso fue realizado por G. Guanella en

1938. Durante y después de la segunda guerra mundial se han realizado

4 disperso los principales países involucrados son: Alemania, Estados Unidos,

Inglaterra y Rusia.

Durante mucho tiempo esta información en cuanto a avances tecnológicos e

investigaciones, se encontraba fuera del alcance de las aplicaciones

comerciales ya que dicha información permanecía almacenada y resguardada

por los servicios de inteligencia militar.

Un ejemplo de aplicación militar es la creación del sistema de navegación

mundial Loran-C, desarrollado en los inicios de 1960. Este sistema transmitía

señales genuinas de espectro disperso teniendo un producto de tiempo y

frecuencia.

Otra aplicación importante de espectro disperso es la creación del sistema

basado en una red de posicionamiento global GPS ( en Estados Unidos y

Rusia) en la década de 1980 y los inicios de la década de 1990.

Los primeros trabajos referentes a aplicaciones militares de espectro disperso

en transmisión de datos fueron situándose en el aspecto de encriptamiento de

la voz y protección de las comunicaciones.

La era comercial en cuanto a la aplicación del sistema de espectro disperso se

genero aproximadamente a finales de la década de 1970, al mismo tiempo que

los sistemas de telefonía móvil empezaban a desplegarse en el mundo. El

primer sistema comercial desarrollado por Qualcom fue el sistema de red

celular CDMA en Estados Unidos.

1.1.2 DESEMPEÑO EN LA PRESENCIA DE INTERFERENCIA

Un sistema de espectro disperso es tolerante a interferencias de banda

5

n i

w S

0

f f1

[W HZ] p /

[ ]Hz f

C W

n s

0

f f1 f[ ]Hz

C W i W wr

i iw [W HZ]

p /

a) b)

FIGURA 1.1 PROCESO DE CONCENTRACIÓN EN PRESENCIA DE INTERFERENCIA

Considerando que una señal de banda ancha Sw es recibida en presencia de

una interferencia de banda angosta. El proceso de concentración se presenta

a continuación:

(

Sw +in)

=[

( )

Sn]

+( )

in =Sn +iw− −

−1 ε 1 ε ε 1

ε (1.1)

La operación de concentración convierte la señal de entrada en una suma de

señales de banda angosta útiles y una señal de banda ancha que interfiere en

el sistema. Después de la operación de concentración es aplicado un filtro

pasabandas de ancho de banda Bn el cual es igual al ancho de banda Wi de Sn.

Esto da como resultado:

F

(

Sn +iw)

=Sn +F( )

iw =Sn +iwr (1.2)Solo una pequeña porción de la interferencia logra pasar por el filtro y se

conoce como interferencia residual, porque el ancho de banda Wc es mucho

más grande que Wi (Ver figura 1.1 (b)). La información entre la modulación

transmitida del ancho de banda y la señal de información del ancho de banda

es llamada ganancia de procesamiento, Gp.

6 i

c P

W W G =

(1.3)

En la figura 1.1 podemos apreciar el efecto de la ganancia de procesamiento,

mientras el sistema obtenga una mayor ganancia de procesamiento se

suprimirá un mayor número de potencia de las señales de interferencia no

correlacionadas en el proceso de concentración. Así mismo la ganancia de

procesamiento puede observarse como un factor de mejora en la relación señal

a interferencia (SIR) , después de la contracción de la señal [5].

1.1.3 JAMMING

Es necesario poseer una clara idea respecto a la definición del termino

jamming, ya que es de suma importancia dentro de los sistemas de espectro

disperso.

Una de las aplicaciones más importantes de las técnicas de espectro disperso

es la resistencia que ejerce a la interferencia ocasionada intencionalmente.

Tomando en cuenta que las interferencias surgen como resultado de la

presencia de otros sistemas, siempre y cuando estos sistemas se encuentren

operando en una frecuencia que se encuentre cercana a la frecuencia de

operación del sistema en cuestión.

El principal objetivo del jamming es perturbar la comunicación de otro usuario,

a si mismo se deberá desarrollar una resistencia hacia este tipo de

interferencias tomando en cuenta las siguientes observaciones [4]:

• No es posible obtener una invulnerabilidad completa

• El jamming tiene un conocimiento primordial de la mayoría de las

propiedades de los parámetros del sistema.

• El jamming no tiene conocimiento de los códigos de dispersión de

7 Los 2 tipos más comunes de señales jamming son ondas senoidales de

frecuencia simple (tonos) y ruido de transmisión (broad band).

El caso más simple a analizar es el ruido jamming de transmisión. Si la señal

jamming es modelada con media cero y un proceso de ruido estacionario

Gaussiano con una densidad espectral de potencia plana sobre el ancho de

banda de interés, para un valor fijo de potencia PJ disponible para la señal

jamming, la densidad de potencia espectral de la señal jamming debe de

reducirse tanto como el ancho de banda ya que la ocupación del jamming

disminuye [3].

Para los tonos jamming, su análisis resulta un tanto más complicado, que el

análisis del ruido jamming. Esto se debe a que el desempeño del sistema

depende sobre la localización del tono o tonos, y sobre si el periodo de la

secuencia de dispersión es igual o mayor que la duración de los símbolos de

datos.

Otro tipo de jamming en cual se hará un énfasis será en el jamming de banda

angosta. Este tipo de jamming es más típico en situaciones donde en una cierta

parte del sistema, no existe una intención clara de hostilidad con respecto al

sistema útil, y este a su vez crea una señal jamming como resultado del

desempeño normal del sistema, la figura 1.2 muestra la amplitud del espectro

de la señal útil y el espectro de potencia del jamming aproximados

por rectángulos contra el espectro de potencia de fondo uniforme del ruido

blanco aditivo Gaussiano (AWGN) 2

0 N

.

Este tipo de jamming es denominado de banda angosta, por el hecho que su

ancho de banda Wj es más pequeño que el ancho de banda de la señal W y a

demás existen áreas donde el espectro de la señal no es afectado por la

8

f

j

W W

2 /

0

N

FIGURA 1.2 ESPECTRO DE LA SEÑAL JAMMING DEL AWGN

1.1.4 EFECTOS DE PROPAGACIÓN EN SISTEMAS INALÁMBRICOS

Para poder entender el merito que tiene un sistema de espectro disperso,

debemos de entender ciertos conceptos, es importante conocer los efectos de

la propagación en los sistemas que utilizan el espacio como medio de

transmisión.

Existen diferentes factores que causan atenuación, la señal recibida no solo es

afectada por AWGN, también puede presentar alteraciones por medio de

interferencias múltiples, las cuales se caracterizan por cambiar la escala de la

amplitud de la señal [6].

1.1.5 CANALES DE TRAYECTORIAS MÚLTIPLES

Uno de los retos más importante es tratar de predecir con exactitud las

características del canal de transmisión, ya que a partir de ello podremos

seleccionar en forma apropiada la arquitectura que ha de llevar nuestro sistema

de comunicaciones, dimensionar sus componentes y optimizar los parámetros

9 uno de los canales mas complicados de caracterizar, algunos de los

fenómenos que se presentan son pérdidas por trayectorias múltiples,

interferencias, desvanecimientos lentos y rápidos, desvanecimientos de la

señal por obscurecimientos “shadowing”.[7]

El canal de radio presenta diferentes trayectorias de propagación (Figura 1.3),

esto significa que no solo existe una trayectoria que va del trasmisor al

receptor. Las diferentes trayectorias son provocadas por [4]:

• Reflexiones o refracciones atmosféricas

• Reflexiones ocasionadas por la tierra, edificios u otros objetos

• Cambios rápidos en la intensidad de la señal (para distancias cortas ~ λ/2).

• Modulación en Frecuencia aleatoria (Efecto Doppler).

• Dispersión en el tiempo (ecos debido a los retardos de propagación por trayectorias múltiples).

Transmisor Receptor

Distancia 1 Distancia 2

Distancia 3 Distancia 4

10 Además el canal de radio, agrega diferentes efectos a la señal de transmisión

como son: pérdidas por oscurecimientos, este tipo de pérdidas son

ocasionadas por la presencia de obstáculos, los cuales se encuentran en el

camino de las ondas transmitidas, algunos ejemplos de estos obstáculos son

montañas, edificios, árboles, etc. Este tipo de perdidas nos trae como resultado

una atenuación en la señal transmitida. Otros efectos son las pérdidas por

trayectorias múltiples, este tipo de pérdidas ocurren cuando diferentes

trayectorias emergen como resultado de la onda transmitida siendo a su vez

reflectada por varios objetos (figura 1.3).

Así mismo es posible observar que en la antena receptora llegan un cierto

número de ondas proveniente de diferentes direcciones con diferentes retardos

de tiempo, atenuación y fase. La superposición de estas ondas da como

resultado variaciones en amplitud y fase en la señal recibida.

1.2 SECUENCIA DIRECTA Y SALTO DE FRECUENCIA POR ESPECTRO DISPERSO

1.2.1 SECUENCIA DIRECTA

En un sistema de espectro disperso por secuencia directa los datos

digitalizados con una tasa de bits se modulan con una señal dispersada de

banda ancha obtenida de un generador de secuencia aleatoria o PN, de mucha

mayor tasa que provee la frecuencia de operación como se muestra en la

figura 1.4

Su mad or Mo du lo 2

Mo dulad or Balan cead o

Po rt ad ora Secu en cia PN

Señal d e In formacio n b( t )

c(t )

Señ al ( Secuencia Directa)

11 Se puede observar un ejemplo (figura 1.5) para un mensaje b(t) dado.

FIGURA 1.5 EJEMPLO DE GENERACIÓN DE SECUENCIAS ALEATORIA

Los símbolos obtenidos con este generador son llamados chips y su tasa de

chipdefine el ancho de banda de la señal de espectro disperso transmitida. La

relación entre la tasa de chip y tasa de bit es llamada ganancia de

procesamiento que es una verdadera relación señal – jamming en el receptor

luego de la operación de contracción del espectro (remoción del código PN) [7].

Luego de esta primera modulación, se realiza una segunda modulación con

una portadora de frecuencia intermedia (IF) y luego otra con una de radio

frecuencia (RF) y se transmite la señal de espectro disperso. El receptor de un

sistema de espectro disperso por secuencia directa debe eliminar la dispersión

del espectro de la señal producida en el transmisor y luego proceder a la

demodulación.

Durante la contracción del espectro, el receptor debe generar una réplica

exacta de la señal PN generada en el transmisor lo que se logra con técnicas

de correlación. En otros términos, el código PN de la señal debe ser alineado

12 El receptor puede deslizar el código local buscando coincidencia con el código

que se recibe hasta que logra este objetivo; luego, se mezcla con la señal

compuesta produciendo la información transmitida.

La forma básica de una señal de espectro disperso por secuencia directa es

una señal BPSK (Modulación binaria por cambio de fase) para desplazamiento

de fase de 180°.

1.2.2 SALTO DE FRECUENCIA

Constituye otra técnica básica empleada en espectro disperso. En un sistema

de este tipo, la frecuencia permanece constante durante la duración de un chip

mientras que varía entre uno y otro, tal como se puede observar en la figura

1.6.

Idealmente, la frecuencia de salida de un sistema FH es una frecuencia única.

Así, el espectro ideal de frecuencia es perfectamente rectangular, con

transmisiones en cada canal de frecuencia disponible. En la práctica, existen

además de la frecuencia deseada, frecuencias no deseadas generadas durante

el cambio de frecuencia.

Codig o PN 1

Codig o P N 3

C odi go PN 4 Codig o P N 2

Codig o PN 5

Frecuencia 5 Frecuencia 4 Frecuencia 2 Frecuencia 1

Frecuencia 3

Tiempo

FIGURA 1.6 SALTO DE FRECUENCIA

La señal recibida en el receptor se mezcla con un código réplica generado

13 secuencias de código del transmisor y del receptor están en sincronía.

Entonces, cualquier señal distinta a la réplica se dispersa por multiplicación con

la señal de referencia local y posteriormente se desecha [3].

1.3 SECUENCIAS DE DISPERSIÓN

Las secuencias de dispersión son utilizadas en las técnicas de espectro

disperso para realizar la expansión del espectro en la transmisión y la

concentración en la recepción. Las secuencias o códigos de dispersión tienen

diferentes ventajas, el tipo apropiado de código debe de ser seleccionado para

la pertinente situación, aplicación y escenario [8], por lo que existen varios

tipos de secuencias de dispersión las cuales son:

• Secuencias de Pseudo-Ruido • Secuencias Kasami y Gold

• Secuencias ortogonales (de longitud fija y longitud variable)

El principal criterio para seleccionar una serie de códigos está basado sobre las

funciones de autocorrelación y correlación cruzada [3]. Las propiedades de

correlación cruzada determinan la cantidad de interferencia entre usuarios [4].

1.3.1 SECUENCIAS DE PSEUDO-RUIDO (PN)

La secuencia PN es una secuencia de Pseudo ruido de 1’s y 0’s, pero no es

realmente una secuencia aleatoria debido a que es periódica. Las señales

aleatorias no pueden ser pronosticadas con precisión. La autocorrelación de

una secuencia PN tiene propiedades similares a las de ruido blanco [5, 7]. Las

secuencias PN han sido diseñadas para poseer una correlación muy baja (muy

cercana a cero) entre versiones recorridas de la misma secuencia, y así como

también poseer una correlación cruzada muy baja entre diferentes secuencias,

14 que utilizan el mismo ancho de banda en la aplicación de un sistema de acceso

múltiple [9].

1.3.1.1 CARACTERÍSTICAS DE LAS SECUENCIAS PN

Las secuencias PN presentan las siguientes características [8]:

• Las secuencias PN no son aleatorias, pero estas son vistas aleatoriamente por el usuario quien no conoce el código.

• Son determinísticas, la señal periódica es conocida para ambos el transmisor y el receptor.

• Presenta propiedades estadísticas similares a las del muestreo de ruido blanco.

Con respecto a su longitud, se presentan dos casos:

• Código PN corto: La misma secuencia PN para cada símbolo dato

(

Nc.Tc =Ts)

• Código PN largo: El periodo de la secuencia PN es mucho más larga que el símbolo, tal que un diferente patrón de chip es asociado con

cada símbolo

(

Nc.Tc >>Ts)

.1.3.1.2 GENERACIÓN DE CÓDIGOS PN

Las series de códigos PN pueden ser generadas por registros de cambio de

retroalimentación lineal. Un ejemplo tomado de [3] es mostrado en la figura

1.7, en la cual una serie de bits son cambiados a través de diferentes etapas

del registro. Donde la salida de la última etapa y la salida de una etapa

inmediata son combinadas por medio de un sumador modulo-2 y alimentan la

15 Entonces el registro comienza con una secuencia inicial, o estado inicial,

almacenado en esta etapa. Entonces el registro es retroalimentado, y los bits

son recorridos a través de las etapas. Y así, el registro continua generando bits

de salida y alimentando bits de entrada para estas primeras etapas.

FIGURA 1.7 EJEMPLO DE LA GENERACIÓN DE SECUENCIAS PN

Los bits de salida de la última etapa forman un código PN. Utilizando la figura

7 se demuestra la generación de un código PN. Tomando en cuenta que un

estado inicial de [1, 0, 1] es usado para el registro. La salida de la etapa 3 es la

salida del registro. Después recorriendo los bits a través del registro, se pueden

obtener los resultados resumidos en la tabla 1.1.

SALIDA SALIDA SALIDA SALIDA

CAMBIO ESTADO 1

ESTADO 2

ESTADO

3 REGISTRO

0 1 2 3 4 5 6 7 1 1 1 0 0 1 0 1 0 1 1 1 0 0 1 0 1 0 1 1 1 0 0 1 1 0 1 1 1 0 0 1

16 Con ayuda de la tabla nos podemos dar cuenta fácilmente que en el cambio 7,

el estado del registro regresa el estado inicial, y otro cambio de los bits produce

otra secuencia idéntica de salida. De esta manera, la longitud efectiva del

código periódico generado es 7. El registro de salida forma el código PN, el

cual es:

]

0

0

1

1

1

0

1

[

=

p

Con lo que el código generado de esta manera es llamado "código de registro

de máxima longitud", y la longitud máxima de L es

L

=

2

N−

1

.Donde es el número de etapas u orden, del registro. En esta caso se tiene

que , y la longitud del código es de 7. La estructura del código PN es

determinada por la retroalimentación lógica y el registro del estado inicial [3].

N

3 =

N

1.3.1.3 PROPIEDADES DE LAS SECUENCIAS PN

PROPIEDAD BALANCE

En cada periodo de la secuencia el número de 1s binarios difiere de el número

de 0s por al menos un digito (para Nc impar).

∑

=+→ −

− + − + + +

= 1 1 1 1 1 1 1 1

pn

DISTRIBUCIÓN DE SUCESIONES

Una sucesión es una secuencia de dígitos binarios. Entre las sucesiones de

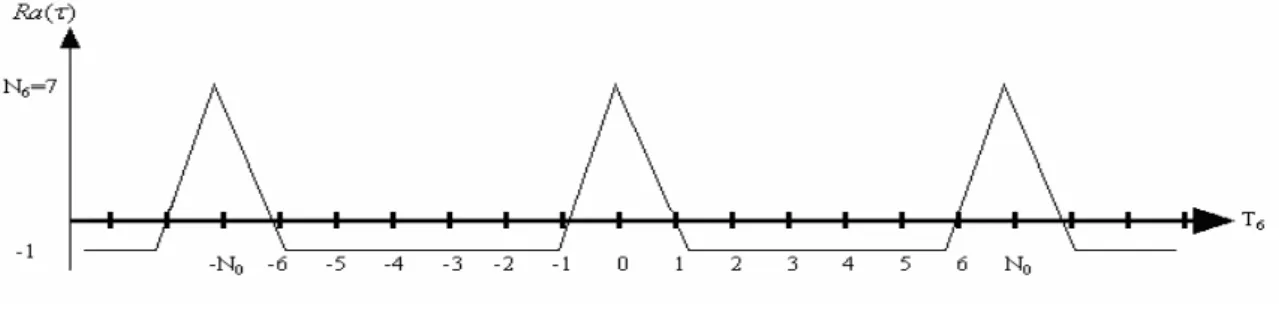

17 AUTOCORRELACIÓN

La función de autocorrelación para la secuencia periódica PN está definida

como el número de acuerdos menor al número de desacuerdos en una

comparación término por término de un periodo completo de la secuencia con

un cambio cíclico (posición τ ) de la propia secuencia.

−

∫

+ ⋅ = 2 2 ) ( ) ( ) ( c c c c T N T N dt t pn t pnRaτ τ

(1.4)

Tomando por ejemplo la siguiente secuencia:

1 1 1 1 1 1

1 + + − + − −

+

Se puede observar la siguiente:

En τ =0

1 1 1 1 1 1 1 ) 0 ( 1 1 1 1 1 1 1 ) 0 ( − − + − + + + = − − + − + + + = pn pn

+1 +1 +1 +1 +1 +1 +1 =

∑

=7=Ra(τ =0)Y ahora en τ =1

1 1 1 1 1 1 1 ) 0 ( 1 1 1 1 1 1 1 ) 0 ( + − − + − + + = − − + − + + + = pn pn

18 FIGURA 1.8 AUTOCORRELACIÓN

Con lo anterior se puede observar que para secuencias PN la autocorrelación

tiene un pico máximo solamente para una perfecta sincronización de dos

secuencias idénticas (igual al AWGN).

CORRELACIÓN CRUZADA

La correlación cruzada describe la interferencia entre códigos pni y pnj

∫

−

+ ⋅

=

2

2

) ( ) ( )

(

c c

c c

T N

T N

j

i t pn t dt

pn

Rcτ τ

(1.5)

La correlación cruzada es la medición de acuerdos entre dos códigos diferentes

y [5].

i

pn pnj

19 1.3.1.4 SECUENCIAS-M

Un generador de registro de cambio simple (SSRG) tiene todas las señales de

retroalimentación de regreso a una sola entrada de un registro de cambio (línea

de retardo). El SSRG es lineal si la función de retroalimentación puede ser

expresada como una suma modulo 2 (xor) (figura 1.10).

n n n

c

x

c

x

c

x

x

x

x

f

(

1,

2,...,

)

=

1 1+

2 2+

...

+

1 2 3 4 5 6 ... L

FIGURA 1.10 GENERADOR DE REGISTROS DE CAMBIO SIMPLE

La función de retroalimentación es una suma modulo 2 del

contenido de de las celdas con siendo los coeficientes de la conexión de

retroalimentación

) ,..., ,

(X1 X2 Xn f

i

x ci

) 1

, 0

(ci= =abierto ci= =conectado . Cuando un SSRG está formado de L etapas este tiene una longitud de , y a este se le

llama secuencia de máxima longitud o simplemente secuencia-m.

1 2 − = L c

N

1.3.2 SECUENCIAS GOLD

Las series Gold son una serie de secuencias con periodo generadas

por la suma modulo-2 de dos secuencia-m de la misma longitud, donde es

impar o modulo-4 [4]. Estas secuencias código son sumadas chip por

chip por sincronización de reloj (figura 1.11). Las secuencias generadas son de

la misma longitud de las dos secuencias-m que fueron sumadas .Debido a que

las secuencias-m son de la misma longitud, los dos códigos generados deben

de mantener la misma relación de fase porque cada cambio de fase entre las

20 FIGURA 1.11 SUMA DE SECUENCIAS CÓDIGO POR SINCRONIZACIÓN DE RELOJ

Algún par de códigos de registro de un generador Gold de longitud L pueden

generar 2L −1 secuencias de longitud 2L−1 más las dos secuencias-m base,

dando un total de 2L +1 secuencias [5].

1.3.2.1 DECIMACIÓN

Considerando una secuencia-m representada por un vector binario de

longitud y una segunda secuencia obtenida por muestreo todo

símbolo de a. Es dicho que la segunda secuencia es una decimación de la

primera, y la notación es usada para indicar que es obtenida por

muestreo todo símbolo de . tiene periodo si y solo si el máximo

común divisor [7, 8].

a

N a' qth

] [ '

q a

a = a'

th

q a a' =a[q] N

1 ) , (N q =

mcd

1.3.2.2 PARES PREFERENCIALES

Se tiene que dos secuencias-m a y a' son llamadas pares preferenciales si:

• n≠0(mod 4); esto es, es impar, o n n=2(mod 4)

• a' =a[q], donde es impar y cualquiera de los dos q q=2k +1 o 1

2 22 − +

= k k

21 • ⎩ ⎨ ⎧ = = ) 4 (mod 2 2 1 n para impar n para mcd

La correlación cruzada espectral entre un par preferencial tiene tres

estimaciones, donde estos valores son −t(n) , −1 , t(n)−2 donde [3, 4, 5, 8, 9]: ⎪⎩ ⎪ ⎨ ⎧ + + = + + par n para impar n para n t n n 2 2 2 1 2 1 2 1 ) (

1.3.2.3 GENERACIÓN DE SECUENCIAS GOLD

Para poder generar una secuencia Gold se maneja el siguiente procedimiento

tomado de [9], el cual representa y como un par preferencial de

secuencias-m teniendo periodo . La familia de códigos definida por a a'

1 2 − = n

N

{

, ', , ', 2 ',..., 1 '}

a D a a D a Da a a a a

a + + + + N− donde es el elemento de retardo y

es llamado serie de códigos Gold para este par preferencial de secuencias-m.

Con excepción de las secuencias y , la serie de secuencias Gold no son

secuencias máximas. Por lo tanto, toma tres valores de correlación cruzada.

Con esto se puede comparar el valor pico de la correlación cruzada de las

secuencias Gold con el límite inferior, desarrollado por Welch. Para

un grande el límite de Welch es menor de

D

a a'

N 2 para impar y de 2 para

par.

n n

Dejando f1(D)ser un polinomio indeducible de grado n con la raíz de α, es llamado polinomio mínimo de

) ( 1D

f α ; y dejando ser el polinomio

mínimo de , donde ambos y son de grado . Entonces las

secuencias generadas por y son dos secuencias-m

preferenciales. En la figura 1.12 se ilustra la generación de 33 códigos Gold de

longitud 31 por la sumatoria de dos secuencias generadores de registros de )

( ft D

) (n t

α f1(D) ft(D) n

) ( 1D

22 cambio de retroalimentación lineal. La familia completa de códigos Gold para

este generador es obtenida usando diferentes lecturas iniciales del registro de

cambio.

Los

2

5+

1

=

33

códigos generados por esta estructurasecuencia 1 1 1 1 1 1 0 0 0 1 1 0 1 1 1 0 1 0 1 0 0 0 0 1 0 0 1 0 1 1 0 0

secuencia 2 1 1 1 1 1 0 0 1 0 0 1 1 0 0 0 0 1 0 1 1 0 1 0 1 0 0 0 1 1 1 0

combinación de cambio 0: 0 0 0 0 0 0 0 1 1 1 1 0 1 1 0 1 1 1 1 1 0 1 1 1 0 1 0 0 0 1 0

combinación de cambio 1: 0 0 0 0 1 0 1 0 1 0 1 1 1 1 0 0 0 0 1 0 1 0 0 0 0 1 1 0 0 0 1

. . .

combinación de cambio 30: 1 0 0 0 0 1 0 0 0 1 0 0 0 1 0 1 0 0 0 1 1 0 0 0 1 1 0 1 0 1 1

*cambio de la secuencia 2 a la izquierda

FIGURA 1.12 GENERACIÓN DE UNA SERIE CÓDIGO GOLD

Algunas de las aplicaciones de las secuencias Gold son en algoritmos de

soporte de CDMA y salto de frecuencia.

1.3.3 SECUENCIAS KASAMI

Los códigos Kasami son derivados de las secuencias-m. Las series de

secuencias Kasami son importantes debido a su muy baja correlación cruzada

23 de las funciones de correlación cruzada son pares más pequeños en

comparación con los de los códigos Gold.

El grado del polinomio correspondiente de la secuencia tiene que ser par

. En este caso, la longitud m

k

m=2 M =2m −1 puede ser factorizada de la siguiente manera: =(2k −1)⋅

(

2k +1)

M , k =m 2 [3].

Hay dos tipos diferentes de secuencias Kasami, la cuales son:

• Secuencias Kasami pequeñas. • Secuencias Kasami largas

1.3.3.1 SECUENCIA KASAMI PEQUEÑA

Una secuencia Kasami pequeña comprende 22

m

secuencias con periodo 2m −1

donde es par. Para generar una serie extensa, una secuencia-m a con

periodo es decimada por m

1 2 − = m

N =22 +1

m

q para formar una secuencia

binaria con periodo b ( , )=22 −1

m

q N mcd

N . La suma modulo-2 de y algún

cambio cíclico de b de 0 a

a

2 22 −

m

suministra una secuencia Kasami con

periodo . La correlación cruzada periódica entre dos secuencias Kasami

en una serie pueden tomar los valores de 1

2m −

N N

m

s( ) , −1

− o

[

s(m)−2]

N, donde

1 2 )

( = 2 +

m

24 1.3.3.2 SECUENCIA KASAMI GRANDE

Una secuencia Kasami grande comprende 2m2

(

2m +1)

secuencias si m=2modulo-4 y 2m2

(

2m+1)

−1 secuencias si m=0 modulo-4. Estas secuencias tienen periodo . Ahora para generar una serie con una secuencia-mcon periodo es decimado por 1

2m −

a

1 2 − = m

N q=2m2 +1 para formar una secuencia binaria entonces esta a su vez es decimada por b q=2(m+2)2 +1 para formar otra secuencia binaria . c

Ahora al realizar la suma modulo-2 de , a un cambio cíclico de b , y a un

cambio cíclico de se suministra una secuencia Kasami con periodo . Las

correlaciones cruzadas periódicas entre dos secuencias Kasami en una serie

pueden solo tomar los valores

a

c N

[

( ) 2]

, ( ) ,, ) ( ,

1N −t m N t m − N −s m N

− o

[

s(m)−2]

N.Una serie de secuencias Kasami grandes incluyen una serie de secuencias

Kasami pequeña y una serie de secuencias Gold como sub-series [4, 8].

Comparando las secuencias Gold y Kasami de longitud M, el valor pico de

correlación cruzada es menor para las Secuencias Kasami, mientras la función

de correlación cruzada de los códigos Gold toma el valor más bajo posible

M 1

− más frecuentemente [3].

1.3.4 SECUENCIAS ORTOGONALES

Se dice que dos valores reales de forma de onda x y y son ortogonales si su

25 dt t y t x R T xy =

∫

0 ) ( ) ( ) 0

( (1.5)

En el tiempo discreto, las dos secuencias x y y son ortogonales si su producto

cruzado Rxy

( )

0 . El producto cruzado está definido como:

∑

= (1.6) = = I i i i Txy x y x y

R 1 ) 0 ( Donde (1.7) ] [ ] [ 2 1 2 1 l T l T y y y y x x x x L L = =

Observando que T denota el traspaso del vector columna, el cual es otra representación de una secuencia de números. Por ejemplo, las siguientes

secuencias o códigos, x y y, son ortogonales:

] 1 1 1 1 [ ] 1 1 1 1 [ − − = − − = T T y x

Debido a que su correlación cruzada es cero, esto es:

0 ) 1 )( 1 ( ) 1 )( 1 ( ) 1 )( 1 ( ) 1 )( 1 ( ) 0

( = x y = − − + − + + − =

Rxy T

En suma con la propiedad de correlación cruzada cero, cada código en la serie

de códigos ortogonales debe tener un igual número de 1s y -1s. Esta segunda

propiedad da a un código una particular naturaleza pseudo-aleatoria. La tercera

propiedad es que el producto punto de cada código escalado por el orden del

código debe ser igual a 1. El orden del código es efectivamente la longitud del

26 la secuencia por sí misma y sumando los términos individuales, entonces, el

producto punto del código x es:

(1.7)

∑

= = = I i i i Txx x x x x

R

1 )

0 (

Los dos códigos ortogonales en el ejemplo anterior también satisfacen la

segunda y la tercera condición. Pero x y ytienen un número igual de 1s y -1s,

y la escala de productos punto es:

1 4 4 ) 1 )( 1 ( ) 1 )( 1 ( ) 1 )( 1 ( ) 1 )( 1 ( 4 ) ( 1 4 4 ) 1 )( 1 ( ) 1 )( 1 ( ) 1 )( 1 ( ) 1 )( 1 ( 4 ) ( = = + + − − + − − = = = + + − − + − − = y y x x T T

Notando que el orden de cada código es 4. Con lo que se puede resumir las

propiedades de las series de códigos ortogonales para ser usados en técnicas

de acceso múltiple como se muestra a continuación [2]:

1.- La correlación cruzada puede ser cero o más pequeña.

2.- La escala producto punto de cada código debe ser igual a 1.

Las funciones ortogonales son empleadas para mejorar la eficiencia del ancho

de banda de sistemas de espectro disperso. Cada usuario móvil usa un

miembro de una serie de funciones ortogonales representado la serie de

símbolos usados para transmisión [3].

Existen dos tipos de de códigos ortogonales los cuales son:

27 1.3.5 SECUENCIAS WALSH

Los códigos Walsh son formados por las filas de una matriz de , donde

sus valores son 0 o 1. Usualmente, donde es un entero. Esta

secuencia es generada usando la matriz de Hadamard. Esta matriz puede ser

generada de la siguiente manera cuando esta tiene dimensión de y está

dada por con n siendo un entero:

N N×

n

N =2 n

N

n

N =2

⎥ ⎦ ⎤ ⎢ ⎣ ⎡ = = N N N N N N H H H H H H H 2

1[0]

(1.8)

Donde HN contiene el complemento elemento de . La matriz entonces

puede verse de la siguiente manera:

N H ⎥ ⎦ ⎤ ⎢ ⎣ ⎡ = 1 0 0 0 2 H

Por lo tanto, para derivar una serie de cuatro secuencias ortogonales

y , solo se necesitan generar una matriz de Hadamard de

orden 4, como se muestra a continuación: ,

,

, 1 2

0 w w

w w3

⎥ ⎥ ⎥ ⎥ ⎦ ⎤ ⎢ ⎢ ⎢ ⎢ ⎣ ⎡ = ⎥ ⎦ ⎤ ⎢ ⎣ ⎡ = 0 1 1 0 1 1 0 0 1 0 1 0 0 0 0 0 2 2 2 2 4 H H H H H

Las cuatro secuencias ortogonales en esta serie código Walsh son tomadas de

28

[

]

[

]

[

]

[

0 1 1 0]

1 1 0 0 1 0 1 0 0 0 0 0 3 2 1 0 = = = = w w w w

Con la ecuación 1.8 se pueden generar matrices Hadamard de altos órdenes

para obtener series de secuencias ortogonales [2, 3, 4].

Este tipo de códigos son empleados en múltiplexaje o propósitos de

señalización (debido a la ortogonalidad mutua que presenta es posible asignar

un código en cada canal lógico).

1.3.6 SECUENCIAS ORTOGONALES DE LONGITUD VARIABLE

Las secuencias de longitud variable son también conocidas como factor de

dispersión ortogonal variable (OVSF) [4]. Los OVSF se encargan del

esparcimiento de la señal. Los OVSF tienen dos características principales.

Una propiedad de ortogonalidad y el factor de que la ortogonalidad es

conservada entre los OVSFs de longitudes variables.

• La propiedad de ortogonalidad de los OVSF asegura que diferentes usuarios de la misma celda no interfieran con alguna otra. Si una señal

codificada con un OVSF dada es decodificada con un diferente OVSF,

la señal resultante tiene un igual número de 1s (-1) y 0s (+1). El

resultado es una señal nula promedio.

• El aspecto variable de los OVSF soporta diferentes tasas de datos del mismo código de árbol: bajas tasas de datos pueden ser codificadas

con OVSF’ s largos, mientras que las altas tasas de datos son

codificadas con OVSF’ s cortos. Un bit codificado con un OVSF de

longitud 256 puede ser representado por 256 chips, mientras un bit

codificado con OVSF de longitud 4 puede ser representado por 4 chips.

29 transmitir información. El impacto de esta redundancia es vista en la

ganancia de dispersión [6].

Para cada factor de dispersión SF =1,2,4,..., el cual es una potencia de 2, estos son códigos ortogonales obtenidos recurriendo a las siguientes

relaciones:

SF N =

[ , ] 0, 1, , 1

1 , , 1 , 0 ] , [ , , 1 2 , 2 , , 2 , 2 − = − = − = =

+ c c m SF

c SF m c c c m SF m SF m SF m SF m SF m SF L L (1.10)

Los símbolos [c,c] denotan la composición de los códigos [3, 4].

1.3.6.1 GENERACIÓN DE OVSF

Un método para obtener códigos ortogonales de longitud variable que

preserven su ortogonalidad entre diferentes tasas y SF’s está basado en una

matriz modificada de Hadamard. Dejando que sea una matriz de tamaño

y denotando la serie de códigos binarios de dispersión de -chips

de longitud,

{

}

, donde es la fila del vector de elementos y, esto es generado de

N

C

N

N× N N

N n N n

C ( ) =1,..., CN(n) N

n

N =2 CN2 como:

⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎦ ⎤ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎣ ⎡ = ⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎥ ⎦ ⎤ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎢ ⎣ ⎡ − = ) 2 ( ) 2 ( ) 2 ( ) 2 ( ) 2 ( ) 2 ( ) 2 ( ) 2 ( ) 1 ( ) 1 ( ) 1 ( ) 1 ( ) ( ) 1 ( ) 3 ( ) 2 ( ) 1 ( 2 2 2 2 2 2 2 2 2 2 2 2 N C N C N C N C C C C C C C C C N C N C C C C C N N N N N N N N N N N N N N N N N N M M (1.11)

Como resultado, estos códigos de longitud variable pueden ser generados

30 FIGURA 1.13 DIAGRAMA DE ÁRBOL

Se puede observar que comenzando de C1(1)=1, una serie de códigos de dispersión con la longitud de chips son generados en la kth capa. Esto

puede ser entendido de mejor manera observando la ecuación 1.11 que

generando códigos de la misma capa constituye una serie de funciones Walsh

y estas son ortogonales, aunque la fila de no es del mismo orden de .

k

2

k

2

N

C HN

Nos podemos dar cuenta que cualquier par de códigos de diferentes capas son

también ortogonales excepto en el caso que uno de los dos códigos sea el

código madre del otro; por ejemplo, todos y son

códigos madre de . En otras palabras, un código puede ser usado en el

canal si y solo si no otro código sobre el camino del código especifico para la

rama del árbol o el sub-árbol producido por el código especifico es usado en el

mismo canal, figura 1.14.

) 1 ( ) 1 ( ) 2

( 8 4

16 C C

C C2(1)

31 FIGURA 1.14 REGLAS DE CÓDIGOS NO PERMITIDOS PARA SU ASIGNACIÓN

Con la figura 1.14, se puede encontrar que si es asignado a un usuario

todos los códigos { }

generados de este código no pueden ser asignados para otros usuarios

solicitando tasas menores; en suma con los códigos madre ) 1 ( 8 C , ), 1 ( ), 8 ( , ), 1 ( ), 4 ( , ), 1 ( ), 2 ( ), 1

( 16 32 32 64 68 128

16 C C L C C L C C L

C

{

C4(1), C2(1)}

de no puede ser asignado para usuarios que soliciten altas tasas. Estosignifica que el número de códigos disponibles no es fijo pero depende de la

tasa y del factor de dispersión de cada canal físico [1, 10]. )

1 ( 8 C

1.4 ACCESO MÚLTIPLE

Las técnicas de acceso múltiple son de gran relevancia cuando hablamos de

sistemas de comunicaciones, tanto inalámbricos como fijos. El objetivo

fundamental de estas técnicas es permitir a varios usuarios compartir el uso de

los recursos de comunicaciones de forma eficiente [9].

Existen 4 técnicas que son importantes en los sistemas inalámbricos

comerciales [10]:

32 2. TDMA (Acceso múltiple por división de tiempo)

3. CDMA (Acceso múltiple por división de código)

4. OFDMA (Acceso múltiple por división de frecuencia ortogonal)

A su vez podemos ver diferentes aplicaciones en la utilización de técnicas de

acceso múltiple en sistemas militares y sistemas inalámbricos comerciales [11].

1.4.1 FDMA

En la técnica de acceso múltiple por división de frecuencia FDMA por sus siglas

en ingles, se divide en bandas de frecuencia con el mismo ancho, cada una de

estas bandas se asignan a un usuario durante el tiempo que dure su llamada.

Es común agregar una banda de guarda para compensar imperfecciones en

los filtros, interferencias entre canales adyacentes y dispersión espectral (figura

1.15).

Los recursos de comunicación CR por sus siglas en ingles se muestran| en la

figura 1.15. La asignación de un usuario a una banda de frecuencia puede ser

durante un periodo de tiempo largo o permanente; los recursos de

comunicación pueden contener diferentes señales que se encuentran por

33

BANDA DE FRECUENCIA 1 BANDA DE FRECUANCIA 2 BANDA DE FRECUANCIA 2

BANDA DE GUARDA

BANDA DE GUARDA F

R E C U E N C I A

TIEMPO

0

f

1

f

2

f

3

f

4

f

5

f

FIGURA 1.15 ACCESO MÚLTIPLE POR DIVISIÓN DE FRECUENCIA

Esta técnica presenta algunas desventajas. En los sistemas FDMA cada móvil

utiliza un sub-canal de banda angosta, del ancho de banda total, por lo cual

una parte importante del espectro de potencia es sacrificado [1].

1.4.2 TDMA

En TDMA, o acceso múltiple por división de tiempo, la información de los

usuarios es enviada en tramas, cada una de estas tramas consiste en un

número de ranuras de tiempo, las cuales tienen la misma duración. Cada

usuario es asignado a una ranuras de tiempo, y solo le será permitido

transmitir durante ese tiempo en todo el ancho de banda (figura 1.16) [12].

También se tienen tiempos de guarda para evitar que suceda una

superposición de señales entre diferentes usuario, y también estos tiempos de

34 RANURA DE

TIEMPO 1 RANURA DETIEMPO 2 RANURA DETIEMPO 3 F R E C U E N C I A TIEMP O T I E M P O D E G U A R D A T I E M P O D E G U A R D A

FIGURA 1.16 ACCESO MÙLTIPLE POR DIVISIÓN DE TIEMPO

1.4.3 CDMA

En la técnica de CDMA, los diferentes usuarios comparten el mismo medio

físico, esto es la misma banda de frecuencia y el mismo tiempo (figura 1.17).

Los diferentes usuarios pueden ser identificados y separados en el receptor por

medio de un código [13].

Usuario 1 Usuario 2 Usuario 3 Usuario... Potencia Frec uencia Tiempo

35 1.4.4 OFDMA

OFDM es un caso de transmisión con portadoras múltiples, donde la

información es transmitida sobre un número de portadoras de menor tasa o

subportadoras.

Cada subcanal se modula con un símbolo de separación y entonces los N

subcanales son multiplexados en frecuencia, lo cual es una buena medida para

evitar el traslape espectral de canales y eliminar la interferencia entre canales,

y esto a su vez conduce al uso ineficiente del espectro disponible.

Usando la técnica de modulación con portadoras múltiples con superposición

aprovechamos de una manera eficiente el ancho de banda como se muestra en

la siguiente figura 1.18.

FIGURA 1.18 CONCEPTO DE UNA SEÑAL DE OFDM

Para llevar a cabo esta técnica de portadoras múltiples con superposición, se

necesita reducir la interferencia entre subportadoras, lo cual significa que es

36

Referencias

[1] H. Vincent, Poor, “Wireless communications signal processing

perspectives”, Perntice Hall PTR.

[2] Erik, Ström, “An introduction to spread spectrum systems”, Department of

signals and systems chalmer university of technology, Göteborg, Sweden,

2002.

[3] Raymond, L,. Pickholtz, “Theory of spread spectrum communications – a

tutorial” IEEE Transactions on communications, vol. COM-30, No.5, pp.

855-883, mayo de 1982.

[4] Ir, J,. Meel, “Spread spectrum”, Polytechnic de nayer instituut, octubre de

1999.

[5] J,. Laiho, “Radio network planning and optimization for UMTS”, Jhon Wiley

& Sons Ltd, 2006.

[6] Valery, P,. Ipatov, “Spread Spectrum and CDMA principles and

applications”, Jhon Wiley & Sons, Ltd, 2005.

[7] K,. Fazel, “Multi-Carrier and Spread Spectrum Systems”, John Wiley &

Sons Ltd, 2003.

[8] C,. Nishan, Canagarajah, “Spread spectrum technology and wireless

microphone systems”, Lectrosonics,inc , abril de 1996.

[9] Simon, Haykin, “Communication Systems”, John Wiley & Sons Ltd, 2001.

[10] Andrea, Goldsmith,” Wireless communications”, Cambridge University

Press, 2005.

[11] M,.R,. Karim, “W-CDMA and cdma2000 for 3G Mobile Networks”,

McGraw-Hill, 2002.

[12] Bernard, Sklar, “Digital Communications Fundamentals and Applications”,

Prentice Hall, 2001.

[13] Henrik, Schulze, “Theory And Applications Of Ofdm And Cdma Wideband

CAPÍTULO 2

SISTEMAS WCDMA

El objetivo de este capítulo es conocer la estructura y el funcionamiento de un

sistema basado en WCDMA. Así como los modos de operación TDD y FDD.

Dentro de la estructura y funcionamiento del sistema se explicaran diferentes

procesos como la transferencia de llamada y la estructura de la capa física,

encargada de controlar el uso de los canales físicos, así como suministrar a las

capas superiores, 2 MAC y RRC, los datos generados mediante los canales

de transporte. También se revisaran las funciones de la capa física.

Dentro de la transferencia de llamada se verán los distintos modos que soporta

el estándar, así como su funcionamiento el cual es un aspecto relevante dentro

del sistema.

Posteriormente se revisaran los objetivos y mecanismos del control de

potencia, que es uno de los aspectos más relevantes de WCDMA debido a que

sin éste el sistema no podría operar. El control de potencia es necesario para

mitigar el efecto cerca-lejos y optimizar el consumo de la batería de un móvil. El

estándar WCDMA utiliza control de potencia rápido en ambos enlaces.

Finalmente se describen los servicios de datos, HSPA, HSDPA y HSUPA.

37

2.1 INTRODUCCIÓN A LOS SISTEMAS WCDMA

Los aspectos y características de un sistema WCDMA se presentan de la

siguiente manera: WCDMA es un sistema que utiliza acceso múltiple por

división de código y secuencia directa, es decir los bits de información de

usuario son dispersados sobre un ancho de banda mayor al de la señal

original por la multiplicación de los datos de usuario con los chips derivados

del código de dispersión de CDMA. También soporta tasas de bit muy altas

(para el enlace de subida a 2Mbps), y la tasa de chip es de 3.84 Mcps con un

ancho de banda de aproximadamente 5MHz. El gran ancho de banda de

WCDMA suporta altas tasas de datos de usuario, así como incrementa la

diversidad de trayectorias múltiples.

WCDMA soporta tasas de datos de usuario variables. La tasa de datos de

usuario es guardada constantemente durante cada 10 ms de trama. Sin

embargo la capacidad de datos entre los usuarios pueden cambiar de trama a

trama.

La interfaz aérea en WCDMA permitirá a los operadores implementar diferentes

receptores avanzados como son: antenas inteligentes y detección de

multiusuario, todo esto para incrementar la capacidad y cobertura del sistema.

En la tabla 2.1 se muestran los parámetros y características que poseen los

sistemas WCDMA.

38

CARACTERISTICAS DE LOS SISTEMAS WCDMA

Método de Acceso

Múltiple SD-CDMA

Método de Duplexaje

FDD

TDD

Sincronización de

estaciones base Operación Síncrona

Tasa de Chip 3.84 Mcps

Duración de Trama 10 ms

Servicio de Multiplexaje

Múltiples servicios con

diferente calidad de

requerimientos de

multiplexaje sobre una

conexión

Concepto de Multitasa Factor de dispersión

variable y multicódigo

Detección

Símbolos piloto usados

coherentemente o Pilotos

comunes

Detección Multiusuario,

antenas inteligentes

Soportado por el estándar,

es opcional en la

implementación

TABLA 2.1 CARACTERÍSTICAS DE LOS SISTEMAS WCDMA

39