ESCUELA SUPERIOR DE INGENIERÍA MECANICA Y

ELECTRICA

UNIDAD PROFESIONAL “ADOLFO LOPEZ MATEOS”

INGENIERIA EN COMUNICACIONES Y ELECTRONICA

“

Segmentación de una red inalámbrica mediante VLAN´s

”

TESIS

QUE PARA OBTENER EL TITULO DE:

INGENIERO EN COMUNICACIONES Y ELECTRONICA

PRESENTAN:

Apreza Méndez Hugo

Bernal Hidalgo Jesús Alberto

Rodríguez Bravo Alejandra

ASESORES:

M. en C. Julio Delgado Pérez

M. en C. Gabriela Leija Hernández

“

SEGMENTACION DE UNA RED

INALAMBRICA MEDIANTE

O B J E T I V O

INDICE

INTRODUCCIÓN

ANTECEDENTES

ALTERNATIVAS DE SOLUCIÓN

CAPITULO 1 REDES INALAMBRICAS

1.1 Características de una red inalámbrica……… 2

1.1.1 Definición………... 2

1.1.2 WLAN……….. 3

1.2 Diferencias entre una red alámbrica y una inalámbrica………. 5

1.3 Estándares de redes inalámbricas………. 7

1.3.1 Trama del estándar 802.11………. 7

1.3.2 Evolución del estándar IEEE 802.11………... 9

1.4 Principales componentes de una red inalámbrica………... 15

1.4.1 Bridge………... 15

1.4.2 Switch……….. 16

1.4.3 Router……….. 21

1.4.4 Access Point………... 24

1.4.5 Adaptadores WLAN………... 26

CAPITULO 2 SATURACION DE ANCHO DE BANDA 2.1 Ancho de banda de las redes inalámbricas………. 30

2.2 Que es lo que propicia la saturación del ancho de banda………. 32

2.2.1 Dominios de colisión. ……… 32

2.3 Tipos de tráfico……… 35

2.4 Tasa de transferencia……… 36

2.4.1 Factores que determinan la tasa de transferencia…… 37

2.4.2 Cálculo de la tasa de transferencia de datos………….. 37

CAPITULO 3 ANALISIS DE UNA WLAN 3.1 Estructura de una WLAN………. 40

3.2 Topología……… 40

3.2.1 Ad-Hoc……….. 41

3.2.2 Infraestructura………. 42

3.3 Análisis de ubicación de un AP……… 43

3.4 Protección de una WLAN……….. 44

3.5 Planos……….. 44

3.6 Tipos de usuarios……….. 48

3.7 Análisis de tráfico mediante software………. 49

3.7.1 Descripción.……….… 49

3.7.2 Como capturar tráfico………. 50

3.7.3 Analizador Commeview para WiFi……… 51

CAPITULO 4 SEGMENTACIÓN 4.1 ¿Qué es la segmentación?... 56

4.2 Ventajas de la segmentación……….. 57

4.4 Segmentación mediante Switches………. 59

4.4.1 Funcionamiento y Latencia de un Switch………... 60

4.4.2 Conmutación en la capa 2 del Modelo OSI………... 61

4.4.3 Como aprende las direcciones un switch……… 62

4.4.4 Modo de conmutación del Switch………. 65

4.5 Segmentación mediante Routers……… 67

4.6 Creación de VLAN´s para segmentar una red……….. 71

CAPITULO 5 VLAN´s 5.1 Definición de una VLAN……… 74

5.2 Como funciona una VLAN……….. 75

5.2.1 Asignación de VLAN y Decisiones de envío……… 77

5.3 Tipos de VLAN……….. 79

5.3.1 VLAN Estática………. 79

5.3.2 VLAN Dinámica……….. 81

5.4 Estándar para VLAN………. 85

5.4.1 IEEE 802.1Q……… 85

5.4.2 IEEE 802.1P……… 86

5.5 Beneficios de la VLAN……….. 87

CAPITULO 6 CONCLUSIONES……… 89

ANEXOS……… 91

GLOSARIO………... 104

INTRODUCCION

Con el paso del tiempo y el avance de la tecnología, se requiere proporcionar al usuario mayor ancho de banda para soportar las aplicaciones de hoy en día, así como proveer de movilidad a aquellos usuarios que necesitan desplazarse de un lugar otro continuamente gozando de los mismos beneficios de aquellos que permanecen fijos. Es así como surgen las redes inalámbricas las cuales no vienen a sustituir a la red cableada si no a complementarlas, sin embargo nos proporcionan grandes ventajas sobre estas, ya que además de la movilidad nos permite disminuir los costos de instalación debido a la sencillez con que se puede realizar, extender sus limites permitiéndonos llegar a lugares que la red cableada no nos lo permite e incorporar nuevos usuarios de manera sencilla gracias a la facilidad con que se puede configurar la red inalámbrica.

Por otra parte los dispositivos de almacenamiento que antes eran fijos y contaban con mayor seguridad, ahora son móviles y pasean por todos lados, como por ejemplo las PC portátiles, PDAs (Asistente Digital Portátil) y teléfonos celulares, provocando que disminuya la seguridad de la información ya que la señal puede ser captada por cualquier intruso.

Uno de los aspectos más difícil e importante de cuidar dentro de una red inalámbrica es el tráfico que se genera cuando el medio es compartido por varios equipos cuyos usuarios manejan el mismo o diferente tipo de información la cual se mezcla en forma aleatoria e injusta para aquellos usuarios que requieren menor ancho de banda y generan menos trafico.

Un ejemplo de esto es, cuando nosotros tenemos una red de área local inalámbrica (WLAN) que cuenta con no mas de 5 terminales, el tema de tráfico no toma mucha importancia y las colisiones no son tan severas, haciendo que la administración de una WLAN pequeña sea muy fácil y sin necesidad de hacer configuraciones avanzadas, pero en la actualidad las redes WLAN crecen cada vez mas, un edificio puede contar con todas sus computadoras en red, manejando trafico considerable, provocando que el dominio de colisión sea uno solo y muy grande.

ANTECEDENTES

Debido a la necesidad de los usuarios por compartir información, surge la idea interconectar computadoras formando una red. Al aumentar el número de usuarios conectados a esta, y aplicaciones que requieran un uso más intensivo de la red, han generado la necesidad de mayor ancho de banda.

Dos computadoras que utilizan el mismo medio para comunicarse forman un dominio de colisión. Cuando ambas tratan de acceder el medio al mismo tiempo se produce una colisión, esto no es problema si se cuenta con pocas terminales, pero si se agrega otra a la red, el dominio de colisión crece. Cuando se forma una red de tamaño considerable, el tema de tráfico y dominio de colisión se vuelve importante, ya que el ancho de banda se ve mermado.

Al igual que en las redes cableadas, en las redes inalámbricas las colisiones también ocasionan pérdida de información, esto es debido a que cuando dos estaciones quieren hacer uso del medio al mismo tiempo, las ondas que viajan por el aire se pueden superponer modificando la señal y provocando que la información no llegue correctamente.

El crecimiento de las redes crea estos problemas, aparte de manejar el tráfico de las aplicaciones se produce tráfico de broadcast, que es cuando un paquete de datos es enviado a todos los nodos de la red, necesario hasta cierto punto, pero en una red amplia y mal administrada existen congestionamientos que pueden provocar retardos excesivos y que el rendimiento de la red baje. Por otro lado se producen retardos cuando se envía la información que no depende únicamente de la distancia y el número de dispositivos, si no también de qué tipo de dispositivos atraviese, ya que no es lo mismo pasar a través de un switch que a través de un router.

Todo lo anterior dio origen a la segmentación o creación de subredes, ya que había momentos en los que la mayoría de las terminales hacían uso del medio provocando muchas colisiones, y disminuyendo considerablemente el rendimiento de la red.

Existen dos motivos fundamentales para dividir una red en segmentos, estos son:

¾ Aislar el tráfico entre segmentos

¾ Obtener un ancho de banda mayor por usuario.

ALTERNATIVAS DE SOLUCION

Existen diferentes alternativas para resolver el problema del congestionamiento del ancho de banda, dichas soluciones son:

¾ Incremento de dispositivos de acceso (Access Point).

¾ Segmentación física.

¾ Segmentación lógica.

Los usuarios de un Access Point, deben compartir el ancho de banda. Es decir que mientras más usuarios estén conectados a este, menos ancho de banda habrá disponible para cada uno, entonces, esto se puede solucionar aumentando el número de Access Point, pero la desventaja de esta opción es que se tiene que hacer un gasto extra para aumentar el número de puntos de acceso cuando lo ideal es optimizar los recursos con los equipos que ya se encuentran instalados, además de que se debería calcular la cantidad optima de usuarios que pueden conectarse a un Punto de Acceso Inalámbrico, en función del ancho de banda requerido, pero para hacer esta estimación es necesario conocer antes el perfil de los usuarios y qué tipo de aplicaciones utilizan, pues el consumo de ancho de banda puede variar muchísimo entre los que cargan y descargan archivos de Autocad, o gráficos y los que sólo utilizan la red para consultas o archivos de texto.

La segmentación física se puede llevar a cabo mediante el empleo de dispositivos que trabajan en la capa 2 y 3 del modelo OSI, tales como Bridges, Switches y Routers. Una de las principales ventajas que nos ofrece la segmentación física es reducir el número de colisiones, organizando a los usuarios en segmentos, dependiendo del tipo de tráfico que manejen, incrementando con esto el rendimiento de la red. El inconveniente de este proceso es que cuando se necesita reubicar a un usuario, es decir pasarlo a otro segmento, se tiene que cablear de nuevo para llegar al área de trabajo y puede que la estructura del edificio no lo permita.

La segmentación lógica consiste en formar dominios de colisión con usuarios que no necesariamente están dentro de un mismo segmento físico, esto se hace mediante software, asegurándose que un grupo de usuarios en particular esta agrupado de manera lógica, además que la segmentación por medio de VLAN nos permite mover un usuario de un segmento lógico a otro diferente sin necesidad de hacer cambios físicos en la red, con lo cual el control administrativo es mas eficiente.

C

APÍTULO 1

| “Redes

CAPITULO 1 REDES INALAMBRICAS

1.1 Características de una red inalámbrica

1.1.1 Definición

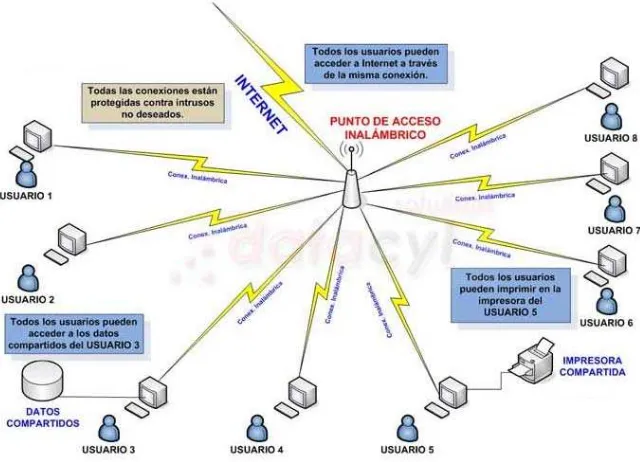

[image:15.612.153.473.445.676.2]Las redes inalámbricas son referidas a aquellas que no utilizan una conexión física para su comunicación, es decir, es una red en la cual dos o más terminales se pueden comunicar entre ellos gracias a señales de radiofrecuencia y son usadas por aquellas computadoras que se encuentran lejos o en constante movimiento, como se muestra en la figura 1.1. Las redes inalámbricas (Wireless Network) no son del todo recientes, pero con el desarrollo de la informática y los sistemas de información, la tecnología se ha convertido en una necesidad fundamental que requiere movilidad y flexibilidad. Tienen una enorme ventaja ya que se eliminan metros y metros de cables y por esta razón llegan a ser de menor costo que una red estacionaria (es el caso de edificios antiguos que no cuentan con ningún tipo de instalación), pero su seguridad debe ser más robusta, debido a la posible pérdida de la información por interferencias.

Por otro lado las redes wireless están diseñadas para extender o complementar a las redes convencionales de cables, usando potencias de radio mas altas en canales fijos de mayor ancho de banda, para poder ofrecer el rendimiento necesario para soportar una gama completa de servicios de LAN e Internet.

Las redes inalámbricas transmiten la información con un sistema de transmisión de información que usa ondas electromagnéticas. El alcance depende de varios factores, entre ellos, la potencia del emisor y el receptor, las paredes y obstáculos encontrados, la curvatura de la tierra, etc.

El término Wi-fi se relaciona a las redes inalámbricas ya que es una tecnología de radio que trabaja bajo el estándar IEEE.802.11 y permite que las computadoras en red se conecten sin cables. Utiliza como medio de transporte el aire donde se pueden compartir documentos y proyectos, conexión a Internet entre varios computadoras y tener un fácil acceso a Internet en áreas públicas. Usando una red inalámbrica Wi-Fi, se pueden conectar en red computadoras de escritorio, laptops y PDA’s (Personal Digital Assistant), además de compartir periféricos tales como servidores e impresoras.

Las redes inalámbricas operan de la misma forma que una red sobre cableado estructurado y sin las restricciones que imponen los cables. Además de permitir la movilidad libremente en el ambiente de oficina u hogar, también permite una simple conexión a Internet y redes corporativas.

Sin embargo, es posible hacer la combinación de redes alámbricas e inalámbricas, por ejemplo en un avión varias personas usan módems y teléfonos fijos al asiento, además cada asiento esta equipado con una conexión Ethernet donde los pasajeros pueden conectar sus computadoras. El sistema funciona de la siguiente manera, un enrutador simple en el avión mantiene un enlace de radio con algún enrutador en tierra, cambiando de enrutador según avanza el vuelo. Esta conexión (dentro del aeroplano) es una LAN (Red de Área Local) tradicional, excepto que su conexión al mundo externo resulta ser un enlace de radio en lugar de una línea alambrada.

1.1.2 WLAN

ya no se miden en metros, sino en kilómetros y redefinen la forma en la cual la industria contempla las LAN´s, por que una infraestructura debe desplazarse y cambiar según las necesidades de una organización.

Las redes WLAN no son nuevas, lo que paso fue que su introducción en el mercado e implantación a nivel doméstico y laboral aun se hizo esperar unos años. Uno de los factores que ayudaron al desarrollo de este tipo de red fue el asentamiento de Laptops y PDA´s en el mercado, ya que este tipo de productos portátiles reclamaban más la necesidad de una red sin ataduras y sin cables. A pesar de que una red de área local cubre un entorno geográfico limitado maneja una velocidad de transferencia de datos relativamente alta (mayor o igual a 1 Mbps tal y como especifica el IEEE), con baja tasa de errores y administrada de forma privada, además, proporciona libertad y flexibilidad para operar dentro de edificios y entre edificios. Así, las WLAN combinan conectividad de datos con movilidad de usuario. La figura 1.2 muestra la estructura de una WLAN.

Figura 1.2 Estructura de una WLAN

transmisión. El uso de RF es mucho más popular debido a su mayor alcance, mayor ancho de banda y más amplia cobertura. Permite también, que un usuario remoto permanezca conectado a la red aunque no esté unido físicamente a la misma. La conexión inalámbrica usualmente se lleva a cabo teniendo una terminal portátil que cuente con una tarjeta de interfaz inalámbrica instalada dentro de una computadora portátil.

Las WLAN´s utilizan las bandas de frecuencia de 2.4 GHz y de 5 GHz ya que están reservadas en la mayor parte del mundo para equipos sin licencia, siendo así, redes costeables para la movilidad. Es importante mencionar que una red o grupo de sistemas inalámbricos no carecen completamente de cables, deben recibir alimentación que les proporcionen energía para ser operados, además de que los dispositivos inalámbricos son sólo una parte de la red LAN cableada tradicional.

1.2 Diferencias entre una red alámbrica y una inalámbrica.

Para poder hablar de las diferencias entre una red alámbrica y una red inalámbrica debemos tomar en cuenta que una red inalámbrica no sustituye a una cableada,

[image:18.612.176.450.483.685.2]simplemente se emplea como complemento o bien, como una extensión, como se muestra en la figura 1.3; sin embargo, es indiscutible el sin fin de características importantes que maneja una red wireless.

Cuando hablamos de los beneficios reales y cuantificables al usar una red inalámbrica contra una red estándar cableada, podemos tocar el punto del uso en el hogar, el mejor beneficio es que no necesitas cablear, no tienes que perforar las paredes y el piso, ni esparcir cables sobre el piso o esconderlos bajo las alfombras. Si se tiene una oficina dentro de una empresa, las redes inalámbricas permiten agregar estaciones de trabajo nuevas sin tener que cablear adicionalmente o expandir el tamaño del hub o switch. Por otra parte, si alguien desea cambiar su escritorio de lugar, no es necesario cambiar el segmento de red debido a que el grupo de trabajo en red está disponible en todo el ambiente a través de la posición de diferentes Access Point.

El uso de una red inalámbrica facilita el crecimiento rápido de una empresa o negocio, además de que permite la transmisión en tiempo real a usuarios, esto trae consigo grandes posibilidades de servicio y productividad. Muchos usuarios móviles transportan sus propios adaptadores inalámbricos y pueden acceder fácilmente al e-mail e Internet vía una red inalámbrica Wi-Fi.

Una característica importante de las WLAN es que se pueden usar independientemente de una red cableada. Puede usarse en cualquier lugar como una red independiente que una a múltiples computadoras sin tener que elaborar o extenderse a una red cableada. Cuando se utilizan radiofrecuencias para la comunicación, se permiten conectar zonas a las cuales no se puede llegar utilizando cableado, ya sea por costo o por ubicación.

Por otro lado una instalación inalámbrica es a veces un poco más costosa que una red cableada, las redes inalámbricas tienen un bajo costo de mantenimiento; a mediano plazo, la inversión es fácilmente rentable.

Tocando el tema de la seguridad en redes inalámbricas, no es del todo fiable ya que es aún una tecnología innovadora. El cable es un medio exclusivo, mientras que el aire es un medio compartido, por lo tanto, la información que se transmite por el cable es privada, a diferencia de la que se transmite por el aire que es pública. El alcance aproximado de las ondas de RF en las redes WLAN es de 100 metros. El hecho de que la información en las redes inalámbricas viaje por el aire, y no por cable, genera grandes problemas de seguridad por las interferencias que puedan ocurrir.

En los tipos LAN por cable los medios físicos de transmisión han sido el par trenzado o bien el cable coaxial, un costo importante asociados a estas LAN es el instalar el cable físico. Además, si se modifica la disposición de los computadores interconectados, se puede incurrir en un costo similar al de la instalación original para cambiar el plan del cableado. Esta es una de las razones por las que han aparecido las LAN inalámbrica, esto es, LAN que no utilizan cables físicos como medio de transmisión.

1.3 Estándares de redes inalámbricas.

Como ya se ha mencionado anteriormente, debido a la necesidad de los usuarios de redes LAN por tener movilidad y eliminar las desventajas que provoca una conexión física cableada a la red, surge la idea de crear redes inalámbricas. Al implementar dispositivos de múltiples fabricantes, es importante que todos los dispositivos se conformen al mismo estándar para asegurar la interoperabilidad. Esto motivó la aparición del estándar IEEE 802.11 para redes inalámbricas, llamado así por el nombre del comité de estandarización del Institute of Electrical and Electronics Engineers (IEEE) que lo creó. El estándar IEEE 802.11 fue adoptado finalmente en 1997. Todos los equipos que implementan esta tecnología (tarjetas de red, puntos de acceso, etc.) se basan en una estructura de capas de acuerdo con el modelo de referencia OSI.

802.11 fue el primero, operando en la banda de los 2.4Gz, pero las velocidades de 1 y 2 Mbps que manejaba eran muy pequeñas y no permitían implementar aplicaciones empresariales muy grandes, por lo tanto se modifico para optimizar el ancho de banda o para especificar componentes de mejor manera con el fin de garantizar mayor seguridad o compatibilidad, de esta manera se crearon nuevos grupos de trabajo para crear otros estándares.

1.3.1 Trama del estándar 802.11

Figura 1.4 Trama del estándar IEEE 802.

¾ Versión de protocolo: permite interoperabilidad entre distintas versiones.

¾ Tipo: control, gestión o datos.

¾ Al sistema de distribución (DS): indica si la trama va hacia el sistema de

distribución.

¾ Del sistema de distribución (DS): indica si la trama procede del sistema de

distribución.

¾ Más fragmentos: si quedan más fragmentos por transmitir.

¾ Reintento (Retry): si ésta trama es una retransmisión

¾ Gestión de energía: lo utiliza la base para activar o desactivar el estado de

sueño o “ahorro de potencia” de una estación.

¾ Más datos: si el transmisor tiene más tramas para el receptor.

¾ WEP: este bit indica que el campo de datos y el CRC1 están encriptados por el

algoritmo WEP.

¾ Orden: si se deben procesar las tramas en orden escrito.

¾ Duración: duración de tramas.

¾ Direcciones: origen, destino; para tráfico intercelular, estaciones base de

origen y destino.

¾ Secuencia: 12 bits para trama y 4 bits para fragmento.

¾ Datos: entre 0 y 2312 bytes.

1.3.2 Evolución del estándar IEEE 802.11

Con el paso del tiempo la necesidad de tener mayores velocidades de transmisión y mecanismos de seguridad más eficientes, motivo al desarrollo de nuevos estándares para redes inalámbricas que toman como base al estándar 802.11, pero se le agregaron ciertas características que satisfacen a los usuarios.

Los estándares 802.11a, 802.11b y 802.11g, llamados "estándares físicos", son modificaciones del estándar 802.11 y operan de modos diferentes, lo que les permite alcanzar distintas velocidades en la transferencia de datos según sus rangos, estos serán descritos a continuación.

Estándar 802.11a

Éste es definido como el estándar de alta velocidad. Esta extensión del protocolo 802.11 agregaba velocidad a los datos de 6, 9, 12, 18, 24, 36, 48, y 54 Mbps; sin embargo, solo es obligatoria la compatibilidad con 6, 12 y 24 Mbps. Es ideal para realizar sistemas que trabajen con gran cantidad de recursos y carga de trabajo, por ejemplo la que incluyen voz y video. Generalmente se utiliza para realizar coberturas pequeñas pero tiene la desventaja de no ser compatible con otros estándares.

La velocidad de un equipo compatible con el estándar 802.11a es menor que la de los productos LAN inalámbricos que operan en una banda de frecuencia de 2.4 GHz

El estándar 802.11a se basa en la tecnología llamada OFDM2 (Multiplexaje por

división de frecuencias ortogonales) y transmite en un rango de frecuencia de 5 GHz. Además, 802.11a permite tener en funcionamiento hasta 8 canales sin solapamiento, lo que redunda en un aumento de la capacidad disponible para comunicaciones simultáneas.

Una onda de 5 GHz tiene aproximadamente la mitad de longitud de una onda de 2.4 GHz Estas ondas más cortas tienden a pasar a través del agua con una atenuación menor que las ondas más largas de 2.4 GHz

dicha banda, la sobrepoblación. Esto, a su vez, produce una ventaja importante para 802.11a debido a que opera en la banda de 5 GHz que está más limpia y sufre de menos interferencia por parte otros dispositivos.

En esta zona del espectro existe una mayor cantidad de ancho de banda disponible. Adicionalmente, las distancias de cobertura se ven reducidas significativamente, alcanzándose entre 30 m (a 54 Mbps) y 300 m (a 6 Mbps) en exteriores, y entre 12 m (a 54 Mbps) y 90 m (a 6 Mbps) cuando se utiliza en interiores.

802.11a presenta una mayor simplicidad y madurez tecnológica que repercute en unos menores costos y en un acceso más rápido al mercado. Pero el problema se encuentra en que ha transcurrido bastante tiempo desde que se aprobó el estándar y los requisitos de esta tecnología han cambiado considerablemente, en especial aquellos relativos a la seguridad y la interoperabilidad.

En muchos países se ha asignado una porción más grande del espectro de frecuencia para la operación sin licencia en 5 GHz en comparación con la banda de 2.4 GHz. Como ejemplo, en Estados Unidos y otros países que se apegan a las regulaciones FCC (Comisión Federal De Comunicaciones), se ha apartado un total de 300 MHz para la operación sin licencia. La especificación 802.11a está diseñada para aprovechar 200 MHz de la porción permitida.

Estándar 802.11b

Este estándar se aprobó en 1999, para velocidades de 5.5 y 11 Mbps usando una extensión de la modulación DSSS3 (Direct Sequence Spread Spectrum) en la cual se pueden utilizar hasta siete canales, cada uno con velocidad de datos de 1 o 2 Mbps. El número de canales disponible depende del ancho de banda reservado por las diversas agencias reguladoras. Cada canal tiene un ancho de banda de 22 MHz, las velocidades máximas sobre TCP (Transmission Control Protocol) son de aproximadamente 5.9 Mbps y 7.1 Mbps sobre UDP, el método de acceso al medio es el mismo que 802.11 (CSMA/CA4 ), el aumento de velocidad y los bajos costos consiguieron un rápido crecimiento de la demanda de los productos para redes inalámbricas con el estándar 802.11b.

dependiendo la calidad de la señal recibida, la señal se puede ver afectada en espacios cerrados, donde hay muchos obstáculos como paredes, en espacios libres la señal puede alcanzar unos 120 m con una tasa de transmisión de 11 Mbps y hasta unos 460 m a velocidades de 1 Mbps.

El estándar 802.11b trabaja sobre la banda de los 2.4 MHz, se caracteriza por un conjunto de canales de 22 MHz que se traslapan entre sí, con 13 canales para Europa, Japón con 14 y Estados unidos con 11 canales disponibles

Algo que hace popular a este estándar y lo que está dejando rezagado al 802.11a es que es compatible con el 802.11g, un nuevo estándar que ofrece velocidades de hasta 54 Mbps, se debe tener en cuenta que cuando en un Access Point se tienen conexiones con estaciones que cuenten con tarjetas de red wireless 802.11 b/g la tasa de transferencia se fija a la mas baja, en este caso la b que sería de 11 Mbps.

Entonces las características que han hecho de este un estándar popular son:

¾ Velocidad: puede ofrecer velocidades de hasta 11 Mbps.

¾ Rango: la norma señala que por lo general que para que una señal sea eficaz debe de estar dentro de 50 metros, aunque esto puede variar dependiendo de muchas variables como, la estructura, obstáculos, línea de vista, interferencias entre otros dispositivos etc.

¾ El precio: los puntos de acceso y tarjetas inalámbricas 802.11b son bastante económicas, lo que ha hecho que la mayoría de dispositivos sean compatibles con este estándar

Estándar 802.11g

Este estándar fue creado por el IEEE (Instituto de Ingenieros Eléctricos y Electrónicos) en junio de 2003, este estándar utiliza la banda de 2.4 GHz al igual que el estándar 802.11b pero opera a una velocidad 54 Mbps transferencia.

El estándar 802.11g se está convirtiendo en muy popular en los últimos años gracias a las ventajas que este ofrece como son: velocidad, calidad de transmisión, bajo costo y compatibilidad.

Su máxima velocidad es de 54 Mbps, sin embargo esperan alrededor de 11 Mbps en condiciones normales.

Ofrece un rango de alcance de 33m, que puede variar dependiendo de muchos factores, si la red se instala en un apartamento, oficina o si hay interferencia de señales.

La calidad de transmisión es buena ya que opera en la frecuencia 2.4 GHz con lo cual se que evita tener interferencias librando obstáculos debido a que opera a baja frecuencia.

Utiliza el modo de propagación o modulación OFDM, implementando al mismo tiempo las modalidades 802.11b. Utiliza WPA (Wi-Fi Protected Access)5 como mecanismo de seguridad.

El grupo 802.11, abarca otros estándares importantes que tienen mucho que ver con la mejora y evolución, los cuales se mencionaran a continuación:

Estándar 802.11c

El estándar 802.11c es solamente una versión modificada del estándar 802.1d que permite combinar el 802.1d con dispositivos compatibles 802.11 (en el nivel de enlace de datos del modelo OSI). Especifica métodos para la conmutación inalámbrica, o lo que es lo mismo, métodos para conectar diferentes tipos de redes mediante redes inalámbricas.

Estándar 802.11d

Este estándar es parte de la familia de estándares para áreas locales y metropolitanas.

Estándar 802.11e

Este estándar fue desarrollado con el objetivo de proporcionar soporte de calidad de servicio (QoS) en redes LAN, con el avance de las tecnologías y técnicas de transmisión hoy en día las aplicaciones en tiempo real son una realidad y cada vez son más demandadas, por ello la tecnología IEEE 802.11 fue diseñada para soportar tráfico en tiempo real.

Este estándar introduce nuevos mecanismos al nivel de la capa MAC para soportar estos servicios que requieren de cierta calidad de servicio, este estándar para garantizar el objetivo planteado por el 802.11e se introduce un elemento llamada Hybrid Coodination Function (HCF) o función de coordinación hibrida.

Estándar 802.11f

El estándar 802.11f fue diseñado con el objetivo de establecer la interoperabilidad entre puntos que proporcione cobertura sobre una red WLAN multiproveedor, es decir que permite al usuario cambiar de una canal de radio o cambiar de un Punto de Acceso a otro sin perder la comunicación entre los dispositivos, lo que se denomina como Roaming.

Estándar 802.11h

Se hizo público en octubre de 2003, consiste en una evolución del 802.11 ya que permite la asignación dinámica de canales y el control automático de potencia para minimizar los efectos de posibles interferencias con el fin de resolver problemas derivados de la coexistencia de las redes 802.11a con sistemas de Radares y Satélites en la banda de los 5 GHz.

Estándar 802.11i

Se creó para estandarizar la seguridad en las WLAN. Su objetivo es ofrecer una forma interoperable y estándar de asegurar datos inalámbricos. Puede aplicarse a los estándares físicos a, b y g de 802.11 proporcionando una alternativa a la WEP (Privacidad Equivalente Cableada)6 con nuevos métodos de encriptación y

procedimientos de autentificación. Elimina muchas de las debilidades de sus predecesores tanto en lo que autenticación de usuarios como a robustez de los métodos de encriptación se refiere.

Básicamente, 802.11i incrementa la seguridad WLAN utilizando algoritmos de encriptación y técnicas basadas en claves más avanzadas. Cuando una estación inalámbrica solicita abrir una sesión con el punto de acceso, entre ambos extremos se establece una clave PMK (Pairwise Master Key)7.

Pese a los importantes avances que 802.11i introduce en la seguridad WLAN, muchos usuarios están retrasando su adopción por cuestiones de costo, complejidad e interoperabilidad.

A lo largo de los últimos meses, han ido apareciendo en el mercado los primeros productos WLAN que implementan el nuevo estándar de seguridad inalámbrica 802.11i, esta especificación ha venido sin duda a resolver uno de los principales inconvenientes que las organizaciones oponían a la introducción de manera indiscriminada de redes inalámbricas en sus organizaciones.

Estándar 802.11n

Desde enero de 2004, el IEEE, está trabajando en él sólo se ha logrado hasta ahora un borrador, que todavía no es definitivo y que, como suele suceder, puede ser modificado hasta la aprobación final del estándar 802.11n. El objetivo es elaborar un estándar con velocidades de transmisión superiores a 100 Mbps.

También se espera que el alcance de operación de las redes sea mayor con este nuevo estándar gracias a la tecnología MIMO (Multiple Input – Multiple Output), que permite utilizar varios canales a la vez para enviar y recibir datos a través de múltiples antenas de transmisión y recepción.

El dilema de este estándar 802.11n, es el tema de la homologación y certificación de equipos, conviene aclarar, desde ya, y enfatizar que la compra de equipos homologados y certificados por la Wi-Fi Alliance es de vital importancia para garantizar un funcionamiento armónico de los diversos elementos que componen una red inalámbrica. Aún no existe y sólo hay un borrador que todavía puede ser modificado una o más veces. Por consiguiente la Wi-Fi Alliance, ha comunicado que no certificará productos respecto del inexistente estándar 802.11n.

Por todo esto es importante dejar claro a todos los usuarios que cualquier producto que compren de 802.11n no es estándar y puede presentar ahora y, aún más en el futuro, problemas de compatibilidad con otros elementos de la red inalámbrica.

1.4 Principales componentes de una red inalámbrica

1.4.1 Bridge

[image:28.612.135.490.531.694.2]Un bridge permite conectar lugares remotos y así poder crear un el enlace, son normalmente usados para conectar redes LAN de forma inalámbrica entre dos edificios. Los bridges usados en WLAN proporcionan una conexión de alta velocidad y un rango extenso de cobertura que se puede tener con el uso de antenas direccionales con línea de vista, también se puede integrar en una única WLAN las redes ubicadas en edificios que se encuentran separadas por varios kilómetroscomo se muestra en la figura 1.5.

Puede ser usado para ampliar la cobertura de la red inalámbrica por falta de señal ya que extiende el alcance de la WLAN retransmitiendo las señales para pasar los datos entre un AP y una computadora. Los metros que cubre un bridge va en función de los obstáculos (Edificios, Paredes, Puertas) que se encuentre en su camino, pero lo normal son 100 metros en interior, donde son utilizados para cubrir áreas con baja señal ampliando su cobertura y 300 metros en exterior.

Puede ser utilizado cuando una computadora esta fuera de la distancia cubierta por un router inalámbrico colocándolo entre estos dos de tal forma que se pueda cubrir una distancia más amplia y todos los dispositivos puedan ser conectados a la WLAN como se muestra en la figura 1.6.

Figura 1.6 Uso de Bridge para ampliar la cobertura de una WLAN

1.4.2 Switch

Figura 1.7 Funcionamiento del switch de acuerdo al modelo OSI

Su funcionamiento es similar al del puente, de hecho se refiere al switch como un puente multipuertos con la diferencia de que el puente por lo general solo puede analizar y retransmitir las tramas de una en una, mientras que el switch de capa 2 del modelo OSI tiene varias rutas de datos que actúan en paralelo, pudiendo así manejar múltiples tramas simultáneamente, además de que los puentes solo cuentan con el mecanismo de almacenamiento y envío haciendo mas rápido al switch, el cual segmenta la red en pequeños dominios de colisiones, obteniendo un alto porcentaje de ancho de banda para cada estación final, esto se consigue debido a que al segmentar la red en dominios mas pequeños se evita que cada estación compita por el medio, ya que este proporciona a cada una de ellas su propio ancho de banda sin la necesidad de compartirlo con las demás estaciones.

El switch de capa 2 del modelo OSI presenta varias características interesantes:

¾ No se necesita cambiar el software ni el hardware de los dispositivos conectados para convertir una LAN conectada por medios de hub a una LAN con un conmutador, es decir que podemos hacer el cambio transparente.

¾ El switch de capa 2 del modelo OSI permite el escalado de forma sencilla, pudiéndose conectar dispositivos adicionales a el mediante el incremento correspondiente de su capacidad.

¾ En el mercado podemos encontrar dos tipos de switches:

¾ Switch de almacenamiento y envío (store-and-forward switch): el switch

acepta una trama sobre una línea de entrada, la almacena temporalmente y después la encamina hacia la línea de salida correspondiente.

¾ Switch rápido (cut-through switch): el switch aprovecha que la dirección de

destino se encuentra al comienzo de la trama MAC para retransmitir la trama entrante sobre la línea de salida correspondiente tan pronto como sabe la dirección de destino.

El switch rápido permite el mayor rendimiento posible, este solo recibe los primeros 6 bytes de una trama que contienen la dirección MAC y a partir de aquí empieza a enviar al destinatario aunque a riesgo de no descartar tramas erróneas ya que no comprueba el campo CRC antes de efectuar la retransmisión, lo contrario al Switch de almacenamiento en el cual, la retransmisión de las tramas implica un retardo pero mantiene la integridad completa de la red.

Los conmutadores (switch) llevan a cabo dos operaciones básicas:

¾ Conmutar tramas de dato: es decir cuando llega una trama a un medio de entrada y es transmitido a otro de salida.

¾ Mantener las operaciones de conmutación: el switch construye y mantiene tablas de conmutación.

El funcionamiento de un switch en una red WLAN es similar al de una red LAN, la única diferencia radica en el medio de transmisión, pero en ambas funciona de la siguiente manera:

¾ Una vez que la información empieza a fluir por los puertos, esta es filtrada, es decir que la dirección es transmitida directamente al segmento donde se encuentra el destino.

¾ La velocidad de proceso depende del procesador del switch,, existe un parámetro conocido como “back-plane” o plano trasero que define el ancho de banda máximo que soporta un switch, el cual depende del procesador, del numero de tramas que este sea capaz de procesar.

Los conmutadores modernos hacen posible que un nodo pueda tener varias rutas alternativas para llegar a otro, esto es un problema para los switch domésticos el aprender su dirección ya que aparecerá en dos de sus entradas lo que se llama “loop” o enlace redundante, los switch potentes eliminan esta complicación ya que se les puede implementar el protocolo Spanning tree IEEE 802.1d el cual se encarga de eliminar los enlaces redundantes.

Una de las características mas importantes de los switch y que ha venido ganando importancia, es que estos han desarrollado un tipo de segmentación lógica mediante la implementación de VLAN’s, este tipo de segmentación es más cómoda ya que se hace por medio de software, se puede crear un segmento lógico donde las estaciones que lo conformen no estén precisamente en el mismo segmento físico, facilita la movilidad de estaciones de usuario en un edificio donde no será necesario hacer nuevas conexiones física para re-ubicarlo si no que esto se hace simplemente mediante software, lo que le ha dado mucho auge en las empresas.

Switch de la capa 3 del modelo OSI

Los conmutadores de capa 2 del modelo OSI ofrecen unas prestaciones adecuadas para satisfacer los elevados requisitos de tráfico generado por computadores personales, estaciones de trabajo y servidores. No obstante, a medida que el numero de dispositivos en un edificio o conjunto de ellos crece, los switch de capa 2 del modelo OSI muestran algunas deficiencias, entre estas una fundamental de ellas es la sobrecarga de difusión.

dispositivos conectados a cualquier segmento de la red interconectado por conmutadores de capa 2 del modelo OSI, en una red de tamaño considerable una tasa de tramas de difusión elevada puede crear una sobrecarga en la red o lo que es peor lo que se conoce como tormenta de difusión.

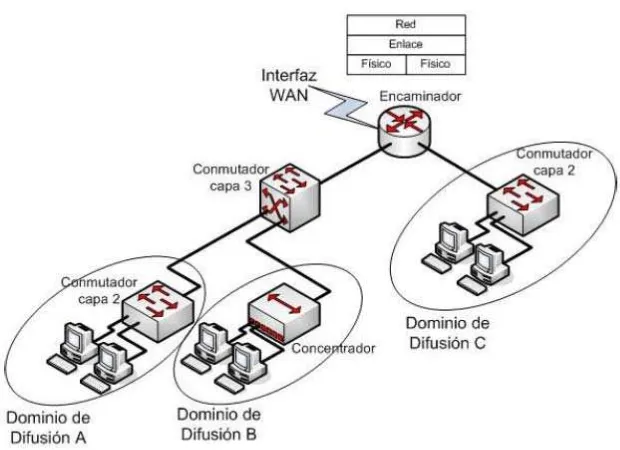

[image:33.612.137.447.344.569.2]Un switch de capa 3 puede lidiar con esto ya que una solución para este problema seria dividir la red en subredes (como se muestra en la figura 1.8) una tarea que hace los routers, solo que para redes WLAN (Wireless LAN) de alta velocidad, los switch pueden bombear del orden de millones de paquetes por segundo, mientras que un router, su rendimiento se maneja por debajo del millón de paquetes por segundo, para satisfacer estos requisitos de carga, algunos fabricantes han desarrollado dispositivos de encaminamiento que implementan la lógica de retransmisión de paquetes en hardware.

Figura 1.8 Red basada en switches

¾ Switch tipo paquete a paquete: funciona de forma idéntica a un dispositivo de encaminamiento tradicional, dado que la lógica de retransmisión esta en el hardware, esto hace que aumente el rendimiento con respecto a uno de lógica de retransmisión por software.

¾ Switch basado en el flujo: este trata de mejorar el rendimiento mediante la identificación de lujos de paquetes IP que poseen las mismas direcciones de origen y de destino. Esta tarea puede realizarse observando el tráfico de salida o bien utilizando una etiqueta de flujo en la cabecera de cada paquete, que solo está disponible para IPv6.

1.4.3 Router

[image:34.612.198.425.425.646.2]Enrutamiento o ruteo, es el proceso de enviar información a un destino concreto como puede ser otro usuario o sistema informático. El router es un dispositivo de hardware para interconexión de redes de computadoras que realiza ese envío, opera en la capa tres del modelo OSI (nivel de red) y permite asegurar el enrutamiento de paquetes entre redes o determinar la ruta que debe tomar el paquete de datos. La figura 1.9 muestra la conexión de dos redes mediante routers.

Al funcionar en una capa mayor que la del switch, el ruteador distingue entre los diferentes protocolos de red, tales como IP, IPX, AppleTalk, etc. Esto le permite hacer una decisión más profunda al momento de reenviar los paquetes. La inteligencia de un ruteador se basa en diversos factores, más que por la dirección MAC destino y el protocolo de red, para seleccionar la ruta de envío. Estos factores pueden incluir la cuenta de saltos, velocidad de la línea, costo de transmisión, retraso y condiciones de tráfico. La desventaja es que el proceso adicional de procesado de tramas por un ruteador puede incrementar el tiempo de espera o reducir el desempeño del ruteador cuando se compara con una simple arquitectura de switch.

Un router es básicamente un computador muy rápido. Tiene un procesador, memoria, software y conexiones de entrada y salida. Estas entradas y salidas serán donde se conecten los equipos de red, los cuales queremos que comuniquen con otros equipos.

Los routers operan en dos planos diferentes:

¾ Plano de Control: en la que el router se informa de que interfaz de salida es el

más apropiado para la transmisión de paquetes específicos a determinados destinos.

¾ Plano de Reenvío: que se encarga del proceso de envío de un paquete

recibido en una interfaz lógica a otra interfaz lógica saliente.

El proceso de ruteo comienza cuando una computadora transmite un paquete de información a otro usuario, el cual puede o no estar en la misma red local que el que envía el paquete. La primera función de un router es saber si el destinatario de un paquete de información está en nuestra propia red o en una remota. Para determinarlo, el router utiliza un mecanismo llamado "máscara de subred". La máscara de subred es parecida a una dirección IP (la identificación única de una computadora en una red, algo así como su nombre y apellido) y determina a que grupo de computadoras pertenece uno en concreto.

Este paquete de información, que puede ser parte de un correo electrónico, o parte de una transferencia de archivos, es enviado a las demás interfaces excepto por la que llego.

Los routers utilizan ciertos protocolos para comunicarse entre sí y compartir información que les permita tomar la decisión de cual es la ruta más adecuada en cada momento para enviar un paquete, estos son llamados protocolos de enrutamiento8. Los protocolos más usados son RIP9, OSPF9 y BGP9, que se encargan de gestionar las rutas de una forma dinámica, es decir encuentran los destinos de redes remotas de forma automática y con muy poca configuración manual. Aunque no es estrictamente necesario que un router haga uso de estos protocolos, pudiéndosele indicar de forma estática, esto requiere que cada dirección de destino sea introducida individualmente en la memoria del router, con la dirección del siguiente router en la cadena. Este router destino es llamado “next hop” o siguiente salto.

Este método se utiliza en redes más pequeñas y poco complejas. Según las redes van creciendo con cientos de routers y computadoras, seguir un control ruta por ruta para direccionar datos de un lado a otro se hace bastante difícil.

Cada PC conectada a una red (bien sea una local o WLAN) tiene lo que llamamos una tarjeta de red. La tarjeta de red gestiona la entrada-salida de información y tiene una identificación propia llamada identificación MAC. A esta identificación MAC la podríamos llamar identificación física. El router asocia las direcciones físicas (MAC) a direcciones lógicas (IP). En comunicaciones informáticas, una dirección física (MAC) puede tener varias direcciones lógicas (IP).

El router es responsable de crear y mantener tablas de ruteo para cada capa de protocolo de red, de esta manera el ruteador extrae de la capa de red la dirección destino y realiza una decisión de envío basado sobre el contenido de la especificación del protocolo en la tabla de ruteo. Si existe un problema por algún segmento, el router prueba otra ruta y mira si el paquete llega al destino, si no es así, prueba otra, y si esta tiene éxito, la almacena como posible ruta secundaria para cuando la primera (la más rápida) no funcione. Toda esta información de rutas se va actualizando constantemente durante las 24 horas del día.

frecuencias y los protocolos en los que trabajan. La figura 1.10 muestra un router inalámbrico.

En Wi-fi estas diferencias se dan en las denominaciones como clase a/b/g/ y n.

Figura 1.10 Router inalámbrico

Comúnmente los routers se implementan también como puertas de acceso a Internet por ejemplo un router ADSL10, usándose normalmente en casas y oficinas pequeñas.

Los hay de varias tipos y tamaños y con diferentes capacidades.

1.4.4 Access Point (AP)

Es el dispositivo central de una WLAN encargado de recibir la información de los diferentes dispositivos cliente, actuando como un punto de conexión entre redes inalámbricas y cableadas, permitiendo que las tramas fluyan entre ambas redes.

Figura 1.11 Conexión de un AP

Generalmente se instala en una pared alta o el techo y puede soportar múltiples usuarios simultáneamente, entre 15 y 250 usuarios, dependiendo de la tecnología, configuración y el uso. Es relativamente fácil de extender una WLAN agregando más AP para reducir la congestión de la red y expandir el área de cobertura, si conectamos muchos AP juntos, podemos llegar a crear una enorme red con miles de usuarios conectados, sin apenas cableado y moviéndose libremente de un lugar a otro con total comodidad.

El área de cobertura de un AP está determinada por la potencia con que transmite, mientras un dispositivo móvil pueda recibir información se encontrará dentro de su área de cobertura, al aumentar la distancia entre el AP y el dispositivo móvil, la potencia recibida por este será menor hasta llegar a un punto en el cual no sea capaz de recibir la señal.

Las diferentes velocidades que alcanza varían según el fabricante. La distancia o alcance de estos equipos es proporcionada en la característica del fabricante y en promedio va de 100 m en interiores y de 200 m en exteriores.

En general sus funciones más importantes son:

¾ Ampliar la distancia inalámbrica entre los PC Clientes inalámbricos y el

receptor de señal o punto de Acceso.

¾ Si nuestro router no tiene WLAN, el Punto de Acceso suple dicha función.

¾ Es un buen gestor de tráfico de la red inalámbrica entre los terminales

inalámbricos más próximos al Punto de Acceso.

¾ Pueden gestionar y controlar simultáneamente muchos computadores Cliente

a la vez, pudiendo llegar hasta 50 dispositivos simultáneos.

¾ El alcance es de unos 150 metros en zonas abiertas, en zonas amplias se

necesiten más Puntos de Acceso o Bridges para cubrir a todos los equipos inalámbricos de la Red LAN.

El estándar 802.11 es bastante ambiguo y no define con claridad todas las funciones que debería realizar un AP y sólo lo describe de una manera muy superficial. Esto dio lugar a que cada fabricante lo diseñara según su criterio, combinando las funciones de bridge con las características de enrutador básico y conmutador LAN.

Existen diversos tipos de AP pero se acostumbra agruparlos en dos categorías: Básicos y Robustos.

Características de AP Básicos:

¾ Más económicos.

¾ Más sencillos de gestionar y configurar.

¾ Es más fácil compatibilizarlos con otras marcas.

Características de AP Robustos:

¾ Son bastante inteligentes e incorporan funciones adicionales de gestión y seguridad.

¾ Son más costosos.

¾ Son más complicados de gestionar.

1.4.5 Adaptadores WLAN

tener conectividad o al menos contar con la opción para que por medio de un adaptador proporcione conectividad inalámbrica.

Hoy en día todos los computadores portátiles cuentan con tarjeta de red inalámbrica y para aquellos que no son tan actuales y no tienen conectividad inalámbrica existen las tarjetas PCMCIA que se conectan en las ranuras de las portátiles, estas tarjetas son como la que se muestra en la figura 1.12

Figura 1.12 Adaptador wireless tipo PCMCIA

Acceso desde una computadora de escritorio

[image:40.612.214.383.236.348.2]Para el caso que contemos con una computadora de escritorio y necesiten de una conexión inalámbrica, existen las tarjetas PCI como la de la figura 1.13, la cual se coloca en el interior del equipo.

Algo de lo más novedoso en adaptadores inalámbricos son los USB como el que se muestra en la figura 1.14, estos tienen la ventaja de que podemos mover el adaptador para conseguir una mejor señal ya que podemos utilizar un cable USB de suficiente longitud para permitir movilidad la adaptador.

Figura 1.14 Adaptador de wireless tipo USB

Conseguir una conexión inalámbrica también se puede lograr con un adaptador tipo SD (Secure Digital) como el que se muestra en la figura 1.15, este es ideal para PDA’s que no tienen ranuras para una PCMCIA (Personal Computer Memory Card International Association) o USB, la desventaja de esta es que la potencia no es la misma que la de una PCMCIA.

.

C

APÍTULO

2

| “Saturación

CAPITULO 2 SATURACION DE ANCHO DE BANDA

2.1 Ancho de banda de las redes inalámbricas

El ancho de banda es la máxima cantidad de datos que pueden pasar por un segmento de red en un momento dado durante unsegundo. La unidad de medida es en Hz a nivel analógico y en bps en señales digitales. Determina la cantidad de conexiones simultáneas que se pueden establecer entre los usuarios y el servidor. Tiene una particularidad importante, pues cuando mayor sea el ancho de banda que ofrece el servidor, más usuarios podrán conectarse a la vez, por lo tanto, más datos podrán circular por segundo.

Es importante estudiar el ancho de banda en una red porque, por ejemplo, muchas de las aplicaciones de red como Internet, servicio de transferencia de archivos (FTP), VoIP, etc. requieren el uso adecuado del ancho de banda de la red para que el servicio tenga un buen desempeño. Si en el momento en que se realiza una llamada por medio de VoIP, no se pudiera asegurar el ancho de banda necesario para la transmisión, la llamada podría perder calidad en el audio.

El ancho de banda tiene ciertas características fundamentales:

¾ El ancho de banda se encuentra limitado por razones físicas y tecnológicas; el ancho de banda es finito, por lo que se tiene que moderar su uso de acuerdo a las necesidades más importantes en el momento y los servicios que se consideren como críticos. La principal limitación es el medio físico pues aunque las tecnologías han permitido grandes velocidades de transferencias, no se ha podido aprovechar al máximo el ancho de banda.

¾ El ancho de banda no es gratuito; generalmente se compra a un proveedor de servicios, lo cual lleva a los administradores de red a tomar decisiones sobre los equipos, servicios y políticas a establecer en la red, y traducir esto en términos de ahorro económico.

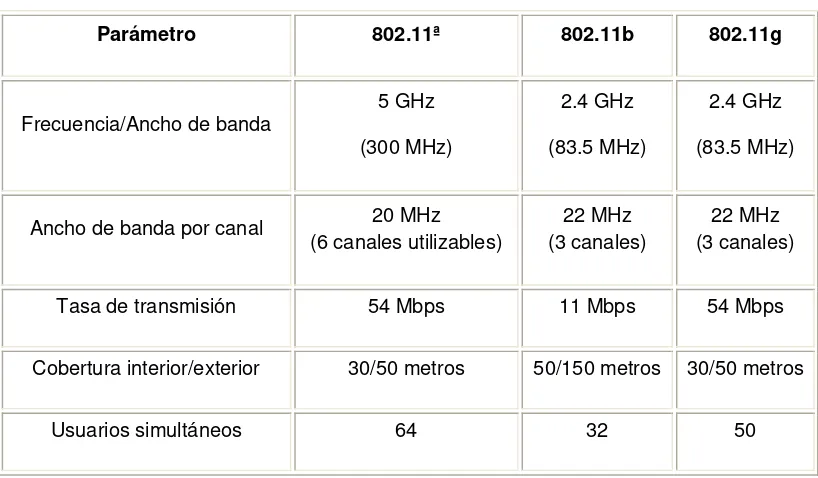

Cuando hablamos de redes inalámbricas, el ancho de banda disponible está limitado por las características de los equipos que permiten la conectividad con la red; esto se encuentra más detallado por las especificaciones del estándar en el que se basa el equipo. En este caso, se maneja el estándar 802.11 (versiones a, b y g). La tabla 2.1 muestra un breve resumen acerca del ancho de banda en redes inalámbricas dependiendo del estándar en uso.

Tabla 2.1 Ancho de banda de las redes inalámbricas.

Parámetro 802.11ª 802.11b 802.11g

Frecuencia/Ancho de banda 5 GHz (300 MHz)

2.4 GHz

(83.5 MHz)

2.4 GHz

(83.5 MHz)

Ancho de banda por canal 20 MHz (6 canales utilizables)

22 MHz (3 canales)

22 MHz (3 canales)

Tasa de transmisión 54 Mbps 11 Mbps 54 Mbps

Cobertura interior/exterior 30/50 metros 50/150 metros 30/50 metros

Usuarios simultáneos 64 32 50

2.2 Que propicia la saturación del ancho de banda

El verdadero desafío en las redes inalámbricas consiste en proveer a cada usuario el ancho de banda suficiente para sus labores, se ha manejado el concepto de que, entre más ancho de banda en una red, mayor va a ser su desempeño; pero esto no es necesariamente cierto.

La decisión de incrementar el ancho de banda disponible en una red existente recae sobre el administrador, cuando se determina que las capacidades de transferencia de la red comprometen la disponibilidad de los servicios de la misma, es decir, que el flujo de datos es tan grande, que ocupa todo el ancho de banda disponible y complica el envío del resto de la información en la red proveniente de todos los usuarios, a esto nos referimos cuando hablamos de la saturación del ancho de banda.

Una de las causas de la saturación del ancho de banda es una mala administración de la red, por ejemplo, en el diseño de una WLAN se debe tomar en cuenta hacia qué tipo de usuarios se está dirigida y con esto tener una idea del tipo de tráfico que se puede manejar, por otro lado el no dividirla adecuadamente ocasiona que tengamos un solo dominio de colisión y todo el tráfico o broadcast pase por un segmento de la red, disminuyendo así el ancho de banda por usuario.

2.2.1 Dominios de colisión.

Un dominio de colisión está formado por todas las estaciones que comparten un mismo medio para la transmisión de su información, este concepto es importante tenerlo presente a la hora de administrar una red, ya que el rendimiento y la calidad de los servicios que se les otorgue a los usuarios depende de ello.

Cuando un medio es compartido por varias terminales, estas tienen que competir por poder transmitir su información, y cuando dos de ellas transmiten al mismo tiempo, sus paquetes colisionan y se pierden, y estas son obligadas a esperar un tiempo aleatorio para poder volver a transmitir, este es un problema común para redes Ethernet ya que son propensas a las colisiones, especialmente las topologías bus basadas en HUB.

radio de cobertura de 80 m, donde la estación del usuario 1 se encuentra a 160 m de la estación del usuario 2, es muy probable que una no capte los RTS-CTS de la otra y transmitan las dos a la vez produciendo las colisiones

Figura 2.1 Dominio de colisión.

Cuando un dominio de colisión se hace mas grande, quiere decir que se han ido agregando mas y mas estaciones que compiten por acceder al medio, el hecho de que un dominio de colisión crezca trae muchos problemas de rendimiento ya que se reduce el ancho de banda por usuario, ya que el ancho de banda total debe ser compartido por todos los ellos, además de que el ancho de banda disponible no solo es usado para transmitir paquetes de información, sino también paquetes de control, paquetes de broadcast, etc., haciendo que no todos los servicios que ofrezca esa red sean óptimos.

La desventaja del switch es que no filtra los paquetes de broadcast (difusión) haciendo más grandes los dominios de broadcast, término que definiremos a continuación.

2.2.2 Dominio de broadcast (Difusión)

Un dominio de Difusión es una área lógica, ya que funciona en el nivel de red, en la que cualquier computador puede transmitir un paquete directamente a cualquier otro en el dominio, si necesidad de que un dispositivo tenga que encaminarlo. Una cantidad inapropiada de estos mensajes puede bajar el rendimiento de la red, y si la cantidad es aun mas inapropiada puede provocar una tormenta de broadcast que puede dejar inutilizable la red.

El envío de información en una red se puede dar de tres formas:

¾ Transmisión Unicast: cuando el transmisor se dirige un solo receptor, esta

forma es el más común.

¾ Transmisión Multicast: se produce cuando un transmisor intenta alcanzar un

subconjunto, o un grupo de estaciones dentro de todo un segmento.

¾ Transmisión Broadcast: el receptor intenta llegar a todas las estaciones que se

encuentre dentro del dominio.

[image:47.612.209.398.510.699.2]Un ejemplo grafico de las tres formas se muestra en la figura 2.2.

Como se menciono anteriormente una de las desventajas de un switch es no retiene los paquetes de difusión en un segmento, esto se debe a que este dispositivo funciona mediante el aprendizaje de direcciones MAC, no de direcciones IP, por lo tanto deja fluir todo el tráfico de broadcast.

Esto se vuelve un problema cuando tenemos un Switch 1 conectado a un Switch 2 como se muestra en la figura 2.3, donde si una estación conectada al switch 1 transmite un mensaje de difusión, este no solo llegara a todas las estaciones conectadas a este, si no que se propagan a todas las otras estaciones conectadas al switch 2 ya que este no será capaz de retenerlas provocando que el dominio de difusión se vaya expandiendo, un router entre los dos dispositivos soluciona este problema, ya que este no re-transmite los paquetes de broadcast, manteniendo el dominio de difusión dentro de ese mismo segmento.

Figura 2.3 Dominios de difusión

2.3 Tipos de tráfico en una red

El tráfico en una red puede ser clasificado de diferentes formas, según sus protocolos, según la aplicación, o según la tolerancia a los retardos.

Los programas que analizan el tráfico, la mayoría de ellos lo hacen mediante la filtración de protocolos algunos de ellos se enlistan a continuación:

¾ FTP (File Transfer Protocol)

¾ ICMP (Internet Control Message Protocol)

¾ UDP (User Data Protocol)

¾ TCP (Transmission Control Protocol)

¾ IP (Internet Protocol)

Con el fin de de abarcar los distintos tipos de tráfico que pueden ser transportados por una red, se pueden establecer una posible clasificación con las siguientes 3 clases de tráfico:

¾ Tráfico en tiempo real.

¾ Tráfico a ráfagas.

¾ Tráfico tolerante a retardos.

Tráfico en tiempo real: son aplicaciones que no pueden tolerar retardo, es decir no

podrían esperar por una respuesta de una petición, las aplicaciones de este tipo son voz y video, como por ejemplo una videoconferencia donde las imágenes se verían distorsionadas y con mala calidad de audio, en este tipo de tráfico es preferible que unos cuantos bits lleguen erróneos pero sin retrasos.

Tráfico a ráfagas: tráfico de mensajes cortos y a ráfagas, interactivo, tolera cierto

retardo, no suele admitir errores, ejemplo de este tipo de tráfico seria (terminal de datos, cajero electrónico, navegación Web).

Tráfico tolerante a retardos: tráfico de mensajes muy largos, no se requieren en

tiempo real por lo cual son tolerantes a retardos elevados, hasta de minutos), pero no a errores, es decir que se prefiere esperar unos cuantos segundos mas a cambio de una alta confiabilidad, este es usual para la transferencia de archivos, correo electrónico).

2.4 Tasa de transferencia

la velocidad de la conexión, una medición real del ancho de banda en un momento dado y en un segmento determinado de la red.

La tasa de transferencia a menudo es mucho menor que el ancho de banda digital máximo posible del medio utilizado. Al medir la tasa de transferencia, regularmente un administrador de red estará al tanto de los cambios en el rendimiento de la red y en las necesidades de los usuarios, de esta forma se podrán hacer ajustes a la red.

La tasa de transferencia es medida en bits/segundo o en sus múltiplos, se presenta en tres valores, máximo, mínimo y promedio.

2.4.1 Factores que determinan la tasa de transferencia

En el mundo real se trabaja con la tasa de transferencia y esta resulta ser menor al ancho de banda, esto se genera por diversas situaciones.

Si bien la tasa de transferencia física puede ser de varios Mbps, típicamente 11Mbps o 54Mbps en las versiones más comunes, hay varios factores en contra de un ancho de banda efectivo en estos niveles, las razones por las cuales la tasa de transferencia es menor son fundamentalmente:

¾ El servidor es lento o tiene demasiados requerimientos simultáneos.

¾ La latencia de los dispositivos de la red.

¾ Topología de la red.

¾ El número de usuarios en un momento determinado.

¾ El tipo de datos a transferir.

¾ Las características y capacidades de los equipos terminales y servidores.

2.4.2 Cálculo de la tasa de transferencia de datos

Si se conoce el tamaño típico de un archivo (S) para una aplicación dada, al dividir el

tamaño del archivo por el ancho de banda de la red (BW), se obtiene una estimación

Ecuación 2.1 Mejor descarga

Aplicando la formula tiempo de transferencia (T), un administrador de red puede

estimar varios de los importantes componentes del rendimiento de una red.

Hay dos puntos a considerar al realizar este cálculo:

1. El resultado no es más que un estimado, por que el tamaño del archivo no incluye el gasto agregado por encapsulamiento.

2. Se puede tener un estimado más preciso sustituyendo el ancho de banda por la tasa de transferencia real (P) en la ecuación 2.1, obteniendo (ecuación 5.2):

Ecuación 5.2 Descarga típica.

Donde, para ambas ecuaciones:

BW = Máximo ancho de banda teórico (del enlace más lento) entre el host origen y

host destino (medido en bits/s).

P = Tasa de transferencia real en el momento de la transferencia (medido en bits/s). T = Tiempo en que se debe producir la transferencia de archivos (medido en

segundos).

C

APÍTULO

3

| “Análisis de

CAPITULO 3 ANALISIS DE UNA WLAN

3.1 Estructura de una WLAN

El despliegue de una red WLAN siempre presenta una serie de dificultades, algunas de ellas se intuyen y otras se descubren durante el estudio para su implantación. Para poder desarrollar con éxito un proyecto es necesario, la planificación adecuada, identificar la localización óptima, la cantidad y el tipo de hardware a utilizar reduciendo los costos de adquisición de material y de instalación.

Ya que instalar o mejorar una red inalámbrica supone una considerable inversión de tiempo y dinero, es necesario, establecer estrategias de trabajo correctas como:

¾ Elegir la topología correcta a utilizar para la instalación de la red.

¾ La inspección detallada del edificio, por medio del estudio de los planos o visualmente mediante un recorrido en el mismo.

¾ Analizar la ubicación para determinar los puntos de acceso que se necesitan y dónde situarlos.

¾ Proteger la red ya que las transmisiones WLAN habitualmente sobrepasan los límites de la oficina.

¾ Conocer el tipo de usuarios y así plantearse las necesidades en la red, como la cobertura y el ancho de banda que necesita.

¾ Conocer los planes de expansión que se tienen a futuro.

3.2 Topologías de una WLAN

Las topologías o arquitecturas de red que pueden generarse en las WLAN, son diversas. Así la complejidad, la capacidad y la exigencia de servicio determinan el tipo de arquitectura a tomar. Las configuraciones típicas son las siguientes:

¾ Ad-hoc.

3.2.1 Ad-hoc (IBSS-Independent Basic Service Set)

También conocida como punto a punto, es la configuración de red más básica de una WLAN, es una red independiente que no está conectada a una infraestructura con cables. Esta consiste en una red de dos o más terminales móviles equipados con la correspondiente tarjeta de red inalámbrica, de forma que la comunicación se establece entre los nodos, comunicándose directamente entre sí.

Para que la comunicación entre estaciones sea posible hace falta que se vean mutuamente de manera directa, es decir, que cada una de ellas esté en el rango de cobertura de la otra. Las redes de tipo ad-hoc son muy sencillas de implementar y no es necesario involucrar un punto de acceso central, ni requieren ningún tipo de gestión administrativa. La coordinación se da de forma distribuida, ya que son las estaciones las encargadas de la gestión de la comunicación. Es una configuración muy flexible y requiere que los equipos se encuentren cerca uno de otro (figura 3.1). Un ejemplo de ello puede ser un grupo de usuarios, con computadoras portátiles en una sala de reuniones.

Figura 3.1 Intercambio de información, Red Ad-Hoc

Cada cliente inalámbrico en una red ad-hoc debe configurar su adaptador

inalámbrico en modo ad-hoc y usar los mismos SSID (Service Set Identifier) y canal

de la red. En una red ad hoc el rendimiento es menor a medida que el número de

3.2.2 Infraestructura

Al contrario del modo ad hoc donde no hay un elemento central, en el modo de

infraestructura hay un elemento de coordinación, un AP o estación base. Si el Access Point se conecta a una red Ethernet cableada, los clientes inalámbricos pueden acceder a la red fija a través del AP, para conectar con impresoras, servidores de archivos y acceder a redes externas.

Para interconectar muchos puntos de acceso y clientes inalámbricos, todos deben configurarse con el mismo SSID. Para asegurar que se maximice la capacidad total de la red, y no configurar el mismo canal en todos los puntos de acceso que se encuentran en la misma área física.

Los clientes descubrirán cuál canal está usando el punto de acceso de manera que no se requiere que ellos conozcan de antemano el número de canal.

Se puede diferenciar dos partes del modo infraestructura:

¾ BSS: Basic Service Set.

¾ ESS: Extended Service Set

BSS: Conjunto de Servicios Básicos (celda)

Un Conjunto de Servicios Básicos de Infraestructura es un BSS con un AP. El Access Point provee la función de reenvío local para el BSS. Todas las estaciones en el BSS se comunican con el AP y no directamente. Todas las tramas son reenviadas entre las estaciones por el punto de acceso (figura 3.2).

ESS: Conjunto de Servicios Extendidos

Un ESS es un conjunto de BSS, donde los puntos de acceso se comunican entre ellos para reenviar tráfico de un BSS a otro, mediante un sistema de distribución DS (Distribution System), típicamente una LAN cableada, de forma que hay más de un AP para dar cobertura de servicio (figura 3.3).

Figura 3.3 Modo Infraestructura ESS

3.3 Análisis de ubicación de un AP

El análisis de la ubicación de nuestros AP y el alcance de la señal de red dependerá de:

¾ La potencia del AP.

¾ Los obstáculos que la señal tenga que atravesar.

Cuanto más lejos se requiera llegar, se deben evitar interferencias y se deberá colocar más alto el access point. Para aprovecharse al máximo la instalación de los AP debe considerarse, la cobertura y el ancho de banda que se necesita, el número de clientes y los planes de expansión.

Se debe evaluar la cobertura, y las interferencias de las señales de RF realizando un monitoreo mediante software de las ondas de aire para diagnosticar y resolver problemas de rendimiento, de tal forma que se pueda definir la cantidad de AP requeridos y su mejor distribución.