Actividad colaborativa cuatro Enrutamiento en soluciones de red

Lucero Chamorro Serna - Código 29119841 Omar Montaño - Código 16792094 Edward Hernando Guzmán - Código 14704599

María Yojana Daza – Código 31927910 Omar Fabián Castillo - Código 14798114

Curso: Diplomado de Profundización Cisco Tutor: José Ignacio Cardona

Grupo: 203092_21

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA PROGRAMA INGENIERÍA DE SISTEMAS

INTRODUCCIÓN

El presente documento tiene como propósito el desarrollo de la Actividad Colaborativa cuatro del diplomado de Profundización Cisco (Diseño e Implementación de Soluciones Integradas LAN / WAN), aplicando las temáticas y los conceptos vistos en el material bibliográfico de la unidad cuatro: Enrutamiento en Soluciones de Red: Enrutamiento Dinámico, OSPF de una sola área, Listas de control de acceso, DHCP y Traducción de direcciones IP para IPv4, de acuerdo a lo indicado en la guía de actividades entregada por la UNAD a través del entorno de colaborativo del diplomado.

Las competencias a desarrollar con la realización de la presente actividad, son: Identificar y solucionar problemas propios de enrutamiento mediante el uso adecuado de estrategias basadas en comandos del IOS y estadísticas de tráfico en las interfaces.

El documento contiene el desarrollo de las tareas (prácticas de laboratorio) que en total son catorce (14) ejercicios indicados en la guía, correspondientes a las temáticas que forman parte de la Unidad 4 y los cuales son resueltos mediante el uso de la herramienta de Simulación PACKET TRACER.

OBJETIVOS

Objetivo general

Desarrollar las actividades correspondientes al trabajo colaborativo cuatro del diplomado de Profundización Cisco (Diseño e Implementación de Soluciones Integradas LAN / WAN), con el fin de comprender y aplicar los conceptos fundamentales relacionados con el Enrutamiento en Soluciones de Red.

Objetivos específicos

1. Resolver todas las tareas (prácticas de laboratorio) que conforman los catorce (14) ejercicios indicados en la guía de la actividad.

2. Aplicar los conocimientos adquiridos en la unidad cuatro del diplomado, para el desarrollo de cada uno de los ejercicios planteados.

3. Realizar los ejercicios haciendo uso de la herramienta de Simulación PACKET TRACER.

DESARROLLO DE LA ACTIVIDAD

Packet tracer 4.4.1.2 Configure IP ACLs to Mitigate Attacks

Antecedentes / escenario

El acceso a los enrutadores R1, R2 y R3 solo debe permitirse desde PC-C, la estación de administración. PC-C también se utiliza para realizar pruebas de conectividad a PC-A, un servidor que proporciona servicios DNS, SMTP, FTP y HTTPS.

El procedimiento operativo estándar es aplicar ACL en los enrutadores de borde para mitigar las amenazas comunes en función de la dirección IP de origen y / o de destino. En esta actividad, crea ACL en los enrutadores de borde R1 y R3 para lograr este objetivo. A continuación, verifica la funcionalidad de ACL de los hosts internos y externos.

Los enrutadores se han pre configurado con lo siguiente: Habilitar contraseña: ciscoenpa55

Enrutamiento estático

Parte 1: verificar la conectividad de red básica

Verifique la conectividad de la red antes de configurar las ACL de IP. Paso 1: desde la PC-A, verifique la conectividad con PC-C y R2. a. Desde el símbolo del sistema, haga ping a PC-C (192.168.3.3).

b. Desde el símbolo del sistema, establezca una sesión SSH a la interfaz R2 Lo0 (192.168.2.1) utilizando un nombre de usuario Administrador SSH y contraseña cisco shpa55. Cuando termine, salga de la sesión SSH.

PC> ssh -l SSHadmin 192.168.2.1

Parte 2: Acceso seguro a enrutadores

Paso 1: Configure la ACL 10 para bloquear todo el acceso remoto a los enrutadores, excepto desde PC-C.

Use el comando access-list para crear una IP ACL numerada en R1, R2 y R3. R1(config)# access-list 10 permit 192.168.3.3 0.0.0.0

R3(config)# access-list 10 permit 192.168.3.3 0.0.0.0

Paso 3: Verifique el acceso exclusivo desde la estación de administración PC-C. a. Establezca una sesión SSH en 192.168.2.1 desde PC-C (debería tener éxito). PC> ssh –l SSHadmin 192.168.2.1

Parte 3: Cree una ACL IP numerada 120 en R1

Permita que cualquier servidor externo acceda a los servicios DNS, SMTP y FTP en el servidor PC-A, niegue cualquier acceso de host externo a los servicios HTTPS en PC-A y permita que PC-C tenga acceso a R1 a través de SSH.

Paso 1: Verifique que PC-C pueda acceder a la PC-A a través de HTTPS usando el navegador web.

Asegúrese de deshabilitar HTTP y habilitar HTTPS en el servidor PC-A

Paso 2: configure la ACL 120 para permitir y denegar específicamente el tráfico especificado. Use el comando access-list para crear una ACL IP numerada.

Paso 3: aplique la ACL a la interfaz S0/0/0

Utilice el comando ip access-group para aplicar la lista de acceso al tráfico entrante en la interfaz S0/0/0

R1(config)# interface s0/0/0

Paso 4: Verifique que PC-C no pueda acceder a PC-A a través de HTTPS utilizando el navegador web.

Parte 4: Modificar una ACL existente en R1

Permitir respuestas de eco ICMP y mensajes inalcanzables de destino desde la red externa (en relación con R1); denegar todos los demás paquetes ICMP entrantes.

Paso 1: Verifique que la PC-A no pueda hacer ping exitosamente en la interfaz loopback en R2.

Paso 2: Realice los cambios necesarios en la ACL 120 para permitir y denegar el tráfico especificado.

Use el comando access-list para crear una ACL IP numerada.

Parte 5: Crear una ACL IP numerada 110 en R3

Denegar todos los paquetes salientes con la dirección de origen fuera del rango de direcciones IP internas en R3.

Paso 1: Configure la ACL 110 para permitir solo el tráfico desde la red interna. Use el comando access-list para crear una ACL IP numerada.

Paso 2: aplique la ACL a la interfaz F0 / 1

Use el comando ip access-group para aplicar la lista de acceso al tráfico entrante en la interfaz F0 / 1.

Parte 6: Crear una ACL 100 de IP numerada en R3

En R3, bloquee todos los paquetes que contengan la dirección IP de origen del siguiente grupo de direcciones: 127.0.0.0/8, cualquier dirección privada RFC 1918 y cualquier dirección de multidifusión IP.

Paso 1: configure la ACL 100 para bloquear todo el tráfico especificado de la red externa. También debe bloquear el tráfico proveniente de su propio espacio de direcciones internas si no es una dirección RFC 1918 (en esta actividad, su espacio de direcciones internas es parte del espacio de direcciones privadas especificado en RFC 1918).

R3(config)# access-list 100 deny ip 172.16.0.0 0.15.255.255 any R3(config)# access-list 100 deny ip 192.168.0.0 0.0.255.255 any R3(config)# access-list 100 deny ip 127.0.0.0 0.255.255.255 any R3(config)# access-list 100 deny ip 224.0.0.0 15.255.255.255 any R3(config)# access-list 100 permit ip any

Paso 2: aplique la ACL a la interfaz Serial 0/0/1.

Use el comando ip access-group para aplicar la lista de acceso al tráfico entrante en la interfaz Serial 0/0/1.

Paso 3: Confirme que la interfaz de entrada de tráfico especificada Serial 0/0/1 se elimine

Desde el indicador de comando de PC-C, haga ping al servidor PC-A. Las respuestas de eco ICMP están bloqueadas por la ACL ya que se obtienen del espacio de direcciones 192.168.0.0/16

Información básica/situación

RIP versión 2 (RIPv2) se utiliza para enrutar direcciones IPv4 en redes pequeñas. RIPv2 es un protocolo de routing vector distancia sin clase, según la definición de RFC 1723. Debido a que RIPv2 es un protocolo de routing sin clase, las máscaras de subred se incluyen en las actualizaciones de routing. De manera predeterminada, RIPv2 resume automáticamente las redes en los límites de redes principales. Cuando se deshabilita la sumarización automática, RIPv2 ya no resume las redes a su dirección con clase en routers fronterizos.

RIP de última generación (RIPng) es un protocolo de routing vector distancia para enrutar direcciones IPv6, según la definición de RFC 2080. RIPng se basa en RIPv2 y tiene la misma distancia administrativa y limitación de 15 saltos.

En esta práctica de laboratorio, configurará la topología de la red con routing RIPv2, deshabilitará la sumarización automática, propagará una ruta predeterminada y usará comandos de CLI para ver y verificar la información de routing RIP. Luego, configurará la topología de la red con direcciones IPv6, configurará RIPng, propagará una ruta

predeterminada y usará comandos de CLI para ver y verificar la información de routing RIPng.

Recursos necesarios

3 routers (Cisco 1941 con IOS de Cisco versión 15.2(4)M3, imagen universal o similar)

2 switches (Cisco 2960 con IOS de Cisco versión 15.0(2), imagen lanbasek9 o similar)

3 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

Cables Ethernet y seriales, como se muestra en la topología

Parte 1: armar la red y configurar los parámetros básicos de los dispositivos En la parte 1, establecerá la topología de la red y configurará los parámetros básicos. Paso 1. Realizar el cableado de red tal como se muestra en la topología.

Paso 3. Configurar los parámetros básicos para cada router y switch. a. Desactive la búsqueda del DNS.

b. Configure los nombres de los dispositivos como se muestra en la topología. c. Configurar la encriptación de contraseñas.

d. Asigne class como la contraseña del modo EXEC privilegiado. e. Asigne cisco como la contraseña de consola y la contraseña de vty.

f. Configure un mensaje MOTD para advertir a los usuarios que se prohíbe el acceso no autorizado.

g. Configure logging synchronous para la línea de consola.

h. Configure la dirección IP que se indica en la tabla de direccionamiento para todas las interfaces.

Paso 5. Probar la conectividad.

En este momento, las computadoras no pueden hacerse ping entre sí.

a. Cada estación de trabajo debe tener capacidad para hacer ping al router conectado. Verifique y resuelva los problemas, si es necesario.

Ping del PC-A al R1

Ping del PC-C al R3

Parte 2: configurar y verificar el routing RIPv2

En la parte 2, configurará el routing RIPv2 en todos los routers de la red y, luego, verificará que las tablas de routing se hayan actualizado correctamente. Una vez que haya verificado RIPv2, deshabilitará el sumarización automática, configurará una ruta predeterminada y verificará la conectividad de extremo a extremo.

Paso 1. Configurar el enrutamiento RIPv2.

a. En el R1, configure RIPv2 como el protocolo de routing y anuncie las redes correspondientes.

R1# config t

R1(config)# router rip R1(config-router)# version 2

R1(config-router)# passive-interface g0/1 R1(config-router)# network 172.30.0.0 R1(config-router)# network 10.0.0.0

n. Configure RIPv2 en el R2. No anuncie la red 209.165.201.0.

Paso 6. Examinar el estado actual de la red.

a. Se pueden verificar los dos enlaces seriales rápidamente mediante el comando show ip interface brief en R2.

show ip interface brief

R2# o. Verifique la conectividad entre las computadoras.

¿Es posible hacer ping de la PC-A a la PC-C? NO ¿Por qué? El R1 y el R3 no tienen rutas a las subredes específicas en el router remoto

¿Es posible hacer ping de la PC-C a la PC-A? NO ¿Por qué? El R1 y el R3 no tienen rutas a las subredes específicas en el router remoto

c. Verifique que RIPv2 se ejecute en los routers.

Puede usar los comandos debug ip rip, show ip protocols y show run para confirmar que RIPv2 esté en ejecución. A continuación, se muestra el resultado del comando show ip protocols para el R1.

Verificación de ejecución del RIP en el R2

Al emitir el comando debug ip rip en el R2, ¿qué información se proporciona que confirma que RIPv2 está en ejecución? R/sending v2 update to 224.0.0.9 via Serial0/0/1 (10.2.2.2)

Cuando haya terminado de observar los resultados de la depuración, emita el comando undebug all en la petición de entrada del modo EXEC privilegiado.

d. Examinar el sumarización automática de las rutas.

Las LAN conectadas al R1 y el R3 se componen de redes no contiguas. El R2 muestra dos rutas de igual costo a la red 172.30.0.0/16 en la tabla de routing. El R2 solo muestra la dirección de red principal con clase 172.30.0.0 y no muestra ninguna de las subredes de esta red.

El R3 solo muestra sus propias subredes para la red 172.30.0.0. El R3 no tiene ninguna ruta para las subredes 172.30.0.0 en el R1.

Utilice el comando debug ip rip en el R2 para determinar las rutas recibidas en las actualizaciones RIP del R3 e indíquelas a continuación. R/172.30.0.0/16

El R3 no está envía ninguna de las subredes 172.30.0.0, solo la ruta resumida

172.30.0.0/16, incluida la máscara de subred. Por lo tanto, las tablas de routing del R1 y el R2 no muestran las subredes 172.30.0.0 en el R3.

Paso 7. Desactivar la sumarización automática.

resumirán las rutas en los límites de las redes principales con clase. Aquí se muestra R1 como ejemplo.

R1(config)# router rip

R1(config-router)# no auto-summary

r. Emita el comando clear ip route * para borrar la tabla de routing. R1(config-router)# end

R1# clear ip route *

s. Examinar las tablas de enrutamiento Recuerde que la convergencia de las tablas de routing demora un tiempo después de borrarlas.

Las subredes LAN conectadas al R1 y el R3 ahora deberían aparecer en las tres tablas de routing.

R2# show ip route

R3# show ip route

t. Utilice el comando debug ip rip en el R2 para examinar las actualizaciones RIP. Después de 60 segundos, emita el comando no debug ip rip.

¿Qué rutas que se reciben del R3 se encuentran en las actualizaciones RIP? R/ 172.30.30.0/24

¿Se incluyen ahora las máscaras de las subredes en las actualizaciones de enrutamiento? R/ SI

Paso 8. Configure y redistribuya una ruta predeterminada para el acceso a Internet.

u. El R2 anunciará una ruta a los otros routers si se agrega el comando default-information originate a la configuración de RIP.

R2(config)# router rip

R2(config-router)# default-information originate

Paso 9. Verificar la configuración de enrutamiento. v. Consulte la tabla de routing en el R1.

R1# show ip route <Output Omitted>

¿Cómo se puede saber, a partir de la tabla de routing, que la red dividida en subredes que comparten el R1 y el R3 tiene una ruta para el tráfico de Internet?

R/ Hay un Gateway de último recurso, y la ruta predeterminada aparece en la tabla como detectada a través de RIP

w. Consulte la tabla de routing en el R2.

¿En qué forma se proporciona la ruta para el tráfico de Internet en la tabla de routing? R/ El R2 tiene una ruta estática predeterminada a 0,0.0,0 a través de 209.165.201.2 que está conectada directamente a G0/0

Paso 10. Verifique la conectividad.

a. Simule el envío de tráfico a Internet haciendo ping de la PC-A y la PC-C a 209.165.201.2.

x. Verifique que los hosts dentro de la red dividida en subredes tengan posibilidad de conexión entre sí haciendo ping entre la PC-A y la PC-C.

¿Tuvieron éxito los pings? R/ SI

Parte 3: configurar IPv6 en los dispositivos

En la parte 3, configurará todas las interfaces con direcciones IPv6 y verificará la conectividad.

Paso 1. Configurar los equipos host.

Consulte la tabla de direccionamiento para obtener información de direcciones de los equipos host.

PC-B

PC-C

Paso 11. Configurar IPv6 en los routers.

a. Para cada interfaz del router, asigne la dirección global y la dirección link local de la tabla de direccionamiento.

y. Habilite el routing IPv6 en cada router.

Configuración IPv6 R1

Configuración IPv6 R3

z. Introduzca el comando apropiado para verificar las direcciones IPv6 y el estado de enlace. Escriba el comando en el espacio que se incluye a continuación.

R/ show ipve6 interface brief Verificación de IPv6 en R1

Verificación de IPv6 en R3

Cada estación de trabajo debe tener capacidad para hacer ping al router conectado. Verifique y resuelva los problemas, si es necesario.

Ping del PC-A al R1

Ping del PC-C al R3

e. Los routers deben poder hacerse ping entre sí. Verifique y resuelva los problemas, si es necesario.

Parte 4: configurar y verificar el routing RIPng

Paso 1. Configurar el routing RIPng.

Con IPv6, es común tener varias direcciones IPv6 configuradas en una interfaz. La instrucción network se eliminó en RIPng. En cambio, el routing RIPng se habilita en el nivel de la interfaz y se identifica por un nombre de proceso pertinente en el nivel local, ya que se pueden crear varios procesos con RIPng.

a. Emita el comando ipv6 rip Test1 enable para cada interfaz en el R1 que participará en el routing RIPng, donde Test1 es el nombre de proceso pertinente en el nivel local.

cc. Configure RIPng para las interfaces seriales en el R2, con Test2 como el nombre de proceso. No lo configure para la interfaz G0/0

dd. Configure RIPng para cada interfaz en el R3, con Test3 como el nombre de proceso.

ee. Verifique que RIPng se esté ejecutando en los routers.

Los comandos show ipv6 protocols, show run, show ipv6 rip database y show ipv6 rip

¿En qué forma se indica RIPng en el resultado? R/ El RIPng se indica por el nombre de los procesos ff. Emita el comando show ipv6 rip Test1.

R1# show show ipv6 rip database

¿Cuáles son las similitudes entre RIPv2 y RIPng?

R/ RIPv2 y RIPng tienen una distancia administrativa de 120, usan el conteo de saltos como métrica y envían actualizaciones cada 30 segundos

gg. Inspecciones la tabla de routing IPv6 en cada router. Escriba el comando apropiado que se usa para ver la tabla de routing en el espacio a continuación.

R2

En el R1, ¿cuántas rutas se descubrieron mediante RIPng? R/ 2 En el R2, ¿cuántas rutas se descubrieron mediante RIPng? R/ 2 En el R3, ¿cuántas rutas se descubrieron mediante RIPng? R/ 2 hh. Verifique la conectividad entre las computadoras.

¿Es posible hacer ping de la PC-A a la PC-B? R/ NO

¿Es posible hacer ping de la PC-C a la PC-B? R/ NO

¿Es posible hacer ping de la PC-C a la PC-A? R/ SI

¿Por qué algunos pings tuvieron éxito y otros no?

Paso 12. Configurar y volver a distribuir una ruta predeterminada.

a. Desde el R2, cree una ruta estática predeterminada a la red:: 0/64 con el comando ipv6 route y la dirección IP de la interfaz de salida G0/0. Esto reenvía todo tráfico de dirección de destino desconocida a la interfaz G0/0 del R2 hacia la PC-B y simula Internet. Escriba el comando que utilizó en el espacio a continuación.

R/ ipv6 route ::/64 2001:db8:acad:b::b

ii. Las rutas estáticas se pueden incluir en las actualizaciones RIPng mediante el comando ipv6 rip nombre de proceso default-information originate en el modo de configuración de interfaz. Configure los enlaces seriales en el R2 para enviar la ruta predeterminada en actualizaciones RIPng.

R2(config)# int s0/0/0

R2(config-rtr)# ipv6 rip Test2 default-information originate R2(config)# int s0/0/1

R2(config-rtr)# ipv6 rip Test2 default-information originate

¿Cómo se puede saber, a partir de la tabla de routing, que el R2 tiene una ruta para el tráfico de Internet?

R/ La ruta estática predeterminada aparece en la tabla con routing del R2 S::/64[1/0] via 2001:DB8:ACAD::B

jj. Consulte las tablas de routing del R1 y el R3.

Consulta tabla routing R3

¿Cómo se proporciona la ruta para el tráfico de Internet en sus tablas de enrutamiento? R/ La ruta predeterminada aparece como una ruta RIPng distribuida con el valor de métrica 2. R1: R::/0 [120/2] via FE::2, s 0/0/0

R3: R::/0 [120/2] via FE::2, s 0/0/1

Paso 4. Verifique la conectividad.

Simule el envío de tráfico a Internet haciendo ping de la PC-A y la PC-C a 2001:DB8:ACAD:B::B/64.

Reflexión

1. ¿Por qué desactivaría la sumarización automática para RIPv2?

R/ Para que los routers no resuman las rutas en los límites de las redes principales con clase

2. En ambas situaciones, ¿en qué forma descubrieron la ruta a Internet el R1 y el R3? R/ Por actualizaciones del routing recibidas del router en el que estaba configurada la ruta predeterminada (R2)

¿En qué se diferencian la configuración de RIPv2 y la de RIPng?

R/ RIPv2 se configura mediante instrucciones de network, mientras que RIPng se configura en las interfaces

Información básica/situación

El protocolo OSPF (Open Shortest Path First) es un protocolo de routing de estado de enlace para las redes IP. Se definió OSPFv2 para redes IPv4, y OSPFv3 para redes IPv6. OSPF detecta cambios en la topología, como fallas de enlace, y converge en una nueva estructura de routing sin bucles muy rápidamente. Computa cada ruta con el algoritmo de Dijkstra, un algoritmo SPF (Shortest Path First).

En esta práctica de laboratorio, configurará la topología de la red con routing OSPFv2, cambiará las asignaciones de ID de router, configurará interfaces pasivas, ajustará las métricas de OSPF y utilizará varios comandos de CLI para ver y verificar la información de routing OSPF.

Nota: los routers que se utilizan en las prácticas de laboratorio de CCNA son routers de servicios integrados (ISR) Cisco 1941 con IOS de Cisco versión 15.2(4)M3 (imagen universalk9). Pueden utilizarse otros routers y otras versiones del IOS de Cisco. Según el modelo y la versión de IOS de Cisco, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de esta práctica de

laboratorio para obtener los identificadores de interfaz correctos.

Recursos necesarios

3 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

Cables Ethernet y seriales, como se muestra en la topología

Parte 1: armar la red y configurar los parámetros básicos de los dispositivos

En la parte 1, establecerá la topología de la red y configurará los parámetros básicos en los equipos host y los routers.

Paso 1: realizar el cableado de red tal como se muestra en la topología. Paso 2: inicializar y volver a cargar los routers según sea necesario.

Paso 3: configurar los parámetros básicos para cada router. a. Desactive la búsqueda del DNS.

b. Configure el nombre del dispositivo como se muestra en la topología. c. Asigne class como la contraseña del modo EXEC privilegiado. d. Asigne cisco como la contraseña de consola y la contraseña de vty.

e. Configure un aviso de mensaje del día (MOTD) para advertir a los usuarios que el acceso no autorizado está prohibido.

g. Configure la dirección IP que se indica en la tabla de direccionamiento para todas las interfaces.

h. Establezca la frecuencia de reloj para todas las interfaces seriales DCE en 128000.

Configuración R1

Paso 4: configurar los equipos host.

Configuración PC-B

Paso 5: Probar la conectividad.

Ping del R1 al R2

Ping del R1 al R3

Parte 2: Configurar y verificar el enrutamiento OSPF

En la parte 2, configurará el routing OSPFv2 en todos los routers de la red y, luego, verificará que las tablas de routing se hayan actualizado correctamente. Después de

verificar OSPF, configurará la autenticación de OSPF en los enlaces para mayor seguridad. Paso 1: Configure el protocolo OSPF en R1.

a. Use el comando router ospf en el modo de configuración global para habilitar OSPF en el R1

R1(config)# router ospf 1

b. Configure las instrucciones network para las redes en el R1. Utilice la ID de área 0. R1(config-router)# network 192.168.1.0 0.0.0.255 area 0

R1(config-router)# network 192.168.12.0 0.0.0.3 area 0 R1(config-router)# network 192.168.13.0 0.0.0.3 area 0

Paso 2: Configure OSPF en el R2 y el R3

Use el comando router ospf y agregue las instrucciones network para las redes en el R2 y el R3. Cuando el routing OSPF está configurado en el R2 y el R3, se muestran mensajes de adyacencia de vecino en el R1.

Configure OSPF en el R3

Paso 3: verificar los vecinos OSPF y la información de routing.

a. Emita el comando show ip ospf neighbor para verificar que cada router indique a los demás routers en la red como vecinos.

R1

R3

b. Emita el comando show ip route para verificar que todas las redes aparezcan en la tabla de routing de todos los routers.

R1

R3

¿Qué comando utilizaría para ver solamente las rutas OSPF en la tabla de routing? R/ show ip route ospf

El comando show ip protocols es una manera rápida de verificar información fundamental de configuración de OSPF. Esta información incluye la ID del proceso OSPF, la ID del router, las redes que anuncia el router, los vecinos de los que el router recibe

actualizaciones y la distancia administrativa predeterminada, que para OSPF es 110. R1# show ip protocols

Paso 5: verificar la información del proceso OSPF.

Use el comando show ip ospf para examinar la ID del proceso OSPF y la ID del router. Este comando muestra información de área OSPF y la última vez que se calculó el algoritmo SPF.

Paso 6: verificar la configuración de la interfaz OSPF

a. Emita el comando show ip ospf interface brief para ver un resumen de las interfaces con OSPF habilitado.

R1# show ip ospf interface brief este comando no funciona

b. Para obtener una lista detallada de todas las interfaces con OSPF habilitado, emita el comando show ip ospf interface.

Paso 7: Verificar la conectividad de extremo a extremo

Se debería poder hacer ping entre todas las computadoras de la topología. Verifique y resuelva los problemas, si es necesario.

Ping del PC-A al PC-B

Ping del PC-B al PC-C

Parte 3: cambiar las asignaciones de ID del router

El ID del router OSPF se utiliza para identificar de forma única el router en el dominio de enrutamiento OSPF. Los routers Cisco derivan la ID del router en una de estas tres formas y con la siguiente prioridad:

1) Dirección IP configurada con el comando de OSPF router-id, si la hubiera

2) Dirección IP más alta de cualquiera de las direcciones de loopback del router, si la hubiera

3) Dirección IP activa más alta de cualquiera de las interfaces físicas del router

En la parte 3, cambiará la asignación de ID del router OSPF con direcciones de loopback. También usará el comando router-id para cambiar la ID del router.

Paso 1: Cambie las ID de router con direcciones de loopback b. Asigne una dirección IP al loopback 0 en el R1

R1(config)# interface lo0

R1(config-if)# ip address 1.1.1.1 255.255.255.255 R1(config-if)# end

c. Asigne direcciones IP al loopback 0 en el R2 y el R3. Utilice la dirección IP 2.2.2.2/32 para el R2 y 3.3.3.3/32 para el R3.

Asignación IP loopback 0 en R3

e. Debe volver a cargar los routers para restablecer la ID del router a la dirección de loopback. Emita el comando reload en los tres routers. Presione Enter para confirmar la recarga.

R1

R2

R3

f. Una vez que se haya completado el proceso de recarga del router, emita el comando show ip protocols para ver la nueva ID del router.

g. Emita el comando show ip ospf neighbor para mostrar los cambios de ID de router de los routers vecinos.

R1# show ip ospf neighbor

Paso 2: cambiar la ID del router R1 con el comando router-id.

El método de preferencia para establecer la ID del router es mediante el comando router-id. a. Emita el comando router-id 11.11.11.11 en el R1 para reasignar la ID del router. Observe el mensaje informativo que aparece al emitir el comando router-id.

R1(config)# router ospf 1

R1(config-router)# router-id 11.11.11.11

b. Recibirá un mensaje informativo en el que se le indique que debe volver a cargar el router o usar el comando clear ip ospf process para que se aplique el cambio. Emita el comando clear ip ospf process en los tres routers. Escriba yes (sí) como respuesta al mensaje de verificación de restablecimiento y presione Enter.

c. Establezca la ID del router R2 22.22.22.22 y la ID del router R3 33.33.33.33. Luego, use el comando clear ip ospf process para restablecer el proceso de routing de OSPF.

R2

d. Emita el comando show ip protocols para verificar que la ID del router R1 haya cambiado. R1# show ip protocols

e. Emita el comando show ip ospf neighbor en el R1 para verificar que se muestren las nuevas ID de los routers R2 y R3.

R1# show ip ospf neighbor

Parte 4: configurar las interfaces pasivas de OSPF

El comando passive-interface evita que se envíen actualizaciones de routing a través de la interfaz de router especificada. Esto se hace comúnmente para reducir el tráfico en las redes LAN, ya que no necesitan recibir comunicaciones de protocolo de routing dinámico. En la parte 4, utilizará el comando passive interface para configurar una única interfaz como pasiva. También configurará OSPF para que todas las interfaces del router sean pasivas de manera predeterminada y, luego, habilitará anuncios de routing OSPF en interfaces

seleccionadas.

Paso 1: configurar una interfaz pasiva.

a. Emita el comando show ip ospf interface g0/0 en el R1. Observe el temporizador que indica cuándo se espera el siguiente paquete de saludo. Los paquetes de saludo se envían cada 10 segundos y se utilizan entre los routers OSPF para verificar que sus vecinos estén activos.

R1# show ip ospf interface g0/0

b. Emita el comando passive-interface para cambiar la interfaz G0/0 en el R1 a pasiva. R1(config)# router ospf 1

c. Vuelva a emitir el comando show ip ospf interface g0/0 para verificar que la interfaz G0/0 ahora sea pasiva.

R1# show ip ospf interface g0/0

d. Emita el comando show ip route en el R2 y el R3 para verificar que todavía haya disponible una ruta a la red 192.168.1.0/24.

R3

a. Emita el comando show ip ospf neighbor en el R1 para verificar que el R2 aparezca como un vecino OSPF.

R1# show ip ospf neighbor

b. Emita el comando passive-interface default en el R2 para establecer todas las interfaces OSPF como pasivas de manera predeterminada.

R2(config)# router ospf 1

R2(config-router)# passive-interface default R2(config-router)#

c. Vuelva a emitir el comando show ip ospf neighbor en el R1. Una vez que el

temporizador de tiempo muerto haya caducado, el R2 ya no se mostrará como un vecino OSPF

d. Emita el comando show ip ospf interface S0/0/0 en el R2 para ver el estado de OSPF de la interfaz S0/0/0.

e. Si todas las interfaces en el R2 son pasivas, no se anuncia ninguna información de routing. En este caso, el R1 y el R3 ya no deberían tener una ruta a la red 192.168.2.0/24. Esto se puede verificar mediante el comando show ip route.

R2

f. En el R2, emita el comando no passive-interface para que el router envíe y reciba actualizaciones de routing OSPF. Después de introducir este comando, verá un mensaje informativo que explica que se estableció una adyacencia de vecino con el R1.

R2(config)# router ospf 1

R2(config-router)# no passive-interface s0/0/0 R2(config-router)#

g. Vuelva a emitir los comandos show ip route y show ipv6 ospf neighbor en el R1 y el R3, y busque una ruta a la red 192.168.2.0/24

show ip route R3

¿Cuál es la métrica de costo acumulado para la red 192.168.2.0/24 en el R3? R/ La métrica es 129

¿El R2 aparece como vecino OSPF en el R1? R/ SI ¿El R2 aparece como vecino OSPF en el R3? R/ NO

¿Qué indica esta información? R/ Indica que no manda por esa interface paquetes Hello, el r2 tiene esa interface pasiva

h. Cambie la interfaz S0/0/1 en el R2 para permitir que anuncie las rutas OSPF. Registre los comandos utilizados a continuación.

R/ router ospf 1

no passive-interface s0/0/1

i. Vuelva a emitir el comando show ip route en el R3

¿Cuál es la métrica de costo acumulado para la red 192.168.2.0/24 en el R3 y cómo se calcula?

R/ El costo es 65, esta se calcula de una link de 1.544 cuesta 64 más 1 que es la gigabyte son 65 que es la métrica que da

¿El R2 aparece como vecino OSPF del R3? R/ SI

Parte 5: cambiar las métricas de OSPF

En la parte 3, cambiará las métricas de OSPF con los comandos auto-cost reference-bandwidth, bandwidth e ip ospf cost.

Nota: en la parte 1, se deberían haber configurado todas las interfaces DCE con una frecuencia de reloj de 128000.

Paso 1: cambiar el ancho de banda de referencia en los routers.

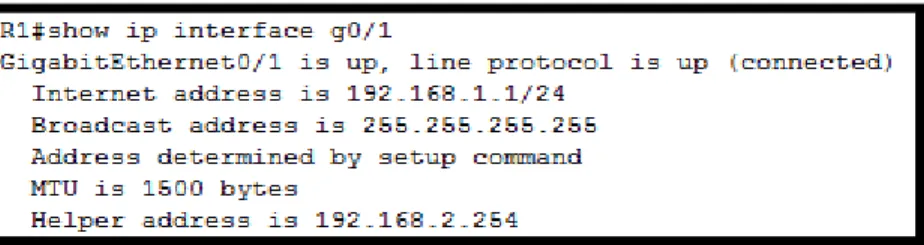

a. Emita el comando show interface en el R1 para ver la configuración del ancho de banda predeterminado para la interfaz G0/0

b. Emita el comando show ip route ospf en el R1 para determinar la ruta a la red 192.168.3.0/24

R1# show ip route ospf

c. Emita el comando show ip ospf interface en el R3 para determinar el costo de routing para G0/0

La suma de los costos de estas dos interfaces es el costo acumulado de la ruta a la red 192.168.3.0/24 en el R3 (1 + 64 = 65), como puede observarse en el resultado del comando show ip route

e. Emita el comando auto-cost reference-bandwidth 10000 en el R1 para cambiar la

configuración de ancho de banda de referencia predeterminado. Con esta configuración, las interfaces de 10 Gb/s tendrán un costo de 1, las interfaces de 1 Gb/s tendrán un costo de 10, y las interfaces de 100 Mb/s tendrán un costo de 100.

R1(config)# router ospf 1

R1(config-router)# auto-cost reference-bandwidth 10000 % OSPF: Reference bandwidth is changed.

Please ensure reference bandwidth is consistent across all routers.

Comando auto-cost reference-bandwidth 10000 en R3

g. Vuelva a emitir el comando show ip ospf interface para ver el nuevo costo de G0/0 en el R3 y de S0/0/1 en el R1.

h. Vuelva a emitir el comando show ip route ospf para ver el nuevo costo acumulado de la ruta 192.168.3.0/24 (10 + 6476 = 6486)

R1# show ip route ospf

i. Para restablecer el ancho de banda de referencia al valor predeterminado, emita el comando auto-cost reference-bandwidth 100 en los tres routers.

R1(config)# router ospf 1

R1(config-router)# auto-cost reference-bandwidth 100

Paso 2: cambiar el ancho de banda de una interfaz.

deberá cambiar la configuración del ancho de banda para que coincida con la velocidad real, a fin de permitir que el costo de la ruta se calcule correctamente en OSPF. Use el comando bandwidth para ajusta la configuración del ancho de banda de una interfaz.

a. Emita el comando show interface s0/0/0 en el R1 para ver la configuración actual del ancho de banda de S0/0/0. Aunque la velocidad de enlace/frecuencia de reloj en esta interfaz estaba configurada en 128 Kb/s, el ancho de banda todavía aparece como 1544 Kb/s.

R1# show interface s0/0/0

b. Emita el comando show ip route ospf en el R1 para ver el costo acumulado de la ruta a la red 192.168.23.0/24 con S0/0/0. Observe que hay dos rutas con el mismo costo (128) a la red 192.168.23.0/24, una a través de S0/0/0 y otra a través de S0/0/1

R1(config)# interface s0/0/0 R1(config-if)# bandwidth 128

d. Vuelva a emitir el comando show ip route ospf. En la tabla de routing, ya no se muestra la ruta a la red 192.168.23.0/24 a través de la interfaz S0/0/0. Esto es porque la mejor ruta, la que tiene el costo más bajo, ahora es a través de S0/0/1.

R1# show ip route ospf

e. Emita el comando show ip ospf interface brief. El costo de S0/0/0 cambió de 64 a 781, que es una representación precisa del costo de la velocidad del enlace

g. Vuelva a emitir el comando show ip route ospf para ver el costo acumulado de ambas rutas a la red 192.168.23.0/24. Observe que otra vez hay dos rutas con el mismo costo (845) a la red 192.168.23.0/24: una a través de S0/0/0 y otra a través de S0/0/1.

R1# show ip route ospf

h. Emita el comando show ip route ospf en el R3. El costo acumulado de 192.168.1.0/24 todavía se muestra como 65. A diferencia del comando clock rate, el comando bandwidth se tiene que aplicar en ambos extremos de un enlace serial

R3# show ip route ospf

¿Cuál es el nuevo costo acumulado a la red 192.168.23.0/24 en el R1? ¿Por qué? R/ El nuevo costo es el acumulado es 1562 por que la suma es781+781=1562

Paso 3: cambiar el costo de la ruta.

De manera predeterminada, OSPF utiliza la configuración de ancho de banda para calcular el costo de un enlace. Sin embargo, puede reemplazar este cálculo si configura

manualmente el costo de un enlace mediante el comando ip ospf cost. Al igual que el comando bandwidth, el comando ip ospf cost solo afecta el lado del enlace en el que se aplicó.

a. Emita el comando show ip route ospf en el R1. R1# show ip route ospf

b. Aplique el comando ip ospf cost 1565 a la interfaz S0/0/1 en el R1. Un costo de 1565 es mayor que el costo acumulado de la ruta a través del R2, que es 1562

R1(config)# int s0/0/1

c. Vuelva a emitir el comando show ip route ospf en el R1 para mostrar el efecto que produjo este cambio en la tabla de routing. Todas las rutas OSPF para el R1 ahora se enrutan a través del R2

R1# show ip route ospf

Explique la razón por la que la ruta a la red 192.168.3.0/24 en el R1 ahora atraviesa el R2. R/ Porque ahora el costo es mayor al ir por la serial s0/0/01, de 1565. Se va por la serial 0/0/0

Reflexión

1. ¿Por qué es importante controlar la asignación de ID de router al utilizar el protocolo OSPF?

R/ porque si no hay un nombre de router ID usa una look back más alta, sino hay usa la ip más alta dentro de sus interfaces activas, y si esta se desactiva cambia el nombre o ID del route, por lo tanto va a ver problemas al elegir el DR y el BDR.

R/ Porque la elección del router designado (DR) y del router designado de respaldo (BDR) se hace en redes Ethernet y en este laboratorio estamos usando redes punto a punto y no hay problemas en elegir el DR o BDR

3. ¿Por qué querría configurar una interfaz OSPF como pasiva?

R/ Porque una interface pasiva me permite hacer que si no hay un route en esa interface no es necesario enviar paquetes hello por seguridad lo que ahorrar recurso de red como ancho de banda, etc.

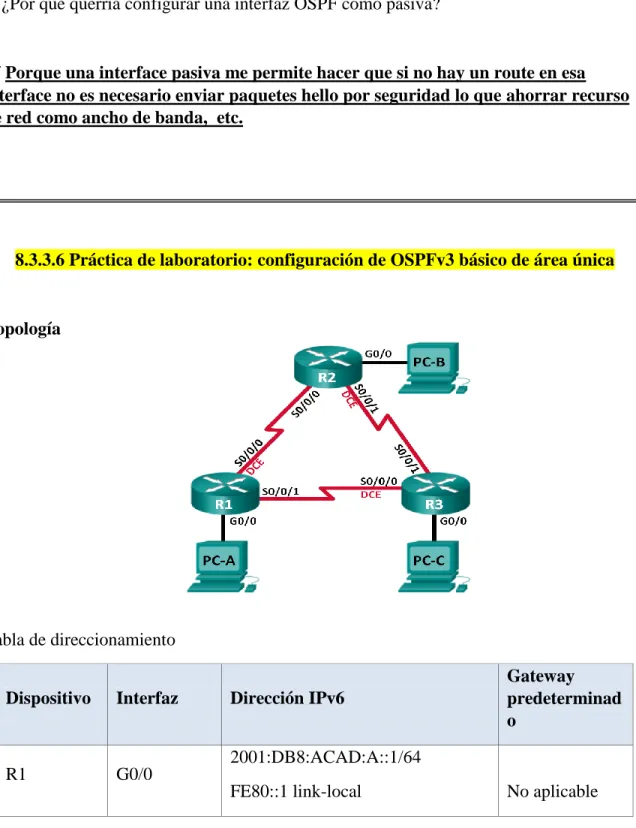

8.3.3.6 Práctica de laboratorio: configuración de OSPFv3 básico de área única

Topología

Tabla de direccionamiento

Dispositivo Interfaz Dirección IPv6

Gateway predeterminad o

R1 G0/0

2001:DB8:ACAD:A::1/64

S0/0/0 (DCE)

2001:DB8:ACAD:12::1/64

FE80::1 link-local No aplicable

S0/0/1

2001:DB8:ACAD:13::1/64

FE80::1 link-local No aplicable

R2 G0/0

2001:DB8:ACAD:B::2/64

FE80::2 link-local No aplicable

S0/0/0

2001:DB8:ACAD:12::2/64

FE80::2 link-local No aplicable S0/0/1

(DCE)

2001:DB8:ACAD:23::2/64

FE80::2 link-local No aplicable

R3 G0/0

2001:DB8:ACAD:C::3/64

FE80::3 link-local No aplicable S0/0/0

(DCE)

2001:DB8:ACAD:13::3/64

FE80::3 link-local No aplicable

S0/0/1

2001:DB8:ACAD:23::3/64

FE80::3 link-local No aplicable

PC-A NIC 2001:DB8:ACAD:A::A/64 FE80::1

PC-B NIC 2001:DB8:ACAD:B::B/64 FE80::2

PC-C NIC 2001:DB8:ACAD:C::C/64 FE80::3

Información básica/situación

El protocolo OSPF (Open Shortest Path First) es un protocolo de routing de estado de enlace para las redes IP. Se definió OSPFv2 para redes IPv4, y OSPFv3 para redes IPv6. En esta práctica de laboratorio, configurará la topología de la red con routing OSPFv3, asignará ID de router, configurará interfaces pasivas y utilizará varios comandos de CLI para ver y verificar la información de routing OSPFv3.

obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de esta práctica de

laboratorio para obtener los identificadores de interfaz correctos.

Nota: asegúrese de que los routers se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte con el instructor.

Recursos necesarios

3 routers (Cisco 1941 con IOS de Cisco versión 15.2(4)M3, imagen universal o similar) 3 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

Cables Ethernet y seriales, como se muestra en la topología

Armar la red y configurar los parámetros básicos de los dispositivos

En la parte 1, establecerá la topología de la red y configurará los parámetros básicos en los equipos host y los routers.

Realizar el cableado de red tal como se muestra en la topología.

Inicializar y volver a cargar los routers según sea necesario. Configurar los parámetros básicos para cada router.

Desactive la búsqueda del DNS.

Asigne cisco como la contraseña de vty.

Configure un mensaje MOTD para advertir a los usuarios que se prohíbe el acceso no autorizado.

Configure logging synchronous para la línea de consola. Cifre las contraseñas de texto no cifrado.

Configure las direcciones link-local y de unidifusión IPv6 que se indican en la tabla de direccionamiento para todas las interfaces.

Habilite el routing de unidifusión IPv6 en cada router.

Probar la conectividad.

Configurar el routing OSPFv3

En la parte 2, configurará el routing OSPFv3 en todos los routers de la red y, luego, verificará que las tablas de routing se hayan actualizado correctamente.

Asignar ID a los routers.

OSPFv3 sigue utilizando una dirección de 32 bits para la ID del router. Debido a que no hay direcciones IPv4 configuradas en los routers, asigne manualmente la ID del router mediante el comando router-id.

Emita el comando ipv6 router ospf para iniciar un proceso OSPFv3 en el router. R1(config)# ipv6 router ospf 1

Nota: la ID del proceso OSPF se mantiene localmente y no tiene sentido para los otros routers de la red.

Asigne la ID de router OSPFv3 1.1.1.1 al R1. R1(config-rtr)# router-id 1.1.1.1

Inicie el proceso de routing de OSPFv3 y asigne la ID de router 2.2.2.2 al R2 y la ID de router 3.3.3.3 al R3.

Emita el comando show ipv6 ospf para verificar las ID de router de todos los routers. R2# show ipv6 ospf

Routing Process "ospfv3 1" with ID 2.2.2.2

Event-log enabled, Maximum number of events: 1000, Mode: cyclic Router is not originating router-LSAs with maximum metric

Configurar OSPFv6 en el R1.

Con IPv6, es común tener varias direcciones IPv6 configuradas en una interfaz. La

instrucción network se eliminó en OSPFv3. En cambio, el routing OSPFv3 se habilita en el nivel de la interfaz.

Emita el comando ipv6 ospf 1 area 0 para cada interfaz en el R1 que participará en el routing OSPFv3.

R1(config)# interface g0/0 R1(config-if)# ipv6 ospf 1 area 0 R1(config-if)# interface s0/0/0 R1(config-if)# ipv6 ospf 1 area 0 R1(config-if)# interface s0/0/1 R1(config-if)# ipv6 ospf 1 area 0

Asigne las interfaces en el R2 y el R3 al área 0 de OSPFv3. Al agregar las interfaces al área 0, debería ver mensajes de adyacencia de vecino.

R1#

*Mar 19 22:14:43.251: %OSPFv3-5-ADJCHG: Process 1, Nbr 2.2.2.2 on Serial0/0/0 from LOADING to FULL, Loading Done

R1#

Verificar vecinos de OSPFv3.

Emita el comando show ipv6 ospf neighbor para verificar que el router haya formado una adyacencia con los routers vecinos. Si no se muestra la ID del router vecino o este no se muestra en el estado FULL, los dos routers no formaron una adyacencia OSPF.

R1# show ipv6 ospf neighbor

OSPFv3 Router with ID (1.1.1.1) (Process ID 1)

Verificar la configuración del protocolo OSPFv3.

El comando show ipv6 protocols es una manera rápida de verificar información fundamental de configuración de OSPFv3, incluidas la ID del proceso OSPF, la ID del router y las interfaces habilitadas para OSPFv3.

R1# show ipv6 protocols

IPv6 Routing Protocol is "connected" IPv6 Routing Protocol is "ND" IPv6 Routing Protocol is "ospf 1" Router ID 1.1.1.1

Number of areas: 1 normal, 0 stub, 0 nssa Interfaces (Area 0):

Serial0/0/1 Serial0/0/0

Verificar las interfaces OSPFv3.

Emita el comando show ipv6 ospf interface para mostrar una lista detallada de cada interfaz habilitada para OSPF.

R1# show ipv6 ospf interface Serial0/0/1 is up, line protocol is up

Link Local Address FE80::1, Interface ID 7

Area 0, Process ID 1, Instance ID 0, Router ID 1.1.1.1 Network Type POINT_TO_POINT, Cost: 64

Transmit Delay is 1 sec, State POINT_TO_POINT

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 Hello due in 00:00:05

Graceful restart helper support enabled Index 1/3/3, flood queue length 0 Next 0x0(0)/0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 1

Last flood scan time is 0 msec, maximum is 0 msec Neighbor Count is 1, Adjacent neighbor count is 1 Adjacent with neighbor 3.3.3.3

Suppress hello for 0 neighbor(s) Serial0/0/0 is up, line protocol is up

Area 0, Process ID 1, Instance ID 0, Router ID 1.1.1.1 Network Type POINT_TO_POINT, Cost: 64

Transmit Delay is 1 sec, State POINT_TO_POINT

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 Hello due in 00:00:00

Graceful restart helper support enabled Index 1/2/2, flood queue length 0 Next 0x0(0)/0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 2

Last flood scan time is 0 msec, maximum is 0 msec Neighbor Count is 1, Adjacent neighbor count is 1 Adjacent with neighbor 2.2.2.2

Suppress hello for 0 neighbor(s)

GigabitEthernet0/0 is up, line protocol is up Link Local Address FE80::1, Interface ID 3

Area 0, Process ID 1, Instance ID 0, Router ID 1.1.1.1 Network Type BROADCAST, Cost: 1

Transmit Delay is 1 sec, State DR, Priority 1

Designated Router (ID) 1.1.1.1, local address FE80::1 No backup designated router on this network

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 Hello due in 00:00:03

Graceful restart helper support enabled Index 1/1/1, flood queue length 0 Next 0x0(0)/0x0(0)/0x0(0)

Last flood scan length is 0, maximum is 0

Suppress hello for 0 neighbor(s)

Para mostrar un resumen de las interfaces con OSPFv3 habilitado, emita el comando show ipv6 ospf interface brief.

R1# show ipv6 ospf interface brief

Interface PID Area Intf ID Cost State Nbrs F/C Se0/0/1 1 0 7 64 P2P 1/1

Packet Tracer no soporta este comando. Verificar la tabla de routing IPv6.

Emita el comando show ipv6 route para verificar que todas las redes aparezcan en la tabla de routing.

R2# show ipv6 route

IPv6 Routing Table - default - 10 entries

Codes: C - Connected, L - Local, S - Static, U - Per-user Static route B - BGP, R - RIP, I1 - ISIS L1, I2 - ISIS L2

IA - ISIS interarea, IS - ISIS summary, D - EIGRP, EX - EIGRP external ND - ND Default, NDp - ND Prefix, DCE - Destination, NDr - Redirect O - OSPF Intra, OI - OSPF Inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2 ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

O 2001:DB8:ACAD:A::/64 [110/65] via FE80::1, Serial0/0/0

C 2001:DB8:ACAD:B::/64 [0/0]

via GigabitEthernet0/0, directly connected L 2001:DB8:ACAD:B::2/128 [0/0]

via GigabitEthernet0/0, receive O 2001:DB8:ACAD:C::/64 [110/65] via FE80::3, Serial0/0/1

L 2001:DB8:ACAD:12::2/128 [0/0] via Serial0/0/0, receive

O 2001:DB8:ACAD:13::/64 [110/128] via FE80::3, Serial0/0/1

via FE80::1, Serial0/0/0

C 2001:DB8:ACAD:23::/64 [0/0] via Serial0/0/1, directly connected L 2001:DB8:ACAD:23::2/128 [0/0] via Serial0/0/1, receive

L FF00::/8 [0/0] via Null0, receive

Show ipv6 route ospf

Verificar la conectividad de extremo a extremo.

Se debería poder hacer ping entre todas las computadoras de la topología. Verifique y resuelva los problemas, si es necesario.

configurar las interfaces pasivas de OSPFv3

El comando passive-interface evita que se envíen actualizaciones de routing a través de la interfaz de router especificada. Esto se hace comúnmente para reducir el tráfico en las redes LAN, ya que no necesitan recibir comunicaciones de protocolo de routing dinámico. En la parte 3, utilizará el comando passive-interface para configurar una única interfaz como pasiva. También configurará OSPFv3 para que todas las interfaces del router sean pasivas de manera predeterminada y, luego, habilitará anuncios de routing OSPF en interfaces seleccionadas.

configurar una interfaz pasiva.

Emita el comando show ipv6 ospf interface g0/0 en el R1. Observe el temporizador que indica cuándo se espera el siguiente paquete de saludo. Los paquetes de saludo se envían cada 10 segundos y se utilizan entre los routers OSPF para verificar que sus vecinos estén activos.

R1# show ipv6 ospf interface g0/0

GigabitEthernet0/0 is up, line protocol is up Link Local Address FE80::1, Interface ID 3

Area 0, Process ID 1, Instance ID 0, Router ID 1.1.1.1 Network Type BROADCAST, Cost: 1

Transmit Delay is 1 sec, State DR, Priority 1

Designated Router (ID) 1.1.1.1, local address FE80::1 No backup designated router on this network

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 Hello due in 00:00:05

Graceful restart helper support enabled Index 1/1/1, flood queue length 0 Next 0x0(0)/0x0(0)/0x0(0)

Last flood scan length is 0, maximum is 0

Suppress hello for 0 neighbor(s)

Emita el comando passive-interface para cambiar la interfaz G0/0 en el R1 a pasiva. R1(config)# ipv6 router ospf 1

R1(config-rtr)# passive-interface g0/0

Vuelva a emitir el comando show ipv6 ospf interface g0/0 para verificar que la interfaz G0/0 ahora sea pasiva.

R1# show ipv6 ospf interface g0/0

GigabitEthernet0/0 is up, line protocol is up Link Local Address FE80::1, Interface ID 3

Area 0, Process ID 1, Instance ID 0, Router ID 1.1.1.1 Network Type BROADCAST, Cost: 1

Transmit Delay is 1 sec, State WAITING, Priority 1 No designated router on this network

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 No Hellos (Passive interface)

Wait time before Designated router selection 00:00:34 Graceful restart helper support enabled

Index 1/1/1, flood queue length 0 Next 0x0(0)/0x0(0)/0x0(0)

Last flood scan length is 0, maximum is 0

Last flood scan time is 0 msec, maximum is 0 msec Neighbor Count is 0, Adjacent neighbor count is 0 Suppress hello for 0 neighbor(s)

Emita el comando show ipv6 route ospf en el R2 y el R3 para verificar que todavía haya disponible una ruta a la red 2001:DB8:ACAD:A::/64.

R2# show ipv6 route ospf

IPv6 Routing Table - default - 10 entries

Codes: C - Connected, L - Local, S - Static, U - Per-user Static route B - BGP, R - RIP, I1 - ISIS L1, I2 - ISIS L2

ND - ND Default, NDp - ND Prefix, DCE - Destination, NDr - Redirect O - OSPF Intra, OI - OSPF Inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2 ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

O 2001:DB8:ACAD:A::/64 [110/65] via FE80::1, Serial0/0/0

O 2001:DB8:ACAD:C::/64 [110/65] via FE80::3, Serial0/0/1

O 2001:DB8:ACAD:13::/64 [110/128] via FE80::3, Serial0/0/1

Establecer la interfaz pasiva como la interfaz predeterminada en el router.

Emita el comando passive-interface default en el R2 para establecer todas las interfaces OSPFv3 como pasivas de manera predeterminada.

R2(config)# ipv6 router ospf 1

R2(config-rtr)# passive-interface default

Emita el comando show ipv6 ospf neighbor en el R1. Una vez que el temporizador de tiempo muerto caduca, el R2 ya no se muestra como un vecino OSPF.

R1# show ipv6 ospf neighbor

Neighbor ID Pri State Dead Time Interface ID Interface 3.3.3.3 0 FULL/ - 00:00:37 6 Serial0/0/1

En el R2, emita el comando show ipv6 ospf interface s0/0/0 para ver el estado OSPF de la interfaz S0/0/0.

R2# show ipv6 ospf interface s0/0/0 Serial0/0/0 is up, line protocol is up

Link Local Address FE80::2, Interface ID 6

Area 0, Process ID 1, Instance ID 0, Router ID 2.2.2.2 Network Type POINT_TO_POINT, Cost: 64

Transmit Delay is 1 sec, State POINT_TO_POINT

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 No Hellos (Passive interface)

Graceful restart helper support enabled Index 1/2/2, flood queue length 0 Next 0x0(0)/0x0(0)/0x0(0)

Last flood scan length is 2, maximum is 3

Si todas las interfaces OSPFv3 en el R2 son pasivas, no se anuncia ninguna información de routing. Si este es el caso, el R1 y el R3 ya no deberían tener una ruta a la red

Ejecute el comando no passive-interface para cambiar S0/0/1 en el R2 a fin de que envíe y reciba actualizaciones de routing OSPFv3. Después de introducir este comando, aparece un mensaje informativo que explica que se estableció una adyacencia de vecino con el R3. R2(config)# ipv6 router ospf 1

R2(config-rtr)# no passive-interface s0/0/1

*Apr 8 19:21:57.939: %OSPFv3-5-ADJCHG: Process 1, Nbr 3.3.3.3 on Serial0/0/1 from LOADING to FULL, Loading Done

Vuelva a emitir los comandos show ipv6 route y show ipv6 ospf neighbor en el R1 y el R3, y busque una ruta a la red 2001:DB8:ACAD:B::/64.

¿Cuál es la métrica de costo acumulado para la red 2001:DB8:ACAD:B::/64 en el R1? La métrica es de 129

¿Qué indica esta información?

Todo el tráfico que va hacia la red “B” desde R1 será enrutado a través de R3. La interface serial 0/0/0 de R2 está aún configurada como pasiva, entonces OSPFv3 no manda

información de ruteo notificándose a través de esta interface.

En el R2, emita el comando no passive-interface S0/0/0 para permitir que se anuncien las actualizaciones de routing OSPFv3 en esa interfaz.

Verifique que el R1 y el R2 ahora sean vecinos OSPFv3.

Reflexión

Si la configuración OSPFv6 del R1 tiene la ID de proceso 1 y la configuración OSPFv3 del R2 tiene la ID de proceso 2, ¿se puede intercambiar información de routing entre ambos routers? ¿Por qué?

Si se puede, por que el proceso de OSPFv3 solo es usado localmente en el router y no afecta a los demás routers, ya que no necesita coincidir con el proceso usado en otros routers en el área OSPFv3.

9.2.1.10 Packet Tracer: configuración de ACL estándar

Topología

Tabla de direccionamiento

Dispositivo Interfaz Dirección IP

Máscara de subred

Gateway

predeterminado

R1

F0/0 192.168.10.1 255.255.255.0 N/A F0/1 192.168.11.1 255.255.255.0 N/A S0/0/0 10.1.1.1 255.255.255.252 N/A S0/0/1 10.3.3.1 255.255.255.252 N/A

R2

F0/0 192.168.20.1 255.255.255.0 N/A S0/0/0 10.1.1.2 255.255.255.252 N/A S0/0/1 10.2.2.1 255.255.255.252 N/A

R3

F0/0 192.168.30.1 255.255.255.0 N/A S0/0/0 10.3.3.2 255.255.255.252 N/A S0/0/1 10.2.2.2 255.255.255.252 N/A

PC2 NIC 192.168.11.10 255.255.255.0 192.168.11.1 PC3 NIC 192.168.30.10 255.255.255.0 192.168.30.1 WebServer NIC 192.168.20.254 255.255.255.0 192.168.20.1

Información básica/situación

Las listas de control de acceso (ACL) estándar son scripts de configuración del router que controlan si un router permite o deniega paquetes según la dirección de origen. Esta actividad se concentra en definir criterios de filtrado, configurar ACL estándar, aplicar ACL a interfaces de router y verificar y evaluar la implementación de la ACL. Los routers ya están configurados, incluidas las direcciones IP y el routing del protocolo de routing de gateway interior mejorado (EIGRP).

Parte 1: planificar una implementación de ACL Paso 1: investigar la configuración actual de red.

Antes de aplicar cualquier ACL a una red, es importante confirmar que tenga conectividad completa. Elija una computadora y haga ping a otros dispositivos en la red para verificar que la red tenga plena conectividad.

Paso 2: evaluar dos políticas de red y planificar las implementaciones de ACL.

a. En el R2 están implementadas las siguientes políticas de red:

La red 192.168.11.0/24 no tiene permiso para acceder al servidor web en la red 192.168.20.0/24.

Se permite el resto de los tipos de acceso.

Para restringir el acceso de la red 192.168.11.0/24 al servidor web en 192.168.20.254 sin interferir con otro tráfico, se debe crear una ACL en el R2. La lista de acceso se debe colocar en la interfaz de salida hacia el servidor web. Se debe crear una segunda regla en el R2 para permitir el resto del tráfico.

b. En el R3 están implementadas las siguientes políticas de red:

Se permite el resto de los tipos de acceso.

Para restringir el acceso de la red 192.168.10.0/24 a la red 192.168.30/24 sin interferir con otro tráfico, se debe crear una lista de acceso en el R3. La ACL se debe colocar en la interfaz de salida hacia la PC3. Se debe crear una segunda regla en el R3 para permitir el resto del tráfico.

Parte 2: configurar, aplicar y verificar una ACL estándar

Paso 1: configurar y aplicar una ACL estándar numerada en el R2.

a. Cree una ACL con el número 1 en el R2 con una instrucción que deniegue el acceso a la red 192.168.20.0/24 desde la red 192.168.11.0/24.

R2(config)# access-list 1 deny 192.168.11.0 0.0.0.255

b. De manera predeterminada, las listas de acceso deniegan todo el tráfico que no coincide con una regla. Para permitir el resto del tráfico, configure la siguiente instrucción:

R2(config)# access-list 1 permit any

c. Para que la ACL realmente filtre el tráfico, se debe aplicar a alguna operación del router. Para aplicar la ACL, colóquela en la interfaz Gigabit Ethernet 0/0 para el tráfico saliente.

Paso 2: configurar y aplicar una ACL estándar numerada en el R3.

a. Cree una ACL con el número 1 en el R3 con una instrucción que deniegue el acceso a la red 192.168.30.0/24 desde la red de la PC1 (192.168.10.0/24). R3(config)# access-list 1 deny 192.168.10.0 0.0.0.255

b. De manera predeterminada, las ACL deniegan todo el tráfico que no coincide con una regla. Para permitir el resto del tráfico, cree una segunda regla para la ACL 1.

R3(config)# access-list 1 permit any

c. Para aplicar la ACL, colóquela en la interfaz Gigabit Ethernet 0/0 para el tráfico saliente.

R3(config)# interface GigabitEthernet0/0 R3(config-if)# ip access-group 1 out

Paso 3: verificar la configuración y la funcionalidad de la ACL.

b. Una vez colocadas las dos ACL, el tráfico de la red se restringe según las políticas detalladas en la parte 1. Utilice las siguientes pruebas para verificar las implementaciones de ACL:

Un ping de 192.168.10.10 a 192.168.11.10 se realiza correctamente.

Un ping de 192.168.10.10 a 192.168.20.254 se realiza correctamente.

Un ping de 192.168.11.10 a 192.168.20.254 falla.

Un ping de 192.168.10.10 a 192.168.30.10 falla.

Un ping de 192.168.11.10 a 192.168.30.10 se realiza correctamente.

9.2.1.11 Packet Tracer: configuración de ACL estándar con nombre Topología

Tabla de direccionamiento

Dispositivo Interfaz Dirección IP

Máscara de subred

Gateway

predeterminado

R1

F0/0 192.168.10.1 255.255.255.0 N/A F0/1 192.168.20.1 255.255.255.0 N/A E0/0/0 192.168.100.1 255.255.255.0 N/A E0/1/0 192.168.200.1 255.255.255.0 N/A Servidor de

archivos

NIC 192.168.200.100 255.255.255.0 192.168.200.1

Servidor web NIC 192.168.100.100 255.255.255.0 192.168.100.1 PC0 NIC 192.168.20.3 255.255.255.0 192.168.20.1 PC1 NIC 192.168.20.4 255.255.255.0 192.168.20.1 PC2 NIC 192.168.10.3 255.255.255.0 192.168.10.1

Información básica/situación

Parte 1: configurar y aplicar una ACL estándar con nombre

Paso 1: verificar la conectividad antes de configurar y aplicar la ACL.

Paso 2: configurar una ACL estándar con nombre. Configure la siguiente ACL con nombre en el R1.

R1(config)# ip access-list standard File_Server_Restrictions R1(config-std-nacl)# permit host 192.168.20.4

R1(config-std-nacl)# deny any

Paso 3: aplicar la ACL con nombre.

a. Aplique la ACL de salida a la interfaz Fast Ethernet 0/1. R1(config-if)# ip access-group File_Server_Restrictions out

b. Guarde la configuración.

Parte 2: verificar la implementación de la ACL