i

UNIVERSIDAD TÉCNICA ESTATAL DE QUEVEDO

FACULTAD DE CIENCIAS DE LA INGENIERÍA

CARRERA DE INGENIERÍA EN TELEMÁTICAProyecto de Investigación previo a la obtención del título de Ingeniero en Telemática.

Proyecto de Investigación

TEMA:

"DESARROLLO DE UNA RED PRIVADA VIRTUAL (VPN) PARA EL

ACCESO A LOS REPOSITORIOS DE LA BIBLIOTECA VIRTUAL DE

LA UNIVERSIDAD TÉCNICA ESTATAL DE QUEVEDO"

Autor:

Víctor Hugo Romero Agurto

PORTADA

Director de Proyecto:

Ing. Víctor Fernando Nasimba Medina.

Quevedo - Los Ríos - Ecuador

ii

DECLARACIÓN DE AUTORÍA Y CESIÓN DE DERECHOS

Yo, Víctor Hugo Romero Agurto, declaro que el trabajo aquí descrito es de mi autoría; que no ha sido previamente presentado para ningún grado o calificación profesional; y, que he consultado las referencias bibliográficas que se incluyen en este documento.

La Universidad Técnica Estatal de Quevedo, puede hacer uso de los derechos correspondientes a este trabajo, según lo establecido por la Ley de Propiedad Intelectual, por su Reglamento y por la normatividad institucional vigente.

iii

CERTIFICACIÓN DE CULMINACIÓN DEL PROYECTO

DE INVESTIGACIÓN

El suscrito, Ing. Víctor Fernando Nasimba Medina, Docente de la Universidad Técnica Estatal de Quevedo, certifica que el estudiante Víctor Hugo Romero Agurto, realizó el Proyecto de Investigación de grado titulado "DESARROLLO DE UNA RED PRIVADA VIRTUAL (VPN) PARA EL ACCESO A LOS REPOSITORIOS DE LA BIBLIOTECA VIRTUAL DE LA UNIVERSIDAD TÉCNICA ESTATAL DE QUEVEDO", previo a la obtención del título de INGENIERO EN TELEMÁTICA , bajo mi dirección, habiendo cumplido con las disposiciones reglamentarias establecidas para el efecto.

iv

UNIVERSIDAD TÉCNICA ESTATAL DE QUEVEDO

FACULTAD DE CIENCIAS DE LA INGENIERÍA

CARRERA DE INGENIERÍA EN TELEMÁTICAPROYECTO DE INVESTIGACIÓN

Título:

"Desarrollo de una red privada virtual (VPN) para el acceso a los repositorios de la biblioteca virtual de la Universidad Técnica Estatal de Quevedo"

Presentado a la Comisión Académica como requisito previo a la obtención del título de Ingeniero en Telemática.

Aprobado por: TRIBUNAL DE TESIS

___________________________________ PRESIDENTE DEL TRIBUNAL Ing. Jaime Macías Romero M.Sc.

MIEMBRO DEL TRIBUNAL

PhD. Amilkar Puris Cáceres

MIEMBRO DEL TRIBUNAL

Ing. Emilio Zhuma Mera M.Sc.

QUEVEDO - LOS RÍOS – ECUADOR

v

AGRADECIMIENTO

Agradezco a Dios por sobre todas las cosas, él es quien permite que hoy pueda alcanzar este ansiado anhelo. A mi Padre, a mi Madre, por su significativo esfuerzo, cariño y apoyo que me brindan en cada momento.A mi hermano por el ejemplo de superación que me transmite cada día.

A mi bella Isabel, que con paciencia y amor me ha ayudado a culminar la carrera junto con el proyecto de titulación.

Como no agradecer a la Universidad Técnica Estatal de Quevedo, a mis tutores, Ing. Victor Nasimba, Ing. Emilio Zhuma por su valiosa ayuda y sabios consejos en la consecución de este trabajo, reconociendo en ellos la motivación para el término de este Proyecto.

vi

DEDICATORIA

Dedico este trabajo investigativo a todas las personas que siempre estuvieron a mi lado luchando, animándome a cumplir con mis metas y objetivos para culminar mi tan ansiada titulación como Ingeniero en Telemática. A mis padres, mi novia, y mis verdaderos amigos. Gracias a todos ustedes.

vii

RESUMEN

Actualmente la tecnología cambia a pasos agigantados, lo que ayer era moderno e innovador hoy es algo habitual y común en la vida diaria. Internet ha conseguido que las distancias físicas sean de poca importancia a la hora de trabajar e intercambiar. Uno de los motivos que lleva a la presentación del proyecto en la Universidad Técnica Estatal de Quevedo, fue precisamente el teletrabajo enfocado en las redes privadas virtuales, ya que la comunidad universitaria (estudiantes y profesores), no puede acceder desde sus hogares, trabajo u otros sitios que se encuentran fuera de la red LAN de la universidad, a los diversos materiales de estudio con los que ella cuenta. Dada esta problemática se propone como solución el uso de una red privada virtual la cual estaría implementada con la aplicación PPTP1, instalada sobre un Servidor con Centos v6.6 un sistema operativo basado en GNU/Linux con todas sus características de software libre. PPTP considera también la conexión segura basada en llaves, certificados, usuarios y contraseñas, con esto se pretende brindar la seguridad de que sólo personal autorizado pueda acceder a la red VPN.

Palabra claves:

Internet, servidor, red privada virtual.

viii

ABSTRACT

Nowadays the technology changes by leaps and bounds, it what yesterday it was modern and innovative now it is something usual common in the daily life. Internet has achieved that physical distances are of little importance at the time of working and interchanging with others. One of the reasons that lead to present this project at the State Technical University of Quevedo, it was precisely teleworking focused on Virtual Private Networks, as the university community (teachers and students), can not access from their homes, work or other sites that are outside the university Local Area Network, to study the various materials with which it has. Given this problem I proposed as a solution the uses a Virtual Private Network which would be implemented with the PPTP application installed on a servidor with Centos v6.6 operating system based on GNU / Linux with all its free software. PPTP it also considers the secure connection based on keys, certificates and passwords with this is it intends to provide the security that only authorized personnel can access to the VPN.

Keywords:

ix

TABLA DE CONTENIDO

PORTADA ... i

DECLARACIÓN DE AUTORÍA Y CESIÓN DE DERECHOS ... ii

CERTIFICACIÓN DE CULMINACIÓN DEL PROYECTO DE INVESTIGACIÓN ... iii

TRIBUNAL DE TESIS ... iv

CONTEXTUALIZACIÓN DE LA INVESTIGACIÓN ... xviii

1.1. Problema de la Investigación. ... 1

1.1.1. Planteamiento del problema. ... 1

1.1.2. Diagnóstico. ... 2

1.1.3. Pronóstico. ... 2

1.1.4. Formulación del problema. ... 2

1.1.5. Sistematización del problema. ... 2

1.2. Objetivos. ... 3

1.2.1. Objetivo general. ... 3

1.2.2. Objetivos específicos... 3

1.3. Justificación del problema. ... 3

CAPÍTULO II ... 5

FUNDAMENTACIÓN TEÓRICA DE LA INVESTIGACIÓN ... 5

2. Fundamentación teórica de la investigación. ... 6

2.1. Marco Conceptual. ... 6

x

2.1.2. Rangos de IP Públicas asignados. ... 11

2.2. Marco Teórico. ... 11

2.2.1. Red Privada Virtual. ... 11

2.2.2. Requerimientos básicos de una VPN. ... 16

2.2.3. Tipos de VPN. ... 17

2.2.4. Conexión VPN. Elementos. ... 18

2.2.5. Protocolos usados en VPN. ... 20

2.2.6. Biblioteca Virtual. ... 21

2.3. Marco Referencial. ... 23

2.3.1. Referencias de Investigaciones realizadas. ... 24

2.4. Marco Legal. ... 25

2.4.1. LEYES Y REGULACIONES SOBRE DELITOS INFORMÁTICOS EN EL ECUADOR... 25

CAPÍTULO III ... 27

METODOLOGÍA DE LA INVESTIGACIÓN ... 27

3.1. Localización. ... 28

3.2. Tipo de investigación. ... 28

3.2.1. Métodos de investigación. ... 28

3.2.2. Fuentes de recopilación de información... 29

3.2.3. Diseño de la investigación... 29

3.2.4. Instrumentos de investigación. ... 29

3.3. Recursos humanos y materiales. ... 29

CAPÍTULO IV ... 31

RESULTADOS Y DISCUSIÓN ... 31

4.1. Resultados. ... 32

4.1.1. Caracterización de equipos... 32

4.1.1.1. Topología de red anterior. ... 32

4.1.1.2. Topología de red actual. ... 33

4.1.1.3. Hardware. ... 34

4.1.1.4. Sistema Operativo que posee el servidor. ... 35

4.1.2. Mecanismos de Seguridad ... 36

4.1.2.1. Comparación de protocolos VPN. ... 36

xi

4.1.2.3. Configuración y Funcionamiento de una VPN. ... 41

4.1.3. Acceso seguro de usuarios. ... 44

4.1.3.1. Configuración de cuentas de PPP VPN a través de un archivo de texto. .. 46

4.1.3.2. Resultados. ... 47

4.2. Discusión. ... 49

CAPÍTULO V ... 50

CONCLUSIONES Y RECOMENDACIONES ... 50

5.1. Conclusiones. ... 51

5.2. Recomendaciones. ... 51

CAPÍTULO VI ... 52

6. BIBLIOGRAFÍA ... 53

NETGRAFÍA ... 55

CAPÍTULO VII ... 56

xii

ÍNDICE DE FIGURAS

Figura 1. Índice del Internet por provincias en el Ecuador ... 10

Figura 2. Componentes de una red LAN ... 13

Figura 3. Funcionamiento de una VPN ... 16

Figura 4. Componentes de una conexión VPN... 19

Figura 5. Túnel VPN ... 19

Figura 6. Túneles ... 20

Figura 7. Infraestructura de Red Anterior de la UTEQ ... 32

Figura 8. Diagrama de la Infraestructura de Red actual de la Universidad Técnica Estatal de Quevedo ... 33

Figura 9. Pantalla de Menú para el servidor PPTP ... 42

Figura 10. Campo para asignación de IP ... 43

Figura 11. Asignación de grupo de IPs para usuarios remotos ... 43

Figura 12. Creación de cuentas de usuarios ... 44

Figura 13. Creación de nueva cuenta PPP ... 44

Figura 14. Cuenta PPP ... 45

Figura 15. Asignación de Usuario y Contraseña para la cuenta PPP ... 45

Figura 16. Gestor de Consola ... 46

Figura 17. Modificación del Usuario y contraseña de la cuenta PPP ... 46

Figura 18. Conexión de la VPN... 47

Figura 19. Verificación de asignación por parte del servidor VPN ... 47

Figura 20. Asignación de rangos de IP previamente establecidos ... 48

xiii

ÍNDICE DE TABLAS

Tabla 1. Opciones de hardware para VPN ... 6

Tabla 2. Datos del uso de internet en Ecuador ... 7

Tabla 3. Tendencia del uso de la telefonía celular y de internet en el Ecuador ... 9

Tabla 4. Ranking de redes sociales web ... 10

Tabla 5. Ventajas de las VPN ... 15

Tabla 6. Elementos de una VPN ... 18

Tabla 7. Presupuesto ... 30

Tabla 8. Datos de la Red VPN ... 34

Tabla 9. Características del Hardware ... 35

xiv

ÍNDICE DE CUADROS

Cuadro 1. Reglas de las IPtables en el servidor ... 40

Cuadro 2. Descarga del Software ... 41

Cuadro 3. Instalación del WebMin ... 41

Cuadro 4. URL para el acceso a WEBMIN... 42

Cuadro 5. Descarga del módulo PPTP ... 42

ÍNDICE DE GRÁFICOS

Gráfico 1. Porcentaje de costo de hardware para VPN ... 6xv

CÓDIGO DUBLÍN

Título: "Desarrollo de una Red Privada Virtual (VPN) para el acceso a los repositorios de la biblioteca virtual de la Universidad Técnica Estatal de Quevedo"

Autor: Víctor Hugo Romero Agurto

Palabras clave: Internet Servidor Red Privada Virtual Fecha de publicación: 17/12/2015

Editorial: Quevedo: UTEQ, 2015.

Resumen: Resumen.- Actualmente la tecnología cambia a pasos agigantados, lo que ayer era moderno e innovador hoy es algo habitual y común en la vida diaria. Internet ha conseguido que las distancias físicas sean de poca importancia a la hora de trabajar e intercambiar. Uno de los motivos que lleva a la presentación del proyecto en la Universidad Técnica Estatal de Quevedo, fue precisamente el teletrabajo enfocado en las redes privadas virtuales, ya que la comunidad universitaria (estudiantes y profesores) no puede acceder desde sus hogares, trabajo u otros sitios que se encuentran fuera de la red LAN de la universidad(…)

xvi

INTRODUCCIÓN

Las llamadas tecnologías de la información y las comunicaciónes (TIC´s) en esta edad contemporánea, desempeñan un papel gravitante para su desarrollo. Se ha estudiado acerca de las transformaciones y consecuencias que su adopción ha inducido sobre varios sectores, aportando en cada uno de ellos un grano de arena. También abarca distintas dimensiones: sobre la estructura organizativa de las empresas, instituciones educativas y organizaciones; orientadas a los procesos inherentes a sus funciones; donde se vislumbra una evidente tendencia hacia la automatización inteligente al alcance de un mayor número de usuarios. En el caso de esta investigación se hace referencia a una red privada virtual, RPV, o VPN de las siglas en inglés de Virtual Private Network. "Es una tecnología en la que su función es crear una extensión segura de una red local (LAN), sobre la red pública mundialmente conocida como Internet. El desempeño de las VPN es brindar un canal entre la empresa con sus diferentes oficinas, usuarios que se encuentran distantes, utilizando un recurso elemental como lo es internet, por supuesto con toda la funcionalidad, seguridad y políticas de gestión de una red privada".

La relevancia de este supuesto está justamente en que la unión de dos sitios, funcionan de manera tal que, si bien se utiliza una red pública como es la de conexión a Internet, los datos son transmitidos por un canal privado, de forma que no peligra la seguridad ni la integridad de la información interna. Los datos son cifrados y descifrados alternativamente, ahorrando dinero y problemas a distinta escala.

En este orden de análisis, la presente propuesta, se basa en la implementación de redes privadas virtuales como una alternativa técnica, confiable y económica comparada con los servicios de líneas dedicadas como: X.25 , Frame Relay , ATM , entre otras. Mediante la implementación de una red privada virtual se tendrá acceso a la Biblioteca Virtual de la Universidad Técnica Estatal de Quevedo, la cual como fruto de convenios con diversas universidades nacionales e internacionales tiene un importante compendio de información publicada vía web; la cual debería estar disponible para las consultas de la comunidad universitaria.

xvii este orden de análisis, la formulación y sistematización del problema y la declaración de los objetivos que transitan desde lo general hasta lo específico; como colofón del capítulo, la justificación de este trabajo y atinadas conclusiones parciales que declaren la orientación de la investigación de manera correcta, así como sus ventajas y desventajas.

El Capítulo II corresponde a la fundamentación teórica con cada uno de los conceptos y términos que se aplicaron para la culminación de este trabajo investigativo tales como: Red VPN, importancia de una VPN, servidores de Linux, Autenticación a Usuarios, y las configuraciones que se realizan a los servidores. Finalmente se arriban a conclusiones parciales.

El Capítulo III establece la metodología aplicada en este trabajo investigativo. Se declara el tipo de investigación y los métodos empleados en el orden teórico y empírico. Entiéndase en la primera clasificación: la observación como método científico por excelencia y las encuestas a los usuarios; con sus consabidos análisis. En la segunda clasificación: el análisis-síntesis, el inductivo-deductivo y la revisión documental, donde a partir de la información recopilada de diversas fuentes bibliográficas; su análisis y ponderación según el caso. Finalmente las conclusiones parciales como colofón del capítulo.

El Capítulo IV muestra los resultados que se lograron obtener de acuerdo a la VPN creada para uso exclusivo de la comunidad universitaria de la UTEQ. Luego de esta obtención de dichos resultados se procederá al análisis exhaustivo que corrobora la importancia de la propuesta realizada. Tras arribar a conclusiones, permitirá llegar al último capítulo de la investigación.

El Capítulo V establece las conclusiones y recomendaciones que se lograron de todo el análisis realizado, donde se apreció la investigación como un sistema integrado por componentes y etapas. También permite el ulterior perfeccionamiento para investigaciones futuras; tanto en el sector al cual va dirigido como hacia otro.

En el Capítulo VI consta de la bibliografía utilizada basadas en libros, revistas, manuales, artículos científicos y demás herramientas de recopilación de la información.

xviii

CAPÍTULO I

1

1.1.

Problema de la Investigación.

1.1.1.

Planteamiento del problema.

En la actualidad la sociedad depende del uso de la información para actividades como: estudio, trabajo, recreación, etc. Este recurso que forma parte de la línea del conocimiento se aplica dentro del entorno educativo, haciendo de este más flexible, accesible y difundido. La información debe estar disponible para la sociedad, partiendo de esta premisa uno de sus retos plantea la necesidad de innovar técnicas, métodos y herramientas tecnológicas para la mejora de procesos dentro de las empresas públicas, privadas, instituciones educativas y demás índole.

Como parte de la base del conocimiento, este recurso logra involucrarse en gran manera siendo una herramienta significativa dentro del aprendizaje. Esta dependencia hacia la información que posee el internet, en ocasiones sin mayor referencia, no es del todo confiable a la hora de presentar tareas, realizar investigaciones, entre otras. Razón por la que hoy en día, las exigencias para la presentación de proyectos de investigación e integradores promueven el uso de referencias bibliográficas de mayor confiabilidad.

Siguiendo este orden de análisis, se evidencia de manera empírica una situación problemática que se expresa en un diagnóstico preliminar. Con la existencia de normas de redacción más estrictas dentro de la educación superior sumado a esto las correspondientes aplicaciones informáticas antiplagio para la revisión de trabajos, proyectos integradores, de investigación y tesis, se ve necesario recurrir a repositorios de información que poseen las bibliotecas universitarias, estos recursos se encuentran disponibles únicamente desde la Intranet de la misma universidad; realidad que genera una necesidad que debe ser satisfecha.

2 Universidad Técnica Estatal de Quevedo, agregándose a este tipo de conexión, no solo la disponibilidad de la información sino la seguridad requerida, tal y como ya se ha dicho.

1.1.2.

Diagnóstico.

Como ha quedado expresado anteriormente, es fundamental la importancia de las VPN como parte del desarrollo de la sociedad en lo que a tecnología se refiere. Sin embargo, se han vislumbrado de manera empírica, situaciones que afectan directamente a la estudiantes y profesores de la Universidad Técnica Estatal de Quevedo, tales como:

Inaccesibilidad a la información disponible en las bibliotecas desde el exterior de la institución.

Desconocimiento por parte de los profesores de las caracteristicas de la información (validez, importancia, vigencia, valor)consultada.

Limitaciones en el tiempo de permanencia (horario de atención, mantenimiento internos y condiciones adversas que alteren su uso) del estudiante o docente en la biblioteca.

Sobre esta base, se realiza un pronóstico como visión perspectiva de la investigación.

1.1.3.

Pronóstico.

El servicio de la VPN que permite conectarse a la red interna puede colapsar y este a su vez no permitir el acceso a los estudiantes o profesores de la Universidad Técnica Estatal de Quevedo desde cualquier sitio en el exterior de esta, así también como situaciones adversas al buen desempeño de los equipos de red utilizados para este fin.

1.1.4.

Formulación del problema.

¿Cómo se podrá acceder a la información virtual que cuenta la Universidad Técnica Estatal de Quevedo desde cualquier lugar en el que se encuentre un usuario?

1.1.5.

Sistematización del problema.

3

¿Cómo se puede denegar el acceso de conexión remota a usuarios ajenos a la Universidad Técnica Estatal de Quevedo?

¿Cuáles son los algoritmos de cifrado comunes que se aplican en el uso de protocolos de túnel para una VPN?

1.2. Objetivos.

1.2.1. Objetivo general.

Implementar una VPN para el acceso a la información virtual de las bibliotecas de la Universidad Técnica Estatal de Quevedo desde cualquier lugar en el que se encuentren los estudiantes y profesores.

1.2.2. Objetivos específicos.

Caracterizar la infraestructura de red que posee actualmente la Universidad Técnica Estatal de Quevedo y que permite el acceso a la información virtual de las bibliotecas.

Identificar los mecanismos de seguridad, más comunes que se implementan en una VPN, para el efectivo establecimiento de intercambios de datos entre servidor y cliente.

Determinar una conexión segura para que usuarios ajenos a la Universidad Técnica Estatal de Quevedo, no accedan al servicio de VPN que se ofrece.

1.3.

Justificación del problema.

Debido al plan de mejoras institucional presentado y aprobado por la institución reguladora de educación superior CEEACES2 , se promueve la participación activa de la comunidad universitaria en el proceso de formación, donde toda institución de educación superior debe presentar un informe del uso de la plataforma antiplagio, las capacitaciones de uso de bibliotecas virtuales y el seguimiento a las mismas.

4 El acceso a la información virtual de los repositorios de libros, documentos de investigación, tesis, proyectos y demás bibliografías; solo se encuentran accesibles si la consulta se realiza dentro de la red de la universidad. Por tal razón, se ha percibido la necesidad de desarrollar una VPN para acceder a dichos recursos y en un futuro con más investigaciones y desarrollos del tema, brindar la posibilidad de expandir el servicio VPN a otras áreas de orden administrativo.

5

CAPÍTULO II

6

2. Fundamentación teórica de la investigación.

2.1. Marco Conceptual.

La diversidad de criterios, conceptos u opiniones ha sido un reto para los estudios de diferentes índoles dados por investigadores, profesores de altas universidades y prestigiosos pedagogos. La variedad y heterogeneidad de estos han enriquecido los estudios y proyectos. Los conceptos de VPN, LAN, Biblioteca Virtual y las redes inalámbricas.

2.1.1. Estudios estadísticos y técnicos económicos acerca de las VPN.

Mediante un análisis . El análisis económico de toda la implementación y montaje de una VPN se modifica en gran medida teniendo en cuenta la tecnología como se expresa en [20] la amplitud de las redes que lo van a conformar, es por ello que (hace referencia a valores del hardware que utiliza una VPN.

Tabla 1. Opciones de hardware para VPN

OPCIÓN COSTO UNITARIO CANTIDAD TOTAL

Router(vanguard) $2.100.00 9 $18.900,00

Cisco Pix Firewall $3.500,00 9 $31.500,00

Fress/wan(servidor) $1.700,00 10 $17.00,00

Gateway VolP $150,00 9 $1.350,00

Fuente: Andinanet (2014) Elaborado por : Victor Romero (2015)

Lo que constituye en la tabla anterior el costo inicial de inversión de una VPN es de esta forma antes observada. Al desarrollar el análisis de una manera gráfica.

Gráfico 1. Porcentaje de costo de hardware para VPN

Fuente: Andinanet (2014) Elaborado por : Victor Romero (2015)

7 Es importante analizar todo lo que tiene que ver con transformaciones del tipo tecnológico ya que estos inciden de distintas maneras, en el envío de la información, por ellos se hacen mención a los distintos aspectos que son:

La relación en la fluidez del mensaje y la respuesta de manera efectiva.

Sobresaturación en la información.

El tiempo y el espacio vivido se hace estrecho cada vez más.

Multiplicación de fuentes que se pueden revisar y acotejar.

La comunicación por medio de herramientas tecnológicas como las redes sociales y aplicaciones chat reducen considerablemente que la gente interactúe cara a cara.

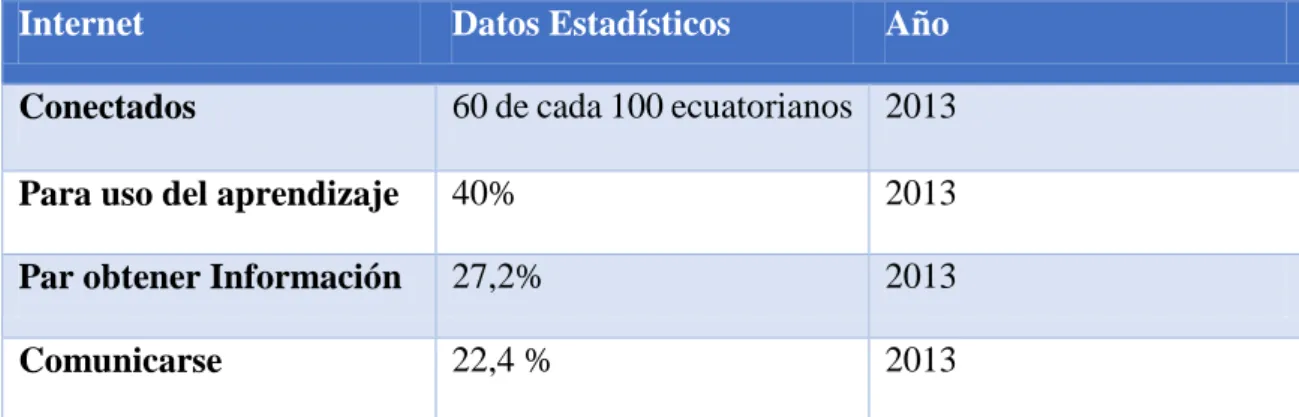

Tabla 2. Datos del uso de internet en Ecuador

Internet Datos Estadísticos Año

Conectados 60 de cada 100 ecuatorianos 2013

Para uso del aprendizaje 40% 2013

Par obtener Información 27,2% 2013

Comunicarse 22,4 % 2013

Fuente: INEC (2013)

Elaborado por : Victor Romero (2015)

Según los datos que se ofrecen en la página web de censos y encuestas realizadas por el Ministerio de Telecomunicaciones y la Sociedad de la Información en conjunto con el Instituto Nacional de Estadísticas y Censos (INEC) y las Tecnologías de la Información y las Comunicaciones (TIC'S) en el (2013) se demuestra el uso del internet y de las redes sociales.

Se ve reflejado en la capacidad de infraestructura desplegada en el país lo que favorece la expansión de internet en los hogares, junto con esto los infocentros que están ubicados en las ciudades más prósperas asi como en los lugares más recónditos de nuestro país.

8

Gráfico 2. Uso del Internet por rango de edades

Fuente: INEC (2014)

Elaborado por : Victor Romero (2015)

Se puede llegar a concluir en base a estos gráficos que mediante el equipamiento tecnológico en el Ecuador se innova con el pasar de los años y que dentro de los rangos comprendidos entre los 5 a 25 años el uso del internet se encuentra con mucha mayor frecuencia y es una tendencia el uso de las redes sociales.

Lo que posibilita el desarrollo tecnológico en todas sus aristas. La digitalización en el área de los infantes en estos momentos ya es imparable de que nacen la tecnología los rodea, es decir el ambiente propicia la coacción con los distintos dispositivos que ofrece el mercado.

Es como las estadísticas ofrecidas por el Ministerio de Telecomunicaciones y de la Sociedad de la Información MINTEL, han demostrado que en el Ecuador existen alrededor de 16,4 millones de líneas activas donde el mayor proveedor es Conecel S.A. conocido como CLARO, la segunda operadora Otecel S.A. MOVISTAR, y en tercer lugar CNT EP.

9

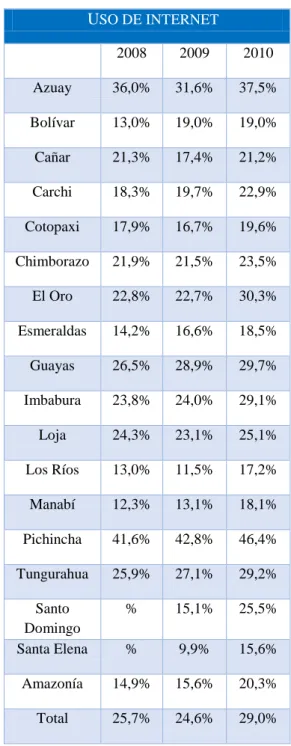

Tabla 3. Tendencia del uso de la telefonía celular y de internet en el Ecuador

TENENCIA DE CELULAR Elaborado por : Victor Romero (2015)

10

Tabla 4. Ranking de redes sociales web

Fuente: MINTEL (2015) Elaborado por : Victor Romero (2015)

Existen avances[21] que la sociedad ecuatoriana ha realizado en los últimos años, se deben gracias a los programas que privilegian el conocimiento y el desarrollo de nuevas tecnologías. "De hecho, mientras el promedio latinoamericano en conexiones a internet es de 40%, en Ecuador es de 66%, lo que indica un avance importante en esa dirección". Lo que se observa por provincias la penetración del internet.

Figura 1. Índice del Internet por provincias en el Ecuador

Fuente: ANDINATEL (2014) Elaborado por : Victor Romero (2015)

11 %). Se observa la tendencia al aumento del uso de las redes y su contenido lo que ha provocado la modernización de la tecnología y de estudios en este sentido.

2.1.2. Rangos de IP Públicas asignados.

Tomando en consideración que los sitios alojados en internet deben permanecer siempre disponibles y para aquello específicamente deben contar con una dirección ip fija la cual provee al servidor (puede ser, FTP, VPN, WEB) de una particularidad,la cual es que su ip se mantenga estática en el transcurso de tiempo de operación, permitiendo de esta manera la localización del mismo en el internet,es decir los ordenadores se entrelazan mediante su respectiva ip como si se tratara de su nonmbre, esta dirección se mantendrá hasta que el administrador manualmente realice elcambio.

La asignación de IP´s públicas a nivel global se encuentra bajo la tutela de una Asociación sin ánimo de lucro llamada ICANN (Corporación de Internet para la asignación de nombres y números) creada en 1998, especificamente su misión es la de que Internet sea seguro estable e interoperable. ICANN a través de un nombre (url) o un número (ip), coordina estos identificadores únicos en todo el mundo y de esa manera es como se puede navegar por internet.

2.2. Marco Teórico.

La fundamentación desde la teoría ha constituido en muchas investigaciones un soporte fundamental para partir de un criterio o de datos comparativos que llegan a conclusiones, se demuestra a continuación dichos fundamentos.

2.2.1. Red Privada Virtual.

12 La conexión virtual punto a punto va con un cifrado, o sea, la confiabilidad y la seguridad en la información que se transmita.

En [9], en la informática una Red Privada Virtual (RPV) o Virtual Private Network (VPN) supone una tecnología de red que, por razones de costo y comodidad, brinda la posibilidad de conectarse a una red pública generando una extensión a nivel de área local. Por caso, este tipo de redes se utilizan a la hora de conectar dos o más oficinas de una empresa a través de Internet.[9]

Esta definición aborda el término de la informática, que en los criterios anteriores no se mencionaba y aborda la conexión de redes entre oficinas, a pesar de que la confiabilidad y seguridad de la información que se transmite mediante los túneles de la red.

Es cierto que en los últimos años las redes se han convertido en un elemento de vital importancia en la comunicación, esto ha dado paso a que las redes se conviertan en un factor de riesgo, ya que a través de estas se transmite información vital y de consultas esto último especificamente hablando de centros educativos superiores. Dichas redes cumplen con atributos de seguridad, fiabilidad, alcance geográficos y los costos de las mismas. Estas redes reducen el tiempo, espacio y el costo para las instituciones, lo que significa una gran ventaja para estas ya que al tener oficinas en otros espacios se pueden comunicar.

El costo de las redes privadas y sus mantenimientos lleva la implementación de software, hardware, servicios de telecomunicaciones y a su vez creando servicios de redes (WAN). Es por eso que se selecciona en estos últimos tiempos de la creación de redes virtuales privadas para las universidades.

El personal para gestionar las tecnologías va en crecimiento tanto en el número de personas como en la experiencia. Al igual que la dependencia de aplicaciones de red requiere un aprovisionamiento separado de backup y la expansión de la infraestructura de la red privada ya existente.Por la importancia del estudio en curso las redes LAN son de vital importancia para establecer las condiciones de conexión. Se analizan criterios y opiniones a continuación.

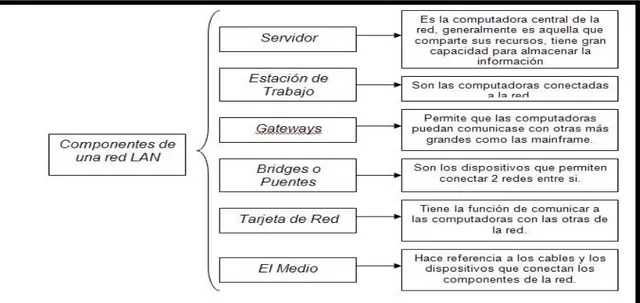

13 recursos existentes, ya sean de hardware o software (la impresora, archivos, etc), en las otras computadoras.[1]

De una manera más amplia se puede observar en la figura siguiente:

Figura 2. Componentes de una red LAN

Fuente: Blog de informática, tecnología e información (2013) Elaborado por : Victor Romero (2015)

En [10]se expresa como (Local Área Network - Red de Área Local) la interconexión de computadoras y periféricos para formar una red dentro de una empresa u hogar, limitada generalmente a un edificio. Con esta se pueden intercambiar datos y compartir recursos entre las computadoras que conforman la red. Estos criterios abordados y considerados anteriormente reflejan la importancia de las redes LAN permitiendo una interconexión entre las computadoras y periféricos para formar una red. Además de la señalización de sus componentes en el cuadro anterior reflejando su heterogeneidad que coincide con fundamentos de este estudio.

14 Al analizar los criterios que se detallan de autores y páginas virtuales se evidencia que las redes LAN constituye un elemento de soporte fundamental para conexión completa de las VPN. Logrando establecer la conexión entre computadoras y enviando los datos a su destino. Es también las Bibliotecas Virtuales una de definiciones que aborda la investigación y que toma referentes teóricos, que a continuación se analiza de diferentes autores.

Al abordar elementos relacionados con la definición de las VPN, es necesario tratar el tema del origen del Protocolo TPC/IP ya que en la década de los años 70 nació de una manera paralela con la introducción al mercado del término y la tecnología Redes Virtuales Privadas (en el idioma inglés VPN Virtual Private Network), que evoluciona constantemente a partir del año 1997.

En referencia a los criterios acerca de la definición de VPN, tal y como se expresa en [1], refiere que Red Privada Virtual (RPV), tiene un alto costo económico para mantenerla. Son líneas alquiladas a empresas o a clientes para mantener una comunicación con otra empresa o clientes que tiene el permiso de ocupar la misma red. Es decir no todos las personas pueden acceder a esta red privada.

El concepto describe a que una persona requiere una red para tener comunicación ya sea sobre trabajo o de asunto personal con otra persona, o con una empresa,está claro que a esta red no puedenadherirse otros internautas ajenos a ella ya que no cuentan con los usuarios y contraseñas requeridos, ya que toda la información es codificada y enviada a los usuarios exclusivos que se encuentran del otro de la red.[1]

Podemos referir mediante los investigado que este tipo de red es muy útil para el trabajo en empresas e instituciones educativas, la privacidad de la misma resalta aspectos como la confiabilidad de la información, los sitios virtuales específicos de una especialidad y fundamentalmente acceder a este tipo de servicio con una contraseña y nombre de usuario. Si bien el costo es algo elevado de este tipo de red privada, también proporciona beneficios como:

15

Importante también el mencionar la accesibilidad y la reducción de costos al utilizar las vpn.

Sin importar el lugar donde se encuentre el usuario puede acceder a la página, estableciendo una amplia comunicación.

Accede a diferentes proveedores de internet con su servicio.

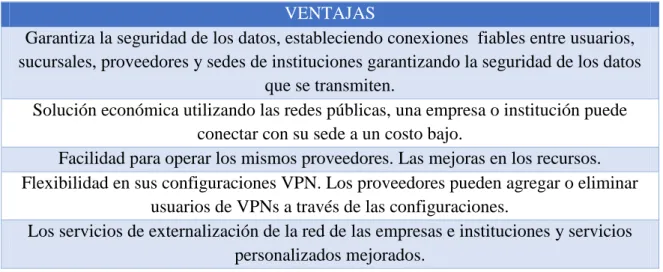

Hay que tener en cuenta en las VPN dos características como las que se hace referencia en[2] estas indican que van a marcar la diferencia entre otras redes ya que cuentan con características específicas que son: la privacidad y la virtualidad.

1-Privacidad

Los recursos de una VPN se separan de la red del portador, lo que permite que los recursos de una VPN no pueden ser utilizadas por otro usuario fuera de la misma. Estas ofrecen permanentemente medidas de seguridad para garantizar que la información interna esté libre de interferencias externas.[2]

2-Virtualidad

Es una red las VPN privada lógica, lo que al analizar los usuarios se comunican a través de redes públicas. Estas redes públicas son utilizadas al mismo tiempo las VPN por diferentes usuarios. Lo que se denomina redes troncales a las redes públicas que interactúan con estas. Las VPN en su amplio espectro poseen a diferencias de otras redes privadas, o sea teniendo en cuanta la experiencia en la práctica y los referentes teóricos.[2]

Tabla 5. Ventajas de las VPN

VENTAJAS

Garantiza la seguridad de los datos, estableciendo conexiones fiables entre usuarios, sucursales, proveedores y sedes de instituciones garantizando la seguridad de los datos

que se transmiten.

Solución económica utilizando las redes públicas, una empresa o institución puede conectar con su sede a un costo bajo.

Facilidad para operar los mismos proveedores. Las mejoras en los recursos. Flexibilidad en sus configuraciones VPN. Los proveedores pueden agregar o eliminar

usuarios de VPNs a través de las configuraciones.

Los servicios de externalización de la red de las empresas e instituciones y servicios personalizados mejorados.

16 En [2],muestra que la tecnología de redes seguras, privadas y virtuales debe completar tres tareas:

Deben ser capaces de transportar paquetes IP a través de un túnel en la red pública, de manera que dos segmentos de LAN remotos no parezcan estar separados por una red pública. La solución debe agregar encriptación, de manera que el tráfico que cruce por la red pública no pueda ser espiado, interceptado, leído o modificado.[2]

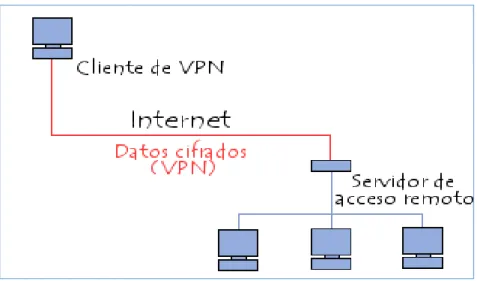

La solución debe ser capaz de autenticar positivamente cualquier extremo del enlace de comunicación de modo que un adversario no pueda acceder a los recursos del sistema.[2] El funcionamiento de una VPN tiene relevancia en sus componentes como es el cliente, los datos afiliados, servidor de acceso remoto. Si existe una ruptura en cualquier elemento que se mencionan y se observan a continuación.

Figura 3. Funcionamiento de una VPN

Fuente: http://www.kioskea.es Elaborado por: Victor Romero (2015)

2.2.2. Requerimientos básicos de una VPN.

Basándose tambien con lo descrito en[3], una red VPN provee los siguientes mecanismos que se toman como los más básicos pero así tambien importantes, ya que se refiere a requerimientos en base a experiencia práctica que presentan las organizaciones en el día a día para su óptimo desempeño.

17 La administración de direcciones (para el presente trabajose debe asignar una dirección al cliente y de esa manera acceda a la red privada).[3]

Mantenimiento de claves de encriptación paraservidores yservidores.[3]

El manejo de protocolos comunes, usando la red pública como por ejemplo IPX, IP.

Autentificación de usuarios, verificar la autenticidad de los usuarios, para restringir el acceso a la VPN.[3]

2.2.3. Tipos de VPN.

La variación de criterios de las VPN relacionados con los tipos tiene gran diversidad, como referencia se tiene[4], cuando aborda que regularmente se utilizan con mayor frecuencia tres tipos de VPN, estos se mencionan a continuación.

Red Privada Virtual Road Wrrior o de acceso remoto: Este método funciona de manera que el usuario se conecte a su organización o empresa mediante la conexión internet en su hogar, zona wifi y demás lugares externos, con un usuario y contraseña para autenticar, luego podrá gestionar los recursos como si estuviera presente en su oficina.[4]

Red Privada Virtual punto a punto: Red Privada Virtual punto a punto:Este método se utiliza con mayor frecuencia en entornos empresariales donde existen varios servidores distribuidos en diferentes sucursales y estos tienen que referirse a un servidor que se encuentra situado en la sede empresarial, todos los servidores en las sucursales que se encuentran conectados a internet se dirigen lógicamente por medio de la VPN al servidor que se encuentra en la sede. Con esto se logra un ahorro a nivel de conexiones tradicionales directas[4]

Red Privada Virtual interna: Su funcionaminto es como la de una VPN normal sin

el medio conocido como internet. Su oficio es el de sitiar servicios que se manejan de manera interna en la lan y ni siquiera se encuentra disponibles a todos los usuarios de la lan, es muy útil para asegurar los servicios de redes inalámbricas.[4]

18 gratuito y fácil de usar, además altamente recomendable para cualquiera que quiera navegar de forma anónima o saltarse las restricciones geográficas impuestas por ciertas páginas web. Esta misma revista aborda la VPN pagada es aquella que para obtener acceso a diferentes fuentes virtuales de información o navegación, deben de contar con una cuota o afiliarse a un plan (dependiendo del tiempo), evidenciándose las restricciones en este sentido.

Al analizar estas dos redes VPN las free y las pagadas, se evidencia en el ámbito free las características y bondades del producto mismó que se utilizó enel estudio, en cuanto a la versión pagada presentalógicamente mayor versatilidad para acceder a los diversos sitiios entre ellos éde ser una oficina, bibliotecas virtuales desde una universidad o tecnológico.

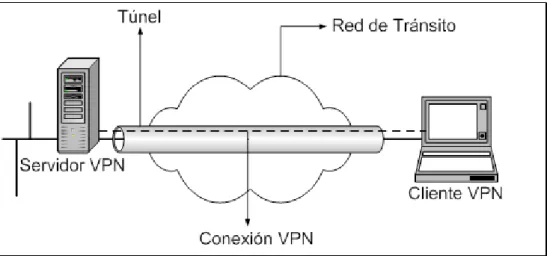

2.2.4. Conexión VPN. Elementos.

Las conexiones de la VPN en general conservan una estructura general estas se encuentran compuestas por elementos como por ejemplo el protocolo, el túnel y los clientes, a grandes rasgos están dentro de la misma, la siguiente tabla demostrará los componentes sin precisar un orden específico.

Tabla 6. Elementos de una VPN

ELEMENTO DETALLE

Servidor VPN Administra Clientes VPN

Cliente VPN Clientes remotos

Túnel Encapsulamiento de datos

Conexión VPN Encriptación de datos

Protocolo de túnel Administración de túneles Datos del túnel Datos que se transmiten Red de tránsito Red Pública de enlace

Fuente: http://www.microsoft.com Elaborado por : Victor Romero (2015)

19

Figura 4. Componentes de una conexión VPN

Fuente: http://www.microsoft.com Elaborado por : Victor Romero (2015)

El cliente es la computadora que realiza la conexión VPN con el servidor VPN.

En el caso del túnel es la porción de la conexión en la que los datos son encapsulados. Al observarse en la figura se encuentra la Conexión VPN en el centro de los componentes, pues el mismo en esta los datos son encriptados brindando seguridad.

Figura 5. Túnel VPN

Fuente: http:www-monografíasvpn.com Elaborado por : Victor Romero (2015)

20

Figura 6. Túneles

Fuente: http://www.microsoft.com Elaborado por : Victor Romero (2015)

2.2.5. Protocolos usados en VPN.

Entre los distintos protocolos a elegir para el establecimiento de la VPN como dice en [4], Individualmente tomando como recurso el tipo IPSec, y demás protocolos como el Protocolo de Conexión Punto a Punto (PPTPD), Layer Two Forwarding, Secure Sockets Layer/Transporter Layer Security y Secure Shell.

IPSec [4] , se lo conoce como una recopilación de reglas estandarizadas para añadirse a IP, su campo de acción es en la capa de red ya que de esta manera protege y autentica los paquetes IP, entre los computadores que se desempeñan en esa red.

IPSec [4] , se basa en 3 cualidades importantes para su funcionamiento, entre esto dos protocolos que prestan seguridad a la información el primero presta seguridad a la Autenticación de Cabecera IP y el Encapsulado de Seguridad (ESP), finalmente tenemos un intercambio de llaves de seguridad.

Pero en modo túnel hace referencia [4], son segmentos IP completos, este contiene la cabecera original, en donde se adjunta AH, sinó la cabecera ESP, posteriormente se añade una cabecera IP, donde se orienta los paquetes a su destino a través de internet. El estándar de configuración en una VPN es el protocolo IKE, para sus características.

En[6], se concentra en el SSH como aquel protocolo que facilita las comunicaciones seguras entre dos sistemas usando una arquitectura cliente/servidor y que permite a los usuarios conectarse a un host remotamente. A diferencia de otros protocolos de comunicación remota tales como FTP o Telnet, SSH encripta la sesión de conexión, haciendo imposible que alguien pueda obtener contraseñas no encriptadas.Es importante el hacer notar que el

Protocolo de túnel

Administra túneles y encapsula los datos privados

Datos de túnel

Datos enviados a través de un enlace punto a punto.

Red de tránsito

21 protocolo conocido como TLS (Transport Layer Security) se presenta como la nueva generación o la adelanto en materia del protocolo SSL (Secure Sockets Layer), primeramente podemos decir que el protocolo antes mencionado establece la conexión segura entre dispositivos (cliente/servidor), a través de canales cifrados a distintos niveles de encriptación pueden ser 256, 512, 1024, 2048, con todos estos parámetros mencionado como protocolos, canales cifrados, niveles de encriptación de los datos, se propone todo un clima seguro en el que los datos viajan, sean encriptados y a su vez desencriptados.

TLS[8], se publica en 1999 como RFC-2246, y en el se lo diseñó como una herramienta o solución para evitar el ataque conocido como hombre en el medio, aunque también es una desventaja ya que al momento de pasar entre proxies se lo considera como si fuera un ataque. En [7] indica que este tipo de protocolo por su importancia tiene diferentes objetivos que se menciona a continuación:

Seguridad criptográfica. El protocolo se debe emplear para establecer una conexión segura entre dos partes.[7]

Interoperabilidad. Aplicaciones distintas deben poder intercambiar parámetros criptográficos sin necesidad de que ninguna de las dos conozca el código de la otra.[7]

Extensibilidad. El protocolo permite la incorporación de nuevos algoritmos criptográficos.[7]

Eficiencia. Los algoritmos criptográficos son costosos computacionalmente, por lo que el protocolo incluye un esquema de cache de sesiones para reducir el número de sesiones que deben inicializarse desde cero (usando criptografía de clave pública).[7]

2.2.6. Biblioteca Virtual.

22 Referido a la definición anterior existe un aspecto importante que siempre se a valorar que es el medio en cual el estudiante de cualquier tipo de institución pueda consultar y aprobar diferentes materias desde la red. Establecer un debate profesional y científico desde su profesor hasta un compañero de estudio y proporciona ventajas de la adquisición de conocimientos en diferentes áreas de estudio.

También la autora[13], define a Biblioteca virtual como aquella que hace uso de la realidad virtual para mostrar una interfaz y emular un ambiente que sitúe al usuario dentro de una biblioteca tradicional. Hace uso de la más alta tecnología multimedia y puede guiar al usuario a través de diferentes sistemas para encontrar colecciones en diferentes sitios, conectados a través de sistemas de cómputo y telecomunicaciones.[13]

Esta autora en su definición es muy explícita al detallar el uso de la más alta tecnología multimedia y la guía del usuario a través de los diferentes sistemas, sin embargo la influencia de la tecnología en las bibliotecas virtuales varía según el espacio y el tiempo en que se efectúe siendo la misma variada y desarrolladora.

Con los conocimientos recopilados al recontar sobre la biblioteca digital podemos definirla como un repertorio de objetos digitales que tienen como misión el ser aprovechadospor una comunidad de usuarios definidos, la biblioteca digital cuenta con los derechos de autores presentes y gestionados además de cumplir con ambientes óptimos y especiales de preservación y conservación. En [14] la definición más exhaustiva propuesta en la bibliografía especializada establece que biblioteca digital es un sistema de tratamiento técnico, acceso y transferencia de información digital, se estructura mediante una colección de documentos digitales, sobre los cuales se ofrecen servicios interactivos de valor añadido para el usuario final.

Este autor [14] generaliza la definición de biblioteca virtual la lleva al campo de biblioteca digital, estableciendo una similitud en dicho término, aunque cumplen la misma función ambas de brindar un portal virtual a todo estudiante o empresario que la consulte.

23

El autor [15], apunta el término red inalámbrica (en inglés: wireless network) se utiliza en informática para designar la conexión de nodos que se da por medio de ondas electromagnéticas, sin necesidad de una red cableada o alámbrica. La transmisión y la recepción se realizan a través de puertos.

Esta enciclopedia hace referencia a la conexión de nodos de ondas electromagnéticas, lo que facilita moverse de un lugar a otro buscando la comodidad del usuario y el uso de esta red para los fines personales y profesionales. Es necesario analizar con respecto a lo que se aporta en [16], define la interconexión de distintos dispositivos con la capacidad de compartir información entre ellos, pero sin un medio físico de transmisión. Estos dispositivos pueden ser de muy variadas formas y tecnologías entre ellos: la computadora de escritorio, teléfonos celulares, asistentes digitales personales y las computadoras portátiles. El criterio de[17]Tecnologías en Redes, define específicamente en el mundo de la tecnología, se podría decir que las redes inalámbricas son una de las creaciones más importantes y significativas de los últimos tiempos ya que son las redes que permiten establecer comunicaciones a través de internet sin el uso de cables o limitaciones físicas que retengan un medio como una computadora a un espacio físico. Las redes inalámbricas son también conocidas popularmente con el nombre en inglés wifi, abreviación del concepto wide fidelity o fidelidad amplia en castellano.[17]

Al establecer una comparación entre los criterios de redes inalámbricas podemos encontrarnos con que las Tecnologías de Redes e Informática moderna ambas tienen un punto común que es el acceso de los usuarios a la información esto incluye un elemento novedoso que como es la wifi que extiende la señal a 200 mts cuadrados aproximadamente para que el usuario reciba la señal. De manera general en este epígrafe se aborda conceptos y definiciones claves que se utilizan en el desarrollo de la investigación, a pesar de que existen diversidad de criterios como pudo observarse y se asume una posición crítica ante cada uno de ellos. Las investigaciones también forman parte del epígrafe que le procede.

2.3. Marco Referencial.

24 el bajo costo y la confiabilidad son elementos que se estudian y modifican a través de programas y sistemas que se implementan. Es como en los momentos actuales se presenta en las páginas de las universidades, diferentes fuentes de ayuda para el aprendizaje, mteriales impresos, de audio y video, métodos de estudio y consulta en las redes virtuales. Siendo importante las consultas en diferentes lugares donde se encuentre la persona al acceder a páginas virtuales privadas de la universidad.

2.3.1. Referencias de Investigaciones realizadas.

En[18], que se refiere al “Diseño e Implementación de una VPN” de la Escuela Politécnica Nacional orienta a estudiantes y profesores sobre las formas de consultas de las Redes Privadas Virtuales con un protocolo IPSec de seguridad de la misma red. Aquí se retoma las diferentes posiciones del protocolo que se menciona anteriormente, existiendo la posibilidad de las fallas en la transmisión de los datos y la información a través de los túneles, con ello muchas veces el usuario presenta inconformidades en este sentido.

Es importante tener en cuenta el siguiente concepto en [21] de la Universidad Austral de Chile con el proyecto investigativo de tema “Protocolos de seguridad en VPN” hace énfasis en el surgimiento de las redes organizacionales donde entre los nodos terminales se realizan diferentes operaciones e intercambio de datos, los cuales han requerido contar con normas de seguridad para no sufrir modificaciones o perdidas de información. En este caso refiere la seguridad fundamentalmente de las redes a través de nodos terminales, siendo significativo este aporte desde la teoría del sistema hasta su funcionamiento técnico, en relación con el estudio que amerita dicha investigación coincide en este aspecto que de una forma u otra va a tener relevancia hacia el destino final de las VPN que es su privacidad y la calidad de la información que se transmite. Para las redes locales no existe mayor riesgo debido a que el organizador de la red dará los permisos a cada usuario. [21]

25 vulnerabilidades que se encuentran inmersas dentro del ámbito de la seguridad de la información que se encuentra viajando dentro de nuestra red con esta identificación y dependiendo del sector en el que se trabajan se podrán adquirir las herramientas o productos tecnólogícos tanto en hardware, como en software para cubrir las necesidades. La seguridad en nuestras redes hace que todo fluya en un entorno confiable seguro para nuestros datos de la empresa tanto dentro como fuera de ella es decir nuestras sucursales en caso de tenerlas.

2.4. Marco Legal.

2.4.1. LEYES Y REGULACIONES SOBRE DELITOS INFORMÁTICOS EN EL ECUADOR

Aquí se demuestrea textualmente en [22], la relación en cuanto a los delitos informáticos como:

a) Lenguaje Violento: es toda forma en la cual se atenta hacia la cultura, raza, religión, culto o alguna otra afinidad de los individuos, es decir, que a través del uso de palabras se entra en discordia.[22]

b) Daño Virtual: En la legislación ecuatoriana sólo se considera el daño tangible. Por lo tanto, existe la necesidad de que se consideren las diferentes formas en que se puede atentar contra la humanidad.[22]

c) Ciberterrorismo: En el Código Penal Ecuatoriano se sanciona el terrorismo. El problema ocurre al no especificarse qué medidas tomar cuando el terrorismo es cometido a través de Internet; razón por la que es necesario que se consideren las diferentes formas en se puede llevar a cabo el terrorismo en la red.[22]

26 e) Manipulación de Datos Personales: La legislación ecuatoriana respecto a la protección al derecho de la privacidad, está bastante completa, con la reciente expedición de la ley de "COMERCIO ELECTRÓNICO, FIRMAS Y MENSAJES DE DATOS" y a su vez con las reformas que se hicieron al Código Penal Ecuatoriano donde se tipificó la problemática respecto a los e-mails y a la seguridad. [22]

2.4.2. LEY ESPECIAL DE TELECOMUNICACIONES

Tomando cita textual de la [23]. La Ley Especial de Telecomunicaciones se expide considerando que es indispensable proveer a los servicios de telecomunicaciones de un marco legal acorde con la importancia, complejidad, magnitud, tecnología y especialidad de dichos servicios, de suerte que se pueda desarrollar esta actividad con criterios de gestión empresarial y beneficio social; y asegurar una adecuada regulación y expansión de los sistemas radioeléctricos y servicios de telecomunicaciones a la comunidad y mejorar permanentemente la prestación de los servicios existentes, de acuerdo a las necesidades del desarrollo social y económico del país.[23]

La presente Ley Especial de Telecomunicaciones tiene por objeto normar en el territorio nacional la instalación, operación, utilización y desarrollo de toda transmisión, emisión o recepción de signos, señales, imágenes, sonidos e información de cualquier naturaleza por hilo, radioelectricidad, medios ópticos u otros sistemas electromagnéticos.[23]

Los términos técnicos de telecomunicaciones no definidos en la Ley, serán utilizados con los significados establecidos por la Unión Internacional de Telecomunicaciones.[23]

2.4.2. LEY ORGÁNICA DE COMUNICACIÓN

Publicada en el Suplemento del Registro Oficial No. 22, del 25 de junio de 2013en [24] TITULO I

Disposiciones preliminares y definiciones

27

CAPÍTULO III

28

3.1. Localización.

La lógica de la investigación permite utilizar los métodos del nivel teórico y empírico desde una posición objetiva, para asimilar la esencia del estudio. Posibilita un conocimiento de la realidad para apreciar el fenómeno en toda su dimensión y dinámica, revelar sus causas y finalmente contribuir a la solución del problema de investigación.

El desarrollo de la aplicación que brinde el servicio de VPN, se lleva a cabo en las instalaciones de la Universidad Técnica Estatal de Quevedo, Campus "Manuel Haz Álvarez", que se encuentra situado a la altura del Km 1.5 Vía a Santo Domingo.

3.2. Tipo de investigación.

La linea de investigación asignada para este proyecto es automatización de procesos, pues el problema expuesto se basa en el análisis de la situación actual en cuanto a la disponibilidad de información de la Universidad Técnica Estatal de Quevedo.

Uno de los tipos de investigación que tributa al cumplimiento de los objetivos es la participativa, el problema involucra a la comunidad universitaria cuando esta hace uso de recursos bibliográficos en sus actividades académicas. Es importante mencionar que para acceder a la información digital se debe establecer una conexión con la red de la universidad esto genera un inconveniente que debe ser satisfecho mediante la implementación de una VPN, con el objeto de que el usuario pueda tener acceso a este requerimiento desde una red independiente.

3.2.1. Métodos de investigación.

Método bibliográfico: permitió brindar a la investigación la relevancia,

importancia, originalidad, autenticidad, veracidad y confiabilidad a la misma. Fueron necesarios la cantidad adecuada de material informativo: libros, revistas científicas, artículos, sitios web.

Para continuar con la investigación a fin de obtener los resultados esperados con su respectiva actualización. Todos estos elementos se tuvieron en cuenta para la revisión por parte de los tutores y de las autoridades competentes.

Método análisis-síntesis: permitió estudiar la infraestructura de red de la

29 objeto investigado con el fin de estructurar el documento final y la comprensión de la propuesta de solución a implementar en beneficio de la comunidad universitaria.

Método sistémico: permitió el procesamiento de la información consultada y

sistematizada mediante la aplicación de los diferentes instrumentos, así como de los sustentos esenciales para el diseño lógico y físico de la red para el desarrollo de la VPN.

3.2.2. Fuentes de recopilación de información.

Fuentes primarias: observación de la infraestructura de red y su comportamiento.

Fuentes secundarias: trabajos de diplomas, tesis de maestrías, revistas indexadas,

libros de textos impresos y digitales, prensa y páginas web.

3.2.3. Diseño de la investigación.

En [25] la investigación se empleó el diseño no experimental, pues no se manipulan variables porque ya se tiene un conjunto definido de usuarios (comunidad universitaria) además de que se parte de un punto ya establecido de información fidedigna (encargado de Tic´s), quien conoce a fondo como está desplegada la infraestructura de red en el campus. Lo que permite determinar la implementación de una nueva red en la que se ven implicados los siguientes procesos:

Establecer el segmento de red donde se trabaje

Instalación de la aplicación para el Servicio VPN

Configuracion del servidor

Creación de las reglas de seguridad del servidor

Creación de usuarios

Finalmente subir los servicio de funcionamiento de la VPN

3.2.4. Instrumentos de investigación.

Observación

Análisis de documentos

30

Tabla 7. Presupuesto

CANT. DESCRIPCIÓN VALOR

UNITARIO

VALOR

1 SERVIDOR HP PROLIANT $ 4.000,00 $ 4.000,00

1 PROGRAMADOR VPN $ 1.000,00 $ 1.000,00

1 SERVICIO DE INTERNET + IP PÚBLICA $ 1.200,00 $ 1.200,00

VALOR TOTAL $ 6.200,00 $ 6.200,00

Fuente: CNT

31

CAPÍTULO IV

32

4.1. Resultados.

4.1.1. Caracterización de equipos.

4.1.1.1. Topología de red anterior.

Se puede apreciar el mapa de red de la Universidad Técnica Estatal de Quevedo, como se presenta en primeras instancias antes de ser implementado el servidor VPN.

Figura 7. Infraestructura de Red Anterior de la UTEQ

Fuente: Universidad Técnica Estatal de Quevedo Elaborado por: Victor Romero (2015)

33 La interfaz INSIDE llega a un Switch de Core Cisco, desde el que se brinda red al servidor DHCP - DNS, como también donde se provee de conectividad a los distintos departamentos de la Universidad como son, Financiero, Fac. Ciencias Empresariales, Redes 2, Instituto de Informatic, entre otros, con los siguientes segmentos de red, 172.16.XX.XX hasta la 172.16.XX.XX, además este switch provee de Vlan´s para los siguientes servicios como el WLC, WIFIUTEQ, DOCENTES, ADMIN, AULAS.

4.1.1.2. Topología de red actual.

Figura 8. Diagrama de la Infraestructura de Red actual de la Universidad Técnica Estatal de Quevedo

Fuente: Universidad Técnica Estatal de Quevedo Elaborado por : Victor Romero (2015)

La implementación de la VPN no infirió de gran manera en el diseño de la infraestructura de red anterior, porque el segmento donde se alojen los usuarios de la VPN, se encontrará aislado en una VLAN, y como complemento el servidor contará con su seguridad.

Específicamente la VLAN asignada, fue valorada por la disponibilidad de IP’s libres para hosts que esta posee, este segmento brindará privacidad y seguridad tanto para usuarios de la VPN, como para los de la red interna.

34 de VPN, la ETH1 está conectada a un switch de acceso donde el puerto 12 que se encontraba disponible se configuró con un enlace a la VLAN 9.

Otro de los aspectos que se consideró para el correcto funcionamiento de la VPN fue el de habilitar los puertos como: 1194 OpenVPN, 1723 PPTPD, y 43 GRE, gestión que se la canalizó a través de el proveedor de internet.

Tabla 8. Datos de la Red VPN

NOMBRE DE CONEXIÓN PÚBLICA PRIVADA HASTA

DIRECCIÓN 186.46.90.118 172.16.107.2 172.16.107.254

MÁSCARA 255.255.255.224 255.255.252.0

GATEWAY 186.46.90.97 172.16.104.1

200.107.10.52 172.16.24.2

200.107.60.58

Fuente: Universidad Técnica Estatal de Quevedo Elaborado por : Victor Romero (2015)

4.1.1.3. Hardware.

Como primer paso para el dimensionamiento del servidor, se debió tener en cuenta la cantidad de usuarios a fin de extender a cada uno de ellos el servicio de VPN. Para el desarrollo de la investigación y a su vez el complemento técnico que se estructura se describe a continuación el hardware que se utiliza para el correcto tratamiento a la VPN así como sus características.

De acuerdo a la información brindada por el encargado del SICAU, la población universitaria está constituida por 338 profesores y 7935 estudiantes. Aprovechando que el departamento de redes posee servidores tipo rack, se facilitó uno que posee características robustas en cuanto a hardware y transmisión de datos, para que a futuro la demanda por el servicio de VPN sea cubierta en su totalidad.

Además se debe recordar que como complemento a un hardware potente se debe contar con un software de la misma magnitud para trabajar.

35

Ethernet Gigabit Ethernet Intel 82575EB 4 Tarjetas de Red

Fuente: Universidad Técnica Estatal de Quevedo Elaborado por : Victor Romero (2015)

Este CPU es muy versátil cuenta con un procesador de 12 núcleos, que es mejor utilizado dentro de servidores. Posee una velocidad de procesamiento de 2.66GHZ y posee una velocidad de overclocking de 3.06GHZ, es capaz de acomodar hasta 288GB de RAM y 12MB de caché. Al momento el servidor cuenta con una memoria RAM de 12GB dispuestas de la siguiente manera:

4GB de RAM utilizadas para procesos internos

8GB de RAM para los demás procesos.

Disco duro con tamaño de 1,3TB, con un arreglo redundante conocido también por sus siglas en inglés como RAID, el mismo que sirve para la protección de la información como un backup, cabe destacar que a través del tiempo influye mucho el uso de este tipo de configuración para la protección de la información.

En cuanto a las tarjetas de Red Ethernet que posee el servidor, al momento se cuenta con cuatro tarjetas, de las cuales se utilizan dos, una para la salida a internet, y otra dispuesta hacia la red interna.

4.1.1.4. Sistema Operativo que posee el servidor.

36 tecnología y seguridad informática que propicia ventajas para sus usuarios que a continuación se mencionan.

Ventajas

Los diversos colaboradores desarrolladores de centos es ofrecer a los usuarios un software de "clase empresarial" gratuito y definido como robusto, estable, fácil de instalar y utilizar.

Cuando se lanza una versión cuenta con un soporte por 10 años.

Al basarse en Red Hat Enterprise (versión de pago), es compatible con sus productos.

Centos es estable y eficaz en el consumo de recursos, sobre todo se ha optimizado para correr Apache, PHP, MySQL entre otros.

Opera mucho más rápido que los sistemas operativos basados en Linux similares porque sólo ejecuta las versiones básicas de software.

Desventajas

Falta de soporte de drivers en los servidores por parte de fabricantes.

Dificultades en la parte de migración.

Para escalar hay que añadir servidores.

4.1.2. Mecanismos de Seguridad

Este epígrafe desarrolla la comparación de protocolos que son comúnmente utilizados en el establecimiento de un túnel VPN : PPTP, L2TP (IPSEC) y OPENVPN (SSL/TLS).

4.1.2.1. Comparación de protocolos VPN.

Para establecer comunicaciones entre dos puntos distantes los equipos se basan en internet y a pesar de que trabajen en subredes distintas la VPN logran que los equipos funcionen como si se tratara de una sola red, para realizar esta comunicación entre un punto y otro existen diferentes alternativas y estándares.

37 ciertas premisas como respuestas a los riesgos que tienen los sistemas bajo el entorno en el que actúa.

Con el objetivo de identificar mejor los protocolos de seguridad de VPN, es necesario elaborar un análisis detallado de los protocolos y sus características.

Protocolo PPTP basado en MSCHAP V2 es compatible además con IPsec

Ipsec posee 2 protocolos AH y ESP autentica confiabilida etc hash códigos de autenticación de mensajes basados en algoritmos de resumen md5 y sha

SSL con criptografia de clave pública RSA, DIFFIE HELLMAN

Tabla 10. Comparativa de los Protocolos de cifrados para VPN

PROTOCOLOS

CARACTERÍSTICAS

PPTP L2TP(IPSEC) OPENVPN(SSL/TLS)

CAPA ENLACE ENLACE ENLACE - RED

NIVEL DE SEGURIDAD NORMAL BUENO MUY BUENO

VELOCIDAD DE CONEXIÓN

ALTA MEDIA BAJA

ALGORITMO MS-CHAPV3 DES - 3DES4

AH - ESP

Elaborado por : Victor Romero (2015)

Para el protocolo PPTP (Point to Point Tunneling Protocol) trabaja de una manera rápida y eficiente, negociando y encriptando múltiples protocolos basados en MS-CHAPV2, mediante